Можно ли взломать линукс

Обновлено: 05.07.2024

Первое,что нужно делать перед

взломом - узнать тип используемой OS. Это можно

сделать несколькими способами.

СПОСОБ 1

Если админ - полный кретин,то при конекте по телнету (23) ты узнаешь и OS,например

RED HAT 6.2

Login:

Значит OS - RED HAT 6.2

СПОСОБ 2

СПОСОБ 3

Социальная инженерия.

Тут все понятно.

Можно пойти разными способами. Можно сделать

звонок, если есть номер, и сказать,типа новая

прога требует указать OS. Также можно послать по

мылу письмо админу, можно представиться кульным Web

Master'ом, ПРОГРАМИСТОМ, КОМПЬЮТЕРНЫМ ЭКСПЕРТОМ.

Можно прикинуться самим админом.

Вариантов много.

СПОСОБ 5

Самый надежный. Зателнетиться на открытые порты

и проверить версии демонов (UNIX) или серверов(Win NT).

Если будет типа IMAP, sendmail, Apache, QPOP то это UNIX. Если

IIS,Microsoft FTP и т.д. то это Win NT.

Итак первое дело

сделано.OS у нас есть. Второе,что ты должен

сделать,это просканить все порты. Это также можно

сделать прогами Shadow Scan и nmap. Особенно обрати

внимание на sendmail, qpop, imap, rlogin, ssh, mount, named, amd, talk.

Теперь беги на свалку эксплоитов:).Эксплоит - это

утилита, реализующия в проге недокументированные или закрытые функции.

Можешь сбегать на rootshell,technotronic и т.д.А также очень советую посетить BUGTRAQ. Ищи

эксплоиты именно для твоей версии. Например, если

на вражеском хосте стоит какой-нибудь sendmail,

9.8.9./9.8.9,

то эксплоит под версию sendmail 3.4.3./3.4.3 не

подействует :)). Версии должны полностью совпадать

(это для *nix, но есть эксплоиты и под NT, хотя в NT

есть более интересные вещи типа null session, SMBShare,

NETBios, но об этом мы поговорим в другой раз). Нашел

эксплоит? Молодец, но чтобы привести эксплоит в

рабочее состояние нужно его скомплить. Не

пугайся. Все достадочно просто. Обычно эксплоиты

написаны на Си, поэтому пользуемся командой

gcc(компилятор). Например ты скачал эксплоит

sux.c. Самый простой вариант компиляции:

Теперь запускаешь

его командой:

Также могут

потребоваться дополнительные опции в команде.

При успехе ты получишь шелл и твой UID и GID будет

равен 0(root). Вот ты и суперпользователь:). Но

эксплоиты - это еще не все. Нам еще может помочь NFS.

Посмотри камандой showmount расшаренные ресурсы

атакуемого хоста. Например:

/usr

/var (everyone)

/home (everyone)

Теперь пора монтировать home( (everyone) говорит о том,что каталог доступен любому по NFS). Монтируем:

Где /mnt -имя вашей

папки на компе для монтажа. Теперь можно

создать в папке какого-нибудь пользователя файл

.rhosts с содержанием '+ +'. Всё, можешь спокойно

логиниться в сеть с помощью rlogin. И это лишь пример.

В принципе взломать или затроянить систему можно

практически из любой папки.Просто нужно

пораскинуть мозгами.

RPC

Вызов удаленных процедур. Обычно rpc используют для NFS и NIS. Инфу о RCP

сервисах можно получить с помощью команды rpcinfo.

Узнаешь, какие демоны запущены на атакуемом

хосте. Теперь опять возвращайся к поиску

эксплоитов.

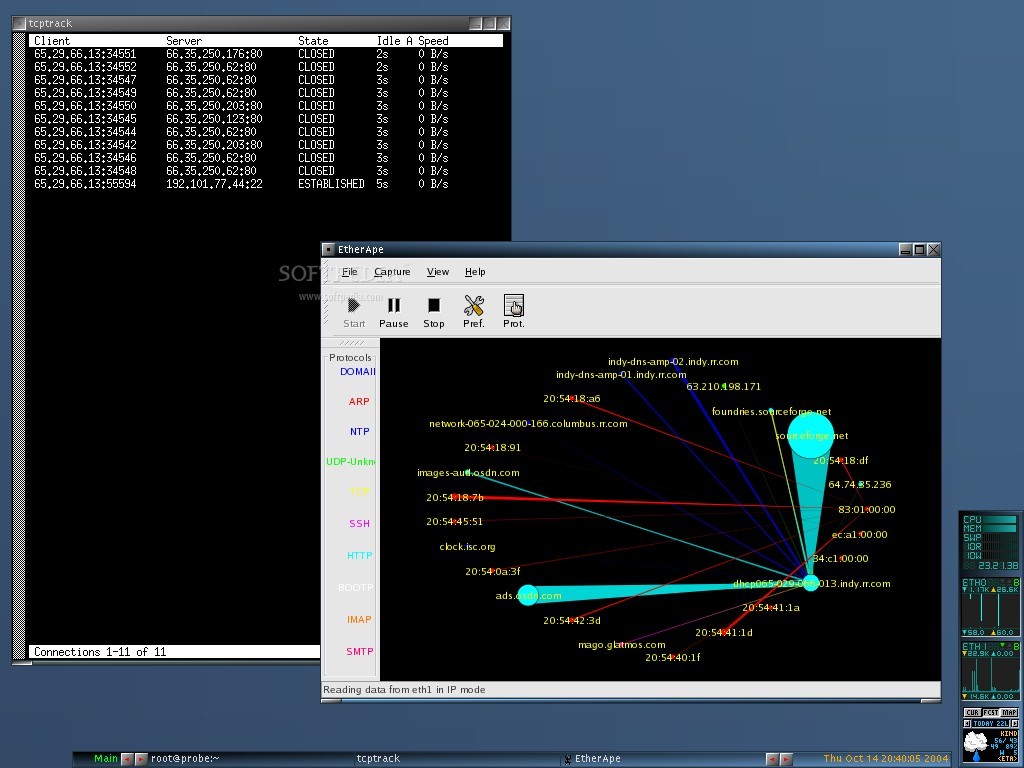

И еще. Если ты в локалке с жертвой, то все очень просто. Считай - все пароли у тебя в руках. Самый простой способ - поставь снифер. Он будет обнюхивать все пакеты и вытягивать все пароли. Хотя если в локалке есть что-то типа Kerberous (метод шифрования), то сниферов можно послать. Нужно либо пользоваться локальными эксплоитами либо троянить систему (если есть доступ к конфигурационным и

исполняемым файлам).

ЗАМЕТЕНИЕ СЛЕДОВ

Допустим, ты получил

доступ. Но как остаться незамеченным? Как скрыть

свой взлом?

Спокойно. Все делается довольно просто.

Логи (обычно) хранятся в этих местах:

Solaris

/var/log

/var/cron/log

/var/lp/logs/

/var/saf/_log

/var/adm/log/asppp.log

IRIX

/usr/adm(IRIX 4.0)

/var/adm(IRIX 5.2)

BSD

/var/log

/var/account

Но кому охота очищать эти файлы? Админ сразу заметит! Лучше воспользоваться прогой, которая удаляет только твои данные.Она очистит все логи от твоих IP и т.д.

ВРЕМЯ ТРОЯНИТЬ

СИСТЕМУ

Можно добавить

своего пользователя в /etc/passwd, и сделать UID и GID =0.Но пользователь будет светиться в логах! Также root или прога cron (если ей сказано проверять всех usero'в на UID и GID=0) может заметить вас! Лучше пользоваться Rootkit'ом. Он затроянит систему и сделает вам суперпользователя,который не будет светиться в логах! Телнетьтесь на 21 порт в вводите логин rewt, пароль satori (скорее всего).Теперь тебе дадут рута,без записей в логах.

И на крайний случай - если тебе не удастся взломать *nix, то не отчаивайся, можно например потыкать Web Server,

троянчики на мыло покидать. Да и много всяких

вещей. Удачи!

Сегодня хотел бы поделиться с вами одной поучительной историей о том, как однажды мне удалось получить root-доступ к рабочему компьютеру коллеги и о том, как ужасающе просто оказалось это сделать.

Предыстория

Рабочий день проходил так, как обычно он проходит у любого среднестатистического разработчика: монитор, клавиатура, чай, печеньки… В общем, ничего выдающегося, как всегда, не предвиделось. Утомившись от продолжительной отладки приложения в Xdebug, я решил выйти из офиса и немного подышать свежим воздухом, чтобы хоть чуть-чуть привести голову (к тому времени уже «чугунную») в порядок.

Вернувшись за рабочее место я не успел еще приняться за работу, как вдруг с соседнего стола донесся ехидный голос коллеги:

— Слушай, похоже что у тебя идентификатор процесса браузера это XXXX, да?

Выполнив команду ps -A | grep opera, я увидел что pid действительно именно тот, о котором говорил коллега.

— Да, и что? — невозмутимым голосом ответил я.

— Ничего — сказал коллега и нажал «Enter» на клавиатуре своего компьютера. Окно моего браузера закрылось у меня на глазах.

Я тут же принялся искать процессы в системе, которые могли дать удаленный шелл. Это был не SSH.

Коллега намекнул что это nc (netcat), процесс которого, конечно же, незамедлительно был убит.

Мы оба посмеялись, обсудили этот забавный случай, выяснилось, что на самом деле взлома никакого и не было и что «nc» был запущен из-под моего пользователя в тот момент, пока меня не было на рабочем месте. Just for lulz.

Шутка в общем-то удалась, но подсознательно я решил, что так просто оставлять это дело нельзя, это был вызов!

Мякотка

Однажды в студеную зимнюю пору, аккурат перед самым Новым Годом, я решил что пришла пора взять реванш. Но на этот раз я хотел полностью захватить доступ к компьютеру — получить root.

Новогодние приготовления в офисе создавали изрядную суету и шум. Это был самый подходящий момент, поскольку коллега после произошедшего случая стал блокировать экран, когда отходил от рабочего места. Я знал, что сегодня именно тот день, когда вероятность того, что он забудет сделать блокировку, максимально высока.

Воспользовавшись небольшим «окном» в своем рабочем времени, я начал продумывать план действий по взлому. Основная проблема, которую надо было как-то решить это конечно же непосредственно получение учетной записи root, поскольку всё остальное всего лишь дело техники. Начался активный перебор идей о том, как вообще это можно сделать.

У коллеги стоял Linux Mint 14 «Nadia». Версия ядра — 3.5. Хоть ядро и не такое старое, вероятность быстро найти в свободном доступе работающий локальный эксплойт близка к нулю. Из служб у него кроме Apache толком ничего не стояло, да и Apache он закрыл для наружного доступа.

Откидывая идею за идеей, в итоге меня осенило! А что если попробовать самый простой и самый банальный bash alias?

Решив проверить свое предположение, запускаю у себя терминал (Debian Squeeze), создаю файл test.py с банальным print «Hello, world!», сохраняю в домашнем каталоге, выполняю команду:

после этого набираю:

Вот оно! Совершенно легальная «дыра» в безопасности. Банально, но эффективно.

А теперь скрипт!

Вкратце: скрипт имитирует запрос пароля sudo, перехватывает пароль и отсылает его на указанный сервер, где информация просто записывается в файл.

Воспользовавшись временным отсутствием коллеги на рабочем месте, я пересел за его компьютер и начал свою «спецоперацию»:

1. Создаем постоянный алиас в bashrc:

2. Создаем файл с хитрым именем .xsession-lock, чтобы не бросалось в глаза при листинге /home/user, и сохраняем в него наш Python-скрипт.

3. Устанавливаем права на выполнение .xsession-lock — chmod +x

4. Чистим bash_history!

Первым делом после своего возвращения, коллега, ожидая подвоха, внимательно осмотрел bash_history, и ничего не заметив, начал работать.

Спустя какое-то время, я решил проверить лог-файл на удаленном сервере, который сохранял пароли, и вот она, рыба учетная запись моей мечты — root!

Конечно если быть точным, то на самом деле это пароль от рабочего пользователя коллеги, который давал мне возможность получить root и закрепиться в системе.

Позже я снова дождался когда коллега выйдет из офиса и «поколдовал» над его компьютером уже от имени root, но, к сожалению, неправильно рассчитал время и прокололся! Увы, попался с поличным прямо на месте «преступления».

Мы снова посмеялись, обсудили детали «взлома», а потом дружно и весело всем офисом отметили Новый Год.

Вот такая вот предновогодняя история.

Заключение

В свете того, что Valve выпустила steam под linux, появилась вероятность оттока «хомячков» в сторону Linux-систем и, вместе с тем, вероятность того, что господа из «black hat» нацелят свои взоры на Linux.

Поэтому хотелось бы, чтобы эта статья стала очередным напоминанием о том, что «спасение утопающих — дело рук самих утопающих».

Устанавливая Linux, не думайте о том, что Вы надели «памперс». Ответственность за безопасность Вашей информации всё еще лежит на Вас!

Есть, например, роутер с OpenWrt на борту и внешний IP.

Все порты снаружи закрыты. Исключение - проброс портов во внутреннюю сеть (не рассматриваем) и OpenVPN с DH (тоже не рассматриваем). Заботливо оставленные бэкдоры не рассматриваем (считаем, что их нет).

Как можно сломать такую систему снаружи?

Именно залезть внутрь роутера, а не провести атаку на отказ в обслуживании (например, забить канал). Мне кажется, что это не реально.

Последнее исправление: zinfandel 19.10.15 07:14:38 (всего исправлений: 1)

Ну и опять же, роутер скорее всего не для красоты стоит, а для каких-то нужд. Можно вначале заиметь одну из машин во внутренней сети, а оттуда уже будет больше возможностей атаки на роутер.

Как взломать роутер, если в нем нет уязвимостей и он идеально настроен?

Премия на самый глупый вопрос года.

Из того, что приходит сразу. Можно в сторону IPv6 посмотреть, ибо зачастую он включен, а правильной его настройке внимания мало уделяют.

Вопрос скорее не в роутере, а в Линуксе.

Давайте представим ПК с Debian Jessie на борту. Все порты извне закрыты, локальной сети нет. К ПК подключена проводная клавиатура и монитор по VGA.

Как можно теоретически получить доступ к системе извне?

Именно залезть внутрь роутера, а не провести атаку на отказ в обслуживании (например, забить канал).

А зря. Если iptables грузятся после поднятия сетевухи, а заботливые разработчики прошивки скомпилили ядро с ACCEPT по умолчанию, то есть небольшое временное окно, когда роутер не защищен. Дальше, полагаю, что будет объяснять не надо?

Если хочешь делать идеальный маршрутизатор, то тебе придется настроить его так, чтобы на нем не запускалось вообще никаких сервисов. А конфигурировать через COM/UART.

Как можно теоретически получить доступ к системе извне?

Дать ссылку на смешную картинку и эксплуатировать браузер/IM/игрульку/другой софт, который лезет в инет.

Если iptables грузятся после поднятия сетевухи, а заботливые разработчики прошивки скомпилили ядро с ACCEPT по умолчанию, то есть небольшое временное окно, когда роутер не защищен.

Годный пример, спасибо. Ещё варианты?

Дать ссылку на смешную картинку и эксплуатировать браузер/IM/игрульку/другой софт, который лезет в инет.

Нет такого софта. Единственный софт - это apt, который лезет в стандартный репозиторий Debian с подписанными пакетами. Сторонних ключей в системе нет. Параноик-администратор проверяет сигнатуры вручную.

Или ещё лучше: вообще нет такого софта. Параноик-администратор-задрот компилит из исходников, которые заносит на предварительно отформатированной флешке и проверяет хэши.

SaBo ★★ ( 19.10.15 07:51:42 )Последнее исправление: SaBo 19.10.15 07:53:15 (всего исправлений: 1)

В таком случае - только ректальный криптоанализ. Остальные методы - не пробить. Единственный метод - иметь засланца на том конце.. будь то девочка Нина, что решила помочь с параноиком, или засланный троянец. Сложно взломать то, что охраняют. Особенно качественно.

Grub-e-init=/bin/bash

Но сейчас ты напишешь что граб запаролен или закрыта возможность редактирования

(В 99.9% это не так)

Другие варианты это эксплуатирование уязвимостей железа, сетевухи. Что можно сделать зависит от типа уязвимости. В этом вопрос я не углублялся и лично не сталкивался, но вот есть такие линки:

Как эту уязвимость можно эксплуатировать удалённо?

Если вопрос теоритический - то ответ - да, можно. Бывают уязвимости, вызываемые транзитным трафиком.

Если включены какие-либо трансляции (sip, ftp, whatever . ) - то ошибки в коде трансляций тоже можно (и нужно!) экспоитить.

Если вы хотите начать карьеру в сфере информационной безопасности или вы уже работаете как профессионал в этой сфере, или вы просто заинтересованы в этой конкретной области знаний, мы найдем достойный Linux дистрибутив, который подходит для вашей цели. Есть бесчисленное множество дистрибутивов Linux для различных задач. Некоторые из них предназначены для решения конкретных вопросов, другие предоставляют богатый выбор различных интерфейсов.

Сегодня мы увидим дистрибутивы Linux для взлома и тестирования на проникновение. Эти дистрибутивы Linux предоставляют различные инструменты, которые необходимы для оценки сетевой безопасности и других подобных задач.

Лучшие дистрибутивы для пентестинга

1. Kali Linux

Kali Linux - наиболее широко известный Linux дистрибутив для "этического хакерства" с возможностью тестирования на проникновение. Известный как дистрибутив Linux для тестирования безопасности, Kali Linux был разработан в целях наступательной безопасности и предшественником Kali Linux на этом пути был BackTrack, созданный на базе нескольких дистрибутивов Linux.

Kali Linux основан на Debian. Он поставляется с большим количеством инструментов для тестов на проникновение в различных областях безопасности и анализа. Теперь он следует модели роллинг-релизов, которая означает, что каждый инструмент вашего дистрибутива всегда будет актуален.

Дистрибутивы Linux для взлома разнообразны и многофункциональны, среди которых Kali Linux - пожалуй, самая передовая платформа для тестов на проникновение. Дистрибутив поддерживает широкий спектр устройств и аппаратных платформ. Кроме того, Kali Linux предоставляет приличный набор документации, а также большое и активное сообщество.

2. BlackBox

BackBox - Linux для взлома, основанный на Ubuntu, разработан для тестов на проникновение и оценку безопасности. Это один из лучших дистрибутивов в своей области.

У BackBox есть собственный репозиторий программного обеспечения, обеспечивающее последние стабильные версии различных наборов инструментов для анализа сети и наиболее популярных приложений для "этического взлома". Он разработан с упором на минимализм и использует окружение рабочего стола XFCE. Им удобно пользоваться. У BackBox также есть большое сообщество, готовое помочь по любым вопросам.

3. Parrot Security OS

Parrot Security OS - Linux для тестирования безопасности и относительно новый игрок в этой сфере. Развитием этого дистрибутива занимается Frozenbox Network. Целевая аудитория Parrot Security OS - специалисты информационной безопасности, тестирующие возможности проникновения в различные системы, которые нуждаются в дистрибутиве с поддержкой работы c облаком, анонимностью и шифрованием данных.

Parrot Security OS базируется на Debian и использует MATE в качестве среды рабочего стола. Почти любой известный инструмент для тестов на проникновение можно найти здесь, наряду с некоторыми эксклюзивными пользовательскими инструментами от Frozenbox Network. Обновления выпускаются в виде роллинг-релизов.

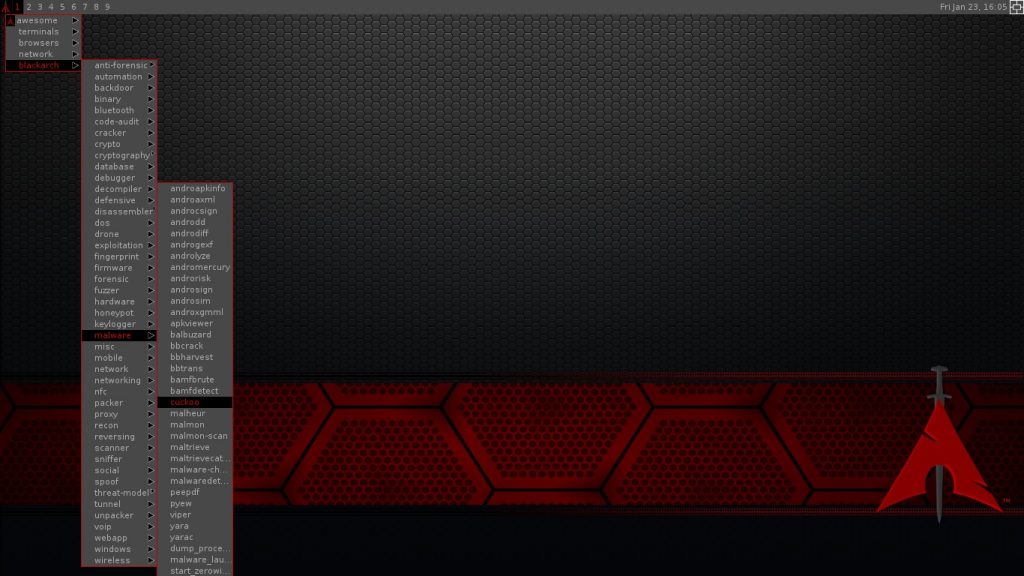

4. BlackArch

BlackArch - дистрибутив для тестирования на проникновение и исследование безопасности, построенный на основе Arch Linux. У BlackArch есть свой собственный репозиторий, содержащий тысячи инструментов, организованных по различным категориям и этот список растет с каждым днем.

Если вы уже используете Arch Linux, вы можете установить инструменты, находящиеся в репозитории BlackArch в свою систему.

5. Bugtraq

Bugtraq - это дистрибутив с огромным набором инструментов для тестирования на проникновения и форензики. Есть версии основанные на Ubuntu, Debian и OpenSUSE с окружениями рабочего стола XFCE, Gnome и KDE. Поддерживается 11 языков. Есть инструменты для тестирования мобильных устройств, вредоносных программ, а также инструменты, разработанные сообществом Bugtraq.

6. DEFT Linux

DEFT Linux - дистрибутив, созданный для компьютерного анализа, для использования в виде LiveCD системы без повреждения или изменения используемых на компьютере операционных систем.

DEFT в паре с DART (Digital Advanced Response Toolkit) - система анализа компьютера для Windows. Он использует окружение рабочего стола LXDE и приложение WINE для запуска инструментов Windows.

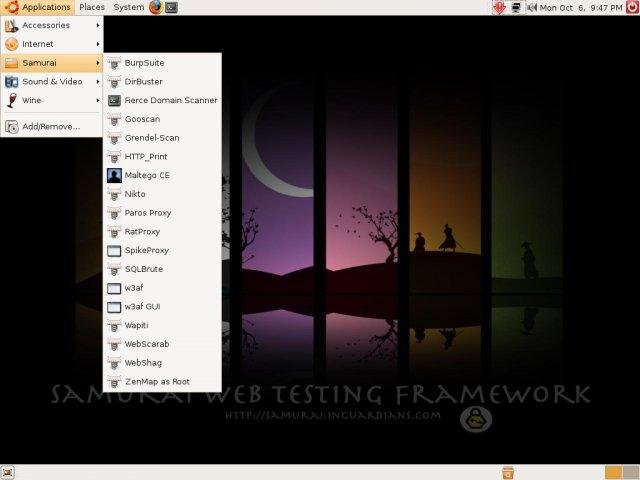

7. Samurai Web Testing Framework

Этот инструмент разработан с единственной целью - тестирование на проникновение в сети Интернет. Другое отличие от остальных дистрибутивов состоит в том, что дистрибутив поставляется в виде виртуальной машины, для Virtualbox или VMWare.

Samurai Web Testing Framework основан на Ubuntu и содержит лучшие бесплатные инструменты с открытым исходным кодом с акцентом на тестирование сайтов. Дистрибутив также включает в себя предварительно сконфигурированные Wiki страницы, созданные специально для хранения информации во время тестов на проникновение.

8. Pentoo Linux

Pentoo базируется на Gentoo Linux. Это дистрибутив предназначен для тестов на проникновение, и доступен в качестве LiveCD с поддержкой сохранения состояния. Сохраняются любые изменения, сделанные в ходе сеанса работы, они будут доступны при следующей загрузке, если вы используете USB-накопитель.

Pentoo - Gentoo с большим количеством настраиваемых инструментов, функций ядра и многого другого. Он использует окружение рабочего стола XFCE. Если вы уже используете Gentoo, вы можете установить Pentoo как дополнение к уже установленной системе.

9. CAINE

CAINE или Computer Aided Investigative Environment - среда для помощи в анализе компьютера. Дистрибутив создан как проект для цифровой форензики. CAINE поставляется с богатейшим набором средств, разработанных специально для оценки и анализа систем.

Основные преимущества проекта CAINE: среда, обеспечивающая цифровой анализ в течение всех четырех фаз исследования, интуитивно понятный графический интерфейс, уникальные рабочие инструменты.

10. Network Security Toolkit

Network Security Toolkit - Linux для тестирования безопасности, представляет собой загрузочный LiveCD на основе Fedora. Он обеспечивает профессионалов в области безопасности и сетевых администраторов широким спектром инструментов сетевой безопасности с открытым исходным кодом.

У Network Security Toolkit есть веб-интерфейс пользователя для системного/сетевого администрирования, навигации, автоматизации, мониторинга сети, анализа и конфигурации многих приложений, поставляемых вместе с дистрибутивом.

11. Fedora Security Spin

Fedora Security Spin представляет собой вариант Fedora, предназначенный для аудита безопасности и тестирования, а также может быть использован для обучения.

Дистрибутив разработан для использования студентами и преподавателями, когда они практикуют или обучаются методологии в области информационной безопасности, безопасности веб-приложений, компьютерного анализа, экспертной оценки и так далее.

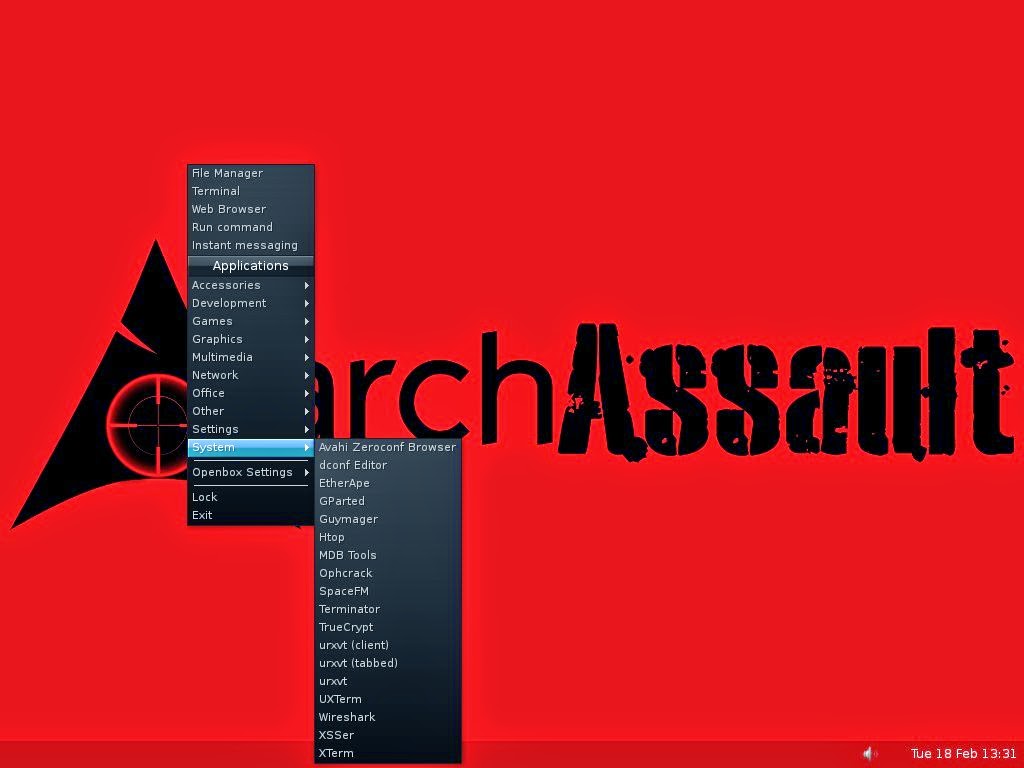

12. ArchStrike

ArchStrike (ранее известный как ArchAssault) - проект, основанный на Arch Linux для тестеров в области проникновения и профессионалов в области безопасности.

Дистрибутивы Linux для взлома поставляются с широким диапазоном программного обеспечения, как и ArchStrike, который оснащен всеми лучшими приложениями Arch Linux с дополнительными инструментами для тестирования на проникновение и кибер-безопасности. Он включает в себя тысячи инструментов и приложений, разделенных на группы пакетов по категориям.

Другие дистрибутивы

Есть много других дистрибутивов не упомянутых выше. Вот несколько из них:

- Cyborg Linux;

- Matriux;

- Weakerth4n;

- Blackubuntu;

- Lionsec Linux.

Выводы

Какие из перечисленных выше хакерских дистрибутивов Linux вы пробовали? Хотите предложить какой-то дистрибутив, который мы пропустили? Поделитесь тем, что вы думаете, в комментариях.

Читайте также: