Настроить права доступа windows xp

Обновлено: 03.07.2024

Наверное, каждый из пользователей задавался вопросом не только безопасности, но и разграничения доступа к папкам и файлам.

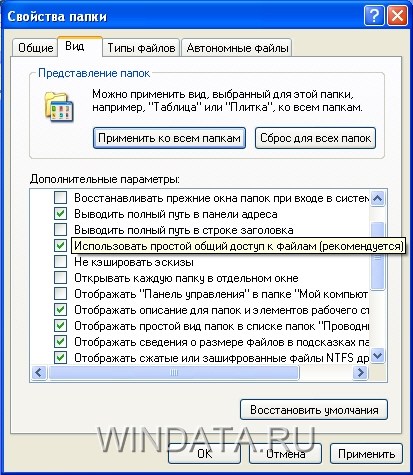

Можно ли это реализовать без специальных программ и приложений, пользуясь лишь возможностями операционной системы. Да, можно. Эти навыки, наверняка, когда пригодятся. С чего же начать? Если вашим домашним компьютером пользуются несколько человек, которые имеют свои учетные записи, и вам нужно определить, какими правами доступа к файлам и папкам наделен тот или иной, то для начала нужна обратиться к опции меню Сервис>Свойства Папки.

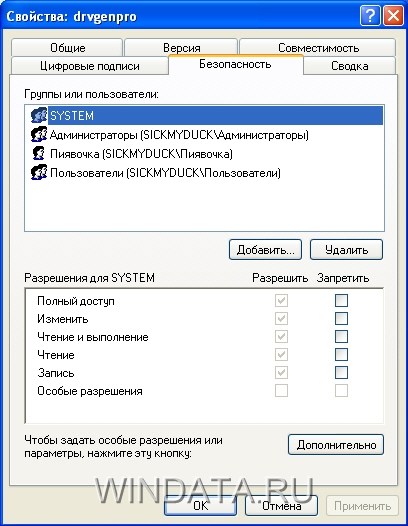

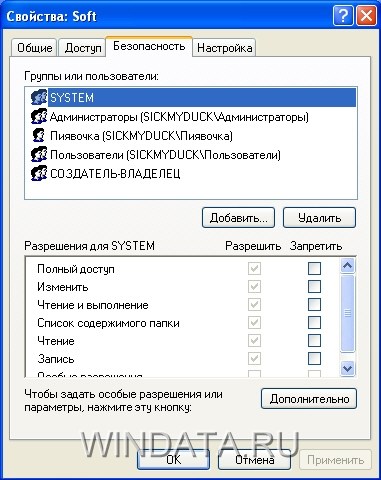

Там необходимо убрать галочки с пункта «использовать простой общий доступ к файлам». После этой операции в «Свойствах» любого из объектов появится вкладка «Безопасность». Выбрав определенную папку или файл, жмем «Свойства», щелкаем по вкладке «Безопасность» и обнаруживаем там что-то подобное этому.

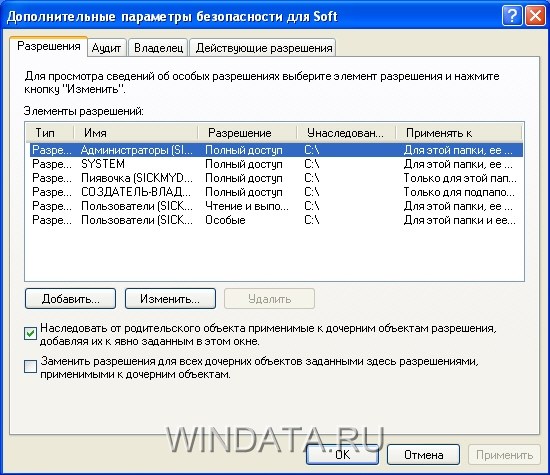

Тут-то мы и вправе творить. Добавляем или удаляем группы пользователей (или отдельные учетные записи, разумеется), имеющих право доступа к объекту, наделяем их правами или ограничиваем. В окошке внизу видно, какие операции вообще возможны с папкой. Например, даже если у вас одна учетная запись на всю семью, но вы уверены, что ваша сестра не знает таких хитростей, просто запрещаете чтение файла и для администратора, а по необходимости убираете эту галочку (если желаете воспользоваться этой папкой). Так же система нам позволяет обратиться и дополнительным параметрам безопасности. Щелкаем по кнопке «Дополнительно».

Здесь отображаются разрешения, параметры аудита (об этом подробнее позже), владелец, действующие разрешения. Есть очень полезные функции, которые могут сэкономить много времени, но требуют осторожности. Наследование свойств от родительских объектов, и замена разрешений всех дочерних объектов заданными именно в этом. Управлять этими галочками следует предельно внимательно. Дабы не потерять нить своих действий. И не потерять тонкие настройки какого-либо из объектов.

Помимо разграничения прав доступа, система Windows снабжена инструментом аудита. Выбираем вкладку «Аудит». Далее, добавляем имя учетной записи пользователя, для кого этот аудит будет организован.

Выбираем те действия, успех или отказ в реализации которых, будет вестись аудит. То есть, если реализуется успешное обращение к папке, значит, запись об этом появится в журнале аудита. Кстати, система может и не разрешить выбрать функцию аудита для выбранного объекта, так как эта опция не включена в политике безопасности. Для того, чтобы включить опцию необходимо обратиться к панели управления. Там щелкнуть по иконке «Администрирование», далее, выбрать Локальную политику безопасности. Здесь пользователь получает гибкие настройки входа в систему, политики паролей, а так же (то о чем идет речь) политики аудита.

Выбираем пункт «Политика аудита», смотрим что доступно. «Аудит доступа к объектам» - это то, что нам нужно, двойной щелчок по надписи, открывается меню, в нем выбираем то, что должно фиксироваться (успех/отказ или вместе). Так же можем познакомиться с описанием данной функции аудита. Когда проделаны эти операции, то проблем при включении аудита в свойствах объекта не возникнет. Кстати, специалисты рекомендуют познакомиться поближе со всеми параметрами безопасности. Здесь могут найтись необходимые опции системы, как для простого пользователя, так и для администратора. Особое внимание можно уделить назначениям прав пользователя, и параметрам безопасности. Но, вернёмся к аудиту. Мы же выбрали папку, для которой система будет вести журнал успешных обращений. А где же этот журнал?

Возвращаемся к разделу панели управления «Администрирование». Там выбираем иконку «Просмотр событий», далее, щелкаем по пункту «Безопасность». Здесь отображаются все события аудита.

Выбрав то или иное событие, получим описание.

Эти сведения могут оказаться полезными для вас. Всё, вплоть от времени до операций совершаемых пользователем будет отображаться здесь.

Таким образом, узнав о такой возможности системы, вы навсегда станете настоящим владельцем ваших данных. Не будете волноваться об их целостности. Всегда сможете получить список событий, совершенных над этим объектом. Сможете обеспечить безопасность информации, хранящейся на вашем персональном компьютере.

Чтобы настроить разрешения доступа, в первую очередь следует включить вкладку Безопасность для окна свойств файлов. Для этого откройте окно Мой компьютер, Панель инструментов или окно программы Проводник, после чего выберите в строке меню команду Сервис>Свойства папки. Затем перейдите на вкладку Вид и снимите флажок Использовать простой общий доступ к файлам (рекомендуется).

Чтобы указать разрешения ACL для файлов и папок, можно использовать любой файловый менеджер, такой как программа Проводник Windows или Total Commander. Щелкните правой кнопкой мыши на значке папки или файла и выберите команду Свойства. В открывшемся окне перейдите на вкладку Безопасность.

Настройка доступа к файлам

Рассмотрим, каким образом можно назначать разрешения доступа для файла с использованием вкладки Безопасность.

В верхней части окна представлен список пользователей и групп, которым уже определены разрешения для данного файла. Вы можете либо выбрать пользователя и изменить установленные для него разрешения, либо добавить или удалить пользователя (или группу пользователей), что можно сделать с помощью кнопок Добавить и Удалить.

Щелкните на кнопке Добавить для добавления пользователя. В открывшемся окне Выбор: Пользователи или Группы введите имя пользователя или группы в поле Введите имена выбираемых объектов. Вы должны знать точное имя пользователя или группы. Введя имя пользователя или группы, щелкните на кнопке Проверить имена, чтобы удостовериться в существовании такого пользователя или группы. Тип вводимого объекта (т.е. Пользователь, Группа пользователей или Встроенный участник безопасности) можно указать, щелкнув на кнопке Тип объектов).

Сама настройка разрешения проста как две копейки. На вкладке Безопасность окна свойств файла (см. на 2 рисунка выше), в поле Группы или Пользователи нужно выбрать имя пользователя или группы, а в нижней части окна следует установить флажок Разрешить или Запретить (также см. ссылку в конце этой статьи).

При указании разрешения Полный доступ автоматически устанавливаются флажки все Разрешить для выбранного пользователя или группы.

Учтите: если флажок Разрешить или Запретить не установлен, это не означает, что для объекта фактически выбран режим Запретить. На самом деле если разрешение не определено, то оно, как правило, наследуется от родительской папки, в которой содержится файл. А в этом случае могут появиться различные проблемы. Например, если доступ к папке предоставлен, а к файлу, расположенному в папке, разрешение не указано, то оно будет унаследовано от папки и доступ к файлу будет разрешен. Поэтому, чтобы запретить доступ к файлу, нужно установить флажок Запретить непосредственно для файла.

Разрешения доступа к папкам

Щелкните правой кнопкой мыши на нужной папке и выберите команду Свойства после чего перейдите на вкладку Безопасность.

В верхней области окна представлен список пользователей и групп пользователей, для которых уже настроено разрешение доступа к выбранной папке. Теперь можно выбрать пользователя, чтобы изменить установленные для него разрешения, либо добавить или удалить пользователя (группу пользователей) с помощью кнопок Добавить или Удалить. При этом список стандартных разрешений для папок несколько отличается от списка стандартных разрешений для файлов.

Точно так же, как и для файлов, процесс назначений разрешений происходит методом установки или снятия флажков области окна Разрешения. Для того чтобы назначить разрешения с использованием дополнительных параметров, щелкните на кнопке Дополнительно.

В открывшемся окне выберите пользователя или группу и щелкните на кнопке Изменить.

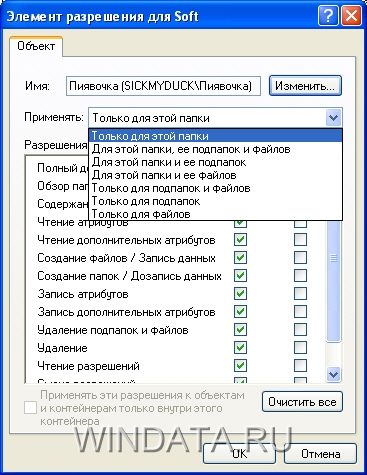

В новом окне будет представлен список расширенных разрешений доступа к папке.

В раскрывающемся списке Применять можно указать область действия специальных разрешений для папки:

- Только для этой папки;

- Для этой папки, ее подпапок и файлов;

- Для этой папки и ее подпапок;

- Для этой папки и ее файлов;

- Только для подпапок и файлов;

- Только для подпапок;

- Только для файлов.

Установите флажок Применять эти разрешения к объектам и контейнерам только внутри этого контейнера, чтобы заданные разрешения распространялись только на вложенные папки, но не на вложенные в них папки и другие вложенные объекты.

Наследование разрешений

Концепция наследования разрешений имеет важное значение для системы безопасности Windows XP. Наследование означает, что для файлов или папок могут использоваться не собственные разрешения, а разрешения, назначенные для папки, в которой расположены эти файлы и папки.

Предположим, что вы создали папку Документы, для которой были указаны определенные разрешения доступа. По умолчанию любые папки, которые будут созданы в папке Документы (т.е. вложенные папки), а также все файлы, содержащиеся в самой папке Документы или расположенных в ней подпапках, будут иметь те же разрешения доступа, что и папка Документы. Если вложенным папкам будут присвоены другие разрешения, то они будут объединены с разрешениями папки Документы. В результате параметры доступа к вложенной папке будут представлять собой набор из разрешений доступа, назначенных для этой папки и разрешений, наследованных от папки Документы.

Допустим, вы хотите отменить наследование разрешений родительской папки для некоторых вложенных файлов и папок. Перейдите на вкладку Безопасность данной папки и щелкните на кнопке Дополнительно. Теперь снимите флажок Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне. При этом на экране появится окно предупреждения, в котором нужно щелкнуть на кнопке Копировать.

Теперь выберите нужного пользователя или группу и щелкните на кнопке Изменить. Осталось в области применять выбрать значение Только для этой папки, после чего в поле Разрешения указать все необходимые разрешения доступа.

Может также понадобиться отменить наследование разрешений родительской папки для всех вложенных файлов и (или) папок. Для этого необходимо перейти на вкладку Безопасность конкретного файла или папки, щелкнуть на кнопке Дополнительно и в появившемся окне Дополнительные параметры безопасности и опять снимите флажок Наследовать от родительского объекта применимые к дочерним объектам разрешения, добавляя их к явно заданным в этом окне (см. рис. выше).

В принципах наследования часто можно запутаться. Для того чтобы разобраться в типах разрешений, назначенных файлам и папкам, необходимо перейти на вкладку Безопасность в окне свойств файла или папки. Флажки для всех разрешений, присвоенных благодаря функции наследования, будут выделены серым цветом и недоступны для выбора. Это позволяет определить, какие разрешения были заданы непосредственно на уровне файлов и папок, а какие наследуются от родительской папки.

Здесь подробно описаны типы разрешений , назначаемых для файлов и папок в Windows XP.

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

Выбор пользователя Список содержимого

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Элементы разрешений на доступ для записи

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

Запреты на объекты в файловой системе NTFS

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

В Windows XP организация общего доступа к папкам, дискам и принтерам выполнена на уровне пользователей. С одной стороны это конечно очень удобно: при попытке доступа к той или иной папке не нужно помнить и вводить различные пароли. Но в то же время необходимо на каждом компьютере создать учетные записи для всех пользователей, которым потребуется доступ к ресурсам этого компьютера по сети.

Если же создавать учетки для всех пользователей на компьютерах не хочется – можно активировать гостевой аккаунт. Правда в этом случае любой пользователь внутри локальной сети сможет получить доступ к вашим расшаренным ресурсам. Но давайте обо всем по-порядку.

Когда в нашем распоряжении имеется настроенная локальная сеть, мы можем приступать к ее непосредственному использованию. Один из вариантов использования сети – это предоставление общего доступа к дискам и папкам компьютеров.

В локальной сети нельзя предоставить общий доступ к какому-либо отдельному файлу: чтобы сделать файл доступным для других пользователей сети, необходимо открыть общий доступ к папке, в которой он хранится. Помните, что открывая общий доступ к папке, вы тем самым даете доступ ко всем расположенным в ней папкам и файлам.

В сетях с Windows XP существует два режима организации общего доступа:

- Простой общий доступ к ресурсам компьютера

- Расширенный общий доступ к ресурсам компьютера

Простой общий доступ к файлам и папкам

Простой общий доступ к файлам и папкам включен по умолчанию. Убедиться в этом можно, если нажать “Пуск” – “Панель управления” – “Свойства папки” – вкладка “Вид”. Напротив пункта “Использовать простой общий доступ к файлам (рекомендуется)” должен стоять флажок:

Если флажка нет, значит на компьютере используется расширенный общий доступ.

Итак, допустим я хочу “расшарить” папку “Отчеты”, которая находится на моем компьютере на локальном диске С.

Чтобы открыть общий доступ к какой-либо папке или диску, нужно на требуемом объекте щелкнуть правой кнопкой мыши – выбрать “Свойства” – перейти на вкладку “Доступ”.

Если мы расшариваем диск или папку в первый раз, то нужно будет нажать на следующую ссылку:

А затем выбрать пункт “Просто включить общий доступ к файлам”:В открывшемся окне поставьте флажок напротив пункта “Открыть общий доступ к этой папке”:

Таким образом, вы откроете пользователям сети доступ к файлам, содержащимся в данной папке, в режиме “только чтение”. Изменить файлы, находящиеся в этой папке, или записать в нее свои файлы они не смогут.

В поле “Имя общего ресурса” вы можете ввести сетевое имя папки, под которым она будет отображаться в списке общих ресурсов локальной сети. Но это не обязательно.

Если вы поставите флажок напротив пункта “Разрешить изменение файлов по сети”, то тем самым разрешите пользователям копировать в эту папку свои файлы, а так же изменять содержащиеся в ней документы.

Затем нажмите в данном окне “Применить” – “ОК”. После этого папка станет общедоступной и на ней появится символ руки:

Чтобы пользователи вашей сети могли получать доступ к общим папкам – на компьютере, где они расположены, необходимо включить учетную запись “Гость”. Это позволит получать доступ к общей папке любому пользователю с любого компьютера, входящего в сеть.

Чтобы проверить активирован ли на компьютере гостевой аккаунт – щелкните правой клавишей мыши по значку “Мой компьютер” на рабочем столе и выберите пункт “Управление”. В открывшемся окне слева в разделе “Служебные программы” выделяем пункт “Локальные пользователи и группы”. Раскрыв его, становимся на папку “Пользователи” – в правом поле находим “Гостя” и щелкаем по нему дважды мышкой:В следующем окне галочка “Отключить учетную запись” должна быть снята:

Это все, что касается простого общего доступа к файлам и папкам. Как правило, данного режима достаточно при работе в домашней сети. Однако в локальной сети какой-либо организации требуется более серьезное разграничение прав пользователей. В этом случае необходимо включать “Расширенный общий доступ к файлам и папкам”.

Расширенный общий доступ к файлам и папкам

Если вы хотите использовать расширенный общий доступ к файлам и папкам компьютеров сети, то необходимо зайти в “Пуск” – “Панель управления” – “Свойства папки” – вкладка “Вид” и здесь снять флажок напротив пункта “Использовать простой общий доступ к файлам (рекомендуется)”. Учетную запись “Гость” в целях безопасности также необходимо отключить.

Разрешение общего доступа для папок в расширенном режиме происходит также, как и в простом: Щелкните по нужной папке или диску правой кнопкой мыши – выберите “Свойства” – перейдите на вкладку “Доступ” и поставьте маркер в пункте “Открыть общий доступ к этой папке”:В поле “Общий ресурс” вы можете ввести сетевое имя папки, под которым она будет отображаться в списке общих ресурсов локальной сети.

В поле “Примечание”, если хотите, можете ввести описание папки (например, “рабочие документы” и т.п.).

Вы также можете ограничить предельное число пользователей, которые одновременно смогут пользоваться общей папкой. Но это имеет смысл делать только в очень больших сетях или на слабых компьютерах.

И вот мы подошли к самому интересному моменту в организации общего доступа – разграничению прав доступа для пользователей сети применительно к папке. Разграничение прав доступа – это создание определенных правил, в соответствии с которыми пользователи сети (каждый индивидуально или группа пользователей) смогут совершать определенные действия с содержимым общей папки: полный доступ , изменение , либо только чтение ее содержимого.

Чтобы задать эти правила, нажмите кнопку “Разрешения”. Вы увидите подобное окно:

Здесь вы можете добавить пользователя или группу в список и определить для него разрешения, установив флажки напротив соответствующих пунктов.

Жмем кнопку “Добавить”. В следующем окне жмем “Дополнительно”: В открывшемся окне справа нажимаем кнопку “Поиск”:

Я хочу разрешить доступ к папке пользователям, заведенным на данном компьютере (в их числе будет и пользователь Vova). Поэтому в нижней части окна пролистываем весь список и находим имя “Пользователи” – выделяем его и жмем “ОК” – затем снова “ОК”:

В следующем окне я решил дать права на чтение и изменение файлов в данной папке – поэтому ставим соответствующие галки и жмем “Применить” – “ОК”: Вот и все! Теперь я без проблем смогу зайти в эту папку с другого компьютера (где заведен пользователь Vova) и изменить находящиеся в ней файлы.

Чтобы увидеть все ресурсы компьютера, открытые для общего доступа – зайдите на любом ПК сети в “Сетевое окружение”. Затем выберите пункт “Отобразить компьютеры рабочей группы”. При двойном щелчке мышкой на имени любого компьютера – отобразятся его ресурсы, открытые для общего доступа другим компьютерам сети.

Некоторые аспекты сетевого доступа в Windows XP

До выхода в свет операционной системы Windows XP проблем с предоставлением общего доступа к разделяемым ресурсам компьютера практически не возникало. Однако, как правило, такой доступ предоставлялся и зачастую предоставляется неконтролируемо – раздается доступ ко всем ресурсам, вплоть до системных дисков, причем для любых категорий пользователей и без ограничения полномочий. Такая практика часто приводит к нежелательным результатам.

С возрастанием роли групповых политик они стали оказывать существенное влияние на сетевую безопасность, а пользователи, недостаточно хорошо разбирающиеся в их устройстве, начали испытывать определенные затруднения. Казалось бы, общий доступ к папке предоставлен, а доступа нет. Почему? В этом мы и постараемся разобраться. Следует помнить, что все описанное далее относится к редакции Professional операционной системы Windows ХР и сети без домена Active Directory. Статья рассчитана на начинающих пользователей. Настройка доступа.

Прежде всего, необходимо настроить систему для того, чтобы доступ к компьютеру из сети стал возможен. Обыкновенно советы сводятся к следующему: отключите брандмауэр, выключите простой общий доступ, включите гостя и разрешите ему доступ. Это неправильно. Такая политика действительно позволит использовать общий доступ к ресурсам, но она никак не защищает владельца от злонамеренных действий клиентов. При таких обстоятельствах, возможно что любой пользователь сможет удалить данные на вашем жестком диске.

Итак, как сделать правильно. Заходим в свойства брандмауэра, используя соответствующий пункт Панели управления и отмечаем чекбокс Общий доступ к файлам и принтерам как показано на рис.1. Этим мы разрешаем доступ к портам TCP 139 и 445, а также UDP 1 37–138 . Вообще, при открытии сетевого доступа к разделяемым ресурсам, брандмауэр настраивается автоматически. Мы проделали эту операцию, дабы совершенно точно знать, что возможные проблемы не связаны с политиками брандмауэра.

По умолчанию Windows ищет в сети общие папки и принтеры. Можно по-разному относиться к данной возможности, но если необходимо ее задействовать, то лучше воспользоваться компонентом Одноранговая сеть, который включается через Установку и удаление программ – Компоненты Windows – Сетевые службы (Рис.2). Брандмауэр будет настроен автоматически.

Помимо того, необходимо убедиться в том, что задействована Служба общего доступа к файлам и принтерам. Проверить это можно в свойствах сетевого соединения (Рис.3). По умолчанию данная служба включена, если не используется модемное подключение.

Теперь необходимо определиться с методом доступа к компьютеру из сети. В Windows XP предусмотрены две модели доступа: «Гостевая» и «Обычная». Гостевой доступ упрощает управление разделяемыми ресурсами, но существенно ограничивает возможности, такие как удаленное администрирование, аудит и разделение ресурса между пользователями по правам доступа т.п. При выборе этой модели, все пользователи, которые пытаются подключиться к компьютеру из сети, автоматически признаются гостями операционной системы. Если никакие из вышеперечисленных функций не используются, то можно ограничиться гостевым доступом.

Гостевая модель доступа.

Чтобы воспользоваться данной моделью доступа, а она активирована в Windows по умолчанию, достаточно просто включить учетную запись Гость в оснастке управления компьютером, либо через панель управления и разрешить ему доступ из сети в политике безопасности.

Учетная запись Гость включается следующим: образом: правый клик по системному значку Мой компьютер, который, в зависимости от выбранного интерфейса ОС, «классического», либо Windows XP, находится или на «рабочем столе» или в меню «Пуск». В появившемся меню выбираем Управление. В открывшейся оснастке переходим к категории Локальные пользователи и группы, затем выбираем Пользователей, дважды щелкаем по учетной записи Гость и снимаем флажок в чекбоксе Отключить учетную запись. Затем нажимаем Применить и ОК. Красный крестик у Гостя должен исчезнуть (Рис.4). Также в оснастку Управление компьютером можно попасть через Панель управления, выбрав в ней пункт Администрирование.

Переходим в оснастку редактора групповых политик – нажимаем Пуск, выбираем Выполнить, вводим GPEDIT.MSC и нажимаем ОК. В открывшейся оснастке находим ветвь Назначение прав пользователя (Рис.5), затем – пункт Отказ в доступе к компьютеру по сети, дважды щелкаем по нему, подсвечиваем Гостя, нажимаем Удалить, Применить, ОК.

В принципе все, гостевой доступ включен, но есть тонкости:

- Изменение в политике безопасности применяются через полтора часа (90 мин.) по умолчанию. Принудительно применить параметры можно двумя способами: осуществив перезагрузку ОС, либо используя принудительное обновление групповой политики. Сделать это можно следующим образом: Пуск, Выполнить, вводим gpupdate /force (без кавычек) и нажимаем ОК.

- Если вы меняли модель доступа ранее, то верните ее назад к гостевой модели, как показано на рис.6 или рис. 7.

Обычная модель доступа.

Теперь рассмотрим более правильный с моей точки зрения вариант с “Обычной” моделью доступа, которую еще называют «Классической».

Итак, модель сетевого доступа выбрана «Обычная». Это значит, что все пользователи, пытающиеся попасть на компьютер из сети, автоматически перестают быть гостями. При этом Windows начнет производить проверку их верительных данных на предмет совпадения с хранящимися на локальном компьютере учетными записями, а также проверку полномочий доступа, предоставленных этим пользователям. В этом случае имеется возможность создавать локальных пользователей и задавать им права доступа к папкам и подпапкам. Это пригодится, когда надо открыть доступ к определенной папке одному пользователю, но закрыть другому. При простом общем доступе сделать это невозможно, поскольку все клиенты используют одну учетную запись – «Гость».

В политиках безопасности существует пункт, регламентирующий использование пустых паролей. По умолчанию использование пустых паролей допускается только для консольного входа. Если кто-то из пользователей, кроме «Гостя» должен попадать в систему с пустым паролем, то значение данного пункта надо перевести в положение «Отключен». Тем самым разрешается доступ к компьютеру по сети учетным записям, имеющим пустой пароль. Но имейте ввиду, что тем самым открывается доступ с пустыми паролями и к так называемым «административным» разделяемым ресурсам, что совсем не безопасно.

Есть в «Обычной» модели сетевого доступа и недостаток, но недостаток этот скорее в головах пользователей, которые оставляют пароль администраторов пустым или ставят «12345» или qwerty. Если пустой пароль «Администратора» это принципиально, то тогда надо его либо переименовать, либо отключить (не бойтесь, в безопасном режиме «Администратор» включен всегда), либо запретить ему доступ по сети, добавив его к имеющим такой запрет, как на рис.5 Конкретные действия зависят от ваших потребностей.

Авторизация при выбранной «Обычной» модели сетевого доступа происходит следующим образом. Вначале Windows проверяет связку логин – пароль (верительные данные) на предмет совпадения с локальными учетными записями. Если верительные данные совпали и учетная запись имеет соответствующие права, то доступ разрешается. Если совпал только логин, то доступ запрещается и выдается ошибка 5. Если же таких верительных данных нет в локальной базе, то пользователь считается «Гостем» и дальнейшие действия производятся в зависимости от состояния этой учетной записи (включена или отключена) и прав доступа, в т.ч. и доступа по сети. В этом случае, если «Гость» отключен или ему запрещен доступ по сети, а также в случае если происходит попытка авторизоваться с пустым паролем, но подобные действия запрещены политикой безопасности, то Windows пошлет «ident» запрос и пользователь увидит окно с предложением ввести правильные имя пользователя и пароль. Если включить «Гостя», то можно задать смешанный режим доступа, когда существуют ресурсы, право доступа к котором дано «Гостю» и, возможно прочим пользователям, а также защищенные папки, куда разрешен доступ определенным лицам на чтение или на запись.

Несколько советов.

Если вы не хотите потерять свои данные, то следуйте простейшим правилам безопасности, как вы следуете правилам личной гигиены.

- Берегите учетную запись администратора, не работайте под ней. Создайте себе другую, а «Администратора» либо отключите, либо переименуйте.

- Не задавайте учетным записям «Администраторов» пустой пароль.

- Используйте сложные пароли. Если вам лень вводить его каждый раз, то воспользуйтесь утилитой, вызываемой командой CONTROL USERPASSWORDS2 из командной строки или из меню Пуск – Выполнить, для задания авто-входа.

- Никогда не давайте полный доступ по сети, максимум на Изменить.

- Никогда не предоставляйте в общий доступ диски, используйте для этого папки.

Создание разделяемого ресурса – общей папки

Папку можно создавать в любом месте, но лучше это делать в корневом каталоге диска, поскольку некоторые каталоги имеют предварительно заданные разрешения. Итак, создаем папку и даем ей имя. Затем щелкаем этой папке правой кнопкой мыши и выбираем пункт Свойства. Переходим на вкладку Доступ. Переключаем радиобутон в положение Открыть общий доступ к этой папке.

Есть маленький нюанс. Если в конце названия общего ресурса проставить знак доллара – $, то папка будет не видна из сети, это так называемый скрытый разделяемый ресурс и обратиться к ней можно только указав полный путь, например: Пуск, Выполнить, \\mycomp\sharing$, OK. Можно добавить примечание. Если общих папок много, это может быть полезным. Имя общего ресурса не обязательно должно совпадать с именем общей папки, оно может быть задано произвольно.

Теперь нажимаем кнопку Разрешения и попадаем в окошко, изображенное на рис.10

Здесь задаются разрешения на сетевой доступ к папке. Если у вас файловая система FAT32, то разрешения можно задать только здесь, используя кнопки «Добавить» и «Удалить». Для тех же, кто использует NTFS особого смысла добавлять кого-то нет. Стоит только определить уровень доступа. Например, добавить право на изменение. Если же вы добавите пользователя или группу пользователей, не запутайтесь, ведь вам придется еще выставить права на вкладке Безопасность рис.11.

Перейдя на вкладку Безопасность, можно добавлять пользователей и предоставлять им права доступа. Обратите внимание, что по умолчанию полномочия уже делегированы определенным категориям пользователей. В том числе и группе «Пользователи», в которую входят созданные вами учетные записи. Это значит, такие пользователи уже имеют некоторые права. Если вы создаете папку, доступ к которой требуется не всем пользователям, то такая ситуация не приемлема. Решить эту проблему можно двумя способами.

- Первый вариант – удалить группу и добавить конкретных пользователей (первым делом себя и на полный доступ). Windows не дает удалить? Правильно, идем в Дополнительно, снимаем галку Наследовать, жмем Применить, в появившемся окне жмем Копировать, затем ОК и возвращаемся к рис.11. Но теперь здесь можно и удалять и добавлять.

- Второй вариант будет полезен в том случае, если вам требуется запретить доступ к общему ресурсу только для некоторых участников группы «Пользователи», разрешив при этом доступ остальным. Решением такой проблемы является добавление в список учетных записей требуемых пользователей и выставление им запрета на «Полный доступ». Теперь, хоть они и входят в группу, которой разрешен какой-то вариант доступа, они его не получат, поскольку в Windows запрещения имеют более высокий приоритет над разрешениями, о чем она вам и сообщит.

Используя данные нехитрые приемы, можно выстроить иерархию папок, с различными правами доступа, входом в которую будет единственная видная в сети папка. Преимущество такого подхода в том, что перемещением радиобутона на рис.9 в обратное положение можно разом отсечь всех пользователей, которые подключились к вашему ПК. И также легко опять предоставить доступ, когда он вновь потребуется.

Пользователям, избравшим для сетевого доступа «Гостевую» модель, открыть общий доступ к папке гораздо проще. Необходимо создать папку и дать ей имя. Затем правый клик на значке папки, выбираем Свойства и переходим на закладку Доступ, рис.12. Здесь, в нижней части окна необходимо отметить чекбокс Открыть общий доступ к этой папке и, возможно, чекбокс Разрешить изменение файлов по сети если есть необходимость того, что удаленные пользователи смогут добавлять и удалять файлы в этой папке. Также есть возможность изменить имя ресурса, под этим именем папка будет видна в сети.

Читайте также: