Настройка cisco vpn client windows 7

Обновлено: 04.07.2024

В этом документе содержатся ответы на часто задаваемые вопросы о VPN-клиенте Cisco.

Note: Соглашения по именованию для различных VPN-клиентов:

- Cisco Secure VPN Client только версий от 1.0 до 1.1a

- Cisco VPN 3000 Client только версий 2.x

- Cisco VPN Client только версий 3.x и выше

Загрузка программного обеспечения VPN-клиента

Q. Где можно загрузить программное обеспечение VPN-клиента?

Q. Область загрузки VPN-клиента пуста. Почему?

A. Перед переходом к области VPN-клиента Центра программного обеспечения ( registered customers only ) необходимо в средней части страницы выбрать область загрузки для нужной операционной системы.

Q. Как отключить динамический брандмауэр во время установки VPN-клиента?

A. Для ознакомления с темами "Использование MSI для установки VPN-клиента Windows без брандмауэра с отслеживанием состояния соединений" и "Использование InstallShield для установки VPN-клиента Windows без брандмауэра с отслеживанием состояния соединений" см. раздел Изменения документации документа Заметки о выпуске Cisco VPN Client 4.7.

Операционная система

Q. Предоставляет ли Cisco VPN-клиент для Windows Vista?

Q. Как установить PPTP-соединение на компьютере под управлением ОС Microsoft Windows?

Q. В каких версиях операционной системы поддерживается VPN-клиент Cisco?

A. Для данного VPN-клиента постоянно увеличивается число поддерживаемых операционных систем. Требования к системе см. в заметках о выпуске последней версии клиента или в документе Оборудование Cisco и VPN-клиенты, поддерживающие IPsec/PPTP/L2TP.

Q. Требуется ли быть администратором на компьютере Windows NT/2000, чтобы загрузить VPN-клиент?

A. Да, для установки VPN-клиента в Windows NT и Windows 2000 нужны права администратора, так как с их использованием выполняется привязка к существующим сетевым драйверам или установка новых сетевых драйверов. VPN-клиент представляет собой программное обеспечение для работы с сетью. Для его установки требуются права администратора.

Q. Может ли VPN-клиент Cisco работать с компонентом Microsoft общего Интернет-подключения (ICS), установленным на том же компьютере?

A. Нет, клиент Cisco VPN 3000 Client не совместим с компонентом Microsoft ICS на одном компьютере. Перед установкой данного VPN-клиента компонент ICS требуется удалить. Дополнительные сведения см. в документе Отключение ICS при подготовке к установке или обновлению Cisco VPN Client 3.5.x в Microsoft Windows XP.

Хотя данный VPN-клиент и ICS не могут совместно работать на одном ПК, следующая комбинация поможет решить эту проблему.

Q. Создается впечатление, что VPN-клиент подключается только к определенным адресам. Используется Windows XP. Какие действия следует предпринять?

A. Убедитесь, что встроенный брандмауэр Windows XP отключен.

Q. Совместим ли VPN-клиент Cisco с динамическим брандмауэром ОС Windows XP?

A. Данная проблема была решена. Дополнительные сведения см. в описании ошибки Cisco с идентификатором CSCdx15865 ( registered customers only ) в средстве обнаружения ошибок.

Q. Отключается ли многопользовательский интерфейс при установке VPN-клиента в Windows XP или Windows 2000?

A. При установке отключается экран приветствия и быстрое переключение пользователей. Дополнительные сведения см. в описании ошибки Cisco с идентификатором CSCdu24073 ( registered customers only ) в средстве обнаружения ошибок.

Q. Как заставить VPN-клиент для Linux переходить в фоновый режим после выполнения? При вызове подключения, например, vpnclient connect foo, вход выполняется, но оболочка возвращается.

Q. После установки VPN-клиента Cisco в Windows XP Home Edition пропала панель задач. Как вернуть отображение панели?

A. Выберите Панель управления> Сетевые подключения > Удалить сетевой мост, чтобы отрегулировать данную настройку.

A. Причина в том, что в новом выпуске RedHat используется новая версия компилятора GCC (3.2+), что вызывает сбой текущего VPN-клиента Cisco. Эта проблема исправлена в VPN-клиенте Cisco версии 3.6.2a. См. дополнительные сведения в описании ошибки Cisco с идентификатором CSCdy49082 ( registered customers only ) в средстве обнаружения ошибок или загрузите данное программное обеспечение из Центра программного обеспечения VPN ( registered customers only ) .

Q. Почему после установки VPN-клиента версии 3.1 в Windows XP отключается функция быстрого переключения пользователей?

A. Необходимо добавить UseLegacyIKEPort=0 к профилю (PCF-файл), найденному в каталоге /etc/CiscoSystemsVPNClient/Profiles/, чтобы VPN-клиент версии 4.x мог работать в Mac OS X 10.3 ("Партнер").

A. Проверьте сетевую панель управления, чтобы убедиться, что компонент DNE (Deterministic NDIS Extender) не установлен. Также откройте Microsoft > Текущая версия > Удалить, чтобы убедиться в наличии файла удаления программы. Удалите файл HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Uninstall\ и повторите операцию отмены установки программы.

A. Причина в том, что в новом выпуске RedHat используется новая версия компилятора GCC (3.2+), что вызывает сбой текущего VPN-клиента Cisco. Эта проблема исправлена в VPN-клиенте Cisco версии 3.6.2a. Дополнительные сведения см. в описании ошибки Cisco с идентификатором CSCdy49082 ( registered customers only ) в средстве обнаружения ошибок или загрузите это программное обеспечение из Центра программного обеспечения VPN ( registered customers only ) .

A. Симптомом этой проблемы является то, что клиент для Linux пытается подключиться, но не получает ответа от устройства шлюза.

В Linux OS есть встроенный брандмауэр (ipchains), который блокирует UDP-порт 500, UDP-порт 1000 и пакеты ESP (Encapsulating Security Payload). Поскольку брандмауэр по умолчанию включен, то для решения проблемы придется либо отключить его, либо открыть порты для передачи данных по протоколу IPSec как для входящих, так и для исходящих подключений.

A. Как указывается в заметках о выпуске продукта, клиент Cisco VPN 5000 поддерживается в ОС версий не выше 10.1.x, т.е. он не поддерживается в версии 10.3. Данный VPN-клиент можно заставить работать, если сбросить разрешения на два установленных файла после выполнения сценария установки. Ниже рассмотрен пример.

Note: Эта конфигурация не поддерживается продуктами Cisco.

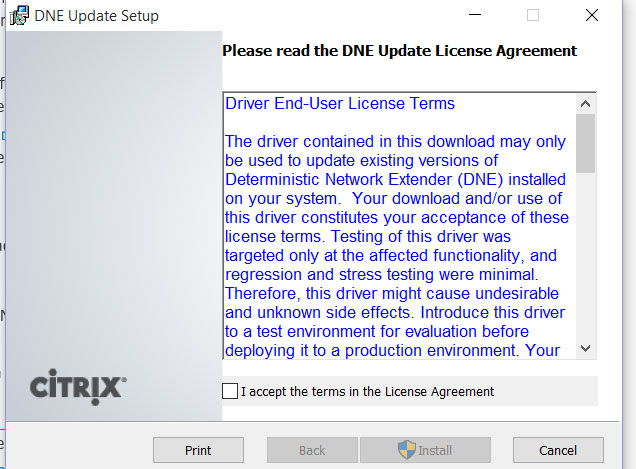

A. Установите последнее обновление DNE с веб-узла Deterministic Networks .

Совместимость со сторонними продуктами

Q. Совместим ли клиент Nortel с концентраторами Cisco VPN 3000?

A. Нет. Клиент Nortel не может подключаться к концентратору Cisco VPN 3000.

Q. Можно ли устанавливать VPN-клиенты других производителей, например, VPN-клиент Nortel Contivity, одновременно с VPN-клиентом Cisco?

A. Нет. Известно много проблем, возникающих при установке на одном ПК нескольких VPN-клиентов.

Q. Поддерживаются ли VPN-клиенты Cisco VPN-концентраторами сторонних производителей?

A. VPN-клиенты Cisco не поддерживаются VPN-концентраторами сторонних производителей.

Проверка подлинности

Q. Как VPN-клиенты версий 1.1 и 3.x внутренне хранят цифровые сертификаты (X.509v3)?

A. У VPN-клиента версии 1.1 имеется собственное хранилище сертификатов. Клиент VPN Client 3.x может хранить сертификаты либо в хранилище Microsoft с помощью интерфейса CAPI, либо в собственном хранилище Cisco (безопасность данных RSA)

Q. Можно ли использовать одинаковые имя группы и имя пользователя в VPN-концентраторе?

A. Нет, имя группы и имя пользователя не могут быть одинаковыми. Это известная проблема, обнаруженная в программном обеспечении версий 2.5.2 и 3.0 и перенесенная в версию 3.1.2. Дополнительные сведения см. в описании ошибки Cisco с идентификатором CSCdw29034 ( registered customers only ) в средстве обнаружения ошибок.

Q. Поддерживает ли VPN-клиент Cisco для PIX полнофункциональные платы, такие как Defender?

A. Нет, платы данного типа не поддерживаются.

Версия программного обеспечения VPN-клиента

Q. Почему отсутствует функция "Set MTU Utility" (Утилита настройки MTU), доступная в VPN-клиенте версии 2.5.2 и более ранних?

A. В VPN-клиенте выполняется настройка максимального размера передаваемого блока данных (MTU). Функция Set MTU Utility больше не требуется при установке и была удалена из меню "Пуск". Воспользуйтесь обозревателем Internet Explorer, чтобы получить доступ к функции Set MTU Utility. Также можно выбрать Пуск > Выполнить, нажать кнопку Обзор и перейти в каталог Cisco Systems VPN Client.

Q. Какие персональные брандмауэры поддерживаются VPN-клиентом Cisco?

A. См. раздел "Требования к системе" в заметках о выпуске используемого VPN-клиента, чтобы узнать о проблемах взаимодействия или поддержке персональных брандмауэров. Начиная с версии 3.1, в концентратор VPN 3000 добавлена новая функция, которая обнаруживает, какие удаленные пользователи персонального брандмауэра установлены, и препятствует подключению этих пользователей при отсутствии соответствующего программного обеспечения. Чтобы настроить эту функцию, выберите Configuration > User Management > Groups > Client FW (Конфигурация > Управление пользователями > Группы > Брандмауэр клиента), а затем перейдите на вкладку требуемой группы.

Q. Возникают ли проблемы подключения при использовании клиента VPN Client 3.x с AOL 7.0?

A. VPN-клиент не работает с AOL 7.0 без использования раздельного туннелирования. Дополнительные сведения см. в описании ошибки Cisco с идентификатором CSCdx04842 ( registered customers only ) в средстве обнаружения ошибок.

Настройка программного обеспечения VPN-клиента

Q. Почему VPN-клиент отключается через 30 минут? Как увеличить этот промежуток времени?

A. Система разрывает пользовательское соединение, если оно не используется в течение 30 минут. По умолчанию тайм-аут простоя равен 30 минутам, его минимально допустимое значение равно 1 минуте, а максимальное значение равно 2 147 483 647 минутам (более 4 000 лет).

Выберите Configuration > User Management > Groups > Groups (Конфигурация > Управление пользователями > Группы), а затем — имя соответствующей группы, чтобы изменить значение тайм-аута простоя. Выберите команду Изменить группу, перейдите на вкладку "HW Client" (Аппаратный клиент) и укажите требуемое значение в поле "User Idle Timeout" (Пользовательский тайм-аут простоя). Введите 0, чтобы отключить завершение по тайм-ауту и разрешить неограниченный период простоя.

Q. Можно ли развернуть VPN-клиент Cisco со всеми предварительно настроенными параметрами?

A. Да. Администраторы могу создавать загрузочные дискеты VPN-клиента Cisco, на которых заранее настроены все параметры конфигурации клиента, что позволяет выполнять полную установку без вмешательства конечных пользователей. Информация о создании предварительно настроенной конфигурации содержится в документации по VPN-клиенту Cisco.

Q. Вероятно, VPN-клиент конфликтует с сетевой интерфейсной платой. Как устранить эту неполадку?

A. Убедитесь, что для используемой сетевой интерфейсной платы установлены драйвера последней версии. Это универсальная рекомендация. Если возможно, выполните тесты, чтобы выяснить, характерна ли данная проблема для используемой операционной системы, оборудования ПК или для других сетевых интерфейсных плат.

Q. Как автоматизировать подключение VPN-клиента из программы удаленного доступа к сети?

A. Выберите Параметры> Свойства > Подключения и в VPN-клиенте раскройте запись телефонной книги "Удаленный доступ к сети", чтобы полностью автоматизировать установку VPN-подключения.

Q. Как настроить концентратор Cisco VPN 3000 на уведомление удаленных пользователей об обновлении VPN-клиента?

A. См. Уведомление удаленных пользователей об обновлении клиента. Убедитесь, что сведения о версии введены как "(Rel)", см. шаг 6 данного процесса.

Q. Что может вызвать задержку открытия VPN-клиента, особенно когда установлен флажок "Start Before Logon" (Запуск перед входом)?

A. VPN-клиент функционирует в "аварийном" режиме. Этим обусловлена задержка. Отмените установку VPN-клиента и удалите проблемные приложения, чтобы разрешить запуск клиента без перехода в "аварийный" режим. После этого переустановите VPN-клиент.

Дополнительные сведения см. в описании ошибок Cisco с идентификаторами CSCdt88922 ( registered customers only ) и CSCdt55739 ( registered customers only ) в средстве обнаружения ошибок.

Q. Требуется понять разницу между ipsecdialer.exe и vpngui.exe. Почему программа vpngui.exe установлена в папке STARTUP операционной системы Windows XP, но все равно приходится вручную запускать ipsecdialer, чтобы получить доступ к ресурсам компании? Кроме того, (помимо размера) эти программы, похоже, инициируют одно и то же действие — VPN-вход в сеть компании.

A. Программа ipsecdialer.exe была первоначальным механизмом запуска VPN-клиентов 3.x. После изменения графического интерфейса пользователя в версиях 4.x был создан новый исполняемый файл vpngui.exe. Файл ipsecdialer.exe сохранил имя только для обратной совместимости и просто запускает файл vpngui.exe. Это причина видимой разницы в размерах файлов.

Поэтому при понижении версии VPN-клиента от 4.x к 3.x для запуска программы нужен файл ipsecdialer.exe.

Q. Можно ли без последствий удалить значок запуска VPN-клиента в папке автозагрузки? Зачем он нужен?

A. VPN-клиент в папке автозагрузки поддерживает функцию "Start Before Logon" (Запуск перед входом). Если эта функция не используется, то значок можно удалить из папки автозапуска.

Q. Почему добавляется запись "user_logon", но не к ярлыку программы ipsecdialer.exe? Каково назначение "user_logon"?

A. "user_logon" требуется для функции "Start Before Logon", но при обычном запуске VPN-клиента пользователем она не нужна.

Проблемы NAT/PAT

Q. При подключении через устройство преобразования адресов портов (PAT) возникают проблемы только с одним клиентом VPN (версии 3.3 и более ранних). Что можно сделать, чтобы снизить остроту этой проблемы?

- Исправьте устройство PAT.

- Обновите версию VPN-клиента до 3.4 и используйте TCP-инкапсуляцию.

- Установите клиент VPN 3002, который заменяет все VPN-клиенты.

Q. Можно ли два расположенных рядом портативных компьютера соединить с помощью VPN-клиента?

A. Два расположенных рядом клиента можно подключить к одному головному узлу, так как оба клиента не находятся за устройством, выполняющим преобразование адресов портов (PAT), таким как маршрутизатор или брандмауэр для малого или домашнего офиса. Многие PAT-устройства могут сопоставлять ОДНО VPN-подключение расположенному за ними клиенту, но не двум. Чтобы разрешить соединение двух VPN-клиентов, расположенных рядом за PAT-устройством, включите на головном узле такой тип инкапсуляции, как NAT-T, IPSec через UDP или IPSec через TCP. Обычно NAT-T или другую инкапсуляцию следует включать, если между клиентом и головным узлом находится ЛЮБОЕ NAT-устройство.

Прочее

Q. Переносной компьютер используется для подключения к сети в офисе. При попытке его использования дома возникают проблемы с подключением к концентратору VPN 3000 из дома. В чем проблема?

A. В переносном компьютере могут сохраняться сведения маршрутизации от соединения по ЛВС. Информацию о решении этой проблемы см. в документе VPN-клиенты с проблемами маршрутизации Microsoft.

Q. Как узнать, подключен ли VPN-клиент к VPN-концентратору?

A. Проверьте значение параметра реестра HKLM\Software\Cisco Systems\VPN Client\TunnelEstablished. Если туннель активен, значение параметра равно 1. Если туннеля нет, значение параметра равно 0.

Q. Не удается создать подключение NetMeeting от ПК, отделенного VPN-концентратором, к VPN-клиенту, хотя при подключении данного ПК к VPN-клиенту, отделенному VPN-концентратором, проблем не возникает. Как устранить эту проблему?

- На основном диске ПК выберите Program Files > Cisco Systems > VPN Client > Profiles. Щелкните правой кнопкой мыши используемый профиль и выберите пункт Открыть с помощью из подменю, чтобы открыть профиль в программе, такой как Блокнот. (При выборе программы для использования следует снять флажок Использовать ее для всех файлов такого типа). Найдите параметр профиля для ForcekeepAlives и измените его значение с 0 на 1, а затем сохраните данный профиль. или

- В VPN-клиенте выберите Options > Properties > General (Параметры > Свойства > Общие) и введите значение параметра "Peer response timeout" (Тайм-аут ответа равноправного узла), как показано в следующем примере окна. Можно указать значение таймаута в пределах от 30 до 480 секунд. или

- В VPN-концентраторе выберите Configuration > User Management > Groups modify group (Конфигурация > Управление пользователями > Группы > Изменить группу). На вкладке "IPSec" выберите вариант для IKE Keepalives, как показано в этом примере окна.

Связанные обсуждения сообщества поддержки Cisco

В рамках сообщества поддержки Cisco можно задавать и отвечать на вопросы, обмениваться рекомендациями и совместно работать со своими коллегами.

Cisco VPN Client предназначен для удобной работы с сетевым оборудованием от компании Cisco. Нетрудно догадаться, исходя из названия, что эта программа позволяет быстро и правильно создать, настроить и легко использовать подключение к защищённой частной сети. Например, VPN-клиент от Cisco идеально подходит для работы с корпоративной сетью, поэтому он очень охотно используется сотрудниками компаний, которые работают на дому или находятся в командировке.

Приложение активно используют для управления корпоративными сетями

Несмотря на достаточно простую установку и настройку Cisco VPN Client, у пользователей Windows 10 и Windows 7 довольно часто всё же возникают определённые вопросы.

Функциональность Cisco VPN Client

Основная функция программы — удалённое использование ресурсов частной сети, созданной на базе оборудования Cisco. При запуске правильно настроенного подключения пользователь, находясь в любом месте, получает доступ к сетевым ресурсам так же, как если бы он был подключен напрямую.

- IPSec ESP;

- PPTP;

- L2TP;

- L2TP/IPSec;

- NAT Traversal IPSec;

- IPSec/TCP;

- IPSec/UDP.

Кроме того, этот VPN-клиент поддерживает и протокол SCEP (Simple Certificate Enrollment Protocol), разработанный самой компанией Cisco.

Cisco VPN Client обеспечивает беспрецедентную надёжность благодаря технологии Cisco Secure Connectivity System, использующей шифрование и двухфакторную аутентификацию при помощи смарткарт Aladdin eToken или USB-токенов.

Используемые методы шифрования:

Наличие встроенного файерволла — ещё одна из особенностей VPN-клиента от Cisco.

Программа может быть установлена на разные операционные системы, в том числе для Windows 7 и Windows 10.

Правда, компания Cisco, видимо, является фанатами x86, поэтому программное обеспечение в основном заточено под работу именно с такой разрядностью операционной системы (что отражается в стабильности работы). Но это, разумеется, совсем не значит, что обладатели Windows 10 x64 или Windows 7 x64 никогда не смогут корректно запустить Cisco VPN-клиент. Есть и для них версия, но её установка и настройка имеет свои нюансы.

Загрузка

Подготовка

Чтобы корректно установить и настроить Cisco VPN Client на Windows (это касается и 10 и 7), необходимо обладать правами администратора.

Проверьте доступность портов UDP 500 и 4500 для входа и выхода. При необходимости внесите правки в настройки брэндмауэра.

Учтите, что VPN-клиент не будет работать через прокси.

Установка Cisco VPN Client для Windows 10

Обязательно сначала убедитесь, что версия, которую вы собираетесь установить, свежая и совместима с установленной операционной системой. Windows 10 не особо лояльна к устаревшему программному обеспечению, поэтому при попытке поставить и использовать старую версию Cisco VPN Client могут возникать различные ошибки, связанные с несовместимостью. В большинстве случаев они решаются отключением безопасной загрузки в BIOS перед установкой ПО. Но если вы не являетесь любителем «танцев с бубном», лучше всего просто скачать последнюю версию, совместимую именно с Windows 10.

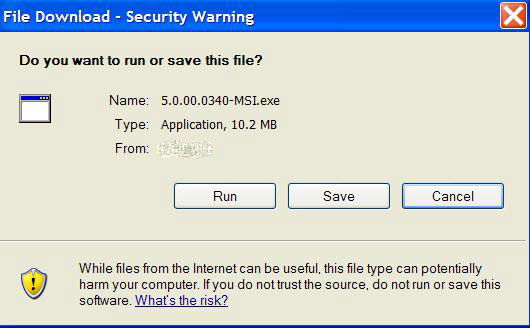

Предварительно устанавливаем DNE Citrix (Deterministic Network Enhancer), наличие которого потребуется для корректной инсталляции Cisco VPN Client. Проверьте, чтобы версия DNE подходит для вашей системы Windows 10 по разрядности! Обратите внимание, что антируткит может начать жаловаться во время запуска инсталлятора DNE, но повода для беспокойства нет (разумеется, если вы скачали установочный файл из надёжного источника, — например, с официального сайта). А вообще имейте в виду, что перед установкой рекомендуется выключать антивирусы и брэндмауэры.

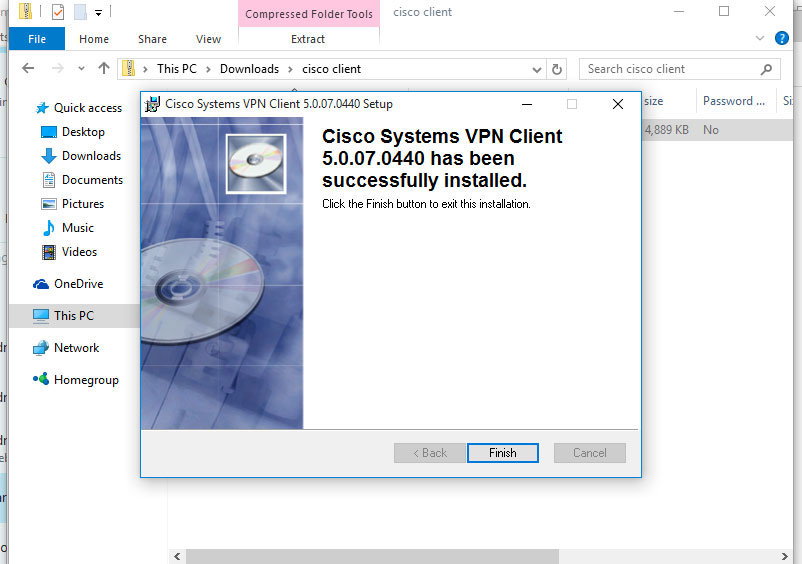

После успешной инсталляции DNE и обязательной перезагрузки Windows 10 можно приступать к установке самого Cisco VPN Client. Самораспаковывающийся архив спросит, в какой каталог вы планируете распаковать его. После окончания распаковки должен сразу же автоматически запуститься инсталлятор (при проблемах с установкой следует использовать установочный пакет с расширением .msi). Особых вопросов при установке возникнуть не должно, все шаги вполне привычны и предсказуемы. Не забудьте перезагрузиться после завершения процесса инсталляции. На этом стандартная установка Cisco VPN Client для Windows 10 будет считаться завершённой.

Установка Cisco VPN Client для Windows 7

Установка VPN-клиента Cisco на Windows 7 осуществляется аналогично инсталляции на Windows 10.

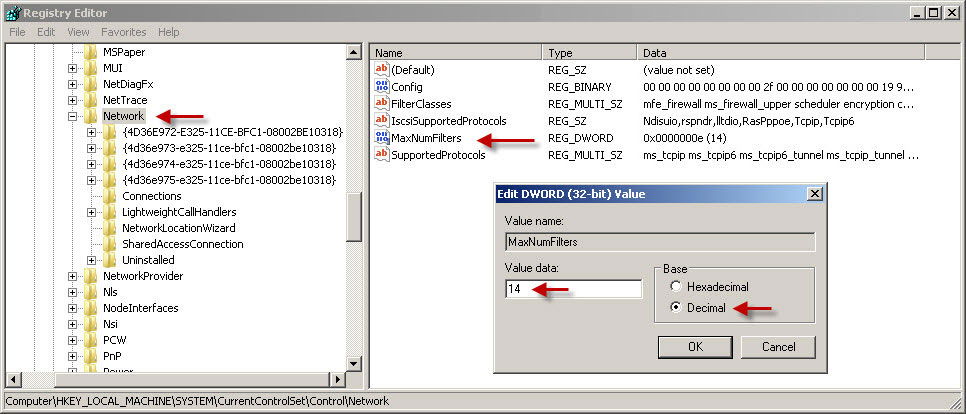

При возникновении проблем во время установки DNE может потребоваться редактирование параметра в реестре: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Network\MaxNumFilters — значение должно быть 14. Исправьте значение, если у вас выставлена цифра 8.

Настройка Cisco VPN Client

Настройка Cisco VPN Client для Windows 10 и Windows 7 достаточно проста, так как интерфейс VPN-клиента интуитивно понятен, но требует знания английского языка и некоторых терминов.

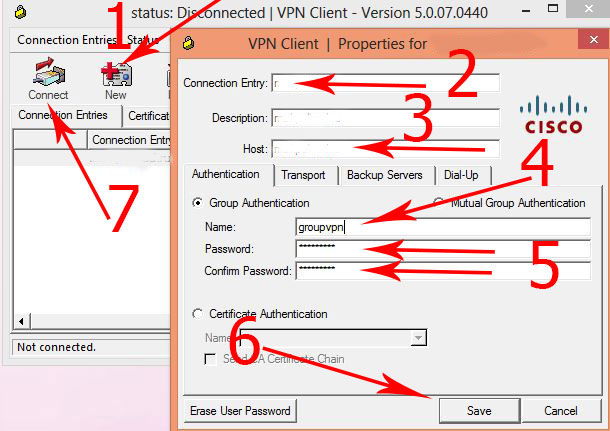

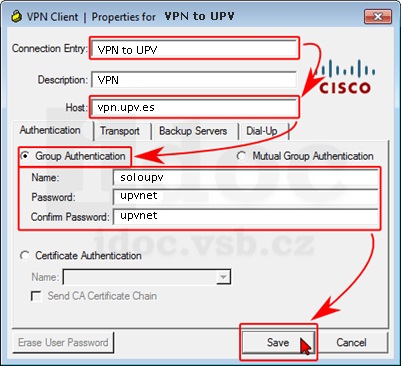

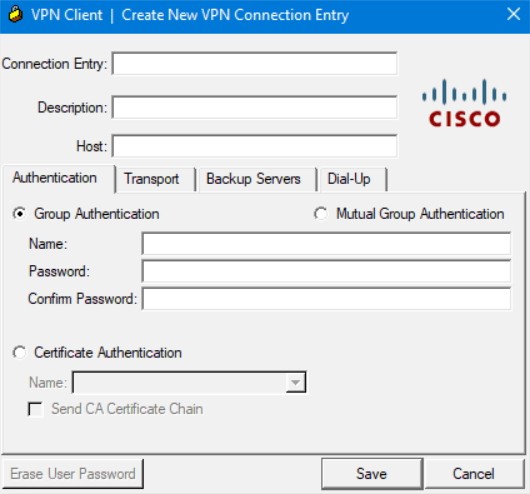

Новое подключение создаётся путём нажатия на кнопку «New». Открывается собственно окно с полями для указания информации о создаваемом подключении. Информация обычно предоставляется администратором частной сети или провайдером.

Имя подключения вписывается в поле «Connection Entry».

В поле «Host» указывается домен (IP-адрес VPN-шлюза).

На вкладке «Authentication»: в поле «Name» — имя группы, в поле «Password» — пароль для группы, «Confirm Password» — подтверждение пароля. Эти данные нужны для первичной групповой аутентификации.

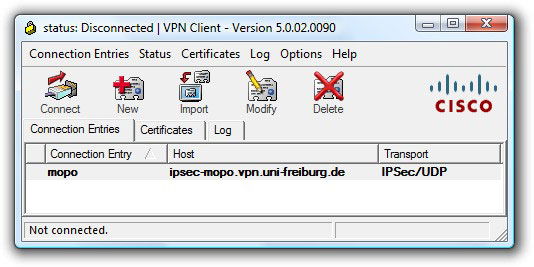

После того, как данные введены, нажимаем «Save». Готово! Теперь в окне VPN-клиента появляется строка с новым подключением.

При подключении появится окошко вторичной авторизации, запрашивающее ваши личные логин и пароль.

Если всё было сделано правильно, то соединение установится, а в трее появится соответствующая пиктограмма. Правый клик по ней откроет меню, в котором можно выбрать пункт «Statistics» — статистика. Там будет указано количество отправленных и полученных пакетов.

Возможные проблемы

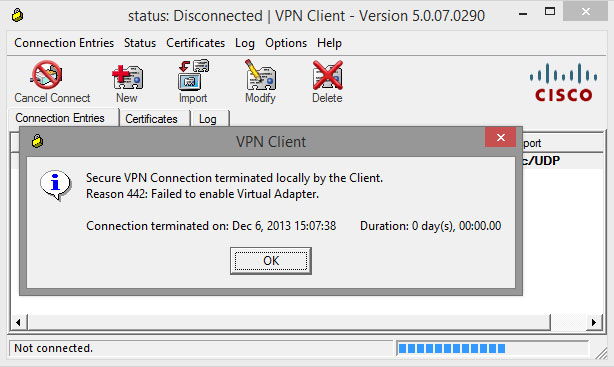

Бывает, что пользователи Windows 10 и Windows 7 жалуются на возникновение различных ошибок, — например, 440, 412, 414, 433, 442. Они являются результатом неправильной установки и настройки клиента и дополнительных компонентов. Решаются, как правило, корректным удалением установленного ПО, чисткой реестра и грамотной установкой заново. В исключительных случаях возникает необходимость в переустановке системы.

Довольно часто при использовании Cisco VPN Client в Windows 10 и Windows 7 x64 возникают различные ошибки, связанные с работающей безопасной загрузкой. Эта функция запрещает использование в системе программного обеспечения, которое не входит в список доверия производителя компьютера. Решение заключается в отключении безопасной загрузки через BIOS.

Не помешает и заглянуть в реестр: HKLM\SYSTEM\CurrentControlSet\Services\CVirtA\DisplayName. Там должно быть название установленного продукта (если вы видите непонятный набор символов — исправьте на «Cisco Systems VPN Adapter for 32-bit (или 64-bit) Windows»).

Если при использовании Cisco VPN Client упорно продолжают возникать ошибки, можно вместо DNE установить Sonic VPN.

Естественно, изначально следует понять особенности этой программы и некоторые нюансы ее настроек.

Описание программы

Итак, клиент от компании Cisco может функционировать практически на любой операционки от Майкрософт. Включая и самые свежие версии этого продукта, например, на Windows 7, 8, 10.

Основной упор разработчики сделали на эффективную работоспособность программы на 32-х разрядных операционных системах, хотя всегда данный продукт можно установить и на Виндовс x64, хотя в некоторых, частных ситуациях это может немного снизить стабильность работы ПО.

Что предлагает пользователям Cisco VPN Client:

- Поддержка огромного числа протоколов (IPSec ESP, PPTP, L2TP, L2TP/IPSec, NAT Traversal IPSec, IPSec/TCP, IPSec/UDP, SCEP);

- Наличие встроенного файерволла;

- Передовые методы шифрования данных, обеспечивающих максимальный уровень защиты (DES, 3DES, AES, MD5, SHA).

Естественно, что для того, чтобы получить доступ ко всем этим возможностям, человеку, прежде всего, нужно заключить договор с производителем и пройти регистрацию на официальном сайте.

Поэтапная установка Cisco VPN Client на Windows 7 и Windows 10

Изначально, чтобы выполнить установку клиента на Windows 10 или 7, необходимо скачать установочные файлы. Конечно, сделать это можно с любого интернет-ресурса, но настоятельно рекомендуется зайти именно на официальный сайт производителя.

Естественно, нужно подобрать актуальную версию программы и проверить ее на соответствие разрядности используемой системы.

Чтобы сам инсталляционный процесс прошел без каких-либо эксцессов, следует воспользоваться следующей инструкцией:

Если человек использует на своем оборудовании Семерку, то иногда могут потребоваться дополнительные настройки системного реестра:

Сохранить, перезапустить комп, продолжить инсталляционный процесс.

Настройка оборудования

- Имя для группы;

- Пароль и его подтверждение.

Cisco VPN Client - программное обеспечение, устанавливаемое на персональный компьютер и предназначенное для создания IPSec-туннеля с любым сервером Cisco Easy VPN, в качестве которого могут выступать Cisco PIX, Cisco VPN 3000 Concentrator, Cisco ASA 5500 и Cisco IOS.

Клиент VPN от компании Cisco поддерживает двухфакторную аутентификацию пользователей с помощью USB-токенов или смарткарт Aladdin eToken.

Основные возможности и характеристики Cisco VPN Client:

- Cisco VPN Client поддерживает все операционные системы Windows, Linux, Solaris и MacOS;

- поддержка протоколов IPSec ESP, PPTP, L2TP, L2TP/IPSec, NAT Traversal IPSec, IPSec/TCP, IPSec/UDP;

- поддержка DES, 3DES и AES с MD5 и SHA;

- поддержка токенов Aladdin, ActiveCard, Schlumberger, Gemplus, Datakey и других через MS CAPI;

- поддержка аутентификации XAUTH, LDAP, RADIUS с поддержкой для Active Directory, Kerberos, RSA SecurID, MS-CHAPv2, x509v3;

- В Cisco VPN Client отсутствуют конфликты с клиентом Microsoft L2TP/IPSec;

- поддержка протокола Simple Certificate Enrollment Protocol (SCEP);

- поддержка IKE;

- Cisco VPN Client сжимает передаваемые данные;

- автоматическое обновление до новой версии Cisco VPN Client;

- программный интерфейс API для контроля функционирования Cisco VPN Client из других приложений;

- балансировка нагрузки и поддержка резервных VPN-шлюзов;

- централизованное управление с помощью политик (включая списки резервных VPN-шлюзов);

- интеграция Cisco VPN Client с Cisco Security Agent, Sygate, ZoneAlarm.

cisco vpn client

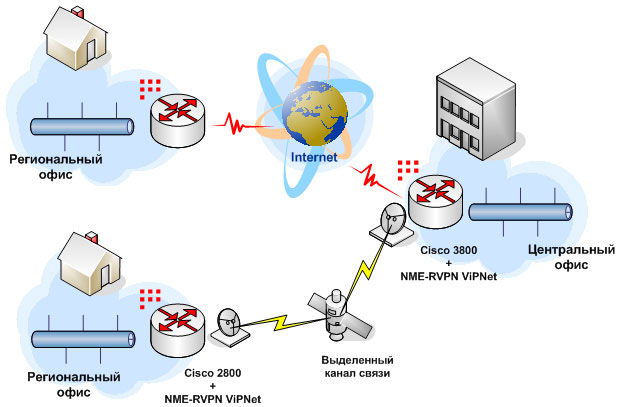

Цель состоит в том, чтобы обеспечить одинаковый уровень производительности и безопасности при работе с критически важными приложениями для всех сотрудников компании, независимо от того, находятся они в головном офисе или в филиалах, работают дома или в пути. В первую очередь, это требует обеспечения защиты данных, передаваемых по открытым каналам связи (например, через интернет). Сохранение конфиденциальности и целостности данных является обязательным элементом современных бизнес-приложений. Это требование достигается за счет стратегии Cisco Secure Connectivity System, которая, используя механизмы шифрования и аутентификации, одинаково эффективно защищает данные, голос и видео, передаваемые как по проводным, так и по беспроводным соединениям. Составной частью Secure Connectivity System являются такие технологии, как IPSec, Easy VPN, SSL, SSH, GRE и MPLS.

Работу любой технологии, обеспечивающей защищенную передачу данных через неподконтрольную, а потому всегда потенциально опасную среду, можно условно разделить на две фазы. Первая фаза представляет собой установление соединения с обязательной проверкой подлинности взаимодействующих сторон (аутентификацию), применением политик безопасности (авторизацию) и установлением ключей шифрования для второй фазы. На второй фазе происходит непосредственно передача зашифрованных ранее установленными ключами данных, целостность (неизменность) которых обязательно проверяется при приеме.

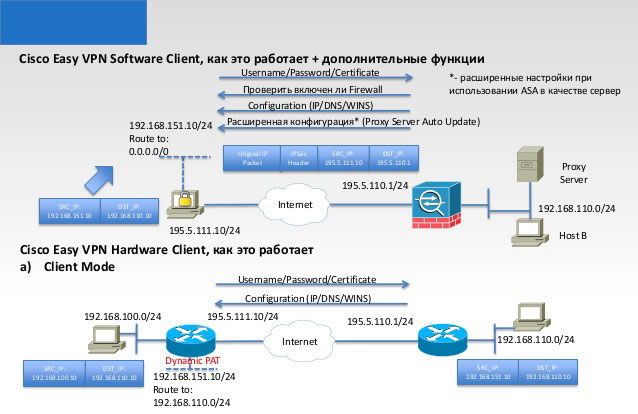

Первая фаза на примере технологии IPSec Easy VPN

Перед тем, как пользователь сможет передавать зашифрованные данные в удаленную сеть, он должен осуществить процесс подключения. При этом происходит процедура аутентификации, во время которой пользователь должен подтвердить, что он именно тот, за кого себя выдает, и действительно имеет право произвести удаленное подключение. Аналогом этого процесса из реальной жизни является предъявление паспорта сотруднику банка. В IPSec VPN сетях для аутентификации удаленных пользователей может использоваться заранее заданное на клиентских устройствах и сервере секретное значение (ключ), цифровые сертификаты формата x.509, основанные на использовании технологий цифровой подписи, групповые и персональные имена пользователей и пароли, а так же различные комбинации этих методов.

В настоящее время наиболее защищенным способом аутентификации является использование цифровых сертификатов. Аутентификация с использованием цифровых сертификатов не подвержена наиболее совершенному методу атак «man in the middle» (MITM, человек посередине). Суть этого метода состоит в том, что злоумышленник некоторым образом получает возможность пропустить через себя весь трафик между двумя взаимодействующими устройствами. При этом он выступает в качестве своеобразного proxy-сервера, который может выборочно пропускать через себя трафик легитимных устройств, подменяя часть данных на собственные. Из перечисленных методов только использование цифровых сертификатов позволяет полностью исключить возможность успешного проведения подобного типа атак. Но для того, чтобы использовать цифровые сертификаты, в сети обязательно должен присутствовать сервер цифровых сертификатов (Certification Authority).

Операционная система Cisco IOS, под управлением которой работают все маршрутизаторы Cisco, содержит встроенный сервер цифровых сертификатов, предназначенный для использования совместно с технологиями IPSec VPN и SSL VPN.

Remote Access VPN

Представь себе следующую ситуацию. Тебе нужно обеспечить удаленный доступ к корпоративной сети нескольким десяткам сотрудников. Ты можешь использовать для этого технологию шифрованных VPN. Но чем больше сотрудников будет пользоваться удаленным доступом, тем больше компьютеров со всеми детальными политиками безопасности нужно будет настроить. Как же избежать головной боли с настройкой и поддержкой столь большого числа клиентских устройств? А если не все сотрудники используют ноутбуки? И кто-то из надомных сотрудников захочет получать доступ со своего домашнего компьютера, который он настраивает сам. Сможет ли он так же аккуратно и правильно настроить свой компьютер для удаленного доступа к корпоративной сети, как это сделает системный администратор? Ответом на эти вопросы является использование технологии Cisco Easy VPN. Ее основное преимущество - использование «глупых» клиентов, конфигурирование которых сведено к минимуму.

Когда пользователю уже выдан цифровой сертификат, для создания VPN-соединения в Cisco Easy VPN Client достаточно настроить IP-адрес маршрутизатора компании, подключенного к интернету. Никаких настроек, связанных с использованием алгоритмов шифрования, аутентификации, хеширования для обеспечения целостности, распространения ключей шифрования для протоколов второй фазы и т.п., производить не нужно. Причем для установления VPN-соединения клиентским устройствам совсем не обязательно иметь публичные IP-адреса. За счет передачи IPSec трафика поверх протокола TCP или UDP пользователи могут находиться за устройствами, осуществляющими трансляцию адресов с использованием технологий NAT/PAT.

При выдаче сертификата пользователю, ему автоматически передается корневой сертификат сервера цифровых сертификатов, содержащий только публичный ключ. Он будет использоваться при подключении перед аутентификацией, для проверки подлинности сервера, к которому производится подключение, и исключения атаки MITM.

Итак, есть задача — в короткие сроки развернуть для сотрудников компании защищенную по последнему слову техники сеть удаленного доступа. При этом нужно постараться избежать использования дополнительных компонентов, усложняющих и удорожающих решение.

Для этого возьмем маршрутизатор Cisco 857W. Помимо всех функций маршрутизации и обеспечения безопасности, у этого устройства есть еще и встроенная беспроводная точка доступа и RADIUS-сервер. Наличие RADIUS-сервера позволяет защитить небольшую сеть на несколько точек доступа в соответствии с последними рекомендациями WiFi-форума по защите корпоративных беспроводных сетей.

Синхронизация времени по протоколу NTP

Для нормальной работы инфраструктуры PKI очень важно, чтобы на всех взаимодействующих устройствах было установлено точное время и дата. В цифровом сертификате формата x.509 присутствуют поля с явным указанием его срока действия. В случае сильного расхождения времени на двух устройствах при проведении процедуры аутентификации одно из них решит, что срок действия сертификата другого устройства уже истек или еще не наступил. При этом сертификат считается недействительным, и успешное завершение процедуры аутентификации становится невозможным.

На любых устройствах, работающих под управлением OC Cisco IOS, точное время можно устанавливать при помощи протокола NTP (Network Time Protocol). Рекомендуется использовать NTP-серверы, имеющие наивысший Stratum1. Это означает, что NTP-сервер напрямую подключен к источнику точного времени, такому как атомные часы или GPS приемник. В свою очередь, Stratum2 получает точное время от Stratum1 и т.д. Если у тебя нет подконтрольного NTP-сервера, рекомендуется настроить для синхронизации сразу несколько внешних серверов. На любом NTP-сервере может произойти сбой, в результате которого он начнет распространять значительно отличающееся от реального время. Если на маршрутизаторе настроено несколько NTP-серверов, алгоритм тут же определит неожиданно большую разницу между получаемыми значениями и не будет использовать вышедший из строя сервер.

Сервер сертификатов Cisco IOS

Сервер сертификатов Cisco IOS Certificate Server внедрен в программное обеспечение Cisco IOS и дает маршрутизатору возможность действовать в сети в качестве центра сертификации (выпускать и отзывать цифровые сертификаты). Традиционно, генерирование криптографической информации и управление ею — непростая задача, по мере роста количества VPN. Сервер сертификатов Cisco IOS решает эти проблемы при помощи масштабируемого и несложного в управлении центра сертификации, который встроен в ту же аппаратуру поддержки IPSec VPN. Программное обеспечение Cisco IOS также поддерживает встроенные клиентские функции PKI, которые взаимодействуют с сервером сертификатов и с центрами сертификатов сторонних производителей.

Возможности PKI клиента:

- поддержка локальных списков ACL для принятия или отклонения сертификатов на основании полей сертификации;

- интеграция с AAA для авторизации сертификатов на базе имени пользователя и других атрибутов;

- поддержка онлайнового протокола статуса сертификата (Online Certificate Status Protocol, OCSP);

- поддержка списков отзыва сертификатов и автоматического переиздания.

Настройка сервера цифровых сертификатов на маршрутизаторе

Встроенный в Cisco IOS Сервер цифровых сертификатов имеет богатые возможности по настройке. Приведем минимально необходимое количество команд для создания работоспособной конфигурации.

!задай имя для сервера цифровых сертификатов

crypto pki server certsrv

database level names

issuer-name CN=certsrv, OU=client-group-1, O=Cisco Systems

grant auto

!настройку параметров можно производить только в выключенном состоянии, после завершения настройки сервер нужно перевести в рабочее состояние

no shutdown

После этого будет сгенерирована ключевая пара для корневого сертификата сервера. При помощи ее частного ключа в дальнейшем будут подписываться все выдаваемые сервером сертификаты.

Команда grant auto позволяет автоматически выдавать сертификаты на запросы пользователей, что значительно упрощает процедуру выдачи сертификатов большому числу клиентов. Если канал между клиентом и сервером цифровых сертификатов во время выписки защищен, то сохраняется должный уровень безопасности. Например, выдачу сертификатов онлайн можно разрешить только пользователям внутри корпоративной сети.

Технология настройки Cisco VPN client

Технология Cisco Easy VPN упрощает администрирование и управление сетями VPN, которые связывают различные узлы сети между собой, за счет активного продвижения новых политик безопасности из головного узла в сети на удаленные площадки. Для простоты конфигурации и высокой масштабируемости в решении Easy VPN применяется технология «проталкивания политики» (policy-push), но при этом сохраняется широкий спектр настроек и контроль над соблюдением политики.

Сервер Easy VPN, сконфигурированный в центральном офисе компании, передает политики безопасности на удаленные устройства VPN, обеспечивая реализацию на таких соединениях действующих политик еще до установки соединения.

7 преимуществ Easy VPN

- Easy VPN Server и Easy МЗТ Client поддерживается на маршрутизаторах с интеграцией сервисов, VPN-концентраторах, межсетевых экранах Cisco PIX и многофункциональных защитных устройствах Cisco ASA.

- Клиентское программное обеспечение Cisco VPN Client можно инсталлировать без дополнительных затрат на компьютерах PC, Mac и в системах UNIX, для удаленного доступа к VPN-маршрутизатору. Поскольку одна и та же технология (Easy VPN) используется на аппаратуре у клиента (CPE) и программном обеспечении, общая стоимость владения снижается за счет упрощения и унификации в обслуживании, мониторинге и сервисов AAA.

- В Easy VPN предусмотрены опции локальной (на базе маршрутизаторов) и централизованной аутентификации RADIUS. Аутентификацию на базе стандарта 802.1x также можно использовать для аутентификации хостов в каждом местоположении CPE.

- Easy VPN предлагает цифровые сертификаты, повышая уровень безопасности по сравнению с preshared keys.

- Балансировка нагрузки для нескольких находящихся на центральной площадке концентраторов Easy VPN автоматически распределяет нагрузку между несколькими серверами Easy VPN. Принудительная передача политик с резервных концентраторов на CPE позволяет компаниям масштабировать решение без переконфигурации CPE.

- Easy VPN предлагает полнофункциональную интеграцию, включая динамическое назначение политики QoS, межсетевые экраны и IPS, раздельное туннелирование и Cisco Service Assurance Agent и NetFlow для мониторинга.

- Cisco SDM дает возможность на базе мастер-программы быстро развернуть Easy VPN совместно с сервисами AAA и межсетевого экрана, а также возможность графического мониторинга удаленных клиентов Easy VPN в реальном времени.

Cisco Easy VPN Client

Программное обеспечение Cisco VPN Client предназначено для удаленного подключения к корпоративной сети с помощью VPN-туннеля. Cisco VPN Client не требует почти никакой настройки со стороны пользователя. Все параметры соединения и политики безопасности передаются клиенту во время подключения к шлюзу доступа. Cisco VPN Client бесплатно доступен всем пользователям продуктов Cisco со встроенной функциональностью Easy VPN-сервера. К таким продуктам относятся маршрутизаторы с интеграцией сервисов, VPN-концентраторы, межсетевые экраны Cisco PIX и многофункциональные защитные устройства Cisco ASA.

Настройка Cisco VPN Client

Для настройки VPN-клиента достаточно создать соединение, указав IP-адрес сервера. Нужно использовать IP-адрес подключенного к интернету интерфейса маршрутизатора. На этот интерфейс был назначен crypto map при настройке Easy VPN-сервера.

Чтобы начать процедуру получения цифрового сертификата в меню VPN-клиента, нужно выбрать Certificates -> Enroll. Для выдачи сертификата пользователю должна существовать IP-достижимость между компьютером и интерфейсом локальной сети маршрутизатора.

Обязательно нужно указать домен, даже если он не настроен на маршрутизаторе. Без указания домена выдача сертификата невозможна!

Name[CN]: Dmitry Ryzhavsky (имя пользователя)

Department [OU]: client-group-1 (должен совпадать crypto isakmp client configuration group, задаваемой при настройке Easy VPN-сервера)

При выдаче сертификата пользователю в VPN-клиенте также будет передан корневой сертификат CA, содержащий публичный ключ сервера цифровых сертификатов. С его помощью при установлении соединения будет проверяться подлинность сертификата Easy VPN-сервера. За счет этого становится возможным исключение атаки типа MITM.

Если обеспечить доступ клиента по IP к серверу цифровых сертификатов невозможно, выписку сертификатов пользователям можно осуществлять в ручном режиме. При этом сгенерированный клиентом запрос на получение цифрового сертификата в виде двоичной последовательности вводится в командную строку сервера цифровых сертификатов. Выданный пользователю сертификат в том же виде импортируется в Cisco VPN Client.

CISCO EASY VPN CLIENT — БЕСПЛАТНОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ, ДОСТУПНОЕ ДЛЯ СВОБОДНОЙ ЗАГРУЗКИ

ПРИВЕДЕННЫЕ В ЭТОЙ СТАТЬЕ НАСТРОЙКИ МОГУТ БЫТЬ ИСПОЛЬЗОВАНЫ НА ЛЮБОМ МАРШРУТИЗАТОРЕ CISCO, НА КОТОРОМ УСТАНОВЛЕННОЕ ПО CISCO IOS СОДЕРЖИТ РАСШИРЕННЫЕ ФУНКЦИИ БЕЗОПАСНОСТИ.

Функционал

Cisco VPN Client применяет технологию «VPN» и обеспечивает обход блокировки к сайту через настроенную виртуальную сеть. С помощью этой утилиты можно настроить маршрутизаторы, свитчи и прочую технику для работы с Сетью в обход установленного файервола. Виртуальная сеть формируется в автоматическом режиме, поэтому владельцу компьютера или ноутбука не потребуется устанавливать дополнительные настройки или параметры.

С помощью утилиты обеспечивается удаленная работа с сервером. В программе присутствуют функции настройки устройства с поддержкой Unified Client Framework. В графическом интерфейсе отсутствует меню или сложные установки, мешающие качественной настройке и обеспечению безопасности оборудования.

Утилита содержит настройки для всех устройств, находящихся в Сети. Для управления маршрутизаторами, роутерами и другим оборудованием используется качественный менеджер, выполняющий вход в автоматическом режиме, поддерживающий двухфакторную авторизацию и управляющий сертификатами пользователей.

Визуальная оболочка программы имеет простое и понятное меню и будет удобна не только для опытных, но и для начинающих пользователей даже несмотря на отсутствие русского языка.

Утилита используется для установки ключей на USB-носителях и смарт-картах. USB-ключи позволяют защитить данные на удаленных серверах. Загрузка конфигурации «VPN» из центрального шлюза обеспечивается свежими сборками Cisco VPN Client. Благодаря этой функции система действует просто и безопасно.

Утилита работает на ОС Windows от XP, чтобы скачать Cisco VPN Client на ПК программу и установить, пользователю могут потребоваться права администратора. Утилита была разработана в то время, когда были актуальны XP и 7, поэтому при инсталляции на Windows 10 могут обнаруживаться проблемы с совместимостью.

Проблема решена сторонними разработчиками. Программа работает на Windows 10.

Плюсы и минусы

Cisco VPN Client входит в число VPN-клиентов с широкими функциональными возможностями и высокой степенью защиты информации и при этом остается абсолютно бесплатной утилитой. Ее интерфейс прост и понятен, даже несмотря на то, что создан на английском языке. Благодаря этому, а также настройке виртуальных сетей в автоматическом режиме с минимальным участием человека, использовать программу смогут даже начинающие пользователи.

Cisco VPN Client работает с большинством моделей маршрутизаторов, роутеров и другого сетевого оборудования и поддерживает большинство версий Windows, начиная от XP. Предусмотрена возможность удаленного обслуживания техники.

К недостаткам программы относится отсутствие русификации. К этому можно привыкнуть, но поначалу это будет неудобством для пользователей, не владеющих английским языком.

Как установить Cisco VPN Client на ПК

Для установки ВПН клиент Cisco на Windows 7, 8 не требуется дополнительных действий. Скачайте Cisco VPN Client по ссылкам ниже и запустите инсталятор. Если у вас Windows 10, то потребуются некоторые дополнения, так как программа не поддерживаться разработчиками с 2016 года (проблема решена и программа работает на системе 10).

Видео обзор

Системные требования

- Windows 7, 8, 10.

- Размер: x86: 7.63 MB, x64: 4.78 MB.

Похожие программы

Утилита имеет простой и понятный, но нерусифицированный интерфейс, поддерживает большинство известных моделей сетевого оборудования, а в настройках имеются параметры для работы через удаленный сервер.

Важное достоинство утилиты – мощная система защиты информации, проходящей через VPN каналы.

Читайте также: