Настройка direct access и vpn в windows 2012 r2

Обновлено: 07.07.2024

Допустим вы работаете в организации системным администратором и вам требуется дать доступ к определенным файлам или программам, которые хранятся на сервере – работнику организации.

И сразу же возникает вопрос, как пользователь подключится к компьютеру, который расположен в локальной сети?

Несомненно, существует программные решения данной проблемы, но это не совсем удобно и прибегать к помощи сторонних программ довольно таки опасно с точки зрения информационной безопасности.

VPN – позволяет дать доступ к серверу, но с определенными правами и тонкими настройками, еще один немаловажный момент: каждый пользователь при удаленном подключении должен будет вводить идентификационные данные – простым языком логин и пароль.

Как только юзер подключается по VPN – соединению, ему сразу могут быть доступны определенные сетевые папки для работы и определенные программы, все зависит от того как вы настроите учетную запись и какие у пользователя будут права.

Важно: перед тем как настраивать роль VPN разверните роль Active Directory и произведите определенные настройки, о том, как это делать я уже написал статью и прочитать вы ее вы можете, перейдя по этой ссылке

В windows server 2012 настройка vpn проводится довольно таки легко, если вы обладаете определенными знаниями сетевых протоколов. Я не буду грузить вас «тяжелой теорией» а перейду непосредственно к практике, так как лучший учитель – это практика!

Интересно: в данной статье будет описан полный цикл настройки VPN вплоть до подключения пользователя, который будет работать удаленно под операционной системой Windows 10

Установка роли VPN на Server 2012

Откройте «Диспетчер серверов» и в открывшимся окне запустите оснастку «Добавить роли и компоненты»

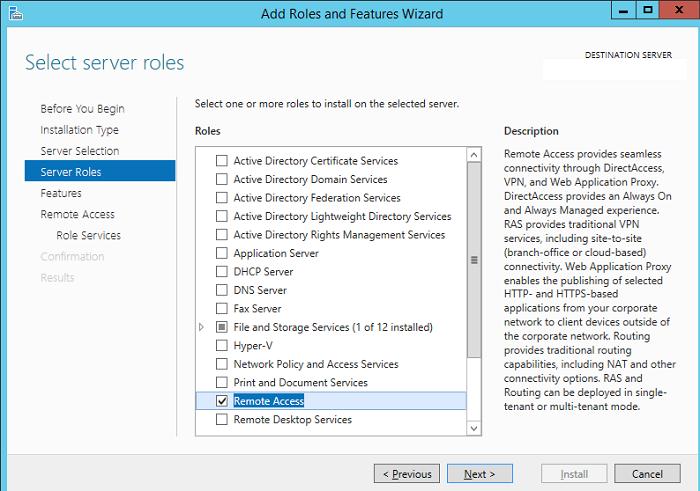

Затем оставляем все по умолчанию и останавливаемся на вкладке «Роли сервера» ставим галочку напротив надписи: «Удаленный доступ» у вас откроется окно, в котором в котором необходимо кликнуть «Добавить компоненты» ну и для продолжения жмем «Далее»

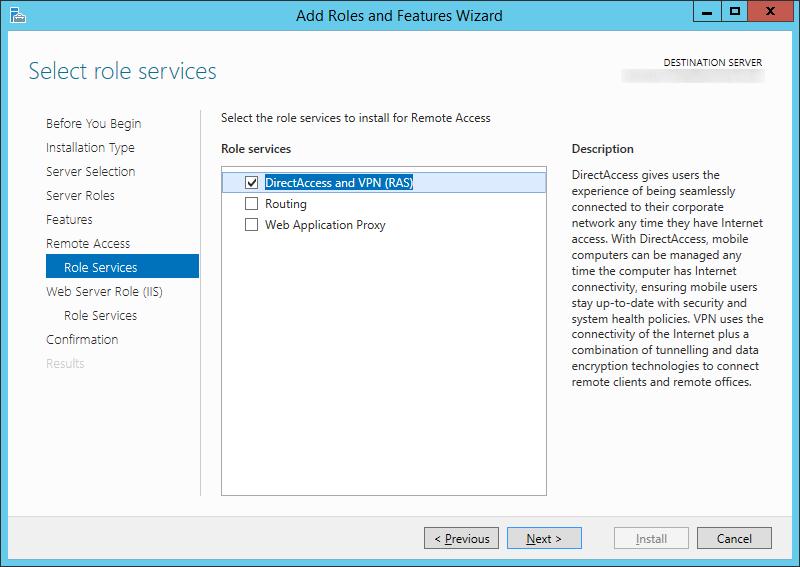

Останавливаемся на вкладке «Службы ролей» и убедившись, что выбрана роль «DirectAccess и VPN (RAS)» нажимаем «Далее»

Во вкладке «Подтверждение» ставим птичку напротив надписи: «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить»

После того как установка роли удаленного доступа завершена, нам потребуется провести начальную настройку, для того что бы это сделать кликните по надписи: «Запуск мастера начальной настройки»

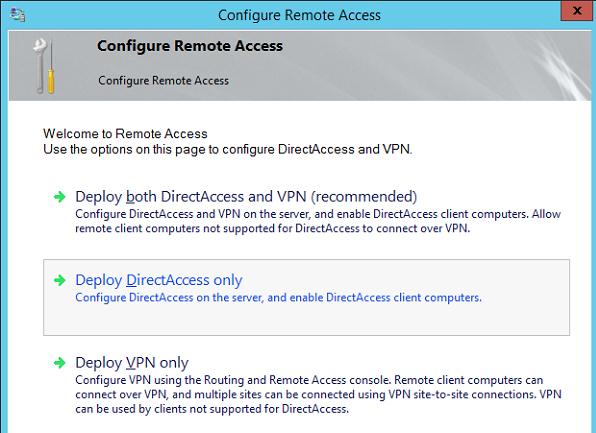

У вас сразу должен открыться мастер начальной настройки удаленного доступа, в нем потребуется выбрать 3-й пункт с названием: «Развернуть только VPN»

После выполнения вышеуказанных настроек добавьте текущий сервер нажав в верхнем меню «Действие» затем «Добавить сервер» после чего «Ок»

Далее жмите правой кнопкой мыши по серверу, на котором будет сконфигурирована роль VPN и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ»

В мастере установки для продолжения конфигурации нажмите «Далее»

Затем выберете пункт «Особая конфигурация» и снова «Далее»

В появившимся окне выбираем службу под названием: «Доступ к виртуальной частной сети (VPN)» ну и соответственно «Далее»

После чего мастер потребует от вас запуск службы поэтому жмем «Запустить службу»

Примечание: если у вас не открыты порты в брандмауэре, то перед запуском службы у вас всплывет окно с примечанием – игнорируйте его, так как добавлять порты мы будем чуть позже…

Как вы можете заметить мы почти сконфигурировали наш VPN сервер, дальнейшая настройка будет заключаться в том, чтобы задать статистический пул адресов для пользователей удаленного рабочего стола.

Кликните правой кнопкой мыши по серверу VPN и зайдите в его «Свойства»

Затем перейдите во вкладку «iPv4» выбираем «Статистический пул адресов» ну и задаем параметры кнопкой «Добавить»

Вбиваем диапазон адресов для пула, в качестве примера я указал эти настройки, вы можете задать любые, после того как вы ввели данные нажмите «Ок»

Сохраняем текущую конфигурацию настроек кнопкой «Применить»

На данном этапе мы сконфигурировали роль удаленного доступа VPN теперь как я писал выше необходимо открыть порты в брандмауэре

Открытие портов в брандмауэре Server 2012

Важно: в настройках брандмауэра не оставляем активными только раздел "Доменные сети" остальные отключаем

Открытие портов в брандмауэре позволит пользователям подключаться с помощью удаленного рабочего стола по VPN. Передача информации и трафика проходит по определенным протоколам, которые по умолчанию не открыты в брандмауэре, соответственно если пренебречь данной настройкой, то пользователи просто не смогут подключиться, поэтому:

Запустите «Панель управления» и в элементах выбираем «Брандмауэр Windows»

После чего в левом меню ищем вкладку «Дополнительные параметры»

В открывшимся окне правил нажимаем правой кнопкой мыши по разделу: «Правила для входящих подключений» в открывшийся панели кликаем «Создать правило»

В мастере установки выберите функцию «Для порта» затем «Далее»

В соответствующем меню для протокола «TCP» через запятую указываем следующие порты: «1723,443» и жмем «Далее»

Указываем действие «Разрешить подключение» и нажимаем «Далее»

В профилях все оставляем по умолчанию и переходим к следующему шагу кнопкой «Далее»

В поле где необходимо указать название правила введите название подключения и нажмите «Готово»

На этом еще не все, теперь создадим правило для протокола UDP, для этого так же жмем ПКМ по вкладке «Правила для входящих подключений» затем «Создать правило»

Как было показано ранее выбираем раздел «Для порта» но теперь указываем «Протокол UDP» и прописываем следующие порты: «1701,500,50»

После чего нажмите 2 раза «Далее» и заполните поле имя, затем «Готово»

Итак, порты, которые нужно было открыть мы открыли теперь перейдем к следующему шагу, а именно нам необходимо дать разрешение на подключение пользователей к нашему доменному серверу.

Дело в том, что в локальной политике безопасности, подключаться по VPN могут только пользователи с правами администратора, а пользователь с обычными правами подключиться не может так как стоит запрет на подключение VPN для пользователя с обычными правами, давайте произведем настройку локальной политике безопасности:

Настройка локальной политике безопасности для подключения по VPN

Откройте «Панель управления» затем выберите вкладку «Администрирование»

Затем нам необходимо открыть вкладку: «Локальная политика безопасности»

В левом меню раскройте папку «Локальные политики» и двойным щелчком мыши кликните по папке «Назначение прав пользователя» затем в правом меню найдите вкладку «Разрешить вход в систему через службу удаленных рабочих столов» и перейдите в нее

Как вы можете увидеть подключаться через службу удаленных рабочих столов могут только администраторы. Нам необходимо дать аналогичное право пользователям домена, поэтому жмем «Добавить пользователя или группу»

В открывшимся окне кликаем «Дополнительно»

Затем при помощи поиска выберите нужное подразделение, а именно «Пользователи домена» двойным щелчком мыши

После того как было добавлено нужное нам подразделение нажмите «Ок»

Ну и как обычно сохраняем настройки нажав «Применить»

На этом этапе мы завершили настройку локальной политике для VPN теперь переходим к следующему шагу:

Разрешение подключения VPN для пользователя домена

Для начала запустите консоль AD открыв «Диспетчер серверов» затем в верхнем меню выберите раздел «Средства» и в раскрывающимся списке кликаем по пункту: «Пользователи и компьютеры Active Directory»

Я создал пользователя с обычными правами, в моем примере это «Иван» и именно ему я дам разрешение на удаленное подключение к серверу через VPN.

Сделать это очень просто кликаем правой кнопкой мыши по данной учетной записи и переходим в «Свойства»

Не забудьте проверить еще одну настройку, а именно разрешен ли удаленный доступ в свойствах системы, для этого кликните ПКМ по значку «Компьютер» и откройте свойства

В левом меню нажмите «Настройка удаленного доступа»

Убедитесь в том, что удаленное подключение разрешено

На этом настройка VPN на Server 2012 завершена, теперь необходимо протестировать все на клиенте.

Важно: одним из ключевых факторов настройки является то что на сетевой карте у вас установлен прямой IP адрес

Для того что бы протестировать подключение VPN к серверу на Windows 10 необходимо создать данное подключение. В Windows 10 настройка VPN несложная в отличие от более старых версий.

Откройте «Меню пуск» затем выберите вкладку «Параметры (Settings)»

В открывшимся окне кликаем по значку: «Сеть и Интернет»

В левом меню переходим на вкладку «VPN» в отразившихся параметрах нам необходимо добавить новое VPN подключение для этого жмем «Добавление VPN - подключения»

Перед нами появилось окно настроек нового VPN – подключения для Windows 10, как вы уже поняли наверно нам необходимо ввести в соответствующие столбцы параметры:

1. В окне под названием: «Постановщик услуг VPN» выберите параметр по умолчанию из раскрывающегося списка

2. В окне «Имя подключения» собственно говоря дайте название вашему новому подключению

3. В следующем окне «Имя или адрес сервера» указываем прямой адрес сервера или же его имя в сети (полное название) – я рекомендую вам купить у вашего хостинг провайдера прямой IP адрес и в настройках сетевых подключений указать именно его

4. Переходим к следующему шагу, а именно выбору «Тип VPN» в соответствии с настройками, которые мы производили выше из раскрывающегося списка выбираем «Протокол PPTP»

Остальные разделы оставляем без изменений и нажимаем «Сохранить»

Как вы можете заметить у нас создалось VPN подключение, но для того что бы подключаться по нему корректно необходимо провести следующие настройки:

Откройте «Панель управления» и перейдите по вкладке «Центр управления сетями и общим доступом»

Затем откройте «Изменение параметров адаптера»

Откройте «Свойства» вновь созданного VPN подключения

В свойствах VPN подключения перейдите на вкладку «Сеть» выделите протокол «IP версии 4 (TCP/IPv4)» и откройте «Свойства»

После чего нам потребуется открыть нажать «Дополнительно»

В «Параметры IP» убрать галочку с надписи: «Использовать основной шлюз в удаленной сети» ну и соответственно нажать «Ок»

Важно: данная процедура необходима для того что бы при удаленном подключении по VPN у вас на компьютере не переставал работать интернет

Теперь давайте запустим вновь созданное VPN подключение на Windows 10, для этого вновь откройте раздел «Сеть и интернет» и подключите текущее VPN соединение нажав «Подключиться»

Для того что бы подключиться необходимо ввести «Имя пользователя» и «Пароль» пользователю Active Directory, которому ранее давали разрешение на подключение к серверу.

После ввода данных нажмите «Ок»

Если данные введены верно, то VPN подключение должно быть в статусе ПОДКЛЮЧЕНО

Помните выше мы в конфигурации VPN на Server 2012 задавали в свойствах диапазон раздачи IP адресов? Так вот, по умолчанию VPN сервер забирает начальный адрес из диапазона себе, поэтому мы осуществляем подключение именно по начальному IP адресу, сейчас я покажу вам как это выглядит:

Запускаем на клиенте консоль «Подключение к удаленному рабочему столу» для удобства воспользуйтесь поиском Windows

В открывшийся оснастке, согласно настройке, моему диапазону IP адресов, я ввожу начальный адрес раздачи, а именно: «192.168.7.1» после чего нажмите «Подключить»

При подключении так же имя пользователя и пароль, который мы вводили, когда подключались к VPN в моем случае это учетная запись «Иван» после ввода данных жмем «Ок»

Важно: не забудьте указать домен через слэш.

Если вы все проделали согласно инструкции, то могу поздравить вас с успешной настройкой VPN на windows server 2012

Ну а у меня на этом все, если по настройке VPN вам что то непонятно или что то не получилось, пишите мне в комментарии и не забываем подписываться на рассылку, всем спасибо и удачи!

Прежде чем приступить, вкратце напомним о том, что такое служба DirectAccess. Компонент DirectAccess впервые была представлена Micrisoft в Windows Server 2008 R2 и предназначался для организации прозрачного доступа удаленных компьютеров ко внутренним ресурсам сети компании. При подключении через DA пользователь может полноценно пользоваться корпоративными и доменными сервисами, а сотрудники ИТ-поддержки управлять таким компьютеров и поддерживать его актуальном с точки зрения безопасности состоянии. По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети. Рассмотрим основные отличия DirectAccess от VPN:

- Для установки соединения с помощью DirectAccess пользователю не нужно запускать VPN клиент – подключение осуществляется автоматически при наличия доступа в Интернет

- Для организации соединения между клиентом DA и сервером нужно открыть только 443 порт

- Компьютер пользователя обязательно должен находится в домене AD, а это значит что на него действуют все доменные групповые политики (конечно есть трюки, позволяющие запускать VPN до входа в Windows, но это обычно практически не практикуется)

- Канал связи между удаленным ПК и корпоративным шлюзом шифруется стойкими алгоритмами с использованием IPsec

- Возможно организовать двухфакторную аутентификацию с использованием системы одноразовых паролей

В чем же основные отличия версии DirectAccess в Windows Server 2012 / 2012 R2 от версии Windows 2008 R2. Основное отличие – снижение требований к смежной инфраструктуре. Так, например:

- Сервер DirectAccess теперь не обязательно должен быть пограничным, теперь он может находиться за NAT.

- В том случае, если в качестве удаленных клиентов используется Windows 8 Enterprise, разворачивать внутреннюю инфраструктуру PKI не обязательно (за аутентификацию клиентов будет отвечать Kerberos-прокси, расположенный на сервере DA)

- Не обязательно стало наличие IPv6 во внутренней сети организации

- Поддержка OTP (One Time Password) и NAP (Network Access Protection) без необходимости развёртывания UAG

Требования и инфраструктура, необходимы для развертывания DirectAccess на базе Windows Server 2012 R2

Установка роли Remote Access

Запустим консоль Server Manager и с помощью мастера Add Roles and Features установим роль Remote Access.

В составе роли Remote Access нужно установить службу DirectAccess and VPN (RAS).

Все остальные зависимости оставляем по умолчанию.

Настройка службы Direct Access в Windows Server 2012 R2

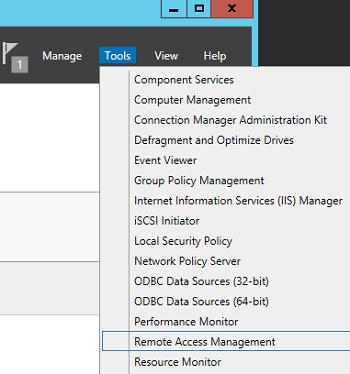

После окончания установки службы Remote Access, откройте оснастку Tools -> Remote Access Management.

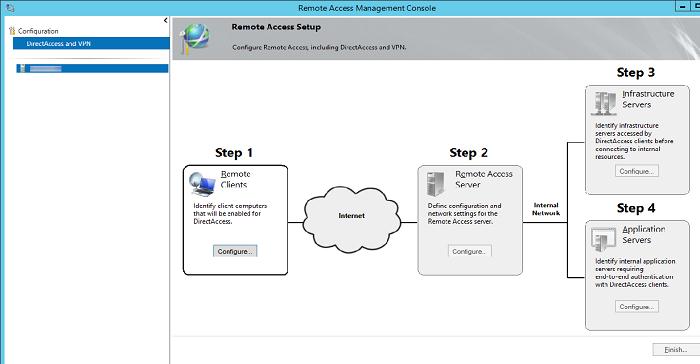

После этого должно открыться окно, в правой половине которого в графическом виде показаны четыре этапа (Step 1 – 4) настройки службы DA.

Первый этап (Step 1: Remote Clients).

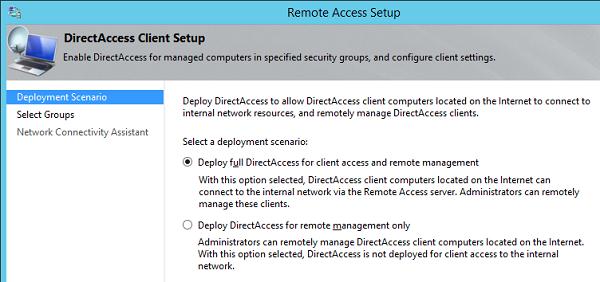

Укажем, что мы разворачиваем полноценный DirectAccess сервер с возможностью доступа клиентов и их удаленного управления Deploy full DirectAccess for client access and remote management.

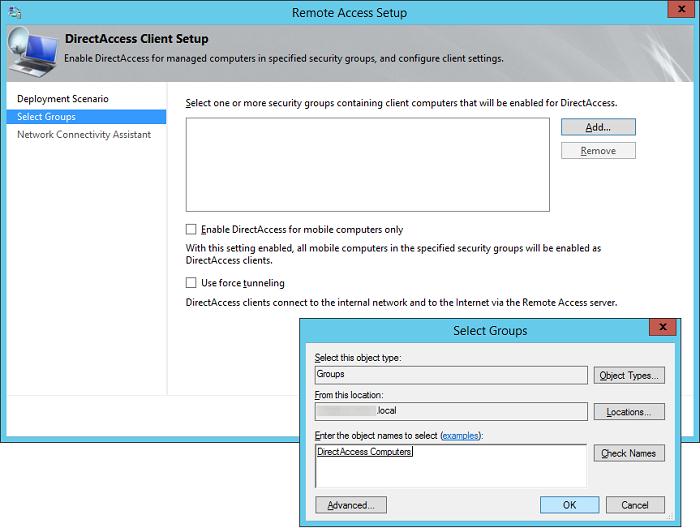

Далее, нажав кнопкуAdd нужно указать группы безопасности AD, в которой будут находиться учетные записи компьютеров, которым разрешено подключаться к корпоративной сети через Direct Access (в нашем примере это группа DirectAccessComputers).

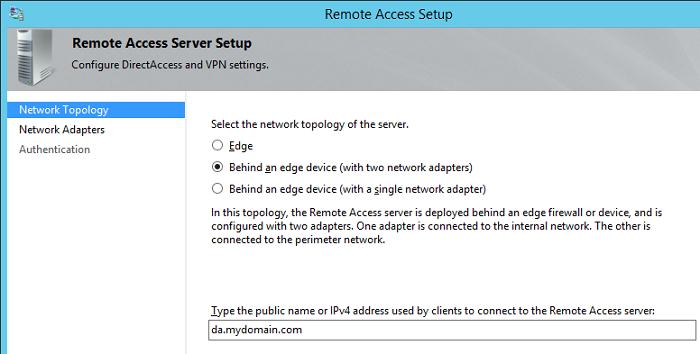

Второй этап (Step 2: Remote Access Server)

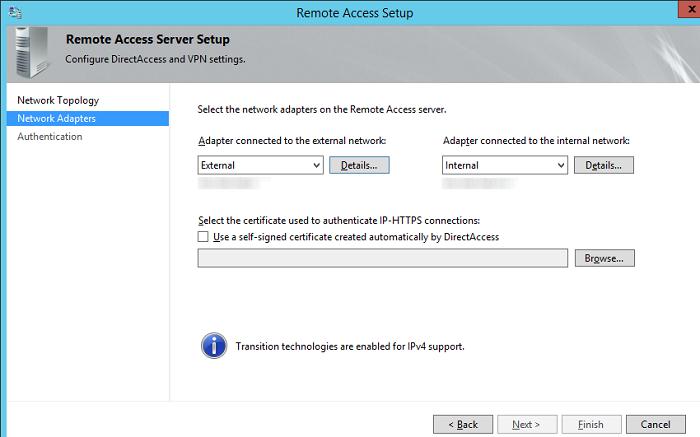

Затем нужно указать какая сетевая карта будет считаться внутренней (Internal – LAN), а какая внешней (External – DMZ).

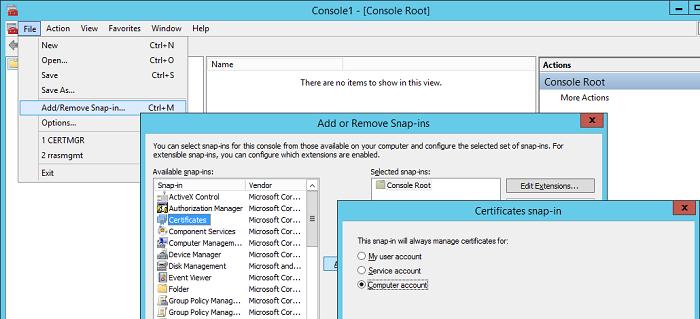

Свернем пока мастер настройки сервера Direct Access и сгенерируем сертификат сервера DA. Для этого создадим новую оснастку mmc, в которую добавим консоль Certificates, управляющую сертификатами локального компьютера (Computer Account)

В консоли управления сертификатами запросим новый персональный сертификат, щелкнув ПКМ по разделу Certificates (Local Computer) -> Personal -> Certificates и выбрав в меню All Tasks-> Request New Certificate

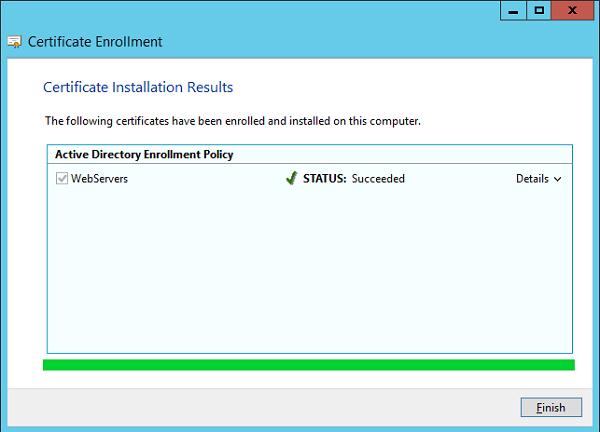

Запросим сертификат через политику Active Directory Enrollment Policy. Нас интересует сертификат на основе шаблона WebServers.

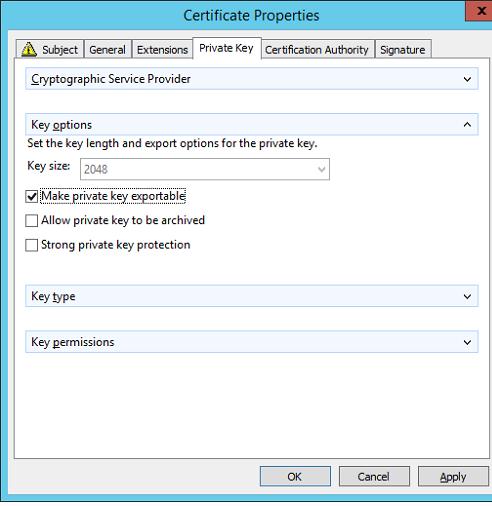

В настройках запроса нового сертификата на вкладке Subject заполним поля, идентифицирующие нашу компанию, а на вкладке Private Key укажем, что закрытый ключ сертификата можно экспортировать (Make private key exportable).

Сохраним изменения и запросим новый сертификат у CA.

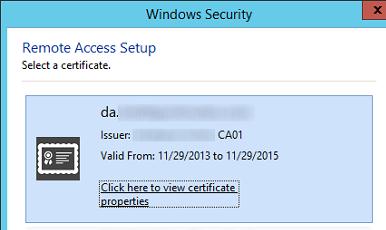

Вернемся в окно настроек сервера DirectAccess и, нажав кнопку Browse, выберем сгенерированный сертификат.

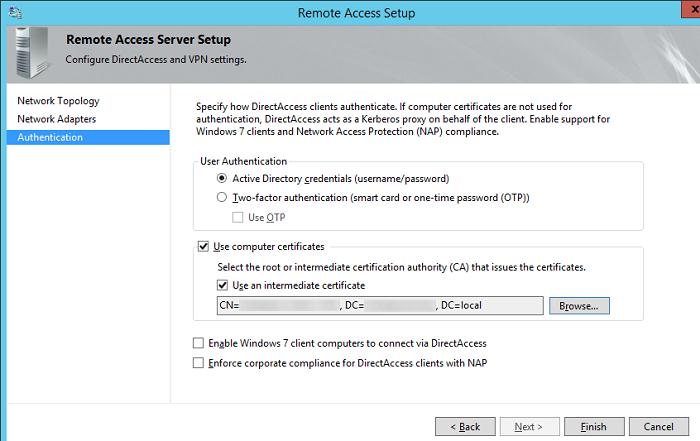

На следующем шаге мастера выберем способ аутентификации клиентов Direct Access. Укажем, что используется аутентификация по логину и паролю AD (Active Directory credentials – username/password). Отметим чекбокс Use computer certificates (Использовать сертификаты компьютеров) и Use an intermediate certificate. Нажав кнопку Browse, нужно указать центр сертификации, который будет отвечать за выдачу сертификатов клиентов.

Совет. Напомним, что если в качестве клиентов будут выступать машины с Windows 8 – разворачивать свой центр сертификаиции не нужно. Если же отметить чекбокс Enable Windows 7 client computers to connect via DirectAccess (Разрешить клиентским компьютерам с Windows 7 подключаться с помощью DirectAccess), то PKI придется разверачивать обязательно, без него клиенты на Windows 7 работать не смогут.

Третий этап (Step 3: Infrastructure Servers)

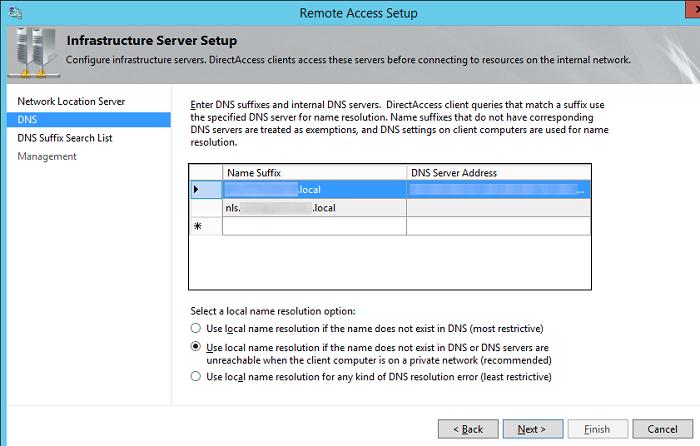

Далее укажем список DNS серверов для разрешения имен клиентами. Рекомендуется оставить опцию Use local name resolution if the name does not exist in DNS or DNS servers are unreachable when the client computer is on a private network (recommended).

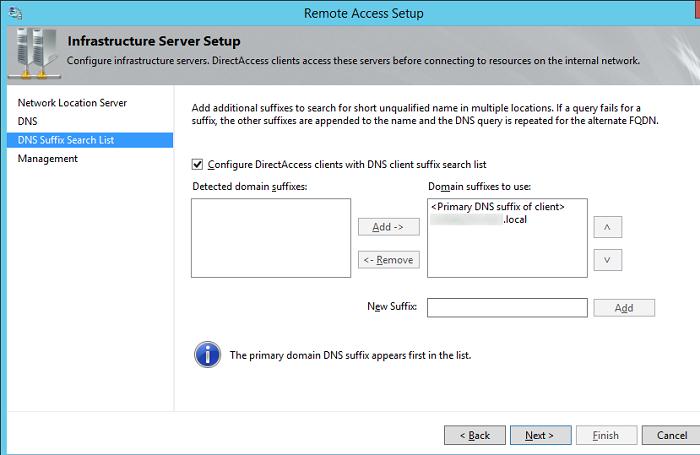

Затем укажем DNS-суффиксы внутренних доменов в порядке приоритета их использования.

В окне настройки Management ничего указывать не будем.

Четвертый этап (Step 4: Application Servers)

Этап настройки серверов приложений. На этом этапе можно настроить дополнительную аутентификацию и шифрование трафика между внутренними серверами приложений и клиентами DA. Нам это не требуется, поэтому оставим опцию Do not extend authentication to application servers.

На этом мастер настройки роли Remote Access завершен, нам осталось сохранить изменения.

После окончания работы мастер создаст две новых групповых политик DirectAccess Client Settings и DirectAcess Server Settings, которые прикреплены к корню домена. Их можно оставить там, либо перелинковать на нужный OU.

Тестируем работу Direct Access на клиенте Windows 8

Чтобы протестировать работу Direct Access с клиента, добавим это компьютер (напомним, что это должен быть ПК с Windows 8.X Enterprise ) в группу DirecAccessCompurers, обновим на нем групповые политики (gpupdate /force).

Совет. Напомним, что в Windows Server 2012 появился функционал оффлайнового включения компьютера в домен через DirectAccess, без необходимости физически подключать компьютер клиента к корпоративной сети.Наличие подключения к сети через DirectAccess можно проверить с помощью PowerShell команды:

Если она возвращает ConnectedRemotely, значит подключение DA к корпоративной сети

Продолжая свое повествование о Directaccess, в этой статье я продемонстрирую способ упрощенной установки данного сервиса. Статья является продолжением предыдущей публикации, где были описаны задачи и цели как таковые, а также заложен фундамент для дальнейших действий описанных в данной публикации.

И так, в названии присутствует словосочетание «упрощенная установка», это отнюдь не означает что она таковой является (хотя по сравнению с установкой в WindowsServer 2008 R2 так и есть). Смысл в том, что множество возможных настроек при развертывании устанавливается в значение по умолчанию. При таком способе сервис работает, как говорят, «из коробки». Конечно в будущем пытливому уму будет предоставлена возможность что-то да как-то изменит или, другими словами, внести коррективы в конфигурацию. Но это уже будет совсем другая история, повествование о которой обязательно можно будет найти в дальнейшем, а если точнее в следующей статье цикла о Directaccess.

Установка Directaccess

Для начала установки на уже подготовленном сервере необходимо развернуть фичу роли Directaccess.

Добавление новой роли или фичи в Server Manager

В Server manager необходимо выбрать добавление новой роли или фичи, как показано на скриншоте.

Дойдя по шагам в мастере, необходимо выбрать RemoteAccess

Из интересующего нас, необходимо выбрать DirectAccess and VPN (RAS)

Установка дополнительных ролей и фич для DirectAccess

После этого, мастер автоматически предложит доустановить дополнительные фичи для работы служб. В них будут входить как консоли управления, так и ряд других ролей.

Установка Directaccess

Далее начинаем установку Install. По старой привычке я поставил чекбокс напротив автоматической перезагрузки сервера, хотя после завершения установки система ее не потребовала. Сама же перезагрузка требовалась в Windows Server 2012 и, не изменяя традициям, все же ее произвел вручную.

Настройка Directaccess

Сервер перезагружен и готов к настройке.

Запуск мастера Getting Started Wizard для настройки Directaccess

В Server Manager, в области уведомлений, вызываем мастер настройки удаленного доступа.

Установка только Directaccess

На следующем шаге, необходимо выбрать Deploy DirectAccess only. Сей час и в ближайших статьях я буду рассматривать только установку DirectAccess без VPN хотя существуют сценарии когда их можно развернуть одновременно. Собственно, это является одной из особенностей DirectAccess на Windows Server 2012 / 2012 R2, так как в Windows Server 2008 R2 это сделать не представлялось возможным.

Выбор Edge топологии и DNS имени

Далее, выбираем необходимую сетевую топологию, напоминаю в этой и в последующих публикациях я буду использовать только пограничную топологию, а также публичное DNS имя по которому клиенты будут подключатся к серверу или серверам DA. Кроме наличия самого имени необходимо иметь также SSL сертификат безопасности выписанный на него. В качестве сертификатов допускается использование как корпоративные центры CA, так и публичные от третьих сторон. В отношении корпоративных, необходимо взять на заметку, что ваша PKI инфраструктура должны быть правильно опубликована во внешнею сеть. Допускается использование SAN, а также Windcard типов сертификатов, собственно в этой лабе как раз будет использован Windcard сертификат от третей стороны.

Внесение дополнительных настроек

Хотя все настройки можно оставить по умолчанию, все же я внесу определенные правки для дальнейшей работоспособности лабы.

В секции Remote Clients выбираем Change.

Отключение Enable DirectAccess for mobile computers only и изменение группы безопасности

По умолчанию, группа которой разрешено получать настройки DirectAccess это Domain Computers, то есть все компьютеры домена. На мой взгляд под клиентские компьютеры, под которые планируется DA, необходимо создать отдельную группу безопасности и указать ее в мастере. Далее, также желательно снять чекбокс с Enable DirectAccess for mobile computers only. После выполнения данного шага созданная в последствии групповая политика не будет обладать специфическим WMI фильтром. Задача этого фильтра, это отсеивание компьютеров которые обладают физической архитектурой отличной от архитектуры ноутбуков.

Добавление почтового ящика администратора поддержки

Следующий весьма не примечательный шаг, это указание почтового ящика хелпдеска. Не примечательный потому, что если он не будет указан, клиентская машина, которая по тем или иным причинам не может подключится к серверам DA, не сможет собрать лог-файлы для последующего анализа. По этому, на мой взгляд, стоит его указывать.

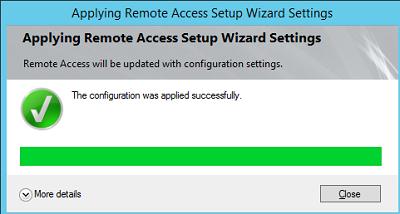

Применение настроек для конфигурирования DirectAccess

После внесения изменений, необходимо лишь запустить мастер и дальше процесс развертывания происходит полностью автоматически.

Консоль управления Remote Access Management Console

Не сразу, а примерно через 2-3 минуты при просмотре всех служб DA их статус будет свидетельствовать что все хорошо. Теперь стоит перейти к тестированию и получению первых результатов.

Тестирование конфигурации

Клиентский компьютер до применения настроек DirectAccess

Как видно на скриншоте, подключение DA отсутствует. Для появления подключения необходимо выполнить процесс скачивания и применения групповых политик.

Применение настроек через групповые политики, а также их проверка

Применив групповые политики просмотрим результат. Со скриншота видно, что групповые политик DA успешно применились.

Далее я произведу отключение от корпоративной сети и подключение к внешней.

Проверка активности подключения DirectAccess

Открыв подключения, видно что DirectAccess активен.

Далее я произвел ряд тестов на подключения как со стороны клиентской машины так и со стороны корпоративной инфраструктуры.

Тестирование доступа к файловому серверу

Доступ к файлам которые находятся на файловом сервере который работает под управлением Windows Server 2012 R2

Тестирование доступа к файловому серверу

Доступ к файлам которые находятся на файловом сервере который работает под управлением Windows Server 2003 R2

Тестирование RDP подключения

Открытие RDP сессии к файловому серверу.

Тестирование доступа к внутреннему вебсайту

Открытие корпоративного веб сайта.

Тестирование RDP подключения со стороны организации

Возможность RDP доступа с сервера внутри организации.

Эхо запросы к клиента DirectAccess

Выполнение эхо запросов к клиенту DA

Эхо запросы к контроллера домена к клиенту DirectAccess

Выполнение эхо запросов к контроллеру домена.

Применение групповых политик

Применение групповых политик.

Выводы

В среде Windows Server 2008 R2 установка и настройка DirectAccess сопряжены с немалыми трудностями. Администратор должен осуществить весьма сложный процесс настройки, в том числе обеспечить выполнение требований к инфраструктуре открытых ключей public key infrastructure (PKI), получить сертификаты для серверов, настроить сервер сетевых расположений, позаботиться о том, чтобы целевые системы поддерживали протокол IPv6 и задействовать шлюз Forefront Unified Access Gateway (UAG). Теперь ситуация радикально изменилась. В среде Windows Server 2012 установка и настройка средств DirectAccess не составляют проблемы - если вы пользуетесь клиентами Windows 8

В среде Windows Server 2008 R2 установка и настройка DirectAccess сопряжены с немалыми трудностями. Администратор должен осуществить весьма сложный процесс настройки, в том числе обеспечить выполнение требований к инфраструктуре открытых ключей public key infrastructure (PKI), получить сертификаты для серверов, настроить сервер сетевых расположений, позаботиться о том, чтобы целевые системы поддерживали протокол IPv6 и задействовать шлюз Forefront Unified Access Gateway (UAG). Теперь ситуация радикально изменилась. В среде Windows Server 2012 установка и настройка средств DirectAccess не составляют проблемы — если вы пользуетесь клиентами Windows 8. Перед тем как приступать к описанию радикально усовершенствованного процесса установки, я сделаю шаг назад и расскажу вам о том, что же это такое — DirectAccess — и каким образом данное решение может помочь организации.

Что такое DirectAccess?

Когда я начинал свою трудовую деятельность на посту системного администратора VAX/VMS, мой рабочий день продолжался с 8 утра до 5 пополудни. Все это время я занимался рабочими системами (включая систему обработки электронной почты), и мне никогда не приходилось иметь дело с вычислительными системами за пределами офиса. Сегодня идея работы в офисе с 8 до 5 отмерла, а воображаемая линия, отделяющая работу от личной жизни, стала более размытой. Как ИТ-администраторам, так и конечным пользователям требуется возможность обращаться к системам и данным корпорации в любое время суток, и потому они должны постоянно располагать средствами сетевого соединения.

Традиционно существует два подхода к управлению доступом к корпоративным системам из-за периметра корпоративной сети.

VPN -туннели в среде Internet, соединяющие ту или иную систему с корпоративной сетью. При использовании этого метода пользователи вручную инициируют соединение с корпоративной сетью.

Во-первых, пользователи должны вручную инициировать соединение, а это порой сопряжено с трудностями.

Во-вторых, пользователи остаются подключенными к инфраструктуре корпоративной сети лишь до тех пор, пока они поддерживают сеанс связи с VPN. В результате если пользователи не осуществляют соединения достаточно часто, их компьютерами нельзя управлять при выполнении таких операций, как установка пакетов обновлений, обновление корпоративных политик и программных средств.

Чтобы вооружить потребителей еще одним средством управления доступом, Microsoft включила в продукты Windows Server 2008 R2 и Windows 7 компонент DirectAccess (версии Enterprise и Ultimate). DirectAccess обеспечивает соединение клиента с корпоративной сетью, функционирующее постоянно и не требующее вмешательства со стороны пользователя. Когда пользователи обращаются к тому или иному ресурсу Internet, применяется их обычное соединение со Интернет. Когда же пользователям требуется связь с корпоративным ресурсом, применяется туннель DirectAccess, обеспечивающий для них транспарентный доступ к нужному корпоративному ресурсу из любой точки. Чтобы определить, относится ли целевой ресурс к категории корпоративных ресурсов, DirectAccess сопоставляет DNS-суффикс целевого ресурса с содержимым таблицы политик разрешения имен Name Resolution Policy Table. Эта таблица включает правила, идентифицирующие DNS-суффиксы ресурсов, которые могут быть доступны лишь при установлении соединения через корпоративную распределенную сеть.

Так же, как и VPN, DirectAccess создает туннель между компьютером и корпоративной средой, однако между этими технологиями существует важное различие. Незаметно для стороннего наблюдателя DirectAccess фактически создает два туннеля. Первый из них — инфраструктурный туннель; он возникает в момент включения системы. Этот туннель дает возможность ключевым системам ИТ-инфраструктуры взаимодействовать с данным компьютером и осуществлять функции управления. После регистрации пользователя создается второй туннель. Этот внутрисетевой туннель дает пользователю возможность обращаться к системам корпоративной сети. Каких-то действий со стороны оператора при этом не требуется, поэтому пользователь может обращаться к корпоративным ресурсам, не испытывая каких-либо затруднений. Отметим, что для управления системой можно задействовать только инфраструктурный туннель без подключения внутрисетевого канала связи, ибо при работе с последним пользователь не имел бы возможности обращаться к корпоративным ресурсам.

Как видите, технология DirectAccess чрезвычайно удобна для пользователей, но еще большие преимущества она дает сотрудникам ИТ-служб. При использовании этого решения все данные, передаваемые через Интернет, проходят проверку подлинности и шифруются с помощью протоколов Ipsec, что обеспечивает возможность «бесшовного» и в то же время надежно защищенного подключения компьютеров пользователей к корпоративной сети. Вдобавок, поскольку компьютеры пользователей подключаются к ключевым системам ИТ-инфраструктуры всякий раз, когда эти пользователи запускают их, управление последними осуществляется без каких-либо затруднений.

DirectAccess в среде Server 2012

Чтобы развернуть работоспособную систему DirectAccess в среде Server 2008 R2, вам несомненно понадобится шлюз удаленного доступа Forefront UAG. Он позволяет упростить процедуру настройки и обеспечивает взаимодействие с целевыми системами IPv4. Версия Server 2012 включает в себя все технологии продукта Forefront UAG, имеющие отношение к DirectAccess, такие, как DNS for IPv6 to IPv4 (DNS64) и Network Address Translation for IPv6 to IPv4 (NAT64). Таким образом, средства DirectAccess будут работать в сети Server 2012, причем для этого вам не придется устанавливать дополнительные продукты, такие, как Forefront UAG.

В системе Server 2012 впервые реализована новая обеспечивающая возможность сетевого соединения роль Remote Access. С помощью этой роли вы сможете управлять средствами DirectAccess и сетями VPN (в том числе сетями VPN «сайт — сайт») таким образом, как если бы они были объединены в одну службу.

Если все клиенты вашей сети функционируют под управлением системы Windows 8, для работы Server 2012 DirectAccess инфраструктура PKI не требуется. При использовании клиентов Windows 7 данная инфраструктура необходима для применения стандартов IPSec, но сегодня эти протоколы могут функционировать с помощью цифровых билетов Kerberos; предоставление последних возлагается на сервер-посредник Kerberos, устанавливаемый на контроллерах доменов (DC).

Одна из типичных проблем, возникающих при эксплуатации средств DirectAccess, — это проблема безопасности. Ведь при этом мы имеем дело с полностью автоматизированной технологией — компьютер в автоматическом режиме подключается к корпоративной распределенной сети через защищенный канал и всегда остается включенным. В целях проверки подлинности DirectAccess применяет следующие средства:

- сертификат компьютера и учетную запись компьютера (представленные в протоколе NTLM) для создания инфраструктурного туннеля;

- сертификат компьютера и учетную запись пользователя для создания внутрисетевого туннеля после регистрации пользователя средствами Kerberos.

Описанную процедуру можно определить как своего рода «полуторафакторную аутентификацию», поскольку сертификат привязан к системе и к пользовательскому паролю. Однако во многих организациях считается необходимым использовать двухфакторную аутентификацию, поэтому в сетях DirectAccess, где задействованы клиенты Windows 7, часто применяются смарт-карты. При работе с клиентами Windows 8 физические смарт-карты более не требуются (хотя их можно использовать, как и прежде), поскольку в распоряжении пользователя имеется новая функция Windows 8 «виртуальная смарт-карта», которая управляет реализованным в этой системе доверенным платформенным модулем (TPM). В результате процесс развертывания существенно упрощается, затраты снижаются, а уровень защиты данных повышается. Системы Server 2012 DirectAccess также позволяют применять одноразовые пароли.

Изменения со стороны DirectAccess

Разработчики Microsoft внесли в механизм функционирования DirectAccess в среде Server 2012 множество изменений, а потому во многом изменились и требования со стороны этого продукта. Ниже перечислены наиболее существенные изменения, касающиеся требований к IP-адресам, к службе Active Directory (AD), а также к серверам и клиентам.

Изменения требований к IP-адресам. В операционной среде Server 2008 R2 для функционирования службы DirectAccess требуется два смежных общедоступных адреса IPv4, поскольку определить тип NAT-устройства, за которым размещается клиент, сетевой протокол Teredo может лишь в том случае, если он располагает двумя IP-адресами. В системе Server 2012 сервер DirectAccess можно размещать за устройством NAT. Таким образом, если это NAT-устройство присутствует в демилитаризованной зоне (DMZ), соответствующий сервер DirectAccess можно развертывать с использованием частных IP-адресов. Это означает, что теперь мы можем при желании развертывать службу DirectAccess на домашних компьютерах.

Изменения требований к AD. В настоящее время один экземпляр службы DirectAccess может обслуживать сети, состоящие из нескольких лесов, — нужно только, чтобы между этими лесами существовали двусторонние отношения доверия. Хотя администратор должен по-прежнему готовить сценарии, предусматривающие обмен данными между лесами, все трудоемкие операции выполняются графическими средствами DirectAccess — при условии, что между лесом, где расположены серверы DirectAccess, и лесами, содержащими пользователей, поддерживаются двусторонние отношения доверия.

Изменения требований к серверам. Система Server 2012 полностью поддерживает вариант развертывания сервера Server Core для сервера DirectAccess. Любопытно, что сейчас Microsoft рекомендует размещать сервер DirectAccess в виртуальной машине (virtual machine, VM). Если этот сервер выполняется в виртуальной машине, по-прежнему существует возможность разгружать IPSec-трафик на сетевой адаптер (при условии, что последний позволяет осуществлять IPSec-разгрузку) и по-прежнему обеспечивается повышение производительности с помощью таких технологий, как масштабирование на стороне приема Receive Side Scaling.

Подготовка вне сайта полезна в тех случаях, когда возникает необходимость устанавливать клиенты, не имеющие физического подключения к корпоративной сети. При использовании клиентов Windows 8 возможна полномасштабная подготовка вне сайта, включая установку на базе технологии Windows-To-Go. Такая установка невозможна, если в работе службы DirectAccess в среде Server 2012 задействованы клиенты Windows 7. Для загрузки установочного файла DirectAccess по-прежнему необходимо подключаться к корпоративному сетевому ресурсу, но это может оказаться так же просто, как подключиться к защищенному веб-узлу. Отметим, что настройка DirectAccess из-за пределов компании возможна в среде Server 2008 R2, но это решение сопряжено с большими затратами времени на «обходной маневр», в частности, на создание временного соединения VPN.

Настройка и управление DirectAccess в среде Server 2012

Не будет преувеличением сказать, что развертывание сервера DirectAccess в среде Server 2012 выполняется легко и быстро. Ниже я привожу полное описание развертывания односерверной системы DirectAccess для организации небольшого или среднего масштаба. Операция строится в предположении, что существует некоторое внешнее имя DNS и что это имя указывает на корректный IP-адрес. Процедура развертывания состоит из следующих этапов.

1. Установите роль Remote Access с применяемыми по умолчанию параметрами, для чего нужно выполнить команду:

2. Откройте консоль Remote Access Management.

3. Щелкните на пункте Getting Started Wizard. В результате будет запущен мастер экспресс-установки. Имеется также вариант запуска мастера для установки в режиме эксперта.

4. На странице Configure Remote Access выберите пункт Deploy DirectAccess.

5. На странице Remote Access Server Setup вы увидите предлагаемые варианты топологии, которые строятся на возможностях имеющегося в вашем распоряжении сервера DirectAccess. Скажем, если сервер оснащен всего лишь одним сетевым адаптером, к нему можно применить только один вариант топологии. К возможным типам топологии относятся Edge (где используются два сетевых адаптера — один для Интернета, второй для частной сети), Back (где сервер DirectAccess располагается за устройством NAT, с подключением к DMZ и к частной сети) и Single (где используется один сетевой адаптер с одним сетевым подключением). После того как вы подберете соответствующий тип топологии, нужно будет указать общедоступный IP-адрес или разрешимое извне имя DNS, которое будет использоваться клиентами для подключения к серверу DirectAccess.

6. Когда на дисплее появится изображение страницы с перечислением настроек, нажмите кнопку ОК. Служба DirectAccess настроена и готова к работе.

Наряду с настройкой сервера DirectAccess вам необходимо настроить клиенты. В процессе развертывания сервера DirectAccess программа автоматически создает объект групповой политики (GPO) DirectAccess Client Settings, содержащий настройки клиентов DirectAccess. Если вы хотите, чтобы клиент использовал службу DirectAccess, нужно присоединить его к соответствующему домену и применить упомянутый объект GPO. Задача может оказаться сложной, если клиент не подключен к корпоративной сети; в этом случае вам придется подключиться к домену в автономном режиме и применить соответствующую политику. При использовании клиента Windows 8 это можно сделать с помощью утилиты командной строки Djoin.exe.

На странице журнала приведенная выше команда разбита на несколько строк, однако в окне Cmd.exe следует вводить ее одной строкой. Сказанное относится и к следующей команде. После создания клиентом файла clientda.txt вы можете запустить публикуемую ниже команду с тем, чтобы запросить присоединение к домену в автономном режиме в следующий раз, когда будет запущен клиент:

Надо сказать, что тем, кто использует компьютеры с Windows 7, придется совершить ряд дополнительных шагов. Однако я не стану описывать их здесь, ибо моя цель состоит в том, чтобы показать вам, насколько просто применить средства Server 2012 DirectAccess, когда вы работаете с Windows 8.

Процедуры установки серверов и клиентов DirectAccess, описанные в настоящей статье, применимы для несложных ситуаций. Вполне вероятно, что вы захотите внести в них некоторые изменения.

Так, возможно, вы захотите создать отдельную группу, содержащую учетные записи компьютеров, которые по вашему замыслу смогут взаимодействовать с DirectAccess (скажем, группу с именем DA_Clients). По умолчанию в этой роли выступает входящая в соответствующий домен группа Domain Computers; именно из этой группы средства DirectAccess будут развертываться на всех системах вашего домена.

Возможно, вы предпочтете вариант, предусматривающий применение объекта групповой политики DirectAccess Client Settings к некоторым заданным группам, а не к корню домена (последний вариант применяется по умолчанию, если перед запуском команд для установки службы DirectAccess вы зарегистрировались в качестве администратора домена). К счастью, по замыслу разработчиков объект групповой политики будет применяться к группе компьютеров, указанных в консоли Remote Access Management. Это означает, что DirectAccess будет контролироваться, если вместо группы Domain Computers вы укажете альтернативную группу компьютеров — даже если объект групповой политики «привязан» к корневому домену.

Такая индивидуализация возможна и желательна в большинстве случаев. Вы сможете с легкостью выполнить ее (а также изменить многие другие настройки) по завершении развертывания DirectAccess с помощью страницы Remote Access Setup, показанной на рисунке 1; эта страница является стартовой при настройке DirectAccess.

Огромный шаг вперед

Как видите, в версии Server 2012 установку DirectAccess осуществить намного проще, чем в Server 2008 R2. Кроме того, заметно облегчается работа конечных пользователей, а также специалистов ИТ-подразделения, занимающихся управлением средствами DirectAccess; эти возможности намного превосходят то, чего вы могли бы добиться с помощью инициируемого вручную соединения с сетями VPN. Но помните: VPN еще понадобятся вам для управления системами, не оснащенными средствами для работы с DirectAccess. К счастью, среда Server 2012 оснащена замечательными средствами для взаимодействия с VPN.

Читайте также: