Настройка firewall windows 2003 server

Обновлено: 04.07.2024

В состав версий Windows Server 2003 Service Pack 1 (SP1) и Windows XP SP2 входит размещаемый в системе брандмауэр Windows Firewall, гораздо более эффективный, чем его предшественник, Internet Connection Firewall (ICF). В отличие от ICF, который поставлялся с Windows 2003 и XP, Windows Firewall подходит для развертывания в масштабах предприятия благодаря возможности управлять политиками брандмауэра из единого центра, нескольким интерфейсам настройки и множеству новых функций безопасности. В этой статье я расскажу о том, как лучше подойти к планированию, настройке конфигурации и применению брандмауэра на предприятии.

Подготовительный этап

Важно помнить о выбираемом по умолчанию режиме Windows Firewall. В XP SP2 брандмауэр Windows Firewall активен по умолчанию, а в Windows 2003 SP1 его стандартное состояние — выключенное, если только SP1 не развертывается на системе с запущенным ICF. В этом случае режим брандмауэра не изменяется. Если пакет SP1 размещен на установочном компакт-диске с операционной системой, то Windows Firewall всегда активизируется в режиме включения по умолчанию, когда в процессе установки происходит соединение со службой Windows Update для получения последних обновлений. Поэтому, если развернуть XP SP2, не уделяя должного внимания настройке Windows Firewall, и опрометчиво принять стандартные параметры, можно лишиться доступа к инструментарию для дистанционного управления настольными компьютером. Если администратор не готов использовать Windows Firewall или работает с брандмауэром независимого поставщика, то можно спокойно отключить Windows Firewall и развернуть SP2 без него.

Если для аутентификации пользователей применяется Active Directory (AD), а настольные компьютеры являются членами домена с соответствующими учетными записями, то самый простой способ настроить Windows Firewall — задействовать объекты групповой политики Group Policy Object (GPO). После установки XP SP2 на настольных компьютерах параметры брандмауэра настраиваются при перезагрузке машин и каждый раз при обновлении политики. Если используется продукт управления каталогами независимого поставщика или на предприятии имеются не управляемые администратором компьютеры, которые не входят в состав домена AD, то для настройки Windows Firewall вместо объектов GPO можно использовать пакетные файлы или сценарии. Настроить конфигурацию брандмауэра можно и в ходе автоматизированных или интерактивных процедур установки XP SP2.

Настройка Windows Firewall

Приступая к настройке конфигурации Windows Firewall, следует помнить об основных характеристиках брандмауэра:

- Windows Firewall не выполняет фильтрации исходящего трафика, то есть не ограничивает его. Если предприятие нуждается в фильтрации исходящего трафика, следует использовать брандмауэр независимого поставщика.

- Возможности Windows Firewall шире, чем у ICF: в Windows Firewall можно настраивать исключения, чтобы разрешить входящий трафик с учетом не только транспортного протокола (TCP или UDP) и номера порта, но и приложения (например, одноранговой программы обмена файлами).

- Можно уточнить исключения по области действия, то есть разрешить соединения от всех компьютеров, от компьютеров в указанных подсетях, только из локальной подсети или от компьютеров с определенными IP-адресами.

- Windows Firewall активизируется по умолчанию для всех сетевых соединений, но для каждого сетевого интерфейса можно настроить разные правила брандмауэра.

- Настраивать Windows Firewall может только администратор. Если управление брандмауэром централизованное (через AD или GPO), то можно лишить локальных администраторов права изменять параметры.

- С помощью Windows Firewall можно ограничить трафик IPv4 и IPv6.

- Windows Firewall располагает двумя профилями, Domain и Standard. Профиль Domain активизируется, если компьютер подключен к сети с контроллерами домена (DC), членом которого он является. Профиль Standard применяется, если компьютер подключен к другой сети, например общедоступной беспроводной сети или скоростному соединению в номере отеля. Рекомендуется настроить профили Domain и Standard для серверов и настольных компьютеров, а также для ноутбуков.

Прежде чем настраивать конфигурацию Windows Firewall, следует провести инвентаризацию приложений на рабочих станциях и серверах, которые могут организовать оконечные точки соединений; портов, используемых приложениями и операционной системой; источников трафика для каждой хост-машины с Windows Firewall. Для мобильных систем, таких как ноутбуки, в ходе инвентаризации следует учитывать различную природу сетевого трафика при подключении системы к корпоративной сети с контроллерами домена и активным профилем Domain брандмауэра Windows Firewall, в отличие от системы, подключенной к общедоступной сети с активным профилем Standard. Нужно всегда выбирать профиль Standard и разрешать только необходимый входящий трафик через брандмауэр, чтобы свести к минимуму угрозу для подключенных к сети мобильных машин.

В Windows Firewall определены четыре встроенные административные службы, представляющие типовые исключения для любой политики брандмауэра: File and Print, Remote Administration, Remote Desktop и Universal Plug and Play (UpnP). Remote Administration обеспечивает управление системой через типовые административные интерфейсы и подсистемы, такие как Windows Management Instrumentation (WMI) и вызов удаленных процедур (remote procedure call — RPC). Remote Desktop позволяет подключиться к одной системе с другой через RDP и используется при запросе на поддержку Remote Assistance. Администраторы часто применяют Remote Desktop для подключения к удаленным серверам, которыми они управляют. Протокол UpnP обеспечивает корректную работу устройств, которые обнаруживают и динамически настраивают друг друга с учетом активных приложений и служб. Типовой пример использования UpnP — взаимодействие XP с UPnP-совместимым широкополосным маршрутизатором при запуске MSN Messenger, в результате которого аудио и видеосоединения устанавливаются через встроенный брандмауэр маршрутизатора.

При настройке профилей Domain и Standard брандмауэра Windows Firewall рекомендуется задать исключения для конкретных приложений. Благодаря исключению приложение сможет установить любые нужные оконечные точки и принимать через них трафик. Существуют две веские причины, чтобы назначать исключения для приложений. Во-первых, проще определить и описать приложения, нежели отдельные используемые ими порты, особенно потому, что порты, используемые многими приложениями, документированы не полностью или назначаются динамически. Во-вторых, многие приложения, в том числе несанкционированные, используют те же порты, что и легальные приложения; указав приложения вместо портов, можно лишить неутвержденные приложения возможности установить оконечные точки соединения. Всегда, когда возможно, рекомендуется не делать исключений для профиля Standard и отклонять все входящие соединения.

Windows Firewall для серверов

Microsoft не дает специальных рекомендаций по настройке Windows Firewall для серверов. По умолчанию брандмауэр блокирован, если только пакет Windows Server 2003 SP1 не устанавливается на системе с активным ICF, однако брандмауэром можно воспользоваться для укрепления безопасности сервера Windows 2003. Применяя брандмауэр на сервере, следует помнить, что серверы по своей природе служат для размещения приложений и служб, с которыми устанавливают соединения приложения и службы на других серверах, настольных компьютерах и ноутбуках. Прежде чем активизировать Windows Firewall на сервере, следует продумать его конфигурацию.

На сервере с двумя или несколькими интерфейсами, из которых один интерфейс подключен к Internet, а другие — к корпоративным сетям, можно активизировать Windows Firewall, а затем отключить его на всех интерфейсах, кроме Internet, и настроить брандмауэр, разрешив только необходимые входящие соединения на интерфейсе Internet.

В простых файл- и принт-серверах корпоративной сети, входящих в состав домена, можно активизировать Windows Firewall и задействовать встроенную службу File and Printer Sharing для подключения пользователей к этим серверам. Можно также использовать Windows Firewall для защиты сервера, службы которого прослушивают известные порты, например сервера базы данных Microsoft SQL Server 2000. Для этого следует разрешить в брандмауэре трафик через соответствующие порты.

Настроить Windows Firewall на сервере можно с помощью мастера Security Configuration Wizard (SCW). SCW, факультативный компонент Windows 2003 SP1, уменьшает поверхность атаки сервера, задавая роль или роли для сервера. SCW содержит ролевую информацию для DC и других серверов инфраструктуры; он блокирует необязательные службы и ограничивает входящий трафик через Windows Firewall.

Windows Firewall не следует размещать на некоторых серверах, в том числе контроллерах домена AD и некоторых серверах приложений, которые прослушивают большой диапазон портов или используют динамические порты, таких как серверы Exchange Server 2003. В последнем случае можно развернуть Windows Firewall, если серверы и клиенты, подключенные к серверам Exchange, входят в состав домена. Брандмауэр настраивается на передачу аутентифицированного трафика IPsec в обход Windows Firewall (этот прием будет рассмотрен ниже), а клиенты настраиваются на использование IPsec.

На многих серверах, в том числе таких, на которых выполняется множество приложений и служб, необходима выборочная настройка Windows Firewall. Требуется указать порты, прослушиваемые приложениями и службами, отбросить необязательные порты и настроить Windows Firewall для необходимых портов. Определить открытые порты и прослушивающие их приложения и службы можно с помощью команды Netstat (netstat.exe), усовершенствованной в последних пакетах обновлений. Указав в командной строке

можно увидеть все открытые порты TCP (независимо от состояния) и порты UDP в системе, идентификатор процесса (PID) для каждого активного соединения (образец выходной информации приведен на экране 1). Как уже упоминалось, Windows Firewall можно настроить на разрешение входящего трафика для поименованных приложений, независимо от прослушиваемых ими портов. Единственный недостаток Netstat заключается в том, что команда выдает лишь «моментальный снимок» системы. С ее помощью нельзя идентифицировать приложения, службы и их порты, если эти приложения неактивны в момент запуска Netstat. Чтобы получить достоверную картину, можно сделать несколько снимков в разное время.

Рекомендуется активизировать функции протоколирования Windows Firewall после завершения настройки серверов. Можно записывать сведения об успешных и неудачных соединениях. Если после настройки и активизации Windows Firewall возникают проблемы при выполнении некоторых приложений, то с помощью информации из журналов можно определить дополнительные порты, которые следует открыть. Для настройки функций протоколирования следует открыть панель управления, запустить утилиту Windows Firewall, щелкнуть на вкладке Advanced, а затем на кнопке Settings в разделе Security Logging. Откроется диалоговое окно Log Settings (экран 2). Журнал Windows Firewall следует сохранять на быстром диске, а максимальный размер журнала должен быть достаточным для записи необходимой информации в течение длительного времени. Проверив корректность настройки Windows Firewall, можно отключить протоколирование.

Windows Firewall можно настроить и таким образом, чтобы передавать аутентифицированный трафик IPsec от доверенных машин в обход брандмауэра. В этот режим можно перевести серверы и рабочие станции, чтобы они пропускали только необходимый клиентский трафик, одновременно обеспечивая неограниченный доступ для администрирования рабочих станций и серверов.

Полная готовность

После завершения подготовки к развертыванию Windows Firewall рекомендуется активизировать брандмауэр сначала для пилотной группы пользователей. Если в процессе пробного развертывания возникнут трудности, следует активизировать режим протоколирования; в журналах содержится информация, которая поможет определить причину проблем. После устранения неполадок и успешного развертывания Windows Firewall брандмауэр станет неоценимым компонентом системы безопасности предприятия.

Дополнительные ресурсы

Брандмауэр подключения к Интернету (Internet Connection Firewall)

С целью обеспечения безопасной работы при работе в открытых сетях (такими, например, как Интернет) непосредственно в составе Windows Server 2003 реализован встроенный брандмауэр подключения к Интернету (Internet Connection Firewall, ICF). Брандмауэр представляет собой службу, осуществляющую фильтрацию пакетов, поступающих через сетевые подключения. Служба пропускает только разрешенные TCP/IP-пакеты и отбрасывает все остальные. Это позволяет оградить компьютер от несанкционированного доступа или различного рода атак из открытых сетей, сохраняя при этом для пользователей возможность работы с требуемой информацией.

Как правило, целесообразно активизировать встроенный брандмауэр для подключения к некоторой открытой сети. Например, его можно активизировать на компьютере, реализующем общий доступ к подключению Интернета (Internet Connection Sharing, ICS). Если корпоративная сеть соединена с открытой сетью через корпоративный брандмауэр, активизация встроенного брандмауэра Windows Server 2003 может оказаться излишней.

Для активизации встроенного брандмауэра необходимо вызвать окно свойств интересующего сетевого подключения. Перейдя на вкладку Advanced (Дополнительно), требуется установить флажок Protect my computer and network by limiting or preventing access to this computer from the Internet (Защитить мой компьютер и сеть, ограничив или предотвратив доступ к этому компьютеру из Интернета) (рис. 12.33).

Нажав кнопку Settings (Параметры), администратор может выполнить настройку встроенного брандмауэра. На вкладке Services (Службы) необходимо определить службы локальной сети, доступ к которым будет разрешен для внешних пользователей (рис. 12.34). По умолчанию администратору предлагается список из 12 служб, описание которых приводится в табл. 12.6. При желании администратор может добавить к списку другие службы, используемые в сети. Чтобы разрешить некоторую службу, необходимо установить флажок перед ее названием. Например, если в локальной сети имеется FTP – или WWW-сервер, доступ к которым необходимо предоставить внешним пользователям, администратор должен установить флажки напротив этих служб. По умолчанию доступ ко всем перечисленным службам запрещен.

Качество, а не количество! Кажется, эта фраза могла бы стать девизом пакета обновлений Windows Server 2003 Service Pack 1 (SP1). Хотя SP1 содержит некоторые новые особенности, разработчики Microsoft уделили основное внимание улучшению программной совместимости без нарушения функционирования существующих систем. Новые возможности пакета обновлений направлены на достижение именно этой цели.

SP1 содержит набор всех модулей коррекции и исправлений для системы безопасности платформы Windows 2003, которые были выпущены компанией с момента выхода операционной системы в апреле 2003 года. Пакет обновлений должен решить наиболее распространенные проблемы, о которых клиенты сообщали через службы Microsoft Product Support Services (PSS) и Windows Error Reporting. Пакет Windows 2003 SP1 также добавляет некоторые новые возможности, ориентированные на безопасность системы. Эти изменения носят эволюционный характер, поэтому ядро операционной системы имеет ту же кодовую базу, что и исходная версия системы Windows 2003.

Обеспечение безопасности

Следуя курсу, заданному системой Windows XP, разработчики встроили в пакет Windows 2003 SP1 технологию предотвращения исполнения кода (DEP). Технология DEP представляет собой набор аппаратных и программных средств, созданных для предотвращения проблем, связанных с переполнением буфера. Пакет Windows 2003 SP1 предоставляет DEP как на аппаратной, так и на программной базе. Технология DEP на аппаратной основе, которая будет поддерживаться процессорами AMD и Intel x64, использует возможность разметки памяти центральным процессором, чтобы указать, какая часть памяти запрещена к исполнению. DEP на аппаратной основе работает на любом процессоре, поддерживающем систему Windows 2003, но защищает лишь ограниченный набор системных исполняемых файлов.

Среди других важных усовершенствований системы безопасности SP1 — изменения в процессах вызова удаленных процедур (RPC) и в объектной модели распределенных компонентов (DCOM). Чтобы снизить диапазон возможных атак с использованием процессов RPC, в пакете обновлений применяются сокращенные разрешения при запуске объектов RPC. Для этого разработчики Microsoft добавили новые параметры в раздел реестра HKEY_LOCAL_MACHINESOFTWARE PoliciesMicrosoftWindows NTRPC, которые позволяют системе Windows 2003 ограничивать доступ к интерфейсу RPC. Новый параметр RestrictRemoteClient позволяет изменять поведение входящих RPC-соединений и пресекать анонимный удаленный доступ. Параметр EnableAuthEpResolution ограничивает доступность конечных точек RPC.

Изменения внесены в модель DCOM для снижения риска сетевой атаки. DCOM разрешает удаленное исполнение объектов COM. Пакет Windows 2003 SP1 ужесточает процесс идентификации, необходимый модели DCOM для активации объектов COM, позволяя отклонять входящие вызовы протокола DCOM.

Служба Windows Firewall

Еще одним улучшением системы безопасности, которое Microsoft взяла непосредственно из релиза XP SP2, является служба Windows Firewall. Однако Windows Firewall из пакета SP1 не может заменить службу Microsoft ISA Server 2004. ISA Server устанавливается «по периметру» корпоративной сети и фильтрует входящий и исходящий трафики для всех систем — одна система ISA Server может защитить всю внутреннюю локальную сеть от внешних угроз. И наоборот, Windows Firewall является «привязанным» к хосту (т. е. персональным) брандмауэром, который разработан для использования на всех серверах во внутренней сети и для их защиты как от внесетевых угроз, так и от угроз, исходящих от других систем локальной сети.

Как и версия из состава XP, брандмауэр в пакете Windows 2003 SP1 блокирует только входящий трафик. Можно использовать диалоговое окно Network Connections для настройки брандмауэра в интерактивном режиме. Также можно настроить его с помощью окна Group Policy или консольной команды Netsh. Пакет Windows 2003 SP1 автоматически устанавливает службу Windows Firewall, но, чтобы убедиться в максимальной совместимости с существующими приложениями, брандмауэр не активируется по умолчанию после обновления операционной системы пакетом SP1. Если используется установочный носитель с интегрированным пакетом обновлений (т. е. установочный компакт-диск, содержащий пакет Windows 2003 SP1) для создания новой системы Windows 2003, служба Windows Firewall автоматически активируется и блокирует весь входящий трафик до тех пор, пока пользователь не обратится к диалоговому окну Post-Setup Security Updates (PSSU), о котором будет рассказано ниже. Такая конфигурация защищает сервер, пока выполняется начальное обновление системы.

Служба Windows Firewall из пакета SP1 работает с трафиком обоих типов, IPv6 и IPv4, и позволяет настраивать исключения для сетевых приложений. Microsoft рекомендует использовать новый мастер Security Configuration Wizard (SCW) для настройки брандмауэра из пакета Windows 2003 SP1.

Наиболее ценная функция пакета Windows 2003 SP1, мастер SCW, помогает снизить диапазон возможных атак на систему Windows. SCW может:

- настраивать блокировку портов службой Windows Firewall;

- использовать протокол IPsec для защиты открытых портов;

- отключать необязательные службы;

- отключать необязательные Web-расширения службы Microsoft IIS;

- отключать необязательные протоколы;

- настраивать параметры аудита.

Принимая во внимание значение мастера SCW, удивительно, что он не устанавливается по умолчанию. Вместо этого, не нарушая принцип минимального вмешательства, процесс установки пакета SP1 размещает ярлык SCW на рабочем столе. Однако щелчок на этом значке лишь выведет на экран файлы помощи SCW, а не запустит установку мастера. Чтобы установить его, потребуется использовать приложение Add/Remove Windows Components папки Control Panel, после чего поставить флажок в поле SCW, как показано на экране 1. В процессе установки в меню Administrative Tools будет добавлен пункт Security Configuration Wizard.

При запуске SCW мастер выдает набор диалоговых окон, чтобы определить роль, которую будет выполнять система. Набор ролей SCW огромен. В диалоговом окне Security Configuration Database, изображенном на экране 2, приведен пример такой роли. Предопределенные роли хранятся в виде файлов XML в папке %winnt%securitymsscwkbs. Создаваемые политики безопасности хранятся в папке %winnt%securitymsscwPolicies. Поскольку они представляют собой файлы XML, их можно редактировать и копировать на другие серверы. Одной из примечательных особенностей мастера SCW является его способность создавать политику безопасности из существующей серверной конфигурации операционной системы. Данный шаг позволит выбрать базовую систему, которую можно настраивать по своему желанию, создать политику, основанную на настройках этой системы, и применить ее к другим системам. Чтобы создать новую политику на основе существующей системы, нужно запустить мастер SCW и выбрать режим Create a new security policy. Затем следует ввести имя системы, которую решено использовать в качестве модели, завершить этапы работы мастера и сохранить политику.

Мастер SCW также может отключать политики безопасности, созданные с его помощью. Можно отключить ранее установленную политику безопасности, запустив SCW, выбрав режим Rollback the last applied security policy и задав имя или IP-адрес системы, для которой нужно отключить политику. Эта функция позволяет легко вернуть сервер в предыдущее состояние, если политики работают не так, как ожидалось. SCW также может анализировать системы, чтобы выяснить, нормально ли они работают с заданными политиками безопасности. Пакет Windows 2003 SP1 содержит новую утилиту командной строки scwcmd.exe, которая позволяет применять политики SCW в административных сценариях или включать вызов приложения scwcmd.exe в файл cmdlines.txt для проведения автоматической установки.

Диалоговое окно PSSU автоматически запускается при первой регистрации в системе, если не использовалось окно Group Policy для детальной активации службы Windows Firewall. Разработанное для защиты сервера от внешних атак после первоначальной загрузки, окно PSSU предлагает установить последние системные обновления и блокировать все входящие соединения. Чтобы завершить работу с PSSU, следует нажать кнопку Finish в диалоговом окне, изображенном на экране 3.

PSSU дает ссылку на службу Windows Update и позволяет настроить приложение Automatic Updates. Если перезагрузить систему или отменить работу с PSSU, диалоговое окно автоматически откроется после перезагрузки. После того как будет завершена настройка начальных параметров и нажата кнопка Finish, PSSU перестанет быть активным.

IE и другие

Хотя Microsoft Internet Explorer (IE) не является компонентом, который обычно используется в серверном окружении, он все-таки является частью операционной системы, а следовательно, влияет на серверные установки. Принимая во внимание количество уязвимых мест, имевших место в IE, неудивительно, что пакет Windows 2003 SP1 содержит все модули коррекции для IE, включенные Microsoft в состав системы XP SP2. Эти изменения и улучшения весьма многочисленны, но о некоторых все-таки стоит упомянуть отдельно:

- pop-up blocking - запрещает отображение всплывающих окон;

- information bar - обеспечивает уведомление о блокированных данных;

- Add-on Manager - позволяет проверять дополнения, загружаемые службой IE.

Среди обновленных компонентов Windows 2003 SP1, не связанных с серверной деятельностью, выделим новый проигрыватель Windows Media Player (WMP) 10, содержащий множество улучшений в плане безопасности, и пакет Microsoft Office Outlook Express, который может разрешать чтение писем с простым текстом и блокировать обработку писем с присоединенными изображениями.

Пакет Windows 2003 SP1 предоставляет важные обновления операционной системы и улучшения, связанные с безопасностью, которые, несомненно, стоит внедрять во все системы Windows 2003. Средства PSSU, SCW и Windows Firewall будут полезны в любой структуре. У меня ни разу не возникало затруднений с установкой пакета SP1 и я не сталкивался с проблемами программной совместимости или другими неожиданными осложнениями. Смело могу рекомендовать всем этот ненавязчивый метод внедрения новых возможностей в систему, который позволяет самим пользователям решать, применять ли новые службы и в какой момент.

Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства.

Итак, предположим, что у нас есть небольшая компания, которая арендует терминальный сервер в удаленном дата-центре.

При проектировании любой защиты следует начинать с модели угроз — от кого или чего, собственно, будем защищаться. В нашей типовой конфигурации я буду строить оборону от внешних злобных хакеров, от некомпетентных (а может, и немного злонамеренных) пользователей. Начнем с внешнего периметра обороны — фаервола.

Во времена Windows 2003 встроенный фаервол представлял собой жалкое зрелище, и в случае невозможности применения сторонних средств приходилось использовать IPSec. Пример такой настройки разобран, например, в материале Secure Windows Servers using IPSec Firewall.

Сейчас, с появлением WFP (Windows Filtering Platform) дела стали получше. В принципе, с этим фаерволом так или иначе сталкивался, наверное, каждый системный администратор Windows, поэтому настройка удаленного доступа к серверу только с определенных IP не должна вызывать затруднений. Я обращу внимание на некоторые «фишки», которые используются редко.

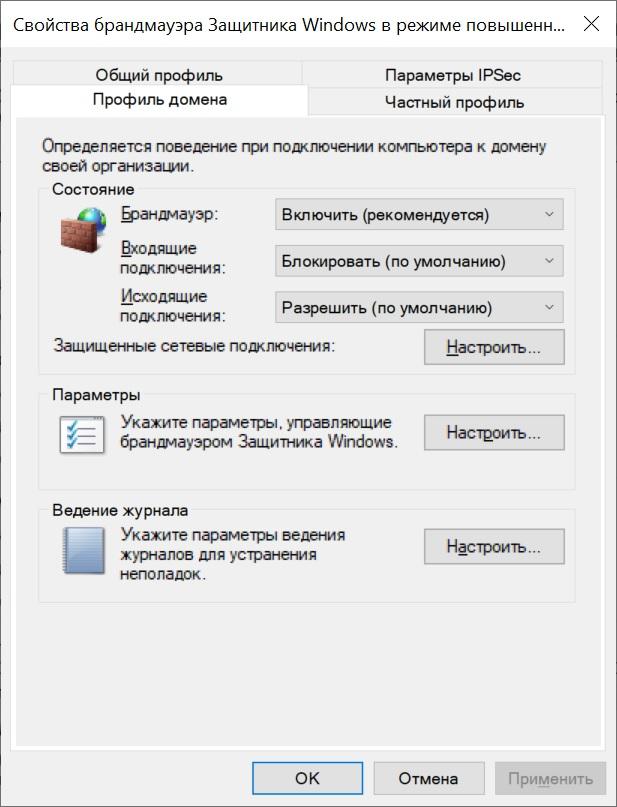

По умолчанию фаервол блокирует все входящие соединения, кроме явно разрешенных, но исходящие разрешает все, кроме явно запрещенных. Политику эту можно изменить, открыв управление фаерволом через wf.msc и выбрав «Свойства».

Теперь, если мы захотим запретить пользователям терминального сервера выходить с этого сервера в интернет — у нас это получится.

Стоит отметить, что при настройке правил доступа к серверу (входящие подключения) явно создавать правила для исходящего трафика не нужно. В терминах iptables — established и related всегда разрешены.

Для ценителей командной строки настройку фаервола можно производить в контексте netsh advfirewall. Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

Еще одной особенностью фаервола windows является то, что любая программа или настройка меняет его правила без уведомлений. Например, отключили вы все правила на нашем дедике, рядом появился второй, вы сделали между ними локальную сеть, настроили общий доступ и… внезапно у вас включается smb для всех и вся со всеми вытекающими последствиями.

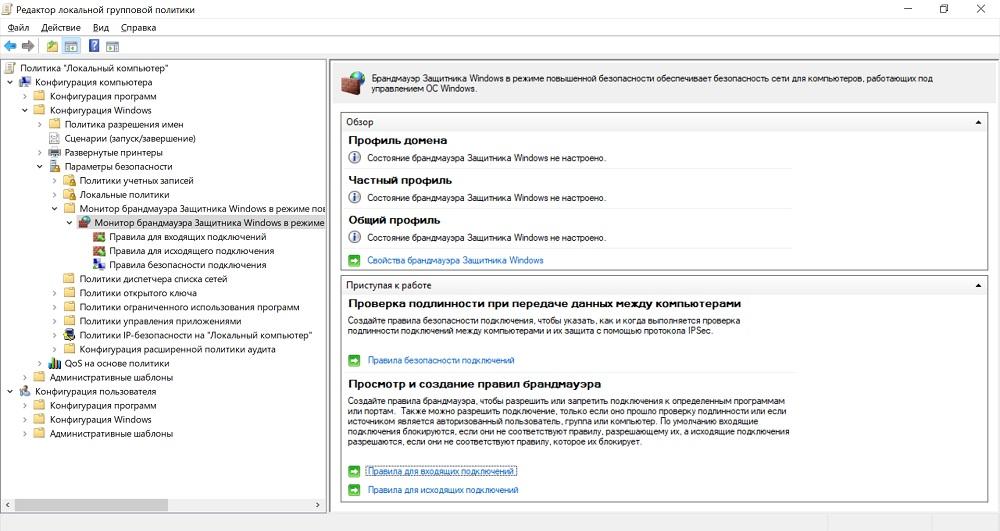

Выхода, по сути, два с половиной (напомню, мы пока говорим только про встроенные средства): регулярно проверять, не изменились ли правила, и использовать старый добрый IPSec или — как по мне, самый разумный вариант — настраивать фаервол групповой политикой. Настройка производится в Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Настройка фаервола групповой политикой.

Также при помощи фаервола windows можно реализовать простой fail2ban. Достаточно включить аудит неудачных попыток входа и при нескольких неудачах подряд блокировать IP источника. Можно использовать самописные скрипты, а можно уже готовые средства, о которых я писал в статье «Как дать шифровальщикам потопить компанию».

Если же встроенного фаервола не хватает и хочется использовать что-то более серьезное, то можно установить стороннее ПО. Жаль, что большинство известных решений для Windows Server — платные. Другим вариантом будет поставить перед сервером роутер. Понятно, что такая установка подойдет, если мы используем colocation, а не аренду сервера где-то далеко-далеко за рубежом. Если же зарубежный дата-центр — это наш выбор, то можно использовать виртуализацию — например, встроенный Hyper-V — и установить в виртуалку привычный GNU\Linux или FreeBSD.

Возникает вопрос: как сделать так, чтоб виртуалка имела прямой выход в интернет, а сервер — нет? Да еще чтобы MAC-адрес сервера не светился хостеру и не требовал тем самым покупки еще одного IP-адреса.

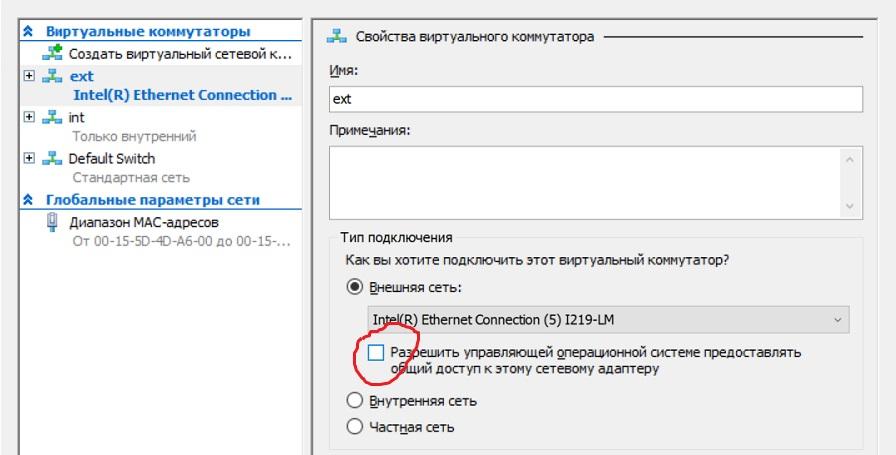

Осторожно! Дальнейшие действия лучше проводить через IP-KVM!

Для этого виртуальную машину нужно снабдить двумя сетевыми адаптерами. Один — для непосредственного подключения к интернету, для него мы сделаем виртуальный коммутатор типа «внешний» и снимем галочку, разрешающую операционной системе взаимодействие с этим коммутатором. Этой самой галочкой мы лишим сервер прямого доступа в интернет (настройку виртуальной машины-фаервола лучше произвести заранее), и его MAC не будет светиться хостеру.

Настройка внешнего виртуального коммутатора.

Другой виртуальный коммутатор следует сделать типа «внутренний» для взаимодействия виртуальной машины и сервера. На нем уже нужно настроить локальную адресацию. Так получится создать виртуальный роутер, стоящий перед сервером и защищающий его.

Заодно на этой виртуальной машине можно настроить любимый VPN до офиса или удаленных сотрудников, не заморачиваясь с ролью «Маршрутизация и удаленный доступ» или со встроенным IPSec, как я рассказывал в статье «Как я базы 1С в Германии прятал». Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Подключаться к такому серверу можно при помощи обычного RDP или использовать HTML5 клиенты с двухфакторной аутентификацией. Стоит на случай брутфорса озаботиться и решениями fail2ban, и блокировкой учетной записи на некоторое время при нескольких неудачных попытках авторизации подряд.

Снаружи сервер мы более-менее защитили, перейдем к защите внутренней.

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:\Windows\Temp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

- Графической настройки нет, все через командлеты PowerShell.

- Нет настроек в срезе пользователя, только для компьютера.

- Настройка делается довольно непривычно — подготавливается файл в формате xml, который затем приводится к бинарному, и распространяется по компьютерам.

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

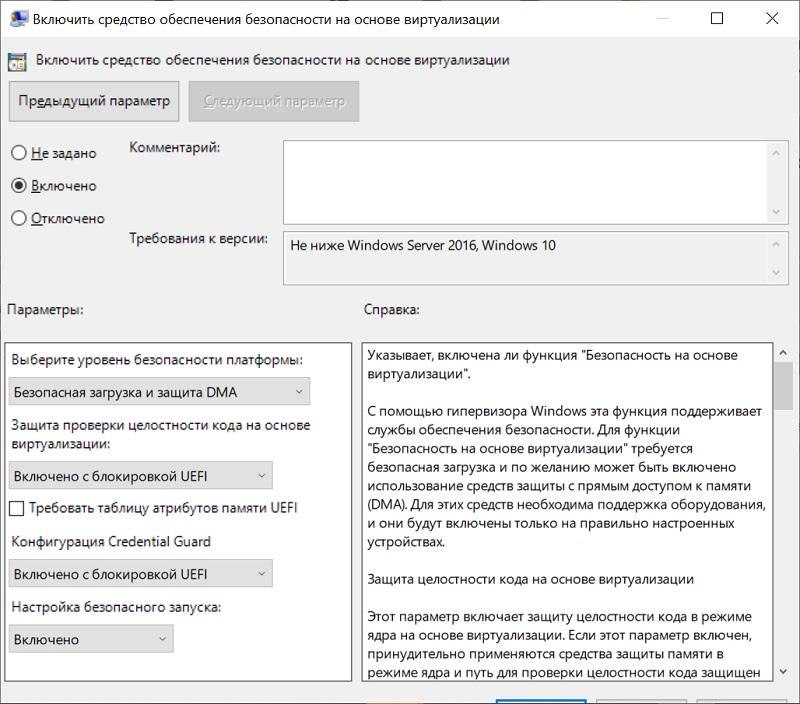

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

А потом подключаться к серверу командой:

Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.

Читайте также: