Пользуются ли хакеры windows

Обновлено: 06.07.2024

Хакеры условно делятся на «белых» и «черных»: первые легально проверяют ИТ-системы, а вторые вламываются в них для кражи информации. О жизни «белого» хакера Forbes рассказала Пола Янушкевич, создавшая свою компанию по информационной безопасности CQURE.

Как вы живете? Приходите в офис каждый день и работаете до вечера? Или вы можете выбирать время и место для работы?

Я бы хотела выбирать место для работы, но не могу. Технически это возможно, но моя роль в компании требует присутствия на территории заказчиков. Поэтому я всегда в поездках, посещаю разные страны. Чтобы провести внутренний пентест, приходится приезжать к заказчикам. Внешний можно проводить хоть на пляже.

Как вы проводите пентесты (тест защищенности ИТ-систем от несанкционированных проникновений)? Вы выбираете подходящее время для кибератаки? Или вы можете тестировать компании в любое время и в любом месте, и тестирование — исключительно технический вопрос?

В итоге все сводится к технике, но есть нюансы. Например, если клиент не работает ночью, лучше провести тест в это время. Когда мы делаем [дневные] пентесты для компаний из США, то можем работать всю их ночь, находясь в Европе, и это нормально. Но, как правило, предпочитаем обычный рабочий день — так проще и все счастливы. Нам не нравится работать всю ночь, но такое случается.

Часто мы тестируем копию сайта или сервиса. Например, недавно мы делали пентест пользовательских приложений для одного банка. Пришлось работать с копией системы, потому что на сайте был огромный трафик. А если при выполнении теста возникнут проблемы, это негативно повлияет на имидж банка.

У вас есть заказчики, которые просят делать настоящие пентесты в режиме реального времени?

В любом случае, нужно проводить оба теста, внутренний и внешний?

Зависит от обстоятельств. Некоторые заказчики не хотят делать тест на проникновение изнутри компании: «Нет, нет, потому что, когда вы будете это делать, вы можете нас взломать». И мы думаем: «Бог мой, и зачем тогда делать пентест?» В таких случаях делаем только внешний тест. Лично мне не кажется это правильным: почему бы не сделать внутренний тест, если делаем внешний? Мы стараемся объяснить, но…

Как стать хакером

Вы начинали с хакерства или всегда были инженером информационной безопасности (ИБ)? Как правильно назвать вашу сферу?

Делала ли я что-то незаконное? Да, но было ли это правонарушением, если никто об этом не знает? А может, ничего такого вообще не было.

Когда у вас появился интерес к этой профессии?

Я всегда работала в сфере безопасности. В технологии я погружалась постепенно. Отвечала за безопасность школьной сети. Тогда мне было 17, я не очень в этом разбиралась, но очень хотела заниматься ИБ. Я искала свой путь. Понимаете, в 17 лет сложно понять, что стоит делать, а что — нет. Есть только то, что хочешь делать: это классно, я хочу этим заниматься. Но хорошо ли это для будущего — я не знала.

И мы не знаем, что с нами будет завтра.

Какую первую операционную систему вы взломали? ОК, протестировали на уязвимость.

Их две было — Windows и Linux.

«Windows была первой системой, которую я взломала». Хороший был бы заголовок…

В то время Windows и Linux использовали разные системы безопасности. Это было время «NT4.0» (операционная система Windows, вышедшая в 1996 году — Forbes). Тогда все знали, что, если не изменить определенный параметр, компьютер взломают. Находить уязвимости было проще. Сейчас хакерские атаки научили нас защищаться, поэтому мы сейчас в несколько лучшем положении.

Какая из ОС лучше и безопаснее: Windows, MacOS, Linux?

В итоге важно, что системы значат для бизнеса. Наиболее используемая операционная система — это Windows, мы все это знаем. Для Mac и Linux тоже существуют программы-вымогатели. Просто они по-другому попадают в систему. Разница есть и в доступности решений. Вопрос в том, есть ли компании и сколько их, которые могут обезопасить вашу систему. Не обязательно создавать реальную угрозу информационной безопасности, но проверка защитной инфраструктуры улучшит эту безопасность и минимизирует риск проникновения в ваши системы.

Что скажете об уровне безопасности B2B-систем в мире? Они готовы к кибератакам?

Абсолютно каждый раз, делая пентест, мы проникаем в систему. Давайте я так это скажу. Взломать можно кого угодно, каждый раз у нас получается их взломать.

И это неудивительно. Потому что есть много вещей, о которых им никто не рассказал. Приемлемого обучения для специалистов по безопасности просто не существует. Разумеется, есть некоторые курсы, тренинги и так далее, но даже если вы платите за университет или обучаетесь бесплатно, как-то еще учитесь, то к кибербезопасности нет прямой дороги. К тому же не все могут позволить себе учиться, а как вы можете стать хорошим специалистом в сфере безопасности, если не можете эту учебу оплатить?

Но никто не будет давать вам образование бесплатно, потому что это очень специфические знания. Это такая естественная ниша. Financial Times предсказывает, что к 2019 году в мире будет потребность в 6 млн специалистов по информационной безопасности, но с современными темпами развития, на рынке будет доступно примерно 4 – 5 млн. Так что для ребят, которые будут на рынке, ситуация замечательная. Все в них нуждаются. И будут нуждаться еще больше, но это, конечно, нездоровый рынок. Есть проблема обучения специалистов по безопасности.

Инженер по кибербезопасности — профессия будущего?

Тогда какой наилучший способ получить ее, если университеты не готовят к ней в должной мере? Онлайн-курсы?

Существует множество бесплатных ресурсов, но предпочтительны, конечно, систематизированные знания. В интернете есть много разных курсов. Они стоят недорого. Можно приобрести такой курс и систематизировать свои знания. Но проблема этих курсов в том, что они больше рассказывают о приемах взлома. И это так называемые «дешевые приемы взлома». И к тому же они тренируются на не очень реалистичных средах. На мой взгляд, лучший способ — самостоятельно обучать специалистов. И это, например, то, что делает наша команда.

Мы делаем это, потому что у нас есть нехватка сотрудников. Появляется все больше проектов, и мы их откладываем, откладываем, потому что времени нет. Мы нанимаем людей с хорошим подходом к работе. Этого достаточно, чтобы получать потрясающие результаты. Все остальное приложится. Мы тестируем их в разных направлениях, отправляем их к нашим инженерам, часто берем на наши мастер-классы, а затем опять проводим тесты — они должны развиваться. У таких студентов есть возможность путешествовать. Или, например, когда мы проводим пятидневный мастер-класс, новый сотрудник может стать дополнительным участником.

Хороший вариант для молодых людей — устроиться в компанию вроде нашей. Но в сфере безопасности надо сделать серьезные вложения, чтобы потом предоставлять фантастический сервис. Поэтому оплата может выглядеть по-разному, но она должна быть. Мы обучаем на контрактной основе, с гарантийным взносом. Позднее деньги за обучение вам вернутся, но зато у вас будет возможность в течение 2-3 лет работать в хорошей команде, проходить тренинги, получать полезные инструменты, знания, видеть реальные среды, по возможности помогать команде. В то же время, мы берем залог за обучение. И это единственный возможный вариант, на мой взгляд.

Мы не можем инвестировать в сотрудника, чтобы потом он сказал: «Ладно, спасибо, до свидания». Чтобы удержать человека в компании, обучите его, помогите ему сформировать ценные навыки и сделайте, чтобы он остался. Но это лишь мое мнение.

Сколько человек сейчас работает в вашей компании?

Это смотря как считать. В штате у нас 20 человек. И 36 контракторов. Но контракторы работают у нас по несколько недель ежемесячно. Так что это практически штатная работа.

А сколько молодых сотрудников?

Около 30 — примерно половина. Этих людей мы обучаем, потому что у некоторых из них совсем нет опыта.

Вы принимаете их на работу сразу после университета?

Да. И это ужасно. Потому что до определенного момента непонятно, с кем вы имеете дело. С виду все хорошо, а потом… Молодое поколение у нас имеет ужасную репутацию, и мы не очень этим довольны. Поэтому выбираем только тех, кто вписывается в команду. Ошибались мы дважды.

У вас есть сотрудники из России?

Пока не было. Но мы сейчас открываем новые рынки, потому что мы видим в этом перспективу. Так что, кто знает, возможно, у нас появится кто-то из России.

Мы почти каждый день слышим о кибератаках с участием российских хакеров. Русские якобы атаковали Трампа, Yahoo, Sony, нет, простите, это Северная Корея нашла уязвимости в инфраструктуре Sony. Действительно ли российские хакеры такие умные и так востребованы в качестве аутсорсеров? Или это просто штампы и заблуждения СМИ?

Нет, это действительно так. У вас высокий уровень знаний в этой области. Многие хакеры действительно из России. Я думаю, но это только мое мнение, что этому способствуют трудности в трудоустройстве для людей, живущих в удаленных городах. Им проще найти удаленную работу, чем офисную: можно быть разработчиком, а можно — пентестером. Эта позиция позволяет вам работать удаленно откуда угодно, ведь безопасность важна для многих. Если у вас есть возможность обучиться в офисе компании, и вы хотите работать консультантом, придется ездить в Москву, Краснодар, Санкт-Петербург и другие города, где находятся компании-заказчики. Но если вы живете в другом месте, это [работа разработчиком или пентестером] станет отличной возможностью.

Такая ситуация во многих странах. Например, в Румынии есть достаточно удаленный город Клуж — это место разработчиков и специалистов по безопасности. В нашей стране есть что-то-подобное. Боже мой! Это фантастика. Работать можно из любой точки мира. В целом, по статистике, у людей из России очень высокий уровень интеллекта и аналитического мышления. Русские — большие молодцы.

«Черные» хакеры — молодцы?

И «черные», и «белые». Вопрос в том, что, если у вас высокая квалификация, вы можете заработать больше денег. А дальше уже большое значение имеют вопросы этики. Эти два фактора определяют выбор: если человек видит потенциальный доход и у него не возникает проблем с этическими принципами, тогда у него есть два пути.

Вы — владелец компании. Зачем вы стали участником программы Microsoft MVP? Не накладывает ли это на вас какие-то обязательства? Какие дает преимущества?

Я участвовала в различных общественных проектах — от рассылки презентаций и исследований по итогам конференций до различных мастер-классов и организации мероприятий. Например, я организовывала Woman in Technology Park, сейчас на это у меня уже нет времени. Затем это перешло в выступления на конференциях и подготовку статей для блогов — это можно делать удаленно.

Благодаря статусу MVP (присваивается выдающимся IT-специалистам, которые вносят интеллектуальный вклад в развитие технических сообществ — Forbes) и участию в программах по безопасности, я имею доступ к исходному коду Windows. Речь не о 100% кода, естественно. Я получила его с момента выхода Windows XP, то есть примерно 8 или 9 лет назад. Возможно, это дает моей компании чуть больше преимуществ, потому что мы всегда можем проверить наши гипотезы, тогда как другим специалистам это сделать сложнее. Это самое приятное.

Представьте себе, что все проблемы с безопасностью будут решены. Что вы будете делать?

Буду лежать на пляже. Но если серьезно — интересный вопрос. Какой будет моя вторая профессия? Скорее всего, я продолжу работать в ИТ. Но, если абсолютно все проблемы в ИТ будут решены, я, вероятно, перейду к математике, потому что это аналитическая и строгая наука. Скорее всего, я буду что-то где-то продавать, заниматься транзакциями, потому что мне нравится математика. Где-нибудь на Уолл-стрит.

Компьютер – необходимая вещь, но не стоит искать супер-крутой игровой ПК с излишними наворотами, если только вы не собираетесь делать из него ферму для майнинга или загружать память посимвольными переборами, взламывая хеш-функции. При этом желательно иметь как стационарный, так и портативный девайс.

Но что насчет дополнительных устройств?

WiFi Pineapple

Специально настроенный роутер, способный перехватывать открытый трафик под видом открытого хот-спота. Только представьте, как много пользователей пользуются Wi-Fi, насколько он популярен в наше время, и как это можно использовать. Такой хот-спот можно поднять и на обычном ноуте, но также стоит обратить внимание на специальный девайс WiFi Pineapple, предназначенный специально для этого и с кучей полезных утилит: URLSnarf, DNS Spoof, etc.

HackRF

Уникальный гаджет для радиолюбителей и энтузиастов. HackRF позволяет как принимать, так и передавать радиосигналы в диапазоне от 1 МГц до 6 ГГц с широтой полосы до 20 МГц.

Ubertooth One

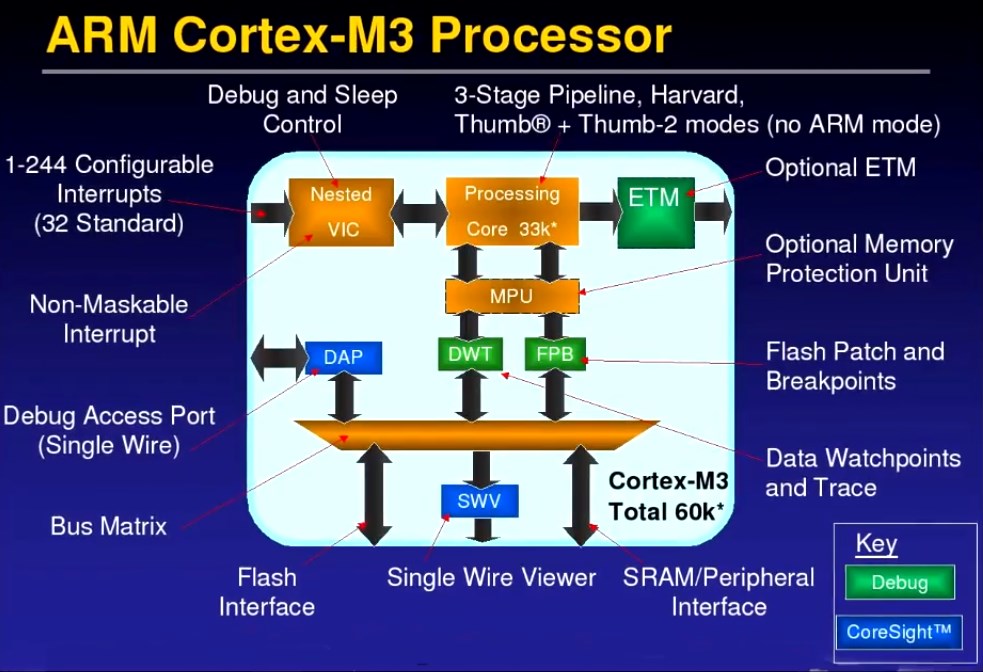

Осуществляет анализ Bluetooth-эфира. Устанавливается в USB-разъем компьютера и работает на базе ARM Cortex-M3 Processor. Работает во всеядном режиме, то есть устройство может ловить абсолютно все, что передается по беспроводной сети.

Видеокарта для пентеста

В информационной безопасности видеокарта используется для перебора хешей. Хеш – результат обработки данных хеш-функцией. Они позволяют заменять данные, которые небезопасно хранить в открытом виде. Одинаковые данные имеют одинаковые хеш-суммы, однако восстановить исходные данные из них нельзя.

Эта особенность используется, например, на веб-сайтах. Там хранятся хеши паролей, и после того, как вы вводите свои данные, эти хеши сравниваются. В случае если хеш введенного пароля совпадает с сохраненным раннее, вы получаете доступ. Если база данных с хешами каким-либо образом попадет в руки хакеру, и он захочет авторизоваться под логином одного из пользователей, то сделать это с помощью хеша никак не получится, потому что сайт потребует ввести пароль.

Как говорилось раннее восстановить исходные данные из хеш-сумм невозможно, но можно заняться перебором: берем какой-либо пароль «password», считываем для него хеш-сумму и сравниваем с тем, что имеем. Если они совпадают, мы подобрали верный пароль. В ином случае берем другой пароль и повторяем процесс.

Перебор хешей можно осуществлять с помощью процессора. Есть немало специального софта. Но оказалось, что видеокарта справляется с этой задачей значительно быстрее. Перебор с использованием GPU происходит в тысячи раз быстрее, а значит вероятность взлома тоже больше.

Большой популярностью пользуются видеокарты AMD, GeForce и Intel HD Graphics. Однако из Intel HD Graphics не всегда выходит толк.

Основной выбор стоит между GeForce и AMD. Большой минус AMD в том, что ее драйвера не ладят с некоторыми дистрибутивами Linux. Hashcat, например, поддерживает работу только с AMDGPU-Pro, который работает с новыми видеокартами. Поэтому перед покупкой AMD проверьте список поддерживаемых дистрибутивов Linux.

Для чего нужен перебор хешей:

- Для тестирования на проникновение веб-приложений.

- Для взлома Wi-Fi.

- Для взлома пароля зашифрованных файлов, носителей информации, кошельков, документов.

Оперативная память

Лучше, если ОЗУ с запасом. Большинство программ будут прекрасно работать даже на маломощном компьютере, а вот пентестинг в виртуальной машине как раз может выдвинуть определенные требования.

Процессор

Если вы собираетесь использовать процессор для перебора хешей, то примите к сведению, что чем мощнее процессор, тем быстрее перебор. Вдобавок к этому мощный процессор позволит спокойно работать в виртуальных машинах. Но большинство программ, кроме тех, которые занимаются перебором, не имеют особых требований к процессору.

Компьютер пентестера на VPS/VDS

VPS/VDS – виртуальный выделенный/частный сервер – что-то вроде виртуальной машины, только вместо ее запуска вы арендуете ресурсы у хостинг-провайдера.

Зачем тратить деньги на то, что можно сделать и в VirtualBox абсолютно бесплатно? VPS гарантирует постоянное интернет подключение и множество прочих важных плюшек.

Кстати, используйте Tor, если вы анализируете уязвимости или сканируете порты без разрешения.

VPS вам обязательно пригодится в следующих случаях:

- Клонирование сайтов.

- Полный перебор (brute force).

- Сканирование приложений на уязвимости и подсетей.

- Фишинг.

- DNS спуфинг.

Также Virtual Private Server позволит организовать веб-сервер, почтовый сервер, облачное хранилище, VPN и пр.

ARM компьютер

Это компьютер, который не отличается мощностью, но и энергии потребляет немного. Он полезен в случае, если нужен компьютер для перманентной работы, без VPS и огромных счетов за электричество.

Он подойдет для:

- Продолжительных атак.

- Мониторинга радиосигналов различных раций, создания собственных базовых станций GSM.

- Прокси-сервера с Tor.

В целом можно работать как на Windows, так и на Linux. Большинство программ прекрасно себя чувствуют себя в обеих ОС. Но те, кто использует Linux, имеют ряд преимуществ:

- Множество дистрибутивов с установленными и настроенными профильными программами. Да, отнимает время, но если попытаться установить, а затем настроить их в Windows, – возня с Linux покажется плевым делом.

- Работая с Linux, вы не только учитесь работе с ней, но также изучаете и цель пентестинга.

- Количество инструкций и других материалов. Большинство книг описывает работу с Linux.

Отдельного внимания стоит Kali Linux – наиболее популярный дистрибутив в сфере компьютерной безопасности. Это любимец хакеров.

С Kali Linux хакинг становится проще, ведь у пользователя появляется полный инструментарий (свыше 300 предустановленных утилит) плюс возможность установить дополнительные программы.

Излюбленные операционные системы хакеров – операционные системы для этичного хакерства

Вы довольно долгое время ищите лучшую операционную систему для ведения этичной хакерской деятельности и тестирования на проникновение? Тогда остановитесь немедленно! В данной статье мы привели список самых широко используемых операционных систем для этичного хакерства.

Если вы действительно интересуетесь этичным хакерством или хотите знать, как работают некоторые инструменты кибербезопасности, то вам непременно стоит ознакомиться с приведенными ниже продвинутыми операционными системами для хакерской деятельности, некоторые из них используются хакерами и специалистами в сфере безопасности для поиска ошибок, неисправностей и уязвимостей в компьютерных системах и сетях.

Практически все лучшие этичные хакерские операционные системы базируются на ядре Linux, соответственно Linux всегда будет оставаться самой любимой системой хакеров – хотя, любая операционная система ориентированная на безопасность всегда будет являться лучшим другом хакера.

Хакером является тот человек, который ищет и использует уязвимости в компьютерной системе или сети. Мотивацией для хакера могут выступать различные вещи, такие как: извлечение выгоды, выражение протеста, вызов, получение удовольствия или же оценка найденных уязвимостей с целью оказания помощи в их удалении. Хакерство, само по себе, это один из видов искусства, и теперь, наконец, вы можете начать своё увлекательное путешествие в удивительный мир хакерства с помощью приведенных ниже хакерских операционных систем.

Лучшие операционные системы для этичного хакерства

Итак, вашему вниманию мы предоставляем 20 лучших дистрибутива для этичного хакерства или проведения тестирования на проникновение, а также для выполнения другого рода задач в сфере кибербезопасности.

1. Kali Linux

Kali Linux поддерживается и финансируется компанией Offensive Security Ltd., и именно эта операционная система возглавляет наш список. Kali Linux выступает довольно известной ОС, которая используется этичными хакерами и специалистами в сфере безопасности. Kali - это дистрибутив Linux, основанный на Debian, предназначенный для цифровой криминалистики и проведения тестирования на проникновение. Kali была разработана сотрудниками Offensive Security, а именно Mati Aharoni и Devon Kearns, посредством модернизации и изменения BackTrack - их предыдущего криминалистического дистрибутива Linux на базе Ubuntu.

Помимо поддержки персональных компьютеров, Kali Linux также имеет отдельно выделенный проект для совместимости и портирования на определенные Android-устройства под названием Kali Linux NetHunter. Это первая Android платформа с открытым исходным кодом для проведения тестирования на проникновение для устройств Nexus, созданная совместными усилиями членов сообщества Kali “BinkyBear” и Offensive Security. Данная операционная система поддерживает Wireless 802.11, одним нажатием кнопки вы установите MANA Evil Access Point, а также HID keyboard (позволяет вам запускать keyboard атаки против ПК), наряду с атаками BadUSB MITM.

Если же говорить об инструментах безопасности, то эта операционная система оснащена более 600++ различными инструментами для тестирования на проникновение, такими как: Aircrack-ng, Metasploit, THC Hydra и т.д. BackTrack (предшественник Kali) имел специальный режим, который назывался криминалистическим. Этот режим имеется и в Kali, что делает её хорошо адаптированной для проведения криминалистической работы.

2. BackBox

BackBox является дистрибутивом Linux для этичного хакерства, основанным на Ubuntu. Данная ОС предоставляет набор инструментов необходимых для оценки безопасности, анализа сети и системы и проведения тестирования на проникновение, а также полный набор других инструментов для ведения этичной хакерской деятельности и проверки безопасности.

BackBox включает в себя некоторые из самых используемых инструментов Linux для анализа и обеспечения безопасности. Их основной целью является оказание помощи специалистам в сфере кибербезопасности. Они включают в себя оценку уязвимости, компьютерный криминалистический анализ и эксплуатацию. Одно из самых больших преимуществ данного дистрибутива заключается в ядре его репозитория, которое постоянно обновляет до самых последних стабильных версий все имеющиеся инструменты для этичного хакерства. Все вышеперечисленное делает Backbox одним из самых любимых дистрибутивов Linux хакеров.

3. Parrot Security OS

Parrot Security OS (или ParrotSec) является GNU/LINUX дистрибутивом, основанным на Debian. Этот дистрибутив для этичного хакерства был создан для того, чтобы проводить тестирования на проникновение, оценку и уменьшение уязвимостей, компьютерную криминалистику и анонимный сёрфинг. Он был разработан Frozenbox’s Team.

Parrot - идеально подходящий Linux дистрибутив для этичного хакерства. В отличие от других подобных операционных систем, Parrot OS является довольно облегченным Linux дистрибутивом и может работать на машинах с 265МБ ОЗУ, он также подходит как для 32bit (i386), так и для 64bit (amd64). Некоторые специальные выпуски работают на 32bit машинах (486).

4. Live Hacking OS

Live Hacking OS является дистрибутивом Linux, в котором есть инструменты и утилиты для этичного хакерства, тестирования проникновения и дополнительной верификации в качестве контрмеры. Он включает в себя встроенный графический пользовательский интерфейс GNOME. Существует также второй вариант данного дистрибутива, который имеет только командную строку и, соответственно, имеет очень небольшие требования к оборудованию.

5. DEFT Linux

Аббревиатура DEFT означает Digital Evidence and Forensic Toolkit (Набор инструментов для сбора цифровых улик и компьютерной криминалистики). DEFT является дистрибутивом Linux с открытым исходным кодом, основанным на программном обеспечении DART (Digital Advanced Response Toolkit) и базирующимся на операционной системе Ubuntu. Данный дистрибутив был разработан главным образом для того, чтобы предложить одну из самых лучших платформ с открытым исходным кодом для компьютерной криминалистики, которая может быть использована отдельными индивидами, IT аудиторами, следователями, военными и полицией.

6. Samurai Web Testing Framework

Samurai Web Testing Framework является живой средой linux, которая была предварительно настроена для того, чтобы работать в качестве веб-среды для тестирования на проникновение. Live CD также содержит самые лучшие бесплатные инструменты с открытым исходным кодом, основной задачей которых является тестирование и атака веб-сайтов. Разрабатывая данную среду, мы основывались на нашем личном опыте в сфере безопасности для подбора оптимальных инструментов. Мы включили инструменты, которые используются на всех четырех этапах веб-тестирования на проникновение.

7. Network Security Toolkit

Network Security Toolkit (NST) - это основанный на Linux, загружаемый Live CD, который предоставляет инструменты для обеспечения компьютерной безопасности, а также и сетевые инструменты с открытым исходным кодом, которые выполняют стандартную диагностику безопасности, сети и отслеживают различные задачи. Данный дистрибутив может использоваться в качестве средства анализа надежности, проверки и мониторинга сетевой безопасности на тех серверах, на которых размещаются виртуальные машины. Большинство используемых дистрибутивом инструментов подробно описано в статье “125 лучших инструментов для обеспечения безопасности” (“Top 125 security tools”), размещённой на “Top 125 security tools”. NST имеет возможности управления пакетами, аналогичные Fedora, и поддерживает собственный репозиторий дополнительных пакетов.

8. Bugtraq-II

Bugtraq-II is является дистрибутивом GNU/Linux, основной задачей которого является проведение цифровых криминалистических процедур, тестирования на проникновение, GSM криминалистических процедур и выявление лабораторий по производству вредоносного программного обеспечения. Bugtraq-II доступен на 11 языках с более 500 этичными хакерскими инструментами по обеспечению безопасности, которые предварительно установлены и настроены. Их особенности могут варьироваться в зависимости от среды вашего рабочего стола. Минимальные требования базируются на XFCE и KDE, этой этичной хакерской операционной системе необходим процессор 1GHz x86, 512 МБ ОЗУ и 15ГБ свободного пространства на жестком диске для установки.

9. NodeZero

NodeZero является этичной хакерской операционной системой с открытым исходным кодом, основанной на Ubuntu и созданной для проведения операций связанных с тестированием на проникновение. Дистрибутив доступен для скачивания в виде живого образа DVD ISO, который хорошо работает на компьютерах, поддерживающих как 32-разрядные (x86), так и 64-разрядные (x86_64) архитектуры. Кроме того, что у вас есть возможность запускать живую систему, загрузочное меню содержит различные расширенные параметры, такие как возможность проведения диагностического теста системной памяти, загрузка с локального диска, запуск программы установки непосредственно, а также запуск системы в безопасном графическом режиме, текстовом режиме или в режиме отладки.

10. Pentoo

Pentoo представляет собой загрузочный диск и USB накопитель? предназначенные для проведения тестирования на проникновение и оценки безопасности. Основанный на Gentoo Linux, Pentoo предоставляется как 32, так и 64-разрядный устанавливаемый live CD. Pentoo также является доступным для запуска в уже установленной системе Gentoo. Он включает в себя встроенные пакетные драйверы wifi, программное обеспечение GPGPU для взлома GPGPU и множество инструментов для тестирования на проникновение и оценки безопасности. Ядро Pentoo включает в себя усовершенствования grsecurity и PAX, а также дополнительные исправления с исполняемыми файлами, составленными из улучшенной инструментальной цепочки с новейшими версиями некоторых доступных инструментов.

11. BlackBuntu

BlackBuntu является дистрибутивом для проведения тестирования на проникновение, который был специально разработан для студентов, обучающихся по вопросам безопасности, и специалистов в области информационной безопасности. BlackBuntu – это дистрибутив для проведения тестирования тестирование со средой рабочего стола GNOME. В настоящее время он основан на Ubuntu 10.10 и работает, ссылаясь на BackTrack.

12. GnackTrack

GnackTrack является открытым и бесплатным проектом, который объединяет инструменты для проведения тестирования на проникновение и среды рабочего стола Gnome. GnackTrack является живым (Live CD) и поставляется с несколькими инструментами, которые действительно полезны для проведения эффективного тестирования на проникновение. У него есть Metasploit, armitage, wa3f и другие замечательные инструменты.

13. Cyborg Hawk Linux

CYBORG HAWK LINUX является дистрибутивом на основе Ubuntu для проведения тестирования на проникновение, созданный командой Ztrela Knowledge Solutions Pvt. Ltd. для этичных хакеров и для специалистов в сфере кибербезопасности, также известных как пентестеры. Дистрибутив для тестирования на проникновение Cyborg Hawk может использоваться для обеспечения безопасности сети, оценки безопасности и для цифровой криминалистической деятельности. Он обладает различными инструментами, которые также подходят для мобильной безопасности (Mobile Security) и беспроводного тестирования (Wireless testing). Данный дистрибутив обладает более 700 инструментами, в то время как другие подобные дистрибутивы имеют лишь немного более 300 инструментов. Также в нем есть инструменты и специальное меню, предназначенное для обеспечения мобильной безопасности и анализа вредоносных программ. Также эту операционную систему довольно легко сравнивать с другими для того, чтобы постоянно улучшать её и соответствовать требованиям современности.

14. Knoppix STD

STD является инструментом безопасности на основе Linux. На самом деле, STD представляет собой собрание сотен, если не тысяч, инструментов для обеспечения безопасности с открытым исходным кодом. Это живой дистрибутив Linux, и его единственной целью в жизни является предоставить в ваше распоряжение столько инструментов по обеспечению безопасности, насколько это возможно.

STD предназначен для использования, как новичками, так и профессионалами в сфере обеспечения безопасности, но он не подойдет тем, кто не знаком с операционной системой Linux.

15. Weakerthan

Weakerthan является дистрибутивом для проведения тестирования на проникновение, основанным на Debian Squeeze. В качестве среды рабочего стола он использует Fluxbox. Эта операционная система для этичного хакерства идеально подходит для ведение хакерской деятельности через WiFi, т.к. она содержит огромное количество беспроводных инструментов. Также данный дистрибутив обладает отличным сайтом поддержки и соответствующей командой. Инструменты включают в себя: Wifi attacks, SQL Hacking, Cisco Exploitation, Password Cracking, Web Hacking, Bluetooth, VoIP Hacking, Social Engineering, Information Gathering, Fuzzing Android Hacking, Networking и creating Shells.

16. BlackArch Linux

BlackArch Linux является операционной системой для этичного хакерства, основанной на Arch Linux, для проведения тестирования на проникновение. Новая версия также обладает 1400 инструментами для пентеста, которые включают в себя как старые инструменты, обновленные до последней версии, так и недавно добавленные новые. Все вышеперечисленно делает её практически необходимой для скачивания для всех хакеров и специалистов в сфере безопасности.

17. Matriux Linux

Matriux Linux является дистрибутивом безопасности на базе Debian, который был разработан специально для проведения тестирования на проникновение и криминалистических расследований. Несмотря на то, что данный дистрибутив идеально подходит для хакеров, его также может использовать любой пользователь Linux, в качестве рабочей системы для ежедневной работы. Matriux обладает более чем 300 инструментами с открытым исходным кодом для тестирования на проникновение и этичного хакерства. Поскольку данный дистрибутив является новым, многие исследователи безопасности заявляют, что он является лучшей альтернативой Kali Linux.

18. Dracos Linux

Dracos Linux является этичной хакерской операционной системой, пришедшей из Индонезии и основанной на Linux с нуля. Dracos создана для того, чтобы быть быстрой, сильной и достаточно мощной операционной системой, которая используется для тестирования безопасности (тестирование на проникновение). Dracos Linux является одной из самых лучших операционных систем для этичного хакерства, т.к. она обладает сотнями инструментов для проведения тестирования на проникновение, такими как: сбор информации, криминалистический анализ, анализ вредоносного программного обеспечения, поддержание доступа и обратная разработка.

19. Fedora Security Lab

Fedora Security Lab поставляется с чистой и быстрой средой рабочего стола Xfce и самыми необходимыми инструментами вроде Wireshark, Sqlninja, Yersinia, Medusa и т.д. для того, чтобы должным образом провести тестирование безопасности и пентест. Fedora Security Lab поддерживается сообществом тестировщиков безопасности и разработчиков.

20. Caine

Caine — Aided Investigation Environment (Автоматическая компьютерная среда для расследований Computer) — является живым дистрибутивом GNU/Linux на основе Ubuntu для этичных хакеров и специалистов в сфере компьютерной безопасности. Он обеспечивает полную криминалистическую среду с очень удобным графическим интерфейсом.

Мой пост в основном для начинающих, которые не имеют ни малейшего представления о взломе и хотят научиться Linux быть Хакером или Тестером проникновения. Здесь я рассказываю вам точные способы стать успешным хакером.

Для начала вам понадобятся несколько книг. Но по моему личному опыту, на рынке есть много книг, но все они написаны не с точки зрения читателя. Здесь я даю несколько замечательных книг для изучения Linux с нуля.

Тогда вам понадобится идеальная ОС Linux для практики и тестирования на проникновение.

Наконец, для начала вам понадобятся хакерские ресурсы.

отсюда, скачайте или прочитайте книги шаг за шагом и обязательно попрактикуйтесь, потому что это повысит ваши навыки.

Кроме того, вы можете прочитать

. Эти две тоже классные книги.

, из моего опыта я скажу вам использовать Parrot OS. Kali Linux также очень популярен, но, вероятно, не для начинающих.

Чтобы стать Хакером, вы должны выучить хотя бы (9-10) языков программирования и овладеть ими.

Программирование - это самые сложные вещи, но интересные (забавно, когда Билл Гейтс, Марк Цукерберг и другие говорят, что их очень легко показать). Печально, что люди хотят стать хакерами, не изучая ни одного языка программирования.

- Python (очень популярный и простой в изучении) (большое значение во взломе)

- Язык программирования оболочки

- C / C ++

- Джава

- HTML5, PHP, CSS (не язык программирования)

- Рубин

- JavaScript

Стать хакером очень сложно. Вам понадобятся некоторые навыки, чтобы стать успешным хакером.

Есть некоторые обязательные навыки, чтобы стать хакером. Без них вас не считают хакером.

Это основы, которые должен знать каждый хакер, прежде чем даже пытаться взломать. Как только вы хорошо разберетесь во всем в этом разделе, вы можете перейти на промежуточный уровень.

Скорее всего, само собой разумеется, что для того, чтобы стать хакером, нужны базовые навыки работы с компьютером. Эти навыки выходят за рамки умения создавать документы Word или путешествовать по Интернету. Вы должны иметь возможность использовать командную строку в Windows, редактировать реестр и настраивать параметры сети.

Многие из этих базовых навыков можно приобрести на курсе базовых навыков работы с компьютером, например, A +.

- DHCP

- NAT

- Subnetting

- IPv4

- IPv6

- Публичный против частного IP

- DNS

- Маршрутизаторы и коммутаторы

- Сети VLAN

- Модель OSI

- MAC-адресация

- ARP

Чрезвычайно важно развивать навыки Linux, чтобы стать хакером. Почти все инструменты, которые мы используем в качестве хакера, разработаны для Linux, и Linux дает нам возможности, которых у нас нет в Windows.

Если вам нужно улучшить свои навыки работы с Linux или вы только начинаете работать с Linux, ознакомьтесь с серией Linux для начинающих ниже.

Вы должны стать опытным в использовании одного из пакетов программного обеспечения для виртуализации, таких как

. В идеале, вам нужна безопасная среда, чтобы практиковать свои хаки, прежде чем вывести их в реальный мир. Виртуальная среда предоставляет вам безопасную среду для тестирования и уточнения ваших хаков, прежде чем начать с ними жить.

Хороший хакер понимает концепции и технологии безопасности. Единственный способ преодолеть препятствия, установленные администраторами безопасности, - это ознакомиться с ними. Хакер должен понимать такие вещи, как PKI (инфраструктура открытых ключей), SSL (уровень защищенных сокетов), IDS (система обнаружения вторжений), брандмауэры и т. Д.

Чтобы иметь возможность взломать беспроводную сеть, вы должны сначала понять, как она работает. Такие вещи, как алгоритмы шифрования (WEP, WPA, WPA2), четырехстороннее рукопожатие и WPS. Кроме того, понимание таких вещей, как протокол для подключения и аутентификации и правовых ограничений на беспроводные технологии.

Именно здесь все становится интересным, и где вы действительно начинаете чувствовать свои возможности хакера. Знание всего этого позволит вам перейти к более интуитивным способам взлома, когда вы вызываете все кадры, а не к каким-либо другим хакерам .

, хакер будет вынужден использовать инструменты других хакеров. Это ограничивает вашу эффективность. Каждый день появляется новый инструмент, теряющий эффективность, поскольку администраторы безопасности придумывают защиту.

Чтобы стать хорошим хакером, вы не должны быть пойманы! Вы не можете стать профессиональным хакером, сидящим в тюремной камере в течение 5 лет. Чем больше вы знаете о

Начинающий хакер должен понимать основы TCP / IP, но чтобы подняться до промежуточного уровня, вы должны в деталях понять стек и поля протокола TCP / IP. Они включают в себя, как, среди прочего, каждое из полей (флаги, окно, df, tos, seq, ack и т. Д.) В пакете TCP и IP можно манипулировать и использовать против системы-жертвы, чтобы разрешить атаки MITM.

Хотя для того, чтобы быть хорошим хакером, не нужно быть криптографом, чем больше вы понимаете сильные и слабые стороны каждого криптографического алгоритма, тем больше шансов победить его. Кроме того, хакер может использовать криптографию, чтобы скрыть свою деятельность и избежать обнаружения.

Реверс-инжиниринг позволяет вам открыть часть вредоносного ПО и перестроить его с помощью дополнительных функций и возможностей. Так же, как в разработке программного обеспечения, никто не создает новое приложение с нуля. Почти каждый новый эксплойт или вредоносная программа использует компоненты других существующих вредоносных программ.

Кроме того, обратный инжиниринг позволяет хакеру использовать существующий эксплойт и изменять его подпись, чтобы он мог пролететь мимо IDS и

Наряду со всеми этими компьютерными навыками, успешный хакер должен обладать некоторыми нематериальными навыками. К ним относятся следующие.

В основном во взломе есть пять фаз

Не обязательно, чтобы хакер следовал этим пяти шагам последовательно. Это поэтапный процесс, и при его выполнении дает лучший результат.

- сеть

- хозяин

- Вовлеченные люди

- Активно: напрямую взаимодействует с целью, чтобы собрать информацию о цели. Например, используя инструмент Nmap для сканирования цели

- Пассивный: попытка собрать информацию о цели без прямого доступа к цели. Это включает сбор информации из социальных сетей, публичных веб-сайтов и т. Д.

- Сканирование портов. Эта фаза включает в себя сканирование целевой информации на наличие открытых портов, систем Live, различных служб, запущенных на хосте.

- Сканирование уязвимостей: проверка цели на наличие слабых сторон или уязвимостей, которые могут быть использованы. Обычно делается с помощью автоматизированных инструментов

- Сопоставление сети: определение топологии сети, маршрутизаторов, серверов брандмауэров, если таковые имеются, а также информация о хосте и создание схемы сети с доступной информацией. Эта карта может служить ценной информацией на протяжении всего процесса взлома.

На этом этапе злоумышленник врывается в систему / сеть, используя различные инструменты или методы. После входа в систему он должен повысить свои привилегии до уровня администратора, чтобы он мог установить нужное ему приложение или изменить данные или скрыть данные.

Хакер может просто взломать систему, чтобы показать, что она уязвима, или он может быть настолько вредным, что он хочет сохранить или сохранить соединение в фоновом режиме без ведома пользователя. Это можно сделать с помощью троянов, руткитов или других вредоносных файлов. Цель состоит в том, чтобы сохранить доступ к цели, пока он не завершит задачи, которые он запланировал выполнить в этой цели.

Ни один вор не хочет быть пойманным. Интеллектуальный хакер всегда очищает все доказательства, так что в более поздний момент времени никто не найдет никаких следов, ведущих к нему. Это включает в себя изменение / повреждение / удаление значений журналов, изменение значений реестра и удаление всех приложений, которые он использовал, и удаление всех папок, которые он создал.

Сначала я скажу вам, что в ОС Pentesing вы будете использовать все больше и больше инструментов тестирования на проникновение для различных типов взлома.

Но вы заметили, что максимальное количество инструментов было взято из GitHub .

Да, от GitHub .

Итак, здесь я даю вам список интересных ресурсов от GitHub для начала взлома.

Не удивительные ресурсы здесь

Действительно практика делает человека идеальным. Вы должны практиковаться все больше и больше, чтобы обогатить свои навыки в этой области хакерства. Для этого вы можете сначала настроить таргетинг на свои собственные машины (не на хост-компьютер). Попробуйте найти уязвимости и попытаться получить доступ

В Интернете есть много веб-сайтов, на которых можно попрактиковаться в хакерских навыках, таких как

для проверки своих хакерских навыков и использования CTF. Некоторые из них размещены на нашем сайте (этот сайт). Попробуйте решить проблемы и найти ответ. Если вы постоянно терпите неудачу, вам нужно больше практиковаться, и тогда вы сможете решить проблему.

Люди смеялись, когда я говорю, что Google & TOR - ваш лучший друг

для сбора навыков, чтобы стать хакером

Просто найдите вещи с точным названием и целями, и вы получите их (знание бесплатно, но это зависит от того, как вы его используете)

Попробуйте учиться на подсказках и попытаться проанализировать их. Кроме того, чтобы стать успешным хакером, вы должны изучать все больше и больше языков программирования. По крайней мере, что я упомянул (не говорю вам изучать каждый синтаксис и каждое использование этих языков программирования)

Мне действительно нелегко стать Хакером. Люди действительно терпят неудачу в этом разделе обучения, так как они не могут продолжать процесс непрерывного обучения и самооценки.

Взлом - это широко используемая сфера информационных технологий и безопасности. Теперь это стало индустрией за миллиард долларов. Средства массовой информации являются еще одним фактором, способствующим продвижению так называемых хакеров, и такие хакеры становятся кумиром для новичков, и их использует индустрия обучения в области кибербезопасности.

В середине 80-х и 90-х хакерство было названо программной субкультурой сообщества разработчиков. Но позже его замаскировали дебилы из СМИ, которые мало разбираются во взломе и технологиях безопасности.

СМИ ложно связывают взлом с киберпреступностью. Какой-то придурок начал использовать очень красивое слово - этический, чтобы предшествовать взлому, и это стало этическим взломом . Просто смешно.

С годами наблюдается огромный рост обучения кибербезопасности. Большинство из них просто подделка. И невинные молодые люди, которые считают кибербезопасность требовательной областью информатики, стремятся стать хакерами.

Никто не может стать хакером с помощью таких уличных курсов, как CEH. Никто не может стать успешным хакером (LOL!) С помощью двух или трехлетних бессмысленных курсов для выпускников или дипломов. Чтобы стать успешным экспертом по безопасности, требуется много потных часов на учебу и много бессонных ночей, чтобы разбираться во многих системах.

Я часто вижу вопрос о том, как Quora спрашивает, застрял ли я в CLI или что-то в этом роде, в Kali Linux или любом другом дистрибутиве Linux также являются хакерами-претендентами. Это похоже на плавание в глубоком море после одного или двухдневного тренировочного курса по плаванию.

Кибербезопасность - это вопрос собственного опыта работы с уязвимостями и угрозами. Я был свидетелем многих студентов, которые успешно закончили курсы хакерства, такие как CEH, и все еще пытаются сбежать, если застряли в простом Linux Linux.

Так называемый этический взлом - бессмысленная вещь в кибербезопасности. Вы действительно думаете, что вы действительно хотели бы быть овцой?

Каждый просто хочет легкого успеха. Но поверьте мне, чтобы стать успешным хакером, нужны действительно годы и огромная жертва, чтобы стать профессионалом

Практика все больше и больше действительно поможет вам в этом. Так что вы выбираете, какие типы хакеров вы хотите (BlackHat, GreyHat, WhiteHat) действительно зависит от вашего выбора и работы.

Читайте также: