Настройка fsrm windows server 2016

Обновлено: 05.07.2024

Установка нового файлового сервера в качестве сервера содержимого Install a New File Server as a Content Server

Применяется к: Windows Server (Semi-Annual Channel), Windows Server 2016 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016

Эту процедуру можно использовать для установки роли сервера файловых служб и службы роли BranchCache для сетевых файлов на компьютере под Windows Server 2016. You can use this procedure to install the File Services server role and the BranchCache for Network Files role service on a computer running Windows Server 2016.

Членство в группах « Администраторы» или «эквивалентное» является минимальным требованием для выполнения этой процедуры. Membership in Administrators, or equivalent is the minimum required to perform this procedure.

Чтобы выполнить эту процедуру с помощью Windows PowerShell, запустите Windows PowerShell от имени администратора, введите следующие команды в командной строке Windows PowerShell и нажмите клавишу ВВОД. To perform this procedure by using Windows PowerShell, run Windows PowerShell as an Administrator, type the following commands at the Windows PowerShell prompt, and then press ENTER.

Чтобы установить службу роли дедупликации данных, введите следующую команду и нажмите клавишу ВВОД. To install the Data Deduplication role service, type the following command, and then press ENTER.

Установка файловых служб и службы роли BranchCache для сетевых файлов To install File Services and the BranchCache for network files role service

Откройте диспетчер серверов, щелкните Управление, а затем нажмите кнопку Добавить роли и компоненты. In Server Manager, click Manage, and then click Add Roles and Features. Откроется мастер добавления ролей и компонентов. The Add Roles and Features Wizard opens. На странице Перед началом работы нажмите кнопку Далее. In Before you begin, click Next.

Убедитесь, что на странице Выбор целевого сервера выбран правильный сервер, и нажмите кнопку Далее. In Select destination server, ensure that the correct server is selected, and then click Next.

В области Выбор ролей сервера в области роли Обратите внимание, что роль файловых служб и службы хранилища уже установлена. Щелкните стрелку слева от имени роли, чтобы развернуть выбранные службы ролей, а затем щелкните стрелку слева от файла и служб iSCSI. In Select server roles, in Roles, note that the File And Storage Services role is already installed; click the arrow to the left of the role name to expand the selection of role services, and then click the arrow to the left of File and iSCSI Services.

Установите флажки для файлового сервера и BranchCache для сетевых файлов. Select the check boxes for File Server and BranchCache for Network Files.

Рекомендуется также установить флажок для дедупликации данных. It is recommended that you also select the check box for Data Deduplication.

Щелкните Далее. Click Next.

В окне Выбор компонентов нажмите кнопку Далее. In Select features, click Next.

В серии статей мы рассмотрим установку файлового сервера на базе Windows Server 2016, настройку пространства имен, квотирования, группы AD, права доступа к сетевым папкам, создание ярлыков на сетевые папки через GPO.

За базу берем поставленную мне задачу, упростим ее для статьи. В примере будем использовать два отдела компании. На сервере будет использовано два HDD диска для хранения данных, также подключим третий HDD диск по сети с другого сервера.

1 . Установка и настройка файлового сервера, DFS Namespace и квот

2 . Настройка прав доступа к сетевым папкам на файловом сервере

3 . Добавление групп в AD

4 . Добавляем ярлыки на рабочий стол через GPO

Установка роли файлового сервера

На этом установка роли файлового сервера завершена.

Установка DFS-namespace

Зачем нужен DFS?

DFS имеет ряд преимуществ как для пользователей сети, так и для предприятий.

Для пользователей сети:

Для организации:

В моем случае DFS мне поможет создать более удобную структуру файлового сервера для пользователей, получить одну точку входа.

Установка DFS

Если вы не установили DFS при инсталляции роли файлового сервера, то можно ее просто добавить. Для этого:

Откройте панель управления сервером Windows и найдите Add roles and features (Добавить роли и компоненты).

В качестве типа установки укажите Role-based or feature-based installation (Установка ролей и компонен

Выбираем нужный сервер из пула серверов. тов).

Выбираем нужный сервер из пула серверов.

В следующем окне отмечаем DFS Namespaces и DFS Replication, если нужно.

Установка DFS шаг 2 Установка DFS шаг 3

После удачной инсталляции переходим к настройке DFS

Установка DFS шаг 4

Настройка DFS

В Server Manager\Dashboard выберете > Tools > DFS Managment.

Или в поиске введите команду dfsmgmt.msc.

Для создания нового пространства имен выберете в правой части экрана New Namespace.

Введите название сервера и выберите его местоположение.

Создание Namespace шаг 1

На следующем этапе задаем имя пространства имен DFS. Хочу обратить внимание, что заданное здесь имя будет использоваться при подключении общей сетевой папки. Например:

Создание Namespace шаг 2

На следующем шаге выбираем Domain-based namespace, так как используются доменные службы Active Directory.

Создание Namespace шаг 3

Создание Namespace шаг 4

Теперь подключаем к нашему созданному Namespace сетевые папки.

Для создания новой папки выберете в правой части экрана New Folder. Задайте имя папки и путь к ней.

Создание папки в Namespace

В моем случае у меня 2 разных сетевых папки на разных дисках. Но для пользователей отдела один сетевой ресурс:

Если в будущем мне понадобится добавить какие-либо сетевые папки для отделов, но при этом не подключать несколько сетевых ресурсов, то достаточно будет создать новый Namespace и подключить к нему нужные папки.

Replication DFS (Репликация DFS) мною не настраивалась. Наличие свободных ресурсов всегда болезненный вопрос.

Для второго отдела был создана обычная сетевая папка с правами доступа.

Настройка квот для сетевых папок в Windows Server 2016

Причины для установки квот на сетевые папки могут быть самые разные. Для меня было целью разделить место на логическом диске D: моего файлового сервера на 2 отдела.

Для установки квот на сетевые папки необходимо установить File Server Resource Manager.

Установка File Server Resource Manager шаг 1

Установка File Server Resource Manager шаг 2

Для создания своей квоты выберите Quota Management > Quota Templates > Create Quota Templates

Настройка Quota Template шаг 1

Задаем имя для нашей новой квоты, описание, если нужно, и устанавливаем лимит. Нажимаем OK. Квота создана. Если нажать кнопку ADD, то открывается окно с доп. настройками, в котором можно создать уведомления о действиях с папкой, к которой применена квота, запись уведомлений в журнал и отправки на e-mail администратора.

Создадим квоту Storage и применим ее к папке old storage.

Подключим эту папку на компьютере пользователя, видим результат.

Хочу добавить, что квоты бывают Hard (жесткими) и Soft (мягкими). Мягкие квоты – это квоты, в которых установленный лимит можно превышать при достижении порогового значения. Жесткие квоты – запрещают пользователю превышать установленное пороговое значение лимита. Я использую жесткие квоты, так как хочу закрепить выделенное место на жестком диске за отделами.

Обращаю внимание на то, что эта статья описывает конкретный пример. Задачи и решения для каждой компании индивидуальны.

В этой статье мы разберем методику использования функционала File Server Resource Manager (FSRM) на файловом сервере Windows Server 2012 R2 для детектировании и блокировки работы вирусов-шифровальщиков (троянов-энкодеров, Ransomware или CryptoLocker). В частности, разберемся, как установить службу FSRM, настроить детектирование определенных типов файлов и, в случае детектирования таких файлов, заблокировать доступ пользователя к каталогу на файловом сервере.

Детектирование шифровальщиков с помощью FSRM

Если компонент File Server Resource Manager еще не установлен на сервере, его можно установить с помощью графической консоли Server Manager или из командной строки PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Проверим, что роль установилась:

Get-WindowsFeature -Name FS-Resource-Manager

После установки компонента сервер нужно перезагрузить.

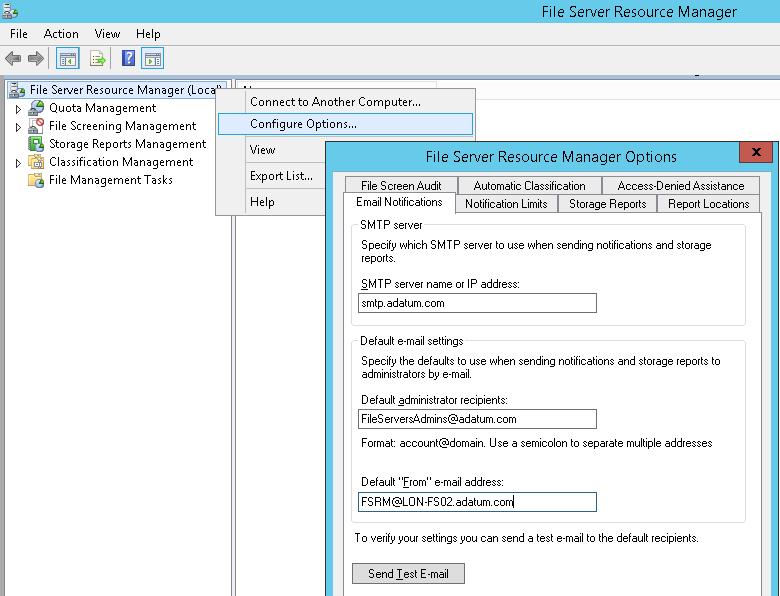

Настройка SMTP параметров FSRM для отправки email уведомлений

Укажите адрес SMTP сервера, почтовый ящик администратора и имя отправителя.

Совет. Если у вас отсутствует внутренний почтовый сервер, можно настроить пересылку через SMTP релей на внешние ящики.

Проверить корректность настройки SMTP сервера можно, отправив тестовое письмо с помощью кнопки Send Test E-mail.

Настроить параметры SMTP службы FSRM также можно выполнить с помощью Powershell:

Set-FsrmSetting -AdminEmailAddress "FileServerAdmins@adatum.com" –smtpserver smtp.adatum.com –FromEmailAddress "FSRM@LON-FS02.adatum.com"

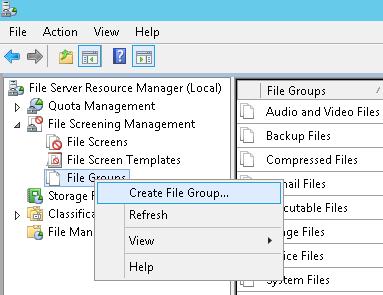

Создание группы расширений файлов, создаваемых шифровальщиками

Следующий шаг – создать группу файлов, в которой будут содержаться известные расширения и имена файлов, которые создают шифровальщики в процессе работы.

Этот список можно задать из консоли FSRM. Для этого разверните раздел File Screening Management -> File Groups и в меню выберите Create File Group.

Нужно указать имя группы (к примеру, Crypto-files) и внести все известные расширения в список с помощью поля Files to include.

Список известных расширений файлов, создаваемых шифровальщиками довольно большой, поэтому намного проще создать его с помощью PowerShell.

В Windows Server 2012 создать группу файлов с помощью PowerShell можно так:

New-FsrmFileGroup -Name "Crypto-files" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", , "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

В Windows Server 2008 R2 придется воспользоваться утилитой filescrn.exe:

filescrn.exe filegroup add /filegroup:"Crypto-files" /members:"DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION. txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky"

Совет. Список известных расширений файлов различных шифровальщиков можно составить самостоятельно, или воспользоваться готовыми периодически обновляемым списками, ведущимися энтузиастами:

Во втором случае актуальный список расширений файлов для FSRM можно грузить прямо с веб сервера с помощью Invoke-WebRequest

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json | % )

Либо воспользоваться готовым файлом: crypto_extensions.txt. Данный файл можно сохранить на диск и обновить с его помощью созданную группу файлов FSRM:

$ext_list = Get-Content .\crypto_extensions.txt

Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ext_list)

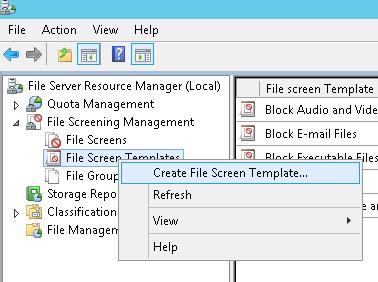

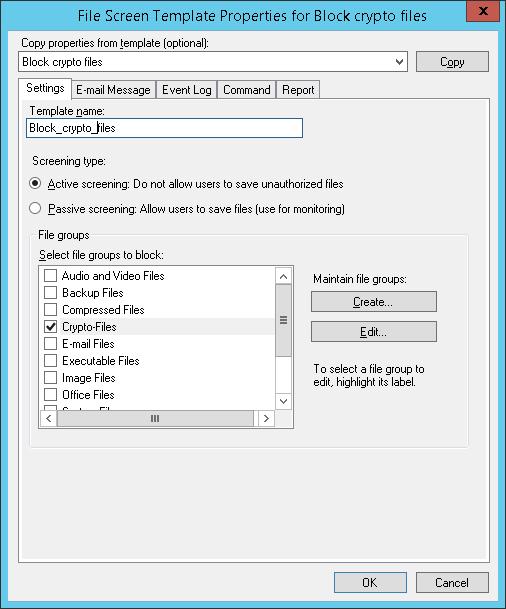

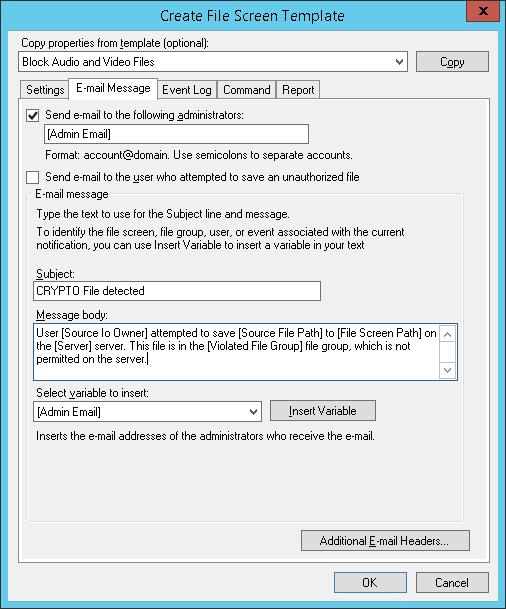

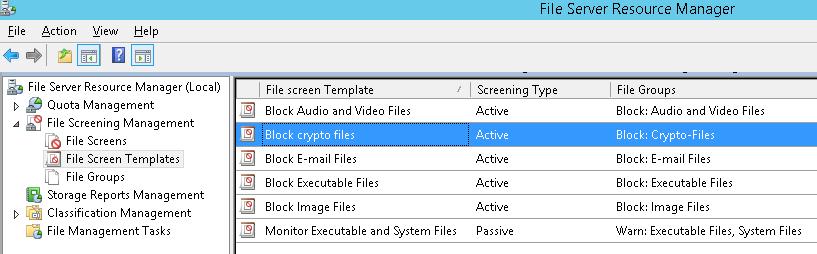

Настройка File Screen Templates

Создадим новый шаблон File Screen Template, в котором определяются действия, которые FSRM должен выполнить при обнаружении указанных файлов. Для этого в консоли FSRM перейдите в раздел File Screen Management -> File Screen Templates. Создадим новый шаблон Create File Screen Template.

На вкладке настроек укажем имя шаблона “Block_crypto_files”, тип скрининга – Active screening (запрещается создавать указанные типы файлов) и в списке групп файлов выбрать Crypto-Files.

На вкладке E-mail Message включим отправку почтовых уведомлений, настроив текст оповещения по-своему вкусу.

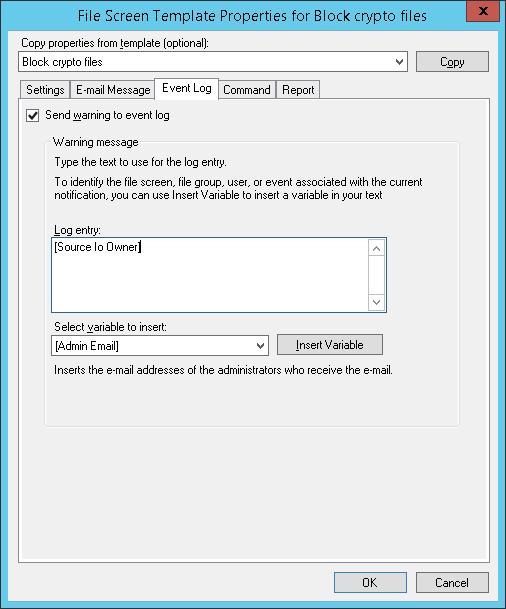

На вкладке Event Log включим запись события в системный журнал. С указанием записывать только имя пользователя: [Source Io Owner]

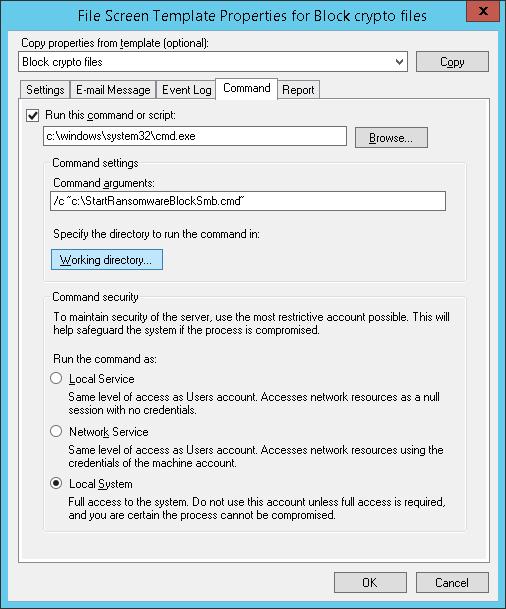

На вкладке Command можно указать действие, которое нужно выполнить при обнаружении такого типа файла. Об этом чуть ниже.

Сохраните изменения. В списке шаблонов должен появится еще один.

Применение шаблона File Screen к диску или папке

Осталось назначить созданный шаблон к диску или сетевой папке на сервере. В консоли FSRM создадим новое правило Create File Screen.

В поле File screen path нужно указать локальный диск или путь к каталогу, для которого мы хотим включить систему защиты от шифровальщика, а в списке шаблонов выбрать созданный ранее шаблон Block_crypto_files.

Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

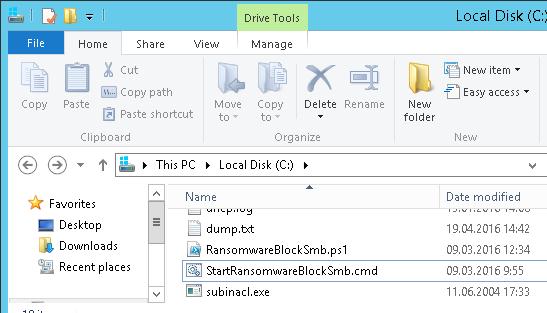

Скачайте указанный скрипт и распакуйте его в корень каталога C:\ на файловом сервере. В эту же папку скопируйте утилиту SubInACL (нужна для изменения разрешений на сетевой каталог). В каталоге должны оказаться следующие файлы:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Примечание. В PS скрипте пришлось изменить строки:

$SubinaclCmd = "C:\subinacl /verbose=1 /share \\127.0.0.1\" + "$SharePart" + " /deny=" + "$BadUser"

if ($Rule -match "Crypto-Files")

Осталось в настройках шаблона “Block crypto files” на вкладке Command указать, что должна запуститься командная строка с аргументом StartRansomwareBlockSmb.cmd:

Run this command or script: c:\windows\system32\cmd.exe

Command arguments: /c “c:\StartRansomwareBlockSmb.cmd”

Команда должна выполняться с правами локальной системы (Local System).

Тестирование защиты FSRM

Протестируем, как работает защита FSRM от шифровальщиков. Для чего в защищаемом каталоге создадим файл с произвольным расширением, и попробуем изменить его на запрещенное .locky.

При попытке сохранить запрещенный файл FSRM запишет в журнал событие:

Event ID: 8215

Source: SRMSVC

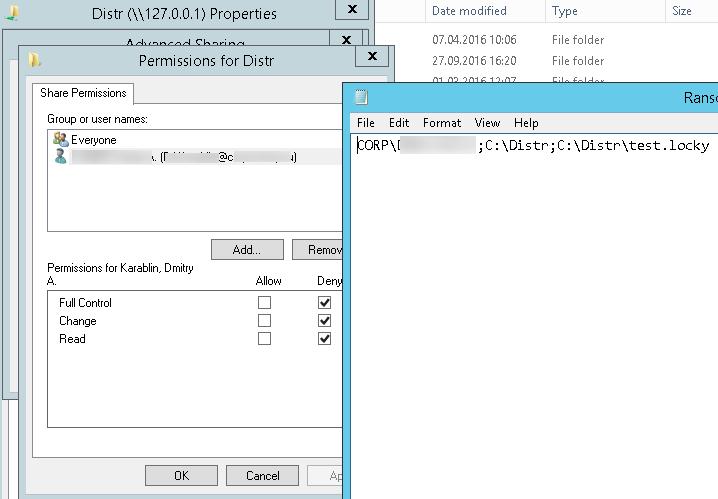

Скрипт RansomwareBlockSmb.ps1на основании данных из события запретит текущему пользователю доступ к данному каталогу, выставив в разрешениях на шару персональный deny:

Защита работает! В корне диска в логе можно посмотреть каталог и пользователя, из-под которого пытался запустится шифровальщик.

Если нужно обеспечить еще более высокий уровень зашиты, можно перейти от черного списка файлов к белому, когда на файловом сервере можно сохранять только файлы разрешенных типов.

Итак, мы рассмотрели, как с помощью FSRM автоматически блокировать доступ к сетевым каталогам пользователям, компьютеры которых заражены вирусом-шифровальщиком. Естественно, использование FSRM в таком режиме не может дать 100% гарантию защиты файлов на серверах от этого класса вирусов, но как один из эшелонов защиты, методика вполне себе пригодна. В следующих статьях мы рассмотрим еще несколько вариантов противодействия вирусам-шифровальщикам:

Организации могут ограничить рост объема данных, назначая квоты на своих файловых серверах. Настроить квоты файловой системы в Windows Server можно из консоли диспетчера ресурсов файлового сервера File Server Resource Manager (FSRM).

Чтобы создать квоту, откройте диспетчер ресурсов файлового сервера, выбрав его из списка инструментов диспетчера серверов. После того как консоль откроется, разверните контейнер Quota Management («Управление квотами»).

На экране 1 показаны два вложенных контейнера в контейнере Quota Management. Один из них называется Quotas («Квоты»), а другой — Quota Templates («Шаблоны квот»).

.jpg) |

| Экран 1. Создание квот и управление ими из консоли диспетчера ресурсов файлового сервера |

Квоты основаны на шаблонах квот. Шаблон квоты определяет предельный размер и действия, которые совершаются при достижении предела. С другой стороны, квоты применяют шаблон квоты к конкретному пути. Учитывая это, рассмотрим анатомию шаблона квот.

Если взглянуть на экран 2, можно увидеть несколько шаблонов квот, существующих по умолчанию. Эти шаблоны квот можно использовать в изначальном виде или изменить в соответствии со своими нуждами. Конечно, возможно и создание дополнительных шаблонов квот.

.jpg) |

| Экран 2. Существует несколько встроенных шаблонов квот |

Обратите внимание на несколько особенностей этого экрана. Во-первых, квоты определяются как жесткая или мягкая квота. Жесткие квоты применяются принудительно, а мягкие используются в основном для тестирования или в информационных целях.

.jpg) |

| Экран 3. Вид шаблона квоты |

Как отмечалось выше, шаблоны квот просто определяют поведение операционной системы. С другой стороны, квоты привязывают шаблон квоты к пути к файлу. Можно создать квоту, щелкнув правой кнопкой мыши на контейнере Quotas и выбрав команду Create Quota («Создать квоту») из контекстного меню. Как показано на экране 6, в открывающемся в результате диалоговом окне Create Quotas («Создание квот») содержится приглашение ввести путь к квоте и выбрать шаблон квоты.

.jpg) |

| Экран 6. Квоты применяют шаблон квоты в соответствии с путем к файлу |

После того как в диалоговом окне Create Quotas введены все необходимые файлы, можно воспользоваться разделом сводки внизу, чтобы проверить параметры квоты, прежде чем нажать кнопку Create («Создать»).

Читайте также: