Настройка конфиденциальности windows 10 через gpo

Обновлено: 03.07.2024

В Windows10 Pro, Корпоративная и Windows10 для образовательных учреждений вы можете использовать объект групповой политики, чтобы развернуть настраиваемый макет начального экрана и панели задач для пользователей в домене. Вам не потребуется повторно создавать образ, а чтобы обновить макет начального экрана, достаточно перезаписать XML-файл, содержащий макет. Благодаря этому вы сможете настраивать макеты начального экрана и панели задач для различных отделов или организаций с минимальными затратами на управление.

В этой статье рассказывается, как обновить параметры групповой политики для отображения настроенного макета начального экрана и панели задач при входе пользователя в систему. Создав объект групповой политики на основе домена с этими параметрами, вы сможете развертывать настраиваемый макет начального экрана и панели задач для пользователей в домене.

Если с помощью этого метода применяется полный макет начального экрана, пользователи не смогут закреплять приложения на начальном экране, а также откреплять или удалять их. Пользователи могут просматривать и открывать все приложения в представлении Все приложения, но не могут закреплять их на начальном экране. Если применяется частичный макет начального экрана, то пользователям не удастся изменить содержимое определенных групп плиток, но они смогут перемещать эти группы, а также создавать и настраивать собственные группы. При применении макета панели задач пользователи по-прежнему смогут закреплять и откреплять приложения, а также изменять порядок закрепленных приложений.

Требования к операционной системе

В Windows 10 версии 1607 управление макетом начального экрана и панели задач с помощью групповой политики поддерживается в Windows10 Корпоративная и Windows10 для образовательных учреждений. В Windows 10 версии 1703 управление макетом начального экрана и панели задач с помощью групповой политики также поддерживается в Windows10 Pro.

Вы можете настроить объект групповой политики с любого компьютера, на котором установлены необходимые ADMX- и ADML-файлы (StartMenu.admx и StartMenu.adml) для Windows10. В групповой политике файлы ADMX используются для определения параметров политики на основе реестра в категории административных шаблонов. Сведения о том, как создать центральное хранилище для файлов административных шаблонов, см. в статье 929841, написанной для Windows Vista и применяемой до сих пор, в базе знаний Майкрософт.

Принцип работы элемента управления макетом начального экрана

Элемент управления макетом начального экрана и панели задач можно включить с помощью указанных ниже функций.

Командлет Export-StartLayout в Windows PowerShell экспортирует описание текущего макета начального экрана в формате XML.

Чтобы импортировать макет начального экрана в подключенный образ Windows, используйте командлет Import-StartLayout.

Вы можете изменить файл Start.xml, чтобы включить в него параметр <CustomTaskbarLayoutCollection> , или создать XML-файл только для настройки панели задач.

В групповой политике вы можете использовать параметры Макет начального экрана для административного шаблона Меню "Пуск" и панель задач, чтобы настроить макет начального экрана и панели задач на основе XML-файла, когда применена политика. Объект групповой политики не поддерживает макет пустой плитки, так что в этом случае загружается макет плитки по умолчанию для Windows.

Сведения о том, как настроить начальный экран для добавления бизнес-приложений при развертывании Windows10, см. в статье Настройка макета начального экрана Windows 10.

Использование групповой политики для применения настраиваемого макета начального экрана в домене

Чтобы использовать макет начального экрана и панели задач для пользователей в домене, с помощью консоли управления групповыми политиками настройте объект групповой политики на основе домена, который задает параметры политики Макет начального экрана в административном шаблоне Меню "Пуск" и панель задач для пользователей в домене.

Объект групповой политики применит макет начального экрана и панели задач при следующем входе пользователя в систему. Во время каждого входа пользователя в систему проверяется метка времени XML-файла с макетом начального экрана и панели задач, и если доступна более новая версия файла, будут применены параметры последней версии файла.

Вы можете настроить объект групповой политики с любого компьютера, на котором установлены необходимые ADMX- и ADML-файлы (StartMenu.admx и StartMenu.adml) для Windows10.

XML-файл с макетом начального экрана и панели задач должен быть расположен в общем сетевом хранилище, доступном компьютерам пользователей при входе в систему, при этом пользователи должны иметь доступ к файлу только для чтения. Если файл недоступен, когда первый пользователь выполняет вход, меню "Пуск" и панель задач будут не настроены во время сеанса, но пользователь не сможет вносить изменения в меню "Пуск". Если в последующих сеансах этот файл будет доступен на момент входа в систему, макет, содержащийся в этом файле, будет применяться к меню "Пуск" и панели задач пользователя.

Сведения о развертывании объектов групповой политики в домене см. в статье Работа с объектами групповой политики.

Использование групповой политики для применения настраиваемого макета начального экрана на локальном компьютере

С помощью редактора локальных групповых политик вы можете предоставить настраиваемый макет начального экрана и панели задач для любого пользователя, выполняющего вход на локальном компьютере. Чтобы отобразить настраиваемый макет начального экрана и панели задач для всех пользователей, выполняющих вход в систему, настройте параметры политики Макет начального экрана для административного шаблона Меню "Пуск" и панель задач. Вы можете использовать административный шаблон Меню "Пуск" и панель задач в разделе Конфигурация пользователя или Конфигурация компьютера.

В результате выполнения этой процедуры параметры политики будут применены только на локальном компьютере. Сведения о развертывании макета начального экрана и панели задач для пользователей в домене см. в статье Использование групповой политики для развертывания настраиваемого начального экрана в домене.

В результате выполнения этой процедуры будет создана локальная групповая политика, которая применяется ко всем пользователям на компьютере. Сведения о настройке локальной групповой политики, применимой к определенному пользователю или группе на компьютере, см. в Пошаговом руководстве по управлению несколькими объектами локальной групповой политики. Руководство было написано для Windows Vista, однако описанные в нем процедуры применимы и к Windows10.

В результате выполнения этой процедуры настраиваемый макет начального экрана и панели задач будет добавлен к конфигурации пользователя. При этом когда пользователь войдет в систему на компьютере, будут переопределены все параметры макета начального экрана в конфигурации локального компьютера.

Настройка параметров политики макета начального экрана в редакторе локальных групповых политик

Нажмите клавишу Windows на тестовом компьютере, введите gpedit, а затем выберите Изменение групповой политики (панель управления).

Откройте раздел Конфигурация пользователя или Конфигурация компьютера и выберите Административные шаблоны > Меню "Пуск" и панель задач.

Щелкните правой кнопкой мыши Макет начального экрана в области справа и выберите Изменить.

Откроются параметры политики Макет начального экрана.

Введите указанные ниже параметры и нажмите кнопку ОК.

Выберите Включено.

В разделе Параметрыукажите путь к XML-файлу, который содержит макет начального экрана и панели задач. Например, введите C:\Пользователи\Тест01\НачальныйЭкранДляОтделаМаркетинга.xml.

При необходимости введите комментарий для идентификации макета начального экрана и панели задач.

Если вы отключите действующие параметры политики для макета начального экрана, а затем повторно активируете политику, пользователи не смогут изменять начальный экран, но при этом макет в XML-файле не будет повторно применяться до обновления файла. В Windows PowerShell можно обновить метку времени в файле. Для этого запустите следующую команду:

(ls <path>).LastWriteTime = Get-Date

Обновление настраиваемого макета начального экрана

После того как вы примените настраиваемый макет начального экрана и панели задач на компьютере или в домене с помощью групповой политики, вы сможете обновить макет. Для этого просто замените XML-файл, указанный в параметрах политики "Макет начального экрана", файлом с новой меткой времени.

В этой статье мы рассмотрим что такое редактор локальной групповой политики, как установить эту функцию на Windows 10 Home и как администраторам сети управлять и вносить нужные изменения в параметры операционных систем других ПК всего с одного компьютера.

Как управлять параметрами ОС Windows 10 с помощью редактора групповой политикиWindows 10 является последней версией операционной системы от Microsoft и стала ядром большинства существующих платформ: персональные компьютеры, ноутбуки, планшеты, смартфоны и даже игровые консоли. Тем не менее, компания разработчиков решила разделить единую операционную систему на подтипы. Практически наверняка ведущим мотиватором, как и для любой другой компании, стала прибыль. Гораздо выгоднее повышать ценник с добавлением дополнительных функций, нежели сделать all inclusive с одной ценой.

Несмотря на то, что версий операционной системы Windows 10 целых 4, далеко не каждый пользователь сможет найти между ними разницу. Именно поэтому была создана Windows 10 Home Edition. Она представляет собой базовую ОС со всеми необходимыми функции для начинающих юзеров. К сожалению, Windows 10 Home не осталась без недостатков — в ней полностью отсутствует возможность выбора способа обновления ядра операционной системы.

Отличие версий Windows 10 Pro и Windows 10 Home

Как управлять параметрами ОС Windows 10 с помощью редактора групповой политикиБазовые компоненты Pro и Home версий совершенно идентичны, разница заключается лишь в бизнес-компонентах. Они позволяют настроить связь между компьютерами внутри одной корпоративной сети и беспрепятственно работать целым офисом. В домашних же условиях эта особенность бесполезна и у нас нет нужды связывать два устройства.

Что отличает Windows 10 Pro от Windows 10 Home:

- Поддержка подключения дополнительных устройств и возможность управления ими.

- Доступ к шифрованию передаваемых данных в единой корпоративной сети.

- Расширенный список сетевых стандартов.

- Доступ к общим офисным документам и принтерам.

- Работа с облаком.

- Управление групповыми политиками.

- Возможность недорогого обновления до Windows 10 Enterprise.

Большинство описанных выше функций не пригодятся обычному пользователю. Они предназначены для ведения бизнеса и работы с документами. Однако, особое внимание следует уделить такой особенности как управление групповыми политиками .

Данная функция открывает широкие возможности по настройке компьютера для каждого юзера и при этом не вынуждает идти на высокие риски.

Что такое редактор локальной групповой политики

О приложении gpedit.msc

Редактор групповой политики — это инструмент, позволяющий администраторам сети внести нужные изменения в параметры Windows всего с одного компьютера. Данное приложение включает в себе все доступные варианты настройки операционной системы: реестровые параметры, настройки безопасности, параметры установки программного обеспечения, сценарии запуска и отключения компьютера, пере-направление папок.

С помощью редактора групповой политики вы можете с легкостью ограничить сотрудникам доступ к тем или иным корпоративным документам, или же, наоборот, открыть его. Таким образом появляется возможность контроля информации внутри предприятия.

Редактор групповой политики позволяет работать с одиночным компьютером и проводить с ним аналогичные манипуляции. Прекрасно подходит для настройки Windows в домашних условиях.

Отличие между редактором локальной групповой политики и редактором реестра

Если вы обратите внимание на функционал обоих редакторов, то быстро убедитесь в превосходстве редактора локальной групповой политики. Это объясняется тем, что работая в режиме групповой политики, вы всегда видите и понимаете с чем имеете дело — нет сложных кодов, которые доступны только людям, работающим в данной сфере.

Внося какое-либо изменение внутри редактора групповой политики, они автоматически будут задействованы и в редакторе реестра. Так же и наоборот. Если вы внесете изменения в редакторе реестра, значения редактора групповой политики будут изменены до следующей корректировки.

Интересный факт. Групповая политика в Windows 10 с определенным интервалом времени автоматически совершает обновление реестра. Это делается для сохранения его рабочего состояния. Как правило, интервал времени находится в диапазоне от 30 до 90 минут. Однако, при желании, вы всегда можете его изменить.

Как открыть редактор локальной групповой политики в Windows 10

Для пользователей операционных систем Windows 10 Pro и Windows 10 Enterprise открыть редактор локальной групповой политики довольно легко.

1. Откройте утилиту Выполнить с помощью комбинации клавиш Windows + R .

Создадим и настроим доменную политику управления параметрами блокировки экрана:

- Включите все политики и задайте необходимое время неактивности компьютера в политики Screen saver timeout. Я указал 300 . Это значит, что сессии пользователей будет автоматически блокироваться через 5 минут;

- Дождитесь обновления настроек групповых политики на клиентах или обновите их вручную командой ( gpupdate /force ). После применение GPO в интерфейсе Windows настройки экранной заставки и блокировки экрана станут недоступными для изменения, а сессия пользователя автоматически блокироваться после 5 минут неактивности (для диагностики применения gpo можно использовать утилиту gpresult и статью по ссылке).

В некоторых случаях вам может понадобится настроить различные политики блокировки для разных групп пользователей. Например, для офисных работников нужно блокировать экран через 10 минут, а на компьютерах операторов производства экран не должен блокироваться никогда. Для реализации такой стратегии вы можете использовать GPO Security Filtering (см. пример с групповыми политиками ограничением доступа к USB устройствам) или возможности Item Level Targeting в GPP. Рассмотрим второй вариант подробнее.

Вы можете настроить параметры блокировки компьютеров не с помощью отдельных параметров GPO, а через реестр. Вместо рассмотренной выше политики вы можете через GPO распространить на компьютеры пользователей параметры реестра. Рассмотренным выше политикам соответствуют следующие параметры реестра в ветке HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\Control Panel\Desktop:

- Password protect the screen save – параметр типа REG_SZ с именем ScreenSaverIsSecure = 1;

- Screen saver timeout – параметр типа REG_SZ с именем ScreenSaveTimeout = 300;

- Force specific screen saver – параметр типа REG_SZ с именем ScreenSaveActive = 1 и SCRNSAVE.EXE = scrnsave.scr.

Создайте в домене группу пользователей ( SPB-not-lock-desktop ), для которых нужно отменить действие политики блокировки и наполните ее пользователями. Создайте в секции GPO (User Configuration -> Preferences -> Windows Settings -> Registry рассмотренные выше параметры реестра). Для каждого параметра и с помощью Item Level Targeting укажите, что политика не должна применяться для определенной группы безопасности (the user is not a member of the security group SPB-not-lock-desktop).

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Консолидация GPO

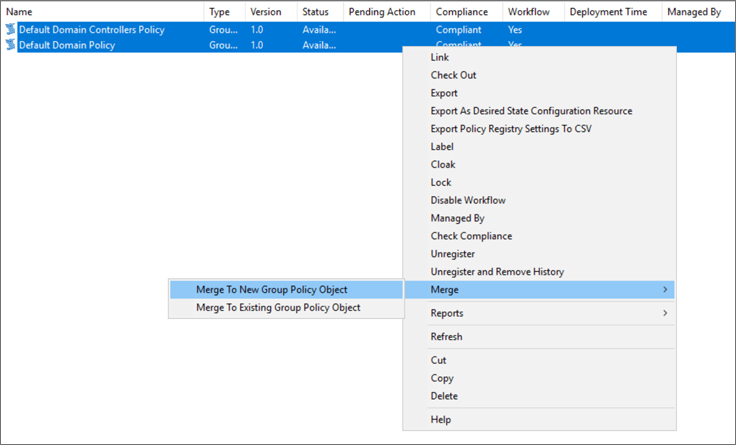

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

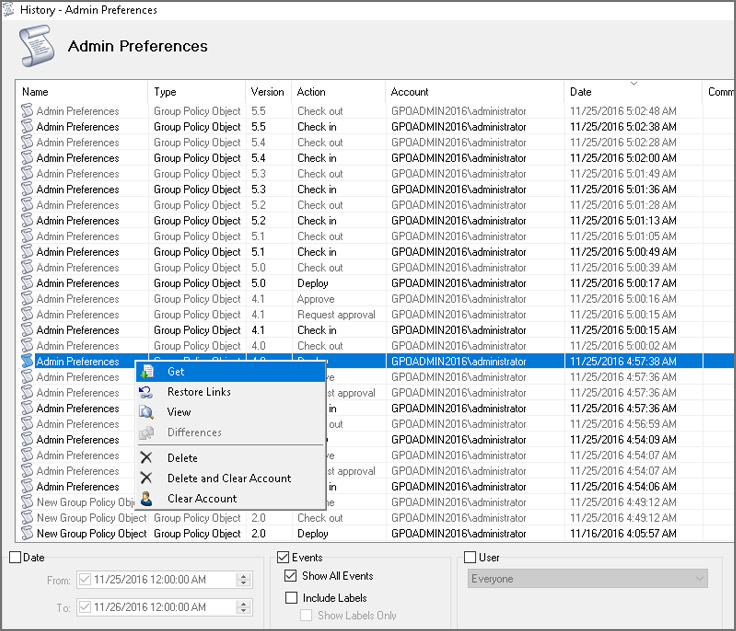

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

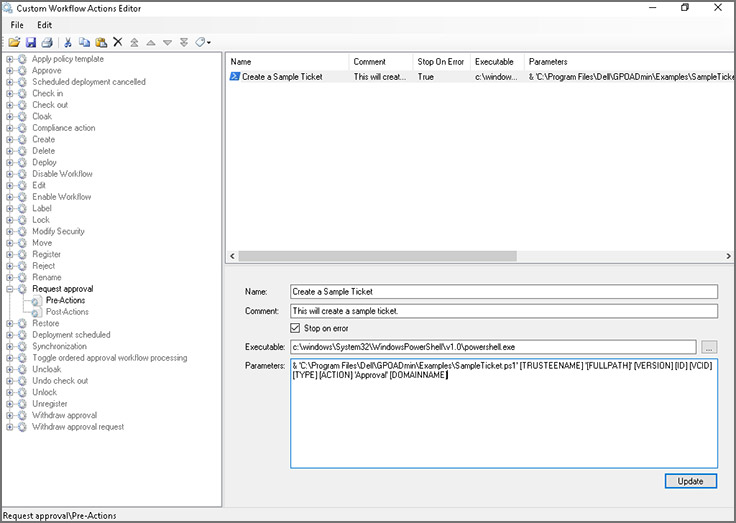

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

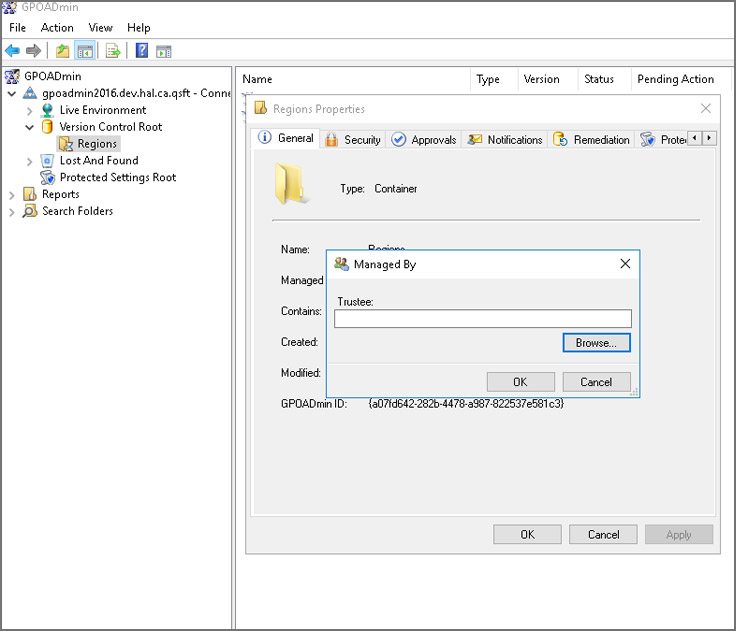

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

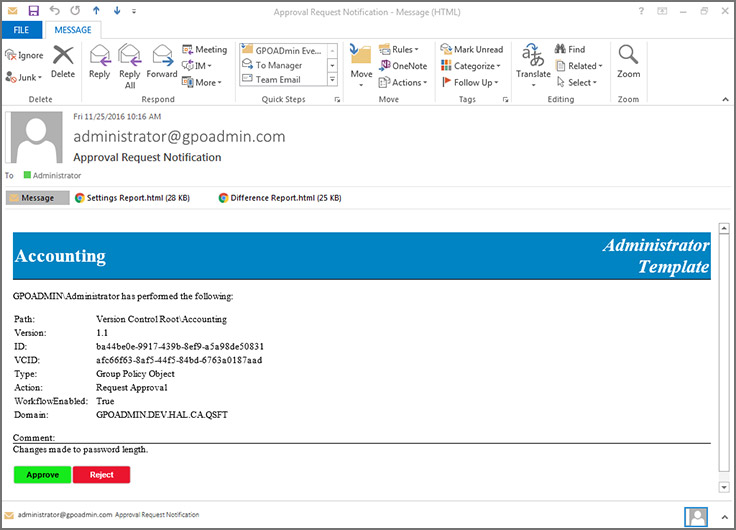

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

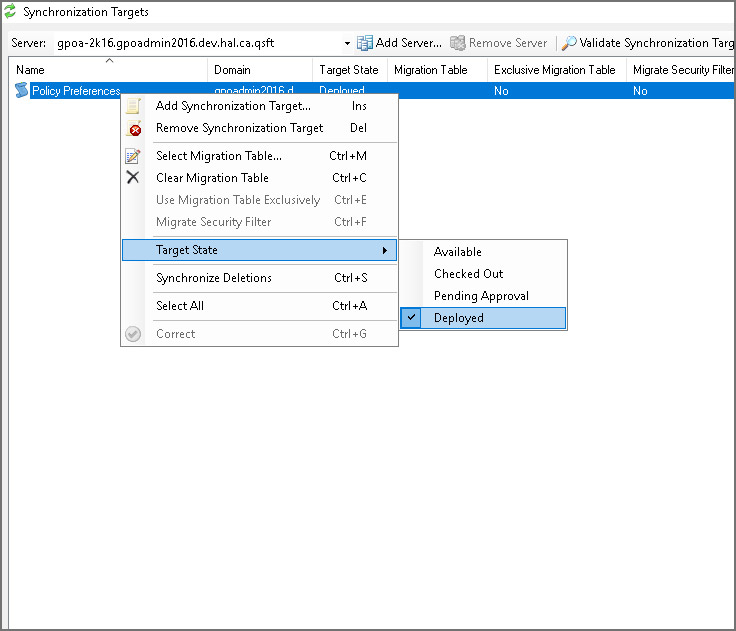

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

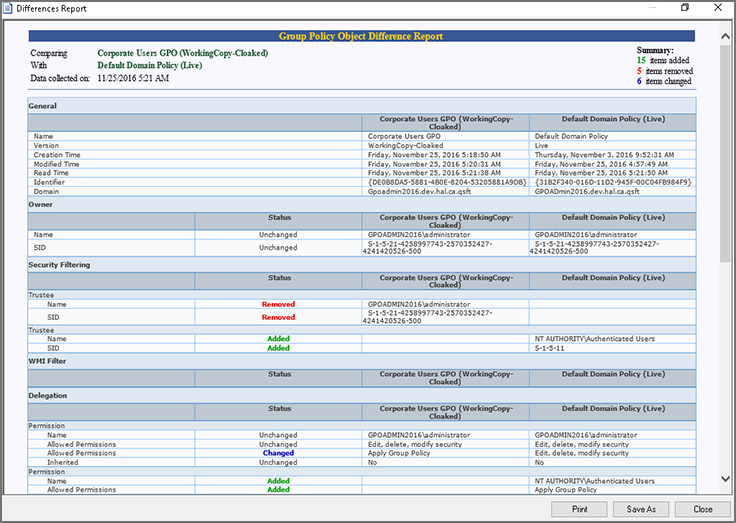

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

Читайте также: