Настройка pptp подключения linux

Обновлено: 07.07.2024

Для работы Ubuntu Server в качестве PPTP-клиента необходимо установить пакет pptp-linux:

Основные настройки пакета, применяемые ко всем PPTP соедниненям по умолчанию хранятся в /etc/ppp/options.pptp, в большинстве случаев менять их нет необходимости, однако вы можете добавить какие-то свои опции, общие для всех соединений.

Для настройки подключения создадим в /etc/ppp/peers файл настроек с его именем:

Откроем его и внесем следующее содержимое:

Номер ppp интрефейса создает для подключения всегда один и тот же сетевой интерфейс, в нашем случае это будет ppp12.

Отдельно стоит остановиться на наборе опций для автоматического переподключения. Мы настоятельно советуем ограничить количество попыток (0 - неограничено) разумным числом и не ставить слишком маленький промежуток времени. Это позволит ограничить нагрузку на VPN-сервер в случае проблем с подключением (например нет денег на балансе или изменились учетные данные).

Теперь укажем авторизационные данные для нашего пользователя, для этого в файл /etc/ppp/chap-secrets добавим следующую строку:

В дальнейшем управлять соединением можно при помощи команд pon и poff (подключить и отключить соответственно).

Чтобы автоматически поднимать соединение при запуске системы в файл /etc/network/interfaces добавим секцию:

Для доступа в корпоративную сеть может понадобиться добавление статических маршрутов, это тоже можно делать автоматически, для этого в конец созданой секции добавим строку:

Мы привели реальный маршрут используемый в нашем случае, вы должны указать здесь свои данные, если они не известны - уточните их у системного администратора.

Перезапустим сеть и убедимся что все работает правильно:

Для получения списка маршрутов воспользуйтесь командой route, также можно пропинговать какой-нибудь внутренний хост.

При подключении к сети интернет через PPTP бывают ситуации, когда, несмотря на указанные опции, нулевой маршрут через туннель не устанавливается. В этом случае можно в конец соответсвующей секции в /etc/network/interfaces добавить:

В первую очередь скорость вашего соединения с Интернетом зависит от используемого вами тарифного плана.

Однако следует учитывать, что это пиковая скорость, которая в обычных условиях не достигается. Основными причинами этого являются:

1. Загруженность web-сервера (большое количество обращений к сайту, который вас интересует);

2. Искусственное ограничение на пропускную способность канала web-сервером, к которому вы обращаетесь (используется для того, чтобы избежать перегруженности и последующей недоступности ресурса);

3. Вирусы или программы, фильтрующие трафик, с возможностью ограничения канала (брандмауэры (firewall), антивирусы со встроенными фильтрами трафика, программы сетей p2p и т.п.);

4. Неправильно настроенная операционная система или проблемы аппаратного обеспечения:

- неправильно установленные или устаревшие драйвера для сетевой карты;

- использование программ серии tweak (настройка скрытых параметров операционной системы) без учета оптимальных параметров.

5. Неверно настроенное и/или устаревшее абонентское оборудование: низкоскоростные сетевые карты компьютеров (10/100Мб/с), домашние маршрутизаторы (Роутеры) и т.п. дополнительное оборудование.

Как проверить скорость

Настройка VPN в Linux

Для того, что бы настроить VPN подключение в операционной системе Linux, Вам необходимо выполнить следующие шаги:

1. В первую очередь убедиться, в поддержке протокола PPP в ядре Вашей ОС.Следующие опции обязательно должны быть включены:

Если у вас установленно дефолтное ядро, то скорее всего поддержка протокола PPP уже включена в нем. Об этом можно узнать из конфигурационного файла поставляемого с ядром при помощи команды:

Конфигурационный файл ядра config обычно находится в каталоге /boot, если Вы используете ядро установленное в систему по умолчанию. Если у Вас имеется поддержка протокола PPP, то появятся следующие строчки:

3. Установка PPTP клиента в систему. Если вы выбрали для установки пакет отличный от представленного на нашем сайте, то его установка на Вашей совести. В случае, если Вы поспользоватлись пакетом представленным на нашем сайте, либо аналогичным, то выполните следующее: Распакуйте архив:

Перейдите в полученный каталог, содержащий исходные коды:

Настоятельно рекомендуется ознакомиться с содержимым файлов README и INSTALL.Произведите сборку исходных кодов:

И установку полученного исполняемого файла, а ткаже документации в Вашу систему:

Примечание: данную и нижеследующие команды Вы должны выполнять от имени пользователя root, либо с привилегиями данного пользователя.

4. Настройка PPTP подключения.Переходим в каталог /etc/ppp и создаем, либо редактируем файл chap-secrets. Он должен содержать следующую информацию:

Слово login обязательно замените на свой VPN-логин.Примечание: опция defaultroute означает, что после активации подключения, оно автоматически установится у Вас в маршрут по умолчанию. Поэтому желательно настроить маршрутизацию для локальной сети отдельно, при помощи команды route.

5. Подключение и проверка соединения. Для подключения VPN-соединения необходимо выполнить команду:

Примечание: если при создании файла содержащего опции подключения Вы задали название отличное от vpn_connect, то не забудьте заменить его в аргументе команды pppd.Проверить удачность подключения можно при помощи команды ifconfig:

Вместо xxx.xxx.xxx.xxx у Вас должен быть IP адрес PPTP подключения. Если вы увидели подобную информацию, то можете проверить возможность передачи данных через созданное подключение при помощи команды ping. На случай возникновения возможных проблем с настройками маршрутизации в Вашей системе, рекомендуется выполнить ping с опцией -I:

Где ppp0 - имя созданного pptp интерфейса. Возможно в Вашей системе оно окажется другим. Например ppp1,ppp2 и т.д. Если связь удачно установлена, то вы будете получать ответы от узла заданного в аргументе команды ping. Если по какой-то причине после выполнения команды pppd call vpn_connect в системе не появился интерфейс ppp0 (либо любой другой ppp), т.е. его не видно в выводе команды ifconfig , то рекомендуется выполнить команду:

В результате Вы увидите возникающие ошибки, и сможете попробовать их устранить.

Настройка VPN соединения для Windows

На этом видео Вы сможете увидеть как настроить VPN-соединение в ОС Windows

1.Нажмите "Пуск", далее "Панель Управления".

2.В разделе "Сеть и Интернет" нажать на "Просмотр состояния сети и задач".

3.В разделе "Изменение сетевых параметров" выбрать "Настройка нового подключения или сети".

4.Выбрать "Подключение к рабочему месту".

5.Выбрать "Использовать моё подключение к Интернету (VPN).

6.Адрес в Интернете набрать:

«Адрес VPN сервера»

, отметить пункт "Не подключаться сейчас…", нажать кнопку Далее.

7.Введите Ваши данные имя пользователя и пароль для VPN подключения, отметьте "Сохранить пароль", нажмите кнопку "Создать".

9.Слева нажмите "Изменение параметров адаптера".

10.Правой кнопкой мыши нажмите на VPN-подключение, выберите Свойства.

11.Перейдите во вкладку "Безопасность".

12.Настройте, как указано на рисунке.

13.Перейдите во вкладку "Сеть", настройте, как указано на рисунке и нажмите "Ок".

14.На этом настройка закончена, можно подключать созданное VPN соединение.

1. Настройка впн соединения на MacOS

Подробная настройка VPN подключения для MAC OS.

1. Выберете в меню значок "Системные настройки".

2. В открывшемся окне необходимо

нажать на значок "Сеть".

3. В левой нижней части

открывшегося окна нажмите на знак "+".

4. В открывшемся диалоговом окне напротив строки "Интерфейс"нажмите на стрелочки справа.

5. В открывшемся списке необходимо выбрать пункт "VPN".

6. В открывшемся

диалоговом окне напротив строки "Тип VPN"нажмите на стрелочки справа.

7.В открывшемся списке необходимо выбрать пункт "PPTP".

8.Нажмите на кнопку "Создать".

9. В строке "Адрес сервера" необходимо ввести адрес для подключения.

«Адрес VPN сервера»

10.В строке "Имя учетной записи" необходимо ввести ВАШ логин для VPN подключения.

11. Нажмите на стрелочки в строке "Кодирование".

12. В открывшемся списке необходимо выбрать пункт "Нет".

13. Нажмите на кнопку "Настройки идентификации".

14. Введите Ваш пароль дляVPN подключения.

15. Отметьте для отображения состояния подключения на строке меню (возле часов).

16. Нажмите на кнопку "Дополнительно".

17. Отметьте пункт "Отправлять весь трафик через VPN.

19. Нажмите на кнопку "Применить".

20. Нажмите на кнопку "Подключить".

21. Если Вы верно следовали инструкции, то в меню у вас появился значок и информация о подключении.

22. Отключить подключение VPN можно нажав на значок в меню и выбрав пункт "Отключить".

23. В дальнейшем после загрузки компьютера Вы сможете подключать VPN с помощью значка в меню.

этот сайт создан для помощи абонентам АНТ

и не является источником официальной

Данной статьей мы продолжим тему настройки коммутируемых соединений в среде Ubuntu Server. Сегодня рассмотрим настройку PPTP подключений, которые могут использоваться как для подключения к интернету, так и для организации корпоративных сетей. Несмотря на то, что материал рассчитан в первую очередь на системных администраторов, он будет полезен всем пользователям Linux.

Для работы Ubuntu Server в качестве PPTP-клиента необходимо установить пакет pptp-linux:

Основные настройки пакета, применяемые ко всем PPTP соедниненям по умолчанию хранятся в /etc/ppp/options.pptp, в большинстве случаев менять их нет необходимости, однако вы можете добавить какие-то свои опции, общие для всех соединений.

Для настройки подключения создадим в /etc/ppp/peers файл настроек с его именем:

Откроем его и внесем следующее содержимое:

В нашем примере создано PPTP подключение для корпоративной сети, поэтому мы добавили опцию "не создавать маршрут по умолчанию", если вы настраиваете соединение для доступа в интернет, то нужно наоборот разрешить создание нулевого маршрута, для этого укажите опции:

Опция "включаем поддержку MPPE" не является обязательной и требуется только тогда, когда сервер использует этот тип шифрования. Номер ppp интрефейса создает для подключения всегда один и тот же сетевой интерфейс, в нашем случае это будет ppp12.

Отдельно стоит остановиться на наборе опций для автоматического переподключения. Мы настоятельно советуем ограничить количество попыток (0 - неограничено) разумным числом и не ставить слишком маленький промежуток времени. Это позволит ограничить нагрузку на VPN-сервер в случае проблем с подключением (например нет денег на балансе или изменились учетные данные).

Если вы подключаетесь к доменной сети, то имя пользователя следует указывать следующим образом:

Теперь укажем авторизационные данные для нашего пользователя, для этого в файл /etc/ppp/chap-secrets добавим следующую строку:

которая предусматривает использование указанных учетных данных, где vpnpassword -пароль соединения, для удаленного соеднинения TEST (это имя мы указали в опции remotename). Для доменного пользователя строка будет выглядеть так:

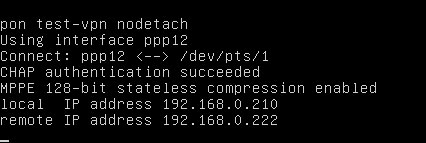

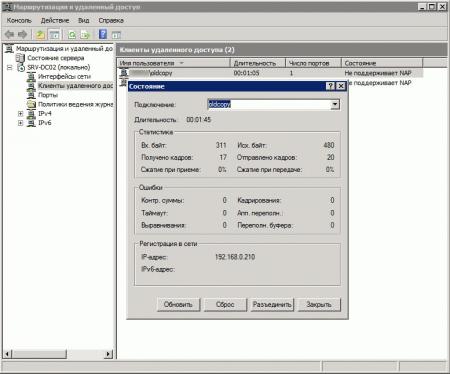

В консоли сервера также видим подключившегося клиента:

В дальнейшем управлять соединением можно при помощи команд pon и poff (подключить и отключить соответственно).

Чтобы автоматически поднимать соединение при запуске системы в файл /etc/network/interfaces добавим секцию:

Для доступа в корпоративную сеть может понадобиться добавление статических маршрутов, это тоже можно делать автоматически, для этого в конец созданой секции добавим строку:

Мы привели реальный маршрут используемый в нашем случае, вы должны указать здесь свои данные, если они не известны - уточните их у системного администратора.

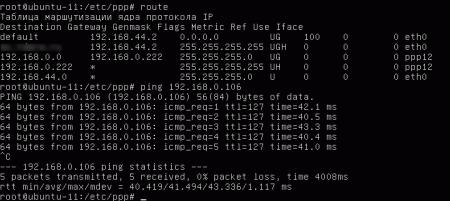

Перезапустим сеть и убедимся что все работает правильно:

Для получения списка маршрутов воспользуйтесь командой route, также можно пропинговать какой-нибудь внутренний хост.

При подключении к сети интернет через PPTP бывают ситуации, когда, несмотря на указанные опции, нулевой маршрут через туннель не устанавливается. В этом случае можно в конец соответсвующей секции в /etc/network/interfaces добавить:

На сегодняшний день технология VPN приобретает все большую популярность. VPN используется обычными пользователями для выхода в Интернет. Использование этого сервиса позволяет обходить региональные блокриовки ресурсов и обезопасить себя от возможного отслеживания извне. При подключении к VPN серверу между компьютером пользователя и сервером создается защищенный туннель, недоступный извне, а точкой выхода в Интернет становится сам VPN сервер. В сети можно найти много как платных так и бесплатных сервисов, предоставляющих услуги VPN, но если по какой-то причине сторонние сервисы вас не устраивают, вы можете настроить VPN сервер самостоятельно.

Чтобы создать собственный VPN, необходимо арендовать подходящий виртуальный сервер. Для создания VPN соединения существует различное программное обеспечение, которое отличается поддерживаемыми операционными системами и используемыми алгоритмами. В статье рассматривается два независимых друг от друга способа реализации VPN сервера. Первый основан на протоколе PPTP, который на сегодняшний день считается устаревшим и небезопасным, но при этом очень прост в настройке. Второй использует современное и безопасное ПО OpenVPN, но требует установки стороннего клиентского приложения и выполнения более сложных настроек.

В тестовой среде в качестве сервера используется виртуальный сервер под управлением операционной системы Ubuntu Server 18.04. Брандмауэр на сервере отключен, так как его настройка не рассматривается в данной статье. Настройка клиентской части описана на примере Windows 10.

Подготовительные операции

Независимо от того, какой из вариантов VPN сервера вы предпочтете, доступ клиентов в Интернет будет реализован штатными средствами операционной системы. Для того, чтобы из внутренней сети открыть доступ в Интернет через внешний интерфейс сервера необходимо разрешить пересылку пакетов между интерфейсами (форвардинг пакетов), и настроить трансляцию адресов.

Для включения форвардинга пакетов откроем файл “/etc/sysctl.conf” и изменим значение параметра “net.ipv4.ip_forward” на 1.

Чтобы изменения применились без перезагрузки сервера, выполним команду

sudo sysctl -p /etc/sysctl.conf

Трансляция адресов настраивается средствами iptables. Предварительно уточним имя внешнего сетевого интерфейса, выполнив команду “ip link show”, оно понадобится на следующем шаге. В нашем случае имя интерфейса “ens3”.

Включаем трансляцию адресов на внешнем интерфейсе для всех узлов локальной сети.

sudo iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

Обратите внимание, что в команде необходимо указать реальное имя сетевого интерфейса. На вашем сервере оно может отличаться.

По умолчанию все созданные правила iptables сбрасываются после перезагрузки сервера, для того, чтобы этого избежать, воспользуемся утилитой “iptables-persistent” Устанавливаем пакет.

sudo apt install iptables-persistent

В процессе установки откроется окно конфигурации, в котором система предложит сохранить текущие правила iptables. Так как правила уже настроены, соглашаемся и дважды нажимаем “Yes”. Теперь, после перезагрузки сервера правила будут восстанавливаться автоматически.

1. PPTP сервер

Настройка сервера

sudo apt install pptpd

После завершения установки открываем в любом текстовом редакторе файл “/etc/pptpd.conf” и приводим его к следующему виду.

Далее редактируем файл “/etc/ppp/pptpd-options”, большинство параметров уже установлены по умолчанию.

proxyarp

nodefaultroute

lock

nobsdcomp

novj

novjccomp

nologfd

На следующем этапе необходимо создать учетную запись для подключения клиентов. Предположим, мы хотим добавить пользователя “vpnuser”, с паролем “1” и разрешить для него динамическую адресацию. Открываем файл “/etc/ppp/chap-secrets” и добавляем в конец строку с параметрами пользователя.

vpnuser pptpd 1 *

Значение “pptpd” это имя сервиса, которое мы указали в файле “pptpd-options”. Вместо символа “*” для каждого клиента можно указать фиксированный ip-адрес. В результате содержимое файла “chap-secrets” будет таким.

Для применения настроек перезагружаем службу pptpd и добавляем её в автозагрузку.

sudo systemctl restart pptpd

sudo systemctl enable pptpd

Настройка сервера завершена.

Настройка клиента

Открываем “Пуск” - “Параметры” - “Сеть и интернет” - “VPN” и нажимаем “Добавить VPN-подключение”

В открывшемся окне вводим параметры подключения и нажимаем “Сохранить”

- Поставщик услуг VPN: “Windows (встроенные)”

- Имя подключения: “vpn_connect” (можно ввести любое)

- Имя или адрес сервера: (указываем внешний ip адрес сервера)

- Тип VPN: “Автоматически”

- Тип данных для входа: “Имя пользователя и пароль”

- Имя пользователя: vpnuser (имя, которое указано в файле “chap-secrets” на сервере)

- Пароль: 1 (так же из файла “chap-secrets”)

После сохранения параметров, в окне VPN появится новое подключение. Щелкаем по нему левой кнопкой мыши и нажимаем “Подключиться”. При успешном соединении с сервером, на значке подключения появится надпись “Подключено”.

В свойствах подключения отображаются внутренние адреса клиента и сервера. В поле “Адрес назначения” указан внешний адрес сервера.

При установленном соединении внутренний ip-адрес сервера, в нашем случае 172.16.0.1, становится шлюзом по умолчанию для всех исходящих пакетов.

Воспользовавшись любым онлайн-сервисом вы можете убедиться, что внешний IP адрес компьютера теперь совпадает с IP адресом вашего VPN сервера.

2. OpenVPN сервер

Настройка сервера

Выполним повышение прав текущего пользователя, так как для всех дальнейших действий требуется root доступ.

Устанавливаем необходимые пакеты. Пакет “Easy-RSA” нужен для управления ключами шифрования.

apt install openvpn easy-rsa

Создаем символическую ссылку на конфигурационный файл OpenSSL, в противном случае система выдаст ошибку при загрузке переменных.

ln -s /usr/share/easy-rsa/openssl-1.0.0.cnf /usr/share/easy-rsa/openssl.cnf

Переходим в рабочий каталог утилиты easy-rsa, загружаем переменные и очищаем старые конфигурации.

cd /usr/share/easy-rsa/

source ./vars

./clean-all

Приступаем к созданию ключей. Генерируем ключ Диффи-Хеллмана, процесс может занять некоторое время.

Генерируем центр сертификации.

В процессе необходимо ответить на вопросы и ввести информацию о владельце ключа. Вы можете оставить значения по умолчанию, которые указаны в квадратных скобках. Для завершения ввода нажимаем “Enter”.

Генерируем ключи для сервера, в качестве аргумента указываем произвольное название, в нашем случае это “vpn-server”

Как и на предыдущем шаге отвечаем на вопросы или оставляем значения по умолчанию. На завершающем этапе дважды нажимаем “y”.

Генерация ключей сервера завершена, все файлы находятся в папке “/usr/share/easy-rsa/keys”.

Создадим в рабочем каталоге OpenVPN папку “keys” для хранения ключей и скопируем туда необходимые файлы.

mkdir /etc/openvpn/keys

cp ca.crt dh2048.pem vpn-server.key vpn-server.crt /etc/openvpn/keys/

Копируем и распаковываем в каталог “/etc/openvpn/” шаблон конфигурационного файла.

cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/

gzip -d /etc/openvpn/server.conf.gz

Открываем на редактирование файл “/etc/openvpn/server.conf” и убеждаемся в наличии следующих строк, при необходимости корректируем.

Остальные параметры оставляем без изменений.

Перезапускаем службу OpenVPN для применения конфигурации.

systemctl restart openvpn

Настройка сервера завершена!

Настройка клиента

и скачиваем инсталлятор для своей версии операционной системы. В нашем случае это Windows 10.

Устанавливаем приложение, оставляя все параметры по умолчанию.

На следующем этапе необходимо подготовить на сервере и передать на компьютер клиента следующие файлы:

- публичный и приватный ключи;

- копия ключа центра сертификации;

- шаблон конфигурационного файла.

Подключаемся к серверу, повышаем права,переходим в рабочий каталог утилиты “easy-rsa” и загружаем переменные.

sudo -s

cd /usr/share/easy-rsa/

source ./vars

Генерируем ключевую пару для клиента, в качестве аргумента указываем произвольное имя, в нашем случае “client1”.

Отвечая на вопросы вводим свои данные или просто нажимаем “ENTER”, оставляя значения по умолчанию. После этого дважды нажимаем “y”

Сгенерированные ключи клиента также находятся в папке “/usr/share/easy-rsa/keys/” Для удобства создадим в домашнем каталоге папку “client1” и скопируем в нее все файлы предназначенные для переноса на клиентский компьютер.

cd /usr/share/easy-rsa/keys/

mkdir

/client1

cp client1.crt client1.key ca.crt

Скопируем в эту же папку шаблон клиентского конфигурационного файла. При копировании меняем расширение файла на “ovpn”.

Изменим владельца каталога “

/client1/” и всех файлов находящихся в нем, для того, чтобы получить возможность перенести их на клиентский компьютер. В нашем случае сделаем владельцем пользователя “mihail”

chown -R mihail:mihail

Переходим на клиентский компьютер и копируем с сервера содержимое папки “

/client1/” любым доступным способом, например с помощью утилиты “PSCP”, которая входит в состав клиента Putty.

Файлы ключей “ca.crt”, “client1.crt”, “client1.key” можно хранить в любом месте, в нашем случае это папка “c:\Program Files\OpenVPN\keys”, а конфигурационный файл “client.ovpn” переносим в директорию “c:\Program Files\OpenVPN\config”.

Приступаем к конфигурированию клиента. Открываем в блокноте файл “c:\Program Files\OpenVPN\config\client.ovpn” и отредактируем следующие строки

cipher AES-256-CBC

comp-lzo

auth-nocache

verb 3

Остальные параметры оставляем без изменений.

Сохраняем файл и запускаем клиентское приложение “OpenVPN GUI”.

Для подключения к серверу щелкаем правой кнопкой мыши на иконке в трее и выбираем “Подключиться”. При успешном соединении иконка станет зеленого цвета.

С помощью любого онлайн сервиса убеждаемся, что внешний ip адрес клиента изменился и совпадает с IP адресом сервера.

Читайте также: