Настройка прокси сервера windows server 2008 r2

Обновлено: 03.07.2024

Для организаций, которые используют прокси-связи в качестве шлюза в Интернет, можно использовать защиту сети для расследования событий подключения, которые происходят за прокси вперед.

Методы автоматического обнаружения:

Протокол автоматического обнаружения веб-прокси (WPAD)

Если вы используете прозрачный прокси или WPAD в сетевой топологии, вам не нужны специальные параметры конфигурации. Дополнительные сведения об исключениях URL-адресов Defender для конечной точки в прокси-сервере см. в ссылке Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере.

Конфигурация статического прокси вручную:

Конфигурация на основе реестра

Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра

Настройка статического прокси-сервера на основе реестра для датчика обнаружения и ответа (EDR) defender для отчета о диагностических данных и связи с службами Defender для конечных точек, если компьютеру не разрешено подключение к Интернету.

При использовании этого параметра в Windows 10 или Windows 11 или Windows Server 2019 или Windows Server 2022 рекомендуется создать следующее (или более позднее) и совокупное обновление:

Эти обновления улучшают подключение и надежность канала CnC (Command and Control).

Статический прокси также настраивается с помощью групповой политики (GP). Групповые политики можно найти в следующих статьях:

Административные шаблоны > Windows компоненты > сбор данных и сборки предварительного просмотра > Настройка использования прокси-сервера для подключенного пользователя и службы телеметрии .

Установите его для включения и выберите отключение использования прокси-сервера с проверкой подлинности.

Административные шаблоны > Windows компоненты > сбора и предварительного просмотра > настраивают подключенные пользовательские интерфейсы и телеметрию:

Настройка статического прокси-сервера для антивирусная программа в Microsoft Defender

антивирусная программа в Microsoft Defender облачной защиты обеспечивает почти мгновенную автоматизированную защиту от новых и возникающих угроз. Обратите внимание, что подключение требуется для настраиваемой индикаторов, когда антивирус Defender является активным решением для борьбы с вирусами; и для EDR в режиме блокировки даже при использовании решения, не в microsoft, в качестве основного решения противомалярийных программ.

Настройка статического прокси-сервера с помощью групповой политики, найденной здесь:

Административные шаблоны > Windows компоненты > антивирусная программа в Microsoft Defender > прокси-сервер для подключения к сети.

В ключе реестра политика задает значение реестра HKLM\Software\Policies\Microsoft\Windows Defender ProxyServer как REG_SZ.

Значение реестра принимает ProxyServer следующий формат строки:

В целях устойчивости и в режиме реального времени облачной защиты антивирусная программа в Microsoft Defender кэшет последнего известного рабочего прокси-сервера. Убедитесь, что решение прокси не выполняет проверку SSL, так как это позволит разорвать безопасное облачное подключение.

антивирусная программа в Microsoft Defender не будет использовать статический прокси-сервер для подключения к Windows обновления или Обновления Майкрософт для скачивания обновлений. Вместо этого он будет использовать прокси всей системы, если настроен для использования Windows Update, или настроенный внутренний источник обновления в соответствии с настроенным порядком отката.

При необходимости можно использовать административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определение прокси-автоконфигурации (.pac) для подключения к сети, если необходимо настроить расширенные конфигурации с несколькими прокси-серверами, Используйте административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определите адреса для обхода прокси-сервера, чтобы предотвратить антивирусная программа в Microsoft Defender использование прокси-сервера для этих назначений.

Вы также можете использовать PowerShell с помощью Set-MpPreference cmdlet для настройки этих параметров:

- ProxyBypass

- ProxyPacUrl

- ProxyServer

Настройка прокси-сервера вручную с помощью команды netsh

Используйте команду netsh для настройки статического прокси на уровне системы.

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

Включить доступ к URL-адресам службы "Защитник Майкрософт для конечных точек" на прокси-сервере

Если прокси-сервер или брандмауэр блокирует весь трафик по умолчанию и пропускает только определенные домены, добавьте домены, перечисленные в загружаемой электронной таблице, в список разрешенных доменов.

В следующей загружаемой таблице перечислены службы и связанные с ними URL-адреса, к которые должна подключаться ваша сеть. Убедитесь, что нет брандмауэра или правил фильтрации сети, которые бы отказывали в доступе к этим URL-адресам, или вам может потребоваться создать правило разрешить специально для них.

Если вы используете антивирусная программа в Microsoft Defender среды, см. в рубке Настройка сетевых подключений к облачной антивирусная программа в Microsoft Defender службе.

Если прокси-сервер или брандмауэр блокирует анонимный трафик, так как датчик Defender для конечной точки подключается из системного контекста, убедитесь, что анонимный трафик разрешен в указанных ранее URL-адресах.

Microsoft Monitoring Agent (MMA) — требования прокси и брандмауэра для более старых версий Windows или Windows Server

В приведенной ниже информации перечисляются сведения о конфигурации прокси и брандмауэра, необходимые для связи с агентом Log Analytics (часто именуемой Microsoft Monitoring Agent) для предыдущих версий Windows, таких как Windows 7 SP1, Windows 8.1 и Windows Server 2008 R2*

*Эти требования к подключению также применяются к предыдущей microsoft Defender для конечной точки для Windows Server 2016 и Windows Server 2012 R2, которые требуют ммА. Инструкции по работе с этими операционными системами с новым унифицированным решением находятся на Windows серверах или для перехода на новое неозначаемое решение в сценариях миграции Сервера в Microsoft Defender для конечнойточки .

В качестве облачного решения диапазон IP может изменяться. Рекомендуется перейти к параметру разрешения DNS.

Подтверждение Microsoft Monitoring Agent (MMA) ТРЕБОВАНИЯ URL-адреса службы

См. следующие рекомендации по устранению требования под диктовки (*) для конкретной среды при использовании Microsoft Monitoring Agent (MMA) для предыдущих версий Windows.

На борту предыдущей операционной системы с Microsoft Monitoring Agent (MMA) в Defender для конечной точки (дополнительные сведения см. в предыдущих версиях Windows Defender для конечной точки и на Windows серверах.

Убедитесь, что машина успешно сообщается на Microsoft 365 Defender портале.

Запустите TestCloudConnection.exe из "C:\Program Files\Microsoft Monitoring Agent\Agent", чтобы проверить подключение и увидеть необходимые URL-адреса для конкретного рабочего пространства.

Проверьте список URL-адресов Microsoft Defender для конечных точек для полного списка требований к вашему региону (см. таблицу URL-адресов службы).

Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечных точек

Скачайте средство клиентского анализатора Microsoft Defender для конечных точек на компьютер, на котором работает датчик Defender для конечной точки.

Извлечение содержимого MDEClientAnalyzer.zip на устройстве.

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

Замените HardDrivePath путем, на который был загружен инструмент MDEClientAnalyzer, например:

ИзвлечениеMDEClientAnalyzerResult.zip, созданного инструментом в папке, используемой в HardDrivePath.

Откройте MDEClientAnalyzerResult.txt и убедитесь, что вы выполнили действия по конфигурации прокси, чтобы включить обнаружение сервера и доступ к URL-адресам службы.

Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом. Затем он печатает результаты в MDEClientAnalyzerResult.txt для каждого URL-адреса, который потенциально может использоваться для связи со службами Defender для конечных точек. Пример:

Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения.

Проверки облачного подключения средства анализатора подключения к интернету не совместимы с созданием блок-процессов правила уменьшения поверхности атаки, возникающими из команд PSExec и WMI. Необходимо временно отключить это правило, чтобы запустить средство подключения. Кроме того, при запуске анализатора можно временно добавить исключения asR.

При наборе TelemetryProxyServer в реестре или через групповую политику защитник для конечной точки отпадет на прямую, если не может получить доступ к определенному прокси-серверу.

Если вы настраиваете параметры прокси сервера в веб-браузере Internet Explorer (IE) с помощью групповых политик, и тем более делаете это с запретом изменений настроек для пользователя, то рано или поздно может возникнуть ситуация, когда пользователь выехавший в командировку не сможет воспользоваться на служебном ноутбуке браузером для доступа в интернет где-нибудь в гостинице или аэропорте из-за невозможности отключения этих самых жёстко заданных настроек прокси.

Файл Wpad.dat это файл Java-script в котором задаются настройки параметров расположения имени и порта прокси сервера, а также список исключений для обхода прокси. В случае недоступности данного файла браузер будет выполнять попытку прямого подключения к Интернет-ресурсам через настроенный в свойствах сетевого адаптера шлюз по умолчанию. При этом в настройках самого браузера в явном виде параметры прокси не указываются, а включается соответствующая опция авто-обнаружения. Механизм WPAD поддерживают браузеры Internet Explorer, Mozilla Firefox, с некоторыми ограничениями Opera и др.

Для того чтобы клиентский браузер узнал о том, где в локальной сети расположен сервер с опубликованным файлом wpad.dat, может использоваться механизм обращения в DNS или получения настроек с сервера DHCP. Эти оба метода можно применять как раздельно, так и совместно и каждый из этих методов имеет свои достоинства и недостатки.

WPAD и DHCP

Метод настройки сервера DHCP для использования WPAD можно найти здесь: TechNet Library - Creating a WPAD entry in DHCP

Его основа сводится к добавлению на сервер DHCP дополнительной опции 252, в которой указывается URL файла авто-настройки. Эта опция назначается на сервер или отдельную область и передается клиентам DHCP вместе с основными настройками IP.

Итак, для настройки сервера DHCP на Windows Server 2008 R2 откроем консоль управления этой ролью (Start -> Programs -> Administrator Tools -> DHCP) и в свойствах сервера выберем пункт управления опциями - Set Predefined Options.

В окне опций, чтобы добавить новую опцию нажмём Add и затем укажем параметры опции:

Name – WPAD

Code – 252

Data Type – String

Description - Web Proxy Automatic Discovery

После этого зададим в поле String значение URL по умолчанию и сохраним параметр.

В документации встречается отдельное замечание о том, что имя файла wpad.dat должно быть написано в данном случае в нижнем регистре.

После того как опция создана мы можем сконфигурировать её как для отдельной области так и глобально для всего сервера DHCP:

Как видно, при задании URL размещения файла авто-настройки можно указывать нестандартный порт вместо 80, что является преимуществом в сравнении с методом настройки через DNS где при публикации файла может использоваться только 80 порт. С другой стороны метод настройки через DHCP не поможет нам на системах где используется статическая IP адресация (DHCP клиент не запущен) и при этом требуется настройка браузера, например на терминальных серверах. Более того, по имеющейся информации обрабатывать опцию с DHCP способен только Internet Explorer, то есть говорить об альтернативных браузерах в данном случае не приходится вообще.

WPAD и DNS

В нашем практическом примере мы будем использовать метод с использованием DNS, так как, на мой взгляд, он является наиболее универсальным, хотя и не лишён некоторых недостатков (некритичных в нашей ситуации).

Прежде чем начать использовать наш DNS сервер для WPAD, мы должны убедиться в том, что он не настроен на блокировку обновления/разрешения имён wpad. Такая блокировка по умолчанию защищает сервер от атак по регистрации фальшивых узлов wpad. Во времена Windows Server 2003 такая защита обеспечивалась тем, что в зонах DNS создавалась специальная запись-заглушка с типом TXT. Подробней об этом можно почитать в статье KB934864 - How to configure Microsoft DNS and WINS to reserve WPAD registration . С приходом Windows Server 2008 в роли DNS Server появился встроенный механизм глобальных листов блокировки. В нашем примере используется сервер DNS на базе Windows Server 2008 R2, и для того, чтобы посмотреть задействован ли в данный момент механизм глобальных блокировок выполним команду:

dnscmd /info /enableglobalqueryblocklist

Чтобы получить содержимое блок-листа выполним:

dnscmd /info /globalqueryblocklist

В конфигурации по умолчанию в блок-лист как раз таки включены записи wpad и isatap. Чтобы переписать содержимое блок-листа, исключив оттуда интересующий нас wpad, выполним команду:

dnscmd /config /globalqueryblocklist isatap

По сути в данном случае утилита dnscmd оперирует с параметрами реестра описанными в статье TechNet Library - Remove ISATAP from the DNS Global Query Block List

В ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDNSParameters

блок-лист хранится в параметре GlobalQueryBlockList

Если есть желание отключить использование блок-листа совсем, можно выполнить:

dnscmd /config /enableglobalqueryblocklist 0

или же в изменить соответствующий параметр реестра EnableGlobalQueryBlockList

После сделанных изменений нужно перезапустить службу DNS

WPAD сервер

Используя TechNet Library - Configuring a WPAD server рассмотрим настройки на стороне сервера Forefront TMG, который будет у нас выполнять роль сервера WPAD с опубликованным файлом авто-конфигурации wpad.dat

В консоли Forefront TMG Management в дереве навигации перейдём в ветку Networking на закладку Networks и выберем сеть, для которой нам нужно создать прослушиватель WPAD (обычно это внутренняя сеть – Internal). Откроем свойства этой сети

На закладке Auto Discovery включим опцию публикации файла wpad.dat - Publish automatic discovery information for this network

В поле где указан номер порта устанавливаем 80 порт. Как уже отмечалось ранее, в силу того, что мы используем связку WPAD/DNS, мы должны использовать именно этот порт.

Переключаемся на закладку Web Browser и настраиваем список исключений для узлов и доменов к которым клиенты должны ходить напрямую минуя прокси.

Открыв этот файл, мы сможем проверить попали ли в него данные списка обхода прокси. Изучив содержимое этого файла можно заметить то, что по умолчанию в этот файл адреса прокси-серверов попадают в виде IP адресов

.

DirectNames=new MakeNames();

cDirectNames = 10;

HttpPort = "8080" ;

cNodes = 2;

function MakeProxies ()

this[0] = new Node( "192.168.0.11" ,2531460408,1.000000);

this[1] = new Node( "192.168.0.12" ,3457248957,1.000000);

>

Proxies = new MakeProxies();

.

Для того чтобы изменить адреса прокси попадающие в wpad с IP на FQDN можно воспользоваться подключением к COM-объекту TMG через Powershell и свойством CarpNameSystem. Чтобы получить текущее значение этого свойства, выполним скрипт:

$ServerName = "TMGCLUSTER"

$FPCRoot = New-Object -comObject "FPC.Root"

$TMGObj = $FPCRoot .Arrays.Connect( $ServerName )

$TMGObj .ArrayPolicy.WebProxy.CarpNameSystem

Установленное по умолчанию значение "2" нам нужно будет заменить на значение "0" следующим образом:

$ServerName = "TMGCLUSTER"

$FPCRoot = New-Object -comObject "FPC.Root"

$TMGObj = $FPCRoot .Arrays.Connect( $ServerName )

$TMGObj .ArrayPolicy.WebProxy.CarpNameSystem = 0

$TMGObj .ApplyChanges()

Для вступления параметров в силу нужно перезапустить сервера TMG.

После перезагрузки снова проверяем содержимое файла wpad.dat и убеждаемся в том, что адреса прокси указаны в виде FQDN серверов.

.

function MakeProxies ()

this[0] = new Node( "TMG01.holding.com" ,2531460408,1.000000);

this[1] = new Node( "TMG02.holding.com" ,3457248957,1.000000);

>

.

WPAD клиенты

Дело осталось за малым – включить настройку WPAD в свойствах клиентских веб-браузеров. В Internet Explorer эта опция включена по умолчанию, и если ранее вы использовали групповые политики для явного задания настроек прокси, то возможно имеет смысл их же использовать для стирания старых настроек и включения авто-определения.

В браузере Mozilla Firefox активация механизма WPAD делается аналогичным образом и работает без нареканий (проверено на текущей версии 12.0)

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети. В этой статье я расскажу вам, как настроить Windows 2008 Server R2 в качестве сервера VPN.

После запуска службы считаем настройку роли законченной. Теперь необходимо открыть порты, разрешить пользователям дозвон до сервера и настроить выдачу ip-адресов клиентам.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP) и 500 (UDP);

Для SSTP: 443 (TCP).

Выбираем нужного нам пользователя и переходим в его свойства:

На этом шаге мы полностью закончили конфигурирование Windows 2008 Server R2 в качестве VPN сервера.

О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.

Конфигурирование Windows Server 2008 R2 в качестве VPN-сервера: 39 комментариев

Не ужели, кто-то до сих пор пользуется VPN? в 2008 винде появилась куча других возможностей для удаленной работы.

П.С. Кстати, как продвигается ваша статья про Атол + 1С?

Ну да, пользуются люди VPN. В принципе классная штука, зря вы так=) Статейка про Атол+1С скоро будет готова, немного оттестить осталось эту связку, но статейка маленькая получается, конфигурацию дорабатывать не придется. 29 января груз от Атола приезжает, будет куча интересностей. Сделаю обзор сенсорных pos-систем jiva, фронтальных pos-систем posiflex, ну и по мелочевке!

Вопрос по поводу п.3: просто разрешить порты в брандмауэре?

Добрый день! Вопрос следующий. Айпи адрес динамический, через сайт no-ip зарегистрировал домен, мне выдал айпи адрес статику, теперь куда этот адрес прописывать?

а как сделать чтоб сервер еще мог и интернет раздавать?

У меня быть может глупый вопрос, но ответа не могу найти в гуглах.

Есть доменная сеть, контроллер 2008R2, шлюз убунта (прокси и нат).

Можно ли настроить vpn на контроллере домена?

Спасибо огромнейшее за статью! Получилось с 1го раза, причем я не сисадмин 🙂

Вопрос, можно назначить IP-адреса из следующего диапазона 192.168.0.1-192.168.0.12, если в сети компьютеры подключенный к VPN-серверу имеют следующие адреса: 192.168.0.1, 192.168.0.2 и 192.168.0.3 в локальной сети, к которым можно подключится из внешней сети. К VPN-серверу подключаюсь а дальше пинг не проходит.

Здравствуйте. Не могли бы ли вы подсказать мне. Настроил все по вашей инструкции, все подключается.

Но я хотел добиться того, чтобы подключенные клиенты, после подключения по впн, начинали получать интернет от сервера.

Все клиенты подключаются на адрес второй сетевой. Все хорошо, все подключается, но интернет на них не раздается.

Подскажите как сделать, чтобы он раздавался

Зачем такой изврат?!

Если клиент подключился к VPN-серверу, то это уже подразумевает наличие интернета у клиента.

здравствуйте подскажите пожалуйста, я настроил впн, все хорошо подключается, все адреса пингуются и подключается к внешнему сетевому диску этой сетки но компы по сети не видит(((

2 Алексей

Мне как и остальным, очень интересно, что же в 2008 R2 придумали, что заменят VPN. Сисадминю больше 10 лет, перековырял этот сервак вдоль и поперек, так и не нашел ничего. Может подскажете?

2 Андрей

Вы заблуждаетесь!

А провайдеры, которые подключают пользователей по VPN?? А выделенные каналы между офисами, для организации тех же vpn-тунелей и пр.

Ну зачем же валить все в кучу?!

VPN-тунелинг ничего общего с описанным в статье не имеет.

А провайдер как раз и подключает клиента к своей VPN, чтобы выдать ему свой интернет, по проводу, как правило.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP) и 500 (UDP);

Для SSTP: 443 (TCP).

опиши где именно пожалуйста

Ну как где, в маршрутизаторе или файерволе. Если используешь прямое подключение к интернету, и файервол отключен, то порты, наверняка, открыты все.

Самое главное в п.3 для PPTP разрешить на файрволе работу протокола 47 (GRE), иначе ничего не получится.

На ADSL роутере. Возможно даже не разрешить а мапировать эти порты на 192.168.0.17 т.к. Ваш W8k находится за NATом.

Будьте добры, подскажите, если сервер получает интернет с роутера, что делать в этом случае?

В настройках роутера открывать те же порты?

(Настаивал все, как описано выше, но при попытке подключения получаю 800 ошибку)

Есть ли возможность каждому клиенту прописать отдельный IP ?

В локальной сети не могу подключиться по L2TP. По PPTP всё работает. Ошибка 809. Блин, всё перерыл. Windows Server 2008.

Выяснил причину, на клиенте был установлен ProhibitIpSec в 1, по этому сервер не подключал клиента.

На Win Server 2008 почему-то требует еще и 50 порт кроме 4500 для открытия через НАТ, из внешки подключение не идет ни в какую, в локалке все отлично соединяется. Есть идеи у кого как обойти или пробовать ставить более свежую версию сервера только!? Изменения реестра на клиентах не вариант.

добрый день. создал vpn сервер, чтоб внутренние пользователи ходили в инет, но при этом внутренние ресурсы получаются не доступны, смотрел командой tracert получается либо сервер все транслирует в инет, либо не знает куда пакеты отправлять. где-то надо прописать статический маршрут, или я что-то не правильно настроил

Отличная инструкция, все работает, как со стороны сервера так и клиента.

А у меня проблема другого плана-контроллер домена (на вин2008) за НАТом, шлюз на фриБСД, необходимо на сервере с вин2008 создать ВПН-подключение до одного департамента, что бы клиенты из моей сети могли подключаться к сети департамента без создания впн-подключений на своих компьютерах.

Настроил по инструкции, если подключатся из под Win8,10,XP то нормально работает, из под Win7 подключение проходит успешно, но по факту трафик через VPN практически не идет, крайне низкая скорость, постоянно пропадает, не хватает даже для RDP. Пинги проходят тоже с потерями (хотя по большей части проходят). Пробовал с трех разных машин под управлением Win7, ситуация аналогичная.Что можно предпринять?

Да, такая ситуация наблюдается только на l2tp. На pptp на win7 нормально подключается и работает.

В статье показано как задать параметры прокси–сервера для Internet Explorer, групповыми политиками AD.

Для Windows XP,7,2008,R2: Для того чтобы настроить параметры Internet Explorer (в том числе нужную нам настройку прокси-сервера), необходимо перейти в редактор групповых политик (gpmc.msc). И перейти по пути: User configuration –> Policies –> Windows Settings –> Internet Explorer Maintenance.

Для Windows Server 2012, Windows 8: разработчики Microsoft решили удивить своих пользователей и целиком убрали раздел Internet Explorer Maintenance из редактора групповых политик.

Привычный раздел групповых политик Internet Explorer Maintenance (IEM) также пропадает и в Windows 7 / Windows Server 2008 R2 после установки браузера Internet Explorer 10 или IE 11 (в котором появился полезный режим совместимости Enterprise Mode). И если даже на ПК с IE 10 и IE 11 продолжает действовать старая политика с IEM, применять на такой системе она не будет.

Итак, в новых реализациях задавать параметры нужно в предпочтениях групповых политик GPP (Group Policy Preferences).

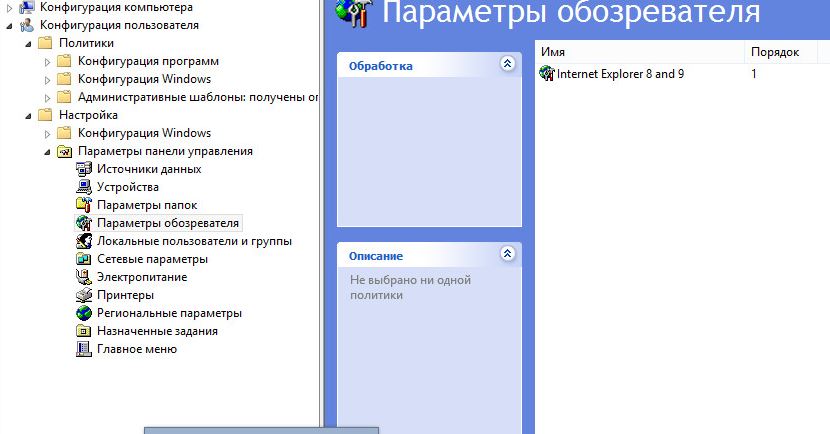

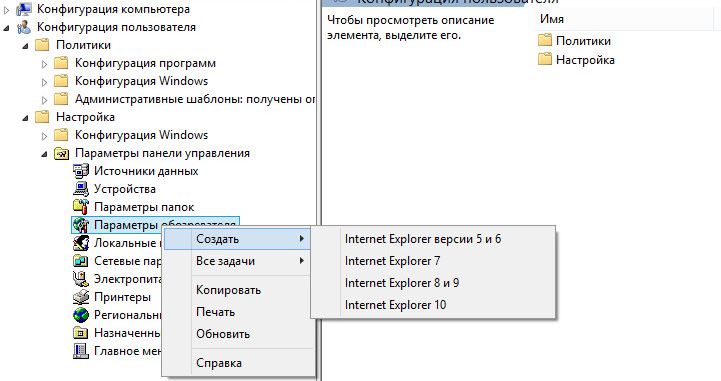

В консоли редактора групповых политик (Group Policy Management Console) откроем раздел User Configuration -> Preferences -> Control Panel Settings -> Internet Settings. В контекстном меню нажмем New -> и выберем версию IE, настройки которой будут определяться в создаваемой политике.

Доступны настройки для следующих версий IE: Internet Explorer 5,6,7,8,9,10

Примечание. Политика Internet Explorer 10 действует и на Internet Explorer 11 (в xml файлах политики можно увидеть, что опция действительна для всех версии IE, начиная c 10.0.0.0 и заканчивая 99.0.0.0).

далее создадим политику для Iternet Exlorer 10 и выше. Процесс настройки параметров IE стал более простым, параметры интернет браузера в предпочтениях групповой политики воспроизводят вкладки настроек для каждой совместимой версии IE.

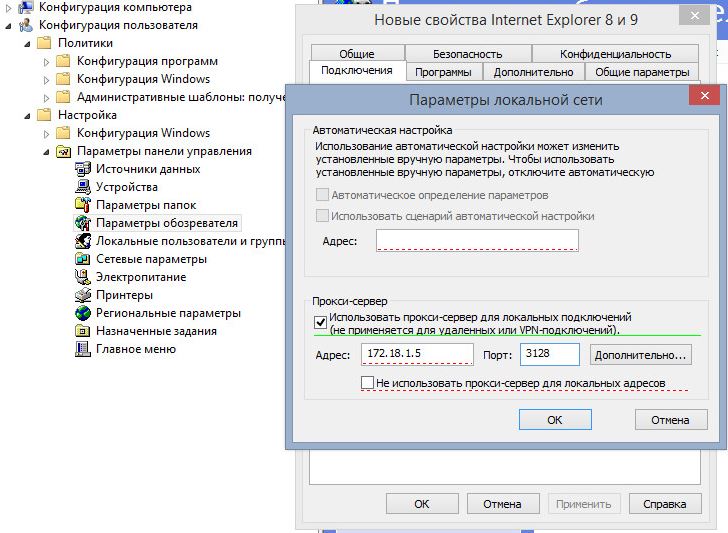

Информация. При формировании политики недостаточно сохранить внесенные изменения в редакторе политики, обратите внимание на красные и зеленые подчеркивания у настраиваемых параметров. Красное подчеркивание эта настройка не подтверждена и применяться не будет. Чтобы ее принять, нажмите F5. Зеленое подчеркивание у параметра означает, что этот настройка будет применяться через GPP.

Для нас доступные функциональные клавиши:

- F5 – Включить все настройки на текущей вкладке

- F6 – Включить выбранный параметр

- F7 – Отключить выбранный параметр

- F8 – Отключить все настройки на текущей вкладке

Настроим прокси-сервер во вкладке Подключения -> Параметры локальной сети (Connections ->Lan Settings). Ставим галку Использовать прокси-сервер для локальных подключений (Use a proxy server for your LAN), а в полях Адрес (Address) и Порт (Port) соответственно указываем ip/имя прокси-сервера и порт подключения.

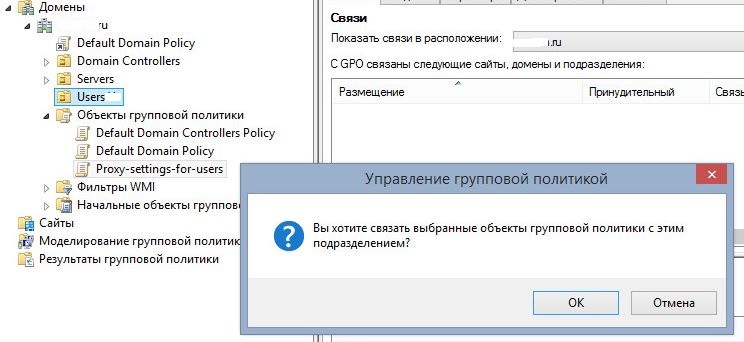

Следующим шагом сохраняем политику и применяем к нужному контейнеру AD.

Читайте также: