Настройка proxy server windows server

Обновлено: 08.07.2024

Доступно несколько методов настройки Windows для подключения к Интернету с помощью прокси-сервера. Метод, который будет работать лучше всего для вас, зависит от типов приложений, которые вы используете.

Применяется к: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 2777643

Домашние пользователи. Эта статья предназначена для использования агентами поддержки и ИТ-специалистами. Дополнительные сведения о настройке прокси-сервера на домашнем компьютере см. в следующей статье:

Настройка параметров прокси-сервера с помощью протокола автоматического обнаружения веб-прокси (WPAD)

Рекомендуется использовать WPAD для настройки Windows для использования прокси-сервера в Интернете. Конфигурация делается с помощью DNS или DHCP. Он не требует параметров на клиентских компьютерах. Пользователи могут привозить компьютеры и устройства из дома или других мест и автоматически открывать конфигурацию прокси-сервера в Интернете.

Настройка параметров прокси-сервера в Internet Explorer или с помощью групповой политики

Если вы предпочитаете статически настраивать клиентские компьютеры с помощью параметров прокси-сервера в Интернете, используйте один из следующих методов:

- Настройка параметров в Internet Explorer вручную.

- Настройка компьютеров, присоединив к домену, с помощью групповой политики.

Приложениям, которые не получают параметры прокси в Internet Explorer, может потребоваться установить параметры в каждом приложении для настройки параметров прокси.

Файлы автоматической конфигурации прокси/автоматической конфигурации (PAC)

Параметры файловой конфигурации (PAC) прокси-сервера также можно настраивать вручную в Internet Explorer или с помощью групповой политики. При использовании Microsoft Store приложений тип приложения определяет, используются ли параметры прокси, полученные из файлов PAC. Кроме того, у приложения могут быть параметры для настройки параметров прокси.

Программное обеспечение клиента прокси/брандмауэра

Программное обеспечение клиента прокси/брандмауэра имеет определенный характер для бренда прокси-сервера, который вы используете. Шлюз microsoft Forefront Threat Management Gateway (TMG) 2010 является примером прокси-сервера, который может использовать клиентские программы для управления настройками прокси. Клиентское программное обеспечение прокси/брандмауэра, установленное в качестве драйвера LSP, не будет работать Windows с любыми современными и Microsoft Store приложениями, но будет работать со стандартными приложениями. Клиентское программное обеспечение прокси/брандмауэра, установленное в качестве драйвера WFP, будет работать с Windows во всех приложениях. Обратитесь к производителю прокси-серверов, если у вас есть другие вопросы об использовании клиентского программного обеспечения производителя вместе с Windows.

Клиентский инструмент брандмауэра TMG/ISA основан на LSP и не будет работать с приложениями Modern/Microsoft Store.

Справка

Дополнительные сведения о настройке параметров прокси-сервера с помощью групповой политики см. в следующей статье:

Средства расширения и Параметры

Web Application Proxy предоставляет такие же возможности публикации приложений, как и Forefront Unified Access Gateway (UAG), однако данная служба также позволяет взаимодействовать с другими серверами и сервисами, обеспечивая тем самым более гибкую и рациональную конфигурацию.

Требования к организации Web Application Proxy и ключевые особенности:

- Систему можно развернуть на серверах с ОС Windows Server 2012 R2, включенных в домен Active Directory, с ролями AD FS и Web Application Proxy. Эти роли должны быть установлены на разных серверах.

- Необходимо обновить схему Active Directory до Windows Server 2012 R2 (обновлять контроллеры домена до Windows Server 2012 R2 не нужно)

- В качестве клиентских устройств поддерживаются устройства с ОС Windows, IOS (iPad и iPhone). Работы над клиентами для Android и Windows Phone пока еще не окончены

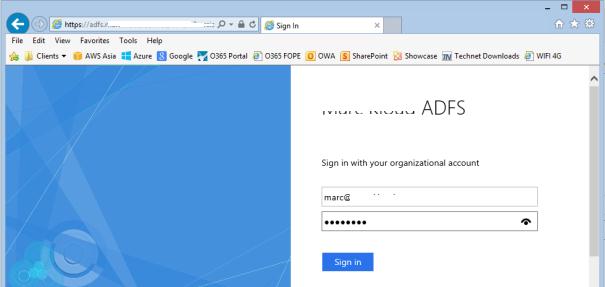

- Аутентификация клиентов осуществляется службой Active Directory Federation Services (ADFS), которая также выполняет функции ADFS – проксирования.

- Типовая схема размещения сервера с ролью Web Application Proxy представлена на рисунке. Данный сервер располагается в выделенной DMZ зоне и отделен от внешней (Интернет) и внутренней сети (Интранет) межсетевыми экранами. В этой конфигурации для работы Web Application Proxy требует наличия двух интерфейсов – внутреннего (Intranet) и внешнего (DMZ)

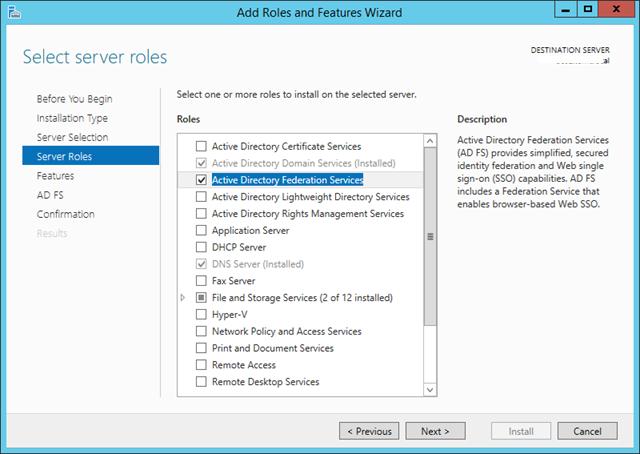

Установка роли ADFS в Windows Server 2012 R2

Для обеспечения дополнительной безопасности преаутентифкация внешних клиентов выполняется на сервере ADFS, в противном случае используется pass-through аутентификация на конечном сервере приложения (что менее секьюрно). Поэтому первый шаг при настройке Web Application Proxy – установка на отдельном сервере роли Active Directory Federation Services.

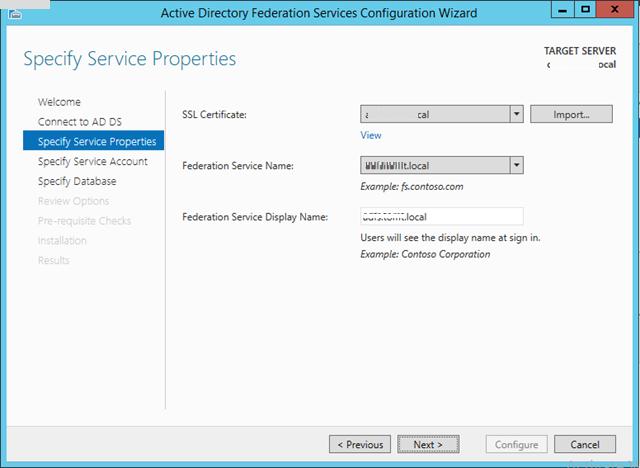

При установке ADFS нужно выбрать SSL сертификат, который будет использоваться для шифрования, а также DNS имена, которые будут использоваться клиентами при подключении (соответствующие записи в DNS зоне придется создать самостоятельно).

Затем нужно указать сервисную учетную запись для службы ADFS. Необходимо учесть, что имя ADFS должно быть указано в атрибут Service Principal Name аккаунта. Сделать это можно командой:

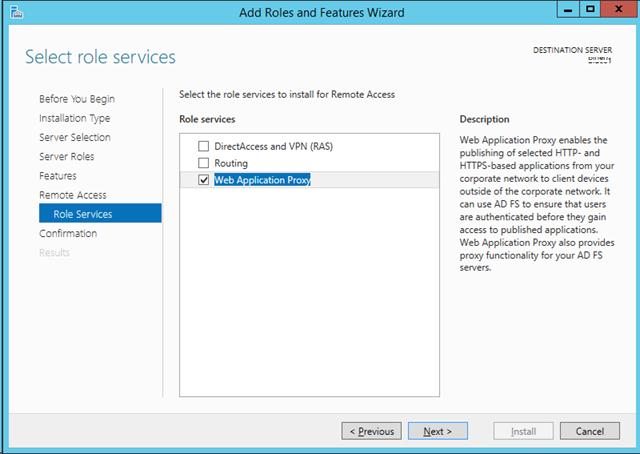

Установка службы Web Application Proxy

Следующий этап, настройка самой службы Web Application Proxy. Напомним, что служба Web Application Proxy в Windows Server 2012 R2 является частью роли “Remote Access”. Установите службу Web Application Proxy и запустите мастер ее настройки.

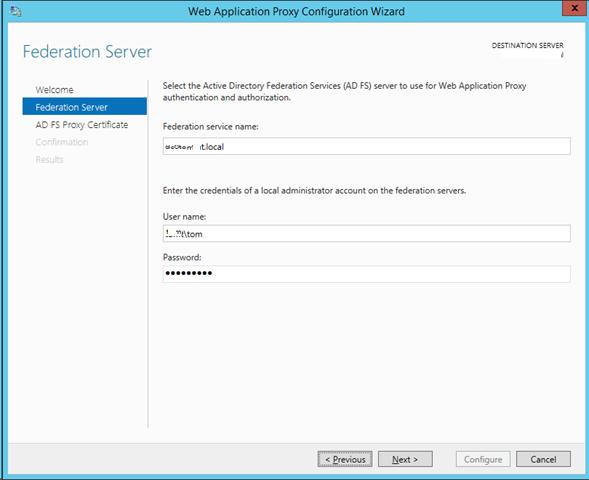

На первом этапе мастер предложит Вам указать имя ADFS сервера и параметры учетной записи, имеющей доступ к данной службе.

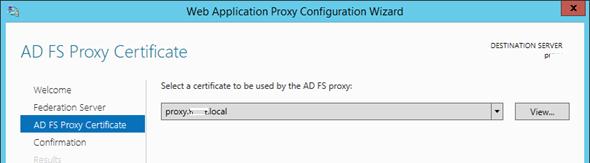

Далее нужно указать сертификат (убедитесь, что в альтернативных именах сертификата содержится имя сервера ADFS).

Публикация приложения через Web Application Proxy

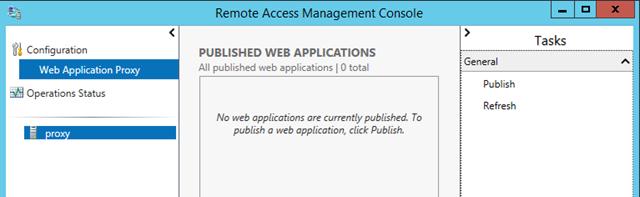

После того, как установлены роли ADFS и Web Application Proxy (которая работает еще и как ADFS Proxy), можно перейти непосредственно к публикации наружу конкретного приложения. Сделать это можно с помощью консоли Remote Access Management Console.

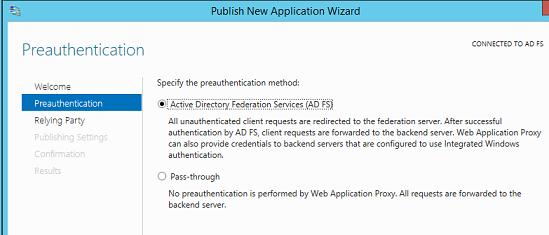

Запустите мастер публикации и укажите, хотите ли вы использовать для преаутентификации службу ADFS (это именно наш вариант).

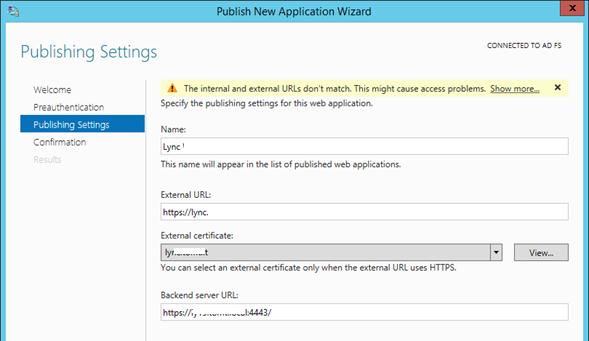

Затем нужно задать имя публикуемого приложения, используемый сертификат, внешний URL (имеенно его для подключения будут использовать внешние пользователи) и внутрений URL-адрес сервера, на который будут пересылаться запросы.

Backend server URL: lync.winitpro.local:4443

Завершите работу мастера, и на этом публикация приложений окончена. Теперь, если попытаться с помощью браузера зайти на опубликованный внешний URL-адрес, то браузер сначала будет перенаправлен на службу аутентификации (ADFS Proxy), а после успешной аутентификации пользователь будет отправлен непосредственно на внутренний сайт (веб приложение).

Благодаря новой службе Web Application Proxy в Windows Server 2012 R2 возможно реализовать функционал обратного прокси сервера с целью публикации внутренних служб предприятия наружу без необходимости использования задействовать сторонние файерволы и продукты, в том числе такие, как Forefront и пр.

Настройте прокси-сервер в Windows, и приложения отправят ваш сетевой трафик через прокси-сервер. Например, вам может потребоваться использовать прокси-сервер, предоставленный вашим работодателем.

Как правило, вы будете использовать прокси-сервер, если ваша школа или работа предоставит вам его. Вы также можете использовать прокси-сервер, чтобы скрыть свой IP-адрес или доступ к закрытым сайтам, которые недоступны в вашей стране, но для этого рекомендуется использовать VPN (В чём отличие прокси-сервера от VPN?). Если вам нужно настроить прокси для школы или работы, получите необходимые учетные данные и изучите их.

Выбранные вами параметры будут использоваться для Microsoft Edge, Google Chrome, Internet Explorer и других приложений, использующих настройки прокси-сервера. Некоторые приложения, в том числе Mozilla Firefox, позволяют настраивать параметры прокси-сервера, которые переопределяют ваши системные настройки. Вот как настроить системный прокси в Windows 10, 8 и 7.

Windows 8 и 10

В Windows 10 вы найдете эти параметры в разделе «Настройки» → «Сеть и Интернет» → «Прокси». В Windows 8 тот же экран доступен в настройках ПК → Сетевой прокси.

Настройки здесь применяются, когда вы подключены к сетевым соединениям Ethernet и Wi-Fi, но не будете использоваться, когда вы подключены к VPN .

По умолчанию Windows пытается автоматически определить ваши настройки прокси с параметром «Автоматически определять настройки». В частности, Windows использует протокол автоматического обнаружения веб-прокси или WPAD. Бизнес и школьные сети могут использовать эту функцию для автоматического предоставления настроек прокси-сервера для всех ПК в своих сетях. Если для сети, к которой вы подключены, требуется прокси-сервер, и он предоставляет этот прокси через WPAD, Windows автоматически настроит и использует прокси-сервер. Если сеть не предоставляет прокси-сервер, он вообще не будет использовать прокси-сервер.

Если вы не хотите, чтобы Windows автоматически определяла настройки прокси-сервера, установите для параметра «Автоматическое определение настроек» значение «Выкл.». Затем Windows будет использовать прокси-сервер, если вы настроите его под настройкой прокси-сервера вручную.

В некоторых случаях вам может потребоваться вручную ввести адрес сценария установки для вашей конфигурации прокси. Для этого включите параметр «Использовать сценарий установки». Подключите сетевой адрес сценария в поле «Адрес сценария» и нажмите «Сохранить». Этот скрипт также можно назвать файлом .PAC.

Поставщик вашей организации или прокси предоставит вам адрес сценария установки, если он вам нужен.

Чтобы ввести настройки ручного прокси-сервера, включите «Использовать прокси-сервер» в разделе «Настройка прокси-сервера вручную». Введите адрес прокси-сервера и порт, который он использует в поле «Адрес» и «Порт».

Поставщик вашей организации или прокси-провайдера предоставит вам сетевой адрес и номер порта, который требуется прокси-серверу.

Вы также можете отметить «Не использовать прокси-сервер для локальных (интрасети) адресов». Windows будет обходить прокси-сервер при подключении к ресурсам в локальной сети или в интрасети. Когда вы подключаетесь к адресам в Интернете, Windows будет использовать прокси-сервер.

Нажмите «Сохранить», когда вы закончите, чтобы изменить настройки прокси-сервера.

Windows 7

В Windows 7 вы можете изменить свой прокси-сервер в диалоговом окне «Настройки Интернета». Вы также можете использовать этот диалог в Windows 8 и 10, если хотите. Оба интерфейса меняют один и тот же общесистемный параметр.

Сначала откройте окно «Свойства браузера». Вы найдете его на панели управления → Сеть и Интернет → Свойства браузера. Вы также можете щелкнуть меню «Сервис» в Internet Explorer и выбрать «Свойства браузера», чтобы открыть его.

Опция «Автоматическое определение параметров» включена по умолчанию. Когда эта опция включена, Windows попытается автоматически обнаружить прокси-сервер с помощью протокола автоматического обнаружения веб-прокси или WPAD. Если прокси не предоставляется вашей сетью, никто не будет использоваться. Отключите эту опцию, чтобы Windows не могла использовать WPAD для автоматической настройки параметров прокси-сервера.

Параметр «Использовать сценарий автоматической конфигурации» позволяет ввести адрес сценария автоматической настройки прокси. Этот адрес будет предоставлен вашей организацией или прокси-провайдером, если вам это нужно.

Флажок «Использовать прокси-сервер для локальных подключений» позволит вам вручную включить и настроить прокси-сервер. Проверьте его и введите сетевой адрес и порт прокси ниже. Организация, предоставляющая ваш прокси-сервер, предоставит вам эти данные.

По умолчанию Windows автоматически отправит весь трафик через прокси-сервер, включая трафик на адреса в локальной сети или в интрасеть. Чтобы всегда обойти прокси-сервер при подключении к этим локальным адресам, установите флажок «Не использовать прокси-сервер для локальных адресов». Приложения будут обходить прокси-сервер и напрямую подключаться к ресурсам в вашей локальной сети, но не к интернет-адресам.

В разделе «Исключения» вы можете указать список адресов, в которых Windows будет обходить прокси-сервер. По умолчанию он включает только *.local . Звездочка здесь известна как «подстановочный знак» и соответствует всему. Это означает, что любой адрес, заканчивающийся на «.local», включая server.local и database.local, будет доступен напрямую.

Нажмите «ОК», чтобы сохранить изменения.

Правильным вариантом ответа было бы купить такие решения как Kerio Control или UserGate, но как всегда денег нет, а потребность есть.

Тут то к нам и приходит на выручку старый добрый Squid, но опять же — где взять веб интерфейс? SAMS2? Морально устарел. Тут то и приходит на выручку pfSense.

Описание

В данной статье будет описан способ настройки прокси-сервера Squid.

Для авторизации пользователей будет использоваться Kerberos.

Для фильтрации по доменным группам будет использоваться SquidGuard.

Для мониторинга будет использован Lightsquid, sqstat и внутренние системы мониторинга pfSense.

Также будет решена частая проблема, связанная с внедрением технологии единого входа (SSO), а именно приложения, пытающиеся ходить в интернет под учеткой компа\своей системной учеткой.

Подготовка к установке Squid

За основу будет взят pfSense, Инструкция по установке.

Внутри которого мы организуем аутентификацию на сам межсетевой экран с помощью доменных учеток. Инструкция.

Перед началом установки Squid необходимо настроить DNS сервера в pfsense, сделать для него запись A и PTR записи на нашем DNS сервере и настроить NTP так, чтобы время не отличалось от времени на контроллере домена.

А в вашей сети предоставить возможность WAN интерфейсу pfSense ходить в интернет, а пользователям в локальной сети подключаться на LAN интерфейс, в том числе по порту 7445 и 3128 (в моем случае 8080).

Всё готово? С доменом связь по LDAP для авторизации на pfSense установлена и время синхронизировано? Отлично. Пора приступать к основному процессу.

Установка и предварительная настройка

Squid, SquidGuard и LightSquid установим из менеджера пакетов pfSense в разделе «Система/Менеджер пакетов».

После успешной установки переходим в «Сервисы/Squid Proxy server/» и в первую очередь во вкладке Local Cache настраиваем кеширование, я выставил все по 0, т.к. не вижу особого смысла кешировать сайты, с этим и браузеры прекрасно справляются. После настройки нажимаем клавишу «Сохранить» внизу экрана и это даст нам возможность производить основные настройки прокси.

Основные настройки приводим к следующему виду:

Порт по умолчанию 3128, но я предпочитаю использовать 8080.

Выбранные параметры во вкладке Proxy Interface определяют какие интерфейсы будет слушать наш прокси сервер. Так как этот межсетевой экран построен таким образом, что в интернет он смотрит WAN интерфейсом, даже при том что LAN и WAN могут быть в одной локальной подсети, рекомендую для прокси использовать именно LAN.

Лупбек нужен для работы sqstat.

На этом этапе нам необходимо перейти в наш контроллер домена, создать в нем учетную запись для аутентификации(можно использовать и ту что настроили для аутентификации на сам pfSense). Здесь очень важный фактор — если вы намерены использовать шифрование AES128 или AES256 — проставьте соответствующие галочки в настройках учетной записи.

В случае если ваш домен представляет собой весьма сложный лес с большим количеством каталогов или ваш домен .local, то ВОЗМОЖНО, но не точно, вам придется использовать для этой учетной записи простой пароль, баг известный, но со сложный паролем может просто не работать, надо проверять на конкретном частном случае.

После этого всего формируем файл ключей для кербероса, на контроллере домена открываем командную строку с правами администратора и вводим:

Где указываем свой FQDN pfSense, обязательно соблюдая регистр, в параметр mapuser вводим нашу доменную учетную запись и её пароль, а в crypto выбираем способ шифрования, я использовал rc4 для работы и в поле -out выбираем куда отправим наш готовый файл ключей.

После успешного создания файла ключей отправим его на наш pfSense, я использовал для этого Far, но также можно сделать этот как командами, так и putty или через веб интерфейс pfSense в разделе «Диагностика\Командная строка».

Теперь мы можем отредактировать\создать /etc/krb5.conf

где /etc/krb5.keytab это созданный нами файл ключей.

Обязательно проверьте работу кербероса с помощью kinit, если не работает — дальше нет смысла читать.

Настройка аутентификации Squid и списка доступа без аутентификации

Успешно настроив керберос прикрутим его к нашему Squid`у.

Для этого перейдите в Сервисы\Squid Proxy Server и в основных настройках опуститесь в самый низ, там найдем кнопочку «Расширенные настройки».

В поле Custom Options (Before Auth) введем:

uде auth_param negotiate program /usr/local/libexec/squid/negotiate_kerberos_auth — выбирает необходимый нам хелпер керберос аутентификации.

Ключ -s с значением GSS_C_NO_NAME — определяет использование любой учетной записи из файла ключа.

Ключ -k с значением /usr/local/etc/squid/squid.keytab — определяет использовать именно этот кейтаб файл. В моем случае это тот же сформированный нами кейтаб файл, который я скопировал в директорию /usr/local/etc/squid/ и переименовал, потому что с той директорией сквид дружить не хотел, видимо прав не хватало.

Ключ -t с значением -t none — отключает цикличные запросы к контроллеру домена, что сильно снижает нагрузку на него если у вас больше 50 пользователей.

На время теста также можно добавить ключ -d — т.е диагностика, больше логов будет выводиться.

auth_param negotiate children 1000 — определяет сколько одновременных процессов авторизации может быть запущено

auth_param negotiate keep_alive on — не дает разорвать связь во время опроса цепочки авторизации

acl auth proxy_auth REQUIRED — создает и требует список контроля доступа, включающий в себя пользователей, прошедших авторизацию

acl nonauth dstdomain "/etc/squid/nonauth.txt" — сообщаем сквиду о списке доступа nonauth в котором содержатся домены назначения, к которым всегда будет разрешен доступ всем. Сам файл создаем, а внутрь него вписываем домены в формате

Настройка SquidGuard

Переходим в Сервисы\SquidGuard Proxy Filter.

В LDAP Options вводим данные нашей учетной записи, используемой для керберос аутентификации, но в следующем формате:

Если есть пробелы и\или не латинские символы всю эту запись стоит заключить в одинарные или двойные кавычки:

Далее обязательно ставим эти галочки:

Чтобы отрезать ненужные DOMAIN\pfsense DOMAIN.LOCALк которым вся система очень чувствительна.

Теперь переходим в Group Acl и привязываем наши доменные группы доступа, я использую простые наименования в духе group_0, group_1 и тд до 3, где 3 — доступ только в белый список, а 0 — можно всё.

Привязываются группы следующим образом:

сохраняем нашу группу, переходим в Times, там я создал один промежуток означающий работать всегда, теперь переходим в Target Categories и создаем списки по своему усмотрению, после создания списков возвращаемся в наши группы и внутри группы кнопочками выбираем кто куда может, а кто куда — нет.

LightSquid и sqstat

Если в процессе настройки мы выбрали лупбек в настройках сквида и открыли возможность заходить на 7445 в фаерволле как в нашей сети, так и на самом pfSense, то при переходе в Диагностика\Squid Proxy Reports мы без проблем сможем открыть и sqstat и Lighsquid, для последнего нужно будет там же придумать логин и пароль, а также есть возможность выбрать оформление.

Завершение

pfSense очень мощный инструмент, который может очень много всего — и проксирование трафика, и контроль над доступом пользователей в интернет это лишь крупица всего функционала, тем не менее на предприятии с 500 машинами это решило проблему и позволило сэкономить на покупке прокси.

Надеюсь данная статья поможет кому-нибудь решить достаточно актуальную для средних и крупных предприятий задачу.

Читайте также: