Настройка quicksessioncollection windows server 2016

Обновлено: 04.07.2024

Как обеспечить удаленное управление в RDP сессиях на терминальном сервере Windows Server 2012R2 /2016/2019 в доменной сети

1)В консоли ADUC и выберем пользователя, которому будет разрешено подключение к сессиям. Создаём группу TS-RDP-RemoteAssistance

3)После успешной установки, нам нужно настроить несколько локальных политик на сервере.

Очевидно, что если количество терминальных серверов достаточно большое, настройку политик лучше производить в консоли Group Policy Object Editor GPO.

Если один терминальный сервер, как в моем примере, то достаточно редактора локальных групповых политик.

Конфигурация компьютера \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Узел сеансов удаленных рабочих столов \ Соединения

Разрешить пользователям удаленно подключаться с помощью служб удаленных рабочих столов

No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

Full Control with users’s permission — полный контроль с разрешения пользователя (1);

Full Control without users’s permission — полный контроль без разрешения пользователя (2);

View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

Этой политикой включается возможность отправки приглашений пользователями.

Так же включаем политику, разрешаем удаленное управление, выбираем способ доставки и время действия.

На этом настройка завершена. После настройки политик необходимо выполнить gpupdate /force или перезагрузить сервер.

8)Исполняемый файл Remote Assistance называется msra.exe. Достаточно выполнить Start -> Run -> msra.exe

Подключение выглядит следующим образом.

msra /offerRA MSK01-RDP01.5house.win

9)После того, как пользователь дает разрешение на подключение к сессии и управление, все в Ваших руках!

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection [Создадим коллекцию со списком подключения через powershell

New-RDSessionCollection –CollectionName SessionCollection –SessionHost MSK01-RDS.5house.win –CollectionDescription “This Collection is for Desktop Sessions” –ConnectionBroker MSK01-RDS.5house.win]

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

Как настроить приложение “Быстрая помощь” (Quick Assist) доступное в Windows 10 версии 1607 (Anniversary Update) и выше ,работает через интернет (аналог TeamViewer тим вивер anydesk эни деск)

Если вы оказываете помощь

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу Быстрая помощь и нажмите Enter.

Выберите ссылку “Оказать помощь”.

Введите имя учетной записи Microsoft.

Если вы получаете помощь

Для получения помощи не нужно регистрировать учетную запись Microsoft

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу “Быстрая помощь” и нажмите Enter.

Выберите ссылку “Получить помощь”.

Со своей стороны, пользователь к которому подключились, может либо поставить сеанс «помощи» на паузу, либо закрыть приложение, если вдруг потребовалось резко прервать сеанс удаленного управления компьютером.

Среди незаметных возможностей — передача файлов на удаленный компьютер и с него: для этого просто скопируйте файл в одном расположении, например, на своём компьютере (Ctrl+C) и вставьте (Ctrl+V) в другом, например, на удаленном компьютере.

Установим роли терминального сервера на Windows Server 2016 и лицензируем.

- Подготовка Windows Server 2016.

- Установка роли терминального сервера.

- Лицензирование терминального сервера.

Ссылки

Подготовка Windows Server 2016

Сервер разворачиваю на базе виртуальной машины VMware. Устанавливаем ОС:

Ссылка на инструкцию по установке ОС приведена выше. ОС установлена.

Не забываем установить VMware Tools.

Тип сетевухи E1000E нежелателен.

Меняем его на VMXNET 3.

Активируем Windows Server 2016.

Установка роли терминального сервера

Before You Begin пропускаем. Next.

Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, выбираем его, Next.

Deployment Type. Для одного сервера, выбираем Quick Start. Next.

Deployment Scenario. Наши пользователи будут подключаться к серверу (собственным сессиям на сервере), а не к собственным виртуальным машинам. Выбираем Session-based desktop deployment. Next.

Server Selection. Выбираем текущий сервер. Next.

На наш сервер будут добавлены следующие серверные роли:

- RD Connection Broker — контроль подключений пользователей, определяет для какого пользователя на каком сервере будет открыта сессия или запущено приложение.

- Web Access — доступ к приложениям через веб браузер.

- RD session Host — сервер, на котором будут опубликованы приложения и на который пользователи смогут подключаться через удаленный рабочий стол.

Позже мы добавим на сервер ещё одну роль:

Установим галку, чтобы сервер при необходимости перезагружался. Deploy.

Начинается автоматическая установка ролей. Сервер перезагружается.

Даже какие-то обновления подтянулись.

После перезагрузки и установки первой роли включается триальный период работы терминального сервера 120 дней.

Первые три роли установлены. Close.

Выбираем QuickSessionCollection, проверяем, что пользователям дан доступ к терминальному серверу. При необходимости можно создать свою коллекцию.

По умолчанию в группе все доменные пользователи.

Редактирую, даю доступ нужной группе пользователей и переименовываю коллекцию.

Перезагружаемся и переходим к лицензированию.

Лицензирование терминального сервера

Устанавливаем RD Licensing сервис, нажав на зелёный плюсик.

Следуем инструкциям, сложностей не должно быть.

Выбираем текущий сервер, Next.

Начинается установка роли RD Licensing.

Установка роли RD Licensing успешно завершена. На всякий случай перезагружаю сервер.

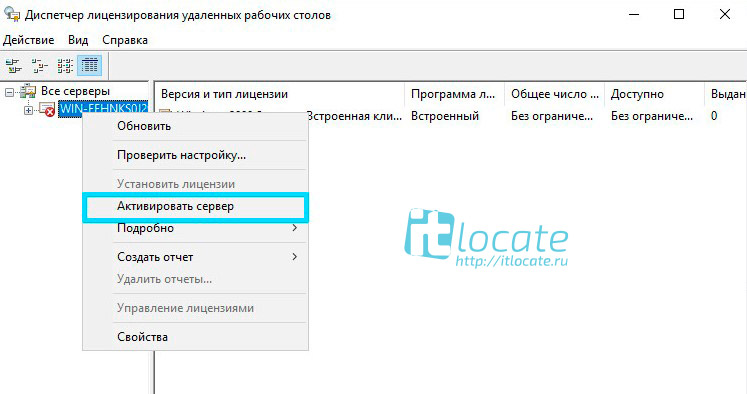

Запускаем Диспетчер лицензирования удалённых рабочих столов (Remote Desktop Licensing Manager).

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации.

Жмем Next на первой странице мастера.

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID).

Выбираем "Activate a license server". Next.

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. На вопрос "Do you wish to install client access licenses now on the license server with this product ID?" отвечаем "Yes" и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку "Start Install Licenses Wizard now". Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2016 Remote Desktop Services Per User client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, один из данных номеров ищем в Интернете… Next.

Ну вот мы и получили нужные нам клиентские лицензии.

Копируем ключ и вводим его в мастер. Next.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получились, но сервер светится желтым:

Сервер не является членом группы терминальных серверов в Active Directory. Нажмём Add to Grоup.

Сервер добавлен в группу терминальных серверов в Active Directory.

Сервер лицензий позеленел, на первый взгляд всё в порядке.

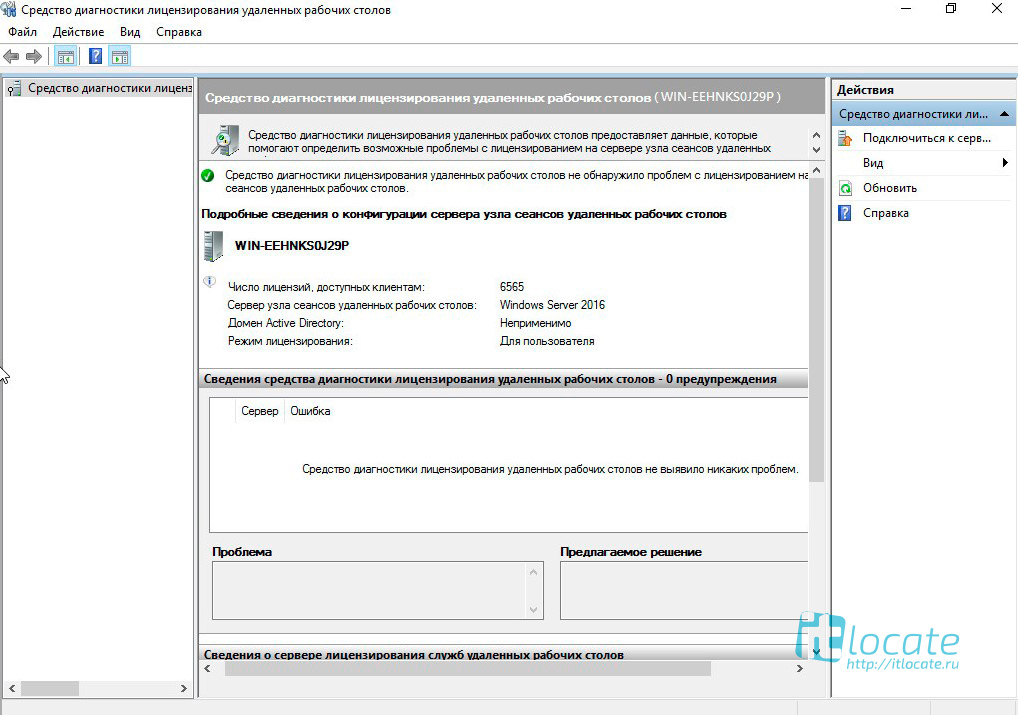

Запускаем Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

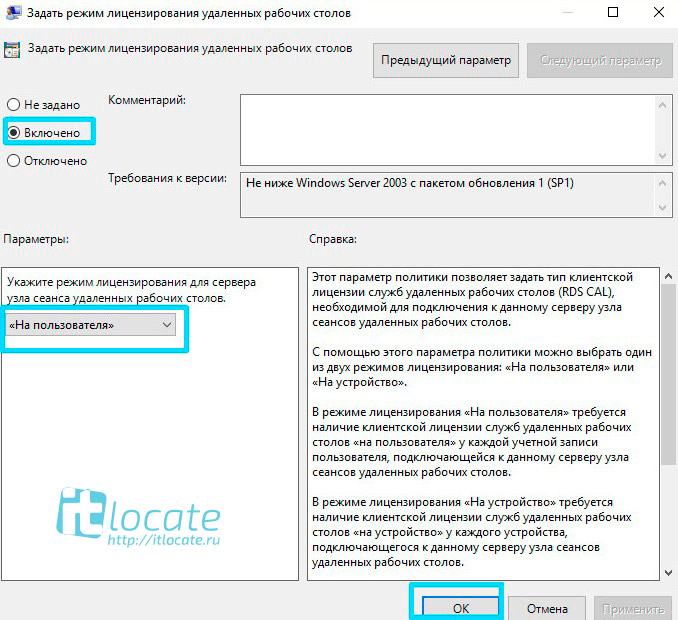

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле "Specify the licensing mode for the RD Session Host server" устанавливаем значение Per Device или Per User в зависимости от установленных вами лицензий. В моём случае Per User. OK.

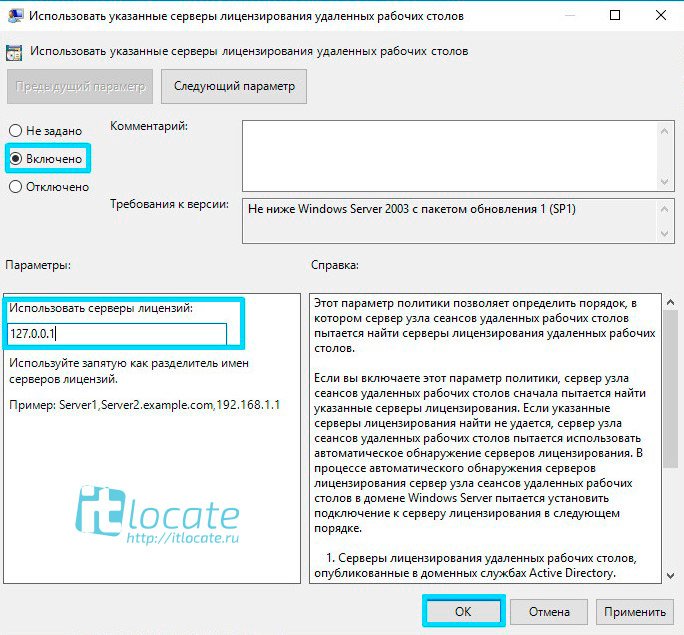

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле "License server to use" прописываем сервер, с которого получать лицензии, в моём случае "localhost". OK.

Перезагружаем сервер. Запускаем Remote Desktop Licensing Diagnoser.

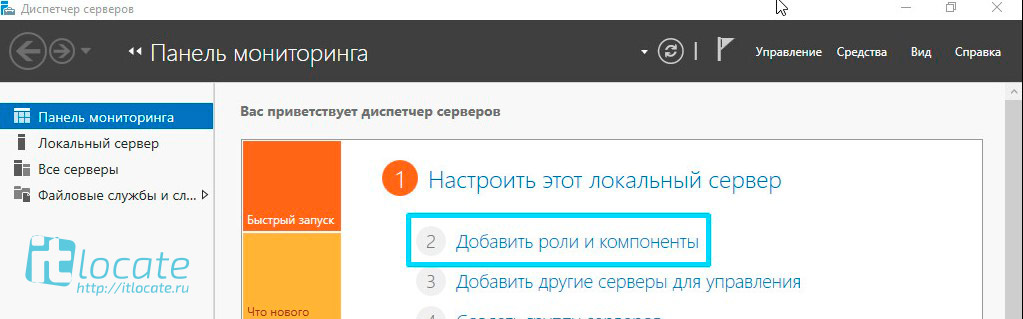

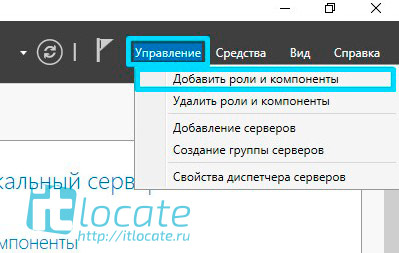

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера. На будущем терминальном сервере открываем диспетчер сервера через Панель управления ( Win + R Control) — Администрирование — Диспетчер серверов (Server Manager) или через команду "Выполнить" ( Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

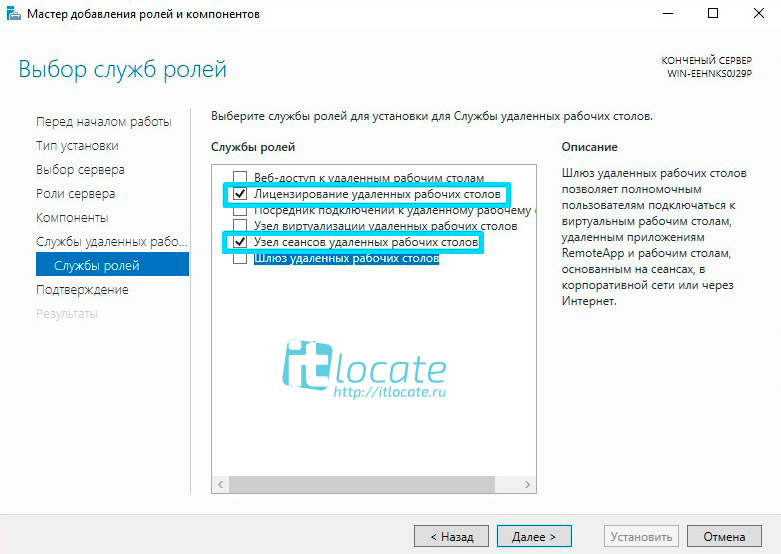

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation), выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host), жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

Активация лицензии удалённых рабочих столов

Средства - Remote Desktop Services - Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager). Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

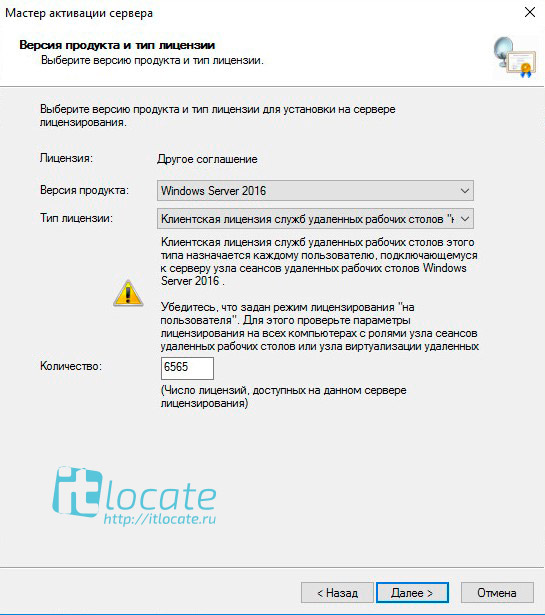

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение, и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:"номер соглашения windows server 2016". Ключ 6565792 - также является результатом выдачи поисковика google). Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

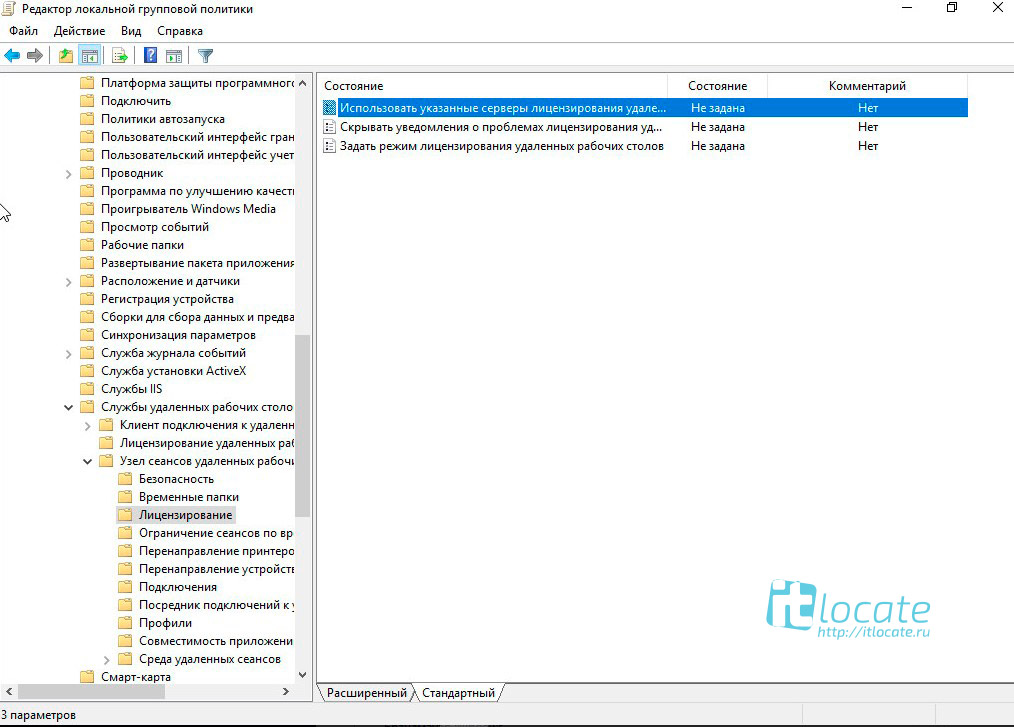

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем командное меню "Выполнить" Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) - Административные шаблоны (Administrative Templates) - Компоненты Windows (Windows Components) - Службы удаленных рабочих столов (Remote Desktop Services) - Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) - Лицензирование (Licensing).

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов. Теперь всё ок!

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр ( Win + R regedit), переходим по ветке:

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта. Так же это можно сделать через командную строу:

Возможные проблемы

Подключение было запрещено

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов. Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально. Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость). Если не поможет, то советую переустановить роли и компоненты.

Полный список параметров RDPклиента mstsc.exe, определяющих возможность удаленного теневого подключения к сессии конечного пользователя:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt]]

/shadow:ID – подключится к RDP сессии с указанным ID.

/v:servername – имяRDP/RDS терминального сервера (если не задано, используется текущий).

/control – возможность взаимодействия с сеансом пользователя (если не указано, используется режим просмотра сессии пользователя).

/noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии.

/prompt –используется для подключения под другими учетными данными. Запрашивается имя и пароль пользователя для подключения к удаленному компьютеру.

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection

выберите в контекстном меню Shadow (Теневая копия)

Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии)

Если пользователь подтвердит, подключение, в режиме просмотра администратор увидит его рабочий стол, но не сможет взаимодействовать с ним.

Совет. Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

Если попытаться подключиться к сессии пользователя без запроса подтверждения, появится ошибка, сообщающая, что такое это запрещено групповой политикой:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

Параметры удаленного управлениями RDS сессиями пользователя настраиваются политикой Set rules for remote control of Remote Desktop Services user sessions (Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов), которая находится в разделе Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections (Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения) в пользовательской и «компьютерной» секциях GPO. Данной политике соответствует dword параметр реестра Shadow в ветке HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

Этой политикой можно настроить следующие варианты теневого подключения через теневое подключение RD Shadow::

- No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

- Full Control with users’s permission — полный контроль с разрешения пользователя (1);

- Full Control without users’s permission — полный контроль без разрешения пользователя (2);

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

Теневое подключение RDS Shadow из PowerShell

Воспользоваться функционалом теневого подключения к сессии пользователя через теневое подключение Remote Desktop Services можно и из Powershell.

В первую очередь покажем, как получить список сессий на терминальном сервере (сессии пользователей будут сгруппированы в группы в зависимости от их статуса):

Также для получения списка всех сессии на сервере можно выполнить команду

На экране отобразится список RDP сессий, их ID и статус: активная сесиия (Active) или отключенная (Disconnected).

Для получения списка сессий на удалённом сервере выполните команду:

query session /server:servername

Для более удобного теневого подключения к сессиям можно использовать следующий скрипт. Скрипт предложит ввести имя удаленного компьютера и выведет список всех сеансов и предложит указать сеанс, к которому нужно подключится:

shadow.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

Можно поместить данный файл в каталог %Windir%\System32, в результате для теневого подключения достаточно выполнить команду shadow.

Для подключения к консольной сессии можно использовать такой скрипт:

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

for /f "tokens=3 delims h2_3">Как разрешить обычном пользователям использовать теневое подключение

В рассмотренных выше примерах для использования теневого подключения к терминальным сессиям необходимы права локального администратора на RDS сервере. Однако можно разрешить использовать теневое (shadow) подключение для подключения к сессиям пользователей и простым пользователям (не давая им прав локального администратора на сервере).

К примеру, вы хотите разрешить членам группы AllowRDSShadow использовать теневое подключение к сессиям пользователей, выполните команду:

wmic

/namespace:\\root\CIMV2\TerminalServices PATH

Win32_TSPermissionsSetting WHERE (TerminalName=”RDP-Tcp”) CALL

AddAccount “corp\AllowRDSShadow”,2

Читайте также: