Настройка rras windows server 2019

Обновлено: 04.05.2024

В статье описывается настройка службы Microsoft Routing and Remote Access Service (RRAS) для подключения к VPN c двухфакторной аутентификацией.

Применимо к версиям:

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Возможные способы аутентификации:

Для настройки второго фактора аутентификации вам потребуется установить и настроить MultiFactor Radius Adapter.

- Клиент VPN подключается к RRAS серверу, указывает логин и пароль;

- RRAS сервер переадресовывает запрос компоненту MultiFactor Radius Adapter;

- Компонент проверяет логин и пароль пользователя в домене ActiveDirectory и отправляет на телефон пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в телефоне и подключается к VPN.

Установка и настройка Routing and Remote Access Service (RRAS)

- Откройте Server Manager, в меню Manage выберите "Add Roles and Features Wizard".

- В разделе Server Roles отметьте "Remote Access" -> "Direct Access and VPN (RAS)"

- Завершите установку.

- В Server Manager, в меню Tools выберите "Routing and Remote Access"

- Правой кнопкой на имени сервера, далее "Configure and Enable Routing and Remote Access"

RRAS предлагает несколько протоколов для VPN соединений: PPTP, L2TP/IPSec и SSTP:

- PPTP является устаревшим и небезопасным;

- L2TP/IPSec и IKEv2 безопасны, но используют нестандартные порты и ваши пользователи могут испытывать проблемы при подключении из домашних и публичных сетей;

- SSTP — безопасный протокол, который использует TCP порт 443 (TLS) и является наиболее удачным вариантом.

Для того, чтоб убрать ненужные протоколы, нажмите правой кнопкой на Ports и выберите Properties. Далее нажмите Configure для каждого типа порта кроме SSTP и снимите все флажки.

Нажмите правой кнопкой на имени сервера, выберите Properties. Далее на вкладке "Security" в качестве Authentication Provider укажите "RADIUS Authentication" и нажмите "Configure". В список RADIUS серверов добавьте новый сервер:

- Server name: IP адрес компонета MultiFactor Radius Adapter

- Shared Secret: общий секрет с компонентом

- Timout: 60 секунд

- Port: 1812

- Поставьте флажок "Always use message authenticator"

Сохраните и закройте.

Далее нажмите на кнопку "Authentication methods" и оставьте один вариант — "Unencrypted password (PAP)".

Сохраните и закройте.

По большому счету все предложенные варианты аутентификации в той или иной степени уязвимы, поэтому только использование безопасного протокола подключения (SSTP) защищает от перехвата пароля.

Выбор сертификата сервера

Для шифрования трафика между клиентом и севером, а также аутентификации сервера, необходим сертификат, выданный публичным удостоверяющем центром сертификации. Вы можете купить такой сертификат или получить бесплатно в Let's Encrypt. Как это сделать за 5 минут — читайте в нашей статье.

Выберите сертификат в разделе SSL Certificate Binding

Откройте Параметры -> Сеть и интернет -> VPN.

Добавьте новое VPN подключение:

- Поставщик услуг: Windows (встроенные);

- Имя подключения: произвольное;

- Имя или адрес сервера: адрес вашего сервера;

- Тип VPN: Протокол SSTP

Далее перейдите в настройки параметров адаптера, и откройте свойства подключения. На вкладке Безопасность выберите "Разрешить следующие протоколы": Незашифрованный пароль (PAP).

Сохраните и закройте.

Запустите соединение, введите логин и пароль. От Мультифактора придет запрос на телефон с подтверждением

Покопавшись по просторам интернета в поисках софта для построения своего собственного VPN, постоянно натываешься на кучу гайдов связанных с неудобным в настройке и использовании OpenVPN, требующим проприетарного клиента Wireguard, только один SoftEther из всего этого цирка отличается адекватной реализацией. Но мы расскажем, так сказать, о нативной для Windows реализации VPN – Routing And Remote Access (RRAS).

По странной причине, никто ни в одном гайде не написал про то, как это все развернуть и как включить на нем NAT, поэтому мы сейчас все исправим и расскажем, как сделать свой собственный VPN на Windows Server.

Ну а уже готовый и преднастроенный VPN можно заказать из нашего маркетплейса, он кстати работает из коробки.

1. Устанавливаем службы

Сначала, нам понадобится Windows Server Desktop Experience. Установка Core нам не подойдет, ибо отсутствует компонент NPA. Если компьютер будет членом домена, можно остановиться и на Server Core, в таком случае все это дело можно уложить в гигабайт ОЗУ.

Нам нужно установить RRAS и NPA (Network Policy Server). Первый нам понадобится для создания туннеля, а второй нужен в случае если сервер не является членом домена.

В выборе компонентов RRAS выбираем Direct access and VPN и Routing.

2. Настраиваем RRAS

После того, как мы установили все компоненты и перезагрузили машину, нужно приступить к настройке. Как на картинке, в пуске, находим диспетчер RRAS.

Через эту оснастку мы можем управлять серверами с установленным RRAS. Жмем правой кнопкой мыши, выбираем настройку и переходим.

Пропустив первую страницу переходим к выбору конфигурации, выбираем свою.

На следующей странице нам предлагается выбрать компоненты, выбираем VPN и NAT.

Далее, далее. Готово.

Теперь нужно включить ipsec и назначить пул адресов, который будет использовать наш NAT. Жмем правой кнопкой мыши по серверу и переходим в свойства.

Первым делом вводим свой пароль для l2TP ipsec.

На вкладке IPv4 обязательно нужно установить выдаваемый клиентам диапазон ip адресов. Без этого NAT не заработает.

Теперь осталось добавить интерфейс за NAT. Переходим в подпункт IPv4, жмем правой кнопкой мыши по пустому месту и добавляем новый интерфейс.

На интерфейсе (тот который не Internal) включаем NAT.

3. Разрешаем правила в брандмауэре

Тут все просто. Нужно найти группу правил Routing and Remote Access и включить их всех.

4. Настраиваем NPS

Ищем в пуске Network Policy Server.

В закладках, где перечислены все политики, нужно включить обе стандартные. Это разрешит всем локальным пользователям подключение к VPN.

5. Подключаемся по VPN

Для демонстрационных целей выберем Windows 10. В меню пуск ищем VPN.

Жмем на кнопку добавления подключения и переходим в настройки.

Имя подключения задавайте какое вам хочется.

IP адрес – это адрес вашего VPN сервера.

Тип VPN – l2TP с предварительным ключом.

Общий ключ – vpn (для нашего образа в маркетплейсе.)

А логин и пароль — это логин и пароль от локального пользователя, то есть от администратора.

Жмем на подключение и готово. Вот и ваш собственный VPN готов.

Надеемся, наш гайд даст еще одну опцию тем, кто хочет сделать свой собственный VPN не связываясь с Linux или просто хочет добавить шлюз в свою AD.

Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Платформа Windows Server остается одной из наиболее популярных серверных платформ, в том числе и для реализации решений удаленного доступа. Служба маршрутизации и удаленного доступа (RRAS) позволяет быстро и достаточно просто развернуть VPN-сервер практически для любых нужд. Сегодня мы еще раз вернемся к этому вопросу и рассмотрим, как создать на базе Windows Server PPTP или L2TP сервер для удаленного доступа, как наиболее востребованный сценарий на сегодняшний день.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется "из коробки". Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

Установка и настройка службы маршрутизации и удаленного доступа

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

В Службах ролей выбираем Маршрутизация, роль DirectAccess и VPN (RAS) будет добавлена автоматически.

После установки роли Удаленный доступ ее следует настроить, проще всего это сделать, нажав на значок с желтым треугольником в Диспетчере серверов и выбрать в появившемся списке пункт Запуск мастера начальной настройки.

В появившемся окне выбираем пункт Развернуть только VPN.

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

После чего появится хорошо знакомое окно мастера настройки, предлагающее сразу несколько типовых конфигураций, однако у него есть свои особенности, например, если у вашего сервера всего один сетевой интерфейс, то настроить вариант Удаленный доступ (VPN или модем) мастер вам не даст. Поэтому выбираем самый нижний пункт - Особая конфигурация.

В следующем окне достаточно поставить галочку Доступ к виртуальной частной сети (VPN) и завершить работу мастера.

После завершения работы мастера служба Маршрутизации и удаленного доступа будет запущена и можно приступить к настройке сервера удаленного доступа. Если же данная служба у вас уже установлена и настроена в иной конфигурации, то щелкните правой кнопкой по строке сервера и выберите Свойства, в открывшемся окне на закладке Общие установите опции: IPv4-маршрутизатор локальной сети и вызова по требованию и IPv4-сервер удаленного доступа.

![PPTP-L2TP-VPN-Windows-RRAS-008.jpg]()

Настройка PPTP и/или L2TP сервера удаленного доступа

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows - проверка подлинности, а Поставщик учета - Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

Нажав на кнопку Методы проверки подлинности откроем окно, в котором выберем только Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2), остальные протоколы не являются безопасными и должны быть отключены.

На закладке IPv4 укажем опцию Назначение IPv4-адресов - Статический пул адресов и добавим новый пул для выдачи адресов из него удаленным клиентам. Количество адресов должно быть не менее количества клиентов плюс один адрес, так как первый адрес из пула присваивается серверу. Что касается самого диапазона адресов, то его выбор зависит от конфигурации сети, если вы будете использовать маршрутизацию, то он не должен пересекаться с локальной сетью, если же хотите использовать ProxyARP, то наоборот, должны выделить принадлежащий локальной сети диапазон. В нашем случае используется второй вариант.

Также не забудьте проверить настройки брандмауэра, чтобы убедиться, что правила Маршрутизация и удаленный доступ GRE-входящий, PPTP-входящий (для PPTP) и L2TP-входящий (для L2TP) включены.

![PPTP-L2TP-VPN-Windows-RRAS-013.jpg]()

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN - это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит - сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

И создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

После чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой - имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Поэтому после того, как вы создадите в нем подключение, следует перейти к его свойствам и на закладке Параметры - Параметры PPP установить в открывшемся окне все флажки. Это позволит использовать все возможности протокола PPP и получить оптимальное качество связи. Обратите внимание, что данные опции должны также поддерживаться со стороны сервера, в противном случае их использование в одностороннем порядке может привести к ошибкам при установлении связи.

Затем на закладке Безопасность установите в Шифрование данных - обязательное, а в пункте Проверка подлинности выберите Протокол расширенной проверки подлинности (EAP).

И наконец на закладке Сеть перейдите в свойства протокола IP версии 4 (TCP/IP 4) и нажмите Дополнительно, в открывшемся окне снимите флаг Использовать основной шлюз в удаленной сети, в противном случае весь исходящий трафик будет направлен в туннель.

После чего можем подключаться и пробовать получить доступ к ресурсам удаленной сети, если вы все сделали правильно, то проблем возникнуть не должно.

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями - для любых дистрибутивов.

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки - Сеть и добавить новое VPN-подключение.

Затем нажимаем кнопку Дополнительно и в открывшемся окне в разделе Аутентификация оставляем только MSCHAPv2, обязательно включаем Использовать шифрование MPPE и выбираем ниже 128 бит (наиболее защищенное), также устанавливаем флаг Включить Stateful Encryption для уменьшения накладных расходов на шифрование. Флаги сжатия оставляем включенными.

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

Для работы с L2TP потребуется установить дополнительные пакеты:

После чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Затем откроем Настройки PPP, в разделе Аутентификация также выберем только MSCHAPv2, а вот опции шифрования оставляем выключенными, так как чистый L2TP шифрования не использует, для защиты канала здесь применяется IPsec. Флаги сжатия также оставляем установленными по умолчанию.

Затем переходим в Настройки IPsec, это наиболее сложная и ответственная часть настроек, так как от них напрямую зависит безопасность соединения. В поле Pre-shared key введите Общий ключ, а ниже потребуется указать используемые шифры. Большинство материалов в сети интернет копируют друг у друга откровенно старые и слабые наборы шифров, что не соответствует реалиям сегодняшнего дня, хотя соединение с такими значениями будет работать. Мы же будем использовать максимально безопасные значения, для этого в поле Phase1 Algorithms укажите aes256-sha1-ecp384, а в поле Phase2 Algorithms - aes256-sha1.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

На этом настройка закончена, можно подключаться.

Служба RRAS разработана так же, как маршрутизатор и сервер удаленного доступа, поскольку она поддерживает широкий набор функций. Для целей этого развертывания требуется только небольшое подмножество этих функций: поддержка VPN-подключений IKEv2 и маршрутизация по локальной сети.

IKEv2 — это туннельный протокол VPN, описанный в статье запрос принудительного запроса задачи по инженерам Интернета для комментариев 7296. Основное преимущество IKEv2 заключается в том, что оно допускает прерывания в базовом сетевом подключении. Например, если подключение временно потеряно или пользователь переместит клиентский компьютер из одной сети в другую, IKEv2 автоматически восстанавливает VPN-подключение при переустановке сетевого подключения — без вмешательства пользователя.

Настройте сервер RRAS для поддержки подключений IKEv2 при отключении неиспользуемых протоколов, что снижает объем безопасности сервера. Кроме того, настройте сервер для назначения адресов VPN-клиентам из статического пула адресов. Вы можете феасибли назначать адреса из пула или DHCP-сервера. Однако использование DHCP-сервера повышает сложность проектирования и предоставляет минимальные преимущества.

Установите два сетевых адаптера Ethernet на физическом сервере. При установке VPN-сервера на виртуальной машине необходимо создать два внешних виртуальных коммутатора, по одному для каждого физического сетевого адаптера. Затем создайте два виртуальных сетевых адаптера для виртуальной машины, каждый из которых подключен к одному виртуальному коммутатору.

Установите сервер в сети периметра между пограничным и внутренним брандмауэрами с одним сетевым адаптером, подключенным к внешней сети периметра, и одним сетевым адаптером, подключенным к внутренней сети периметра.

Установка удаленного доступа в качестве VPN-сервера шлюза RAS

В этой процедуре вы устанавливаете роль удаленного доступа как VPN-сервер шлюза RAS одного клиента. Дополнительные сведения см. в разделе Удаленный доступ.

Установка роли удаленного доступа с помощью Windows PowerShell

откройте Windows PowerShell от имени администратора.

Введите и выполните следующий командлет:

Установка роли удаленного доступа с помощью диспетчер сервера

Для установки роли удаленного доступа с помощью диспетчер сервера можно использовать следующую процедуру.

На VPN-сервере в диспетчер сервера выберите Управление и щелкните Добавить роли и компоненты.

Откроется мастер добавления ролей и компонентов.

На странице перед началом выполнения нажмите кнопку Далее.

На странице Выбор типа установки выберите вариант установки на основе ролей или компонентов и нажмите кнопку Далее.

На странице Выбор целевого сервера выберите из пула серверов параметр выбрать сервер .

В разделе пул серверов выберите локальный компьютер и нажмите кнопку Далее.

На странице Выбор ролей сервера в области роли выберите Удаленный доступ, а затем Далее.

На странице Выбор компонентов нажмите кнопку Далее.

На странице удаленный доступ нажмите кнопку Далее.

На странице Выбор службы роли в службах ролей выберите DirectAccess и VPN (RAS).

Откроется диалоговое окно Мастер добавления ролей и компонентов .

В диалоговом окне Добавление ролей и компонентов выберите Добавить компоненты , а затем нажмите кнопку Далее.

На странице роль веб-сервера (IIS) нажмите кнопку Далее.

На странице Выбор служб ролей нажмите кнопку Далее.

На странице Подтверждение выбора установки просмотрите выбранные параметры и нажмите кнопку установить.

По завершении установки нажмите кнопку Закрыть.

Настройка удаленного доступа в качестве VPN-сервера

В этом разделе вы можете настроить VPN удаленного доступа, разрешающее подключения по протоколу IKEv2 VPN, запретить подключения от других протокола VPN и назначить пул статических IP-адресов для выдачи IP-адресов для подключения разрешенных VPN-клиентов.

На VPN-сервере в диспетчер сервера выберите флаг уведомлений .

В меню задачи выберите команду открыть мастер начало работы .

Откроется мастер настройки удаленного доступа.

Мастер настройки удаленного доступа может открыться позади диспетчер сервера. Если вы считаете, что мастер занимает слишком много времени, переместите или уменьшите диспетчер сервера, чтобы узнать, находится ли мастер за ним. В противном случае дождитесь инициализации мастера.

Выберите вариант развернуть только VPN.

Откроется консоль управления Microsoft (MMC) Маршрутизация и удаленный доступ.

Щелкните правой кнопкой мыши VPN-сервер, а затем выберите настроить и включить маршрутизацию и удаленный доступ.

Откроется мастер установки сервера маршрутизации и удаленного доступа.

В окне приветствия мастера установки сервера маршрутизации и удаленного доступа нажмите кнопку Далее.

В окне Конфигурация выберите Настраиваемая конфигурация, а затем нажмите кнопку Далее.

В окне Настраиваемая конфигурация выберите VPN-доступ, а затем нажмите кнопку Далее.

Откроется окно Завершение работы мастера установки сервера маршрутизации и удаленного доступа.

Выберите запустить службу , чтобы запустить удаленный доступ.

В консоли управления для удаленного доступа щелкните правой кнопкой мыши VPN-сервер и выберите пункт Свойства.

В окне Свойства перейдите на вкладку Безопасность и выполните следующие действия.

а. Выберите поставщик проверки подлинности и выберите Проверка подлинности RADIUS.

Откроется диалоговое окно Проверка подлинности RADIUS.

c. Выберите Добавить.

Откроется диалоговое окно Добавление сервера RADIUS.

d. В поле имя сервера введите полное доменное имя (FQDN) сервера политики сети в вашей организации или корпоративной сети.

д) В окне общий секрет выберите изменить.

Откроется диалоговое окно изменение секрета.

е) В поле новый секрет введите текстовую строку.

ж. В поле Подтверждение нового секрета введите ту же текстовую строку, а затем нажмите кнопку ОК.

Сохраните эту текстовую строку. При настройке сервера политики сети в организации или корпоративной сети этот VPN-сервер будет добавлен в качестве RADIUS-клиента. Во время этой конфигурации вы будете использовать тот же общий секрет, чтобы серверы NPS и VPN могли обмениваться данными.

В окне Добавление сервера RADIUS проверьте параметры по умолчанию для.

Время ожидания

Первоначальная оценка

порт.

При необходимости измените значения в соответствии с требованиями для вашей среды и нажмите кнопку ОК.

Проверьте настройку регистратора.

Перейдите на вкладку IPv4 и выполните следующие действия.

а. Выберите статический пул адресов.

b. Выберите Добавить , чтобы настроить пул IP-адресов.

Пул статических адресов должен содержать адреса из внутренней сети периметра. Эти адреса находятся на внутреннем сетевом подключении на VPN-сервере, а не в корпоративной сети.

c. В поле начальный IP-адрес введите начальный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам.

d. В поле конечный IP-адрес введите конечный IP-адрес в диапазоне, который вы хотите назначить VPN-клиентам или в поле число адресов введите номер адреса, который необходимо сделать доступным. Если вы используете DHCP для этой подсети, убедитесь, что на DHCP-серверах настроено соответствующее исключение адресов.

д) Используемых Если вы используете DHCP, выберите адаптер и в списке результатов выберите адаптер Ethernet, подключенный к внутренней сети периметра.

Используемых При настройке условного доступа для VPN-подключения из раскрывающегося списка Сертификат в разделе привязка SSL-сертификата выберите аутентификацию сервера VPN.

Используемых Если вы настраиваете условный доступ для VPN-подключения, в консоли управления "NPS" разверните узел политики политики \ сети и выполните следующие действия.

а. Правой кнопкой мыши щелкните подключения к сетевой политике сервера маршрутизации и удаленного доступа Майкрософт и выберите свойства.

b. Выберите доступ с предоставлением доступа. Предоставить доступ, если запрос на подключение соответствует этому параметру политики.

c. В разделе Тип сервера сетевого доступа выберите сервер удаленного доступа (VPN-подключение) в раскрывающемся списке.

В консоли MMC «Маршрутизация и удаленный доступ» щелкните правой кнопкой мыши элемент порты и выберите пункт свойства.

Откроется диалоговое окно Свойства портов.

Выберите Минипорт WAN (SSTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (SSTP).

а. Снимите флажки подключения удаленного доступа (только входящие) и подключения с маршрутизацией вызовов по требованию (входящие и исходящие) .

b. Щелкните ОК.

Выберите Минипорт WAN (L2TP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (L2TP).

а. В поле Максимальное число портов введите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (PPTP) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (PPTP).

а. В поле Максимальное число портов введите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

Выберите Минипорт WAN (IKEv2) и щелкните Configure (настроить). Откроется диалоговое окно Настройка мини-порта устройства WAN (IKEv2).

а. В поле Максимальное число портов введите количество портов в соответствии с максимальным количеством одновременных VPN-подключений, которые требуется поддерживать.

b. Щелкните ОК.

При появлении запроса выберите Да , чтобы подтвердить перезапуск сервера, и нажмите кнопку Закрыть , чтобы перезапустить сервер.

Следующий шаг

Шаг 4. установка и настройка сервера политики сети (nps). на этом шаге вы устанавливаете сервер политики сети (nps) с помощью Windows PowerShell или мастера диспетчер сервера добавление ролей и компонентов. Вы также настраиваете NPS для обработки всех операций проверки подлинности, авторизации и учета для запросов на подключение, получаемых от VPN-сервера.

Использование сервера Windows в качестве NAT роутера

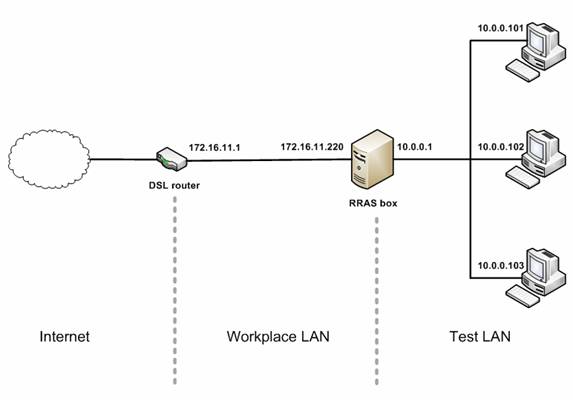

Недавно мне потребовалось установить тестовую сеть в своем офисе, которая использует DSL роутер для подключения к интернету. Тестовую сеть нужно было расположить в подсети, отдельной от моей офисной LAN, но при этом нужно было обеспечить подключение к интернету. Я решил установить Windows Server 2008 на отдельном модуле с двумя сетевыми картами (NIC), установить Routing и Remote Access Service (RRAS) на этом модуле, и использовать его в качестве роутера между своим рабочим местом и тестовой сетью (Рисунок 1).

Рисунок 1: Использование RRAS в качестве роутера для подключения между двумя подсетями

У меня было два варианта настройки. Во-первых, я мог настроить RRAS модуль в качестве IP роутера для пересылки трафика между двумя подсетями. Это бы позволило клиентам тестовой сети отправлять пакеты на серверы в интернете, но это не обеспечило бы возвращения трафика к клиентам. Причина заключается в том, что пакеты, входящие на DSL роутер из интернета, направлялись бы в сеть 172.16.11.0, а, следовательно, не имели бы возможности достигать клиентов в сети 10.0.0.0. Решением этой проблемы могло стать добавление статического маршрута в DSL роутер, который напрямую направлял бы все пакеты с целевым адресом 10.0.0.x на рабочий интерфейс модуля RRAS (172.16.11.220). В этом случае, когда пакет, предназначенный для 10.0.0.x, достигает этого интерфейса, модуль RRAS пересылает его на свой другой интерфейс (10.0.0.1), а оттуда пакет уже входит в тестовую сеть и, в конечном счете, доходит до клиента. К сожалению, у меня не было доступа с правами администратора к DSL роутеру, поскольку он управляется моим поставщиком интернет услуг (ISP), поэтому я выбрал другой подход. Я решил настроить RRAS модуль в качестве роутера с трансляцией сетевых адресов (Network Address Translation – NAT). NAT является IETF стандартом, обеспечивающим способ трансляции IPv4 адресов компьютеров в одной сети в IPv4 адреса компьютеров в другой сети. Конечно, DLS роутер в моей рабочей сети тоже настроен в качестве NAT роутера, поэтому в результате настройки выбранной мной конфигурации получилось то, что известно под термином каскадная NAT или двойная NAT. Интернет подключение работает отлично через 2-ух или 3-ех каскадную NAT, хотя в некоторых случаях такая топология может вызывать проблемы. Например, Windows Home Server не очень ладит с каскадными NAT.Так или иначе, после просмотра информации в интернете я обнаружил, что есть большая путаница в том, как устанавливать сеть с двумя подсетями и подключением к интернету, как показано на рисунке 1, поэтому я решил написать данную статью, которая является руководством к процессу установки такого типа сценария.

Установка серверного компьютера

- IP адрес = 10.0.0.1

- Маска подсети = 255.0.0.0

- Основной шлюз = нет

- DNS серверы = нет

- IP адрес = 172.16.11.220

- Маска подсети = 255.255.255.0

- Основной шлюз = 172.16.11.1

- DNS серверы = публичные IP адреса DNS серверов моего интернет-провайдера

Обратите внимание, что NIC, подключенная к тестовой LAN (10.0.0.0) не должна иметь основного шлюза.Также обратите внимание, что на сетевой карте, подключенной к тестовой LAN, были настроены IP адреса публичных DNS серверов. Это нужно не для того, чтобы клиенты в тестовой сети имели доступ к интернету, это нужно, если вы хотите иметь доступ к интернету с самого сервера RRAS.

Установка клиентских компьютеров в тестовой LAN

На данном этапе все «провода» присоединены, но если мы попытаемся опросить (ping) DSL роутер с клиентского компьютера в тестовой сети, или попытаемся выполнить трассировку маршрута для публичного адреса в интернете с этой клиентской машины, все попытки будут безуспешными, что указывает на отсутствие подключения к интернету нашей тестовой сети (рисунок 2):

Рисунок 2: Невозможно выполнить команду ping публичного адреса IP с клиентской машины в тестовой сети

И естественно, если мы попытаемся открыть какую-нибудь веб страницу с этой машины, у нас ничего не выйдет (рисунок 3):

Рисунок 3: Невозможно открыть Web страницу

Установка и настройка RRAS

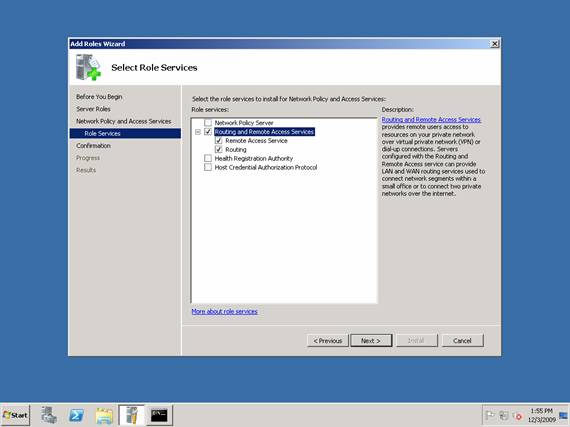

Чтобы обеспечить клиентским машинам в тестовой сети доступ к интернету, нам нужно установить роль RRAS на сервере и затем настроить сервер в качестве NAT роутера. Для установки RRAS роли запускаем мастера добавления новых ролей из диспетчера сервера или в OOBE.exe и добавляем роль Network Policy and Access Services (рисунок 4):

Рисунок 4: Установка RRAS – шаг 1

На следующей странице мастера выбираем Службы маршрутизации и удаленного доступа (Routing and Remote Access Services) для установки служб роли, Remote Access Service and Routing (рисунок 5):

Рисунок 5: Установка RRAS – шаг 2

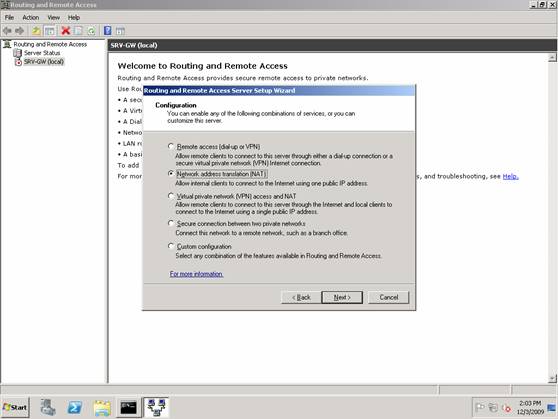

После завершения работы мастера открываем консоль маршрутизации и удаленного доступа в меню администрирования (Administrative Tools), нажимаем правой клавишей на локальном сервере и выбираем опции «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access). В результате у нас запустится мастер установки и настройки сервера маршрутизации и удаленного доступа (Routing and Remote Access Server Setup Wizard); выбираем опцию «трансляция сетевых адресов» (Network Address Translation (NAT)) на странице Конфигурация (Configuration) в мастере, как показано на рисунке 6:

Рисунок 6: Настройка RRAS для NAT – шаг 1

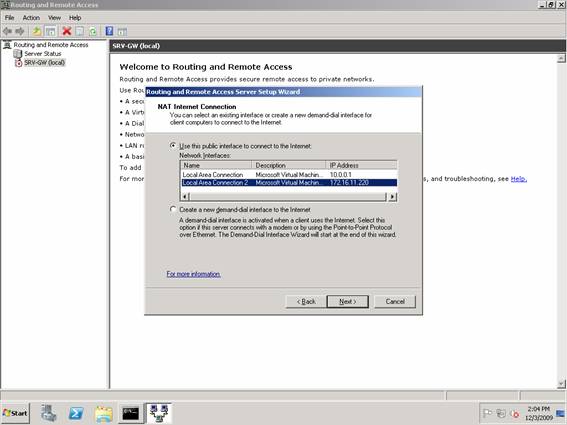

Затем на странице NAT Internet Connection выбираем сетевой интерфейс, расположенный в рабочей LAN, который является «публичным интерфейсом» NAT роутера (рисунок 7)

Рисунок 7: Настройка RRAS для NAT – шаг 2

Рисунок 8: Настройка RRAS для NAT – шаг 3

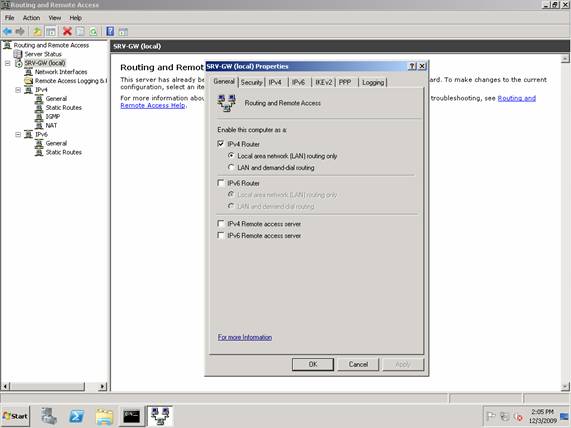

После завершения работы мастера служба RRAS запустится и будет настроена для маршрутизации IPv4 и для NAT. Чтобы убедиться в этом, нажмите правой клавишей на локальном сервере в консоли RRAS и выберите Свойства (Properties). В закладке Общие (General) показано, что IPv4 маршрутизация включена, что означает, что IPv4 пакеты могут пересылаться с одной NIC на другую (рисунок 9):

Рисунок 9: Проверка конфигурации RRAS – шаг 1

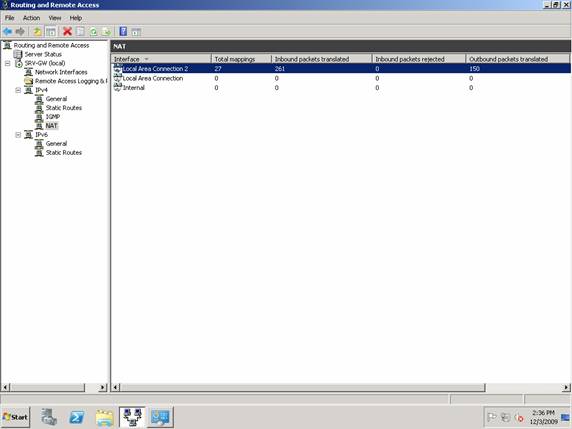

Выбрав узел NAT в консоли RRAS, мы можем увидеть, что три сетевых интерфейса были созданы, когда NAT была настроена на сервере с помощью мастера Routing and Remote Access Server Setup Wizard. На рисунке 10 показаны свойства сети Local Area Connection, которая в данном сценарии является сетевым подключением к тестовой сети (10.0.0.0). Обратите внимание, что NAT считает эту сеть «частной» сетью, то есть сетью, расположенной «за» NAT роутером:

Рисунок 10: Проверка конфигурации RRAS – шаг 2

На рисунке 11 показаны свойства сети Local Area Connection 2, которая в данном случае является сетевым подключением к рабочей сети (172.16.11.0). Обратите внимание, что NAT считает эту сеть «публичной», то есть сетью, расположенной «перед» (в интернете) NAT роутером:

Рисунок 11: Проверка конфигурации RRAS – шаг 3

Интерфейс внутренней сети также добавлен в конфигурацию NAT в качестве частного интерфейса.

Тестирование NAT

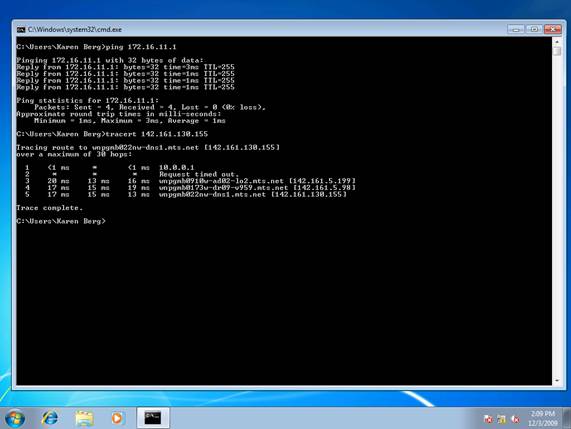

На данном этапе NAT была настроена с IP маршрутизацией, и если я попробую выполнить команду ping для DSL роутера с клиентского компьютера в тестовой сети, или если я попытаюсь выполнить трассировку маршрута с этой же машины к публичному серверу в интернете, эти попытки теперь должны быть успешными (рисунок 12):

Рисунок 12: Проверка сетевого подключения между тестовой сетью и интернетом

Таким же образом, если я попробую открыть Web с клиентского компьютера в тестовой сети, это должно получиться (рисунок 13):

Рисунок 13: Компьютеры за NAT могут открывать Web

Я также могу осуществлять мониторинг активности NAT с помощью консоли RRAS. Для этого открываем консоль, выбираем узел NAT и просматриваем сетевую статистику для Local Area Connection 2 («публичный» или интрнет-интерфейс), как показано на рисунке 14:

Рисунок 14: Просмотр активности NAT

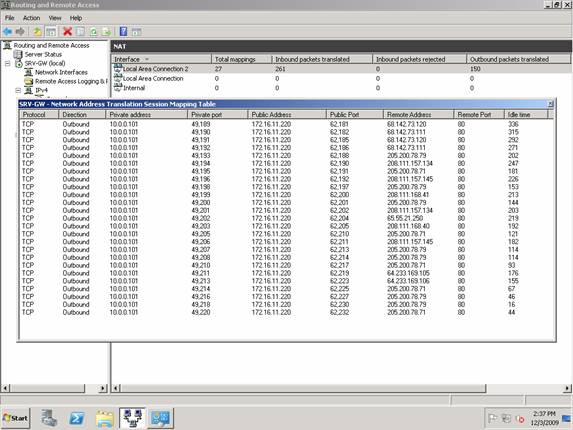

Наконец, правым нажатием на этом интерфейсе и выбором опции Show Mappings вы можете открыть отдельное окно, в котором сможете увидеть подробности о том, что ваш NAT роутер делает (рисунок 15):

Рисунок 15: Подробная информация об активности NAT

Заключение

Используя возможности NAT и IP маршрутизации роли RRAS сервера Windows Server 2008, вы с легкостью сможете установить отдельную тестовую подсеть в своей сети и убедиться в том, что компьютеры в этой подсети имеют доступ к интернету. В этой статье я предоставил вам пошаговое руководство по этому процессу.Автор: Mitch TullochИнтересное в сети:Я уже довольно давно, правда с большими перерывами изучаю английский язык, однако как то моё самообразование очень медленно продвигается. Теперь планирую обучение за рубежом английскому языку продолжить, использовать метод погружения по полной программе.

Этот пост January 17, 2010 at 8:52 pm опубликовал molse в категории NAT, Windows Server 2008, Windows Server 2008 R2. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

7 комментов оставлено (Add 1 more)

Шикарная статья, как по содержанию, так и по изложению. :)

2. Andrey on September 4th, 2011 at 6:53 pmПодскажи, можно ли получить доступ из сети 172.16.11.х в сеть 10.х.х.х ?

3. Denis on December 16th, 2010 at 6:40 pmПривет!

сделал всё по инструкции, но интернет в тестовой сети не работает.

Настройки на сервере:

1 сетевая карта:

IP:192.168.1.252

Subnet mask: 255.255.255.0

Gateway: 192.168.1.254

DNS: публичные провайдера2 сетевая:

IP:10.0.0.1

Subnet mask: 255.0.0.0

Gateway: пусто

DNS: пустоИнфраструктура сети такая же как в примере: DSL роутер, потом сервер с 2 сетевыми картами и дольше тестовая сеть с клиентами.

Пинг на DSL роутер проходит, tracert на роутер и не публичные DNS провайдера прозодят, но очень долго (хотя пишет задержку не больше 20 мс), так же прошёл на адрес указаный в примере, опять же очень долго.

в чём причина?

6. guest on January 21st, 2010 at 6:17 pmспасибо за статью, очень помогла!

Читайте также: