Настройка ssl windows 10

Обновлено: 02.07.2024

Комплекты шифров можно согласовать только для тех версий TLS, которые их поддерживают. Наивысшая поддерживаемая версия TLS всегда является предпочтительной в подтверждении TLS.

Доступность комплектов шифров должна контролироваться одним из двух способов:

- Порядок приоритетов по умолчанию переопределяется при настройке списка приоритетов. Комплекты шифров, отсутствующие в списке приоритетов, не используются.

- Разрешено, если приложение передает SCH с _ использованием _ надежного _ шифрования: поставщик Microsoft SChannel будет отфильтровывать известные ненадежные наборы шифров, когда приложение использует _ _ флаг стойкого _ шифрования SCH. Комплекты шифров RC4, DES, Export и NULL отфильтровываются.

Соответствие требованиям FIPS стало более сложным благодаря добавлению эллиптических кривых, что делает столбец с включенным режимом FIPS в предыдущих версиях этой таблицы в заблуждение. Например, набор шифров, например TLS _ ECDHE _ RSA _ с _ AES _ 128 _ CBC _ SHA256, является жалобой FIPS только при использовании эллиптических кривых NIST. Чтобы узнать, какие сочетания эллиптических кривых и комплектов шифров будут включены в режиме FIPS, ознакомьтесь с разделом 3.3.1 рекомендаций по выбору, настройке и использованию реализаций TLS.

для Windows 10, версия 1809 следующие комплекты шифров включены и в этом порядке по умолчанию используют поставщик Microsoft Schannel:

| Строка набора шифров | Разрешено в SCH, _ использование _ стойкого _ шифрования | Версии протокола TLS/SSL |

|---|---|---|

| TLS _ ECDHE _ ECDSA _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ ECDHE _ RSA _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ ECDHE _ RSA _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ дхе _ RSA _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ дхе _ RSA _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 256 _ CBC _ SHA384 | Да | TLS 1.2 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ ECDHE _ RSA _ с _ AES _ 256 _ CBC _ SHA384 | Да | TLS 1.2 |

| TLS _ ECDHE _ RSA _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ ECDHE _ ECDSA _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ ECDHE _ RSA _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ ECDHE _ RSA _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ RSA _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ RSA _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ RSA _ с _ AES _ 256 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ RSA _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ RSA _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ RSA _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ RSA _ с _ 3DES _ еде _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ RSA _ с _ нулевым _ SHA256 Используется только при явном запросе приложения. | Нет | TLS 1.2 |

| TLS _ RSA _ с _ нулевым _ SHA Используется только при явном запросе приложения. | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

Следующие комплекты шифров поддерживаются поставщиком Schannel (Майкрософт), но не включены по умолчанию.

| Строка набора шифров | Разрешено в SCH, _ использование _ стойкого _ шифрования | Версии протокола TLS/SSL |

|---|---|---|

| TLS _ дхе _ RSA _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ дхе _ RSA _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ дхе _ DSS _ с _ AES _ 256 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ дхе _ DSS _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ дхе _ DSS _ с _ AES _ 256 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ дхе _ DSS _ с _ AES _ 128 _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0 |

| TLS _ дхе _ DSS _ с _ 3DES _ еде _ CBC _ SHA | Да | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| Алгоритм _ TLS _ RSA _ с _ _ алгоритмом SHA 128 | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| Алгоритм TLS _ RSA _ с _ RC4 _ 128 _ MD5 | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ RSA _ с _ Des _ CBC _ SHA | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ дхе _ DSS _ с _ Des _ CBC _ SHA | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ дхе _ DSS _ EXPORT1024 _ с _ Des _ CBC _ SHA | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ RSA _ с _ неопределенным _ MD5 Используется только при явном запросе приложения. | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ RSA _ EXPORT1024 _ с _ _ _ алгоритмом SHA 56 | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| _Экспорт RSA _ TLS _ с _ помощью _ _ алгоритма MD5 40 | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

| TLS _ RSA _ EXPORT1024 _ с _ Des _ CBC _ SHA | Нет | TLS 1,2, TLS 1,1, TLS 1,0, SSL 3,0 |

Следующие наборы шифров PSK включены и в этом порядке по умолчанию используют поставщик Microsoft SChannel:

| Строка набора шифров | Разрешено в SCH, _ использование _ стойкого _ шифрования | Версии протокола TLS/SSL |

|---|---|---|

| TLS _ PSK _ с _ AES _ 256 _ gcm _ SHA384 | Да | TLS 1.2 |

| TLS _ PSK _ с _ AES _ 128 _ gcm _ SHA256 | Да | TLS 1.2 |

| TLS _ PSK _ с _ AES _ 256 _ CBC _ SHA384 | Да | TLS 1.2 |

| TLS _ PSK _ с _ AES _ 128 _ CBC _ SHA256 | Да | TLS 1.2 |

| TLS _ PSK _ с _ нулевым _ SHA384 | Нет | TLS 1.2 |

| TLS _ PSK _ с _ нулевым _ SHA256 | Нет | TLS 1.2 |

По умолчанию наборы шифров PSK не включены. Приложения должны запрашивать PSK с помощью _ SCH _ USE _ только прешаредкэй. Дополнительные сведения о флагах Schannel см. в разделе SChannel _ cred.

Чтобы добавить комплекты шифров, либо разверните групповую политику, либо используйте командлеты TLS.

- чтобы использовать групповую политику, настройте порядок набора шифров ssl в разделе конфигурация компьютера > административные шаблоны > сеть > конфигурация ssl Параметры с списком приоритет для всех пакетов шифров, которые требуется включить.

- Сведения об использовании PowerShell см. в разделе командлеты TLS.

до Windows 10 строки набора шифров добавляются с эллиптической кривой для определения приоритета кривой. Windows 10 поддерживает настройку порядка приоритета эллиптической кривой, поэтому суффикс эллиптической кривой не является обязательным и переопределяется новым порядковым приоритетом эллиптической кривой, когда он предоставляется, чтобы разрешить организациям использовать групповую политику для настройки различных версий Windows с одинаковыми комплектами шифров.

Инструкция по включению поддержки TLS ГОСТ в ОС Windows 10

- Для включения поддержки TLS ГОСТ для браузера Internet Explorer скачайте и установите ViPNet CSP 4.4.2.

- При установке ViPNet CSP убедитесь, что включен компонент Поддержка протокола TLS/SSL. В ViPNet CSP 4.4.2 компонент включен по умолчанию.

Пользователям, которые обновляют ViPNet CSP со старой версии, следует добавить компонент Поддержка протокола TLS/SSL вручную через панель управления Windows. Для этого:

2.1. Обновите ViPNet CSP

2.2 В меню поиска наберите appwiz.cpl, откроется меню Программы и Компоненты. Найдите ViPNet CSP и выберите пункт Изменить

2.3 В меню установки выберите пункт Добавить или удалить компоненты и включите в установку компонент Поддержка протокола TLS/SSL

-

В конце установки выберите да - для перезагрузки компьютера.

Убедитесь, что в хранилище помещен корневой сертификат Минкомсвязи – он входит в состав ПО ViPNet CSP 4.4.2 и устанавливается автоматически. Если сертификата нет, установите его вручную.

4.1 Скачайте корневой сертификат Минкомсвязи. Ссылка для скачивания

4.2 Откройте сертификат и нажмите кнопку Установить сертификат.

4.3 Выберите расположение хранилища выбираем Локальный компьютер.

4.4 Выберите Поместить все сертификаты в следующее хранилище, нажмите кнопку Обзор и выберите пункт Доверенные корневые центры сертификации.

В целом, ERR_SSL_PROTOCOL_ERROR предназначен для предотвращения доступа пользователей к потенциально опасным или небезопасным веб-сайтам.

Однако эта ошибка также может возникать из-за проблем с сетью, поврежденного или устаревшего кеша и наличия вредоносных программ на компьютере.

1 Очистите кеш браузера

Начните с очистки кеша браузера, чтобы исключить возможность возникновения ERR_SSL_PROTOCOL_ERROR из-за кешированной страницы с ошибкой.

Действия по очистке кеша браузера зависят от того, какой веб-браузер (Chrome, Opera, Firefox или Edge) установлен у вас.

Если вы используете браузер Chrome, щелкните значок меню с тремя точками > наведите указатель мыши на Дополнительные инструменты и выберите Удаление данных о просмотренных страницах в боковом меню.

На следующем экране нажмите кнопку Удалить данные .

2 Попробуйте средство устранения неполадок сети

Если очистка кеша браузера не помогла, можно попробовать встроенное средство устранения неполадок сети Windows 10, которое может помочь в решении этой проблемы.

1. Перейдите в Параметры > Сеть и Интернет > прокрутите вниз на правой панели и нажмите Средство устранения сетевых неполадок .

2. Подождите, пока средство устранения неполадок обнаружит проблемы, и следуйте инструкциям на экране.

Если средство устранения неполадок сети не может решить проблему, перейдите к другим шагам устранения неполадок.

3 Очистите кеш сертификатов SSL

Выполните следующие действия, чтобы очистить кеш SSL-сертификатов, хранящийся на вашем компьютере.

Почитать Как увеличить скорость браузера Chrome для Андроид1. Щелкните правой кнопкой мыши кнопку Пуск и выберите Выполнить .

2. В окне Выполнить команду введите inetcpl.cpl и нажмите OK .

3. На экране Свойства: Интернет выберите вкладку Содержание и нажмите кнопку Очистить SSL .

4. Щелкните OK , чтобы закрыть окно свойств Интернета.

Убедитесь, что вы перезагрузили компьютер, чтобы изменения вступили в силу.

4 Проверьте, не был ли изменен файл Hosts

Иногда файл Hosts, расположенный в C:\windows\system32\drivers\etc , может быть изменен вредоносными программами и заблокировать доступ к определенным веб-сайтам.

1. Щелкните правой кнопкой мыши кнопку Пуск и выберите Выполнить .

2. В окне Выполнить введите C:\WINDOWS\system32\drivers\etc и нажмите OK .

3. На следующем экране дважды щелкните файл Hosts и выберите открытие файла с помощью Блокнота .

4. В файле Hosts удалите все записи, содержащие имена веб-сайтов , к которым вы пытаетесь получить доступ, и сохраните файл.

5 Отключите прокси-серверы

Известно, что использование настроек прокси-сервера вызывает проблемы с сетевым подключением при доступе к определенным веб-сайтам.

1. Откройте Параметры > щелкните вкладку Сеть и Интернет .

2. На следующем экране щелкните Прокси-сервер на левой панели. На правой панели отключите параметр Определять параметры автоматически , расположенный в разделе Автоматическая настройка прокси-сервера.

На том же экране прокрутите вниз и отключите параметр Использовать прокси-сервер в разделе ручного прокси.

6 Перезагрузите модем/маршрутизатор

Отключите модем/маршрутизатор от источника питания и терпеливо подождите 60 секунд.

Через 60 секунд снова подключите модем/маршрутизатор к источнику питания и дождитесь, пока все индикаторы станут зелеными.

SSL важен в наши дни, поскольку браузеры предупреждают об этом, если он недоступен на веб-сайте. Это применимо к локальным сайтам, т. Е. К сайтам, которые вы размещаете на компьютере в целях тестирования. Приобретение SSL-сертификата для локального сайта не имеет особого смысла, и вместо этого вы можете создавать самозаверяющие SSL-сертификаты в Windows 10 для таких сайтов. Этот пост проведет вас через весь процесс.

Создание самозаверяющих сертификатов SSL в Windows 10

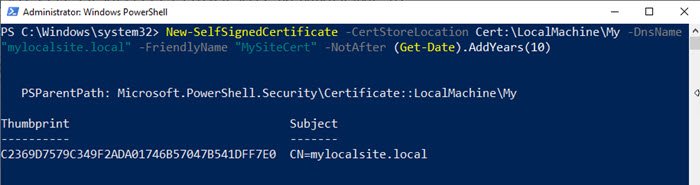

Откройте окно PowerShell с правами администратора. Выполните следующую команду. Обязательно укажите точное имя сайта, которое вы планируете использовать на локальном компьютере,

Как применить или установить сертификат на локальном сайте на компьютере

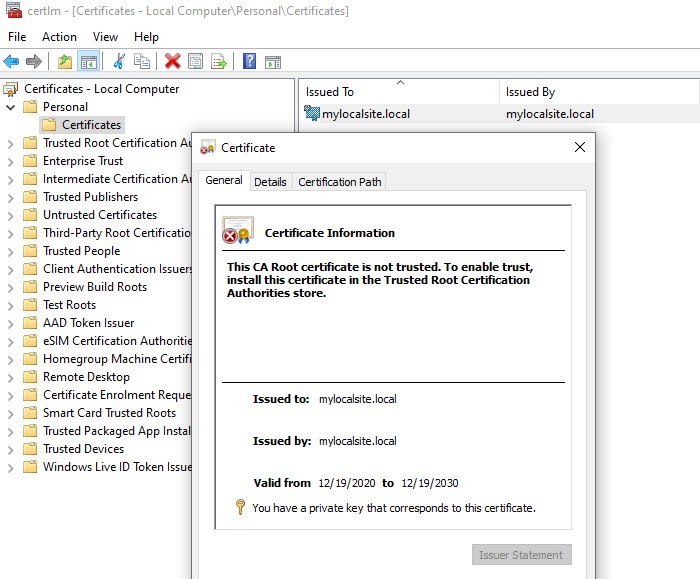

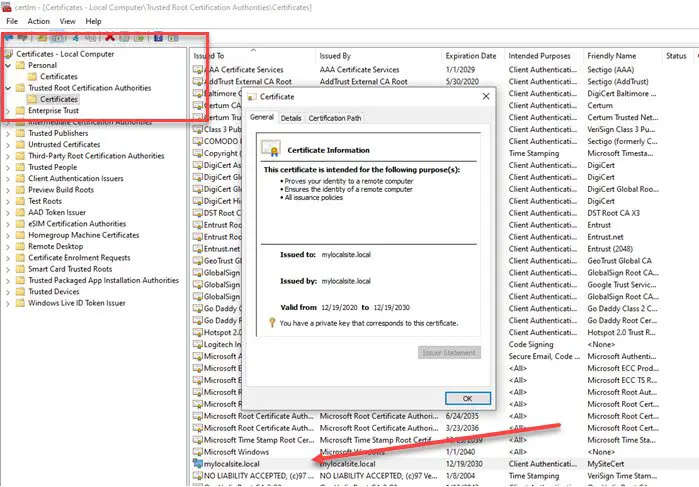

Получив сертификат, вам нужно будет установить сертификат компьютера, чтобы браузеры могли его найти. Вам нужно будет скопировать его в хранилище доверенных корневых центров сертификации.

В меню «Пуск» введите «Управление сертификатами компьютеров» и щелкните, чтобы открыть хранилище сертификатов локального компьютера. Для завершения процесса вам потребуется разрешение администратора.

Надеюсь, этот пост помог вам создать локальный сертификат SSL и установить его на компьютер, чтобы браузеры не предупреждали об отсутствии шифрования.

Читайте также: