Настройка vpn windows 2003

Обновлено: 02.07.2024

Фича Win2003 PPTP VPN сервера в том, что под одним и тем же логином можно заходить параллельно одновременно с нескольких компов, клиенты будут получать разные IP из назначенного диапазона. Побороть можно специальными утилитками.

Что выбрать: L2TP или PPTP?

Если провайдер не фильтрует GRE-пакеты, которые используются для транспортировки PPTP, то можно спокойно жить и радоваться. Если провайдер фильтрует IP GRE (протокол 47 - это название протокола типа TCP, UDP, ICMP, а не номер порта), иногда это делают сотовые операторы GPRS/EDGE, и в результате чего мы имеем жалобы от клиентов на ошибку 806, то стоит посмотреть в сторону L2TP, который в качестве транспорта использует UDP/TCP (порт UDP:1701).

To allow an IPsec NAT-T initiator to connect to a responder that is located behind a NAT, you must create and set the AssumeUDPEncapsulationContextOnSendRule registry value on the initiator.

Note Before you configure this registry value, we recommend that you contact your network administrator or read your corporate security policy.

- Click Start, click Run, type regedit , and then click OK.

- Locate and then click the following registry subkey:

- 0 (default)

A value of 0 (zero) configures Windows XP SP2 so that it cannot initiate IPsec-secured communications with responders that are located behind network address translators. - 1

A value of 1 configures Windows XP SP2 so that it can initiate IPsec-secured communications with responders that are located behind network address translators. - 2

A value of 2 configures Windows XP SP2 so that it can initiate IPsec-secured communications when both the initiators and the responders are behind network address translators.

Пишем простенький reg-файл (преименовываем например ipsec.txt в ipsec.reg) из 3 строк:

REGEDIT4

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec]

"AssumeUDPEncapsulationContextOnSendRule"=dword:00000002

И потом просто запускаем один раз на клиентских машинах.

- Public IP address/UDP port 500 to the server's private IP address/UDP port 500.

- Public IP address/UDP port 4500 to the server's private IP address/UDP port 4500.

However, if you have a Windows Server 2003-based VPN server, we recommend that you assign a public IP address to the VPN server. By assigning a public IP address to the VPN server, you can avoid situations where IP traffic is either lost or accidentally forwarded to the incorrect location because of typical network address translator behavior.

В решении вашего вопроса на самом деле нет ничего архисложного, но поработать все-таки придется. Если же времени совсем в обрез, то можно поступить хитрее и обратиться за помощью профессионалов, то есть по сути заказать it аутсорсинг для оперативного решения задачи.

Но про метод настройки VPN сервера Windows 2003 мы все равно расскажем!

Процесс разобьем на несколько этапов. Итак, приступим.

Во-первых, на всякий случай напомним, что PPTP-сервер для защищенного подключения других рабочих станций можно настроить только для серверных версий Windows 2000/2003. «Обычный» Windows для этих целей не подходит.

Система настраивается как сервер удаленного доступа (RAS) в службе маршрутизации и удаленного доступа (RRAS).

Этап 1. Создание VPN сервера.

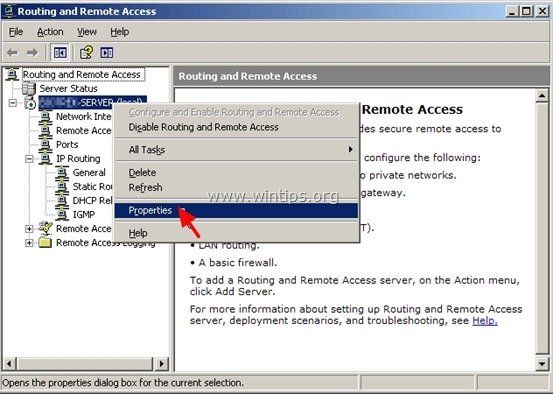

1. Открываем службу "Маршрутизация и удаленный доступ" и заходим в свойства сервера.

2. Выставляем параметр «локальной сети и вызова по требованию" и "сервер удаленного доступа" как показано на рисунке.

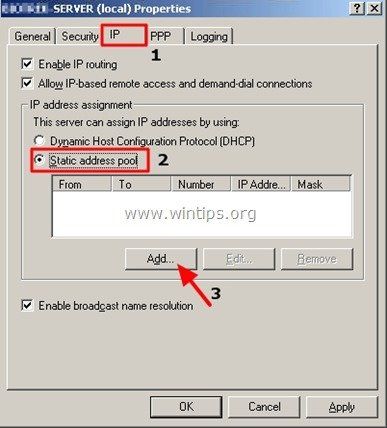

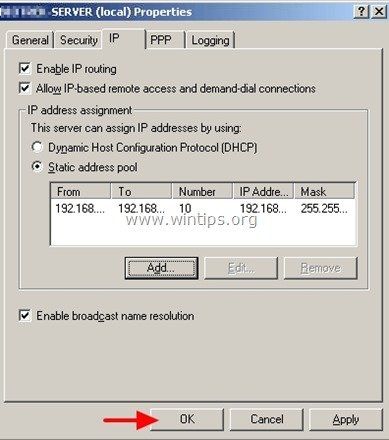

3. Заходим на вкладку «IP», выбираем название внутреннего адаптера и создаем статический пул адресов, который будет отличаться от внутреннего, так как внутренний будет присваиваться VPN-клиентам.

4. Дальше на вкладке «PPP» снимаем галочку с пункта «Многоканальные подключения». Это должно ускорить работу интернета.

5. Во вкладке «Журнал событий» выставляем параметр «вести журнал всех событий»

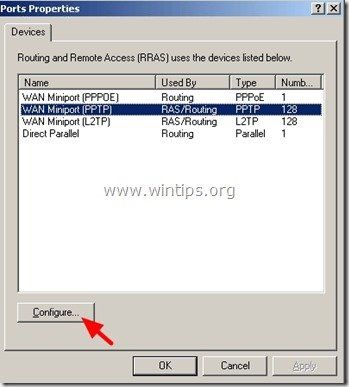

Этап 2. Конфигурация портов.

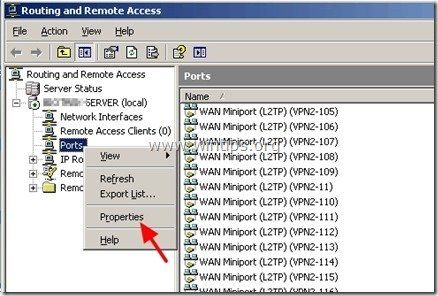

1. Заходим в свойства пункта «Порты». RRAS по умолчанию создаст пять портов PPTP, пять портов L2TP и один «Прямой параллельный». Для того, чтобы сервер работал стабильно, желательно удалить лишние порты (прямой параллельный, L2TP, и прочие) и создать нужное количество портов, количество которых должно быть большим, чем число одновременных подключений.

2. Теперь нужно удалить порты WAN(L2TP)

3. Выставляем нужное число PPTP портов (количество портов должно быть больше, чем число предполагаемых одновременных подключений).

4. В результате откроется новое окно

Этап 3. Конфигурация NAT.

1. Заходим в "IP-маршрутизация" / "NAT-преобразование сетевых адресов". Если вы хотели дать доступ лишь по VPN соединению, тогда нужно удалить внутренний интерфейс, если нет, тогда оставьте все как есть.

2. Дальше нужно добавить RAS интерфейс. В командной строке набираем "netsh routing ip nat add interface Внутренний (в английском Windows - " internal") private", как на рисунке ниже. Также крайне полезно запретить привязку протокола NetBios к интерфейсу Внутренний (internal), в том случае, если интерфейс активен. Это имеет большое значение в том случае, если RAS-сервер используется для подключения клиентов по Dial-up (дозвон) и поможет устранить некоторые проблемы при работе сервера в сети. Если же NetBios на этом интерфейсе разрешен, то сервер будет производить регистрацию своих NetBios-имен с IP-адресами интерфейсов, к которым установлена привязка этой службы. Появление IP- адреса в этих регистрациях интерфейса Внутренний (internal) может создать проблемы в работе.

Редактируем реестр. В разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и устанавливаем значение - 1. После этого службу надо будет перезапустить.

3. RAS интерфейс появится автоматически.

Этап 4. Создание клиентов.

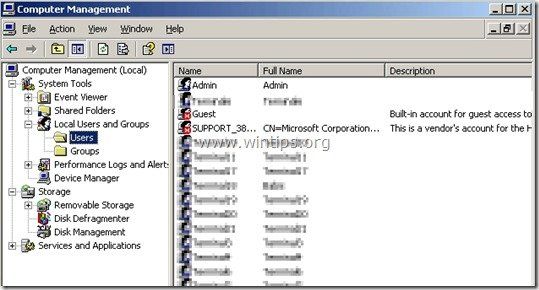

1. Заходим в "Управление компьютером" - "Локальные пользователи и группы" - "Пользователи"

3. Разрешаем пользователю доступ, он у нас будет тестовым. Другим пользователям рекомендуется указывать их IP-адрес в пункте "Статический IP-адрес пользователя"

Этап 5. Настройка VPN соединения.

1. Заходим в группу "Политика удаленного доступа" - "Разрешить доступ,если разрешены входящие подключения" и открываем свойства пункта.

2. Жмем кнопку "Изменить профиль. "

3. Заходим на вкладку "Проверка подлинности"

4. Оставляем параметры проверки подлинности MS-CHAP для Windows и CHAP для других операционных систем.

5. Заходим на вкладку «Шифрование» и выбираем параметры шифрования. Все настройки, которые вводим при настройке VPN-соединений у клиентов должны быть идентичны.

Виртуальная частная сеть (VPN) может использоваться для подключения вашей частной сети к другой сети через общедоступную сеть (Интернет). VPN позволяет пользователям безопасно получать доступ к файлам и компьютерам своей компании, когда они находятся где-то еще, чем на рабочем месте. Фактически, VPN расширяют частные сети через Интернет и защищают географически различные сайты (внутренние сети) друг с другом.

Если у вас есть выделенный сервер Windows 2003 с одной сетевой картой, и вы хотите настроить VPN-подключение для подключения и доступа к серверным или сетевым файлам из любого места, то вы можете следовать этому руководству, чтобы узнать, как это можно сделать.

Как включить службу VPN в Windows 2003 Server с одной сетевой картой.

Шаг 1. Включите маршрутизацию и удаленный доступ

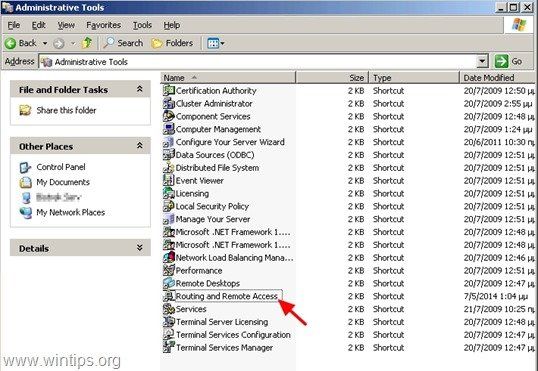

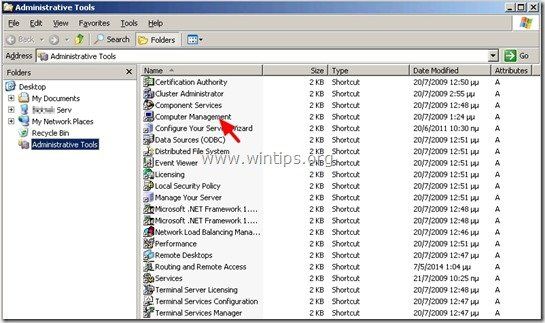

1. От Панель управления, открыто Инструменты управления.

2. Дважды щелкните, чтобы открыть Маршрутизация и удаленный доступ.

Шаг 2. Назначьте IP-адреса для пользователей VPN.

Теперь вы должны указать, какие IP-адреса будут предоставляться подключенным пользователям VPN.

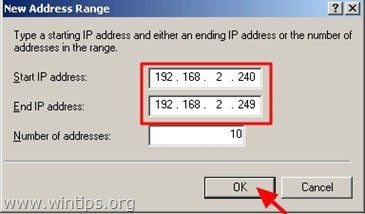

3. Введите, какие IP-адреса (Пуск Конечный IP-адрес) доступны для подключения VPN-клиентов при подключении и нажмите «хорошо». *

* Заметка: Доступные IP-адреса должны быть в том же диапазоне сети, что и ваша сеть.

Шаг 3. Выбор пользователей VPN

Теперь вы должны указать, какие пользователи могут иметь доступ к VPN. Для этого:

1. От Панель управления, открыто Управление компьютером. *

3. Выберите каждого пользователя, которому вы хотите предоставить доступ к VPN, и двойной щелчок на нем, чтобы открыть его свойства.

Шаг 4. Откройте VPN-порт в сетевом брандмауэре (маршрутизаторе).

Последний шаг: если ваш сервер находится за брандмауэром или маршрутизатором, вы должны сопоставить порт 1723 (PPTP) на внутренний IP-адрес вашего VPN-сервера.

Дополнительная информация.

По умолчанию Windows 2003 Server использует следующие два (2) протокола туннелирования для защиты данных VPN:

- Туннельный протокол точка-точка (PPTP): Обеспечивает шифрование данных с использованием Microsoft Point-to-Point Encryption.

- Протокол туннелирования второго уровня (L2TP): Обеспечивает шифрование данных, аутентификацию и целостность с использованием IPSec.

Наиболее безопасным из них является протокол L2TP, но иногда он сложен в настройке на стороне VPN-клиентов.

В случае, если вы хотите отключить использование протокола PPTP и использовать только протокол L2TP для большей безопасности, то:

Проанализировав все возможные варианты построения VPN сети мы сделав выводы пришли к тому что на сегодняшний день самый дешевый вариант для построения и настройки VPN сервера является операционная система Windows 2003 Server. Данная реализация удобна в конфигурации и настройке. Топология VPN сети изображена на рисунке 3.1.

Рисунок 3.1 - Предложенная топология сети VPN

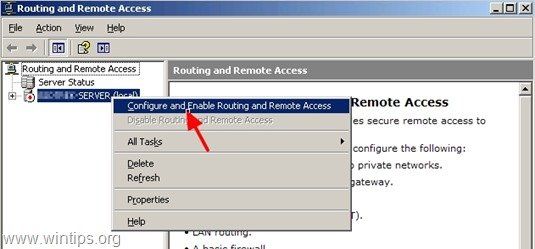

После успешной установки Windows 2003 Server на компьютер нам нужно запустить службу Маршрутизация и удаленный доступ. Он настраивается как сервер удаленного доступа (RAS-сервер) в службе RRAS (Маршрутизация и удаленный доступ) которая показана на рисунке 3.2

Рисунок 3.2 - Настройка службы "Маршрутизация и удаленный доступ"

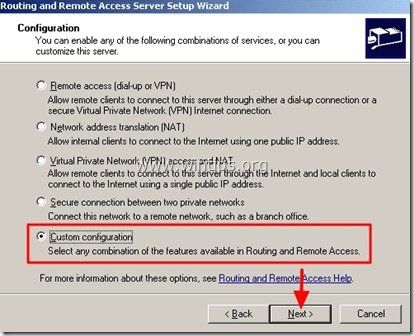

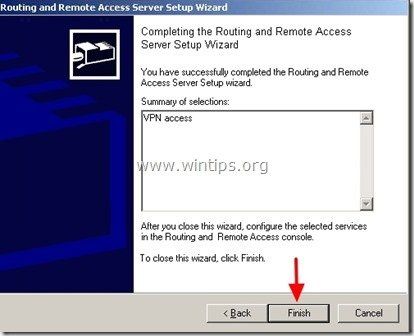

Находим здесь имя сервера и щелкаем по нему правой кнопкой мыши. В появившемся меню нажимаем на Настроить и включить маршрутизацию и удаленный доступ. После выбора этого пункта запускаеться мастер установки. Мастер предоставит нам наиболее простой путь для настройки нашего сервера в качестве любой из служб, перечисленных ниже и, в то же время, оставляет возможность ручной настройки сервера (последняя опция)

Рисунок 3.3 - Выбор конфигурации сервера

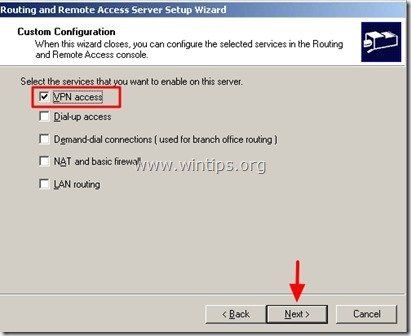

Далее выбираем пункт Удаленный доступ (VPN или модем) и нажимаем далее. В следующем окне ставим галочку напротив Доступ к виртуальной частной сети (VPN) тем самым разрешаем удалённые подключения к нашему серверу через интернет.

При выборе сервер VPN мастер запросит, какой протокол следует использовать для работы удаленных клиентов на этом сервере, мы выбираем TCP/IP. Мастер попросит нас указать устройство, через которое мы подключены к Интернету. Через это устройство к нашей частной виртуальной сети VPN, будут подключатся пользователи, следует отметить, что у этого устройства должен быть постоянный IP адрес.

Указав устройство, через которое мы подключены к Интернету, мастер попросит нас указать диапазон IP адресов, из этого диапазона IP адресов, которого мы укажем, будут раздаваться IP адреса входящим VPN соединениям, мы укажем такие IP адреса начальный 192.168.0.1 и конечный 192.168.0.40. Теперь, когда мы указали IP адреса можно нажать кнопку Далее. Настройка сервера VPN практически завершена, осталось только создать учетную запись пользователя, под которой пользователи будут заходить в сеть, что мы сейчас с вами и сделаем.

Для создания учетной записи пользователя нам нужно щелкнуть правой кнопкой мыши на значке «мой компьютер», который находится на рабочем столе, и выбрать управление. В появившемся окне мы должны выбрать локальные пользователи и группы.

Чтобы создать нового пользователя, нужно щелкнуть правой кнопкой мыши; затем в раскрывшемся контекстном меню выбрать элемент Новый пользователь. В появившемся окне достаточно ввести имя пользователя и пароль, еще нужно поставить галочку запретить смену пароля пользователем, чтобы пользователи не смогли поменять пароль. У пользователя будет имя Dovbnya, а пароль будет testdasdsa111.

Пользователя нужно включать в группу. Для этого на закладке Членство в группах существует кнопка Добавить.

На этом настройка сервера VPN завершена, и любой, кто знает наш IP адрес, логин и пароль сможет зайти в нашу сеть из любого конца мира через Интернет.

Рисунок 4.4 - Добавление нового пользователя.

Настройка клиентской части VPN под Windows 2003 Server

Настройка клиентской части VPN таким следующим образом. Для того чтобы приступить к настройке нам нужно зайти в систему с учётной записью Администратора. Нажимаем Пуск, далее выполнить и вводим Ncpa.cpl, тем самым вызвав окно сетевых подключений.

Нам нужно щелкнуть два раза левой кнопкой мыши по иконке Создание нового подключения. Появится окно мастера в этом окне ми нажмём кнопку Далее. В появившемся окне выберем пункт Подключение к виртуальной частной сети через Интернет и нажмём кнопку Далее.

В следующем окне в текстовое поле нужно ввести IP-адрес нашего VPN сервера.

Рисунок 4.5 - Создание VPN подключения

Для уже созданного подключения можно в любой момент откорректировать свойства, а также настроить некоторые моменты, касающиеся безопасности и типа созданного подключения.

Vpn сервер применяется для защищенного подключения клиентов к удаленным компьютерам. Сам VPN сервер может работать только на специальных серверных версиях «Windows 2000/2003».

Для того чтобы создать VPN сервер следует открыть панель меню «Маршрутизация и удаленный доступ», а затем зайти в свойства сервера.

Далее, необходимо установить 2 параметра. «Использовать этот компьютер как локальной сети и вызова по требованию», а также установить галочку на параметре «Сервер удаленного доступа».

После этого, необходимо зайти во вкладку «IP», где следует прописать название внутреннего адаптера. Кроме того, на этом шаге следует создать статический пул адресов. Статический пул адресов должен отличаться от внутреннего IP адреса, присваиваемого VPN клиентам.

Следующим шагом необходимо зайти на вкладку «PPP», где необходимо убрать галочку с окошка «Многоканальные подключения». В этом случае, интернет – соединение будет работать значительно быстрее.

Зайдя на вкладку «Журнал событий», необходимо установить параметр «вести журнал всех событий».

Особое внимание следует обратить на настройку и конфигурирование портов. Для этого, следует зайти на вкладку «Маршрутизация и удаленный доступ», а затем в свойства «Порты». Чтобы обеспечивать оптимальную работу сервера следует удалить ненужные порты (например, прямой параллельный, L2TP и.т.д.), а затем создать нужное количество портов. При этом следует удостовериться, что число создаваемых портов превышает число одновременных подключений.

Обязательно следует удалить порты WAN (L2TP) и установить требуемое число PPTP портов (превышающее число одновременных подключений).

Для конфигурации NAT, необходимо в окне «Маршрутизация и удаленный доступ» найти пункт «IP – маршрутизация и NAT – преобразование сетевых адресов». При необходимости организации доступа к интернету по VPN соединению, следует удалить внутренний интерфейс. В противном случае, необходимо его оставить. Обязательно отключите «basic firewall», зайдя в свойства внешнего подключения.

Чтобы добавить RAS интерфейс, следует в командной строке указать следующую команду:

В том случае, если Вы применяете «RAS – сервер» в качестве подключения клиентов dialup, то необходимо запретить привязку «NetBios» к интерфейсу «Internal». Воспользовавшись редактором реестра в разделе: «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp» необходимо добавить параметр DisableNetbiosOverTcpip типа DWORD и значением 1. После этого, службу можно перезапустить.

После включения RAS интерфейса во вкладке «Управление компьютером» необходимо добавить пользователей в пункт «Локальные пользователи и группы». Имейте в виду, что все имена пользователей должны совпадать с именами клиентов в ТИ. Чтобы настроить VPN соединение, следует в группе «Политика удаленного доступа» в свойствах «Разрешить доступ, если разрешены входящие подключения».

Далее следует нажать кнопку «Изменить профиль»:

В окне «Изменение профиля коммутируемых подключений», во вкладке проверка подлинности, необходимо поставить две галочки в окошках: «Шифрованная проверка (Microsoft, версия 2, MS – CHAP v2) и «Шифрованная проверка подлинности «Microsoft» (MS - CHAP).

Во вкладке «Шифрование», необходимо выбрать параметры шифрования. Настройки VPN соединения должны быть абсолютно одинаковы при настройке VPN соединения у клиентов.

По окончании настройки, обязательно необходимо перезапустить сервер. Создание и настройку vpn сервера 2003 можно считать завершенной.

Читайте также: