Настройки групповых политик контроля учетных записей в windows 7

Обновлено: 05.07.2024

В корпоративной среде Контроль учетных данных пользователей (UAC) управляется централизованно, при помощи групповых политик. За настройку UAC отвечает 10 политик. Все они находятся в узле Конфигурация компьютера\КонфигурацияWindows\Параметры безопасности\Локальные политики\Параметры безопасности.

Рассмотрим более подробно эти политики и их влияние на контроль учетных записей:

Режим одобрения администратором для встроенной учетной записи администратора

Поведение запроса на повышение прав для администраторов в режиме одобрения

Действует аналогично диалоговому окну «Параметры управления учетными данными пользователей». Она позволяет настроить уровень уведомлений для пользователей, вошедших в систему с административными правами, но в отличие от диалогового окна имеет выбор из шести вариантов:

Поведение запроса на повышение прав для обычных пользователей

Переключение к безопасному рабочему столу при выполнении запроса на повышение прав

Задает вывод уведомления UAC на безопасном рабочем столе. Если эта политика включена, то, независимо от того что задано в политиках поведения приглашений для администраторов и обычных пользователей, все запросы на повышение полномочий будут выдаваться на безопасный рабочий стол.

Обнаружение установки приложений и запрос на повышение прав

Определяет, может ли запрашивать повышение полномочий установщик приложений. Включение этой политики означает, что установка приложений разрешена (при условии что на это дано разрешение и предоставлены соответствующие учетные данные). По умолчанию включена.

Повышение прав только для подписанных и проверенных исполняемых файлов

Запрос на повышение выдается только для исполняемых файлов, имеющих цифровую подпись от доверенного центра сертификации (CA). Если у приложения нет цифровой подписи или его подпись выдана центром сертификации, не являющимся доверенным, то запрос на повышение отклоняется. Эта политика по умолчанию отключена, и включать ее следует только в том случае, если все приложения, требующие повышения имеют цифровую подпись.

Все администраторы работают в режиме одобрения администратором

Определяет, выдаются ли уведомления UAC пользователям с административными правами при выполнении задач, требующих повышения. Включена по умолчанию. Если ее отключить, то для этих пользователей повышение производится автоматически. По сути отключение этой политики означает выключение UAC для всех пользователей, входящих в группу администраторов.

При сбоях записи в файл или реестр виртуализация в место размещения пользователя

Политика для старых приложений, которые предпринимают попытки записи в папки Program Files, Windows, Windows\system32 или в ветку реестра HKLM\Software\ . Windows 7 не разрешает приложениям записывать данные в эти расположения, и чтобы старые приложения могли функционировать их данные перенаправляются в виртуальные расположения, индивидуальные для каждого пользователя. Если эта политика выключена, то Windows полностью заблокирует запись в защищенные расположения. По умолчанию включена.

Разрешить UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол

Повышать права для UIAccess-приложений только при установке в безопасных местах

Применяется только для UIAccess-приложений. Включение этой политики означает, что запрашивать повышение могут только UIAccess-приложения, установленные в папки Windows\System32 и Program Files. Независимо от настроек этой политики UIA-программы, запрашивающие повышение, должны иметь цифровую подпись от доверенного центра сертификации.

В предыдущей части статьи был подробно описан принцип работы контроля учетных записей пользователей. В этой части речь пойдет о настройке UAC в том случае, когда ваш компьютер работает автономно, то есть не входит в состав домена Active Directory. Для настройки контроля учетных записей пользователей служит функция локальной политики безопасности, которую можно найти в редакторе объектов локальной групповой политики.

Настройки параметров групповых политик контроля учетных записей по умолчанию:

Параметры групповых политик, которые имеют отношение к контролю учетных записей пользователей (UAC) подробно рассмотрены ниже:

Все администраторы работают в режиме одобрения администратором

Этот параметр политики определяет характеристики всех политик контроля учетных записей для компьютера. От данного параметра зависит, будут ли учетные записи администраторов запускаться в «режиме одобрения администратором», то есть будут ли отображаться диалоги с запросом на повышение полномочий. Отключение этой настройки, грубо говоря, полностью отключает функционал контроля учетными записями пользователей. При изменении этого параметра политики необходимо перезагрузить компьютер. Значение по умолчанию – включено.

Возможные значения параметра:

- Включено. Режим одобрения администратором включен для того, чтобы разрешить встроенной учетной записи администратора и всем остальным пользователям, являющимся членами группы «Администраторы», работать в режиме одобрения администратором.

- Отключено. Режим одобрения администратором и все соответствующие параметры политики контроля учетных записей будут отключены.

Настройки текущей политики при помощи реестра:

Обнаружение установки приложений и запрос на повышение прав

Эта настройка определяет характеристики обнаружения установки приложений для компьютера, проверяя подписаны ли программы, применяемые для развертывания приложений или нет. По умолчанию, если пользователь входит в рабочую группу, она включена.

Возможные значения параметра:

- Включено (по умолчанию для дома). В том случае, если программа установки приложений обнаруживает необходимость повышения полномочий, пользователю предлагается ввести имя пользователя и пароль учетной записи администратора. Если пользователь вводит правильные учетные данные, операция продолжается с соответствующими правами. Вид запроса зависит от того, к какой группе принадлежит пользователь.

- Отключено (по умолчанию для организации). При выборе этой настройки, обнаружение программы установки приложений не выдает запрос на повышение полномочий. Обычно эта настройка применяется в организациях, компьютеры и пользователи которой входят в состав домена и для развертывания приложений используются технологии делегированной установки (Group Policy Software Install - GPSI). Соответственно, необходимость в обнаружении установщика отпадает.

Настройки текущей политики при помощи реестра:

Переключение к безопасному рабочему столу при выполнении запроса на повышение прав

Данный параметр политики определяет, будут ли запросы на повышение полномочий выводиться на интерактивный рабочий стол пользователя или на безопасный рабочий стол при инициировании UAC-запроса. Значение по умолчанию – включено. При изменении этого параметра политики необходимо перезагрузить компьютер.

Возможные значения параметры:

- Включено. Все запросы на повышение прав выводятся на безопасный рабочий стол независимо от параметров политики поведения приглашения для администраторов и обычных пользователей.

- Отключено. Все запросы на повышение прав выводятся на интерактивный рабочий стол пользователя.

Настройки текущей политики при помощи реестра:

Поведение запроса на повышение прав для администраторов в режиме одобрения администратором

Текущая настройка позволяет определить действия пользователя, который входит в группу «Администраторы» при выполнении операции, требующей повышения прав. Значение по умолчанию установлено «Запрос согласия для сторонних двоичных файлов (не Windows)».

Возможные значения параметра:

- Повышение без запроса. Позволяет привилегированным учетным записям выполнить операцию, требующую повышения прав, без подтверждения согласия или ввода учетных данных. Желательно использовать данную опцию только в средах с максимальными ограничениями пользователей. При выборе этой настройки, пользовательские полномочия станут идентичными встроенной учетной записи администратора.

- Запрос учетных данных на безопасном рабочем столе. Для любой операции, требующей повышения прав, на безопасном рабочем столе будет выводиться предложение ввести имя и пароль привилегированного пользователя. Если вводятся правильные учетные данные, операция будет продолжена с максимальными доступными правами пользователя.

- Запрос согласия на безопасном рабочем столе. Для любой операции, требующей повышения прав, на безопасном рабочем столе будет выводиться предложение выбрать: «Разрешить» или «Запретить». При выборе опции «Разрешить», операция будет продолжена с максимальными доступными правами пользователя.

- Запрос учетных данных. Для любой операции, которая требует повышения полномочий, будет выводиться предложение ввести имя пользователя и пароль учетной записи администратора. При вводе правильных учетных данных, операция будет продолжена с повышенными полномочиями.

- Запрос согласия. При выборе этой опции, для любой операции, требующей повышения прав, пользователю будет предлагаться выбрать нажать на кнопку: «Разрешить» или «Запретить». При нажатии на кнопку «Разрешить», операция будет продолжена с максимальными доступными привилегиями пользователя.

- Запрос согласия для сторонних двоичных файлов (не Windows). При выборе этой опции, на безопасном рабочем столе будет выводиться предложение выбора: «Разрешить» или «Запретить», в том случае, когда операция для приложения стороннего (не Майкрософт) производителя требует повышения прав. По нажатию на кнопку «Разрешить», операция будет продолжена с максимальными доступными привилегиями пользователя.

Настройки текущей политики при помощи реестра:

Поведение запроса на повышение прав для обычных пользователей

Данный параметр политики определяет выполняемые действия при взаимодействии обычного пользователя с приложениями, требующими повышения прав. Значение по умолчанию – «Запрос учетных данных на безопасном рабочем столе».

Возможные значения параметра:

Настройки текущей политики при помощи реестра:

Повышать права для UIAccess-приложений только при установке в безопасных местах

Текущий параметр политики позволяет управлять разрешением на местонахождение приложений, которые запрашивают выполнение на уровне целостности, определяющейся атрибутом пользовательского интерфейса доступа (User Interface of Access - UIAccess) в безопасном месте файловой системы. По умолчанию, эта настройка включена и у приложений со специальными возможностями, для атрибута UIAccess в манифесте устанавливается значение True для управления окна запроса повышения превелегий. Если у приложений значение false, то есть если атрибут опущен или отсутствует манифест для сборки, приложение не сможет получить доступ к защищенному пользовательскому интерфейсу. Безопасными считаются только следующие папки:

Возможные значения параметра:

- Включено. Приложение будет запускаться с уровнем целостности UIAccess только в том случае, если оно находится в безопасной папке файловой системы.

- Отключено. Приложение будет запускаться с уровнем целостности UIAccess, даже если оно не находится в безопасной папке файловой системы.

Настройки текущей политики при помощи реестра:

Повышение прав только для подписанных и проверенных исполняемых файлов

Данная настройка групповой политики контроля учетных записей позволяет определять, нужно ли выполнять проверку подлинности подписей интерактивных приложений с инфраструктурой открытого ключа (Public key infrastructure PKI), которые требуют повышения полномочий. Задачей PKI является определение политики выпуска цифровых сертификатов, выдача их и аннулирование, хранение информации, необходимой для последующей проверки правильности сертификатов. В число приложений, поддерживающих PKI, входят: защищенная электронная почта, протоколы платежей, электронные чеки, электронный обмен информацией, защита данных в сетях с протоколом IP, электронные формы и документы с электронной цифровой подписью. Если включена эта проверка, то программы инициируют проверку пути сертификата. Значение этой настройки по умолчанию – Отключено.

Возможные значения параметра:

- Включено. Принудительно инициируется проверка пути PKI-сертификатов, прежде чем запускается на исполнение данный файл. В основном данная настройка используется в организациях с доменом, в том случае если администратор поместил PKI-сертификаты в хранилище надежных издателей.

- Отключено. При установке этого параметра, контроль учетных записей не инициирует проверку цепочки верификации PKI-сертификатов, прежде чем разрешить выполнение данного исполняемого файла.

Настройки текущей политики при помощи реестра:

При сбоях записи в файл или реестр виртуализация в место размещения пользователя

Возможные значения параметра:

- Включено. Сбои записи приложений перенаправляются во время выполнения в определенные пользователем расположения в файловой системе и реестре.

- Отключено. Выполнение приложений, записывающих данные в безопасные расположения, заканчивается ошибкой, и не будет исполняться.

Настройки текущей политики при помощи реестра:

Разрешить UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол

Этот новый параметр политики, появившийся в операционных системах Windows 7 и Windows Server 2008 R2, определяет, могут ли UIAccess-приложения автоматически отключать безопасный рабочий стол для запросов на повышение полномочий, используемых обычным пользователем. Значение по умолчанию – отключено.

Возможные значения параметра:

- Включено. При выборе этой настройки, UIAccess-программы, в том числе удаленный помощник Windows, автоматически отключают безопасный рабочий стол для запросов на повышение полномочий. Если параметр политики «Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав» включен, то предложение появится на интерактивном рабочем столе пользователя, а не на безопасном рабочем столе.

- Отключено. При выборе этого параметра, безопасный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или путем отключения параметра политики «Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав».

Настройки текущей политики при помощи реестра:

Режим одобрения администратором для встроенной учетной записи администратора

Данная настройка определяет, применяется ли в контроле учетных записей пользователей режим одобрения администратором к встроенной учетной записи «Администратор». Эта встроенная учетная запись по умолчанию позволяет пользователю входить в систему в режиме совместимости с Windows XP, что разрешает запускать любые приложения с полными правами администратора. По умолчанию этот параметр политики отключен.

Возможные значения параметра:

- Включено. При выборе этого значения параметра, для встроенной учетной записи администратора будет использоваться режим одобрения администратором. При этом любая операция, требующая повышения прав, будет сопровождаться запросом на подтверждение операции.

- Отключено. Встроенная учетная запись администратора выполняет все приложения с полными правами администратора.

Настройки текущей политики при помощи реестра:

Заключение

В этой статье рассказывается обо всех возможных настройках контроля учетных записей пользователей. Рассмотрены все десять параметров политики безопасности, которые отвечают за все возможные действия, связанные с UAC. Кроме настройки контроля учетных записей при помощи групповой политики, также рассмотрены эквивалентные им твики реестра.

Существует 10 параметров групповой политики, которые можно настроить для управления учетной записью пользователя (UAC). В таблице перечислены значения по умолчанию для каждого из параметров политики, а в следующих разделах объясняются различные параметры политики UAC и перечислены рекомендации. Эти параметры политики расположены в службе безопасности Параметры\Local Policies\Security Options в локальной политике безопасности. Дополнительные сведения о каждом из параметров групповой политики см. в описании групповой политики. Сведения о параметрах ключевых параметров реестра см. в записи параметров ключей реестра.

| Параметр групповой политики | Раздел реестра | По умолчанию |

|---|---|---|

| Управление учетной записью пользователя: режим утверждения администратора встроенной учетной записи администратора | FilterAdministratorToken | Отключено |

| Контроль учетных записей пользователей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle | Отключено |

| Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin | Запрос на согласие для Windows разных Windows |

| Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser | Запрос на учетные данные |

| Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection | Включено (по умолчанию для дома) Отключено (по умолчанию для предприятия) |

| Контроль учетных записей пользователей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures | Отключено |

| Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах | EnableSecureUIAPaths | Включено |

| Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором | EnableLUA | Включено |

| Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop | Включено |

| Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя | EnableVirtualization | Включено |

Управление учетной записью пользователя: режим утверждения администратора встроенной учетной записи администратора

Управление учетной записью пользователя. Режим утверждения администратора для параметра встроенной политики учетной записи администратора контролирует поведение режима утверждения администратора для встроенной учетной записи администратора.

Ниже перечислены возможные варианты.

- Включено. Встроенная учетная запись администратора использует режим утверждения администратора. По умолчанию любая операция, требуемая повышения привилегий, будет побуждать пользователя одобрить операцию.

- Служба отключена. (По умолчанию) Встроенная учетная запись администратора выполняет все приложения с полными административными привилегиями.

Контроль учетных записей пользователей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол

Управление учетной записью пользователя. Разрешить приложениям UIAccess подсказать высоту без использования параметра безопасной политики рабочего стола, контролирует, могут ли программы доступности пользовательского интерфейса (UIAccess или UIA) автоматически отключить безопасный рабочий стол для подсказок высоты, используемых стандартным пользователем.

Ниже перечислены возможные варианты.

- Включено. Программы UIA, в том числе Windows удаленной помощи, автоматически отключат безопасный рабочий стол для подсказок высоты. Если вы не отключите управление учетной записью пользователя: переключение на безопасный рабочий стол при запросе на параметры политики высоты, запросы отображаются на рабочем столе интерактивного пользователя, а не на безопасном рабочем столе.

- Служба отключена. (По умолчанию) Безопасный рабочий стол может быть отключен только пользователем интерактивного рабочего стола или отключением управления учетной записью пользователя. Переключение на безопасный рабочий стол при запросе на параметр политики высоты.

Программы UIA предназначены для взаимодействия с Windows и приложениями от имени пользователя. Этот параметр политики позволяет программам UIA обходить безопасный рабочий стол, чтобы в некоторых случаях повысить доступность использования; Однако разрешение запросов на высоту на интерактивном рабочем столе вместо безопасного рабочего стола может повысить риск безопасности.

Программы UIA должны быть подписаны в цифровом формате, так как они должны иметь возможность отвечать на запросы, касающиеся проблем безопасности, таких как запрос о повышении UAC. По умолчанию программы UIA запускаются только по следующим защищенным путям:

- . \Program Files, включая подмостки

- . \Program Files (x86), включая подмостки для 64-битных версий Windows

- . \Windows\System32

Управление учетной записью пользователя. Только повышение уровня приложений UIAccess, установленных в параметре политики безопасных местоположений, отключает требование о запуске с защищенного пути.

Хотя этот параметр политики применяется к любой программе UIA, он используется в основном в некоторых сценариях удаленной помощи, в том числе Windows удаленной помощи в Windows 7.

Если пользователь запрашивает удаленную помощь от администратора и устанавливается сеанс удаленной помощи, на защищенном рабочем столе интерактивного пользователя отображаются любые подсказки о повышении, а удаленный сеанс администратора приостановлен. Чтобы избежать приозерки сеанса удаленного администратора во время **** запросов на повышение, пользователь может выбрать разрешить ИТ-эксперту отвечать на запросы управления учетной записью пользователя при настройке сеанса удаленной помощи. Однако для выбора этого контрольного окна необходимо, чтобы интерактивный пользователь отвечал на запрос о повышении на безопасном рабочем столе. Если интерактивный пользователь является стандартным пользователем, у него нет необходимых учетных данных для допуска высоты.

Если включить этот параметр политики, запросы на повышение автоматически отправляются на интерактивный рабочий стол (а не на безопасный рабочий стол), а также отображаются в представлении удаленного администратора рабочего стола во время сеанса удаленной помощи. Это позволяет удаленному администратору предоставлять соответствующие учетные данные для высоты.

Этот параметр политики не меняет поведение запроса высоты UAC для администраторов.

Если вы планируете включить этот параметр политики, вы также должны просмотреть эффект управления учетной записью пользователя: поведение запроса высоты для стандартных параметров политики пользователей. Если он настроен как автоматические отказыв запросах на повышение, запросы на повышение не будут представлены пользователю.

Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором

Управление учетной записью пользователя. Поведение запроса на повышение для администраторов в параметре политики утверждения администратора контролирует поведение запроса высоты для администраторов.

Ниже перечислены возможные варианты.

Повышение без запроса. Позволяет привилегированным учетным записям выполнять операцию, требующую повышения без согласия или учетных данных.

Примечание Используйте этот параметр только в наиболее ограниченных средах.

Запрос учетных данных на безопасном рабочем столе. Если для операции требуется повышение привилегий, пользователю на безопасном рабочем столе будет предложено ввести привилегированное имя пользователя и пароль. Если пользователь вводит допустимые учетные данные, операция продолжается с наивысшей доступной привилегией пользователя.

Запрос на согласие на безопасном рабочем столе. Если для операции требуется повышение привилегий, пользователю на безопасном рабочем столе будет предложено выбрать разрешение или отказ. Если пользователь выбирает Разрешение, операция продолжается с наивысшей доступной привилегией пользователя.

Запрос на учетные данные. Если для операции требуется повышение привилегий, пользователю будет предложено ввести административное имя пользователя и пароль. Если пользователь вводит допустимые учетные данные, операция продолжается с применимой привилегией.

Запрос на согласие. Если для операции требуется повышение привилегий, пользователю предложено выбрать разрешение или отказ. Если пользователь выбирает Разрешение, операция продолжается с наивысшей доступной привилегией пользователя.

Запрос на согласие для Windows разных сеянов. (По умолчанию) Если для операции для неиммиграционного приложения требуется повышение привилегий, пользователю на безопасном рабочем столе будет предложено выбрать разрешение или отказ. Если пользователь выбирает Разрешение, операция продолжается с наивысшей доступной привилегией пользователя.

Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей

Управление учетной записью пользователя. Поведение запроса высоты для стандартных параметров политики пользователей контролирует поведение запроса высоты для стандартных пользователей.

Ниже перечислены возможные варианты.

Контроль учетных записей пользователей: обнаружение установки приложений и запрос на повышение прав

Управление учетной записью пользователя. Обнаружение установок приложений и запрос на установку политики высоты контролируют поведение обнаружения установки приложений для компьютера.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию для дома) При обнаружении пакета установки приложений, требуемого повышения привилегий, пользователю будет предложено ввести административное имя пользователя и пароль. Если пользователь вводит допустимые учетные данные, операция продолжается с применимой привилегией.

- Служба отключена. (По умолчанию для предприятия) Пакеты установки приложений не обнаруживаются и не подсказываются для высоты. Предприятия, которые работают с стандартными рабочими столами пользователей и используют делегированную технологию установки, такие как установка программного обеспечения групповой политики или сервер управления системами (SMS), должны отключить этот параметр политики. В этом случае обнаружение установщика является ненужным.

Контроль учетных записей пользователей: повышение прав только для подписанных и проверенных исполняемых файлов

Управление учетной записью пользователя. Только повышение исполняемых данных, подписанных и проверенных параметров политики, обеспечивает проверку подписей инфраструктуры общедоступных ключей (PKI) для любых интерактивных приложений, которые запрашивают повышение привилегий. Enterprise администраторы могут контролировать, какие приложения разрешено запускать, добавляя сертификаты в хранилище сертификатов Доверенные издатели на локальных компьютерах.

Ниже перечислены возможные варианты.

- Включено. Обеспечивает проверку пути сертификации PKI для заданного исполняемого файла до разрешения на запуск.

- Служба отключена. (По умолчанию) Не выполняет проверку пути сертификации PKI до разрешения запуска заданного исполняемого файла.

Контроль учетных записей пользователей: повышать права для UIAccess-приложений только при установке в безопасных местах

Элемент Управления учетной записью пользователя. Только приложения UIAccess, установленные в параметре политики безопасных расположений, контролируют, должны ли приложения, которые запрашивают работать с уровнем целостности пользовательского интерфейса (UIAccess), находиться в безопасном расположении в файловой системе. Безопасные расположения ограничиваются следующими:

- . \Program Files, включая подмостки

- . \Windows\system32

- . \Program Files (x86), включая подмостки для 64-битных версий Windows

Обратите Windows проверку подписи PKI для любого интерактивного приложения, запрашиваемого для выполнения с уровнем целостности UIAccess независимо от состояния этого параметра безопасности.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию) Если приложение находится в безопасном расположении в файловой системе, оно работает только с целостностью UIAccess.

- Служба отключена. Приложение работает с целостностью UIAccess, даже если оно не находится в безопасном расположении в файловой системе.

Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором

Элемент Управления учетной записью пользователя. Настройка политики администрирования для всех администраторов в режиме утверждения управляет поведением всех параметров политики UAC для компьютера. Если вы измените этот параметр политики, необходимо перезапустить компьютер.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию) Режим утверждения администратора включен. Эта политика должна быть включена, и соответствующие параметры политики UAC также должны быть надлежащим образом **** заданной, чтобы позволить встроенной учетной записи администратора и всем другим пользователям, которые являются членами группы администраторов, работать в режиме утверждения администратора.

- Служба отключена. Режим утверждения администратора и все связанные параметры политики UAC отключены.

Примечание Если этот параметр политики отключен, Центр безопасности сообщает, что общая безопасность операционной системы снижена.

Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав

Элемент управления учетной записью пользователя. Переключатель на безопасный рабочий стол при запросе на параметры политики высоты контролирует, отображается ли запрос на высоту на рабочем столе интерактивного пользователя или на безопасном рабочем столе.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию) Все запросы на повышение перенаправлены на безопасный рабочий стол независимо от параметров политики оперативного поведения для администраторов и стандартных пользователей.

- Служба отключена. Все запросы на высоту перейдите на рабочий стол интерактивного пользователя. Используются оперативные параметры политики поведения для администраторов и стандартных пользователей.

Когда этот параметр политики включен, он переопределяет управление учетной записью пользователя: поведение запроса на повышение для администраторов в параметре Политики утверждения администратора. В следующей таблице описывается поведение запроса на повышение для каждого из параметров политики администратора при включении или отключении управления учетной записью пользователя.

| Параметр политики администратора | Enabled | Отключено |

|---|---|---|

| Запрос на учетные данные на безопасном рабочем столе | Запрос отображается на безопасном рабочем столе. | Запрос отображается на безопасном рабочем столе. |

| Запрос на согласие на безопасном рабочем столе | Запрос отображается на безопасном рабочем столе. | Запрос отображается на безопасном рабочем столе. |

| Запрос на учетные данные | Запрос отображается на безопасном рабочем столе. | Запрос отображается на рабочем столе интерактивного пользователя. |

| Запрос на согласие | Запрос отображается на безопасном рабочем столе. | Запрос отображается на рабочем столе интерактивного пользователя. |

| Запрос на согласие для Windows разных Windows | Запрос отображается на безопасном рабочем столе. | Запрос отображается на рабочем столе интерактивного пользователя. |

Когда этот параметр политики включен, он переопределит управление учетной записью пользователя: поведение запроса высоты для стандартных параметров политики пользователей. В следующей таблице описывается поведение запроса на повышение для каждого из стандартных параметров политики пользователя при включении или отключении управления учетной записью пользователя.

| Стандартный параметр политики | Enabled | Отключено |

|---|---|---|

| Автоматически отключать запросы на повышение | Нет запроса. Запрос автоматически отказано. | Нет запроса. Запрос автоматически отказано. |

| Запрос на учетные данные на безопасном рабочем столе | Запрос отображается на безопасном рабочем столе. | Запрос отображается на безопасном рабочем столе. |

| Запрос на учетные данные | Запрос отображается на безопасном рабочем столе. | Запрос отображается на рабочем столе интерактивного пользователя. |

Контроль учетных записей: виртуализация сбоев записи в файл или реестр на основании расположений пользователя

Управление учетной записью пользователя. Виртуализация сбоев записи файлов и реестров в параметре политики расположения каждого пользователя определяет, перенаправляются ли сбои записи приложений в определенные расположения реестра и файловой системы. Этот параметр политики смягчает приложения, которые работают в качестве администратора и записывают данные о приложениях с временем запуска до %ProgramFiles%, %Windir%, %Windir%\system32 или HKLM\Software.

Ниже перечислены возможные варианты.

- Включено. (По умолчанию) Сбои записи приложений перенаправляются во время запуска в определенные расположения пользователей как для файловой системы, так и для реестра.

- Служба отключена. Приложения, которые записывают данные в защищенные расположения, сбой.

Параметры ключей реестра

Ключи реестра находятся в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System. Сведения о каждом из ключей реестра см. в описании связанной групповой политики.

Групповая политика Windows – это мощный инструмент для настройки многих аспектов Windows. Большинство настроек, которые она предлагает, нацелены на администраторов ПК, чтобы отслеживать и контролировать стандартные учетные записи. Если вы администрируете ПК в корпоративной среде или несколько учетных записей дома, вам обязательно стоит воспользоваться групповой политикой Windows для контроля использования ПК сотрудниками и членами семьи.

Ниже мы перечислили 8 настроек групповой политики Windows, которые, несомненно, упростят административные задачи.

Примечание. Редактор групповой политики недоступен в стандартной и домашней версиях Windows. Для использования групповой политики у вас должна быть профессиональная или корпоративная версия Windows.

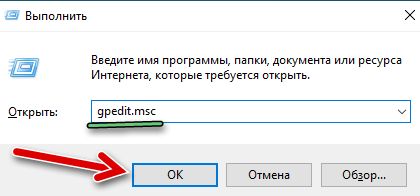

Доступ к редактору групповой политики Windows

Вы должны получить доступ к редактору групповой политики, прежде чем выполнять какие-либо из приведенных ниже настроек. Хотя существует множество способов доступа к редактору групповой политики Windows, но использование диалогового окна «Выполнить» является самым быстрым и работает во всех версиях Windows.

Нажмите клавиши Win + R , чтобы открыть диалоговое окно «Выполнить». Здесь введите gpedit.msc и нажмите Enter или ОК , чтобы открыть редактор групповой политики.

Кроме того, перед доступом к групповой политике убедитесь, что вы вошли в систему под учетной записью администратора. Стандартные учетные записи не имеют доступа к групповой политике.

Отслеживайте вход в аккаунт

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

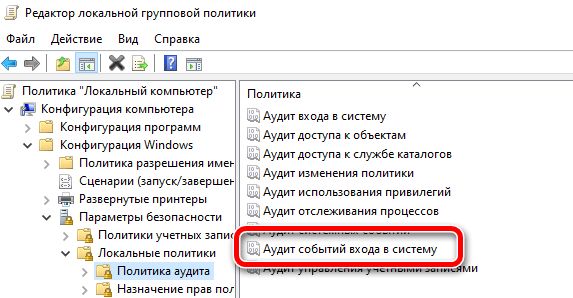

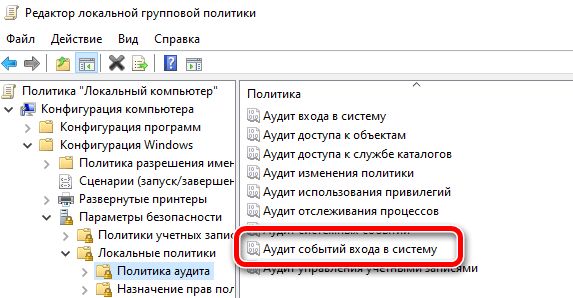

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему.

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита

Здесь установите флажки рядом с вариантами Успех и Отказ . Когда вы нажмете ОК , Windows начнет регистрировать входы в систему на ПК.

Для просмотра этих журналов вам потребуется доступ к другому полезному инструменту Windows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows.

Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события. Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка.

Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа.

Двойной щелчок по этим событиям покажет более подробную информацию вместе с точным именем учетной записи пользователя, который вошел в систему.

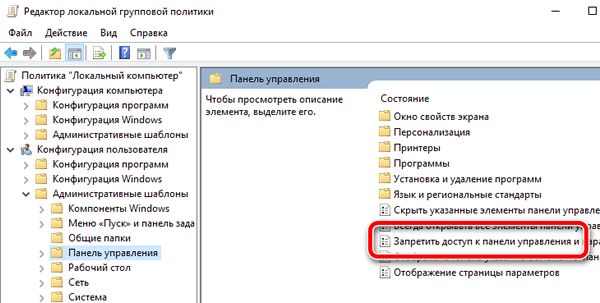

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления.

Конфигурация пользователя → Административные шаблоны → Панель управления

Здесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить».

Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку.

Запретить пользователям устанавливать программы

Очистка компьютера, зараженного вредоносным ПО, может занять некоторое время. Чтобы пользователи не устанавливали зараженное программное обеспечение, вам следует отключить установщик Windows в групповой политике.

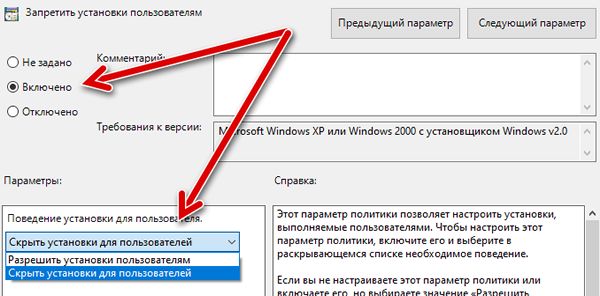

Перейдите в указанное ниже место и дважды щелкните Запретить установки пользователям

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Установщик Windows

Выберите здесь вариант Включено и выберите Скрыть установки для пользователей в раскрывающемся меню на панели «Параметры» ниже.

Теперь пользователи не смогут устанавливать новые программы на ПК. Хотя они по-прежнему смогут загружать или перемещать их в хранилище ПК.

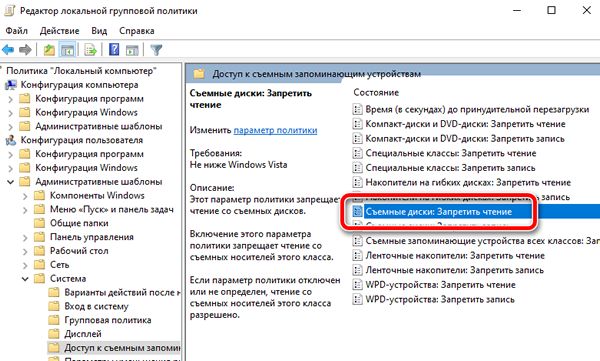

Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение.

Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителям

Включите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

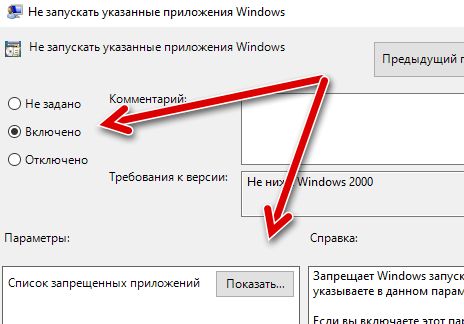

Запретить запуск определенных приложений

Групповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows.

Конфигурация пользователя → Административные шаблоны → Система

Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать.

Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe. Лучший способ найти точное имя исполняемого файла приложения – это найти папку приложения в проводнике Windows и скопировать точное имя исполняемого файла (вместе с его расширением .exe).

Введите имя исполняемого файла в список и нажмите ОК , чтобы начать его блокировку.

Под этим параметром групповой политики также есть опция Выполнять только указанные приложения Windows. Если вы хотите отключить все типы приложений, кроме нескольких важных, используйте эту опцию и создайте список приложений, которые вы хотите разрешить. Это отличный вариант, если вы хотите создать действительно строгую рабочую среду.

Отключите командную строку и редактор реестра

Когда Панель управления попадает в «плохие руки» – это плохо, но ещё хуже – если это будут командная строка и редактор реестра. Оба этих инструмента могут легко вывести Windows из строя, особенно редактор реестра, который может повредить Windows без возможности восстановления.

Вы должны отключить и командную строку, и редактор реестра Windows, если вас беспокоит безопасность (и состояние) компьютера.

Переместитесь в указанное ниже место:

Конфигурация пользователя → Административные шаблоны → Система

Здесь включите параметры Запретить использование командной строки и Запретить доступ к средствам редактирования реестра, чтобы пользователи не могли получить доступ к командной строке и редактору реестра.

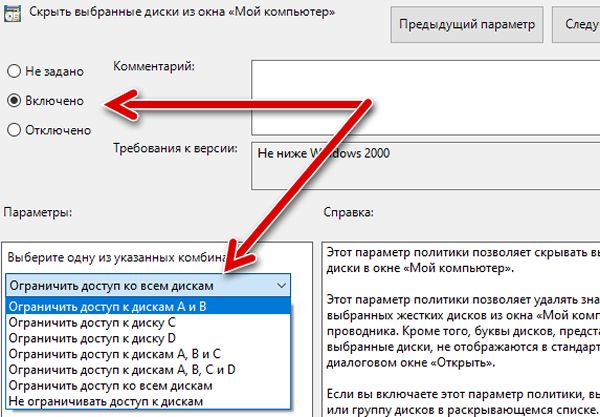

Скрыть диски с разделами

Если на компьютере имеется диск с конфиденциальными данными, вы можете скрыть его из раздела «Этот компьютер», чтобы пользователи не могли его найти. Это хорошая мера, чтобы ввести пользователей в заблуждение, но её не следует использовать как метод защиты данных от посторонних глаз.

Перейдите в указанное ниже место и включите параметр Скрыть выбранные диски из окна «Мой компьютер».

Конфигурация пользователя → Административные шаблоны → Компоненты Windows → Проводник

После включения щелкните раскрывающееся меню на панели «Параметры» и выберите, какие диски вы хотите скрыть.

Диски будут скрыты, когда вы нажмете ОК .

Настройки для меню «Пуск» и панели задач

Групповая политика предлагает множество настроек для меню «Пуск» и панели задач, чтобы настроить их по своему усмотрению. Настройки идеально подходят как администраторам, так и обычным пользователям, которые хотят настроить меню «Пуск» и панель задач Windows.

Перейдите в указанное ниже место в редакторе групповой политики, и вы найдёте все настройки с объяснением того, что они делают.

Конфигурация пользователя → Административные шаблоны → Меню «Пуск» и панель задач

Настройки действительно просты для понимания, поэтому я не думаю, что мне придется объяснять каждую из них. Кроме того, Windows предлагает подробное описание для каждой настройки. Некоторые из вещей, которые вы можете сделать, включают: изменение функции кнопки питания в меню «Пуск», запрет пользователям закреплять программы на панели задач, ограничение возможностей поиска, скрытие области уведомлений, скрытие значка батареи, предотвращение изменений в настройках панели задач и меню «Пуск», запрещение пользователям использовать любые параметры питания (выключение, переход в спящий режим и т.д.), удаление параметра «Выполнить» из меню «Пуск» и множество других настроек.

Пора показать, кто здесь главный

Вышеупомянутые настройки групповой политики должны помочь вам получить контроль над ПК и убедиться, что всё идёт так как надо, когда другие пользователи его используют.

Групповая политика имеет сотни опций для управления различными функциями Windows, и выше приведены лишь некоторые из наиболее полезных. Поэтому вам следует изучить редактор групповой политики и посмотреть, нет ли в нём скрытых жемчужин.

Только убедитесь, что вы создали точку восстановления системы, прежде чем вносить какие-либо изменения.

Какая из этих настроек групповой политики Windows вам нравится? Делитесь с нами в комментариях.

Читайте также: