Настройки прокси в реестре windows 10

Обновлено: 02.07.2024

Для организаций, которые используют прокси-связи в качестве шлюза в Интернет, можно использовать защиту сети для расследования событий подключения, которые происходят за прокси вперед.

Методы автоматического обнаружения:

Протокол автоматического обнаружения веб-прокси (WPAD)

Если вы используете прозрачный прокси или WPAD в сетевой топологии, вам не нужны специальные параметры конфигурации. Дополнительные сведения об исключениях URL-адресов Defender для конечной точки в прокси-сервере см. в ссылке Включить доступ к URL-адресам службы Defender для конечных точек на прокси-сервере.

Конфигурация статического прокси вручную:

Конфигурация на основе реестра

Настройка прокси-сервера вручную с использованием статического прокси-сервера на основе реестра

Настройка статического прокси-сервера на основе реестра для датчика обнаружения и ответа (EDR) defender для отчета о диагностических данных и связи с службами Defender для конечных точек, если компьютеру не разрешено подключение к Интернету.

При использовании этого параметра в Windows 10 или Windows 11 или Windows Server 2019 или Windows Server 2022 рекомендуется создать следующее (или более позднее) и совокупное обновление:

Эти обновления улучшают подключение и надежность канала CnC (Command and Control).

Статический прокси также настраивается с помощью групповой политики (GP). Групповые политики можно найти в следующих статьях:

Административные шаблоны > Windows компоненты > сбор данных и сборки предварительного просмотра > Настройка использования прокси-сервера для подключенного пользователя и службы телеметрии .

Установите его для включения и выберите отключение использования прокси-сервера с проверкой подлинности.

Административные шаблоны > Windows компоненты > сбора и предварительного просмотра > настраивают подключенные пользовательские интерфейсы и телеметрию:

Настройка статического прокси-сервера для антивирусная программа в Microsoft Defender

антивирусная программа в Microsoft Defender облачной защиты обеспечивает почти мгновенную автоматизированную защиту от новых и возникающих угроз. Обратите внимание, что подключение требуется для настраиваемой индикаторов, когда антивирус Defender является активным решением для борьбы с вирусами; и для EDR в режиме блокировки даже при использовании решения, не в microsoft, в качестве основного решения противомалярийных программ.

Настройка статического прокси-сервера с помощью групповой политики, найденной здесь:

Административные шаблоны > Windows компоненты > антивирусная программа в Microsoft Defender > прокси-сервер для подключения к сети.

В ключе реестра политика задает значение реестра HKLM\Software\Policies\Microsoft\Windows Defender ProxyServer как REG_SZ.

Значение реестра принимает ProxyServer следующий формат строки:

В целях устойчивости и в режиме реального времени облачной защиты антивирусная программа в Microsoft Defender кэшет последнего известного рабочего прокси-сервера. Убедитесь, что решение прокси не выполняет проверку SSL, так как это позволит разорвать безопасное облачное подключение.

антивирусная программа в Microsoft Defender не будет использовать статический прокси-сервер для подключения к Windows обновления или Обновления Майкрософт для скачивания обновлений. Вместо этого он будет использовать прокси всей системы, если настроен для использования Windows Update, или настроенный внутренний источник обновления в соответствии с настроенным порядком отката.

При необходимости можно использовать административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определение прокси-автоконфигурации (.pac) для подключения к сети, если необходимо настроить расширенные конфигурации с несколькими прокси-серверами, Используйте административные шаблоны > Windows Компоненты > антивирусная программа в Microsoft Defender > Определите адреса для обхода прокси-сервера, чтобы предотвратить антивирусная программа в Microsoft Defender использование прокси-сервера для этих назначений.

Вы также можете использовать PowerShell с помощью Set-MpPreference cmdlet для настройки этих параметров:

- ProxyBypass

- ProxyPacUrl

- ProxyServer

Настройка прокси-сервера вручную с помощью команды netsh

Используйте команду netsh для настройки статического прокси на уровне системы.

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

Включить доступ к URL-адресам службы "Защитник Майкрософт для конечных точек" на прокси-сервере

Если прокси-сервер или брандмауэр блокирует весь трафик по умолчанию и пропускает только определенные домены, добавьте домены, перечисленные в загружаемой электронной таблице, в список разрешенных доменов.

В следующей загружаемой таблице перечислены службы и связанные с ними URL-адреса, к которые должна подключаться ваша сеть. Убедитесь, что нет брандмауэра или правил фильтрации сети, которые бы отказывали в доступе к этим URL-адресам, или вам может потребоваться создать правило разрешить специально для них.

Если вы используете антивирусная программа в Microsoft Defender среды, см. в рубке Настройка сетевых подключений к облачной антивирусная программа в Microsoft Defender службе.

Если прокси-сервер или брандмауэр блокирует анонимный трафик, так как датчик Defender для конечной точки подключается из системного контекста, убедитесь, что анонимный трафик разрешен в указанных ранее URL-адресах.

Microsoft Monitoring Agent (MMA) — требования прокси и брандмауэра для более старых версий Windows или Windows Server

В приведенной ниже информации перечисляются сведения о конфигурации прокси и брандмауэра, необходимые для связи с агентом Log Analytics (часто именуемой Microsoft Monitoring Agent) для предыдущих версий Windows, таких как Windows 7 SP1, Windows 8.1 и Windows Server 2008 R2*

*Эти требования к подключению также применяются к предыдущей microsoft Defender для конечной точки для Windows Server 2016 и Windows Server 2012 R2, которые требуют ммА. Инструкции по работе с этими операционными системами с новым унифицированным решением находятся на Windows серверах или для перехода на новое неозначаемое решение в сценариях миграции Сервера в Microsoft Defender для конечнойточки .

В качестве облачного решения диапазон IP может изменяться. Рекомендуется перейти к параметру разрешения DNS.

Подтверждение Microsoft Monitoring Agent (MMA) ТРЕБОВАНИЯ URL-адреса службы

См. следующие рекомендации по устранению требования под диктовки (*) для конкретной среды при использовании Microsoft Monitoring Agent (MMA) для предыдущих версий Windows.

На борту предыдущей операционной системы с Microsoft Monitoring Agent (MMA) в Defender для конечной точки (дополнительные сведения см. в предыдущих версиях Windows Defender для конечной точки и на Windows серверах.

Убедитесь, что машина успешно сообщается на Microsoft 365 Defender портале.

Запустите TestCloudConnection.exe из "C:\Program Files\Microsoft Monitoring Agent\Agent", чтобы проверить подключение и увидеть необходимые URL-адреса для конкретного рабочего пространства.

Проверьте список URL-адресов Microsoft Defender для конечных точек для полного списка требований к вашему региону (см. таблицу URL-адресов службы).

Проверка подключения клиента к URL-адресам службы Microsoft Defender для конечных точек

Скачайте средство клиентского анализатора Microsoft Defender для конечных точек на компьютер, на котором работает датчик Defender для конечной точки.

Извлечение содержимого MDEClientAnalyzer.zip на устройстве.

Откройте командную строку с повышенными правами:

- В меню Пуск введите cmd.

- Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

Замените HardDrivePath путем, на который был загружен инструмент MDEClientAnalyzer, например:

ИзвлечениеMDEClientAnalyzerResult.zip, созданного инструментом в папке, используемой в HardDrivePath.

Откройте MDEClientAnalyzerResult.txt и убедитесь, что вы выполнили действия по конфигурации прокси, чтобы включить обнаружение сервера и доступ к URL-адресам службы.

Средство проверяет возможность подключения URL-адресов службы Защитника для конечной точки, которые настроены для работы службы Защитника для конечной точки с клиентом. Затем он печатает результаты в MDEClientAnalyzerResult.txt для каждого URL-адреса, который потенциально может использоваться для связи со службами Defender для конечных точек. Пример:

Если по крайней мере один из вариантов подключения возвращает состояние (200), то клиент Defender для конечной точки может правильно взаимодействовать с проверенным URL-адресом, используя этот метод подключения.

Проверки облачного подключения средства анализатора подключения к интернету не совместимы с созданием блок-процессов правила уменьшения поверхности атаки, возникающими из команд PSExec и WMI. Необходимо временно отключить это правило, чтобы запустить средство подключения. Кроме того, при запуске анализатора можно временно добавить исключения asR.

При наборе TelemetryProxyServer в реестре или через групповую политику защитник для конечной точки отпадет на прямую, если не может получить доступ к определенному прокси-серверу.

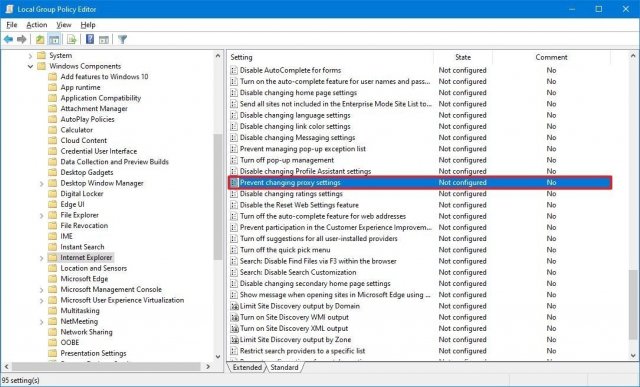

В некоторых организациях при централизованной настройке параметров прокси-сервера в Windows с помощью групповых от администраторов требуется запретить возможность ручной смены настроек прокси-сервера пользователем без прав администратора, заблокировав соответствующие элементы диалогового окна Internet Explorer. Рассмотрим как выполнить эту задачу.

На сегодняшний день Internet Explorer 11 является единственной официально поддерживаемой версией браузера (помимо Edge) и большинство пользователей уже должны перейти на эту версию браузера (Microsoft даже выпускало отдельное обновление с уведомлением об окончании поддержки старых версий IE ). И, если в предыдущих версиях, IE предполагал настройку своих параметров через раздел групповой политики Internet Explorer Maintenance(IEM) то, начиная с Internet Explorer 10 (представленном в Windows Server 2012 / Windows 8), централизованная настройка параметров браузера выполняется только через раздел User Configuration -> Preferences -> Control Panel Settings -> Internet Settings (подробности здесь ).

После того, как к пользователю будет применена политика с параметрами IE (в нашем примере мы задали только настройки прокси), в любой момент он при желании может изменить назначенные параметры прокси. Хотя эти изменения будут переопределяться каждые 90 минут при очередном цикле обновления политик, хотелось бы полностью заблокировать данное диалоговое окно, запретив пользователям домена без прав администратора менять параметры прокси-сервера, заданные политикой.

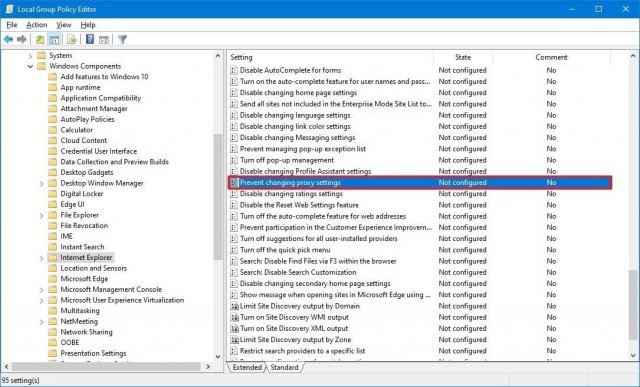

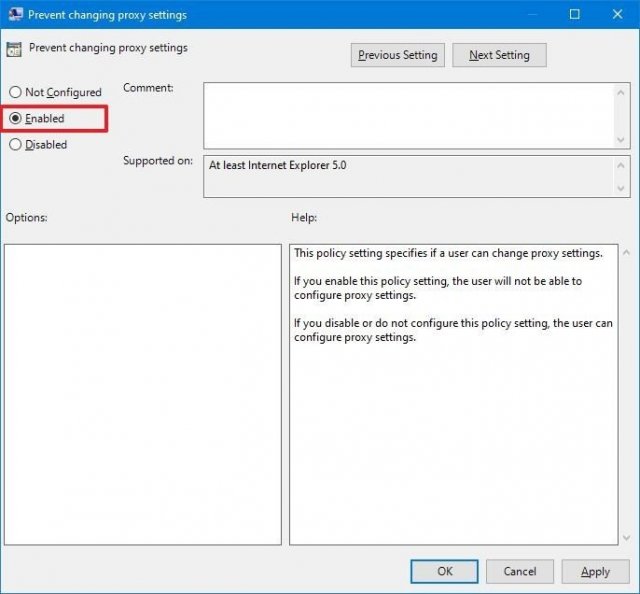

В консоли GPMC.msc создайте новую GPO и перейдите в режим редактирования. Откройте раздел Computer Configuration ->Administrative Templates -> Windows Components -> Internet Explorer и включите политику Prevent changing proxy settings .

Назначьте политику на OU с компьютерами и обновите политику на клиенте. Проверьте настройки прокси сервера в IE. Как вы видите, текстовые поля с настройками заблокированы.

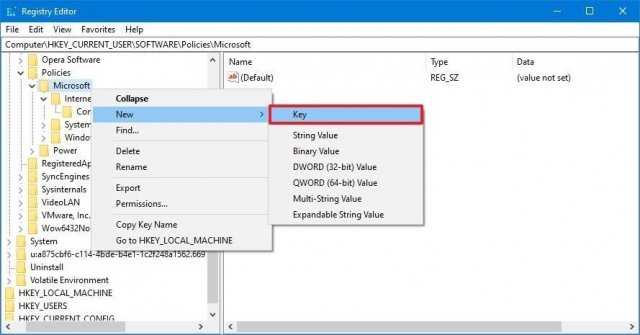

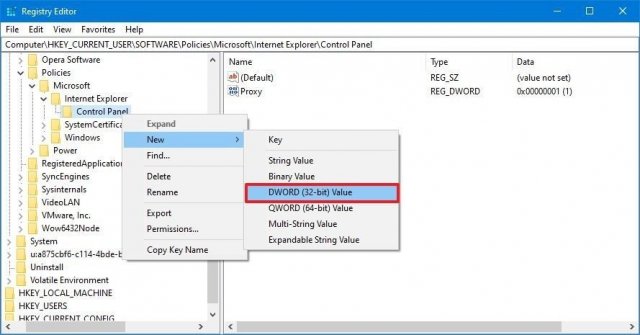

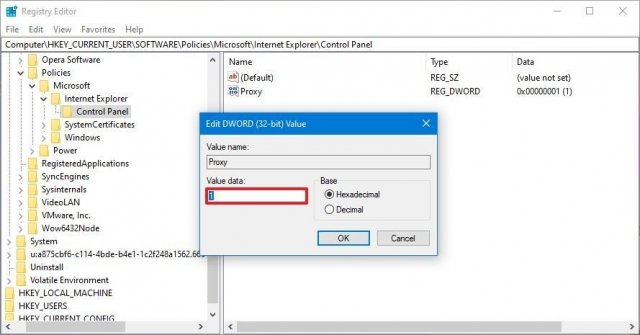

Помимо имеющейся политики, запретить смену прокси можно и через реестр. Для этого в разделе User Configuration -> Preferences ->Windows Settings -> Registry создадим в ветке HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel ключа типа DWORD с именем Proxy и значением 00000001.

Чтобы политика не действовала на локальных администраторов, нужно на вкладке Delegation добавить нужные группы пользователей на которых не должна применяться политика (например, corp_srvadmins), указав для данных групп в разрешении Apply Group policy – Deny.

В этом посте будет показано, как найти настройки прокси-сервера вашего компьютера Windows с помощью PowerShell, CMD, реестра и т. Д. Кроме того, если у вас возникли проблемы с загрузкой обновлений Windows или другие проблемы с сетевым подключением, вы можете выполнить сброс Настройки прокси на вашем компьютере с Windows 10 и посмотрите, поможет ли это вам.

Проверьте настройки прокси-сервера

Я не использую прокси, поэтому некоторые записи могут быть не видны на моих скриншотах.

1] Командная строка

Вы должны использовать встроенный инструмент netsh.exe в вашей операционной системе Windows.

Чтобы просмотреть информацию о прокси-сервере вашего компьютера, откройте командную строку с повышенными привилегиями, введите следующую команду и нажмите клавишу ВВОД:

Есть и другие способы найти настройки прокси вашего ПК.

2] Google Chrome

В браузере Chrome введите следующее в адресную строку и нажмите Enter:

Вы увидите настройки прокси здесь.

3] Mozilla Firefox

В браузере Firefox введите следующее в адресную строку и нажмите Enter:

Прокрутите вниз и нажмите кнопку Настройки сетевого прокси, чтобы увидеть их.

4] Редактор реестра

Откройте REGEDIT и перейдите к следующей клавише:

Клавиша ProxyEnable контролирует настройки прокси. 0 отключает их, а 1 включает их. Если вы используете прокси, вы получите его значение под ключом ProxyServer .

5] PowerShell

Запустите PowerShell от имени администратора и выполните следующую команду:

6] Свойства обозревателя

Откройте «Свойства обозревателя»> вкладка «Подключения»> нажмите кнопку «Настройки сети». Там вы увидите настройки прокси-сервера.

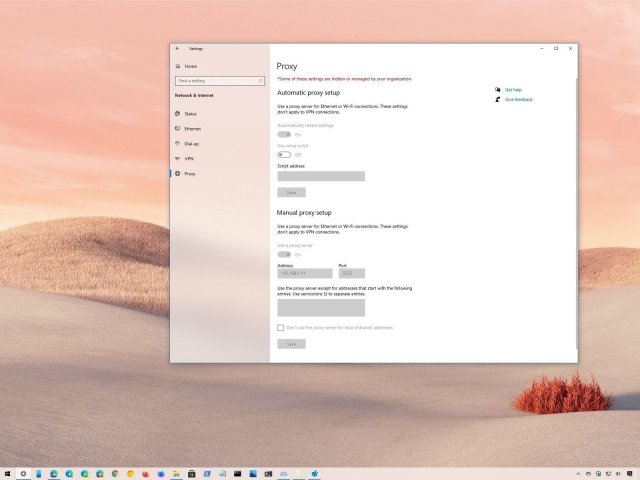

7] Настройки Windows

Откройте «Настройки Windows»> «Сеть и Интернет»> «Прокси». Здесь вы увидите настройки прокси-сервера.

Если ваша система использует прокси-сервер и вы хотите удалить его, откройте командную строку с повышенными привилегиями, введите следующую команду и нажмите клавишу ВВОД:

Это позволит удалить прокси-сервер и настроить «прямой доступ» к Интернету.

Говоря о сбросе настроек, вот несколько публикаций на этом сайте, которые помогут вам сбросить другие функции:

Сбросить все параметры локальной групповой политики | Сбросить приложения Магазина Windows | Сброс кеша Магазина Windows | Сбросить настройки клавиатуры | Сброс настроек сенсорной панели | Сброс устройства Surface Pro | Сброс настроек браузера Microsoft Edge | Сбросить настройки Internet Explorer | Сбросить корзину | Сброс настроек браузера Chrome | Сброс настроек Firefox | Сброс настроек безопасности Windows | Сбросить настройки брандмауэра Windows | Сброс Winsock | Сбросить TCP/IP | Сброс кеша DNS | Сбросить Центр обновления Windows | Сбросить каждый компонент Центра обновления Windows | Сбросить пароль Windows.

Прокси-сервер располагается между вашим компьютером и интернетом, получая данные из веба от лица пользователя. Есть три причины применять прокси: конфиденциальность, скорость и отслеживание трафика.

Конфиденциальность является наиболее важным преимуществом, поскольку позволяет работать в интернете анонимно. Компьютер запрашивает информацию через прокси, а не напрямую с сайта. Затем сервер передаёт информацию клиенту, скрывая его публичный сетевой адрес.

Прокси-сервер также может улучшать скорость доступа в интернет или уменьшать пропускную способность. Например, если у организации в сети есть прокси, когда делается запрос, сервер кеширует веб-страницу в базу данных и предлагает её другим пользователям, если они запросят эту же информацию. Организации могут использовать прокси для мониторинга сайтов, на которые заходят их сотрудники. Это позволяет создавать белые и чёрные списки сайтов.

Поскольку есть так много причин применять прокси, в зависимости от вашего окружения иногда может потребоваться запретить пользователю менять настройки прокси в Windows 10 или запретить им использовать прокси вовсе.

Какой бы ни была причина, Windows 10 предлагает по меньшей мере два метода отключения настроек прокси при помощи реестра и редактора локальных групповых политик.

В этой статье мы рассмотрим шаги по отключению настроек прокси в приложении «Параметры», чтобы пользователи не могли внести изменения. Мы также рассмотрим шаги по активации настроек, если прокси вам больше не нужен или если функция была отключена по ошибке.

Как отключить настройки прокси в Windows 10

В Windows 10 можно отключить настройки прокси в приложении «Параметры». Можно использовать редактор групповых политик и реестр.

Подсказка. Если вы хотите запретить пользователю менять кастомную конфигурацию, сначала нужно настроить прокси, затем отключить настройки при помощи описанных ниже шагов.

Отключение настроек через редактор групповых политик

Если у вас Windows 10 Pro (или Enterprise), проще всего запретить пользователю менять настройки прокси через редактор локальных групповых политик.

- Нажмите на кнопку «Пуск».

- Введите в поиск gpedit.msc и нажмите OK для открытия редактора локальных групповых политик.

- Перейдите по адресу Конфигурация пользователя > Административные шаблоны > Компоненты Windows > Internet Explorer.

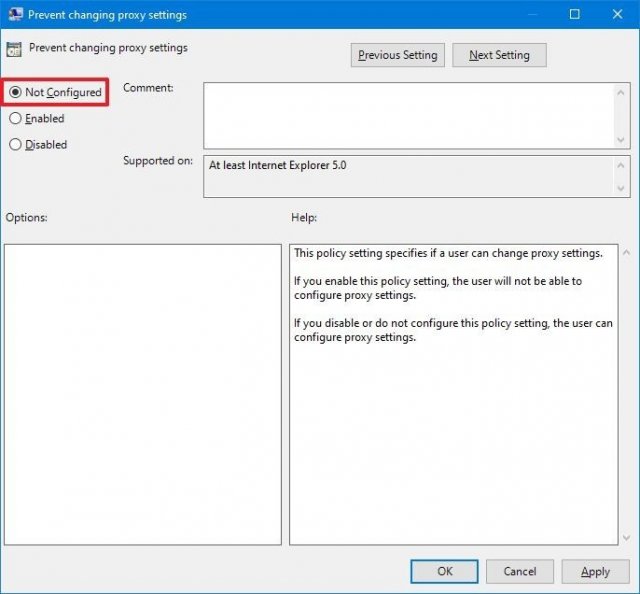

- На правой стороне дважды кликните на политику «Запретить изменение параметров прокси».

Отключение настроек прокси через реестр

Если у вас Windows 10 Home, там нет редактора локальных групповых политик. В таком случае можно отключить политику «Запретить изменение параметров прокси» при помощи изменения реестра.

Предупреждение. Редактирование реестра является рискованным делом и может привести к непоправимому ущербу для операционной системы. Рекомендуется выполнить полное резервное копирование компьютера, прежде чем вносить изменения в реестр.

- Нажмите на кнопку «Пуск».

- Введите в поиск regedit и откройте редактор реестра.

- Перейдите по адресу HKEY_CURRENT_USER\Software\Policies\Microsoft.

Как активировать настройки прокси на Windows 10

Если вы хотите отменить изменения или вы администратор устройства и настройки прокси в приложении «Параметры» неактивны, можно использовать редактор локальных групповых политик или реестр для активации функции.

Активация прокси через групповые политики

- Нажмите на кнопку «Пуск».

- Введите в поиск gpedit.msc и нажмите OK для раскрытия редактора локальных групповых политик.

- Перейдите по адресу Конфигурация пользователя > Административные шаблоны > Компоненты Windows > Internet Explorer.

- На правой стороне дважды нажмите на политику «Запретить изменение параметров прокси».

Активация настроек прокси через реестр

- Нажмите на кнопку «Пуск».

- Введите в поиск regedit и откройте редактор реестра.

- Перейдите по следующему пути:

HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel

Читайте также: