Невозможно установить пакет так как его цифровая подпись недействительна mac os

Обновлено: 06.07.2024

В ОС macOS используется технология Gatekeeper, которая обеспечивает запуск только доверенного программного обеспечения на компьютере Mac.

Самым безопасным местом для загрузки приложений на компьютер Mac является App Store. Компания Apple проверяет каждое приложение в App Store, прежде чем принять, и подписывает его, чтобы оно не подверглась несанкционированному вмешательству или изменению. Если с приложением возникнет проблема, компания Apple может быстро удалить его из магазина.

Если вы загружаете приложения из Интернета или непосредственно на веб-сайте разработчика и устанавливаете их, ОС macOS продолжает защищать компьютер Mac. Когда вы устанавливаете на компьютер Mac приложения, плагины и установочные пакеты не из App Store, ОС macOS проверяет подпись идентификатора разработчика, чтобы убедиться, что программное обеспечение выпустил идентифицированный разработчик и что оно не изменено. По умолчанию macOS Catalina и более поздние версии также требуют подтверждения подлинности программного обеспечения, чтобы вы могли быть уверены, что программное обеспечение, запущенное на вашем Mac, не содержит известных вредоносных программ. Перед первым открытием загруженного программного обеспечения macOS запрашивает подтверждение, чтобы вы случайно не запустили программное обеспечение, устанавливать которое вы не собирались.

Программное обеспечение без подписи и подтверждения подлинности может оказаться вредоносным. Оно может нанести вред вашему компьютеру Mac или поставить под угрозу вашу конфиденциальную информацию.

Просмотр настроек безопасности приложений на компьютере Mac

По умолчанию настройки безопасности и конфиденциальности на компьютере Mac разрешают устанавливать приложения только из магазина App Store и от идентифицированных разработчиков. Для дополнительной безопасности вы можете разрешить устанавливать приложения только из магазина App Store.

В меню «Системные настройки» щелкните «Защита и безопасность» и выберите «Основные». Щелкните значок замка и введите пароль, чтобы внести изменения. Выберите App Store в разделе «Разрешить использование приложений, загруженных из».

Открытие приложения с подписью разработчика или подтверждением подлинности

Если на вашем компьютере Mac настроено разрешение на установку приложений из App Store и от идентифицированных разработчиков, при первом запуске приложения Mac выдаст запрос о том, действительно ли вы хотите его открыть.

Если приложение имеет подтверждение подлинности от Apple, это значит, что компания Apple проверила его на наличие вредоносного ПО и не обнаружила ничего подозрительного.

Если в настройках Mac вы разрешили устанавливать приложения только из App Store и пытаетесь установить приложение из другого источника, ваш Mac сообщит, что приложение невозможно открыть, потому что оно не было загружено из App Store*.

Если в настройках Mac разрешено открывать приложения из App Store и от идентифицированных разработчиков и вы пытаетесь установить приложение, которое не подписано идентифицированным разработчиком — в macOS Catalina и более поздних версиях дополнительно требуется подтверждение подлинности от Apple, — система также предупредит о том, что приложение невозможно открыть.

Это предупреждение означает, что подлинность приложения не подтверждена и компания Apple не смогла проверить, является ли данное ПО вредоносным.

Возможно, лучше найти обновленное приложение в App Store или другое приложение.

Если ОС macOS обнаруживает вредоносное приложение

Если macOS обнаружит, что программное обеспечение содержит вредоносный код или что авторизация ПО была отозвана по какой-либо причине, система уведомит вас о том, что данное приложение способно повредить ваш компьютер Mac. В таком случае переместите это приложение в корзину и установите флажок «Сообщить в Apple о вредоносном ПО, чтобы защитить других пользователей».

Если вы хотите открыть приложение без подтверждения подлинности или созданное неизвестным разработчиком

Программное обеспечение без подписи и подтверждения подлинности может оказаться вредоносным. Оно может нанести вред вашему компьютеру Mac или поставить под угрозу вашу конфиденциальную информацию. Если вы уверены, что приложение, которое вы хотите установить, из достоверного источника и не содержит несанкционированных изменений, вы можете временно переопределить настройки безопасности компьютера Mac, чтобы открыть его.

Если вы по-прежнему хотите открыть приложение, разработчика которого не удаётся проверить, перейдите в «Системные настройки».*

Снова появится предупреждение. Если вы действительно хотите открыть приложение, нажмите «Открыть».

Приложение будет сохранено как исключение из настроек безопасности, и вы сможете открыть его двойным щелчком, как и любое другое авторизованное приложение.

Защита конфиденциальности

ОС macOS была разработана для обеспечения безопасности пользователей и их данных при сохранении конфиденциальности.

Gatekeeper выполняет онлайн-проверки на наличие в приложении известных вредоносных компонентов и отзыв сертификата подписи разработчика. Мы никогда не объединяли данные этих проверок с информацией о пользователях Apple или их устройствах. Мы не используем данные этих проверок, чтобы узнать, какие приложения пользователи запускают или устанавливают на своих устройствах.

Подтверждение подлинности необходимо для проверки наличия в приложении известных вредоносных компонентов. Проверка проводится с использованием зашифрованного соединения, устойчивого к сбоям сервера.

Эти проверки безопасности никогда не включали идентификатор Apple ID пользователя или идентификацию его устройства. Для более надежной защиты конфиденциальности мы прекратили регистрацию IP-адресов, связанных с проверками сертификатов идентификатора разработчика, и гарантируем, что все собранные IP-адреса будут удалены из журналов.

Кроме того, в следующем году мы внесем некоторые изменения в наши проверки безопасности:

- Новый зашифрованный протокол для проверки отзыва сертификата идентификатора разработчика

- Надежная защита от сбоев сервера

- Новая настройка, позволяющая пользователям отказаться от этих средств защиты

* Если вам предложено открыть приложение в Finder и вы действительно хотите открыть его несмотря на предупреждение, нажав и удерживая клавишу Control, щёлкните приложение, после этого выберите «Открыть» в контекстном меню, а затем нажмите «Открыть» в появившемся диалоговом окне. Чтобы открыть приложение, введите имя администратора и пароль.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Разработчики компании Apple с каждым обновлением своих операционных систем (будь то iOS или Mac OS) традиционно заботятся о повышении стабильности работы и безопасности данных пользователей своих устройств. Речь идет и о регулярном обновлении систем безопасности, и о предотвращении возможностей проникновения в систему вредоносного ПО. Однако, как ни странно, не всегда это играет на руку пользователям.

Разберем одну из подобных ситуаций, с которой может столкнуться любой пользователь новой операционной системы Mac OS Sierra. Дело в том, что данная версия ОС по умолчанию настроена так, что механизм безопасности, встроенный в Mac OS не дает установить приложения из любых источников - выбор пользователя ограничивается набором программ из Mac App Store и приложениями от разработчиков, официально получивших разрешение от компании Apple. Но очень часто разработчики полезных программ для Mac не размещают свои приложения в Mac App Store или попросту не имеют статуса "установленного" Apple разработчика. Соответственно, приложения от них невозможно установить, предварительно не разрешив операционной системе установку приложений из любого источника.

Во всех предыдущих версия Mac OS это ограничение можно было обойти просто разрешив установку приложений из любого источника в настройках безопасности операционной системы.

Теперь же этого пункта там нет. Но не стоит расстраиваться - возможность установки программ из любых источников в Mac OS Sierra не исчезла бесследно и для того, чтобы включить эту функцию необходимо воспользоваться командной строкой приложения Terminal.

Что делать, если Mac OS не дает установить приложения?

Запустите программу Terminal (найти её можно, зайдя в папку "Утилиты" в списке установленных программ через LaunchPad, либо в Finder) и введите следующую команду:

Обратите внимание, что перед командой - "master" идут два знака "-", а не один длинный.

Затем введите пароль администратора и подтвердите внесение изменений. После этого в настройках операционной системы вновь появится пункт с возможностью выбора разрешений на установку программ из разных источников и Вы сможете установить то, что необходимо.

После того, как Вы установите нужные Вам программы, мы рекомендуем вернуть обратно настройки безопасности и выбрать или "App Store" или "App Store и от установленных разработчиков", что бы сохранить настройки безопасности для Вашего Мак.

Удачного Вам пользования данной функцией!

Пожалуйста, поставьте лайк и сделайте репост если Вам помогла наша статья!

Если вам все же не удалось самостоятельно установить нужное приложение на Mac OS Sierra, то наши специалисты помогут выполнить данную операцию. Обращайтесь в наш ближайший сервисный центр.

Две недели назад пользователи macOS начали сообщать о странных зависаниях при открытии приложений, не загруженных из Mac App Store. Многие подозревали аппаратные проблемы со своими устройствами, но из социальных сетей они узнали, что это широко распространённая проблема. И не случайно она возникла вскоре после запуска macOS Big Sur.

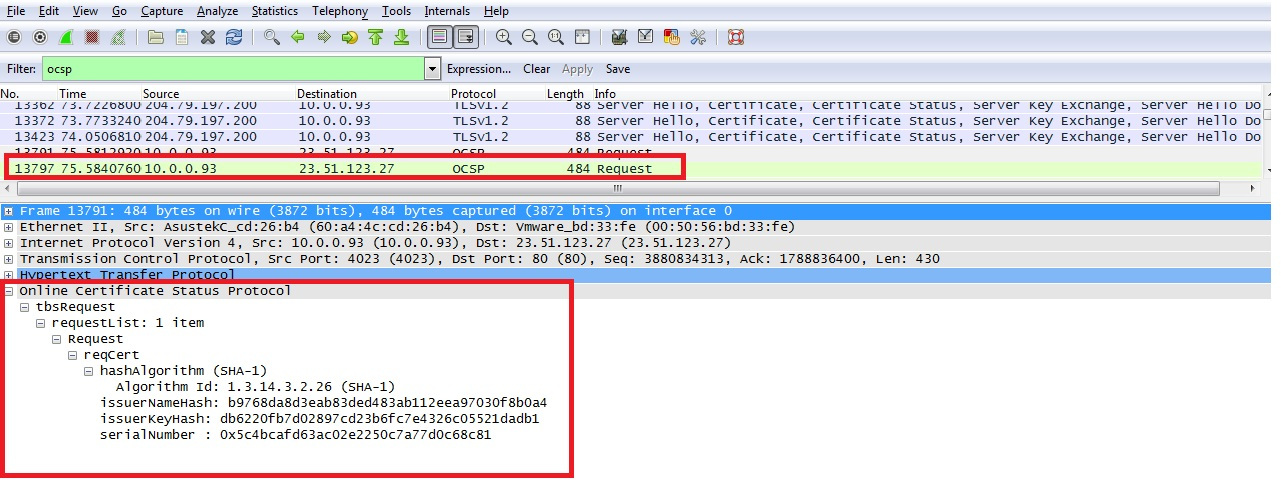

В конце концов, твит Джеффа Джонсона точно указал основную причину. Оказалось, что эппловская служба “OCSP Responder” слишком перегружена, поэтому macOS не могла проверить криптографические сертификаты разработчиков приложений.

Но почему служба OCSP Responder оказалась на критическом пути запуска приложений? В этой статье мы кратко обсудим подпись кода, как работает онлайн-протокол статуса сертификата (OCSP), почему он абсолютно неправильный и некоторые лучшие альтернативы. В отличие от других заметок о данном инциденте, я хочу обсудить именно практические криптографические аспекты (на высоком уровне) и предложить сбалансированную перспективу.

На портале разработчиков Apple объясняет цель подписи кода:

Подпись кода вашего приложения гарантирует пользователям, что оно взято из известного источника и не изменено с момента последней подписи. Прежде чем интегрировать службы (app services), установиться на устройство или попасть в каталог приложений, приложение должно быть подписано сертификатом, выданным Apple.

Другими словами, чтобы приложению доверяли в macOS, его нужно подписать собственным сертификатом на основе пары ключей. Связка ключей используется для создания уникального сертификата «идентификатор разработчика», который включает в себя закрытый ключ для использования разработчиком и открытый ключ для распространения. Когда Apple подписала сертификат Developer ID, разработчик может использовать закрытый ключ для создания криптографических подписей на своих приложениях при каждом релизе.

При запуске приложения его подпись проверяется по открытому ключу сертификата разработчика. Затем проверяется сам сертификат, что срок его действия не истёк (сертификаты обычно действительны в течение одного года), и что в конечном итоге он подписан корневым сертификатом Apple. Также могут быть промежуточные сертификаты как часть цепочки вплоть до корневого сертификата. Это «цепочка доверия», поскольку сертификат Developer ID подписал приложение, промежуточный сертификат подписал сертификат Developer ID, а корневой сертификат Apple подписал промежуточный сертификат. Любое устройство Apple может проверить эту цепочку доверия и, следовательно, одобрить запуск приложения.

Это похоже на инфраструктуру открытых ключей TLS в интернете. Но также и принципиально отличается, поскольку у Apple полный контроль над собственной цепочкой доверия. Другим центрам сертификации не разрешается выдавать действительные сертификаты для подписи кода, поскольку все сертификаты должны быть привязаны к Apple.

Если верификация не прошла, то пользователь увидит страшное окно:

Что происходит, если разработчик нарушает правила Apple или теряет свой закрытый ключ? Центр сертификации должен мгновенно аннулировать выданные сертификаты. Если сертификат используется злонамеренно, недопустимо ждать дни или месяцы, пока он не истечёт естественным образом, иначе утечка секретного ключа сделает всю систему бесполезной.

Именно в такой ситуации происходит отзыв сертификата. Это дополнительный шаг в процессе проверки подписи, который включает в себя выяснение у центра сертификации, что сертификат всё ещё действителен.

В интернете это делается самым простым способом. Центр сертификации выдаёт вам список отозванных сертификатов (Certificate Revocation List, CRL) с серийными номерами всех отозванных сертификатов, и вы проверяете, что сертификат отсутствует в этом списке. Однако браузеры перестали использовать такой подход, так как список становился всё длиннее и длиннее. Особенно после того, как ужасающие эксплоиты вроде Heartbleed потребовали массового отзыва сертификатов.

Огромная проблема OCSP в том, что внешняя служба становится единой точкой отказа. Что произойдёт, если ответчик OCSP не работает или недоступен? Мы просто отказываемся проверять сертификат (hard-fail)? Или мы делаем вид, что проверка прошла успешно (soft-fail)?

Apple вынуждена использовать поведение soft-fail, иначе приложения не будут работать в офлайне. Все основные браузеры также реализуют поведение soft-fail, поскольку ответчики OCSP традиционно ненадёжны, а браузер хочет загрузить сайт, даже если ответчик центра сертификации временно не работает.

Если проверка OCSP у Apple построена на мягком отказе, то почему приложения зависали при отключении ответчика OCSP? Вероятно, потому что на самом деле это был другой сбой: ответчик OCSP на самом деле не был полностью отключён. Он просто плохо работал.

Из-за нагрузки от миллионов пользователей со всего мира, которые обновлялись на macOS Big Sur, серверы Apple замедлились и не отвечали должным образом на запросы OCSP. Но при этом работали достаточно хорошо, чтобы не сработал soft-fail.

Можно было бы добавить шифрование, и есть лучшая, более приватная версия под названием OCSP stapling, но Apple не сделала ни того, ни другого. На самом деле OCSP stapling не имеет смысла в этом сценарии, но эта технология иллюстрирует, что OCSP не должна допускать утечки данных по умолчанию.

К счастью, практически созрел лучший метод отзыва сертификатов — CRLite. Он позволяет сократить до разумного размера списки всех отозванных сертификатов. В блоге Скотта Хельме даётся хорошее резюме, как CRLite использует фильтры Блума, чтобы вернуть прежний подход со списком отозванных сертификатов, который действовал до OCSP.

Устройства macOS могут периодически получать обновления этого списка CRL и выполнять проверку локально на устройстве, что решает проблемы доступности и конфиденциальности OCSP. С другой стороны, поскольку список отозванных сертификатов Developer ID намного меньше, чем список всех отозванных сертификатов PKI, стоит спросить, почему Apple не использует CRL. Возможно, они не хотят раскрывать информацию о том, какие сертификаты отозваны.

В целом, этот инцидент стал хорошим поводом поразмышлять о модели доверия, которую продвигают такие организации, как Apple и Microsoft. Вредоносное ПО стало более изощренным, и большинство людей не в состоянии определить, безопасно ли запускать определённые бинарные файлы. Подпись кода кажется отличным криптографическим способом установить доверие для приложений и хотя бы связать приложения с известными разработчиками. И отзыв сертификатов является необходимой частью этого доверия.

Но всего несколько сбоев в процессе проверки OCSP портит всю криптографическую элегантность процесса подписи и проверки кода. OCSP также широко используется для сертификатов TLS в интернете, но там сбои менее катастрофичны из-за большого количества центров сертификации и повсеместного игнорирования сбоев со стороны браузеров. Более того, люди привыкли видеть веб-сайты время от времени недоступными, но они не ожидают того же от приложений на собственных компьютерах. Пользователей macOS обеспокоило то, что их собственные приложения пострадали из-за проблем инфраструктуры Apple. Однако это неизбежный результат, вытекающий из того факта, что проверка сертификатов зависит от внешней инфраструктуры, а никакая инфраструктура не является надёжной на 100%.

Скотт Хельме также выражает опасения по поводу власти, которую получают центры сертификации, если аннулирование сертификатов работает действительно эффективно. Даже если вас не беспокоит потенциальная возможность цензуры, иногда будут возникать ошибки, и их следует взвешивать относительно преимуществ безопасности. Как обнаружил один разработчик, когда Apple по ошибке отозвала его сертификат, риск работы на изолированной платформе заключается в том, что вас самого могут изолировать от неё.

На днях коллега должен был одолжить Mac, поэтому я взял старый MacBook Air из хранилища. Я решил стереть флэш-накопитель ноутбука и установить новую версию OS X. Я создал загрузочный установщик USB-накопителя, подключил его к ноутбуку, нажал клавишу Option при загрузке машины, а затем выбрал USB-накопитель в качестве Загрузочный диск.

Затем я запустил Дисковую утилиту, чтобы переформатировать диск, а затем запустил установщик для установки OS X. Похоже, что все шло, пока это не появилось на экране.

Я создал другой загрузочный диск, используя другой накопитель, на случай, если это была аппаратная проблема, но я получил ту же ошибку. Я подумал, что тот факт, что ноутбук некоторое время находился в хранилище, как-то связан с ним, и это имело место.

Как решить проблему

Установщик проверяет дату на компьютере. Если дата не текущая, вы получите ошибку выше. Исправление включает в себя исправление даты на вашем Mac.

Если у вас более старая ОС на Mac

Если у вас уже есть полная ОС на Mac, загрузитесь в нее. Исправьте дату в системных настройках «Дата и время» ( меню «Apple»> «Системные настройки» ). Перезагрузитесь с загрузочного диска USB, и вы сможете продолжить установку.

Если у вас нет ОС на Mac

Если вы находитесь в такой ситуации, как я, и у вас нет полной ОС на вашем диске (вы переформатировали ее), вы обнаружите, что при использовании внешнего USB-устройства невозможно получить доступ к системным настройкам даты и времени. установщик загрузочного диска. Меню Apple не дает вам доступа к Системным настройкам. Вы должны использовать терминал, чтобы установить дату и время.

Как получить доступ к Терминалу при загрузке с установщика внешнего загрузочного диска.

Если вы используете внешний загрузочный диск, ваш Mac запускается в OS X Disk Utilities. Вы можете получить доступ к Терминалу, нажав на меню Утилиты и выбрав Терминал. После запуска Терминала выполните следующие действия.

Ваш Mac должен теперь иметь текущую дату и время. Если вы введете date снова (как я делал на скриншоте выше), отображаемая информация будет актуальной. Теперь вы можете запустить установщик ОС.

Если у вас нет подключения к интернету

Вы все еще можете использовать терминал, чтобы установить дату. Войдите в терминал, как описано выше, затем выполните следующие действия.

В командной строке введите date чтобы увидеть дату на Mac.

Вычислите числовое представление даты и времени. Шаблон, которому вы должны следовать:

- Месяц: в двузначном формате. Например, июль - 07.

- День: в двузначном формате. Например, 19-е - 19. Другой пример: 7-е - 07.

- Время: в военном формате часов и минут. Например, 14:00 - 14:00.

- Год: последние две цифры.

В моем примере числовое представление - 0719140016. Это означает (07 июля) 19, (19), 14:00 (1400), 2016 (16).

- В командной строке введите date [numerical] , где [numerical] будет представление, которое вы выяснили. В моем примере я набрал date 0719140016 . Затем нажмите Return.

Дата должна быть установлена. Вы можете проверить дату еще раз, введя date в командной строке. Теперь вы можете запустить установщик.

Читайте также: