Npas windows 2016 что это

Обновлено: 07.07.2024

I`m using NPAS (Radius) on windows server 2016 for wireless authentication .

I`ve one problem . everything works perfectly but I need to use certificates and also users and passwords for authencitacion . Now I`m using EAP - PEAP-MS-CHAP v2 end it asks clients for only user & pass .

My goal is to noone be acceptible to connect wireless network with just user & pass . I need to everyone asks admins to connect network , and the`ll install certificate on the user`s device .

So, on windows server 2012 EAP - PEAP-MS-CHAP v2 works perfectly , but 2016 is something different .

Все ответы

Thanks for your question.

Please check my understanding about this issue if it is correct. According to your post, you want to use certificates for wireless authentication. EAP-PEAP and MS-CHAPv2 are already configured on the NPS server 2016, but it can not work for now. And on NPS 2012 it can work fine. If I misunderstand your situations, please don’t hesitate to let me know.

In order to create an infrastructure for authentication, authorization, and accounting for protected wireless connections for an organization using Windows wireless clients, the following steps need to be completed:

- Configure the certificate infrastructure.

- Configure Active Directory for accounts and groups.

- Configure the wireless Access Point.

- Configure the NPS server on a computer.

- Configure Wireless Network (IEEE 802.11) Policies Group Policy settings.

- Configure wireless clients for EAP-TLS or PEAP-TLS.

For more information about this implementation, please check the following article for creating a secure 802.1x wireless infrastructure using NPS and certificates authentication, hope this helps.

Hope above information can help you.

Highly appreciate your effort and time. If you have any question and concern, please feel free to let me know.

Thank you for your reply .

In windows 2012 infrastructure MS-CHAPv2 also require client certificate to connect wireless .

Thanks for your quick reply.

According to above blog, regardless of EAP-TLS or PEAP method used for wireless connections, computer certificates must be installed on the NPS servers .

For PEAP-MS-CHAP v2, there is no need to deploy a certificate infrastructure to issue computer and user certificates for each wireless client computer. Instead, you can obtain individual certificates for each NPS server from a commercial CA and install them on the NPS servers.

For computer authentication with EAP-TLS or PEAP-TLS, a computer certificate, also known as a machine certificate, must be installed on each wireless client computer. For user authentication with EAP-TLS or PEAP-TLS after a network connection is made and the user logs on, you must use a user certificate on the wireless client computer.

So for this implementation, we need to set "Microsoft: Smart Card or other certificate" in the PEAP tab of NPS policy as below.

Besides, MS-CHAPv2 simply supports password for authentication.

Hope above information can help you. If you have any question or concern, please feel free to let me know.

Функционал в операционной системе Windows Server расчет и улучшается от версии к версии, ролей и компонентов становится все больше, поэтому в сегодняшнем материале я попытаюсь кратко рассказать описание и назначение каждой роли в Windows Server 2016.

Прежде чем переходить к описанию серверных ролей Windows Server, давайте узнаем, что же вообще такое «Роль сервера» в операционной системе Windows Server.

Что такое «Роль сервера» в Windows Server?

У сервера может быть одна роль, если она активно используется, или несколько, если каждая из них не сильно нагружает сервер и используется редко.

В роль сервера может включаться несколько служб роли, которые и обеспечивают функциональные возможности роли. Например, в роль сервера «Веб-сервер (IIS)» включено достаточно большое количество служб, а в роль «DNS-сервер» не входят службы роли, так как данная роль выполняет только одну функцию.

Службы ролей могут быть установлены все вместе или по отдельности в зависимости от Ваших потребностей. По своей сути установка роли означает установку одной или нескольких ее служб.

В Windows Server также существуют и «Компоненты» сервера.

Компоненты сервера (Feature) – это программные средства, которые не являются ролью сервера, но расширяют возможности одной или нескольких ролей, или управляют одной или несколькими ролями.

Некоторые роли не могут быть установлены, если на сервере не установлены обязательные службы или компоненты, которые необходимы для функционирования данных ролей. Поэтому в момент установки таких ролей «Мастер добавления ролей и компонентов» сам, автоматически предложит Вам установить нужные, дополнительные службы ролей или компоненты.

Описание серверных ролей Windows Server 2016

Со многими ролями, которые есть в Windows Server 2016, наверное, Вы уже знакомы, так как они существуют уже достаточно долгое время, но как я уже сказал, с каждой новой версией Windows Server добавляются новые роли, с которыми возможно Вы еще не работали, но хотели бы узнать, для чего они нужны, поэтому давайте приступать к их рассмотрению.

Примечание! О новых возможностях операционной системы Windows Server 2016 можете прочитать в материале «Установка Windows Server 2016 и обзор новых возможностей».

Так как очень часто установка и администрирование ролей, служб и компонентов происходит с использованием Windows PowerShell, я для каждой роли и ее службы буду указывать название, которое можно использовать в PowerShell, соответственно для ее установки или для управления.

DHCP-сервер

Эта роль позволяет централизованно настраивать динамические IP-адреса и связанные с ними параметры компьютерам и устройствам в сети. У роли DHCP-сервер нет служб роли.

Название для Windows PowerShell – DHCP.

DNS-сервер

Данная роль предназначена для разрешения имен в сетях TCP/IP. Роль DNS-сервер обеспечивает и поддерживает работу DNS. Для упрощения управления DNS-сервером его обычно устанавливают на том же сервере, что и доменные службы Active Directory. У роли DNS-сервер нет служб роли.

Hyper-V

С помощью роли Hyper-V можно создавать виртуализованную среду и управлять ею. Другими словами, это инструмент для создания и управления виртуальными машинами.

Аттестация работоспособности устройств

Роль «Аттестация работоспособности устройств» позволяет оценивать работоспособность устройства на основе измеренных показателей параметров безопасности, например, показатели состояния безопасной загрузки и средства Bitlocker на клиенте.

Во время установки все необходимые службы ролей и компоненты будут выбраны автоматически. У роли «Аттестация работоспособности устройств» своих служб роли нет.

Название для PowerShell – DeviceHealthAttestationService.

Веб-сервер (IIS)

Предоставляет надежную, управляемую и масштабируемую инфраструктуру веб-приложений. Состоит из достаточно большого количества служб (43).

Включает следующие службы роли (в скобочках я буду указывать название для Windows PowerShell):

Средства управления (Web-Mgmt-Tools) – это средства управления веб-сервером IIS 10. К ним можно отнести: пользовательский интерфейс IIS, средства командной строки и скрипты.

Доменные службы Active Directory

Роль «Доменные службы Active Directory» (AD DS) обеспечивает распределенную базу данных, которая хранит и обрабатывает информацию о сетевых ресурсах. Данную роль используют для организации элементов сети, таких как пользователи, компьютеры и другие устройства, в иерархическую структуру защитной оболочки. Иерархическая структура включает в себя леса, домены в лесу, а также организационные единицы (OU) в каждом домене. Сервер, работающий под управлением AD DS, называется контроллером домена.

Режим Windows Server Essentials

Данная роль представляет собой компьютерную инфраструктуру и предоставляет удобные и эффективные функции, например: хранение данных клиента в централизованном месте и защита этих данных за счет резервного копирования сервера и клиентских компьютеров, удаленный веб-доступ, позволяющий получать доступ к данным практически с любого устройства. Для работы данной роли необходимо несколько служб ролей и компонентов, например: компоненты BranchCache, система архивации Windows Server, управление групповой политикой, служба роли «Пространства имен DFS».

Название для PowerShell – ServerEssentialsRole.

Сетевой контроллер

Это роль появилась в Windows Server 2016, она представляет собой единую точку автоматизации для управления, мониторинга и диагностики, физической и виртуальной сетевой инфраструктуры в центре обработки данных. С помощью данной роли можно из одной точки настраивать IP-подсети, VLAN, физические сетевые адаптеры Hyper-V хостов, управлять виртуальными коммутаторами, физическими маршрутизаторами, настройками файрвола и VPN-шлюзами.

Название для Windows PowerShell – NetworkController.

Служба опекуна узла

Это роль сервера размещенной службы Guardian (HGS), она предоставляет службы аттестации и защиты ключей, которые позволяют защищенным узлам запускать экранированные виртуальные машины. Для функционирования данной роли необходимо несколько дополнительных ролей и компонентов, например: доменные службы Active Directory, Веб-сервер (IIS), компонент «Отказоустойчивая кластеризация» и другие.

Название для PowerShell – HostGuardianServiceRole.

Службы Active Directory облегченного доступа к каталогам

Роль «Службы Active Directory облегченного доступа к каталогам» (AD LDS) – представляет собой облегченную версию AD DS, которая обладает меньшей функциональностью, но не требует развертывания доменов или контроллеров доменов, а также не имеет зависимостей и доменных ограничений, которые требуются для служб AD DS. AD LDS работает по протоколу LDAP (Lightweight Directory Access Protocol). На одном сервере можно развернуть несколько экземпляров AD LDS с независимо управляемыми схемами.

Название для PowerShell – ADLDS.

Службы MultiPoint

Это также новая роль, которая появилась в Windows Server 2016. Службы MultiPoint (MPS) предоставляют базовую функциональность удаленных рабочих столов, что позволяет нескольким пользователям одновременно и независимо друг от друга работать на одном и том же компьютере. Для установки и функционирования данной роли нужно установить несколько дополнительных служб и компонентов, например: Сервер печати, службу Windows Search, средство просмотра XPS и другие, все они будут выбраны автоматически в момент установки MPS.

Название роли для PowerShell – MultiPointServerRole.

Службы Windows Server Update Services

С помощью этой роли (WSUS) системные администраторы могут управлять обновлениями Microsoft. Например, создавать отдельные группы компьютеров для разных наборов обновлений, а также получать отчеты о соответствии компьютеров требованиям и обновлениях, которые требуется установить. Для функционирования «Службы Windows Server Update Services» нужны такие службы ролей и компоненты как: Веб-сервер (IIS), внутренняя база данных Windows, служба активации процессов Windows.

Название для Windows PowerShell – UpdateServices.

Включает следующие службы роли:

- WID Connectivity (UpdateServices-WidDB) – установка в WID (Windows Internal Database) базы данных, используемой WSUS. Другими словами, свои служебные данные WSUS будет хранить в WID;

- WSUS Services (UpdateServices-Services) – это и есть службы роли WSUS, такие как служба обновления, веб-служба отчетов, веб-служба удаленного взаимодействия с API, веб-служба клиента, веб-служба простой проверки подлинности через Интернет, служба синхронизация сервера и веб-служба проверки подлинности DSS;

- SQL Server Connectivity (UpdateServices-DB) – это установка компонента, который позволяет службе WSUS подключаться к базе данных Microsoft SQL Server. Этот вариант предусматривает хранение служебных данных в БД Microsoft SQL Server. В данном случае у Вас уже должен быть установлен, по крайней мере, один экземпляр SQL Server.

Службы активации корпоративных лицензий

С помощью этой роли сервера можно автоматизировать и упростить выдачу корпоративных лицензий на программное обеспечение от компании Microsoft, а также она позволяет управлять этими лицензиями.

Название для PowerShell – VolumeActivation.

Службы печати и документов

Эта роль сервера предназначена для предоставления общего доступа к принтерам и сканерам в сети, для централизованной настройки и управления серверами печати и сканирования, а также управления сетевыми принтерами и сканерами. Службы печати и документов также позволяет отправлять отсканированные документы по электронной почте, в общие сетевые папки или на сайты Windows SharePoint Services.

Название для PowerShell – Print-Services.

Службы политики сети и доступа

Роль «Службы политики сети и доступа» (NPAS) позволяет с помощью сервера политики сети (NPS) задавать и применять политики доступа к сети, проверки подлинности и авторизации, а также работоспособности клиента, другими словами, обеспечивать безопасность сети.

Название для Windows PowerShell – NPAS.

Службы развертывания Windows

С помощью этой роли можно удаленно устанавливать операционной системы Windows по сети.

Название роли для PowerShell – WDS.

- Сервер развертывания (WDS-Deployment) – данная служба роли предназначена для удаленного развертывания и настройки операционных систем Windows. Она также позволяет создавать и настраивать образы для повторного использования;

- Транспортный сервер (WDS-Transport) – это служба содержит основные сетевые компоненты, с помощью которых Вы можете передавать данные путем многоадресной рассылки на автономном сервере.

Службы сертификатов Active Directory

Эта роль предназначена для создания центров сертификации и связанных служб ролей, которые позволяют выдавать сертификаты для различных приложений и управлять такими сертификатами.

Название для Windows PowerShell – AD-Certificate.

Включает следующие службы роли:

Службы удаленных рабочих столов

Роль сервера, с помощью которой можно организовать доступ к виртуальным рабочим столам, к рабочим столам, основанным на сеансах, и к удаленным приложениям RemoteApp.

Название роли для Windows PowerShell – Remote-Desktop-Services.

Состоит из следующих служб:

Службы управления правами Active Directory

Название для Windows PowerShell – ADRMS.

Службы федерации Active Directory

Данная роль предоставляет упрощенные и безопасные возможности федерации удостоверений, а также функцию единого входа (SSO) на веб-сайты с помощью браузера.

Название для PowerShell – ADFS-Federation.

Удаленный доступ

Данная роль обеспечивает подключение через DirectAccess, VPN и прокси веб-приложения. Также роль «Удаленный доступ» предоставляет традиционные возможности маршрутизации, включая преобразование сетевых адресов (NAT) и другие параметры подключений. Для работы этой роли необходимы дополнительные службы и компоненты: «Веб–сервер (IIS)», «Внутренняя база данных Windows».

Название роли для Windows PowerShell – RemoteAccess.

Файловые службы и службы хранилища

Это роль сервера, с помощью которой можно предоставлять общий доступ к файлам и папкам, управлять общими ресурсами и контролировать их, осуществлять репликацию файлов, обеспечивать быстрый поиск файлов, а также предоставлять доступ для клиентских компьютеров UNIX. Более подробно файловые службы и в частности файловый сервер мы рассматривали в материале «Установка файлового сервера (File Server) на Windows Server 2016».

Название для Windows PowerShell – FileAndStorage-Services.

Службы хранения (Storage-Services) – это служба предоставляет функциональность управления хранилищем, которая устанавливается всегда и не может быть удалена.

Файловые службы и службы iSCSI (File-Services) – это технологии, которые упрощают управление файловыми серверами и хранилищами, позволяют экономить место на диске, обеспечивают репликацию и кэширование файлов в филиалах, а также предоставляют общий доступ к файлам по протоколу NFS. Включает следующие службы роли:

Факс-сервер

Роль отправляет и принимает факсы, а также позволяет управлять ресурсами факса, такими как задания, параметры, отчеты и факсимильные устройства, на этом компьютере или в сети. Для работы необходим «Сервер печати».

Название роли для Windows PowerShell – Fax.

На этом обзор серверных ролей Windows Server 2016 закончен, надеюсь, материал был Вам полезен, пока!

этот раздел можно использовать для обзора сервера политики сети в Windows Server 2016 и Windows Server 2019. сервер политики сети устанавливается при установке компонента сетевой политики и службы Access (NPAS) в Windows Server 2016 и сервере 2019.

Помимо этого раздела, доступна следующая документация по NPS.

Сервер сетевых политик (NPS) позволяет создавать и применять политики доступа к сети на уровне организации для проверки подлинности и авторизации сетевых подключений.

Вы также можете настроить сервер политики сети в качестве прокси-сервера протокол RADIUS (RADIUS) для перенаправления запросов на подключение к удаленному серверу политики сети или другим серверам RADIUS, чтобы обеспечить балансировку нагрузки запросов на подключение и пересылать их в правильный домен для проверки подлинности и авторизации.

NPS позволяет централизованно настраивать проверку подлинности, авторизацию и учет доступа к сети, а также предоставляет следующие возможности.

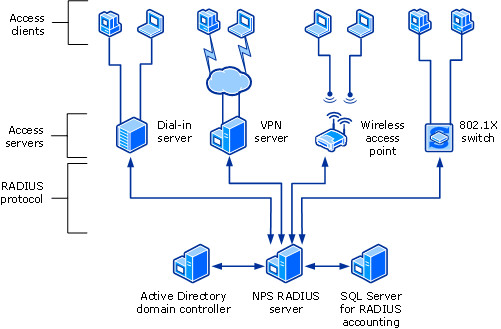

- Сервер RADIUS. NPS выполняет централизованную проверку подлинности, авторизацию и учет для беспроводного подключения, коммутатора с проверкой подлинности, коммутируемого удаленного доступа и подключений виртуальной частной сети (VPN). Если сервер политики сети используется в качестве RADIUS-сервера, серверы доступа к сети, например точки беспроводного доступа и VPN-серверы, настраиваются как RADIUS-клиенты на сервере политики сети. Кроме того, можно настроить политики сети, используемые сервером политики сети для авторизации запросов на подключение. Также можно настроить RADIUS-учет, чтобы сервер политики сети сохранял информацию в файлах журнала, хранящихся на локальном жестком диске или в базе данных Microsoft SQL Server. Дополнительные сведения см. в разделе сервер RADIUS.

- Прокси-сервер RADIUS. При использовании NPS в качестве прокси-сервера RADIUS вы настраиваете политики запросов на подключение, которые сообщают серверу политики сети, какие запросы на подключение перенаправляются на другие серверы RADIUS, и на какие серверы RADIUS требуется перенаправлять запросы на подключение. На сервере политики сети можно также настроить переадресацию данных учета для их хранения на одном или нескольких компьютерах в группе удаленных RADIUS-серверов. Сведения о настройке NPS в качестве прокси-сервера RADIUS см. в следующих разделах. Дополнительные сведения см. в разделе RADIUS proxy.

защита доступа к сети (NAP), центр регистрации работоспособности (HRA) и протокол контроля учетных данных узла (HCAP) были устаревшими в Windows Server 2012 R2 и недоступны в Windows Server 2016. при наличии развертывания nap с использованием операционных систем, предшествующих Windows Server 2016, вы не сможете перенести развертывание nap в Windows Server 2016.

Вы можете настроить NPS с помощью любого сочетания этих функций. Например, можно настроить один сервер политики сети в качестве сервера RADIUS для VPN-подключений, а также прокси-сервер RADIUS для пересылки некоторых запросов на подключение членам группы удаленных серверов RADIUS для проверки подлинности и авторизации в другом домене.

Windows Серверные выпуски и NPS

сервер политики сети предоставляет различные функциональные возможности в зависимости от установленного выпуска Windows сервера.

Windows Server 2016 или Windows Server 2019 Standard/datacenter Edition

с NPS в Windows Server 2016 Standard или datacenter можно настроить неограниченное число radius-клиентов и удаленных групп radius-серверов. Кроме того, можно настроить клиенты RADIUS, указав диапазон IP-адресов.

политика сети WIndows и компонент службы Access недоступны в системах, установленных с параметром установки Server Core.

Следующие разделы содержат более подробные сведения о сервере политики сети в качестве сервера RADIUS и прокси.

RADIUS-сервер и прокси

Сервер политики сети можно использовать в качестве сервера RADIUS, прокси-сервера RADIUS или и того, и другого.

сервер RADIUS;

Сервер политики сети — это реализация Майкрософт стандарта RADIUS, заданная в RFC 2865 и 2866. В качестве сервера RADIUS сервер политики сети выполняет централизованное подключение, авторизацию и учет для многих типов сетевого доступа, включая беспроводные сети, коммутаторы с проверкой подлинности, удаленный доступ и удаленное подключение к виртуальной частной сети (VPN), а также подключения типа "маршрутизатор-маршрутизатор".

Сведения о развертывании NPS в качестве сервера RADIUS см. в статье развертывание сервера политики сети.

NPS позволяет использовать разнородный набор беспроводных устройств, коммутаторов, оборудования для удаленного доступа или VPN. Сервер политики сети можно использовать со службой удаленного доступа, которая доступна в Windows Server 2016.

Сервер политики сети использует домен служб домен Active Directory Services (AD DS) или локальную базу данных учетных записей безопасности (SAM) для проверки подлинности учетных данных пользователя при попытке подключения. Если сервер службы NPS входит в домен AD DS, служба NPS использует службу каталогов в качестве базы данных учетных записей пользователей и является частью решения единого входа. Один и тот же набор учетных данных используется для управления доступом к сети (проверка подлинности и авторизация доступа к сети) и для входа в домен AD DS.

NPS использует свойства входящих звонков учетной записи пользователя и политики сети для авторизации подключения.

Поставщики услуг Интернета (ISP) и организации, которые поддерживают сетевой доступ, имеют повышенную сложность управления доступом к сети из одной точки администрирования, независимо от типа используемого оборудования сетевого доступа. Стандарт RADIUS поддерживает эту функциональность как в однородных, так и в разнородных средах. RADIUS — это протокол клиент-сервер, который позволяет использовать оборудование сетевого доступа (используется в качестве клиентов RADIUS) для отправки запросов на проверку подлинности и учетные данные на сервер RADIUS.

Сервер RADIUS имеет доступ к сведениям об учетной записи пользователя и может проверять учетные данные для проверки подлинности доступа к сети. Если учетные данные пользователя проходят проверку подлинности, а попытки подключения авторизованы, сервер RADIUS авторизует доступ пользователей на основе указанных условий, а затем записывает подключение к сети в журнал учета. Использование RADIUS позволяет собирать и хранить данные проверки подлинности, авторизации и учета пользователей сети в центральном расположении, а не на каждом сервере доступа.

Использование сервера политики сети в качестве сервера RADIUS

Сервер политики сети можно использовать в качестве сервера RADIUS в следующих случаях:

- Вы используете домен AD DS или локальную базу данных учетных записей пользователей SAM в качестве базы данных учетных записей пользователей для доступа к клиентам.

- Вы используете удаленный доступ на нескольких серверах удаленного доступа, VPN-серверах или маршрутизаторах вызова по требованию и хотите централизовать настройку сетевых политик, а также ведение журнала подключения и учета.

- Вы набираете связь через коммутируемый, VPN-или беспроводный доступ к поставщику услуг. Серверы доступа используют RADIUS для проверки подлинности и авторизации подключений, произведенных членами вашей организации.

- Необходимо централизовать проверку подлинности, авторизацию и учет для разнородного набора серверов доступа.

На следующем рисунке показан сервер политики сети в качестве сервера RADIUS для различных клиентов доступа.

RADIUS-прокси

Использование NPS в качестве прокси-сервера RADIUS

NPS можно использовать в качестве прокси-сервера RADIUS в следующих случаях:

- Вы являетесь поставщиком услуг, который предоставляет доступ к нескольким клиентам через коммутируемые, VPN-или беспроводные сетевые службы доступа. Серверы NAS отправляют запросы на подключение к прокси-серверу сервера политики сети. В зависимости от части имени пользователя в запросе на подключение прокси-сервер NPS перенаправляет запрос на соединение на сервер RADIUS, обслуживаемый клиентом, и может пройти проверку подлинности и авторизовать попытку подключения.

- Необходимо обеспечить проверку подлинности и авторизацию для учетных записей пользователей, которые не входят в домен, членом которого является сервер политики сети или другой домен, имеющий двустороннее доверие с доменом, в котором находится сервер политики сети. Сюда входят учетные записи в недоверенных доменах, односторонние доверенные домены и другие леса. Вместо настройки серверов доступа для отправки запросов на подключение на сервер политики сети RADIUS можно настроить их на отправку запросов на подключение к прокси-серверу сервера политики сети. Прокси-сервер NPS RADIUS использует имя области в имени пользователя и перенаправляет запрос на сервер политики сети в правильном домене или лесу. Попытки подключения учетных записей пользователей в одном домене или лесу могут проходить проверку подлинности для серверов NAS в другом домене или лесу.

- необходимо выполнить проверку подлинности и авторизацию, используя базу данных, которая не является базой данных учетных записей Windows. В этом случае запросы на подключение, соответствующие заданному имени области, перенаправляются на сервер RADIUS, который имеет доступ к другой базе данных учетных записей пользователей и данных авторизации. к примерам других пользовательских баз данных относятся службы Novell Directory Services (NDS) и базы данных язык SQL (SQL).

- Необходимо обработать большое количество запросов на соединение. В этом случае вместо настройки клиентов RADIUS для распределения запросов на подключение и учет на нескольких серверах RADIUS можно настроить их для отправки запросов на подключение и учет на прокси-сервер NPS. Прокси-сервер NPS RADIUS динамически распределяет нагрузку на запросы подключения и учета на нескольких серверах RADIUS и увеличивает обработку большого количества клиентов RADIUS и проверок подлинности в секунду.

- Вы хотите предоставить проверку подлинности и авторизацию RADIUS для поставщиков услуг, а также минимальную конфигурацию брандмауэра интрасети. Брандмауэр интрасети находится между сетью периметра (сетью между интрасетью и Интернетом) и интрасетью. Поместив NPS в сеть периметра, брандмауэр между сетью периметра и интрасетью должен разрешить передачу трафика между сервером политики сети и несколькими контроллерами домена. Заменив NPS прокси-сервером NPS, брандмауэр должен разрешить потоковую передачу трафика RADIUS между прокси-сервером NPS и одним или несколькими НПСС в интрасети.

На следующем рисунке показан сервер политики сети в качестве прокси-сервера RADIUS между клиентами RADIUS и серверами RADIUS.

С помощью NPS организации могут также использовать инфраструктуру удаленного доступа для поставщика услуг, сохраняя контроль над проверкой подлинности, авторизацией и учетом пользователей.

Конфигурации NPS можно создавать в следующих сценариях:

- Беспроводной доступ

- Удаленный доступ Организации по коммутируемому телефону или виртуальной частной сети (VPN)

- Коммутируемый или беспроводный доступ через внешнего источника

- Доступ к Интернету

- Доступ с проверкой подлинности к ресурсам экстрасети для бизнес-партнеров

Примеры конфигурации RADIUS-сервера и прокси-серверов RADIUS

В следующих примерах конфигурации показано, как можно настроить сервер политики сети в качестве сервера RADIUS и прокси-сервера RADIUS.

Сервер политики сети в качестве сервера RADIUS. В этом примере сервер политики сети настроен в качестве сервера RADIUS, политика запросов на подключение по умолчанию — единственная настроенная политика, а все запросы на подключение обрабатываются локальным сервером политики сети. NPS может выполнять проверку подлинности и авторизацию пользователей, учетные записи которых находятся в домене сервера политики сети и в доверенных доменах.

NPS как прокси-сервер RADIUS. В этом примере NPS настраивается в качестве прокси-сервера RADIUS, который перенаправляет запросы на подключение к удаленным группам серверов RADIUS в двух недоверенных доменах. Политика запросов на подключение по умолчанию удаляется, и создаются две новые политики запросов на подключение для перенаправления запросов к каждому из двух недоверенных доменов. В этом примере NPS не обрабатывает запросы на подключение на локальном сервере.

В качестве сервера RADIUS и RADIUS-прокси. В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение к NPS или другому серверу RADIUS в домене, не являющемся доверенным. Вторая политика называется прокси-политикой. В этом примере политика прокси-сервера отображается первой в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси, запрос на подключение перенаправляется на сервер RADIUS в группе удаленных серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запросов на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни одной из политик, он отбрасывается.

сервер политики сети с удаленным RADIUS для Windows сопоставления пользователей. в этом примере сервер политики сети выступает в качестве сервера radius и прокси-сервера radius для каждого отдельного запроса на подключение, пересылая запрос проверки подлинности на удаленный сервер RADIUS при использовании локальной учетной записи пользователя Windows для авторизации. эта конфигурация реализуется путем настройки атрибута сопоставления пользователя для удаленного RADIUS-Windows в качестве условия политики запросов на подключение. (Кроме того, учетная запись пользователя должна быть создана локально на сервере RADIUS, имя которого совпадает с именем удаленной учетной записи пользователя, для которой выполняется проверка подлинности на удаленном RADIUS-сервере.)

Конфигурация

Чтобы настроить NPS в качестве сервера RADIUS, можно использовать стандартную конфигурацию или расширенную конфигурацию в консоли NPS или в диспетчер сервера. Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную конфигурацию.

Стандартная конфигурация

С помощью стандартных конфигураций предоставляются мастера, помогающие настроить NPS для следующих сценариев.

- RADIUS-сервер для подключений удаленного доступа или VPN

- RADIUS-сервер для беспроводных или проводных подключений 802.1 X

Чтобы настроить NPS с помощью мастера, откройте консоль NPS, выберите один из предыдущих сценариев, а затем щелкните ссылку, которая открывает мастер.

Расширенная конфигурация

При использовании расширенной конфигурации вы вручную настраиваете сервер политики сети в качестве сервера RADIUS или прокси-сервера RADIUS.

Чтобы настроить NPS с помощью расширенной конфигурации, откройте консоль NPS и щелкните стрелку рядом с дополнительными настройками , чтобы развернуть этот раздел.

Предоставляются следующие дополнительные элементы конфигурации.

Настройка сервера RADIUS

Чтобы настроить NPS в качестве сервера RADIUS, необходимо настроить клиенты RADIUS, сетевую политику и учет RADIUS.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

Настройка прокси-сервера RADIUS

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо настроить клиенты RADIUS, группы удаленных RADIUS-серверов и политики запросов на подключение.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

Ведение журнала NPS

Ведение журнала NPS также называется учетом RADIUS. Настройте ведение журнала NPS в соответствии с требованиями независимо от того, используется ли NPS в качестве сервера RADIUS, прокси или любого сочетания этих конфигураций.

Чтобы настроить ведение журнала NPS, необходимо настроить события, которые должны регистрироваться и просматриваться с Просмотр событий, а затем определить, какие другие сведения нужно заносить в журнал. кроме того, необходимо решить, нужно ли регистрировать данные проверки подлинности и учета пользователей в текстовых файлах журнала, хранящихся на локальном компьютере или в SQL Server базе данных на локальном или удаленном компьютере.

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

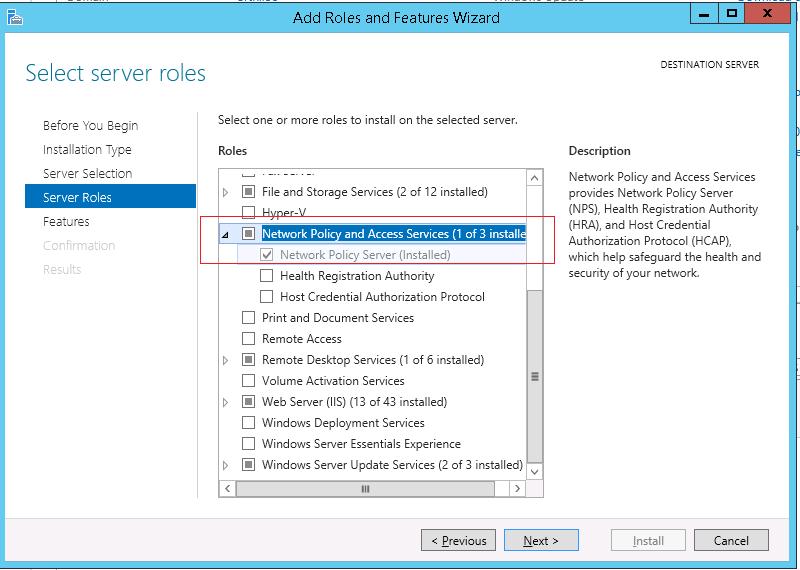

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

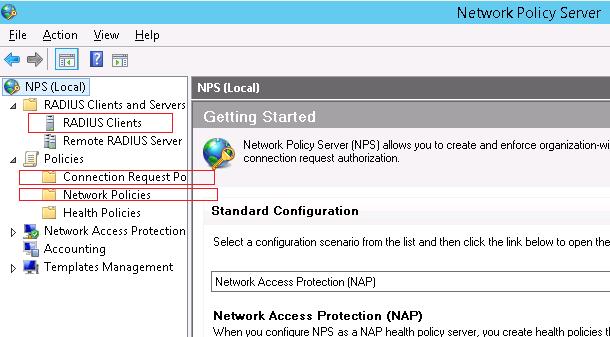

После окончания установки запустите mmc-консоль управления Network Policy Server. Нас интересуют три следующих раздела консоли:

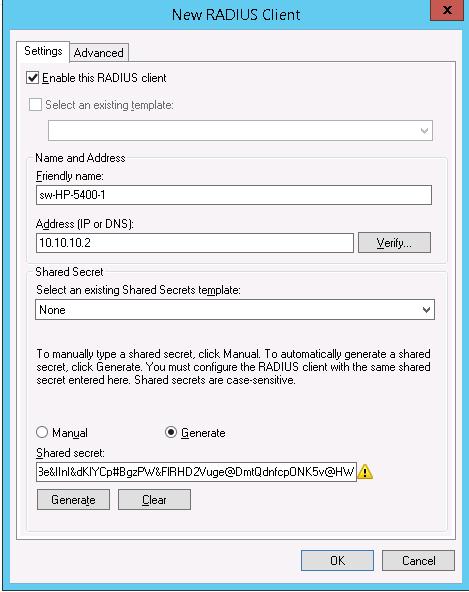

Добавим нового клиента RADIUS (это будет коммутатор HP ProCurve Switch 5400zl), щелкнув ПКМ по разделу RADIUS Clients и выбрав New. Укажем:

Отключим стандартную политику (Use Windows authentication for all users) в разделе Connection Request Policies, щелкнув по ней ПКМ и выбрав Disable.

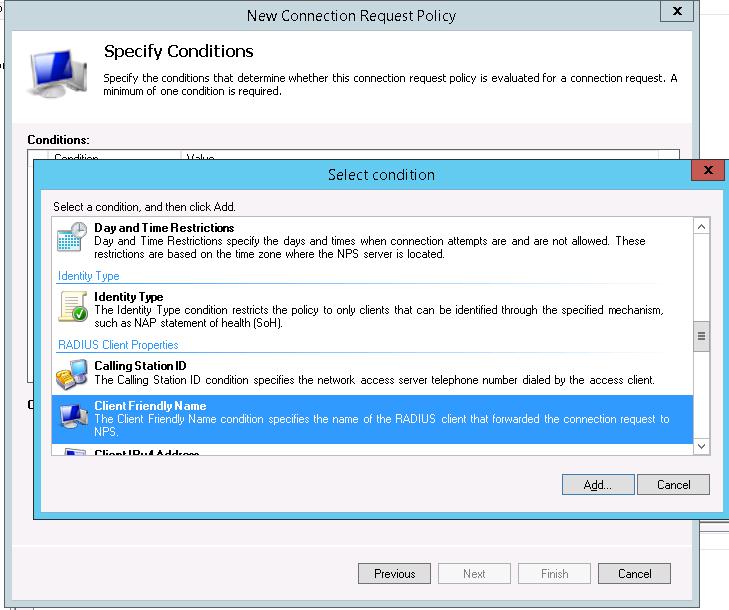

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

В качестве значения укажем sw-?. Т.е. условие будет применяться для всех клиентов RADIUS, начинающийся с символов :”sw-“. Жмем Next->Next-> Next, соглашаясь со всеми стандартными настройками.

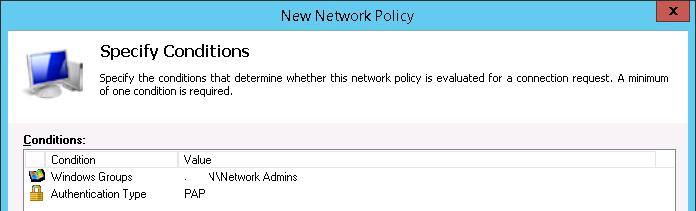

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

Далее в окне Configure Authentication Methods снимаем галки со всех типов аутентификации, кроме Unencrypted authentication (PAP. SPAP).

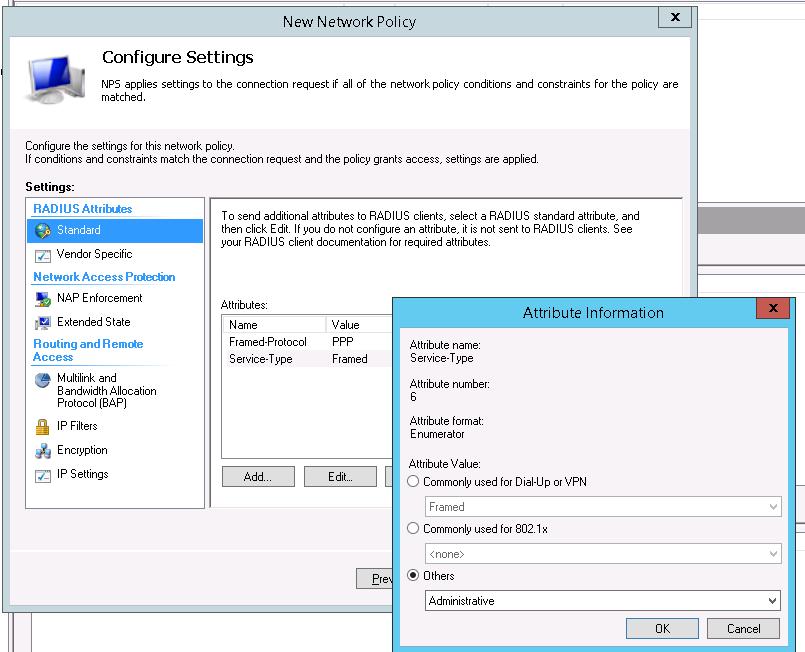

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

В остальных случаях соглашаемся со стандартными настройками и завершаем работу с мастером.

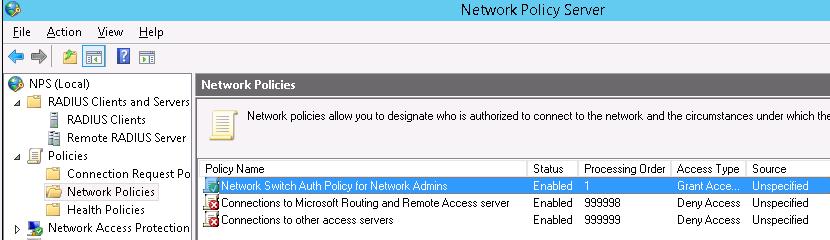

И, напоследок, переместим новую политику на первое место в списке политик.

Настройка сетевого оборудования для работы с сервером RADUIS

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Читайте также: