Ossec настройка агента windows

Обновлено: 05.07.2024

Хостовая система обнаружения атак OSSEC-HIDS, позволяет защитить компьютеры работающие под управлением разных ОС.

- базового приложения – устанавливается в Unix системах, обеспечивает основную функциональность, то есть сервер для сбора и анализа данных, и агента (для Unix систем);

- агента Windows;

- веб-интерфейса – позволяющего просмотреть оповещения в удобном виде.

Установка OSSEC

Одной из приоритетных задач при разработке OSSEC являлась и является простота в установке. Действительно многие отзывы сводятся к одному – OSSEC очень прост не только в инсталляции, но и в работе. В настоящее время ведутся работы над универсальном скриптом, который позволит еще более облегчить задачу развертывания системы контроля на компьютерах работающих под управлением разных версий ОС.

Актуальной на момент написания статьи была версия 2.1.1, о которой мы и будем в дальнейшем говорить. Выход следующей версии OSSEC 2.2 ожидается в ближайшее время, правда точной даты пока неизвестно. В статье будет описана установка основного приложения и веб-интерфейса на Ubuntu Server 8.04.1 LTS, а также агента работающего в Windows XP. В других системах процесс практически аналогичен.

На странице закачки доступно три вида пакетов, которые реализуют компоненты описанные выше. Учитывая, что OSSEC является узловой системой, агент должен быть установлен в идеальном случае на каждом компьютере в сети. Основной пакет (ossec-hids) реализует как серверную часть (server), так и клиентскую часть (agent) для Unix, нужный тип установки необходимо будет выбрать уже процессе. Если OSSEC будет использоваться на единственной Unix системе в сети, можно использовать локальную (local) установку.

Для установки OSSIM понадобится компилятор.

Среди файлов на странице закачки имеется ossec-hids-latest.tar.gz, но он указывал на версию 2.1, хотя уже доступна 2.1.1. Скачиваем файл, проверяем контрольную сумму, распаковываем.

Запускаем установочный скрипт находящийся внутри архива.

Работа скрипта установки OSSIM

Установочный скрипт автоматически заносит в белый список локальную систему и DNS сервера. Рекомендую сразу же указать и адрес системы, с которой производится удаленное управление сервером, так как после запуска OSSIM запросто может заблокировать доступ.

О смене владельца говорит и соответствующая надпись при загрузке.

Обновление происходит аналогичным образом, скрипт обнаруживает установленный OSSEC и предлагает обновить установку.

Файл ossec.conf представляет обычный XML файл, разобраться в его структуре довольно просто. Например, каталоги в которых проверяется целостность файлов описываются следующим образом:

Сервер уже контролируется, просмотреть оповещения можно в журнале:

Добавление агентов

Каждый агент для получения доступа к серверу должен указать свой уникальный ключ. Для создания такого ключа или удаления агента, на сервере используется менеджер агентов.

Далее нажимаем клавишу соответствующую нашей задаче:

Нажимаем “A”, вводим по запросу имя агента (от 2 до 32 знаков), IP-адрес системы на которой будет установлен агент, затем ID агента (скрипт предложит автоматически следующий номер, по порядку начиная от 001). Подтверждаем установки. Теперь выбираем “E”, менеджер выведет список агентов, указываем ID агента, ключ которого необходимо получить.

В дальнейшем управление работы агентов производится для Unix систем стандартным способом, через init скрипт, в Windows при помощи графического “OSSEC Agent Manager”. Конфигурационный файл агента также называется ossec.conf и по своей структуре практически полностью аналогичен ossec.conf сервера, о котором говорилось выше.

В версии 2.1 появилась возможность удаленного управления агентами. Для этого, после подключения агента, на сервера создается единый конфигурационный файл /var/ossec/etc/shared/agent.conf в котором описываются настройки для конкретного агента

Или в зависимости от ОС.

Затем при помощи команды agent_control с указанием ID агента, файл отправляется на удаленную систему.

В подкаталоге contrib архива с исходными текстами находится ряд скриптов, позволяющих упростить работу с OSSIM или расширить его возможности. Например “ossec-batch-manager.pl” предназначен для упрощенного подключения агентов. В строке запуска можно указать сразу несколько систем:

Скрипт “ossectop.pl” позволяет увидеть список самых активных тревог за текущий день. Единственный минус – для определения текущей даты используется код:

При включенной русской локали скрипт будет искать файл совсем в другом месте:

Скрипт “ossec_report_contrib.pl” позволяет получать форматированные отчеты.

И, наконец, используя набор файлов ossec2mysql.* позволяет подключить вывод OSSEC в MySQL. Процесс достаточно прост. Создаем новую базу данных, и затем таблицы при помощи шаблона ossec2mysql.sql, копируем contrib/ossec2mysql.conf в /etc/ossec2mysql.conf с 0600 правами. Редактируем файл, указав параметры доступа к базе данных.

Установка веб-интерфейса

Далее можно создать нужные настройки вручную воспользовавшись инструкциями на сайте, но проще запустить установочный скрипт.

Скрипт запросит имя пользователя и пароль для доступа к веб-интерфейсу (создается при помощи htdigest), в результате его работы получим файл .htaccess. Делаем учетную запись, от имени которой работает веб-сервер, членом группы ossim.

1 комментарий

Здравствуйте, а удаленно агентов на систему Windows нельзя поставить? не используя Radmin, UltraVNC и подобных.

В предыдущих словах вы можете найти некоторую информацию об ossec в Интернете. Хотя ее очень мало, это лучше, чем ничего. Тем не менее, при реальном использовании по-прежнему существует много странных проблем. Организуйте и систематизируйте мой процесс использования и рассматривайте его как заметку.

PS: Эта статья заполнила множество дыр.

OSSEC - это система обнаружения вторжений на основе хоста с открытым исходным кодом, которую для краткости можно назвать HIDS. Он имеет анализ журналов, проверку целостности файлов, мониторинг политик, обнаружение руткитов, тревогу в реальном времени и реакцию на связывание. Он поддерживает несколько операционных систем: Linux, Windows, MacOS, Solaris, HP-UX, AIX. Относится к оружию безопасности предприятия.

Подробную информацию и документацию можно найти на официальном сайте:

окружение

Среда в этой статье чрезвычайно проста, с двумя виртуальными машинами CentOS 6.4.

готовы

Мы возьмем новую операционную систему на базе CentOS 6.2 в качестве примера, чтобы фактически описать, как ее установить.

Во-первых, мы устанавливаем необходимые библиотеки и программное обеспечение. Поскольку в конечном итоге нам необходимо импортировать журналы в MySQL для анализа и отображать результаты аварийных сигналов через веб-программу, и в то же время нам нужно использовать машину как SMTP, поэтому она должна быть на машине. Установите службы MySQL, Apache и sendmail. Выполните следующие команды в текущем терминале:

Создайте базу данных ниже, чтобы облегчить нашу установку и настройку ниже, подключитесь к локальному MySQL, а затем выполните следующие команды:

Примерная среда подготовлена, а фактический процесс установки будет описан ниже.

Установить сервер OSSEC

Сначала загрузите последнюю стабильную версию 2.7 серверного пакета по ссылке на официальном сайте и одновременно распакуйте его.

Чтобы OSSEC поддерживал MySQL, вам необходимо выполнить команду make setdb перед установкой, как показано ниже.

Следующая информация показывает, что MySQL может нормально поддерживаться:

Затем введите шаги установки, выполните сценарий install.sh и одновременно заполните следующую информацию, красный отдел - это то, что нам нужно ввести, а остальные части можно продолжить, нажав Enter:

- Тип системы: Linux ossec 2.6.32-358.el6.x86_64

- Пользователь: root

- Нажмите ENTER, чтобы продолжить, или Ctrl-C, чтобы выйти. -

1- Какой тип установки (сервер, агент, локальная или справочная) вы хотите?server

2- Инициализируется среда установки.

Выберите путь установки OSSEC HIDS [/ var / ossec]:/opt/ossec

3- OSSEC HIDS настраивается.

3.1- Вы хотите получать уведомления по электронной почте? (Да / нет) [y]: - Пожалуйста, введите свой адрес электронной почты?[email protected]

Вы хотите его использовать? (Y / n) [y]: n

Введите IP-адрес или имя хоста SMTP-сервера?127.0.0.1

3.2- Вы хотите запустить модуль определения целостности системы? (Да / нет) [y]:

Будет развернут модуль определения целостности системы.

3.3- Вы хотите запустить обнаружение руткитов? (Да / нет) [y]:

Будет развернуто обнаружение руткитов.

Вы хотите включить функцию активного ответа? (Y / n) [y]:

По умолчанию мы включаем отклонение хоста и отклонение брандмауэра. В первом случае хост будет добавлен в /etc/hosts.deny. Второй случай будет в iptables (linux) или ipfilter (Solaris, FreeBSD или NetBSD). ) Запрещен доступ к хосту.

Эту функцию можно использовать для предотвращения атак методом грубой силы SSHD, сканирования портов и других форм атак.Точно так же вы можете добавить их в другие места, например добавить их как события snort.

Вы хотите включить функцию сброса брандмауэра? (Y / n) [y]:

- Связь с межсетевым экраном (firewall-drop) активируется при уровне события> = 6

Белый список по умолчанию для функции связывания:

Хотите добавить больше IP-адресов в белый список? (Да / нет)? [N]: y

Пожалуйста, введите IP (через пробел):192.168.100.103

3.5- Вы хотите получать системный журнал удаленной машины (порт 514 UDP)? (Да / нет) [y]:

Будет получен системный журнал удаленной машины.

3.6- Установите файл конфигурации для анализа журналов: - / var / log / messages - / var / log / secure - / var / log / maillog

--- Нажмите ENTER, чтобы продолжить ---

5- Система устанавливается - Makefile работает. ИНФОРМАЦИЯ: установлен Little endian. ………… Пропустить компиляцию вывода …………

Тип системы - Redhat Linux.

Измените сценарий запуска, чтобы OSSEC HIDS запускался автоматически при запуске системы.

Конфигурация системы завершена правильно.

Чтобы запустить OSSEC HIDS: / opt / ossec / bin / ossec-control start

Чтобы остановить OSSEC HIDS: / opt / ossec / bin / ossec-control stop

Чтобы просмотреть или изменить конфигурацию системы, отредактируйте /opt/ossec/etc/ossec.conf

--- Нажмите ENTER, чтобы завершить установку (дополнительная информация может быть ниже). ---

Пока не встретится вышеуказанный контент, установка будет завершена.

Конфигурация сервера OSSEC

Вышеупомянутое предназначено только для установки сервера OSSEC, следующее - для правильной настройки сервера. Выполните следующую команду, чтобы включить поддержку базы данных:

Затем импортируйте структуру таблицы MySQL в MySQL:

Измените разрешения некоторых файлов конфигурации, иначе служба не запустится:

Затем редактируем файл ossec.conf и добавляем конфигурацию MySQL в ossec_config:

Поскольку мы поддерживаем прием системного журнала с удаленных машин во время предыдущего процесса установки, нам также необходимо настроить часть syslog файла ossec.conf, изменить файл ossec.conf и изменить его в соответствии со следующим содержанием, чтобы сделать наш сегмент сети доступным Добавьте его:

Чтобы запустить сервер ossec во время фактического эксперимента, вы должны сначала добавить клиента, иначе он не сможет запустить сервер напрямую, и вы обнаружите следующие ошибки, просмотрев журнал с помощью следующей команды:

Добавьте клиента на сервер, выполните следующую команду и введите в соответствии с подсказками. Красная часть - это то, что мы ввели:

Choose your action: A,E,L,R or Q: A

Adding a new agent (use '\q' to return to the main menu). Please provide the following:

- A name for the new agent: ossec-agent

- The IP Address of the new agent: 192.168.100.104

- An ID for the new agent[001]: Agent information: ID:001 Name:ossec-agent IP Address:192.168.100.104

Confirm adding it?(y/n): y Agent added.

Затем программа повторно войдет в первый интерфейс, как показано ниже, мы экспортируем ключ только что добавленного агента и используем его для последующего клиента для подключения к серверу:

Choose your action: A,E,L,R or Q: E

Available agents: ID: 001, Name: ossec-agent, IP: 192.168.100.104 Provide the ID of the agent to extract the key (or '\q' to quit): 001

Agent key information for '001' is: MDAxIG9zc2VjLWFnZW50IDE5Mi4xNjguMTAwLjEwNCAzZWJmZWMzZmRlYzE2ODgzZmEyMzc0NWI5MWMyZDlmNmIyNDViZDMxNjBkZGRiM2FlMTk4NDA3ODNiNDFhYzYz

** Press ENTER to return to the main menu.

Теперь мы можем запустить наш сервер ossec.

Установить клиент OSSEC

Поскольку наш клиент также является сервером Linux, а сервер и клиент ossec - это один и тот же установочный пакет, загрузите установочный пакет на клиенте, распакуйте и установите его, как показано ниже.

- Нажмите ENTER, чтобы продолжить, или Ctrl-C, чтобы выйти. -

1- Какой тип установки (сервер, агент, локальная или справочная) вы хотите?agent

2- Инициализируется среда установки.

Выберите путь установки OSSEC HIDS [/ var / ossec]:/opt/ossec

3- OSSEC HIDS настраивается.

3.1- Введите IP-адрес или имя хоста сервера OSSEC HIDS:192.168.100.103

Добавить IP-адрес сервера 192.168.100.103

3.2- Вы хотите запустить модуль определения целостности системы? (Да / нет) [y]:

Будет развернут модуль определения целостности системы.

3.3- Вы хотите запустить обнаружение руткитов? (Да / нет) [y]:

Будет развернуто обнаружение руткитов.

3.4-Вы хотите включить функцию активного ответа? (Y / n) [y]:

--- Нажмите ENTER, чтобы продолжить ---

5- Установка системы - Запуск Makefile INFO: Little endian set.

………… Не выводить компиляцию …………

Измените сценарий запуска, чтобы OSSEC HIDS запускался автоматически при запуске системы.

Конфигурация системы завершена правильно.

Чтобы запустить OSSEC HIDS: / opt / ossec / bin / ossec-control start

Чтобы остановить OSSEC HIDS: / opt / ossec / bin / ossec-control stop

Чтобы просмотреть или изменить конфигурацию системы, отредактируйте /opt/ossec/etc/ossec.conf

--- Нажмите ENTER, чтобы завершить установку (дополнительная информация может быть ниже). ---

Сначала необходимо добавить агент на сервер, чтобы они могли взаимодействовать друг с другом. После этого вы можете запустить инструмент'manage_agents ', чтобы импортировать ключ аутентификации, сгенерированный на сервере. / Opt / ossec / bin / manage_agents

Настроить клиент OSSEC

Choose your action: I or Q: I

- Provide the Key generated by the server.

- The best approach is to cut and paste it. *** OBS: Do not include spaces or new lines.

Paste it here (or '\q' to quit): MDAxIG9zc2VjLWFnZW50IDE5Mi4xNjguMTAwLjEwNCAzZWJmZWMzZmRlYzE2ODgzZmEyMzc0NWI5MWMyZDlmNmIyNDViZDMxNjBkZGRiM2FlMTk4NDA3ODNiNDFhYzYz

Agent information: ID:001 Name:ossec-agent IP Address:192.168.100.104

Confirm adding it?(y/n): y Added. ** Press ENTER to return to the main menu.

Наконец запускаем клиента

Установить веб-интерфейс

Выше мы установили сервер ossec и добавили клиента в ossec.Очень простая среда, среда настроена, но текущая среда слишком сложна, если мы хотим анализировать информацию о тревогах ossec, поэтому мы устанавливаем Сторонний веб-интерфейс используется для отображения информации о сигналах тревоги.

Отредактируйте файл db_ossec.php и измените информацию о конфигурации MySQL:

Измените конфигурацию apache, добавьте виртуальный каталог,

Добавьте следующий контент

Затем перезапустите Apache

Тогда посетите его.

В конце концов

Выше приведены все этапы установки и настройки.Если вы хотите, чтобы ossec играл более важную роль, вам также необходимо изменить конфигурацию и настроить и написать правила для реальной среды. В будущем мы будем уделять больше внимания опыту OSSEC в практических приложениях.

OSSEC — это система обнаружения вторжений со стороны на основе хоста с открытым исходным кодом (еще она называется IDS). OSSEC позиционирует себя как одна из наиболее популярных систем обнаружения вторжений в мире. Она помогает выполнять мониторинг такого типа, как:

- аномалии сети;

- анализ журнала;

- проверка целостности системы;

- мониторинг реестра Windows;

- обнаружение руткитов;

- мониторинг текущих процессов;

- отправление оповещений в режиме реального времени;

- ответы active directory;

- мониторинг политики безопасности.

OSSEC (IDS) может предупредить пользователя о DDOS, брутфорс, эксплойтах, утечке данных и других внешних атаках. Он проводит мониторинг сети пользователя в режиме реального времени и взаимодействует с системой, когда человек вносит какие-то изменения в нее. OSSEC может использоваться для мониторинга одного или даже тысячи серверов в режиме «сервер/агент».

Необходимые компоненты

Для установки агента OSSEC на Ubuntu 20.04.1 нужны определенные компоненты. Они указаны ниже:

- GCC

- Make

- Libevent-dev

- Zlib-dev

- Libssl-dev

- Libpcre2-dev

- Wget

- Tar

Пользователь может скачать все эти компоненты, просто выполнив данную команду:

Скачивание исходного кода OSSEC

Пользователи могут скачать последнюю версию исходного кода OSSEC с официальной страницы на GitHub или просто выполнить эту команду:

Извлечение и установка агента OSSEC

После завершения загрузки исходного кода пользователю нужно извлечь его, просто выполнив эту команду:

Чтобы установить агент OSSEC, человек откроет каталог исходного кода и запустит скрипт установки, как показано ниже:

Далее он выберет язык установки или нажмет на клавишу ENTER, чтобы выбрать параметры установки по умолчанию.

Развертывание агента OSSEC на сервере AlienVault

Чтобы установить связь агента с сервером, нужно:

- добавить его на сервер HIDS или сервер AlienVault;

- извлечь ключ аутентификации агента с сервера AlienVault.

Чтобы извлечь ключ агента с сервера, следует открыть веб-интерфейс AlienVault, а затем перейти по следующему пути: «Environment > Detection», как показано ниже:

Затем выбрать или добавить агент оттуда, где пользователь установил OSSEC. После этого пользователь извлекает или копирует ключ, как показано ниже на рисунке:

После извлечения ключа пользователь импортирует его в агент, выполнив следующую команду:

Нужно ввести «I», вставить ключ, скопированный из AlienVault Web UI, и подтвердить его добавление, а затем выйти из этого окна, нажав на «Q», как показано ниже:

Запуск агента OSSEC

После завершения установки пользователь запустит агент OSSEC, просто выполнив следующую команду:

Чтобы остановить работу агента, следует выполнить следующую команду:

Другие команды для управления агентом представлены ниже:

Чтобы проверить его статус, следует выполнить следующую команду:

Необходимо также проверить, подключился ли агент к серверу.

Как можно увидеть на картинке, агент успешно подключился к серверу AlienVault.

Отлично! Пользователь успешно провел развертывание своей машины Ubuntu на сервере AlienVault.

Для компьютеров на базе ОС Windows

Сначала нужно скачать агент OSSEC для Windows.

Пользователи могут скачать агент OSSEC для Windows с официальной страницы OSSEC.

Следует найти нужный агент OSSEC (это ossec-agent-win-32-3.6.exe или его последняя версия).

Установка агента OSSEC

Пользователь перейдет в раздел «Загрузки», запустит установщик агента OSSEC и нажмет на кнопку «Next», как показано ниже:

Он выберет путь, по которому хочет установить агент OSSEC, и нажмет на кнопку «Install».

Далее, пользователь дождется завершения установки и нажмет на кнопку «Next».

Пользователь нажимает на кнопку «Finish» и выходит из программы установки.

Создание ключа для агента OSSEC

Пользователь выполняет следующие действия:

- в AlienVault Web UI он переходит по следующему пути: «Environment > Detection > HIDS»;

- открывает вкладку «Agents» (верхний правый угол);

- нажимает на «Add a new agent» (добавить нового агента);

- копирует ключ и вставляет его, как показано ниже на картинке.

Теперь следует вернуться к системе Windows.

Пользователь вводит IP-адрес сервера AlienVault и вставляет ключ, как показано ниже:

После этого он подтверждает развертывание агента, нажав на кнопку «ОК».

Нужно открыть его и убедиться, что агент OSSEC подключен и работает нормально.

После успешного развертывания агента OSSEC следует открыть службу агента OSSEC, перейдя в раздел «Manage > Start OSSEC», как показано ниже на картинке:

Новую службу Windows можно найти в веб-интерфейсе OSSIM, как показано ниже.

Отлично! Пользователь успешно провел развертывание агента Windows на сервере AlienVault.

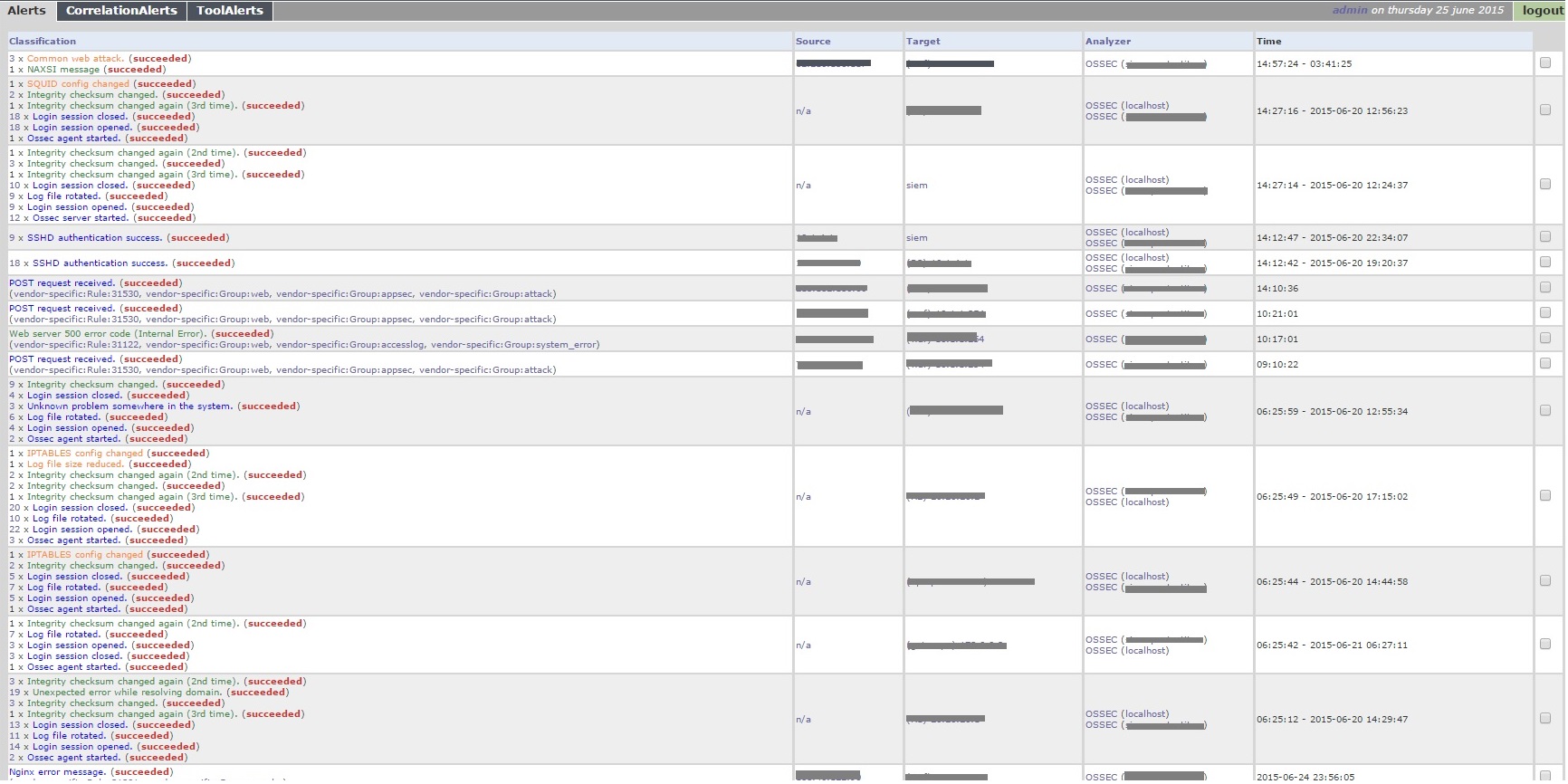

Следует проверить это. Пользователь откроет журналы машины Windows и перейдет по следующему пути: «Analysis > Security Events (SIEM)».

В предыдущих статьях, посвященных обеспечению безопасности веб-сайта и сетевого периметра были рассмотрены инструменты nginx-naxsi (web application firewall), fail2ban (сервис блокировки доступа) и snort (IDS). Давайте попробуем соединить все подсистемы воедино, снарядив в довесок SIEM, позволяющей просматривать и анализировать события в удобном виде. Кроме этого, использование подобной системы позволит подготовиться к соответствию со стандартом PCI DSS.

Установка и настройка Snort

Сервер R

В репозиториях Debian есть уже готовые сборки Snort и Snort-mysql, простые в установке и уже содержащие стандартный набор правил. Минус заключается в том, что правил довольно мало. Расширенный набор правил можно скачать с официального сайта (рекомендуется использовать правила, предоставляемые по платной подписке, содержащие наиболее актуальные сигнатуры атак). Устаревшие версии Snort, находящиеся в репозитории Debian, нам не подойдут, поэтому произведем установку из исходников:

Установим зависимости. Библиотеку libdnet, необходимую для работы Snort, придется также установить из исходников.

Готово. Переходим к настройке. Укажем диапазон нашей внутренней подсети, пути доступа к правилам и т.д.:

Подготовим все необходимо для запуска Snort:

В случае появления ошибки:

сделаем симлинк библиотеки:

Не забудем написать скрипт автозапуска и активизировать его. На этом установка и первичная настройка Snort завершена. Продолжаем.

Установка и настройка SIEM

Сервер SIEM

Произведем настройку Prelude SIEM:

Произведем настройку автозапуска при старте системы:

Теперь нам необходимо настроить vhost на веб-сервере:

а также установить права доступа для www-data:

По-умолчанию Prewikka производит резолвинг хостов, что не всегда бывает полезным (особенно, если речь идет о секции SRC IP). Чтобы отключить резолв, необходимо выставить параметр -1 в секции dns_max_delay в файле /etc/prewikka/prewikka.conf.

Установка и настройка OSSEC HIDS

Сервер SIEM

OSSEC HIDS является хостовой системой обнаружения вторжений, позволяя выявлять и пресекать подозрительную активность на хосте. Скачаем последнюю версию с официального сайта и произведем установку:

Ответим на вопросы. Рекомендуется отключить active-response, позже, при необходимости, мы всегда сможем его активировать:

Интегрируем OSSEC с Prelude:

Теперь нужно подключить OSSEC к Prelude. Для этого нам потребуется одновременный доступ к двум консолям. Это можно сделать утилитой screen (запустите screen, CTRL+A CTRL+C создасть новое окно, переключение между окнами осуществляется комбинацией CTRL+A).

Запустим в первой консоли:

Добавление OSSEC-агентов

Вариант 1. Генерация ключа на сервере

На сервере SIEM выполним:

Сервер R

Установим и настроим OSSEC-агент:

Перейдем на сервер SIEM и убедимся, что агент подключился:

Вариант 2. Удаленное подключение агента

Установим на сервере R OSSEC-агент, как это было описано в первом варианте. На сервере SIEM запустим сервис аутентификации агентов с опцией -i (опция при регистрации агента сохраняет его IP-адрес, не допуская подключения с других IP адресов для данного агента):

Вернемся на сервер R и запустим клиент аутентификации с указанием IP-адреса сервера OSSEC:

/var/ossec/bin/agent-auth -m OSSEC_SERVER_IP

Агент должен успешно пройти аутентификацию на сервере. Обратите внимание, что для приема событий OSSEC слушает подключения на 1514 UDP порту, в то время как модуль авторизации на сервере (при аутентификации вторым методом используется порт 1515 TCP.

Настройка профилей OSSEC

Сервер SIEM

Мы указали, что для профиля snort необходимо анализировать файл /var/log/snort/alert, имеющий формат snort-fast. Подключим профиль клиенту:

Сервер R

Отлично, теперь события Snort будут поступать на сервер SIEM.

Кроме этого, по умолчанию ossec.conf содержит секции по анализу контроля целостности файлов.

События, поступающие от OSSEC-агентов на сервер, сначала проходят обработку пре-декодером, декодером, а после к ним применяется набор правил. Правила расположены в каталоге /var/ossec/rules и должны быть подключены в конфигурационном файле ossec.conf. Все конфигурационные файлы OSSEC имеют формат XML. На этапе пре-декодинга извлекается такая информация, как имя хоста, приложения, сгенерировавшего событие, источник события и т.д.

Декодер событий

Обработка события декодером (/var/ossec/etc/decoder.xml) производится на основе паттернов. Давайте попробуем создать декодер для событий fail2ban.

Оригинальное событие имеет следующий вид:

Чтобы убедиться, что декодера для данного события не существует, обработаем его утилитой ossec-logtest:

и получим пустой результат:

Опция -a для ossec-logtest выводит только алерт (если паттерн будет найдет в декодере и в правиле), в то время как опция -v/-d предоставит больше информации об обработке.

и повторим обработку:

Отлично. Перейдем к созданию правил.

Итак, мы уже создали декодер для событий fail2ban, давайте попробуем разобраться с правилами OSSEC.

Каждое правило OSSEC имеет свой уникальный идентификатор, правила сгруппированы по их назначению. Более подробную информацию о правилах и о назначении идентифкаторов можно прочитать здесь. Таким образом мы можем использовать идентификаторы в диапазоне от 100000 до 109999 для собственных правил. Кроме этого, правила содержат уровень критичности (level) от 0 до 15. Значение 0 игнорируются, а 15 означает максимальный уровень критичности.

Давайте попробуем создать правило для событий fail2ban:

Первое правило будет сообщать о блокировки, поэтому мы назначили ему максимальный уровень критичности (в Prewikka будет отображаться красным), второе (о разблокировки) с уровнем 3 (синий цвет).

Давайте попробуем создать правило для обработки событий Naxsi, который мы рассматривали в статье, посвященной обеспечению безопасности сайта. Событие имеет следующий вид:

Проверим работу правила утилитой ossec-logtest:

и убедимся, что событие обрабатывается верно:

Вывод сообщает нам, что событие после обработки декодером в конечном итоге попадает под правило с идентификатором 31301. Рассмотрим его:

и дополним новым правилом:

Отлично. Теперь события Naxsi будут иметь идентификатор 100001 с уровнем критичности 5.

Заключение

Snort не умеет работать с SSL трафиком в нативном режиме. Для контроля SSL-соединений можно использовать дополнение к Snort в виде viewssld.

Prelude SIEM позволяет организовать прием, обработку и мониторинг событий с удобным веб-интерфейсом. В случае необходимости можно подключать дополнительные модули, такие как Prelude-LML, позволяющих обрабатывать расширенные журналы событий.

КОММЕНТАРИИ

А вариант с suricata не расматривали? Ну и Snorby вроде тоже удобная веб морда к Snort/Suricata. Мы у себя используем так как она поддерживает CUDA и на довольно слабом железе с офисной nVidia карточкой может прожевать довольно много трафика

Хотелось бы описание настройки модуля viewssld и совместной работы с snort.

Читайте также: