Отключить групповую политику windows server 2008

Обновлено: 02.07.2024

Сегодня я расскажу каким способом я выхожу из ситуации когда нужно чтобы групповая политика (GPO) применялась на весь домен и всех пользователей (Authenticated Users), но в процессе работы возникает исключение, что вот для определенных аккаунтов домена все же лучше деактивировать ее.

На самом деле все просто, может и на первый взгляд задача выглядит сложно.

Рассмотрим на примере групповой политики GPO_Lock которую я опубликовал в заметке от 11.06.2017

Допустим нужно чтобы пользователю/группе пользователей (К примеру alektest) данная политика не применялась.

Делается это следующим образом. Авторизуемся (Login: ekzorchik) на домен контроллере (srv-dc.polygon.local) с правами Domain Admins. Далее открываю оснастку управления групповыми политиками:

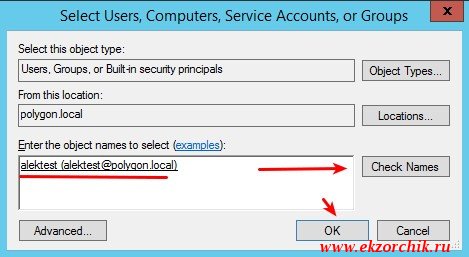

Win + X → Control Panel — Administrative Tools — Group Policy Management, находим в текущем домене (в моем случае это polygon.local) → переходим на вкладку Delegation, потом в Advanced (Расширенные)… и добавляем либо пользователя, либо группу. Я добавляю пользователя alektest: Add… → alektest, нажимаю Check Names этим самым осуществляю проверки действительного наличия вводимого в домене. Когда проверка осуществлена успешно вводимое будет подчеркнуто:

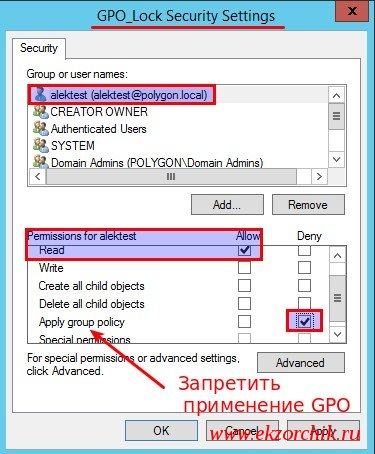

После нажимаю кнопку OK. Затем выделив добавленную запись во вкладке Security окна GPO_Lock Security Settings нужно опустить свой взор на подменю: Permissions for alektest и этим увидим какие права доступа присутствую у текущего пользователя/группы. По умолчанию выставлены права Read — это значит учетная запись при авторизации на компьютере считывает данную групповую политику и все что в ней предопределено применяем на рабочей станции. Так вот чтобы данная политика не применялась нужно в данном подменю просто поставить галочку у параметра: Apply group policy — DENY

См. Скриншот ниже для наглядного пониманию что и где нужно отметить галочкой.

Теперь после нажатия Apply — Yes — Ok дополнения к GPO_Lock вступят в силу. Т.е. при совершении Logoff/Logon для пользователя alektest больше не будет применяться групповая политика GPO_Lock и ее также не будет видно в примененном вывода консольной утилиты gpresult /r.

На этом я прощаюсь и до новых встреч на моем блоге реальных заметок. С уважением Олло Александр aka ekzorchik.

Наследование гарантирует, что групповая политика подействует на все объекты компьютеров и пользователей в домене, сайте или подразделении. Большинство политик может находиться в трех состояниях: не задана, включена и отключена. По умолчанию большинство параметров политик не заданы. Включенная политика применяется ко всем связанным пользователям и компьютерам либо непосредственно, либо через наследование. Если политика выключена, она не применяется к связанным пользователям и компьютерам ни непосредственно, ни через наследование.

Есть четыре основных способа изменить работу наследования:

• изменить порядок и приоритет связей;

• перекрыть наследование (если не задано принудительное выполнение);

• заблокировать наследование (полностью отказаться от него);

• задать принудительное наследование (отменяющее перекрытие и блокировку).

Групповые политики наследуются от сайта к домену и от домена к подразделению. Учитывайте следующее:

Чтобы изменить порядок следования связей и, следовательно, порядок применения политик, выполните следующие действия:

1. В GPMC выделите контейнер нужного сайта, домена или подразделения.

2. В правой панели по умолчанию выбрана вкладка Связанные объекты групповой политики (Linked Объекты групповой политики (Group Policy Objects)). Щелкните нужный объект.

3. При помощи кнопок Переместить связь вверх (Move Link Up) и Переместить связь вниз (Move Link Down) переместите объект на нужное место.

4. Перейдите па вкладку Наследование групповой политики (Group Policy Inheritance) и убедитесь, что объекты политики обрабатываются в нужном порядке.

Общий способ управления наследованием состоит в перекрытии наследуемых параметров. Если в объекте высокого уровня политика включена, вы можете перекрыть наследование, отключив политику на низком уровне. Если в объекте высокого уровня политика отключена, вы можете перекрыть наследование, включив политику на низком уровне. Этот метод приведет к желаемому результату, при условии что для политики не заданы блокировка или принудительное выполнение.

Иногда наследование нужно заблокировать, чтобы к пользователям и компьютерам определенного контейнера не применялись политики, унаследованные с более высокого уровня. При блокировке наследования применяются только настроенные параметры политик, связанных сданным уровнем, в параметры политик из контейнеров более высокого уровня блокируются (если не задано принудительное выполнение политики).

Администратор домена может применить блокировку, чтобы запретить наследование политик с уровня сайта. Соответственно, администраторы подразделений при помощи блокировки отменяют применение политик наследуемых с уровней домена и сайта. Блокировка гарантирует «автономию» домена или подразделения, при которой все полномочия по управлению политиками оказываются в руках соответствующей администрации.

Чтобы заблокировать наследование при помощи GPMC, щелкните правой кнопкой нужный домен пли подразделение и выберите команду Блокировать наследование (Block Inheritance). Если она уже отмечена, ее повторный выбор отменит блокировку. Если в дереве консоли GPMC к значку контейнера добавлен синий кружок с восклицательным знаком, наследование для этого контейнера заблокировано.

Можно запретить администратору контейнера перекрывать или блокировать наследуемые параметры групповой политики, задав принудительное наследование. При этом все настроенные параметры политик с более высокого уровня наследуются и применяются независимо от того, какие параметры политик настроены на более низком уровне. Таким образом, принудительное наследование отменяет и перекрытие, и блокировку параметров политик.

При помощи принудительного наследования администраторы отменяют блокировку или перекрытие введенные администраторами доменов и подразделений. Администраторы домена этим же способом отменяют блокировки и перекрытия, введенные администраторами подразделений.

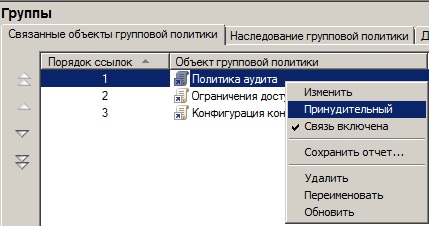

Чтобы ввести принудительное наследование при помощи GPMC, разверните контейнер высокого уровня, с которого нужно начать принудительное наследование, щелкните правой кнопкой ссылку на GPO и выберите команду Принудительный (Enforced). Допустим, чтобы гарантировать наследование всеми подразделениями GPO уровня домена, разверните контейнер домена, щелкните правой кнопкой GPO доменного уровня и выберите команду Принудительный (Enforced). Если она уже отмечена, ее повторный выбор отменит принудительное наследование. В GPMC очень просто определить, какие политики наследуются принудительно. Выделите объект политики и перейдите на вкладку Область (Scope) правой панели. У принудительно наследуемой политики в столбце Принудительный (Enforced) стоит значение Да (Yes).

Выделив объект политики, щелкните правой кнопкой соответствующий элемент в столбце Размещение (Location) на вкладке Область (Scope), чтобы отобразить контекстное меню, позволяющее управлять связями и принудительным применением политики. Команда Связь включена (Link Enabled) служит для включения и выключения связей. При помощи команды Принудительный (Enforced) вы управляете принудительным наследованием.

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

IV. Создание и настройка групповой политики на уровне домена

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

Примечание! Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

В предыдущей части данной статьи, вы узнали о средстве, при помощи которого корпорация Microsoft позволяет рационально управлять всей инфраструктурой вашего предприятия, начиная от незначительных подразделений и групп, и заканчивая сайтами и доменами, а именно об оснастке «Управление групповой политикой». Вы узнали о том, как можно открыть данную оснастку, а также о создании, редактировании и удалении объектов групповой политики. Для правильного управления вашей организации одного лишь создания объектов GPO недостаточно, так как объект групповой политики – это только набор параметров настроек конфигурации пользователя или компьютера, которые обрабатываются расширениями клиентской стороны (Client-Side Extension - CSE). Чтобы ваши объекты GPO распространялись на клиентов, нужно настраивать связи объектов групповых политик с сайтами, доменами или подразделениями. В этой статье вы узнаете о связях объектов групповых политик.

Связывание объектов GPO

Как было указано ранее, для правильного управления клиентов, объекты групповых политик должны быть настроены на определенные параметры политик и связаны с доменом, сайтом или подразделением Active Directory. Также вы можете указать определенную группу или пользователей, предназначенных для области применения указанного GPO. Вы можете сначала создать все нужные для вас объекты GPO в контейнере «Объекты групповой политики», а потом их связать с нужными подразделениями, доменами или сайтами.

Необходимо помнить, что объект групповой политики, который связан с сайтом, влияет на все компьютеры в указанном сайте независимо от домена, которому принадлежат ваши компьютеры. В связи с этим, для того чтобы применить указанные настройки объектов групповых политик к множеству доменов в лесу, можно связать объекты GPO с сайтом. Такие объекты будут храниться на контроллерах домена. Для создания и привязки объектов групповых политик, у вашей доменной учетной записи должны быть соответствующие права. По умолчанию, за создание и управление объектов GPO отвечают только пользователи, которые входят в группы администраторов домена, администраторов предприятия и владельцев-создателей объектов групповой политики.

Для того чтобы связать существующий объект групповой политики, выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создана связь с существующим объектом групповой политики;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики»;

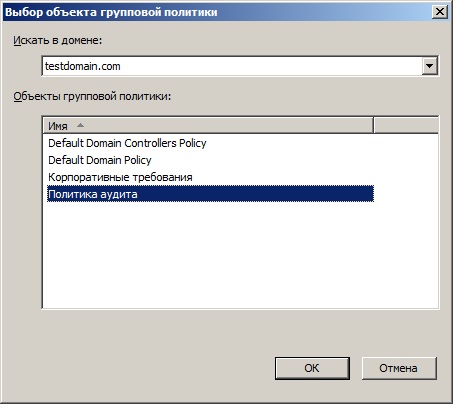

- В диалоговом окне «Выбор объекта групповой политики» выделите объект GPO, который хотите привязать к своему подразделению и нажмите на кнопку «ОК», как показано ниже:

Рис. 1. Диалоговое окно «Выбор объекта групповой политики»

Также у вас есть возможность привязать к домену, сайту или подразделению еще не существующий объект групповой политики. В этом случае, помимо связи вам также предстоит создание нового объекта GPO. Для этого выполните следующие действия:

- Откройте консоль «Управление групповой политикой»;

- Выберите подразделение, домен или сайт, для которого будет создан и привязан новый объект групповых политик;

- Нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать объект групповой политики в этом домене и связать его…»;

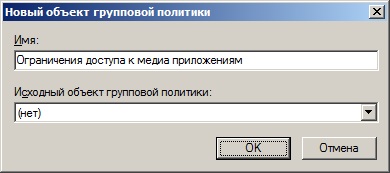

- В диалоговом окне «Новый объект групповой политики» введите название нового объекта, например, «Ограничения доступа к медиа приложениям» и нажмите на кнопку «ОК»;

Рис. 2. Создание нового объекта групповой политики вместе со связью

Один объект групповой политики вы можете одновременно связать с несколькими подразделениями, доменами или сайтами. Если вы измените конфигурацию связанного объекта групповой политики, все изменения будут применяться для указанной вами области действия GPO. Связь объекта групповой политики обозначена небольшой стрелочкой на значке объекта групповой политики. Настройки конфигурации объектов групповых политик не применяются к тем пользователям или компьютерам вашей организации, на которые не распространяется область действия объектов групповых политик. Область действия GPO – это совокупность пользователей и компьютеров, к которым применяются параметры GPO.

Начальная область действия объекта групповой политики назначается при привязке данного объекта к указанному контейнеру. Для того чтобы увидеть контейнеры, к которым привязан существующий объект, выберите данный объект групповой политики и перейдите на вкладку «Область», как показано на следующей иллюстрации:

Рис. 3. Область действия объекта групповой политики

Вы можете просмотреть все измененные параметры политик для конкретного объекта групповой политики. Для этого выполните следующие действия:

- В консоли управления групповой политикой выберите объект групповой политики;

- Перейдите на вкладку «Параметры»;

- В отобразившемся отчете разверните параметры политик, которые хотите просмотреть. После нажатия на ссылку «Показать все», будут отображены все измененные параметры данного объекта GPO

Рис. 4. Параметры объекта групповой политики

Принудительные связи объектов групповых политик

При создании связей объектов групповых политик для некоторых контейнеров у вас могут возникнуть конфликты параметров политик. Скажем, для подразделения «Группы» у вас есть три связанных объекта GPO и в двух из них указаны разные значения одного и того же параметра политики. Например, в объекте групповой политики «Ограничение доступа к медиа приложениям» для политики «Не запускать Windows Media Center» установлено значение «Включено», а в объекте «Конфигурация конференц-зала» - наоборот, установлено значение «Отключено». В этом случае указывается параметр политики, который будет применен к клиентам при помощи приоритета объектов GPO, причем объект с более высоким уровнем приоритета будет иметь преимущество над теми объектами групповой политики, чьи приоритеты ниже.

Приоритеты можно найти в консоли «Управление групповой политикой» на вкладке «Наследование групповой политики» для выбранного контейнера, как показано ниже:

Рис. 5. Наследование групповой политики

На предыдущей иллюстрации видно, что на подразделение «Группы» распространяются четыре объекта групповых политик, причем у объекта групповой политики с наименьшим значением самый высокий приоритет. Т.е., в данном случае, значения параметров политик объекта групповой политики «Политика аудита» доминирует над всеми остальными объектами GPO для данного подразделения. Но если в объекте групповой политики с наивысшим приоритетом значение для какого-либо параметра не задано, то будут применяться параметры политики с объекта групповой политики с более низким приоритетом. Наследование и делегирование групповых политик будут подробно рассмотрены в одной из следующих статей.

Оснастка «Управление групповой политикой» позволяет включать принудительную связь объекта групповой политики. При включении принудительной связи для объекта групповой политики, данный объект получит наивысший приоритет по отношению к остальным объектам, как выбранного контейнера, так и для всех дочерних. Для того чтобы установить принудительную связь для объекта групповой политики, выполните следующие действия:

- Выберите контейнер, к которому привязаны несколько объектов групповых политик;

- Перейдите на вкладку «Связанные объекты групповой политики», выберите объект, для которого хотите установить принудительную связь, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Принудительный»;

Рис. 6. Установка принудительной связи

Рис. 7. Принудительная связь объекта групповой политики

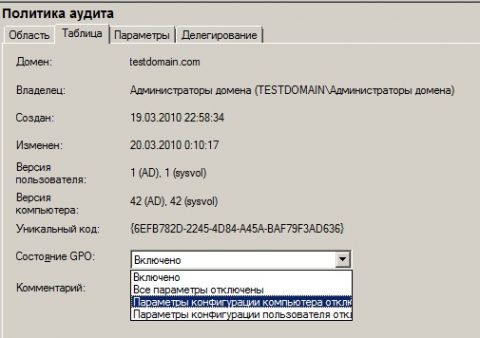

Отключение объектов групповых политик

При необходимости, для определенного объекта групповой политики вы можете запретить изменение параметров политик для узлов «Конфигурация компьютера» или «Конфигурация пользователя» средствами изменения состояния объекта GPO. Для этого выберите объект групповой политики, перейдите на вкладку «Таблица» и из раскрывающегося списка «Состояние GPO» выберите один из следующих параметров:

Рис. 8. Выбор состояния объекта групповой политики

- Включено. При указании данного параметра при обновлении политик GPO обрабатываются как конфигурация компьютера, так и конфигурация пользователя. Данный параметр установлен для всех объектов групповых политик по умолчанию;

- Все параметры отключены. При выборе данного параметра, объект групповой политики не будет обрабатываться;

- Параметры конфигурации компьютера отключены. В этом случае, во время обновления политик GPO, будут обрабатываться только политики конфигурации пользователя. В свою очередь, параметры конфигурации компьютера будут отключены;

- Параметры конфигурации пользователя отключены. В этом случае, во время обновления политик GPO, будут обрабатываться только политики конфигурации компьютера. В свою очередь, параметры конфигурации пользователя будут отключены;

Установить состояние объектов групповых политик вы можете и другим методом. Для этого разверните контейнер «Объекты групповой политики», выберите объект и нажмите на нем правой кнопкой мыши. В контекстном меню выберите команду «Состояние объекта групповой политики» и установите требуемое состояние. Но в этом случае состояние объектов групповой политики будет установлено для всех подразделений, для которых в дальнейшем будет создана связь с данным объектом GPO.

Отключение связи

Если вы случайно неправильно создали связь для объекта групповой политики, не стоит волноваться. Всегда такую связь можно удалить без нанесения ущерба самому объекту групповой политики. После удаления связи, объект GPO из контейнера «Объекты групповой политики» остается. Вы можете полностью удалить связь или отключить ее. Для удаления связи объекта групповой политики, выполните следующие действия:

- Откройте контейнер, для которого вам нужно удалить объект GPO;

- Выберите удаляемый объект групповой политики и нажмите на нем правой кнопкой мыши и в контекстном меню выберите команду «Удалить»;

- В диалоговом окне «Управление групповой политикой» нажмите на кнопку «ОК».

Для того чтобы отключить объект групповой политики выберите отключаемый объект GPO и из контекстного меню снимите флажок с команды «Связь включена». После того как вы отключите связь объекта GPO, изменится и его область действия, которая больше не будет применяться для данного контейнера до тех пор, пока вы самостоятельно не включите ее. При отключении связи, значок данного объекта выглядит более прозрачным.

Заключение

В этой статье описаны методы привязки объектов групповых политик к сайтам, доменам и подразделениям вашей организации. Вы узнали о том, как можно связать существующий объект GPO с любым контейнером вашего предприятия, а также как можно создать для конкретного контейнера новый связанный объект групповой политики. Кроме того, вы ознакомились с понятием принудительных связей объектов групповых политик и научились отключать и удалять связанные объекты GPO. В следующей статье вы сможете подробно ознакомиться с понятиями наследования и делегирования объектов групповых политик.

А можно ли отменить действие групповых политик на компьютере, не будучи при этом администратором домена? Сегодня мы попробуем это выяснить. В качестве подопытного возьмем компьютер с установленной на нем Windows 7, являющийся членом домена. Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.

За применение групповых политик на локальном компьютере в Windows 7 отвечает служба Group Policy Client (gpsvc). Ее состояние можно посмотреть прямо в Диспетчере задач, на вкладке Службы.

Или в оснастке Службы (Services).

Как вариант можно с помощью утилиты psexec запустить командную консоль от имени системы и затем остановить службу командой net stop gpsvc

Но решение это временное. Хотя служба и остановлена, изменить параметры ее запуска мы все равно не сможем, и при следующей перезагрузке она будет запущена. Чтобы изменить режим запуска службы нам потребуется правка реестра.

Настройки службы находятся в разделе HKLM\SYSTEM\CurrentControlSet\Services\gpsvc. По умолчанию изменение параметров этого раздела запрещено, так что прежде чем приступать к его редактированию, нам необходимо получить на это права. Кликаем правой клавишей мыши на разделе и выбираем пункт «Разрешения».

Первым делом нам надо изменить владельца раздела. Для этого идем в дополнительные параметры безопасности и выбираем владельцем свою учетную запись.

После чего даем себе полные права и, на всякий случай, удаляем всех из списка доступа.

Теперь можно вернуться к настройкам службы. За режим запуска отвечает параметр Start. По умолчанию он равен 2, что означает режим запуска Авто. Для отключения службы ставим 4.

И еще. Отключив таким образом службу клиента групповой политики, вы периодически будете получать в трее уведомления о недоступности службы Windows.

Чтобы этого избежать, можно удалить (предварительно сохранив) раздел реестра HKLM\SYSTEM\CurrentControlSet\Control\Winlogon\Notifications\Components\GPClient

Таким вот нехитрым способом можно отключить действие групповых политик. При этом совсем не обязательно обладать административными правами в домене, достаточно лишь входить в группу локальных администраторов на компьютере. Правда такой номер может пройти только на компьютерах с Windows 7 или Vista. В более ранних ОС службы gpsvc нет, а за применение групповых политик отвечает служба Winlogon.

Да, чуть не забыл. Все действия, описанные в статье, я проводил исключительно в познавательных целях 🙂 Делать подобное в сети предприятия крайне не рекомендуется, кое где за это могут и уволить. И перед любым вмешательством в реестр обязательно делайте его резервную копию, чтобы в случае чего оперативно откатить изменения.

Читайте также: