Отключить удаленный доступ кинг комп линукс впн

Обновлено: 05.07.2024

Если вы когда-либо работали с серверами на базе Linux-дистрибутивов или просто устанавливали домашнее сетевое хранилище с помощью raspberry pi, через определенное время вам понадобится получить удаленный доступ.

В этой статье мы расскажем о различных способах настроить удаленное управление компьютером на Linux.

IP-адрес

В первую очередь вам понадобится IP-адрес, получить его можно с помощью команды ifconfig , набрав её в терминале вы получите несколько строк, из которых, при проводном подключении вас будет интересовать eth0, а при беспроводном wlan0, посмотрите на строку ниже, она будет начинаться с inet и там вы найдете свой IP-адрес в локальной сети.

Подключение с помощью SSH

Получив IP адрес, вы сразу же можете подключиться по SSH. На некоторых дистрибутивах SSH-сервер предустановлен, на некоторых нет, если он у вас отсутствует, установить его вы можете с помощью команды.

sudo apt-get install openssh-server

После чего будет необходимо включить службу, отвечающую за работу сервера

sudo systemctl enable ssh

sudo systemctl start ssh

Если у вас уже присутствует ssh сервер, можете сразу переходить к следующему шагу. На компьютерах mac откройте терминал, там введите команду ssh user@host, где user – имя пользователя на компьютере Linux, а host – IP адрес, полученный с помощью ifconfig.

После чего будет запрошен пароль, и вы получите доступ к серверу.

Для компьютеров на Windows есть несколько вариантов:

- Вы можете использовать PowerShell и следовать инструкции для mac

- Вы можете загрузить PuTTY по ссылке , и использовать эту программу как SSH клиент

Подключение с помощью VNC

Но, если вам не хватит доступа к терминалу, вы можете настроить доступ с помощью VNC, который предоставит вам помимо терминала, доступ к графической оболочке.

Сперва вам понадобится установить VNC сервер, для этого наберите в терминале

sudo apt-get update

sudo apt-get install tightvncserver

После чего вам необходимо запустить tightvncserver и установить пароль, для этого наберите

sudo tightvncserver

После чего вы сможете подключиться к серверу с помощью любого VNC клиента, например TightVNC, бесплатный кроссплатформенный клиент с открытым исходным кодом, загрузить который вы можете по ссылке .

Для macOS есть альтернатива в виде RealVNC Viewer, также бесплатная программа, но уже с закрытым исходным кодом, загрузить её вы можете по ссылке .

Как уже было сказано выше, мы будем менять исключительно системные настройки, позволяющие сторонним пользователям просматривать содержимое дисков, менять параметры и совершать иные действия на нашем ПК. Имейте в виду, если вы пользуетесь удаленными рабочими столами или машина является частью локальной сети с общим доступом к устройствам и программному обеспечению, то приведенные ниже действия могут нарушить работу всей системы. Это же касается и тех ситуаций, когда требуется подключаться к удаленным компьютерам или серверам.

Отключение удаленного доступа выполняется в несколько этапов или шагов.

- Общий запрет удаленного управления.

- Выключение помощника.

- Отключение соответствующих системных служб.

Шаг 1: Общий запрет

Данным действием мы отключаем возможность подключения к вашему рабочему столу с помощью встроенной функции Windows.

- Жмем правой кнопкой мыши по значку «Этот компьютер» (или просто «Компьютер» в Windows 7) и переходим к свойствам системы.

Доступ отключен, теперь сторонние пользователи не смогут выполнять действия на вашем компьютере, но смогут просматривать события, используя помощник.

Шаг 2: Отключение помощника

Удаленный помощник позволяет пассивно просматривать рабочий стол, а точнее, все действия, которые вы выполняете – открытие файлов и папок, запуск программ и настройка параметров. В том же окне, где мы отключали общий доступ, снимаем галку возле пункта, разрешающего подключение удаленного помощника и жмем «Применить».

Шаг 3: Отключение служб

На предыдущих этапах мы запретили совершать операции и вообще просматривать наш рабочий стол, но не спешите расслабляться. Злоумышленники, получив доступ к ПК вполне могут изменить эти настройки. Еще немного повысить уровень безопасности можно с помощью отключения некоторых системных служб.

-

Доступ к соответствующей оснастке осуществляется путем нажатия ПКМ по ярлыку «Этот компьютер» и переходом к пункту «Управление».

- «Служба Telnet», которая позволяет управлять компьютером с помощью консольных команд. Название может быть другим, ключевое слово «Telnet».

- «Служба удаленного управления Windows (WS-Management)» – дает почти такие же возможности, что и предыдущая.

- «NetBIOS» – протокол для обнаружения устройств в локальной сети. Здесь также могут быть разные названия, как и в случае с первой службой.

- «Удаленный реестр», который позволяет менять настройки системного реестра пользователям сети.

- «Служба удаленного помощника», о котором мы говорили ранее.

Все действия, приведенные выше, можно выполнить только под учетной записью администратора или введя соответствующий пароль. Именно поэтому для предотвращения внесения изменений в параметры системы извне необходимо работать только под «учеткой», имеющей обычные права (не «админские»).

Заключение

Теперь вы знаете, как отключить удаленное управление компьютером через сеть. Действия, описанные в данной статье, помогут повысить безопасность системы и избежать многих проблем, связанных с сетевыми атаками и вторжениями. Правда, почивать на лаврах не стоит, поскольку никто не отменял зараженные вирусами файлы, которые попадают на ПК через интернет. Будьте бдительны, и неприятности обойдут вас стороной.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Не так важно, поставили вы себе Linux, чтобы стать со временем хакером-грозой Пентагона или, напротив, чтобы надежнее защитить свой компьютер от несанкционированного вторжения, вам предстоит изучить несколько несложных настроек и познакомиться с программами, которые помогают шифровать данные и сохранять конфиденциальность при работе в сети. Безопасность операционной системы Linux не вызывает сомнений, однако и при работе с ней вам придется приложить некоторые усилия, чтобы уберечься от злоумышленников. В этой статье мы коснемся некоторых аспектов сетевой безопасности: использования vpn, Tor Browser в Linux, смены DNS-адресов, и расскажем про настройку в Linux firewall.

Зачем устанавливать vpn на Linux

Для пользователей Linux, желающих скрыть IP-адрес, у нас есть отдельная статья, где мы пошагово рассказываем, как установить впн на Linux. Скажем сразу – мы считаем установку vpn обязательным условием безопасности вашего компьютера. Каждый день вы посещаете десятки сайтов, оставляя на них ваши данные, которые становятся доступными администраторам. Имея на руках ваш IP, вам могут как запретить доступ к ресурсам, так и использовать его для проникновения уже на ваш компьютер, если вы чем-то заинтересуете злоумышленников. Большую опасность несет в себе и работа с устройства Linux в незащищенных wi-fi сетях. Никогда не решайте важные финансовые и рабочие вопросы, подключившись к публичному wi-fi без защиты впн-программы!

Интернет-провайдеру тоже ни к чему знать, где вы бываете и что там делаете. Vpn для Linux поможет зашифровать данные и скроет от глаз провайдера посещаемые вами сайты. Таким образом, соединяясь через впн-серверы, вы сможете без проблем заходить даже заблокированные вашим провайдером (к примеру, по запросу Роскомнадзора) интернет-ресурсы. То же и с блокировкой по географическому положению – youtube, Netflix, другие подобные ресурсы очень любят прятать самые интересный контент от неугодных им стран. Но с впн на Linux эти запреты не для вас.

Про установку vpn на Linux читайте здесь, а мы лишь напомним, как включить openvpn на Linux, если он уже установлен, и как отключить, если вы готовы вернуться к своему реальному IP.

Подключаемся к выбранному конфигу openvpn, указав в –config путь до файла конфигурации необходимого сервера:

sudo openvpn --config ./Whoer_Netherlands_nl.ovp n

Чтобы проверить, что IP-адрес сменился, введите:

Чтобы отключить vpn в Linux:

sudo service openvpn stop

Обратите внимание на то, что vpn-подключение может идти по TCP или UDP-протоколу. О разнице между ними и том, какой выбрать в каком случае, вы можете подробно прочесть здесь, скажем лишь, что UDP немного более быстрый, хоть и не такой надежный. А как отредактировать ваши openvpn-конфиги для Linux и сменить протокол, мы показываем в видео-ролике на ютьюб Меняем TCP на UDP в OpenVPN. Также вы можете при редактировании конфигов отключить некоторые из IP-адресов страны, оставив только необходимые вам. Как это сделать, упоминается в видео Как использовать Whoer VPN в клиенте OpenVPN.

Возможно, вам удобнее будет подключать vpn на Linux через графическое приложение GNOME. Как установить его смотрите в видео Как установить графическое приложение VPN на Linux.

Как сменить DNS в Linux

После того, как вы сменили в Linux IP-адрес, вам нужно произвести замену DNS. О том, что такое DNS, и зачем его менять, можно прочесть в нашей статье или посмотреть видео на нашем youtube-канале Зачем менять DNS. Если кратко – DNS-сервер, к которому подключается ваш компьютер, раскрывает ваше географическое положение, что может привести к блокировкам по геоданным, либо из-за несоответствия IP-данных и DNS-адресов.

Сменить DNS-адрес в Linux системе можно двумя способами. К примеру, вы можете сделать это через интерфейс сетевых подключений: кликайте мышкой на значок сети, выбирайте подключенную сеть и открывайте параметры соединения.

В Настройках сети переходите во вкладку “IPv4”. Далее выбирайте автоматический метод и в поле DNS прописывайте адрес сервера. Адреса быстрых DNS-серверов вы можете найти в нашем блоге в статье Рекомендуемые публичные DNS сервера. Несколько адресов прописываются через запятую.

Если этот способ не сработал, попробуйте сменить DNS через терминал Linux. Как это сделать, мы пошагово рассказываем в видеоролике на нашем канале Как настроить DNS в Linux.

Как пустить vpn через TOR в Linux

TOR Browser совершенно необходим, если вы решили прогуляться по загадочному миру .onion сайтов, но и в качестве безопасного браузера, дающего дополнительный уровень анонимности, TOR для Linux неизменно популярен среди пользователей. Особенно, если настроить одновременное использование TOR с vpn на Linux. Настройка подобной цепочки позволяет на порядок повысить анонимность и конфиденциальность, поскольку скрывает от посещаемых сайтов сам факт использования TOR Browser.

Настройка firewall в Linux Ubuntu

Firewall, по-русски называемый межсетевым экраном или брандмауэром, занимает важное место в защите системы Linux. Файрвол Linux это пропускной пункт между внутренней и внешней сетью, в котором происходит контроль и управление входящим и исходящим сетевым трафиком. Правила контроля задаются пользователем в интерфейсе межсетевого экрана: здесь он решает, какие порты открыть и какие соединения разрешить.

Разработчики программ для Linux всерьез озабочены защитой операционной системы от несанкционированных вторжений: для скачивания и установки в дистрибутивы Linux доступны десятки брандмауэров с открытым исходным кодом. Но далеко ходить не нужно: встроенная изначально во всех дистрибутивах Linux файрвол-утилита Iptables отлично минимизирует риск хакерских атак и заражения вирусами. При попытке установления соединений с ПК, утилита обращается к своим правилам для проверки того, является ли соединение разрешенным или его следует запретить. Если по соединению нет информации – оно выполняется по умолчанию. Кроме этого, Iptables поможет выполнить резервное копирование и восстановление с файлами.

Если вдруг файрвола Iptables не обнаружилось в вашем дистрибутиве, или вы хотите обновить утилиту, введите следующую команду:

sudo apt-get install iptables

Iptables – первая линия системы безопасности Linux и любимец сетевых администраторов. Настраивается данный Linux файрвол через командную строку при помощи установленных команд. Проблема в том, что начинающему юзеру процесс контроля за поступлением и отправлением трафика бесчисленными командами iptables может показаться слишком сложным. К счастью, существует интерфейс, специально разработанный для упрощения процесса настройки утилиты Iptables: UFW (Uncomplicated Firewall или по-русски «простой брандмауэр»). Кстати, в Linux Ubuntu UFW встроен также по умолчанию. А если вы его удалили, то можете заново загрузить, введя в консоли:

sudo apt install ufw

Мы пошагово показываем настройку Uncomplicated Firewall Linux в нашем видео Как настроить фаервол в Ubuntu.

Заключение

Это лишь некоторые аспекты безопасного использования устройств с операционной системой Linux, но на первое время вам будет их достаточно, чтобы спокойно пользоваться компьютером и выходить в сеть. Не забывайте также своевременно обновлять программное обеспечение и устанавливайте только сильные пароли – из не менее 8 букв разного регистра, цифр и специальных знаков. Ну и, так как человеческий фактор – обычно самое слабое звено в цепи безопасности, посмотрите наше видео про то, Как хакеры используют Социальную Инженерию.

Читайте наши статьи, подписывайтесь на социальные сети и youtube-канал, и помните, что мы всегда стоит на страже вашей безопасности и конфиденциальности в сети!

Подскажите плз как из под linux массово выключить linux компьютеры в заданное время?

И отдельный скрипт по включению?

на выключение пробовал через expect - почему-то не получилось.

вот пример мой выключения 1 компьютера, но он не работает, почему?

Перемещено beastie из general

Чтобы никого не обидеть, будем называть его a-word.

А чего не ssh root@192.168.2.27 poweroff ? И почему по паролю, а не по ключу?

А разве всякие там puppet и прочие подобные системы не для того придуманы?

есть какие-либо идеи?

Еще более прикольный вопрос: кагого вообще root, если должен быть выделенный юзверь, умеющий только poweroff.

Кстати, можно в shell юзера power написать nohup poweroff → достаточно будет тупо писать ssh power@host

а вот именно через expect это возможно?

чтобы по ключу, я так понимаю надо на всех машинах создать этот ключ?

как сделать именно через expect по паролю?

чтобы по ключу, я так понимаю надо на всех машинах создать этот ключ?

Я без понятия, что такое expect и нафиг оно нужно. А ssh должен быть по ключам. Ибо нефиг фигней маяться!

З.Ы. Ни в коем случае не делай ssh руту по ключам!

З.З.Ы. И лучше вообще запрещать везде доступ руту по ssh. Заходишь под обычным пользователем, потом делаешь su -.

Байку про выезжающий сидюк уже рассказывали?

- Сделай для рута на каждом клиенте возможность авторизации по ключу,

- создай отдельный ключ,

- на каждом клиенте в /root/.ssh/authorized_keys пропиши публичную часть ключа с параметром command="poweroff" .

Теперь любой ssh -i key.file root@$host выключит host . Только нужно будет ssh по ним всем запустить, чтобы они в known_hosts прописались.

Ни в коем случае не делай ssh руту по ключам!

подписываюсь под вопросом

Потому что завладев одним паролем юзверя, от которого запускается этот скрипт, получим рутовский доступ к уйме компов!

По ключам ни в коем случае нельзя руту по ssh.

Ну можно не руту, а отдельному пользователю которому разрешено делать halt

Вот я ниже скриптики и привел для пользователя power, которому шеллом назначается poweroff или halt, запущенный в nohup (чтобы сразу соединение закрылось).

По ключам ни в коем случае нельзя руту по ssh.

С какого это перепугу?

А вот PermitRootLogin prohibit-password не помешает.

Так, с выключением, вроде разобрались. А для включения используй WOL.

Или через sudo и группы:

По ключам ни в коем случае нельзя руту по ssh.

Вообще-то, ключ, по которому доступен рут лежит на машине админа (а кто еще заходит под рутом). И чтобы получить его, нужно чтобы либо админ был балбесом, либо целенаправленная атака на конкретного человека. Т.е. шансов мало завладеть ключем.

В описанной ситуации по-любому нужно уметь делать автоматическое выключение машин, поэтому, кто завладеет машиной, с которой запускается скрипт, тот сможет его запустить. Так что не важно будет там авторизация по ключам или другая. В моем алгоритме, завладев ключем ничего кроме poweroff сделать не получится.

P.S. По моему мнению, закрывание входа по ssh руту - параноя, которая создает трудности (иногда нужно иметь возможность, например, скопировать файлы доступные на одной машине только руту, на другую в место доступное тоже только руту, и делать это в два приема неудобно, кроме того, иногда бывает нужно сделать что-то со /home, отмонтировать, например, а зайдя пользователем и сделав sudo su -, хотяка не отмонтируешь). Короче, запрет входа руту даже по ключу создает неоправданные сложности (не окупает оно себя в общем). Так же как и перевешивание ssh на нестандартный порт, например, чтобы не подбирали пароли пользователей (есть более эффективные методы без необходимости обучать scp, git и другие программы, которые ходят по ssh использованию нестандартного порта).

Представь, что у ТСа рутовский доступ по ключам к сотне компов. Он отошел, забыв заблокировать экран. Кто-нибудь шутки ради запускает скрипт по аналогии с вышеприведенным, но на nohup rm -rf / . Классная будет шутка.

Во первых, по хорошему, сам ключь запаролен. (И ssh-agent для ленивых.)

Во вторых, у тебя параноя. ;)

Представь, что у ТСа рутовский доступ по ключам к сотне компов. Он отошел, забыв заблокировать экран.

P.S. Я наблюдал сильную корреляцию между параноей недавания входа рутом и любовью к FreeBSD (пока BSD еще оставалась популярной в России). Эдди, ты BSD'оид?

я понял. Это мамкин кулхацкер хочет кому-то насолить. К гадалке не ходить.

Представь, что у ТСа рутовский доступ по ключам к сотне компов.

окстись, он же школьник еще. 99 год рождения же.

Нет еще. Но если гента тоже сдохнет, то буду.

Представь, что у ТСа рутовский доступ по ключам к сотне компов. Он отошел, забыв заблокировать экран. Кто-нибудь шутки ради запускает скрипт по аналогии с вышеприведенным, но на nohup rm -rf /. Классная будет шутка.

Абсолютно такой же результат и для пароля. А вот во всех остальных случаях - безопаснее именно ключ.

С этим сложнее. Читай про всякие WOL и т.п. собственно к linux это уже отношения не имеет.

Во первых, по хорошему, сам ключь запаролен. (И ssh-agent для ленивых.)

Во вторых, у тебя параноя. ;)

Я без понятия, что такое expect и нафиг оно нужно. А ssh должен быть по ключам.

Подключение к Интернету через VPN становится все более популярным, поскольку интернет-провайдеры и правительства проявляют все больший интерес к вашим привычкам просмотра. Но что хорошего в VPN, если вы забыли его использовать? Или если соединение разрывается, а вы не замечаете? Если вы уже настроены анонимно просматривать веб-страницы, установка аварийного выключателя VPN на рабочем столе Linux гарантирует, что ваши данные зашифрованы.

Экстренный переключатель VPN – это набор правил брандмауэра, которые останавливают весь интернет-трафик, когда ваша VPN не подключена. Они полностью автоматизированы, а аварийный выключатель срабатывает только тогда, когда возникает проблема с безопасным соединением.

Если вы когда-либо пинали себя за просмотр, когда ваша VPN была отключена, даже не замечая, создание аварийного выключателя VPN с UFW – довольно простое решение.

Что такое UFW?

UFW – это набор скриптов, которые действуют как оболочка для межсетевого экрана Linux iptables. iptables – мощный инструмент, но его не так просто использовать. UFW значительно упрощает создание полезного набора правил, особенно если вы не опытный пользователь Linux, который знает iptables наизусть.

Если у вас когда-либо возникали проблемы с сетью Linux, но вам по-прежнему нужен безопасный и удобный брандмауэр, я рекомендую UFW.

Прежде чем вы начнете

Перед тем, как начать, рекомендуется убедиться, что ваша система обновлена. В этом руководстве я буду использовать Ubuntu 18 LTS. Если вы используете операционную систему Linux на основе Debian, действия будут идентичны.

Используйте следующие команды для обновления вашей операционной системы и установленного программного обеспечения:

После завершения выполнения команд вы готовы приступить к настройке аварийного выключателя VPN с помощью UFW.

Отключение IPv6

Многие провайдеры VPN до сих пор не имеют адекватной поддержки IPv6, что может вызвать утечку данных и другие проблемы. Я думаю, это хорошая идея полностью отключить IPv6, если вы не уверены, что ваш провайдер поддерживает его.

Этот шаг не является обязательным, и при необходимости его можно пропустить.

Как отключить IPv6

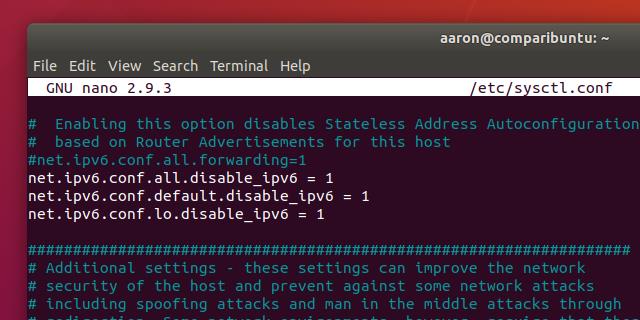

Вам нужно будет отключить IPv6 как для операционной системы, так и для UFW, чтобы быть уверенным, что ваш VPN-провайдер не будет передавать трафик IPv6 в незашифрованном виде. В Ubuntu это означает, что вам нужно отредактировать следующие файлы:

/etc/sysctl.conf для отключения сети IPv6

/ etc / default / ufw, чтобы запретить UFW автоматически создавать правила IPv6

Для начала откройте /etc/sysctl.conf для редактирования с помощью следующей консольной команды:

Прокрутите файл до тех пор, пока не увидите запись для net.ipv6.conf и добавьте следующие три строки в конец файла конфигурации:

Сохраните изменения с помощью Ctrl + X, Y и заставьте систему перезагрузить sysctl.conf и примените ваши изменения с помощью команды:

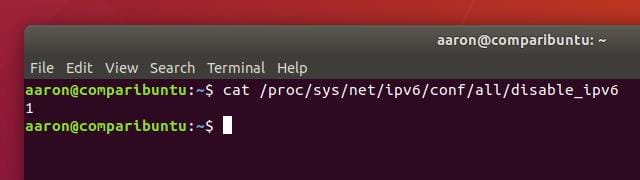

Вы можете убедиться, что изменения были успешно применены, просмотрев файлы в каталоге / proc, которые содержат информацию о вашей системе. В этом случае используйте следующую команду, чтобы убедиться, что IPv6 отключен на уровне операционной системы:

Если ваша система отображает 1 в качестве вывода, IPv6 был успешно отключен.

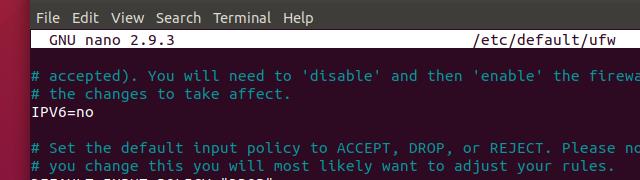

Затем вам нужно запретить UFW автоматически создавать правила брандмауэра IPv6. Даже через протокол был отключен на уровне операционной системы, UFW упорно настаивает на добавлении правил IPv6, пока это не было сказано остановиться. Это уменьшит беспорядок в вашем наборе правил и может избавить вас от некоторых затруднений в дальнейшем.

Чтобы отключить IPv6 в UFW, откройте файл / etc / default / ufw для редактирования с помощью этой команды:

Прокрутите до тех пор, пока не найдете параметр для правил IPv6, и измените его, чтобы он читал:

Нажмите Ctrl + X, Y, чтобы сохранить изменения. Если вы уже включили UFW перед запуском этого проекта, вам необходимо отключить его с помощью следующей команды:

Теперь, когда IPv6 отключен во всей системе, вы можете перейти к сбору информации, необходимой для настройки аварийного выключателя VPN с помощью UFW.

Получение нужной информации

Чтобы настроить аварийный выключатель VPN в UFW, вам понадобятся три части информации:

- Публичный IP – адрес сервера VPN подключения к

- Порт и протокол сервер использует для связи

- Подсети вашей локальной сети

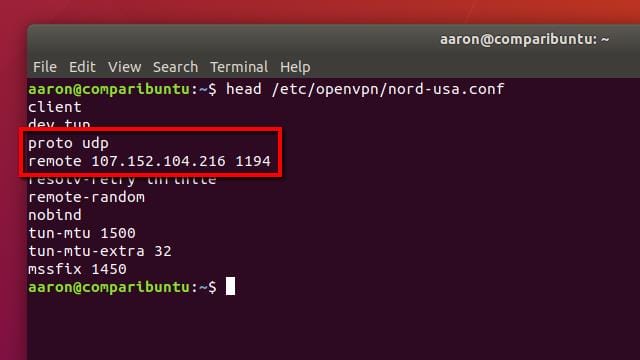

Эти настройки можно найти в файле конфигурации вашего VPN-сервера. Чтобы получить информацию о вашем подключении, вам нужно просмотреть конфигурацию и записать свои настройки.

Показать настройки VPN-сервера

В большинстве случаев ваша конфигурация VPN будет храниться в / etc / openvpn, но ее можно настроить в любом месте. Если вы не видите файл * .ovpn или * .conf в / etc / openvpn, проверьте свой домашний каталог.

Нужные вам порт, протокол и общедоступный IP-адрес будут в верхней части файла конфигурации. Я использовал эту команду для отображения своего, как указано выше:

Запишите все три, так как они понадобятся вам для настройки UFW.

Показать подсеть

Вам также необходимо знать подсеть LAN, в которой находится ваш компьютер. Во многих случаях это будет 192.168.1.0/24, но если вы не уверены, рекомендуется подтвердить перед настройкой аварийного выключателя VPN с помощью UFW.

Есть несколько способов получить нужную информацию, но я рекомендую эту команду:

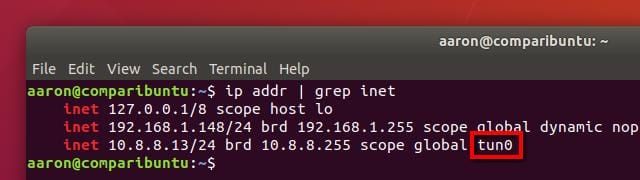

Вы увидите запись inet для каждого сетевого адаптера в вашей системе. В большинстве случаев будет всего две записи; один для адаптера обратной связи и один для адаптера локальной сети. Игнорируйте адаптер обратной петли, подсеть которого всегда будет 127.0.0.1/8, и запишите другую запись.

Настройка аварийного выключателя VPN с помощью UFW

Получив необходимую информацию, вы сможете настроить аварийный выключатель VPN с помощью UFW. Этот процесс состоит из трех этапов:

- Явно разрешите трафик LAN, чтобы сетевые службы работали даже при отключении VPN

- Запретить весь другой трафик, если он не проходит через зашифрованное соединение

- Включите UFW, чтобы активировать набор правил

Когда вы закончите, аварийный выключатель VPN станет активным. Все настройки останутся активными, даже если вы перезагрузите компьютер.

Разрешить местный трафик

Если вы полагаетесь на какие-либо ресурсы локальной сети, важно разрешить вашему компьютеру доступ к локальной сети, даже если VPN не работает. Поскольку большинство людей используют сетевую печать, а многие пользователи Linux полагаются на SSH, я действительно рекомендую вам не пропускать этот шаг.

Обратите внимание, что это разрешит входящий и исходящий трафик только в вашей локальной сети. Ваше интернет-соединение будет отключено, когда VPN не будет работать должным образом.

Вам нужно знать свою подсеть LAN из предыдущего шага и использовать эту подсеть вместо моей по адресу 192.168.1.0/24.

Используйте следующие команды, чтобы разрешить доступ к вашему компьютеру по локальной сети:

Вы должны получить подтверждение при добавлении каждого правила, как указано выше.

Настройте аварийный выключатель VPN

Затем вы настроите сам аварийный выключатель. Вам нужно будет ввести всего 4 или 5 команд, но это полностью отключит ваше интернет-соединение при отключении VPN.

Для начала установите политику по умолчанию, чтобы запретить весь трафик с помощью этих двух команд:

Затем добавьте исключение в набор правил, позволяющее подключиться к серверу VPN. Без этой строки вы не сможете пройти аутентификацию и ваш сеанс VPN не сможет успешно начаться. Используйте порт VPN , протокол и общедоступный IP-адрес, которые вы записали на предыдущем шаге.

Убедившись, что у вас есть необходимая информация, запустите эту команду со своими настройками вместо моих:

Теперь, когда вы можете подключиться к VPN через брандмауэр, вам нужно будет написать одно или два правила, заставляющих весь исходящий трафик проходить через это соединение. В этом руководстве я предполагаю, что ваша VPN подключается с помощью сетевого устройства tun0, поскольку это значение по умолчанию.

Если вам нужно подтвердить, вы можете подключиться к своей VPN и запустить ip addr | grep inet снова. Вы увидите дополнительную запись для VPN-подключения и сможете выбрать имя своего туннельного адаптера VPN из перечисленной информации.

Когда вы будете уверены, что знаете, какое сетевое устройство использует ваша VPN, запустите эту команду, чтобы заставить весь исходящий трафик использовать VPN:

При желании вы можете разрешить подключение через VPN. Например, у вас может быть клиент BitTorrent с веб-интерфейсом, к которому необходимо подключиться из Интернета, или такая служба, как Plex, которая требует входящих подключений через VPN. При необходимости выполните эту команду, чтобы разрешить входящие соединения:

После того, как вы выполнили последнюю команду, ваш аварийный выключатель VPN готов к работе.

Включить UFW

Включить UFW с вашим индивидуальным набором правил просто. Выполните эту команду, и UFW запустится при загрузке:

Если вам нужно отключить аварийный переключатель, вы можете использовать эту команду:

UFW запоминает созданный вами набор правил, поэтому не стесняйтесь включать и отключать брандмауэр, когда захотите. Просто помните, что когда UFW отключен, ваш интернет-трафик не может быть зашифрован.

Конечно, легко проверить, активен ли UFW или нет, и какие правила применяются к вашей сети. Проверьте статус UFW с помощью этой команды:

Это все, что нужно для настройки UFW, но есть несколько дополнительных шагов, которые я рекомендую вам предпринять, чтобы немного упростить использование OpenVPN с аварийным переключателем.

Настройка вашего VPN для автоматического подключения

Хотя этот шаг не является обязательным, установка аварийного выключателя не будет полезна, если вы не подключитесь к своей VPN автоматически. OpenVPN известен своей громоздкостью из коробки, но есть несколько приемов, которые вы можете использовать для упрощения подключения к вашей VPN.

Вот что я рекомендую:

- Запустите OpenVPN как службу, используя файл * .conf вместо профиля * .ovpn

- Сохраните свое имя пользователя и пароль, чтобы OpenVPN мог подключаться автоматически

- Используйте chmod, чтобы заблокировать конфигурацию VPN

Если вы реализуете эти три предложения, вы сможете подключиться к своей VPN автоматически, зная, что ваши учетные данные безопасны. Вы также сможете управлять своим VPN-соединением с системной консоли, что значительно упрощает остановку и перезапуск VPN-соединения.

Запустите OpenVPN как услугу

У большинства людей конфигурация VPN сохраняется с расширением файла * .ovpn. Но если вы измените расширение на * .conf и убедитесь, что файл находится в / etc / openvpn, вы сможете управлять подключением, как и любой другой системной службой.

Настроить соединение OpenVPN для работы в качестве службы так же просто, как переименовать файл. Сначала переместите существующий профиль * .ovpn в / etc / openvpn, если его там еще нет.

Затем переименуйте профиль, чтобы присвоить ему расширение файла * .conf. В моем случае я сохранил профиль OpenVPN как nord-usa.ovpn, поэтому я воспользуюсь следующей командой, чтобы переименовать его:

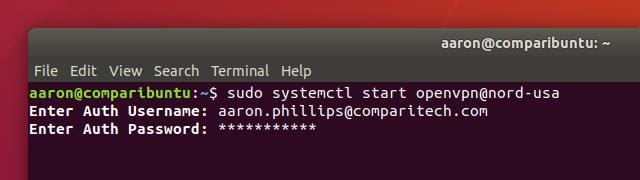

После переименования вы можете запускать и останавливать OpenVPN, как и любую другую службу systemd. Например, я бы использовал эту команду для подключения:

И эту команду отключить:

Сохраните ваше имя пользователя и пароль

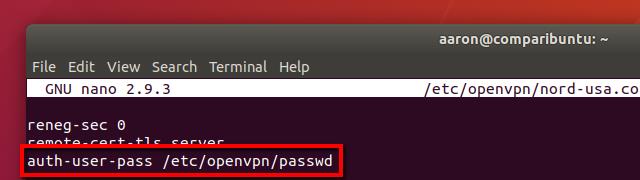

В вашем профиле OpenVPN есть строка, которая сообщает вашему клиенту, как пройти аутентификацию. Некоторые организации используют ключи RSA, но почти для каждой потребительской VPN требуется имя пользователя и пароль. С помощью одного изменения в этой строке вы можете сохранить свой пароль, и вам больше никогда не будет предлагаться войти в систему.

Начните с открытия вашего профиля OpenVPN для редактирования. Вы захотите заменить правильное имя файла, но я использовал эту команду:

Прокрутите, пока не найдете строку с надписью auth-user-pass, и измените ее следующим образом:

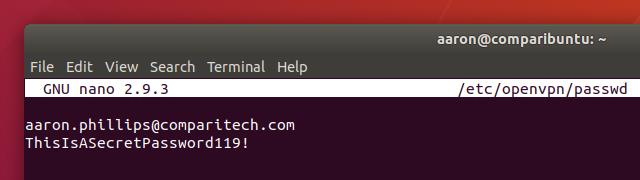

Это указывает OpenVPN искать ваши учетные данные в / etc / openvpn / passwd. Все, что вам нужно сделать, это создать этот файл со своим именем пользователя и паролем, и OpenVPN подключится автоматически. Используйте эту команду, чтобы создать файл и открыть его для редактирования:

Структура очень проста, ваше имя пользователя находится в первой строке, а ваш пароль – во второй. Убедитесь, что она выглядит, как у меня выше, а затем сохранить с помощью Ctrl + X, Y .

Теперь попробуйте снова подключиться с помощью этой команды, подставив имя своего конфига:

Вы заметите, что больше нет запросов на имя пользователя и пароль, и ваш сеанс VPN начинается немедленно.

Заблокируйте конфигурацию

Каждый раз, когда вы сохраняете имя пользователя и пароль в текстовом файле, вам нужно заблокировать его, чтобы неавторизованные пользователи не могли получить доступ. Также рекомендуется убедиться, что файл, о котором идет речь, принадлежит пользователю root. Обратите внимание, что это представляет собой минимальный уровень безопасности – хеширование файла – лучший вариант, но это выходит за рамки данного руководства.

Чтобы заблокировать конфигурацию, вам нужно предпринять следующие шаги:

- Измените владельца / etc / openvpn / passwd и вашего профиля VPN на пользователя root

- Измените разрешения для обоих файлов, чтобы ограничить доступ

Когда вы закончите, ваш список каталогов должен выглядеть так, как показано выше.

Чтобы сменить владельца, вы воспользуетесь такой командой chown, заменив имя своего профиля OpenVPN на мое:

Установка права собственности на root предотвратит изменение пользователями разрешений на что-то менее безопасное. Правильные разрешения позволят только пользователю root читать файл, а это все, что OpenVPN должен иметь возможность подключаться, когда он запускается как служба. Никакие другие пользователи в вашей системе не смогут увидеть учетные данные в виде открытого текста.

Чтобы изменить разрешения, используйте эти команды:

Когда вы закончите, перечислите содержимое каталога OpenVPN с помощью этой команды:

Вы увидите, что владельцем теперь является root, и только root имеет доступ для чтения к файлам. Когда вы закончите блокировать права доступа к файлам, можно безопасно настроить OpenVPN на автоматический запуск при загрузке.

Автоматическое подключение к вашей VPN

Все, что осталось, – это сообщить systemd, что вы хотите, чтобы OpenVPN подключался при загрузке вашего компьютера. Вы можете сделать это с помощью одной команды, заменив имя вашего профиля на nord-usa :

Вы закончили, и OpenVPN теперь будет подключаться каждый раз, когда вы запускаете свой компьютер. Он полностью защищен аварийным переключателем UFW, и вы можете быть уверены, что незашифрованный трафик не покинет сеть с вашей рабочей станции.

Читайте также: