Отключить ввод пароля windows server

Обновлено: 04.07.2024

Для входа в Windows 10 пользователю приходится каждый раз вводить пароль от своей локальной или облачной учетной записи Microsoft. Это обеспечивает определенный уровень защиты данных компьютера от доступа третьих лиц, но неудобно для домашних пользователей, т.к. увеличивает время доступа к рабочему столу. В этой инструкции мы рассмотрим, как отключить запрос пароля на экране входа в Windows 10 (Windows Server 2016/ 2012 R2) и настроить автоматический вход в Windows под определённой пользователем.

Чаще всего автоматических вход без пароля разрешают для устройств, работающих в режиме киоска. При любой перезагрузке (например, при отключении питании), Windows автоматически войдет на рабочей стол и запустит (через автозапуск) нужные программы.

Предупреждение. Автоматический вход в Windows используется для удобства пользователя, но снижает уровень защиты данных на компьютере. Автологон стоит включать только тогда, когда вы единственный пользователь компьютера и уверены, что никто посторонний не сможет получить физический доступ к вашему устройству. Иначе безопасность ваших личных данных находится под угрозой.Отключение пароля при входе в Windows не означает, что у учетной записи пользователя используется пустой пароль или пароль не задан. Вы можете настроить Windows 10 так, чтобы она автоматически подставляла нужные имя и пароль пользователя для входа в компьютер. Во всех остальных случаях, например, при доступе с другого компьютера по сети или при подключении к удаленному рабочему столу (RDP), пароль будет запрашиваться.

Разрешаем вход в Windows без пароля в настройках учетных записей

Проще всего отключить запрос ввода пароля при входе в панели управления учетными записями пользователей.

В Windows 10 20H1/20H2 отсутствует пункт “Требовать ввод имени пользователя и пароля”

Начиная с билда Windows 10 2004 (20H1) Microsoft решила убрать пункт для настройки автовхода для локальных учетных записей в панели управления пользователями (скрин ниже). Если у вас для входа в Windows используется локальная учетная запись, а не запись Microsoft (MSA), то пункт “Требовать ввод имени пользователя и пароля” не отображается.

Чтобы отобразить пункт “Users must enter a user name and password to use this computer”, откройте консоль powershell.exe и внесите изменения в реестр:

New-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\PasswordLess\Device" -Name DevicePasswordLessBuildVersion -Value 0 -Type Dword –Force

Это значение ключа реестра отключает параметр Windows 10 “Требовать выполнение входа с Windows Hello для учетной записи Майкрософт” (Require Windows Hello sign-in for Microsoft accounts). Закройте и перезапустите консоль netplwiz и убедитесь, что чекбокс появился.

Таким образом вы можете настроить автологин на последних билдах Windows 10 20H2 и 20H2.

Примечание. На компьютерах, входящих в домен Active Directory, нельзя отключить опцию “Требовать ввод имени пользователя и пароля” из-за доменной политики паролей. В этом случае проще всего настроить автовход в Windows через реестр (описано ниже).Сохраняем пароль для автовхода в Windows в реестре

Рассмотрим более универсальный способ автоматического входа в Windows 10 без запроса пароля. Метод подразумевает редактирование системного реестра. Этот способ позволяет разрешить вход без пароля для учетной записи Microsoft, доменной или локальной учетной записи Windows 10.

Предупреждение. Этот способ автовхода менее безопасный, так как ваш пароль будет хранится в реестре в открытом виде и доступен для просмотра любому пользователю компьютера.- Нажмите сочетание клавиш Win+R, и введите regedit ;

- Перейдите в раздел реестра HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon;

- Измените значение параметра реестра AutoAdminLogon c 0 на 1;

- Создайте новый строковый параметр (типа String ) с именем DefaultDomainName, в качестве значения которого укажите имя домена или имя локального компьютера;

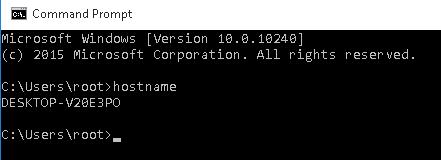

Для включения автологона через реестр можно воспользоваться следующим скриптом. Замените root и P@ssword на ваши имя пользователя и пароль, WORKGROUP нужно заменить на имя вашего компьютера или домена Active Directory (если учетная запись доменная):

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v AutoAdminLogon /t REG_SZ /d 1 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v DefaultUserName /t REG_SZ /d root /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v DefaultPassword /t REG_SZ /d P@ssword /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v ForceAutoLogon /t REG_SZ /d 1 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v DefaultDomainName /t REG_SZ /d WORKGROUP /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v IgnoreShiftOvveride /t REG_SZ /d 1 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v AutoLogonCount /t REG_DWORD /d 1 /f

Либо можете скрипт PowerShell для сохранения данных для входа пользователя:

$Username ='root'

$Pass = 'Str0N6P@ssword'

$RegistryPath = 'HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon'

Set-ItemProperty $RegistryPath 'AutoAdminLogon' -Value "1" -Type String

Set-ItemProperty $RegistryPath 'DefaultUsername' -Value $Username -type String

Set-ItemProperty $RegistryPath 'DefaultPassword' -Value $Pass -type String

Restart-Computer

Отключить ввод пароля при выходе их режима сна/гибернации

С помощью GPO вы можете отключить запрос пароля при выходе компьютера из спящего режима иди гибернации.

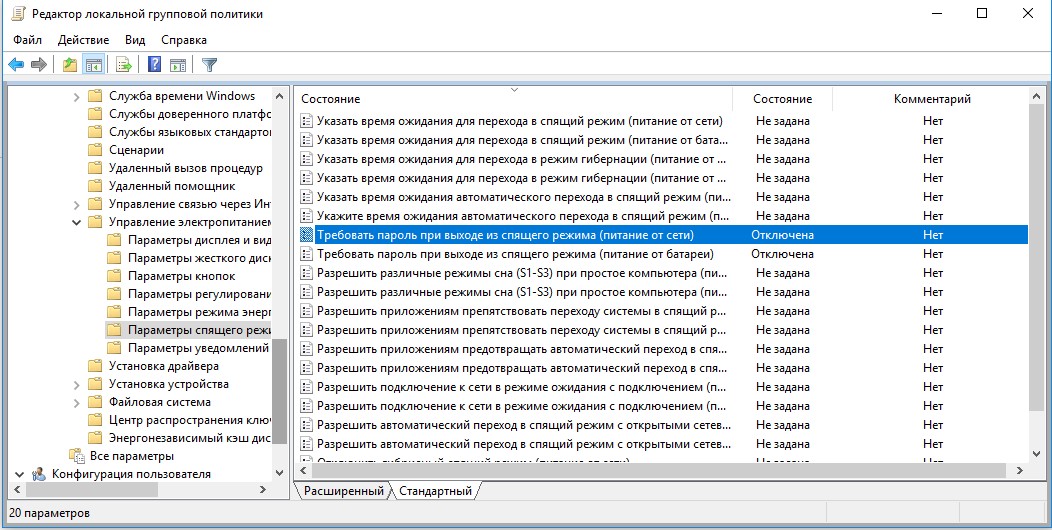

- Для этого запустите консоль gpedit.msc (в домашних версиях Windows 10 консоль редактора локальной политики можно запустить так);

- Перейдите в раздел политики Конфигурация компьютера -> Административные шаблоны -> Система -> Управление электропитанием -> Параметры спящего режима (Computer Configuration -> Administrative Templates -> System -> Power Management -> Sleep Settings);

- Отключите политики “Требовать пароль при выходе из спящего режима (питание от сети)“ и ”Требовать пароль при выходе из спящего режима (питание от батареи)“ (Require a password when a computer wakes (on battery) и “Require a password when a computer wakes on battery (plugged in));

- Теперь Windows перестанет запрашивать пароль при выходе их режима сна или гибернации.

Автоматический вход в Windows без пароля с помощью Autologon

- Скачайте утилиту и запустите Autologon.exe (или autologon64.exe в зависимости от разрядности вашей Windows) с правами администратора;

- Примите условия лицензионного соглашения;

- Укажите учетную запись, имя домена и пароль пользователя, под которым нужно автоматически входить в Windows и нажмите кнопку Enable:

- Появится окно, в котором указано, что автологон включен, а пароль пользователя хранится в реестре в зашифрованной виде. Зашифрованный пароль хранится в формате LSA в ветке HKLM\SECURITY\Policy\Secrets. В этом случае пароль не хранится в открытом виде, но алгоритм шифрования не стойкий и технически любой локальный администратор компьютера (но не пользователь) может расшифровать его.

Утилита Autologon позволяет работать в режиме командной строки. Чтобы настроить автовход в Windows для пользователя можно использовать такую команду:

autologon64.exe USERNAME DOMAIN PASSWORD /accepteula

Чтобы отключить вход в Windows 10 без пароля, нужно запустить AutoLogon и нажать кнопку Disable.Итак, мы рассмотрели, как отключить ввод пароля при входе в Windows 10 (Windows Server 2016) и выполнять автоматический вход сразу рабочий стол пользователя. Чтобы временно отключить автоматический вход в Windows и вручную выбрать пользователя и указать пароль, под которым нужно войти в систему, нужно при загрузке Windows удерживать нажатой клавишу Shift.

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

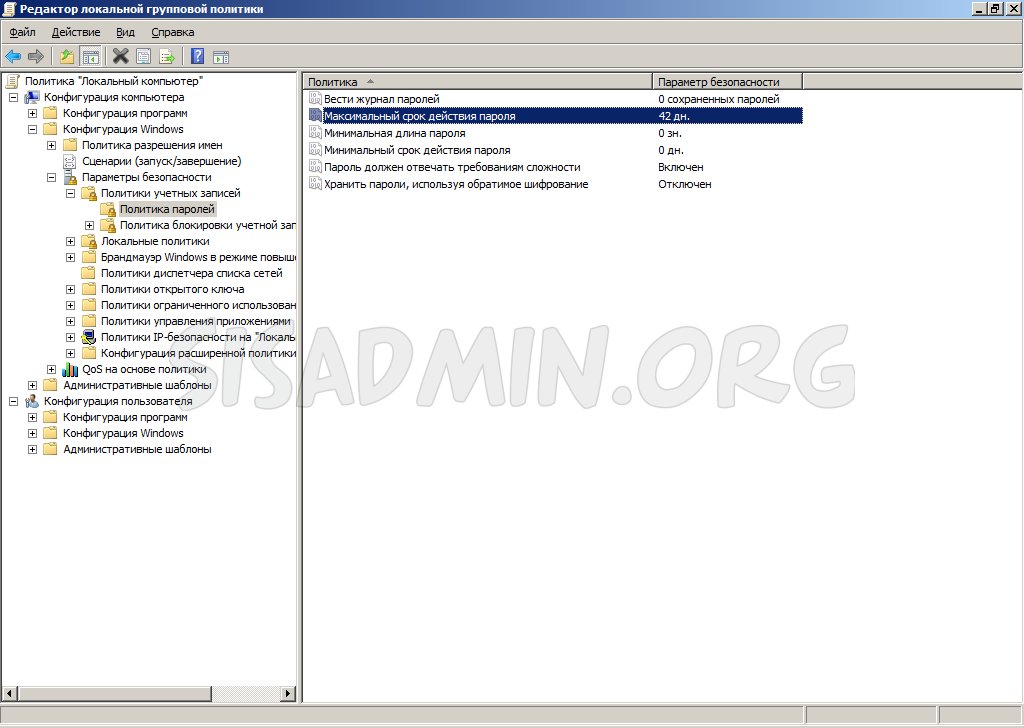

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

![izmenenie_politiki_paroley_v_windows_server_2012_002]()

![izmenenie_politiki_paroley_v_windows_server_2012_003]()

![izmenenie_politiki_paroley_v_windows_server_2012_004]()

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

![izmenenie_politiki_paroley_v_windows_server_2012_005]()

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

![Windows Server: Отключение срока действия пароля]()

В целях повышения безопасности, в серверных операционных системах Windows включен срок действия пароля, по истечению которого, система будет сообщать вам о необходимости смен пароля. Если же данная функция вам не нужна, её возможно выключить через групповые политики.

Отключение ограничения по сроку действия пароля локально

Данный способ подойдет только для серверов, которые не состоят в домене Active Directory.Отключить данную настройку можно следующим образом:

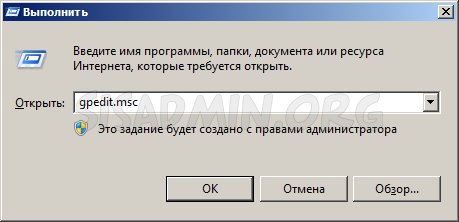

Открываем Выполнить (Пуск — Выполнить или Win+R), после чего набираем gpedit.msc и жмем ОК.

![disable-strong-password1]()

В левой панели переходим в Конфигурация компьютера — Конфигурация windows — Параметры безопасности — Политики учетных записей — Политика паролей. Ищем пункт "Максимальный срок действия пароля". По умолчанию он равен 42 дням - ровно через столько, после установки нового пароля система сообщит вам о том, что ваш пароль устарел и его необходимо сменить.

![win2k8server-pass1]()

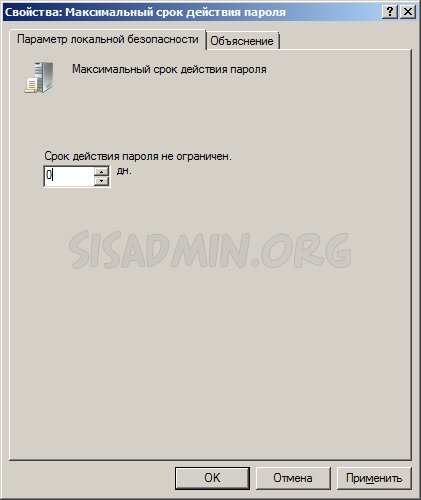

Щелкаем два раза по этому пункту и ставим 0, чтобы отключить срок действия пароля.![win2k8server-pass2]()

Отключение ограничения по сроку действия пароля в домене

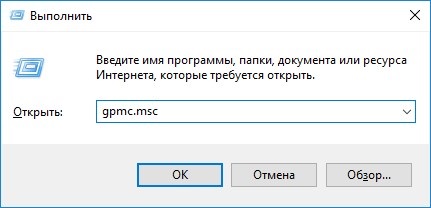

Данный способ подойдет для серверов, пользователи которых являются членами домена Active Directory.В отличии от предыдущего способа, где речь шла про редактирование локальных групповых политик, здесь нужно отредактировать групповые политики домена Active Directory. Для этого нужно удаленно зайти на сервер контроллера домена, открыть окно "Выполнить" и набрать там команду gpmc.msc , после чего нажать кнопку "ОК".

![]()

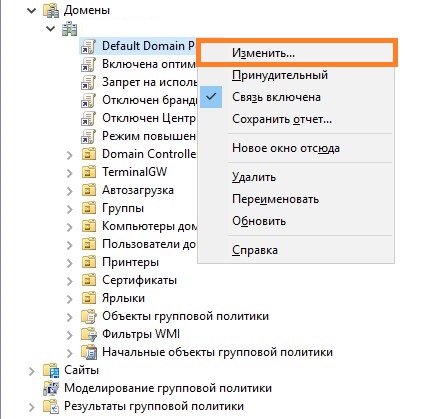

Откроется окно Управление групповой политикой. В нем находим нужную политику (по умолчанию - Default Domain Policy), и нажимаем на ней правой кнопкой мыши - и в появившемся контекстном меню выбираем "Изменить".

![]()

Откроется обычное окно редактирования групповых политик - где нужно совершить действия, описанные главой выше.

![Защита RDP. Принудительный ввод пароля]()

Настройка политики удаленного рабочего стола для защиты от сохраненных паролей. В данном видео мы рассмотрим настройку безопасности RDP подключения к серверу Windows Server 2016. А в частности запретим пользователям подключаться к удаленному рабочему столу через сохраненный ранее пароль

Для организации удаленного подключение к ресурсам сервера или локальной сети все чаще используют протокол RDP, как наиболее удобный инструмент.

Но, тут есть и свои недостатки, а в частности возможность получить доступ к конфиденциальной информации через сохраненный пользователем пароль.

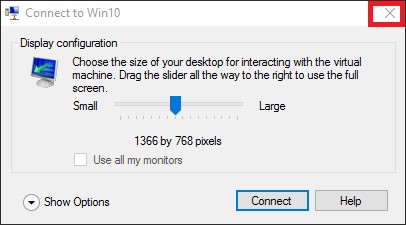

В чем суть, когда мы подключаемся в удаленному рабочему столу, вместе с вводом логина и пароля предлагается запомнить указанные данные, чтобы далее подключение выполнялось в автоматическом режиме.

![zashchita rdp prinuditelnyj vvod parolya 1]()

Несомненно, это удобно для пользователя, но открывает брешь в информационной безопасности, так как любой человек за компьютером этого пользователя, может просто запустить подключение и получить доступ к данным. Допустим к 1С или каким-либо другим жизненно важным данным.

Да, есть определенные настройки на стороне клиента, который запрещают сохранять пароль для RDP сеанса, но на каждой клиентской машине не будешь же выполнять кучу настроек. Поэтому, логичнее решить вопрос на стороне сервера, т.е. чтобы к серверу было запрещено подключаться, если данные вводились не вручную и как сохраненные.

Собственно, этим мы и займемся в данном видеоуроке.

Допустим админ с рабочего места сотрудника выполняли подключение к серверу и упустил момент с галочкой. Так этот пользователь всегда сможет подключаться к серверу через данную сохраненную запись.

Вообще впервые с данной задачей я столкнулся еще несколько лет назад, когда были подозрения утечки конфиденциальной информации от сотрудников. На тот момент, в компании работало несколько сисадминов и в ходе обсуждения одной из причин утечки было как раз сохраненные пароли для RDP сеанса. Другие сисадмины хором сказали, что сделать так, чтобы пользователь всегда вводил пароль возможности нет. Однако я начал более подробно раскапывать эту тему и оказалось что возможность есть! Причем это стандартный функционал любой операционной системы не ниже Windows ХР и 2003 сервера.

Если у вас вопрос связан с защитой конкретного сервера или компьютера, который не входит в домен и на него не распространяется групповая политика, то тут потребуется отредактировать локальную групповую политику сервера или клиентской машины, к которой вы хотите подключаться (Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Узел сеансов удаленных рабочих столов \ Безопасность \ Всегда запрашивать пароль при подключении \ Включить)

![zashchita rdp prinuditelnyj vvod parolya 2]()

Чтобы быстренько применить эти изменения введем команду Win+R \ cmd \ gpupdate

![zashchita rdp prinuditelnyj vvod parolya 3]()

Недопустимые учетные данные: Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных. Введите новые учетные данные.

![zashchita rdp prinuditelnyj vvod parolya 4]()

Если вы хотите убрать возможность сохранять любые пароли на клиентском компьютере через RDP, то можно выполнить следующую настройку.

Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Клиент подключения к удаленному рабочему столу \ Запретить сохранение паролей \ Включить

![zashchita rdp prinuditelnyj vvod parolya 5]()

Там же можно выполнить на своем компьютере, чтобы лишний раз не возникало желание сохранить пароль.

![zashchita rdp prinuditelnyj vvod parolya 6]()

Если вы хотите раздать данные настройки сразу нескольким компьютерам, то тут можно воспользоваться групповой политикой, но стоит учитывать, что для этого компьютеры должны находиться в домене.

(Пуск \ Диспетчер серверов \ Средства \ Управление групповой политикой \ Выбираем групповую политику, в зависимости от того, на какие компьютеры мы хотим её применить \ Либо можно создать отдельную политику и вручную указать компьютеры, к которым будут применяться данные настройки \ Default Domain Policy \ ПКМ \ Изменить \ Конфигурация компьютера \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов) Можно одновременно применить и запрет на сохранение пароля и требования вводить пароль если подключаются к этому компьютеру.

![zashchita rdp prinuditelnyj vvod parolya 7]()

Проверим сработает ли данная система если мы добавим наш сервер в менеджер подключение Remote Desktop Connection Manager. Так же запрашивается пароль, так как данная программа использует для работы стандартный инструмент подключения к рабочему столу.

Как говорят, что эта защита срабатывает не всегда если человек подключается с какой-то стороннего RDP клиента, а не стандартного.

Но, в любом случае, самый распространенный источник работы это все же стандартный, так что берем данный метод на заметку.

А вообще, если данные меры все равно не удовлетворяют вашим потребностям, то можно воспользоваться системой двухфакторной аутентификации, более подробно о том, как это работает я рассказывал в видеообзоре данного решения от компании ESET.

Читайте также:

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)