Отсутствует модуль входа в систему secret net studio windows 10

Обновлено: 04.07.2024

При включении компьютера при инициализации системных сервисов Secret Net на Windows не проходит инициализацию подсистема контроля целостности: зависает в ожидании старта.

Администратор входит в систему, и она работает. Под обычным пользователем нет.

Проблема решилась сбросом настроек подсистемы контроля целостности:

! Сделайте резервные копии удаляемых файлов !

1) В папке C:Program FilesSecret NetClientetalons удаляем всё, кроме файла SnIcEtlDB.sdb

2) В папке C:Program FilesSecret NetClienticheck удаляем всё, кроме файла snicdb.sdb

3) Перезагружаем компьютер.

После этого Secret Net заново запустит подсистему контроля целостности с настройками по-умолчанию.

Проблема была в том, что Secret Net не мог прочитать log-файл, находящийся в папке etalons

Для отправки комментария необходимо авторизоваться.

Вчера попался мне компьютер на ремонт. Пишу эту себе на заметку, вдруг попадётся снова такая же беда. Или может кому-то поможет.

- Итак, первая беда – нет броска на монитор. Традиционно исправляется протиранием плат расширения – видеокарты и оперативной памяти. Вытаскиваю платы, тщательно протираю контактные площадки (можно бумагой зачистить, только аккуратно, чтобы не содрать SMD элементы, расположенные близко к контактным площадкам). Устанавливаем на место. Отлично! Всё включается.

2. Вторая беда – игнорируется плата АПК “Соболь”, хотя он установлен в PCI слот. Вытаскиваю плату, протираю контакты аналогично, убираю джампер с J0 разъема, это позволит заново проинициализировать плату. Устанавливаю плату на место, в настройках BIOS выставляю загрузку с Sobol, благо биос современный, увидел это. Но если компьютер старый – придётся искать пункт разрешения запуска BIOS с плат расширения.

Вот и появилось заветное окошко Sobol. Первым делом проведём диагностику платы:

Выбираем все тесты.

Если плата исправна, жмём пункт “Инициализация платы”, в этом случае надо будет забить “таблетку” администратора. Да, у меня iButton:

Прикладываем идентификатор, вводим пароль (8 символов) и следуем подсказкам на экране. Можно создать запасной идентификатор администратора, я лично не стал. Откроется окно настроек, оставляю по умолчанию всё. Меня устраивает такая политика. Перезагружаемся.

Плата работает как надо.

3. Третья беда – на компьютере установлен SecretNet, и он висит на “Ожидание старта подсистемы контроля целостности”. Я ждал минут 10, ничего не изменилось.

Жмём ESC, производим вход в систему. Открываем каталог /Program Files/Secret Net/Client/icheck и делаем резервную копию всех файлов где-нибудь в “ином месте”, сами файлы удаляем. Перезагружаемся. Дважды, почему-то.

Да, кстати, я разобрался в чём причина. Не может быть прочитан лог-файл в этом каталоге (информация в журнале приложений), поэтому не стартует служба контроля целостности.

Итак, система воссоздала все свои настройки по умолчанию, контроль целостности проходит, но… Другая ошибка. Теперь при запуске мастера настройки доступа видим ошибку “у пользователя не установлен максимальный уровень допуска” и настройки только для чтения. Порочный круг. Возвращаем файлы из бэкапа – запускается мастер настройки, но не стартует контроль целостности. Убираем файлы из icheck – запускается контроль целостности, но нельзя запустить мастер настройки, т.к. нет уровня допуска.

Выбираем все тесты.

Если плата исправна, жмём пункт “Инициализация платы”, в этом случае надо будет забить “таблетку” администратора. Да, у меня iButton:

Прикладываем идентификатор, вводим пароль (8 символов) и следуем подсказкам на экране. Можно создать запасной идентификатор администратора, я лично не стал. Откроется окно настроек, оставляю по умолчанию всё. Меня устраивает такая политика. Перезагружаемся.

Плата работает как надо.

3. Третья беда – на компьютере установлен SecretNet, и он висит на “Ожидание старта подсистемы контроля целостности”. Я ждал минут 10, ничего не изменилось.

Жмём ESC, производим вход в систему. Открываем каталог /Program Files/Secret Net/Client/icheck и делаем резервную копию всех файлов где-нибудь в “ином месте”, сами файлы удаляем. Перезагружаемся. Дважды, почему-то.

Да, кстати, я разобрался в чём причина. Не может быть прочитан лог-файл в этом каталоге (информация в журнале приложений), поэтому не стартует служба контроля целостности.

Итак, система воссоздала все свои настройки по умолчанию, контроль целостности проходит, но… Другая ошибка. Теперь при запуске мастера настройки доступа видим ошибку “у пользователя не установлен максимальный уровень допуска” и настройки только для чтения. Порочный круг. Возвращаем файлы из бэкапа – запускается мастер настройки, но не стартует контроль целостности. Убираем файлы из icheck – запускается контроль целостности, но нельзя запустить мастер настройки, т.к. нет уровня допуска.

Решил проблему. Вошёл в систему с новыми настройками, подкинул старый файл snicdb.sdb, открыл задачи контроля целостности, заново пересканировал все контрольные суммы. Запустил службу вручную, всё запускается отлично. Перезагружаюсь. Та-дам!

Как выяснилось, для решения этой проблемы, файл snicdb.sdb не нужно было удалять, хорошо, что сделал резервную копию. Но все остальные файлы из icheck можно тереть.

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Давайте разберем пример использования аннотации &ИзменениеИКонтроль (изменение и контроль). Для начала работы Вам потребуется создать расширение конфигурации. Для этого откройте список расширений и добавьте в него новое расширение. При этом обратите внимание на правильный выбор варианта назначения расширения конфигурации .

Возможность использования аннотации ИзменениеИКонтроль появилась начиная с версии платформы 8.3.15. В отличии от аннотаций &Перед, &После, &Вместо с помощью аннотации &ИзменениеИКонтроль Вы сможете делать точечные вставки в код типовой конфигурации. Основная проблема при изменении кода в больших процедурах и функциях с помощью расширений конфигурации — это постоянный контроль за постоянством этого кода. А в случае, если часть кода изменилась — необходимо сразу обновлять расширение. Использование аннотации &ИзменениеИКонтроль частично упрощает обновление расширений — теперь платформа будет контролировать неизменность кода в вынесенной в расширение процедуры.

Давайте разберем основные вставки, которые Вы можете выполнять в процедурах с аннотацией &ИзменениеИКонтроль.

Теперь давайте рассмотрим, как добавить процедуру в расширение. Для этого на нужной процедуре кликните правой клавишей мыши и вызовите контекстное меню:

Ошибка подсистемы контроля целостности Secret Net

При включении компьютера при инициализации системных сервисов Secret Net на Windows не проходит инициализацию подсистема контроля целостности: зависает в ожидании старта.

Администратор входит в систему, и она работает. Под обычным пользователем нет.

Проблема решилась сбросом настроек подсистемы контроля целостности:

! Сделайте резервные копии удаляемых файлов !

1) В папке C:Program FilesSecret NetClientetalons удаляем всё, кроме файла SnIcEtlDB.sdb

2) В папке C:Program FilesSecret NetClienticheck удаляем всё, кроме файла snicdb.sdb

3) Перезагружаем компьютер.

После этого Secret Net заново запустит подсистему контроля целостности с настройками по-умолчанию.

Проблема была в том, что Secret Net не мог прочитать log-файл, находящийся в папке etalons

Для отправки комментария необходимо авторизоваться.

Любые инновации, совершенствования деятельности фармацевтической компании, результаты мониторинга процессов и контроля качества продуктов, а также корректирующие и предупреждающие действия неизбежно! ведут к изменениям. Нет смысла бежать от изменений, и если Вы заявляете, что у Вас нет изменений, на практике это означает только одно – Вы просто ими не управляете.

Для надлежащей оценки, одобрения и внедрения любых изменений требуется иметь эффективную систему управления изменениями. В отечественной практике, где к изменениям принято относиться достаточно просто, внедрение такой системы становится еще более актуальным. Ведь каждый местный «Кулибин» действует только из лучших побуждений: «Ну, ведь стало намного лучше!?», или обратная история: «Ну и что тут такого. Ну поменяли смазку, ну заменили режимы эксплуатации системы, работает же!?» При этом даже не задумываясь о том, что, как минимум, это может повлечь за собой реквалификацию (IQ, OQ или даже PQ), ревалидацию очистки или валидацию технологического процесса, что все усилия предприятия могут быть сведены на нет одним необдуманным «улучшением». Сегодня система управления изменениями больше известна под термином «контроль изменений (change control)», заявленным в 15_ом Приложении «Квалификация и Валидация» к Руководству GMP, согласно которому требуется наличие документированной процедуры на внесение изменений, влияющих на качество препаратов или воспроизводимость процесса. При этом все изменения должны быть обоснованы, документально оформлены и утверждены, включая оценку необходимости проведения ревалидации. С появлением документа ICH Q10 система управления изменениями отнесена к ключевым элементам фармацевтической системы качества. Эта система обеспечивает своевременность и эффективность непрерывного совершенствования деятельности, в то же время давая высокую степень уверенности в отсутствии незапланированных последствий изменений. На протяжении 2008 года нашей команде удалось создать и даже автоматизировать систему управления изменениями на нескольких фармацевтических компаниях Украины и России. В такой работе очень важно не перегнуть с формализацией системы, она должна быть гибкой, оперативной и понятной персоналу. В противном случае, система будет, но совсем неэффективной и вряд ли оправдает затраты на ее поддержание.

Объекты изменений

Важно понимать, что система управления изменениями распространяется, как минимум, на следующие объекты изменений:

Изменяться может все – показатели, критерии приемлемости, поставщики, степень и/или периодичность контроля. Очень важно четко идентифицировать все возможные изменения и установить механизм их рассмотрения. Для поддержания оперативного управления изменениями нами был предложен вариант автоматизации портфеля изменений, состоящий из детальных характеристик типовых изменений и отдельных карточек по каждому заявляемому в компании изменению. Информация в таком портфеле включает:

Классификация изменений

В ходе работы мы пришли к классификации изменений в компании по следующим принципам:

По степени воздействия [B]:

По официальному статусу [C]:

По временному фактору [D]:

По согласованности действий [E]:

Классификация изменений может изменяться в зависимости от накопленного опыта, степени детализации и основана на величине потенциального риска, который количественно оценивается с помощью инструментов управления рисками по качеству (см. Приложение 20 к Руководству GMP)(см. таблицу 1).

При этом обращаем внимание, что временные изменения не могут быть незначительными.

Схема кодирования изменений

Для обеспечения четкой прослеживаемости и возможности оперативного управления предложена следующая схема кодирования изменений (см. таблицу 2). Кодирование всех изменений целесообразно передать Отделу обеспечения качества (ООК). На первом этапе важно обеспечить, чтобы инициатор изменения оказывал помощь ООК в классификации изменений. Иногда, в ситуации когда невозможно присвоить четкий код изменению, целесообразно проводить совещания экспертов (рабочих групп).

Элементы системы управления изменениями

Схематично структура системы управления изменениями представлена на рис. 1.

Условно в системе управления изменениями мы рекомендуем выделять 9 основных элементов. При этом, если внимательно посмотреть на эти элементы, они в целом совпадают с элементами системы управления корректирующими и предупреждающими действиями (САРА). Всю систему необходимо детально описать в документе системы качества (СТП, СОП и т.п.).

Степень формализации работ, связанных с изменением, зависит от классификации изменения и величины риска, связанного с таким изменением.

Критические и умеренные изменения требуют четкой формализации в виде согласованных форм протоколов (бланков). Что касается незначительных изменений, на наш взгляд, строгая формализация, наоборот, здесь может навредить, и в результате привести к увеличению количества скрытых изменений. И основная проблема в том, что очень важно четко прописать, какие изменения относят к незначительным, чтобы исключить соблазн «умельцев» к классификации изменений как незначительных по принципу «Я чего, я же только как лучше хотел?!»

При этом ООК необходимо обеспечить регистрацию любых изменений в едином каталоге регистрации изменений.

Таблица 1: Пример классификации изменений

Изменения, которые имеют

или могут иметь существенное влияние на критические свойства* системы, процессов, материалов, процедур и продуктов

Изменения, которые имеют

или могут иметь незначительное влияние на критические свойства* системы, процессов, материалов, процедур и продуктов

Изменения, которые с низкой

долей вероятности могут

отразиться на критических

свойствах* системы, процессов, материалов и процедур

Требуют уведомления регуляторных органов в форме внесения изменений в регистрационное досье или лицензионную документацию

Как правило, не требуют уведомления государственных

Не требуют уведомления государственных органов

Требуют ревалидации процессов или реквалификации

Могут требовать ревалидации

процессов или реквалификации оборудования, систем

Не требуют ревалидации

процессов или реквалификации оборудования, систем

замена производителя активных фармацевтических ингредиентов (АФИ), введение дополнительных компонентов в лекарственную

форму, изменения критических параметров технологического процесса

замена узлов (элементов)

основного оборудования, замена поставщиков вспомогательных материалов, появление нового продукта на

изменение форм записей,

протоколов качества, введение нового смазочного материала

Ответственность за принятие

решений – Высшее руководство и/или Уполномоченное

Ответственность за принятие

Лицо и Директор по качеству

Ответственность за принятие

решений – Руководители подразделений и/или владельцы

процессов системы качества

Примечание: * Критическими свойствами является совокупность показателей, которые

влияют на качество, безопасность и эффективность лекарственного средства

Таблица 2: Схема кодирования изменений

аббревиатура изменения (Change Control)

принадлежность к объекту/процессу, к которому относится изменение

код структурного подразделения – инициатора изменения

классификационный код изменения

сквозной порядковый номер по каталогу регистрации изменений

Первичная оценка ситуации

При первичной оценке целесообразно оценить необходимость оперативных действий и механизма прохождения изменения. На характер рассмотрения изменений влияет степень детализации затрагиваемых работ (процессов) в документах системы качества. Как правило, первичная оценка проводится ООК, но для незначительных изменений целесообразно передать это право владельцам процессов системы качества и даже непосредственно руководителям структурных подразделений, обменяв такое делегирование на четкую и структурированную отчетность. При первичной оценке необходимо определить, имеет ли изменение стандартную схему решения, т.е. существует ли подготовленный план внедрения. Если «да», это значительно ускоряет процедуру согласования изменений. Экспертной команде достаточно один раз сформулировать ход внедрения таких изменений (с учетом оцененных рисков), и в дальнейшем они будут строго выполняться. При поддержании системы управления изменениями, одной из основных задач ООК как раз и будет отработка как можно большего числа стандартных решений по вероятным изменениям, наполнение «портфеля изменений» с учетом накопленного опыта. Куда проще иметь стандартный план внедрения и оперативно принимать решения о целесообразности и сроках внедрения изменения, исходя из текущего финансового состояния.

При этом считается, что система управления изменениями не применима в ситуациях, когда выполняются стандартные действия по отношению к оборудованию и вспомогательным системам при проведении технического обслуживания и планово-предупредительных ремонтов, например, замена идентичных частей лабораторного оборудования, замена идентичных фильтров на трубопроводах и т.п.

Оценка целесообразности внедрения

Оценку целесообразности рекомендуется проводить в составе экспертной группы, например, валидационной комиссии. При необходимости ООК определяет состав группы из числа заранее одобренных экспертов из различных структурных подразделений, или же сразу выносит на анализ со стороны высшего руководства. Задача экспертной группы – провести всестороннюю оценку предложенного изменения, а также (при необходимости) согласовать изменение с различными структурными подразделениями.

Данный этап целесообразно проводить дважды, – после первичной оценки, т.е. перспективно, и уже после оценки рисков и/или согласования бюджета (ретроспективно). Нужно понять, есть ли возможность, подходящий ли сейчас момент для изменения, насколько необходимы эти изменения. На этом этапе возможен запрос дополнительных данных. Другой стороной является наличие достаточных ресурсов. Совет дать легко. Сказать и даже красиво обосновать свое предложение абсолютно не трудно, но деньги в случае чего теряет не работник, а собственник, на которого он работает. Особенно это характерно для инженерной службы. Например, главный механик вносит предложение о заказе фильтров для установки псевдоожиженного слоя не у производителя оборудования, а пошив фильтры самостоятельно. Перспектива налицо, значительная экономия финансовых ресурсов, генеральный директор просто в восторге. Но, если посмотреть на это с позиции GMP, необходимо, как минимум, обеспечить подбор идентичной ткани (учитывая размер частиц смеси по продуктам), доказать ее идентичность, подтвердить компетентность швеи, доказать идентичность сшитого фильтра, возможно, провести реквалификацию функционирования (PQ) и даже ревалидацию технологических процессов. Нет, это не означает, что от такой идеи необходимо отказаться, это означает, что необходимо детально сопоставить варианты.

Оценка рисков, связанных с изменением

Может проводиться той же экспертной группой, которая определяет целесообразность, но иногда может потребоваться и другой состав экспертов. Опять же, исходя из характера незначительных изменений при оценке рисков и принятии решения о целесообразности его внедрения, допускается единоличное решение ответственного руководителя о необходимых действиях. Подготовка плана внедрения Подготовка плана внедрения изменения осуществляется по результатам предыдущих этапов – оценки рисков и оценки целесообразности. При этом учитываются все необходимые требования GMP.

Возьмем ту же инженерную службу: при установке новой единицы оборудования потребовалось передвинуть упаковочную линию на 45 см, как минимум план внедрения изменения должен включать обучение персонала, который будет проводить работы, а также этапы реквалификации IQ, OQ и при необходимости PQ.

Или же, меняя производителя АФИ мы должны обеспечить как минимум: подтверждение соответствия нового АФИ (соответствие спецификации, изучение профиля растворения и т.п.), ревалидацию технологического процесса, изучение стабильности препарата, официальное утверждение изменения в государственных структурах, возможно ревалидацию аналитических методик и аудит производителя.

Согласование бюджета на внедрение

Зачастую внедрение одобренного изменения означает привлечение дополнительных людских и/или финансовых ресурсов предприятия. Поэтому есть потребность создать условия согласования финансовых и коммерческих вопросов с руководством предприятия и финансовой службой. На практике методология прогнозирования бюджета на изменение требует отдельного обучения специалистов, особенно если изменение требует официальной процедуры в уполномоченных органах. К реализации плана внедрения разумно приступать только в ситуации, когда есть добрая воля и достаточные ресурсы на изменение. Иначе можем получить обратный эффект.

Реализация плана внедрения

На данном этапе реализуются все запланированные мероприятия по внедрению изменения и осуществляется оперативный контроль за ходом внедрения изменения. При необходимости осуществляются требуемые коррективы.

Мониторинг обратной связи

На этапе планирования изменения необходимо предусматривать действия по мониторингу, например, ретроспектива во времени, данные по мониторингу процессов и качества продуктов, которые показывают текущую ситуацию. И конечно же, все изменения, которые потенциально могут повлиять на качество, необходимо отображать в периодическом Обзоре качества по каждому лекарственному препарату.

Документальное закрытие изменения

Под документальным закрытием подразумевается документальное подтверждение выполнения плана внедрения, получения ожидаемого эффекта и отсутствия негативных последствий, связанных с изменением. Для этого необходимо обеспечить хранение всей документации, собранной и подготовленной при рассмотрении и внедрении изменения. На наш взгляд, хранить документацию по изменению целесообразно в досье на объект изменений, например, в регистрационном досье на лекарственный препарат, досье на прибор, единицу технологического оборудования и т.п. При этом, даже если предложение по изменению было отклонено на этапе предварительной оценки, или оценки целесообразности, необходимо сохранять информацию по нему. Завтра может измениться ситуация, и работа, проведенная раннее на предварительных этапах, будет очень кстати.

Проблемы при внедрении системы управления изменениями

Основные проблемы, с которыми мы сталкиваемся при внедрении системы, можно выразить следующим образом:

Полученный результат

В первую очередь к результатам внедрения системы управления изменениями можно отнести:

Очевидно, что описанные выше элементы вызовут поток различных мнений. И это вполне разумно, нет одинаковых систем качества и нет единого отношения к ее элементам. И, если Вы заинтересованы в построении действующей! системы управления изменениями, команда компании «Виалек» готова активно помочь Вам в этом!

Статья опубликована в журнале "Промышленное обозрение. Фармацевтическая отрасль" №1 (12) 2009, стр. 24-27

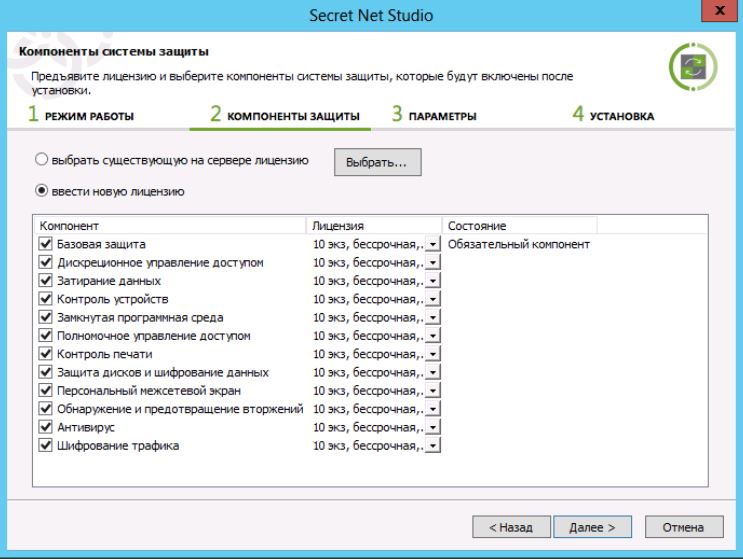

Установка и настройка СЗИ Secret Net Studio в автономном режиме

Установку компонентов Secret Net Studio можно выполнять при работе на компьютере как в локальной сессии, так и в терминальной. Установка любого компонента должна выполняться пользователем, входящим в локальную группу администраторов компьютера.

Для установки клиента:

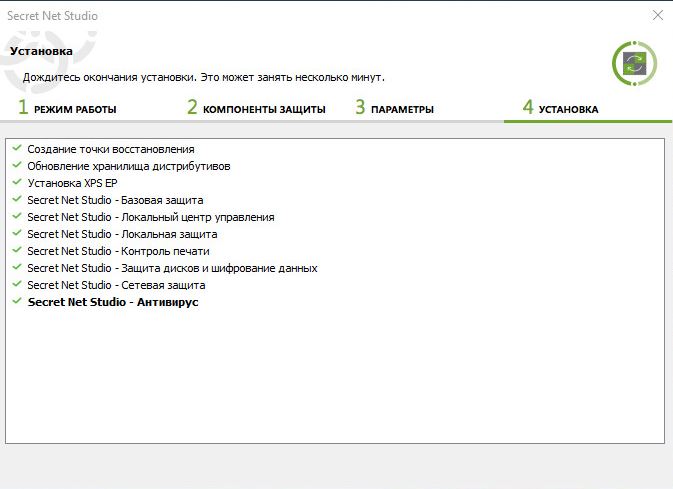

Начнется процесс установки защитных подсистем в соответствии с заданными параметрами.

На экране появится завершающий диалог со сведениями о выполненных операциях и предложением перезагрузить компьютер.

- Проверьте состав подключенных к компьютеру устройств. Если подключены устройства, которые в дальнейшем должны быть запрещены к использованию, — отключите их.

Внимание!

При первой загрузке компьютера после установки клиентского ПО текущая аппаратная конфигурация автоматически принимается в качестве эталонной. Поэтому до перезагрузки необходимо отключить те устройства, которые должны быть запрещены к использованию на данном компьютере.

- Перезагрузите компьютер и дождитесь загрузки системы.

Настройка программного обеспечение системы Secret Net Studio будет организованна согласно требованиям, к настройкам политик безопасности, приведенной в таблице 1.

К группе локальной защиты относятся подсистемы, реализующие применение

- следующих механизмов защиты:

- контроль устройств;

- контроль печати;

- замкнутая программная среда;

- полномочное управление доступом;

- дискреционное управление доступом к ресурсам файловой системы;

- затирание данных;

- защита информации на локальных дисках;

- шифрование данных в криптоконтейнерах.

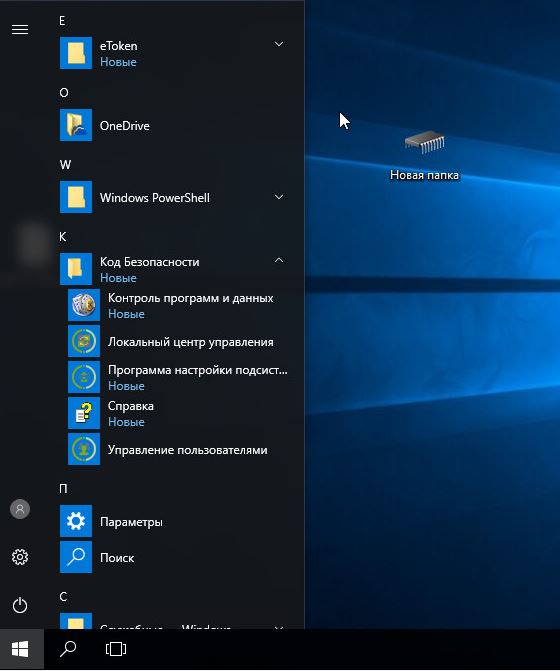

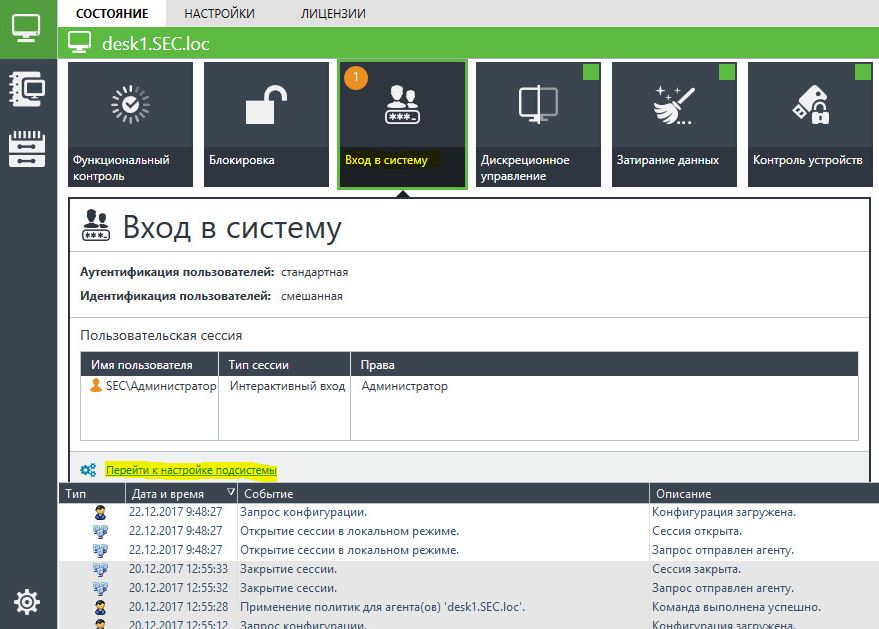

Все настройки Secret Net Studio производятся в локальном центре управления (Пуск -> Код Безопасности -> Локальный центр управления). Локальный центр управления – это плиточная панель настроек.

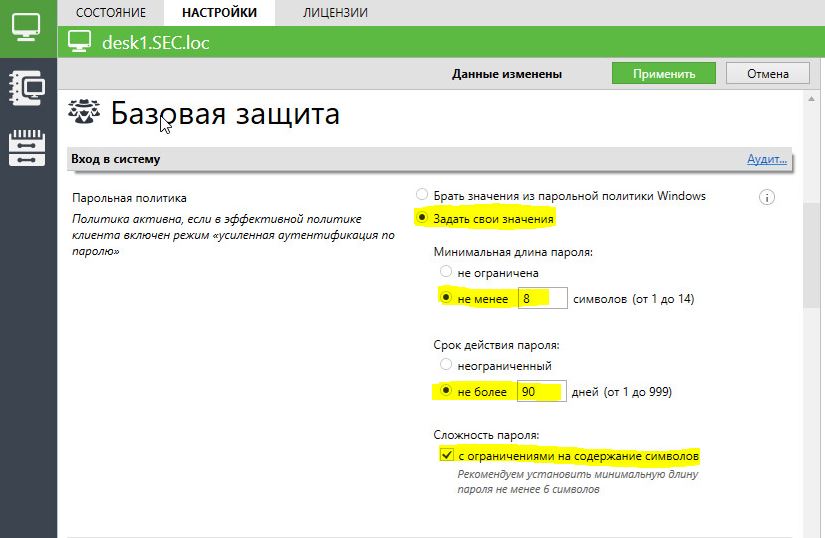

Настройки параметров парольной политики:

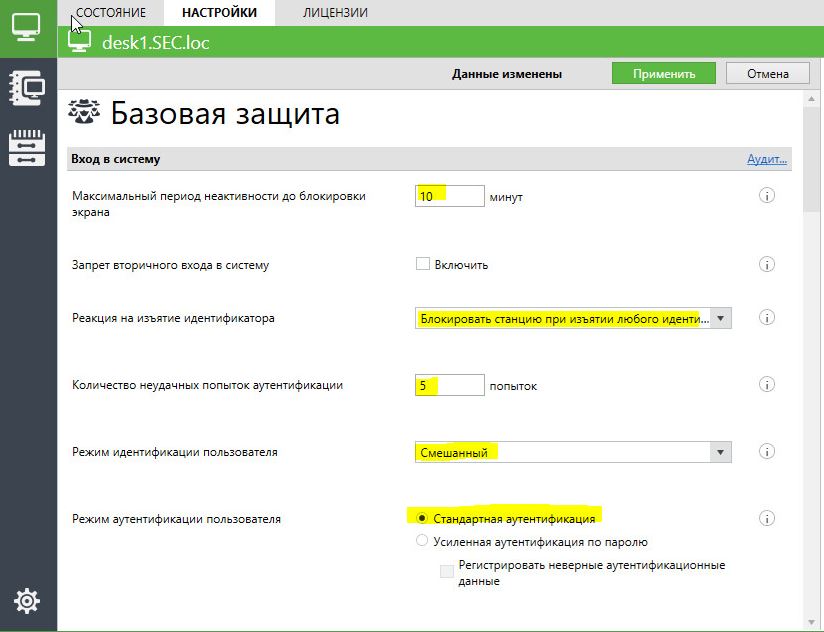

Параметры блокировок и реакции на извлечение идентификатора:

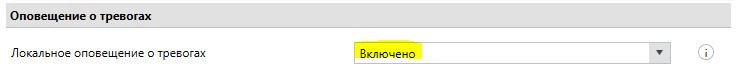

После внесения изменений нажмите кнопку применить:

На данном этапе базовая настройка программного обеспечения системы защиты информации Secret Net Studio закончена. В следующем материале будет рассмотрена сетевая установка Secret Net Studio, средствами сервера безопасности и расширенная настройка политик безопасности.

Под возможностью установки я понимаю различия архитектуры СЗИ и требования к наличию аппаратной части. К примеру, Dallas Lock (или Страж NT) перехватывают управление компьютером на этапе загрузки, не позволяя запуститься операционной системе, пока пользователь не введет пароль и не предъявит идентификатор. Различие в реализации этого механизма — Страж NT для этого использует PCI-плату расширения, которую необходимо установить внутрь ПК (в новых версиях это необязательно, в версии 2.5 тоже заявлялось, но не работало было проще воспользоваться другим СЗИ). Соответственно, на ноутбук ставился, например, Dallas Lock — вся реализация доверенной загрузки полностью программна.

Под уровнем взаимоотношений с поставщиками следует читать «возможный процент с перепродажи». Последнее время удается убедить начальство и в пунктах «качество тех.поддержки», «удобство эксплуатации».

Применение

Практически все заказы требуют аттестации локальных автоматизированных рабочих мест (АРМ). Соответственно, сетевые версии защитного ПО редко получается пощупать используются. В автономных же версиях все просто — фаворитом является Secret Net, за весьма удобную, простую и понятную настройку — полное встраивание в компоненты Windows (оснастки консолей), четкое разграничение доступа. На втором месте Страж NT — настройка более сложна и механизм мандатного контроля доступа несколько неочевиден пользователям. Dallas Lock, касательно версии 7.5, использовался крайне редко в следствии отсутствия контроля USB-устройств. С появлением версии 7.7 ситуация изменится — не в последнюю очередь из-за ценовой политики.

В сетевом варианте (соответственно, рассматриваем только Secret Net и Dallas Lock) ситуация противоположная. И менее простая. С одной стороны, удобство настроек Secret Net'а никуда не делось. Да и встраивание в Active Directory, работа через механизмы ОС достаточно проста и понятна. С другой стороны, все возможности сетевой версии (конкретно Сервера Безопасности, по терминологии Secret Net) состоят в удаленном сборе журналов, тогда как АРМ администратора безопасности в Dallas Lock позволяет удаленное манипулирование всеми настройками безопасности каждого подключенного клиента. Зачастую это является решающим фактором в выборе СЗИ. Однажды мне пришлось выслушать много удивления и разочарования от администратора заказчика, когда он увидел свою обновленную вотчину. К сожалению, заказчик завязан на «Информзащите» и приобрести продукт «Конфидента» было невозможно.

Проблемы

Многие ошибки возникают просто из-за невнимательности или непонимания принципов работы конкретного СЗИ. Понятно, что справка/руководство спасет отца русской демократии поможет в разрешении ситуации, однако зачастую проще вызвать интегратора системы защиты. Естественно, проблема будет устранена — но потеряно время. Как заказчика, так и интегратора. Я хочу поделиться личным опытом, который возможно поможет в разрешении наиболее типичных жалоб пользователя.

Secret Net

Фаворит — он везде фаворит

Многие проблемы возникают из-за незнания практически фундаментального свойства установленного СЗИ — все папки создаются в файловой системе всегда несекретными, а файлы — с текущим уровнем секретности сессии, который можно проверить во всплывающем окошке:

Встречаются ситуации, когда производится установка ПО в режиме, отличном от «не секретно». Конечно, стоит перелогиниться и выбрать не секретную сессию, чтобы все заработало:

В случае, когда на АРМ допустимо использовать USB-флэш накопители, бывает невозможно скопировать большие объемы данных, рассортированных по папкам. Здесь все то же самое — вновь созданная папка стала несекретной, а файлы автоматом получают текущий гриф. Если же использовать флэшки запрещено, то при попытке подключения таковой ПК блокируется — за это отвечают выделенные два параметра, выставленные в «жесткий»:

Если пользователи непрерывно жалуются на медленную работу компьютера, а в организации используется антивирус Касперского, стоит проверить версию — часто версия 6.0.3 оказывается несвоместима с SecretNet 5.x. Вот так тормоза точно исчезнут:

И напоследок — небольшая тонкая настройка может сильно облегчить жизнь пользователям и сохранить их нервы, если обратиться к ветке реестра HKLM\System\CurrentControlSet\Services\SNMC5xx\Params (для 5.х версий), где можно найти два строковых параметра — MessageBoxSuppression (и второй -ByDir), где указываются расширения файлов или папки, для которых не будут выводиться диалоговые окна о повышении категории конфиденциальности ресурса.

Страж NT

Для этого СЗИ проблемы встречаются гораздо реже (как минимум у наших клиентов), что может говорить о более дружелюбном к пользователю механизму защиты.

Непонимание в случае данного ПО связано с необходимостью выбора уровня секретности каждого приложения отдельно и невозможности делегировать какие-либо права стандартному проводнику. Соответственно, если на АРМ есть прописанные USB-флэш диски и они секретны, попытка открыть их проводником приведет к ошибке доступа. Следует выбрать установленный файловый менеджер, выбрав при запуске гриф допуска, соответствующий секретности флэшки.

Также, если при открытии документа Word/Excel сначала появляется окно выбора грифа секретности, а далее разворачивается окно соответствующего редактора без запрошенного документа — это нормально. Следует открыть файл повторно, используя уже само офисное приложение.

Dallas Lock

Как и в случае Стража, ошибок крайне мало — не подходили пароли, пропадал параметр «категория конфиденциальности» с окна логина и ошибка привязки электронного идентификатора.

Первая ошибка связана с возможным использованием двух паролей — для Dallas Lock'а и Windows можно установить разные, в том числе и случайно (например, сменой пароля администратором). В подобном случае можно после загрузки окна приветствия Windows ввести пароль Dallas Lock и нажав «ОК» в диалоге несовпадения пароля СЗИ и ОС, ввести пароль пользователя Windows и отметить галочку «Использовать в Dallas Lock».

Вторая связана со скрытым по-умолчанию полем выбора грифа сеанса. Бывает, пользователи забывают об этом — а потом жалуются, что не могут попасть даже в папки с грифом ДСП.

Электронный идентификатор может не привязываться, если эту операцию делают для администратора, или если используемый токен не подходит по версии. Так, в версии 7.5 применимы eToken 64k с драйвером eToken RTE. Давно доступный eToken PKI не подойдет, равно как и eToken 72k Java, к примеру.

Читайте также: