Поиск уязвимостей windows 7

Обновлено: 06.07.2024

Если вы работаете в ИТ, а ваша организация работает из дома, у вас больше ответственности. В последнее время удаленная работа стала нормой для населения и определенным образом изменила количество работающих людей, в то же время мы подвергаем их множеству рисков и угроз безопасности. Следовательно, мы должны быть более чем осведомлены о безопасности надомной рабочей силы. И этот более высокий уровень осведомленности подразумевает, что мы должны провести тщательный поиск уязвимостей. Это руководство расскажет вам, что вам нужно сделать, чтобы проверить свой Windows сети и выясните, какие уязвимости в ней могут быть.

Как мы объясним ниже, эти действия могут быть применены как часть рутины. Помните, что безопасность наших сетей должна присутствовать всегда, а не только когда мы сталкиваемся со сценарием возможной кибератаки. Или, если мы уже стали жертвами рассматриваемой атаки, лучше предотвратить, чем решить или смягчить кибератаку.

Сканирование портов

Первое, что мы должны сделать, это выполнить сканирование портов. Это позволяет узнать, какие порты открыты. Мы должны помнить, что один или несколько открытых портов позволяют любому пользователю Интернета пытаться «общаться» с нашей сетью. Такая попытка связи может означать атаку, которая нарушит безопасность и целостность самой сети. Мы должны только держать открытые порты, которые мы фактически используем, и надлежащим образом защищать приложения, которые «прослушивают» эти порты, и не оставлять их открытыми.

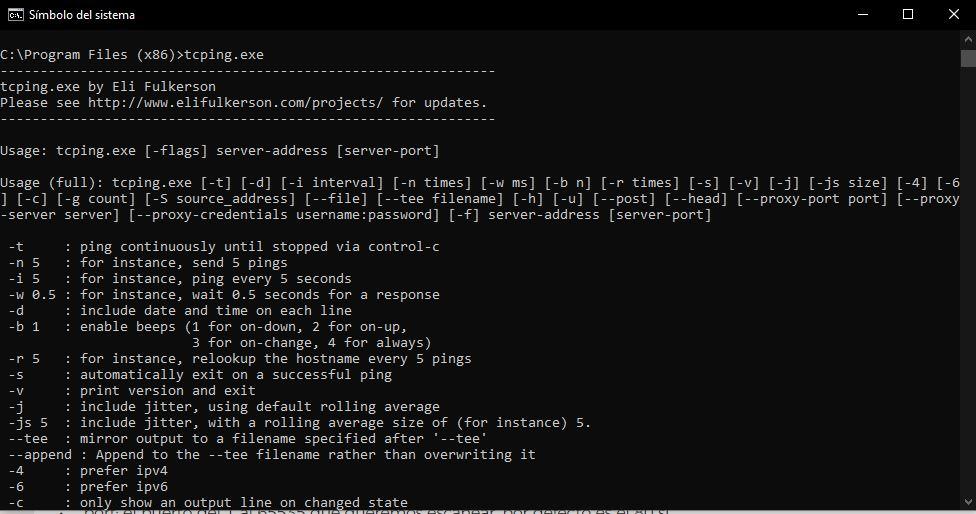

Принимая во внимание политику вашей организации, вы можете использовать имеющийся у вас инструмент или запросить разрешение на использование инструмента, на который не распространяются внутренние правила. Если у вас есть сеть меньшего размера и возможностей, вы можете выбрать такие инструменты, как TCPing , настоятельно рекомендуемая программа, которая является полностью бесплатной и запускается непосредственно из командной строки Windows. Это приложение сообщит нам, есть ли на другом компьютере с Windows открытые порты или нет, чтобы мы могли проверить, как они брандмауэр настройки есть.

Брандмауэр Windows должен всегда блокировать любой внешний доступ, который мы ранее не делали, таким образом, мы снизим доступность наших услуг, будь то в домашней или профессиональной локальной сети.

Теперь, если вы хотите иметь инструменты с большей функциональностью и более высоким уровнем детализации, мы рекомендуем выбрать Nmap or Zenmap , Разница между ними заключается в том, что Zenmap имеет графический интерфейс, что не имеет место с Nmap, но Zenmap основан на Nmap, поэтому у нас будут точно такие же функции. Эти две программы позволят нам выполнять различные высокоразвитые сканирования портов, используя разные методы для этого.

Если сетевая инфраструктура находится под Windows, рекомендуется быть уверенным в отношении портов, которые должны отвечать только под Cеть Уровень аутентификации , Мы должны помнить, что этот тип аутентификации является сетевой политикой, которую можно активировать в любое время. По умолчанию он отключен. В следующем видео мы покажем справочное руководство, которое шаг за шагом демонстрирует, как это сделать. Демонстрируемый случай - Windows Server 2016, но шаги относительно одинаковы между последними существующими версиями.

Внимание с логами DNS серверов и брандмауэра

Именно в журналах мы можем найти очень ценную информацию, которая поможет нам в поиске возможных уязвимостей. Прежде всего, обратите внимание на исходящий трафик в вашей сети. Убедитесь, что те, кто подключается к нему, используют только инструменты удаленного доступа, авторизованные вашей организацией. В случае, если вы обнаружите действие, связанное с неавторизованной программой, проанализируйте, каким инструментом и хостом оно было.

Что касается этого аспекта, то, что поможет избежать использования любой неавторизованной программы, не разрешать установку программ кроме того, что может потребоваться пользователю. Другими словами, всегда запрашивайте доступ у администратора. Однако это зависит от политики каждой организации и от того, использует ли пользователь свое оборудование или нет.

Важно иметь четко определенный тип программ или приложений, которые человек может использовать в соответствии со своими функциями. И в зависимости от случая ограничьте разрешения, чтобы разрешить изменения на вашем компьютере. Помните, что если мы не примем соответствующие меры безопасности в наших сетях, простая установка программы может вызвать проблемы. Примеры: распространение вредоносных программ, вымогателей, вредоносного кода для создания бот-сетей и т. Д.

С упоминанием брандмауэров мы можем использовать инструменты анализа трафика. Это, чтобы иметь видимость трафика, генерируемого ими. Если вы обнаружите какой-либо нерегулярный пик использования полосы пропускания, проверьте, возникает ли ситуация через какую-то подозрительную программу или ее нельзя использовать во внутренней сети.

Отслеживать общие изменения конфигурации

Хорошей практикой является проведение внутреннего контроля и / или аудита в поисках нерегулярных действий в конфигурации брандмауэра. Кроме того, мы можем обнаружить возможности для внедрения передового опыта в отношении конфигурации рассматриваемых межсетевых экранов. Важно помнить, что действия по мониторингу или аудиту не должны рассматриваться как простой механизм контроля. Скорее, он может служить мостом для принятия практик, которые в конечном итоге приносят пользу конечным пользователям сети.

В любом случае, служба поддержки вашего провайдера должна помочь вам в случае возникновения вопросов, запросов или проблем.

То, что принято оставлять в стороне, это аспект разрешения , Мы должны помнить, что это не то же самое, что сотрудники организации работают «под контролем» внутренней сети компании, что они делают это удаленно. Важно сделать обзор разрешений, особенно если практика работы на дому будет в течение нескольких месяцев или что-то определенное.

Никогда не повредит ограничить разрешения и доступ. Многочисленные кибератаки, которые ставят под контроль тысячи людей по всему миру, более чем когда-либо готовы действовать. Это так, потому что гораздо больше людей работают из дома, и многие из них не имеют необходимых мер безопасности для подключения к своим ресурсам. Не забудь, любой тип атаки в основном из-за лени, невежества, невежества и даже невинности со стороны пользователей и ИТ-специалистов.

Французский исследователь кибербезопасности случайно обнаружил уязвимость нулевого дня в операционных системах (ОС) Windows 7 и Windows Server 2008 R2, сообщает интернет-портал ZDNet.

Критические уязвимости были найдены Клеманом Лабро во время работы над обновлением инструментов безопасности Windows. Проблема заключается в неправильно настроенных разделах реестра для служб RPC Endpoint Mapper (удаленный вызов процедур) и DNS Cache (кэш системы доменных имен), которые являются частью всех установок этой операционной системы.

Найденная уязвимость позволяет злоумышленнику, у которого есть доступ к серверу или к рабочей станции, изменить настройки реестра Windows, получить доступ к системе мониторинга и загрузить в нее любой код.

Этот код будет выполняться с системными привилегиями, и, как следствие, через него можно осуществить любые действия.

«Есть и другая проблема: Windows 7 и Windows Server 2008 R2 уже сняты с поддержки Microsoft, и, скорее всего, патчи, решающие проблему, не будут выпущены.

Из-за этого в старых продуктах может быть еще много уязвимостей, и пользователям придется их использовать на свой страх и риск», — рассказал Дуров.

Windows 7 — одна из самых популярных ОС в мире. По данным на октябрь 2020 года, на ее долю приходится 22,71% всех пользователей.

«Ярким примером глобальной уязвимости и ее эксплуатации в операционных системах Microsoft явился вирус WannaCry в 2017 году, который вывел из строя около 4 млн устройств по всему миру, включая терминалы по продаже билетов в Германии, инфраструктуру аэропорта в Украине, многочисленные офисные и личные рабочие станции. Ущерб от действий вирусного ПО тогда оценили в 2$ млрд», — напомнил Суханов.

Эксперт считает, что для минимизации рисков необходимо отказаться от использования устаревших ОС, даже если они кажутся пользователю привычными и удобными.

«Я бы советовал проводить миграцию со старых версий операционных систем на более новые, выстраивать процессы контроля и анализа защищенности системы. Это повысит надежность инфраструктуры и минимизирует реализацию подобных уязвимостей», — заключил Суханов.

У каждого из команды ][ — свои предпочтения по части софта и утилит для

пентеста. Посовещавшись, выяснили: выбор так разнится, что можно составить

настоящий джентльменский набор из проверенных программ. На том и решили. Чтобы

не делать сборную солянку, весь список мы разбили на темы. Сегодня мы коснемся

святая святых любого пентестера - сканера уязвимостей.

Nessus

Если кто-то и не пробовал Nessus, то, по меньшей мере, слышал о нем.

Один из самых известных сканеров безопасности имеет богатую историю: будучи

когда-то открытым проектом, программа перестала распространяться в открытых

исходниках. К счастью, осталась бесплатная версия, которая изначально была

сильно обделена в доступе к обновлениям для базы уязвимостей и новым плагинам,

но позже разработчики сжалились и лишь ограничили ее в периодичности апдейтов.

Плагины - ключевая особенность архитектуры приложения: любой тест на

проникновение не зашивается наглухо внутрь программы, а оформляется в виде

подключаемого плагина. Аддоны распределяются на 42 различных типа: чтобы

провести пентест, можно активировать как отдельные плагины, так и все плагины

определенного типа - например, для выполнения всех локальных проверок на

Ubuntu-системе. Причем никто не ограничивает тебя в написании собственных тестов

на проникновения: для этого в Nessus был реализован специальный скриптовый язык

- NASL (Nessus Attack Scripting Language), который позже

позаимствовали и другие утилиты.

Еще большей гибкости разработчики добились, отделив серверную часть сканера,

выполняющего все действия, от клиентской программы, представляющей собой не

более чем графический интерфейс. В последней 4.2 версии демон на 8834 порту

открывает веб-сервер; с ним можно управлять сканером через удобный интерфейс на

Flash'е, имея один лишь браузер. После установки сканера серверная запускается

автоматически, как только укажешь ключ для активации: ты бесплатно можешь

запросить его на домашнем сайте Nessus. Правда, для входа, и локального,

и удаленного, понадобится предварительно создать пользователя: в винде это

делается в два клика мыши через GUI-админку Nesus Server Manager, с ее же

помощью можно запускать и останавливать сервер.

Любой тест на проникновение начинается с создания так называемых Policies -

правил, которых сканер будет придерживаться во время сканирования. Здесь-то и

выбираются виды сканирования портов (TCP Scan, UDP Scan, Syn Scan и т.д.),

количество одновременных подключений, а также типичные чисто для Nessus

опции, как, например, Safe Checks. Последняя включает безопасное сканирование,

деактивируя плагины, которые могут нанести вред сканируемой системе. Важный шаг

в создании правил - это подключение нужных плагинов: можно активизировать целые

группы, скажем, Default Unix Accounts, DNS, CISCO, Slackware Local Security

Checks, Windows и т.д. Выбор возможных атак и проверок - огромный! Отличительная

черта Nessus - умные плагины. Сканер никогда не будет сканировать сервис только

по номеру его порта. Переместив веб-сервер со стандартного 80-го порта, скажем,

на 1234-й, обмануть Nessus не удастся - он это определит. Если на FTP-сервере

отключен анонимный пользователь, а часть плагинов используют его для проверки,

то сканер не будет их запускать, заведомо зная, что толку от них не будет. Если

плагин эксплуатирует уязвимость в Postfix'е, Nessus не будет пытать

счастья, пробуя тесты против sendmail'а - и т.д. Понятно, что для выполнения

проверок на локальной системе, необходимо предоставить сканеру Credentials

(логины и пароли для доступа) - это завершающая часть настройки правил.

OpenVAS

Несмотря на то, что исходные коды Nessus стали закрытыми, движок Nessus 2 и

часть плагинов по-прежнему распространяются по лицензии GPL в виде проекта

OpenVAS (OpenSource Vulnerability Assessment Scanner). Сейчас проект

развивается совершенно независимо от своего старшего брата и делает немалые

успехи: последняя стабильная версия вышла как раз перед отправкой номера в

печать. Неудивительно, что OpenVAS так же использует клиент-серверную

архитектуру, где все операции сканирования выполняются серверной частью - она

работает только под никсами. Для запуска потребуется закачать пакеты

openvas-scanner, а также набор библиотек openvas-libraries. В качестве

клиентской части для OpenVAS 3.0 доступна только никсовая GUI-программа,

но, думаю, что, как у предыдущих версий, скоро появится порт для винды. В любом

случае, проще всего воспользоваться OpenVAS при помощи небезызвестного

LiveCD Bactrack (4-ая версия), в котором он уже установлен. Все основные

операции для начала работы вынесены в пункты меню: OpenVAS Make Cert (создание

SSL-сертификата для доступа к серверу), Add User (создание юзера для доступа к

серверу), NVT Sync (обновление плагинов и баз уязвимостей), и, в конце концов,

OpenVAS Server (запуск сервера через пункт меню). Далее остается только

запустить клиентскую часть и выполнить подключение к серверу для начала пентеста.

Открытость и расширяемость OpenVAS позволила сильно прокачать

программу. Помимо непосредственно плагинов для анализа защищенности, в нее

интегрировано немало известных утилит: Nikto для поиска уязвимых CGI-сценариев,

nmap для сканирования портов и моря других вещей, ike-scan для обнаружения IPSEC

VPN узлов, amap для идентификации сервисов на портах, используя fingerprinting,

ovaldi для поддержки OVAL - стандартного языка для описания уязвимостей — и

множество других.

XSpider 7

Первые строчки кода XSpider были написаны 2 декабря 1998 года, а за

прошедшие с тех пор 12 лет этот сканер стал известен каждому российскому

специалисту по информационной безопасности. Вообще, Positive Technologies - одна

из немногих компаний на отечественном рынке информационной безопасности, чьи

сотрудники умеют реально что-то ломать, а не только красиво продавать услуги.

Продукт был написан не программистами, а специалистами по ИБ, знающими, как и

что надо проверять. Что в итоге? Имеем очень качественный продукт с одним лишь,

но весьма серьезным для нас минусом: XSpider платный! Задаром

разработчики предлагают урезанную демо-версию, в которой не реализован целый ряд

проверок, в том числе эвристических, а также онлайн-обновления для базы

уязвимостей. Более того, силы разработчиков сейчас всецело направлены на другой

продукт - систему мониторинга информационной безопасности MaxPatrol, для

которой, увы, нет даже и демки.

GFI LANguard

За что я особенно люблю этот продукт, так это за набор предустановленных

профилей для сканирования. Помимо полного сканирования удаленной системы,

подразумевающего все виды доступных проверок (кстати, есть специальная версия

для медленного коннекта - например, для тормозного VPN-соединения через Штаты),

есть масса отдельных групп проверок. Например, можно быстро проверить десятки

хостов на наличие уязвимостей из Top20, составленной известной

security-корпорацией SANS. Тут же можно активировать и поиск машин с

неустановленными патчами или сервис-паками, выбрать профиль для пентеста

веб-приложений и т.д. Причем, кроме профилей, непосредственно направленных на

поиск уязвимостей, есть и ряд средств для аудита: поиск шар, умный сканер

портов, в том числе для поиска открытых малварью соединений, определение

конфигурации компьютера и т.д. Получается, в одном продукте уживаются масса

полезных утилит.

Постоянно обновляемая база уязвимостей GFI LANguard включает более чем

15000 записей, позволяя сканировать самые разные системы (Windows, Mac OS, Linux),

в том числе, установленные на виртуальных машинах. Сканер автоматически

подтягивает обновления для базы, которые в свою очередь формируются по отчетам

BugTraq, SANS и других компаний. Реализовать свои собственные проверки, как

водится, можешь и ты сам. Для этого тебе предоставляется специальный скриптовый

язык, совместимый с Python и VBScript (какова связка!), а для полного удобства

еще и удобный редактор с дебагером - получается настоящая IDE. Еще одна

уникальная фишка LANguard'а - возможность определения того, что машина запущена

в виртуальном окружении (пока поддерживается VMware и Virtual PC) - это одна из

уникальных фишек сканера.

Retina Network Security Scanner

Главное разочарование этого легендарного сканера постигло меня сразу после

запуска. Установщик последней версии, выругавшись, сказал, что запустить

Retina на Windows 7 или Windows Server 2008 R2 на текущий момент нельзя. Не

очень-то вежливо, пришлось открывать виртуальную машину, но я-то знал: оно того

стоит. Retina - один из лучших сканеров, который определяет и анализирует

хосты локальной сети. Физические и виртуальные серверы, рабочие станции и

ноутбуки, маршрутизаторы и аппаратные брандмауэры - Retina представит

полный список подключенных к сети устройств, выведет информацию о беспроводных

сетях. Каждый из них она всячески будет пытать в поиске хоть какого-то намека на

уязвимость, и делает это очень шустро. На сканирование локальной сети класса С

уходит примерно 15 минут. Продукт Retina определяет уязвимости ОС,

приложений, потенциально опасные настройки и параметры. В результате можно

получить обзорный план сети с отображением потенциально уязвимых мест. База с

уязвимостями, по заверениям разработчиков, обновляется ежечасно, а информация об

уязвимости попадает в базу не позднее 48 часов после появления о ней первого

багтрака. Впрочем, сам факт, что это продукт фабрики eEye, уже является своего

рода гарантией качества.

Microsoft Baseline Security Analyzer

SAINT

X-Scan

Последняя версия этого сканера вышла еще в 2007 году, что вовсе не мешает

использовать его сейчас благодаря системе подключаемых плагинов и скриптов,

написанных на языке NASL, таком же, который используется в Nessus/OpenVAS. Найти

и отредактировать имеющиеся скрипты несложно - все они находятся в папке scripts.

Для запуска сканера необходимо обозначить параметры сканирования через меню

Config -> Scan Parameter. В качестве объекта сканирования может выступать как

конкретный IP, так и диапазон адресов, но в последнем случае надо быть морально

готовым к тому, что тестирование будет длительным. Сканер, увы, не самый

быстрый. На скорость пропорционально влияет и количество подключенных модулей:

дополнения, проверяющие стойкость паролей для SSH/VNC/FTP, одни из самых

прожорливых. Внешне X-Scan больше напоминает самоделку, созданную кем-то

для собственных нужд и пущенную в паблик на свободное плавание. Возможно, он бы

и не получил такой популярности, если не поддержка скриптов Nessus, которые

активируются с помощью модуля Nessus-Attack-Scripts. С другой стороны, стоит

посмотреть отчет о сканировании, и все сомнения в полезности сканера отходят на

второй план. Он не будет оформлен по одному из официальных стандартов ИБ, но

точно расскажет много нового о сети.

Rapid 7 NeXpose

Rapid 7 - одна из самых быстро растущих компаний, специализирующихся

на информационной безопасности в мире. Именно она недавно приобрела проект

Metasploit Framework, и именно ее рук дело - проект NeXpose. Стоимость

"входа" для использования коммерческой версии составляет без малого $3000, но

для энтузиастов есть Community-версия с чуть-чуть урезанными возможностями.

Такая бесплатная версия легко интегрируется с Metasploit'ом (нужна версия не

ниже 3.3.1). Схема работы достаточно хитрая: сначала запускается NeXpose, далее

Metasploit Console (msfconsole), после чего можно запускать процесс сканирования

и настраивать его с помощью ряда команд (nexpose_connect, nexpose_scan,

nexpose_discover, nexpose_dos и другие). Прикольно, что можно совмещать

функциональность NeXpose и других модулей Metasploit'а. Самый простой, но

действенный пример: искать компьютеры с некой уязвимостью и тут же

эксплуатировать ее с помощью соответствующего модуля Metasploit - получаем

авторутинг на новом качественном уровне.

WARNING

Пентест серверов и ресурсов владельца ресурсов без его воли - деяние уголовно

наказуемое. В случае использования полученных знаний в незаконных целях автор и

редакция ответственности не несут.

Несколько бесплатных средств для обнаружения уязвимостей в приложениях, настройках подключений и работе вашего компьютера, работающего в в операционной системе Windows. Также, при сканировании на предмет уязвимостей могут использоваться облачные технологии.

4MOSAn Vulnerability Management — уникальный бесплатный сканер уязвимостей, основанный на облачных технологиях. Данная программа зарекомендовала себя как надежное средство позволяющее выявить слабые места в безопасности после сканирования сети. Определяет уровень опасности, который может исходить из отдельно взятого момента на основе мирового рейтинга опасности уязвимостей. Приложение поддерживает IPv4 и IPv6 протоколы.

Secunia PSI — это бесплатный инструмент повышения безопасности, разработанный с единственной целью помочь вам обезопасить свой компьютер от уязвимостей в программах. Сканирование, обнаружение и обновление уязвимостей программы. Secunia Software первый внутренний сканер уязвимости, который сосредоточен исключительно на выявление и оценку отсутствующих обновлений безопасности, и с истекшим сроком эксплуатации программ - результат беспрецедентного уровня точности сканирования. Сканирование отсутствующих обновлений безопасности и уязвимостей никогда не было таким простым и более точным.

Windows Vulnerability Scanner — бесплатный сканер, который проверяет вашу систему Windows на наличие уязвимостей. Он поможет вам пропатчить систему, чтобы сделать вашу систему безопасной. Данный сканер уязвимостей, не смотря на сравнительно не большой размер, является довольно серьёзным инструментом для выявления таковых. Программиста компании Proland Software пошли по пути, который предполагает минимальное участие пользователя в процессе проверки компьютера.

Ни в одной операционной системе нет такого большого количества уязвимостей как в Windows, и для исправления проблем зачастую приходится выпускать патчи в спешке. С точки зрения атакующего понимание, какие патчи присутствуют системе, может стать решающим фактором успеха при эксплуатации брешей и проникновении в систему. В этой статье мы рассмотрим три метода для поиска патчей, установленных в системе: Metasploit, WMIC и Windows Exploit Suggester.

В Metasploit будет использоваться пост-модуль для поиска отсутствующих патчей. В случае с WMIC будут запускаться команды напрямую в шелле системы для просмотра патчей. При помощи Windows Exploit Suggester мы будем сравнивать патчи, установленные в системе, с базой данных уязвимостей. В качестве атакующей системы будет использоваться Kali Linux, атакуемой – непропатченная версия Windows 7.

Метод 1: Metasploit

В терминале запускаем команду msfconsole.

Для запуска пост-модуля нам нужно скомпрометировать целевую систему и получить meterpreter-сессию. Поскольку мы имеем дело с непропатченной версией Windows 7, то можем выполнить быструю эксплуатацию при помощи EternalBlue.

Загружаем соответствующий модуль при помощи команды use:

Настраиваем нужные опции и выполняем команду run для запуска эксплоита:

У нас появилась meterpreter-сессия в целевой системе. Поскольку пост-модули работают в текущей сессии в фоновом режиме, нам нужно перевести сессию в этот режим.

Теперь загружаем модуль при помощи команды use:

Если ввести команду options, Metasploit покажет все доступные настройки для текущего модуля:

Все, что нам нужно - установить номер сессии. При необходимости можно через запятую указать перечень дополнительных патчей для поиска. Однако сейчас подойдет стандартный набор.

При помощи команды set устанавливаем номер сессии, которая находится в фоновом режиме:

Теперь вводим команду run для запуска модуля:

После отработки модуля видно, что первые два патча не установлены. Кроме того, отображены некоторые дополнительные потенциальные уязвимости и связанные патчи.

Метод 2: WMIC

WMIC (Windows Management Instrumentation Command-Line) представляет собой утилиту для выполнения WMI-операций в ОС Windows. В некотором смысле этот инструмент является командной оболочкой и может работать в интерактивном и неинтерактивном режиме.

Вначале нам нужен шелл в целевой системе. Используя ранее полученную meterpreter-сессию, подключаемся к системному шеллу.

Запускаем команду sessions с флагом –i для взаимодействия с сессией:

В появившемся приглашении Meterpreter вводим команду shell и попадаем в системный шелл:

Теперь мы можем воспользоваться утилитой WMIC для просмотра установленных патчей. Вводим команду wmic qfe list и получаем список QFE-патчей (quick fix engineering), присутствующих в системе:

По каждом патчу выводится ID, описание, информация об установке и URL. Мы также можем добавить к нашей команде слово full для получения сведений в немного другом формате:

Этот метод очень удобен, поскольку не требует ничего, кроме базового шелла в целевой системе для запуска WMIC.

Метод 3: WindowsExploit Suggester

Последний инструмент в нашем обзоре - Windows Exploit Suggester. Эта утилита, написанная на Python, сравнивает патчи, установленные в целевой системе с базой данных уязвимостей компании Microsoft. Все операции выполняются на нашей локальной машине.

Windows Exploit Suggester требует результатов отработки команды systeminfo в целевой системе для последующего сравнения с базой данных. Поскольку у нас все еще есть шелл, запускаем следующую команду:

Сохраняем полученные результаты в текстовый файл на локальной машине:

Теперь при помощи утилиты wget загружаем скрипт с GitHub:

Устанавливаем все необходимые зависимости (в нашем случае пакет python-xlrd).

Когда все необходимое установленное, нужно сгенерировать базу данные бюллетеней безопасности от Microsoft. Windows Exploit Suggester выполняет эту операцию автоматически, если указать аргумент update:

Теперь запускаем утилиту с указанием файлов с информацией от systeminfo и только что сгенерированной базой:

Скрипт возвратит патчи, которые не установленные в целевой системе, вместе с релевантной информацией и ссылками:

Вероятно, этот метод позволяет получить наиболее достоверную информацию, поскольку при сравнении мы используем обновленную базу данных. Кроме того, здесь возможен удаленный запуск.

В этом руководстве мы рассмотрели несколько методов для получения информации о неустановленных патчей на машине с ОС Windows. Вначале мы использовали пост-модуль в Metasploit, потом утилиту WMIC и в конце скрипт Windows Exploit Suggester, написанный на Python. Получение списка патчей чрезвычайно полезно во время атаки, поскольку мы сразу же сужаем количество потенциальных эксплоитов, экономим время и в итоге сильно упрощаем себе жизнь.

Читайте также: