Создайте запрещающее правило получения ip по dhcp windows server 2019

Обновлено: 06.07.2024

Чтобы создать политику интеграции NAP и DHCP, выполните следующие действия:

1. На сервере, который будет выполнять роль сервера политики сети запустите Мастер добавления компонентов (Add Features Wizard), чтобы установить консоль Сервер политики сети (Network Policy Server).

2. В дереве консоли Сервер политики сети (Network Policy Server) выделите узел NPS (Локально) (NPS (Local)) и щелкните ссылку Настройка NAP (Configure NAP) на главной панели. Запустится мастер Настройка NAP (Configure NAP Wizard).

4. На странице Укажите серверы принудительной защиты доступа к сети под управлением DHCP-сервера (Specify NAP Enforcement Servers Running DHCP Server) укажите все удаленные DHCP-серверы вашей сети:

• Щелкните Добавить (Add). В диалоговом окне Новый RADIUS-клиент (Add New RADIUS Client) введите понятное имя удаленного сервера в поле Понятное имя (Friendly Name). В поле Адрес (Address) введите DNS-имя или IP-адрес удаленного сервера DHCP. Для проверки адреса щелкните Проверить (Verify).

• В разделе Общий секрет (Shared Secret) установите переключатель Создать (Generate). Затем щелкните кнопку Создать (Generate), чтобы создать длинный пароль с общим секретом. Вам нужно будет ввести эту фразу в политику NAP DHCP на всех удаленных DHCP-серверах. Поэтому обязательно запишите ее или сохраните в файле, в безопасном расположении. Щелкните ОК.

5. Щелкните Далее (Next). На странице Укажите DHCP-области (Specify DHCP Scopes) вы можете задать области DHCP, к которым будет применена политика. Если области не указаны, политика применяется ко всем областям на выбранных DHCP-серверах, в которых включена NAP. Два раза щелкните Далее (Next).

6. На странице Задайте группу сервера исправлений NAP и URL-адрес (Specify A NAP Remediation Server Group And URL) выберите группу серверов обновлений или щелкните Создать группу (New Group), чтобы задать группу серверов исправлений. На этих серверах хранятся обновления ПО для NAP-клиентов. В текстовое поле введите URL веб-страницы с инструкцией, как привести компьютер в соответствие с политикой NAP. Убедитесь, что клиенты DHCP могут открыть эту страницу. Щелкните Далее (Next).

7. На странице Определите политику работоспособности NAP (Define NAP Health Policy) задайте, как будет работать политика работоспособности NAP. В большинстве случаев можно оставить стандартные параметры, которые запрещают вход в сеть клиентам, не совместимым с NAP. Для NAP-совместимых клиентов проводится проверка работоспособности и автоматическое исправление. Это позволяет им получить необходимые обновления ПО. Щелкните Далее (Next) и Готово (Finish).

Вы можете настроить параметры NAP для всего DHCP-сервера или для отдельных областей. Чтобы просмотреть или изменить глобальные параметры NAP, выполните следующие действия:

1. В консоли DHCP разверните узел нужного сервера. Щелкните правой кнопкой узел IPv4 и выберите Свойства (Properties).

2. На вкладке Защита доступа к сети (Network Access Protection), щелкните кнопку Включить во всех областях (Enable On All Scopes) или Отключить во всех областях (Disable On All Scopes), чтобы включить или отключить NAP для всех областей сервера.

Выберите один из следующих переключателей, чтобы указать, как должен действовать DHCP-сервер, если NPS-сервер недоступен. Затем щелкните ОК.

• Полный доступ (Full Access) Предоставляет DHCP-клиентам полный доступ к сети. Клиентам позволено выполнять любые разрешенные действия.

• Ограниченный доступ (Restricted Access) Предоставляет DHCP-клиентам ограниченный доступ к сети. Клиенты могут работать только с тем сервером, к которому они подключены.

• Отбросить клиентский пакет (Drop Client Packet) Блокирует запросы клиентов и запрещает выход клиентов в сеть. У клиентов нет доступа к ресурсам сети.

Чтобы просмотреть и изменить параметры NAP для отдельных областей, выполниет следующие действия:

1. В консоли DHCP разверните узел нужного сервера. Затем разверните узел IPv4.

2. Щелкните правой кнопкой нужную область и выберите Свойства (Properties).

3. На вкладке Защита доступа к сети (Network Access Protection) установите переключатель Включить для этой области (Enable For This Scope) или Отключить для этой области (Disable For This Scope), чтобы включить или отключить NAP для данной области.

4. Если вы включили NAP и хотите использовать профиль NAP отличный от стандартного, установите переключатель Использовать особый профиль (Use Custom Profile) и введите имя профиля, например, Alternate NAP DHCP.

Данная статья описывает процедуру установки и настройки DHCP сервера на базе Windows Server 2019. В статье описаны особенности установки и настройки DHCP роли, создания областей DHCP, настройки их параметров и резервации статических адресов. Мы рассмотрим как привычный способ настройки параметров DHCP сервера через графическую консоль, так и настройку DHCP из командной строки PowerShell.

Протокол DHCP (Dynamic Host Configuration Protocol) используется для автоматического назначения сетевых настроек (IP адрес, маска подсети, шлюз, DNS сервера и т.д.) устройствам в вашей сети (компьютеры, ноутбуки, сканеры, принтеры и т.д.). Также DHCP сервер позволяет более эффективно использовать адресное пространство, избегать конфликта IP адресов в сети и централизованно управлять сетевыми параметрами на клиентских устройствах.Установка роли DHCP сервера в Windows Server 2019/2016

В этом примере мы установим DHCP сервер на хосте с Windows Server 2019 и IP адресом 192.168.13.4. Вы можете использовать как Server Core версию, так и Full GUI. В маленькой инфраструктуре допустимо устанавливать DHCP сервер на сервер с ролью контроллера домена Active Directory.

Обязательно назначьте статический IP адрес серверу с ролью DHCP сервер. При установке роли DHCP из консоли PowerShell на сервере с автоматическим получением IP адреса появляется предупреждение:Установить роль DHCP Server можно из консоли Server Manager (Add Roles and Features -> Server Roles).

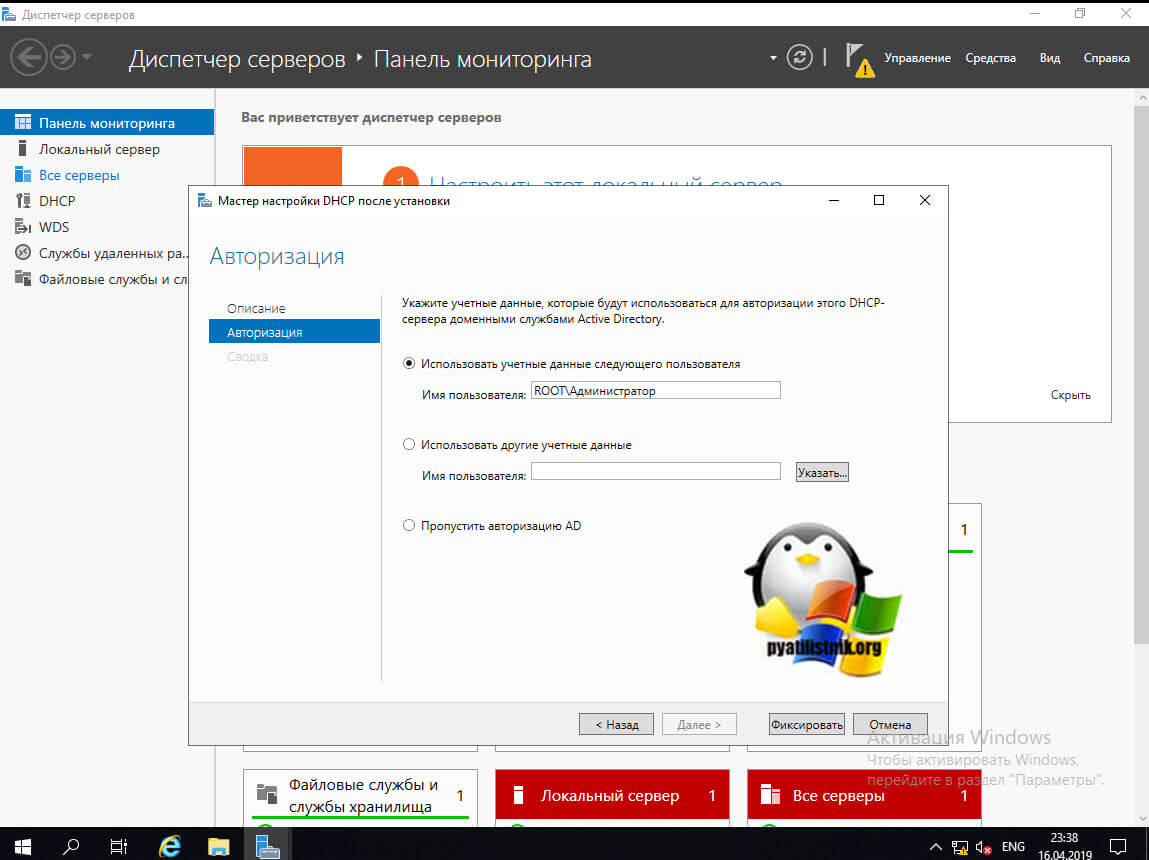

После установки роли DHCP роли нужно выполнить Post-Deployment Configuration. Для этого в консоли Server Manager щелкните по уведомлению и выберите Complete DHCP configuration.

Вам будет предложено аутентифицировать новый DHCP сервер в Active Directory (экран Authorization). Для авторизации DHCP сервера в AD учетная запись должна состоять в доменной группе Enterprise Admins.

Если у вас нет прав на авторизацию DHCP в AD, вы можете указать, чтобы ваш DHCP сервер запускался без проверки авторизации в домене:Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\DHCPServer\Parameters" -Name DisableRogueDetection -Value 1 -Force

Также вы можете установить и настроить DHCP роль в Windows Server из консоли PowerShell.

Установка роли DHCP:

Install-WindowsFeature DHCP –IncludeManagementTools

Проверьте, что роль и инструменты управления RSAT-DHCP установлены:

Get-WindowsFeature -Name *DHCP*| Where Installed

Авторизуйте DHCP сервер в Active Directory (укажите DNS имя сервера и IP адрес, который будет использоваться DHCP клиентами):

Создайте локальные группы безопасности DHCP сервера:

Чтобы Server Manager перестал показывать уведомление о том, что DHCP роль требует настройки, выполните команду:

Set-ItemProperty -Path HKLM:\SOFTWARE\Microsoft\ServerManager\Roles\12 -Name ConfigurationState -Value 2

Restart-Service -Name DHCPServer -Force

База данных и логи DHCP сервера находятся в каталоге %systemroot%\system32\dhcp .

Настройка DHCP областей в Windows Server

После установки роли DHCP вам нужно создать DHCP области (Scopes), которые описывают диапазоны IP адресов и другие настройки, выдающиеся сервером клиентам.

Для управления сервером DHCP используется консоль dhcpmgmt.msc (вы можете управлять DHCP сервером локально или с удаленного компьютера с установленным RSAT). Запустите консоль DHCP, разверните ваш сервер -> IPv4.

Чтобы создать новую область выберите New Scope.

Укажите название DHCP области.

Далее нужно указать длительность аренды (Lease Duration) IP адреса DHCP клиентом (по умолчанию 8 дней, менять без особой необходимости не нужно).

Укажите, что вы хотите настроить дополнительный параметры DHCP области.

.

Укажите IP адрес шлюза в подсети, который должен назначаться клиентам (в нашем примере это 192.168.100.1).

Затем укажите имя домена и адреса DNS серверов, которые будут назначены клиентам DHCP.

Осталось активировать DHCP область (разрешить ей обслуживать клиентов).

DHCP сервер может выдавать клиентам различный настройки (кроме IP адреса). Для этого используются Scope Options.

В Windows Server DHCP можно настроить глобальные настройки области или Scope Options для каждой области.

Ранее мы уже настроили три опции области:

- 003 Router

- 006 DNS Server

- 015 DNS Domain Name

Можно добавить и другие опции (NTP сервера, PXE и т.д.).

В разделе Server Options DHCP сервера можно настроить глобальные опции, которые будут наследуются всеми областями. Но вы можете переопределить глобальные настройки в настройках каждой области (опции области имеют приоритет над опциями сервера).

Один DHCP сервер может обслуживать сотни удаленных подсетей и VLAN. Поэтому вы можете создать на нем несколько областей. Главное, чтобы в каждой из подсетей был настроен ретранслятор (DHCP relay agent), который пересылает широковещательные DHCP-запросы на указанный DHCP сервер. В терминах Cisco DHCP ретранслятор называется ip helper. Вы можете настроить DHCP Relay даже на Windows Server.

Протокол DHCP в качестве транспорта использует протокол UDP. Пакеты от клиента к серверу передаются по порту 67 UDP, обратно через UDP 68Резервация IP адресов на DHCP сервере

По умолчанию DCHP сервер выдает клиентам динамические адреса. Это означает что IP адрес у любого клиента может меняться. Если вы хотите, чтобы определенные устройства всегда получали от DHCP сервера один и тот же адрес, вы можете его зарезервировать (например, для сетевых принтеров, которые настроены у пользователей).

Для DHCP резервации выберите область и перейдите в секции Reservation. В меню выберите New Reservation.

При создании резервации нужно указать IP адрес, который нужно сохранить за клиентом и его MAC адрес (уникальное значение). MAC адрес в Windows можно получить из результатов команды ipconfig /all или с помощью PowerShell get-netadapter|select name,macaddress ). Опционально можно указать имя и описание устройства.

Также вы можете зарезервировать текущий динамический адрес за устройством, найдя его в разделе Address Leases. Щелкните по устройству и выберите Add to Reservation.

Настройка и управление DHCP сервером с помощью PowerShell

Все операции по настройке и управлению DHCP сервером на Windows Server 2019/2016 можно выполнять из консоли PowerShell. Рассмотрим основные команды управления DHCP. Для этого используется модуль DHCPServer. Импортируйте модуль в сессию:

Вывести полный список командлетов в моделе DHCP можно так:

Get-Command -Module DHCPServer

Следующая команда выведет список авторизованных DHCP серверов в Active Directory:

Вывести список DHCP областей на указанном сервере:

Get-DhcpServerv4Scope –ComputerName msk-dhcp1

Если нужно показать все параметры области (Delay, Description, Name и т.д.):

Get-DhcpServerv4Scope –ComputerName msk-dhcp1| FL *

Если нужно отобразить данные о IPv6 областях:

Получить настройки для конкретной области:

Get-DhcpServerv4Scope –ComputerName msk-dhcp1 –ScopeID 10.10.1.0

Создадим новую (неактивную) область с диапазоном адресов с 192.168.113.50 до 192.168.113.250:

Add-DhcpServerv4Scope -Name “Brahch1 192.168.113.0” -StartRange 192.168.113.50 -EndRange 192.168.113.250 -SubnetMask 255.255.255.0 -State InActive

Настроить следующие параметры DHCP сервера: DNS сервер, домен и адрес шлюза по-умолчанию:

Добавить исключения в DHCP область:

Add-DhcpServerv4ExclusionRange -ScopeID 192.168.113.0 -StartRange 192.168.113.90 -EndRange 192.168.113.100

Активировать DHCP область:

Set-DhcpServerv4Scope -ScopeID 192.168.113.0 -State Active

Для удобства можно использовать такую команду PowerShell при создании новой области:

$HashArgs = @'Name' = 'EKB Office Scope';

'Description' = 'workstations';

'StartRange' = '192.168.140.10';

'EndRange' = '192.168.140.200';

'SubnetMask' = '255.255.255.0';

'State' = 'Active';

'LeaseDuration' = '1.00:00:00';

>

Add-DhcpServerv4Scope @HashArgs

Опции для DHCP сервера добавляется так (к примеру, WPAD):

Add-DhcpServerv4OptionDefinition -ComputerName msk-dhcp1 -Name WPAD -OptionId 252 -Type String

Вывести список настроенных опций DHCP сервера можно так:

Get-DHCPServerv4OptionValue -ComputerName msk-dhcp1 | Format-List

Выведем список настроенных параметров зоны:

Get-DHCPServerv4OptionValue -ComputerName msk-dhcp1 -ScopeId 10.10.1.0 | Format-List

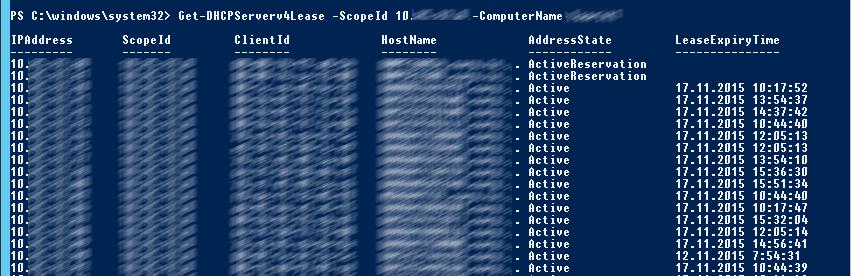

Показать текущий список арендованных адресов для области 10.10.1.0:

Get-DHCPServerv4Lease -ScopeId 10.10.1.0 -ComputerName msk-dhcp1

Создать DHCP резервацию для клиента, которому назначен динамический IP адрес 10.10.1.88 (конвертировать выданный адрес в зарезервированный):

Get-DhcpServerv4Lease -ComputerName msk-dhcp1 -IPAddress 10.10.1.88| Add-DhcpServerv4Reservation -ComputerName msk-dhcp1

Можно массово зарезервировать IP адреса для компьютеров по списку из csv файла. Для этого создайте текстовый файл в формате:

Сохраните файл с именем c:\dhcp\DHCPReservations.csv и запустите следующую команду, которая импортирует данные из csv файла и создаст DHCP резервации для клиентов:

Import-Csv –Path c:\dhcp\DHCPReservations.csv | Add-DhcpServerv4Reservation -ComputerName msk-dhcp1

Отключить область на DHCP сервере:

Set-DhcpServerv4Scope -ComputerName msk-dhcp1-ScopeId 10.10.1.0-State InActive

Удалить область с DHCP сервера:

Remove-DHCPServerv4Scope -ComputerName msk-dhcp1-ScopeId 10.10.1.0 -Force

Возможно получить статистику DHCP сервера (количество областей, резерваций, процент использования адресов и пр.).

Get-DhcpServerv4Statistics -ComputerName msk-dhcp1

Аналогичная информация для конкретной области может быть получена с помощью командлета Get-DhcpServerv4ScopeStatistics.

Конфигурацию DHCP сервера можно экспортировать в указанный XML файл с помощью команды:

Export-DHCPServer -ComputerName msk-dhcp1 -File C:\dhcp\dhcp-export.xml

Совет. Заданием с такой командой в планировщике задач можно реализовать регулярное резервное копирование конфигурации DHCP сервера.В дальнейшем эти настройки DHCP сервера можно импортировать (перенести) на другой DHCP сервер:

Есть домен на windows 2016. Есть DHCP которая поднята там где и AD DS. В DHCP есть пару областей, в которые нужно запретить подключение левых устройств. Т.е. по кабинетам расставлены розетки, куда подключаются ПК, много свобных. Нужно исключить вариант, чтобы кто-то принес свой ноут/модем/ПК и т.д., и втыкнулся в нашу сеть, получив адрес из DHCP.

Сейчас реализовано просто: я просто добавил в исключения на выдачу абсолютно все адреса *.1-254 и всё. Когда мне нужно, я просто в резервирование добавляю нужный MAC и тачка получает адрес. По моему мнение это костыль, нежели специальный функционал, который предназначен для этого.

Как еще можно реализовать запрет? Если исключить вариант с коммутатором и дизейблом нужных портов.

Есть какая нибудь фича в доменных ролях?

На самом деле лучший вариант - выдача статических адресов через RADIUS и авторизация компов, например, по сертификатам + MAC посредством 802.1x в том же RADIUS.

Интересное решение. Тоже в свое время озадачивался подобным, но руки так и не дошли.

Я бы взглянул на реализацию данного варианта. Случаем нету мануалов или примеров, как все это будет жить в домене? Чисто спортивный интерес.

Sergey Ryzhkin, была необходимость реализовывать, но организация подсдулась и я не успел реализовать это. Если использовать виндовый радиус, то очень легко все это интегрируется в домен

Дмитрий Шицков, Да мне тоже интересно, как идет авторизация.

Вот есть тачки в домене (без сертификатов), есть юзеры (допустим со смарт-картами/токенами или банально с паролями). Вот как это все будет работать? Как будут вести себя доменный ПК и ПК личный, если его подключить в сеть. Будет запрос какой-то или нужно будет в радиус заранее одобрить(импортировать) ПК из домена.

Понятное дело, эти параметры политиками можно распространить.

Запрет на ДХЦП - защита от дураков. Тру-хакер пропишет IP руками )

Вам нужно "тушить" порты которые не юзаются на коммутаторах или юзать порт-секурити ;)

Окей, а что помешает человеку дернуть сеть своего рабочего ПК и вставить туда оборудование, порт будет рабочим.

Поясните, что вы понимаете под "порт-секурити", какой это именно функционал должен быть на коммутаторе и как это работает?

Port security — функция коммутатора, позволяющая указать MAC-адреса хостов, которым разрешено передавать данные через порт. После этого порт не передает пакеты, если MAC-адрес отправителя не указан как разрешенный. Кроме того, можно указывать не конкретные MAC-адреса, разрешенные на порту коммутатора, а ограничить количество MAC-адресов, которым разрешено передавать трафик через порт.

Что такое авторизованный DHCP

Когда вы устанавливаете Active Directory в своей компании, то у вас появляется тройка ролей, которые очень часто идут вместе, я говорю про AD, DNS и DHCP. Эта тройка позволяет системному администратору получить все прелести и преимущества доменной структуры. Очень важным аспектом любой современной IT инфраструктуры, является аспекты безопасности и в случае DHCP, это очень актуально. Небольшое воспоминание из практики. Когда я еще только начинал свой путь инженера, то я плохо разбирался в сетевых протоколах и технологиях, знал так сказать азы. Я знал, что у нас в окружении установлен Windows DHCP сервер и, что он сам раздает ip-адреса. В один из рабочих дней мне позвонил менеджер и сказал, что у него пропал интернет и доступ к сетевым шарам.

Когда я к нему подошел, то стал проводить сетевую диагностику, где одним из этапов было вычисление полученного ip-адреса. Какого же было мое удивление, когда я за место диапазона 192.168.100.0 увидел диапазон адресов 192.168.1.0. Я точно знал, что на моем DHCP сервере такой области нет. В итоге оказалось, что один из программистов принес WIFI роутер в то время, это было диковинкой, а так как мозги данного устройства работали на Linux платформе, то его DHCP сервер отрабатывал быстрее, чем в Windows сервере, что в итоге вело к выдаче адресов из другой области. Вот для предотвращения таких вещей и есть авторизация DHCP сервера.

У каждого вендора своя технология авторизация данного сервиса, например в Cisco оборудовании есть технология DHCP snooping, которая делит порты на которых работает служба на да типа, на которых, это можно делать и на которых нельзя. Там где нельзя, все пакеты с DHCP сервиса будут дропаться. В Windows среде есть авторизация сервера в инфраструктуре Active Directory. Вся соль в том, чтобы если в сети появится Windows DHCP сервер и он не будет авторизован в Active Directory, то его скоупы просто не заработают и выдачи ip-адресов не будет.

Требования к серверу перед авторизацией

Авторизация DHCP сервера является обязательной процедурой и требует соблюдения некоторых вещей:

- Ваш сервер DHCP должен быть членом Active Directory

- У вас должны быть права на авторизацию его в AD, администратор предприятия или делегированная группа.

- Не должно быть проблем с созданием и редактированием атрибутов и классов в схеме Active Directory

Интересные моменты

- Сервер DHCP проверяет свою авторизацию в AD DS каждый час. Он использует протокол LDAP [MS-ADTS] для связи с Active Directory и проверки, авторизован ли он для обслуживания IP-адресов.

- При установке в среде с несколькими лесами DHCP-серверы запрашивают авторизацию изнутри. После авторизации серверы DHCP в среде с несколькими лесами сдают в аренду IP-адреса всем доступным клиентам.

- Если вы устанавливаете роль DHCP на контроллере домена, сервер автоматически авторизуется. Если вы устанавливаете его на рядовой сервер, вам нужно будет вручную выполнить процесс авторизации одним из следующих способов.

- Если в сети появится DHCP сервер, отличный от Windows платформы, то он сможет раздавать IP-адреса и авторизация ему не потребуется. Чтобы этого избежать нужны технологии на подобии DHCP snooping и системы анализа трафика.

Методы авторизации DHCP в Active Directory

Давайте теперь поговорим, о методах которые смогут добавить ваш DHCP сервер, как доверенный в раздел конфигурации базы данных Active Directory.

- Авторизация после установки из оснастки в мастере

- Из оснастки, после всех настроек

- Авторизация после установки роли, через PowerShell

- Авторизация сервиса после установки роли через командную строку и утилиту netsh

Первый метод авторизации DHCP

Я покажу его на примере Windows Server 2019, когда вы установили роль DHCP, вас попросят закончить настройку. В итоге у вас откроется окно мастера, где вас попросят авторизовать в Active Directory, обращаю внимание, что вы на этом этапе можете ее пропустить. Напоминаю, что права должны быть минимум администратора домена или аналогично делегированные.

Второй метод авторизации DHCP

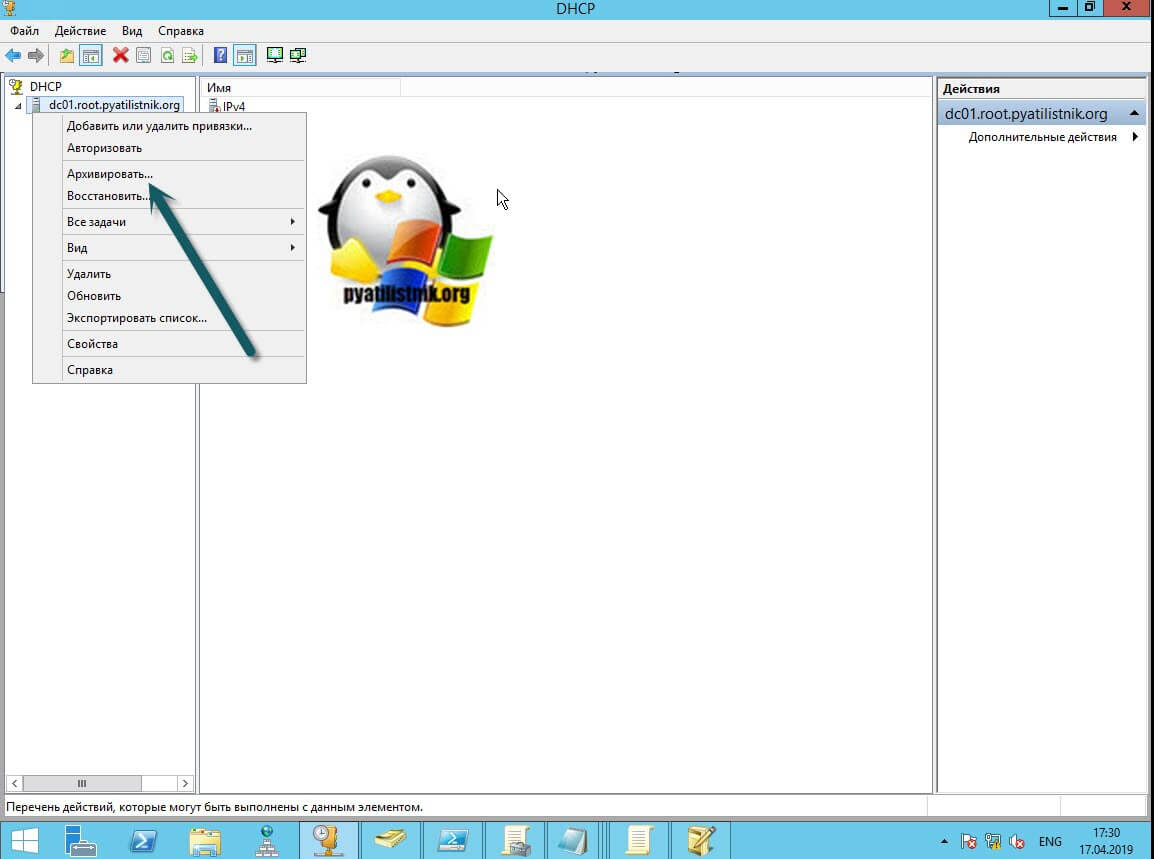

Вторым методом я могу выделить возможность, произвести авторизацию сервиса в AD в самой оснастке, после настройки области IPV4 или IPV6. Для этого нажмите в оснастке по самому корню правым кликом и выберите в контекстном меню пункт "Авторизовать".

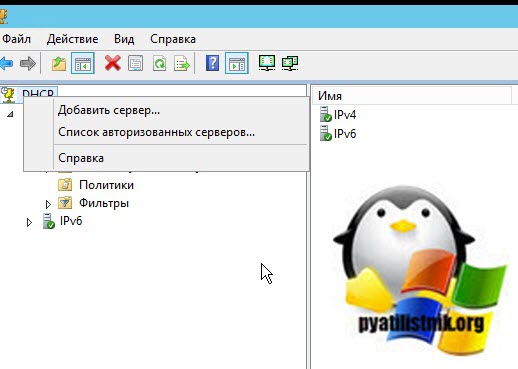

Так же в данной оснастке можно авторизовать и удаленный сервер, для этого щелкните правым кликом по корню и выберите пункт "Список авторизованных серверов".

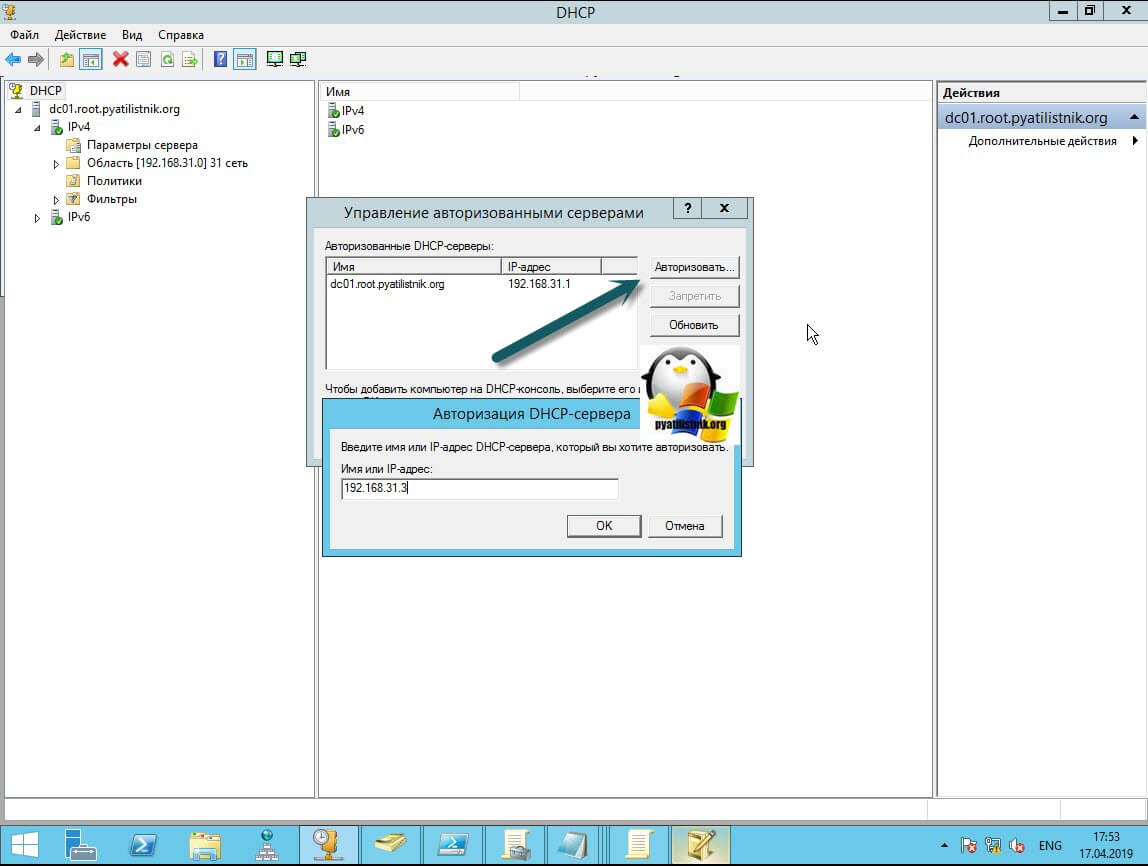

В окне "Список авторизованных серверов" нажмите кнопку "Авторизовать". У вас откроется дополнительное окно, где можно указать DNS имя или IP-адрес. Я впишу мой второй дополнительный сервер с ip-адресом 192.168.31.3.

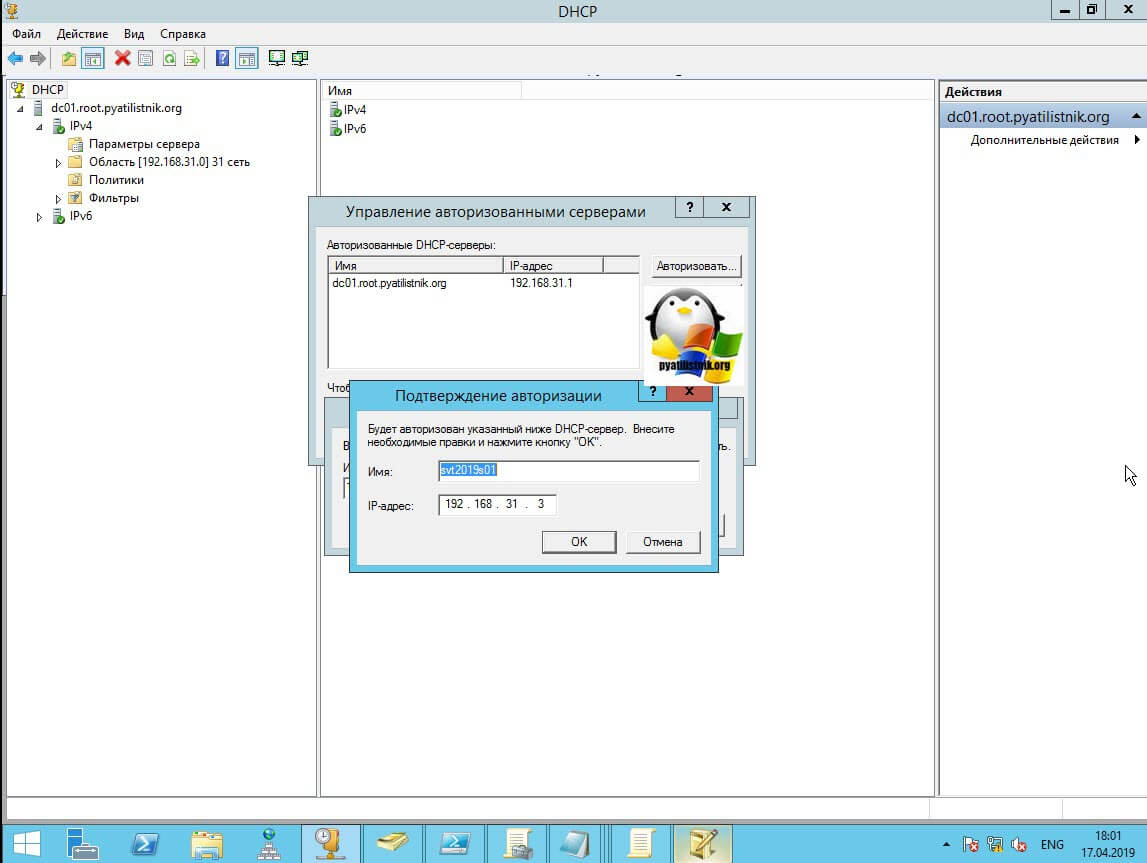

Произойдет поиск роли DHCP на данном сервере. Если она там есть то появится дополнительное окно, где нужно нажать "ОК".

Все сервер у вас должен появится в списке авторизованных.

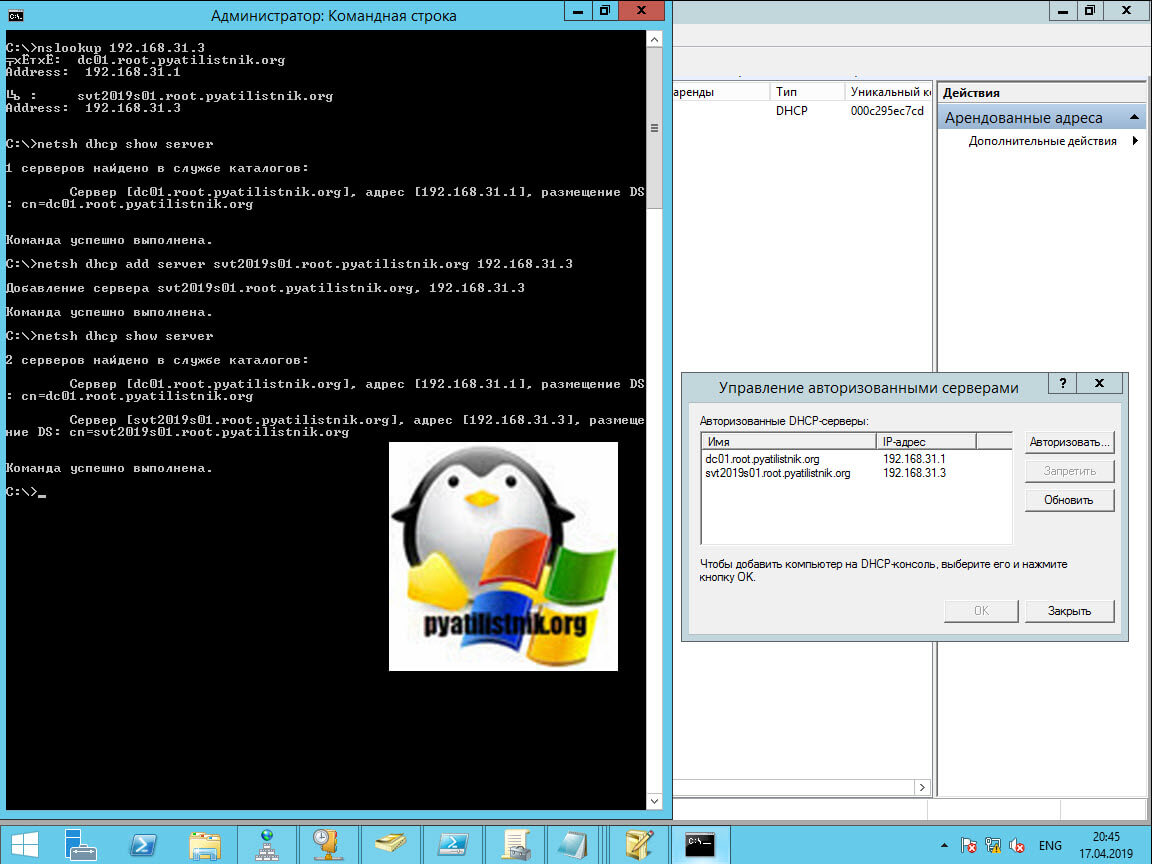

Авторизовать DHCP-сервер с помощью Netsh

Откройте командную строку с правами администратора и введите следующую команду для авторизации DHCP-сервера.

После этого я сделал вывод списка авторизованных DHCP и вижу, что их теперь два.

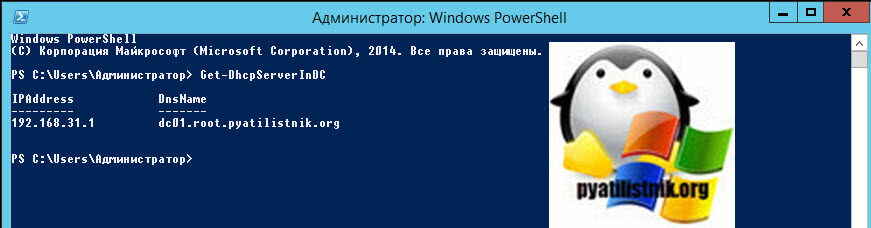

Авторизовать DHCP-сервер с помощью PowerShell

Естественно я не могу обойти стороной любимый язык PowerShell, так как он с поставленной задачей справляется на 5+. Откройте свой PowerShell в режиме администратора и выведите для начала список текущих DHCP адресов в домене.

Вижу, что в данный момент он один.

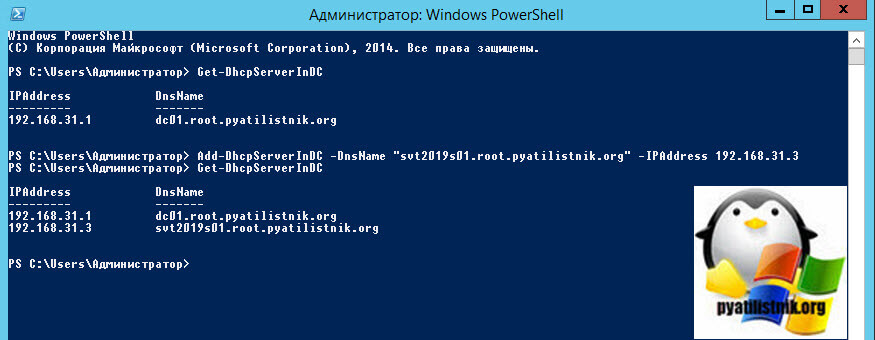

Теперь, чтобы добавить второй сервер, выполните команду:

Add-DhcpServerInDC -DnsName "svt2019s01.root.pyatilistnik.org" -IPAddress 192.168.31.3

Как деактивировать DHCP сервер

Логично предположить, что методов деактивации тоже четыре.

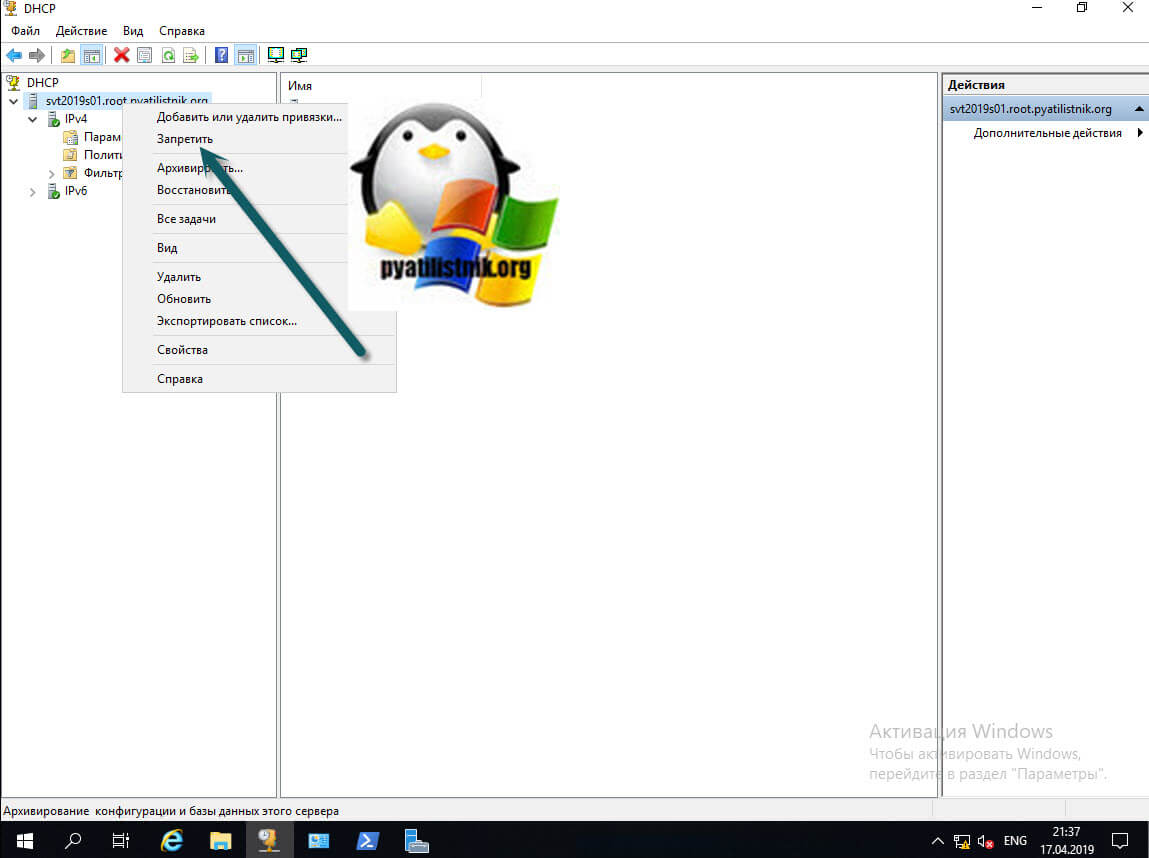

- Из оснастки DHCP сервера, для этого правым кликом по названию сервера и из контекстного меню выбираем пункт "Запретить".

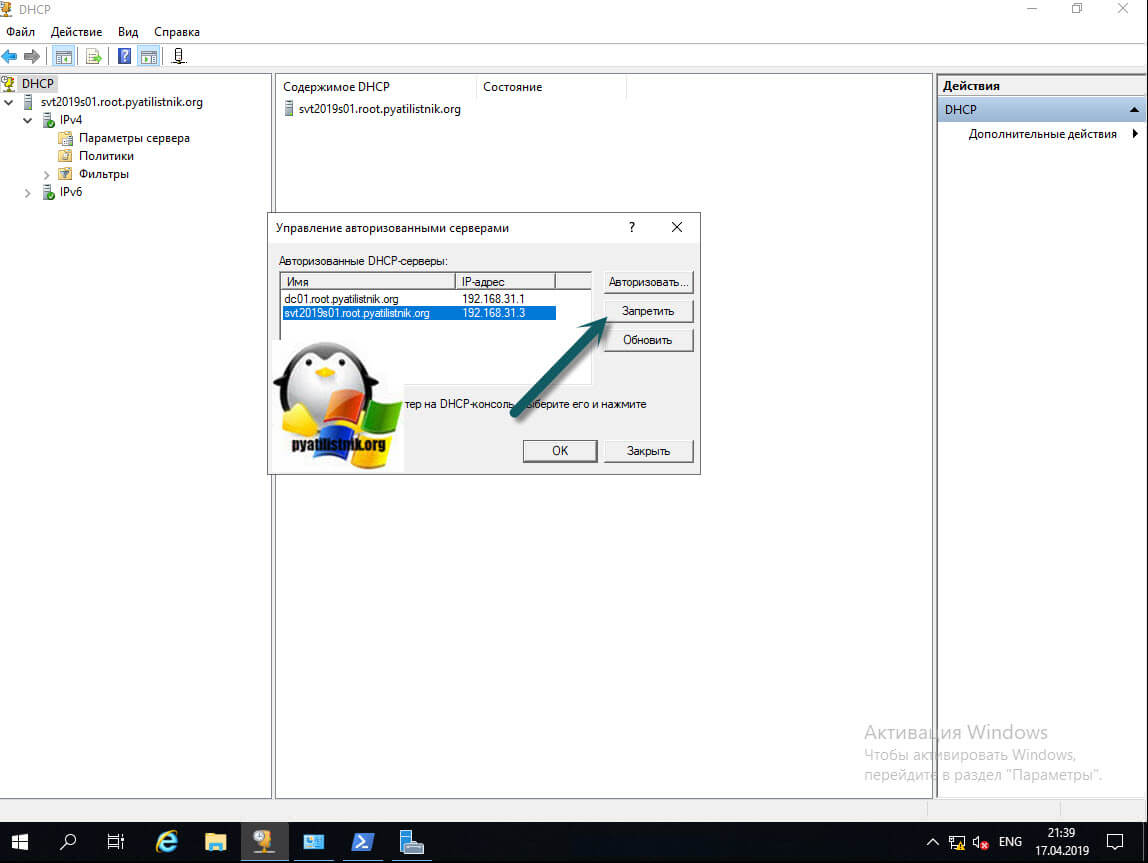

- Второй метод деактивации - это из окна "Управление авторизованными серверами", выбираем нужный и нажимаем кнопку "Запретить"

- Третий метод запретить конкретный сервис, это утилита командной строки netsh.

- Последний метод деактивации, это в PowerShell

Где прописывается DHCP в конфигурации Active Directory

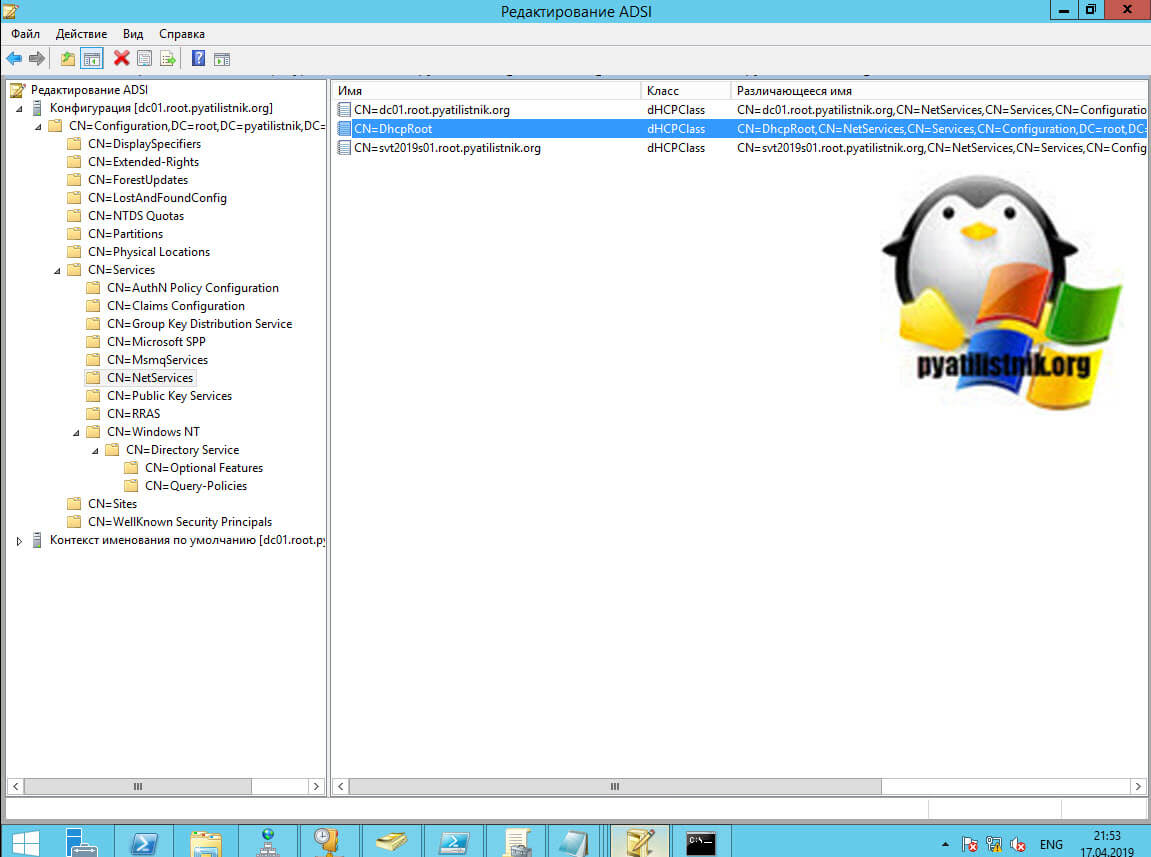

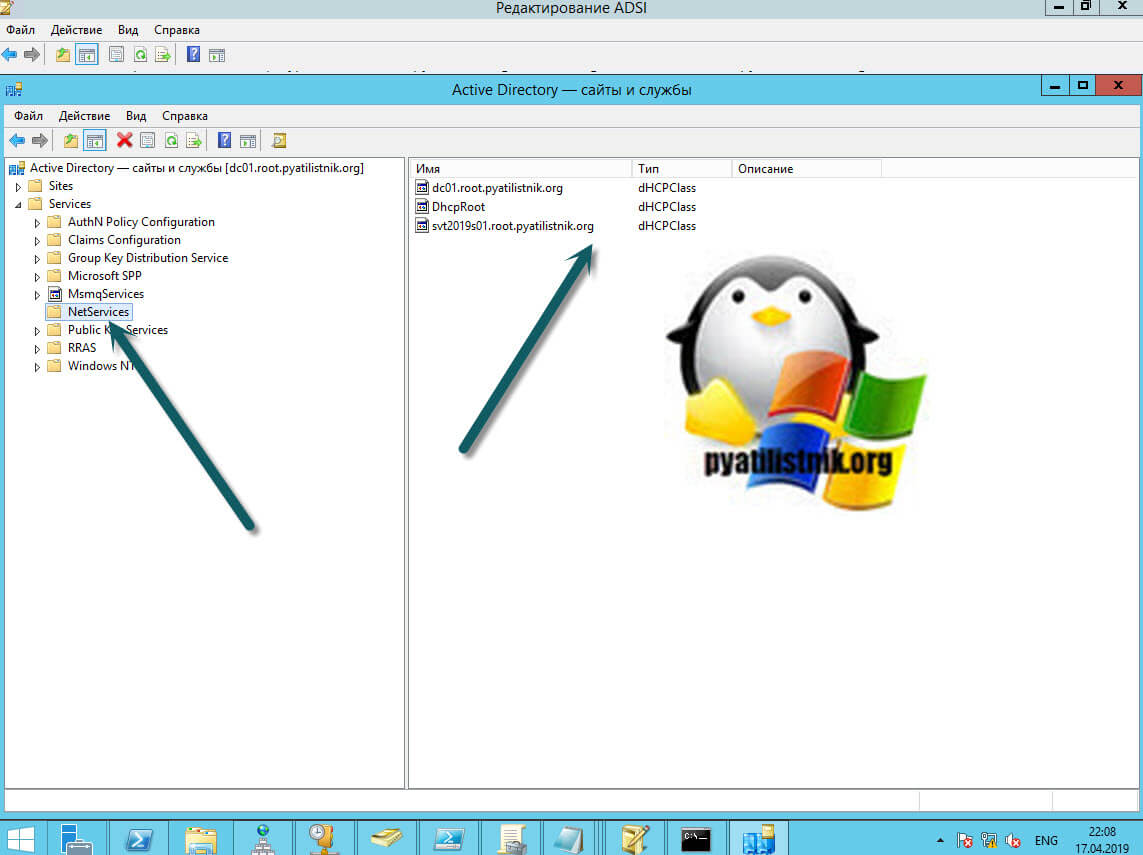

Теперь хочу вам показать, где в классах и с какими атрибутами прописываются записи авторизованных DHCP серверов. Откройте редактор атрибутов AD и зайдите в раздел конфигурации. Перейдите по пути: CN=Services,CN=Configuration,DC=root,DC=pyatilistnik,DC=org. В данном контейнере вы увидите записи ваших авторизованных DHCP сервисов и очень важную запись CN=DhcpRoot, если ее нет, то это плохо.

Когда вы пытаетесь авторизовать сервер, то первым делом проверяется наличие записи CN=DhcpRoot ,и если она не найдена, то вы не сможете завершить вашу операцию

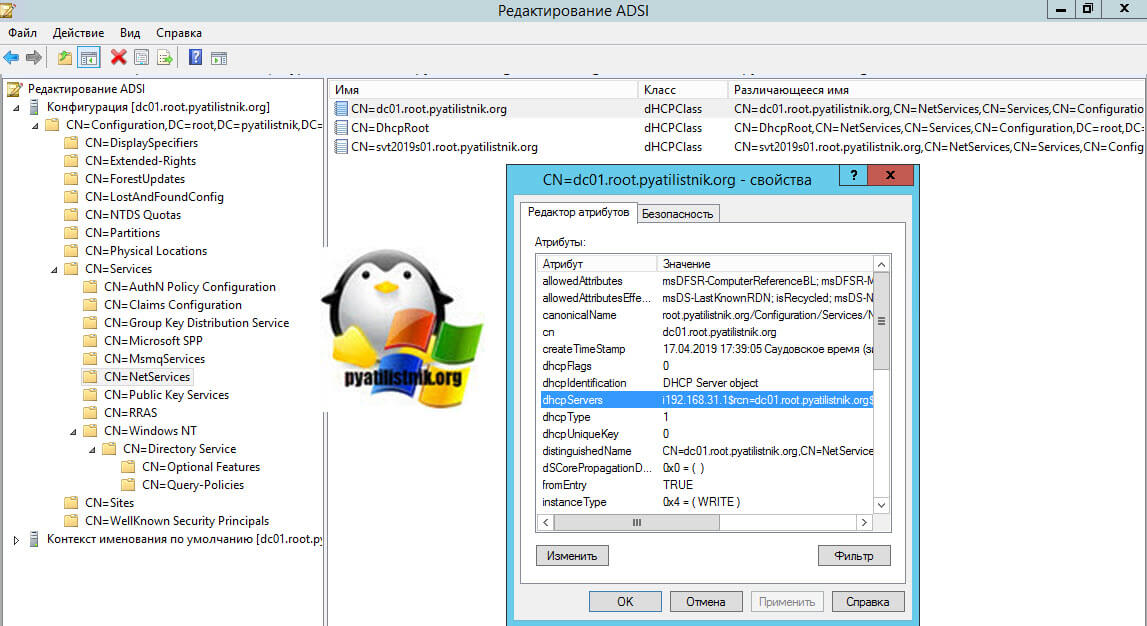

Когда вы успешно авторизовываете ваш сервис в Active Directory, то он должен создать запись класса dHCPClass в CN должно быть его имя и различающееся имя (distinguished name). Если зайти в свойства любой записи сервиса, то вы обнаружите атрибут dhcpServer, тут должен быть прописан ip-адрес и его DNS-имя.

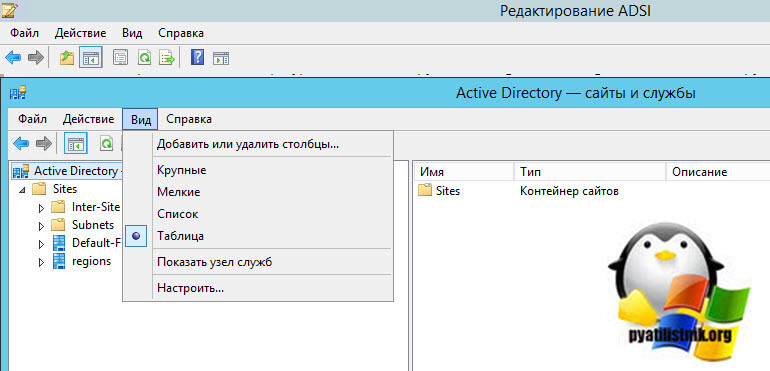

Во времена Windows 2000, атрибут dhcpServer должен был заполняться у записи CN=DhcpRoot в соответстующем атрибуте, с Windows Server 2003, перестало записываться (https://blogs.technet.microsoft.com/askpfeplat/2015/06/22/windows-server-dhcp-server-migration-two-issues-from-the-field/). Так же записи из контейнера CN=Services AD - сайты и службы (Active Directory Site and Service)вы можете посмотреть и из оснастки. Единственное, вам нужно включить опцию "Показать узел служб"

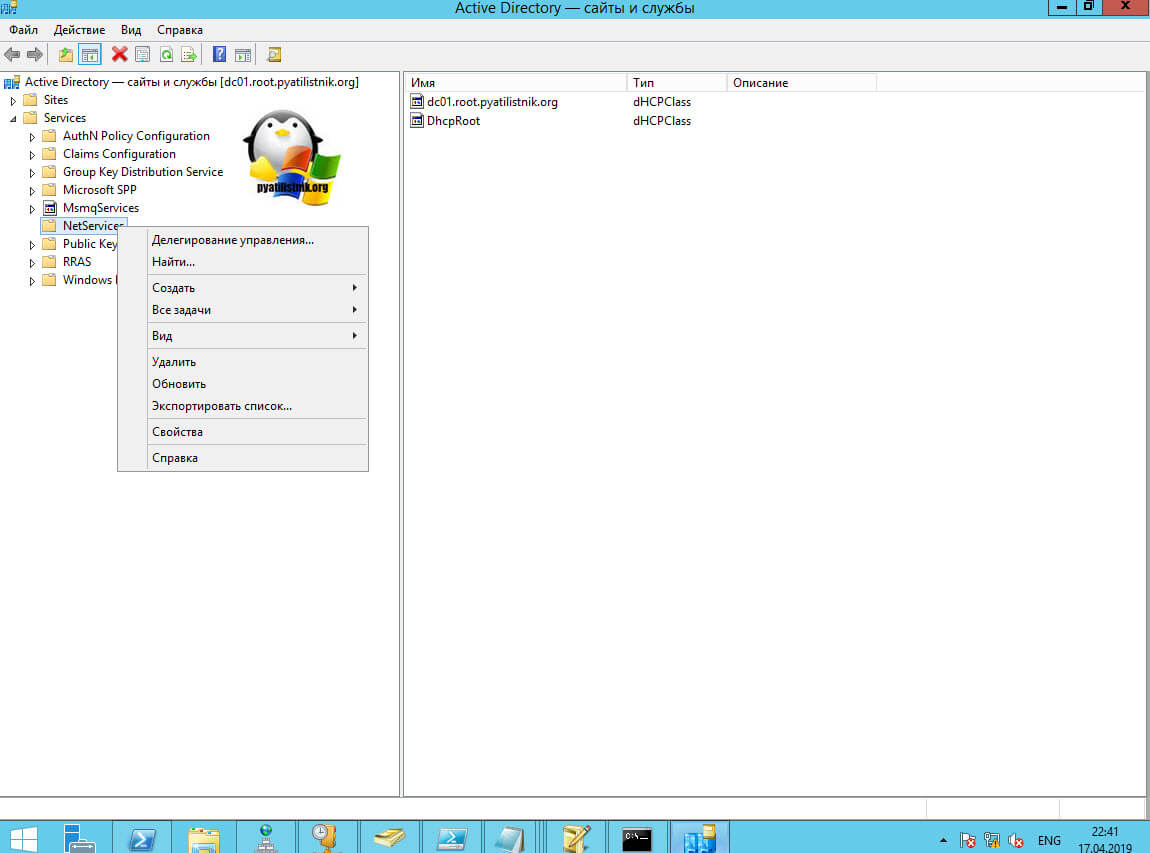

В итоге у вас появится контейнер "Services", далее "NetServices", в котором вы увидите весь список.

Бывают ситуации, что непрофессиональный администратор выключил и удалил сервер DHCP, заменив его на другой, и не деактивировал старый, в результате он будет числиться как потерявшийся, и чтобы его убрать из списка, вам нужно удалить в данном контейнере его запись

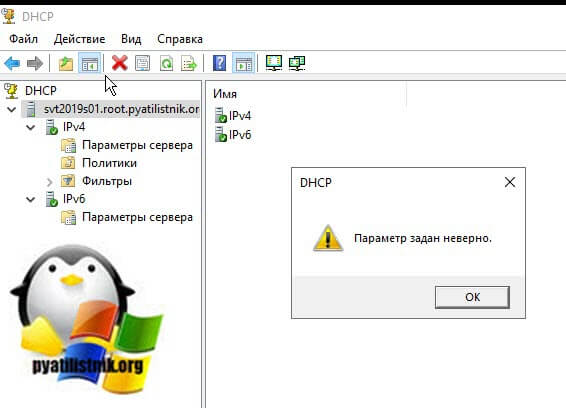

Из-за не правильной деактивации DHCP или восстановлении сервера из резервной копии приличной давности, он у вас может не запускать и при попытке пройти авторизацию написать "Параметр задан неверно"

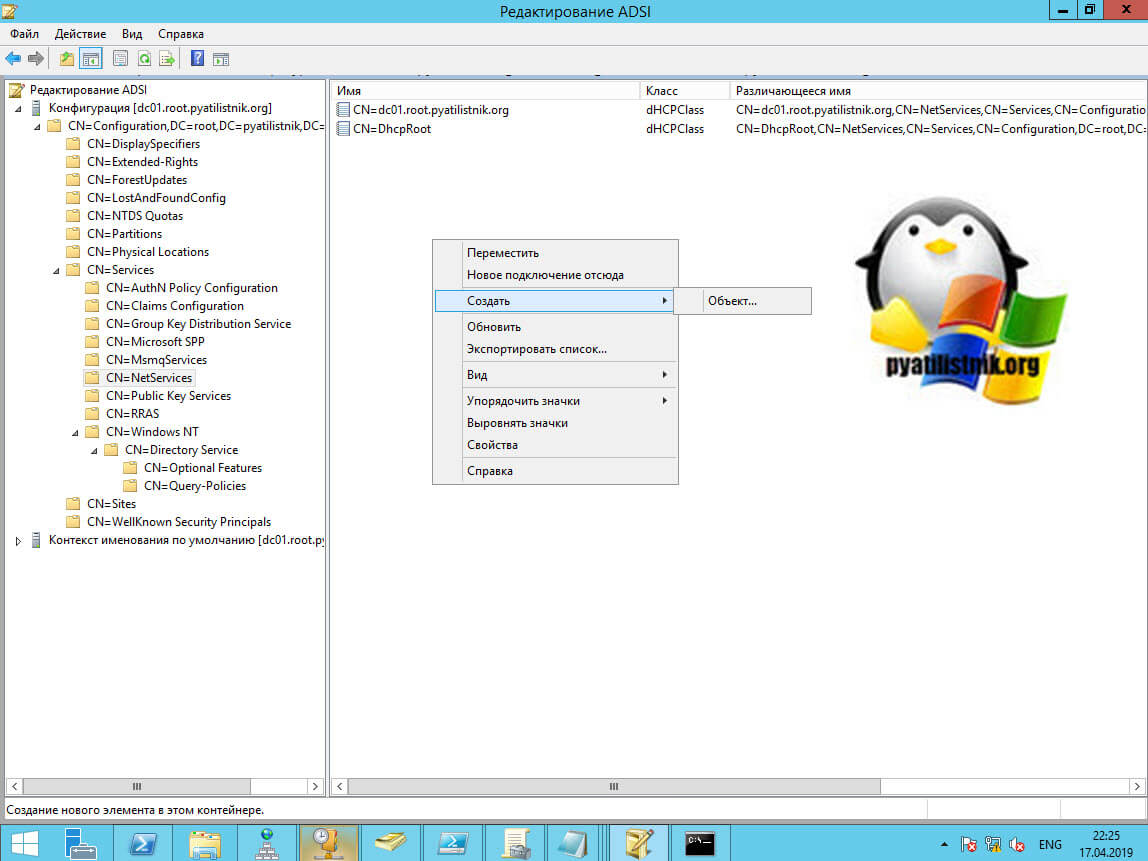

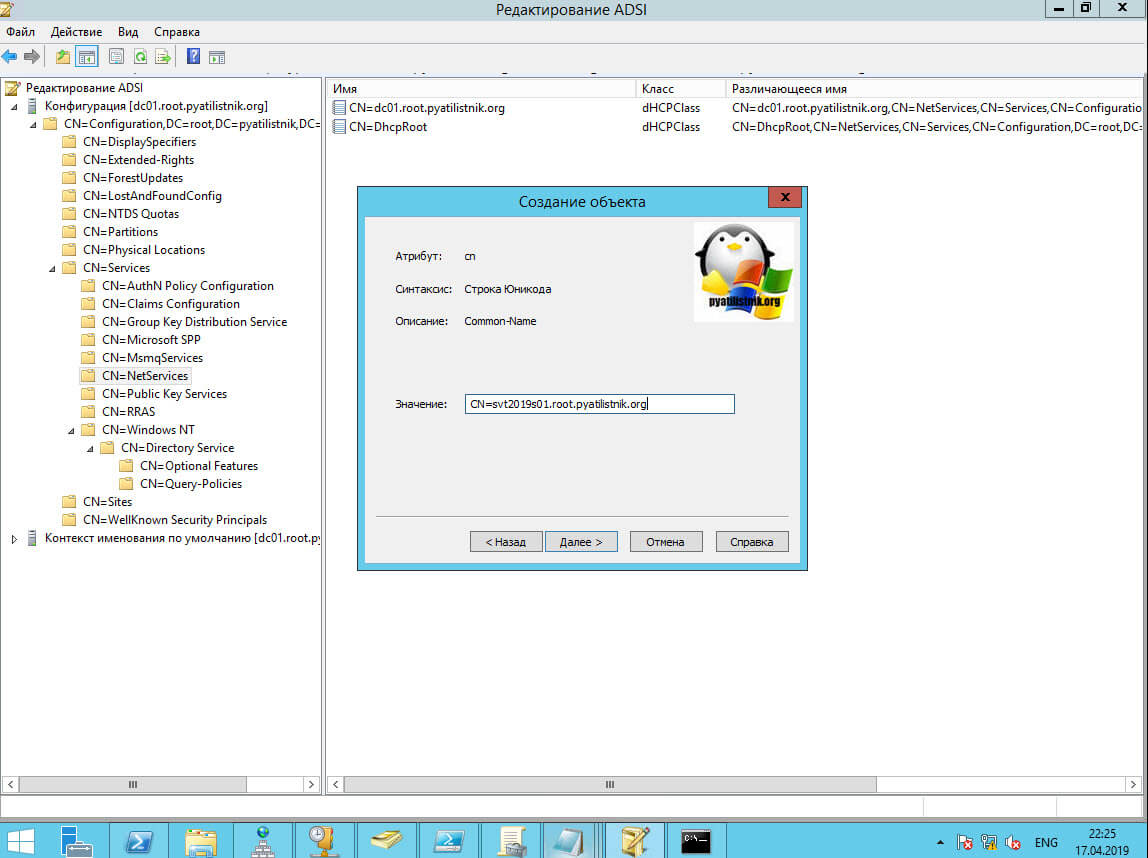

В таких случаях вам нужно проверять наличие CN=Services,CN=Configuration,DC=root,DC=pyatilistnik,DC=org записи вашего сервера. Если ее нет, то придется создать ее с нуля. Через правый клик создаем новый объект AD.

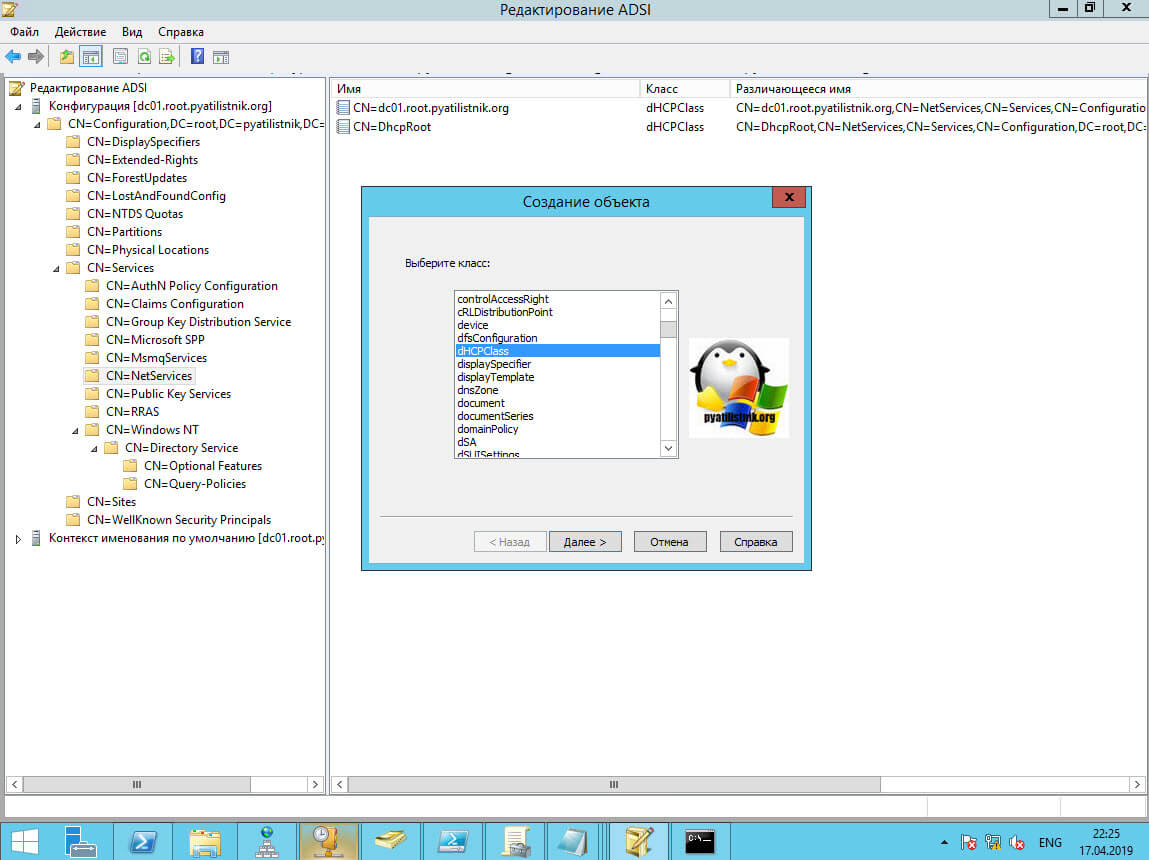

Выбираем класс объекта dhcpServer.

Прописываем Common-name вашего сервера.

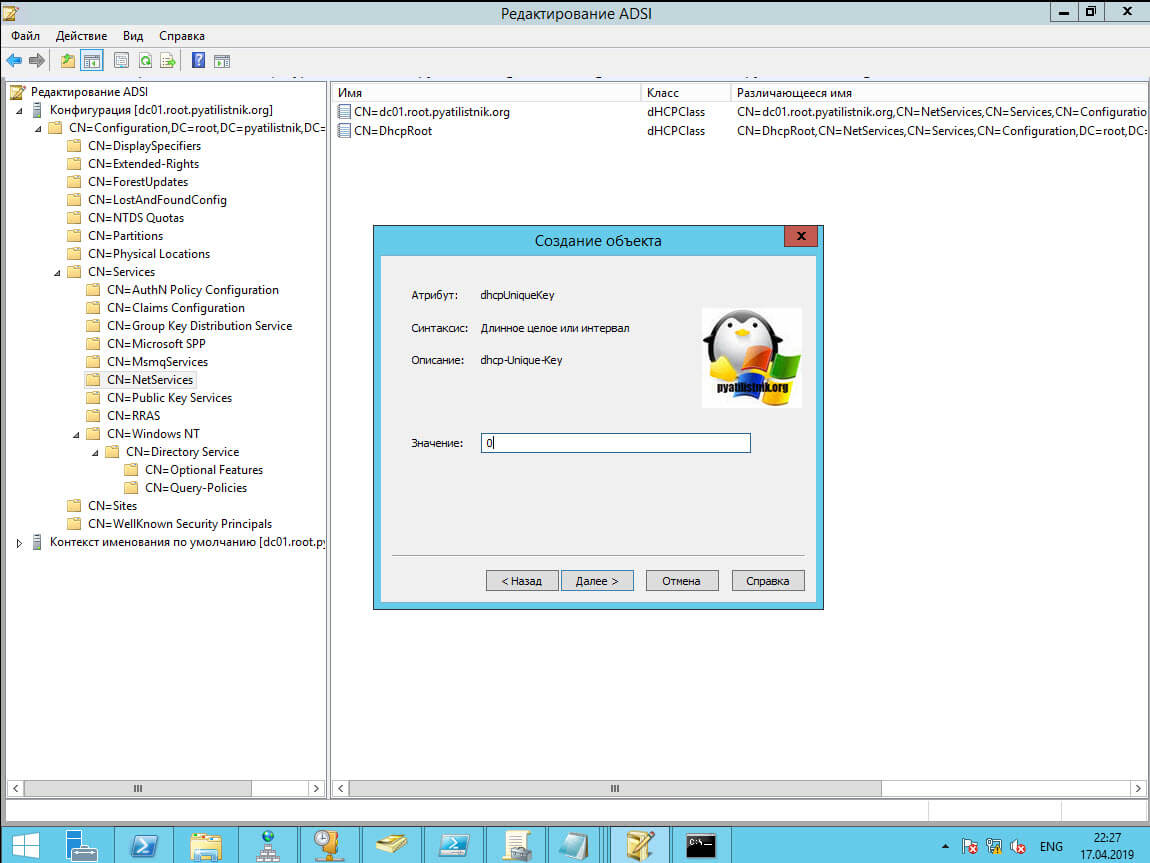

dhcp-Unique-key ставим 0.

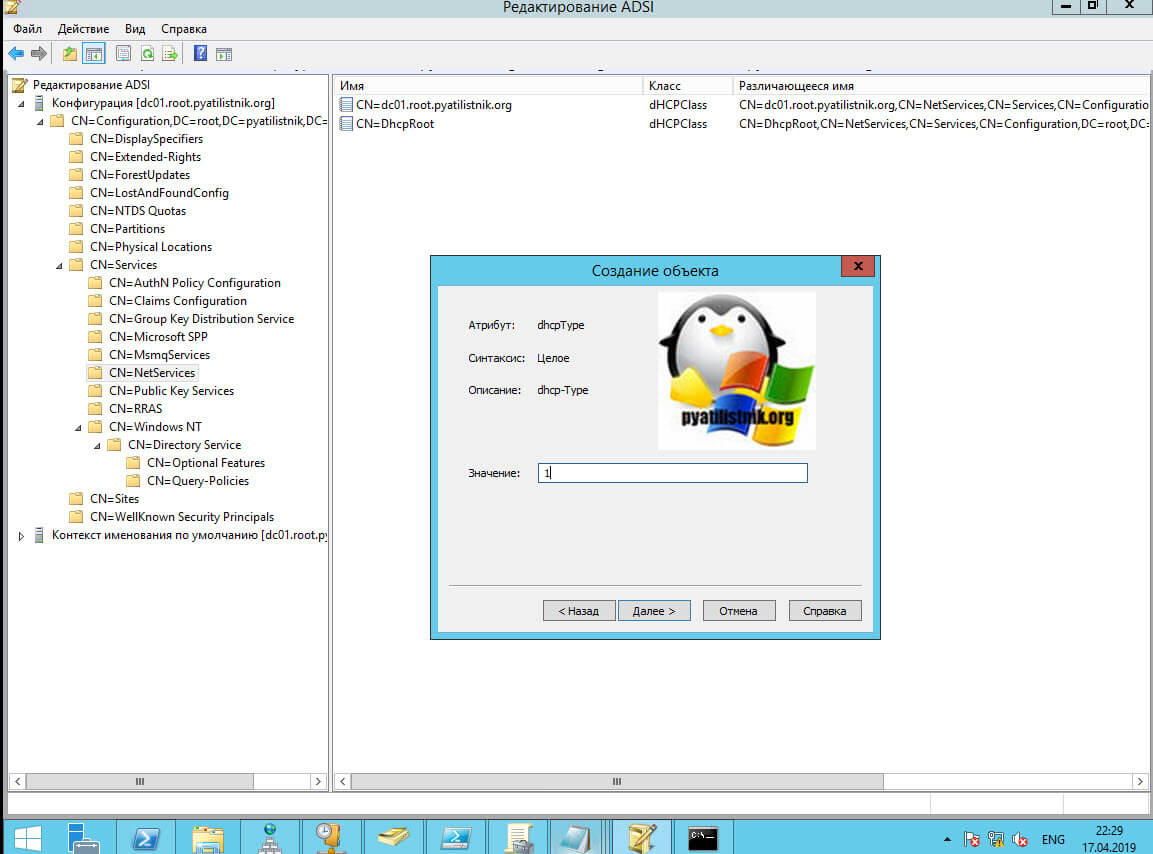

dhcp-type ставим 1.

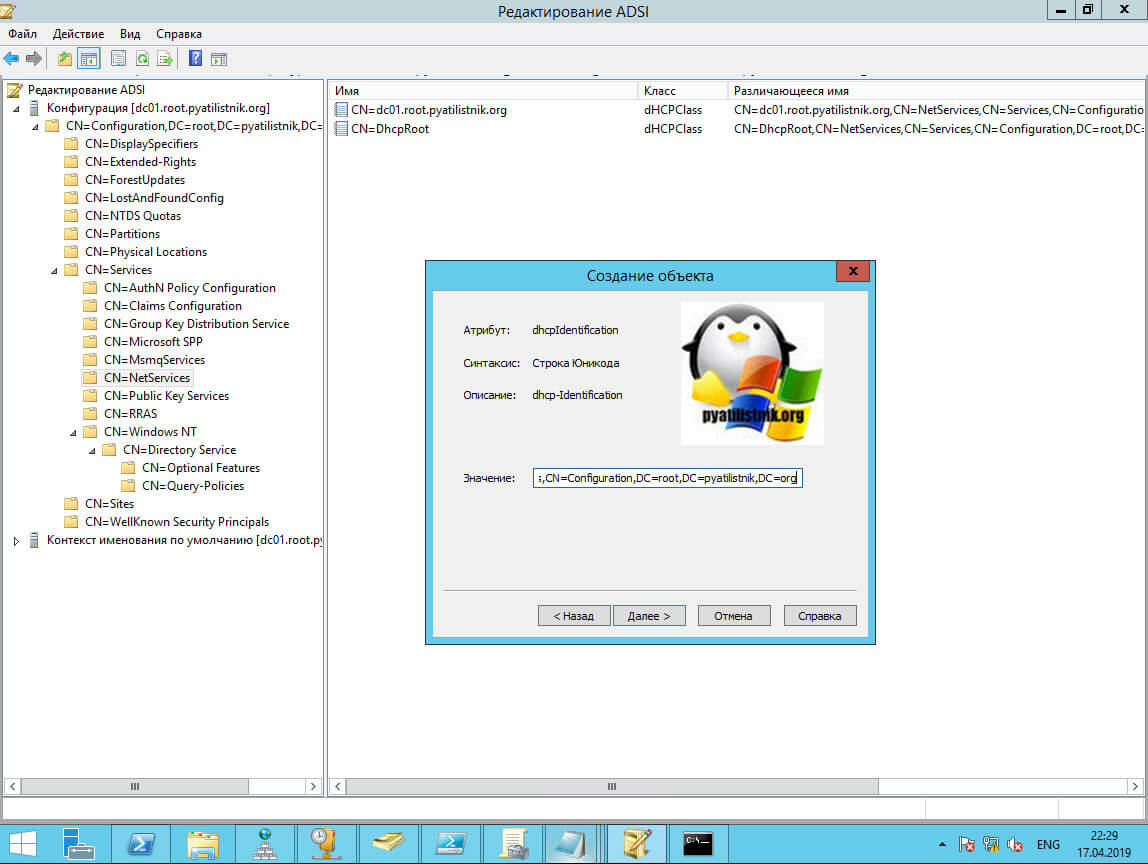

В dhcp-identification прописываем distinguished name сервера.

После создания записи, попробуйте перезапустить DHCP на нужно сервере. Если не поможет, то удаляете данную запись, и заново пробуете его авторизовать, бывает помогает.

Как дать права на авторизацию DHCP сервера

На сколько мне известно, чтобы у вас была возможность авторизовывать серверы DHCP, то вы должны быть администратором предприятия (Enterprise Admin). Понятно, что в данной группе должно быть минимум людей. Вы можете делегировать данные права, любой группе или пользователю. Для этого, в оснастке Active Directory - сайты и службы с включенной опцией "Показать узел служб" вы нажимаете правым кликом по контейнеру NetServices и выбираете пункт делегирование управления.

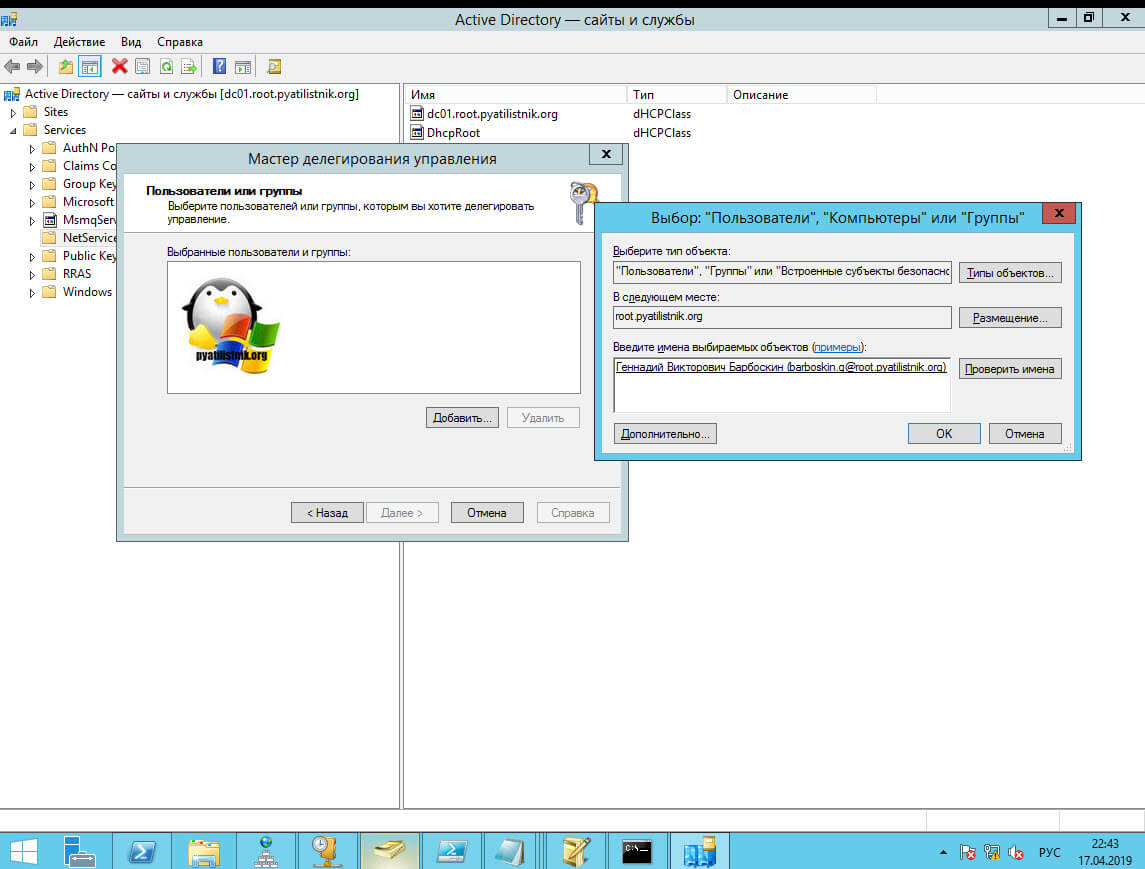

На первом шаге, вам необходимо указать пользователя или группу, для которой будут выданы права на управление DHCP авторизацией.

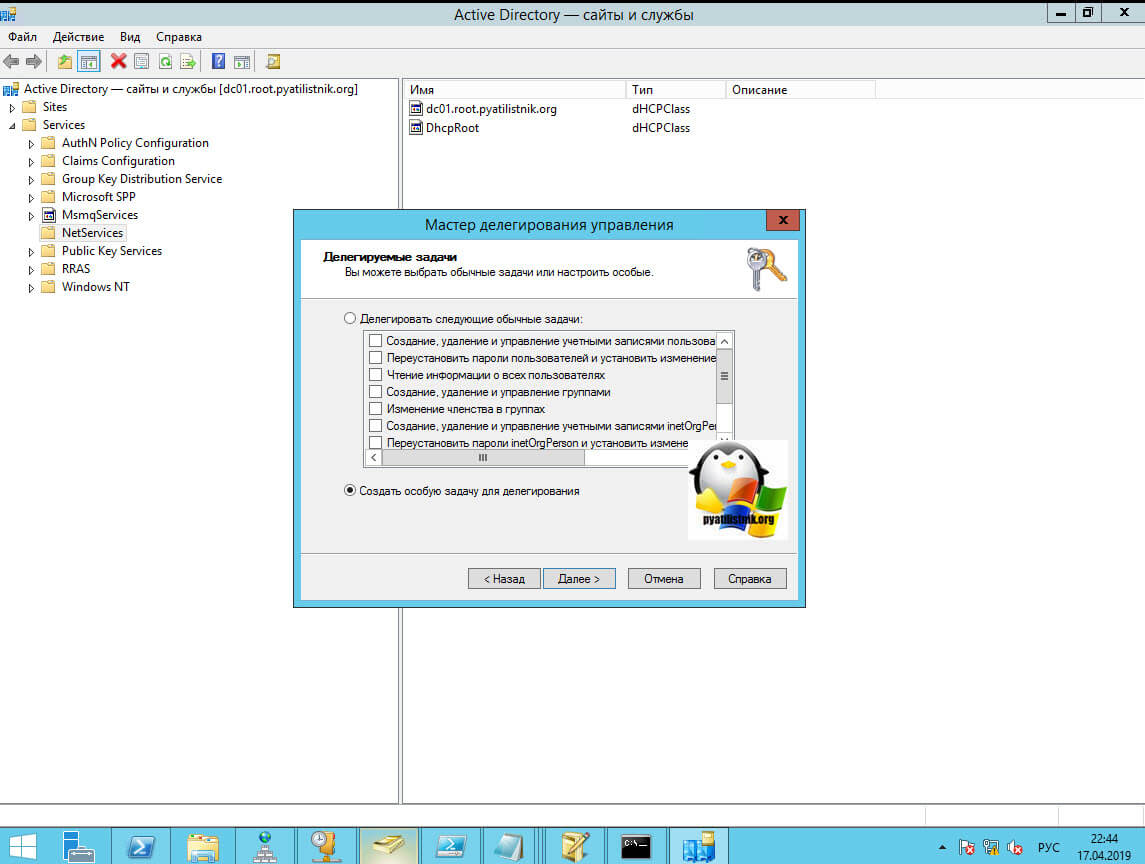

Выбираем создание особой задачи для делегирования.

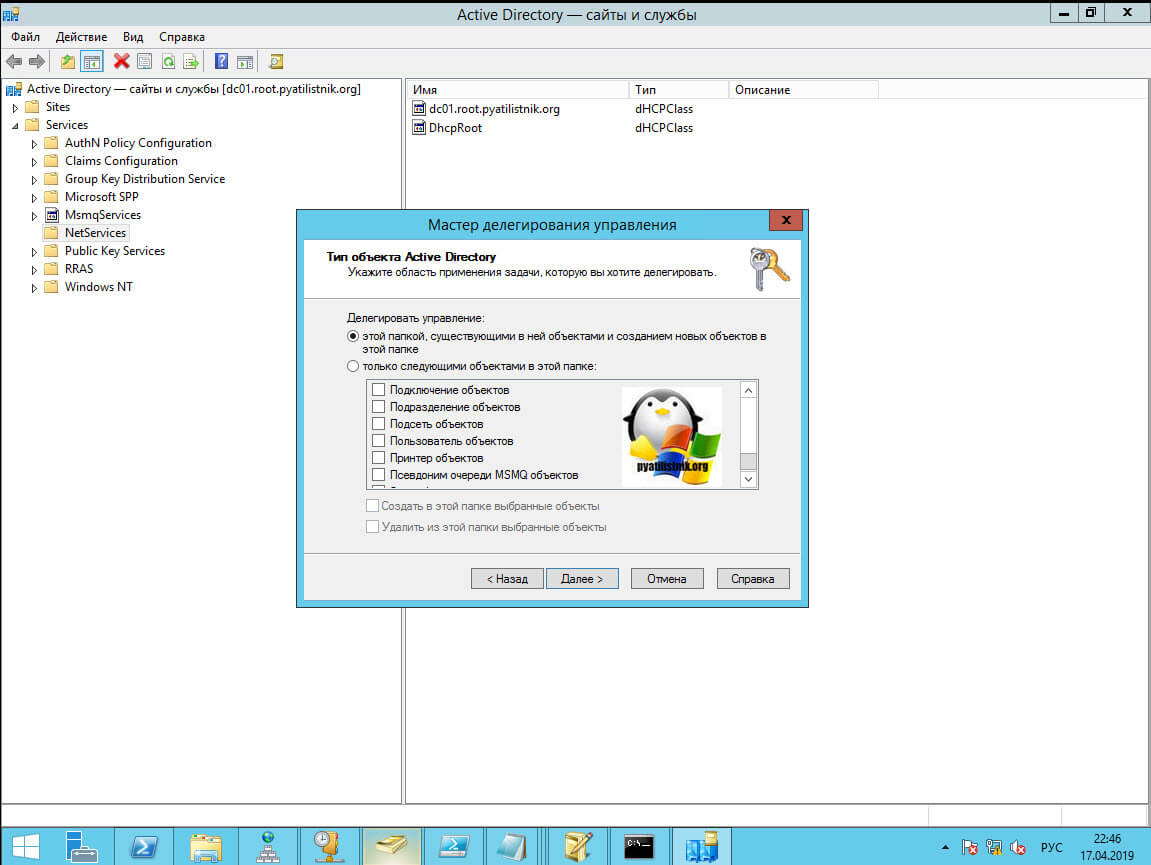

Оставляем пункт "Этой папкой, существующими в ней объектами и созданием новых объектов в этой папке"

На следующем шаге, даем полные права. После этого у нужной группы появится возможность авторизовывать сервера DHCP в вашем домене Active Directory.

Читайте также: