Steghide linux как пользоваться

Обновлено: 05.07.2024

Скрыть файлы внутри изображений в Linux

Мы можем скрывать файлы внутри изображений разными способами.

Здесь я покажу 5 методов.

Способ 1

Этот метод не требует никакого дополнительного программного обеспечения.

Достаточно просто базовых знаний о командной строке Linux.

У меня есть один файл изображения с именем image.jpg и каталог с именем sk.

Это файл, который мы собираемся встроить в файл image.jpg.

Вы можете разместить любое количество файлов, которые вы хотите скрыть в этом каталоге.

Затем я собираюсь сжать каталог sk и сохранить его как secret.zip, чтобы сделать его одним файлом.

Наконец, я объединю zip-файл (secret.zip) и файл изображения (image.jpg) с помощью команды cat и сохраню его как ostechnix.jpg.

Шаг 1: Поместите файл изображения и каталог в папку. Я положил их обоих в папку « Documents».

Шаг 2: Переместите все файлы, которые вы хотите скрыть, в папку «sk». Затем сожмите эту папку и сохраните ее как «secret.zip». Чтобы сжать папку, просто щелкните по ней правой кнопкой мыши и выберите « compress».

Теперь мы спрятали конфиденциальные файлы внутри ostechnix.jpg. Это важный файл. Просто удалите все остальные файлы, кроме ostechnix.jpg.

Файл ostechnix.jpg будет выглядеть как обычный файл изображения, и любой желающий может просмотреть его с помощью любого приложения для просмотра изображений. Но они могут не знать, что в этом файле есть какой-то конфиденциальный файл.

Чтобы просмотреть скрытые файлы внутри файла изображения ostechnix.jpg, просто распакуйте его, используя следующую команду:

Пример вывода:

Как видно из вышеприведенного вывода, каталог sk с секретными файлами внутри был извлечен.

Теперь вернитесь в папку и проверьте содержимое. Вы увидите все файлы там.

Недостатком этого метода является то, что мы не можем добавлять пароли в файл изображения.

В следующих методах мы можем добавить фразу-пароль к выходным файлам.

Он поддерживает файлы JPEG, BMP, WAV и AU.

Steghide доступен в репозиториях по умолчанию во многих дистрибутивах Linux.

Сокрытие данных

Стеганография

Чем стеганография отличается от криптографии?

Для более детального знакомства с методами стеганографии, проведем небольшой обзор инструментов

Вот некоторые инструменты для стеганографии:

1.SilentEye

Допустим, что у нас есть файл pass.txt, который содержит учетные данные для доступа к информационным системам. И мы собираемся скрыть этот файл в изображение с помощью инструмента SilentEye.

a. Перетащим изображение в стартовое окно программы, которое мы хотим использовать для скрытия данных.

b. После добавления изображения нажмем на опцию кодирования (Encode)

d. Изображение после кодирования будет сохранено в папке назначения указанную в предыдущем шаге. Мы видим, что закодированное изображение выглядит точно так же, и в нем трудно обнаружить какой-либо скрытый файл.

e. Теперь, чтобы декодировать это изображение, нажмем на опцию Decode

g. Декодированный файл показан на рисунке

2. iSteg

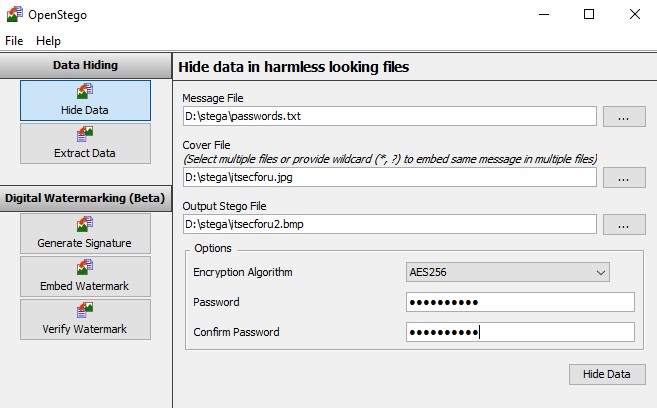

3. OpenStego

OpenStego также является инструментом стеганографии с открытым исходным кодом. Его можно использовать для скрытия данных (он может скрывать данные внутри изображений) или для нанесения

водяных знаков (использовать для обнаружения несанкционированного копирования файлов). Нанесение водяных знаков также может быть полезным при направлении одного документа в разные организации с нанесением меток для каждой из них, и при утечке документа в открытый доступ можно будет определить из какой именно организации произошла утечка.

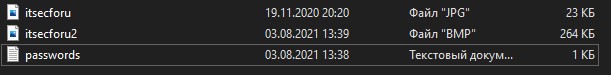

Интерфейс программы прост и приятен. Для скрытия данных в поле Message File выбираем наш файл с паролями, который мы хотим спрятать, в поле Cover File выбираем исходную картинку, которая будет являться контейнером для текстового файла, в поле Output Stego File задаем имя итогового изображения с секретом. После выбираем алгоритм шифрования (AES256 в указанном случае) и задаем пароль. После наживаем Hide Date и получаем результат

Сразу бросается в глаза тот факт, что картинка с вложенным файлом намного больше по размеру, чем исходная:

Для обратных действий, соответственно, на вкладке Extract Data необходимо выбрать файл со скрытыми данными, выбрать путь для сохранения файла на выходе, ввести пароль и нажать Extract Data и мы получим наш файл passwords.txt

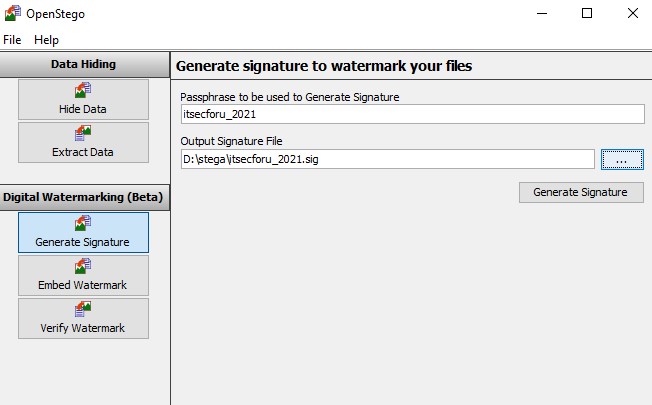

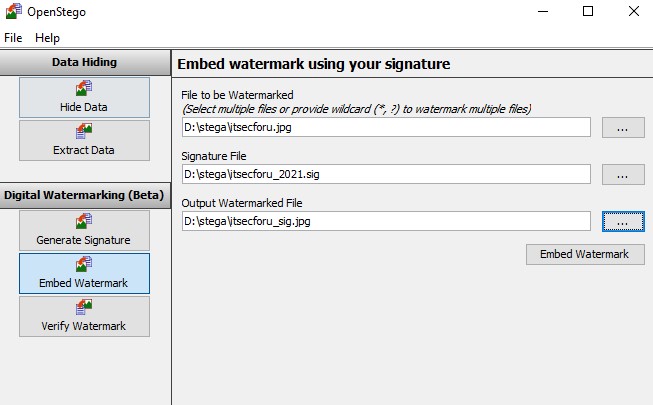

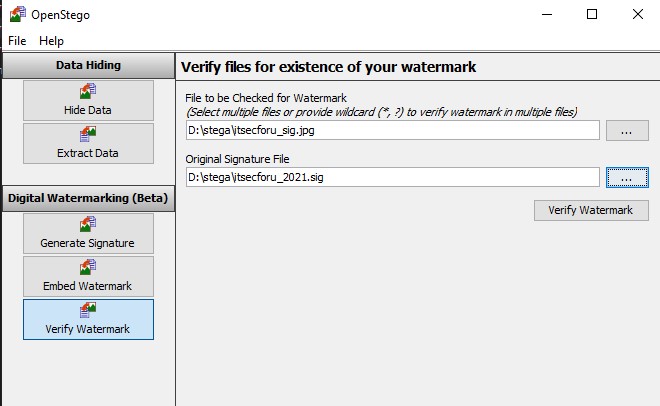

Функционал программы позволяет также ставить водяной знак / проверять изображения своей подписью. Сначала вам нужно сгенерировать файл подписи, а затем его можно использовать для проставления водяных знаков или для их проверки

Генерируем электронную подпись в формате *.sig

Проставляем водяной знак для itsecforu с использованием заранее сгенерированного файла подписи и получаем подписанный файл изображения isecforu_sig.jpg

Для проверки водяного знака на вкладке Verify Watermark необходимо, соответсвенно выбрать файл с водяным знаком и файл подписи

4. Open Puff

Для скрытия предлагается ввести 3 разных пароля, однако пароль B и С можно отключить, сняв флажки с параметров Enable (B) и Enable (C), так мы и поступим и введем пароль в поле А. Затем в блоке Data выберем файл с паролями passwords.txt. На 3-м шаге выберем файл изображения itsecforu.jpg в качестве носителя. Далее выберем формат файла на выходе и стойкость, нажимаем Hide Data! и выбираем директорию для сохранения файла со скрытыми данными.

Для извлечения файла, необходимо, соответсвенно выбрать в стартовом меню Unhide, ввести парольв блок А, выбрать контейнер itsecforu.jpg и нажать Unhide!

Как видим, мы получаем наш файл password.txt

Процесс маркировки файлов также прост и понятен, поэтому рассмотривать его не станем.

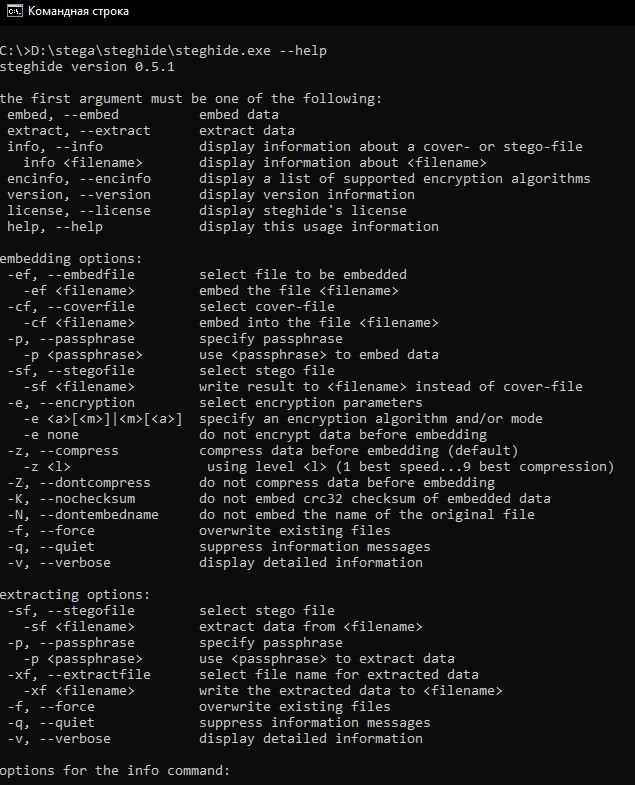

5. Steghide

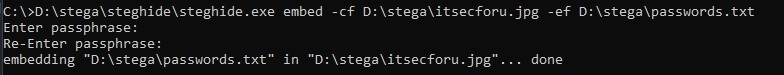

Принцип работы аналогичен при работе в ОС Windows

Для скрытия файла password.txt в в файл изображения itsecforu.jpg введем:

Затем вводим пароль и подтверждение пароля и получаем наш файл itsecforu.jpg уже со скрытыми данными

Соответсвенно для извлечения скрытых данных введем:

Вводим пароль и получаем наш файл password.txt

Вообще, советую обратить на указанный ресурс внимание

- Hide and Seek

- JPEG-JSTEG

- Pretty Good Envelope

- StegoDos

- Stegano Wav

- PGP Stealth

Мы рассмотрели пратические подходы по использованию стеганографии на примере различных иструментов. И как видим алгоритм всегда один:

- Выбираем данные которые необходимо скрыть

- Выбираем носитель, куда прячуться данные

- Задаем пароль

Методы обнаружения Стеганографии

Существуют различные инструменты для обнаружения стеганографии В качестве примера мы привели инструмент под названием StegCracker для выявления стеганографического содержимого в файле изображения, а также произведем брут-форс атаку перебором паролем для вскрытия содержимого. Файл-носитель с данными, который мы будем идентифицировать, представляет собой файл изображения в формате jpg.

Главное меню » Безопасность » Учебное пособие по Steghide для начинающих

Мы изучим Steghide в этой статье. Доступен ряд стеганографических программ, но их отличает то, что они шифруют данные с использованием различных методов.

В системе Ubuntu 20.04 LTS мы использовали инструменты и методы, упомянутые в этой статье. Нам нужно будет использовать приложение Terminal для загрузки стеганографических утилит. Вы можете получить доступ к терминалу через область системных приложений или сочетание клавиш Ctrl + Alt + T.

Установка Steghide в Ubuntu 20.04

Чтобы получить новейшую версию инструмента steghide, запустите терминал Ubuntu и выполните следующую команду с sudo, чтобы обновить репозиторий:

Обновление всех доступных репозиториев в системе займет некоторое время. После обновления вам также необходимо установить стегид, выполнив следующую отображаемую команду в окне терминала.

Система проверит и подтвердит, хотите ли вы продолжить установку, используя опцию Y/N. Просто нажмите Y, а затем Enter, чтобы продолжить, и приложение будет успешно загружено на вашу рабочую станцию.

Шифрование файла с помощью инструмента Steghide

Вам понадобится файл, который вы хотите зашифровать, а также изображение или аудиофайл, в котором вы хотите скрыть его, чтобы защитить конфиденциальный файл. Мы собираемся предположить, что файл требует шифрования из одной папки в другую. Если исходный конфиденциальный файл находится в другом месте вашей системы, вы должны добавить полный путь. Точно так же, если ваш файл изображения находится в другом месте, вы должны использовать эту команду, чтобы указать его точный путь.

Читать Создание сайтов от веб-студии Insodatech – нюансы процессаВо время выполнения этой команды система запросит у вас пароль, который будет использоваться для встраивания конфиденциального файла. Этот пароль необходимо вводить при извлечении или декодировании файла. Вы должны ввести этот пароль два раза или зашифровать без пароля, нажав только Enter.

В этой демонстрации мы интегрировали текстовый файл в файл JPEG. После завершения шифрования вы можете уничтожить исходный конфиденциальный файл и оставить только файл изображения, который будет использоваться для последующего декодирования.

Извлечение файла

Чтобы получить ваш конфиденциальный файл из файла изображения, в который он был включен, используйте следующую прилагаемую инструкцию в вашем терминале:

Система предложит вам ввести пароль; если вы введете его правильно, система извлечет ваш конфиденциальный файл из файла изображений.

Удалить инструмент Steghide

После того, как вы закончите со всей своей работой и не хотите оставлять этот инструмент в своей системе, вы можете использовать следующую инструкцию в своем терминале, чтобы удалить steghide.

Вывод

Итак, у вас есть краткий обзор Steghide. И, как вы видели, это простой инструмент стеганографии. Он также прост в использовании. В результате он стал одним из самых эффективных инструментов стеганографии для извлечения и кодирования данных в широком диапазоне медиаформатов. Надеюсь, вы легко воспользуетесь этим инструментом в своей работе, прочитав эту статью.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Мы когда-то рассказывали как спрятать файл в картинку в операционной системе Windows. В сегодняшней статье я покажу как в ОС Linux используя утилиту Steghide скрыть информацию в изображение.

Что такое стеганография

Как работает стеганография

Существует несколько различных методов для сокрытия данных внутри обычных файлов. Одним из наиболее широко используемых и, возможно, простейших для понимания является метод замены наименее значимого бита, известный как LSB. Этот метод изменяет последние несколько бит в байте.

Изменение последних двух бит в полностью красном пикселе от 11111111 до 11111101 только изменяет красное значение от 255 до 253, что невооруженным глазом создает почти незаметное изменение цвета, но все же позволяет нам прятать данные внутри изображения.

На этой диаграмме показаны два 4-пиксельных изображения как в цветовых, так и в двоичных значениях. Каждый блок двоичного кода представляет значение соответствующего пикселя.

Техника замены наименее значимого бита хорошо работает для медиафайлов, где слегка меняющиеся значения байтов создают лишь незначительные незаметные изменения, но не так хорошо для таких вещей, как текст ASCII, где один неподходящий бит полностью изменит все.

Существует множество других методов стеганографии, каждый из которых имеет свои преимущества и недостатки. Еще один не менее популярны метод называется дискретное косинусное преобразование ДКП, который используются для восстановления изображения JPEG.

Установка Steghide

Использовать Steghide достаточно просто. Чтобы установить его с терминала в Linux, просто используйте команду apt.

apt-get install steghide

Скрытие файла в изображение

Как только Steghide установлен, для скрытия ваших данных в файл введите команду:

steghide embed -ef secretFile -cf coverFile -sf outputFile -z compressionLevel -e scheme

Аргументы утилиты Steghide:

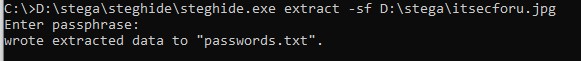

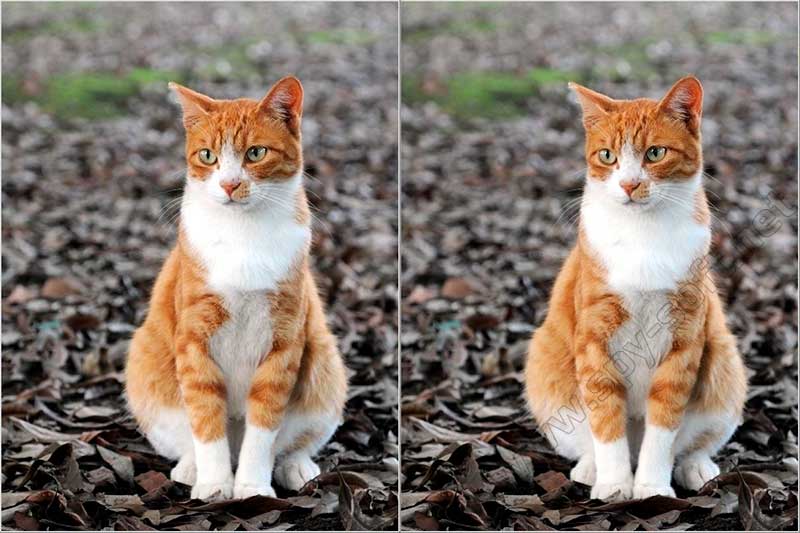

В моем примере я скрываю секретный текст внутри изображения кошки. Я не переписываю исходное изображение без использования шифрования и сжатия:

steghide embed -ef secret.txt -cf StegoCat.jpg -e none -Z

После того, как вы выполнили команду Steghide, вам будет предложено установить пароль, который позволит вам впоследствии извлечь скрытые данные. Дважды введите пароль. Как только вы привыкнете к этому процессу, потребуется всего несколько секунд, чтобы скрыть ваши данные внутри изображения или аудиофайла с помощью утилиты Steghide.

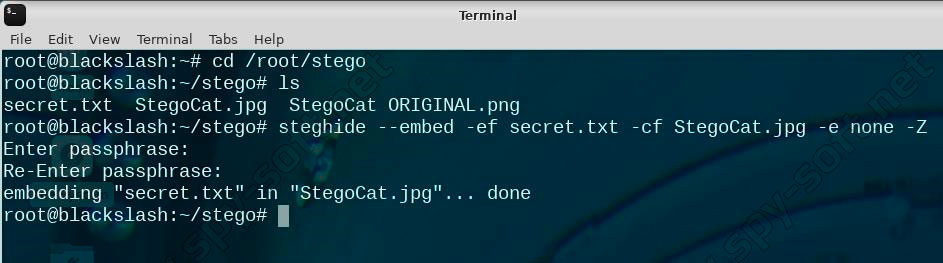

Ниже приведено сравнение исходного изображения и стеганографического изображения. Можете ли вы обнаружить какую-либо разницу?

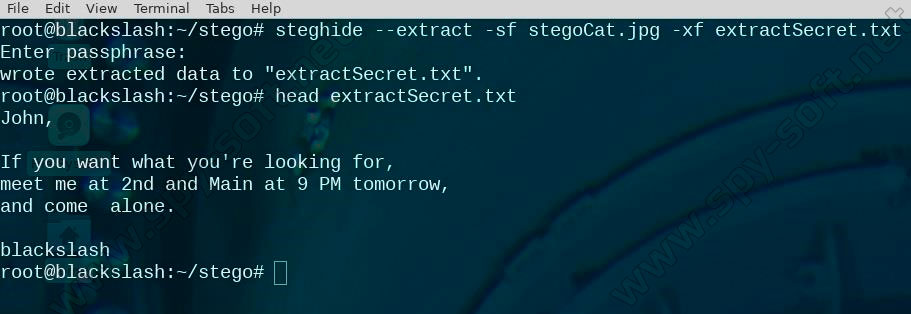

Извлечение скрытых данных из файла

Извлечение скрытых данных из стеганографического изображения еще проще. Команда использует синтаксис ниже.

$ steghide extract -sf stegoFile -xf outputFile

После запуска этой команды вам будет предложено ввести тот же пароль, который вы использовали выше, чтобы извлечь файл.

Я извлек данные stego из изображения в файл и отобразил его содержимое в терминале.

Преимущество стеганографии заключается в том, что вы можете скрыть данные на виду, но это может быть не достаточно надежно, если вы не будете следовать некоторым правилам:

На этом все. Надеюсь, вам понравился эта статья. Теперь вы знаете насколько легко использовать стеганографию в Linux. Спрятать файл в изображение или какой-нибудь другой медиафайл займет у вас всего минуту.

Читайте также: