Thefatrat kali linux как пользоваться

Обновлено: 05.07.2024

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

В данной статье мы рассмотрим способ взлома устройств через WiFi сеть при помощи эксплоитов. Эксплойт- это программа, при установке которой вы сможете удалённо управлять устройством жертвы. Вы сможете копировать, удалять, изменять файлы, а так же проводить махинации с самой системой, например как её выключение, перезагрузка и т.п. Фактически Exploits- это те же самые RAT-вирусы дающие полный контроль над системой машины. Передаются данные эксплоиты при помощи WiFi через открытые порты в машине жертвы.

Мы рассмотрим один из множества примеров взлома устройств при помощи эксплоитов.

Приступим к данной махинации.

В основном при совершении данной атаки используется связка двух программ: nmap+metasploit.

1.Nmap- выявляет в сети устройства, а так же предоставляет информацию об открытых портах.

2.Metasploit- собственно основа данного метода при помощи которой вы будете заражать эксплоитами машину-цель.

(При помощи данной команды мы узнаем открытые порты данной машины через которые будут проникать эксплоиты)

(В открывшемся окне metasploit:)

msf>search vsftpd (<-- указываете данную программу, она будет показана в nmap напротив одного из открытых портов под таблицей "VERSIONS")

. Если программа найдёт данный эксплоит, тогда выведится строка в которой будет путь к файлу.

msf>use exploit/unix/ftp/vsftpd (<--путь к файлу)

msf exploit(vsftpd)>show options

. Строка напротив RHOST будет пуста и в неё надо будет вписать IP-жертвы.

msf exploit(vsftpd)>set RHOST 192.168.1.4 (<--IP-жертвы)

msf exploit(vsftpd)>exploit (<-- Запуск программы)

В итоге, если нашлись сессии (sessions) вас автоматически подключит к удалённому доступу.

Можете воспользоваться командой help, чтобы узнать все функции.

Ещё есть иной способ искать нужные эксплоиты по ОС:

Так же можно упомянуть о таких программах как TheFatRat и Websploit. Их нет в оригинальной сборке Kali, так что придётся их докачивать отдельно. Давайте разберём, что представляют собой данные программы.

1) TheFatRat- это программа создания RAT-вируса или же Эксплоитов.

2) Websploit- многофункциональная программа для нахождения уязвимостей в сайтах, заражении устройств в WiFi сети эксплоитами и проведении MITM атак.

1) Установка TheFatRat:

2) Установка Websploit:

Далее вы уже можете сами понять что и как действовать, если обладаете достаточными знаниями английского языка, т.к. программы полностью автоматизированы. Если же вы плохо знаете английский, тогда можете посмотреть в YouTube любую инструкцию связанную с данной программой.

На этой весёлой ноте в принципе можно уже закончить обучение. НО, попрошу вас заметить, что недавно мы создали сообщество связанное с Linux'ом/Хакерством/Крэкерством в ВК. Нам нужны люди, разбирающиеся хорошо в Kali Linux (либо других дистрибутивах для пентестинга), знающие методы и подходы различных способов Крэкерства/Хакерства. Если вы один из таких людей, можете присоединится к нам. В данном сообществе стоит главное правило: "Всегда Делиться Информацией". Это правило относится совершенно ко всем членам нашего общества. Так что как и мы, так и вы найдёте много чего полезного в сфере данной тематики. Чтобы присоединится к нашему коллективу, напишите мне в ВК, я обязательно отвечу.

GNU/Linux

711 постов 13.2K подписчиков

Правила сообщества

Все дистрибутивы хороши.

Ни объяснения матчасти про эксплоиты и т.д., почему порты могут быть открыты, что это вообще такое и почему если порт открыт, не стоит сразу надеяться на взлом, нет даже объяснения того, как работают программы и что значат все эти "магические" символы. Вот здесь, например:

можно было объяснить, зачем эти опции нужны, да, нормальный линуксоид откроет man и сам найдёт, но Вы ж не для профи статьи пишите.

И, процитирую сам себя:

Ты бы хоть научился картинки в середину поста вставлять, крэкер, блять. (с) Я

нихуя не понял,ну и ладно.

Нашёл подшивку хакера за 90лохматый год?

И причём здесь сообщество линупса? В иб не пущают мамкиного хацкера?

К тебе как в комменты не зайду, всегда хейтеров пачка сидит =D

Изучаем Администрирование Инфраструктуры 01. Как устроена инфраструктура

Это начало курса по администрированию инфраструктуры. Здесь мы разберём всё что полезно понимать системному администратору - от поднятия инфрастуктуры с нуля до настройки различных отказоустойчивых сетевых сервисов. Данный курс является продолжением курса "Основы GNU/Linux" и требует понимания многих тем, разобранных там.

Особенностью курса является то, что вся наша инфраструктура будет строиться на операционных системах семейства GNU/Linux. Реальная инфрастуктура зачастую состоит из множества готовых проприетарных решений, я же буду акцентировать внимание не на инструментах, а на задачах администратора. Т.е. мы научимся практикам, которые применимы везде, независимо от программного обеспечения. И тем не менее, умение работать с опенсорсными решениями также будет вам полезно.

И первая тема у нас - Как устроена инфраструктура.

Изучаем GNU/Linux часть 64. Про сертификацию RHCSA

Это последняя тема касательно подготовки к RHCSA. Хотя курс основ будет продолжаться, но теперь не осталось тем связанных с сертификацией и это своего рода логический финал. О будущих планах расскажу в ближайшее время. Спасибо пикабушникам за то что поддержали инициативу, без вас, возможно, всего этого и не было бы!

Все темы доступны по нижеуказанным ссылкам.

Изучаем GNU/Linux часть 63. Работа с podman

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с контейнерами с помощью podman

Изучаем GNU/Linux часть 62. Основы контейнеризации

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Обсудим, что такое контейнеризация и зачем она нужна.

Изучаем GNU/Linux часть 61. Глоббинг и регулярные выражения

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Про глоббинг, регулярные выражения, grep, sed и awk.

Изучаем GNU/Linux часть 60. Веб-интерфейс - Cockpit

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с Cockpit

Изучаем GNU/Linux часть 59. Автоматическое монтирование - Autofs

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Настроим freeipa клиент и autofs

Изучаем GNU/Linux часть 58. Сетевые файловые системы - SMB

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с SMB

Изучаем GNU/Linux часть 57. Сетевые файловые системы - NFS

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с NFS

Изучаем GNU/Linux часть 56. Передача файлов по сети

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с scp, sftp и rsync

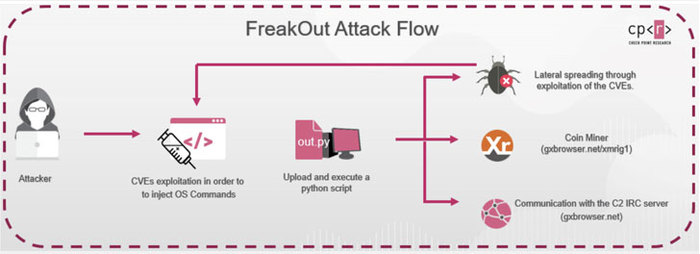

Боты FreakOut атакуют Linux-устройства через уязвимости

Новый Linux-зловред FreakOut приобщает зараженное устройство к ботнету, способному проводить DDoS-атаки и добывать Monero за счет мощностей своих жертв. Вредоносная программа проникает в систему посредством эксплуатации критических уязвимостей, для которых уже выпущены патчи.

Первые атаки FreakOut были обнаружены 8 января. За неполную неделю эксперты Check Point Software Technologies насчитали свыше 380 попыток эксплойта у своих клиентов — в основном в США (27%) и странах Западной Европы (24%). Чаще прочих зловред атаковал финансовые организации, госструктуры и медицинские учреждения.

Установлено, что для доставки новых ботов используются три уязвимости, позволяющие удаленно выполнить вредоносный код (все — 9,8 балла по CVSS):

CVE-2020-28188 — возможность внедрения команд в TOS, операционной системе от вендора сетевых накопителей TerraMaster;

CVE-2021-3007 — десериализация недоверенных данных в Zend Framework, популярном наборе библиотек для создания веб-приложений;

CVE-2020-7961 — десериализация недоверенных данных в Liferay Portal, CMS-системе с открытым исходным кодом, используемой для создания сайтов и порталов.

При успешной отработке эксплойта в систему со стороннего сервера загружается Python-скрипт — IRC-бот, обладающий широкими возможностями. Он способен по команде выполнять сканирование портов, собирать информацию, генерировать и отправлять пакеты данных, проводить анализ сети, создавать и нацеливать DDoS-поток типа flood, добывать криптовалюту с помощью майнера XMRig. Зловред также умеет распространяться на другие устройства по сети и атаковать мишени за ее пределами, используя все те же эксплойты.

Адрес командного сервера FreakOut жестко прописан в его коде. На этом сервере эксперты обнаружили записи, свидетельствующие о взломе 185 Linux-устройств.

Компания TerraMaster собиралась пропатчить TOS, выпустив версию 4.2.07 — она вышла в начале прошлого месяца. Обновление для Liferay Portal (7.2.1) тоже уже доступно. Проект Zend Framework больше не поддерживается, пользователям предлагается установить патч, созданный участниками Laminas Project.

Эксперты Check Point также рекомендуют принять дополнительные меры защиты:

Проверить Linux-устройства на наличие других уязвимостей и предельно обновить весь софт.

Использовать систему класса IPS для предотвращения эксплойтов.

Конечные устройства снабдить антивирусами или подписаться на услуги расширенной защиты, работающей на таком уровне.

Неизвестный хакер сумел установить Linux на бортовой компьютер Tesla Model 3

Trsohmers внедрил SSH и через интерфейс CLI обратился непосредственно к Ubuntu, используя обычную командную строку. Ему удалось без проблем загрузить рабочий стол Xfce, подключиться к Интернету, открыть YouTube и посмотреть потоковое видео. При помощи команды htop хакер показал зрителям своего обзорного ролика процессы, запущенные в системе. Командой cpuinfo вывел список оборудования, которое в ней смонтировано.

Trsohmers не исключает, что после такого взлома мог бы реализовать и некие более одиозные сценарии, но не хочет этого делать. Он и так не уверен, что в Tesla проигнорируют произошедшее и не захотят подать на него в суд. Взлом есть взлом, пусть и без корыстных целей. Techcult

Шило в мешке не утаить: по неведению (правда, в некоторых случаях — умышленно) даже крупные корпорации оставляют дыры в своей системе безопасности. Жизненно важно как можно быстрее (1) локализовать их и (2) пофиксить. К счастью, существует множество различных продуктов, которые помогают с первым пунктом. Среди них можно выделить Kali, дистрибутив Linux, разработанный для тестирования систем безопасности. В этой статье я расскажу, как использовать Kali Linux для исследования вашей системы и поиска слабых мест, имитируя атаку злоумышленника.

Дистрибутив Kali включает множество инструментов, каждый из которых имеет открытый исходный код. Достаточно запустить установку дистрибутива и все эти инструменты будут доступны из коробки.

В качестве подопытных я буду использовать две системы:

Поиск открытых портов

Я начал с базового сканирования системы 2. Сканируя систему с помощью Nmap, можно узнать, какие порты и службы видны из системы 1, запускающей сканирование.

Итак, первым делом можно найти несколько «интересных» открытых портов — потенциальных слабых мест. На самом деле, любой открытый порт интересен, потому что с его помощью больше шансов взломать сеть. В этом примере 21, 22, 80 и 443 — это ещё и порты часто используемых служб. Но пока я просто занимаюсь разведкой и пытаюсь получить как можно больше информации о системе, которую хочу взломать.

После этого для более глубокого анализа я выбраю порт 80 и запускаю команду Nmap с аргументами -p 80 и -A. Это позволяет получить информацию об операционной системе и приложении, которое использует 80-й порт.

Здесь нас интересуют следующие строки:

Поиск информации о пользователях

Поскольку теперь я знаю, что это сервер WordPress, я могу использовать WPScan для получения информации о потенциальных уязвимостях. Хорошо бы найти несколько имён пользователей и их пароли. Чтобы найти их в данном в экземпляре WordPress, используем опции --enumerate u:

__ _______ _____

\ \ /\ / /| |__) | (___ ___ __ _ _ __

\ \/ \/ / | ___/ \___ \ / __|/ _` | '_ \

WordPress Security Scanner by the WPScan Team

@_WPScan_, @ethicalhack3r, @erwan_lr, @firefart

[+] Started: Tue Feb 16 21:38:49 2021

[i] User(s) Identified:

| Found By: Author Posts — Display Name (Passive Detection)

| Author Id Brute Forcing — Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

| Found By: Author Posts — Display Name (Passive Detection)

| Author Id Brute Forcing — Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

Отлично, найдены два пользователя: admin и pgervase. Я попытаюсь подобрать пароль для пользователя admin, используя словари паролей — текстовый файл с набором возможных вариантов. Я возьму словари из 3 231 и из 3 543 076 137 строк.

Подбор пароля с атакой по словарю

Для атаки по словарю можно использовать разные инструменты. Вот два примера команд с Nmap и WPScan:

Эти два инструмента, конечно же, могут гораздо больше, но и для подбора паролей тоже годятся.

А вот эта команда WPScan, например, выводит пароль в конце файла:

Раздел Valid Combinations Found в конце содержит имя пользователя admin и его пароль. На перебор 3 231 строк ушло всего две минуты.

У меня есть ещё один файл словаря с 3 238 659 984 уникальными записями, что займет гораздо больше времени.

Nmap выдаёт результат намного быстрее:

Поиск Heartbleed-уязвимости

Мы видим, что в версиях протоколов, которые используются на сервере, Heartbleed-уязвимость не обнаружена:

Ну что ж, значит через модуль Heartbeat я не могу получить доступ к оперативной памяти и данным сервера. Что ж… видно не судьба :)

Советы по предотвращению и защите от взлома

Можно написать много статей про то, как противостоять атакам хакеров всех мастей. Тут я ограничусь общими рекомендациями:

-

Изучайте свою систему: какие порты открыты, какие порты должны быть открыты, кто должен иметь возможность видеть эти порты и какой объём трафика должен проходить через них. Nmap вам в помощь.

Полезные материалы (на английском языке)

То, что описано в этой статье, — лишь вершина айсберга. Чтобы погрузиться глубже, вы можете изучить следующие ресурсы:

Облачные серверы от Маклауд быстрые и безопасные.

Зарегистрируйтесь по ссылке выше или кликнув на баннер и получите 10% скидку на первый месяц аренды сервера любой конфигурации!

Давайте рассмотрим еще один способ, как взломать нашу цель. В этом уроке мы будем атаковать сервис базы данных.

Посмотрим на результат сканирования «nmap», а именно нас интересует порт 3306, который используется сервисом «mysql». Это сервис базы данных, и, как Вы знаете, он содержит множество чувствительной информации, такую как имена пользователей, пароли, и т.д.

Нам нужно подключиться к этой базе данных, но у меня нет соответствующего логина и пароля, но я попробую подобрать их с помощью инструмента sqldict. Это сокращение от sql dictionary.

Данный инструмент не стоял у меня в системе, поэтому нужно установить его с помощью команды: «apt-get install sqldict»:

С помощью sqldict можно производить подбор паролей, и данный процесс называется «атака по словарю». Другими словами, я создам список возможных паролей. При первом запуске sqldict в терминале мы видим ошибку, так как нужно сперва выполнить установку «wine32»:

Wine32 – это программа на Kali и других дистрибутивах Linux, которая позволяет запускать программы на Windows в линукс системах. В Windows программа имеет расширение «.exe». Это исполняемые файлы, и они созданы для работы в Windows.

Данная программа будет загружаться какое-то время, поэтому мы опустим данный процесс для загрузки в систему.

Рассмотрим еще один инструмент, который можно использовать для достижения той же самой цели. Его можно найти в разделе «Passwords Attacks», и он называется «wordlists»:

В разделе «Атаки на пароли» существует несколько инструментов для проведения подобных атак, но нас интересуют простые атаки, т.е. атаки на онлайн сервисы. Ранее мы уже атаковали запущенные сервисы SSH и FTP. Как правило, для этих сервисов существует подбор имени пользователя и пароль. И если мы атакуем работающий сервис, для попытки подобрать имя пользователя и пароль, то такая атака называется онлайн-атака на пароли. И сейчас нашей целью будет mysql, который работает на атакуемой машине. Нам нужно подобрать имя пользователя и пароль. Это называется онлайн-атака на пароли. Далее я хочу показать Вам директорию «worldlists». Нас интересует словарь «rockyou.txt»:

Далее нам нужно распаковать текстовый файл rockyou.txt.gz с помощью команды gunzip rockyou.txt.gz:

Давайте воспользуемся этим файлом, и скопируем путь к нему, так как он в дальнейшем нам понадобится.

Сразу хотелось бы отметить, что при работе с инструментами, некоторые из них не будут работать в штатном режиме. Тогда нужно переходить к следующему, и не зацикливаться только на одном. Я постоянно это повторяю, и это очень важно понимать.

Также в этом уроке я буду использовать инструмент «Hydra»:

Для того, чтобы подобрать пароль, мне нужен словарь или список слов для атаки. В интернете я нашел список самых худших паролей всех времен:

Скопируем первые 50 паролей:

С помощью текстового редактора nano создаем файл «temp»:

Обратите внимание на то, что все области, которые выделены в розовый цвет являются разделителями, при помощи табуляции. Имейте ввиду, что таком формате файл бесполезен. Нам нужно создать последовательный список из всех этих слов. Мы воспользуемся командами, которые изучили в предыдущих уроках.

Введем команду cat в терминале:

Значок $ используется для того, чтобы вырезать только текст. Можно загуглить данную команду, и Вы быстро разберетесь, как все работает. Просто помните, что после разделителя «Tab», необходимо указать значок доллара, затем добавить –f 2 (второе поле):

Обратите внимание на то, что я указал файл worst-50 без какого-либо расширения. На самом деле в линуксе можно не указывать расширение, так как файлы являются текстовыми по-умолчанию, и можно прочесть их содержимое.

Давайте внесем последние правки в наш словарь:

Нам нужно удалить строку top, так как она нам не нужна. Жмем горячую клавишу Ctrl+K для удаления первой строки, а перейдя на последнюю жмем «Enter», что будет являться пустой строкой:

Пустая строка будет выполняться, если кто-то будет использовать какой-либо логин и пустой пароль.

Давайте вернемся к инструменту «Hydra», и можем воспользоваться примером, который нам указывают разработчики:

На самом деле половина успеха будет заключаться в правильном использовании имени пользователя. Если у нас нет правильного имени пользователя, то будет проблематично с авторизацией.

Команда для перебора по словарю будет выглядеть следующим образом:

«hydra –l root –P worst-50 mysql://192.168.119.130»:

Hydra сработала практически сразу и был подобран один пароль. Также можем видеть 51 попытку подбора пароля. Обратите внимание, что здесь не указан подобранный пароль, а это значит, что пароль был пустым.

MySQL просит ввести пароль. Мы просто оставляем пустым и жмем «Enter».

Обратите внимание, что консоль изменилась, и мы взаимодействуем с базой данных.

Если Вы никогда не сталкивались с базой данных SQL, то можно использовать графические клиенты, которые выглядят нагляднее, чем то, что мы используем сейчас.

Мы разберем простые команды, которые можно использовать. Давайте посмотрим какие базы данных есть на этом MySQL сервере. Их может быть несколько, и для этого выполним простую команду «show databases;»:

Не забудьте в конце записи ввести точку с запятой, так как это является концом команды. Таков синтаксис SQL-запросов.

Чтобы открыть «dvwa», просто пишем команду «use dvwa;»:

Нам нужно просмотреть таблицы этой базы данных. Для этого пишем команду: «show tables;»:

Как видим, существует две таблицы «guestbook» и «users».

Нас будет интересовать таблица «users», так как в ней могут содержаться имена пользователей и пароли. Команда выглядит как: «select * from users;»:

В данной таблице содержатся id пользователей, имена, логины, пароли, аватары. Именно так выглядят украденные учетные данные.

Те, кто интересуется информационной безопасностью часто слышат о том, что хакеры то и дело сливают информацию из баз данных самых разных сайтов, компаний и т.д.

Обратите внимание, что выведенные пароли не похожи на обычные пароли, и если присмотреться, то у них одинаковая длина. Это хэши паролей. Иными словами, мы не сможем просто авторизироваться в системе с такими паролями, потому что это не сами пароли, а их скрытое значение.

Очень часто злоумышленники пытаются взломать данные пароли, т.е. расшифровать их. Не волнуйтесь, что какая-то информация непонятна. Мы еще поговорим об этом. Сейчас для нас актуально то, что мы авторизировались в базе данных нашли некоторую информацию с данного сервиса.

Так что же делать дальше? Вспомним, что я говорил то, что если у Вас есть имена пользователей – это половину успеха, и для взлома этих пользователей нам понадобится пароли. Можно подобрать пароли этих пользователей с помощью гидры или подобного инструмента. Можно также поискать в интернете расшифрованные хэши, которые мы нашли в базе данных. Возможно, кто-то до Вас уже делал подобное и выложил в сети данную информацию.

Погуглить найденные хэши.

Использовать инструменты Kali Linux для взлома хэшей, к примеру, John the Ripper.

И в начале, как обычно немного теории.

Kali Linux это дистрибутив основанный на Debian, разработали его сотрудники компании Offensive Security

Мати Ахарони и Девон Кеарнсом, позднее к ним присоединился Рафаель Херцог, как специалист по Debian. Появился это дистрибутив в результате эволюционирования BackTrack, который в 2013 году утратил поддержку разработчиков и в настоящее время не актуален.

Kali Linux может работать в режиме Live-USB, с возможность сохранения файлов (режим USB-persistence), а также может быть установлена как полноценная операционная система.

Установка Kali Linux

Мы возьмём образ Kali Linux 64 Bit. Актуальная версия по состоянию на момент написания статьи 2019.1. После скачивания, образ нужно записать на флешку каким-нибудь Rufus, после чего можно переходить непосредственно к установке.

Для начала запускаемся с флешки и видим варианты загрузки:

Выбираем Graphical install, после чего нужно выбрать язык:

Потом вводим имя компьютера, пароль суперпользователя, выбираем часовой пояс, после чего система предложит нам настроить разметку дисков:

После создания разделов начнётся установка системы и через некоторое время появится вопрос:

Через некоторое время установка будет завершена, после чего компьютер перезагрузится и ты увидишь экран приветствия, где нужно будет ввести имя пользователя (root) и пароль.

На этом установка завершена. Перейдём к настройке свежеустановленной системы.

Настройка Kali Linux.

Для начала проверим чтобы в системе были прописаны корректные источники приложений (репозитории). Они находятся в файле /etc/apt/sources.list

Скорее всего всё будет нормально, но лучше убедиться. В выведенном файле должна быть такая строка:

Теперь можем обновить нашу систему:

При установке Kali Linux не создаёт нового пользователя, а предлагает работать как root. Но если есть необходимость можем создать нового пользователя:

Созданному пользователю нужно задать пароль:

Также нового пользователя можно создать в Параметры/Подробности/Пользователи/Добавить пользователя.

Базовые параметры анонимности

Акцентирую внимание: далее приведены БАЗОВЫЕ настройки, которые не гарантируют полной анонимности. В зависимости от ситуации, настройки безопасности и анонимности должны подбираться индивидуально и соответствовать текущей ситуации.

Для начала сделаем так, чтобы при каждой загрузке системы MAC адрес менялся на рандомный, это никогда не бывает лишним. И для этого нам нужно открыть файл /etc/NetworkManager/NetworkManager.conf и изменить его содержимое, на такое:

После этого нужно перезапустить Network Manager:

Добавим возможность пускать весь трафик системы через сеть Tor:

Если вдруг возникла необходимость принудительно сменить IP:

Если в каких-либо ситуациях потребуется дополнительно использовать proxy, то в ЭТОЙ статье я описал неплохой способ.

Дополнительные приложения

Практически все программы которые нам могут понадобиться в Kali Linux уже есть, но для большего удобства я бы установил ещё парочку:

Очистка системы

Для очистки системы используются две команды:

Эти команды очистят локальный репозиторий от скачанных файлов пакетов.

И на этом начальную настройку Kali linux можно считать оконченной. Конечно можно настроить ещё много чего, можно вообще до бесконечности крутить всякие параметры, но, на мой взгляд, сделанного нами, вполне достаточно для комфортной работы. Не забывай возвращаться, ведь мы должны изучить ещё много интересного.

Читайте также: