Удаление dallas lock linux

Обновлено: 04.07.2024

На российском рынке информационной безопасности существует целый класс продуктов, разработанных для выполнения требований регуляторов (ФСТЭК, ФСБ, Роскомнадзор и прочие). Эти продукты называются «СЗИ от НСД», что означает — средства защиты информации от несанкционированного доступа. Основные функции таких продуктов — реализация независимо от операционной системы аутентификации пользователей, правил разграничения доступа к файлам и директориям (дискреционно — как в операционных системах, и мандатно — для гостайны, где есть разные уровни информации), контроль целостности, управление подключением устройств и всякие другие функции. Про подобные продукты на Хабре есть короткая статья, правда ей уже больше пяти лет, но в целом мало что изменилось. Все эти продукты, по большей части, нужны для комплаинса в чистом виде, но, тем не менее, с помощью этих средств реализуется большинство политик безопасности в госорганах, госкомпаниях, оборонке и т.д.

Логично предположить, что эти продукты безопасны и правильно выполняют свои функции, но я выяснил, что это совсем не так. В данной статье будем рассматривать исключительно СЗИ от НСД под операционную систему Windows, так как не смотря на тренд импортозамещения, большинство госкомпьтеров всё равно работает под ней. В Windows есть множество особенностей и тонкостей, которые могут сыграть злую шутку с разработчиками средств защиты. Не будем сейчас говорить обо всех нюансах, разберем только один, который позволяет обойти политики разграничения доступа к файлам.

Не секрет, что основная файловая система, используемая в Windows, это NTFS. В NTFS есть такая штука, как атрибуты, доступ к которым можно получить путем добавления двойного двоеточия после имени файла. Атрибутов у файлов много, но нас интересует один — $DATA, он содержит содержимое файла. Обращение к file.txt и file.txt::$DATA тождественно, но механизм работы внутри операционной системы разный. Я решил посмотреть, знают ли об этой особенности разработчики СЗИ. Практическая часть проста — создавался файл test.txt с содержанием «Hello, world!», в интерфейсе СЗИ выставлялись права доступа, запрещающие чтение файла для всех пользователей, затем проверялось чтение файла по имени и по атрибуту $DATA, под непривилегированным пользователем.

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

Dallas Lock

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Secret Net

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.

p, blockquote 1,0,0,0,0 -->

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 -->

p, blockquote 3,0,0,0,0 -->

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 -->

p, blockquote 5,0,1,0,0 -->

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

p, blockquote 6,0,0,0,0 -->

p, blockquote 7,0,0,0,0 -->

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

p, blockquote 8,0,0,0,0 -->

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

- Diskpart

- List vol

- Для выхода из утилиты пишем Exit

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%\system32» и ввести следующие команды:

- «ren dlautp.dll dlautp_.dll»;

- «copy msv1_0.dll dlautp.dll»;

- «ren dlkerber.dll dlkerber_.dll»;

- «copy kerberos.dll dlkerber.dll»;

- «ren dllives.dll dllives_.dll» (Этот файл часто отсутствует, не страшно если его нет);

- «copy livessp.dll dllives.dll»10 (Может отсутствовать);

- «ren dlcloud.dll dlcloud_.dll (только для Windows 10)»;

- «copy cloudAP.dll dlcloud.dll (только для Windows 10)».

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%\system32\drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

p, blockquote 11,1,0,0,0 -->

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

p, blockquote 12,0,0,0,0 -->

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\ ».

p, blockquote 13,0,0,0,0 -->

Удалить ветку реестра «» по пути HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Authentication\Credential Providers».

p, blockquote 14,0,0,0,0 -->

Полностью удалить из реестра следующие разделы:

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlCrypt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlDisk»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlFlt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlHwCtrl»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dlfirewall»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlLwf»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DllPSService»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLCRYPT»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLFlt»;

- «HKEY_CLASSES_ROOT\DaLoDisk»;

- «HKEY_LOCAL_MACHINE\SOFTWARE\Classes\DaLoDisk».

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

p, blockquote 16,0,0,0,0 -->

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «DlDisk PartMgr» следует оставить «PartMgr».

p, blockquote 17,0,0,1,0 -->

p, blockquote 18,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 19,0,0,0,0 -->

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class».

p, blockquote 20,0,0,0,0 -->

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class» вместо «kbdclass DlFlt» следует оставить «kbdclass».

p, blockquote 21,0,0,0,0 -->

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

p, blockquote 22,0,0,0,0 -->

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

Перед установкой системы Dallas Lock 8.0 необходимо выполнить следующие действия:

| 1. Если на компьютере уже установлена система защиты, ее необходимо удалить. 2. Необходимо убедиться, что на диске C имеется необходимое свободное пространство для установки системы защиты. 3. Проверить состояние жестких дисков компьютера, например, при помощи приложения chkdsk.exe или служебной программы проверки диска из состава ОС Windows, и устранить выявленные дефекты. 4. Рекомендуется произвести дефрагментацию диска. 5. Проверить компьютер на отсутствие вирусов. 6. Перед установкой системы защиты необходимо выгрузить из памяти все резидентные антивирусы. 7. Закрыть все запущенные приложения, так как установка системы потребует принудительной перезагрузки |

| Примечание. Также рекомендуется отключить кэширование записи для всех дисков. |

Для отключения кэширования записи необходимо:

1. В консоли управления компьютером открыть Диспетчер устройств.

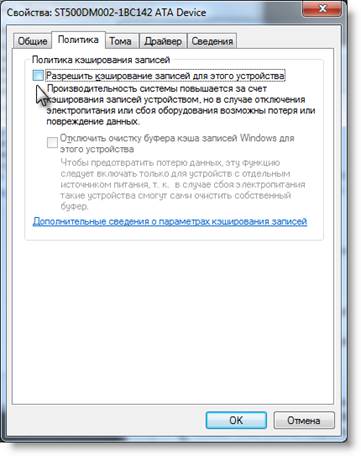

2. Выбрать в узле дерева консоли «Дисковые устройства» диск, в его контекстном меню выбрать пункт «Свойства» и в появившемся диалоге открыть вкладку «Политика» (рис. 1).

3. Снять флажок в поле «Разрешить кэширование записи на диск» («Включить кэширование записи»).

4. Нажать кнопку «ОК».

5. Повторить вышеуказанные действия для всех дисков.

Рис. 1. Политика кэширования записей

| Примечание. Если используется RAID-контроллер, то возможно, в BIOS контроллера нужно включить режим эмуляции «int13». Кроме того, на многих системных платах, имеющих встроенный RAID-контроллер, можно выбрать режим работы этого контроллера «Native» или «RAID». Рекомендуется использовать режим «Native». Необходимо использовать эти режимы с осторожностью, так как их переключение влияет на работу ОС. |

Установка системы защиты

| Внимание. Инсталлировать систему защиты на компьютер может только пользователь, обладающий правами администратора на данном компьютере. Это может быть локальный или доменный пользователь. |

| Примечание. Если установка производится под учетной записью доменного пользователя, то важно, чтобы он был добавлен в группу «Администраторы». Если установка была произведена под учетной записью доменного пользователя, то в процессе работы необходимо зарегистрировать в системе защиты хотя бы одного локального пользователя с правами администратора, так как при возможном выводе компьютера из домена, вход под доменной учетной записью будет невозможен. |

Пользователь, установивший систему защиты, автоматически становится привилегированным пользователем – суперадминистратором. Необходимо запомнить имя и пароль этого пользователя, так как некоторые операции можно выполнить только из-под его учетной записи. Изменять учетную запись суперадминистратора средствами Windows запрещено.

| Внимание.Имя и пароль пользователя для входа в операционную систему, выполнившего установку, автоматически становятся именем и паролем для первого входа на компьютер с установленной системой защиты Dallas Lock 8.0, пользователем в качестве суперадминистратора. Если же компьютер введен в домен и при установке использовалась конфигурация по умолчанию[4], то зайти на защищенный компьютер можно под любым доменным пользователем, так как в системе автоматически создается учетная запись «*\*»[5]. |

Для установки СЗИ НСД Dallas Lock 8.0 необходимо вставить в привод компакт дисков инсталляционный диск и запустить приложение DallasLock8.0С.msi(DallasLock8.0K.msi), которое должно находиться в корневой директории этого диска (или выбрать данное действие в меню окна autorun).

Если Dallas Lock 8.0 устанавливается на ПК, не оснащенный приводом компакт дисков, то можно скопировать с инсталляционного диска на данный ПК необходимый msi-файл любым удобным способом: через ЛВС, USB Flash Drive и прочими.

После запуска программы установки необходимо выполнять только действия по подсказкам программы. На каждом шаге инсталляции предоставляется возможность полной отмены инсталляции с возвратом всех сделанных изменений. Для этого служит кнопка «Отмена». Выполнение следующего шага инсталляции выполняется с помощью кнопки «Далее».

| Примечание.В процессе установки Dallas Lock 8.0 будет произведена автоматическая настройка Брандмауэра Windows (Windows Firewall). |

| Внимание. Если будут использоваться сторонние Firewall программы, то необходимо добавить разрешения для TCP портов 17490, 17491, 17492 в их настройках вручную. |

| Примечание.Если устанавливается СЗИ НСД Dallas Lock 8.0 на компьютер с устаревшей версией пакета обновлений (Service Pack) для текущей ОС, то при установке появится предупреждение. Например, «Для работы Dallas Lock 8.0-C под Windows Vista требуется установить Service Pack версии 2 или выше!». После чего установка будет прервана. |

При установке системы защиты на компьютере с установленной операционной системой Windows 7 после запуска приложения, на экране будет выведено диалоговое окно для подтверждения операции (рис. 2).

Рис. 2. Разрешение на установку программы в ОС

После подтверждения операции запустится программа установки системы Dallas Lock 8.0 (рис. 3).

Рис. 3. Окно начала установки системы защиты

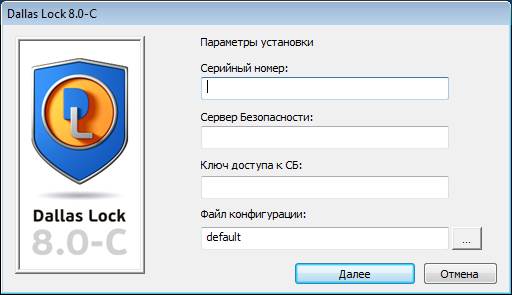

Для установки необходимо нажать кнопку «Начать установку», после чего программа приступит к инсталляции продукта. На данном этапе программа попросит осуществить ввод определенных параметров (рис. 4):

Рис. 4. Ввод параметров установки

1.Для защиты от нелегального использования продукта необходимо ввести серийный номер лицензии Dallas Lock 8.0, который указан на обложке компакт-диска с дистрибутивом в поле «Серийный номер».

2.Если необходимо ввести компьютер в Домен безопасности в процессе установки системы, то в соответствующие поля необходимо ввести имя Сервера безопасности и его ключ доступа (подробнее в разделе «Ввод клиента в ДБ в процессе активации »). Если этого не сделать на этапе установки, то компьютер не будет введен в Домен безопасности, но это можно будет сделать и после установки СЗИ НСД.

3.Указать, если требуется, файл конфигурации системы защиты, для этого нажать кнопку поиска рядом с полем ввода и в появившемся окне проводник выбрать заранее сохраненный файл (подробнее в главе «Сохранение конфигурации»).

После нажатия кнопки «Далее» процесс установки системы будет завершен (рис. 5).

Рис. 5. Завершение установки программы

Далее система потребует перезагрузки компьютера (рис. 6).

Рис. 6. Требование перезагрузки компьютера после установки

После нажатия кнопки «Перезагрузка» автоматическая перезагрузка произойдет через 30 секунд.

После перезагрузки первый вход на защищенный компьютер сможет осуществить пользователь, под учетной записью которого выполнялась инсталляция системы защиты Dallas Lock 8.0, либо доменный пользовать, если компьютер является клиентом контроллера домена и при установке файл конфигурации использовался по умолчанию.

После установки системы защиты и перезагрузки компьютера на рабочем столе пользователя и в меню «Пуск» появятся иконки оболочки администратора системы защиты Dallas Lock 8.0.

Удаление системы защиты

Чтобы осуществить удаление системы Dallas Lock 8.0, необходимо обладать соответствующими полномочиями на администрирование системы (полномочия на деактивацию) и одновременно являться администратором операционной системы.

Перед удалением системы защиты рекомендуется завершить работу всех приложений и сохранить результаты, так как удаление Dallas Lock 8.0 потребует принудительной перезагрузки компьютера. Удаление производится с помощью Мастера установок. В разных операционных системах запуск Мастера установок может осуществляться по-разному.

В ОС Windows 7 необходимо нажать кнопку «Пуск» , выбрать компонент «Панель управления» и открыть утилиту «Программы и компоненты». В появившемся окне из списка выбрать программу Dallas Lock 8.0 (рис. 7).

Рис. 7. Удаление Dallas Lock 8.0-C

Нажать кнопку «Удалить» и подтвердить удаление. После этого запустится деинсталляция. После успешного удаления СЗИ НСД Dallas Lock 8.0 появится информационное окно о необходимости перезагрузки ПК (рис. 8), после нажатия кнопки «Перезагрузка» будет выполнена принудительная (!) перезагрузка компьютера.

Право удаления СЗИ НСД может быть установлено для отдельных пользователей или групп пользователей администратором системы защиты. Необходимый параметр «Деактивация системы защиты» находится в категории «Права пользователей» на вкладке «Параметры безопасности». Подробнее в разделе «Полномочия пользователей на администрирование ».

Система защиты информации от несанкционированного доступа Dallas Lock Linux обеспечивает защиту рабочих станций и серверов под управлением Linux и сертифицирована на соответствие 5 классу защищенности от НСД и 4 уровню контроля отсутствия НДВ. Среди преимуществ Dallas Lock Linux — механизмы удаленного и централизованного управления, проверки подлинности клиентских частей СЗИ, централизованное управление, собственный механизм дискреционного доступа и аудита доступа и многое другое.

Сертификат AM Test Lab

Номер сертификата: 222

Дата выдачи: 25.04.2018

Срок действия: 25.04.2023

- 3.1. Установка продукта

- 3.2. Подсистема контроля целостности

- 3.3. Подсистема идентификации и аутентификации

- 3.4. Подсистема управления доступом

- 3.5. Подсистема гарантированной зачистки информации

- 3.6. Подсистема контроля устройств

- 3.7. Подсистема регистрации и учета

Введение

Одна из важных составляющих работ по обеспечению безопасности информационных систем — защита рабочих станций и серверов от несанкционированного доступа (НСД). Она заключается в контроле входа пользователя в систему, разграничении доступа, контроле целостности и т. д. На нашем рынке не так много сертифицированных продуктов, которые позволяют решать эти задачи.

Одно из таких решений — это система защиты информации от НСД Dallas Lock Linux. Разработкой и созданием продуктов линейки Dallas Lock занимается Центр защиты информации ООО «Конфидент» с 1992 года. СЗИ Dallas Lock прошла эволюционный путь развития от простого замка на включение компьютера, работающего под управлением MS-DOS, до распределенной системы, удовлетворяющей современным требованиям безопасности.

Продукты Центра защиты информации ООО «Конфидент» регулярно проходят сертификацию в системе сертификации ФСТЭК России, а также в отраслевых системах сертификации, а сама компания имеет соответствующие лицензии ФСБ России, ФСТЭК России, Роскомнадзора и Министерства обороны России.

СЗИ НСД Dallas Lock прошла сертификационные испытания на соответствие 5 классу защищенности от НСД и 4 уровню контроля отсутствия НДВ (сертификат соответствия ФСТЭК России № 3594 от 4 июля 2016).

СЗИ НСД Dallas Lock Linux — система защиты информации от несанкционированного доступа накладного типа, предназначенная для защиты конфиденциальной информации, в том числе содержащейся в автоматизированных системах до класса защищенности 1Г включительно, в государственных информационных системах до 1 класса защищенности включительно, в информационных системах персональных данных для обеспечения 1 уровня защищенности ПДн, в автоматизированных системах управления производственными и технологическими процессами до 1 класса защищенности включительно.

СЗИ НСД Dallas Lock Linux обеспечивает защиту рабочих станций и серверов под управлением ОС семейства Linux. При использовании совместно с СЗИ Dallas Lock 8.0 предназначенной для защиты Windows-платформ СЗИ Dallas Lock 8.0, возможно построение комплексной системы защиты информации в гетерогенной среде с централизованным управлением СЗИ Dallas Lock 8.0 и Dallas Lock Linux через Сервер безопасности Dallas Lock.

Архитектура и системные требования СЗИ НСД Dallas Lock Linux

Архитектура Dallas Lock Linux состоит из следующих подсистем:

- Подсистема идентификации и аутентификации

- Подсистема управления доступом

- Подсистема гарантированной зачистки информации

- Подсистема контроля устройств (аппаратной среды)

- Подсистема контроля целостности

- Подсистема регистрации и учета

Рисунок 1. Архитектура СЗИ НСД Dallas Lock Linux

СЗИ НСД Dallas Lock Linux работает на компьютерах под управлением следующих операционных систем семейства Linux:

- Debian 7.11 х64 (systemd, версия ядра 3.18).

- CentOS 7 x64 (версия ядра 3.18, 4.4). Поддерживаются все минорные версии дистрибутива в рамках указанного мажорного релиза.

- Red Hat Enterprise Linux Server 7 x64 (версия ядра 3.18, 4.4). Поддерживаются все минорные версии дистрибутива в рамках указанного мажорного релиза.

- Fedora 24 х64 (версия ядра 4.4, 3.18).

- OpenSUSE 42 x64 (версия ядра 4.4). Поддерживаются все минорные версии дистрибутива в рамках указанного мажорного релиза.

- Ubuntu 16.04 x64 (версия ядра 4.4). Поддерживаются все минорные версии дистрибутива в рамках указанного мажорного релиза.

- ЛотОС2 2.1 x64 (версия ядра 3.18).

- Alt Linux 8 (будет доступно в рамках планового обновления).

Изделие предназначено для использования на технических средствах (ТС), таких как: персональные компьютеры, портативные компьютеры (ноутбуки), сервера и ТС с поддержкой виртуальных сред (например, KVM).

Изделие поставляется в виде установочных пакетов для каждой из заявленных поддерживаемых операционных систем. В состав пакетов входит локальный клиент СЗИ НСД. Настройка и управление СЗИ НСД Dallas Lock Linux осуществляется через графическую (реализовано для Linux и Windows) или консольную оболочки администрирования.

Работа с СЗИ НСД Dallas Lock Linux

Установка продукта

Установка продукта осуществляется из стандартного для Linux пакета. При установке СЗИ НСД требуется скачивание дополнительных пакетов из глобальной сети. Если производится установка на автономный компьютер, необходимо, чтобы в локальной сети был расположен официальный репозиторий соответствующего дистрибутива операционной системы и были выполнены соответствующие настройки инфраструктуры.

Следует обратить внимание, что все сервисы, которые требуют создания пользователей в системе, рекомендуется устанавливать до установки СЗИ НСД. В противном случае, если после установки СЗИ НСД возникла необходимость установить какой-либо сервис, который требует создания в системе специального пользователя, можно создать его средствами СЗИ НСД (с флагом «системный») до установки сервиса. Необходимо учитывать, что этот способ может не привести к тому, что сервис установится корректно.

После установки системы защиты необходимо следить за сроком действия корневого и пользовательского сертификатов и при необходимости вовремя их обновлять. Данный сертификат используется для взаимодействия между системой защиты и консолью управления. Для проверки срока действия сертификата необходимо выполнить команду openssl x509 -noout -text -in <путь к сертификату>. В результате выполнения команды будут предоставлены данные по сертификату, в том числе и срок действия.

Кроме установки самого СЗИ необходимо определить, каким образом будет осуществляться управление. Существует три возможных варианта управления:

- локально установить оболочку администрирования (консольную и/или графическую);

- установить графическую оболочку администрирования на АРМ под управлением Windows;

- централизованным управлением через сервер безопасности Dallas Lock 8.0.

В нашем обзоре мы будем использовать локальную консольную и графическую оболочку администрирования.

Подсистема контроля целостности

Подсистема реализует контроль целостности аппаратной среды, целостность объектов файловой системы и целостность программных компонентов СЗИ, а также восстановление целостности для программных компонентов средства защиты информации.

Основу механизмов контроля целостности представляет проверка соответствия контролируемого объекта эталонному образцу. Для этого используются контрольные суммы.

Рисунок 2. Контроль целостности устройств СЗИ НСД Dallas Lock Linux

В консольной оболочке администрирования ishl аналогичная настройка будет выглядеть следующим образом:

При использовании консольной оболочки администрирования необходимые команды можно записать в файл и вызвать их, выполнив следующую команду: ishl –f <имя файла>

Подсистема идентификации и аутентификации

Подсистема идентификации и аутентификации реализует механизмы проверки пользователей при каждом входе в операционную систему и в консольное приложение управления СЗИ НСД. Проверяется имя пользователя и пароль.

Подсистема содержит механизмы проверки качества (надежности) задаваемого пароля при его изменении пользователем.

Рисунок 3. Настройка пароля в СЗИ НСД Dallas Lock Linux

В СЗИ НСД для усиления процедур идентификации и аутентификации возможно применение аппаратных идентификаторов. В идентификаторе может храниться ключ (сертификат) для усиленной аутентификации пользователя.

Подсистема управления доступом

Подсистема управления доступом реализует механизмы, направленные на разграничение доступа пользователей к защищаемым объектам — к объектам файловой системы и к накопителям информации.

СЗИ НСД Dallas Lock Linux позволяет гибко задавать пользователям права на доступ к защищаемым объектам. После задания прав пользователи могут работать только с теми объектами, доступ к которым им разрешен, и совершать над ними только санкционированные операции.

При настройке доступа к файлам и каталогам предусмотрено управление как классическими правами UNIX, так и списками расширенного контроля доступа через POSIX ACL.

Рисунок 4. Настройка прав доступа на файл в СЗИ НСД Dallas Lock Linux

Подсистема гарантированной зачистки информации

Подсистема контроля гарантированной зачистки информации реализует очистку освобождаемых областей оперативной памяти, гарантированную зачистку объектов ФС и внешних подключаемых накопителей.

Гарантированная очистка памяти функционирует с момента установки СЗИ НСД и не требует ввода дополнительных команд в консольном приложении управления средством защиты информации.

Для очистки остаточной информации на съемных накопителях и объектов ФС необходимо использовать дополнительную утилиту, поставляемую совместно с СЗИ НСД.

Рисунок 5. Гарантированное удаление объекта файловой системы в СЗИ НСД Dallas Lock Linux

Подсистема контроля устройств

Подсистема контроля устройств реализует разграничение доступа пользователей и групп пользователей к блочным устройствам (сменным накопителям информации), ограничения доступа к беспроводным устройствам передачи информации, устройствам вывода на печать в целях предотвращения несанкционированной утечки информации.

Подсистема регистрации и учета

Подсистема регистрации и учета (подсистема анализа) реализует возможность аудита событий, производимых пользователями над защищаемыми объектами, аудита событий входов (выходов) в информационную систему, в т. ч. сетевых, аудита системных событий, отчуждения информации на накопители или твердую копию, а также фиксацию таких событий в журналах информационной безопасности.

Рисунок 6. Настройка аудита файлов в СЗИ НСД Dallas Lock Linux

Выводы

На сегодняшний день для обработки информации в государственных информационных системах, информационных системах персональных данных или в автоматизированных системах управления производственными и технологическими процессами организациям требуется выполнять требования регулятора — Приказы №17, №21 и №31 ФСТЭК России. Так и СЗИ НСД Dallas Lock Linux предназначена для использования в информационных системах персональных данных 1 уровня защищенности, в государственных информационных системах 1 класса защищенности и автоматизированных систем управления производственными и технологическими процессами до 1 класса защищенности включительно, создания защищенных многопользовательских автоматизированных систем до класса защищенности 1Г включительно.

Процесс установки прост и интуитивно понятен. Администратору безопасности предоставляется возможность управления паролями, доступом к объектам файловой системы, подсистемой контроля целостности.

Читайте также: