Удаленный помощник не активен windows 2012 r2

Обновлено: 05.07.2024

Сегодня мы объясним, чем развертывание RDS Session Host на Windows Server 2012 R2 отличается от более ранних версий Windows Server и расскажем о доступных опциях развертывания. Remote Desktop Services на Windows Server значительно усовершенствовались за последнее время, но остается, тем не менее, много непонятного по причине множества вовлеченных в процесс компонентов. RD Session выполняют всю грязную работу, обслуживая терминальные сессии пользователей. Однако даже при самом примитивном сценарии обязательно использование RD Connection Broker (посредника подключений к удаленному рабочему столу). Еще до того, как вы запланируете развертывание служб удаленного рабочего стола, стоит ознакомиться с его ролью.

RD Connection Broker

Когда сеанс удаленного рабочего стола отключается, приложения в сеансе пользователя продолжают работать. Для отслеживания сеансов пользователей RD Connection Broker (Посредник подключений удаленного рабочего стола) хранит такую информацию, как название сеансов удаленных рабочих столов, где проходит каждая сессия, состояние сессии и ее идентификатор, а также информация о подключенных пользователях в каждой сессии. Эта информация используется для подключения пользователей к существующим сеансам на серверах RD Session Host (терминальные сервера Windows). При создании новой сессии RD Connection также играют свою роль путем подключения пользователей к серверам RD Session Host по мере загрузки.

Начиная с Windows Server 2012, посредники подключений к удаленному рабочему столу не только хранят данные о пользовательских сессиях, но и информацию о конфигурации. Посредник подключений к удаленным рабочим столам использует внутреннюю базу данных Windows для сохранения сессии и информации о конфигурации, кроме случаев, когда установлен режим высокой доступности (HA), где используется сервер SQL 2008 R2 (или более поздняя версия).

Посредник подключений к удаленному рабочему столу требует домен Active Directory, но не может быть установлен на контроллере домена (DC). Можно развернуть службы удаленного рабочего стола в рабочей группе с помощью установки роли сервера, хотя при этом теряется возможность централизованного управления, пульты управления и функционал удаленных приложений Remoteapp.

Централизованная публикация приложений

В Windows Server 2012 также введен концепт коллекций (collections). В Windows Server 2008 R2 требовалось, чтобы системные администраторы публиковали приложения для каждого RD Session Host в индивидуальном порядке. Теперь посредник подключений к удаленному рабочему столу хранит информацию о конфигурации.

Опции развертывания: быстрая и стандартная

Ключ к пониманию того, как развернуть RDS на Windows Server 2012 R2 в понимании того, что недостаточно установки роли RD Session Host. Диспетчер серверов обеспечивает специальный режим развертывания для установки RDS, таким образом все необходимые компоненты установлены в нужных местах, чтобы делает развертывание простым и быстрым.

Службы удаленного рабочего стола на Windows Server 2012 R2

В мастере добавления ролей и компонентов (Add Roles and Features Wizard) в диспетчере серверов есть специальная опция установки, установка служб удаленных рабочих столов (Remote Desktop Services installation), которую необходимо выбрать при развертывании служб удаленных рабочих столов. Формулировка при этом варианте немного смущает, но опция позволяет устанавливать хосты сеансов удаленных рабочих столов без развертывания полной инфраструктуры виртуальных ПК (virtual desktop infrastructure — VDI).

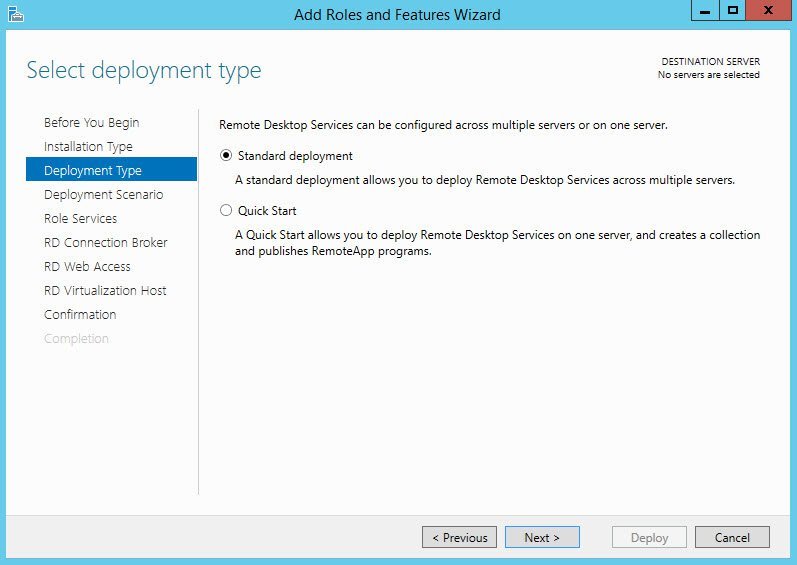

Стандартное развертывание — это модель развертывания по умолчанию, и если вы действительно хотите установить все необходимые роли на одном сервере, что не является лучшей практикой, то стоит выбрать эту опцию. Быстрая установка (Quick Start) может быть полезна в сценариях тестирования или в небольших филиалах, где есть только один доступный сервер.

Стандартное развертывание позволяет установить RD Connection Broker, RD Session Host и RD Web Access на одном сервере или на нескольких серверах, что является наиболее вероятным сценарием развертывания в производственной среде. Посредник подключений к удаленному рабочему столу включает внутреннюю базу данных Windows, RD Session Host и RD Web Access roles. Все это является обязательным, но RD Gateway играет факультативную роль. RD Web Access предоставляет пользователям доступ к RemoteApps или рабочим столам из меню «Пуск» или с . Если вы хотите использовать RDS больше, чем в течение пробного периода, вам потребуется дополнительно устанавливать роль лицензирования удаленных рабочих столов.

Консоли управления

Все необходимые консоли управления можно найти в диспетчере серверов на сервере, где установлен посредник подключений к удаленным рабочим столам, за исключением RD Gateway и RD Licensing.

Установка служб удаленного рабочего стола на Windows Server 2012 R2

Здесь мы расскажем о стандартной модели развертывания, которая позволяет распределить роли серверов удаленного рабочего стола или установить их для одного сервера.

Стандартное развертывание — это модель развертывания по умолчанию, и даже при том условии, что для демонстрации будут установлены три роли сервера на один сервер, это не лучшее решение. Внутренняя база данных Windows устанавливается как часть процесса для поддержки роли посредника подключений к удаленному рабочему столу, также как и некоторые компоненты IIS для RD Web Access, которые обеспечивают доступ к RemoteApps или рабочим столам из меню «Пуск» или с .

Лицензирование

При желании использовать развернутые службы удаленного рабочего стола более чем в течение тестового периода необходимо установить роль RD Licensing, добавить лицензию, зарегистрировать сервер лицензирования с Active Directory, а затем добавить RD Licensing в . RD Licensing устанавливается также, как любая другая роль, поэтому нет необходимости использовать специальную опцию развертывания в диспетчере серверов.

Развертывание служб удаленного рабочего стола

Серверы, которые вы планируете использовать в своем , должны быть добавлены в Пул Серверов (Server Pool) в диспетчере серверов перед началом процесса. Вам потребуется домен Active Directory domain и аккаунт, у которого есть разрешение на установку ролей сервера на выбранный сервер (серверы). Дополнительно может быть установлена роль посредника подключений к удаленному рабочему столу на контроллер домена.

- Откройте Диспетчер серверов;

- Выберите «Добавить роли и компоненты» в меню управления;

- В Мастере добавления ролей и компонентов нажмите «Далее» на экране «Перед началом установки» (Before You Begin).

- На экране «Выберите тип установки» выберите «Установка служб удаленного рабочего стола» и нажмите «Далее»;

- На экране «Выберите тип развертывания» выберите «Стандартное» и нажмите «Далее».

Стандартное или быстрое развертывание

- На экране «Выберите сценарий развертывания» выберите развертывание серверов сеансов ( desktop deployment) и нажмите «Далее».

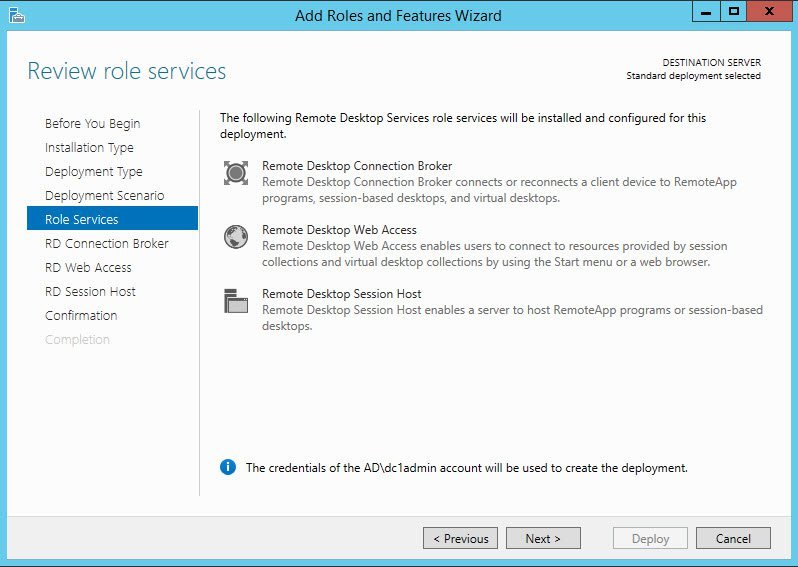

- На экране обзора служб ролей (Review role services) отметьте службы ролей для установки и нажмите «Далее».

Роли служб удаленных рабочих столов

- На экране определения сервера посредника подключений к удаленному рабочему столу кликните дважды на сервер в пуле серверов для того, чтобы добавить его в список выбранных. Это тот сервер, на который будет установлена роль посредника подключений к удаленному рабочему столу. Нажмите «Далее».

Выберите сервер из пула серверов

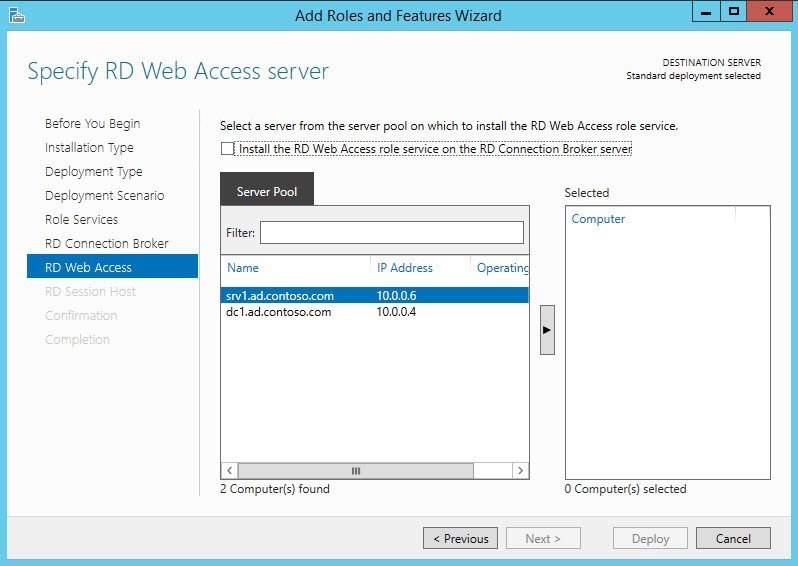

- На экране определения сервера RD Web Access повторите предыдущий шаг, чтобы добавить сервер в Selected, или поставьте галочку в «Установить службу роли RD Web Access на сервер посредника подключений к удаленному рабочему столу» (Install the RD Web Access role service on the RD Connection Broker server), если вы хотите установить эту роль на тот же сервер, что и посредника подключений к удаленному рабочему столу. Нажмите «Далее». continue.

- На экране определения серверов RD Session Host выберите один или более серверов из пула серверов, кликнув дважды или с помощью выбора мышью и нажатия на стрелку в центре диалогового окна.

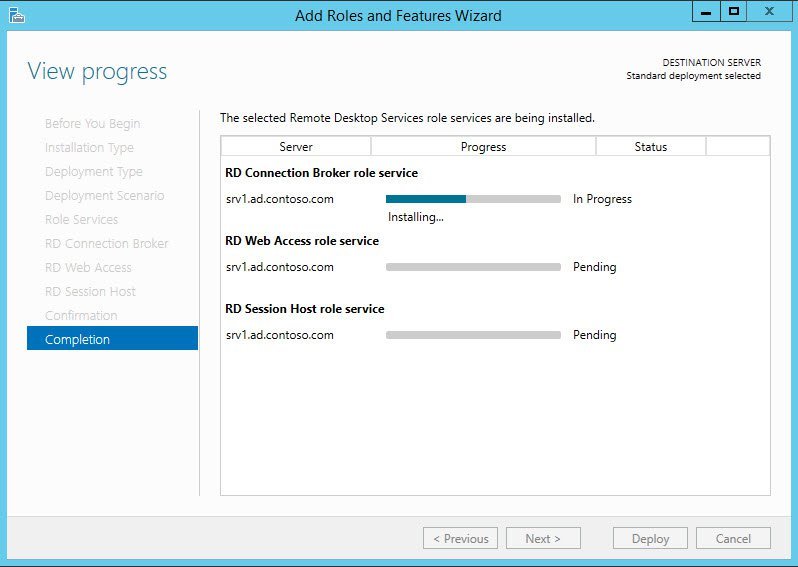

- На экране подтверждения нажмите «Перезапустить сервер автоматически, если необходимо» (Restart the destination server automatically if required) и нажмите «Развернуть».

- Когда 3 роли сервера будут установлены, нажмите «Закрыть» на экране хода развертывания (View progress).

Ход развертывания

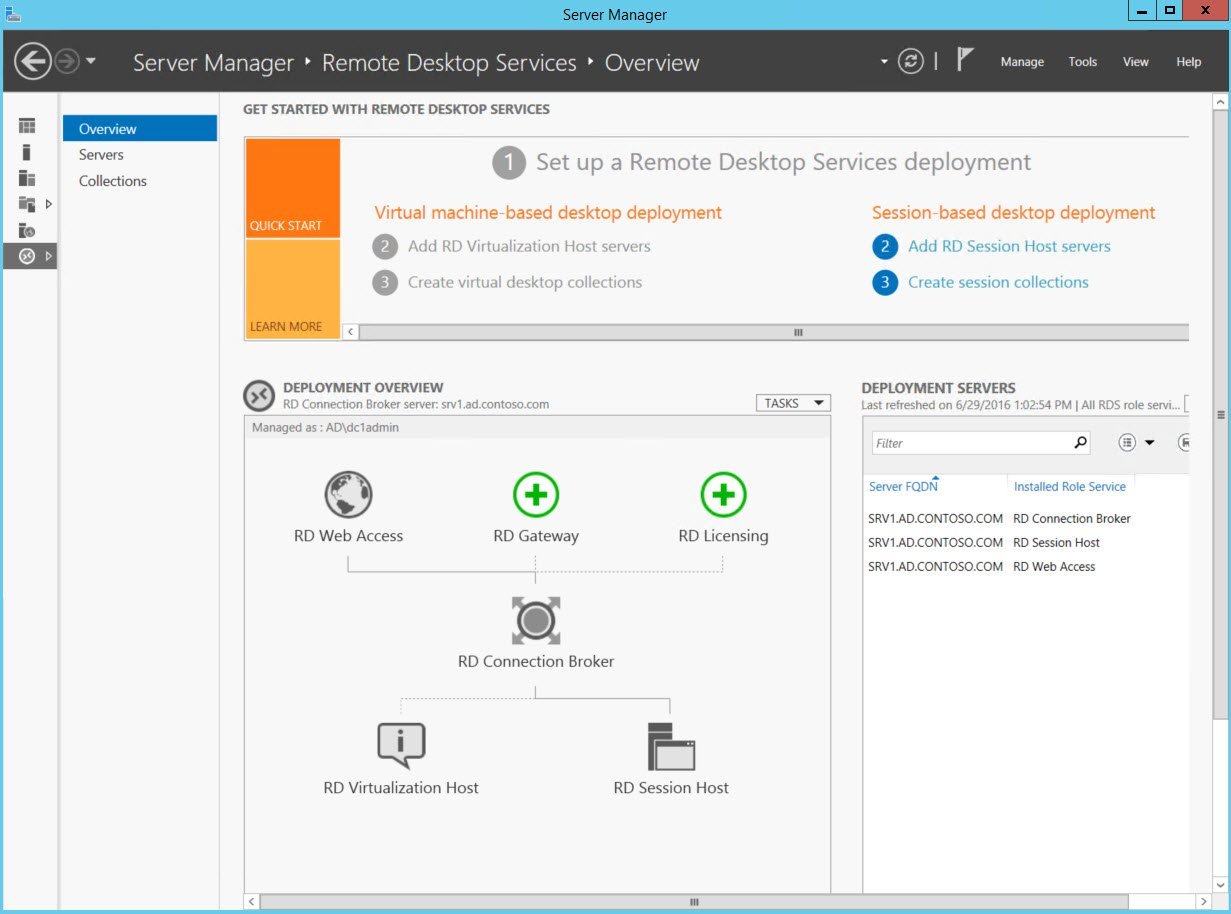

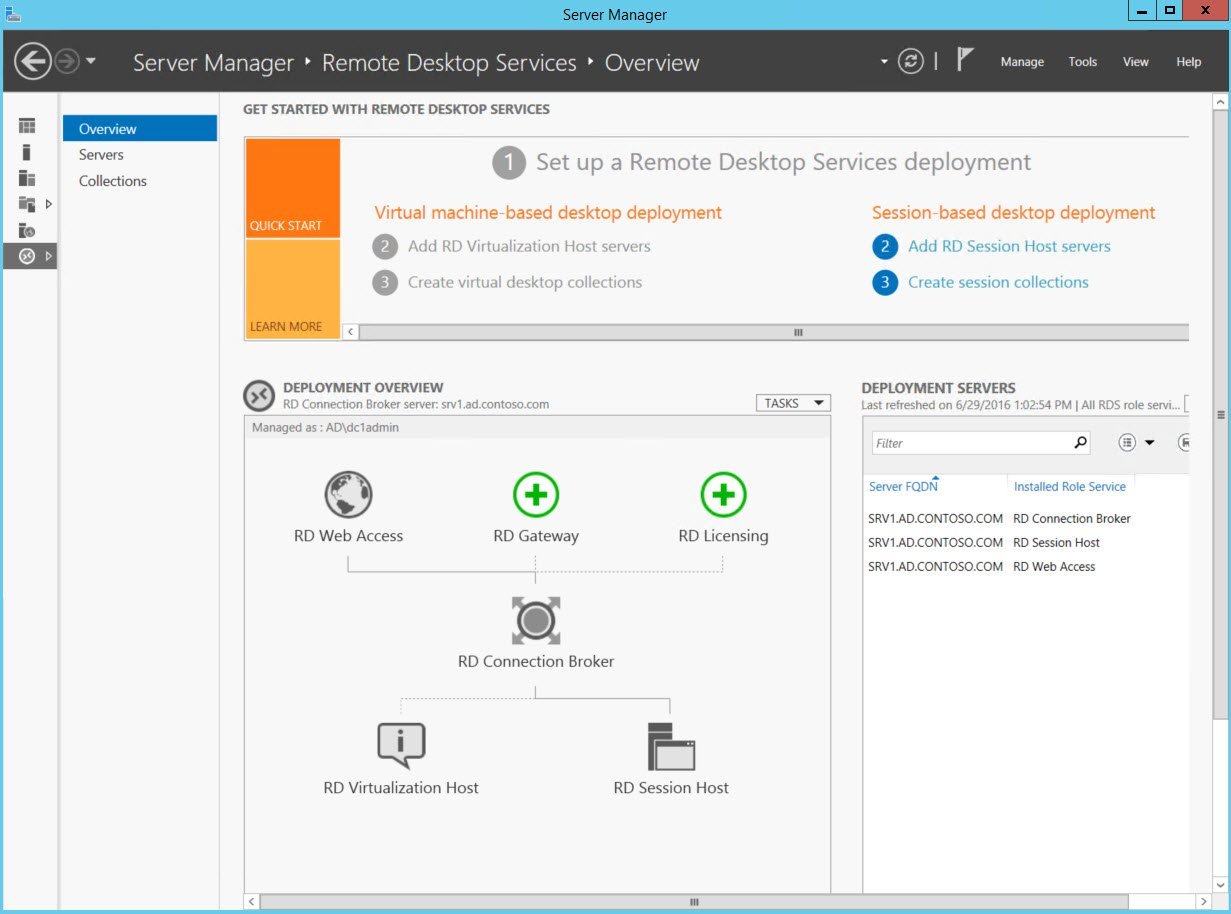

Теперь необходимо залогиниться на сервере, где установлена роль посредника подключений к удаленному рабочему столу, открыть Диспетчер серверов и нажать «Службы удаленного рабочего стола» (Remote Desktop Services) в списке опций слева, чтобы увидеть информацию по вашему .

Дашборд служб удаленного рабочего стола в Диспетчере серверов

Как обеспечить удаленное управление в RDP сессиях на терминальном сервере Windows Server 2012R2 /2016/2019 в доменной сети

1)В консоли ADUC и выберем пользователя, которому будет разрешено подключение к сессиям. Создаём группу TS-RDP-RemoteAssistance

3)После успешной установки, нам нужно настроить несколько локальных политик на сервере.

Очевидно, что если количество терминальных серверов достаточно большое, настройку политик лучше производить в консоли Group Policy Object Editor GPO.

Если один терминальный сервер, как в моем примере, то достаточно редактора локальных групповых политик.

Конфигурация компьютера \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Узел сеансов удаленных рабочих столов \ Соединения

Разрешить пользователям удаленно подключаться с помощью служб удаленных рабочих столов

No remote contol allowed — удаленное управление не разрешено (значение ключа реестра Shadow = 0);

Full Control with users’s permission — полный контроль с разрешения пользователя (1);

Full Control without users’s permission — полный контроль без разрешения пользователя (2);

View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (3);

View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (4).

Этой политикой включается возможность отправки приглашений пользователями.

Так же включаем политику, разрешаем удаленное управление, выбираем способ доставки и время действия.

На этом настройка завершена. После настройки политик необходимо выполнить gpupdate /force или перезагрузить сервер.

8)Исполняемый файл Remote Assistance называется msra.exe. Достаточно выполнить Start -> Run -> msra.exe

Подключение выглядит следующим образом.

msra /offerRA MSK01-RDP01.5house.win

9)После того, как пользователь дает разрешение на подключение к сессии и управление, все в Ваших руках!

Использование Remote Desktop Shadow из графического GUI

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или непосредственно из консоли Server Manager. Для этого в консоли Server Manager откройте коллекцию QuickSessionCollection [Создадим коллекцию со списком подключения через powershell

New-RDSessionCollection –CollectionName SessionCollection –SessionHost MSK01-RDS.5house.win –CollectionDescription “This Collection is for Desktop Sessions” –ConnectionBroker MSK01-RDS.5house.win]

Щелкнув по сессии интересующего пользователя, выберите в контекстном меню Shadow (Теневая копия).

Появится окно параметров теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

Для отключения от сессии пользователя и выхода из shadow-режима нужно нажать ALT+* на рабочей станции или Ctrl+* на терминальном сервере (если не заданы альтернативные комбинации).

Как настроить приложение “Быстрая помощь” (Quick Assist) доступное в Windows 10 версии 1607 (Anniversary Update) и выше ,работает через интернет (аналог TeamViewer тим вивер anydesk эни деск)

Если вы оказываете помощь

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу Быстрая помощь и нажмите Enter.

Выберите ссылку “Оказать помощь”.

Введите имя учетной записи Microsoft.

Если вы получаете помощь

Для получения помощи не нужно регистрировать учетную запись Microsoft

Щелкните правой кнопкой мыши по значку меню “Пуск”.

Выберите пункт меню “Найти”.

Введите фразу “Быстрая помощь” и нажмите Enter.

Выберите ссылку “Получить помощь”.

Со своей стороны, пользователь к которому подключились, может либо поставить сеанс «помощи» на паузу, либо закрыть приложение, если вдруг потребовалось резко прервать сеанс удаленного управления компьютером.

Среди незаметных возможностей — передача файлов на удаленный компьютер и с него: для этого просто скопируйте файл в одном расположении, например, на своём компьютере (Ctrl+C) и вставьте (Ctrl+V) в другом, например, на удаленном компьютере.

Если Вам надо администрировать рабочие станции пользователей в Вашей сети, к примеру, подключиться к пользователю, посмотреть что у него не, получается, посмотреть последовательность действий приводящих к ошибке да многое чего. Для этих целей существует много разного стороннего софта, номы воспользуемся тем, что предоставляет сама операционная система Windows. Это удалённый помощник. Далее я покажу, как на базе домена polygon.local настроить групповую политику и распространить её на компьютеры в домене.

Итак, у нас есть домен polygon.local на базе операционной системы Windows Server 2008 R2 Standard SP1.

Политика будет применять на компьютеры находящиеся в определённом контейнере.

Создадим групповую политику , на контейнер IT:

Запускаем «Start – Control Panel – Administrative Tools – Group Policy Management и после на контейнер IT создадим групповую политику.

Проверяем пока созданный шаблон групповой политики, которую будем настраивать.

На контейнер IT и на кого применять, т.е. в фильтры безопасности лучше добавить все аутентифицированные пользователи (Прошедшие проверку или Authenticated Users).

Теперь перейдем к редактированию созданной политики “GPO_RemoteAssistant”, следует

Отключаем политикой встроенный брандмауэр и включаем в свойствах компьютера подключение с использование удалённого помощника.

Computer Configuration (Конфигурация компьютера) – Policies ( Политики) – Administrative Templates (Административные шаблоны ) – Network (Сеть) – Network Connections (Сетевые подключения ) – Windows Firewall (Брандмауэр Windows ) – Domain Profile (Профили домена) :

Брандмауэр Windows: Защита всех сетевых подключений – ОТКЛЮЧЕНО.

Включаем ведение журналов подключения с использованием удалённого помощника :

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Administrative Templates (Административные шаблоны) – System(Система) – Remote Assistance (Удалённый помощник ) :

Включить ведение журналов сеансов – ВКЛЮЧЕНО.

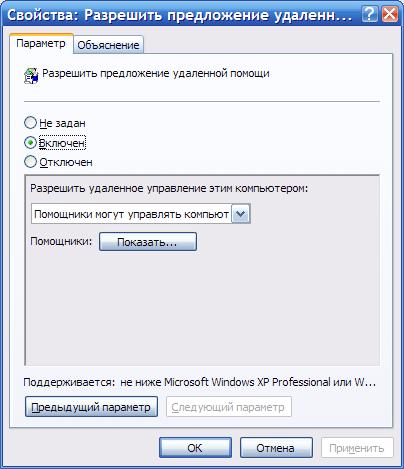

Удалённый помощник можно настроить в двух вариантах ( разрешить взаимодействие с удалённой рабочей станцией и разрешить только просмотр выполняемых действий), но я покажу на примере первого варианта:

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Administrative Templates (Административные шаблоны) – System(Система) – Remote Assistance (Удалённый помощник )

Solicited Remote Assistance (Allow helpers to remotely control the computer, 6 Hours, Simple MAPI)

Запрос удалённой помощи – ВКЛЮЧЕНО . (Помощники могут управлять компьютером, 6 часов, Simple MAPI)

А теперь делегируем определённым сотрудникам использование функции удалённого помощника .

Создадим пользователя и группу которая будет заниматься обслуживание рабочих станций и добавим туда этого пользователя .

Создание пользователя через командную строку, но можно и через GUI интерфейс оснастки Active Directory Users and Computers.

Создаём учётную запись test в контейнере IT :

C:\Windows\system32>dsadd user "cn=test,ou=it,dc=polygon,dc=local"

Назначаем пароль для созданной учётной записи :

C:\Windows\system32>dsmod user "cn=test,ou=it,dc=polygon,dc=local" -pwd Aa1234567

По умолчанию, создаваемые через командную строку пользователи помечаются, как блокируемые, разблокируем :

C:\Windows\system32>dsmod user "cn=test,ou=it,dc=polygon,dc=local" -disabled no

C:\Windows\system32>dsadd group "CN=Remote_Assistance,ou=it,dc=polygon,dc=local"

Добавляем в созданную группу, созданную учётную запись :

C:\Windows\system32>dsmod group "CN=Remote_Assisntant,ou=it,dc=polygon,dc=local" -addmbr "CN=test,ou=it,dc=polygon,dc=local"

dsmod succeeded:CN= Remote_Assistance,ou=it,dc=polygon,dc=local

Предоставим созданной группе Remote_ Assistance право на подключение к рабочим станциям пользователям :

Действия ниже включают политику для рабочих станций под управлением Windows 7:

Computer Configuration (Конфигурация компьютера) – Policies (Политики) – Administrative Templates (Административные шаблоны) – System(Система) – Remote Assistance (Удалённый помощник )

Offer Remote Assistance – Enable

Предлагать удалённую помощь – ВКЛЮЧЕНО (указываем, кому предоставляем доступ на подключение к другим рабочим станциям)

Открываем Show…, где прописываем домен (polygon.local)\Remote_Assistance

Действия ниже включают политику для рабочих станций под управлением Windows XP , нужно в эту же политику добавить внесение изменений в реестр, что я имею ввиду:

Создаём reg-файл следующего содержания и называем, его, к примеру, AllowToGetHelp.reg

Windows Registry Editor Version 5.00

Данный файл следует поместить по адресу –

Computer Configuration – Policies – Windows Settings – Scripts (Startup / Shutdown) – Startup

На окне, свойств загрузки у Вас должно получиться вот так:

Нажимаем Apply, закрываем созданную политику. Политика настроена. Следует перезагрузить рабочие станции и удостовериться, что на рабочие станции применилась политика. В итоге должна быть установлена галочка, которая разрешает подключение к рабочей станции посредством функционала Windows, т.е. удалённого помощника. . Результат.

Компьютер – Свойства – Дополнительные параметры системы – Удалённый доступ

Мой Компьютер – Свойства – Удалённые сеансы

Вот собственно и всё, в следующей заметке я рассмотрю, как пользоваться удалённым помощником. Следите за обновлениями на моём блоге.

В этой статье описано управление Удаленным помощником для пользователей в корпоративной среде. Статья предназначена для администраторов, знакомых с работой службы каталогов Windows 2000 Active Directory™ и Групповыми политиками.

Благодарности

Mike Seamans, Технический Писатель, Microsoft Corporation

Alvin Loh, Менеджер программных продуктов, Microsoft Corporation

John Kaiser, Технический Редактор, Microsoft Corporation

В этой статье

- Введение

- Использование Удаленного помощника в сетях с брандмауэром

- Использование Удаленного помощника совместно с устройствами NAT

- Использование Групповой политики для Удаленного помощника

- Блокировка Удаленного помощника на отдельном компьютере

- Предложение Удаленной помощи

- Заключение

- Связанные ресурсы

Введение

Удаленный помощник позволяет доверенному лицу (другу, специалисту технической поддержки или ИТ администратору) удаленно в активном режиме помочь кому-либо в решении компьютерной проблемы. Помощник (в дальнейшем именуемый "эксперт") может видеть экран на компьютере пользователя, запросившего помощь, оказывать консультации и предлагать пути решения проблемы. С разрешения пользователя эксперт сможет управлять его компьютером, используя мышь и клавиатуру на своем компьютере. Для работы Удаленного помощника требуется, чтобы оба компьютера работали под управлением операционной системы Windows XP.

Типы подключений Удаленного помощника

Удаленный помощник может быть использован в следующих ситуациях:

- В пределах локальной сети (LAN).

- Через Интернет.

- Между отдельным компьютером в Интернет и компьютером за брандмауэром в Локальной сети. Соединения в сетях с брандмауэром требуют, чтобы TCP порт 3389 был доступен.

Организация защиты Удаленного помощника

С разрешения пользователя и при соответствующих настройках Групповой политики эксперт может управлять его компьютером и выполнять на нем любые задачи, доступные пользователю, включая работу в сети. Перечисленные ниже настройки помогут укрепить безопасность в Вашей организации:

- Брандмауэр. Разрешая или запрещая с помощью брандмауэра трафик через порт 3389, Вы можете определить, смогут ли служащие вашей организации запрашивать помощь за ее пределами. Для получения дополнительной информации обратитесь к разделу Использование Удаленного помощника в сетях с брандмауэром далее в этой статье.

- Групповая политика. Вы можете настроить Групповую политику, чтобы разрешить или запретить пользователям запросы помощи с использованием Удаленного помощника. Также есть возможность определить, в каких случаях пользователи разрешат кому-либо контролировать их компьютер или только наблюдать за ним. Кроме того, Вы можете настроить Групповую политику, чтобы разрешить или, наоборот, запретить эксперту предложения удаленной помощи без предварительного запроса от пользователя. Для получения дополнительной информации обратитесь к разделу Использование Групповой политики для Удаленного помощника далее в этой статье.

- Отдельный компьютер. Администратор отдельного компьютера может выключить запросы удаленного помощника, заблокировав тем самым отправку приглашений удаленного помощника любым пользователем этого компьютера. Для получения дополнительной информации обратитесь к разделу Блокировка Удаленного помощника на отдельном компьютере далее в этой статье.

Предложение Удаленной помощи

Как правило, работа с Удаленным помощником начинается с запроса пользователем помощи по электронной почте или с использованием Windows Messenger. Тем не менее, эксперт может предложить помощь без предварительного запроса от новичка. Для получения дополнительной информации обратитесь к разделу Предложение удаленной помощи далее в этой статье.

Использование удаленного помощника в сетях с брандмауэром

Для соединения между пользователем, запрашивающим помощь, и экспертом Удаленный помощник использует протокол Remote Desktop Protocol (RDP). В этом соединении протокол RDP использует TCP порт 3389. Следовательно, для того, чтобы пользователи в Вашей организации могли запрашивать помощь за ее пределами, порт 3389 должен быть открыт на корпоративном брандмауэре. Чтобы запретить пользователям запросы помощи за пределами организации, данный порт должен быть закрыт. Обратитесь к инструкции по администрированию брандмауэра, чтобы узнать, как открыть или закрыть порт 3389.

Примечания:

- Закрыв порт 3389, Вы запретите все не только все соединения Удаленного рабочего стола, но и соединения Терминальных служб. Если необходимо ограничить только запросы Удаленного помощника, используйте Групповую политику.

- Брандмауэр подключения к Интернету компании Microsoft, разработанный для использования только на автономных компьютерах или компьютерах в рабочих группах, не блокирует соединения Удаленного помощника.

Использование Удаленного помощника совместно с NAT

Что такое NAT?

Преобразование сетевых адресов (Network Address Translation – NAT) – это стандарт инженерной группы по развитию Интернета (Internet Engineering Task Force - IETF). Он используется в случаях, когда необходимо предоставить в общий доступ одни глобальный маршрутизируемый адрес IPv4 нескольким компьютерам или сетевым устройствам в частной сети (использующих адресацию из частных диапазонов, таких, как 10.0.x.x, 192.168.x.x, 172.x.x.x). Наиболее распространенной причиной развертывания NAT является недостаточное количество сетевых адресов текущего поколения IPv4. NAT используется на устройствах, выполняющих роль шлюза на границе между публичной (Internet) и частной локальной сетью (LAN). Когда IP-пакет из частной локальной сети проходит сквозь шлюз, NAT преобразует частный IP адрес и порт в публичный IP адрес и порт, отслеживая данное преобразование, для поддержания целостности каждого соединения. Общий доступ к подключению Интернета в операционных системах Windows XP и Windows Me совместим с большинством Интернет шлюзов, использующих NAT (особенно для подключения к широкополосным сетям при помощи технологии DSL или кабельных модемов). Использование NAT наиболее популярно в большинстве домашних малых офисных сетях, где компьютеры имеют только одно подключение к сети Интернет.

Удаленный помощник и NAT

Удаленный помощник поддерживает стандарт UPnP, позволяя осуществлять соединения через NAT-устройства, за исключением случаев, когда компьютеры новичка и эксперта находятся за NAT-устройством, не поддерживающим UPnP. В настоящее время брандмауэр подключения к Интернету, входящий в поставку Windows XP, поддерживает работу с UPnP.

Ниже описано как Удаленный помощник работает с UPnP:

1. Удаленный помощник определит общий Интернет IP адрес и номер порта TCP на UPnP NAT-устройстве, и вставит его в билет Удаленного помощника.

2. Общий Интернет адрес и номер TCP порта будут использованы для осуществления соединения через устройство NAT рабочей станцией новичка или эксперта с целью установки соединения удаленного помощника.

3. Запрос на соединение Удаленного помощника будет перенаправлен клиенту NAT-устройством.

Примечание: Удаленный помощник не сможет установить соединение, если новичок, в сети которого установлено не-UPnP NAT-устройство, использовал для отправки приглашения электронную почту. При отправке приглашения посредством Windows Messenger соединение удаленного помощника будет работать через NAT-устройство, не поддерживающее UPnP, даже если эксперт находится за NAT устройством. Если оба компьютера - новичка и эксперта - находятся за NAT-устройствами, не поддерживающими UPnP, то соединение удаленного помощника установить не удастся. Ниже в Таблице 1 ниже показаны соединения Удаленного помощника, работающего совместно с устройствами NAT. Примечание: брандмауэр подключения к Интернету Windows 2000 не поддерживает UPnP.

Таблица 1. Подключения Удаленного помощника и устройства NAT

Брандмауэр подключения к Интернет Windows XP

Не-UPnP NAT устройство

UPnP NAT устройство

Связь по Windows

Messenger

Новичок

Эксперт

Новичок и Эксперт вместе

Связь по электронной почте

Новичок

Эксперт

Новичок и эксперт вместе

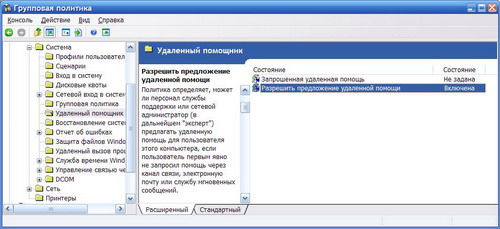

Использование Групповой политики для Удаленного помощника

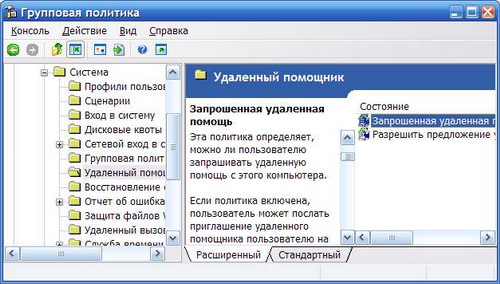

В сетевом окружении Active Directory Windows 2000 Server для управления Удаленным помощником вы можете использовать параметры Групповой политики – разрешающие или полностью блокирующие его использование. Используйте политику Запрошенная удаленная помощь (Solicited Remote Assistance), расположенную в оснастке Групповой политики (Конфигурация компьютера\Административные шаблоны\Система\Удаленный помощник) (Computer

Configuration\Administrative Templates\System\Remote Assistance), как показано на Рисунке 1 ниже.

Рисунок 1: . Управление Удаленным помощником с использованием Групповой политики

Запрошенная Удаленная помощь происходит в случае, когда пользователь компьютера посылает приглашение Удаленной помощи пользователю другого компьютера (эксперту).

Блокировка Удаленного помощника

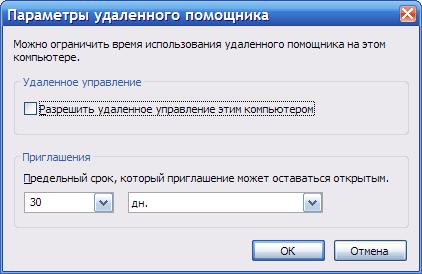

Параметры политики Запрошенная удаленная помощь (Solicited Remote Assistance) по умолчанию не сконфигурированы, что позволяет отдельным пользователям настраивать Запрошенную удаленную помощь, используя Панель управления. По умолчанию из Панели управления доступны следующие настройки:

- Запрошенная удаленная помощь (SolicitedRemoteAssistance) включена;

- Allow buddy support разрешена;

- Удаленное управление этим компьютером (Permitremotecontrol of this computer) включено;

- Предельный срок, который приглашение может оставаться открытым (Maximumticket time), равен 30 дней.

Следовательно, чтобы заблокировать пользователям доступ к Удаленному помощнику, Вы должны выключить политику Запрошенная удаленная помощь (Solicited Remote Assistance). Это запретит работу удаленного помощника для любого компьютера или пользователя, на которого распространяются данные параметры объекта Групповой политики (GPO). Например, Вы можете захотеть заблокировать некоторым группам доступ к Удаленному помощнику. Пользователь, принадлежащий к целевому Подразделению (OU), для которого применена политика, не сможет использовать Удаленного помощника.

Управление удаленным помощником

Включение параметра Запрошенная удаленная помощь (Solicited Remote Assistance) позволяет Вам устанавливать разрешения, отличные от настроек по умолчанию, доступные, когда эта политика не задана. Как было описано ранее, у Вас может возникнуть необходимость определить, какие группы или пользователи смогут использовать Удаленного помощника. Пользователь, являющийся членом заданного Подразделения (OU), на которое распространяются параметры данной политики, сможет использовать Удаленного помощника, соответственно заданным Вами разрешениям.

Примечание: Отправка приглашения Удаленного помощника не дает явного разрешения эксперту подключаться к компьютеру и/или контролировать его. Когда эксперт пытается подключиться, пользователь может либо принять, либо отказать в подключении (тем самым, предоставляя эксперту возможность только наблюдения за рабочим столом пользователя). Затем пользователь должен явно нажать на кнопку, чтобы разрешить эксперту удаленно управлять рабочим столом, если удаленное управление разрешено. Если этот параметр включен, Вы можете установить следующие настройки:

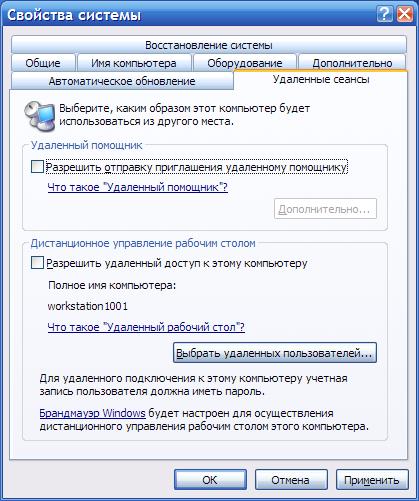

Блокировка удаленного помощника на отдельном компьютере

Пользователи могут заблокировать Удаленного помощника на своих собственных компьютерах, установив необходимые параметры в Панели управления. Для того чтобы, заблокировать запросы удаленной помощи на отдельном компьютере

- Откройте Панель управления (ControlPanel), щелкните Производительность и обслуживание (PerformanceandMaintenance), затем Система (System).

- На вкладке Удаленные сеансы, в панели Удаленный помощник, снимите флажок Разрешить отправку приглашений удаленному помощнику, как показано ниже на Рисунке 2.

Рисунок 2: Блокировка удаленного помощника

Чтобы запретить удаленное управление этим компьютером с использованием Удаленного помощника

- Откройте Система в Панели управления.

- На закладке Удаленные сеансы, в панели Разрешить отправку приглашения удаленному помощнику, щелкните Дополнительно.

- Снимите флажок Разрешить удаленное управление этим компьютером, как показано ниже, на Рисунке 3.

Рисунок 3: Предотвращение доступа к Вашему компьютеру посредством удаленного помощника

Предложение Удаленной помощи

Иногда лучшим способом решения проблемы является наглядная демонстрация того, как можно решать проблемы подобного рода. Будучи экспертом или профессионалом в области технической поддержки, Вы можете инициировать запрос удаленной помощи без приглашения. Например, Вы можете обсуждать с другом компьютерную проблему и выбрать использование Удаленного помощника для ее решения. После того, как подключение будет выполнено, Вы увидите экран компьютера пользователя и обсуждать то, что Вы оба видите на нем. С разрешения пользователя Вы можете использовать Ваши мышь и клавиатуру для управления его компьютером.

Примечания:

- Брандмауэры могут блокировать соединения Удаленного помощника. Попробуйте использовать Windows Messenger вместо электронной почты, чтобы установить соединение. Если и в этом случае не удается установить соединение, попросите системного администратора открыть для Вас порт 3389.

- Если на пользовательском компьютере параметр Групповой политики параметр Запрошенная удаленная помощь включен, эксперт может предлагать Удаленную помощь этому пользователю без предварительного приглашения. В редакторе Групповой политики на этом компьютере эксперт должен быть добавлен в список Помощники или входить в локальную группу Администраторы.

- Вы можете увеличить производительность работы во время сеанса связи Удаленного помощника, уменьшив качество цветопередачи на пользовательском компьютере. Используйте настройку Качество цветопередачи на вкладке Параметры, значок Экран в Панели управления, чтобы уменьшить количество цветов отображаемых на экране пользователя.

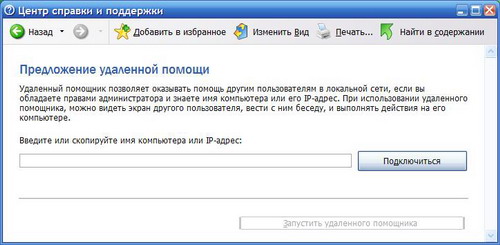

Чтобы предложить удаленную помощь без приглашения

Рисунок 4: Предложение удаленной помощи

Чтобы предложить удаленную помощь пользователю, не приславшему приглашение, включите на компьютерах параметр Групповой политики Предложение удаленной помощи, как показано ниже на Рисунке 5.

Рисунок 5: Включение Групповой политики для предложения удаленной помощи

Кроме того, Вы должны быть или членом группы Администраторы на данном компьютере, или присутствовать в списке Помощников в параметре Разрешить предложение удаленной помощи, как показано ниже на Рисунке 6.

Рисунок 6: Настройка политики Запрошенная удаленная помощь

Чтобы включить Предложение удаленной помощи

Несмотря на то, что эксперт может предлагать Удаленную помощь без предварительного запроса, пользователь должен дать разрешение на наблюдение за своим компьютером. Кроме того, пользователь должен дать разрешение на управление своим компьютером в случае, если такая возможность сконфигурирована.

Заключение

Управление Удаленным помощником может потребовать выполнения настроек для порта 3389, объектов Групповой политики и выполнения ряда других административных задач. Для управления Удаленным помощником администраторам доступны следующие технологии:

- Брандмауэр. Открывая или перекрывая брандмауэром соединения через порт 3389, администраторы могут определять, может ли служащий Вашей организации запрашивать помощь за ее пределами.

- Групповая политика. С помощью Групповой политики Вы можете разрешать или запрещать запросы помощи с использованием Удаленного помощника. Также Вы можете определить, смогут ли пользователи разрешать эксперту контролировать их компьютер, или только наблюдать за ним. Кроме того, Вы можете настроить Групповую политику, чтобы разрешить или запретить эксперту предлагать удаленную помощь без предварительного запроса от пользователя.

- Отдельный компьютер. Администратор отдельно взятого компьютера может выключить на нем возможность отправки приглашений удаленного помощника, что предотвратит его использование кем бы то ни было.

Связанные ресурсы

Для получения дополнительной информации обратитесь к следующим ресурсам:

- Администрирование Windows XP в сетевом окружении Windows 2000 Managing Windows XP in a Windows 2000 Server Environment (EN).

- Пошаговое руководство по Удаленному помощнику Step-by-Step Guide to Remote Assistance (EN).

- Использование Удаленного помощника Using Remote Assistance to Get Help When You Need It (EN).

Для получения актуальной информации о Windows XP, посетите узел Windows XP в Интернет.

Читайте также: