Veracrypt windows 10 скрытая ос

Обновлено: 06.07.2024

До 2014 года ПО с открытым исходным кодом TrueCrypt было самым рекомендуемым (и действительно качественным) для целей шифрования данных и дисков, однако затем разработчики сообщили, что оно не является безопасным и свернули работу над программой. Позже новая команда разработчиков продолжила работу над проектом, но уже под новым названием — VeraCrypt (доступно для Windows, Mac, Linux).

С помощью бесплатной программы VeraCrypt пользователь может выполнять надежное шифрование в реальном времени на дисках (в том числе зашифровать системный диск или содержимое флешки) или в файловых контейнерах. В этой инструкции по VeraCrypt — подробно об основных аспектах использования программы для различных целей шифрования. Примечание: для системного диска Windows, возможно, лучше использовать встроенное шифрование BitLocker.

Примечание: все действия вы выполняете под свою ответственность, автор статьи не гарантирует сохранность данных. Если вы начинающий пользователь, то рекомендую не использовать программу для шифрования системного диска компьютера или отдельного раздела с важными данными (если не готовы случайно потерять доступ ко всем данным), самый безопасный вариант в вашем случае — создание зашифрованных файловых контейнеров, что описано далее в руководстве.

Установка VeraCrypt на компьютер или ноутбук

Далее будет рассматриваться версия VeraCrypt для Windows 10, 8 и Windows 7 (хотя само использование будет почти одинаковым и для других ОС).

Следующий шаг установки (в случае если вы выбрали пункт Install) обычно не требует каких-либо действий от пользователя (по умолчанию установлены параметры — установить для всех пользователей, добавить ярлыки в Пуск и на рабочий стол, ассоциировать файлы с расширением .hc с VeraCrypt).

Сразу после установки рекомендую запустить программу, зайти в меню Settings — Language и выбрать там русский язык интерфейса (во всяком случае, у меня он не включился автоматически).

Инструкция по использованию VeraCrypt

Как уже было сказано, VeraCrypt может использоваться для задач создания зашифрованных файловых контейнеров (отдельный файл с расширением .hc, содержащий необходимые файлы в зашифрованном виде и при необходимости монтируемый в системе как отдельный диск), шифрования системных и обычных дисков.

Чаще всего используется первый вариант шифрования для хранения конфиденциальных данных, начнем с него.

Создание зашифрованного файлового контейнера

Порядок действий по созданию зашифрованного файлового контейнера будет следующим:

Следующий шаг — смонтировать созданный том для использования, для этого:

- В разделе «Том» укажите путь к созданному файловому контейнеру (нажав кнопку «Файл»), выберите из списка букву диска для тома и нажмите кнопку «Смонтировать».

- Укажите пароль (предоставьте ключевые файлы при необходимости).

- Дождитесь окончания монтирования тома, после чего он отобразится в VeraCrypt и в виде локального диска в проводнике.

При копировании файлов на новый диск они будут шифроваться «на лету», равно как и расшифровываться при доступе к ним. По окончании работы, выберите том (букву диска) в VeraCrypt и нажмите «Размонтировать».

Примечание: при желании, вместо «Смонтировать» вы можете нажать «Автомонтирование», для того чтобы в будущем зашифрованный том подключался автоматически.

Шифрование диска (раздела диска) или флешки

Шаги при шифровании диска, флешки или другого накопителя (не системного) будут теми же самыми, но на втором шаге потребуется выбрать пункт «Зашифровать несистемный раздел/диск», после выбора устройства — указать, отформатировать диск или зашифровать с уже имеющимися данными (займет больше времени).

Следующий отличающийся момент — на завершающем этапе шифрования в случае выбора «Отформатировать диск», потребуется указать, будут ли использоваться файлы более 4 Гб на создаваемом томе.

После того, как том будет зашифрован, вы получите инструкцию по дальнейшему использованию диска. Доступа по прежней букве к нему не будет, потребуется настроить автомонтирование (при этом для разделов диска и дисков достаточно просто нажать «Автомонтирование», программа сама их найдет) или же смонтировать таким же способом, как был описан для файловых контейнеров, но нажмите кнопку «Устройство» вместо «Файл».

Как зашифровать системный диск в VeraCrypt

При шифровании системного раздела или диска, пароль будет требоваться еще до загрузки операционной системы. Будьте очень внимательны, используя эту функцию — в теории можно получить систему, которую невозможно загрузить и единственным выходом окажется переустановка Windows.

Шифрование системного диска проходит тем же образом, что и простого диска или раздела, за исключением следующих моментов:

Если в дальнейшем вам потребуется полностью расшифровать системный диск или раздел, в меню VeraCrypt выберите «Система» — «Перманентно расшифровать системный раздел/диск».

Ни для кого не секрет, что силой можно заставить раскрыть пароль. Разработчики VeraCrypt предусмотрели такую возможность и реализовали механизмы позволяющие правдоподобно отрицать наличие зашифрованных данных. Стоит помнить, что пока разделы/диски не расшифрованы информация на них выглядит абсолютно как случайные данные и не содержит никаких сигнатур по которым было бы возможно доказать, что раздел/диск зашифрован. Правдоподобно объяснить наличие такого диска со случайными данными можно, например, применением ранее программ для многократного затирания данных на диске. К сожалению, для зашифрованного системного раздела или файлового контейнера такое объяснение не подойдет, так как первый содержит загрузчик VeraCrypt (который легко обнаружить), а файловые контейнеры в виде файлов со случайными данными уже своим существованием поднимают вопросы. В данных случаях могут помочь скрытый том и скрытая операционная система Скрытый том и скрытая операционная система позволяют создать скрытые зашифрованные области в уже существующих зашифрованных контейнерах VeraCrypt для случаев, когда не выдать пароль не представляется возможным.

Скрытый том VeraCrypt

Возможны ситуации в которых Вам придется выдать пароль от зашифрованного тома (по причине пыток, угрозы жизни близким людям и т.п.). Скрытый том может помочь в подобного рода ситуациях.

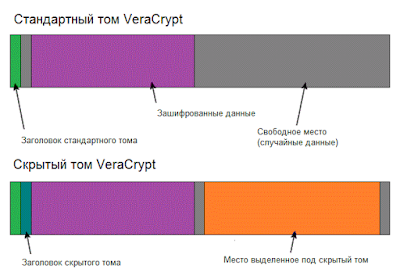

Для создания скрытого тома используют свободное место в стандартном зашифрованном томе. Даже если внешний том смонтирован, невозможно доказать, что он содержит в себе еще один скрытый том, так как свободное место в любом томе VeraCrypt всегда заполняется случайными данными при создании и никакую часть скрытого тома невозможно отличит от случайных данных. Важно отметить, что при создании скрытого тома файловая система стандартного тома не подвергается изменению (информация о емкости диска, свободном месте и т.п.) Пароль скрытого тома обязательно должен отличаться от пароля внешнего тома (который содержит в себе скрытый). Скрытый том монтируется точно также, как и стандартный том. Сначало выбираете файл или устройство которые содержат внешний том (убедитесь что он уже не смонтирован). Затем монтируйте его и вводите пароль от скрытого тома. Именно то какой пароль вы введете определяет какой том будет смонтирован, стандартный (внешний) или скрытый. Т.е. когда Вы вводите пароль для скрытого тома, будет смонтирован скрытый том, а если Вы введете пароль от внешнего тома, будет смонтирован внешний том. Позаботьтесь о том, чтобы на внешнем томе содержались какие-либо представляющие ценность данные для большего правдоподобия. Скрытый том может быть создан внутри любого друго типа тома VeraCrypt, как то файловый контейнер, раздел жесткого диска или диск целиком.

Как создать скрытый том VeraCrypt

Чтобы создать скрытый том, в главном окне программы кликните Create Volume (Создать том) и на втором шаге мастера создания томов выберите Create a hidden VeraCrypt volume (Скрытый том VeraCrypt). Далее следуйте подсказкам мастера создания томов.

Как защитить скрытый том VeraCrypt от повреждений

Если Вы смонтировали стандартный (внешний) том, внутри которого находиться скрытый том и хотите сохранять данные на него. Существует риск, что запись этих данные повредит скрытый том.

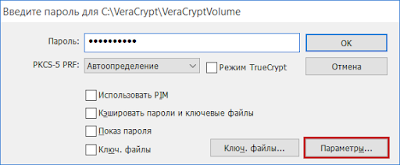

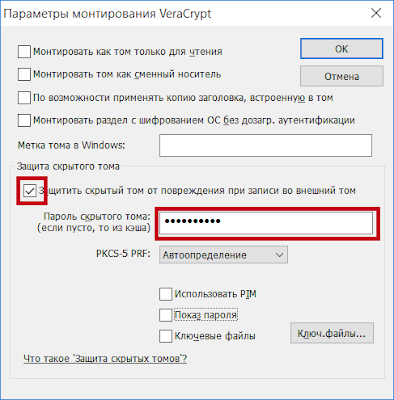

Чтобы этого избежать всегда монтируйте внешний том с опцией Protect hidden volume against damage caused by writing to outer volume (Защитить скрытый том от повреждения при записи во внешний том).

Для активизации этой опции вам будет необходимо указать пароль от скрытого тома.

Скрытая операционная система

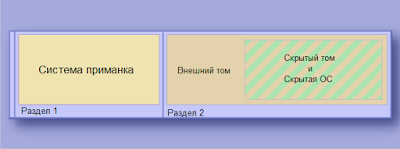

В процессе работы скрытой ОС всё будет выглядеть так как будто она установлена на том же разделе что и ОС приманка. В действительности же, она будет установлена на следующем разделе диска в скрытом томе. Все операции ввода/вывода транслируются с системного раздела в скрытый том, однако ни операционная система ни приложения знать об этом не будут. Обратите внимание, существует так же третий пароль для внешнего тома. Этот пароль служит не для расшифровки операционных систем, а для стандартного тома (внешнего) на втором разделе диска. Он может быть безопасно переден любому, так как скрытая ОС храниться в скрытом томе (который храниться во внешнем томе). Таким образом существование скрытого тома и скрытой ОС остануться в секрете. В итоге, всего будет три пароля: для расшифровки скрытой ОС, для расшифровки ОС приманки и от внешнего тома в котором находиться скрытый том со скрытой ОС. Два последних из них можно раскрыть. Чтобы начать процесс создания скрытой ОС в главном меню выберите System (Система)> Create Hidden Operating System (Создать скрытую ОС) и слудуйте инструкциям мастера. Сначала мастер проверит что в вашей системе есть подходящий раздел жесткого диска (раздел 2) для размещения скрытой ОС. Обратите внимание, прежде чем создавать скрытую ОС необходимо создать раздел под неё, сразу за текущим системным разделом (тот на котором установлена Ваша текущая ОС). Этот раздел должен быть как минимум на 5% больше чем системный раздел (раздел 1). Если Вы планируете использовать файловую систему NTFS для скрытой ОС, раздел под неё должен быть в 2,1 раза больше чем системный раздел (раздел 1) В остальном следуйте инструкция мастера для успешного создания скрытой ОС.

В заключении

На этом мы завершаем наш цикл статей посвященный VeraCrypt, оставляйте свои комментарии и вопросы, постараемся на них ответить. Постскриптум

Надеемся, наша статься оказалась полезной, и Вы надежно зашифровали свои данные, но не забудьте позаботиться о безопасности связи – попробуйте наш анонимный VPN, сегодня на специальных условиях c промо кодом VeraCrypt.

Зашифровать системный (и любой другой) диск на Windows достаточно просто и быстро можно с помощью программы VeraCrypt.

- Запустите VeraCrypt и откройте меню «Система», затем выберите пункт «Зашифровать системный раздел/диск…»:

VeraCrypt позволяет сделать «обманку» для вымогателей, которая называется «Скрытый раздел» — вы можете отдать пароль от фейкового раздела, где нет ничего важного, тем самым сберечь свой анус от терморектального криптоанализа. Но, скорее всего, она не будет доступна по-умолчанию, потому что у вас включена опция secure boot и/или ОС установлена в режиме UEFI, а не BIOS-совместимости. Это вряд ли понадобится 99.9% людей — силовые вымогательства, к счастью — большая редкость. Если считаете, что вам это нужно, но опция недоступна — гуглите в сторону вышеперечисленных опций и переустанавливайте ОС.

3. У нас простая инструкция, поэтому выбираем «Обычный» режим:

4. В следующем разделе нужно выбрать, шифруем мы только раздел с Windows, или весь диск. Скорее всего, будет доступна только первая опция — «Зашифровать системный раздел с Windows» (в этом случае нужно выбрать её), но если у вас вдруг доступна вторая («Зашифровать весь диск»)— выберите её:

5. Выбираем «Одиночная загрузка»:

6. Выбираем алгоритм шифрования. Рекомендуем остановиться на AES. Шифрование немного снижает производительность и комфорт при работе с компьютером, а инструкции AES-NI, которые есть во всех современных процессорах, позволяют работать с шифрованием аппаратно и практически не снижая скорость. «Далее»:

7. Задаём пароль, который будем вводить при каждом включении компьютера и нажимаем «Далее»:

8. Один из немногих случаев генерирования энтропии с пользой. Хаотично перемещаем мышкой в окне, пока нижний прогресс-бар не заполнится и нажимаем «Далее»:

9. VeraCrypt показывает сгенерированные ключи. «Далее»:

10. VeraCrypt предлагает создать Rescue Disk на случай, если с загрузочным сектором Windows или диском что-то случится, чтобы расшифровать диск. Если не лень и / или на системном диске вы храните важные данные (и не бекапите 🤡) — сохраните образ на флешку и киньте её в стол. Устанавливаем галочку «Не проверять VRD» и нажимаем «Далее»:

13. Тут нам предлагают перезаписать свободное пространство, где могут находиться остатки незашифрованных данных. Если вы активно пользуетесь компьютером и не ждёте ФСБ через несколько часов, то это не нужно, потому что через некоторое время свободное место и так будет перезаписано шифрованными данными. Можно выбрать режим 1 проход, можно пропустить, «Далее»:

14. И-и-и мы почти у цели! Последний шаг перед шифрованием — тестирование. VeraCrypt хочет убедиться, что загрузчик установился. Нажимаем «Тест»:

16. Соглашаемся с перезагрузкой:

17. Компьютер перезагрузится.

Теперь, при каждой загрузке компьютера, вы всегда будете видеть поле ввода пароля. Вводим пароль, который устанавливали ранее и нажимаем Enter:

Просто нажимаем Enter (и делаем так всегда на этом этапе):

18. Если тест прошёл успешно, после запуска Windows автоматически загрузится VeraCrypt, и вы увидите такое окно. Всё готово к шифрованию диска, нажимаем «Шифрация»:

19. Шифрование началось:

Вот и всё. Системный диск зашифрован, и если случится так, что ваш компьютер попадёт в Бюро Специальных Технических Мероприятий, то сотрудник на стенде будет очень грустный и отдуваться перед начальством, а в материалах уголовного дела будет меньше доказательств причастности к Публикации Опасного Комментария. А может, дело вообще закроют. Либо у конкурентов будет меньше информации о вашем бизнесе и компромата на вас.

Находясь в России, важно не только шифровать данные на дисках, но и пользоваться VPN, чтобы власти не видели ваш трафик и сайты, к которым вы обращаетесь.

Внимательным читателям, дошедшим до этого момента, мы дарим пробную неделю нашего Red Shield VPN — быстрого, простого и недорогого VPN. После регистрации введите в личном кабинете промокод FREENOVEMBER2020.

Промокод работает только в ноябре.

Нам будет приятно, если вы поддержите статьи подпиской на сервис.

30 августа был взломан аккаунт главного исполнительного директора социальной сети Twitter Джека Дорси. Это большой удар по репутации как Дорси, так и Twitter. Можно, конечно, искать виновных и среди провайдеров мобильной связи, ведь аккаунт Дорси был привязан к его sim-карте, доступ к которой предположительно получили злоумышленники, завладев ее дубликатом. Однако такое объяснение мало утешает тех, кто желает избежать такой неприятной ситуации. Что же делать тем, кто хочет сохранить свои данные и вместе с тем ограничить доступ к имеющимся цифровым активам? Один из наиболее универсальных способов сделать это предлагает DeCenter.

Можно пойти по пути изобретения сложного пароля, однако за его созданием могут проследить злоумышленники, как в буквальном смысле, так и через аппаратные средства — для этого им достаточно получить доступ к «железу», причем сделать это они могут и через Wi-Fi сеть, и через незаклеенный пластырем глазок веб-камеры, который есть почти у каждого ноутбука (привет Эдварду Сноудену, который призывает все же заклеить его).

Альтернативно DeCenter предлагает рассмотреть интересную программу VeraCrypt, она позволяет создать файл, доступ к которому обеспечивается с помощью двух «ключей». Если воспользоваться одним «ключом», то его обладатель получит доступ к одной области хранения информации, где один набор файлов и, соответственно, данных. Если же воспользоваться другим «ключом», потайным, то тогда можно попасть в ту область, где есть те файлы и информация, которые хочется надежно сберечь. Как это работает и можно ли с помощью системы двух «ключей» защититься от злоумышленников?

VeraCrypt доступен по ссылке, где можно скачать программу с расширением .exe (сомневающимся рекомендуем быструю и бесплатную проверку этой программы на Virustotal с помощью набора антивирусных онлайн-программ).

Установив, запускаем VeraCrypt, после чего появится окно:

Обратите внимание, что по дефолту новый диск, на который будут записываться внешний и скрытый тома с информацией, будет Z. Оставим так, как есть. Жмем на кнопку «Создать том» и попадаем в «Мастер создания тома VeraCrypt».

Наша цель — создать зашифрованный файловый контейнер с двойным дном, поэтому далее выбираем опцию «Скрытый том VeroCrypt».

Нас интересует кнопка «Создать зашифрованный файловый контейнер», отмечаем его, жмем «Далее», переходим к выбору типа тома.

Создание внешнего тома

Попадаем в режим создания тома. Если начинаем нашу историю работы VeraCrypt с нуля, то выбираем «Обычный режим» и идем далее.

В нашем случае был подключен внешний накопитель (флешка) с именем D и в нем создан файл crypto.decenter. Расширение, как и название, может быть любым.

После этого выбираем алгоритм шифрования. По умолчанию стоит вариант, который оптимален для большинства случаев создания криптоконтейнера, поэтому с ним стоит согласиться, нажав на «Далее».

После этого VeraCrypt предлагает выбрать размер внешнего тома. В нашем случае он составил 1 ГБ, но можно и больше, ведь все зависит от объема информации, который необходимо хранить таким образом.

Далее VeraCrypt предлагает задать пароль для внешнего тома. Стоит обратить внимание, что когда вы задаете пароль (два раза, как обычно), нет никого, кто мог бы физически или с помощью аппаратных средств считать ваш пароль.

Далее произойдет финальный процесс формирования первого «дна»: двигайте мышью около 30 секунд хаотичным образом, чтобы процесс форматирования внешнего тома завершился и он появился на свет. Подождите некоторое время, а потом нажмите «Разместить». И вот внешний том создан!

После этого VeraCrypt предложит записать в него информацию, которая годится для того, чтобы открывать его первым «ключом», то есть, быть может, важная, но не самая существенная, которую вы оберегаете от злоумышленников. Работать вы будете с диском Z, который вы увидите, войдя в меню «Мой компьютер» своего ноутбука, к которому вы присоединили флешку.

Создание скрытого тома

После того как заполнено первое «дно» и нажата кнопка «Далее», VeraCrypt предложит в соответствии с опцией, которую мы выбрали, создать теперь второе «дно», то есть скрытый том. Он будет иной областью информации, но находиться он будет в той первой области, открываемой первым «ключом». Поскольку размер первого «дна» составил 1 ГБ, то это и будет приблизительно максимальным возможным размером и для второго «дна». Но в нашем случае его размер составит 200 МБ.

А вот далее предлагаем не вводить просто пароль (этому вы уже научились на примере первого «дна», только не забудьте, что для второго «дна» пароль нужен другой). В VeraCrypt есть возможность «открывать» доступ к скрытому пространству не с помощью пароля, а с помощью ключевого файла. Поэтому отмечаем галочкой «Ключевые файлы» и начинаем осваивать новый поворот в работе с VeraCrypt.

Далее попадаем в следующее меню:

Ключевым файлом может быть любой файл, которому вы захотите присвоить статус такового, внеся в пустующее поле и нажав на проводник «Файлы». Можно создать случайный ключевой файл — это что-то новое, и вот давайте это сделаем. Жмем на кнопку внизу этого меню попадаем в «Генератор ключевых файлов».

Далее снова двигаем мышью около 30 секунд, не забываем назвать файл (в нашем случае это «book»), расширение для файла не надо ставить. После того как создадим и сохраним файл, жмем на кнопку «Закрыть» и выходим из «Генератора ключевых файлов».

Возвращаемся к меню «Пароль скрытого тома»: галочка «ключевые файлы» уже была поставлена, ключевой файл создан, значит теперь — вперед, жмем «Далее».

После этого происходит последний этап перед появлением на свет скрытого тома (снова двигаем мышью 30 секунд) — второго «дна», который мы защитили с помощью потайного «ключа» — ключевого файла, и в это «дно» мы сможем записывать самую важную для нас информацию. Подождите некоторое время и нажмите «Разметить».

И вот скрытый том создан! Его, как и внешний том, можно аналогичным образом наполнить информацией.

Как пользоваться внешним и скрытым томами

Теперь можем посмотреть, как это все работает. Снова запускаем главный экран, но жмем не кнопку «Создать том» (мы это уже все прошли), а «Файл». В нашем случае речь идет о флешке (диск D), на которой был создан crypto.decenter. Теперь жмем на кнопку «смонтировать», то есть, по сути, мы хотим понять, что же скрывается за файлом crypto.decenter.

Если ввести пароль (в нашем случае это первый «ключ», открывающий доступ к не самой охраняемой информации), то мы увидим эту область данных на диске Z.

А если воспользуемся ключевым файлом, то это будет означать, что мы попадаем в скрытый том. Находим файл book на диске D — его можно было записать где угодно. Например, еще на одной флешке, присоединить эту флешку и также найти этот файл, как он был найден на диске D. Он не секретный, а просто ключевой файл, но кто знает, что именно он и есть «ключ» ко второй области данных? Ведь злоумышленники подумают, что второй «ключ» — это либо пароль, либо ключевой файл, но что это на самом деле, знает только тот, кто создал «ключ». Теперь нам надо воспользоваться им.

Указав в пустом поле путь к ключевому файлу (для этого воспользуемся проводником «Файлы»), жмем ОК и оказываемся как раз в этой скрытой области на диске Z. То, что ее объем 199 МБ (то есть технически доступные из 200 МБ), позволит вспомнить, что именно столько места было отведено для скрытой области информационного пространства.

Жмем на эту строчку, попадаем в скрытую область. Мы смонтировали ее, то есть открыли. Но наступит время, когда что-то нужно поменять в информации в этой области или закрыть скрытый участок на «ключ» — для этого просто жмем на кнопку «Размонтировать», и теперь все опять на замке.

Другие возможности VeraCrypt

Поделюсь еще двумя полезными особенностями данной программы. Заходим на «Главный экран».

Переходим в «Настройки», далее в выпадающем меню выбираем «Параметры».

Предлагаем обратить внимание на строчку «Автоматически размонтировать при неактивности в течение. ». Это интересный момент: к примеру, вы работаете со скрытой областью, вторым «дном», но отвлеклись и не нажали кнопку «размонтировать». Установите таймер на автоматическое размонтирование — например, 10 минут. То есть через 10 минут скрытый том будет опять надежно и автоматически под замком. Не забудьте нажать ОК для сохранения новых настроек!

Быстрая защита ключевых данных от злоумышленников

А вот еще одна особенность VeraCrypt. Заходим на «главный экран», идем опять в раздел «Настройки», но выбираем в выпадающем меню пункт «Горячие клавиши».

Здесь есть опция «Размонтировать все», то есть дать приказ программе быстро закрыть на замок все, что открыто «ключами». Можно задать комбинацию клавиш, например, Ctrl + Backspace. Польза от такой опции очевидна.

Какой вывод можно сделать о программе VeraCrypt? У нее есть мощные инструменты шифрования при форматировании внешнего и скрытого томов, так что есть из чего выбрать. Однако присутствует и парадоксальная вещь: если у пользователя установлена программа VeraCrypt, то одного этого уже достаточно для того, чтобы заподозрить его в использовании двойных ключей.

Кроме того, как ни странно, но уязвимость заключается в том, что пользователь может просто забыть тот или иной пароль. А если где-то его записать, то он может быть доступен еще кому-то. В целом программа предлагает изящное решение одной из важных задач человечества — научиться оберегать свои персональные данные от несанкционированного доступа тех, кому такой доступ не предоставляется.

Читайте также: