Включить персонализацию windows server 2012

Обновлено: 08.07.2024

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу \ виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

User Configuration\Policies\Administrative Templates\Windows Components\Windows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer's default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения \ перезагрузки \ сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User Configuration\Preferences\ Windows Settings\Registry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

После развёртывания новой фермы RD Connection Broker на базе Windows Server 2012 R2 встаёт вопрос настройки пользовательского окружения на серверах RD Session Host. В целом общий процесс настройки почти полностью совпадает с тем, что уже описывалось ранее в заметке Remote Desktop Services - Настраиваем пользовательский интерфейс на серверах RD Session Host . Исключением является лишь пара пунктов, которые будут здесь описаны.

Метод описанный в пункте Скрываем излишние папки в профиле пользователя применительно к Windows Server 2012 R2 работать не будет. Вместо него воспользуемся вариантом, описанным здесь Windows 8 Forums - This PC - Add or Remove "Folders" in Windows 8.1

Видимостью рабочих папок пользователя можно управлять с помощью наличия под-ключей в ключе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\MyComputer\NameSpace , где каждый отдельный ключ отвечает за какую-то папку, в частности:

Предположим мы хотим удалить папки “Музыка”, “Загрузки” и “Видео”. Для этого нам можно либо вручную удалить соответствующие ключи реестра, либо создать GPP, удаляющие эти ключи (если нужно одинаково конфигурировать несколько серверов). Например, создадим для этой цели параметры GPP в разделе Computer Configuration\Preferences\Windows Settings\Registry

Соответствующие параметры для удобства объединены в группу, которая в нашем примере называется WS-2012R2 . В свойствах этой группы параметров сделано нацеливание на семейство ОС – Windows Server 2012 R2 Family. Результат виден сразу после применения GPO (перезагрузка ОС при этом не требуется):

Метод описанный ранее в пункте Настраиваем стартовый экран Windows применительно к Windows Server 2012 R2 работать вполне возможно и будет, но более правильно использовать другой метод, доступный в новой ОС для управления стартовым экраном (Start Screen) Windows и описанный в документе Customize Windows 8.1 Start Screens by Using Group Policy :

1) После того, как на все сервера RD Session Host установлено и настроено однотипное программное обеспечение, входим на любой из этих серверов и настраиваем стартовый экран Windows в том виде, в котором мы хотим его представить всем пользователям без возможности последующей модификации.

2) Все сделанные настройки стартового экрана сохраняются на общедоступный сетевой ресурс в формате XML с помощью PowerShell командлета Export-StartLayout

Если интересно заглянуть в результирующий XML файл, может потребоваться какой-нибудь текстовый редактор с подсветкой синтаксиса XML и автоматическим форматированием, например Notepad++ с плагином XML Tools

3) Указать путь к выгруженным настройкам стартового экрана можно с помощью параметра групповых политик Start Screen Layout в разделе User Configuration\Policies\Administrative Templates\Start Menu and Taskbar

Однако если для разных категорий пользователей требуются разные настройки стартового экрана, то можно более гибко сконфигурировать этот параметр с помощью Group Policy preferences (GPP). Для этого в разделе GPP User Configuration\Preferences\Windows Settings\Registry

нам потребуется настроить параметры LockedStartLayout и StartLayoutFile в ключе реестра

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\Explorer

Первый ключ будет отвечать за блокирование возможности изменения настроек стартового экрана, а второй будет указывать месторасположение ранее выгруженного XML файла настроек.

Однако при централизованной раздаче настроек стартового экрана, как и в прошлой версии ОС, отображаться будут только те приложения, которые используют хорошо известные AppID (см.выгруженный файл XML).

Интересную информацию по этому вопросу можно найти например в заметке Windows 8.1 Start Screen – Behind the Scenes . Отсюда можно почерпнуть, что в ряде случаев в составе AppID используются идентификаторы известных папок описанных в документе Dev Center - Desktop - KNOWNFOLDERID . Эксперименты с размещением как ярлыков так и самих исполняемых файлов в указанных каталогах с последующей подменой GUID папок AppID в XML-файле настроек стартового экрана желаемого результата не дали. Фактически могу констатировать, что метод описанный в статье применительно к Windows Server 2012 R2 не работает.

В ходе разного рода экспериментов в руки так же попала одна интересная утилита - OblyTile v0.9.9 . Она позволяет создавать плитки стартового экрана с форсированным назначением для всех пользователей системы, но опять же, она не умеет размещать эти плитки в нужных группировках. И опять же, несмотря на то, что здесь есть такая хорошая штука как экспорт и импорт плиток, эти функции не получится использовать для полноценного копирования плиток между разными серверами, так как при экспорте плиток теряется связь с AppID исходной системы.

Поэтому, по существу вопроса, в плане управляемости плитками стартового экрана в новой ОС принципиально ничего не изменилось, что на мой взгляд, весьма печально, так как стартовый экран никак не получается использовать как отправную точку доступа пользователей ко всем ресурсам, как это было например со старым добрым меню “Пуск”.

В данной статье пошагово со скриншотами рассмотрим самые базовые настройки Windows Server 2012 R2 (любых версий: Standard, Datacenter, Essentials). В них входит настройка AD, DNS, DHCP, а так же лицензирование терминального сервера (настройка сервера RDP). Эти настройки как правило подходят для большинства задач и являются стандартными для использования их в Windows Server.

С процессом установки и самой начальной настройки как активация сервера, и получение обновлений Windows Server 2012 R2 можете ознакомиться в нашей прошлой статье.

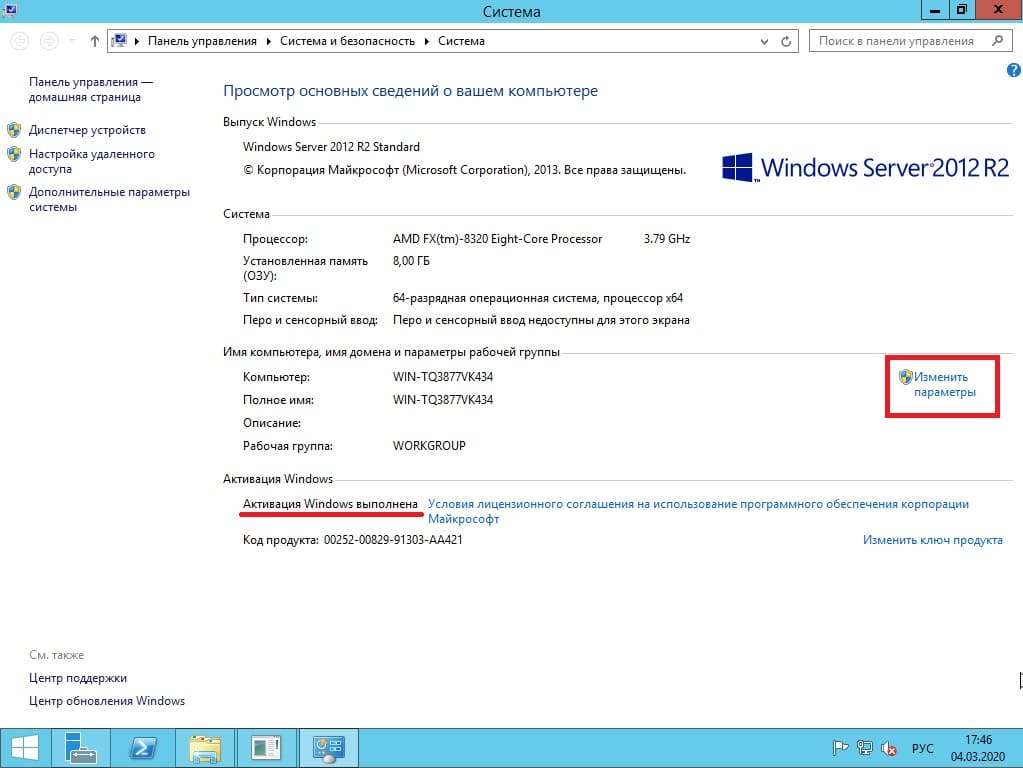

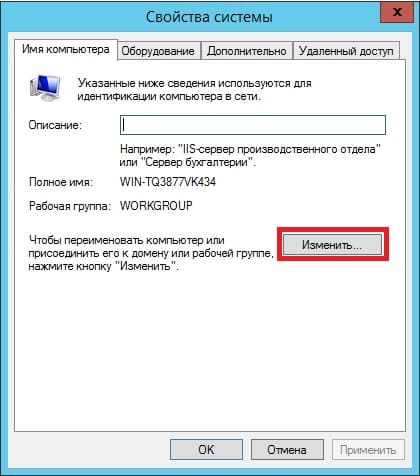

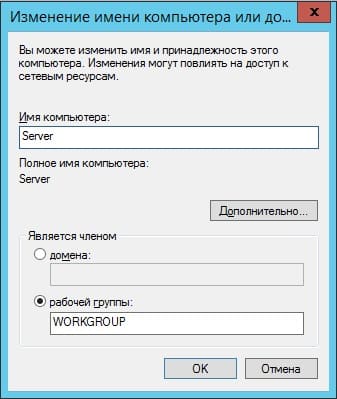

1) Итак, начнем. Для начала нам нужно задать имя сервера, чтобы оно было в последующем корректно указано в различных настройках для подключений. Зайдем в меню "Свойство системы" => Изменить параметры => Далее в окне "Имя компьютера" нажимаем кнопку "Изменить" => После в строке ввода "Имя сервера" задаем имя в произвольном порядке. У нас оно будет просто Server.

Чтобы настройки применились перезагрузите Ваш компьютер.

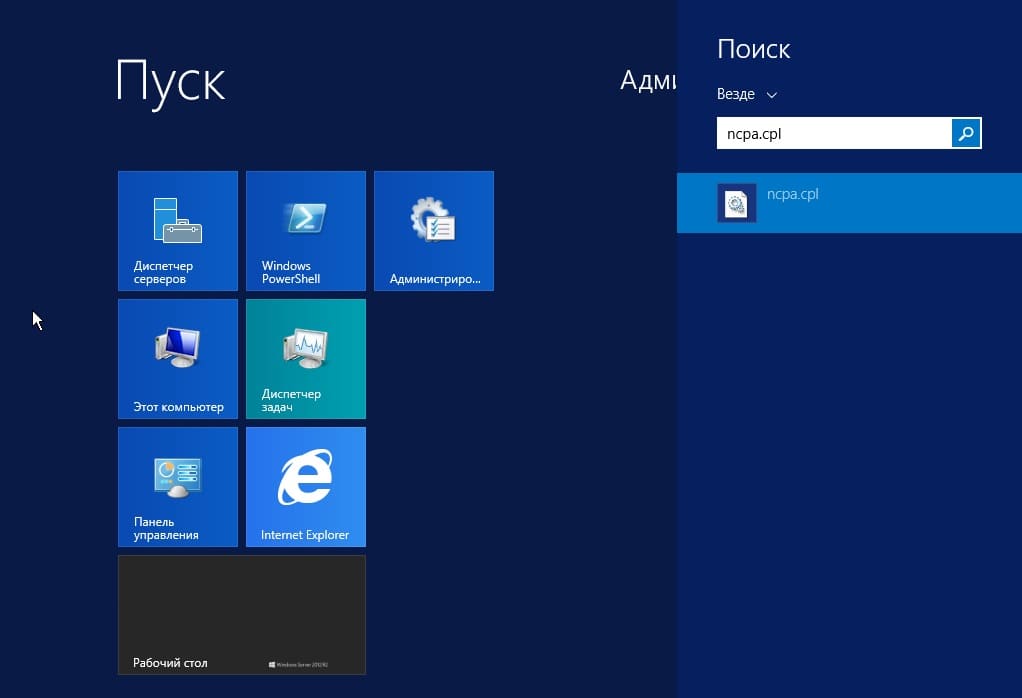

2) Следующая, тоже очень важная процедура - это задать локальный статический IP адрес серверу. Для быстроты переходим в меню "Пуск", далее в поиске вводим ncpa.cpl.

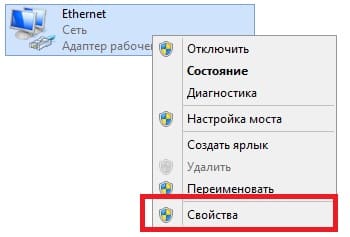

На Вашем основном сетевом адаптере щелкаем правой кнопкой мыши => Свойства

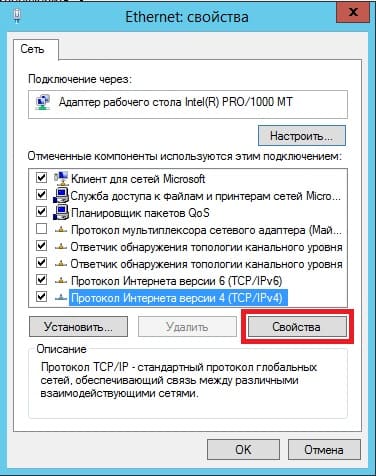

Выделяем протокол IPv4 и нажимаем "Свойства".

И задаете серверу статический IP адрес в зависимости от Вашей сети. (далее в статье рассмотрим настройку DHCP, чтобы Ваш сервер сам мог раздавать свой диапазон IP адресов). Чтобы посмотреть текущий локальный IP адрес и шлюз - Вам нужно открыть командную строку, в поиске введите "Cmd" => Далее введите команду "ipconfig". Как DNS сервера в предпочтительных можем оставить IP адрес Вашего шлюза (роутера, маршутизатора), а как альтернативный адрес Google - 8.8.8.8

После применяете настройки и проверяете Ваше соединение с интернетом, если все работает, значит Ваши настройки корректные.

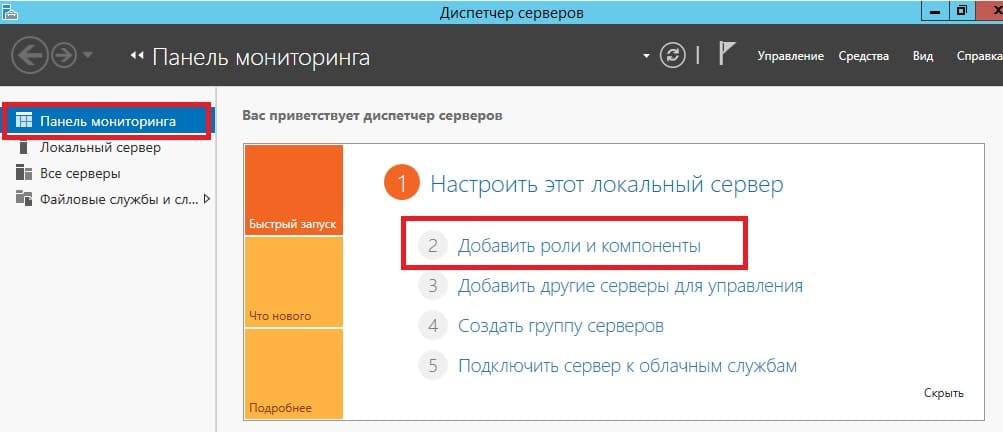

3) С настройками IP адресов пока закончено, перейдем к добавлению ролей и компонентов. Заходим в диспетчер серверов. Меню "Панель мониторинга" => Добавить роли и компоненты

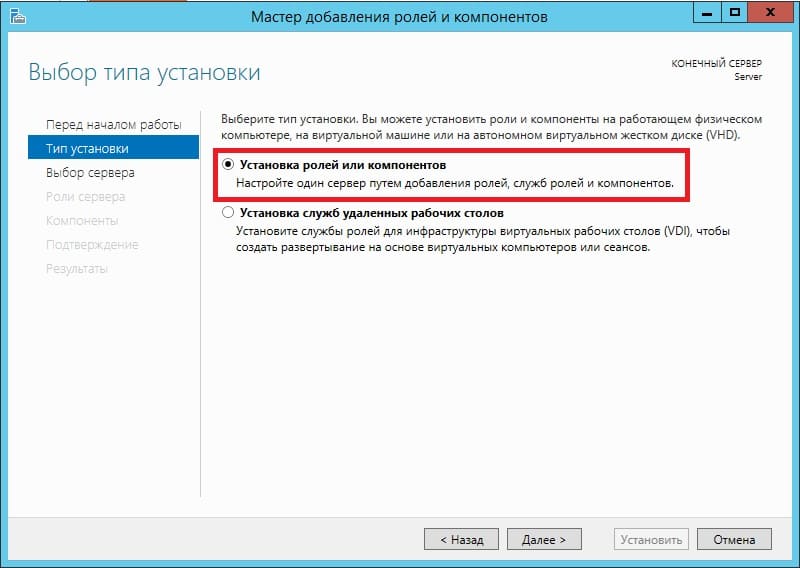

Переходим в пункт "Тип установки" и выбираем "Установка ролей или компонентов".

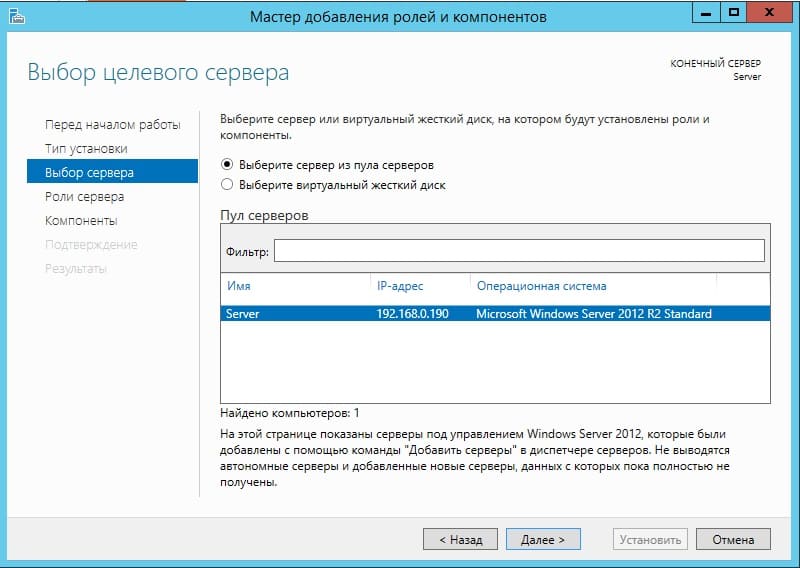

Выбираете Ваш сервер в меню выбора серверов.

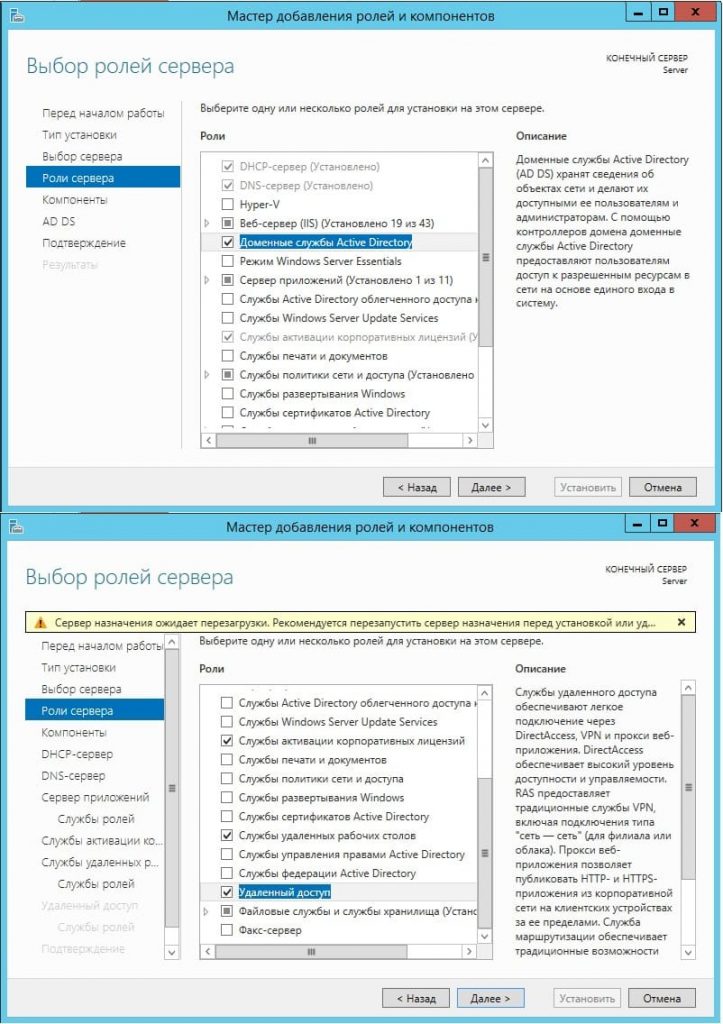

В ролях сервера мы в данном случае выбираем самые стандартные роли, которые используются как правило в большинстве задач. Можете сделать так же.

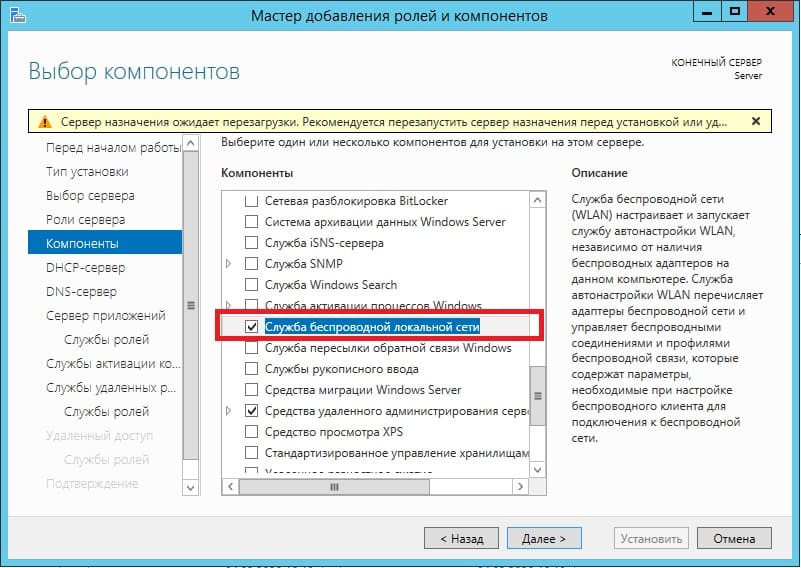

В компонентах оставляем все по стандарту. За исключением того, если у Вас сервер будет работать по Wi-FI, т.е в нем будет какой-либо Wi-Fi адаптер, то без компонента "Службы беспроводной локальной сети" - беспроводное соединение работать не будет. Отмечаете галкой его, если Вам требуется такой функционал.

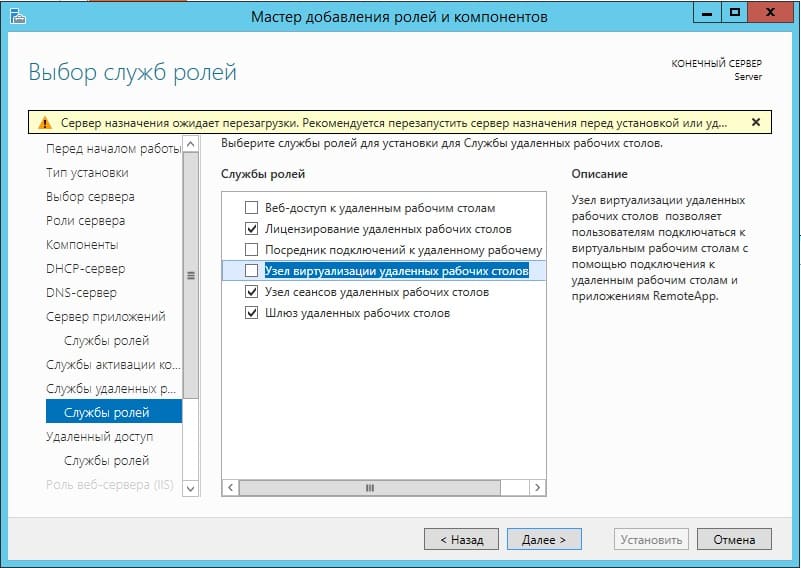

Далее доходим до меню "Службы ролей" для удаленных рабочих столов. Отмечаем галкой то, что нужно для работы с RDP.

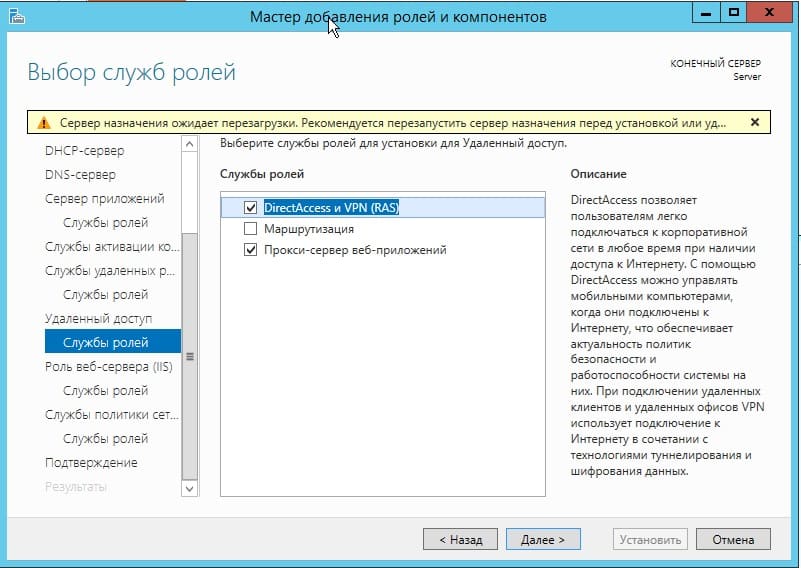

В службах "Удаленный доступ" по желанию можете выбрать работу с VPN и прокси-сервером, это как правило многим не нужно. На Ваш выбор.

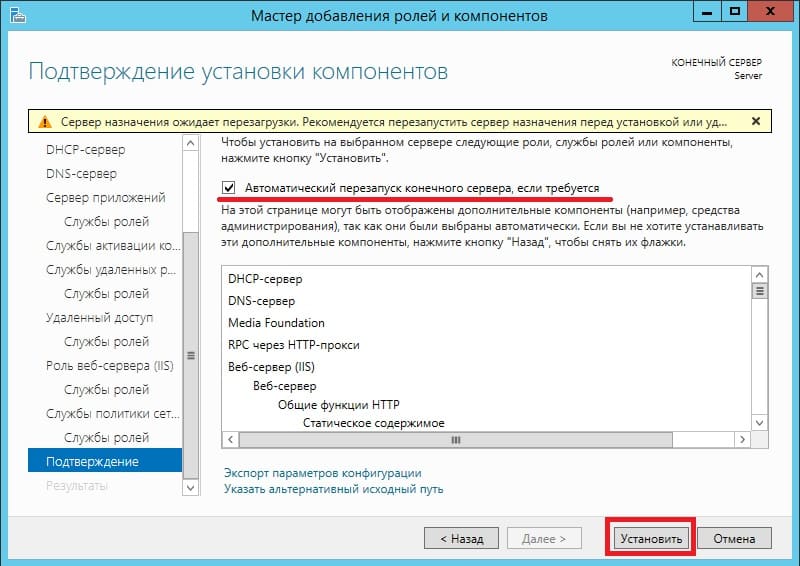

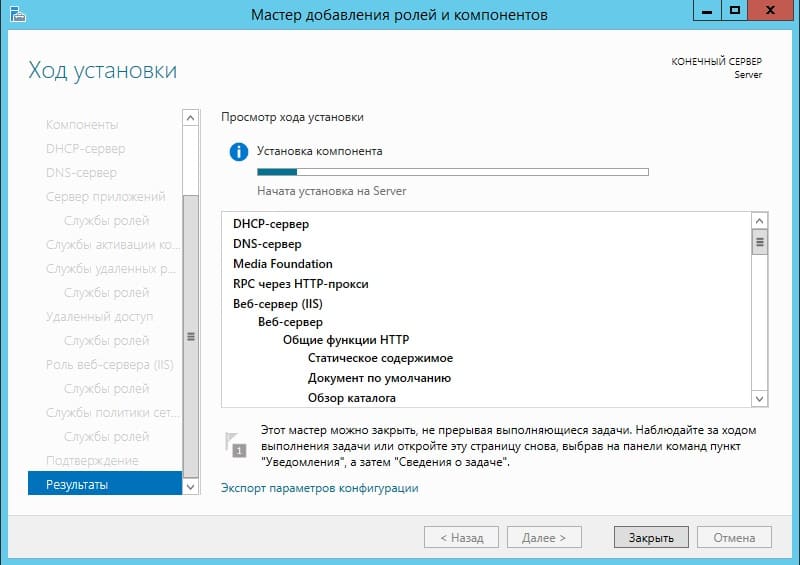

Доходим до пункта "Подтверждение", отмечаем галкой автоматический перезапуск после установки и жмем "Установить". Ожидаем пока все установится.

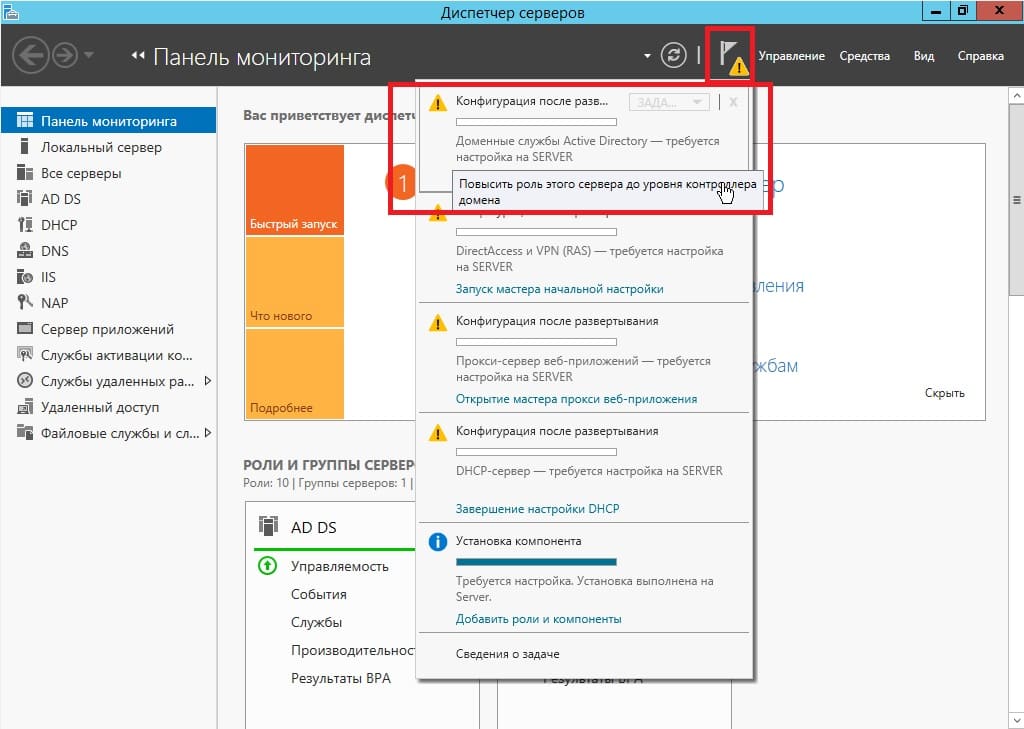

4) Теперь переходим к настройкам тому, что мы только что устанавливали. В конкретном случае к настройкам DNS. Заходим снова в меню "Диспетчер серверов" => Нажимаем на флажок => И выбираем пункт "Повысить роль этого сервера до контроллера домена".

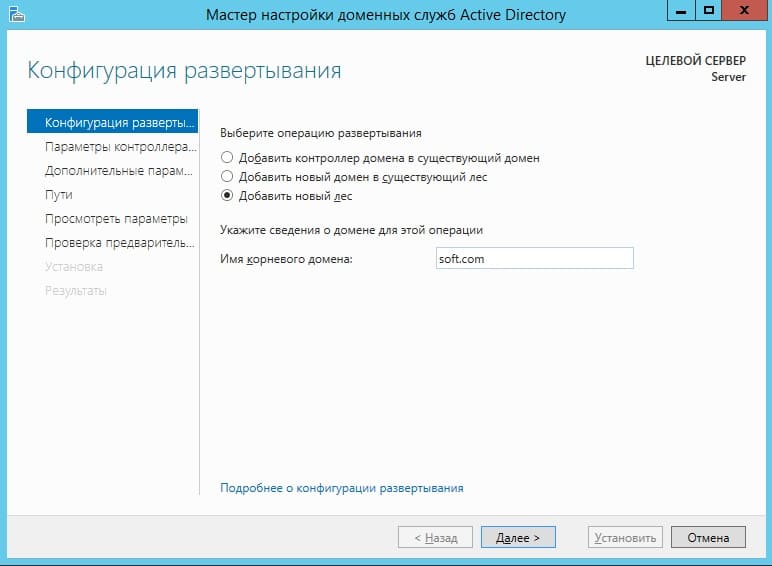

В конфигурации развертывания отмечаем пункт "Добавить новый лес" и придумываем имя корневого домена. В вашем случае это может быть абсолютно любое название, которое Вам понравится, мы назовем как пример "soft.com".

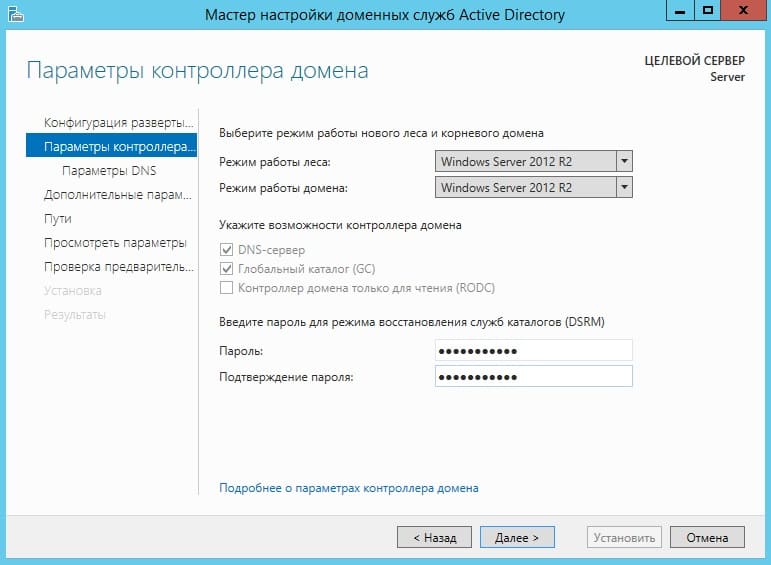

В параметрах контроллера придумываем Ваш пароль для Вашего домена и жмем "Далее".

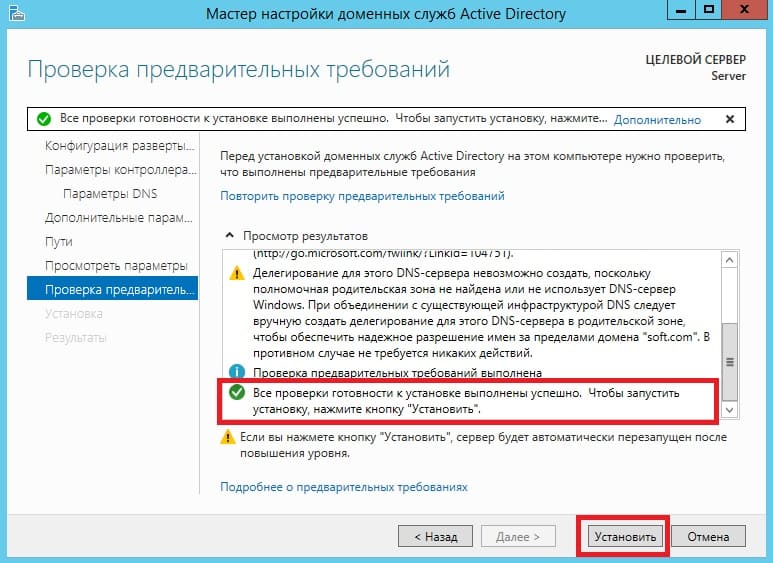

Теперь можем дойти сразу до предварительной проверки всех настроек. Все будет корректно если у Вас будет в окне указано, что "Все проверки готовности к установке выполнены успешно . ". Нажимаем установить. После установки перезагружаем сервер.

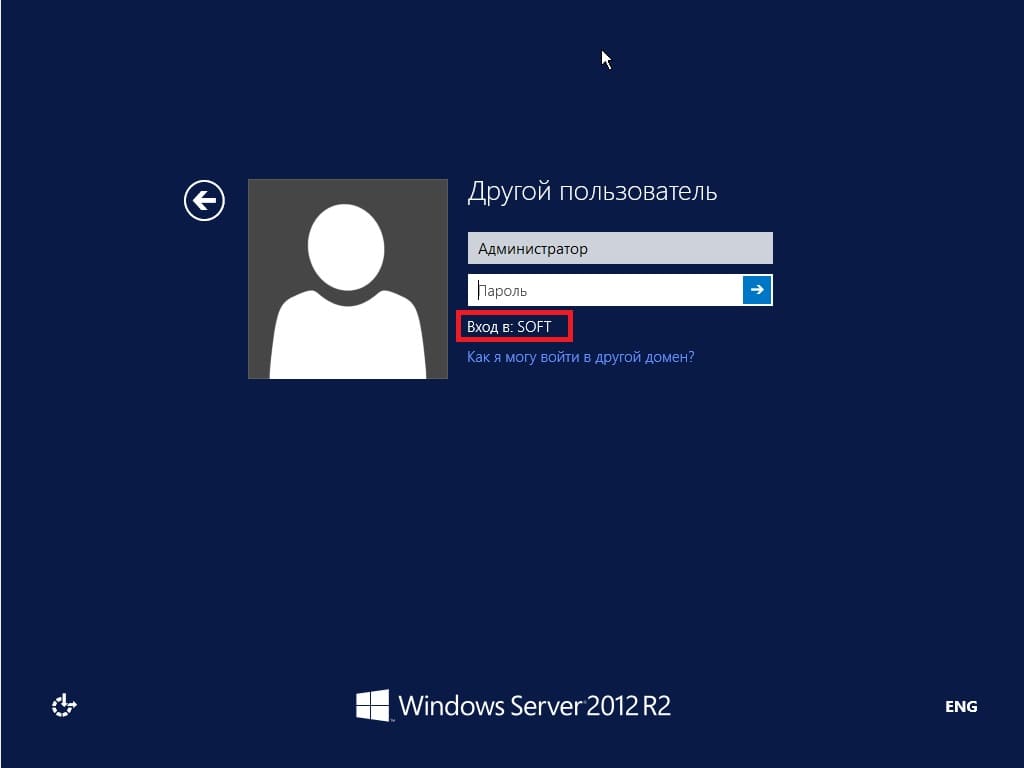

После перезагрузки как будете вводить пароль администратора, Вы можете заметить, что Ваш сервер уже добавлен в домен.

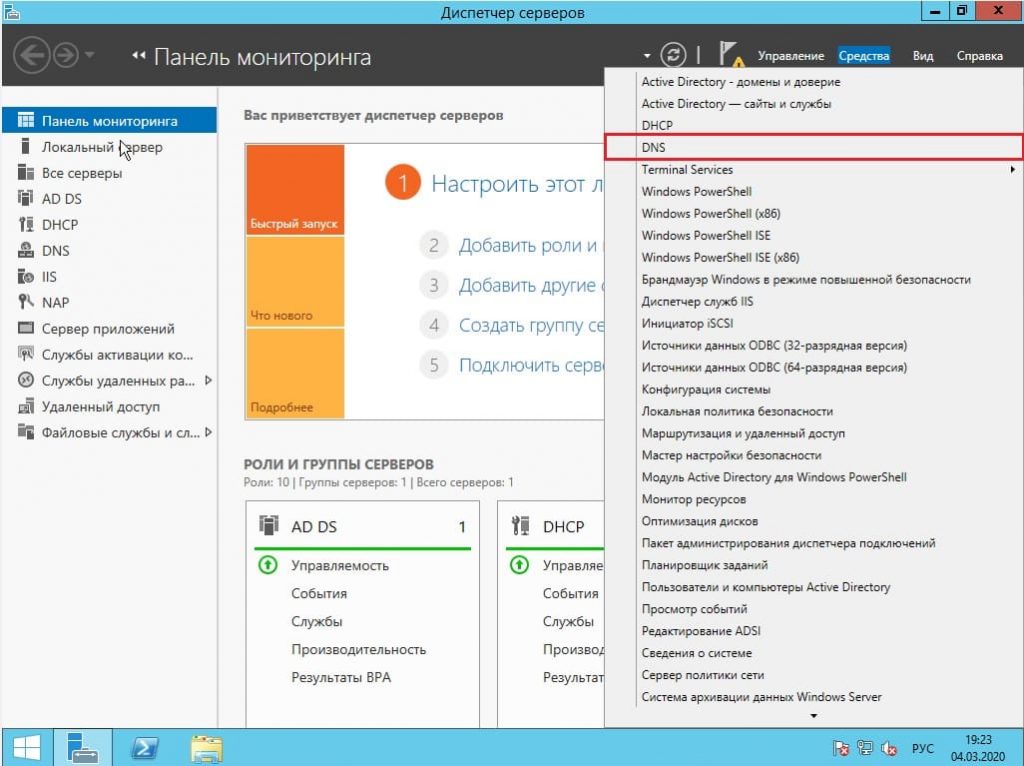

Но это еще не все, нам нужно его до конца настроить. Снова переходим в "Диспетчер серверов" => меню "Свойства" => DNS

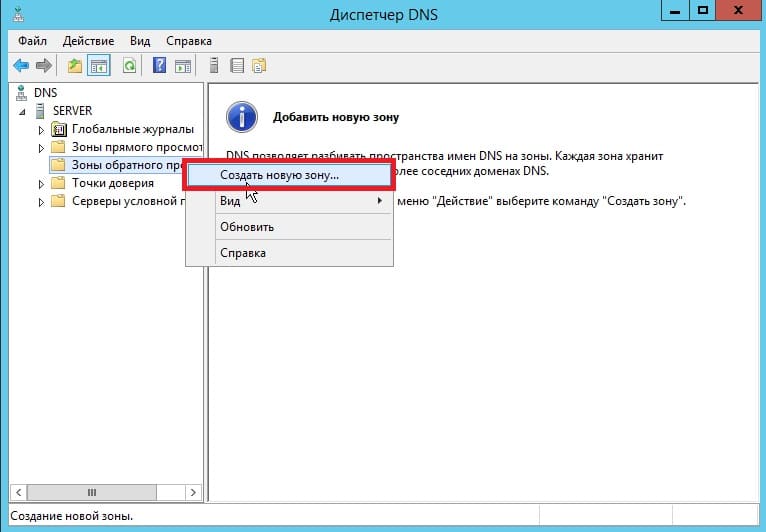

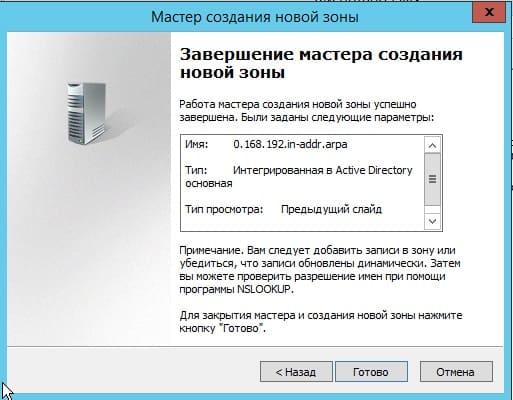

Мы перешли в "Диспетчер DNS". Разворачиваем дерево DNS => SERVER (Имя Вашего сервера) => Зоны обратного просмотра => Щелкаем правой кнопкой мыши и нажимаем на пункт "Создать новую зону".

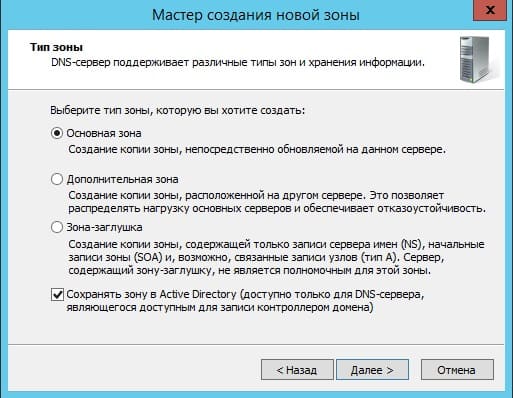

Выбираем "Основная зона" и отмечаем галкой "Сохранять зону в Active Directory . ".

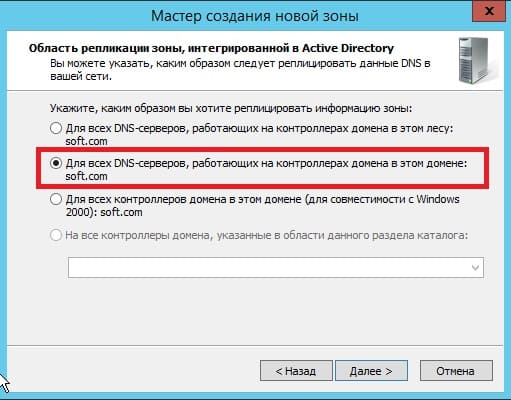

Следующим окном выбираем пункт "Для всех DNS-серверов, работающих на контроллерах домена в этом домене: "ваш домен"".

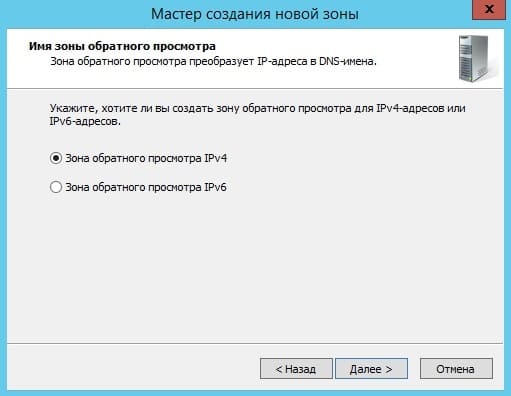

Далее выбираем пункт с IPv4 соответственно.

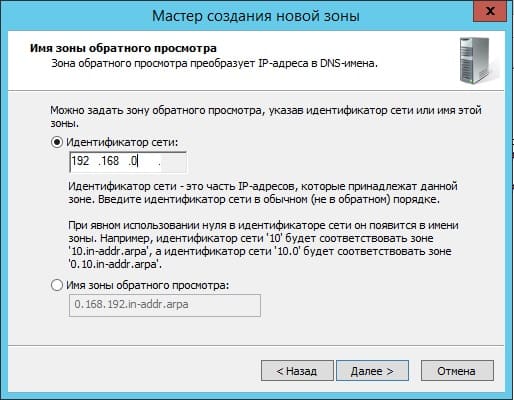

В индефикаторе сети для данного DNS выбираем Ваш IP диапазон или имя зоны. Мы на примере выберем DNS по IP диапазону.

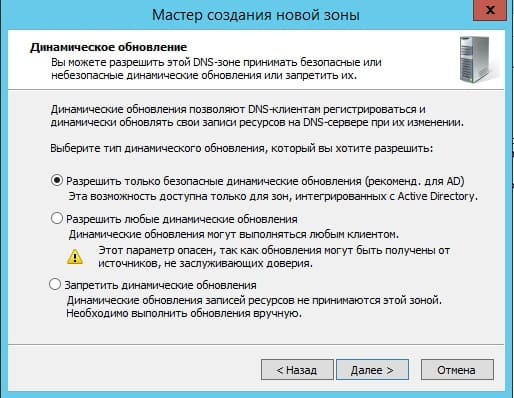

Разрешим динамические обновления, т.к это рекомендуемый параметр для настроек AD.

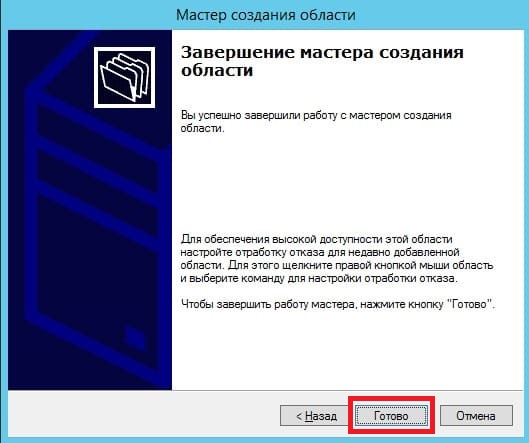

На этом все, нажимаем готово.

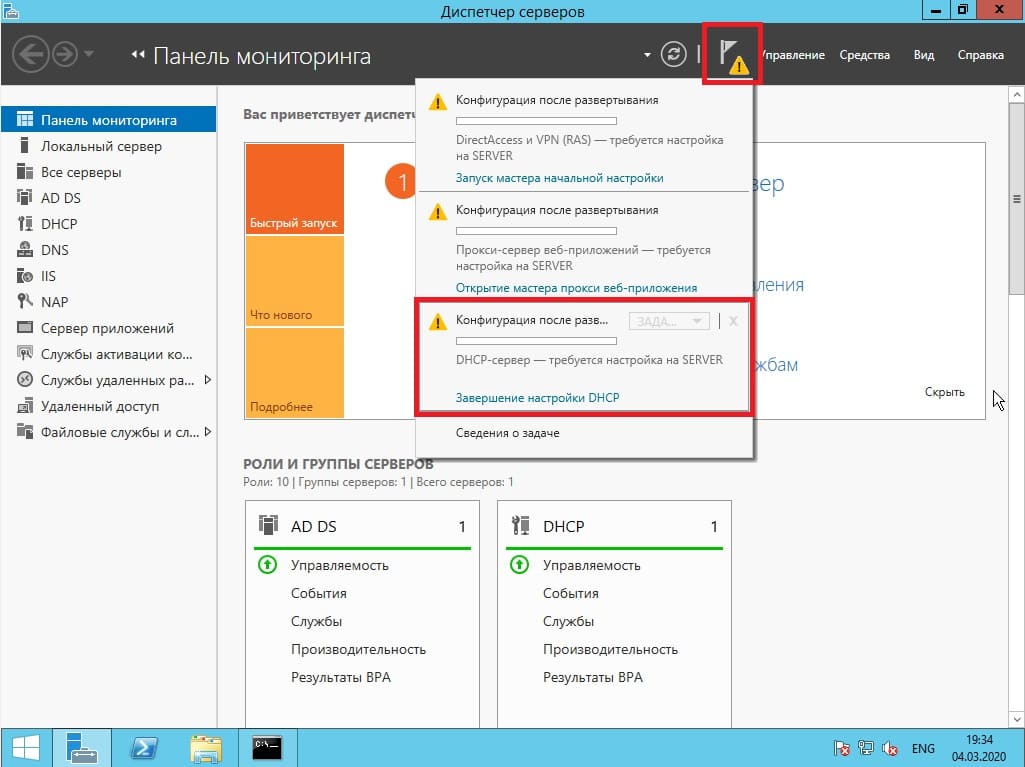

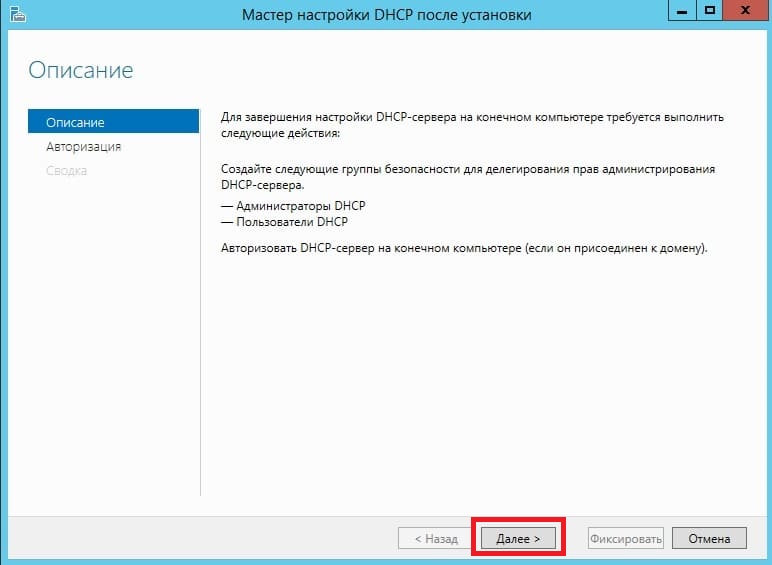

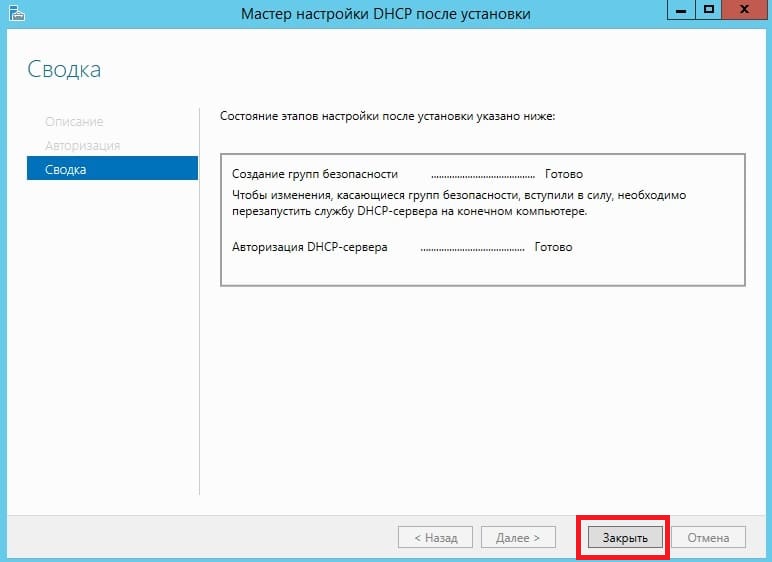

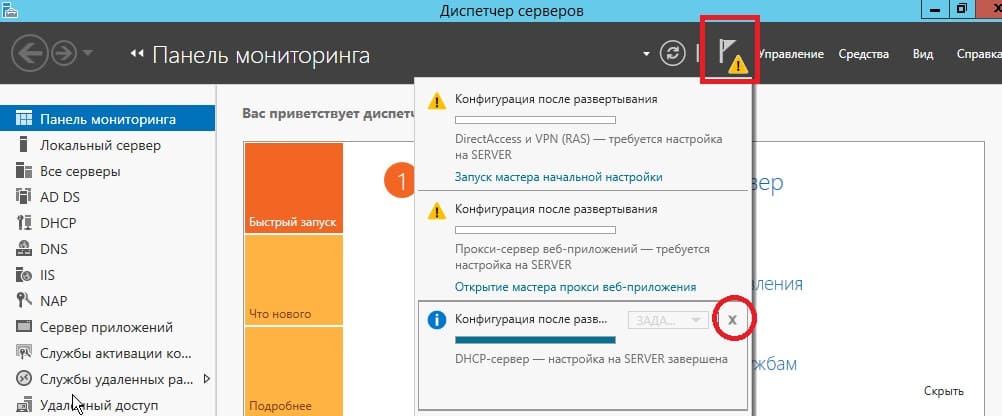

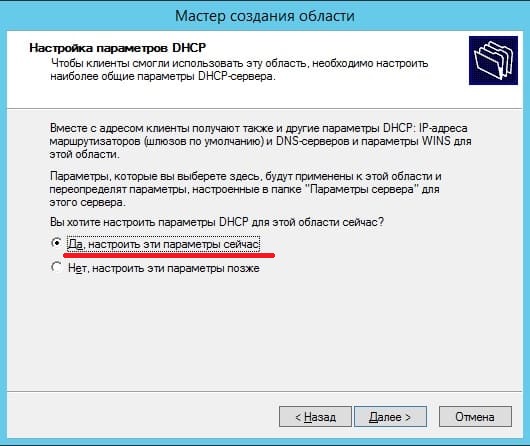

5) Теперь рассмотрим настройки DHCP (чтобы Ваш сервер мог раздавать свой диапазон IP адресов). Переходим в меню "Диспетчер серверов" и выбираем пункт "Завершение настройки DHCP".

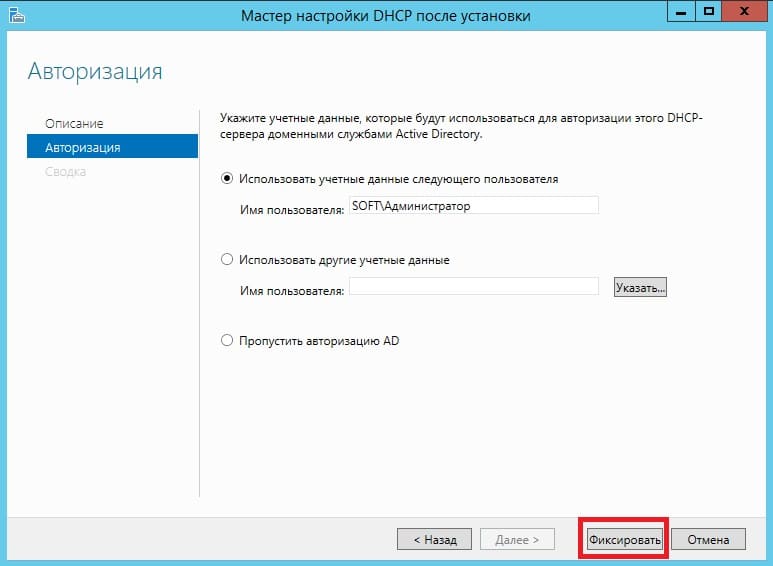

В меню "Авторизация" для удобства выбираем пункт "Использовать учетные данные текущего пользователя". И нажимаем "Фиксировать".

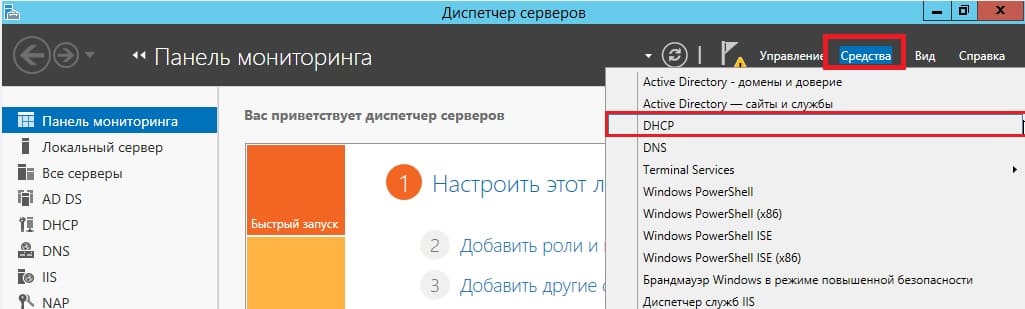

Теперь заходим в меню "Средства" => DHCP.

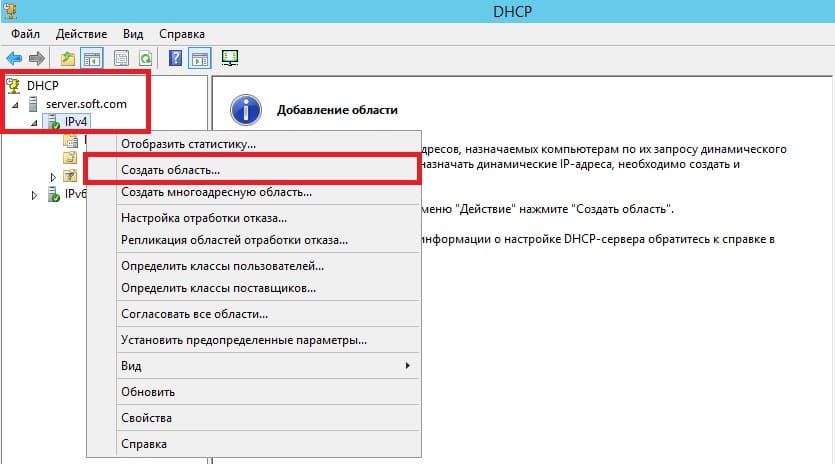

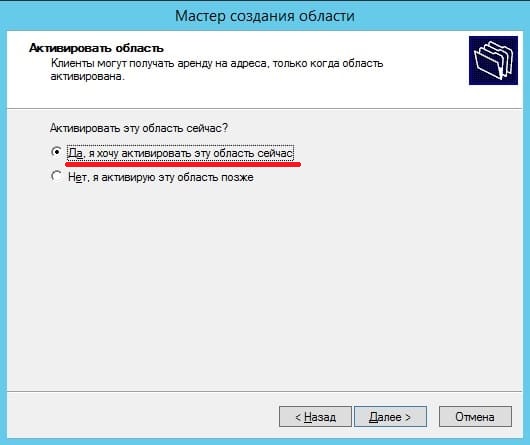

Разворачиваем дерево DHCP => "Имя вашего домена" => нажимаем на IPv4 правой кнопкой мыши => Создать область.

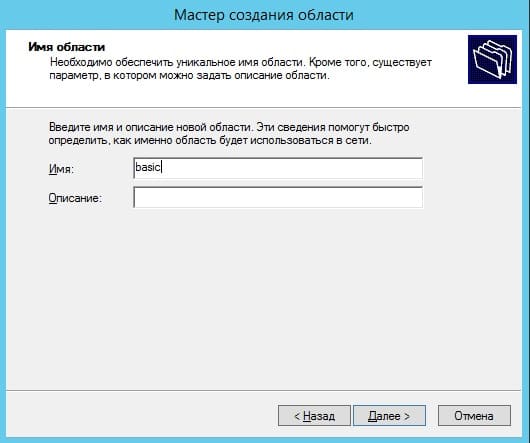

Задаем имя области, как пример "Basic", Вы можете задать любое название.

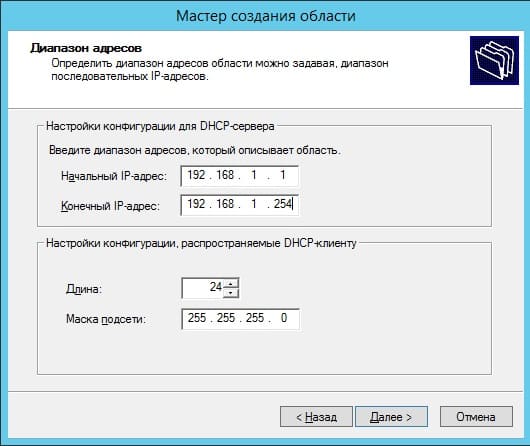

Теперь прописываем диапазон IP адресов, который будет раздавать Ваш сервер путем DHCP. Например 192.168.1.1/245. Диапазон задается по Вашему желанию.

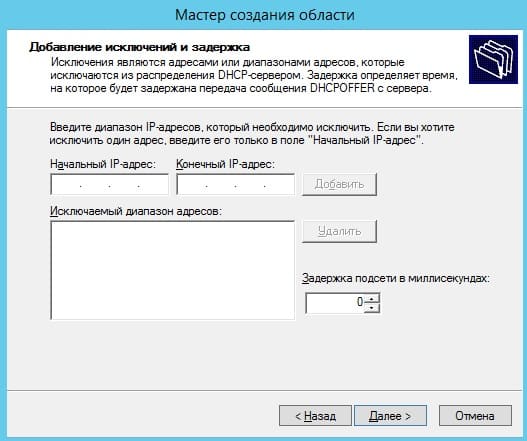

В следующем окне можете исключить какой-либо диапазон, например определенные IP адреса. На примере мы его пропустим.

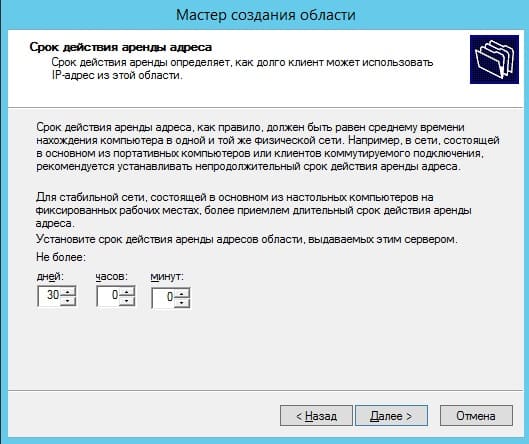

Задаем срок действия IP адреса для устройства, после которого динамически он сменится на другой. Можете задать любой срок в зависимости от Ваших задач, мы поставим 30 дней как пример.

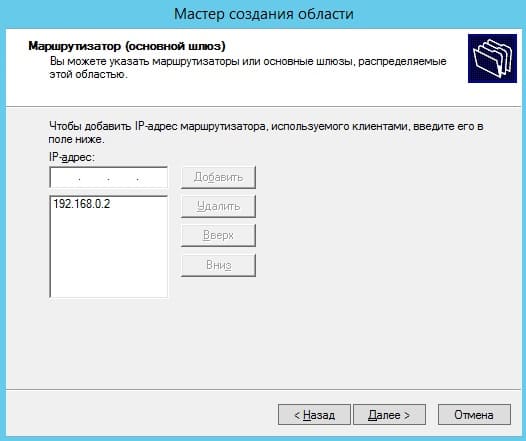

Можете добавить Ваш маршутизатор в эту область, либо пропустить этот шаг.

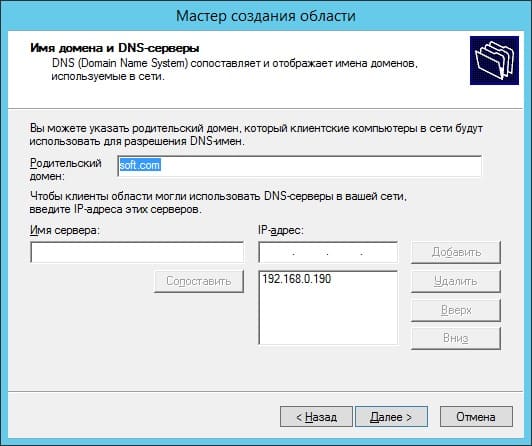

Укажите имя Вашего домена как родительский.

6) Теперь Вам можно уже настроить удаленные рабочие столы для пользователей. Для этого на Вашем сервере нужно лицензировать сервер удаленных рабочих столов. С инструкцией как происходит настройка RDP на сервере можете ознакомиться в нашей прошлой статье на следующей странице. Приобрести ключ активации для лицензирования Windows Server User/Device CAL можете в нашем каталоге. Быстрая доставка ключа в течении нескольких часов на Вашу электронную почту.

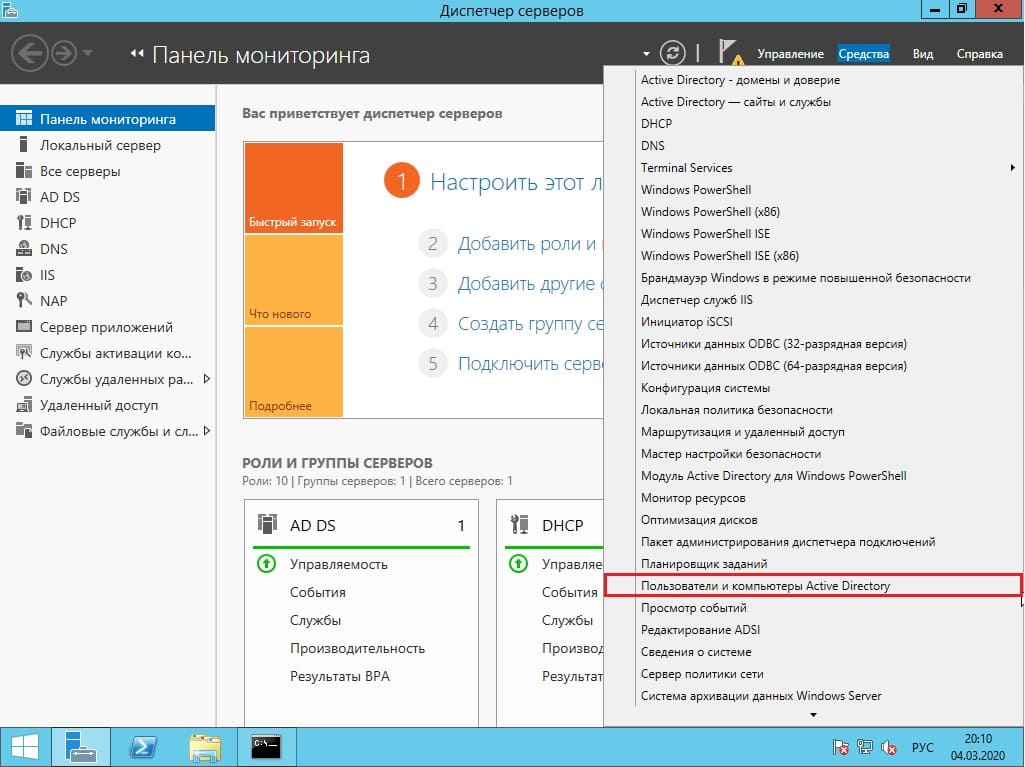

7) Теперь, после того как Вы успешно лицензировали сервер удаленных рабочих столов, можно добавить первого пользователя для подключения по RDP. Заходим в "Диспетчер серверов" => Средства => Пользователи и компьютеры Active Directory.

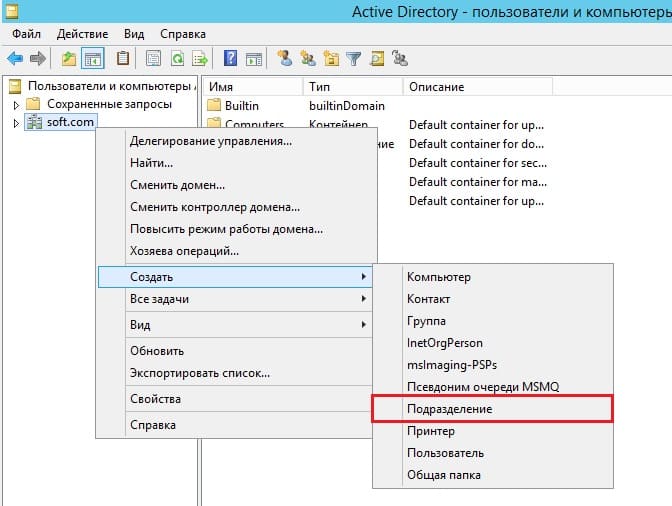

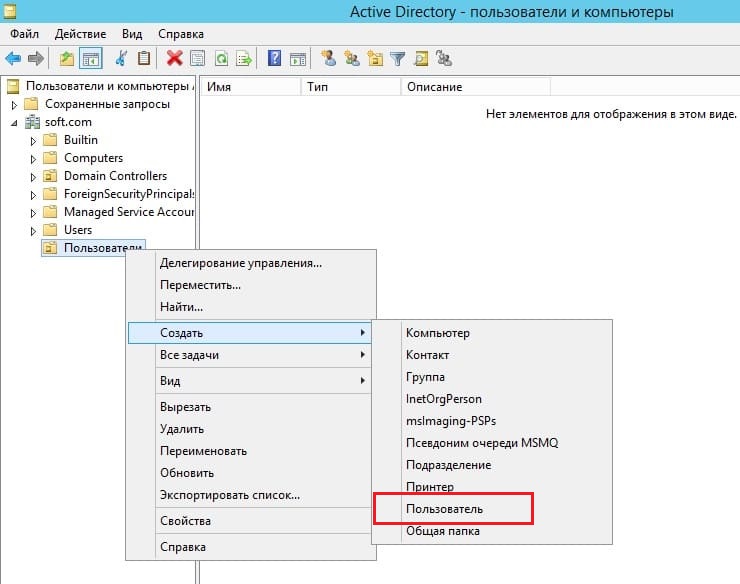

Разворачиваем дерево "Пользователи и компьютеры" => Правой кнопкой мыши на название Вашего домена или просто имя сервера => Создать => Подразделение.

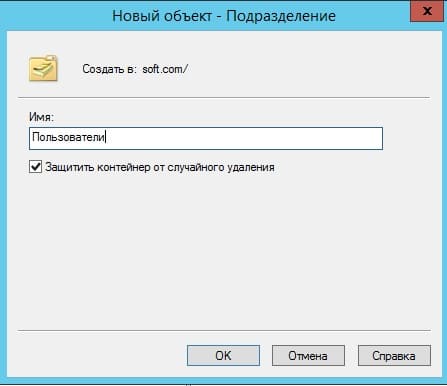

Чтобы было понятно, что за подразделение можете задать ему имя "Пользователи", или "Клиенты".

Далее в новом разделе "Пользователя" (в зависимости от того, как Вы назвали Ваше подразделение). Нажимаете на него правой кнопкой мыши => Создать => Пользователь.

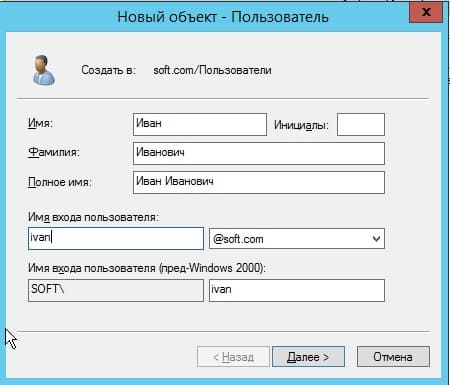

Теперь в карточке пользователя задаем параметры для пользователя, его имя, фамилию, имя для входа на латинице.

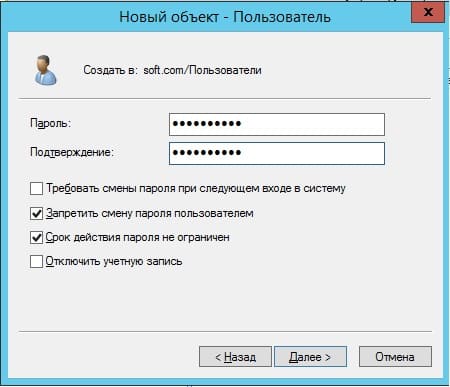

Задаем пароль для входа пользователю на сервер. Так же, по желанию, можете запретить смену пароля пользователям (желательно), поставить неограниченный срой действия пароля, чтобы в дальнейшем заново не задавать его.

Добавление пользователя закончено. Теперь по RDP пользователь может подключиться к серверу со своими данными.

Как установить возможности рабочего стола в Windows Server 2012 R2-0

Всем привет сегодня хочу рассказать Как установить возможности рабочего стола в Windows Server 2012 R2. Компонент «Возможности рабочего стола» позволяет устанавливать различные функции и возможности, предоставляемые в операционной системе Windows 8.1, на компьютер, работающий под управлением операционной системы Windows Server 2012: R2. После установки возможностей рабочего стола компоненты и функции Windows 8.1, например проигрыватель Windows Media, будут добавлены в группу Все программы меню Пуск.

Состав компонента «Возможности рабочего стола»

Компонент «Возможности рабочего стола» включает следующие полезные возможности и средства операционной системы Windows 8.1:

- Календарь Windows

- Почта Windows

- Проигрыватель Windows Media

- Windows SideShow

- Очистка диска

Для установки возможностей рабочего стола, открываем диспетчер сервера. Управление-Добавление роли и компонента

Как установить возможности рабочего стола в Windows Server 2012 R2-01

На первом окне мастера жмем далее.

Как установить возможности рабочего стола в Windows Server 2012 R2-02

Оставляем галку установка ролей и компонентов.

Как установить возможности рабочего стола в Windows Server 2012 R2-03

Пул оставляем локальный

Как установить возможности рабочего стола в Windows Server 2012 R2-04

на выборе ролей ничего не выбираем жмем далее.

Как установить возможности рабочего стола в Windows Server 2012 R2-05

На шаге выбора компонентов ставим галку на против Возможности рабочего стола.

Как установить возможности рабочего стола в Windows Server 2012 R2-06

Как установить возможности рабочего стола в Windows Server 2012 R2-07

Все теперь после установки вы легко сможете просматривать картинки в Windows Server 2012R2, и многое другое. Вот так вот просто установить возможности рабочего стола в Windows Server 2012 R2.

Читайте также: