Восстановление реестра windows 2003

Обновлено: 04.07.2024

Иногда единственный способ устранения проблемы – это работа с реестром. Во многих случаях это результат консультаций со службами поддержки Microsoft или компании, разрабатывающей ПО , либо результат инструкций , которые вы нашли в какой-либо статье Microsoft Knowledge Base . Вы можете добавлять, удалять или изменять подразделы и элементы данных реестра.

Экспорт разделов

Прежде чем работать с данными реестра, всегда создавайте резервную копию подраздела, в котором вы работаете, чтобы можно было восстановить прежние данные, если ваши изменения неверны. Для этого выберите подраздел, с которым планируете работать, и выберите File\ Export . В диалоговом окне Export Registry File (Экспорт файла реестра) задайте имя файла и выберите тип файла Registration File (*.reg). Windows Server 2003 выбирает папку My Documents как место по умолчанию, но вы можете сохранять этот файл где угодно.

Тип файла по умолчанию для экспорта – это файл регистрации, имеющий расширение .reg. Файл регистрации содержит все данные выбранного раздела и его подразделов. Например, при экспорте раздела HKCU\Network (содержащего подразделы для двух отображаемых дисков моего компьютера) получается следующий текст.

Результат действия по умолчанию для .reg-файла (при двойном щелчке на этом файле) – это слияние, то есть запись содержимого этого файла в реестр (то же самое происходит при выборе File\Import в линейке меню Regedit). На самом деле распространение .reg-файла – это удобный способ внесения необходимых изменений в реестр на нескольких компьютерах (см. ниже раздел "Использование файлов регистрации").

Но если вам нужен только просмотр содержимого .reg-файла, щелкните правой кнопкой на этом файле и выберите пункт Edit , в результате чего этот файл откроется в Notepad.

Примечание. Файлы регистрации – это текстовые файлы Unicode .Если вы внесли изменения в какой-либо раздел, но затем решили отказаться от них, то можете дважды щелкнуть на созданном .reg-файле, чтобы восстановить прежние данные в этом разделе и его подразделах. Windows попросит вас подтвердить ваши действия.

При слиянии .reg-файла с реестром все данные этого файла записываются в реестр. Но если вы добавили новый подраздел или новый элемент данных в существующий подраздел, то при слиянии новый элемент не будет удален. Windows не удаляет текущее содержимое раздела, с которым вы работаете, прежде чем выполнить слияние с данными .reg-файла. Если вы добавили что-либо в реестр и затем решили вернуться к прежним данным, то должны вручную удалить новые объекты.

Примечание. Вы можете также сохранять файлы реестра в файлах другого типа: для реестров в-9x/ NT в виде двоичных файлов ульев или в виде текстовых файлов . Кроме того, вы можете загружать или удалять (unload) файлы ульев. Подобные подробности выходят за рамки изложения данного курса, но вы можете подробнее ознакомиться с реестром в моей книге "Admin911: Windows 2000 Registry ", изданной в McGraw-Hill/ Os -orne (2000). Почти все в этой книге применимо также к Windows Server 2003.Добавление элементов в реестр

Работая в Regedit, вы можете добавлять разделы или элементы данных в реестр. В большинстве случаев добавляемые пользователем элементы – это данные в каком-либо подразделе, но иногда требуется добавить новый подраздел и наполнить его элементами данных.

Для добавления подраздела сделайте следующее.

- Щелкните правой кнопкой на родительском разделе и выберите New\Key (Создать\Раздел).

- Задайте имя этого нового раздела (следуя инструкциям из документации или из службы поддержки).

Для добавления элемента данных сделайте следующее.

- Щелкните правой кнопкой на его разделе- контейнере и выберите New\< Тип-значения > (вы должны знать нужный тип значения элемента данных , который добавляете в реестр).

Удаление элементов реестра

Вы можете удалить из реестра любой раздел или элемент данных , за исключением поддеревьев . Щелкните правой кнопкой на элементе, который хотите удалить, и выберите в контекстном меню пункт Delete. Windows попросит вас подтвердить ваши действия. Удаление элемента реестра – это опасная операция, поэтому убедитесь в правильности полученных инструкций и в точности следуйте этим инструкциям .

Изменение значений элементов реестра

Значения реестра могут иметь различный формат: текстовый, шестнадцатеричный, десятичный и двоичный. Тип значения обычно (но не всегда) связан с типом элемента данных. Вы можете изменить значение элемента данных , дважды щелкнув на этом элементе в правой панели, чтобы открыть диалоговое окно его редактирования.

Использование файлов регистрации

Чаще всего .reg-файлы используются для восстановления раздела, который вы экспортировали как резервную копию, прежде чем внести в него изменения. Это достаточно несложный способ восстановления поврежденного пользователем реестра.

Приложения часто содержат .reg-файлы в своей группе файлов установки и используют их для регистрации информации конфигурирования . Любой пользователь может написать .reg-файл (этап написания не представляет сложностей; опасной частью может оказаться результат пересылки этого файла в реестр).

Вы можете использовать .reg-файлы, чтобы поручать администрирование реестров вашей системы. Ознакомившись с тем, как они действуют и что они делают, вы можете использовать их для управления пользователями , настройками ПО, настройками компьютеров или другими элементами, хранящимися в реестре.

Написание и использование .reg-файлов – это способ отправки изменений реестра на один или несколько компьютеров вашей системы вместо открытия реестра на каждом компьютере и внесения изменений интерактивным способом. Такие изменения реестра очень эффективны и обычно используются в следующих обстоятельствах.

- Вы хотите освободить определенные компьютеры и определенных пользователей от политик уровня домена, которые были к ним применены.

- Вы хотите ограничить определенных пользователей, чтобы не позволять им использовать определенные средства.

- Вы хотите предложить пользователям возможность внесения поправок в их системы.

Обладая возможностями групповых политик для своих компьютеров Windows Server 2003, вы можете также использовать .reg-файлы, чтобы вносить изменения в реестр для управления доступом и поведением пользователей на компьютерах с более ранними версиями Windows.

Если вы пишете программы, то даже в случае написания кода только для внутреннего использования (в отличие от крупных компаний по разработке ПО) вы можете использовать .reg-файлы, чтобы конфигурировать реестр для своей программы.

Архитектура .reg-файла

Файлы регистрации – это текстовые файлы с расширением .reg, использующие следующий формат.

Имя инструментального средства. Первая строка идентифицирует средство, которое используется для выполнения этой процедуры.

- Для Windows Server 2003/2000/XP: Windows Registry Editor Version 5.00.

- Для всех версий Windows 9x / NT : REGEDIT4.

После этой строки следует пустая строка.

Путь в реестре. Путь в реестре к разделу, содержащему значения, которые вы импортируете, заключается в прямоугольные скобки, причем каждый уровень в иерархии отделяется обратным слэшем, например, [HKEY_LOCAL_MACHINE\ SOFTWARE \ Policies \Microsoft\Windows\System]. У вас может быть несколько путей в файле регистрации.

Примечание. Если нижний уровень иерархии , которую вы вводите в .reg-файле, отсутствует в текущем реестре, то вы создаете новый подраздел. Содержимое файлов регистрации пересылается в реестр в порядке его ввода: если вы создаете новый раздел и подраздел в этом разделе, вводите строки в соответствующем порядке.Данные. Данные, которые вы пересылаете в реестр, вводятся в следующем виде:

- Имя элемента данных заключается в кавычки.

- После элемента данных непосредственно следует знак равенства (=).

- Тип элемента данных непосредственно следует после знака равенства и заканчивается символом двоеточие (:).

- Значение элемента данных должно вводиться в подходящем формате (строчный, шестнадцатеричный, десятичный или двоичный).

Вы можете ввести несколько строк элементов данных для одного пути в реестре, например:

В этих двух строках представлены шестнадцатеричные значения для значений данных: 00000014 – это шестнадцатеричный эквивалент 20, и 0000000f – это шестнадцатеричный эквивалент 15. Если вы не очень хорошо разбираетесь в шестнадцатеричных и других трудночитаемых данных, ограничьтесь при создании элементов данных в своем .reg-файле элементами данных, которые содержат строки, либо используют 0 и 1 для отключения и включения политики или какого-либо запрещения. В реестре нет булева типа данных . Но вы можете пересылать булевы данные в реестр, используя в .reg-файле элементы типа DWORD (4 байта ) или STRING (2 байта ), и при этом не обязательно вводить полную строку. Просто введите 1, и вы увидите в реестре значение 0x00000001(1).

Слияние файла регистрации с реестром

Файлы регистрации используются путем слияния .reg-файла с реестром, осуществляемого в Regedit. Имеется три способа пересылки содержимого этого файла в реестр.

- Дважды щелкнуть на этом файле (действие по умолчанию для .reg-файла – это слияние).

- Ввести Regedit <имя_файла>.reg в командной строке.

- Выбрать File\Import в линейке меню Regedit.

Во время пересылки .reg-файла в реестр происходят следующие действия.

- Если путь в этом файле не указан, он добавляется.

- Если какой-либо элемент данных еще не существует, он добавляется (вместе с его значением).

- Если какой-либо элемент данных уже существует, его значение заменяется значением из .reg-файла.

Файлы регистрации действуют, даже если вы применили групповую политику , отключающую средства редактирования реестра (в противном случае программы и система не могли бы вносить изменения в реестр, если это требуется).

Вы можете распространять .reg-файл через электронную почту или позволять пользователям копировать его из разделяемой точки сети во время входа (с помощью какой-либо команды в скрипте входа). Затем вы можете предоставлять каждому пользователю возможность его использования.

Пример файла регистрации

В качестве примера здесь приводится текст .reg-файла, слияние которого я выполняю на всех компьютерах моей сети. Он добавляет в контекстное меню для папок опцию, позволяющую открывать окно командной строки. Я предпочитаю открывать окно Command Prompt для конкретного места вместо использования команды CD для перехода в структуре папок.

Чтобы создать этот .reg-файл путем изменений в реестре и экспорта раздела, выполните следующие действия в Regedit.

- Выберите раздел HKEY_CLASSES_ROOT\ Directory \shell .

- Создайте новый подраздел с именем OpenNew.

- Откройте элемент данных Default в правой панели и присвойте ему значение Command Window Here. (Это значение реестра представляет фразу, которая будет появляться в контекстном меню, поэтому вы можете заменить фразу нужным для вас образом.)

- Создайте новый подраздел с именем Command в подразделе OpenNew.

- Откройте элемент данных Default в подразделе Command и введите значение cmd .exe /k cd %1 .

- Выделите подраздел OpenNew и выберите File\ Export для создания .reg-файла, который содержит эти новые подразделы вместе с их данными.

Если на вашем компьютере несколько дисков, то вы можете добавить аналогичную команду в контекстное меню, которое появляется при щелчке правой кнопкой на каком-либо диске в Windows Explorer или в My Computer . Выполняются те же шаги, что и при создании команды для папок, со следующими изменениями.

- В качестве начальной точки используйте раздел HKEY_CLASSES_ROOT\ Drive \shell .

- Для элемента данных Default в подразделе HKEY_CLASSES_ROOT\ Drive \shell\OpenNew\ Command введите значение cmd .exe /k .

Экспортируйте раздел HKEY_CLASSES_ROOT\ Drive \shell и распространяйте этот .reg-файл всем пользователям, которые хотели бы использовать это удобное средство.

Удаление элементов реестра с помощью .reg-файла

Вы можете также использовать .reg-файл для удаления подразделов и элементов данных. Это настолько просто, что даже вызывает опасения.

этот раздел относится только к Windows server 2003 R2 и Windows server 2003 с пакетом обновления 1 (SP1). Сведения о других версиях операционных систем см. в разделе резервное копирование и восстановление состояния системы.

корпорация майкрософт не предоставляет техническую поддержку для разработчиков и ит-специалистов по реализации оперативного восстановления состояния системы на Windows (все выпуски). сведения об использовании интерфейсов api и процедур, предоставляемых корпорацией майкрософт для внедрения оперативного восстановления состояния системы, см. в материалах сообщества, доступных в центре Community MSDN.

при выполнении резервного копирования или восстановления VSS Windows состояние системы определяется как коллекция из нескольких ключевых элементов операционной системы и их файлов. Эти элементы всегда должны обрабатываться операциями резервного копирования и восстановления как единое целое.

в Windows server 2003 R2 и Windows server 2003 с пакетом обновления 1 (SP1) отсутствует Windows API, предназначенный для обработки этих объектов в качестве одного, поэтому рекомендуется, чтобы у запрашивающих сторон был собственный объект состояния системы, чтобы они могли обрабатывать эти компоненты согласованным образом.

поскольку служба VSS работает на версиях Windows, где защита системных файлов (WFP) защищает файлы состояния системы от повреждения, для резервного копирования и восстановления состояния системы требуются специальные действия.

Состояние системы состоит из следующих компонентов:

- Все файлы, защищенные WFP, загрузочные файлы, включая конфигурации NTLDR, нтдетект и счетчиков производительности

- Active Directory (ADSI) (в системах, являющихся контроллерами домена);

- Папка системного тома (SYSVOL), которая реплицируется службой репликации файлов (FRS) (в системах, являющихся контроллерами домена).

- Сервер сертификатов (на компьютерах, которые предоставляют центр сертификации)

- база данных кластера (на системах, которые являются узлами кластера Windows)

- Служба реестра

- База данных регистрации классов COM+

Состояние системы можно архивировать в любом порядке.

Однако при восстановлении состояния системы сначала следует заменить загрузочные файлы и зафиксировать системный раздел (Hive) реестра в качестве завершающего шага процесса и выполнить его в следующем порядке:

- Восстановите файлы загрузки.

- База данных регистрации классов COM+

- Восстановление SYSVOL, сервера сертификатов и баз данных кластера (при необходимости).

- Active Directory восстановления (при необходимости).

- Восстановите реестр.

Некоторые системные службы, такие как центр сертификации, имеют традиционные модули записи VSS и следуют алгоритмам резервного копирования и восстановления VSS. Другие, например реестр, нуждаются в пользовательских операциях резервного копирования или восстановления. Дополнительные сведения см. в разделе пользовательские резервные копии и восстановление.

Резервное копирование и восстановление VSS для загрузочных и системных файлов

Загрузочный и системный файлы должны быть резервными копиями и восстановлены только как единая сущность.

Инициатор запроса может безопасно использовать теневые копии этих файлов, а также убедиться, что системный том и загрузочное устройство имеют теневое копирование.

Системные и загрузочные файлы включают в себя:

Операции восстановления VSS для защищенных файлов WFP

Служба WFP предназначена для предотвращения случайной или поэтапной замены системных файлов. Поэтому необходимо выполнить специальные действия по восстановлению данных WFP.

Означает, что модуль записи WFP должен указать метод VSS рме RESTORE при _ _ _ _ перезагрузке при определении его документа метаданных модуля записи. Если инициатор запроса определяет, что модуль записи WFP не смог указать этот метод Restore, он указывает на ошибку модуля записи.

Чтобы заменить системные файлы, запрашивающий объект должен реализовать метод Restore _ рме _ RESTORE в службе VSS _ при _ перезагрузке с помощью функции Win32 мовефиликс с параметром MOVEFILE _ delay _ до _ reboot . Восстановленные файлы не копируются в реальные каталоги системных файлов до перезагрузки системы. Перезапись защищенных системных файлов выполняется только в том случае, если значение следующей записи реестра reg _ Word равно 1:

HKey _ Система локального _ компьютера \ \ CurrentControlSet \ \ диспетчер сеансов управления \ алловпротектедренамес = 1

Это значение должно быть задано до любой загрузки, в которой защищенные файлы должны быть заменены через мовефиликс и удалены после перезагрузки.

Кроме того, необходимо создать резервную копию и восстановить каталог системы Dllcache с помощью резервного копирования и восстановления загрузочного тома и найти его, изучив запись реестра _ _ SZ Expand :

HKey _ _ \ программное обеспечение локального компьютера \ Microsoft \ Windows NT \ CurrentVersion \ WinLogon \ сфкдллкаче

\_распаковать \_ SZ

Содержимое каталога системы Dllcache перестраивается с помощью средства проверки системных файлов (SFC) из командной строки.

- Параметр /сканонце сканирует все защищенные файлы при следующей загрузке системы.

- Параметр /scannow сканирует все защищенные файлы немедленно.

Все защищенные файлы будут просканированы, а все недопустимые версии будут заменены как в каталоге, так и в расположении Dllcache.

Существует четыре файла, которые являются частью платформы WFP и не могут быть восстановлены с помощью файлов WFP:

Ctl3dv2.dll DtcSetup.exe NtDll.dll Smss.exe

Эти файлы помогают в процессе восстановления файлов WFP, поэтому существует циклическая зависимость. Сейчас нет способа восстановить эти файлы, кроме переустановки Windows.

Внимание! Решение проблемы связано с внесением изменений в системный реестр. Перед внесением изменений рекомендуется создать архивную копию системного реестра и изучить процедуру его восстановления. Дополнительные сведения об использовании редактора реестра см. в следующей статье: Описание реестра Microsoft Windows.

Примечание. Реестр 64-разрядных версий Windows XP и Windows Server 2003 подразделяется на 32 и 64-разрядные разделы. Большинство 32-разрядных разделов имеют те же названия, что и их аналоги в 64-разрядном разделе, и наоборот. По умолчанию редактор реестра 64-разрядных версий Windows XP и Windows Server 2003 отображает 32-разрядные разделы в следующем узле: HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node

Дополнительные сведения о просмотре реестра в 64-разрядных версиях Windows см. в следующей статье базы знаний Майкрософт: Просмотр системного реестра в 64-разрядных версиях Windows

Создание резервной копии реестра

Перед редактированием реестра необходимо экспортировать разделы, в которые будут внесены изменения, или создать резервную копию всего реестра. Это позволяет в случае необходимости восстановить прежнее состояние реестра (см. раздел Восстановление системного реестра этой статьи).

Экспорт разделов реестра

Чтобы экспортировать раздел реестра, выполните следующие действия.

Примечание. Представленная ниже методика не предназначена для экспортирования кустов реестра (например, HKEY_CURRENT_USER). В случае такой необходимости следует создавать резервную копию всего реестра.

Создание резервной копии всего реестра

Редактирование реестра

С помощью редактора реестра

Неправильное использование редактора реестра может привести к серьезным неполадкам, требующим переустановки операционной системы. Корпорация Майкрософт не гарантирует, что неполадки, являющиеся результатом неправильного использования редактора реестра, могут быть устранены. При изменении реестра полагайтесь на свой опыт и знания.

- поиск раздела, подраздела или параметра

- добавление раздела

- добавление параметра

- изменение параметра

- удаление раздела или параметра

- переименование раздела или параметра

Существует пять разделов реестра верхнего уровня (так называемые «кусты»). Название каждого из них начинается словом «HKEY». В следующем примере HKEY_LOCAL_MACHINE является кустом, SOFTWARE — разделом, а Microsoft — подразделом.

Добавление раздела

- Разверните раздел HKEY_LOCAL_MACHINE.

- Разверните раздел SOFTWARE.

- Выделите раздел Microsoft.

- Выберите в меню Правка команду Создать, а затем — Раздел.

- Введите TestSubkey и нажмите клавишу ВВОД.

- Разверните раздел HKEY_LOCAL_MACHINE.

- Разверните раздел SOFTWARE.

- Разверните узел Microsoft.

- Выделите раздел TestSubkey.

- В меню Правка выберите последовательно команды Создать и Параметр DWORD.

- Введите TestDWORD и нажмите клавишу ВВОД.

- Щелкните правой кнопкой мыши параметр TestDWORD и выберите команду Изменить.

- Введите значение 1 и нажмите кнопку ОК.

- Разверните раздел HKEY_LOCAL_MACHINE.

- Разверните раздел SOFTWARE.

- Разверните узел Microsoft.

- Выделите раздел TestSubkey.

- Щелкните правой кнопкой мыши параметр TestDWORD и выберите команду Изменить.

- Введите значение 0 и нажмите кнопку ОК.

- Разверните раздел HKEY_LOCAL_MACHINE.

- Разверните раздел SOFTWARE.

- Разверните узел Microsoft.

- Щелкните правой кнопкой мыши раздел TestSubkey и выберите команду Переименовать.

- Введите Test и нажмите клавишу ВВОД.

- Разверните раздел HKEY_LOCAL_MACHINE.

- Разверните раздел SOFTWARE.

- Разверните узел Microsoft.

- Выделите раздел TestSubkey.

- Щелкните правой кнопкой мыши параметр TestDWORD и выберите команду Удалить.

- Для подтверждения удаления нажмите кнопку Да.

- В меню Справка выберите пункт Вызов справки.

- На вкладке Содержание два раза щелкните запись Редактор реестра.

- Дважды щелкните раздел Инструкции.

- Дважды щелкните главу Изменение разделов и параметров и выберите соответствующую тему.

С помощью групповой политики

В составе консоли управления Microsoft (MMC) сгруппированы средства администрирования, которые используются для управления сетями, компьютерами, службами и другими системными компонентами. С помощью оснастки «Групповая политика» администратор определяет параметры безопасности для пользователей и компьютеров. Групповая политика может быть назначена на локальном компьютере (с помощью локальной оснастки «Групповая политика», файл Gpedit.msc) или в Active Directory (с помощью оснастки «Active Directory - пользователи и компьютеры»).С помощью файлов реестра (REG)

Для внесения изменений в реестр можно создать файл реестра (файл с расширением REG) и запустить его на соответствующем компьютере. Запуск такого файла осуществляется вручную или с помощью сценария входа.Дополнительные сведения см. в следующих статьях:

reg-файл

Как перенести изменения системного реестра на компьютеры с Microsoft Windows XP

С помощью сервера сценариев Windows

С помощью инструментария управления Windows

Инструментарий управления Windows — это компонент операционных систем Windows, который представляет собой систему WBEM (Web-Based Enterprise Management) в реализации корпорации Майкрософт. Система WBEM была создана в качестве стандартной технологии для получения доступа к данным, необходимым для управления предприятием. Инструментарий управления Windows позволяет автоматизировать определенные административные задачи (в том числе редактирование реестра) в рамках предприятия. Он может быть использован в языках сценариев, которые имеют обработчик в Windows и способны управлять объектами Microsoft ActiveX. Кроме того, для редактирования реестра Windows может быть использована программа Wmic.exe (средство с интерфейсом командной строки из состава инструментария управления Windows).Дополнительные сведения об инструментарии управления Windows см. на следующей странице: Windows Management Instrumentation

Дополнительные сведения о программе Wmic.exe см. в следующей статье: Описание запускаемого из командной строки инструментария управления Windows (Wmic.exe)

С помощью консольной программы редактирования реестра Windows

Для редактирования системного реестра можно воспользоваться консольной программой редактирования реестра Windows (Reg.exe). Для получения справочной информации по этой программе введите в командной строке reg /? и нажмите кнопку ОК.Восстановление системного реестра

Восстановление разделов реестра

Чтобы восстановить экспортированные разделы реестра, необходимо запустить файл с расширением REG, созданный в разделе Экспорт разделов реестра этой статьи или восстановить весь реестр с помощью резервной копии. Сведения о восстановлении всего реестра см. в разделе Восстановление всего реестра этой статьи.Восстановление всего реестра

Для восстановления всего реестра необходимо восстановить состояние системы. Дополнительные сведения о восстановлении состояния системы см. в следующей статье базы знаний Майкрософт:Как восстановить файлы и папки с помощью программы архивации в Microsoft Windows XP

Примечание. В процессе создания резервной копии состояния системы обновленные копии файлов реестра записываются в папку %SystemRoot%\Repair. Если не удается запустить Windows XP после внесения изменений в реестр, воспользуйтесь инструкциями в разделе «Этап 1» указанной ниже статьи базы знаний Майкрософт для подстановки сохраненных файлов реестра:

Восстановление поврежденного системного реестра, препятствующего запуску Windows XP Автор: Павел Кравченко aka Blast • Иcточник: База знаний Microsoft • Опубликована: 09.10.2007 Нашли ошибку в тексте? Сообщите о ней автору: выделите мышкой и нажмите CTRL + ENTER

С 2006 года Павел ежегодно становится обладателем награды Наиболее ценный специалист Microsoft (MVP), присуждаемой за вклад в развитие технических сообществ.

Прежде чем завершить эту главу примерами, позволяющими на практике освоить методы редактирования реестра, необходимо напомнить, что реестр является жизненно важным компонентом системы, и единственная ошибка в его редактировании может привести к проблемам в работе с системой, включая и проблемы с загрузкой. Если реестр окажется поврежденным, а в вашем распоряжении не найдется работоспособной и пригодной к использованию резервной копии, то весьма высока вероятность того, что единственным методом решения возникшей проблемы будет переустановка операционной системы.

Таким образом, прежде чем начинать редактирование реестра, необходимо выполнить его резервное копирование. Windows XP и Windows Server 2003 предоставляют множество методов резервного копирования реестра, в том числе перечисленные ниже.

* Файл, присутствующий только в Windows NT/2000.

Теперь, после рассмотрения общих концепций реестра и его усовершенствований, введенных с выходом Windows XP и Windows Server 2003, средств и методов его редактирования, резервного копирования и восстановления, рассмотрим пару примеров настройки и конфигурирования Windows, а также решения проблем и устранения неполадок с помощью редактирования реестра. Цель этих примеров — продемонстрировать на практике методы модификации системного реестра, рассмотренные в предыдущих разделах данной главы.

Стоит также отметить, что некоторые из приведенных методов специфичны для Windows Server 2003, в то время как некоторые другие применимы также и к Windows NT/2000.

Пример 1. Удаление недействительных записей из списка установленных программ

Утилита Add/Remove Programs на панели управления предназначена для установки, удаления или модификации приложений, установленных в Windows. В Windows XP и Windows Server 2003 эта программа-мастер обладает существенно улучшенным и интуитивно понятным пользовательским интерфейсом (рис. 24.12).

Рис. 24.12.Окно Add or Remove Programs

Примечание

Действуя в соответствии с этой рекомендацией, вы удалите из реестра только ссылку на несуществующее приложение, отображаемую мастером установки и удаления программ. Несмотря на это, существует вероятность того, что некоторые из файлов некорректно удаленного приложения все же останутся в системе. Чтобы полностью удалить такое приложение, вам необходимо удалить из системы все его файлы и все параметры реестра, относящиеся к этому приложению.

Пример 3. Конфигурирование программы Backup путем редактирования реестра

Если вы регулярно выполняете резервное копирование вашей системы, то уже наверняка заметили, что встроенная программа Backup, имеющаяся в составе Windows 2000, Windows XP и Windows Server 2003, исключает из резервного копирования целый ряд файлов. Чтобы просмотреть список этих файлов, запустите программу Backup, затем выберите команду Options из меню Tools и перейдите на вкладку Exclude Files (Исключить файлы) (рис. 24.13).

В обычных условиях, вероятнее всего, эти файлы действительно должны быть исключены из процессов резервного копирования и восстановления. Однако возможны и такие ситуации, когда системный администратор захочет включить эти файлы в процедуры резервного копирования и восстановления системы.

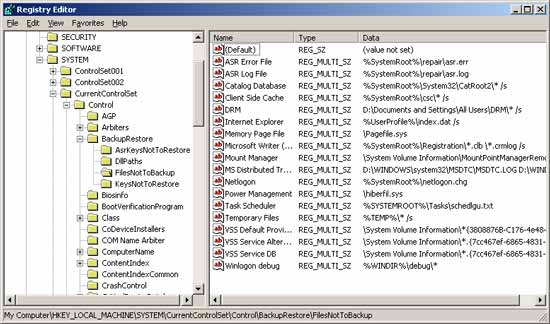

Все файлы, которые по умолчанию исключаются из процедур резервного копирования и восстановления, перечислены под следующим ключом реестра: HKLM\SYSTEM\CurrentControlSet\Control\ BackupRestore\FilesNotToBackup (рис. 24.14).

Несмотря на то, что на вкладке Exclude Files окна Options программы Backup пользователю предоставляется возможность редактирования списка файлов, исключаемых из процессов резервного копирования и восстановления, внесенные изменения будут действовать только применительно к тому пользователю, от имени которого вы зарегистрировались в системе (т. е. они будут записаны в реестре под ключом HKEY_CURRENTJJSER).

Рис. 24.13. Вкладка Exclude Files окна Options встроенной программы Backup

Рис. 24.14. Содержимое ключа HKLM\SYSTEM\CurrentControlSet\Control\BackupRestore\FilesNotToBackup

Таким образом, если вам требуется отредактировать этот список файлов таким образом, чтобы изменения действовали в масштабах всей системы, вам не избежать ручного редактирования реестра.

Параметры, которые по умолчанию находятся в составе ключа FilesNotToBackup (все они имеют тип данных REG_MULTI_SZ), перечислены в табл. 24.9.

Таблица 24.9. Список параметров реестра ключа FilesNotToBackup

* Параметры, новые для Windows XP.

** Параметры, новые для Windows Server 2003.

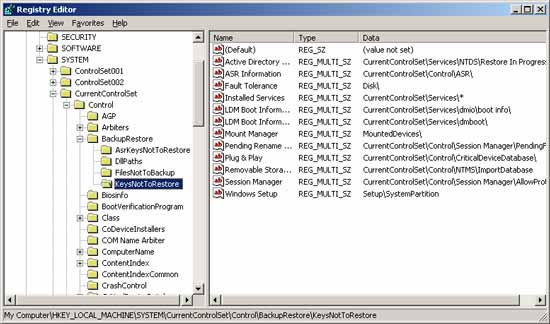

Еще более сложная ситуация возникает с ключами реестра, которые должны исключаться из процесса резервного копирования. Эти ключи даже не перечисляются на вкладке Exclude Files окна Options; следовательно, пользовательский интерфейс не предоставляет возможности их редактирования. Сам этот список хранится в реестре под ключом HKLM\SYSTEM\ CurrentContrоlSet\Control\BackupRestore\KeysNotToRestore (рис. 24.15).

Список параметров реестра, по умолчанию исключаемых из процесса резервного копирования в Windows Server 2003, приведен в табл. 24.10.

Таблица 24.10. Список параметров ключа HKLM\SYSTEM\Current ControlSet\Control\BackupRestore\KeysNotToRestore

| Параметр | Значение |

| Active Directory Restore | CurrentControlSet\Services\NTDS\Restore In Progress \CurrentControlSet\Services\NTDS\Parameters \New Database QUID |

| ASR Information | CurrentControlSet\Control\ASR\ |

| Fault Tolerance | Disk\ |

| Installed Services | CurrentControlSet\Services\* |

| LDM Boot Information | CurrentControlSet\Services\dmio\boot info\ |

| LDM Boot Information (dmboot) | CurrentControlSet\Services\dmboot\ |

| Mount Manager | Мои nted Devices\ |

| NtFrs | CurrentControlSet\Services\NtFrs\Parameters\Backup/Re store\Process at Startup\ |

| Pending Rename Operations | CurrentControlSet\Control\Session Man-ager\PendingFileRenameOperations |

| Plug and Play | CurrentControlSet\Enum\CurrentControlSet \Control\CriticalDeviceDatabase\ |

| Removable Storage Manager | CurrenlControlSet\Control\NTMS\lrnporlDatabase |

| Session Manager | CurrentControlSet\Control\Session |

| Windows Setup | Setup\SystemPartition |

Рис. 24.15. Содержимое ключа реестра HKLM\SYSTEM\CurrentControlSet\Control\BackupRestore\KeysNotToRestore

Примечание

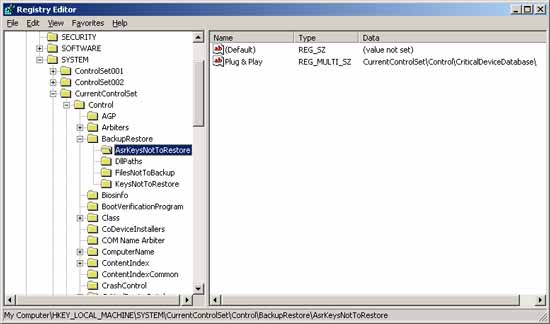

Обратите внимание на то, что в составе ключа реестра HKLM\SYSTEM\ CurrentControlSet\Control\BackupRestore В Windows XP И Windows Server 2003 появился новый вложенный ключ — HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Control\BackupRestore\AsrKeysNotToRestore (рис. 24.16). Как видно из приведенной иллюстрации, этот ключ содержит параметр Plug & Play, указывающий на базу данных критических устройств. Редактировать этот параметр не следует, поскольку эта база данных содержит устройства, для которых программа Windows Setup должна произвести повторную энумерацию в ходе процесса ASR.

Рис. 24.16. Ключ реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\ Control\BackupRestore\AsrKeysNotToRestore

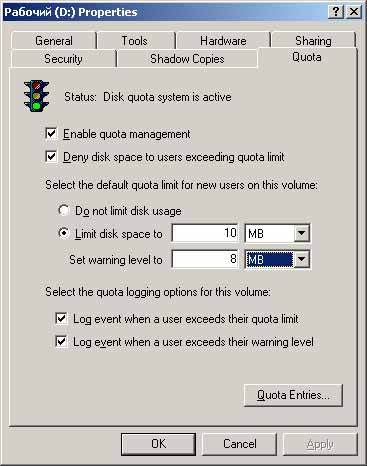

Пример 4. Конфигурирование регистрации событий, связанных с квотированием диска

Большинство опытных пользователей и администраторов оценили новую весьма полезную возможность квотирования дискового пространства, появившуюся впервые в составе Windows 2000 и, безусловно, присутствующую в Windows XP и Windows Server 2003. События, связанные с квотированием дискового пространства, могут регистрироваться в системном журнале, и вкладка Quota (Квота) окна свойств диска NTFS предоставляет простейшие опции для конфигурирования режима регистрации этих событий (рис. 24.17).

По умолчанию регистрация событий, связанных с квотированием дискового пространства, происходит асинхронно (один раз в час). Если вы хотите, чтобы система регистрировала такие события немедленно после того, как пользователь превысит пороговое значение, раскройте редактор реестра, найдите ключ HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\ Filesystem и создайте параметр NtfsQuotaNotifyRate (тип данных REG_DWORD). Задайте для этого параметра значение, соответствующее требуемой частоте регистрации событий квотирования в системном журнале (временной интервал в секундах).

Рис. 24.17. Вкладка Quota окна свойств раздела NTFS

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ Run

- HKEY__LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunServices

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunOnce

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunServicesOnce

- HKEYJJSERS\DEFAULT\SOFTWARE\Microsoft\Windows\CurrentVersion\ Run

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\ Run

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunServices

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunOnce

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunServicesOnce

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ RunOnceEx

Поэтому, если вы подозреваете такого рода атаку на свой компьютер, эти ключи реестра необходимо проверить в первую очередь. Более того, список таких ключей реестра постоянно пополняется. За последнее время, помимо традиционного списка ключей, приведенного выше, в него были включены и следующие ключи реестра:

- HKLM\Software\Microsoft\Windows\CurrentVersion\App Paths

- HKLM\Software\Microsoft\Windows\CurrentVersion\Controls Folder

- HKLM\Software\Microsoft\Windows\CurrentVersion\DeleteFiles

- HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer

- HKLM\Software\Microsoft\Windows\CurrentVersion\Extensions

- HKLM\Software\Microsoft\Windows\CurrentVersion\ExtShellViews

- HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings

- НКM\Software\Microsoft\Windows\CurrentVersion\ModuleUsage

- HKLM\Software\Microsoft\Windows\CurrentVersion\RenameFiles

- HKLM\Software\Microsoft\Windows\CurrentVersion\Setup

- HKLM\Software\Microsoft\Windows\CurrentVersion\SharedDLLs

- HKLM\Software\Microsoft\Windows\CurrentVersion\Shell Extensions

- HKLM\Software\Microsoft\Window-s\CurrentVersion\Uninstall

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Compatibility

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Drivers

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\drivers.desc

- HKLMXSoftware\Microsoft\Windows NT\CurrentVersion\Drivers32\0

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Embedding

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\MCI

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\MCI Extensions

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Ports

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\ProfileList

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\WOW

Пример 6. Редактирование реестра с целью защиты DNS-серверов от DoS-атак

Примечание

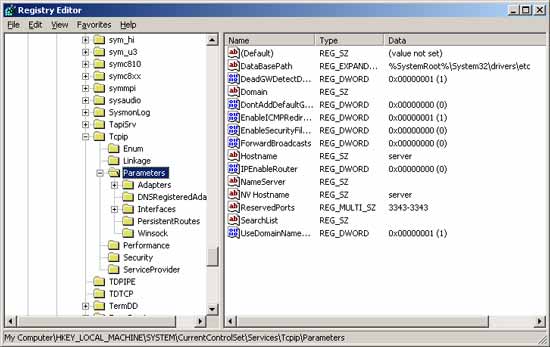

Перед тем как вносить описанные ниже изменения в конфигурацию сервера, используемого в производственном процессе, рекомендуется испытать их в лабораторных условиях.Все параметры реестра, описанные в данном разделе, находятся под ключом реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ Parameters (рис. 24.18).

Краткие описания этих параметров и рекомендуемые значения приведены ниже.

- EnableDeadcwDetect (тип данных REG_DWORD). Значение по умолчанию позволяет TCP/IP переключаться на дополнительный шлюз в том случае, когда большое количество соединений начинает испытывать проблемы. Такое поведение нежелательно в случае DoS-атак, поскольку в этом случае трафик может быть перенаправлен на шлюз, который не является объектом постоянного мониторинга. Поэтому установите для данного параметра значение 0.

Рис. 24.18. Ключ реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

Если сервер стал мишенью для атаки SYN Flood, он будет получать огромное количество запросов на соединения, что создаст препятствия в получении подтверждений от клиентов и, таким образом, не позволит легальным пользователям устанавливать соединения. Рекомендуемое значение для этого параметра — 2 (можно также установить значение 1, но оно действует менее эффективно).

Пример 7. Конфигурирование Windows для очистки файла подкачки при останове системы

Некоторые программы могут временно хранить пароли и другую конфиденциальную информацию в памяти в незашифрованном виде. Поскольку Windows периодически сбрасывает эту информацию на диск, она может присутствовать в файле подкачки (Pagefile.sys), что представляет собой потенциальную угрозу безопасности системы. Таким образом, пользователи, обеспокоенные безопасностью системы, наверняка захотят сконфигурировать ее таким образом, чтобы при останове происходила очистка файла подкачки.

Примечание

Эта рекомендация универсальна и применима ко всем версиям Windows NT (начиная с NT 3.51 и заканчивая продуктами из семейства Windows Server 2003). Обратите внимание на то, что очистка файла подкачки при останове системы не является заменой физической безопасности компьютера. Однако она поможет обезопасить вашу конфиденциальную информацию, когда операционная система не загружена (например, компьютер загружен под управлением альтернативной ОС).Чтобы сконфигурировать Windows для очистки файла подкачки при останове, проделайте следующее:

1. Для Windows XP и Windows Server 2003 запустите редактор реестра Regedit.exe. Для выполнения той же задачи в Windows NT/2000, запустите Regedt32.exe.

2. Найдите ключ реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ Session Manager\Memory Management

3. Создайте параметр ClearPageFileAtshutdown (тип данных — REG_DWORD) и установите его значение равным 1.

Примечание

Чтобы внесенное изменение вошло в силу, перезагрузите компьютер.

Пример 8. Устранение неполадок при останове системы

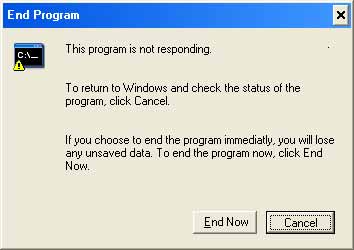

Рис. 24.19. Процесс, не укладывающийся в отведенный временной интервал, препятствует корректному останову Windows

Чтобы устранить эту проблему, следует модифицировать значение параметра WaitToKillAppTimeout под следующим ключом реестра: HKEY_CURRENT_USER\Control Panel\Desktop

Значение указывается в миллисекундах. Увеличьте этот интервал (в разумных пределах) и перезагрузите систему, чтобы внесенное изменение вошло в силу.

Примечание

Как правило, этот интервал не рекомендуется увеличивать слишком сильно, поскольку в случае сбоя в подаче питания UPS может оказаться не в состоянии подавать резервное питание достаточно долго для того, чтобы обеспечить корректный останов ОС.

Постовой

Это будет интересно девушкам-админам, которые существуют, мне это точно известно :) Пикап для девушек -центр тренинга по соблазнению, посещение обязательно!

Этот пост July 2, 2009 at 10:40 am опубликовал molse в категории Реестр. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

Читайте также: