Windows 10 маршрутизация и удаленный доступ настройка

Обновлено: 02.07.2024

Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Платформа Windows Server остается одной из наиболее популярных серверных платформ, в том числе и для реализации решений удаленного доступа. Служба маршрутизации и удаленного доступа (RRAS) позволяет быстро и достаточно просто развернуть VPN-сервер практически для любых нужд. Сегодня мы еще раз вернемся к этому вопросу и рассмотрим, как создать на базе Windows Server PPTP или L2TP сервер для удаленного доступа, как наиболее востребованный сценарий на сегодняшний день.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется "из коробки". Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

Установка и настройка службы маршрутизации и удаленного доступа

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

В Службах ролей выбираем Маршрутизация, роль DirectAccess и VPN (RAS) будет добавлена автоматически.

После установки роли Удаленный доступ ее следует настроить, проще всего это сделать, нажав на значок с желтым треугольником в Диспетчере серверов и выбрать в появившемся списке пункт Запуск мастера начальной настройки.

В появившемся окне выбираем пункт Развернуть только VPN.

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

После чего появится хорошо знакомое окно мастера настройки, предлагающее сразу несколько типовых конфигураций, однако у него есть свои особенности, например, если у вашего сервера всего один сетевой интерфейс, то настроить вариант Удаленный доступ (VPN или модем) мастер вам не даст. Поэтому выбираем самый нижний пункт - Особая конфигурация.

В следующем окне достаточно поставить галочку Доступ к виртуальной частной сети (VPN) и завершить работу мастера.

После завершения работы мастера служба Маршрутизации и удаленного доступа будет запущена и можно приступить к настройке сервера удаленного доступа. Если же данная служба у вас уже установлена и настроена в иной конфигурации, то щелкните правой кнопкой по строке сервера и выберите Свойства, в открывшемся окне на закладке Общие установите опции: IPv4-маршрутизатор локальной сети и вызова по требованию и IPv4-сервер удаленного доступа.

![PPTP-L2TP-VPN-Windows-RRAS-008.jpg]()

Настройка PPTP и/или L2TP сервера удаленного доступа

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows - проверка подлинности, а Поставщик учета - Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

Нажав на кнопку Методы проверки подлинности откроем окно, в котором выберем только Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2), остальные протоколы не являются безопасными и должны быть отключены.

На закладке IPv4 укажем опцию Назначение IPv4-адресов - Статический пул адресов и добавим новый пул для выдачи адресов из него удаленным клиентам. Количество адресов должно быть не менее количества клиентов плюс один адрес, так как первый адрес из пула присваивается серверу. Что касается самого диапазона адресов, то его выбор зависит от конфигурации сети, если вы будете использовать маршрутизацию, то он не должен пересекаться с локальной сетью, если же хотите использовать ProxyARP, то наоборот, должны выделить принадлежащий локальной сети диапазон. В нашем случае используется второй вариант.

Также не забудьте проверить настройки брандмауэра, чтобы убедиться, что правила Маршрутизация и удаленный доступ GRE-входящий, PPTP-входящий (для PPTP) и L2TP-входящий (для L2TP) включены.

![PPTP-L2TP-VPN-Windows-RRAS-013.jpg]()

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN - это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит - сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

И создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

После чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой - имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Поэтому после того, как вы создадите в нем подключение, следует перейти к его свойствам и на закладке Параметры - Параметры PPP установить в открывшемся окне все флажки. Это позволит использовать все возможности протокола PPP и получить оптимальное качество связи. Обратите внимание, что данные опции должны также поддерживаться со стороны сервера, в противном случае их использование в одностороннем порядке может привести к ошибкам при установлении связи.

Затем на закладке Безопасность установите в Шифрование данных - обязательное, а в пункте Проверка подлинности выберите Протокол расширенной проверки подлинности (EAP).

И наконец на закладке Сеть перейдите в свойства протокола IP версии 4 (TCP/IP 4) и нажмите Дополнительно, в открывшемся окне снимите флаг Использовать основной шлюз в удаленной сети, в противном случае весь исходящий трафик будет направлен в туннель.

После чего можем подключаться и пробовать получить доступ к ресурсам удаленной сети, если вы все сделали правильно, то проблем возникнуть не должно.

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями - для любых дистрибутивов.

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки - Сеть и добавить новое VPN-подключение.

Затем нажимаем кнопку Дополнительно и в открывшемся окне в разделе Аутентификация оставляем только MSCHAPv2, обязательно включаем Использовать шифрование MPPE и выбираем ниже 128 бит (наиболее защищенное), также устанавливаем флаг Включить Stateful Encryption для уменьшения накладных расходов на шифрование. Флаги сжатия оставляем включенными.

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

Для работы с L2TP потребуется установить дополнительные пакеты:

После чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Затем откроем Настройки PPP, в разделе Аутентификация также выберем только MSCHAPv2, а вот опции шифрования оставляем выключенными, так как чистый L2TP шифрования не использует, для защиты канала здесь применяется IPsec. Флаги сжатия также оставляем установленными по умолчанию.

Затем переходим в Настройки IPsec, это наиболее сложная и ответственная часть настроек, так как от них напрямую зависит безопасность соединения. В поле Pre-shared key введите Общий ключ, а ниже потребуется указать используемые шифры. Большинство материалов в сети интернет копируют друг у друга откровенно старые и слабые наборы шифров, что не соответствует реалиям сегодняшнего дня, хотя соединение с такими значениями будет работать. Мы же будем использовать максимально безопасные значения, для этого в поле Phase1 Algorithms укажите aes256-sha1-ecp384, а в поле Phase2 Algorithms - aes256-sha1.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

На этом настройка закончена, можно подключаться.

В семействе операционных систем Виндовс есть уже встроенное решение для настройки удаленного подключения. До Windows 10 оно называлось «Подключение к удаленному рабочему столу», а теперь это приложение называется так: «Удаленный рабочий стол». Как правило, оно уже предустановлено на компьютере, но если его по каким-то причинам нет, то его можно бесплатно скачать в Microsoft Store.

Обратите внимание: протокол удаленного подключения есть только в бизнес-версиях операционных систем Windows (например, Windows 10 Pro), а это значит, что установить удаленное подключение на домашней версии ОС Windows не получится с любым приложением такого плана.

Это приложение весит очень мало и имеет простой интерфейс, однако это всего лишь часть того, что вы должны настроить для успешного подключения к рабочему столу, который находится удаленно.

Настраиваем разрешения запуска сеанса удаленного подключения

Есть принципиальная разница в том где вы планируете организовать удаленное подключение: по локальной сети или через Интернет. Давайте подробно рассмотрим оба случая.

По локальной сети

Если вы хотите получить доступ к рабочему столу другого компьютера, входящего в состав локальной сети (LAN), то в первую очередь позаботьтесь о правильных настройках на самом компьютере, к которому будете подключаться:

- В «Панели управления» найдите раздел «Система и безопасность».

- В блоке конфигураций Система откройте параметр «Разрешить удаленный доступ», который доступен только для администраторов компьютера.

- Перед вами откроется диалоговое окно, в котором нужно перейти на вкладку «Удаленный доступ». Здесь вам нужно будет в первом блоке разрешить подключение удаленного ассистента, а во втором – разрешить подключение, но только с проверкой подлинности.

- Примите и сохраните все изменения настроек системы.

Через Интернет

Настраивая подключение через Сеть, помимо действий, что мы выполнили выше, вам нужно будет в первую очередь настроить маршрутизатор на удаленное соединение. Здесь вам нужно будет:

Для настройки удаленного доступа необходимо, чтобы IP адрес был постоянным, чтобы не мучиться каждый раз с настройками при перезагрузке. Если он еще не включен, то:

- Кликните на панели задач пиктограмму подключения сети, а затем откройте окно «Центр управления сетями и общим доступом».

- В левом сайдбаре щелкните на «Изменение параметров адаптера».

- Выберите нужное подключение и щелкните RButton, где в меню вам нужно открыть «Свойства».

- В списке компонентов отыщите «Протокол ИнтернетаIPv4» и вновь раскройте «Свойства» с помощью кнопки, что расположена чуть ниже.

- Здесь на вкладке «Общие» установите конфигурацию «Использовать следующийIP адрес:». Пропишите нужные данные вручную.

Как найти свой локальный IP адрес мы уже рассказывали ранее в наших постах. Но старайтесь указать такой IP, чтобы не возник конфликт адресов. Для этого укажите его за пределами локальной области DHCP, например, пусть последние три цифры будут «151». Маска подсети у вас заполнится автоматически после ввода IP, а основной шлюз – это IP адрес вашего маршрутизатора.

В блоке «Использовать следующие адреса DNS-серверов» впишите такие значения:

- Сохраните все внесенные изменения.

- Узнать публичный IP адрес Сети.

Чтобы настроить удаленное подключение к рабочему столу через Интернет, вам еще понадобиться общественный IP-адрес. Как его узнать мы также рассказывали в статье ранее. Не все провайдеры Интернета предлагают в своих пакетах услуг статичный публичный IP-адрес. Но если он будет меняться при каждом новом подключении, то и подключение вам придется настраивать заново. Уточните у своего провайдера условия договора и при необходимости подключите статичный IP. Как правило, он входит только в бизнес-тарифы.

- Откройте браузер, введите в адресной строке IP вашего маршрутизатора и запустите поиск.

- На экране появятся строки для ввода пароля и логина входа в кабинет управления маршрутизатором. Если вы впервые входите в этот кабинет, то пароль и логин будут указаны на самом маршрутизаторе.

- Откройте настройки переадресации портов. Выберите «Виртуальные серверы». На этой же странице щелкните на кнопку «Добавить».

- Теперь заполните все поля. Например, они могут выглядеть так:

- Порт сервиса: 3389

- IP-адрес: локальный IP компьютера, к которому настраиваете подключение.

- Внутренний порт: 3389

- Протокол: TCP

- Состояние: ВКЛ

Теперь компьютер и маршрутизатор полностью готовы к удаленному подключению к рабочему столу.

Запускаем сеанс удаленного подключения

Теперь настало время того самого приложения «Удаленный рабочий стол», которое мы упоминали в самом начале. Если его у вас еще нет – то установите, а затем продолжайте изучение нашей инструкции.- Запустите приложение. На главной странице интерфейса найдите и щелкните кнопку с плюсиком и словом «Добавить», а затем из выпадающего списка выберите «ПК».

- Теперь вам нужно ввести правильные данные для подключения.

В строке «Имя ПК» пишем:

В строке «Учетная запись пользователя» жмем на плюсик и вводим данные для входа в учетную запись на удаленном компьютере. Это может быть как учетка Microsoft, так и локальная учетка.

- Сохраните введённые данные для запуска подключения.

- Щелкните на экране «Показать еще», чтобы раскрыть дополнительные параметры. Если это необходимо, настройте дополнительные конфигурации для подключения.

Ошибки при подключении

Даже если вы сделали все по нашей инструкции, то подключению все-равно может что-то помешать. Вот самые популярные неполадки:

Брандмауэр

Хоть Windows и должен после изменения параметров сети автоматически внести изменения в брандмауэр, иногда этого не происходит. Поэтому:

![Разрешить удаленный рабочий стол в брандмауэре]()

- Откройте брандмауэр (найти его можно в поисковой строке меню «Пуск»).

- Щелкните на «Разрешить запуск программы…».

- В списке найдите и отметьте галочками программу «Удаленный рабочий стол» и для локальных, и для публичных подключений, а затем сохраните изменения.

Если ваш брандмауэр не от Microsoft, то узнать, как настроить разрешения, лучше у разработчика софта.

Порт удаленного подключения

Интернет-провайдер может блокировать порт, для которого мы создавали переадресацию. Чтобы исключить эту проблему, необходимо связаться со службой поддержки.

Имя ПК

Когда вы вписываете имя ПК, то лучше использовать IP-адрес, а не имя самого компьютера.

Служба для удаленного подключения отключена

Чтобы проверить, включена ли эта служба или нет, откройте одноименную утилиту «Службы» (найти ее можно через поисковую строку в меню «Пуск»), а затем отыщите в списке эту программу. А теперь проверьте, какое значение указанно в столбце «Состояние». Если служба не выполняется, то ее нужно включить. Для этого щелкните RButton и в выпадающем меню кликнтите «Пуск».

![]()

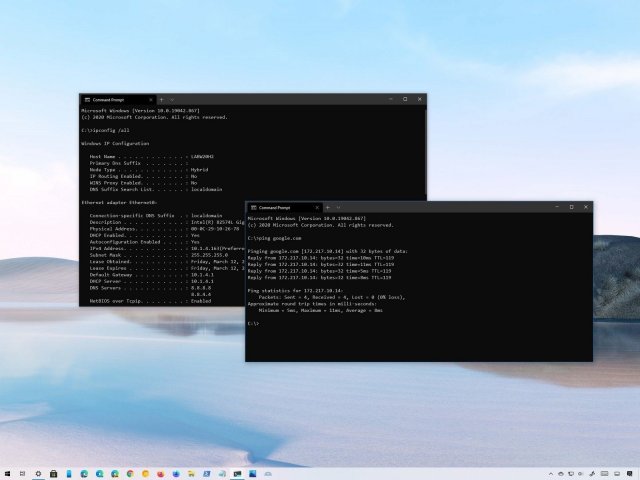

Windows 10 поставляется с множеством инструментов командной строки, которые помогают управлять конфигурациями сети и решать проблемы. В этой статье будут описаны восемь таких инструментов.

В системе Windows 10 можно легко подключиться к сети и интернету с помощью проводного или беспроводного соединения. Однако иногда возникает необходимость управлять настройками вручную или устранять проблемы с подключением. Именно в таких случаях могут пригодиться встроенные инструменты командной строки.

Почти для любой проблемы Windows 10 предлагает инструмент командной строки. Например, ipconfig и ping являются одними из основных инструментов для просмотра сетевых настроек и устранения проблем с подключением. Если вы имеете дело с проблемой маршрутизации, команда route может показать текущую таблицу маршрутизации для изучения и определения проблем, а с помощью инструмента nslookup можно диагностировать проблемы DNS.

Ещё есть такие инструменты, как arp для устранения проблем с переключением и определения MAC-адреса по IP-адресу. Инструмент командной строки netstat позволяет просматривать статистику всех подключений. Можно задействовать инструмент netsh для отображения и изменения многих аспектов конфигурации сети, таких как проверка текущей конфигурации, сброс настроек, управление настройками Wi-Fi и Ethernet, включение или отключение брандмауэра и многое другое.

В этом руководстве по Windows 10 будут описаны восемь инструментов командной строки, которые дадут возможность управлять и устранять сетевые проблемы на компьютере и в сети.

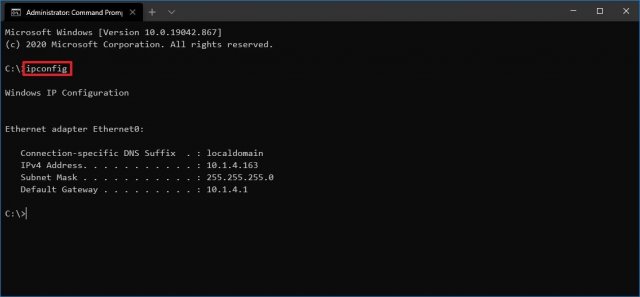

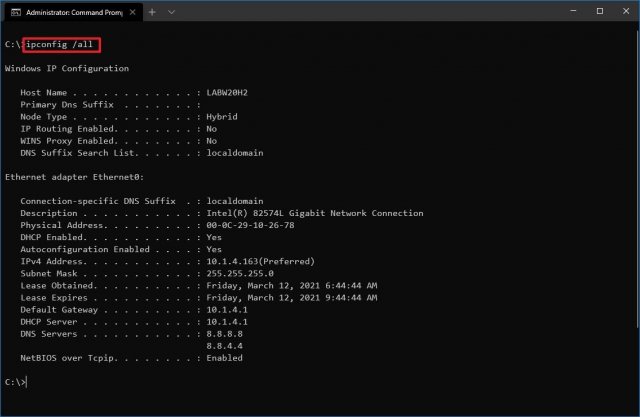

1. IPConfig

В Windows 10 ipconfig (конфигурация интернет-протокола) является одним из наиболее распространённых сетевых инструментов, позволяющим запрашивать и отображать текущую конфигурацию сети TCP/IP (протокол управления передачей/интернет-протокол). Команда также содержит параметры для выполнения различных действий, таких как обновление параметров протокола динамической конфигурации хоста (DHCP) и системы доменных имен (DNS).

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для просмотра информации о конфигурации сети TCP/IP и нажмите ввод:

ipconfig

![]()

![]()

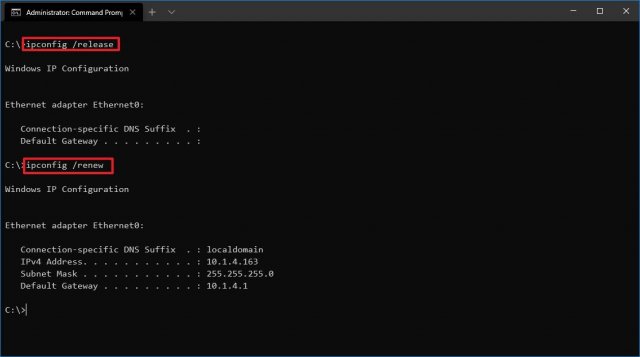

Обновление сетевых настроек

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для удаления текущей конфигурации сети и нажмите ввод:

ipconfig /release - Введите команду для изменения конфигурацию сети и нажмите ввод:

ipconfig /renew

![]()

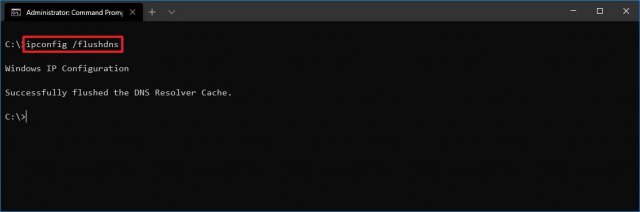

Обновление настроек DNS

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для очистки системного кеша DNS на устройстве и нажмите ввод:

ipconfig /flushdns

![]()

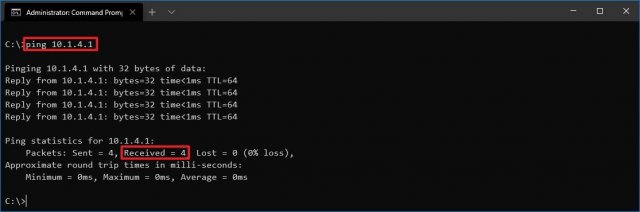

2. Ping

Проверка подключения устройства

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для отправки эхо-запроса ICMP для проверки подключения и нажмите ввод:

ping IP-OR-DOMAIN

![]()

В команде замените IP-OR-DOMAIN на фактический IP-адрес или доменное имя компьютера или службы, которую хотите протестировать.

Например, следующая команда проверяет связь между локальным устройством и маршрутизатором:

ping 10.1.4.1Если вы столкнулись с проблемами подключения, начните проверять локальный компьютер, чтобы убедиться, что сетевой стек работает. Затем проверьте подключение к маршрутизатору, чтобы убедиться, что проблема не в локальной сети. Затем проверьте связь с веб-сайтом, чтобы узнать, есть ли проблема с подключением к интернету или удалённым хостом.

Если удалённое устройство или служба блокируют протокол ICMP, команда ping всегда будет отключаться по таймауту.

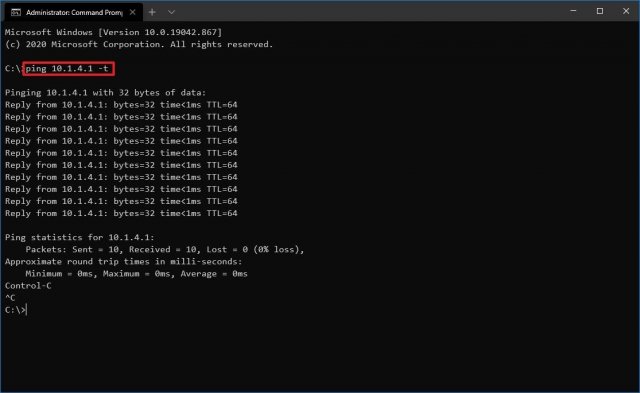

Диагностика активности потери пакетов

Команда ping включает себя ряд параметров, к которым можно получить доступ с помощью команды ping /?. Одна из этих опций представляет собой возможность установить время, когда инструмент будет запускаться. Это может помочь при проверке потерянных пакетов при устранении проблем с подключением.

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду для выполнения пинга до остановки и нажмите ввод:

ping IP-OR-DOMAIN -t

В команде замените IP-OR-DOMAIN на фактический IP-адрес или доменное имя компьютера или службы, которую вы хотите протестировать.

Например, эта команда проверяет связь между локальным устройством и маршрутизатором в течение 60 секунд:

ping 10.1.4.1 -t![]()

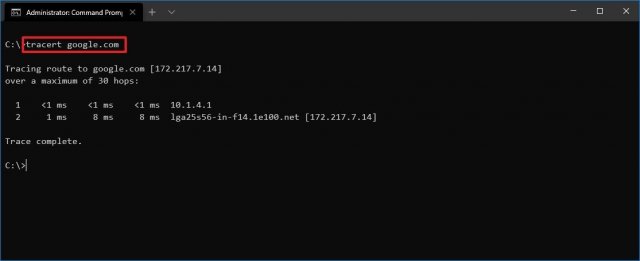

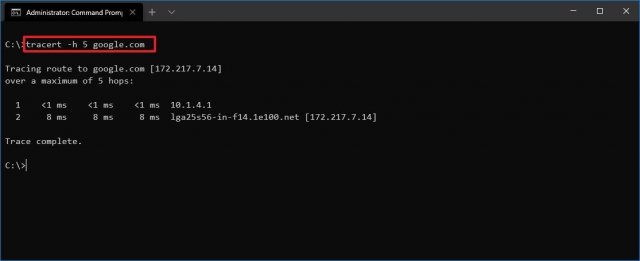

3. Tracert

Windows 10 также включает в себя tracert (Trace Route). Это диагностический инструмент для определения сетевого пути к месту назначения с помощью серии эхо-запросов ICMP. Однако, в отличие от команды ping, каждый запрос включает значение TTL (время жизни), которое увеличивается на единицу каждый раз, что позволяет отображать список пройденного маршрута и продолжительность.

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду, чтобы понять путь к месту назначения, и нажмите ввод:

tracert IP-OR-DOMAIN

![]()

В команде замените IP-OR-DOMAIN на фактический IP-адрес или доменное имя пункта назначения, для которого требуется устранить неполадки.

![]()

В команде замените IP-OR-DOMAIN на фактический IP-адрес или имя домена пункта назначения, неполадки с которым вы хотите решить, и HOP-COUNT для количества переходов, которые вы хотите отслеживать.

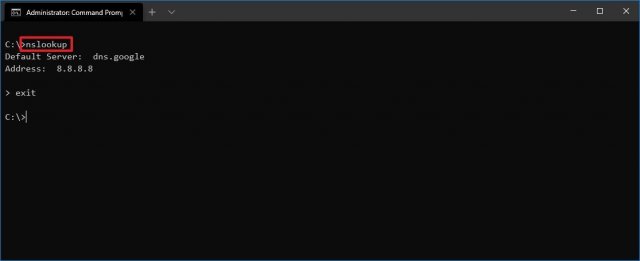

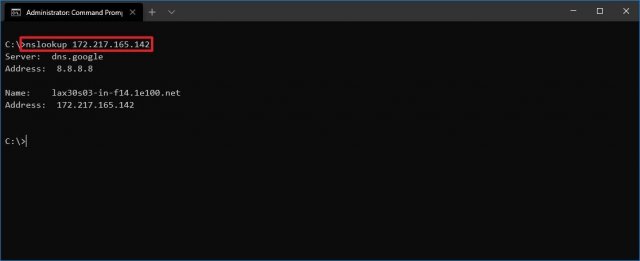

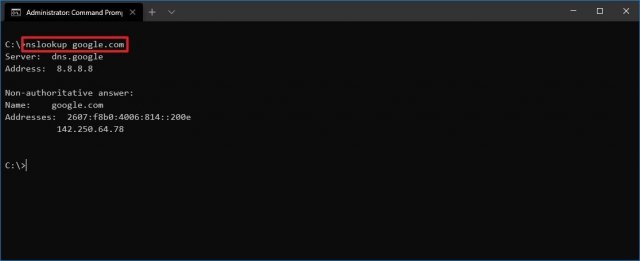

4. NSLookup

Инструмент nslookup (поиск сервера имён) может отображать ценные сведения для поиска и устранения связанных с DNS проблем. Инструмент включает в себя интерактивный и неинтерактивный режимы. Чаще всего вы будете использовать неинтерактивный режим, что означает, что вы будете вводить полную команду для получения необходимой информации.

Вы можете использовать эту команду для отображения DNS-имени и адреса локального устройства по умолчанию, определения доменного имени IP-адреса или серверов имен для конкретного узла.

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для поиска локального DNS-имени и адреса, нажмите ввод:

nslookup

![]()

![]()

В команде замените IP-ADDRESS на адрес удалённого устройства.

![]()

В команде замените DOMAIN-NAME на адрес удалённого устройства.

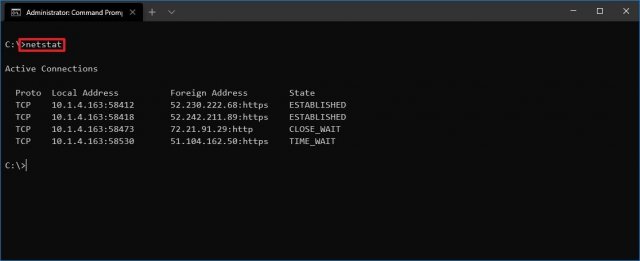

5. NetStat

Инструмент netstat (Сетевая статистика) отображает статистику всех сетевых подключений. Это позволяет видеть открытые и подключенные порты, чтобы отслеживать и устранять сетевые проблемы для Windows 10 и приложений.

При использовании инструмента netstat можно получить список активных сетевых подключений и портов прослушивания. Вы можете просмотреть статистику сетевого адаптера и протоколов. Можно отобразить текущую таблицу маршрутизации и многое другое.

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для отображения всех активных TCP-подключений и нажмите ввод:

netstat

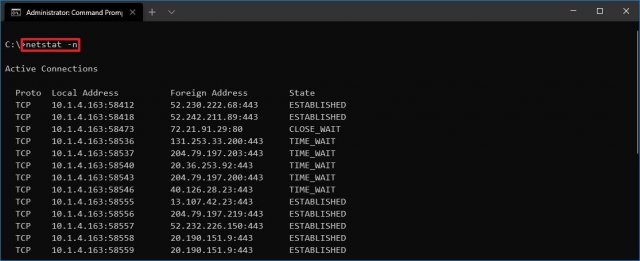

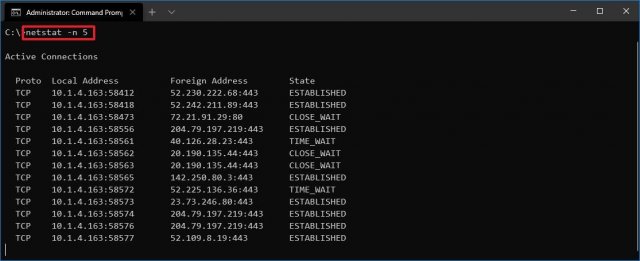

![]()

![]()

В команде не забудьте заменить INTERVAL на число секунд, через которое информация должна повторно отобразится.

В этом примере запрашиваемая команда обновляется каждые пять секунд:

netstat -n 5![]()

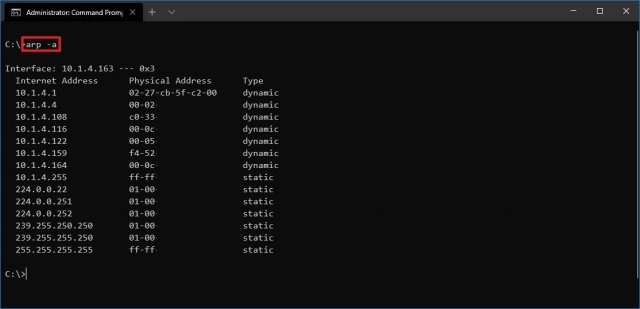

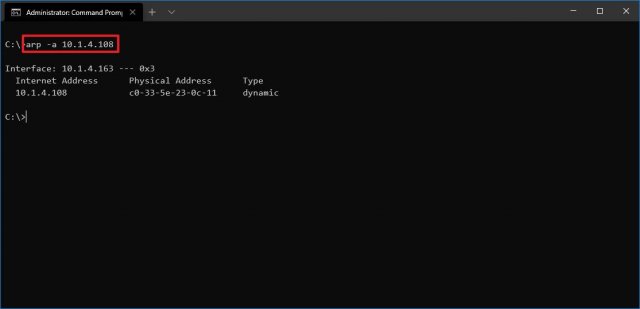

6. ARP

Windows 10 поддерживает таблицу arp (протокол разрешения адресов), в которой хранятся записи IP в Media Access Control (MAC), разрешённые системой. Инструмент arp позволяет просматривать всю таблицу, изменять записи и использовать её для определения MAC-адреса удалённого компьютера.

Обычно о MAC-адресах не нужно беспокоиться, но есть сценарии, когда эта информация может пригодиться. Например, при устранении сетевых проблем на уровне канала передачи данных (коммутации) или при ограничении доступа или фильтрации контента через сеть для определённых устройств.

![]()

4. Введите команды для определения MAC-адреса удалённого устройства и нажмите ввод:

arp -a IP![]()

В команде замените IP на адрес места назначения.

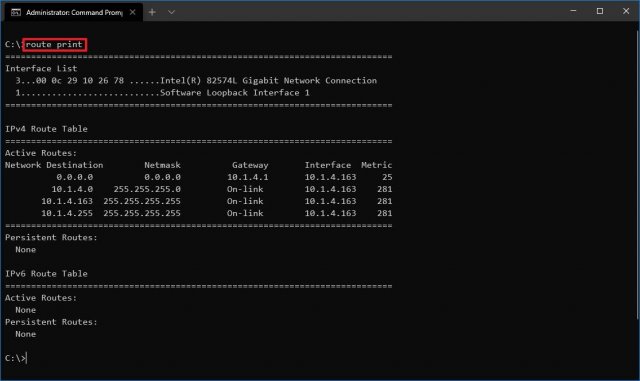

7. Route

Инструмент маршрутизации отображает таблицу маршрутизации, которая позволяет Windows 10 понимать сеть и взаимодействовать с другими устройствами и службами. Инструмент также предлагает некоторые параметры для изменения и очистки таблицы при необходимости.

Как и в случае с инструментом arp, обычно не нужно беспокоиться о таблице маршрутизации. И всё же, этот инструмент командной строки пригодится при устранении проблем.

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для просмотра таблицы маршрутизации в Windows 10 и нажмите ввод:

route print

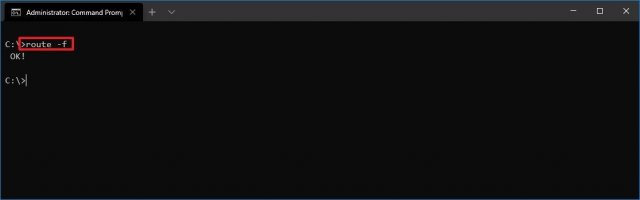

![]()

![]()

После выполнения этих действий будет понятно, что такое таблица маршрутизации и как очистить информацию.

Вы также можете использовать route /?, чтобы просмотреть список доступных параметров, включая параметры для изменения сетевых показателей, указания шлюза, добавления нового маршрута и многого другого. Однако обычно не рекомендуется изменять эти настройки, если вы не понимаете, как работает сеть.

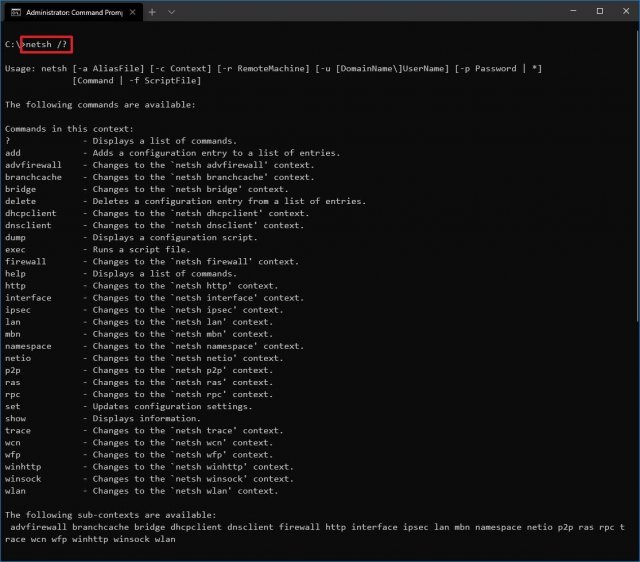

8. Netsh

В Windows 10 netsh (сетевая оболочка) - это устаревший инструмент командной строки, который позволяет отображать и изменять практически любую сетевую конфигурацию. Например, вы можете использовать этот инструмент для просмотра текущей конфигурации сети, управления беспроводными соединениями, сброса сетевого стека для устранения наиболее распространённых проблем, включения или отключения брандмауэра и многого другого.

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

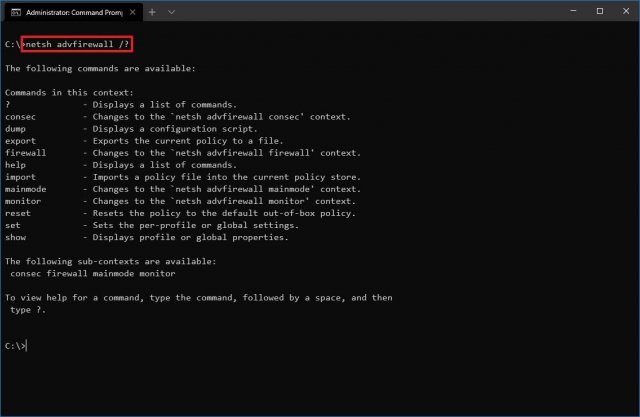

- Введите команду для просмотра списка доступных команд (контекстов) и нажмите ввод:

netsh /?

![]()

Введите следующую команду, чтобы просмотреть список доступных подкоманд (подконтекстов) для конкретной опции, и нажмите ввод:

netsh CONTEXT-COMMANDВ команде измените CONTEXT-COMMAND на команду, которая содержит дополнительные параметры.

Например, эта команда показывает команды, доступные для управления брандмауэром с помощью netsh:

netsh advfirewall /?![]()

Сброс системного сетевого стека

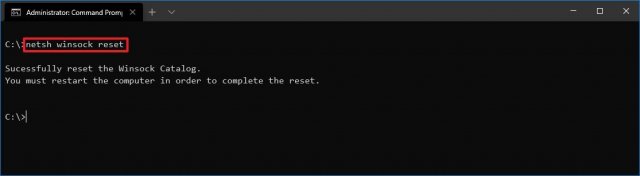

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите следующую команду для сброса стека winsock и нажмите ввод:

netsh winsock reset

![]()

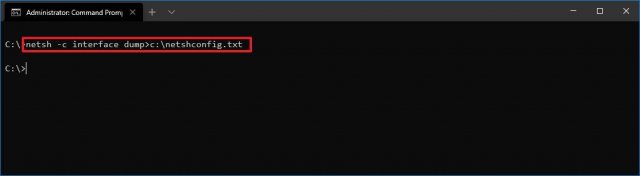

Экспорт и импорт конфигурации сети

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду для импорта текущей конфигурации для всех сетевых адаптеров и нажмите ввод:

netsh -c interface dump>PATH\TO\EXPORTED.txt

В команде замените PATH\TO\EXPORTED.txt на путь и имя файла для хранения конфигурации.

Например, следующая команда экспортирует настройки в файл netshconfig.txt:

netsh -c interface dump>c:\netshconfig.txt![]()

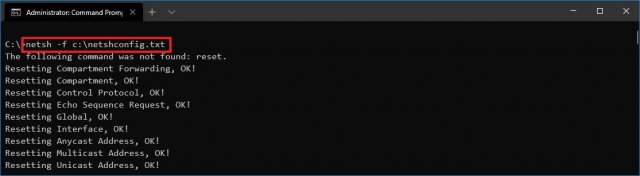

Импорт конфигурации сети

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду для импорта конфигурации сети и нажмите ввод:

netsh -c interface dump>PATH\TO\IMPORTED.txt

![]()

В команде замените PATH\TO\EXPORTED.txt на путь и имя файла конфигурации.

Например, следующая команда импортирует настройки из файла netshconfig.txt:

netsh -f c:\netshconfig.txt![]()

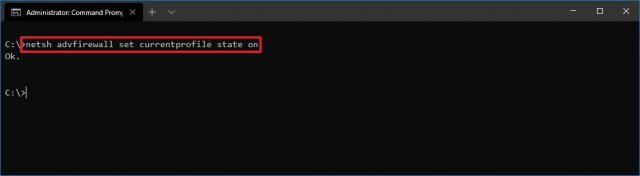

Включение и отключение брандмауэра

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду включения брандмауэра по умолчанию и нажмите ввод:

netsh advfirewall set currentprofile state on

![]()

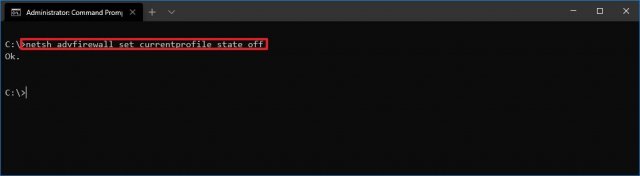

Отключение брандмауэра

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду выключения брандмауэра по умолчанию и нажмите ввод:

netsh advfirewall set currentprofile state off

![]()

В Windows 10 есть множество инструментов, которые можно задействовать для изменения настроек и устранения сетевых проблем с помощью командной строки, PowerShell и графических приложений. В этом руководстве рассказывается только о том, как помочь работать с наиболее с распространёнными инструментами командной строки.

![Маршрутизация в Windows]()

Маршрутизация в Windows

Маршрутизация – это процесс передачи IP-трафика адресатам в сети, то есть процесс передачи пакетов от хоста-источника к хосту-адресату через промежуточные маршрутизаторы. Изучая эту статью предполагается что вы изучили материал основы компьютерных сетей.Изучим как работает маршрутизация в Windows, что бы понять как она работает, а не просто прочитать и забыть, вам необходимо несколько виртуальных машин, а именно:

- ВМ с Windows XP.

- 2 ВМ с Windows Server 2003.

Если вы не поленитесь и установите три виртуальные машины, а так же изучите этот материал до конца, то у вас будет практическое понимание работы сети в операционных системах семейства Windows.

Для простоты передачи данных хост-источник и маршрутизатор принимают решения о передаче пакетов на основе своих таблиц IP-маршрутизации. Записи таблицы создаются при помощи:

- Программного обеспечения стека TCP/IP.

- Администратора, путем конфигурирования статических маршрутов.

- Протоколов маршрутизации, одним из которых является протокол передачи маршрутной информации – RIP.

По сути, таблица маршрутизации – это база данных, которая хранится в памяти всех IP-узлов. Цель таблицы IP-маршрутизации это предоставление IP-адреса назначения для каждого передаваемого пакета для следующего перехода в сети.

Пример маршрутизации в Windows

Допустим, у нас есть три узла:

- Windows XP.

- Windows Server 2003 – 1.

- Windows Server 2003 – 2.

Хост XP имеет один сетевой адаптер (интерфейс) с IP-адресом 192.168.0.2 и маской подсети 255.255.255.0. Маршрутизатор Server1 имеет два интерфейса с IP-адресами 192.168.0.1 и 192.168.1.1 и масками подсети 255.255.255.0. Маршрутизатор Server2 также имеет 2 сетевых адаптера с IPадресами 192.168.1.2 и 192.168.2.1 и масками подсети 255.255.255.0. Таким образом, мы имеем 3 сети: сеть с IP-адресом 192.168.0.0 (Net 1), сеть с IP-адресом 192.168.1.0 (Net 2), сеть с IP-адресом 192.168.2.0 (Net 3).

![Схема сети]()

Таблица маршрутизации

Таблица маршрутизации по умолчанию создается на узле автоматически с помощью программного обеспечения стека TCP/IP.

При настройке сетевого подключения на хосте XP были статически заданы IP-адрес 192.168.0.2 и маска подсети 255.255.255.0, основной шлюз задан не был. Программное обеспечение стека TCP/IP автоматически создало таблицу маршрутизации по умолчанию.

Что бы просмотреть таблицы маршрутизации на узле XP выполним команду route print в командной строке (Пуск -> Выполнить -> cmd ).

![Простая таблица маршрутизации]()

Таблица маршрутизации содержит для каждой записи следующие поля: Сетевой адрес (Network Destination), Маска сети (Netmask), Адрес шлюза (Gateway), Интерфейс (Interface) и Метрика (Metric). Разберем каждое поле подробнее.

Сетевой адрес. Поле определяет диапазон IP-адресов достижимых с использованием данной таблицы.

Маска сети. Битовая маска, которая служит для определения значащих разрядов в поле Сетевой адрес. Маска состоит из непрерывных единиц и нулей, отображается в десятичном коде. Поля Сетевой адрес и Маска определяют один или несколько IP-адрес.

Адрес шлюза. В этом поле содержаться IP-адрес, по которому должен быть направлен пакет, если он соответствует данной записи таблицы маршрутизации.

Интерфейс. Данное поле содержит адрес логического или физического интерфейса, используемого для продвижения пакетов, соответствующих данной записи таблицы маршрутизации.

Метрика. Используется для выбора маршрута, в случае если имеется несколько записей, которые соответствуют одному адресу назначения с одной и той же маской, то есть в случае если одного адресата можно достичь разными путями, через разные маршруты. При этом, чем меньше значение метрики тем короче маршрут.

На начальном этапе работы (т.е. с таблицами маршрутизации по умолчанию) маршрутизатор (хост) знает только, как достичь сетей, с которыми он соединен непосредственно. Пути в другие сети могут быть «выяснены» следующими способами:

- с помощью статических маршрутов;

- с помощью маршрутов по умолчанию;

- с помощью маршрутов, определенных протоколами динамической маршрутизации.

Рассмотрим каждый из способов по порядку.

Статическая маршрутизация

Статические маршруты задаются вручную. Плюс статических маршрутов в том, что они не требуют рассылки широковещательных пакетов с маршрутной информацией, которые занимают полосу пропускания сети.

Минус статических маршрутов состоит в том, что при изменении топологии сети администратор должен вручную изменить все статические маршруты, что довольно трудоемко, в случае если сеть имеет сложную структуру с большим количеством узлов.

Второй минус заключается в том, что при отказе какого-либо канала статический маршрут перестанет работать, даже если будут доступны другие каналы передачи данных, так как для них не задан статический маршрут.

Но вернемся к нашему примеру. Наша задача, имя исходные данные, установить соединения между хостом XP и Server2 который находится в сети Net3, то есть нужно что бы проходил пинг на 192.168.2.1.

Начнем выполнять на хосте XP команды ping постепенно удаляясь от самого хоста. Выполните в Командной строке команды ping для адресов 192.168.0.2, 192.168.0.1, 192.168.1.1.

Мы видим, что команды ping по адресу собственного интерфейса хоста XP и по адресу ближайшего интерфейса соседнего маршрутизатора Server1 выполняются успешно.

![Пинг узла на себя]()

Это связано с тем, что в таблице маршрутизации по умолчанию хоста XP имеются записи о маршруте к хосту 192.168.0.2 и о маршруте к сети 192.168.0.0, к которой относится интерфейс маршрутизатора Server1 с адресом 192.168.0.1. Но в ней нет записей ни о маршруте к узлу 192.168.1.1, ни о маршруте к сети 192.168.1.0.

Добавим в таблицу маршрутизации XP запись о маршруте к сети 192.168.1.0. Для этого введем команду route add с необходимыми параметрами:

route add [адресат] [mask маска] [шлюз] [metric метрика] [if интерфейс]

Параметры команды имеют следующие значения:

Индекс интерфейса можно определить из секции Список интерфейсов (Interface List) выходных данных команды route print.

![Команда route print]()

Выполним команду route print .

Теперь мы видим , что хост XP имеет два интерфейса: логический интерфейс замыкания на себя (Loopback) и физический интерфейс с сетевым адаптером Intel(R) PRO/1000. Индекс физического интерфейса – 0x2.

Теперь, зная индекс физического интерфейса, на хосте добавьте нужный маршрут, выполнив следующую команду:

route add 192.168.1.0 mask 255.255.255.0 192.168.0.1 metric 2 if 0x2

Данная команда сообщает хосту XP о том, что для того, чтобы достичь сети 192.168.1.0 с маской 255.255.255.0, необходимо использовать шлюз 192.168.0.1 и интерфейс с индексом 0x2, причем сеть 192.168.1.0 находится на расстоянии двух транзитных участка от хоста XP.

Выполним пинг на 192.168.1.1 и убедимся, что связь есть.

Продолжим пинговать серверы, теперь проверьте отклик от второго маршрутизатора, присоединенного к сети Net2 (Server2). Он имеет IP-адрес 192.168.1.2.

На Server2 выполним команду route print и посмотрим индекс первого физического интерфейса. Далее, с помощью команды route add добавьте на Server2 маршрут до сети Net1, аналогично тому, как мы добавляли маршрут хосту XP.

В моем случае это команда:route add 192.168.0.0 mask 255.255.255.0 192.168.1.1 metric 2 if 0x10003

Индекс физического интерфейса может быть разным, обязательно обращайте на него внимание.

После того, как удостоверитесь в наличии связи между узлами XP и Server2, выполните команду ping 192.168.2.1, т.е. проверьте наличие маршрута узла XP до сети Net3 (192.168.2.1 – IP-адрес маршрутизатора Server2 в сети Net3).

Добавьте в таблицу маршрутизации хоста XP запись о маршруте к сети 192.168.2.0. Это можно сделать путем ввода в командной строке хоста XP команды route add с соответствующими параметрами:

route add 192.168.2.0 mask 255.255.255.0 192.168.0.1 metric 3 if 0x2

Маршрутизация по умолчанию

Для маршрутизации по умолчанию необходимо задать на всех узлах сети маршруты по умолчанию.

Для добавления такого маршрута на хосте XP выполните следующую команду:

route add 0.0.0.0 mask 0.0.0.0 192.168.0.1 metric 2 if 0x10003

Эта команда сообщает хосту XP о том, что для того, чтобы достичь любой сети, маршрут к которой отсутствует в таблице маршрутизации, необходимо использовать шлюз 192.168.0.1 и интерфейс с индексом 0x10003 .

Это так называемый маршрут по умолчанию.

Проверьте работоспособность с помощью команды ping.

Динамическая маршрутизация, протокол RIP

Протокол RIP (Routing Information Protocol или Протокол передачи маршрутной информации) является одним из самых распространенных протоколов динамической маршрутизации.

Его суть заключается в том, что маршрутизатор использующий RIP передает во все подключенные к нему сети содержимое своей таблицы маршрутизации и получает от соседних маршрутизаторов их таблицы.

Есть две версии протокола RIP. Версия 1 не поддерживает маски, поэтому между сетями распространяется только информация о сетях и расстояниях до них. При этом для корректной работы RIP на всех интерфейсах всех маршрутизаторов составной сети должна быть задана одна и та же маска.

Протокол RIP полностью поддерживается только серверной операционной системой, тогда как клиентская операционная система (например, Windows XP) поддерживает только прием маршрутной информации от других маршрутизаторов сети, а сама передавать маршрутную информацию не может.

Настраивать RIP можно двумя способами:

- В графическом режиме с помощью оснастки “Маршрутизация и удаленный доступ”.

- В режиме командной строки с помощью утилиты netsh.

Рассмотрим настройку в режиме командной строки с помощью утилиты netsh.

Netsh – это утилита командной строки и средство выполнения сценариев для сетевых компонентов операционных систем семейства Windows (начиная с Windows 2000).

Введите в командной строке команду netsh, после появления netsh> введите знак вопроса и нажмите Enter, появиться справка по команде.

Введите последовательно команды:

Настроим RIP на Server1. Но сначала нужно выключит брандмауэр.

![Настроить и включить маршрутизацию и удаленный доступ]()

Теперь в оснастке «Маршрутизация и удаленный доступ» в контекстном меню пункта SERVER1 (локально) выберите пункт «Настроить и включить Маршрутизация ЛВСмаршрутизацию и удаленный доступ».

![Особая конфигурация]()

На следующем этапе выберите «Особая конфигурация» и нажмите «Далее».

![Маршрутизация ЛВС]()

После чего нужно выбрать «Маршрутизация ЛВС» и завершить работу мастера.

То же самое нужно выполнить на Server2.

Настройка через оснастку

В контекстном меню вкладки «Общие» (SERVER1 –> IP-маршрутизация –> Общие) нужно выбрать пункт «Новый протокол маршрутизации».

![Новый протокол маршрутизации]()

Затем выделяем строку «RIP версии 2 для IP».

В контекстном меню появившейся вкладки «RIP» выберите «Новый интерфейс». Выделите строку «Подключение по локальной сети» и нажмите ОК.

Перед вами появиться окно.В появившемся окне необходимо задать следующие настройки:

- Режим работы –> Режим периодического обновления.

- Протокол для исходящих пакетов –> Для RIP версии 1.

- Протокол входящих пакетов –> Только для RIP версии 1.

Оставьте оставшиеся настройки по умолчанию и нажмите ОК.

Далее необходимо выполнить эти действия для второго сетевого интерфейса.

После выполните те же действия для Sever2.

Проверьте, с помощью команды ping, работу сети.

![Проверка работы сет ping]()

Поздравляю! Маршрутизация в Windows изучена.

![Анатолий Бузов]()

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Читайте также: