Windows 7 ограничение прав пользователя

Обновлено: 30.06.2024

Можете подсказать как ограничить пользователя согласно списку:

сейчас имеем:

локальная сеть, где гуляет все и вся.

пользователь делает что хочет(в рамках, но и этого нельзя)

необходимо:

запрет usb - сделано, часть машин в стойках опечатанных, в остальной части usb залиты термоклеем.

запрет cd-rom - сделано в политиках пользователя.

запрет на создание сетевых папок, кроме тех что созданы администратором - не сделано

запрет на диспечера задач, всеми способами(ctrl+alt+delete работает, а shift+ctrl+esc не работает) - не сделано

запрет кнопки пуск, кроме завершить задачу, перезагрузить, выйти из пользователя - сделано путем выпиливания всех каталогов из default, allusers и прочих.

запрет на отображение в проводнике всех носителей(C, D, A, B и остальных) - не сделано

запрет на запуск "левых" программ - сделано частично, есть список программ, но через проводник запускают остальное.

Помощь в написании контрольных, курсовых и дипломных работ здесь

Ограничить по максимуму права пользователю

OC Windows Server 2008 Web Edition Существует задача ограничить пользователю по-максимому права.

Windows без антивируса. Как ограничить права системных УЗ, чтобы ничего не поломать?

Здравствуйте. Заинтересовался администрированием Windows — точнее, использованием.

Как командой REG в Командной строке Windows делегировать определённые права флешке?

Необходимо рассмотреть вариант: 1. Отменить запреты и установить права доступа; 2. Применить.

Windows XP Home ограничить права учетной записи по максимуму

Подскажите каким образом можно ограничить права пользователя с учетной записью не администратор по.

запрет на диспечера задач, всеми способами(ctrl+alt+delete работает, а shift+ctrl+esc не работает) - не сделано HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Syst em создайте параметр REG DWORD DisableTaskMgr и присвойте ему значение 1.

запрет на отображение в проводнике всех носителей(C, D, A, B и остальных) - не сделано Групповые политики или реестр (HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion \Policies\Explorer параметр NoDrives, но тут значения надо вычислять, попробуйте например 5632)

запрет на запуск "левых" программ - сделано частично, есть список программ, но через проводник запускают остальное. а локалка насколько велика?

может проще домен АД поднять и тогда никто никуда гулять не будет. У пользователей имеются права администратора на своих ПК?

Полностью солидарен с предыдущим ораторами: создать AD, ввести SRP, запретить запись и изменение файлов в системе везде, кроме своего профиля.

Это также поможет рулить шарами, создание папок и доступ к другим сетевым папкам.

Однако учитывая то, что Вы заливаете USB термоклеем, то настоятельно рекомендую тщательно и скурпулезно изучить мат.чать по линейке Active Directory, сперва поднять сервер, далее завести тестового доменного пользователя, ввести тестовый ПК в домен и на этом ПК обкатывать групповые политики. Если есть познания в программировании и определенных ключей в реестре, можно подобную прогу написать

И нажатием определенных кнопок сделать запрет или разрешения пользователю.

ad и прочие няшки, которые могут существенно облегчить жизнь обычному админу - запрещены.

В основном выкручиваюсь только тем что запрещаю в bios\реестр\политиках или просто заливаем отверстия клеем.

и программу такую бы я с удовольствием бы сам написал. таки все же запрещено.

и программа на скрине не полная

Добавлено через 57 секунд

кто ж согласится админить сеть на корабле. не на судне.

Добавлено через 2 минуты

локалка не большая.

компов 90 не больше. часть на MCBC 3.0 - я тут уже разрулил все, вопросов нету. а вот на виндах творится черти что.

Добавлено через 10 минут

хотя. почитав про AD. почему бы и нет.

особенно когда админ сделает это тихо, но действенно раз и навсегда.

У меня только один вопрос: Вы как потом клей выковыривать будете, когда возникнет необходимость использовать залитые порты?

Добавлено через 3 минуты

По теме: настройте один ПК как надо, потом методом копирования файлов локальной/групповой политики, разнесите запреты на все ПК.

хм, эти методы вообще то даже в инструкциях присланы. правда не мне, и блюдут эти инструкции не такие как я)) но против начальства не попрешь.

У меня только один вопрос: Вы как потом клей выковыривать будете, когда возникнет необходимость использовать залитые порты?лично для себя я один порт всегда оставляю, перекрываю его проволокой так чтобы не просунуть ничего под проволоку никак и выходы опечатываю пломбой с печатью.

usb это не такая проблема)))

проблема побольше это когда cd приводы общедоступны(((( и по сети все разлетается(((

Флехи, сидиромы, флопы можно в реестре отключить:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\cdrom

Параметр Start изменить с 1 на 4

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\flpydis k

Параметр Start изменить с 3 на 4

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\USBSTOR

Параметр Start изменить с 3 на 4

Или в групповых политиках чтение, запись, выполнение запретить

gpedit.msc – Конфигурация компьютера – Административные шаблоны – Система – Доступ к съемным запоминающим устройствам

сидюк - физически изымался, как и флоп.

бивис - под пароль.

корпус - не снимаемая пломба бумажная - что то типа бумажки на суперклее (для простоты понимания), только промышленного образца и с индивидуальным номером.

кому нужны ЮСБ - программа devicelock - интегрируется в АД, рулит правами на ЮСБ как по группам, так и индивидуальными правами на конкретную флешку.

все пользователи с ограниченными правами - нет прав на установку-удаление программ, если нет прав и на флешку - то невозможно запустить портабле софт.

прокси - опять с интеграцией в АД, черно-белые списки, запрет ОК, ВК, Youtube, потокового видео и аудио.

почта - опять же правила фильтрации, большинство корневых доменов по определению запрещено.

для тех кому было разрешено пользоваться сетевыми принтерами и флешками - настроено теневое копирование того что они копировали на флешку/отправляли на принтер.

1С - SQL - унести базу домой невозможно почти (не для простого пользователя по крайней мере)

шара на сервере - разбиение по отделам правами доступа.

централизованный бекап служебных документов.

все это расписано в инструкции по правилам пользования корпоративной ЛВС, и приказ об ознакомлении с ней каждого в том числе вновь прибывшего сотрудника под роспись.

про корпоративный антивирь я умолчу - он был.

засим мне приходилось только менять и относить в заправку картриджи, иногда доставать из бекапов испорченный или случайно удаленный документ, помогать в "ой а у меня тут кнопочка не работает", по просьбе программиста 1С - раскатывать ему на тестовый сервер свежий бекап 1С. по мелочи дале, на мне еще была АТС офисная и СКД (не 1С, а которая охранная - система контроля доступа)

и все это - лишь изредка поднимая свой зад из кресла.

*коротко о преимуществах АД для системного администратора*(кто то скажет - замена картриджей, помощь пользователям - удел эникея, согласен, но в небольших конторах - до сотни юзверей - сисадмин он и сисадмин,и эникей, и уборщица в одном лице. не все можно изъять из состава железа, особенно когда по госконтракту там гарантия на 3-5 лет. и клейма стоят на болтах((( так бы просто физически отключил бы давно все что можно))) сидюк - физически изымался, как и флоп.

бивис - под пароль. Я бы это объединил, сидюк можно отключить в БИОСе, там же отключить бут-меню и уже потом поставить пароль.

корпус - не снимаемая пломба бумажная - что то типа бумажки на суперклее (для простоты понимания), только промышленного образца и с индивидуальным номером. У нас для этого служит термопринтер со стикерами, как в магазинах для ценников.

Сперва поверх наклей, помимо индивидуального номера, ставится печать, потом на системник.

почта - опять же правила фильтрации, большинство корневых доменов по определению запрещено. 1С - SQL - унести базу домой невозможно почти (не для простого пользователя по крайней мере) Ну разве что некоторые списки интегрированные в Excel.

не все можно изъять из состава железа, особенно когда по госконтракту там гарантия на 3-5 лет А залитие usb-портов термоклеем оставляет за Вами гарантию? хосподя. а шнурок питания в сидюк или датакабель тоже на плоНбу приклеен?

а ну и еще - кому требовалось - тот же девайслок - запрещал использование флешек ,но позволял использовать ЮСБ клаву мышь и подключать пр ЮСБ принтер. шнурок питания в сидюк или датакабель тоже на плоНбу приклеен?

если стационарно - то да.

в присутствии промышленности в корпус вкручиваются с десяток мелких болтов(3-5 мм), в которых просверлено отверстие для проволоки, проволока протягивается внатяг так, чтобы обвить провода, которые можно вытащить.

и опломбировывается все.

если при сдаче работы, обнаружили что пломба вскрыта или провисает проволока - минимум строгач.

а вот с открытыми портами так не сделаешь((( отверстия большие.

Добавлено через 1 минуту

но нельзя.

если были бы наши программы такие - еще куда бы не шло.

разграничение прав, 1St Security agent, devicelock, bios pass

Добавлено через 7 минут

а вобще. под админом удалить все ненужные устройства и драйвера. пользователям поставить Обычного юзверя. и что бы он не включал или делал, а будет требовать права на установку и усе

это и буду использовать. правда только после 52 двух дневного отпуска

p.s. такой вопрос, целиком сеть запретить нельзя.

есть некоторые расшаренные папки, которые должны быть в любом случае(не от меня зависящие)

как узнать: с какого сетевого компа, в какое время было создана какая либо папка в этой сетевой шаре?

На сервере включить аудит доступа к файлам.

Потом каким-нибудь ps скриптом организовать удобный просмотр.

Например скрипт для аудита доступа

Скрипт для аудита удаленных файлов

Попробуйте побольше почитать по реестру, в администрировании локалки хорошо помогает, правда применять параметры придется на каждой машине (не обязательно вручную, достаточно написать один раз reg файл )

reg-файлы пишутся легко и просто, но тема не об этом.

Надеюсь следующие преобразования в реестре будут Вам интересны (что помню наизусть):

1. Сохраните файл реестра перед внесением изменений хотя бы на другой логический диск от установленной ОС.

2. Чтобы запретить пользователю возможность запуска Диспетчера задач Windows, установите значение параметра типа DWORD DisableTaskMgr в разделе

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\ Policies\System

равным 1

Ибо даже через него можно "напортачить".

3. Переходим к блокированию юсб-портов:

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR

Находим в этой ветке ключ Start, жмем правой кнопкой мыши и выбираем Изменить

Осталось поменять значения: Значение 3 — Включить usb-порты; 4 — выключить usb-порты. Нам необходимо отключить порты, поэтому ставим значение — 4.

Очень важный шаг, ибо необходимо закрыть и перезагрузить компьютер. Пока вы этого не сделаете — usb-порты будут функционировать в штатном режиме. После перезагрузки, при подключении usb-устройств вы услышите характерный звук, однако система никак не будет обнаруживать вмонтированное устройство.

Есть и другой вариант - мне он больше подошел в свое время - иногда требуется не закрывать все порты, а сделать так, чтобы в компьютере определялись только определенные "флэшки". тогда еще проще:

Ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

B ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USB

Выделяем все папки в этих ветках (подключенные ранее устройства) и удаляем.

Далее вставляем "флэшки", которые хотим, чтобы ПК определял (вставлять устройство надо в каждый порт, либо в тот порт, который вы еще не успели заклеить, так как устройству важно, в какой порт оно будет определяться)

После этих действий жмем ПКМ на вышеуказанных двух ветках USB и USBSTOR (поочереди ), выбираем в контекстном меню "Разрешения. " и из групп пользователей удаляем всех, кроме системы, оставляя ей полный доступ.

Перезапускаем реестр. данные ветки будут не читаемы, как бы пустые. После этих действий чужие флэшки не будут определяться ни в один порт (проще написать reg-файл).

4. Из меню "Пуск", вообще можно все позакрывать в реестре. Советую почитать просто по подробнее по реестру. Много чего найдете. С cd-rom Вы разобрались, поэтому по нему пропущу.

5. Включение этого параметра не дает пользователям изменять параметры удаленного администрирования компьютера.

Ключ: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\ Policies\System]

Параметр: NoAdminPage

Тип: REG_DWORD

Значение: (0 = отключено, 1 = включено)

Кстати по вопросу, как узнать, кто, с какой машины какие папки создавал или какие файлы удалял - для меня никак, но более умные люди говорят, что нужен сетевой снифер, умение читать логи и знание сетевого администрирования вместе с несколькими языками программирования.

6. Этот параметр управляет видимостью вкладки "Устройства" в свойствах системы.

Ключ: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\ Policies\System]

Параметр: NoDevMgrPage

Тип: REG_DWORD

Значение: (0 = отключено, 1 = включено)

7. Этот параметр позволит Вам не дать пользователям выключать компьютер с помощью команды "Выключить компьютер".

Ключ: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer]

Параметр: NoClose

Тип: REG_DWORD

Значение: (0 = допустить выключение, 1 = блокировать выключение)

8. Этот параметр управляет отображением дисков в 'проводнике', он дает возможность скрыть все диски или только выбранные.

Параметр 'NoDrives' определяет, какие из дисков являются видимыми. Порядок устанавливается с самого низкого бита - диск A: до 26-ого бита - диск Z: Чтобы скрыть диск, включите его бит.

Если Вы не умеете работать с шестнадцатеричными числами, установите эти десятичные числа для скрытия диска (ов) :

A: 1, B: 2, C: 4, D: 8, E: 16, F: 32, G: 64, H: 128, I: 256, J: 512, K: 1024, L: 2048, M: 4096, N: 8192, O: 16384, P: 32768, Q: 65536, R: 131072, S: 262144, T: 524288, U: 1048576, V: 2097152, W: 4194304, X: 8388608, Y: 16777216, Z: 33554432, ALL: 67108863

Обратите внимание: Эти диски будут все равно отображены в Диспетчере файлов, для удаления Диспетчера файлов, удалите файл winfile.exe.

Ключ: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer]

Параметр: NoDrives

Тип: REG_DWORD

9. Также вам пригодятся эти два параметра:

Когда включен этот параметр команда 'Найти' будет удалена из меню "Пуск".

Ключ: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer]

Параметр: NoFind

Тип: REG_DWORD

Значение: (0 = отключено, 1 = включено)

При включении этого параметра, значок будет "Сетевое окружение" будет скрыт.

Кроме того, этот параметр отключает свойство UNC внутри интерфейса Проводника, включая команду "Выполнить. " из меню "Пуск". Пути UNC конфигурируются администратором в "Наборе правил" для общедоступных папок, настольных значков, команды "Пуск", и т.д. Это не влияет на функциональные возможности командной строки, при выполнении команды "Net.exe".

Ключ: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\ Policies\Explorer]

Параметр: NoNetHood

Тип: REG_DWORD

Значение: (0 = отключено, 1 = включено)

Вроде пока все, что вспомнил, еще раз напомню - до всех изменений делайте резервные копии реестра. Почитайте правила написания reg-файлов. и. Ключ (Ветка) - это пусть в реестре, куда надо дойти; Параметр - это название справа (если параметра нет, то в правом фрейме его можно создать, выбирая указанный тип параметра, ну а дальше выставляете значение и вуаля. Но я бы все же советовал пользоваться готовыми reg-файлами - 5 строчек в блокноте

Надеюсь помог хоть чем-то.

В процессе работы на компьютере часто возникает необходимость защитить те или иные свои данные от неквалифицированного и несанкционированного просмотра и редактирования. Эта задача обычно возникает при работе в локальной сети, а также в случае, когда к компьютеру в разное время имеют доступ несколько разных пользователей.

Механизм защиты информации от постороннего вмешательства существовал и в предыдущих версиях операционной системы Windows. В данном разделе мы расскажем, как он функционирует в системе Windows 7.

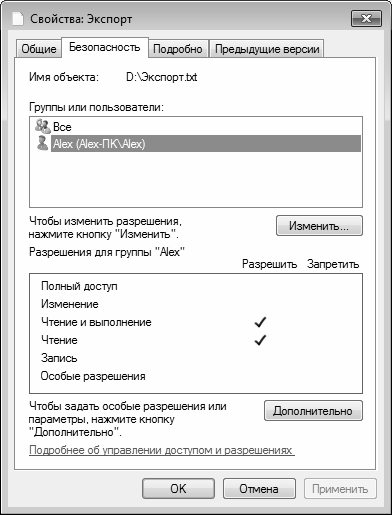

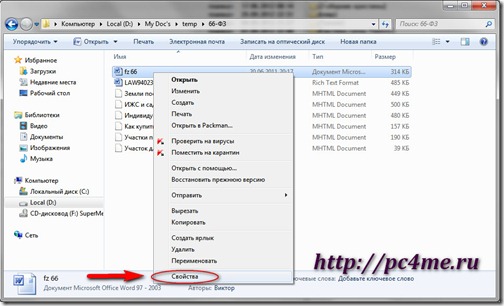

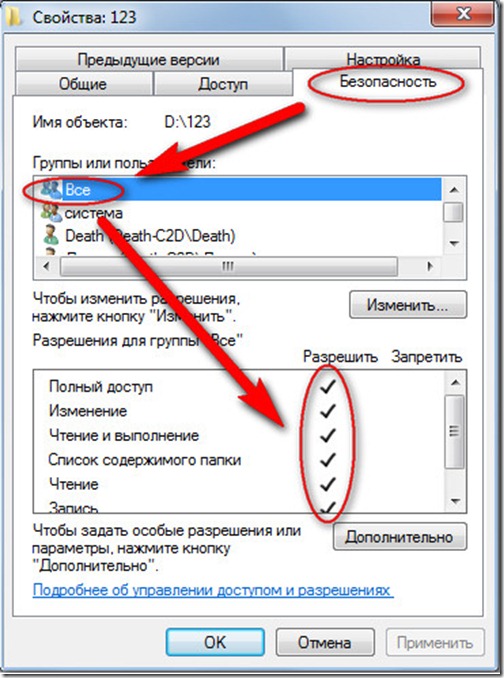

Чтобы настроить права доступа к файлу, щелкните на нем в окне Проводника правой кнопкой мыши, и в появившемся контекстном меню выберите команду Свойства. Затем в открывшемся окне перейдите на вкладку Безопасность, содержимое которой показано на рис. 5.12.

Рис. 5.12. Свойства файла, вкладка Безопасность

В верхней части данной вкладки отображается полный путь к выбранному объекту (на рис. 5.12 это D: Экспорт. txt). Ниже располагается список пользователей или групп пользователей, имеющих доступ к данному компьютеру. Еще ниже отображается перечень разрешений для пользователя или группы, выделенной курсором. На рис. 5.12 пользователи группы Alex применительно к данному файлу имеют разрешение Чтение и выполнение.

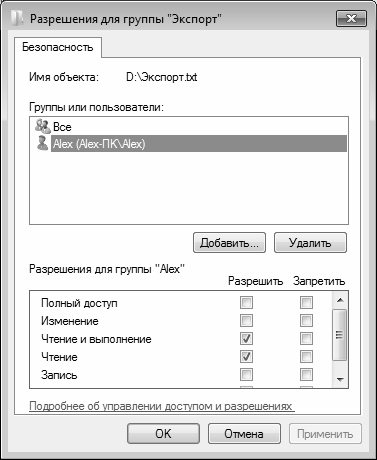

Отметим, что на вкладке Безопасность вы не сможете изменить текущие разрешения. Чтобы добавить пользователя или группу пользователей, либо чтобы отредактировать действующие разрешения нажмите кнопку Изменить. В результате на экране откроется окно, изображенное на рис. 5.13.

Рис. 5.13. Редактирование разрешений

Если вы хотите изменить разрешения для пользователя или группы пользователей, выберите в списке Группы или пользователи соответствующую позицию щелчком мыши, после чего в нижней части окна путем установки соответствующих флажков определите запреты или разрешения.

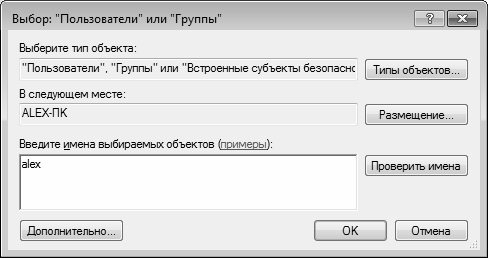

Чтобы добавить в список нового пользователя или группу пользователей, нажмите кнопку Добавить. В результате на экране откроется окно, изображенное на рис. 5.14.

Рис. 5.14. Добавление пользователя или группы для управления доступом к файлу

В данном окне в поле Введите имена выбираемых объектов нужно ввести имя пользователя или группы пользователей для последующей настройки прав доступа. Вы можете ввести в данное поле одновременно несколько имен – в этом случае разделяйте их точкой с запятой. При вводе имен используйте следующие варианты синтаксиса:

• Выводимое Имя (пример: Имя Фамилия);

• Имя Объекта (пример: Компьютер1);

• Имя Пользователя (пример: Пользователь1);

• Имя Объекта@Имя Домена (пример: Пользователь1@Домен1);

• Имя ОбъектаИмя Домена (пример: Домен1Пользователь1).

С помощью кнопки Проверить имена осуществляется поиск имен пользователей и групп пользователей, указанных в поле Введите имена выбираемых объектов.

В поле Выберите тип объекта, которое находится в верхней части данного окна, указывается тип объекта, который нужно найти, Например, вы можете настраивать разрешения только для пользователей, или только для групп пользователей, или для встроенных субъектов безопасности, или всех типов объектов одновременно (последний вариант предлагается использовать по умолчанию). Чтобы выбрать типы объектов, нажмите кнопку Типы объектов, затем в открывшемся окне путем установки соответствующих флажков укажите требуемые типы объектов и нажмите кнопку ОК.

Область для поиска объектов указывается в поле В следующем месте. Этой областью может являться, например, конкретный компьютер (по умолчанию предлагается текущий компьютер). Чтобы изменить область для поиска, нажмите кнопку Размещение, затем в открывшемся окне укажите требуемую область и нажмите кнопку ОК.

Чтобы удалить пользователя или группу из списка объектов для настройки разрешений, выделите соответствующую позицию в списке (см. рис. 5.13) щелчком мыши и нажмите кнопку Удалить. При этом следует соблюдать осторожность, поскольку система не выдает дополнительный запрос на подтверждение операции удаления, а сразу удаляет выбранный объект из списка.

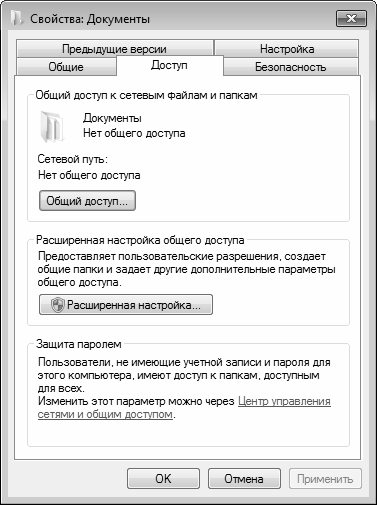

Аналогичным образом выполняется настройка разрешений и для папок. Однако для папок и каталогов можно настроить также дополнительные параметры доступа. Для этого в окне свойств папки предназначена вкладка Доступ, содержимое которой показано на рис. 5.15.

Рис. 5.15. Настройка параметров общего доступа

Чтобы настроить общий доступ к папке (это обычно используется при работе в локальной сети), нажмите на данной вкладке кнопку Общий доступ. В результате на экране отобразится окно, которое показано на рис. 5.16.

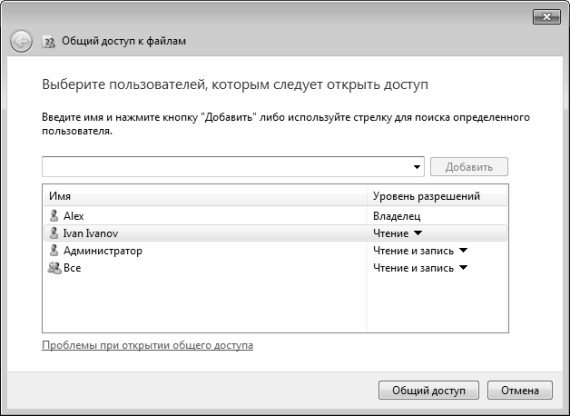

Рис. 5.16. Настройка общего доступа для отдельных пользователей

В данном окне из раскрывающегося списка нужно выбрать пользователя, которому требуется настроить доступ. Отметим, что содержимое данного списка формируется системой автоматически по мере добавления в нее учетных записей (о том, как осуществляется добавление и редактирование учетных записей, мы говорили ранее, в соответствующих разделах данной главы). Помимо имен учетных записей, добавленных в систему пользователем, данный список содержит также позиции Все, Гость, Администратор, Запись для сети и Домашняя группа, которые добавляются в него по умолчанию.

После выбора пользователя нужно нажать кнопку Добавить – в результате его имя отобразится в перечне, который находится чуть ниже. В поле Уровень разрешений нужно из раскрывающегося списка выбрать уровень разрешений для данного пользователя применительно к данной папке. Возможен выбор одного из двух вариантов:

• Чтение – в данном случае пользователь будет иметь право только на просмотр содержимого данной папки.

• Чтение и запись – при выборе этого варианта пользователь будет иметь право не только на просмотр, но и на редактирование содержимого данной папки.

Чтобы удалить пользователя из списка, выберите для него в поле Уровень разрешений команду Удалить. При этом следует соблюдать осторожность, поскольку программа не выдает дополнительный запрос на подтверждение операции удаления.

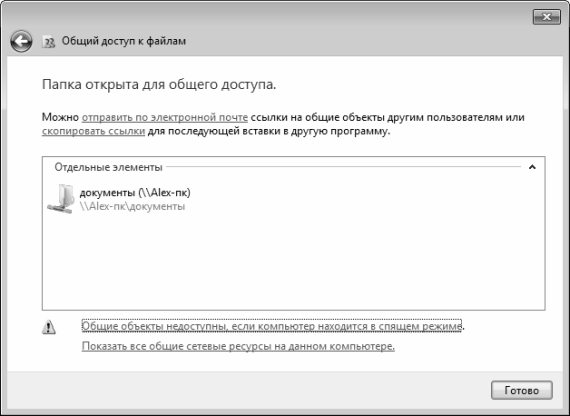

Рис. 5.17. Информация о предоставлении папке общего доступа

Вы можете информировать по электронной почте других пользователей о том, что им предоставлен общий доступ к папке – для этого воспользуйтесь соответствующей ссылкой. Чтобы просмотреть содержимое каталога, к которому вы предоставили общий доступ, дважды щелкните мышью на его значке в поле Отдельные элементы. Для завершения операции нажмите в данном окне кнопку Готово.

В данном примере мы открывали общий доступ к папке, которая называется Документы. В окне, изображенном на рис. 5.15, для данной папки в области Общий доступ к сетевым файлам и папкам отображается информация Нет общего доступа. После предоставления общего доступа к данной папке эта информация изменится, и отобразится текст Есть общий доступ. Кроме этого, будет показан сетевой путь к данной папке, по которому ее смогут найти другие пользователи локальной сети.

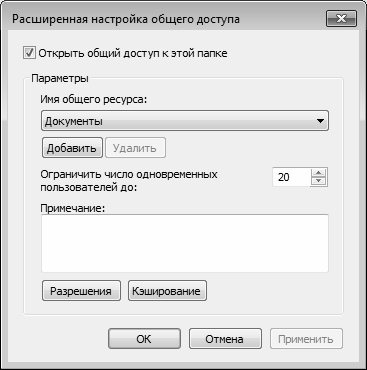

Для перехода в режим расширенной настройки общего доступа нажмите на вкладке Доступ (см. рис. 5.15) кнопку Расширенная настройка. При этом на экране откроется окно, которое показано на рис. 5.18.

Рис. 5.18. Расширенная настройка общего доступа

Параметры данного окна являются доступными для редактирования только при установленном флажке Открыть общий доступ к этой папке. Если вы ранее уже открыли общий доступ к данной папке (так, как было рассказано чуть выше), то по умолчанию этот флажок будет установлен. Если же общий доступ к папке до настоящего момента не открывался, то флажок по умолчанию будет снят, и вы можете установить его самостоятельно.

Имя ресурса, к которому открывается общий доступ, отображается в поле Имя общего ресурса. В некоторых случаях это значение можно перевыбрать из раскрывающегося списка. Вы можете добавить новый общий ресурс – для этого нажмите в данном окне кнопку Добавить. В результате откроется окно добавления ресурса (рис. 5.19).

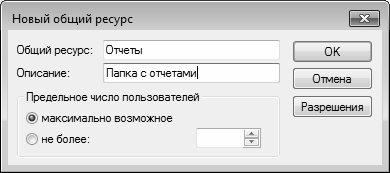

Рис. 5.19. Добавление общего ресурса

В данном окне в поле Общий ресурс с клавиатуры вводится имя общего ресурса – в соответствии с именем, под которым он храниться в компьютере. В поле Описание при желании можно с клавиатуры ввести дополнительное описание к ресурсу – например, кратко охарактеризовать его содержимое, и т. д.

С помощью переключателя Предельное число пользователей вы можете определить максимально допустимое число пользователей, которые могут одновременно работать с данным ресурсом. Если переключатель установлен в положение максимально возможное (этот вариант предлагается использовать по умолчанию), то ограничение по числу пользователей не будет – все, кто захочет, могут в любой момент получить доступ к ресурсу независимо от того, работает с ним кто-то в данный момент или нет. Если же переключатель установлен в положение не более, то справа открывается для редактирования поле, в котором с клавиатуры или с помощью кнопок счетчика указывается предельное число пользователей, которые могут одновременно работать с данным ресурсом. Иначе говоря, если вы не хотите, чтобы с вашей папкой одновременно работало более 3 пользователей, установите переключатель Предельное число пользователей в положение не более, и в расположенном справа поле введите значение 3.

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

Завершается ввод нового общего ресурса нажатием в данном окне кнопки ОК. С помощью кнопки Отмена осуществляется выход из данного режима без сохранения выполненных изменений.

Чтобы удалить общий ресурс, выберите его из раскрывающегося списка (см. рис. 5.18) и нажмите кнопку Удалить. При этом будьте внимательны, поскольку программа не выдает дополнительный запрос на подтверждение данной операции.

В поле Ограничить число одновременных пользователей до (см. рис. 5.18) можно ограничить число пользователей, которые одновременно могут работать с данным ресурсом. Этот параметр работает таким же образом, как и переключатель Предельное число пользователей в окне Новый общий ресурс (см. рис. 5.19).

В поле Примечание при необходимости можно ввести или отредактировать дополнительную информацию произвольного характера, относящуюся к данному общему ресурсу.

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

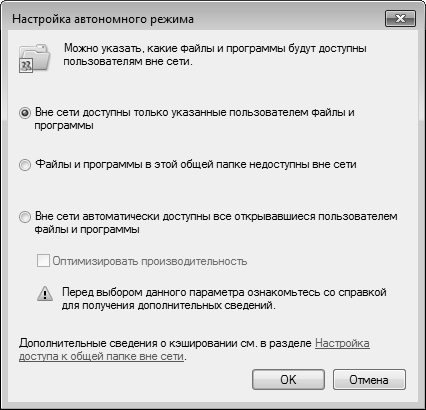

С помощью кнопки Кэширование (см. рис. 5.18) вы можете определить, какие файлы и программы будут доступны пользователям вне локальной сети. При нажатии данной кнопки на экране открывается окно, изображенное на рис. 5.20.

Рис. 5.20. Настройка автономного режима

В данном окне с помощью соответствующего переключателя можно открыть или закрыть доступ к файлам и папкам вне сети. Возможен выбор одного из трех вариантов:

• Вне сети доступны только указанные пользователем файлы и программы;

• Файлы и программы в этой общей папке недоступны вне сети;

• Вне сети автоматически доступны все открывавшиеся пользователем файлы и программы.

По умолчанию данный переключатель установлен в положение Вне сети доступны только указанные пользователем файлы и программы.

Все настройки, выполненные в окне Расширенная настройка общего доступа (см. рис. 5.18), вступают в силу после нажатия кнопки ОК или Применить. Чтобы выйти из данного режима без сохранения выполненных изменений, нажмите кнопку Отмена.

Данный текст является ознакомительным фрагментом.

Продолжение на ЛитРес

5.5. Смена владельца, прав доступа и времени изменения

5.5. Смена владельца, прав доступа и времени изменения Несколько других системных вызовов дают вам возможность изменять другие относящиеся к файлу сведения: в частности, владельца и группу файла, права доступа к файлу и времена доступа и изменения

5.5.2. Изменение прав доступа: chmod() и fchmod()

11.1. Проверка прав доступа

11.1. Проверка прав доступа Как мы видели в разделе 5.4.2 «Получение информации о файлах», файловая система хранит идентификаторы владельца и группы файла в виде числовых значений; это типы uid_t и gid_t соответственно. Для краткости мы используем для «идентификатора владельца

11.1.2. Модификаторы прав доступа к файлам

11.1.2. Модификаторы прав доступа к файлам Модификаторы прав доступа файлов — это также битовые маски, значения которых представляют биты setuid, setgid и sticky-бит ("липкий" бит). Если бит setuid установлен для исполняемого файла, то эффективный идентификатор пользователя процесса

11.3.3. Простое определение прав доступа

11.3.3. Простое определение прав доступа Хотя режим файла представляет всю информацию, которая может понадобиться программе, для определения того, имеет ли она доступ к файлу, тестирование набора прав — дело хитрое и чреватое ошибкам. Поскольку ядро ухе включает в себя код

11.3.4. Изменение прав доступа к файлу

(3.35) После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это?

(3.35) После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это? Да, это возможно. Более того, это просто необходимо, если вы поставили W2k на FAT или FAT32, а затем отконвертировали файловую систему в NTFS (см.

2.17.После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это?

2.17.После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это? Да, это возможно. Более того, это просто необходимо, если вы поставили XP на FAT или FAT32, а затем cконвертировали файловую систему в NTFS. Для

Приложение В. Команды chmod и chown: изменение прав доступа

Приложение В. Команды chmod и chown: изменение прав доступа В Linux есть понятие владельца файла (каталога) и прав доступа к нему. С данными понятиями мы познакомились в главе I, но подробно не рассматривали их. Здесь мы поговорим об этом подробнее.В Linux существует три типа прав

8.2. Функция access(): проверка прав доступа к файлу

8.2. Функция access(): проверка прав доступа к файлу Функция access() определяет, имеет ли вызывающий ее процесс право доступа к заданному файлу. Функция способна проверить любую комбинацию привилегий чтения, записи и выполнения, а также факт существования файла.Функция access()

8.9. Функция mprotect(): задание прав доступа к памяти

8.9. Функция mprotect(): задание прав доступа к памяти В разделе 5.3, "Отображение файлов в памяти", рассказывалось о том, как осуществляется отображение файла в памяти. Вспомните, что третьим аргументом функции mmap() является битовое объединение флагов доступа: флаги PROT_READ, PROT_WRITE и

14.2.2. Ограничение прав на создание объекта

14.2.2. Ограничение прав на создание объекта Доступность конструктора определяется тем, в какой секции класса он объявлен. Мы можем ограничить или явно запретить некоторые формы создания объектов, если поместим соответствующий конструктор в неоткрытую секцию. В примере

1.4. Изменение прав доступа к файлу

1.4. Изменение прав доступа к файлу Вы можете изменять режим доступа к файлам, которыми владеете, с помощью команды chmod. Аргументы этой команды могут быть заданы либо в числовом виде (абсолютный режим), либо в символьном (символьный режим). Сначала рассмотрим символьный

17.1. Проверка прав доступа к файлу

17.1. Проверка прав доступа к файлу Основные форматы команды test:test условиеили[ условие ]Обратите внимание, что с обеих сторон от условия обязательно остаются пробелы. При проверке права на доступ к файлу может применяться довольно много условий. В табл. 17.1 содержится

Очень часто возникает такая ситуация, когда за компьютером работает несколько человек и желательно, чтобы доступ к личным файлам и папкам каждого пользователя был ограничен для других пользователей. Можно вообще запретить доступ, а можно его разграничить: например, одному пользователю требуется открыть полный доступ, другому – только для чтения, а кому-то вообще запретить.

Зачем это делать, наверное, каждый из вас понимает и без моих подсказок. А вот как правильно ограничить доступ к файлам в Windows 7, знают не все. Поэтому разберем этот процесс очень подробно.

ограничение доступа к файлам и папкам в Windows 7

Для начала, конечно же, необходимо определиться с объектом, доступ к которому будем ограничивать. Итак, выбрали файл или папку и действуем по следующему алгоритму:

1. Кликаем по объекту (файлу или папке) правой кнопкой мыши и выбираем пункт “Свойства”.

2. В открывшемся окошке выбираем вкладку “Безопасность”. Именно в ней и определяются права пользователей на доступ к конкретному файлу или папке.

В верхней области будут отображаться все пользователи или группы пользователей, созданных в системе. Кликнув по конкретному пункту, можно просмотреть и изменить права конкретного пользователя на данный объект. Чтобы полностью запретить пользователю “прикасаться” к конкретной папке или файлу, удалите его из верхнего списка.

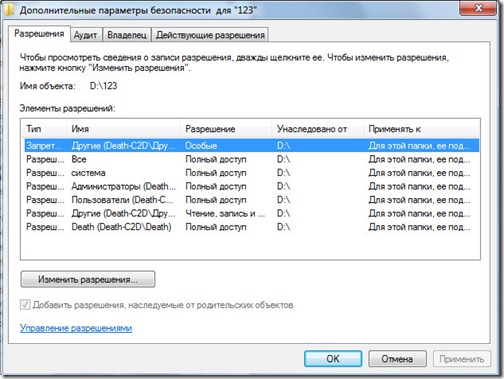

Откроется окошко “Дополнительных параметров безопасности”:

Теперь можете без ограничений изменить права для пользователей на доступ к конкретному объекту.

значения разрешений доступа

Более подробно остановимся на значениях конкретных прав пользователей:

- Полный доступ – здесь все довольно просто: разрешено выполнение всех операций с объектом, в том числе изменение разрешения и становится владельцем объекта.

- Изменение – отличается от предыдущего пункта тем, что разрешено выполнять только базовые операции с объектом, т.е. чтение, изменение, создание и удаление объекта. Изменять же разрешение текущего объекта и становится его владельцем не разрешено.

- Чтение и выполнение – говорит само за себя: можно просматривать содержимое объекта и запускать программы.

- Список содержимого папки – то же самое, что и в предыдущем пункте, только относительно каталогов.

- Чтение – разрешено только просматривать объект.

- Запись – разрешается создавать файлы и записывать в них данные.

- Особые разрешения – это разрешения, которые устанавливаются, нажав на кнопку “Дополнительно”.

особые рекомендации при настройке прав доступа к файлам и папкам

- Советую вам обратить внимание на следующее:

- Если выставить флажок для разрешения с более высоким приоритетом, то автоматически выставятся флажки зависимых разрешений.

- Установка разрешения “Запретить” имеет более высокий приоритет, чем “Разрешить”.

- Изменяя разрешения для каталога, автоматически изменятся и разрешения для всех вложенных объектов (папок и файлов).

- Если определенные разрешения недоступны, значит, они наследуются наследуется от родительской папки.

- Если у вас отсутствуют права на изменение разрешений, то и все флажки вам будут не доступны.

- При изменении разрешений для групп (например: “Администраторы”, “Пользователи”, “Системные”), автоматически изменятся соответствующие разрешения ко всем пользователям данной группы.

- Не изменяйте разрешения для группы “Система”, это может нарушить работу операционной системы.

Изменяя разрешения для конкретного объекта, будьте внимательны и осторожны. Не изменяйте за один сеанс сразу несколько разрешений, обязательно проверяйте работоспособность системы после внесения изменений.

В этой статье мы подробно расскажем о том, как можно изменить права доступа к файлам и папкам в Windows 7, а равно как о смене владельца файла либо папки. Эти знания пригодятся, например, для организации домашней сети, к которой подключено несколько пользователей.

Самый простой способ изменить владельца файла либо папки – это использовать Проводник Windows. Посмотрим, как это можно сделать.

Как изменить владельца файла либо папки

Щелкните на файле либо папке правой кнопкой мыши и выберите команду Свойства, после чего откройте вкладку Безопасность. Щелкните на кнопке Дополнительно.

Откроется вкладка Владелец.

Щелкните на кнопке Изменить и откроется окно Дополнительные параметры безопасности. Теперь выберите нужного пользователя либо группу в списке Изменить владельца на и щелкните на кнопке ОК.

Предположим, что нужного пользователя или группы в списке не оказалось. Щелкните на кнопке Другие пользователи и группы. Теперь в поле Введите имена выбираемых объектов введите имя пользователя либо группы.

Однако, вводить имя следует по специальным правилам, узнать которые можно, щелкнув на ссылке примеры.

Есть вариант и проще – щелкните на кнопке Дополнительно и затем на кнопке Поиск. В окне Результаты поиска будут найдены все пользователи и группы на вашем компьютере.

Осталось выбрать пользователя или группу и щелкнуть на кнопке ОК. Мы вернемся в предыдущее окно, где будет указан выбранный нами пользователь.

Щелкните на кнопке ОК. Теперь главное – установите флажок Заменить владельца подконтейнеров и объектов, после чего щелкните на кнопке ОК. В результате, папка или файл получат нового владельца.

Как изменить разрешения доступа к файлам или папкам

Ладно, с владельцами разобрались. Как насчет разрешений доступа? Вот добавили мы нового владельца, однако, что если необходимо указать, что именно разрешено ему делать, а для чего пусть губу не раскатывает? Сделать это можно тоже с помощью вкладки Безопасность.

Щелкните правой кнопкой на файле или папке и выберите команду Свойства, затем перейдите на вкладку Безопасность. Выберите в поле Группы или пользователи нужного пользователя/группу и щелкните на кнопке Изменить.

Теперь в столбце Разрешить и Запретить установите нужные флажки напротив тех разрешений, что вам требуются. Скажем, если нужно запретить пользователю изменение файлов либо папок, поставьте флажок в столбце Запретить напротив разрешения Изменение. Затем щелкните на кнопке Применить и запрет вступит в силу.

Если же нужного пользователя в списке не оказалось, щелкните на кнопке Добавить. Откроется уже знакомое нам окно, в котором можно добавить нужного пользователя. О том, как это сделать, написано в предыдущем подразделе.

К слову сказать, в окне Разрешения можно без проблем удалить пользователя или группу, для чего достаточно щелкнуть на кнопке Удалить.

Как включить учетную запись Гость в Windows 7

Утилита iCACLS в Windows 7

19 Comments

Arhidemon

Евгений

Arhidemon

Кстати увидел у вас тут еще одну статью, как получить доступ к файлу через командную строку, зделал как там написано мне в командной строке написали что все изменили все вышло(ну в этом смысле). Попробовал, нифига не изменилось(((

Сергей

Arhidemon

Сергей

Не, по ссылке перейди ) Там программа для форматирования флешки. Просто тут ссылки активные нельзя в комменты вставлять, скопируй ссылку в браузер

Arhidemon

Скачал эту програмку правда она почемуто не видит флэшку((( Да и не думаю что проблема в самой флэхе, т.к. я на нее кидал другой фильм и он прекрасно записался, а потом я его с флэшки на телике запустил и все работало. Тут либо проблема в самом файле, либо в упрямой винде которая думает что умнее меня)))

Forsage74

blindbeggar

если права доступа задал, то ошибка это связана с передачей между компом и флешкой , попробуй в другие разъемы вставить флешку, сперва Закинь маленький файл если ок то с большим размером типа твоего файла если ок то можешь закинуть свой файл

Krosavcheg32

У меня изменения доступа не получилось сделал все как тут написано пытаюсь переместить файл в другую папку пишет запросите разрешение от роман-пк на изменение этого файла

Сергей

муслим

Andrew

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

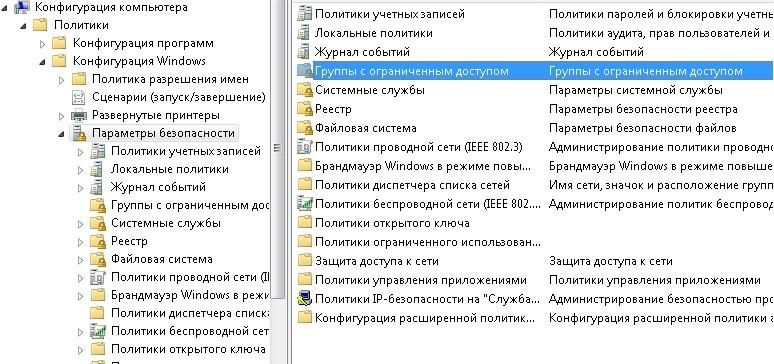

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

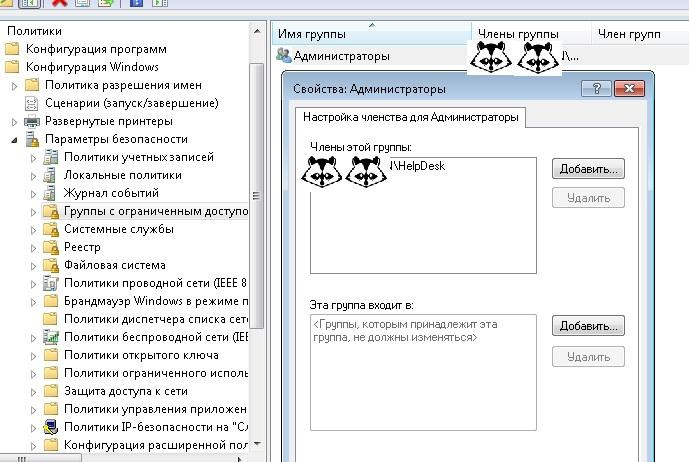

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

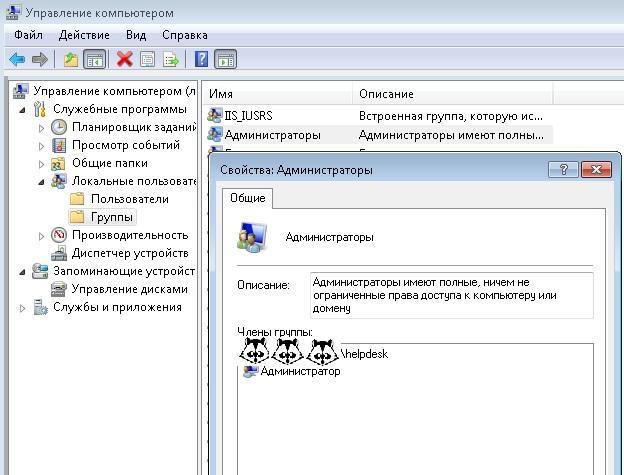

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

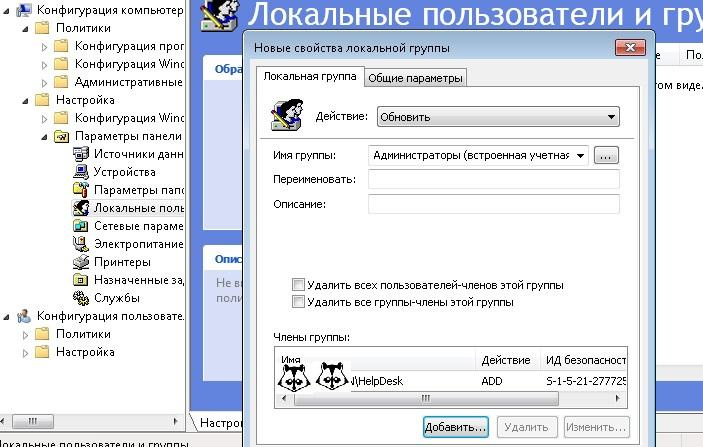

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

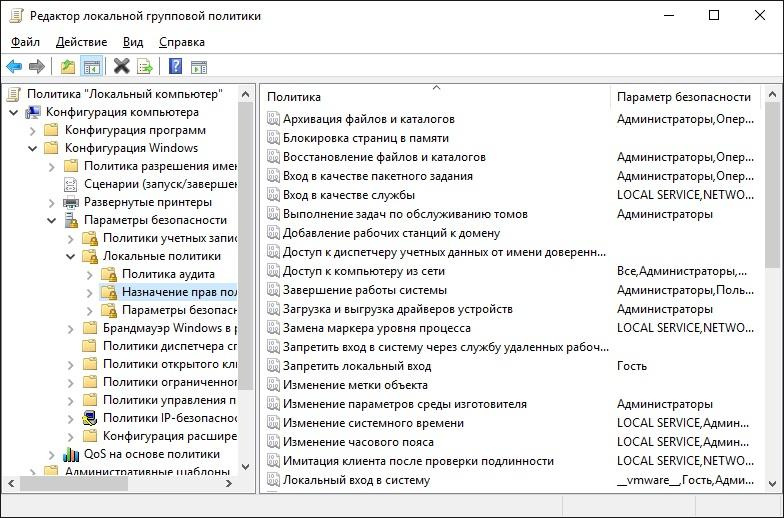

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

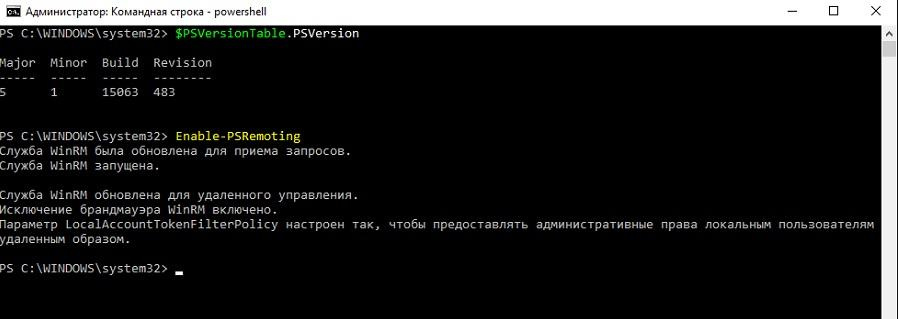

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

Теперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

А затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

Теперь необходимо подготовить файл сессии PowerShell:

Зарегистрируем файл сессии:

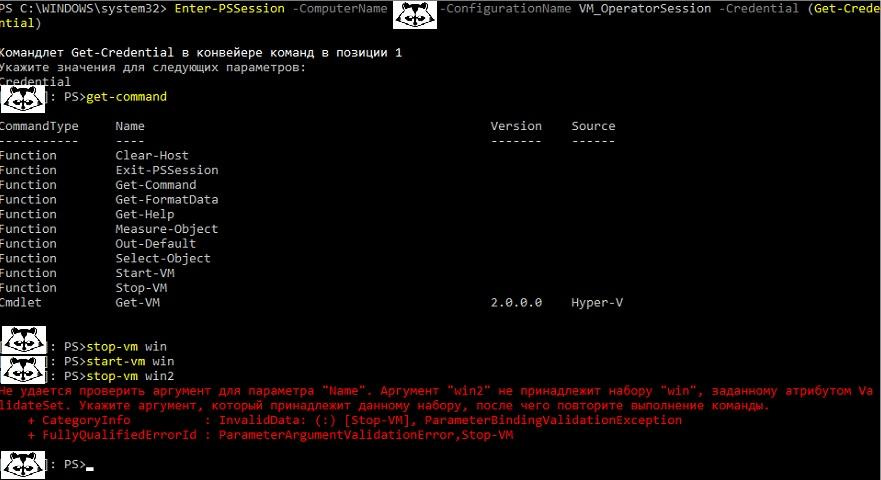

Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

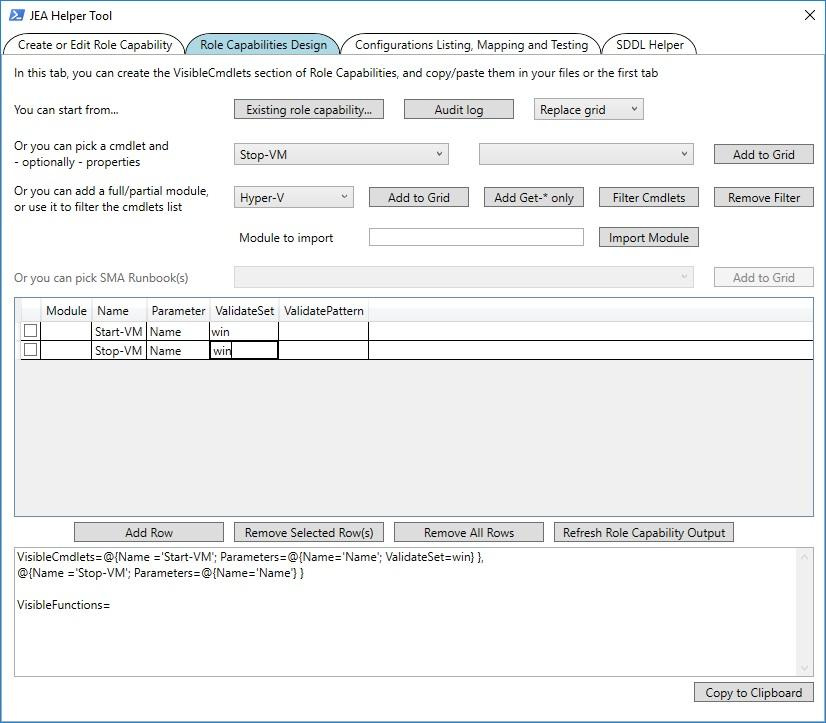

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

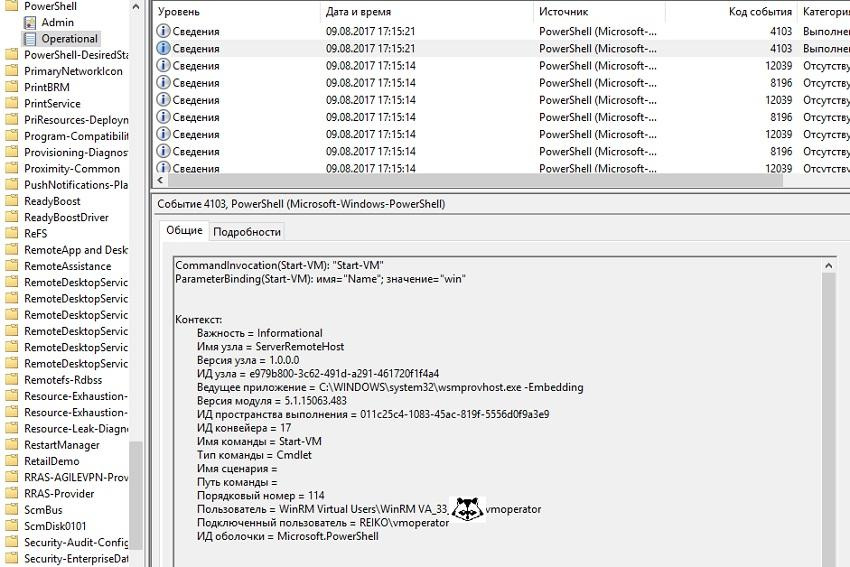

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

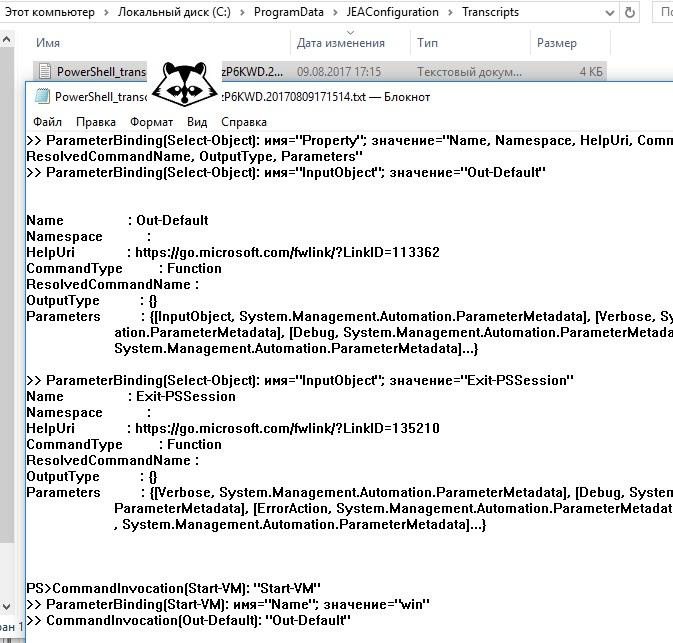

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Читайте также: