Windows firewall control настройка

Обновлено: 04.07.2024

Правильная настройка встроенных средств защиты Windows 10 позволяет комфортно и безопасно использовать компьютер. Ниже будут приведены основные способы настройки и варианты с полным отключением защиты.

Содержание:

Windows Firewall – важный компонент комплекса встроенной защиты операционной системы предназначенный для блокировки и ограничения входящего и исходящего трафика. С его помощью можно выборочно заблокировать подключение к сети для определенных приложений, что значительно повышает безопасность и защиту от вредоносного ПО, которое может отправлять данные и личную информацию сторонним лицам.

При выборе первого варианта запущенное приложение будет иметь доступ только к частным сетям пользователя без выхода в интернет. Второй вариант дает программе полный доступ в открытую сеть.

Зачем отключать Windows Firewall?

Окно «Оповещение системы безопасности» является единственным, что может помешать пользователю при включенном защитнике, поэтому брандмауэр Windows работает очень ненавязчиво и многие предпочитают оставлять его включенным. Такой подход – наиболее оптимален, поскольку даже встроенной системы защиты – вполне достаточно для обычных пользователей.

Стоит добавить, многие разработчики вирусного ПО утверждают, что стандартная система безопасности Windows 10 имеет незначительное количество уязвимостей, которые заполняются при постоянных обновлениях ОС. Конечно это не гарантирует стопроцентную защиту от узкоспециализированного хакерского ПО, но обеспечивает высокую степень безопасности при попадании рядовых вирусов.

В некоторых случаях пользователь предпочитает устанавливать защиту своей системы от сторонних производителей. В таких случаях брандмауэр Windows можно отключить при установке нового антивирусного комплекса. Это поможет избежать конфликта между различными системами безопасности.

Настройки Windows Firewall

Для настройки параметров защитника Windows следует перейти в расширенные настройки брандмауэра. Для этого:

Шаг 1. Нажимаем по иконке поиска возле по «Пуск» и вводим фразу «Панель управления».

Шаг 2. В открывшемся окне, выбираем режим отображения «Мелкие значки» и переходим в «Брандмауэр защитника Windows».

Шаг 3. Чтобы перейти в окно расширенных настроек защиты, выбираем пункт «Дополнительные параметры».

Находясь в меню «Дополнительные параметры» можно посмотреть текущее состояние защитника и его основные настройки. Данная информация находится в первом пункте «Монитор брандмауэра».

Для создания собственных блокировок определенных приложений, следует воспользоваться графой «Правила для исходящих подключений», где следует выбрать пункт «Создать правило».

В открывшемся окне присутствует несколько вариантов блокировок сети. К примеру, можно заблокировать целый порт или конкретную программу. В нашем случае будет заблокирована конкретная программа, поэтому выбираем первый пункт и нажимаем далее.

Для блокировки конкретной программы, следует выбрать пункт «Путь программы» и выбрать необходимое приложение. Для примера, блокировка будет произведена на браузере Google Chrome. Исполняемый файл браузера находится по пути «C:\Program Files (x86)\Google\Chrome\Application». Его можно выбрать в пункте обзор, или самостоятельно ввести, скопировав путь из проводника.

Выбрав необходимую программу, следует выбрать действие, которое будет применено. Для блокировки, выбираем пункт «Блокировать подключение» и далее.

В следующем окне следует выбрать те профили, к каким будет применено созданное правило блокировки.

В последнем окне необходимо задать имя правилу. Для удобства поиска данной настройки называем её «Блокировка подключения Google Chrome» и подтверждаем действие кнопкой «Готово».

После выполнения вышеуказанных действий браузер Google Chrome перестанет подключаться к сети Интернет. Перезагрузка компьютера не потребуется.

Чтобы вернуть работоспособность браузера необходимо найти созданное правило в списке, нажать по нему ПКМ и выбрать пункт «Отключить». Если в настройке более нет необходимости, её можно удалить.

Стоит понимать, что не все исполнительные файлы относятся к подключению, поэтому в некоторых случаях блокировка может оказаться неэффективной. Чтобы устранить это, следует узнать через что происходит подключение к интернету и уже блокировать данный элемент. К примеру, многие онлайн игры, работающие на Jawa, подключаются к сети через исполнительный файл Jawa, а не собственный. Таким образом для блокировки игры необходимо заблокировать доступ исполнительного файла Jawa.

Как полностью отключить брандмауэр Windows?

Существует несколько быстрых способов полного отключения Windows Firewall, которые следует применять перед установкой новой защитной системы от сторонних производителей. Отключение защитника делает систему уязвимой для вредоносного ПО, поэтому отключать брандмауэр без нужды – строго не рекомендуется.

Отключение брандмауэра в панели управления

Одним из самых легких способов отключения защиты, является отключение через панель управления. Чтобы сделать это, необходимо:

Находясь в панели управления в пункте «Брандмауэр защитника Windows» следует перейти в пункт «Включение и выключение защитника».

В открывшемся окне достаточно перевести все пункты в отключенный режим и подтвердить действие кнопкой «Ок».

Отключение защитника при помощи командной строки

Другим способом отключения защитника Windows является командная строка. Чтобы выполнить отключение, необходимо:

Нажать ПКМ по кнопке пуск и выбрать «Командная строка(администратор)», «Windows PowerShell (администратор)».

В открывшемся окне командной строки вводим «netsh advfirewall set allprofiles state off» и подтверждаем Enter.

Данная команда отключит все профили сети и Windows Firewall станет неактивным.

Для включения защитника следует воспользоваться командой «netsh advfirewall set allprofiles state on».

В последнее время многие задумываются о своей безопасности и приватности при работе на компьютере. В статье пойдет речь о такой маленькой, но очень полезной программе как Windows Firewall Control. Программа абсолютно бесплатна и на русском языке. Это удобная оболочка (надстройка) которая позволяет полностью настроить брандмауэр (файрвол) Windows и контролировать все программы на вашем компьютере. То есть Вы сможете разрешать или запрещать доступ к интернет программам, а что еще важнее, если какой-нибудь троян или бэкдор полезет в интернет без вашего ведома, вы сможете заблокировать его. Таким образом, при определенных правилах компьютерной гигиены можно обойтись без антивируса, особенно на старых компьютерах, которые начинают сильно тормозить при установке современного антивируса.

Вот системные требования Windows Firewall Control.

Вы увидите текущую версию программы, она постоянно обновляется, нажимаем download и загружаем программу. Устанавливаем от имени Администратора.

Можно поменять папку куда установится программа.

Нажимаем Install и ждем.

Все, установка завершена. Нажимаем Exit или Run для запуска программы.

При первом старте нужно сделать предварительные настройки.

Заходим в опции и выбираем русский язык из выпадающего списка.

Также ставим галочки на пунктах “Встроить в проводник” и “Автоматически запускать при входе в систему”.

Внизу есть сброс настроек по умолчанию, если вы переиграете с настройками программы. Также есть импорт и экспорт настроек. Можно сделать экспорт перед переустановкой Windows, а потом импортировать настройки обратно.

Далее переходим в пункт “Режимы”.

Выбираем “Умеренная фильтрация (рекомендуется)” – эта настройка будет пропускать весь входящий к нам трафик и блокировать исходящий от нашего компьютера. Мы сможем полностью контролировать любую программу, которая пытается выйти в интернет без нашего ведома.

Если выбрать пункт «Строгая фильтрация” будут заблокированы все входящие и исходящие соединения (привет паранойя) и можно будет контролировать все вручную.

Далее переходим в пункт “Оповещения”.

Выбираем пункт “Показывать оповещения”. Теперь мы сможем давать разрешение или запрещать исходящие соединения. Ниже будут скриншоты с пояснением, как это работает.

Далее переходим к пункту Безопасность и выбираем “Защищать профиль”. Возможно, кому то понадобится пункт “Защищать загрузку”, тогда никакая программа не проскочит в интернет при выключении и включении компьютера. Но придется вручную переключать режим.

Можно еще заглянуть в пункт “Инструменты”.

Здесь есть быстрый доступ к системным утилитам Windows и полезные ссылки веб-сервисов. Здесь всё понятно.

Переходим к пункту “О программе”.

Можно поставить автоматическое обновление и настроить прокси, если вы его используете, для доступа в интернет.

Внизу слева есть две интересные иконки.

Нажмем левую иконку, и нам откроются все правила, какие уже есть на текущий момент в брандмауэре (файрволе) Windows.

Например, я выделил эмулятор CD-DVD дисков Daemon tools, сейчас ему разрешено выходить в интернет и он это может делать в любой момент. Что он там будет делать известно только разработчикам. Справа в меню можно выбрать пункт «заблокировать» и больше эмулятор никуда не пойдет. Аналогично можно просмотреть разрешения для других программ и задать им соответствующие разрешения.

Теперь нажмем иконку справа.

Откроется журнал текущих подключений, нажмите F5 для обновления журнала.

Здесь можно посмотреть текущие соединения и дополнительную информацию по ним.

Всё, предварительная настройка завершена, рекомендуем перезагрузить компьютер.

После перезагрузки, справа внизу, время от времени будут выскакивать окошки, где Вам нужно будет принимать решение разрешать доступ к сети программам или нет. На нашем тестовом компьютере процесс Windows svchost.exe сразу попросил доступ.

Как видно, источник и получатель это локальная сеть. Разрешаем доступ и больше этот процесс нас спрашивать не будет.

Рассмотрим еще пример: я пользуюсь программой Punto Switcher, но так как её хозяин Yandex, то я не хочу давать ей доступ в интернет, мне не нужно что бы она обновлялась или передавала какую либо информацию с моего компьютера. При установке уже появилось окошко.

Как видно, инсталлятор программы, только что скачанный из интернета, уже лезет к “хозяину” - блокируем доступ. Заканчивается инсталляция, программа запускается и что мы снова видим?

Она снова очень сильно хочет в интернет уже на другой IP адрес! Снова блокируем доступ.

Проходит немного времени и опять ей надо в интернет!

Запускается загрузчик обновлений, блокируем и забываем навсегда. Пусть сидит себе в трее и переключает языки. И таких программ, которые «ходят» в интернет без вашего ведома очень много. Вы будете удивлены. Сейчас каждая «букашка» хочет обновляться или отослать телеметрию своему хозяину.

Вначале Вам придется разрешить все нужные программы, для них создадутся правила и Windows Firewall Control не будет вас беспокоить своими окошками. Он будет Вас спрашивать только при установке новых программ, или если какой-нибудь вирус захочет выйти в интернет. Вот еще несколько скриншотов.

Кстати, после закрытия браузера Firefox запускается программа pingsender, она подписана Mozilla и мы разрешили ей доступ в интернет, так как у нас есть доверие к Mozilla. Если у кого-то его нет, то можете не разрешать. :-)

Также мы добавили пункты в контекстное меню Windows, теперь нужные программы можно добавлять в правила правой кнопкой мышки на программе.

Помните, что правила всегда можно изменить, а настройки импортировать.

На текущий момент создано 378 правил, а у Вас?

Надеемся, статья была полезна для Вас.

Подписывайтесь на нашу группу в VK ЧИП-ЦЕНТР - восстановление информации в Донецке и получите скидку 10% на все виды работ.

Есть минимум три основных пути как отремонтировать компьютер: 1. Обратиться к знакомому или другу (гуру), который хорошо разбирается в компьютерах. 2. Вызвать мастера на дом. 3. Обратиться в сервисный центр. Рассмотрим поподробнее все три варианта ремо.

В статье Вы научитесь: • Как подключить компьютер к смартфону по wi-fi для передачи файлов со смартфона. • Как подключить смартфон к смартфону по wi-fi для передачи файлов между ними. • Как подключить смартфон к компьютеру по wi-fi для передачи файлов с.

В статье обсудим, как быстро и удобно настроить автозагрузку Windows 10, 8, 7 абсолютно любому пользователю. С помощью Autorun Organizer.

Иногда получается, что при выполнении очередного проекта, я случайно открываю какие-то обстоятельства, которые, вроде, никто не скрывает, можно даже найти документацию, поясняющую суть… Но многие, включая меня, находятся в плену заблуждений, поэтому не ищут ту документацию, полагаясь на совершенно неверную картину мира. У меня уже намечается целый цикл из статей, в которых я просто сообщаю, что всё, оказывается, не так, как многие (включая меня) думали. Была у меня статья про DMA, была статья про производительность шины PCI Express. К этому же циклу можно отнести статью про конфигурационные ПЗУ для ПЛИС Altera.

Сегодня мне хотелось бы рассказать пару слов про работу Windows Firewall, или, как его называют в русифицированной ОС – брандмауэра. В целом, это очень хорошая штука, но в частности… Оказывается, по умолчанию он работает в достаточно интересном режиме. Как говорится: «А пацаны и не знают». Итак, начинаем разбираться, что там к чему.

Введение

Сначала поясню суть задачи, которую я решал. Мне надо было проверить, насколько корректно работает очередная плата с нашим сервисом All Hardware. Но не та, которую я проверял в одной из прошлых статей, а более навороченная, с ПЛИС Xilinx.

Что представляет собой сервис All Hardware. Это сайт, на который пользователь заходит, авторизуется и получает список различных плат, физически размещённых на сервере. Зачем он это делает? Чтобы поработать с платой, не покупая её. Например, посмотреть, подойдёт ли она ему, или просто поупражняться в работе с конкретным контроллером. Платы предоставляют производители, а сервис – даёт сеанс работы с ними, ограниченный по времени. Пользователь выбирает плату из списка и получает три вещи: IP адрес, номер порта и видео с камеры, которая смотрит на эту макетку. На самом деле, там ещё можно через SSH пробрасывать порты, но в них я – не специалист. По моей части – именно адрес, порт и видео.

Дальше пользователь в среде разработки, которая стоит на его локальной машине, должен выбрать удалённый отладчик (для большинства сред это старый добрый GDB, для Кейла – более извратный, но если интересно – про это можно сделать отдельную статью, к фаерволу это не относится). Туда вбиваются выданные IP и порт, после чего можно начинать сеанс удалённой отладки, ориентируясь о происходящем с платой по картинке с камеры и по проброшенным через SSH-портам.

Таким образом, любой желающий может пощупать работу с различными отладочными платами, не покупая их. При этом, как и в случае с Redd, среда разработки и исходные коды размещаются на локальной машине. На сервер уходит только двоичный код. Но по истечении сеанса работы, автоматика стирает ПЗУ, так что следующий пользователь считать код уже не сможет.

Итак, возвращаемся к теме статьи. Каким боком здесь фаервол? Всё просто. Мне предстояло поработать с ПЛИС Xilinx. А их среда разработки совершенно официально обладает функцией WebTalk. Мне совершенно не хотелось, чтобы она сообщала о моих действиях «куда следует», поэтому среда стояла на несетевой машине. Даже если бы очень захотела – руки у неё коротки. Нет физического канала и всё тут! Но концепция сервиса All Hardware такова, что сеть быть должна. Для проверки машину пришлось временно подключать к проводу (на самом деле, отсутствие сети — это скорее привычка, на той машине всё равно ничего интересного нет). Что делать? Наступить на горло своей паранойе? Ну уж нет! Я решил ограничить среде разработки перечень разрешённых адресов, чтобы она могла работать только с localhost и сервером All Hardware. Не знаю, что будет потом, а сейчас у сервера All Hardware IP-адрес один и тот же. Просто от сеанса к сеансу выдаются новые порты. Итак, цель ясна, приступаем к реализации.

Какой фаервол взять?

На Windows XP и Windows 7 я пользовался Outpost Firewall. Это отечественная разработка. Очень надёжная и удобная. Я даже купил себе по акции пожизненную лицензию на три машины. Однажды этот фаервол помог мне выявить трояна, которого не видел ни один антивирус. Когда я сумел взять файл с телом вируса, я скормил его нескольким антивирусам, поставляющимся на LiveCD. Ни один не заметил ничего подозрительного. А фаервол у меня просто был в параноидальном режиме, откуда я и узнал о подозрительной активности программы.

Всё было хорошо, пока производитель этого фаервола не закрылся при странных обстоятельствах. После этого, я сильно загрустил. Настолько загрустил, что на основном моём ноутбуке до сих пор стоит семёрка с Outpost, так как я не стал искать ему замену. Но среда разработки Xilinx хочет десятку! Прекрасно! Значит, пришла пора осваивать работу с фаерволом, встроенным в эту ОС!

Все мы знаем, что когда какая-то программа пытается получить доступ к сети, этот стандартный фаервол спрашивает у нас, разрешить ей работу с сетью или нет. Мы можем запретить сразу, а можем снять галочку разрешения после, об этом в сети имеется масса руководств. Вот эти галочки:

Это знают все. Но какова ценность этих знаний? Я опущу свои мысли, которые одолевали меня при чтении массы однотипных статей «как запретить приложению выход в сеть», не рассказывающих, как его не запретить, а только ограничить. Лучше я покажу свои выводы на специально сделанном для этого примере. Напишем два простейших консольных приложения.

Сервер

Первое приложение будет прикидываться сервером. Оно принимает UDP-пакеты, в которых приходят строки, и отображает их на экране. Для того чтобы мы говорили об одном и том же, вот его исходный текст на С++:

Запускаем эту программу, передав в качестве аргумента номер порта (скажем, 1234) и предсказуемо получаем запрос от фаервола:

Разрешим ему сетевую активность… Пусть он пока ждёт, а мы напишем клиентскую часть в виде другого EXE-шника.

Клиент

Пусть наш клиент шлёт серверу строки с крутящейся палочкой. Вот его текст:

Запускаем, указав адрес сервера и порт, который был у сервера (у меня это 192.168.1.95 и 1234), после чего в серверном окне начинает бежать чуть иная, чем я хотел, но всё же палочка:

Но волнует меня не то, что символ “\r” не возвращает каретку в начало строки, а то, что клиент – это отдельный процесс… Запускаемый из совершенно отдельного файла. А фаервол не запросил у меня разрешения на его сетевую активность. Вместо этого, он разрешил её сам, даже не поставив меня в известность о том, что программа куда-то полезет. Как так?

Немного теории о режимах работы фаервола

По умолчанию, Windows-фаервол разрешает все исходящие соединения, если они не запрещены явно. То есть, к нам не смогут подключиться извне, но если какая-то программа проникла на нашу машину (или мы поставили её добровольно), она вполне может отсылать, что угодно, и никто ей по умолчанию это не запретит!

Собственно, вот соответствующая настройка фаервола:

Разрешено всё, что не запрещено. Приложению можно явно запретить активность. Именно этому посвящено огромное количество статей в Интернете… Но троян заберётся на нашу машину незаметно, мы и не догадаемся, что именно его надо занести в запрещённые приложения. Опять же, это не решает моей задачи, вынесенной во введение статьи. Мне надо оставить доступ к тем адресам, которые я разрешил и запретить все остальные.

Чтобы это сделать, надо перевести фаервол в режим «запрещено всё, что не разрешено» для исходящих соединений. Я вечно путаюсь, как войти в соответствующий пункт меню… Ага, нашёл…

И там сначала выбираем вкладку, соответствующую активному профилю (на моём рисунке это был «Общий профиль», а затем переключаем список выбора «Исходящие подключения» из «Разрешить (по умолчанию)» в «Блокировать».

Всё, мы можем спать спокойно? Увы, нет. Если бы всё было так просто – уверен, компания Microsoft сразу выбирала бы режим «Блокировать» для всех. Жаль, но всё только начинается.

Немного о прикладном мазохизме

Итак. Допустим, вы включили режим блокировки для исходящих… Сразу умерло всё, включая браузеры. В целом, никто не мешает в любой момент вернуть выбор в старое положение и откатиться к исходному варианту. Но давайте посмотрим, что нам вообще даёт новый режим. Мы получаем список правил. И у этих правил можно задать безусловное условие разрешения, а можно задать для приложения список открытых портов и список открытых адресов. Адреса можно задавать группой. Вот окно настройки портов:

Вот окно настройки адресов:

Мало того, никто не мешает открыть порт для любых программ, ограничив список допустимых адресов ему. То есть, мы говорим не «Программе такой-то разрешить доступ к портам таким-то», а «Всем программам, работающим через порт такой-то, разрешить работу, ограничив адреса следующей группой».

Всё замечательно, кроме одного. Если список правил для входящих соединений нам формирует система, то для исходящих всё надо добавлять самому. Как я говорил, у меня умер браузер – мне пришлось добавить его в разрешённые исходящие самостоятельно. Как настраиваются адреса, я не буду описывать, статья не об этом. Статей про настройку правил (с целью блокировки, правда) – пруд пруди. В целом, обычно я находил подходящее правило для входящих, копировал имя файла оттуда, после чего – создавал правило для исходящих, указав тот же файл. Ну, и разрешал активность этой программе.

Когда у меня возникла проблема с подключением к VPN в офисе, я поисследовал список готовых правил и нашёл вот такое (я заранее знал, что у нас VPN подключение идёт по протоколу L2TP):

Правило создано за нас, но не активировано. Я зашёл в его свойства, активировал его, после чего слева в списке появился зелёный шарик с галочкой, а VPN-соединение с офисом заработало.

Но так или иначе, а в целом, работа с таким фаерволом попахивает мазохизмом. Надо иметь железную волю, чтобы не закричать: «А надоело это всё» и не вернуться к старому режиму работы. Я уже почти дошёл до этого состояния (благо опыты с Xilinx для All Hardware уже были завершены), но один мой знакомый подсказал мне красивое решение.

Надстройка над штатным фаерволом

Оказывается, есть официально бесплатная программа Windows Firewall Control.

Она сама по себе ничего не делает, а просто управляет фаерволом, встроенным в Windows, предоставляя очень удобные интерфейсы. Теперь не надо бегать через кучу меню, чтобы что-то настроить. Все настройки удобно и компактно собраны на нескольких вкладках. Расписывать все функции этой программы я не буду. Цель статьи – не описать её, а просто отметить её существование. Дальше – все желающие смогут найти специализированные статьи, зная имя Windows Firewall Control.

Я могу разрешить ему доступ, после чего будет автоматически создано правило, я могу запретить доступ, я могу заблокировать приложение однократно.

Вот я ради интереса нашёл автоматически созданное правило в штатном списке фаервола и ограничил ему список доступных адресов:

В общем, с этим приложением жизнь стала намного проще даже при использовании штатного Windows Firewall. Настолько лучше, что эта машина с Windows 10 осталась в сети, ведь она уже не так беззащитна, как была до того.

Заключение

Штатный Windows Firewall по умолчанию работает в таком режиме, что любая программа может начать отсылать данные, о чём пользователь даже не будет проинформирован. Это никто не скрывает, но не все об этом знают. Можно, конечно, поставить сторонний фаервол, но вполне достаточно перевести штатный Windows Firewall в режим «запрещено всё, что не разрешено». К сожалению, при этом поддержка сетевой работоспособности штатными средствами превращается в ад. Но сторонняя официально бесплатная программа Windows Firewall Control устраняет это неудобство.

Будете ли вы пользоваться связкой из штатного фаервола и этой программы, либо достанете сторонний фаервол, вопрос открытый. Но то, что использовать штатный фаервол в режиме по умолчанию несколько боязно, по-моему, не подлежит сомнению.

Давненько мы что-то не писали ничего о фаерволлах, хотя тема полезная и всячески необходимая. Ранее мы рассказывали Вам как о простых решениях вроде Zone Alarm, так и о комбаинах по типу Comodo или средничках вроде Outpost (последний кстати прекратил свое существование в связи с продажей технологий).

Сегодня речь пойдет о добротном и совершенно бесплатном решении, название которого указано, собственно, в заголовке. Это не столько конечно 100 %-ый фаерволл, сколько решение, позволяющее быстро и наглядно управлять доступом приложений в интернет, а так же управлять входящими-исходящими соединениями и их мониторингом. Но штука крайне хорошая, не смотря на свою простоту, да еще и не шибко ресурсоёмкая.

Windows 10 Firewall Control - установка, настройка и использование

Установка предельно проста и на ней я останавливаться не буду. Сразу после установки и Вас появится соответствующий значок в трее и полезут уведомления о необходимости предпринять то или иное действие над программой, которая стучится в интернет.

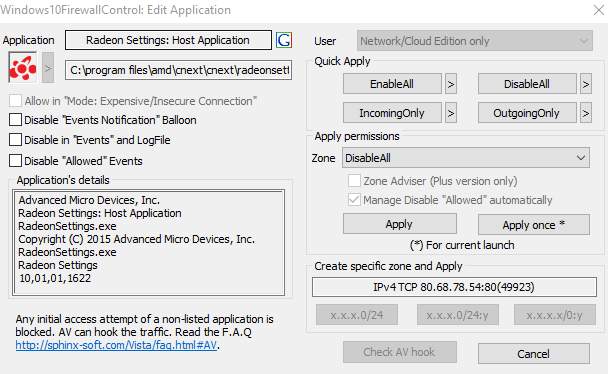

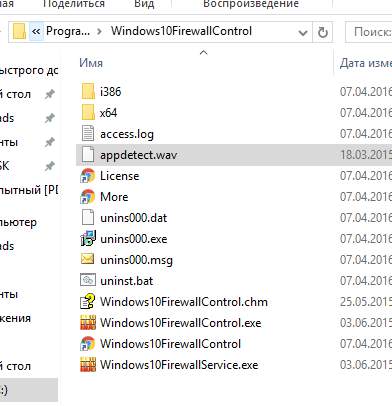

Такое уведомление будет вылезать каждый раз пока Вы не настроите правила для всех тех программ, что уже установлены и периодически для тех, что установили недавно. Прежде чем мы продолжим, перейдите в папку, куда установили программу (как правило, это " C:\Program Files\Windows10FirewallControl " или " C:\Program Files (x86)\Windows10FirewallControl ") и удалите оттуда файл appdetect.wav :

Это уберет надоедливый звук, который проигрывается из колонок всякий раз, когда программа вылезает с вышеозначенным окном-уведомлением. Его так же можно отключить в настройках, но пока до них дойдет, собственно, верещание из колонок успеет поднадоесть.

Но давайте вернемся к уведомлению и посмотрим что там к чему. В первую очередь нас будут интересовать два подраздела справа (которые Quick Apply и Apply permissions ):

- Quick Apply - быстрое, но одноразовое действие:

- EnableAll - разрешить все подключения;

- DisableAll - запретить все подключения;

- IncomingOnly - только входящие;

- OutgoingOnly - только исходящие.

- Zone - имеет такие же подпункты как выше ( DisableAll, EnableAll и пр), выберите необходимый;

- Apply - задает правило, в соответствии с выбранным выше пунктом, т.е либо запрещает все, либо разрешает и тп;

- Apply once - задает правило одноразово, т.е на текущий запуск приложений.

Таким образом необходимо задать постоянные или временные правила для всех приложений, которым Вы доверяете или не доверяете. Рекомендую позапускать некоторое время всё то, что у Вас работает с интернетом (всякие там игры, браузеры, FTP-клиенты и прочее).

В основном, чтобы не мучится с постоянными уведомлениям я рекомендую задавать постоянные правила. Само создание правил не такое сложное как может показаться и достаточно лишь думать головой, ибо логично, что браузеру нужен доступ по всем направлениям, а какому-нибудь неизвестному virus.exe он нафиг не сдался.

Нажав правой кнопкой мышки в трее (где часы) на значок программы (скриншот есть выше) можно вызвать настройки, нажав на кнопку " Settings ".

![настройки windows 10 firewall control]()

На первой вкладке ( Programs ) можно увидеть уже существующие правила для приложений, а так же сколько было заблокировано (красным) или разрешено (зеленым) соединений. По правой кнопке мышки можно отредактировать правило ( Edit ), удалить ( Delete ) и создать новое ( New ).

![events в windows 10 firewall control]()

На вкладке Events можно посмотреть в виде событий (имеется ввиду на основе правил, т.е разрешенные-запрещенные Вами), что и куда, когда и как стучалось, какие протоколы использовало и прочие детали. По правой кнопке мышки можно вызвать WhoisLookUp и посмотреть какой стране принадлежит IP и все такое.

![соединения в windows 10 firewall control]()

Вкладка Connections показывает не события, а текущие соединения. Что, куда, по каким портам, когда создано соединение и прочее. Очень наглядно и чем-то похоже на TCPView.

![windows 10 firewall control - настройки и прочее]()

Ну и вкладка Settings отвечает непосредственно за настройки. Здесь можно отключить звук (последняя галочка Disable ), логи (первая галочка Disable ), убрать всплывающее окно с логами (галочка " Do not whow Log Balloon )":

![логи windows 10 firewall control]()

Отключить всплывающие окна где Вы задаете правила (галочка Disable PopUp on new detected application) , задать пароль на открытие настроек ( Enable Password ) и все такое прочее, вроде выгрузки настроек ( Export ) или их загрузке ( Import ).

В частности, скажем, можно снизить нагрузку на жесткий диск (зачем правда, понятно не очень, т.к ресурсы потребляются достаточно умеренно), галочкой " Low HDD activity ".

На сим, пожалуй, всё и можно переходить к послесловию.

Послесловие

Ну что сказать, инструмент крайне удачный, достаточно лёгкий и не сложный в управлении. Особенно подойдет такое решением тем, у кого фаерволл на роутере или кто просто не хочет ставить громоздкое нечто вроде Comodo и ограничится встроенным в систему брандмауэром + вышеозначенной программой.

Как и всегда, если есть какие-то вопросы, мысли, дополнения и всё такое прочее, то добро пожаловать в комментарии к этой записи.

Белов Андрей (Sonikelf) Заметки Сис.Админа [Sonikelf's Project's] Космодамианская наб., 32-34 Россия, Москва (916) 174-8226Читайте также: