Kali linux просмотр трафика

Обновлено: 08.07.2024

В предыдущих двух статьях из этой серии мы говорили о политике безопасности, о защите компьютеров и сетевых служб, о фильтрации трафика в Kali Linux. Благодарим наших читателей за полезные дополнения к этим материалам. В частности — пользователя imbasoft за ссылку на SANS Best Practices и за рекомендацию ознакомиться с комплексом стандартов СТО БР ИББС для погружения в тему бизнес-процессов управления безопасностью. Этот комментарий дан к первому материалу. Спасибо пользователю loginsin, который сделал ценные замечания ко второму материалу, касающиеся правил iptables и некоторых других тонкостей фильтрации трафика в Linux.

Сегодня мы хотим поделиться с вами переводом раздела 7.5. главы 7 книги «Kali Linux Revealed», который посвящён мониторингу и ведению журналов.

7.5. Мониторинг и логирование

Конфиденциальность и защита данных — это важные аспекты информационной безопасности, но не менее важно обеспечивать бесперебойную и правильную работу системы. Если вы играете роль системного администратора и специалиста в области безопасности, вы должны обеспечить надёжную и предсказуемую работу инфраструктуры. В вашей сфере ответственности находится своевременное обнаружение аномального поведения и ухудшения качества работы служб.

Программы для мониторинга и логирования играют здесь ключевую роль, позволяя анализировать то, что происходит в системе и в сети.

В этом разделе мы рассмотрим некоторые инструменты, которые можно использовать для мониторинга Kali Linux.

7.5.1. Мониторинг журналов с использованием logcheck

Утилита logcheck предназначена для мониторинга лог-файлов, которые она, по умолчанию, ежечасно просматривает и отправляет необычные записи журналов на электронную почту администратора для дальнейшего анализа.

Список файлов, за которыми наблюдает программа, хранится в файле /etc/logcheck/logcheck.logfiles . Стандартные настройки позволяют logcheck нормально работать, при условии, если файл /etc/rsyslog.conf не был полностью изменён.

Применяемые правила можно разделить на несколько типов:

Logcheck всегда сообщает о системных событиях, если только в директориях, схема именования которых показана ниже, не будет указано, что эти события нужно игнорировать:

Естественно, во внимание принимаются только те директории, которые соответствуют уровню фильтрации, равному или превышающему выбранный.

7.5.2. Мониторинг в режиме реального времени

Программа top — это интерактивный инструмент, который выводит список выполняющихся процессов. Стандартная сортировка списка процессов основана на объёме потребляемых ресурсов процессора. При необходимости её можно активизировать с помощью ключа P . Другие способы сортировки процессов включают сортировку по занимаемому объёму оперативной памяти (ключ M ), по общему времени использования процессора (ключ T ), и по идентификатору процесса (ключ N ). Ключ k позволяет завершить процесс, введя его идентификатор. Ключ r позволяет изменить приоритет процесса.

Если система выглядит перегруженной, top — это отличное средство, которое помогает узнать, какие процессы потребляют больше всего процессорного времени или занимают слишком много памяти. В частности, обычно полезно бывает проверить, соответствует ли потребление ресурсов процессами той роли, которую играет компьютер, тем службам, для поддержки которых он предназначен. Например, на неизвестный процесс, выполняющийся под пользователем «www-data», стоит обратить внимание. Его нужно исследовать, так как, возможно, это некая программа, установленная и запущенная в системе через уязвимость в веб-приложении.

Инструмент top весьма гибок, из его справки можно узнать подробности о том, как настроить выводимые им данные и приспособить его к вашим личным нуждам и предпочтениям.

Графическое средство gnome-system-monitor похоже на top , оно обладает примерно такими же возможностями.

7.5.3. Обнаружение изменений в системе

После того, как система установлена и настроена, большинство системных файлов не должно меняться до обновления системы. Таким образом, полезно отслеживать изменения в системных файлах, так как любое неожиданное изменение может стать основанием для беспокойства и для исследования причины такого изменения. В этом разделе показаны несколько распространённых инструментов, подходящих для мониторинга системных файлов, для обнаружения их изменений, и, при необходимости, для организации оповещения администратора.

▍7.5.3.1. Аудит пакетов с помощью dpkg --verify

Команда dpkg --verify (или dpkg -V ) — это интересный инструмент, который позволяет выводить сведения о системных файлах, которые были модифицированы (возможно — злоумышленниками), но вывод этой команды стоит рассматривать с долей скептицизма. Для того, чтобы сделать своё дело, утилита dpkg полагается на контрольные суммы, хранящиеся в её собственной базе данных на жёстком диске (её можно найти по пути /var/lib/dpkg/info/package.md5sums ). Квалифицированный взломщик вполне может модифицировать эти файлы так, чтобы они содержали новые контрольные суммы для изменённых файлов. Если атакующий пойдёт ещё дальше — он подменит пакет на вашем зеркале Debian. Для того, чтобы защититься от подобных атак, используйте систему подтверждения цифровой подписи APT (подробнее об этом — в разделе 8.3.6. «Проверка подлинности пакета») для надёжной проверки пакетов.

▍Что такое контрольная сумма файла?

Хотим напомнить о том, что контрольная сумма — это значение, часто являющееся числом (хотя и в шестнадцатеричной записи), которое содержит нечто вроде сигнатуры для содержимого файла. Сигнатура вычисляется с помощью некоего алгоритма (среди них — широко известные MD5 и SHA1), которые, в целом, гарантируют, что даже мельчайшее изменение в файле приведёт к изменению контрольной суммы. Это явление известно как «эффект лавины». Простая цифровая сигнатура затем служит средством для проверки того, изменилось ли содержимое файла. Эти алгоритмы не поддаются обратному преобразованию. Другими словами, для большинства из них, знание сигнатуры не позволяет восстановить данные, на основе которых эта сигнатура создана. Последние исследования в области математики ставят под вопрос абсолютность этого принципа, но до сих пор на практике подобное не используется, так как создание различных наборов данных, имеющих одинаковую контрольную сумму всё ещё остаётся весьма сложной задачей.

Выполнение команды dpkg -V приведёт к проверке всех установленных пакетов и выводу сведений о тех из них, которые проверку не прошли. Каждый символ в строке сведений о пакете указывает на проверку некоторых метаданных. К сожалению, dpkg не хранит метаданные, необходимые для большинства тестов, и, таким образом, выводит для них знаки вопроса. В настоящее время только если пакет не проходит испытание контрольной суммой, на третьей позиции появляется цифра 5.

В этом примере dpkg сообщает об изменении в файле ssh.service , которое сделал администратор, вместо того, чтобы использовать переопределение правил для /etc/systemd/system/ssh.service , (которое сохранилось бы в директории /etc , где и должны храниться файлы, задающие изменения конфигурации). Кроме того, команда выводит несколько конфигурационных файлов (для таких файлов во второй колонке отчёта выводится буква «c»), которые были модифицированы вполне обоснованно.

▍7.5.3.2. Мониторинг файлов: AIDE

Средство Advanced Intrusion Detection Environment (AIDE) позволяет проверять целостность файлов и обнаруживает любые изменения в сравнении с ранее сохранённым образом правильно сконфигурированной системы. Образ хранится в виде базы данных ( /var/lib/aide/aide.db ) и содержит соответствующие данные (контрольные суммы, разрешения, отметки времени) обо всех файлах системы.

Установить AIDE можно так:

После установки нужно инициализировать базу данных командой aideinit . Эта операция затем будет выполняться ежедневно (с помощью скрипта /etc/cron.daily/aide ) для проверки того, что системные файлы не изменились. В случае обнаружения изменений, AIDE записывает их в лог-файлы ( /var/log/aide/*.log ) и отправляет отчёт администратору по электронной почте.

▍Защита базы данных AIDE

Так как AIDE использует локальную базу данных для сравнения состояния файлов, корректность таких сравнений полностью привязана к состоянию базы данных. Если атакующий получит права суперпользователя на скомпрометированной системе, он сможет заменить базу данных и скрыть следы взлома. Один из способов предотвращения подобной атаки заключается в хранении эталонных данных на носителе, предназначенном только для чтения.

Для настройки пакета aide можно воспользоваться параметрами в /etc/default/aide . А именно, внутренние настройки программы хранятся в файлах /etc/aide/aide.conf и /etc/aide/aide.conf.d/ (на самом деле, это — единственные файлы, используемые update-aide.conf для формирования /var/lib/aide/aide.conf.autogenerated ). Конфигурация указывает на то, какие свойства каких файлов должны быть проверены. Например, состояние файлов журналов постоянно меняется, подобные изменения можно игнорировать, до тех пор, пока разрешения, заданные для этих файлов не меняются. Однако, в случае с исполняемыми файлами, и их содержимое, и разрешения, должны оставаться неизменными. Хотя эти настройки не так уж и сложны, синтаксис конфигурационных файлов AIDE нельзя назвать полностью интуитивно понятным, поэтому тем, кто хочет разобраться с настройкой AIDE, рекомендуем почитать man aide.conf(5) .

Новая версия базы данных создаётся ежедневно по адресу /var/lib/aide/aide.db.new . Если все зафиксированные изменения допустимы, ей можно заменить эталонную базу данных.

Инструмент Tripwire очень похож на AIDE. Даже синтаксис конфигурационных файлов практически тот же самый. Главное улучшение, которое даёт tripwire , заключается в механизме подписывания конфигурационного файла, в результате чего атакующий не может изменить его так, чтобы он указывал на другую версию эталонной базы данных.

Средство Samhain так же даёт похожие возможности, равно как и некоторые функции, предназначенные для выявления руткитов (этому посвящена следующая врезка). Эту программу, кроме того, можно развернуть глобально, в масштабах сети, и записывать результаты её работы на сервер (с цифровой подписью).

▍Пакеты checksecurity и chkrootkit/rkhunter

Пакет checksecurity представляет собой набор небольших скриптов, которые выполняют основные проверки системы (поиск пустых паролей, новых файлов setuid , и так далее) и выдают предупреждения, если удаётся найти что-то подозрительное. Название пакета, checksecurity , может создать у администратора впечатление о том, что проверив систему с помощью этого пакета можно гарантировать её защищённость. Однако, не стоит всецело полагаться на этот пакет.

Пакеты chkrootkit и rkhunter предназначены для обнаружения конкретных руткитов, которые могут быть установлены в системе. Руткиты — это программы, которые созданы для того, чтобы не привлекая внимания администратора, незаметно использовать компьютер. Испытания, которые выполняют вышеупомянутые пакеты, нельзя назвать на 100% надёжными, но обычно если они что-то находят — на это стоит обратить внимание.

Итоги

Сегодня мы поговорили о мониторинге и логировании в Kali Linux. Рассмотренные здесь инструменты позволяют поддерживать уровень защиты системы и её работоспособность в хорошем состоянии, однако, всегда стоит помнить о том, что у атакующих есть средства противодействия многим системам контроля. В следующем материале мы подведём итоги 7-й главы и предложим вам несколько упражнений, которые позволят вам проверить свои знания и узнать что-то новое о Kali Linux.

Kali linux: мониторинг сетевых карт и сканирование сети

1. Мониторинг сетевой карты:

Kali не поддерживает встроенную сетевую карту, поддерживает только сетевую карту usb. Виртуальная машина, которую я использую. Сначала откройте соединение USB-сетевой карты на съемном устройстве виртуальной машины и выполните команду ifconfig следующим образом:

Интерфейс eth0 - это информация о локальной проводной сетевой карте, интерфейс lo - это информация об интерфейсе локального адреса обратной петли, а wlan0 - это информация о вставленной сетевой карте usb.

Примечание. Если вы не видите интерфейс, подобный wlan, это означает, что сетевая карта не активирована. выполненныйifconfig -aКоманда для просмотра всех интерфейсов. Когда вы видите имя интерфейса wlan, это означает, что сетевая карта успешно идентифицирована. Выполните команду активации:ifconfig wlan0 upПосле выполнения указанной выше команды выходной информации нет. отifconfigКоманда подтверждает успешную активацию.

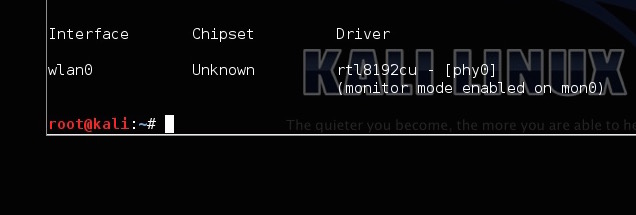

Запустите режим мониторинга сетевой карты: airmon-ng start wlan0

Здесь вы можете видеть, что режим STA отключен, и новый интерфейс waln0mon создан в качестве режима монитора.

До и после kali2.0 обработка здесь разная. Мы используем 2.0, здесь нам нужно добавить виртуальный интерфейс wlan0.

iw phy phy0 interface add wlan0 type managed

Это необходимо для добавления интерфейса wlan0 на phy0 (phy0 получается из журнала, из которого ранее был запущен мониторинг сетевой карты), и режим управляется.

На этом этапе установлен режим мониторинга.

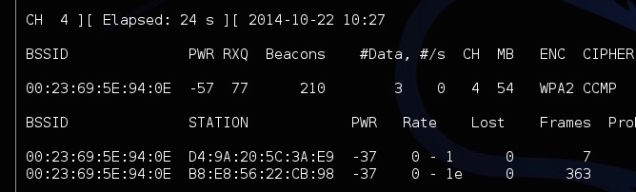

Во-вторых, просканируйте диапазон сети

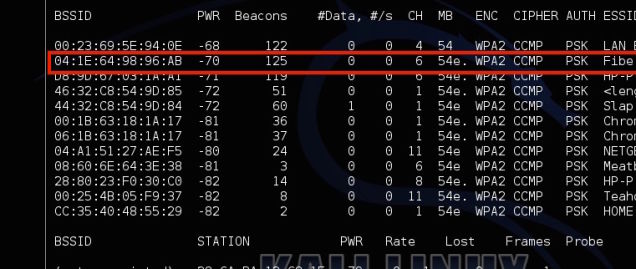

команда:airodump-ng wlan0mon

> BSSID: Mac-адрес беспроводной точки доступа.

> PWR: отчет об уровне сигнала, полученный от драйвера сетевой карты.

> Маяки: номер объявления, выданный беспроводной точкой доступа.

> CH: номер канала.

> МБ: максимальная скорость, поддерживаемая беспроводной точкой доступа. Если MB = 11, это 802.11b; если MB = 22, это 802.11b +; если выше, это 802.11g. Последний пункт (после 54) указывает, что короткая преамбула поддерживается. e означает, что в сети включен QoS (802.11e).

> ENC: Используемая система алгоритмов шифрования. OPN означает отсутствие шифрования. WEP? Это означает, что WEP или WPA / WPA2, WEP (без вопросительного знака) означает статический или динамический WEP. Если появляется TKIP или CCMP, значит это WPA / WPA2.

> CIPHER: Обнаруженный алгоритм шифрования, один из CCMP, WRAAP, TKIP, WEP, WEP104.

> AUTH: используемый протокол аутентификации. Обычно используются MGT (WPA / WPA2 использует независимые серверы аутентификации, такие как 802.1x, radius, eap и т. Д.), SKA (общий ключ WEP), PSK (общий ключ WPA / WPA2) или OPN (открытый WEP. ).

> СТАНЦИЯ: Mac-адрес клиента, включая подключенного клиента и клиента, который хочет найти беспроводное соединение. Если клиент не подключен, он будет отображаться как не связанный под BSSID.

> Скорость: представляет скорость передачи.

> Потерянные: пакеты данных потеряны за последние десять секунд на основе определения серийного номера.

> Кадры: количество пакетов данных, отправленных клиентом.

> Зонд: ESSID зондировал клиент. Если клиент пытается подключиться к AP, но не подключен, он будет отображаться здесь.

Конкретная конфигурация не будет повторяться. Следует отметить, что после запуска службы нет определенных ресурсов пакета и их необходимо добавить. Введите интерфейс беспроводной сетевой карты wlan0mon в Intf, другие конфигурации можно игнорировать. После выхода из службы файлы журнала по умолчанию сохраняются в каталоге / root /. Здесь можно просмотреть 5 файлов журнала. Формат файла следующий:

> gpsxml: если используется источник GPS, здесь хранятся связанные с ним данные GPS.

> nettxt: Включает всю собранную информацию о выходе файла.

> netxml: включает все данные в формате XML.

> pcapdump: Включает пакеты данных, захваченные за весь сеанс.

3. Приложение

1. синтаксис airmon-ng:airmon-ng <start|stop> <interface> [channel]

> start: указывает, что беспроводная сетевая карта запущена в режиме мониторинга.

> stop: Указывает на отключение режима мониторинга беспроводной сетевой карты.

> интерфейс: укажите имя интерфейса беспроводной сетевой карты.

> канал: укажите канал при запуске беспроводной сетевой карты в режим мониторинга.

2. синтаксис airodump-ng:airodump-ng [параметры] <интерфейс>

> -c: укажите рабочий канал целевой точки доступа.

> -w: укажите имя файла, который вы хотите сохранить для сохранения пакета данных.

Привет, друг. В одном из прошлых материалов мы с тобой разбирались как данные передаются в сетях и как разные сетевые элементы взаимодействуют между собой. Если ты пропустил эту статью она ЗДЕСЬ. Всё это нам было нужно, чтобы подготовится к практической части изучения такой непростой темы как перехват и анализ трафика. И начнём мы изучать практическую часть с изучения утилиты Wireshark. Возникает логичный вопрос: почему именно Wireshark? Всё просто, он обладает несколькими особенностями которые выделяют его среди конкурентов:

Установка Wiredhark и первый запуск

сразу после запуска, нам предложат выбрать сетевой интерфейс для запуска захвата. Можем так и сделать. Или, если мы хотим поработать с ранее захваченным трафиком, сохраненным в файл, можем нажать File->Open и выбрать нужный файл.

Выбираем интересующий нас сетевой интерфейс (wlan0mon) и дважды давим на него.

Интерфейс Wireshark

Пройдёмся по интерфейсу сверху вниз:

Настройка Wireshark

Общие параметры самого приложения WIreshark находятся во вкладке Edit->Preferences. Их можно настроить в зависимости от своих потребностей или предпочтений. Но я бы, на стадии знакомства с программой, не рекомендовал туда лезть. С опытом использования программы и работы с трафиком, понимание что тебе нужно подкрутить для удобства придет само. А потому просто кратко перечислим какие здесь есть разделы:

- Appearance (Внешний вид). Грубо говоря здесь определяется внешний вид программы. Положение окон, расположение основных панелей, расположение полосы прокрутки и столбцов в панели Packet List, шрифты, а также цвета фона и шрифтов.

- Capture (Перехват). В этом разделе можно настроить порядок перехвата пакетов. В том числе стандартный интерфейс для перехвата, параметры обновления панели Packet List в реальном времени.

- Filter Expressions (Фильтрующие выражения). Здесь можно создавать фильтры сетевого трафика и управлять ими. Этот момент мы обсудим отдельно.

- Name Resolution (Преобразование имен). В этом разделе активируются средства Wireshark, позволяющие преобразовывать адреса в имена, более удобные для понимания. В том числе адреса канального, сетевого и транспортного уровня. А также можно указывать максимальное количество параллельных запросов на преобразование имен.

- Protocols (Протоколы). В этом разделе находятся параметры, влияющие на перехват и отображение различных пакетов, которые Wireshark может декодировать. Правда настраивать параметры можно далеко не для всех протоколов. Да и в большинстве случаев, без острой на то необходимости, менять здесь ничего не надо.

- Statistics (Статистика). Название раздела говорит само за себя, здесь находятся параметры отображения и ведения статистики.

- Advanced (Продвинутый). Параметры которые не вошли не в одну из перечисленных категорий, либо предназначены для более тонкой настройки функционала. Вот сюда точно лезть не нужно.

Если ты планируешь в большей мере работать с трафиком беспроводных сетей, то есть смысл немного кастомизировать рабочие области Wireshark для большего удобства. А именно добавить несколько дополнительных столбцов, информация из которых поможет значительно сэкономить время.

Перейдем в Edit->Preferences и во вкладке Appearance выберем раздел Columns. Здесь жмем на плюсик и добавляем такие колонки, с такими параметрами:

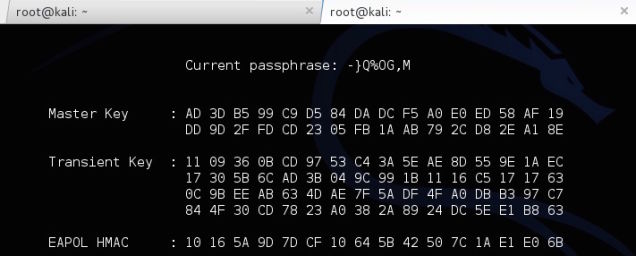

Расшифровка беспроводного трафика

При передаче данных по wi-fi трафик шифруется с использованием ключа PTK (Pairwise Transient Key). При этом этот ключ динамичный, то есть создаётся заново для каждого нового соединения. А соответственно трафик для каждого соединения в одной и той же сети зашифрован разными PTK. Когда какой-нибудь клиент переподключается, то и PTK тоже меняется. Что бы этот самый PTK узнать необходимо перехватить четырёх этапное рукопожатие. Ну и знать пароль, имя (SSID) wi-fi сети и канал на котором она работает.

Перехват handshake

Как узнать пароль wi-fi сети я статью уже писал, поэтому примем за аксиому что он у тебя есть. А SSID и канал мы и так видим в Wireshark, вопрос остаётся только в PTK. Соответственно нужно перехватить рукопожатие и не какое-нибудь, а именно то которое произошло между интересующим нас клиентом и точкой доступа непосредственно перед обменом интересующей нас информацией. Наш адаптер уже в режиме мониторинга, и необходимые нам данные мы видим в Packet Details при нажатии на пакет из интересующей нас сети:

Можем сразу открываем терминал и запускаем перехват рукопожатия:

ждать повторных подключений мы не будем, поэтому помогаем отключится всем устройствам в сети:

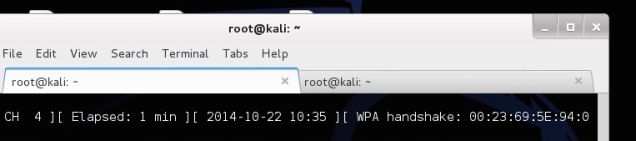

и спустя небольшой промежуток времени видим в правом верхнем углу нашего терминала появилась надпись: WPA handshake

это означает, что рукопожатие мы получили, а значит успех близок. Вернемся в Wireshark.

В Filter Toolbar нужно написать:

сразу после этого захваченный трафик будет расшифрован и начнет приобретать более вразумительный и понятный вид.

Анализ трафика в Wireshark

Как ты наверняка заметил файлы перехвата содержат огромное количество строк, и что бы быстро в них ориентироваться нужно научится делать несколько вещей:

Практика анализа трафика беспроводных сетей

Я уже упоминал, что для сбора трафика в беспроводной сети нужно использовать режим мониторинга сетевого адаптера, но в этом режиме будет работать именно наш сетевой адаптер. Но при этом, для понимания ситуации в целом, неплохо бы знать в каких вообще режимах могут работать сетевые адаптеры:

- Управляемый режим (Managed mode). Применяется в том случае, если клиент беспроводной сети подключается непосредственной к точке беспроводного доступа. В подобных случаях программный драйвер, связанный с адаптером беспроводной связи, использует точку беспроводного доступа для управления всем процессом обмена данными по беспроводной сети.

- Режим прямого подключения (Ad-hoc mode). Применяется в том случае, если организована беспроводная сеть, в которой устройства подключаются непосредственно друг к другу. В этом режиме два клиента беспроводной сети, которым требуется обмениваться данными друг с другом, разделяют обязанности, которые обычно возлагаются на точку беспроводного доступа.

- Ведущий режим (Master mode). Некоторые адаптеры беспроводной связи поддерживают также ведущий режим. В этом режиме адаптеру беспроводной связи разрешается работать вместе со специальным программным драйвером, чтобы компьютер, на котором установлен этот адаптер, действовал в качестве точки беспроводного доступа для других устройств.

- Режим мониторинга, его ещё называю режим контроля (Monitor mode). Это тот самый режим который мы будем использовать для перехвата и анализа пакетов. Позволяет прослушивать пакеты, распространяемые в эфире. Для полноценного перехвата и анализа пакетов адаптер вместе с программным драйвером должен поддерживать режим текущего контроля, называемый также режимом RFMON, т.е. режимом радиочастотного контроля.

Схематично принцип действия режимов можно нарисовать так:

Фильтры Wireshark

В беспроводной сети весь сетевой трафик, сформированный беспроводными клиентами, сосуществует в общих каналах. Это означает, что перехваченные пакеты в каком-нибудь одном канале могут содержать сетевой трафик от нескольких клиентов, а соответственно что бы находить интересующую информацию нужно научится отфильтровывать лишнюю. Поэтому, давай разберем наиболее часто применяемые фильтры при анализе беспроводных сетей:

Фильтрация по идентификатору

Wireshark собирает данные всех сетей находящихся в радиусе действия сетевого адаптера, поэтому наиболее логично первоначально отфильтровать трафик конкретной сети, которая нас интересует. Сделать это можно по имени беспроводной сети (SSID):

Часто используемые фильтры Wireshark

Не менее полезным, в некоторых ситуациях будет отфильтровать трафик по используемому каналу связи:

можно увидеть трафик передаваемый по протоколу ARP, это даст возможность понять какие устройства в данный момент подключены к локальной сети, увидеть их MAC и IP адреса.

Также довольно часто используются такие фильтры:

покажет отправленные dns-запросы, так можно узнать какие сайты посещал пользователь и какими онлайн-ресурсами пользовался.

отфильтрует трафик связанный с конкретным IP (где он был получателем или отправителем).

покажет tcp трафик, по такому же принципу можно отфильтровать трафик по любому другому протоколу, например udp или icmp.

Кстати, что бы сохранить какой-нибудь найденный файл надо нажать на него правой кнопкой мыши в окне Packet Details и выбрать Export Packet Bytes и указать место куда его нужно сохранить:

Ну, что. Если ты дочитал до этого места, значит можешь смело утверждать, что у тебя уже есть базовые знания по Wireshark. И ты уже, в принципе, немало можешь понять из перехваченного трафика. Поэтому не забывай возвращаться к нам. Ведь в следующих уроках по это программе мы изучим синтаксис и операторы фильтров, разберемся как победить зашифрованный SSL/TLS трафик, разберемся с дешифраторами, более детально разберем некоторые сетевые протоколы и, конечно же, попрактикуемся в анализе сетевого трафика на конкретных примерах.

Kali Linux является операционной системой, которая ориентирована на решение проблем безопасности и которую вы можете запустить в любом месте с компакт-диска или с накопителя USB. С помощью инструментальных средств, которые есть в этой системе, можно проверять стойкость паролей сетей Wi-Fi, создавать фейковые сети и искать другие уязвимости. Ниже описывается как использовать эту систему для проверки безопасности вашей собственной сети.

Эта статья является частью нашей серии Evil Week на сайте Lifehacker , в которой мы рассматриваем, как можно неправедными средствами добиться своей цели. Зная их, можно противостоять таким действия и вы можете воспользоваться своими знаниями во имя добра. Хотите узнать больше? Читайте дальше.

Как с помощью BackTrack проверять на прочность пароли WEP сетей Wi-Fi

Вы уже знаете, что если вы хотите защитить свою сеть Wi-Fi вам нужно выбирать пароль WPA . Подробнее об этом читайте здесь .

Но пароли WEP сейчас не столь популярны (поскольку их легко взломать), а приложение Reaver работает только в том случае, если в сети используется механизм WPS (Wi-Fi Protected Setup - технология полуавтоматического создания беспроводной сети; прим.пер.: в маршрутизаторах TP-Link аналогичной функцией является QSS или Quick Security Setup). Итак, сегодня, мы собираемся еще раз взглянуть на приложение Aircrack и использовать его для доступа в сеть WPA методом грубой силы (с использованием списка паролей).

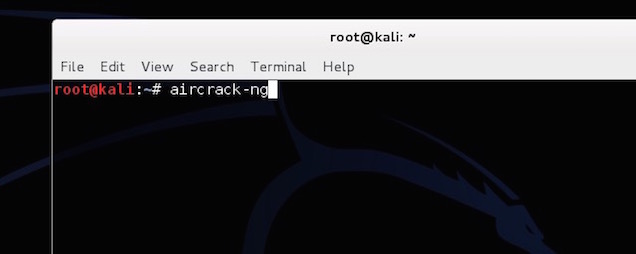

Первый шаг: Конфигурирование вашей беспроводной карты

Прежде всего: отключитесь всех беспроводных сетей. Затем откройте терминал. Для того, чтобы воспользоваться приложением Aircrack, вам понадобится беспроводный адаптер, в котором поддерживается использование инъекций. Для того, чтобы убедиться, что в вашей карте такая возможность поддерживается, введите в терминале следующую команду:

Это список всех беспроводных адаптеров, поддерживающих такую возможность. Если ваша карта не поддерживает подобные инъекции, ее в этом списке не будет. Скорее всего в списке интерфейсов интерфейс будет указан интерфейс wlan0, но это зависит от настройки вашей машины.

Второй шаг: Мониторинг вашей сети

Далее, вам следует получить список всех сетей, имеющихся в вашей местности, для того, чтобы их можно было мониторить.

Вы увидите все сети, которые есть в вашей местности. Найдите в списке свою сеть, скопируйте ее идентификатор BSSID и запомните номер включенного канала. Нажмите Ctrl+C для остановки процесса.

Затем наберите следующее, заменив информацию в скобках информацией, которую вы собрали выше:

Результат должен выглядеть, например, следующим образом:

Теперь, вы будете осуществлять мониторинг вашей сети. Вы должны увидеть на рабочем столе четыре появившихся окна. Сейчас на них не обращайте внимание; одно из них нам потребуется позже. Затем потребуется просто подождать, пока к сети не начнет подключаться какое-нибудь устройство. В этом случае вы просто обнаруживаете устройство и подключаете его к своему адаптеру Wi-Fi. Вы должны увидеть для этого устройства еще одно появившееся окно. Запишите номер станции, т. к. он потребуется вам на следующем этапе.

Третий шаг: Перехватываем установку соединения

Теперь для того, чтобы вы могли перехватить установку соединения между компьютером и маршрутизатором, вам следует принудительно переподключиться. Пусть приложение Airodump продолжает работать, а вы откройте в терминале новую вкладку. Затем введите:

Это должно выглядеть примерно следующим образом:

Теперь вы увидите, что для того, чтобы принудительно выполнить переподключение, приложение Aireplay посылает пакеты на ваш компьютер. Вернитесь обратно на вкладку Airodump и вы увидите новый номер, указанный после переключения WPA. Если это так, то вы успешно перехватили установку соединения и вы можете начать взлом пароля.

Четвертый шаг: Проверяем прочность пароля

Теперь у вас есть пароль маршрутизатора в зашифрованном виде, но вам все еще нужно выяснить, какой он на самом деле. Чтобы это сделать, вам потребуется воспользоваться списком паролей с тем, чтобы методом грубой сделать первоначальную попытку проникнуть в сеть. Такие списки можно найти в интернете, но в Kali Linux есть несколько небольших списков, которые находятся в каталоге /usr/share/wordlists, так что мы просто воспользуемся одним из них. Чтобы начать взлом пароля, наберите следующее:

Итак, продолжая наш пример, приведенный выше, и используя один из имеющихся списков слов, мы должны получить нечто вроде следующего:

Как использовать эту информацию для повышения безопасности

Итак, вы методом грубой силы проникли в вашу собственную сеть. На его подбор может пойти и пять минут и пять часов в зависимости от того, насколько хорош ваш пароль. Если пароль простой, например, "password123", то вероятно, что его взломать довольно быстро один из небольших словарей. Если он был бы более сложным, то вероятно, потребовалось гораздо больше времени, или пароль возможно никогда не удалось бы подобрать (если это так, то это хорошо).

Лучшей защитой здесь является хороший, сильный пароль на маршрутизаторе. Чем он длиннее, чем более странный и более сложный, тем лучше. Так же, убедитесь, что вы пользуетесь протоколом WPA2 и у вас отключен механизм WPS.

Четыре способа создать надежный пароль, который вы действительно сможете запомнить

Как следует находить баланс между необходимостью использовать высоконадежные паролей и возможностью их легко запоминать . подробнее об этом читайте здесь

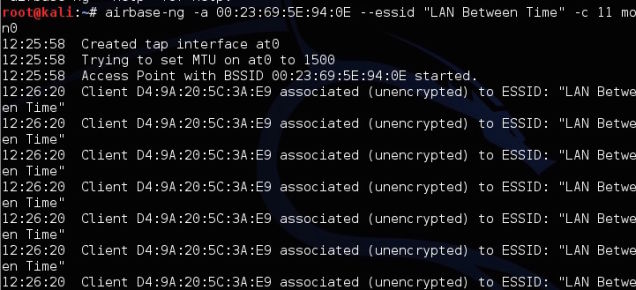

Создание фейковой сети с помощью Airbase

Идем дальше и рассмотрим, какая у вас есть возможность изменить сетевой адрес так, чтобы вводить других в заблуждение и подключать их к не той сети для того, что вы могли увидеть, что они делают. Так могут поступать хакеры, осуществляя атаку вида «атакующий посередине» (подробнее об этом в следующем разделе) с тем, чтобы вы подключались к фейковой сети думая, что это ваша настоящая сеть, а они собирали бы информацию о вас из вашего трафика. В Kali Linux это сделать исключительно просто с помощью инструментального средства, которое называется Airbase.

По сути, вы в Kali Linux превратите ваш адаптер Wi-Fi в точку доступа с тем же самым именем, что и имя другой сети. Чтобы это сделать, вам необходимо выполнять все то, что вы делали выше, но конечный шаг немного отличается.

Первый шаг: Конфигурирование вашей сетевой карты

Точно также, как и в прошлый раз, вы должны настроить беспроводную карту для мониторинга трафика. Откройте терминал и введите:

Будет выдан список всех беспроводных адаптеров, поддерживающих возможность такой настройки. В качестве беспроводного интерфейса будет, скорее всего, использоваться интерфейс wlan0.

Теперь вы находитесь в режиме монитора. Пора найти сеть, которую вы намереваетесь подделать.

Второй шаг: Поиск атакуемой сети

Для того, чтобы обмануть маршрутизатор, вам понадобится информация о нем. Поэтому введите:

Вы увидите все сети, которые есть в вашей местности. Найдите в списке свою сеть и скопируйте ее идентификатор BSSID, запомнив имя сети и канал, который она использует. Это тот маршрутизатор, который вы собираетесь подменить. Для того, чтобы остановить процесс, нажмите Ctrl+C

Третий шаг: Создание фейковой сети

Теперь, вы можете с помощью приложения Airbase создать фейковую сеть. Наберите следующую команду, указав в скобках информацию, которую вы собрали на предыдущем шаге:

Например, команда может выглядеть следующим образом:

Это все. Вы сейчас подменили маршрутизатор и создали его клон с таким же самым именем, каналом и номером SSID, который поэтому неотличим от оригинала. К сожалению, компьютеры этой сети всегда будут автоматически подключаться к самому мощному из маршрутизаторов, имеющих одинаковые имена, поэтому вам нужно увеличить мощность сигнала вашей фейковой сети. Введите следующую команду:

Эта команда увеличивает мощность сигнала вашей фейковой сети до максимально допустимого уровня, так что, надеюсь, что когда в следующий компьютеры будут подключаться к сети, они автоматически будут подключаться к вашему маршрутизатору. Пока значение не будет превышать 27, каких-либо повреждений вашей карты происходить не должно. После того, как это будет сделано, предпочтение будет отдаваться вашему маршрутизатору. Это означает, что вы можете довольно легко получить доступ ко всему, что делается на подключаемых компьютерах.

Как использовать эту информацию для того, чтобы сеть оставалась безопасной

Подмену сети с помощью спуфинга выявить трудно, но вы можете догадаться об этом, если ваш сетевой трафик замедлился, или если вдруг появилась возможность войти в сеть без аутентификации по паролю. Если вы действительно боитесь того, что кто-нибудь подменит маршрутизатор, вы можете отключить возможность автоматического подключения к Wi-Fi, и у вас будет, по крайней мере, время на то, чтобы посмотреть на маршрутизаторе, кто подключается к сети.

Следим с помощью ARP за трафиком на другом устройстве, применяя атаку «атакующий посередине»

Атака вида «атакующий посередине» является, по существу, подслушиванием сети. Здесь вы перехватываете сетевые сигналы, идущие между компьютером и маршрутизатором, при этом не зная, как они используются в компьютере. Мы показали вам, как выполнять перехват пакетов с помощью сниффинга (sniffing), а сегодня мы будем использовать приложение ARP для сбора этой информации с помощью спуфинга (spoofing). В обоих подходах прослушиваются переговоры, но подходы работают немного по-разному. При снифинге трафик перехватывается благодаря мониторингу сети, а при спуфинге атакующий притворяется частью сети. Эти типы атак часто используются для перехвата паролей, изображений, в общем того, что вы пересылаете по сети.

Как подключиться к вашей сети и увидеть все, что в ней происходит

Первый шаг: Включите перенаправление пакетов (Packet Forwarding)

Первое, что надо сделать, это чтобы ваш компьютер с Kali Linux перенаправлял весь трафик, который он получает так, чтобы целевой компьютер мог получать доступ в Интернет. Введите следующее в командной строке:

В результате будет гарантировано, что вся информация после того, как она перехвачена, будет перенаправляться туда, куда надо. Таким образом, интернет и вся другая связь между маршрутизатором и целевым компьютером будут продолжать работать.

Второй шаг: включаем спуфинг с помощью ARP

Теперь вам нужно включить спуфинг ARP. Компьютер и маршрутизатор будут вводиться в заблуждение, думая, что ваш адаптер Wi-Fi является мостом. Когда это произойдет, вы сможете контролировать весь трафик, идущий между устройствами. Вы будете перехватывать трафик, идущий в двух направлениях - проходящий на ваш компьютер от маршрутизатора и от компьютера к маршрутизатору.

Чтобы перехватывать трафик, идущий от вашего маршрутизатора, наберите следующую команду, заменив содержимое скобок информацией о вашей сети:

Вы увидите поток бегущих по экрану строк цифр, указывающих на то, что все работает. Откройте в терминале другую вкладку и выполните обратную операцию:

Обе строки должны выглядеть примерно следующим образом:

Теперь, весь трафик, идущий между этими двумя машинами, будет сохраняться в Kali Linux. В действительности есть масса инструментальных средств, позволяющих перехватывать эту информацию, но давайте здесь просто рассмотрим пару из них.

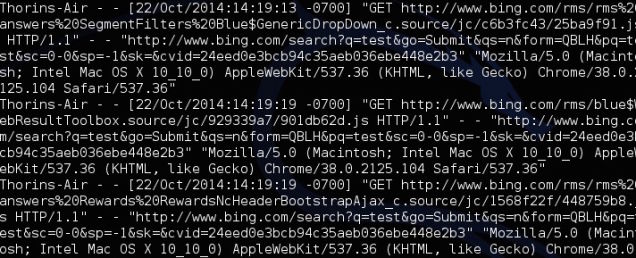

Чтобы отслеживать все адреса URL, которые посещает компьютер, откройте другую вкладку терминала и введите следующее:

В данных, выдаваемых на дисплей, вы увидите, какие веб сайты посещает компьютер.

Если вас больше интересуют изображения, вы аналогичным образом можете перехватывать из трафика любое изображение. Введите следующее:

Появится окно, в котором будут отображаться все изображения, которые загружаются из сети и по сети передаются. Если есть какая-нибудь незашифрованная информация, которая посылается между маршрутизатором и компьютером, вы, в принципе, ее увидите.

Как использовать эти сведения для повышения безопасности сети

Читайте также: