Windows hello в windows 10 как включить в домене

Обновлено: 04.07.2024

Доброго времени суток, Уважаемый. Сейчас я постараюсь рассказать что такое Windows Hello для бизнеса и как это настроить.

Windows Hello - это система аутентификации в Windows 10, на основе PIN кода, биометрических данных или гравифеского пароля. Приставка для бизнеса значит, что все это будет работать в домене.

Почему пароль уже не очень хорошо? Потому что! Если серьезно, то можно почитать тут.

Что нам надо?

- Active Directory - Минимум 1 контроллер домена на базе Windows Server 2016. Уровень домена не ниже Windows Server 2012 R2.

- Public Key Infrastructure

- Azure Active Directory.

- Windows 10 в качестве клиента.

Настройка сертификатов контроллера домена

Клиенты должны доверять контроллерам домена; лучший способ это обеспечить — предоставить каждому контроллеру домена сертификат проверки подлинности Kerberos. Установка сертификата на контроллер домена позволяет центру распространения ключей (KDC) подтверждать свою подлинность другим членам домена.

Замена существующего сертификата контроллера домена

Большое количество контроллеров домена может иметь существующий сертификат контроллера домена. Службы сертификатов Active Directory предоставляют шаблона сертификата по умолчанию от контроллеров домена — шаблон сертификата контроллера домена. Более поздние версии включают новый шаблон сертификата — шаблон сертификата проверки подлинности контроллера домена. Эти шаблоны сертификатов были предоставлены до обновления спецификации Kerberos, в которой указано, что центры распространения ключей (KDC), выполняющие проверку подлинности сертификатов, должны включать расширение KDC для проверки подлинности.

Шаблон сертификата проверки подлинности Kerberos — самый новый шаблон сертификата, предназначенный для контроллеров домена, и именно его следует развернуть на всех контроллерах домена (2008 или более поздней версии). Функция автоматической регистрации в Windows позволяет легко заменить эти сертификаты контроллеров домена. Можно использовать следующую конфигурацию для замены более старых сертификатов контроллеров домена новыми сертификатами с помощью шаблона сертификата проверки подлинности Kerberos.

Шаблон сертификата настроен для замены всех шаблонов сертификатов, перечисленных в списке устаревших шаблонов сертификатов.

Публикация шаблонов сертификатов в центр сертификации

Настройка контроллеров домена для автоматической регистрации сертификатов

Групповая политика "Включить Windows Hello для бизнеса"

Параметр групповой политики "Включить Windows Hello для бизнеса" необходим Windows для определения того, следует ли пользователю пытаться регистрироваться в Windows Hello для бизнеса. Пользователь будет пытаться регистрироваться только в случае, если этот параметр политики включен.

Создание объекта групповой политики Windows Hello для бизнеса

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Включить Windows Hello для бизнеса в поле имени и нажмите кнопку ОК.

- В области содержимого щелкните правой кнопкой мыши объект групповой политики Включить Windows Hello для бизнеса и выберите Изменить.

- В области навигации в узле Конфигурация пользователя разверните Политики.

- Разверните Административные шаблоны, Компонент Windows и выберите Windows Hello для бизнеса.

- В области содержимого дважды щелкните Использовать Windows Hello для бизнеса. Щелкните Включить и нажмите кнопку ОК.

- Закройте Редактор управления групповыми политиками.

Настройка безопасности в объекте групповой политики Windows Hello для бизнеса

Развертывание объекта групповой политики Windows Hello для бизнеса

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен, щелкните правой кнопкой мыши узел с именем вашего домена Active Directory и выберите Связать существующий объект групповой политики.

- В диалоговом окне Выбор объекта групповой политики выберите Включить Windows Hello для бизнеса или имя ранее созданного объекта групповой политики Windows Hello для бизнеса и нажмите кнопку ОК.

Azure Active Directory

Теперь важно обновить структуру синхронизации Active Directory с Azure Active Directory. Если этого не сделать, то при вводе PIN кода, пользователи будут видеть ошибку вида "функция (входа по PIN коду) временно недоступна".

Windows 10

Можно приступать к настроке PIN кода, отпечатка пальцев и т.д.

© 2006-2021 - Виталий Лещенко , сборка: 20201228.1-nanoserver-1809 .

Вы можете создать групповую политику или политику управления мобильными устройствами (MDM), которая внедрит функцию Windows Hello на устройства с Windows 10.

Параметр групповой политики Включить вход с помощью ПИН-кода не относится к Windows Hello для бизнеса. Но он позволяет запретить или разрешить создать удобный PIN-код для Windows 10 версий 1507 и 1511.

Начиная с версии 1607, использование Windows Hello как более удобного PIN-кода отключено по умолчанию на всех компьютерах, входящих в состав домена. Чтобы включить удобный PIN-код для Windows 10 версии 1607, включите параметр групповой политики Включение входа в систему с помощью удобного PIN-кода.

Используйте параметры политики Сложность PIN-кода для управления PIN-кодами в Windows Hello для бизнеса.

Параметры групповой политики для Windows Hello для бизнеса

В приведенной ниже таблице перечислены параметры групповой политики, которые можно настроить для использования Windows Hello на рабочем месте. Эти параметры политики доступны в **** конфигурации **** пользователя и конфигурации компьютера в рамках политики административных шаблонов Windows компонентов Windows Hello для **** > **** > **** > бизнеса.

Начиная с Windows 10 версии 1709, расположение раздела сложности ПИН-кода групповой политики: сложность PIN-кода системы административных шаблонов > **** > **** > компьютерной конфигурации.

Не настроено. Устройство не Windows Hello для бизнеса для любого пользователя.

Включено: устройство подготавливает Windows Hello для бизнеса к работе с помощью ключей или сертификатов для всех пользователей.

Отключено: устройство не подготавливает Windows Hello для бизнеса к работе для пользователей.

Не задано: функция Windows Hello для бизнеса будет подготовлена к работе с помощью доверенного платформенного модуля, если он доступен, и с помощью программного обеспечения, если он недоступен.

Включено: функция Windows Hello для бизнеса будет подготовлена к работе с помощью доверенного платформенного модуля. Эта функция будет Windows Hello для бизнеса с помощью TPM 1.2, если не будет явно заданной опция их исключения.

Отключено: функция Windows Hello для бизнеса будет подготовлена к работе с помощью доверенного платформенного модуля, если он доступен, и с помощью программного обеспечения, если он недоступен.

Не настроен: Windows Hello для бизнеса регистрит ключ, используемый для локальной проверки подлинности.

Включено: Windows Hello для бизнеса регистрит сертификат входа с помощью ADFS, который используется для локальной проверки подлинности.

Отключено: Windows Hello для бизнеса регистрит ключ, используемый для локальной проверки подлинности.

Добавленная в Windows 10, версия 1703

Не настроен: Windows Hello для бизнеса не создает и не хранит секрет восстановления ПИН-кода. Сброс ПИН-кода не использует службу восстановления ПИН-кода на основе Azure.

Включено: Windows Hello для бизнеса использует службу восстановления ПИН-кода на основе Azure для сброса ПИН-кода.

Отключено: Windows Hello для бизнеса не создает и не хранит секрет восстановления ПИН-кода. Сброс ПИН-кода не использует службу восстановления ПИН-кода на основе Azure.

Дополнительные сведения об использовании службы восстановления ПИН-кода для сброса ПИН Windows Hello для бизнеса.

Не задано: биометрию можно использовать в качестве жеста вместо ПИН-кода.

Включено: биометрию можно использовать в качестве жеста вместо ПИН-кода.

Отключено: в качестве жеста можно использовать только ПИН-код.

Не задано: пользователи должны включить цифру в ПИН-код.

Включено: пользователи должны включить цифру в ПИН-код.

Отключено: пользователи не могут использовать цифры в ПИН-коде.

Не задано: пользователи не могут использовать строчные буквы в ПИН-коде.

Включено: пользователи должны включить в ПИН-код по крайней мере одну строчную букву.

Отключено: пользователи не могут использовать строчные буквы в ПИН-коде.

Не задано: в ПИН-код не может быть больше 127 символов.

Включено: в ПИН-коде не может быть больше указанного количества символов.

Отключено: в ПИН-код не может быть больше 127 символов.

Не задано: в ПИН-коде не может быть меньше 4 символов.

Включено: в ПИН-коде не может быть меньше указанного количества символов.

Отключено: в ПИН-коде не может быть меньше 4 символов.

Не задано: ПИН-код действует бессрочно.

Включено: задается срок действия ПИН-кода в днях (от 1 до 730). Чтобы ПИН-код действовал бессрочно, задайте этой политике значение 0.

Отключено: ПИН-код действует бессрочно.

Не задано: предыдущие ПИН-коды не сохраняются.

Отключено: предыдущие ПИН-коды не сохраняются.

Примечание. Текущий ПИН-код включен в журнал ПИН-кодов.Не задано: пользователи не могут включать специальные знаки в ПИН-код.

Включено: пользователи должны включить в ПИН-код по крайней мере один специальный знак.

Отключено: пользователи не могут включать специальные знаки в ПИН-код.

Не задано: пользователи не могут включать прописные буквы в ПИН-код.

Включено: пользователи должны включить в ПИН-код по крайней мере одну прописную букву.

Отключено: пользователи не могут включать прописные буквы в ПИН-код.

В настоящее время не поддерживается.

Параметры политики MDM для Windows Hello для бизнеса

В указанной ниже таблице представлены параметры политики управления мобильными устройствами (MDM), которые можно настроить для использования Windows Hello для бизнеса на рабочем месте. Для этих параметров политики MDM используется поставщик службы конфигурации (CSP) PassportForWork.

Начиная с Windows 10 версии 1607, все устройства имеют только один PIN-код, связанный с Windows Hello для бизнеса. Это означает, что на любой PIN-код на устройстве будет распространяться действие политик, указанных в поставщике служб конфигурации PassportForWork. Указанные значения имеют приоритет перед правилами любой сложности, заданными с помощью Exchange ActiveSync (EAS) или поставщика служб конфигурации DeviceLock.

True: функция Windows Hello для бизнеса будет подготовлена к работе для всех пользователей устройства.

False: пользователи не смогут подготовить Windows Hello для бизнеса к работе.

Примечание. Если вы включите функцию Windows Hello для бизнеса, а затем отключите ее, пользователи, которые уже настроили Windows Hello для бизнеса, смогут пользоваться ей и дальше, но не смогут настроить ее на других устройствах.True: функция Windows Hello для бизнеса будет подготовлена к работе с помощью доверенного платформенного модуля.

False: функция Windows Hello для бизнеса будет подготовлена к работе с помощью доверенного платформенного модуля, если он доступен, и с помощью программного обеспечения, если он недоступен.

Добавленная в Windows 10, версия 1703

True: модули TPM revision 1.2 не будут использоваться с Windows Hello для бизнеса.

False. Модули TPM revision 1.2 будут разрешены для использования с Windows Hello для бизнеса.

Добавленная в Windows 10, версия 1703

True: Windows Hello для бизнеса использует службу восстановления ПИН-кода на основе Azure для сброса ПИН-кода.

False: Windows Hello для бизнеса не создает и не хранит секрет восстановления ПИН-кода. Сброс ПИН-кода не использует службу восстановления ПИН-кода на основе Azure.

Дополнительные сведения об использовании службы восстановления ПИН-кода для сброса ПИН Windows Hello для бизнеса.

True: биометрию можно использовать в качестве жеста вместо ПИН-кода для входа в домен.

False: в качестве жеста для входа в домен можно использовать только ПИН-код.

Не настроено: пользователи могут выбрать, включить улучшенную защиту от подделок или нет.

True: улучшенная защита от подделок требуется на устройствах, которые поддерживают эту функцию.

False: пользователи не смогут включать улучшенную защиту от подделок.

0. Допустимы цифры.

1. Требуется по крайней мере одна цифра.

2. Цифры не допускаются.

0. Разрешены буквы нижнего регистра.

1. Требуется по крайней мере одна нижняя буква.

2. Письма нижнего регистра не допускаются.

0. Разрешены специальные символы.

1. Требуется по крайней мере один специальный символ.

2. Специальные символы не допускаются.

0. Разрешены буквы верхнего шкафа.

1. Требуется по крайней мере одно письмо верхнего шкафа.

2. Буквы верхнего шкафа не допускаются.

Максимальная длина, которую можно установить, равна 127. Максимальная длина не может быть меньше установленной минимальной.

Минимальная длина, которую можно установить, равна 4. Минимальная длина не может превышать установленную максимальную.

Целое число, представляющее собой период в днях, в течение которого используется ПИН-код, прежде чем для пользователя отобразится запрос о его изменении. Максимальное значение для этого параметра политики— 730. Минимальное значение для этого параметра политики — 0. Если эта политика установлена до 0, пин-код пользователя никогда не истекает.

Значение Integer, которое указывает количество прошлых ПИН-данных, которые могут быть связаны с учетной записью пользователя, которую нельзя повторно использовать. Максимальное значение для этого параметра политики— 50. Минимальное значение для этого параметра политики — 0. Если значение этой политики равно 0, предыдущие ПИН-коды не сохраняются.

В настоящее время не поддерживается.

В Windows 10 версии 1709 и более поздней версии, если политика не настроена на явное требовать буквы или специальные символы, пользователи могут дополнительно установить альфа-код. Перед версией 1709 пользователь должен установить числовую ПИН-код.

Конфликты политик из нескольких источников политики

Windows Hello для бизнеса предназначена для того, чтобы управлять групповой политикой или MDM, но не сочетанием обоих. Если политики устанавливаются из обоих источников, это может привести к неоднозначным результатам того, что фактически выполняется для пользователя или устройства.

Политики для Windows Hello для бизнеса применяются с помощью следующей иерархии: политика группы пользователей > политика группы компьютеров > MDM пользователя > MDM устройства > блокировки устройств.

Политика включить функции и политика доверия сертификата сгруппируются и применяются из одного источника (GP или MDM), на основе вышеуказанного правила. Политика Использования паспорта для работы используется для определения источника политики выигрыша.

Все политики сложности ПИН-кода группуются отдельно от включить функции и применяются из одного источника политики. Использование аппаратного устройства безопасности и применение requireSecurityDevice также сгруппировали вместе с политикой сложности ПИН-кода. Разрешение конфликтов для других Windows Hello для бизнеса применяются на основе политики.

Windows Hello для логики разрешения конфликтов бизнес-политики не соблюдается политика ControlPolicyConflict/MDMWinsOverGP в CSP политики.

- Использование Windows Hello для бизнеса — включено

- Сертификат пользователя для локальной проверки подлинности — включен

- UsePassportForWork — отключено

- UseCertificateForOnPremAuth — отключено

- MinimumPINLength — 8

- Цифры — 1

- LowercaseLetters — 1

- SpecialCharacters — 1

- Использование Windows Hello для бизнеса — включено

- Использование сертификата для локальной проверки подлинности — включено

- MinimumPINLength — 8

- Цифры — 1

- LowercaseLetters — 1

- SpecialCharacters — 1

Использование Windows Hello для бизнеса с Azure Active Directory

Существует 3 сценария использования Windows Hello для бизнеса в организациях, где имеется только Azure AD.

Если вы хотите использовать Windows Hello для бизнеса с сертификатами, вам потребуется система регистрации устройств. Это означает, что вы должны настроить Configuration Manager, Microsoft Intune или совместимую стороннюю систему MDM и разрешить регистрацию устройств. Это обязательное предварительное условие использования Windows Hello для бизнеса с сертификатами, независимо от поставщика удостоверений (IDP), поскольку система регистрации должна подготавливать устройства с необходимыми сертификатами.

А вы знали, что с функцией Windows Hello, авторизация на вашем устройстве на базе Windows 10 займет менее двух секунд? Биометрические сенсоры позволяют Windows Hello мгновенно распознать ваше лицо или отпечатки пальцев и разблокировать ваш девайс без ввода пароля.

Для начала проверьте, поддерживает ли ваше устройство технологию Windows Hello:

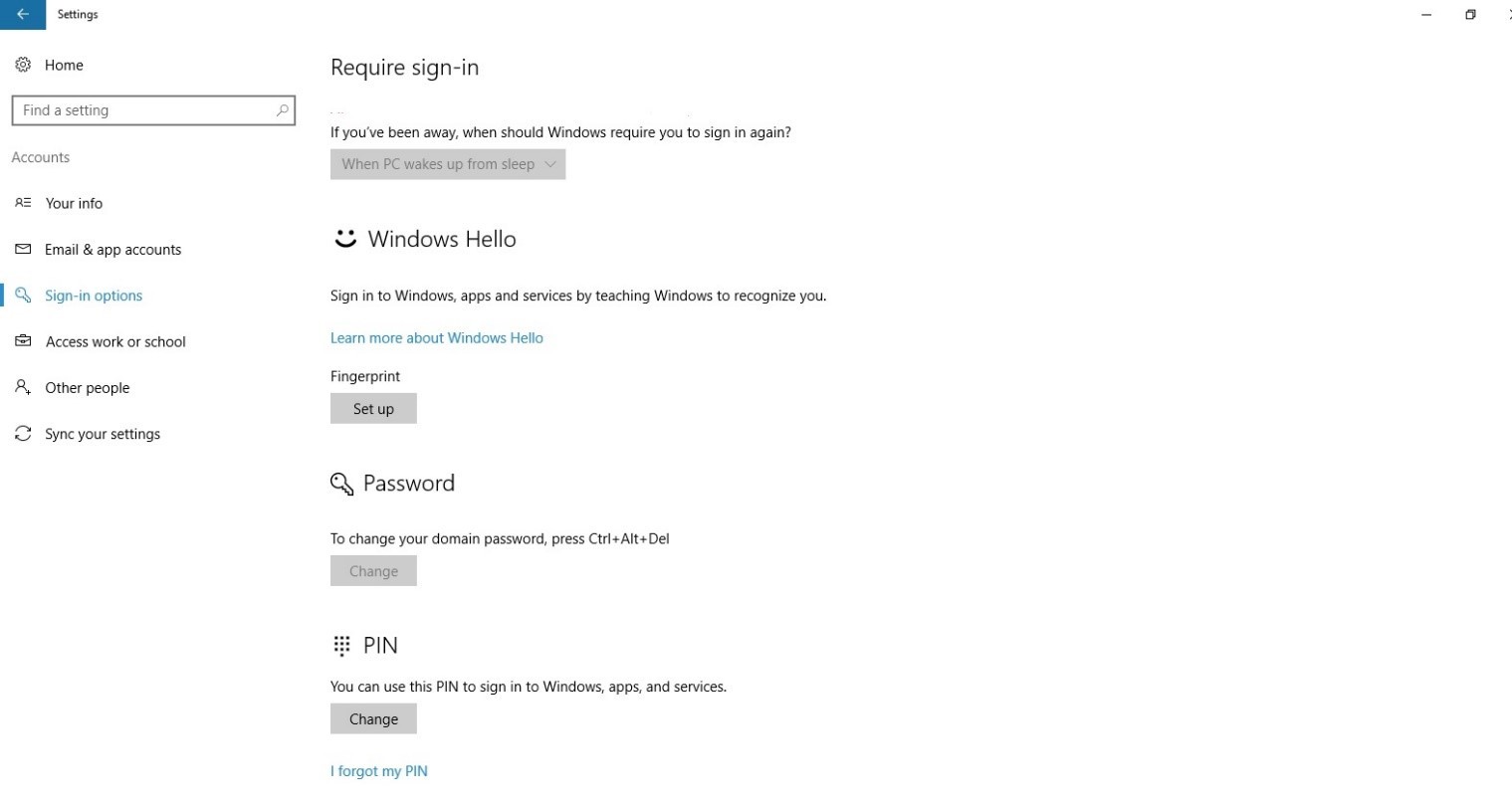

Открываем «Параметры» (можно просто нажать горячие клавиши Windows + I), затем «Учетные записи», выбираем «Параметры входа» и в самом верху страницы нам улыбнется Windows Hello.

Если опция неактивна, не огорчайтесь. Конечно, можно купить современный компьютер, но можно обойтись сканером отпечатков пальцев или внешней камерой, которые позволят воспользоваться преимуществами Windows Hello.

Как настроить Windows Hello:

Снова открываем «Параметры», затем «Учетные записи», выбираем «Параметры входа» и под заголовком Windows Hello нажимаем кнопку «Настройка». Введите PIN по запросу системы или создайте новый, если вы это еще не сделали. Этот код может понадобиться в качестве альтернативного варианта авторизации.

Чтобы научить Windows узнавать ваше лицо, нужно будет просто смотреть в экран. Для настройки сканера отпечатков, приложите палец к сенсору. Здесь же вы сможете в любое время улучшить распознавание лица или добавить дополнительные отпечатки.

Как настроить несколько учетных записей:

Заходим в «Параметры», потом в разделе «Учетные записи» выбираем пункт «Семья и другие люди». Здесь вы найдете опции «Добавить члена семьи» и «Добавить пользователя для этого компьютера». Достаточно ввести адрес электронной почты для выбранного аккаунта Microsoft.

Выйдите из системы и попросите войти другого пользователя. После авторизации он сможет настроить свою учетную запись, в том числе и параметры Windows Hello.

Хотите узнать больше – почитайте о Windows Hello и о том, как Windows Hello защищает конфиденциальность. Удачи!

Примечание. 1) Обращаем внимание, что для Windows Hello требуется специальное оборудование, например, сканер отпечатков пальцев, инфракрасный сенсор или другой биометрический сенсор и совместимое устройство. 2) С Windows Hello от обнаружения лица или отпечатка до успешной авторизации проходит менее двух секунд, что короче средней продолжительности ввода пароля.

Windows 10 поддерживает использование биометрии. Он уже поддерживает PIN-код, пароль и пароль изображения на всех компьютерах, но при наличии соответствующего оборудования Windows 10 также поддерживает сканирование лица, сканирование радужной оболочки глаза и сканирование отпечатков пальцев. Эти настройки можно найти в разделе «Настройки»> «Аккаунты»> «Параметры входа» . Но иногда, даже если имеется аппаратное обеспечение для поддержки этой функции, называемой Windows Hello, вы можете не найти опции, доступные для включения этой функции. В этом посте показано, как включить или отключить вход пользователей домена в Windows 10 с помощью биометрии с использованием реестра или GPEDIT.

Разрешить пользователям домена вход в систему с использованием биометрии

Я рекомендовал вам создать точку восстановления системы. Это связано с тем, что при выполнении таких модификаций есть вероятность, что что-то сломается на стороне программного обеспечения вашего компьютера. Или, если у вас нет привычки создавать точку восстановления системы, я бы действительно рекомендовал вам часто ее создавать.

Использование редактора реестра

Нажмите комбинацию кнопок WINKEY + R, чтобы запустить утилиту Run, введите regedit и нажмите Enter. После открытия редактора реестра перейдите к следующему

HKEY_LOCAL_MACHINE \ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ \ Политики \ Microsoft \ Биометрия \ Поставщик учетных данных

Теперь щелкните правой кнопкой мыши на правой боковой панели и выберите New> DWORD (32-bit) Value.

Установите имя этого вновь созданного DWORD как Учетные записи домена .

Дважды щелкните по вновь созданному DWORD и установите его значение как 1 . Это позволит разрешить пользователям домена входить в Windows 10 с использованием биометрии .

Значение 0 запрещает пользователям домена вход в Windows 10 с использованием биометрии.

Выйдите из редактора реестра и перезагрузите компьютер, чтобы изменения вступили в силу.

Использование редактора групповой политики

Нажмите комбинацию кнопок WINKEY + R, чтобы запустить утилиту Run, введите gpedit.msc и нажмите Enter. После открытия редактора групповой политики перейдите к следующему параметру:

Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Биометрия

Теперь на правой боковой панели дважды щелкните следующие записи и установите переключатель Включено для всех них,

- Разрешить использование биометрии.

- Разрешить пользователям входить в систему с помощью биометрии.

- Разрешить пользователям домена входить в систему с использованием биометрии.

Выйдите из редактора групповой политики и перезагрузите компьютер, чтобы изменения вступили в силу. Это активирует настройку.

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

- Пароли могут быть трудны для запоминания, и пользователи часто повторно используют пароли на нескольких сайтах.

- Взломы сервера могут раскрывать симметричные сетевые учетные данные.

- Пароли могут подлежать атакам с повторением пакетов.

- Пользователи могут непреднамеренно предоставить свой пароль вследствие фишинга.

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

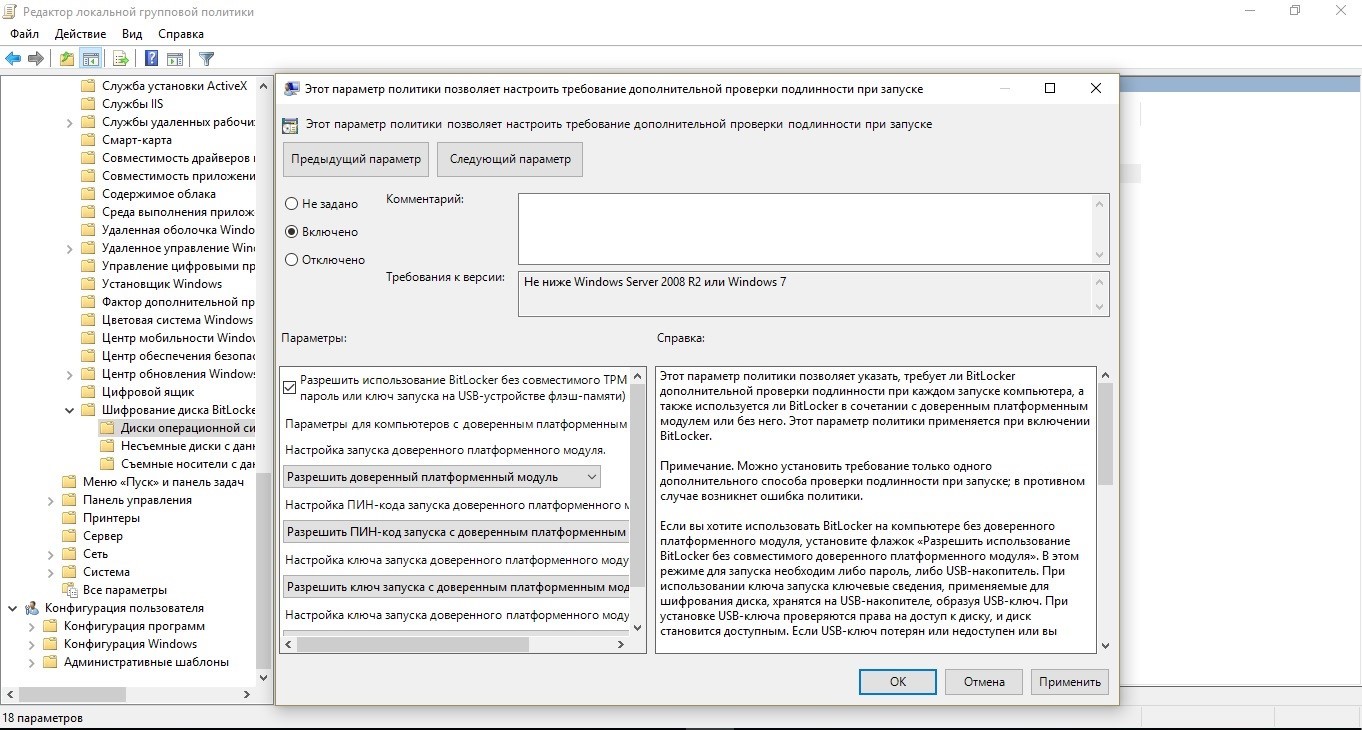

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.

Читайте также: