Windows не удалось применить параметры group policy registry

Обновлено: 04.07.2024

Всё о PowerShell в Windows и на Linux. Системное администрирование Windows

В этом руководстве я постараюсь рассказать вам о типичных причинах, по которым объект групповой политики (GPO) не может быть применён к организационном подразделении (OU), конкретному компьютеру или пользователю домена. Думаю, эта статья будет полезна как новичкам, так и IT-специалистам для понимания работы и архитектуры GPO. Прежде всего, я расскажу о возможных проблемах применения GPO, связанных с настройками политики на уровне домена, вместо устранения проблем с GPO на клиентах. Практически все параметры, описанные в статье, настраиваются с помощью Консоли управления групповыми политиками (GPMC.msc).

Управление областью действия GPO

Если параметр политики не применяется к клиенту, проверьте область действия GPO. Если вы настраиваете параметр в разделе Computer Configuration («Конфигурация компьютера»), ваша групповая политика должна быть сопряжена с организационным подразделением (OU) объектов компьютеров. То же самое верно, если вы установите свои параметры в разделе User configuration («Конфигурации пользователя»).

Также убедитесь, что объект, к которому вы пытаетесь применить свой GPO, находится в правильном контейнере AD (OU) компьютеров или пользователей. Если у вас много объектов и вы не можете вспомнить, в каком организационном подразделении находится нужный вам пользователь или компьютер, то вы можете выполнить поиск по объектам в своём домене. После выполнения поиска, чтобы узнать, в какое организационное подразделение (OU) помещён найденный объект, дважды кликните на него, перейдите на вкладку Object («Объект»), где в поле «Каноническое имя объекта» вы увидите полный путь, включающий имя организационного подразделения.

Это означает, что целевой объект должен находиться в подразделении, с которым связана политика (или во вложенном контейнере AD).

Фильтрация безопасности в GPO

Проверьте настройки Security Filtering («фильтрации безопасности») в своей политике. По умолчанию для всех новых объектов GPO в домене включены разрешения для группы Authenticated Users («Прошедшие проверку»). В эту группу входят все пользователи и компьютеры в домене. Это означает, что политика будет применяться ко всем пользователям и компьютерам в пределах её области действия.

Если вы хотите изменить фильтрацию безопасности, чтобы применить политику только к членам определённой группы безопасности (или определенным пользователям/компьютерам), удалите «Authenticated Users» из списка фильтрации безопасности и убедитесь, что целевой объект (пользователь или компьютер) добавлен в нужную вам группу AD. Также убедитесь, что группа, которую вы добавили в фильтр безопасности, имеет разрешения Read и Apply group policy с установленным флажком Allow («Разрешить») в GPO → Delegation → кнопка Advanced (GPO → Делегирование → кнопка «Дополнительно»).

Если вы используете нестандартные фильтры безопасности GPO, убедитесь, что нет явного запрета на использование GPO для целевых групп (Deny).

Фильтрация GPO WMI

В объекте групповой политики можно использовать специальные фильтры WMI. Таким образом, вы можете применить политику к своим компьютерам на основе некоторого запроса WMI. Например, вы можете создать фильтр WMI GPO для применения политики только к компьютерам с определённой версией Windows, к компьютерам в определённой IP-подсети, только к ноутбукам и так далее.

При использовании фильтрации WMI групповой политики убедитесь, что ваш запрос WMI верен. Он должен выбирать только те системы, которые вам нужны, и ни один целевой компьютер не исключается. Вы можете протестировать свой WMI-фильтр на компьютерах с помощью PowerShell:

Если запрос возвращает какие-либо данные, то к этому компьютеру будет применён фильтр WMI.

Статус GPO

Проверьте статус GPO на вкладке Details свойств политики в GPMC.msc. Обратите внимание на значение в раскрывающемся списке GPO Status («Состояние объекта групповой политики»).

Как видите, доступно 4 варианта:

- All settings disabled (Все настройки отключены) — все настройки политики отключены (GPO не применяется);

- Computer configuration settings disabled (Параметры конфигурации компьютера отключены) — параметры только из конфигурации компьютера вашего GPO не применяются;

- User configuration settings disabled (Параметры конфигурации пользователя отключены) — параметры из раздела конфигурации пользователя не применяются;

- Enabled (Включено) — все настройки GPO применяются к целевым объектам AD (значение по умолчанию).

Делегирование групповой политики

Разрешения, настроенные для политики, отображаются на вкладке «Делегирование» объекта групповой политики. Здесь вы можете увидеть, какие члены группы могут изменять параметры этого объекта групповой политики и применяется ли к ним политика. Вы можете предоставить права на управление GPO с этой консоли или с помощью мастера делегирования Active Directory в ADUC. Если есть разрешение на доступ Enterprise Domain Controllers («Контроллеры домена предприятия»), эта политика может быть реплицирована между контроллерами домена Active Directory (обратите внимание на это, если у вас есть какие-либо проблемы репликации политики между контроллерами домена). Обратите внимание, что разрешения на вкладке «Делегирование» соответствуют разрешениям NTFS, назначенным каталогу политики в папке SYSVOL.

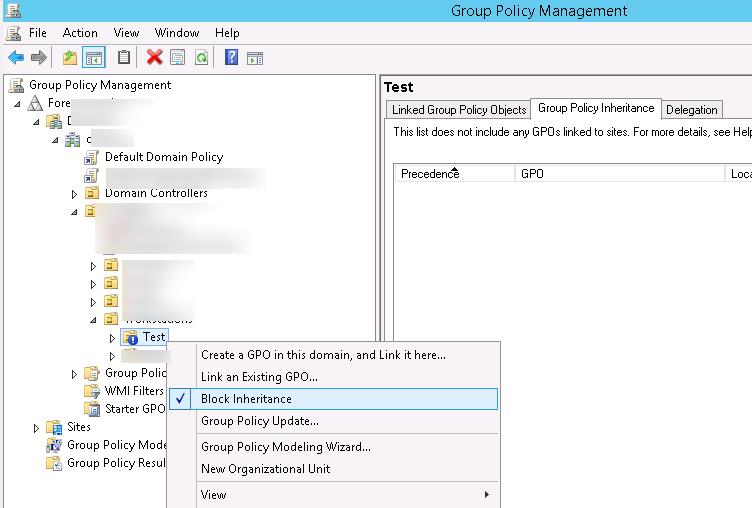

Блокирование наследования и принудительное применение в ссылке групповой политики

Наследование — одна из основных концепций GPO. По умолчанию политики высокого уровня применяются ко всем вложенным объектам в иерархии домена. Однако администратор может заблокировать применение всех унаследованных политик к определённому подразделению. Для этого щёлкните правой кнопкой мыши подразделение в консоли управления групповыми политиками и выберите Block inheritance («Заблокировать наследование»).

Подразделения с включённой опцией заблокированного наследования отмечены синим восклицательным знаком в консоли.

Если политика не применяется к клиенту, проверьте, не принадлежит ли он подразделению с заблокированной опцией наследования.

Обратите внимание, что политики домена с включённым свойством Enformed применяются даже к подразделениям с заблокированным параметром наследования (вы можете увидеть унаследованные политики, применённые к контейнеру, на вкладке Group Policy Inheritance).

Область действия GPO и порядок приоритетной обработки (LSDOU)

Чтобы запомнить порядок, в котором групповые политики применяются в домене, запомните аббревиатуру LSDOU. GPO применяются к клиентам в следующем порядке:

- Политики локального компьютера (Local), настроенные в gpedit.msc (Редактор локальной групповой политики);

- GPO уровня сайта (Site);

- GPO уровня домена (Domain).

- Объекты групповой политики с уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Это означает, что если вы включите какой-либо параметр Windows на уровне домена, он может быть отключён другой политикой на уровне организационного подразделения (если представить иерархию AD, то чем ближе в этой иерархии групповая политика к объекту, тем выше у неё приоритет).

При использовании опции Forced («Принудительно») приоритет будет отдаваться политике, стоящей выше в иерархии домена (например, если для политики домена по умолчанию включён параметр Forced («Принудительно»), она будет иметь более высокий приоритет, чем любой другой объект групповой политики).

Администратор также может изменить порядок обработки политики с помощью консоли GPMC (Управление групповой политикой). Для этого выберите подразделение и перейдите на вкладку Linked Group Policy Objects («Связанные объекты групповой политики»). Там вы увидите список GPO, применённых к этому OU с указанным приоритетом. Политики обрабатываются в обратном порядке (снизу вверх). Это означает, что в последнюю очередь будет применяться политика с Link Order 1 (Порядком ссылки 1). Вы можете изменить приоритет GPO, используя стрелки в левом столбце, и переместить политику вверх или вниз в списке.

Link Enabled Setting («Связь включена») для GPO

Для любого объекта GPO, связанного с организационным подразделением AD, может быть включена или отключена опция Link Enabled («Связь включена»). Если связь отключена, её значок становится серым. Когда связь отключена, политика не применяется к клиентам, но ссылка на объект GPO не удаляется из иерархии домена. Вы можете включить связь в любое время.

Как включить GPO Loopback Processing Mode (режим обработки замыкания GPO)

Если вы включили Loopback Processing mode («Режим обработки замыкания»), вы можете применить настройки из раздела «Конфигурация пользователя» к объекту компьютера. Вы можете включить режим кольцевой обработки в следующем разделе редактора GPO: Computer Configuration → Policies → Administrative Templates → System → Group Policy → Configure user Group Policy Loopback Processing mode (в русифицированной версии Конфигурация компьютера → Политики → Административные шаблоны → Система → Групповая политика → Настройка режима обработки замыкания пользовательской групповой политики). Например, если вы включите обработку обратной связи политики, зададите некоторые параметры в разделе «Конфигурация пользователя» и свяжете политику с подразделением с объектами компьютеров, эти параметры политики будут применены к выполнившим вход пользователям.

Этот режим обработки замыкания политики имеет два возможных значения:

- Merge («Слияние») – сначала к пользователю применяется объект групповой политики на основе местоположения пользователя, а затем применяется объект групповой политики, связанный с компьютером. В случае конфликта политик OU пользователя и компьютера, политика компьютера будет иметь более высокий приоритет.

В этом режиме политика запускается дважды, обратите внимание на это при использовании сценариев входа в систему. - Replace («Замена») – к пользователю будут применяться только политики, назначенные подразделению, содержащему компьютер, на котором пользователь вошёл в систему.

Устранение неполадок GPO на стороне клиента

Вы можете диагностировать применение GPO на стороне клиента с помощью gpresult, rsop.msc или Просмотра событий Windows (eventvwr.msc).

Чтобы увидеть журнал событий применения групповых политик, откройте Event Viewer («Просмотр событий»), это можно сделать с помощью команды:

В средстве просмотра событий вы можете фильтровать события по источнику для этого нажмите «Создать настраиваемое представление» и в качестве источника выберите GroupPolicy (Microsoft-Windows-GroupPolicy).

Вы увидите журнал событий, связанных с применением групповых политик:

Такого же результата вы можете достичь если в окне Event Viewer («Просмотр событий») перейдёте по пути Applications and Services Logs → Microsoft → Windows → Applications and Services Logs → Group Policy → Operational (в русскоязычной версии это Журналы приложений и служб → Microsoft → Windows → Group Policy → Operational.

Вы также можете прочитать статью «Устранение неполадок, связанных с медленной обработкой GPO и снижением скорости входа в систему», в которой описаны некоторые дополнительные принципы диагностики объектов групповой политики.

Подводя итог, я рекомендую сделать структуру GPO как можно более простой и не создавать ненужных политик. Используйте прозрачную схему именования политик: имя должно чётко указывать, для чего предназначен объект групповой политики.

У некоторых компьютеров под управлением Windows Vista, Windows Server 2008, Windows Server 2008 R2 или Windows 7.

Настроить некоторые параметры групповой политики в домене.

Эти параметры групповой политики применяются к компьютерам.

Имя журнала: приложения

Источник: Групповой политики реестра

Код события: 8194

Категория задачи: (2)

Ключевые слова: классический

Компьютер: <имя_компьютера>

Описание: Клиентское расширение не удалось удалить параметры политики пользователя «Имя домена », поскольку он вызвал ошибку с кодом "0x8007000d данные являются недопустимыми.» Файл трассировки для получения дополнительных сведений см.

Причина

Эта проблема возникает, так как клиентских расширений групповой политики будет пытаться загрузить файл журнала, который сохраняется в следующем расположении:

Тем не менее некоторые файлы журнала, повреждена или недоступна. Таким образом соответствующие параметры групповой политики не применяются успешно.

Решение

Сведения об исправлении

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте это исправление только в тех случаях, когда наблюдается проблема, описанная в данной статье. Это исправление может проходить дополнительное тестирование. Таким образом если вы не подвержены серьезно этой проблеме, рекомендуется дождаться следующего пакета обновления, содержащего это исправление.

Если исправление доступно для скачивания, имеется раздел "Пакет исправлений доступен для скачивания" в верхней части этой статьи базы знаний. Если этот раздел не отображается, обратитесь в службу поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Чтобы получить полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание, посетите следующий веб-сайт корпорации Майкрософт:

Примечание. В форме "Пакет исправлений доступен для скачивания" отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Чтобы применить это исправление, необходимо использовать одну из следующих операционных систем:

Пакет обновления 1 (SP1) для Windows Vista

Windows Vista с пакетом обновления 2 (SP2)

Windows Server 2008

Windows Server 2008 с пакетом обновления 2 (SP2)

Windows Server 2008 R2

Чтобы получить дополнительные сведения о получении пакета обновления для Windows Vista, щелкните следующий номер статьи базы знаний Майкрософт:

как получить последний пакет обновления для Windows Vista

Дополнительные сведения о том, как получить пакет обновления для Windows Server 2008, щелкните следующий номер статьи базы знаний Майкрософт:

Как получить последний пакет обновления для Windows Server 2008

Необходимость перезагрузки

Не требуется перезагружать компьютер после установки данного исправления.

Сведения о замене исправлений

Это исправление не заменяет ранее выпущенные исправления.

Сведения о файлах

Английский (США) версия данного исправления устанавливает файлы с атрибутами, указанными в приведенных ниже таблицах. Дата и время для файлов указаны в формате UTC. Дата и время для файлов на локальном компьютере отображаются в местном времени с вашим текущим смещением летнего времени (DST). Кроме того, при выполнении определенных операций с файлами, даты и время могут изменяться.

Примечания к сведениям о файле Windows Vista и Windows Server 2008

Важно. Исправления для Windows Server 2008 и Windows Vista исправления включены в те же пакеты. Однако только «Windows Vista» отображается на странице запрос исправления. Для получения пакета исправлений, который применяется к одной или обеих операционных систем, установите исправления, перечисленные в разделе «Windows Vista» на странице. Всегда смотрите раздел "Информация в данной статье относится к следующим продуктам" статьи для определения фактических операционных систем, к которым применяется каждое исправление.

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить путем проверки номера версий файлов, как показано в следующей таблице.

1 Пакет обновления интегрируется в окончательной версии Windows Server 2008. Таким образом файлов выпуска RTM относятся только к системе Windows Vista. Файлов выпуска RTM выглядят следующим образом: 6.0.0000. номер версии xxxxx .

Как восстановить поврежденную групповую политику в Windows 10

Восстановление поврежденной групповой политики в Windows 10

Мы начнем с основного предложения, а затем продвинемся дальше. Вам нужно будет запустить его на компьютере с правами администратора.

1] Выполнить восстановление системы

Выполните восстановление системы и посмотрите, поможет ли это вам.

2] Запустите DISM Tool

Когда вы запускаете инструмент DISM (Управление развертыванием образов и обслуживанием), он восстанавливает образ системы Windows и хранилище компонентов Windows в Windows 10. Это обеспечит восстановление папок и файлов, если они отсутствуют или повреждены. Все системные несоответствия и повреждения должны быть исправлены.

Если это не помогает, возможно, вам нужно запустить DISM с хорошим источником, который может быть на внешнем диске, используя следующие команды:

Замените C: \ RepairSource \ Windows на местоположение вашего источника восстановления

Чтобы восстановить автономный образ, используя подключенный образ в качестве источника восстановления, используйте:

Посмотрите, решило ли это проблему.

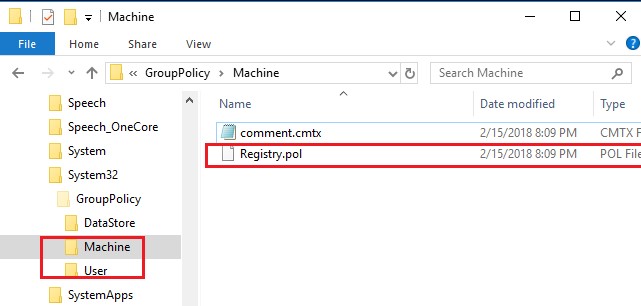

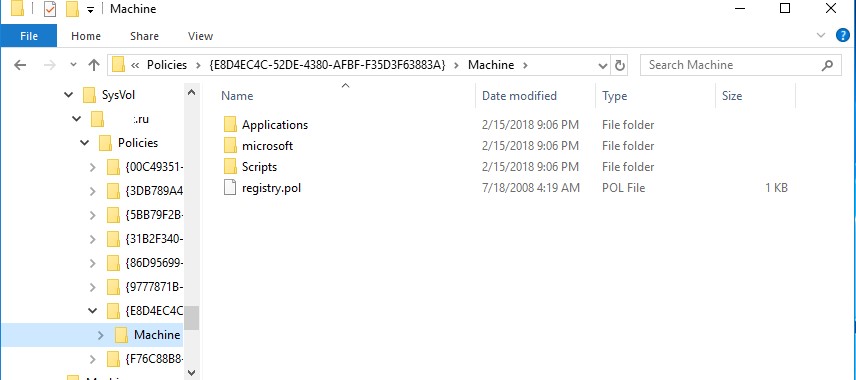

3] Удалить и восстановить отсутствующий файл registry.pol

Все параметры групповой политики хранятся в файле registry.pol. Если этот файл отсутствует, любые изменения, отправленные клиенту, вообще не будут отражены. Хорошей новостью является то, что вы можете воссоздать его. Просто чтобы убедиться, что файл удален, даже если он существует.

Проверьте, есть ли у него файл registry.pol. Удалите его навсегда, используя Shift + Delete.

Чтобы восстановить его, откройте PowerShell с правами администратора. (Win + Х + А)

Выполните следующую команду:

Это повторно создаст групповую политику и заново создаст файл групповой политики.

4] Сброс групповой политики по умолчанию

Существует несколько способов сброса групповой политики по умолчанию. Это позволит убедиться, что если возникнут какие-либо проблемы из-за текущих настроек, они будут решены. Вы можете использовать gpupdate или secedit, чтобы сделать это.

5] Восстановить файл secedit.sdb

Перезагрузите компьютер, и он автоматически заново создаст файл.

Этот пост покажет вам, как сбросить Windows 10, если вы когда-либо чувствуете необходимость.

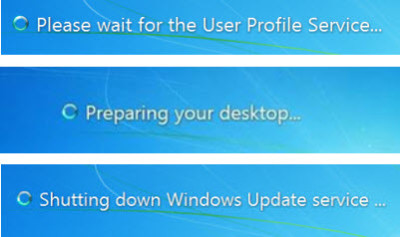

Методика диагностики причин долгого применения GPO в Windows

Медленная загрузка компьютера, вызванная долгим применением групповых политик, является одной из частых проблем в домене, на которые жалуются пользователи. С точки зрения пользователя компьютер загружается очень долго, и как будто зависает на несколько минут на этапе «Применение параметров компьютера / пользователя». В этой статье я попробую собрать полезные диагностические инструменты и приемы, позволяющие администратору выявить причины медленного применения GPO на компьютерах домена.

На самом деле причин, из-за которых на компьютере долго применяются групповые политики может быть множество: это и проблемы с DNS, доступностью и скоростью подключения к DC, неправильной настройкой сайтов AD или проблемы с репликацией, неверно настроенные групповых политики и кривые скрипты и т.п. Проблематично описать универсальный алгоритм по диагностике всех этих проблем. При решении таких проблем, как правило, большую роль имеет опыт и навыки специалиста, производящего диагностику. В этой статье мы остановимся только на диагностики проблем, связанных с самими механизмами работы GPO и клиента GPClient.

Блокирование наследования групповой политик

Перезагрузите компьютер и проверьте, сохранилась ли проблема с долгим применением GPO. Если сохранилась, вероятнее всего проблема с самим компьютером или локальными политиками (попробуйте их сбросить на дефолтные).

В Windows на экране загрузки системы можно включить отображение расширенной статусной информации, позволяющей пользователям и администратору визуально понять на каком этапе загрузки компьютера наблюдается наибольшая задержка. При включении данной политики, в том числе, начинает отображаться информация о применяемых компонентах GPO.

Включить эту политику можно в следующем разделе GPO:

Этот же параметр можно активировать через реестр, создав в ветке HKEY_LOCAL_MACHINE\SOFTWARE Microsoft \Windows \CurrentVersion\ Policies\System параметр типа DWORD с именем verbosestatus и значением 1.

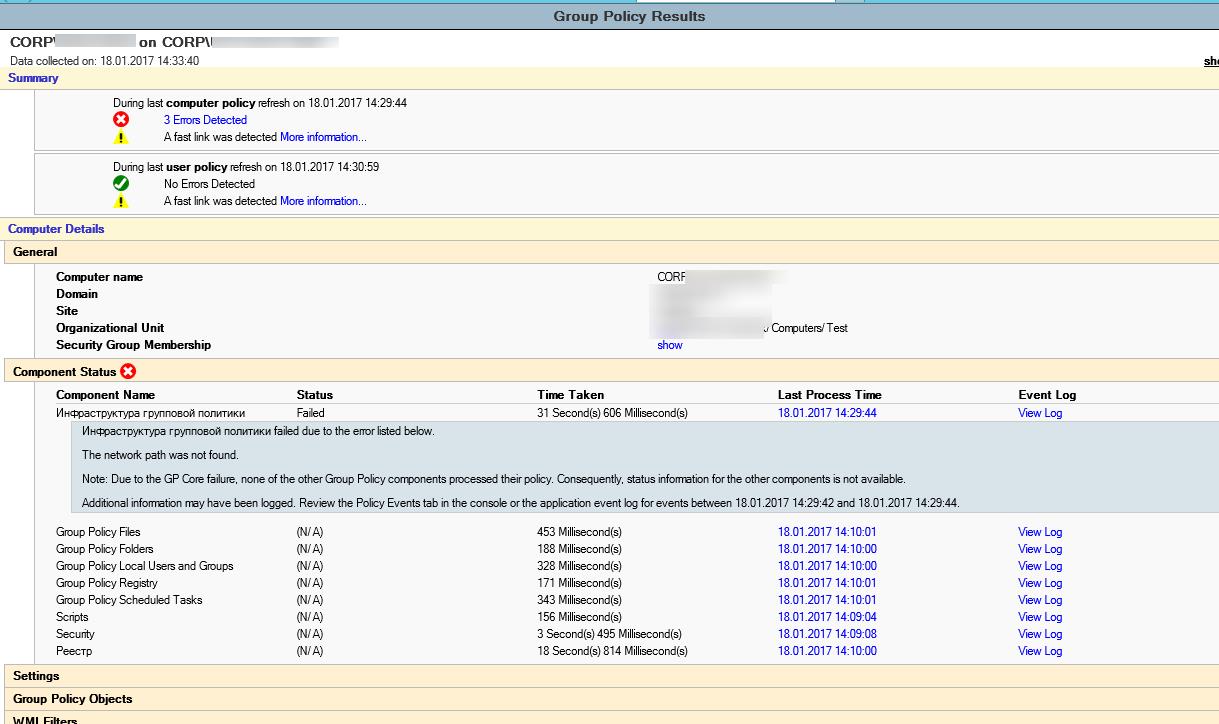

Отчет GPResult

Результирующую политику, которая была применена к компьютеру, стоит проанализировать с помощью HTML отчета gpresult, создать который можно такой командой, запущенной с правами администратора:

gpresult /h c:\ps\gpreport.html

Этот отчет достаточно удобен для анализа и может содержать ссылки на различные ошибки при применении GPO.

Group Policy Files (N/A) 453 Millisecond(s) 18.01.2017 14:10:01 View Log

Group Policy Folders (N/A) 188 Millisecond(s) 18.01.2017 14:10:00 View Log

Group Policy Local Users and Groups (N/A) 328 Millisecond(s) 18.01.2017 14:10:00 View Log

Group Policy Registry (N/A) 171 Millisecond(s) 18.01.2017 14:10:01 View Log

Group Policy Scheduled Tasks (N/A) 343 Millisecond(s) 18.01.2017 14:10:01 View Log

Scripts (N/A) 156 Millisecond(s) 18.01.2017 14:09:04 View Log

Security (N/A) 3 Second(s) 495 Millisecond(s) 18.01.2017 14:09:08 View Log

Реестр (N/A) 18 Second(s) 814 Millisecond(s) 18.01.2017 14:10:00 View Log

Анализ событий от Group Policy в системных журналах Windows

В журнале приложений о медленном применении политик может свидетельствовать событие с EventID 6006 от источника Winlogon с текстом:

Судя по данному событию, пользователю пришлось ждать применения групповых политик при загрузке компьютера в течении почти часа…

Для анализа времени применения политик будут полезны следующие EventID:

При анализе журнала стоит также обращать на время, прошедшее между двумя соседними событиями, это может помочь обнаружить проблемный компонент.

Отладочный журнал службы GPSVC

В некоторых ситуациях бывает полезным включить ведение отладочного журнала обработки GPO — gpsvc.log. С помощью временных меток в файле gpsvc.log можно найти компоненты GPO, которые долго отрабатывали.

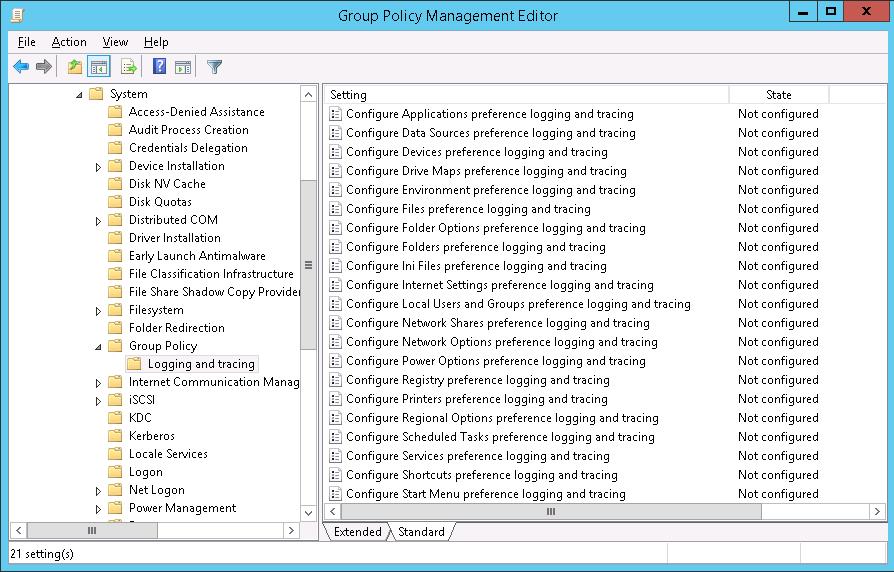

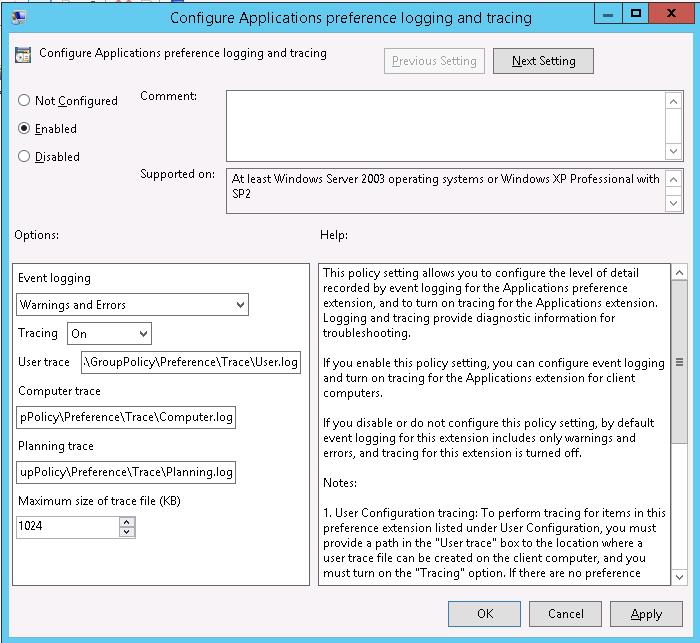

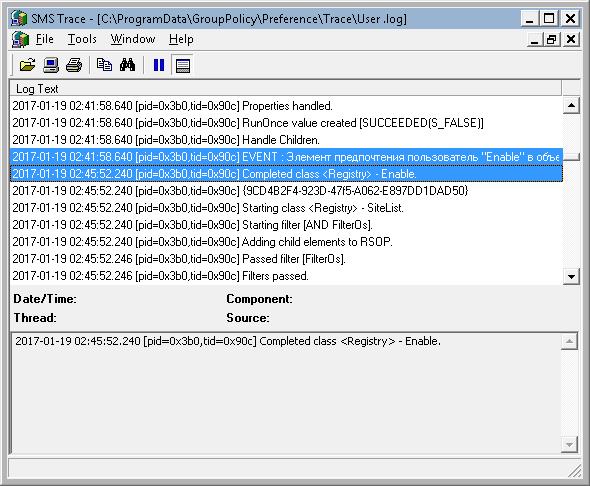

Отладочные журналы Group Policy Preferences

Как вы видите, доступные индивидуальные настройки для каждого CSE. В настройках политики можно указать тип событий, записываемых в журнал (Informational, Errors, Warnings или все), максимальный размер журнала и местоположение лога:

После сбора логов нужно проанализировать их на ошибки, а также попытаться найти соседние события, время между которыми отличается на несколько минут.

Итак, в этой статье мы рассмотрели основные способы диагностики проблем долгого применения групповых политик на компьютерах домена. Надеюсь, статья будет полезной.

Сброс настроек локальной групповой политики в Windows

Одним из основных инструментов тонкой настройки параметров пользователя и среды Windows являются групповые политики — GPO (Group Policy Object). На сам компьютер и его пользователей могут действовать доменные групповые политики (если компьютер состоит в домене Active Directory) и локальные (эти политики настраиваются локально на компьютере). Однако некорректная настройка некоторых параметров GPO может привести к различным проблемам: невозможность подключить принтер, запрет на подключение USB накопителей, ограничение сетевого доступа некорректными настройками брандмауэра Windows, запрета на установку или запуск любых приложений (через политики SPR или AppLocker) или на локальный или удаленный вход на компьютеры.

Если администратор не может локально войти в систему, или не знает точно какая из примененных им настроек GPO вызывает проблему, приходится прибегать к аварийному сценарию сброса настроек групповых политик на настройки по-умолчанию. В “чистом” состоянии ни один из параметров групповых политик не задан.

В этой статье мы покажем несколько методов сброса настроек параметров локальных и доменных групповых политик к значениям по умолчанию. Эта инструкция является универсальной и может быть использована для сброса настроек GPO на всех поддерживаемых версиях Windows: начиная с Windows 7 и заканчивая Windows 10, а также для всех версий Windows Server 2008/R2, 2012/R2 / 2016 и 2019.

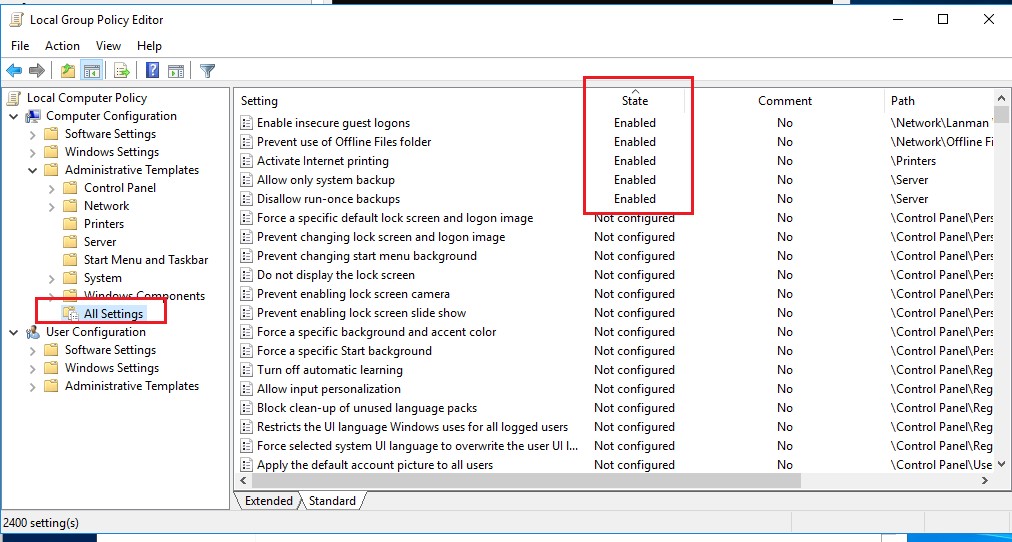

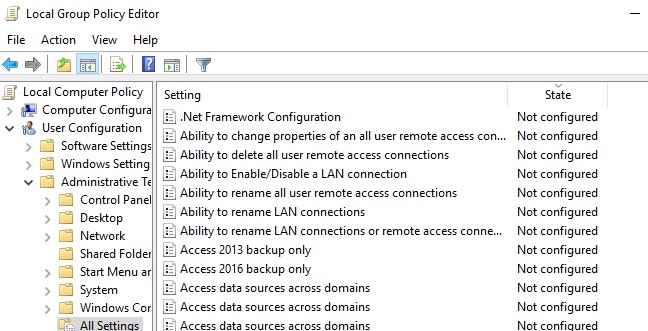

Сброс параметров локальной групповой политики с помощью редактора gpedit.msc

Этот способ предполагает использование графической консоли редактора локальной групповой политики gpedit.msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях Windows 10.

Аналогично измените настройки параметров в пользовательском разделе локальных политик (User Configuration/ Конфигурация пользователя). Так можно отключить действие всех настроек административных шаблонов GPO.

Указанный выше способ сброса групповых политик в Windows подойдет для самых “простых” случаев. Некорректные настройки групповых политик могут привести к более серьезным проблемам. Например, невозможность запустить оснастку gpedit.msc или вообще любых программ, потери административных прав на компьютере, или запрета на локальный вход в систему. В таких случаях приходится сбрасывать сохраненные настройки GPO в локальных файлах на компьютере.

Файлы групповых политик Registry.pol

Архитектура групповых политик Windows основана на специальных файлах Registry.pol. Данные файлы хранят параметры реестра, которые соответствуют тем или иным настройкам GPO. Пользовательские и компьютерные настройки политик хранятся в разных файлах Registry.pol.

При загрузке компьютера Windows загружает содержимое файла \Machine\Registry.pol в ветку системного реестра HKEY_LOCAL_MACHINE (HKLM). Содержимое файла \User\Registry.pol импортируется в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в систему.

Когда вы открываете консоль редактора GPO, она загружает содержимое registry.pol файлов и предоставляет их в удобном графическом виде. При закрытии редактора GPO внесенные изменения сохраняются в файлы Registry.pol. После обновления групповых политик (командой gpupdate /force или по-расписанию), новые настройки попадают в реестр и применяются к компьютеру.

Чтобы удалить все текущие настройки локальной групповой политики, нужно удалить файлы Registry.pol в каталоге GroupPolicy.

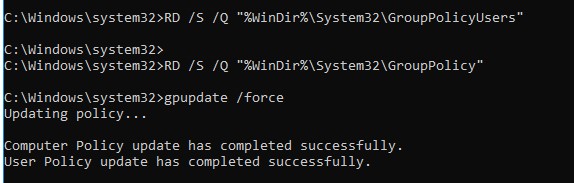

Сброс настроек локальной GPO из командной строки

Для принудительного сброса всех текущих настроек групповых политик в Windows вам нужно удалить файлы Registry.pol. Допустимо целиком удалить каталоги с файлами настройки политик. Сделать это можно следующими командами, запущенными в командной строке с правами администратора:

После этого нужно сбросить старые настройки политик в реестре, применив GPO с чистыми настройками:

Данные команды сбросят все настройки локальной GPO в секциях Computer Configuration и User Configuration.

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние “Не задано”/”Not configured”. После запуска консоли gpedit.msc удаленные папки GroupPolicyUsers и GroupPolicy будут пересозданы автоматически с пустыми файлами Registry.pol.

Сброс локальных политик безопасности Windows

Как сбросить настройки локальных GPO, если невозможно войти в Windows?

Если локальный вход в Windows невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью Applocker), вы можете удалить файлы Registry.pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

Сброс примененных настроек доменных GPO

Несколько слов о доменных групповых политиках. Если компьютер включен в домен Active Directory, некоторые его настройки задаются доменными GPO.

Этим файлам registry.pol соответствуют следующие ветки реестра:

История примененных версий доменных политик, которые сохранились на клиенте, находится в ветках:

Локальный кэш примененных доменных GPO хранится в каталоге C:\ProgramData\Microsoft\Group Policy\History. Удалите файлы в этом каталоге командой:

DEL /S /F /Q “%PROGRAMDATA%\Microsoft\Group Policy\History\*.*”

Затем выполните команду:

gpupdate /force /boot

Пожалуйста! Хорошо, что помогло, хотя по идее проблема могла быть связана просто с нарушением ассоциаций bat файлов…

Спасибищще, чувак. )) Словил вирусню с xxxсайтов, а они мне права перепутали так, что уж думал, систему переставлять придется. Еще раз огромное!!)

На Server 2012r2 хочу сбросить одну локальную политику до дефолтного состояния, значение пустое оставить нельзя, но и НОЛЬ ставить глупо, как вернуть в состояние «неопределено»? Всё сбрасывать не вариант))

Хорошо бы ещё указать в каких версиях Ос Windows (начиная с Vista) имеется Локальная групповая политика, а в каких нет. Спасибо!

Подскажите, какой командой из консоли можно сбросить только политики учетных записей — политики паролей…

чтоб как здесь

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

Отдельно сбросить только политики паролей одной командой не получится: как вариант — можно установить значения реестра, отвечающие за парольную политику на дефолтные значения

День добрый! При изменение любого параметра в gpedit.msc вылазит ошибка:

Ошибка:

В результате вызова компонента COM возвращена ошибка в формате HRESULT E_FAIL

Не знаете в чем может быть дело? Поможет ли жесткий сброс политик в этом вопросе?

Некоторые параметры групповой политики не применяются успешно на компьютерах под управлением Windows Vista, Windows Server 2008, Windows 7 или Windows Server 2008 R2

Симптомы

Рассмотрим следующий сценарий:

У некоторых компьютеров под управлением Windows Vista, Windows Server 2008, Windows Server 2008 R2 или Windows 7.

Настроить некоторые параметры групповой политики в домене.

Эти параметры групповой политики применяются к компьютерам.

Имя журнала: приложения

Источник: Групповой политики реестра

Код события: 8194

Категория задачи: (2)

Ключевые слова: классический

Причина

Эта проблема возникает, так как клиентских расширений групповой политики будет пытаться загрузить файл журнала, который сохраняется в следующем расположении:

Тем не менее некоторые файлы журнала, повреждена или недоступна. Таким образом соответствующие параметры групповой политики не применяются успешно.

Решение

Сведения об исправлении

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте это исправление только в тех случаях, когда наблюдается проблема, описанная в данной статье. Это исправление может проходить дополнительное тестирование. Таким образом если вы не подвержены серьезно этой проблеме, рекомендуется дождаться следующего пакета обновления, содержащего это исправление.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Чтобы получить полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание, посетите следующий веб-сайт корпорации Майкрософт:

Предварительные условия

Чтобы применить это исправление, необходимо использовать одну из следующих операционных систем:

Пакет обновления 1 (SP1) для Windows Vista

Windows Vista с пакетом обновления 2 (SP2)

Windows Server 2008

Windows Server 2008 с пакетом обновления 2 (SP2)

Windows Server 2008 R2

Чтобы получить дополнительные сведения о получении пакета обновления для Windows Vista, щелкните следующий номер статьи базы знаний Майкрософт:

как получить последний пакет обновления для Windows Vista

Дополнительные сведения о том, как получить пакет обновления для Windows Server 2008, щелкните следующий номер статьи базы знаний Майкрософт:

Как получить последний пакет обновления для Windows Server 2008

Необходимость перезагрузки

Не требуется перезагружать компьютер после установки данного исправления.

Сведения о замене исправлений

Это исправление не заменяет ранее выпущенные исправления.

Сведения о файлах

Английский (США) версия данного исправления устанавливает файлы с атрибутами, указанными в приведенных ниже таблицах. Дата и время для файлов указаны в формате UTC. Дата и время для файлов на локальном компьютере отображаются в местном времени с вашим текущим смещением летнего времени (DST). Кроме того, при выполнении определенных операций с файлами, даты и время могут изменяться.

Примечания к сведениям о файле Windows Vista и Windows Server 2008

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SP n) и направлению поддержки (LDR, GDR) можно определить путем проверки номера версий файлов, как показано в следующей таблице.

Если изменения, сделанные вами с помощью Редактора групповой политики , не отражаются на клиентском компьютере, и вы получаете ошибки, которые могут указывать на тот факт, что ваша система Windows не может прочитать файл групповой политики (реестр). pol), тогда вам может понадобиться восстановить потенциально поврежденную групповую политику в Windows 10. Давайте посмотрим, как вы могли бы это сделать.

Восстановление поврежденной групповой политики в Windows 10

Мы начнем с основного предложения, а затем продвинемся дальше. Вам нужно будет запустить его на компьютере с правами администратора.

1] Выполнить восстановление системы

Выполните восстановление системы и посмотрите, поможет ли это вам.

2] Запустите DISM Tool

Когда вы запускаете инструмент DISM (Управление развертыванием образов и обслуживанием), он восстанавливает образ системы Windows и хранилище компонентов Windows в Windows 10. Это обеспечит восстановление папок и файлов, если они отсутствуют или повреждены. Все системные несоответствия и повреждения должны быть исправлены.

Если это не помогает, возможно, вам нужно запустить DISM с хорошим источником, который может быть на внешнем диске, используя следующие команды:

Замените C: \ RepairSource \ Windows на местоположение вашего источника восстановления

Чтобы восстановить автономный образ, используя подключенный образ в качестве источника восстановления, используйте:

Посмотрите, решило ли это проблему.

3] Удалить и восстановить отсутствующий файл registry.pol

Все параметры групповой политики хранятся в файле registry.pol. Если этот файл отсутствует, любые изменения, отправленные клиенту, вообще не будут отражены. Хорошей новостью является то, что вы можете воссоздать его. Просто чтобы убедиться, что файл удален, даже если он существует.

Перейдите в C: \ Windows \ System32 \ GroupPolicy \ Machine \ .

Проверьте, есть ли у него файл registry.pol. Удалите его навсегда, используя Shift + Delete.

Чтобы восстановить его, откройте PowerShell с правами администратора. (Win + Х + А)

Выполните следующую команду:

Это повторно создаст групповую политику и заново создаст файл групповой политики.

4] Сброс групповой политики по умолчанию

Существует несколько способов сброса групповой политики по умолчанию. Это позволит убедиться, что если возникнут какие-либо проблемы из-за текущих настроек, они будут решены. Вы можете использовать gpupdate или secedit, чтобы сделать это.

5] Восстановить файл secedit.sdb

Все параметры безопасности групповой политики хранятся в файле secedit.sdb . Если какие-либо изменения, внесенные в безопасность, не отражаются, то вместо удаления файла групповой политики нам нужно удалить и заново создать файл secedit.sdb.

Перейдите в папку C: \ WINDOWS \ security \ Database .

Найдите файл secedit.sdb . Затем переименуйте его или переместите в другую папку.

Перезагрузите компьютер, и он автоматически заново создаст файл.

Этот пост покажет вам, как сбросить Windows 10, если вы когда-либо чувствуете необходимость.

| Конфигурация компьютера | |

| Процессор: I7 10700 | |

| Материнская плата: Asus h470-plus | |

| Память: Hyper 32 GB | |

| HDD: Crucial ct1000 | |

| Видеокарта: Gigabyte GeForce rtx 260 | |

| Блок питания: Thermaltake smart 650 w | |

| Монитор: Samsung U32J592UQU | |

| Ноутбук/нетбук: Lenovo T420s | |

| ОС: W10 x64 |

-------

Вежливый клиент всегда прав!

Для отключения данного рекламного блока вам необходимо зарегистрироваться или войти с учетной записью социальной сети.

Вторичный DC

| Конфигурация компьютера | |

| Процессор: I7 10700 | |

| Материнская плата: Asus h470-plus | |

| Память: Hyper 32 GB | |

| HDD: Crucial ct1000 | |

| Видеокарта: Gigabyte GeForce rtx 260 | |

| Блок питания: Thermaltake smart 650 w | |

| Монитор: Samsung U32J592UQU | |

| Ноутбук/нетбук: Lenovo T420s | |

| ОС: W10 x64 |

чтобы не листать страницу каждый раз.

-------

Вежливый клиент всегда прав!

exo,

Только предупреждения.

Предупреждения на обоих серверах идентичны.

Код события 2089

Раздел каталога:

DC=ForestDnsZones,DC=mydomain,DC=ru

Интервал задержки архивации (дней):

90

По умолчанию интервал задержки архивации устанавливается равным половине интервала времени жизни захоронения. Чтобы изменить интервал задержки архивации, можно добавить следующий раздел реестра.

Код события 2887

Общие сведения о числе этих привязок, полученных за последние 24 часа, приведены ниже.

Можно включить дополнительную регистрацию для фиксации события каждый раз, когда клиент выполняет такую привязку, включая сведения о том, на каком клиенте она сделана. Для этого следует поднять параметр для категории регистрации событий "События интерфейса LDAP" до уровня 2 или выше.

Последний раз редактировалось Michail77, 04-03-2013 в 12:52 .

| Конфигурация компьютера | |

| Процессор: I7 10700 | |

| Материнская плата: Asus h470-plus | |

| Память: Hyper 32 GB | |

| HDD: Crucial ct1000 | |

| Видеокарта: Gigabyte GeForce rtx 260 | |

| Блок питания: Thermaltake smart 650 w | |

| Монитор: Samsung U32J592UQU | |

| Ноутбук/нетбук: Lenovo T420s | |

| ОС: W10 x64 |

| Этот раздел каталога не архивировался по крайней мере указанное количество дней. » |

выполните резервное копирование System State на обоих серверах.

| В течение предыдущего 24-часового периода некоторые клиенты пытались выполнить привязки LDAP, а именно: » |

у меня была ошибка, когда Linux ломился в домен. Всё работало (в т.ч. и Linux), предупреждение игнорировал.

| Windows не удалось применить параметры "Group Policy Registry". Параметры "Group Policy Registry" могут иметь свой собственный файл журнала. Щелкните ссылку "Дополнительные сведения". » |

-------

Вежливый клиент всегда прав!

| Цитата exo: выполните резервное копирование System State на обоих серверах. |

Как сделать это резервное копирование?

| Цитата exo: у меня была ошибка, когда Linux ломился в домен. Всё работало (в т.ч. и Linux), предупреждение игнорировал. |

Тоже игнорирую и все заходит.

Не нашел ее.

Сделал повторно dcdiag на PDC

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера.

Основной сервер = dc

* Идентифицирован лес AD.

Сбор начальных данных завершен.

Выполнение обязательных начальных проверок

Сервер проверки: mydomainservers\DC

Запуск проверки: Connectivity

. DC - пройдена проверка Connectivity

Выполнение основных проверок

Сервер проверки: mydomainservers\DC

Запуск проверки: Advertising

. DC - пройдена проверка Advertising

Запуск проверки: FrsEvent

. DC - пройдена проверка FrsEvent

Запуск проверки: DFSREvent

. DC - пройдена проверка DFSREvent

Запуск проверки: SysVolCheck

. DC - пройдена проверка SysVolCheck

Запуск проверки: KccEvent

. DC - пройдена проверка KccEvent

Запуск проверки: KnowsOfRoleHolders

. DC - пройдена проверка KnowsOfRoleHolders

Запуск проверки: MachineAccount

. DC - пройдена проверка MachineAccount

Запуск проверки: NCSecDesc

. DC - пройдена проверка NCSecDesc

Запуск проверки: NetLogons

. DC - пройдена проверка NetLogons

Запуск проверки: ObjectsReplicated

. DC - пройдена проверка ObjectsReplicated

Запуск проверки: Replications

. DC - пройдена проверка Replications

Запуск проверки: RidManager

. DC - пройдена проверка RidManager

Запуск проверки: Services

. DC - пройдена проверка Services

Запуск проверки: SystemLog

Возникло событие Error. Код события (EventID): 0x000016AD

Время создания: 03/04/2013 12:36:13

Строка события:

Не удалось выполнить проверку подлинности для сеанса компьютера MARK

ETING2. Произошла следующая ошибка:

Возникло событие Error. Код события (EventID): 0x0000165B

Время создания: 03/04/2013 12:56:29

Строка события:

Не удалось установить сеанс с компьютера "SUPERVISOR4", так как указ

анная им доверительная учетная запись "SUPERVISOR4$" отсутствует в базе данных.

Возникло событие Error. Код события (EventID): 0x000016AD

Время создания: 03/04/2013 13:06:13

Строка события:

Не удалось выполнить проверку подлинности для сеанса компьютера SUPE

RVISOR4. Произошла следующая ошибка:

. DC - не пройдена проверка SystemLog

Запуск проверки: VerifyReferences

. DC - пройдена проверка VerifyReferences

Выполнение проверок разделов на: ForestDnsZones

Запуск проверки: CheckSDRefDom

. ForestDnsZones - пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

. ForestDnsZones - пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: DomainDnsZones

Запуск проверки: CheckSDRefDom

. DomainDnsZones - пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

. DomainDnsZones - пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: Schema

Запуск проверки: CheckSDRefDom

. Schema - пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

. Schema - пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: Configuration

Запуск проверки: CheckSDRefDom

. Configuration - пройдена проверка

CheckSDRefDom

Запуск проверки: CrossRefValidation

. Configuration - пройдена проверка

CrossRefValidation

Выполнение проверок разделов на: mydomain

Запуск проверки: CheckSDRefDom

. mydomain - пройдена проверка CheckSDRefDom

Запуск проверки: CrossRefValidation

. mydomain - пройдена проверка

CrossRefValidation

Читайте также: