Windows server 2003 переход на server 2016

Обновлено: 04.07.2024

Не секрет, что окончание поддержки Windows Server 2003 все ближе. День Х назначен на 17 июля 2015 года, а значит остается все меньше времени, чтобы успеть перевести свою инфраструктуру на более современные версии операционной системы. На Хабре мы уже делали несколько анонсов об окончании поддержки, на портале Microsoft Virtual Academy опубликован курс по материалам Jump Start, есть перевод статьи о переносе файлового сервера. В этой статье будет рассказано о миграции Active Directory и приведен пошаговый алгоритм, которым поможет вам при реализации переноса.

Перенос Active Directory с Windows Server 2003 на Windows Server 2012 R2 является одной из первоочередных задач, которые необходимо решить в процессе миграции.

На самом деле, перенос Active Directory не несет в себе каких-либо сложностей. Нужно выполнить лишь несколько шагов, о которых будет подробно рассказано далее.

Сначала выполним небольшую настройку на контроллере домена с установленной на нем Windows Server 2003. Обязательно проверьте, что для существующего домена и леса в качестве режима работы (functional level) выбран Windows Server 2003.

Для того, что изменить режим работы домена и леса необходимо запустить оснастку Active Directory Domains and Trust. Для изменения режима работы домена щёлкаем правой кнопкой мыши по домену, для режима работы леса – по Active Directory Domains and Trusts. Выбираем Raise Domain Functional Level и Raise Forest Functional Level соответственно.

В обоих случаях режим работы должен быть установлен на Windows Server 2003.

Следующим шагом нам нужно добавить к нашей сети второй контроллер домена под управлением Windows Server 2012 R2. Для этого на сервер с Windows Server 2012 R2 устанавливаем роль Active Directory Domain Services.

После установки добавим новый контроллер домена к существующему домену. Для этого нам нужно будет использовать учетную запись, которая входит в группу Enterprise Admins и обладает соответствующими правами.

Необходимо указать, будет ли этот сервер выполнять роль DNS сервера и глобального каталога (Global Catalog – GC).

На экране Additional Options нужно указать с какого контроллера домена будет выполнена репликация на существующий. Нужно выбрать контроллер домена под управлением Windows Server 2003.

Для установки домена необходимо выполнить подготовку леса, домена и схемы. Если раньше для этого обязательно нужно было запустить команду adprep (причем сделать это надо было до начала конфигурации домена), то теперь эту задачу берет на себя мастер конфигурации ADDS, и подготовка может быть выполнена автоматически.

Далее нужно дождаться завершения установки и перезагрузить компьютер. В итоге, вы получите контроллер домена с установленной на нем Windows Server 2012 R2.

Теперь в оснастке Active Directory Users and Computers мы можем увидеть, что в нашей сети есть два контроллера домена.

- Перенос роли FSMO (Flexible Single Master Operations)

- Изменение контроллера домена Active Directory

- Изменение Мастера схемы (Schema Master)

- Удаление контроллера домена под управлением Windows Server 2003 из глобального каталога (Global Catalog)

1. Перенос роли FSMO (Flexible Single Master Operations)

Для того, чтобы перенести роль FSMO, открываем оснастку Active Directory Users and Computers, щёлкаем правой кнопкой мышки по нашему домену и в появившемся подменю выбираем Operations Masters.

Нам нужно перенести роль хозяина операций. Для этого на каждой вкладке во вновь появившемся окне нажимаем кнопку Change и переносим роль с 2003 сервера на сервер под управлением 2012 R2.

Подтверждаем операцию переноса и дожидаемся ее благополучного завершения. Не забудьте проверить, что в итоге роль хозяина операций теперь находится на сервере под управлением Windows Server 2012 R2:

2. Изменение контроллера домена Active Directory

Теперь переходим к изменению контроллера домена Active Directory. Открываем консоль Active Directory Domains and Trusts, щёлкаем правой кнопкой мышки по лесу и выбираем пункт Change Active Directory Domain Controller.

В новом окне выберите пункт This Domain Controller or AD LDS instance и укажите сервер под управлением Windows Server 2012 R2.

Теперь снова щёлкаем правой кнопкой мышки по лесу и выбираем пункт Operations Master.

Переноси роль хозяина операций именования домена, нажав Change.

3. Изменение Мастера схемы (Schema Master)

Теперь приступаем к изменению мастера схемы (Schema Master). Запустите командную строку с правами Администратора и введите команду regsvr32 schmmgmt.dll

С помощью этой команды происходит первичная регистрация динамической библиотеки DLL, которая является обязательной для оснастки Active Directory Schema.

После того, как команда выполнена, можно закрыть командную строку, запустить консоль MMC и добавить оснастку Active Directory Schema (для этого выберите File > Add/Remove Snap-in).

В этой же консоли MMC щёлкаем правой кнопкой мыши по Active Directory Schema и выбираем Change Active Directory Domain Controller. Аналогично действиям, которые мы выполняли в пункте 2, в новом окне выберите пункт This Domain Controller or AD LDS instance и укажите сервер под управлением Windows Server 2012 R2 и нажмите ОК. Появится предупреждение о том, что оснастка схемы Active Directory не подключена. Нажмите ОК для продолжения.

Теперь снова щёлкаем правой кнопкой мышки по лесу и выбираем пункт Operations Master. Для переноса роли хозяина схемы в новом окне нажмите Change.

Теперь можно закрыть MMC консоль, открыть оснастку Active Directory Users and Computers и убедиться, что данные успешно реплицированы на ваш новый сервер под управлением Windows Server 2012 R2. Имейте ввиду, что процесс репликации может занять некоторое время (все зависит от количества объектов Active Directory, которые нужно реплицировать).

4. Удаление контроллера домена под управление Windows Server 2003 из глобального каталога (Global Catalog)

Осталось удалить контроллер домена под управлением Windows Server 2003 из глобального каталога. Для этого открываем Active Directory Sites and Services, разворачивает папку Sites, затем Default-First-Site-Name, затем Servers и, наконец, разворачиваем оба сервера.

Щёлкните правой кнопкой мышки по NTDS Settings для вашего старого сервера под управление Windows Server 2003, выберите Properties. Во вновь появившемся окне уберите галочку с пункта Global Catalog и нажмите ОК.

В Active Directory Users and Computers контроллер домена на Windows Server 2003 теперь не является глобальным каталогом.

Осталось проверить, что теперь роль FSMO запущена на Windows Server 2012 R2. Для этого в командной строке, открытой с правами Администратора запускаем команду netdom query fsmo

На этом миграция Active Directory завершена. На компьютере под управлением Windows Server 2003 запустите dcpromo (кстати, в Windows Server 2012 R2 dcpromo нет) для того, чтобы понизить роль компьютера с контроллера домена. Если после этого посмотреть на консоль Active Directory Users and Computers, вы увидите, что остался только один контроллер домена – под управлением Windows Server 2012 R2.

1. Проверяем, что каталоги AD синхронизируются без проблем. Запускаем

repadmin /replsum

Убеждаемся, что в столбце «Fails» нет ошибок, а дельта синхронизации не превышает той, которая настроена между сайтами.

2. Текущий уровень домена и леса должен быть не ниже Windows Server 2008. Если он ниже, то сначала поднимаем уровень домена до 2008 (этого не произойдет, если у вас остались в домене контроллеры, которые работают на Windows Server 2003 или 2003R2). После поднимаем уровень леса до 2008 (также надо предварительно убедиться, что все домены в лесу имеют уровень 2008). Поднятие уровня домена и леса осуществляется через оснастку «Active Directory – домены и доверие».

3. Разворачиваем новый сервер Windows Server 2016. Добавляем его в домен. Задаем статичный IP-адрес и имя хоста.

4. Проверяем, какой тип репликации используется для текущего каталога AD.

Для этого запускаем утилиту ADSI Edit на контроллере домена и подключаемся к «контексту именования по умолчанию». Далее ищем в вашем каталоге текущие контроллеры домена и выбираем один из них. Если вы видите каталог «CN=NTFRS Subscriptions» , значит у вас используется тип репликации «FRS». Если же «CN=DFSR-LocalSettings» – значит используется новый тип репликации DFS-R и тогда 5 шаг мы пропускаем.

5. Получим текущее глобальное состояние миграции DFSR через команду

dfsrmig /getglobalstate

Начинаем процесс миграции. Выполняем команду

dfsrmig /setglobalstate 1

С помощью команды dfsrmig /getmigrationstate проверяем, когда 1 этап миграции завершится на всех контроллерах.

Чтобы ускорить процесс репликации между контроллерами, выполним команды

Repadmin /syncall /AeS

на каждом контроллере

Переходим к следующему этапу:

dfsrmig /setglobalstate 2

И опять ускоряем процесс синхронизации командой

Repadmin /syncall /AeS

Как только команда dfsrmig /getmigrationstate выдаст положительный результат, запускаем заключительный этап

dfsrmig /setglobalstate 3

и повторяем те же действия, чтобы завершить процесс перехода на DFS-R.

6. Делаем новые сервера контроллерами домена: устанавливаем на них роль Active Directory Domain Services и DNS-сервера.

7. Запускаем службу KCC для создания новых связей с новыми контроллерами домена.

repadmin /kcc

и проверяем, что синхронизация проходит без ошибок на каждом из контроллеров

Repadmin /syncall /AeS

repadmin /replsum

8. Перераспределяем роли FSMO:

Move-ADDirectoryServerOperationMasterRole -Identity “dc-01” -OperationMasterRole SchemaMaster, DomainNamingMaster

Move-ADDirectoryServerOperationMasterRole -Identity “dc-02” -OperationMasterRole RIDMaster,PDCEmulator, InfrastructureMaster

где dc-01 и dc-02 новые сервера на WS2016

Еще раз запускаем репликацию на всех контроллерах:

repadmin /syncall /AeS

Командой netdom query fsmo убеждаемся, что все роли переехали на нужные сервера.

9. На новых серверах в настройках сетевых адаптеров указываем в качестве DNS-сервера новые контроллеры домена.

10. Выполняем команду dcpromo на старых контроллерах для понижения уровня сервера. После отключения всех серверов не забываем запустить

repadmin /kcc

repadmin /syncall /AeS

repadmin /replsum

11. Через оснастку «Active Directory – домены и доверие» поднимаем уровень домена и леса до 2016.

Недавно встала задача по миграции сервера RADIUS на базе IAS (Internet Authentication Service) с Windows Server 2003 на Windows Server 2016. С помощью RADIUS-сервера решалась задача по авторизации администраторов сети на сетевых коммутаторах и маршрутизатора Cisco и Huawei. Начиная с версии сервера 2008, этот функционал теперь реализуется Network Policy Server (NPS). Кроме функционала RADIUS эта роль выполняет еще ряд полезных функций, позволяющих использовать интересные сценарии реализации доступа, но это тема для отдельной статьи.

Миграция проходит в три этапа:

Экспорт настроек IAS на сервере Windows 2003

Итак, у нас есть сервер IAS под Windows 2003. В русской редакции Windows IAS называется службой проверки подлинности в Интернете. На сервере заведены RADIUS-клиенты и настроены политики доступа.

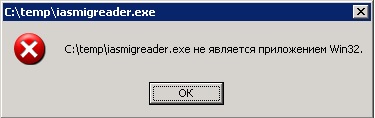

Для экспорта настроек нужно использовать консольную утилиту IASMigReader.exe.

Взять ее можно с установочного диска Windows из папки \sources\dlmanifests\microsoft-windows-iasserver-migplugin.

Видимо раз Windows 2003 уже не поддерживается, то для нее эта утилита уже не предназначена. Кстати, на сайте MSFT также не удалось найти статью по миграции IAS 2003 на 2016, все заканчивается на 2012R2 – скорей всего по той же причине.

Скопируйте во временную папку на целевой сервер Windows 2003 утилиту IASMigReader.exe и запустите. Естественно на сервере у вас должны быть права локального администратора.

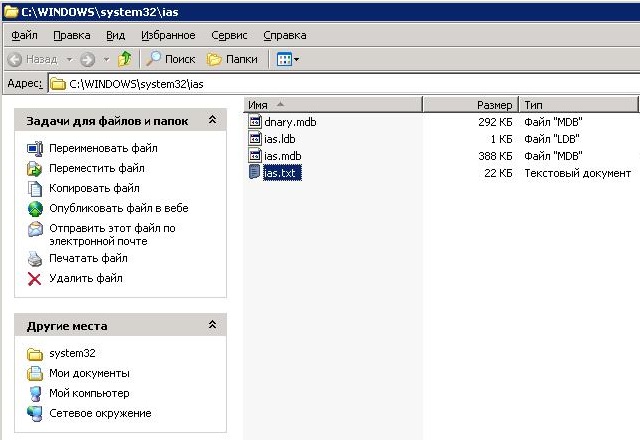

Если программа отработала без ошибок, то, как и указано на скриншоте, в папке C:\Windows\System32\ias должен появиться файл ias.txt. Это и есть файл с конфигурацией IAS.

На этом экспорт закончен. Скопируйте файл на целевой сервер с Windows Server 2016.

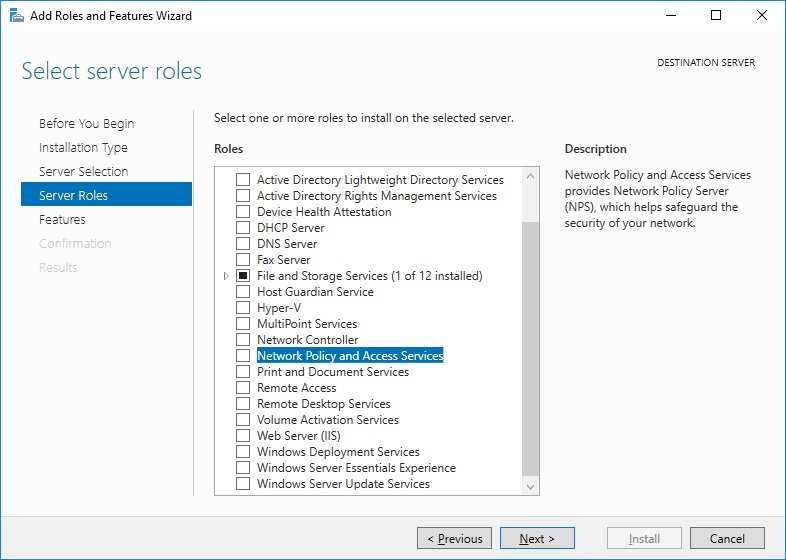

Развертывание сервера Windows 2016 и добавление роли NPAS

Допустим, что сервер 2016 уже проинсталлирован. Теперь нужно установить роль NPAS. Для этого запустите Server Manager и выберете «Add roles and features».

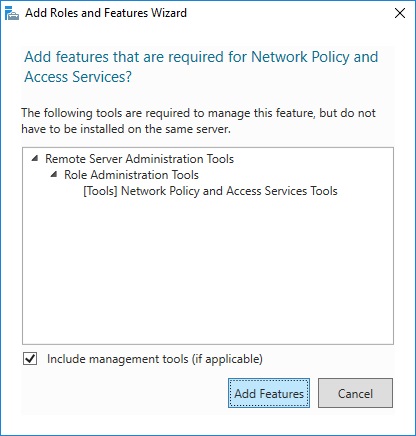

Отметьте Network Policy and Access Services.

Потом «Add Features».

Щелкните “Install” и дождитесь окончания установки. Перезагрузки обычно не требуется.

Убедитесь, что установка прошла успешна, и нажмите “Close”.

На этом установка сервера NPS закончена.

Совет. Для ускорения установки роли, можно также воспользоваться PowerShell:Install-WindowsFeature NPAS -IncludeManagementTools

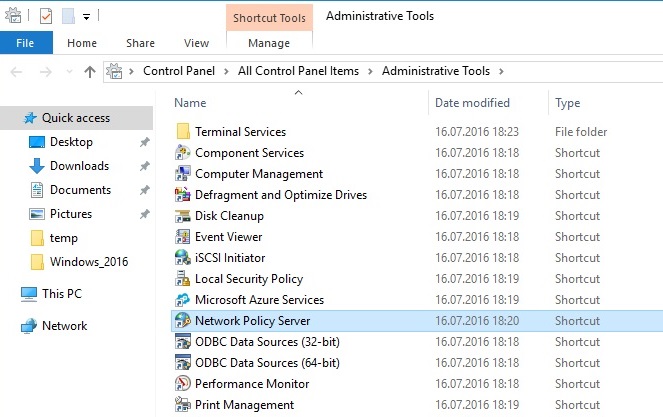

В “Administrative Tools” у вас должен появиться ярлык для консоли NPS.

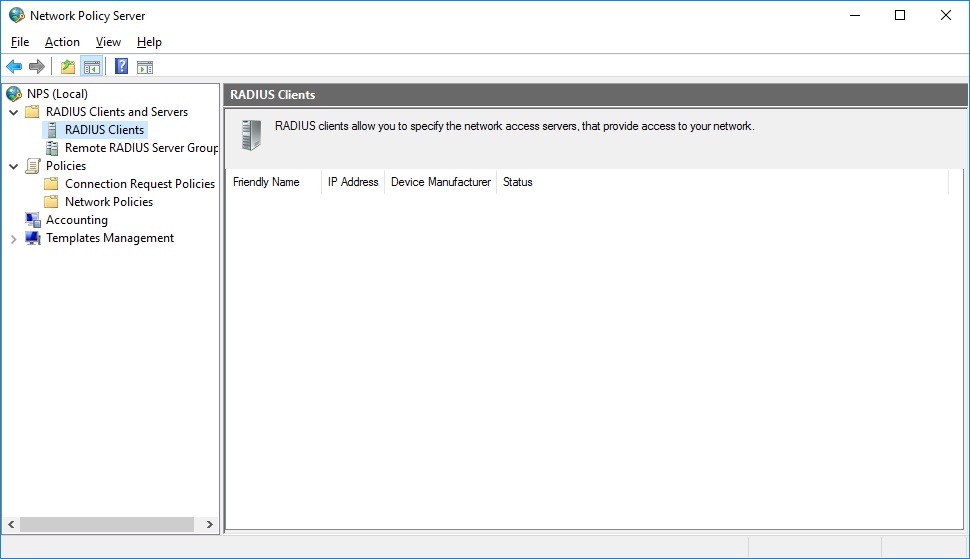

Видно, что настроенных клиентов RADIUS нет.

Переходим к следующему этапу – импорту настроек.

Импорт конфигурации RADIUS

Импорт настроек IAS можно сделать тремя способами:

• Через GUI консоли;

• Через команду netsh;

• Через PowerShell.

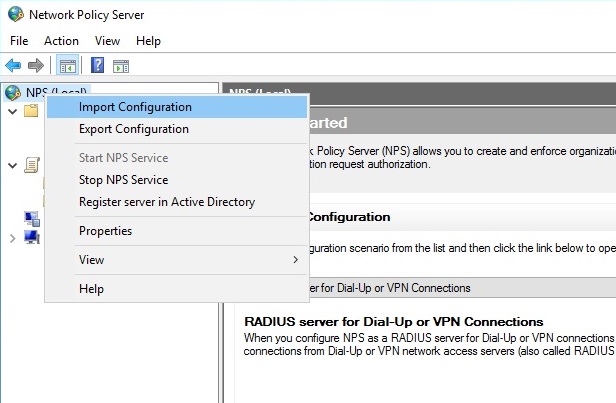

Для импорта через консоль щелкните правой кнопкой по NPS(local) и выберите “Import Configuration”. В диалоге укажите файл настроек RADIUS ias.txt, полученный на первом этапе.

Убедитесь, что импорт прошел успешно.

Заметьте, что логирование в SQL нужно будет настроить вручную. В данном примере SQL не использовался, поэтому настраивать не будем.

Примечание. Как уже упоминалось выше импортировать настройки Internet Authentication Service можно также через командную строку:netsh nps import filename=”C:\temp\ias.txt”

или в PowerShell:

Import-Module NPS

Import-NpsConfiguration –Path C:\temp\ias.txt

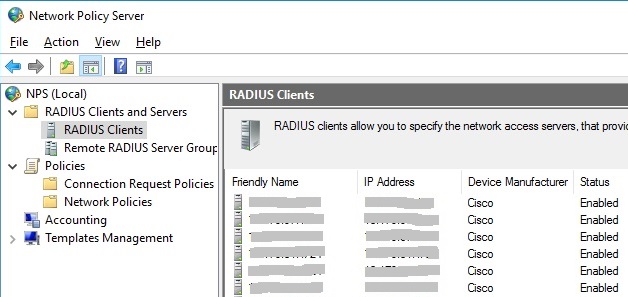

Проверьте, что все ваши клиенты RADIUS и политики появились в консоли NPS.

Убедитесь, что все политики доступа успешно импортировались. Также проверьте настройки протоколов проверки подлинности, особенно EAP, если использовался. Проверьте и настройте каталог для хранения логов и настройки Accounting.

Если сервер NPS в домене и будет выполнять проверку подлинности для доменных пользователей, то его нужно зарегистрировать в Active Directory. Естественно у вас должны быть права администратора домена для успешного выполнения этой операции. Фактически нужны права на добавление учетной записи компьютера с ролью Network Policy Server во встроенную группу безопасности “RAS and IAS Servers”.

Задача: Я поставил себе задачу, разобрать как имея домен уровня Server 2012 R2 повысить его до уровня Server 2016, т. е. Я не только хочу перевести все инфраструктуру Windows на Server 2016 но и его доменную часть, а именно контроллеры домена.

Ну да ладно, вернусь к задаче.

Домен контроллер под управлением Windows Server 2012 R2 Eng развернут по заметке.

- Hostname: srv-dc1.polygon.local

- IP Addr: 10.90.90.2

- Netmask: 255.255.255.0

- Gateway: 10.90.90.1 (В роли шлюза выступит Mikrotik или система pfSense если компания не может выделить Вам деньги на покупку железа под шлюз)

Еще одна система под управлением Windows Server 2016 развернута в той же сети что и домен.

Вам понадобится доменная учетная запись, в моем случае это ее логин ekzorchik, а пароль присвоенный ей это 712mbddr@

Шаг №1: Авторизуюсь на системе srv-dc2 пока под локальным администратором и ввожу в домен polygon.local

Шаг №2: Поднимаю введенную в домен систему с осью Windows Server 2016 до уровня контроллер домена, но перед этим авторизуюсь на ней под доменной учетной записью логина ekzorchik.

- Выберите операцию развертывания: Добавить контроллер домена в существующий домен

- Домен: polygon.local

- Учетные данные: POLYGON\ekzorchik (текущий пользователь)

и нажимаю кнопку «Далее», затем в шаге «Параметры контроллера домена» оставляю все как есть за исключение, что нужно указать пароль для режима восстановления служб каталогов (DSRM):

Шаг №3: Проверяю сколько сейчас контроллеров домена в лесу:

Или через консоль командной строки:

Win + X - Командная строка (администратор)

C:\Windows\system32>netdom query dc

Список контроллеров домена с учетными записями в домене:

Команда выполнена успешно.

Чтобы отобразить какой функциональный уровень леса:

C:\Windows\system32>dsquery * "CN=Partitions,CN=Configuration,DC=polygon,DC=local" -scope base -attr msDS-Behavior-Version

msDS-Behavior-Version 6 — где данное значение расшифровывается, как Windows Server 2012 R2

Чтобы отобразить какой функциональный уровень домена:

C:\Windows\system32>dsquery * "dc=polygon,dc=local" -scope base -attr msDS-Behavior-Version ntMixedDomain

6 0 — где данное значение расшифровывается, как Windows Server 2012 R2

Чтобы отобразить версию схемы Active Directory Schema:

C:\Windows\system32>dsquery * "CN=Schema,CN=Configuration,dc=polygon,dc=local" -scope base -attr objectVersion

Шаг №5: Начинаю модернизацию уровня домена и уровня леса, дабы ввести после еще один контроллер домена на базе Windows Server 2016, а текущий srv-dc1 (на базе Windows Server 2012 R2) понизить, тем самым я буду использовать в домене все самое последнее и новое.

Авторизуюсь на домен контроллере srv-dc2 под учетной записью ekzorchik (она состоит в следующих группах: Domain Admins, Enterprise Admins, Schema Admins)

Смотрю какие роли FSMO у какого контроллера домена сейчас:

Win + X — Командная строка (Администратор)

C:\Windows\system32>netdom query fsmo

- Хозяин схемы srv-dc1.polygon.local

- Хозяин именования доменов srv-dc1.polygon.local

- PDC srv-dc1.polygon.local

- Диспетчер пула RID srv-dc1.polygon.local

- Хозяин инфраструктуры srv-dc1.polygon.local

Команда выполнена успешно.

На заметку: Обозначение ролей FSMO

Забирать роли можно как через GUI-оснастки, как делалось при миграции с Server 2003, 2008/R2, 2012/R2 так и через консоль командной строки. Я буду рассматривать второй вариант, т. к. это быстрее и чуть больше буду знать в последствии, также следует учесть что захват ролей можно сделать не только через powershell, но и через команду ntdsutil.

- roles

- connections

- connect to server <имя сервера>

- quit

Затем применительно к каждой роли FSMO производим захват/миграцию:

- seize schema master

- seize domain naming master

- seize pdc

- seize rid master

- seize infrastructure master

После не забывает выйти из консоли команды ntdsutil вводом quit.

C:\Windows\system32>powershell

(C) Корпорация Майкрософт (Microsoft Corporation), 2016. Все права защищены.

PS C:\Windows\system32>

PS C:\Windows\system32> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 0,1,2,3,4

- PDCEmulator 0

- RIDMaster 1

- InfrastructureMaster 2

- SchemaMaster 3

- DomainNamingMaster 4

Перемещение роли хозяина операций

Вы хотите переместить роль "PDCEmulator" на сервер "srv-dc2.polygon.local"?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

Move-ADDirectoryServerOperationMasterRole : Служба каталогов недоступна

+ Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -Operat .

+ CategoryInfo : NotSpecified: (srv-dc2:ADDirectoryServer) [Move-ADDirector. ationMasterRole], ADExcepti

PS C:\Windows\system32> netdom query fsmo

- Хозяин схемы srv-dc1.polygon.local

- Хозяин именования доменов srv-dc1.polygon.local

- PDC srv-dc2.polygon.local

- Диспетчер пула RID srv-dc2.polygon.local

- Хозяин инфраструктуры srv-dc2.polygon.local

Команда выполнена успешно.

Так осталось разобраться с ошибкой и перевести роль «Хозяина схемы» и «Хозяина именования доменов»:

PS C:\Windows\system32>> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 4

Перемещение роли хозяина операций

Вы хотите переместить роль "DomainNamingMaster" на сервер "srv-dc2.polygon.local"?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

Команда отработала без ошибок, а вот с ролью «Хозяин схемы» все также ошибка, применил ключ форсировки переноса роли:

PS C:\Windows\system32>> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 3 -force

Перемещение роли хозяина операций

Вы хотите переместить роль "SchemaMaster" на сервер "srv-dc2.polygon.local"?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

PS C:\Windows\system32>> netdom query fsmo

- Хозяин схемы srv-dc2.polygon.local

- Хозяин именования доменов srv-dc2.polygon.local

- PDC srv-dc2.polygon.local

- Диспетчер пула RID srv-dc2.polygon.local

- Хозяин инфраструктуры srv-dc2.polygon.local

Команда выполнена успешно.

PS C:\Windows\system32>> exit

Перемещение роли хозяина операций

Вы хотите переместить роль "PDCEmulator" на сервер "srv-dc2.polygon.local"?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

PS C:\Windows\system32> exit

C:\Windows\system32>

Шаг №6: Удаляю контроллер домена под управлением Windows Server 2012 R2 из глобального каталога. На Server 2016 (srv-dc2) открываю оснастку:

Win + X — Панель управления — Администрирование — Active Directory Сайты и Службы и выделяю левой кнопкой мыши сервере srv-dc1 который являлся контроллером домена ранее в текущей сайте «Default-First-Site-Name» на NTDS Settings снимаю в свойствах галочку с настройки «Глобальный каталог»

Шаг №7: Понижаю уровень и удаляю контроллер домена под управлением Windows Server 2012 R2. Авторизуюсь на системе srv-dc1, запускаю командную строку с правами администратора и через powershell:

PS C:\Windows\system32> Uninstall-ADDSDomainController -DemoteOperationMasterRole -RemoveApplicationPartition

- LocalAdministratorPassword: ********* → здесь указываю пароль который задавал для режима восстановлена контроллера домена, он у меня такой же как и для локального администратора

- Confirm LocalAdministratorPassword: ********* → здесь указываю пароль который задавал для режима восстановлена контроллера домена, он у меня такой же как и для локального администратора

The server will be automatically restarted when this operation is complete. The

domain will no longer exist after you uninstall Active Directory Domain

Services from the last domain controller in the domain.

Do you want to continue with this operation?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help

(default is "Y"): A после ожидаю…все отработало как надо и система автоматически отправится в перезагрузку. Так и должно быть.

Шаг №8: Теперь можно повысить функциональный уровень домена и леса. Авторизуюсь на srv-dc2 (Windows Server 2016) и через Powershell:

Win + X — Командная строка (Администратор)

C:\Windows\system32>powershell

PS C:\Windows\system32> Set-ADDomainMode -identity polygon.local -DomainMode Windows2016Domain

Вы действительно хотите выполнить это действие?

Выполнение операции "Set" над целевым объектом "DC=polygon,DC=local".

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

PS C:\Windows\system32> Set-ADForestMode -identity polygon.local -ForestMode Windows2016Forest

Вы действительно хотите выполнить это действие?

Выполнение операции "Set" над целевым объектом "CN=Partitions,CN=Configuration,DC=polygon,DC=local".

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"): A

Шаг №9: Проверяю текущий функциональный уровень домена и леса:

PS C:\Windows\system32> get-addomain | fl Name,DomainMode ;get-adforest | fl Name,ForestMode

Как видно модернизация домена с Windows Server 2012R2 на Windows Server 2016 прошла успешно и я могу пользоваться новыми возможностями и строить доменную структуру на новом, самом последнем релизе что не может не радовать. Это же замечательно, когда все действия отрепетированы и для тебя нет ничего страшного если вдруг что-то пойдет не так.

Задача данной заметки выполнена и я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще :)

Карта МКБ: 4432-7300-2472-8059

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Читайте также: