Windows server 2008 r2 vpn server настройка windows

Обновлено: 04.07.2024

Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN, поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа. Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN, за исключением нескольких настроек о которых мы и поговорим подробно. Переходим в Диспетчеру сервера: Роли —Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие ставим галочку в полях IPv4-маршрутизатор, выбираем локальной сети и вызова по требованию, и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

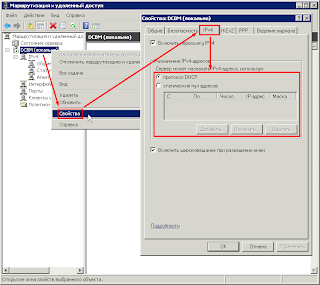

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

Статья давно не обновлялась, поэтому информация могла устареть.

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети. В этой статье я расскажу вам, как настроить Windows 2008 Server R2 в качестве сервера VPN.

1. Для начала необходимо установить роль сервера "Службы политики сети и доступа" Для этого открываем диспетчер сервера и нажимаем на ссылку "Добавить роль":

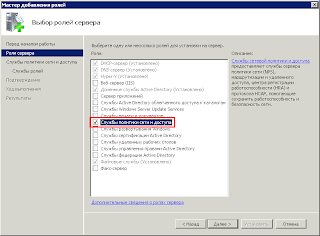

Выбираем роль "Службы политики сети и доступа" и нажимаем далее:

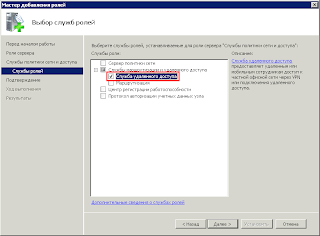

Выбираем "Службы маршрутизации и удаленного доступа" и нажимаем далее.

Все данные собраны, нажимаем кнопку "Установить".

Роль сервера была успешно установлена, нажимаем кнопку "Закрыть".

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку "Роли", выбираем роль "Службы политики сети и доступа", разворачиваем, кликаем правой кнопкой по "Маршрутизация и удаленный доступ" и выбираем "Настроить и включить маршрутизацию и удаленный доступ", выставляем все параметры согласно скриншотам.

После запуска службы считаем настройку роли законченной. Теперь необходимо открыть порты, разрешить пользователям дозвон до сервера и настроить выдачу ip-адресов клиентам.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP); Для L2TP: 1701 (TCP) и 500 (UDP); Для SSTP: 443 (TCP).

4. Следующим шагом будет настройка разрешений для пользователя. Переходим в "Диспетчер сервера - Конфигурация- Локальные пользователи и группы - Пользователи":

Выбираем нужного нам пользователя и переходим в его свойства:

5. Следующим шагом будет настройка выдачи адресов, этот шаг опционален, его можно не выполнять. Открываем "Диспетчер сервера - Роли - Службы политики сети и доступа - Маршрутизация и удаленный доступ - Свойства":

Переходим на вкладку "IPv4", включаем пересылку IPv4, устанавливаем переключатель в "Статический пул адресов" и нажимаем кнопку "Добавить":

Задаем диапазон адресов и нажимаем "ОК":

На этом шаге мы полностью закончили конфигурирование Windows 2008 Server R2 в качестве VPN сервера.

Имеем файловый сервер с установленной операционной системой Windows Server 2008 R2 в офисе №1.

2 персональных компьютера с установленной операционной системой Windows 7 Профессиональная в офисе №2. Установка Windows 7 на эти машины была описана нами в одной из предыдущих статей.

В офисе №1 стоит маршрутизатор Asus RT-N16.

В офисе №2 стоит маршрутизатор Asus RT-N10.

Необходимо обеспечить доступ с 2ух персональных компьютеров из офиса №2 к ресурсам файлового сервера в офисе №1, для этого решено установить и настроить VPN PPTP сервер на базе Windows Server 2008 R2.

Кстати, если один из ваших персональных компьютеров это ноутбук с неработающей батареей, то у нас вы можете купить аккумулятор для ноутбука.

Для соединения сервера и компьютеров, расположенных в разных офисах, системному администратору необходимо выполнить ряд действий.

Начнем с "Диспетчер сервера" - "Роли" - "Добавить роли" - "Далее".

Выбираем "Службы политики сети и доступа".

Выделяем "Службы маршрутизации и удаленного доступа" - далее устанавливаем.

Заходим в "Диспетчер сервера" - "Роли" - "Маршрутизация и удаленный доступ".

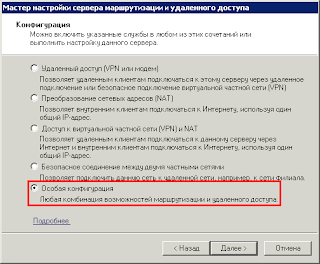

"Правый клик" - запускаем "Настроить и включить маршрутизацию и удаленный доступ". Выбираем "Особую конфигурацию".

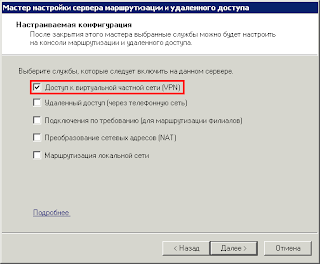

Ставим галочку на "Доступ к виртуальной частной сети (VPN)".

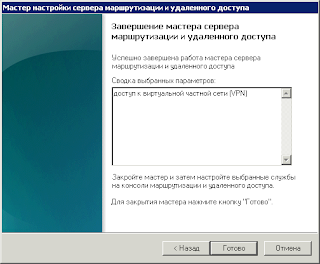

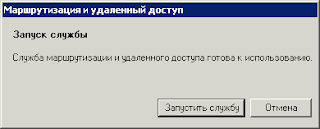

"Далее" - "Готово" - "Запустить службу".

Правый клик на "Маршрутизация и удаленный доступ" - "Свойства". В кладка "IPv4" - включаем пересылку IPv4 и выделяем статический пул адресов - здесь выбираем пул адресов который будет выдаваться подключаемым клиентам, подсеть лучше сделать отличной от используемой.

Серверу автоматически выдается IP адрес из этого диапазона. Командой ipconfig /all видим, что сервер получил первый адрес из заданного диапазона (192.168.5.10).

В брандмауэре сервера необходимо открыть подключение по протоколу tcp порт 1723.

Выполняем настройку роутера офиса №1. В разделе "Интернет" - "Переадресация портов" прописываем правило согласно которому пакеты, приходящие на внешний интерфейс, на порт tcp 1723 переадресуются соответственно на IP адрес сервера (не тот, который был выдан выше по DHCP).

В офисе №2 на каждом из компьютеров, которые необходимо подключить, выполняем "Настройку нового подключения или сети".

"Подключение к рабочему месту".

"Использовать мое подключение к интернету (VPN)".

В поле интернет адрес вводим IP офиса №1 - "Далее"

Пишем имя пользователя, которому мы предварительно открывали доступ, и его пароль - "Подключить".

Нам необходимо зайти в свойства созданного VPN подключения и на вкладке "Сеть" выбрать "Протокол интернета версии 4" - "Свойства".

"Дополнительно" - снимаем галочку с "Использовать основной шлюз в удаленной сети".

Все, настройка компьютеров для VPN PPTP подключения завершена. Успешной работы.

Для работы VPN-сервера требуется только одна роль: "Службы политики сети и доступа".

Установить её можно, например, из диспетчера сервера, где нажимаем на ссылку "Добавить роль". Далее выбираем роль "Службы политики сети и доступа", нажимаем кнопку "Далее":

А в службе ролей выбираем "Служба удалённого доступа" и также "Далее":

а затем "Закрыть":

роли "Службы политики сети и доступа". Обычно после нажатия запускается мастер, который позволяет настроить VPN-сервер. Но это рассматривается на следующем шаге.

Шаг 2. Настройка VPN-сервера

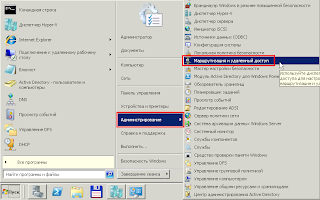

Для настройки VPN-сервера необходимо запустить соответствующую оснастку консоли MMC (%windir%\system32\rrasmgmt.msc) или используя меню "Администрирование" > "Маршрутизация и удалённый доступ":

Для сервера в контекстном меню выбрать "Настроить и включить маршрутизацию и удалённый доступ". В случае неправильной настройки (что может произойти с каждым), необходимо отключить маршрутизацию и удалённый доступ, а затем снова начать с этого шага (см. далее).

- когда используется только одна служба, например, VPN-сервер;

- когда используется несколько служб, в т.ч. VPN-сервер.

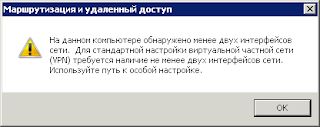

На данном компьютере обнаружено менее двух интерфейсов сети. Для стандартной настройки виртуальной частной сети (VPN) требуется наличие не менее двух интерфейсов сети. Используйте путь к особой настройке.

Поэтому процесс настройки придётся начать сначала, а при выборе конфигурации указать "Особая конфигурация":

Затем выбираем "Доступ к виртуальной частной сети (VPN)":

После нажатия на кнопку "Готово", будет предложено запустить службу. Внимательно читаем ниже.

Внимание! Если у Вас не поддерживается протокол IPv6, то при запуске службы возникнет ошибка:

Следует убрать поддержку протокола IPv6 из маршрутизации и удалённого доступа. См. "Не удается загрузить C:\Windows\System32\iprtrmgr.dll". Для этого выполним следующие команду.

Внимание! В случае возникновения ошибки или если где-то накосячили, то всегда можно вернуться к начальному этапу настройки служб маршрутизации и удалённого доступа.

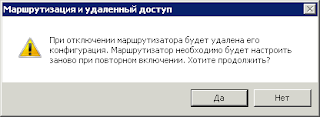

Для этого для сервера в контекстном меню выбираем "Отключить маршрутизацию и удалённый доступ".

И подтверждаем выбранное намерение.

После успешного запуска службы, должны быть открыты порты 500, 1701, 1723:

Возможно потребуется изменить механизм раздачи адресу подключаемым пользователям. Они могут использовать службу DHCP, если она настроена на сервере, или можно выделить пул адресов. Эти параметры задаются в свойствах сервера, вкладка "IPv4":

Шаг 3. Настройка пограничного маршрутизатора

Для данного VPN-сервера требуется разрешить передачу данных по TCP 1723, UDP 500, UDP 1701.

Шаг 4. Настройка пользователей для удалённого доступа

Следующим шагом будет настройка разрешений для пользователя. Открываем в "Администрирование" > "Active Directory - пользователи и компьютеры" (%SystemRoot%\system32\dsa.msc). Выбираем нужного нам пользователя и заходим в его свойства:

3 комментария:

1701, 1723 не видны через netstat, ВПН открываю на сервере 2008/2, что находится в домене, но не является контроллером. На роутере аналогично не видны 1701, 1723. Буду признательным за помощь.

Очень хорошая статья, я предложил следующие два сайта, похожие на эту.

翻墙软件下载

А также

VPN

Читайте также: