Windows server 2019 кто подключен сейчас

Обновлено: 04.07.2024

В этой статье описаны некоторые новые функции Windows Server 2019. В основе операционной системы Windows Server 2019 лежит надежная платформа Windows Server 2016. Она предоставляет множество инновационных возможностей для работы с четырьмя основными областями: гибридное облако, безопасность, платформа приложений и гиперконвергентная инфраструктура (HCI).

Общие

Windows Admin Center

Windows Admin Center представляет собой локально развертываемое браузерное приложение для управления серверами, кластерами, гиперконвергентной инфраструктурой и ПК под управлением Windows 10. Оно поставляется без дополнительной платы в составе Windows и готово для использования в рабочей среде.

Вы можете установить Windows Admin Center в Windows Server 2019, а также в Windows 10 и более ранних версиях Windows и Windows Server, и использовать это решение для управления серверами и кластерами с Windows Server 2008 R2 и более поздних версий.

Подробные сведения см. в статье Hello, Windows Admin Center! (Привет, Windows Admin Center!).

Возможности рабочего стола

Поскольку Windows Server 2019 — это выпуск Long-Term Servicing Channel (LTSC), он включает возможности рабочего стола. (Выпуски Semi-Annual Channel (SAC) не включают возможности рабочего стола по умолчанию. Они представляют собой исключительно выпуски образа контейнеров основных серверных компонентов и сервера Nano Server.) Как и в случае с Windows Server 2016, во время настройки операционной системы вы можете выбрать установку основных серверных компонентов или установку сервера с возможностями рабочего стола.

Системная аналитика

Системная аналитика — это новая функция, доступная в Windows Server 2019, за счет которой в Windows Server реализуется встроенная поддержка локальных возможностей прогнозной аналитики. Эти возможности прогнозирования, каждая из которых основана на модели машинного обучения, выполняют локальный анализ системных данных Windows Server, например счетчиков производительности и событий, предоставляя аналитические сведения о работе ваших серверов, а также помогают сократить эксплуатационные затраты, связанные с активным управлением проблемами в развертываниях Windows Server.

Гибридное облако

Функция совместимости приложений основных серверных компонентов по требованию

Функция совместимости приложений основных серверных компонентов по требованию (FOD) значительно улучшает совместимость приложений для установки основных серверных компонентов Windows путем включения подмножества двоичных файлов и компонентов из Windows Server с возможностями рабочего стола без добавления самой графической среды возможностей рабочего стола Windows Server. Это делается для расширения функциональных возможностей и улучшения совместимости основных серверных компонентов практически без усложнения процесса их установки.

Эта дополнительная функция по требованию доступна в отдельном ISO-файле, и ее можно добавлять только в образы и установки основных серверных компонентов Windows с помощью DISM.

Безопасность

Advanced Threat Protection в Защитнике Windows (ATP)

Датчики глубокого анализа и ответные действия платформы ATP выявляют атаки на уровне памяти и ядра и реагируют на них путем подавления вредоносных файлов и завершения вредоносных процессов.

Подробные сведения об ATP в Защитнике Windows см. в статье Overview of Microsoft Defender ATP capabilities (Обзор возможностей ATP в Защитнике Windows).

Подробные сведения о подключении серверов см. в статье Onboard servers to the Microsoft Defender ATP service (Подключение серверов к службе ATP в Защитнике Windows).

Exploit Guard для ATP в Защитнике Windows представляет собой новый набор средств предотвращения вторжений в узлы. Четыре компонента Exploit Guard в Защитнике Windows предназначены для блокировки различных векторов атак на устройство, а также блокировки поведений, которые часто используются в атаках с использованием вредоносных программ, при одновременном сохранении баланса между активным реагированием на угрозы безопасности и производительностью.

Сокращение направлений атак (ASR) — это набор элементов управления, которые предприятия могут использовать для предотвращения попадания вредоносных программ на компьютер путем блокировки подозрительных вредоносных файлов (например, файлов Office), скриптов, бокового смещения, программ-шантажистов и угроз на основе электронной почты.

Функция Защита сети защищает конечные точки от веб-угроз, блокируя любые процессы на устройстве, идущие к недоверенным узлам и IP-адресам, с помощью фильтра SmartScreen Защитника Windows.

Функция Контролируемый доступ к файлам защищает конфиденциальные данные от программ-шантажистов, блокируя доступ недоверенных процессов к защищенным папкам.

Защита от эксплойтов — это набор мер защиты от уязвимостей (замена EMET), которые можно легко настроить для обеспечения безопасности системы и приложений.

Функция Управление приложениями в Защитнике Windows (также известна как политика целостности кода (CI) была представлена в Windows Server 2016. Пользователи сообщали, что это отличное решение, которое, однако, сложно развернуть. Для решения этой проблемы мы создали политики целостности кода по умолчанию, которые разрешают исполнение всех файлов, по умолчанию входящих в состав Windows, и приложений Microsoft (например, SQL Server) и блокируют исполнение известных исполняемых файлов, способных обойти политику целостности кода.

Безопасность программно-конфигурируемых сетей (SDN)

Функция Безопасность для SDN предоставляет множество возможностей для безопасного выполнения рабочих нагрузок клиентами как в локальной среде, так и в качестве поставщика услуг в облаке.

Эти усовершенствования безопасности интегрированы в многофункциональную платформу SDN, появившуюся в Windows Server 2016.

Улучшения экранированных виртуальных машин

Улучшения для филиалов

Теперь экранированные виртуальные машины можно запускать на компьютерах с периодическими разрывами подключения к службе защиты узла, используя новый резервный сервер HGS и автономный режим. Резервный сервер HGS позволяет настроить второй набор URL-адресов для Hyper-V, который будет использоваться в случае невозможности установить подключение к основному серверу HGS.

Автономный режим дает возможность продолжить запуск экранированных виртуальных машин, даже если не удается установить подключение к HGS при условии, что виртуальная машина была успешно запущена хотя бы один раз и в конфигурацию системы безопасности узла не вносились изменения.

Дополнительные возможности устранения неполадок

Мы также упростили процесс устранения неполадок в работе экранированных виртуальных машин за счет добавления поддержки режима расширенного сеанса VMConnect и PowerShell Direct. Эти средства будут особенно полезны при потере сетевого подключения к виртуальной машине и возникновении необходимости обновить ее конфигурацию, чтобы восстановить доступ.

Эти функции не нужно настраивать, они становятся доступны автоматически, когда экранированная виртуальная машина размещается на узле Hyper-V под управлением Windows Server версии 1803 или выше.

Поддержка Linux

Теперь Windows Server 2019 поддерживает выполнение систем Ubuntu, Red Hat Enterprise Linux и SUSE Linux Enterprise Server внутри экранированных виртуальных машина при работе в средах со смешанными ОС.

Улучшенное объединение подключений исключает сбои при работе в Интернете, а также обеспечивает правильное шифрование веб-сеансов.

Мы сделали CUBIC поставщиком контроля перегрузки протокола TCP по умолчанию, чтобы еще больше повысить пропускную способность!

Хранение

Вот некоторые изменения, которые мы внесли в хранилище в Windows Server 2019. Подробные сведения см. в статье What's new in Storage in Windows Server (Новые возможности хранилища в Windows Server).

Служба миграции хранилища

Служба миграции хранилища — это новая технология, которая упрощает перенос серверов в более новую версию Windows Server. Она предоставляет графическое средство, которое выполняет инвентаризацию данных на серверах, передает данные и конфигурации на новые серверы, а затем при необходимости перемещает удостоверения старых серверов на новые серверы, чтобы пользователям и приложениям не требовалось вносить какие-либо изменения. Подробные сведения см. в разделе Storage Migration Service overview (Обзор службы миграции хранилища).

Дисковые пространства прямого подключения

Ниже приведен список новых возможностей в Локальных дисковых пространствах. Подробные сведения см. в разделе Storage Spaces Direct (Windows Server 2019 only) (Локальные дисковые пространства (только для Windows Server 2019). Информацию о приобретении проверенных систем с Локальными дисковыми пространствами см. в статье Общие сведения об Azure Stack HCI.

- Дедупликация и сжатие томов ReFS

- Встроенная поддержка энергонезависимой памяти

- Программно вложенная устойчивость гиперконвергентной инфраструктуры с двумя узлами на границе

- Кластеры из двух серверов, использующие USB-устройство флэш-памяти в качестве свидетеля

- Поддержка Windows Admin Center

- Журнал производительности

- Масштабирование до 4 ПБ на кластер

- Контроль четности с зеркальным ускорением вдвое быстрее

- Обнаружение выброса задержки диска

- Ручное разграничение выделения томов для повышения отказоустойчивости

Реплика хранилища

Новые возможности в реплике хранилища. Подробные сведения см. в разделе Storage Replica (Реплика хранилища).

- Реплика хранилища теперь доступна в Windows Server 2019 Standard Edition.

- Тестовая отработка отказа — это новая функция, которая позволяет подключать целевое хранилище для проверки репликации или резервного копирования данных. Подробные сведения см. в статье с часто задаваемыми вопросами о реплике хранилища.

- Улучшения производительности журнала реплики хранилища

- Поддержка Windows Admin Center

Отказоустойчивая кластеризация

Ниже приведен список новых возможностей отказоустойчивой кластеризации. Подробные сведения см. в статье What's new in Failover Clustering (Новые возможности отказоустойчивой кластеризации).

- Наборы кластеров

- Кластеры с поддержкой Azure

- Миграция кластеров между доменами

- Свидетель USB

- Улучшения инфраструктуры кластера

- Кластерное обновление поддерживает локальные дисковые пространства

- Улучшения файлового ресурса-свидетеля

- Усиление защиты кластера

- Отказоустойчивый кластер больше не использует аутентификацию NTLM

Платформы приложений

Контейнеры Linux в Windows

Теперь можно запускать контейнеры на основе Windows и Linux на одном и том же узле контейнера с помощью одной управляющей программы Docker. Это позволяет работать в разнородной среде узлов контейнеров и повысить гибкость разработчиков при создании приложений.

Встроенная поддержка Kubernetes

В Windows Server 2019 улучшены функции вычислений, сети и хранилища выпусков Semi-Annual Channel, необходимых для реализации поддержки платформы Kubernetes в Windows. Дополнительная информация будет доступна в следующих выпусках Kubernetes.

Средства работы с сетевыми подключениями контейнеров в Windows Server 2019 значительно повышают удобство использования Kubernetes в Windows за счет улучшения устойчивости сети платформы и поддержки подключаемых модулей сетевых подключений контейнеров.

Развернутые в Kubernetes рабочие нагрузки могут использовать средства сетевой безопасности для защиты служб Linux и Windows с помощью встроенных механизмов безопасности.

Улучшения контейнеров

Улучшенные интегрированные удостоверения

Мы упростили процесс встроенной проверки подлинности Windows в контейнерах и повысили ее надежность, устранив некоторые ограничения предыдущих выпусков Windows Server.

Улучшенная совместимость приложений

Упрощено создание контейнеров приложений Windows: улучшена совместимость приложений для имеющегося образа windowsservercore. Приложениям с дополнительными зависимостями API теперь доступен третий базовый образ, windows.

Уменьшение размера и повышение производительности

Были уменьшены размеры файлов для скачивания базовых образов контейнеров и необходимое пространство на диске, а также ускорено время запуска. Это ускоряет рабочие процессы контейнеров.

Интерфейс администрирования в Windows Admin Center ((предварительная версия))

Мы значительно упростили мониторинг контейнеров, запущенных на вашем компьютере, а также управление отдельными контейнерами с помощью нового расширения для Windows Admin Center. Найдите расширение "Контейнеры" в общедоступном веб-канале Windows Admin Center.

Зашифрованные сети

Зашифрованные сети — функция шифрования виртуальных сетей, позволяющая шифровать трафик виртуальной сети между виртуальными машинами, которые обмениваются данными между собой в подсетях с пометкой Включено шифрование. Для шифрования пакетов с помощью этой возможности также используется протокол DTLS в виртуальной подсети. Протокол DTLS обеспечивает защиту от перехвата, несанкционированных изменений и подделки со стороны любых лиц, имеющих доступ к физической сети.

Повышение производительности сети для виртуальных рабочих нагрузок

Повышение производительности сети для виртуальных рабочих нагрузок обеспечивает максимальную пропускную способность сети для виртуальных машин без необходимости постоянной настройки или избыточного предоставления ресурсов узла. За счет этого сокращаются расходы на эксплуатацию и обслуживание и одновременно повышается доступная плотность узлов. Новые функции:

динамическое управление несколькими очередями виртуальных машин (d.VMMQ).

объединение полученных сегментов в виртуальном коммутаторе;

Передача данных с помощью алгоритма Low Extra Delay Background Transport

Low Extra Delay Background Transport (LEDBAT) — это поставщик управления перегрузкой сети с низкой задержкой, разработанный для автоматического повышения пропускной способности для пользователей и приложений и потребления всей доступной пропускной способности, когда сеть не используется. Эта технология предназначена для применения при развертывании крупных критических обновлений в ИТ-среде без ущерба для служб, использующихся пользователями, и связанной с ними пропускной способности.

служба времени Windows

В службе времени Windows реализована полноценная поддержка UTC-совместимой корректировочной секунды, новый протокол времени под названием "Протокол точного времени" (Precision Time Protocol), а также трассировка в сквозном режиме.

Высокопроизводительные шлюзы SDN

Высокопроизводительные шлюзы SDN в Windows Server 2019 значительно повышают производительность подключений IPsec и GRE, обеспечивая сверхвысокую пропускную способность при гораздо меньшей нагрузке на ЦП.

Новый пользовательский интерфейс развертывания и расширение Windows Admin Center для SDN

Теперь в Windows Server 2019 можно легко выполнять развертывание и управление с помощью нового пользовательского интерфейса для развертывания, а также расширения Windows Admin Center, которое предоставляет возможности SDN всем пользователям.

Поддержка энергонезависимой памяти для виртуальных машин Hyper-V

Чтобы получить преимущества высокой пропускной способности и низкой задержки энергонезависимой памяти (также известна как память класса хранилища) на виртуальных машинах, теперь вы можете проецировать ее непосредственно на виртуальные машины. Это позволяет существенно уменьшить задержку транзакций базы данных и сократить время восстановления баз данных с низкой задержкой в памяти в случае сбоя.

История Windows Server насчитывает уже более 25 лет: Windows NT 3.1 Advanced Server был выпущен 27 июля 1993 года. В октябре 2018 года, через три года после предыдущего большого релиза, был выпущен Windows Server 2019. Windows Server 2019 развивает и улучшает возможности, заложенные в предыдущих релизах. Подробности об этом — под катом!

Начиная с Windows Server 2016 был принят новый цикл выхода релизов. Сейчас есть два канала распространения: LTSC (Long-term servicing channel) – релиз, выходящий через 2-3 года, с 5-летней основной и 5-летней расширенной поддержкой, а также Semi-Annual Channel – релизы, которые выходят каждые полгода, имеют основной цикл поддержки в течение 6 месяцев и расширенную поддержку в течение 18 месяцев. Для чего необходимы эти два канала? Microsoft активно внедряет новшества в свою облачную платформу Azure. Это поддержка виртуальных машин Linux, контейнеры с Linux и Windows, и многие другие технологии.

Заказчики, использующие эти технологии в облаке, также хотят их использовать и в своих датацентрах. Semi-Annual Channel сокращает разрыв в возможностях между Azure и локальными датацентрами. Полугодовые релизы предназначены для динамичных в развитии компаний, которые перешли к гибкой сервисной модели предоставления ИТ-услуг бизнесу. Релизы LTSC предназначены для компаний, которые используют устоявшиеся приложения с длительным циклом поддержки, например, Exchange Server, SharePoint Server, SQL Server, а также инфраструктурные роли, программно-определяемые датацентры и гиперконвергентную инфраструктуру.

Windows Server 2019 – это именно релиз в канале LTSC. Он включает в себя все обновления функционала с Windows Server 2016 и последующих полугодовых релизов.

Основные усилия разработчиков Windows Server 2019 были направлены на четыре ключевые области:

Windows Admin Center

Windows Admin Center (WAC) – это новое средство администрирования серверов. Устанавливается локально в инфраструктуре и позволяет администрировать локальные и облачные экземпляры Windows Server, компьютеры Windows 10, кластеры и гиперконвергентную инфраструктуру.

WAC дополняет, а не заменяет существующие средства администрирования, такие как консоли mmc, Server Manager. Подключение к WAC осуществляется из браузера.

Для выполнения задач используются технологии удаленного управления WinRM, WMI и скрипты PowerShell.

Можно опубликовать WAC и администрировать серверы извне периметра организации. Службы многофакторной аутентификации и прокси приложений Azure AD помогут защитить такой доступ извне, а использование решения Microsoft Enterprise Mobility + Security (EMS) позволит предоставлять или отказывать в доступе в зависимости от соответствия устройства политикам, рискам, местоположению и другим факторам. Использование веб-приложения вместо доступа к удаленному рабочему для администрирования, по моему мнению, это правильная стратегия для обеспечения безопасности.

Системная аналитика

Windows Server 2019 стал интеллектуальнее. С помощью новой функции System Insights реализуется прогнозная аналитика, позволяющая перейти от реактивного к проактивному управлению парком серверов. Модель машинного обучения учитывает счетчики производительности и события для точного предсказания проблем со свободным местом на дисковой подсистеме, определение трендов для процессорных вычислений, сетевому взаимодействию и производительности хранилища.

Новинки в подсистеме хранения

Storage Migration Service

В Windows Server 2019 появилась новая технология для миграции данных со старых серверов на новые – Storage Migration Service.

Миграция происходит в несколько этапов:

- Инвентаризация данных на различных серверах

- Быстрый перенос файлов, сетевых папок и конфигураций безопасности с исходных серверов

- Захват управления и подмена идентификатора сервера и настроек сети со старого сервера на новый

Azure File Sync

Azure File Sync трансформирует традиционные файловые серверы и расширяет объём хранения до практически недостижимых в реальной жизни объёмов. Данные распределяются по нескольким уровням: горячий кэш – это данные, хранящиеся на дисках файлового сервера и доступные с максимальной скоростью для пользователей. По мере остывания данные незаметно перемещаются в Azure. Azure File Sync можно использовать совместно с любыми протоколами для доступа к файлам: SMB, NFS и FTPS.

Storage Replica

Эта технология защиты от катастроф впервые появилась в Windows Server 2016. В версии 2019 появилась ограниченная поддержка редакции Windows Server Standard. Сейчас и небольшие компании могут делать автоматическую копию (реплику) хранилища в виртуальные машины Azure, если в инфраструктуре компании нет второго удаленного датацентра.

Storage Spaces Direct

Локальные дисковые пространства – это необходимый компонент для построения гиперконвергентной инфраструктуры и масштабируемого файл-сервера. В Windows Server 2019 появилась встроенная поддержка энергонезависимой памяти, улучшенные алгоритмы дедупликации, в том числе на томах с файловой системой ReFS, масштабируемость до 4ПБ на кластер, улучшения в производительности.

Изменения в отказоустойчивой кластеризации

Появились наборы кластеров (Cluster sets), увеличивающие масштабируемость до сотен узлов.

Для обеспечения кворума в кластерах с четным количеством узлов используется специальный ресурс – диск-свидетель. Во времена Windows Server 2012 R2 для диска-свидетеля необходимо было выделять диск на хранилище, в Windows Server 2016 стало возможно использовать сетевую папку или облачный диск-свидетель. Улучшения в Windows Server 2019 связаны с сокращением требований к инфраструктуре для малых предприятий. В качестве диска-свидетеля может выступать USB-диск, подключенный, например, к роутеру.

Появилась миграция кластеров между доменами и другие улучшения в службе отказоустойчивой кластеризации.

Что нового в платформе приложений

Теперь можно запускать контейнеры на основе Windows и Linux на одном и том же узле контейнера с помощью одинаковой управляющей программы Docker. Это позволяет работать в разнородной среде узлов контейнеров и предоставить разработчикам гибкость в создании приложений.

Контейнеры получили улучшенную совместимость приложений, значительно был уменьшен размер образов Server Core и Nano Server, повысилась производительность.

Системные требования

Документация описывает минимальные требования к установке Windows Server 2019. Надо понимать, что в зависимости от ролей и компонентов, от запущенных приложений, требования к серверу могут быть повышены.

- 64-разрядный процессор с тактовой частотой 1,4 ГГц

- Совместимый с набором инструкций для архитектуры х64

- Поддержка технологий NX и DEP

- Поддержка CMPXCHG16b, LAHF/SAHF и PrefetchW

- Поддержка преобразования адресов второго уровня (EPT или NPT)

- 512МБ (2ГБ для варианта установки «Сервер с рабочим столом»)

Windows Server 2019 не поддерживает ATA/PATA/IDE и EIDE для загрузки, файла подкачки или дисков с данными. Минимальный объём – 32 ГБ.

- Адаптер Ethernet с пропускной способностью не менее 1ГБ.

- Совместимость со спецификацией архитектуры PCI Express.

- Поддержка протокола удаленной загрузки PXE.

Сравнение выпусков Windows Server 2019 Standard и Datacenter

Windows Server 2019 поставляется в двух редакциях: Standard и Datacenter.

Редакция для датацентров обладает расширенными возможностями: поддержка гиперконвергентной инфраструктуры, локальных дисковых пространств, расширенными лицензионными правами при использовании виртуализации.

Приглашение на вебинар

Подробнее с возможностями Windows Server 2019, сценариях использования, вариантах лицензирования можно будет ознакомиться на вебинаре «Windows Server 2019 для современного датацентра».

Спикер — Дмитрий Узлов, сертифицированный эксперт по решениям Майкрософт с многолетним опытом.

- Microsoft Certified Solutions Expert: Cloud Platform and Infrastructure

- Microsoft Certified Solutions Expert: Productivity

Вебинар пройдет 6 декабря в 11.00, после вебинара вы сможете сделать практические работы по развертыванию виртуальной инфраструктуры Windows Server и настройке типовых сценариев гибридного датацентра. Успешно справившиеся с заданиями практической работы получат электронный сертификат о прохождении тренинга.

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Не забываем про настройку:

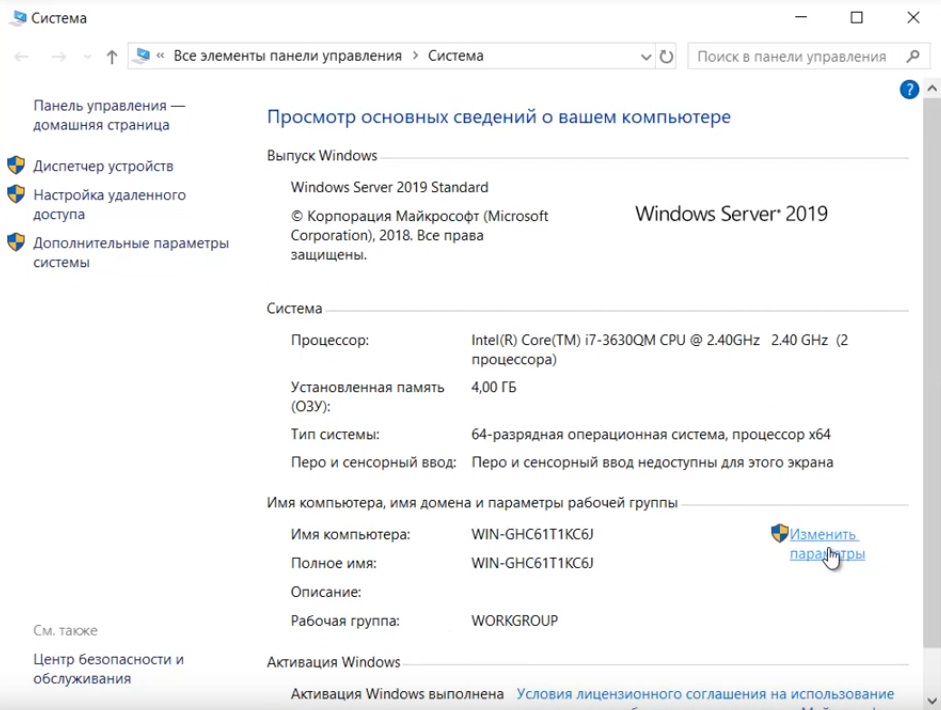

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

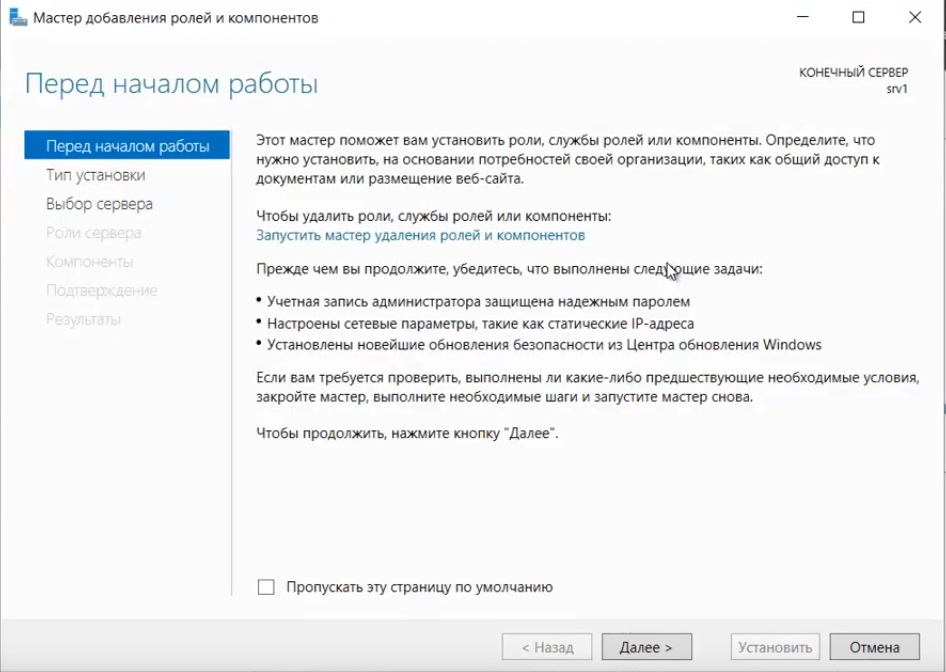

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

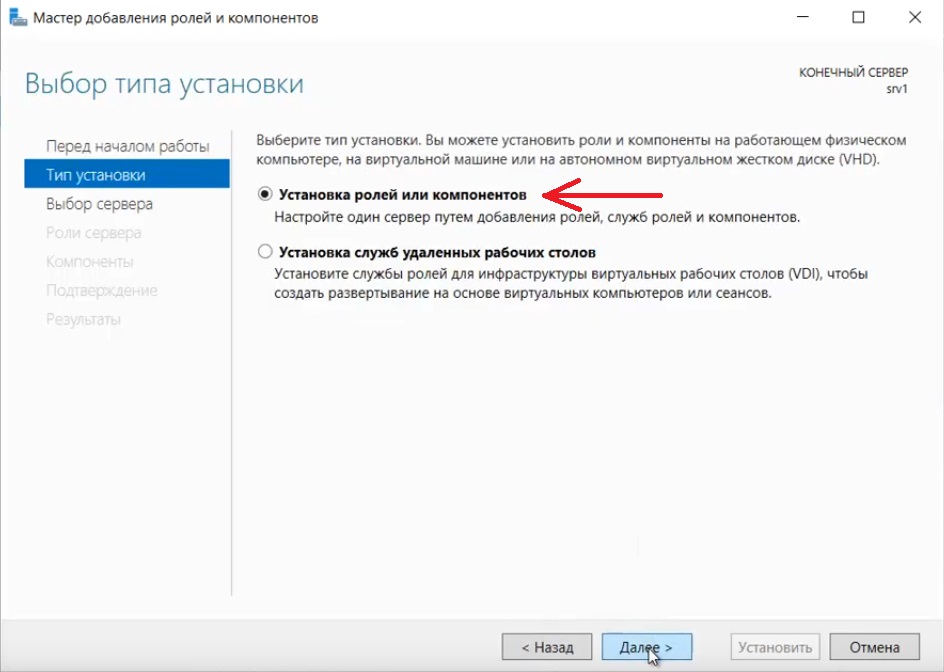

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

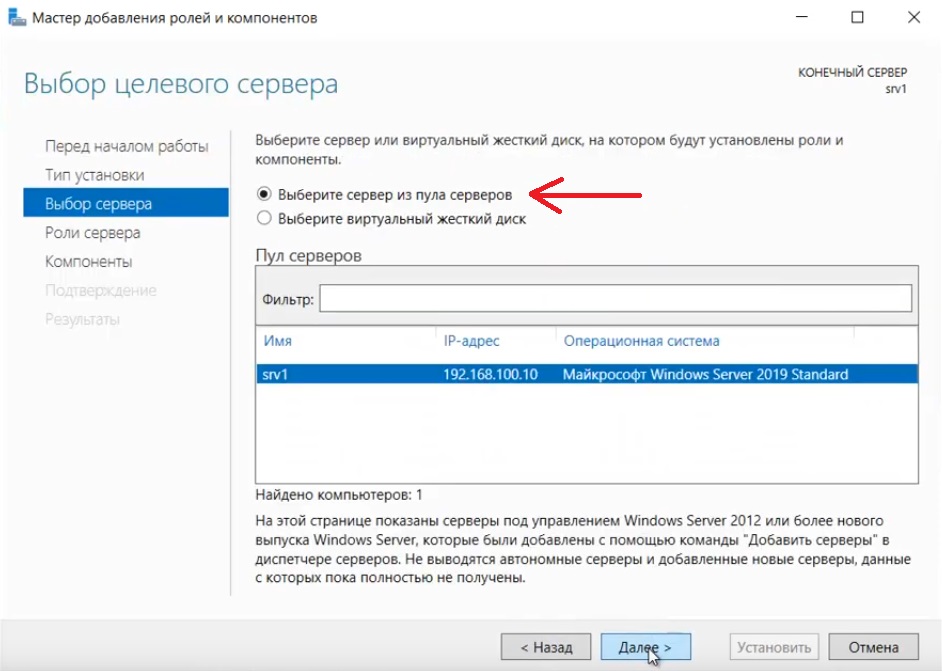

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

Попадаем в раздел Confirmation. Install.

Начинается установка роли.

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

Выбираем наш сервер, правой кнопкой — активировать.

Открывается окно активации. Next.

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

Выбираем "Activate a license server". Next.

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос "Do you wish to install client access licenses now on the license server with this product ID?" отвечаем "Yes" и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку "Start Install Licenses Wizard now". Next.

Открывается мастер установки лицензий. Next.

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Начинается процесс установки роли.

В процессе устанавливаются компоненты.

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Diagnoser.

The licensing mode for Remote Desktop Session Host server is not configured.

Откроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле "License server to use" прописываем сервер, с которого получать лицензии, в моём случае "localhost". OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле "Specify the licensing mode for the RD Session Host server" устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

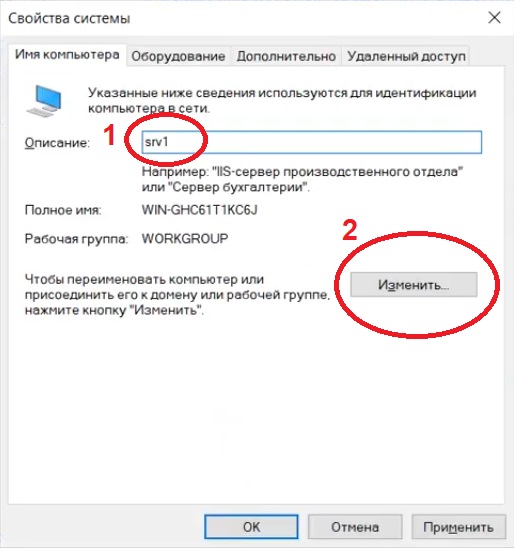

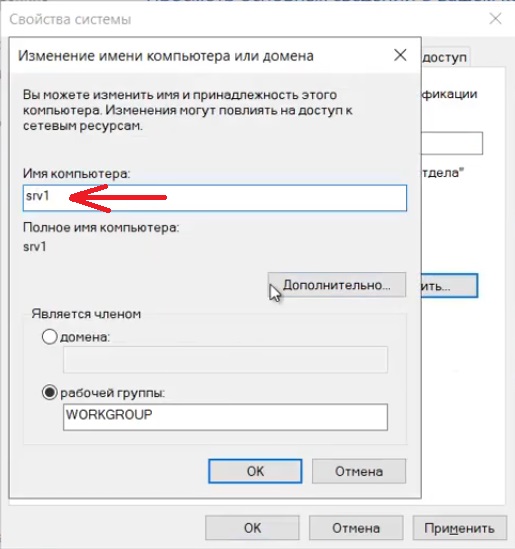

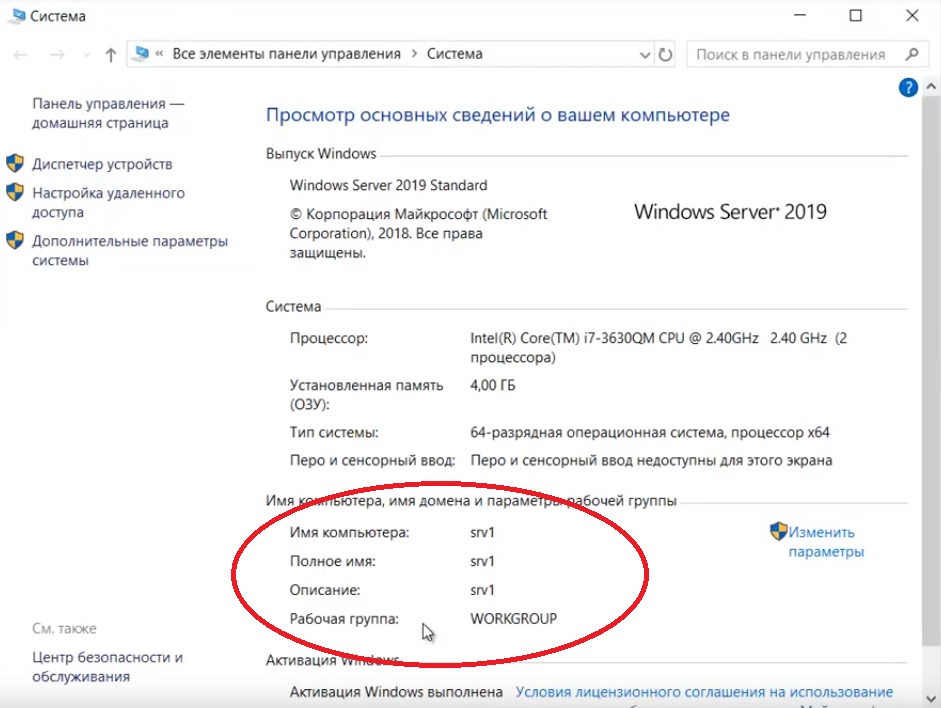

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

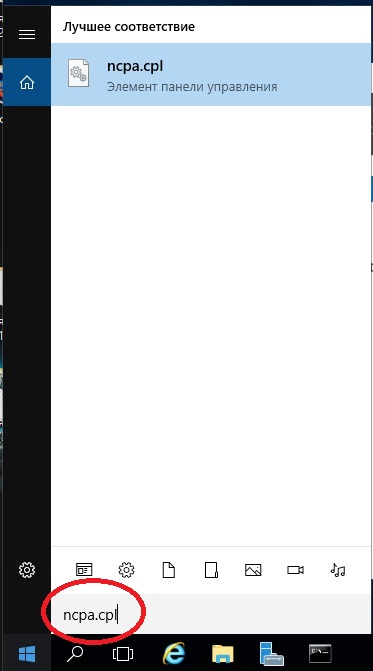

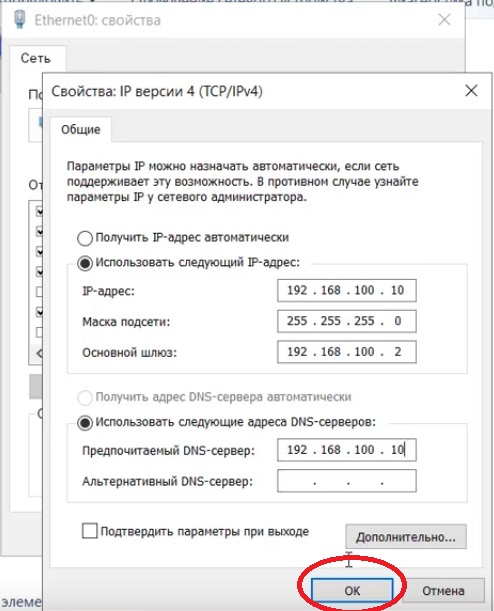

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

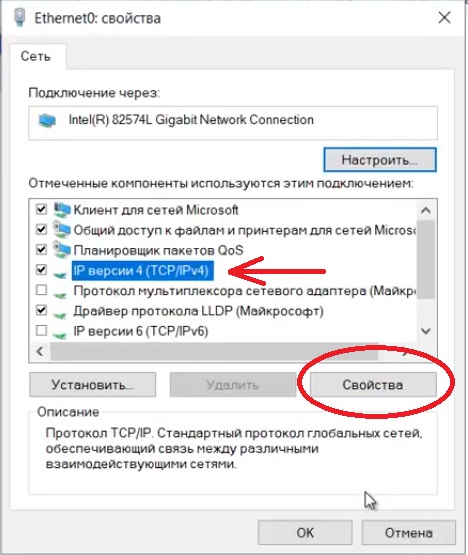

Переходим в свойства сетевой карты.

И далее в свойства IPv4

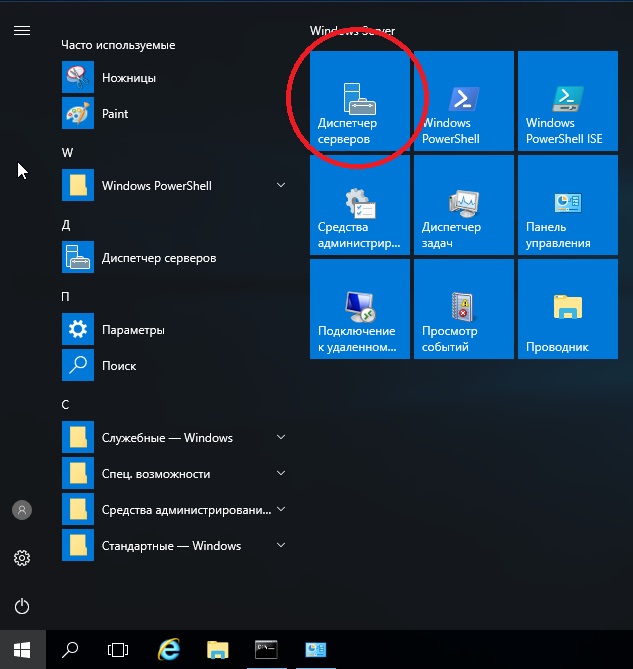

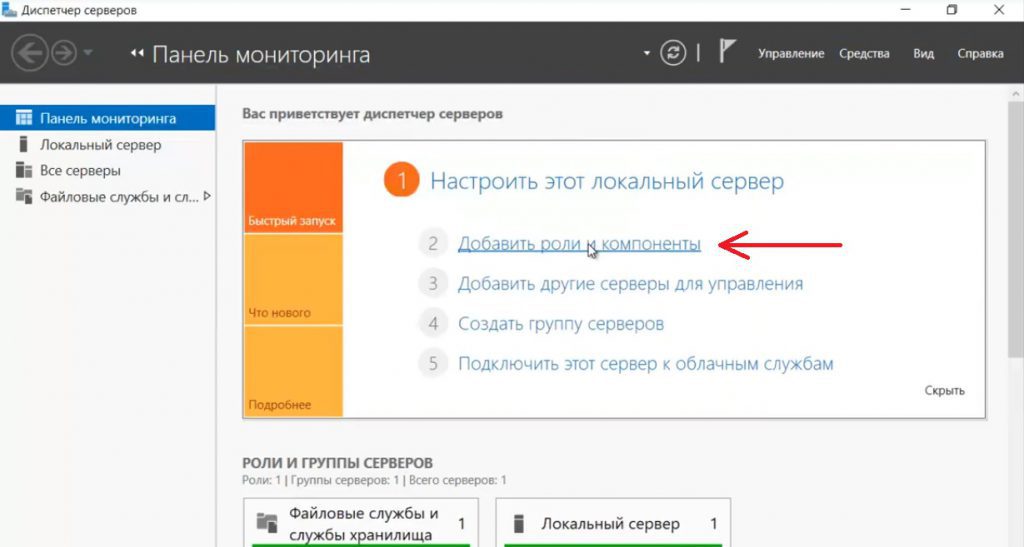

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка "Ролей и компонентов".

Соответственно выбираем нужный нам пул сервера.

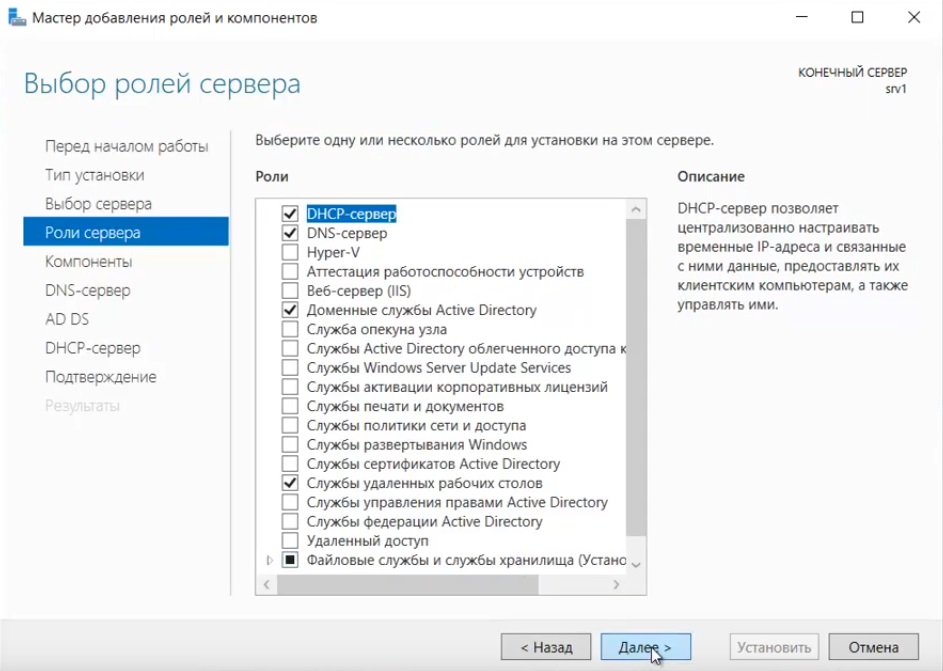

В "Роли сервера" для всех наших настроек выберем "DHCP-сервер", "DNS-сервер", "Доменные службы Active Directory" и "Службы удаленных рабочих столов".

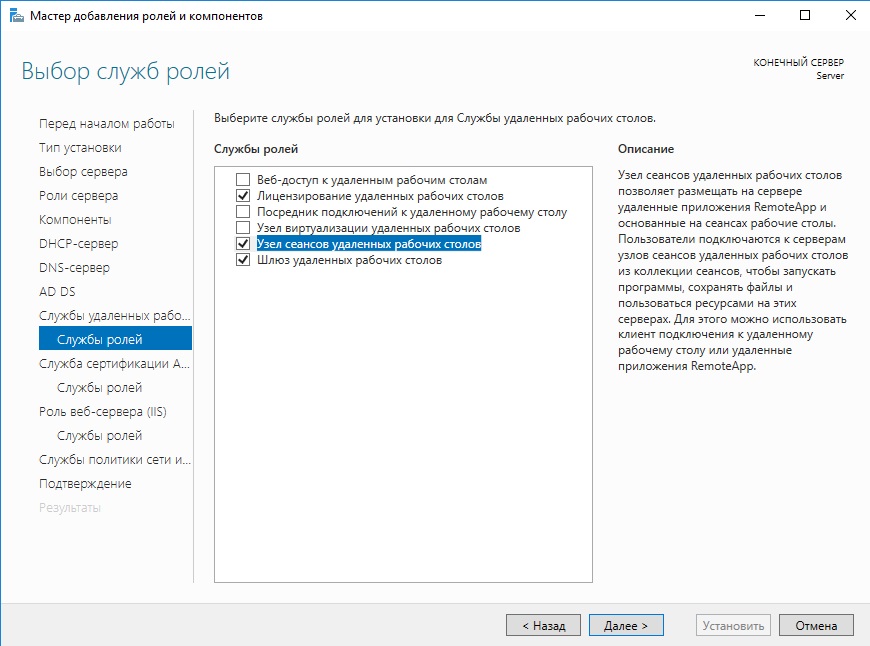

Идем далее до "Службы ролей" и выбираем пункты как на скриншоте ниже.

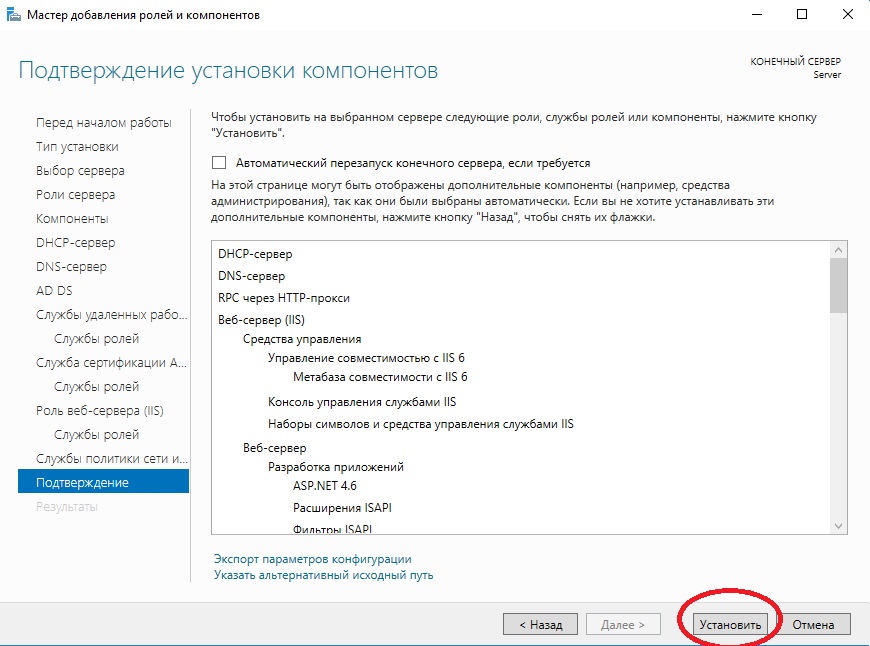

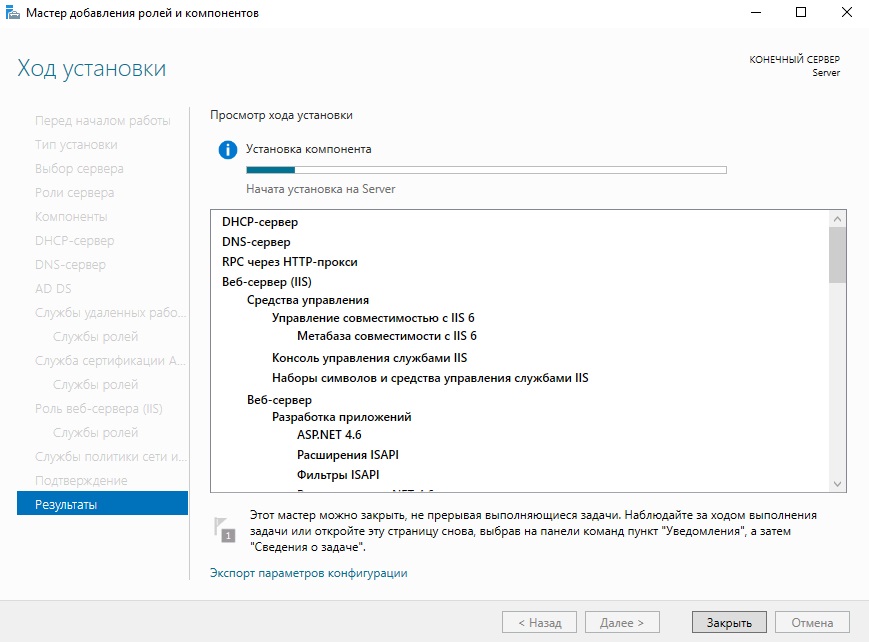

После так же идем "Далее" до пункта "Подтверждение" и устанавливаем все, что мы выбрали.

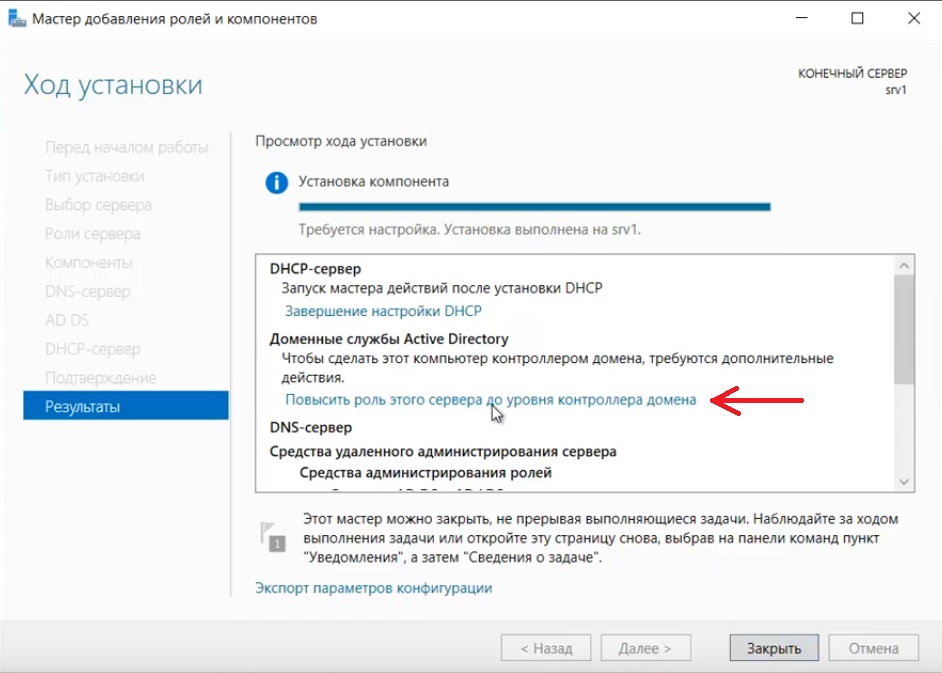

После установки в "Результатах" выбираем пункт "Повысить роль этого сервера до уровня контроллера домена".

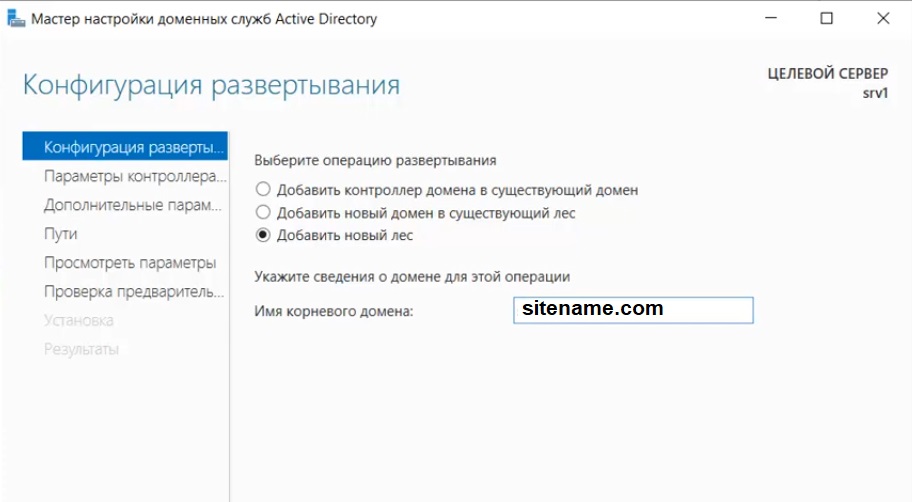

В мастере настроек доменных служб выбираем "Добавить лес" и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

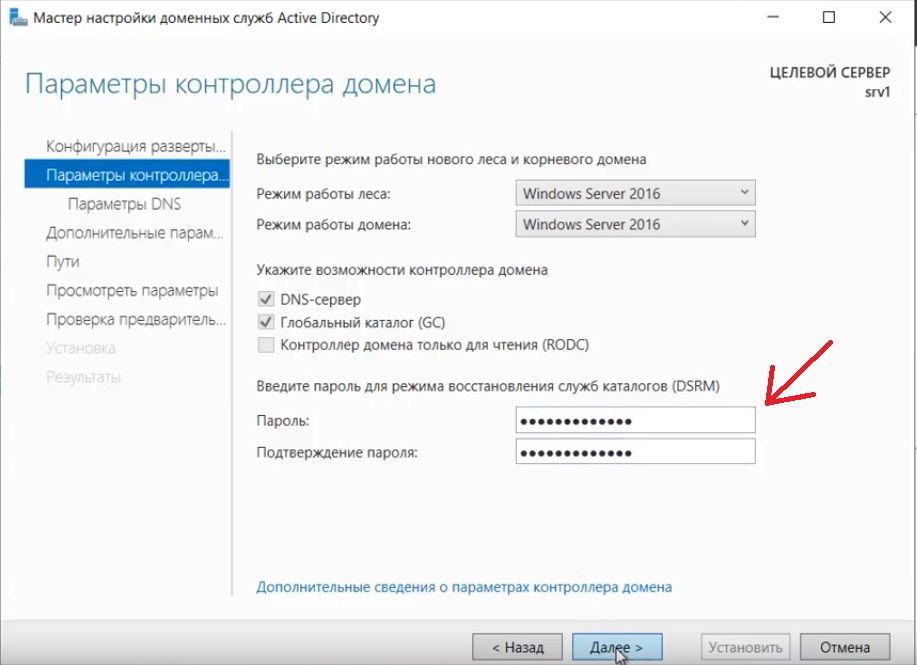

В параметрах контроллера нужно придумать пароль.

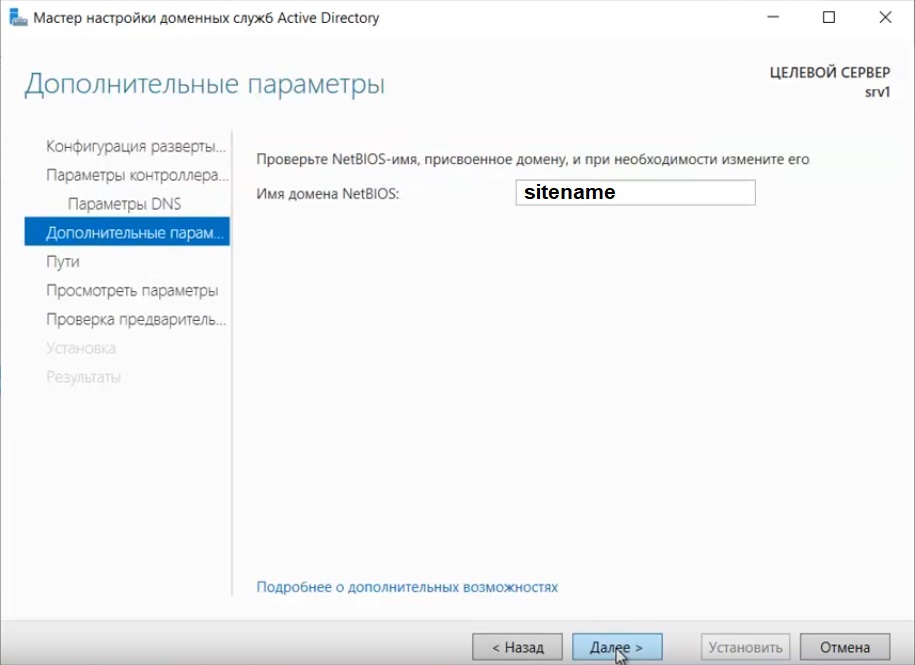

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

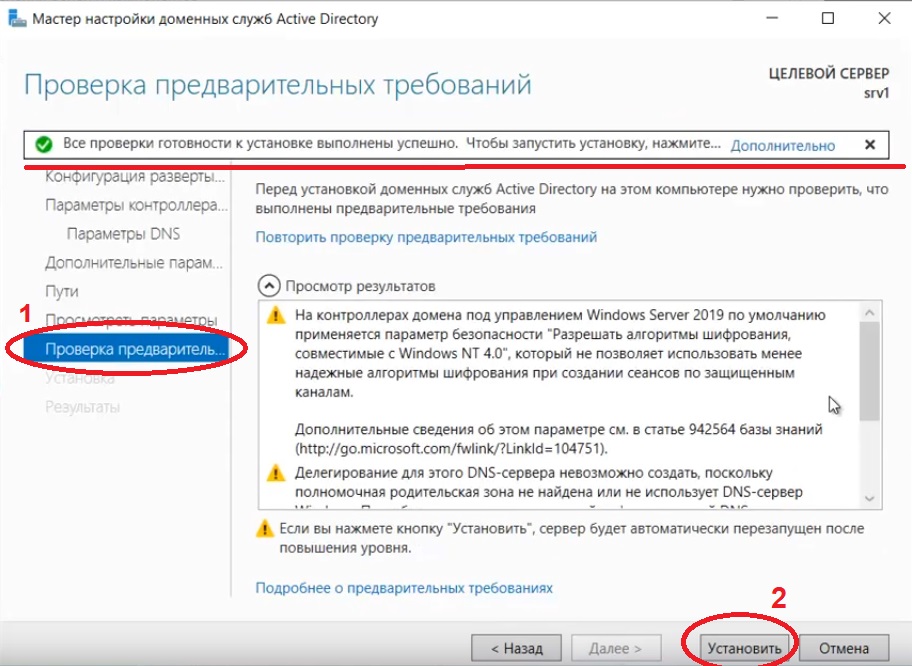

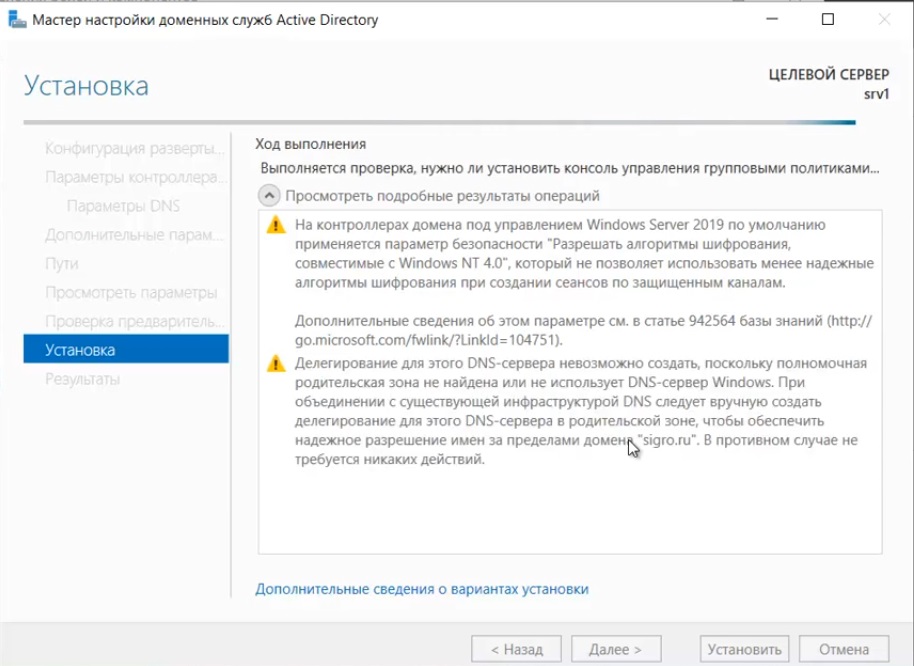

Далее идем до "Проверки предварительных требований", если проверка прошла успешно, то устанавливаем примененные настройки.

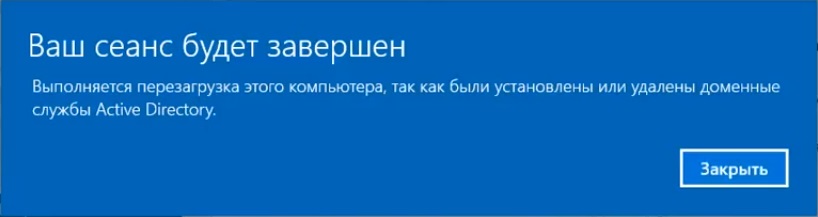

После полной установки необходимо перезагрузиться.

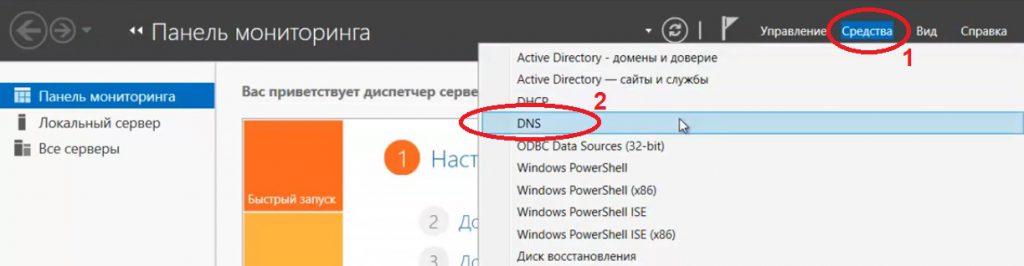

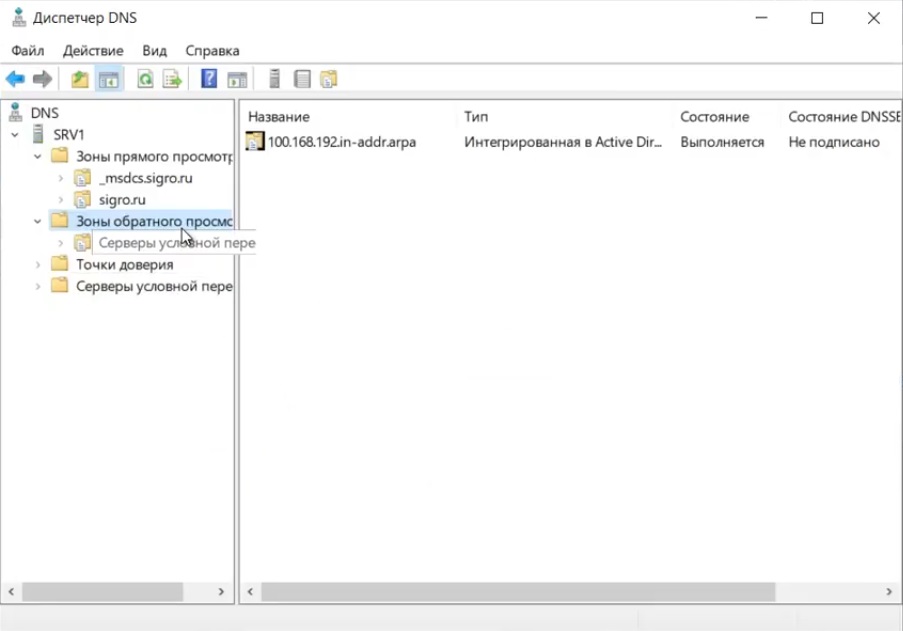

4) Производим настройку "Зона обратного просмотра".

На пункте "Зона обратного просмотра" => Создать новую зону.

Выбираем "Основную зону".

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

Проверяем, что все установилось.

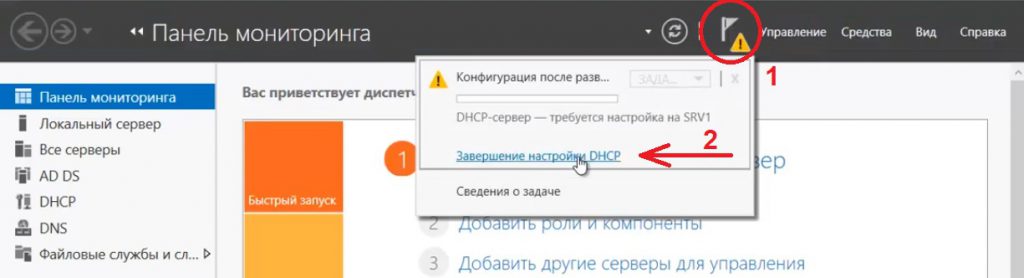

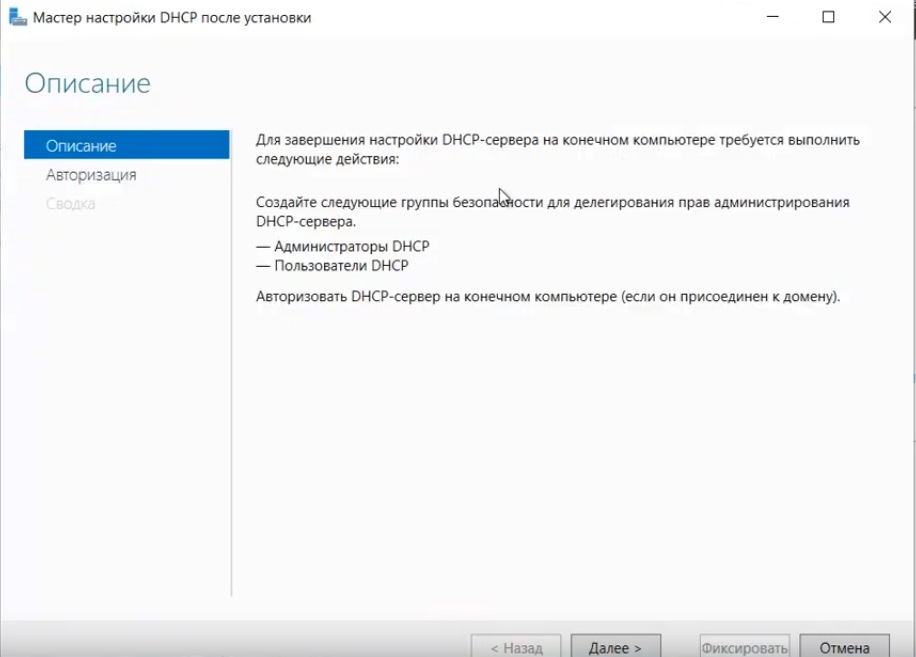

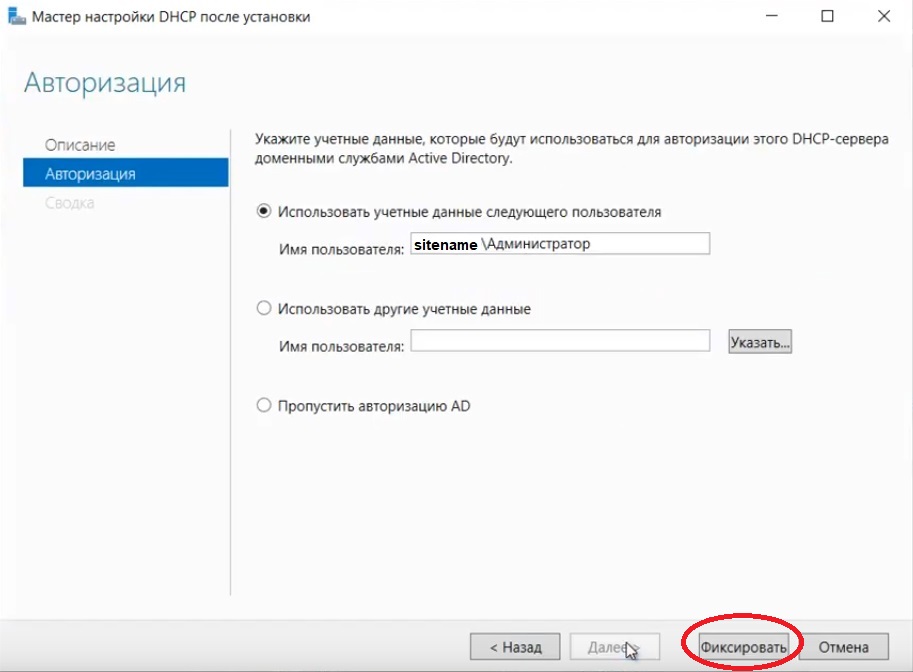

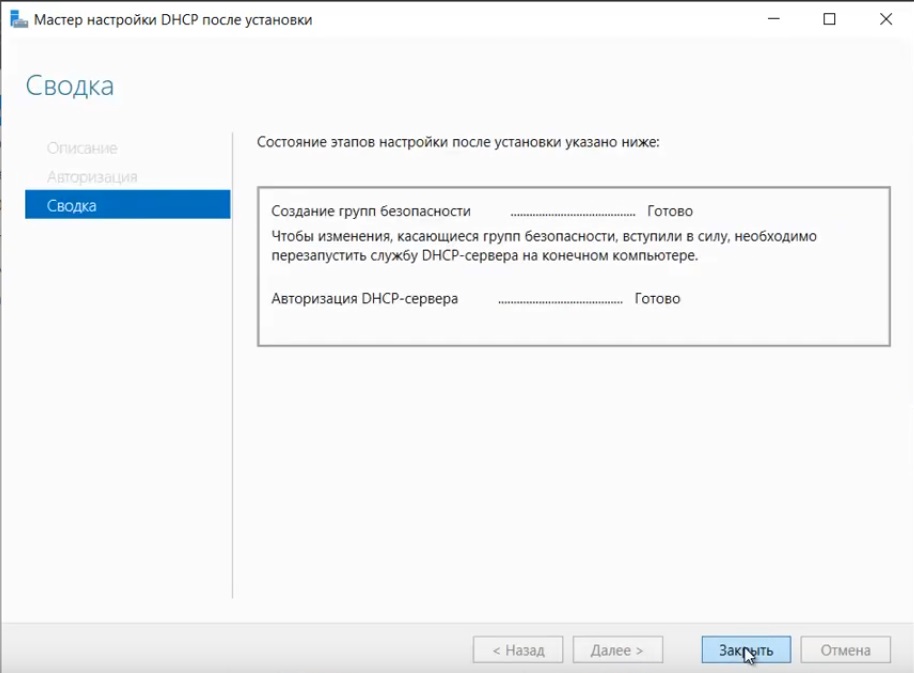

5) Переходим к настройке DHCP. Переходим в мастер установки.

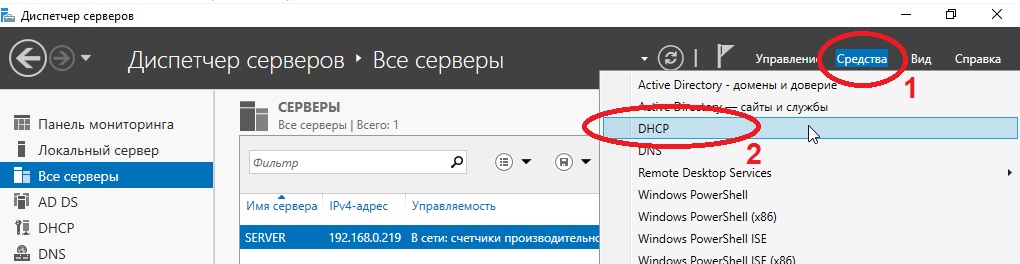

После завершения установки => Диспетчер => Средства => DHCP

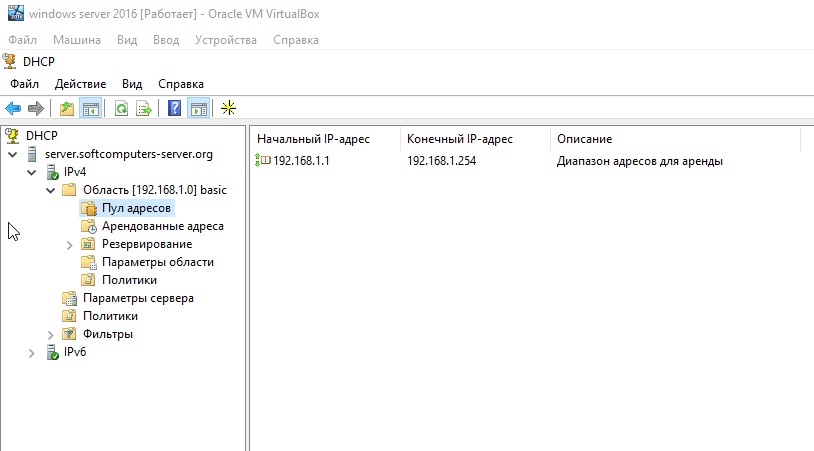

На DHCP => Имя вашего сервера => IPv4 - правой кнопкой мыши => Создать область.

Задаем любое имя области DHCP.

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Читайте также: