Windows server права пользователя посмотреть

Обновлено: 05.07.2024

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

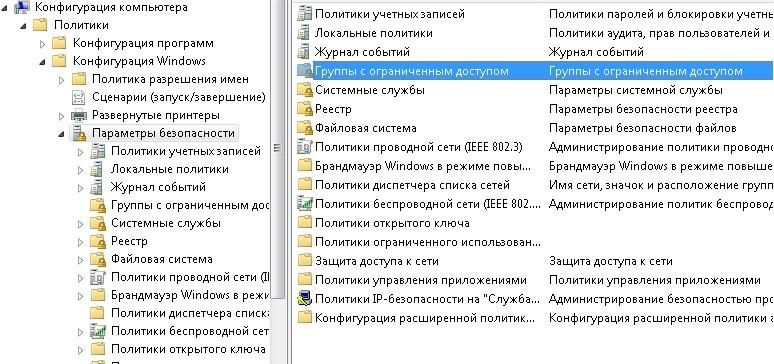

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

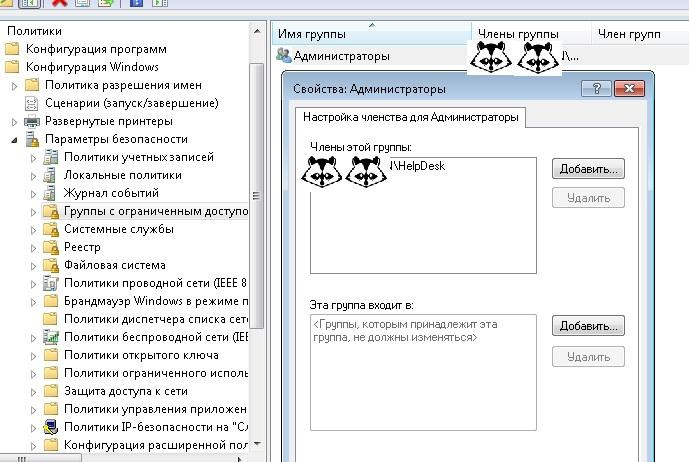

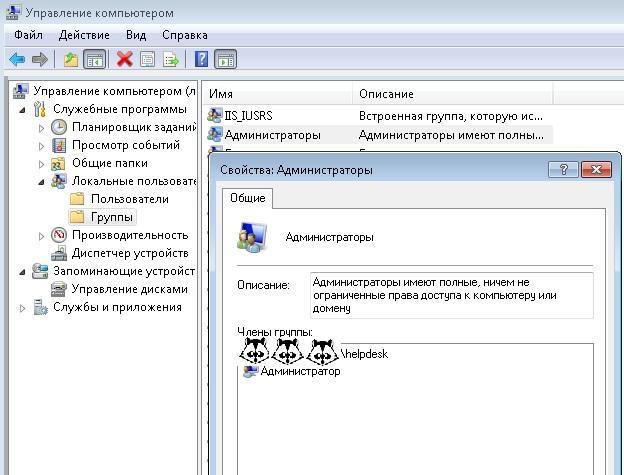

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

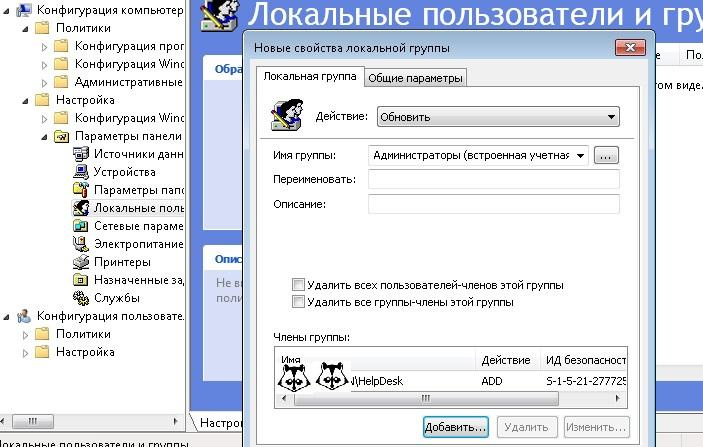

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

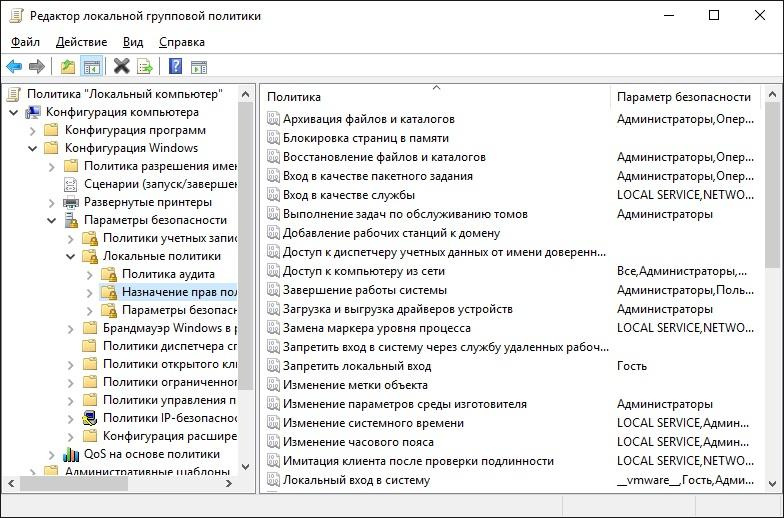

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

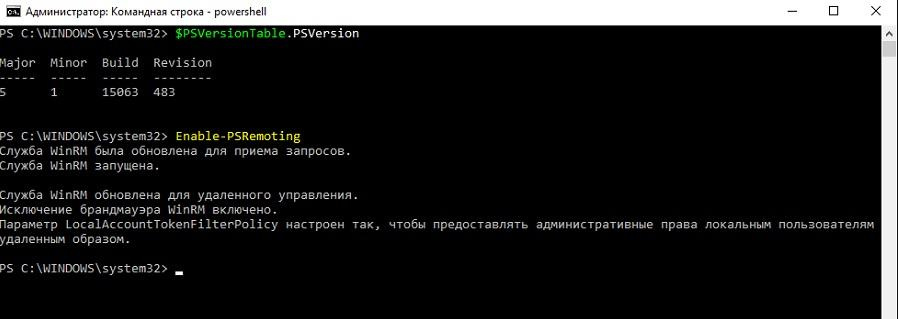

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

Теперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

А затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

Теперь необходимо подготовить файл сессии PowerShell:

Зарегистрируем файл сессии:

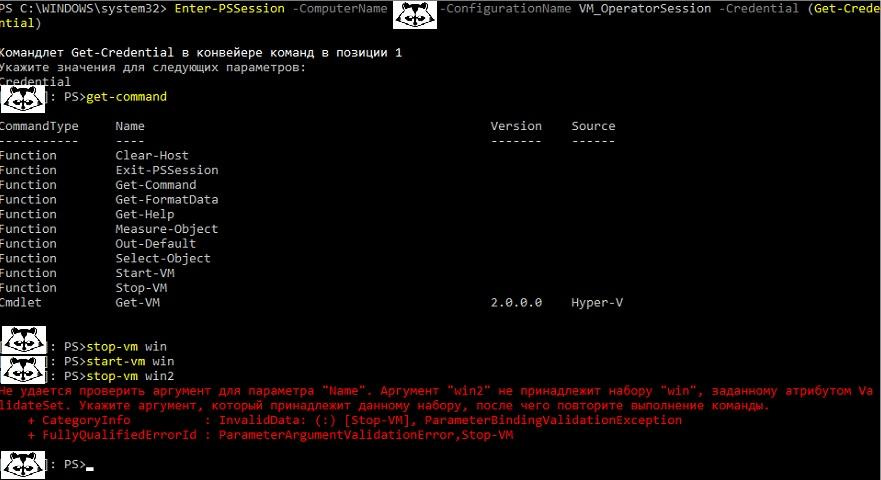

Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

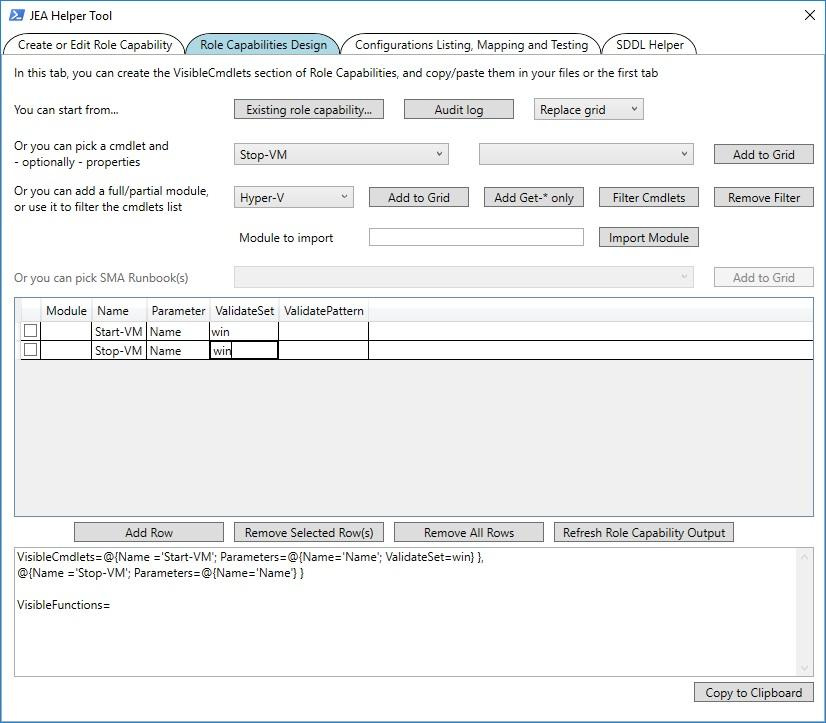

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

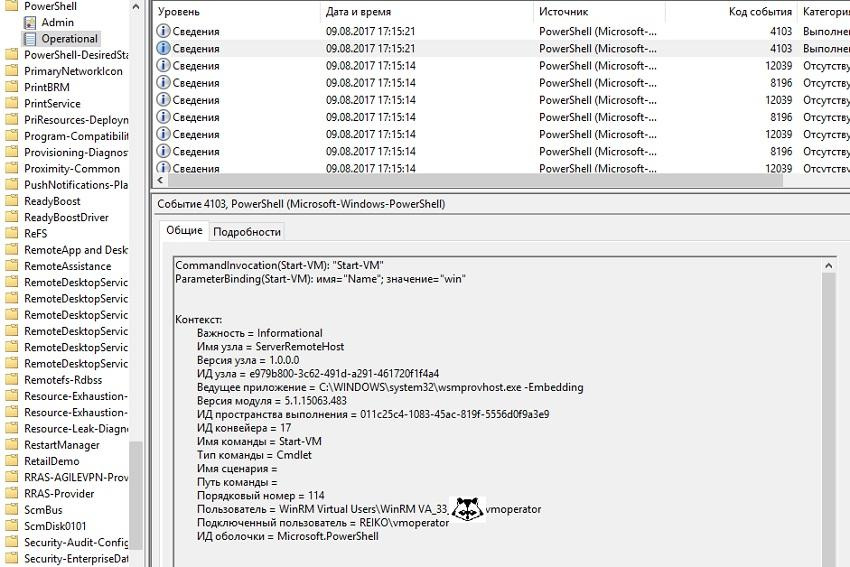

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

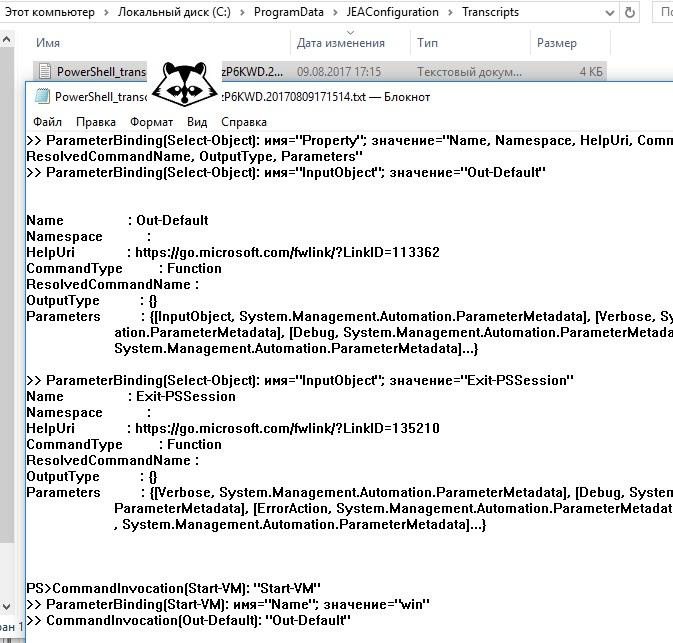

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Содержание

Как добавить пользователей

ВНИМАНИЕ! Все действия происходят на самом сервере под управлением операционной системы Windows Server 2003. Также все можно производить на сервере при помощи терминальной службы управления сервером.

Для создания пользователя в системе необходимо нажать правой кнопкой мыши на значок «Мой компьютер» и выбрать пункт «Управление».

В появившимся окне, с левой стороны выбрать:

Управление компьютером » Локальные пользователи » Пользователи

Теперь в правом окне, нажимаем правой кнопкой мыши на пустом месте в списке пользователей и выбрать пункт «Новый пользователь…»

Подтверждения пароля

В появившемся диалоговом окне указать Пользователя и пароль (подтверждение пароля).

Очень настоятельно рекомендую иметь привычку вписывать полные данные о пользователе в разделе Описание. В случае большого количества пользователей (даже более 10), это существенно поможет Вам и другим администраторам (пользователям) ориентироваться в списке пользователей.

Обязательно убрать галочку с пункта «Требовать смену пароля и установить галочки». Не выставив эту галочку, это приведет к тому, что пользователю каждый раз придется менять свой пароль. Что приводит к очень частому забыванию паролей.

Установить галочки в пунктах: «Запретить смену пароля пользователем». Это требуется, чтобы особо «умные пользователи» случайно не напакостили Вам.

Установить галочки в пунктах: «Срок действия пароля не ограничен» - Иначе это приведет к тому, что каждые 10 дней вам придется всем таким пользователям изменять пароль на новый.

Дополнительная информация по теме

Подробная и детальная инструкция по управлению пользователями в программном комплексе SD 3000 Client

Оказывается, получить ID пользователя совсем не сложно, а это значит, что наши данные открыты для всех

Статья для тех, кто хочет научиться раздавать права доступа на сетевые папки в системе на платформе Windows Server 2003

Инструкция с примерами, каким образом необходимо правильно использовать переменные в PHP

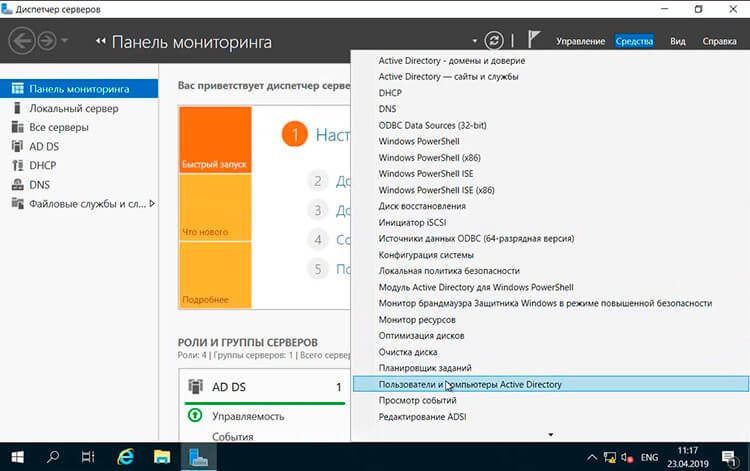

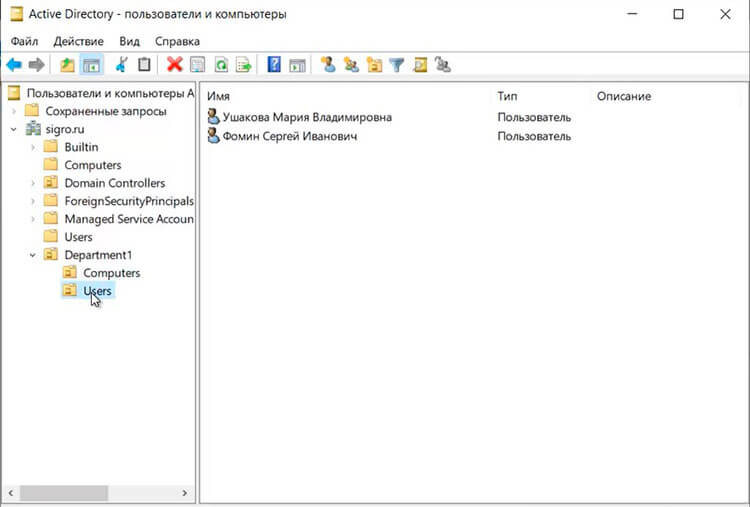

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером - Диспетчер серверов. Далее выбираем "Пользователи и компьютеры Active Directory".

Создание пользователя в домене.

1. Нажимаем "Пуск", далее выбираем "Диспетчер серверов".

2. В новом окне нажимаем "Средства", в открывшемся списке выбираем "Пользователи и компьютеры Active Directory".

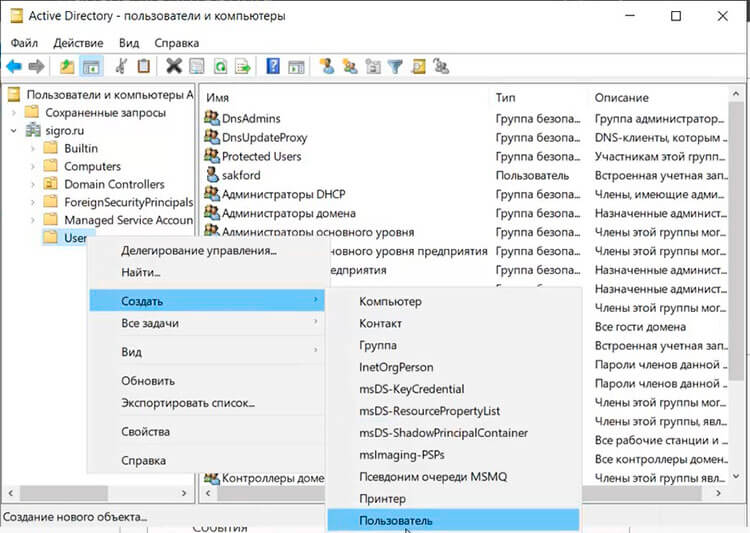

3. Далее нажимаем правой клавишей на "User", далее "Создать" - "Пользователь".

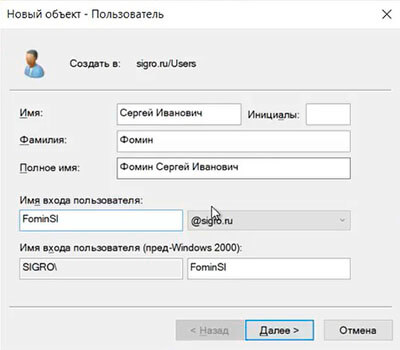

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). "Полное имя" заполнится автоматически. Затем нажимаем "Далее".

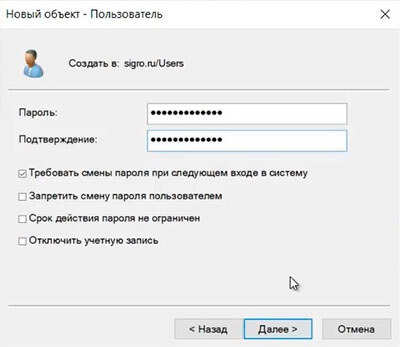

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на "Требовать смены пароля при следующем входе в систему". Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем "Далее".

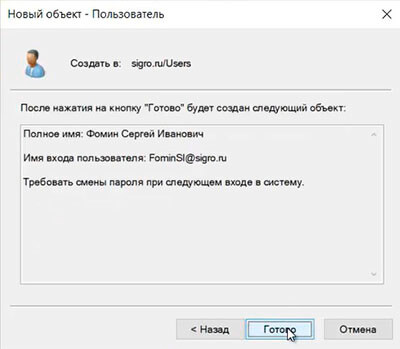

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем "Готово". Будет создан новый пользователь.

Создание группы в домене

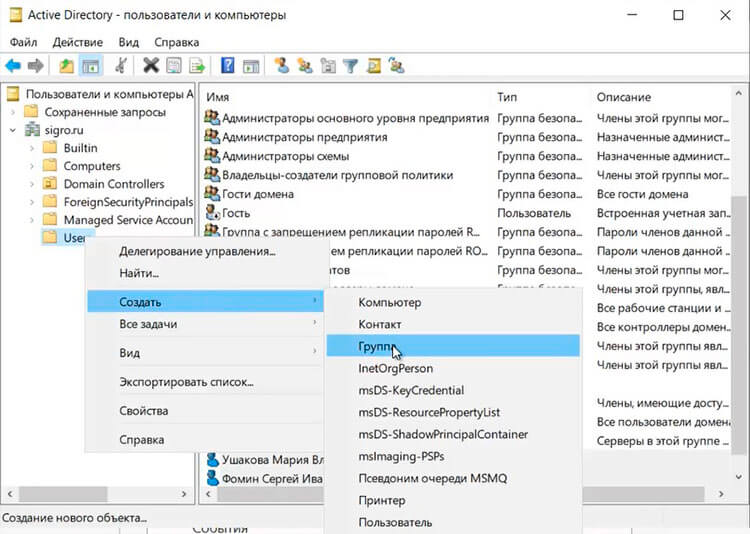

1. Для создания группы в домене, нажимаем правой клавишей мыши на "Users", далее "Создать" - "Группа".

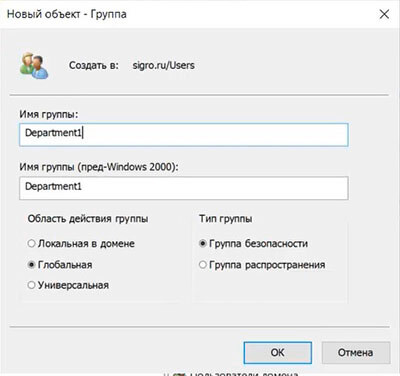

2. Задаем "Имя группы", "Область действия группы" и "Тип группы", далее нажимаем "ОК". Будет создана группа.

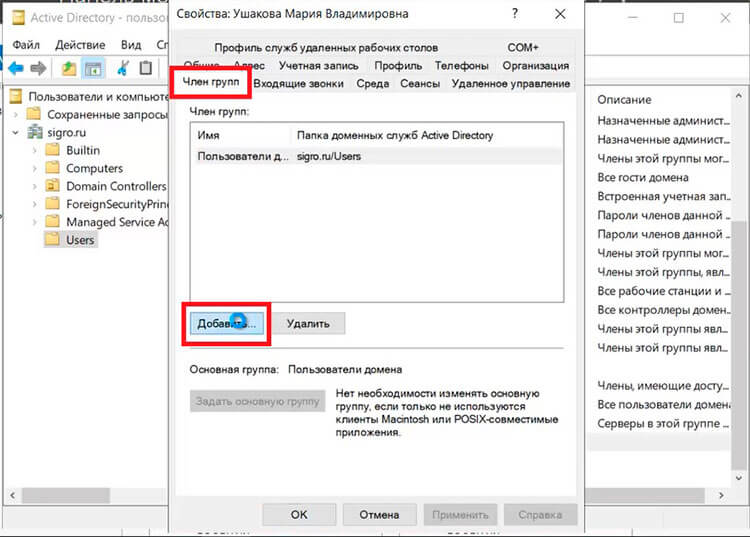

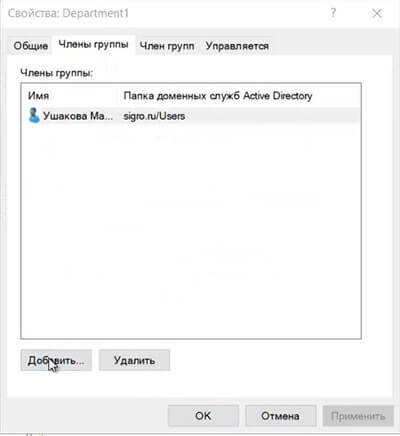

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку "Член групп", нажимаем кнопку "Добавить".

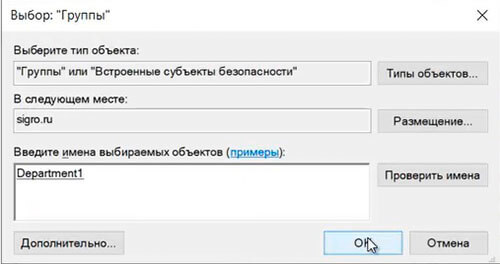

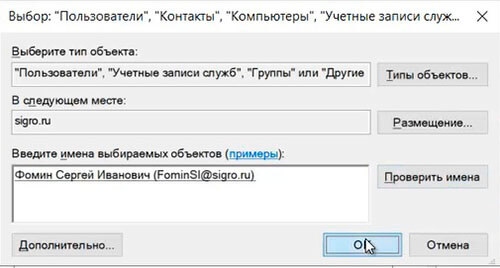

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку "Проверить имена", далее "ОК".

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку "Члены группы". Нажимаем "Добавить".

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу "Проверить имена", далее "ОК".

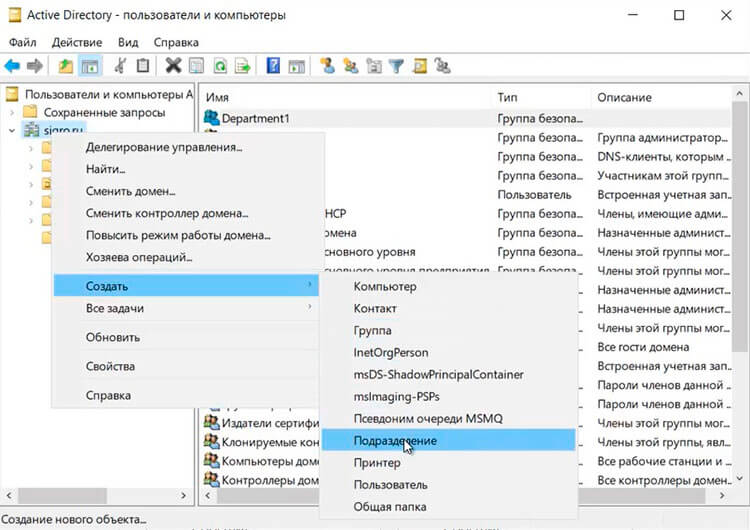

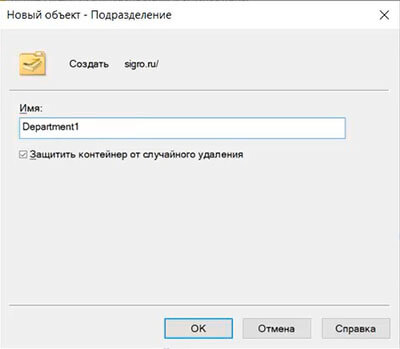

Добавление подразделения в домене

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню "Создать" - "Подразделение".

2. Задаём имя подразделения, далее "ОК".

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

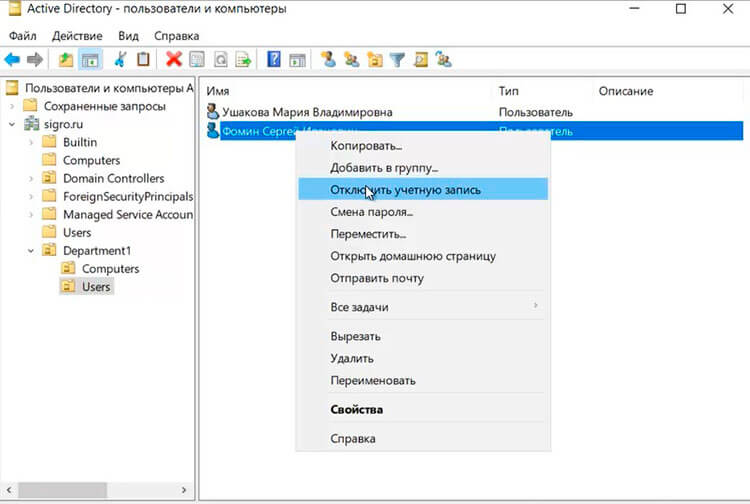

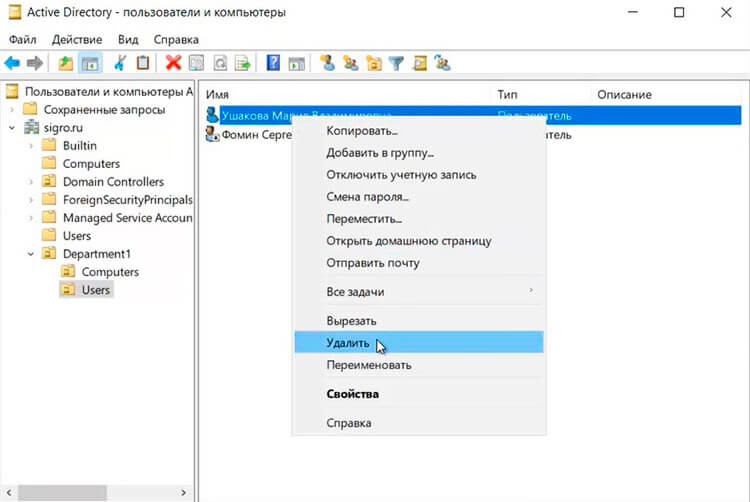

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши - "Отключить учетную запись".

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши - "Удалить".

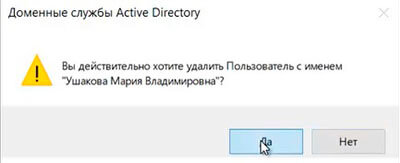

3. Появится предупреждение о том, что "Вы действительно хотите удалить Пользователь с именем. ". Нажимаем "Да" и выбранный пользователь будет удален из домена.

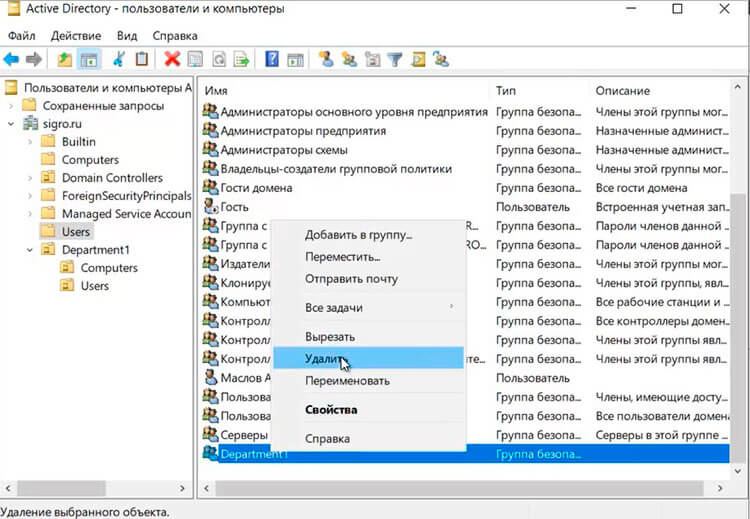

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей - "Удалить".

2. Появится предупреждение о том, что "Вы действительно хотите удалить Группу безопасности. ". Нажимаем "Да". Выбранная группа будет удалена из домена.

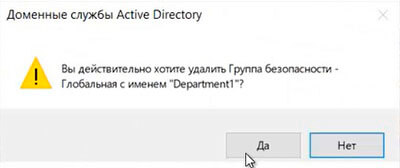

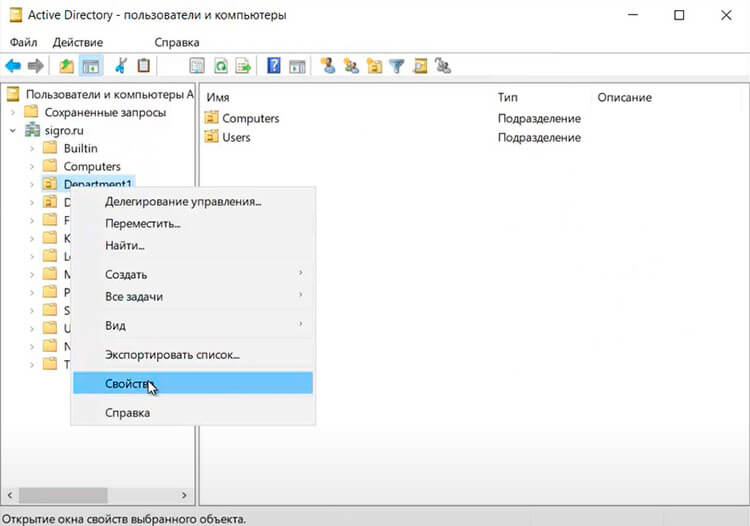

Удаление подразделения

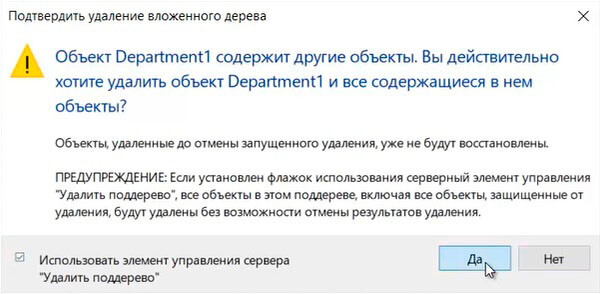

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение - "Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления".

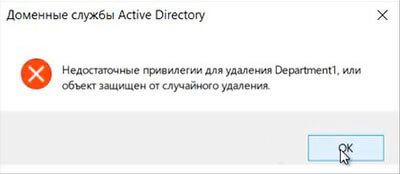

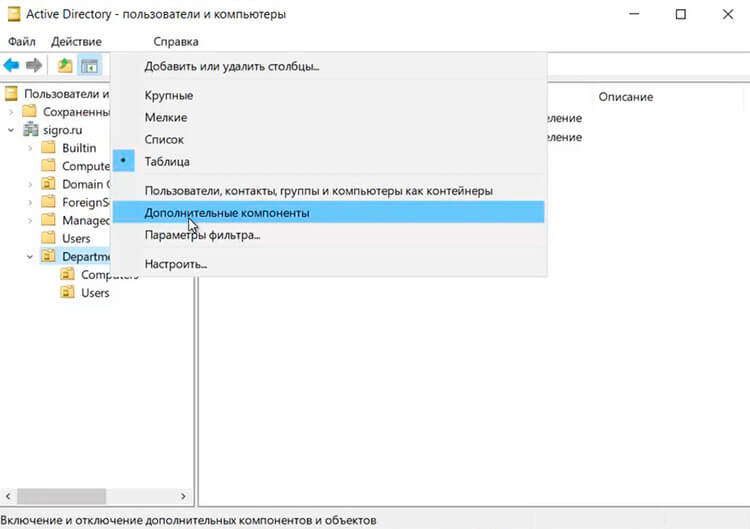

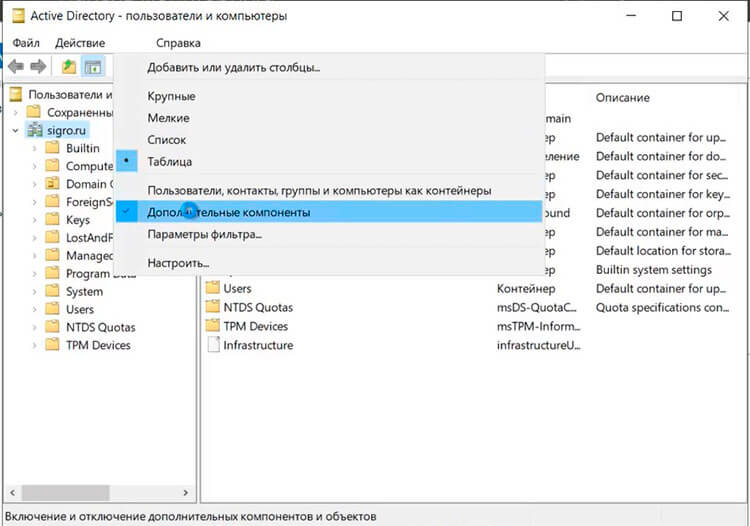

2. Для снятия защиты в меню "Вид" выбираем "Дополнительные компоненты".

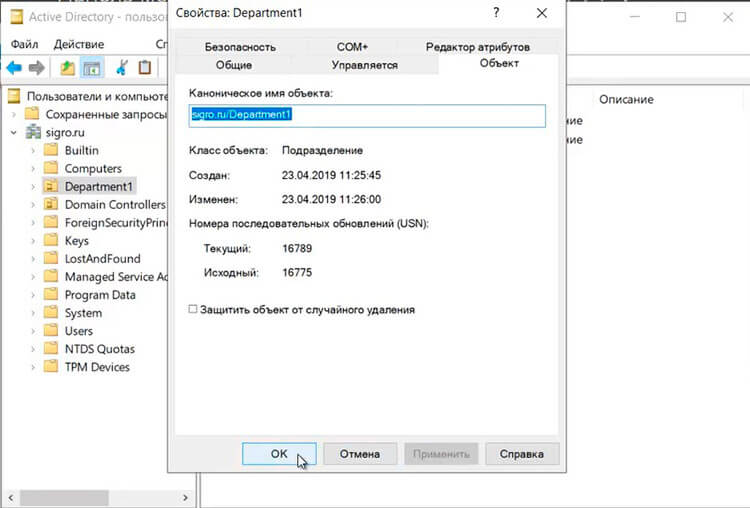

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши - "Свойства".

4. Выбираем вкладку "Объект". Убираем чекбокс "Защитить объект от случайного удаления", далее "ОК".

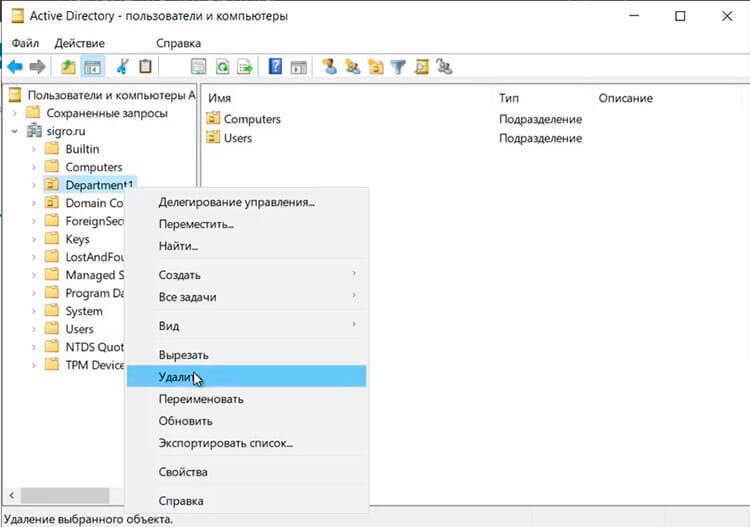

5. Далее нажимаем правой клавишей мыши на выбранное подразделение - "Удалить".

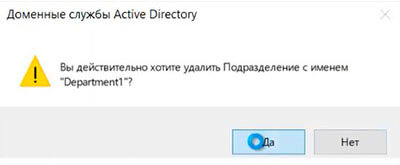

6. Появится предупреждение о том, что "Вы действительно хотите удалить Подразделение с именем. ". Нажимаем "Да". Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

7. Если объект содержит другие объекты, то появится предупреждение "Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?". Нажимаем "Да" и выбранный объект будет удален с вложенными объектами.

8. Далее в окне "Active Directory - пользователи и компьютеры" в меню "Вид" возвращаем галочку напротив "Дополнительные компоненты".

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

Администратор сервера может сильно ограничить или наоборот — расширить права каждой группе пользователей. Однако как узнать, какие права имеет та или иная группа. Зная свои права, вы не будете тратить время на то, чтобы пытаться выполнить неразрешенную операцию, а потом гадать, почему это у вас не получилось. Также вы будете знать, какой властью обладают над вами более привилегированные пользователи.

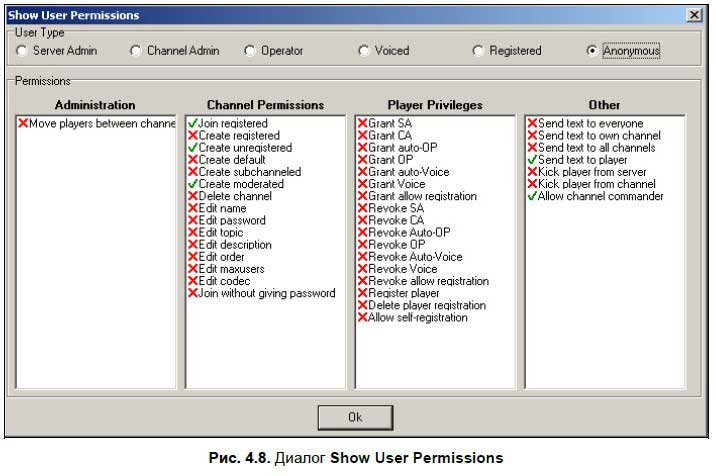

Для того чтобы узнать права, выберем пункт меню Info | Show Permissions (Информация | Показать разрешения). На экране откроется довольно внушительное диалоговое окно (рис. 4.8), в верхней части которого будут перечислены все группы пользователей, а в нижней — права для каждой группы в отдельности. Нужно лишь выбрать интересующую группу, например, Anonymous. Внизу вы увидите привилегии пользователей этой группы, их права при работе с каналами и некоторые дополнительные возможности.

В нашем случае мы можем выяснить, имеется ли в поле Player Privileges (Привилегии пользователей) запрет самим проходить регистрацию на сервере (Allow self-registration). Если у этой надписи стоит красный крестик, то самостоятельная регистрация анонимных пользователей запрещена, если зеленая галочка — то разрешена. Однако давайте бегло ознакомимся со всеми правами — их вовсе не обязательно запоминать, к ним вы еще не раз вернетесь, а сейчас просто посмотрите для интереса.

? Administration (Права при администрировании):

• Change own password (Изменять свой пароль);

• Set Premissions (Устанавливать права пользователям);

• List all servers (Просмотр всех серверов) — просматривать список серверов TeamSpeak, запущенных на компьютере;

• Add server (Добавление сервера) — создавать новые серверы TeamSpeak и запускать их;

• Delete server (Удаление сервера) — удалять серверы TeamSpeak;

• Edit server port (Редактирование порта сервера) — пересаживать сервер на прослушивание другого порта;

• Edit webpost url (Редактирование Webpost). Webpost — это отдельная программа, которая позволяет просматривать информацию о работе сервера TeamSpeak с другого Web-сайта. Вы можете изменять адрес этого Web-сайта;

• Edit Server name (Изменение имени сервера);

• Edit server max users (Изменение максимально возможного числа пользователей на сервере);

• Edit server password (Изменение пароля для подключения к серверу);

• Edit allowed codecs (Выбор допустимых кодеков) — можете сами выбирать звуковые кодеки, которые будут использоваться на вашем сервере. Напомню, что кодеки позволяют сжимать звук для его передачи в сеть и разжимать при приеме, чтобы можно было бы прослушать его в наушники;

• Ban IP (Запрещение IP-адреса) — закрывать вход на сервер пользователям с указанными IP-адресами. Так поступают с хулиганами;

• Move players between channels (Перемещение пользователей между каналами);

• Stop the server (Останов сервера);

• Start the server (Запуск сервера).

? Channel Permissions (Права при работе с каналами):

• Create default (Создать канал по умолчанию);

• Create Sub-channeled (Создать подканал);

• Create Moderated (Создать модерированный канал);

• Delete channel (Удалить канал);

• Edit Name (Изменить имя канала);

• Edit Password (Изменить пароль канала);

• Edit topic (Изменить тему канала);

• Edit description (Изменить описание канала, т. е. комментарии к нему);

• Edit order (Изменить порядок следования каналов) — дело тут в том, что у каждого канала имеется свой порядковый номер. Каналы с меньшими номерами находятся выше, а с большими — ниже в древовидном списке каналов. Чтобы изменить порядковый номер канала, нужно щелкнуть на нем правой кнопкой мыши и выбрать Edit Channel (Редактировать канал). В открывшемся диалоговом окне следует изменить свойство Sort Order (Порядковый номер);

• Edit maxusers (Изменить максимальное количество пользователей канала) — это свойство тоже редактируется в диалоговом окне Edit Channel. Называется оно Max Users (Максимальное число пользователей) и по умолчанию равно 16;

• Edit codec (Выбирать звуковой кодек, который будет использоваться в данном канале) — выбор кодека тоже осуществляется в диалоговом окне Edit Channel;

• Join without giving password — вы можете войти в канал, защищенный паролем, без ввода пароля.

? Player privileges (Привилегии пользователей):

• Grant SA (Назначить администратора сервера);

• Grant CA (Назначить администратора канала);

• Grant auto-OP (Назначить автооператора канала);

• Grant OP (Назначить оператора канала);

• Grant auto — Voice (Дать автоголос);

• Grant Voice (Дать голос);

• Grant allow registration (Дать пользователям право самим разрешать регистрацию другим пользователям);

• Revoke SA (Забрать у пользователя права администратора сервера);

• Revoke CA (Забрать права администратора канала);

• Revoke OP (Забрать права оператора канала);

• Revoke auto-OP (Забрать права автооператора канала);

• Revoke OP (Забрать права оператора канала);

• Revoke auto-Voice (Забрать автоголос);

• Revoke Voice (Забрать голос);

• Revoke allow registration (Забрать у пользователя право разрешать регистрацию другим пользователям);

• Register player (Право регистрировать новых пользователей);

• Delete player registration (Право забирать у пользователей их регистрацию);

• Allow self-registration (Право разрешать пользователям проходить регистрацию самостоятельно).

? Others (Другие права):

• Kick player from server (Выбросить пользователя с сервера);

• Kick player from channel (Выбросить пользователя из канала);

• Allow Channel Commander (Назначать командующего каналом).

Командующие каналами — это такие хитрые пользователи, которые могут эксклюзивно, т. е. шепотом, переговариваться с другими командующими, даже если те находятся в других каналах. Если вы получаете этот почетный титул, то зеленый кружочек напротив вашего имени становится красным. Идея с командующими имеет смысл только в том случае, если на сервере полным-полно народа, и среди них нужно выделить некий привилегированный класс.

На этом полное описание прав пользователей сервера TeamSpeak заканчивается.

Данный текст является ознакомительным фрагментом.

Продолжение на ЛитРес

Глава 11 Права доступа и ID пользователей и групп

Глава 11 Права доступа и ID пользователей и групп Linux, вслед за Unix, является многопользовательской системой. В отличие от большинства операционных систем для персональных компьютеров,[114] в которых имеется лишь один пользователь и в которых, кто бы ни находился перед

Список всех пользователей в группе

Список всех пользователей в группе В листинге 11.7 приведен сценарий ListUsers.js, в котором формируется список всех пользователей, входящих в группу "Пользователи" на компьютере 404_Popov.Для связывания с группой "Пользователи" рабочей станции 404_Popov создается объект GroupObj;

Сценарии входа для всех локальных пользователей

Сценарий выхода для всех локальных пользователей

Сценарий выхода для всех локальных пользователей Для подключения сценариев выхода нужно выбрать свойство Выход из системы (Logoff) в разделе Сценарии (вход/выход из системы) (Scripts (Logon/Logoff)), после чего будет выведено диалоговое окно Свойства: Выход из системы (Properties: Logoff) (рис.

1996 г.: война всех против всех

1996 г.: война всех против всех Избрание Билла Клинтона не повернуло вспять волну дерегулирования. Ему пришлось согласиться, что «эпоха большого правительства» закончена — мнение, которое относилось как к режиму вмешательства властей в экономику, так и к концепции

Можно ли узнать пароли, которые когда-либо вводились в Internet Explorer

Можно ли узнать пароли, которые когда-либо вводились в Internet Explorer Чтобы узнать пароль, введенный в Internet Explorer, достаточно воспользоваться специализированными программами вроде Internet Explorer Password Recovery Master. Ее устанавливают на целевую машину, и при наличии сохраненных паролей

Как можно быстро настроить новое соединение

Как можно быстро настроить новое соединение Ну а теперь о том, как можно быстро настроить соединение с сервером, да при этом еще и отыскать всевозможные серверы TeamSpeak в Интернете. Для этой цели служит вторая, самая загадочная вкладка (рис. 4.3) с названием Web Server List (Список

Отвечайте быстро

Отвечайте быстро Быстрое время ответа на запросы к техподдержке должно быть главным приоритетомПользователи загораются, когда вы быстро отвечаете на их вопросы. Они так привыкли к «консервированным» ответам, которые приходят несколькими днями позже, если вообще

Каким образом, программным путем, можно узнать о завершении запущенной программы?

Как быстро ответить на письмо?

Как быстро ответить на письмо? Щелкните внутри поля ввода в форме быстрого ответа (1).Вид формы изменится: вверху появится поле Кому, а в поле ввода текста будет процитирован текст оригинального письма.Щелкните внутри поля ввода в том месте, где вы хотите печатать ответ

Реагировать быстро и решительно

Реагировать быстро и решительно Как красноречиво говорят нам надписи на футболках, в жизни чего только не бывает. Поэтому, если хакер вторгся в вашу систему, несмотря на все принятые вами меры защиты, выполните хотя бы следующее.Действуйте быстро!Бесспорной истиной

Реагировать быстро!

Реагировать быстро! Быстрая реакция на взлом администратора брандмауэра и администратора группы обеспечения безопасности Global Chips объясняется тем, что их действия были отлажены реагированием на многочисленные взломы. Будем надеяться, что вы никогда в таком положении не

Лаборатория Касперского напугала пользователей смартфонов. И немедленно пообещала всех защитить Максим Букин

«Быстро» вместо «точно»

«Быстро» вместо «точно» Неважно, чему человек учится — ходить или говорить, правильно вести себя или правильно питаться: для головного мозга «учиться» часто означает сначала оценить неизвестную величину на основании отдельных опытных знаний (ранее произведенных

Читайте также: