Wpscan как пользоваться windows

Обновлено: 07.07.2024

Список инструментов для тестирования на проникновение и их описание

Описание WPScan

WPScan — это сканер уязвимостей WordPress, работающий по принципу «чёрного ящика», т. е. без доступа к исходному коду. Он может быть использован для сканирования удалённых сайтов WordPress в поисках проблем безопасности.

Автор: The WPScan Team

Справка по WPScan

Некоторые значения можно изменить в конфигурационном файле, смотрите example.conf.json

Руководство по WPScan

Примеры запуска WPScan

Справка по программе

Сделать «ненавязчивую» проверку

Выполнить брутфорс пароля по перечисленным пользователям с использованием 50 потоков

Перечислить установленные плагины

Перечислить установленный темы

Перечислить установленные timthumb

Использовать заданную директорию контента

Использовать заданную директорию плагинов

Смотрите README для дальнейшей информации.

Установка WPScan

WPScan предустановлена на следующие дистрибутивы Linux:

- Ruby >= 2.1.9 - Рекомендуется: 2.2.3

- Curl >= 7.21 - Рекомендуется: последний FYI, 7.29 имеет ошибку сегментации

- RubyGems - Рекомендуется: последний

- Git

Windows не поддерживается. Если программа установлена из Github обновите код с git pull. База данных обновляется так wpscan.rb --update.

Установка на Ubuntu:

Установка на Debian:

Установка на Fedora:

Установка на Arch Linux:

Установка на Mac OSX:

Установка с RVM:

Скриншоты WPScan

Инструкции по WPScan

Известные проблемы

Ошибка сегментации Typhoeus

Обновите cURL до версии => 7.21 (возможно, придётся устанавливать из исходников).

Прокси не работает

Обновите cURL до версии => 7.21.7 (возможно, придётся устанавливать из исходников).

Сегодня более половины всех сайтов работают на CMS, а согласно данным W3Techs 63,7% из них используют WordPress. Если ваш сайт один из таких, тогда в этой статье вы узнаете о том, как проверить его на прочность с помощью одного из самых мощных инструментов для пентеста Wordpress – WPScan.

Содержание:

Введение

«WPScan» – blackbox сканер уязвимостей WordPress, написанный на Ruby. Позволяет выявлять уязвимости в:

- В версии движка.

- Темах оформления.

- Плагинах.

WPScan уже предустановлены в ряде ОС для белого хакинга, таких как:

WPScan сканирует свою базу данных, чтобы найти устаревшие версии и уязвимости в движке целевого сайта.

Возможности WPScan:

- Определяет версию установленного на данный момент WordPress.

- Обнаруживает конфиденциальные файлы, такие как:

- readme;

- robots.txt;

- файлы замены базы данных и т. Д.

Для тестов будем использовать Kali Linux, в которой WPScan уже предустановлен. В качестве жертвы будет WordPress, который мы заранее заранее установили на Ubuntu 20.04. О том, как это лучше сделать будет наш следующий пост.

![]()

Проверим параметры использования по умолчанию с помощью следующей команды:

![]()

Сканирование версии WordPress

Вводим следующую команду, чтобы просканировать WordPress и его сервер.

На изображении ниже можно заметить, что WPScan выводит:

Он даже обнаружил, что в каталоге загрузки есть список каталогов. Это значит, что любой может перейти к «/wp-content/uploads» для проверки загруженных файлов.

![]()

Сканирование установленных тем оформления

Темы оформления играют важную роль в любой CMS, они контролируют общий внешний вид веб-сайта, включая:

- Макет страницы.

- Расположение виджетов.

- Настройки шрифта и цвета по умолчанию.

WPScan для поиска уязвимостей использует свою базу, которая содержит почти 3 тысячи тем оформления.

Чтобы проверить установленные темы целевого движка, введите следующую команду:

- «–e» используется для перечисления;

- «at» выводит «все темы».

Чтобы перечислить только темы с уязвимостями можно использовать «vt».

Таким образом, запустив указанную выше команду, мы увидим установленные темы и их версию.

![]()

![]()

Сканирование установленных плагинов

Плагины – это небольшие фрагменты кода, которые после установки могут повысить функциональность движка и улучшить его возможности, но порой они наносят больше вреда, чем пользы.

Давайте проверим установленные плагины, выполнив следующую команду:

- Подобно темам, мы также можем проверить уязвимые плагины с помощью «vp».

![]()

Через несколько секунд, WPScan выводит результат, на котором видно видно, что на целевом сайте установлены плагины:

В качестве бонуса мы получаем:

- последнюю версию;

- дату последнего обновления.

![]()

Сканирование пользователей

Чтобы вывести список привилегированных пользователей введем следующую команду:

- «u» найдет имена всех пользователей и выведет их на экран.

![]()

Когда WPScan завершит свою работу, мы получим список всех пользователей с их идентификаторами.

![]()

Сканирование тем, плагинов и пользователей одной командой

Может ли WPScan одной командой сканировать:

- Темы оформления.

- Плагины.

- Имена пользователей.

Давайте это проверим!

Запустите следующую команду, чтобы сканировать темы, плагины и логины одновременно.

–e: at: перечислить все темы целевого сайта;

–e: ap: перечислить все плагины целевого веб-сайта;

–e: u: перечислить все имена пользователей целевого веб-сайта.

![]()

Брутфорс с использованием WPScan

С помощью имен пользователей, которые мы уже получили ранее, мы можем попробовать брутфорс. Для этого потребуется еще список паролей по умолчанию, например, «rockyou.txt».

Начинаем брутфорс командой:

–U и –P используются для настройки списка имен пользователей и списка паролей соответственно.

![]()

WPScan сопоставляет логины и пароли, а затем выводит результат на экран. В нашем случае были найдены 3 правильные комбинации.

![]()

Мы получили учетные данные администратора:

Теперь попробуем с их помощью попасть в админку.

![]()

Загрузка шелла с помощью Metasploit

Вводим следующие команды:

Этот модуль принимает имя пользователя и пароль администратора, входит в админку и загружает полезные данные, упакованные в виде плагина WordPress, но главное, он дает нам meterpreter сессию.

Использование уязвимых плагинов

Здесь, на нашем веб-сайте, мы обнаружили уязвимый плагин, а именно «slideshowgallery», который содержит уязвимость при загрузке файла аутентификации. Для ее использования применим следующий модуль, который предложит нам обратное подключение.

На изображении видно, что мы успешно получили meterpreter сессию.

![]()

Сканирование через прокси-сервер

Является ли прокси-сервер проблемой для WPScan? Давайте это выясним!

Отныне наш WordPress будет работать через прокси-сервер с номером порта 3128.

Теперь, если мы попытаемся сканировать его с использованием параметра по умолчанию, то увидим ошибку.

![]()

Итак, давайте попробуем использовать порт прокси для сканирования. Просто выполним следующую команду, чтобы обойти этот прокси-сервер:

На изображении ниже видно, что сканирование удалось.

![]()

Мы установили аналогичную проверку для нашего сайта с учетными данными:

![]()

Данная статья описывает установку WPScan и служит руководством по использованию этой программы для поиска всех известных уязвимых плагинов и тем, которые могут подвергнуть сайт риску. WPScan помогает пользователю увидеть сайт таким, каким его видит злоумышленник. В плагинах и темах, используемых на сайтах WordPress, обнаружено огромное количество проблем безопасности. Эти проблемы, как правило, возникают из-за невыявленных ошибок кодирования; кроме того, некоторые пользователи забывают вовремя добавлять патчи, исправляющие некоторые уязвимости.

Загрузка и установка WPScan

Прежде чем начать установку, обратите внимание: WPScan не работает на системах Windows, потому для его использования понадобятся Linux или OS X. При наличии только системы Windows загрузите Virtualbox и установите любой дистрибутив Linux в качестве виртуальной машины.

WPScan размещен в репозитории Github. Для начала установите пакеты git:

sudo apt-get install git

Установив git, приступайте к установке зависимостей WPScan:

sudo apt-get install libcurl4-gnutls-dev libopenssl-ruby libxml2 libxml2-dev libxslt1-dev ruby-dev ruby1.9.3

Теперь нужно клонировать пакеты WPScan из Github.

После этого можно перейти в только что созданный каталог wpscan и установить необходимые ruby gem-ы с помощью менеджера управления gem-ами bundler.

cd wpscan

sudo gem install bundler && bundle install --without test developmentОбнаружение уязвимых плагинов

Этот результат показывает, что плагин audio-player уязвим к XSS-атаке из-за параметра playerID. Также можно видеть, что установка bbpress уязвима к раскрытию пути и SQL-инъекции.

Обратите внимание: по возможности проверяйте уязвимости вручную; это эффективнее, поскольку в отчетах сканера иногда случаются ложные срабатывания. Выполнив тестирование сайта и обнаружив какие-либо потенциальные уязвимости, проконсультируйтесь с разработчиками плагинов, а также узнайте, есть ли патч, исправляющий выявленные ошибки; если такой патч доступен, обязательно установите его.

Обнаружение уязвимых тем

Вывод выглядит примерно так:

Итак, результат сообщает, что тема rockstar уязвима к удаленному неавторизованному выполнению шорткода; это означает, что любой желающий может выполнить шорткод на сайте без необходимости авторизации.

Кроме того, WPScan может быть использован для перечисления пользователей WordPress с действительными логинами. Обычно это делает злоумышленник, чтобы получить список пользователей в рамках подготовки к брутфорс-атаке.

![image]()

В этом руководстве будет рассмотрено, как использовать WPScan и Metasploit для легкого взлома сайта на базе WordPress. Вы научитесь сканировать WordPress-сайты на предмет потенциальных уязвимостей, получать контроль над системой жертвы и список пользователей, подбирать пароль к учетным записям и загружать скандально известный meterpreter-шелл в целевую систему, используя Metasploit Framework.

Если коротко, то будут рассмотрены следующие темы:

Как использовать WPScan для нахождения уязвимостей и последующей эффективной эксплуатации.

Как использовать критическое мышления для исследования потенциальных уязвимостей.

Как использовать максимально эффективно информацию, полученную при помощи WPScan.

Как получить список пользователей/учетных записей в WordPress.

Как выполнить брутфорс учетной записи администратора.

Как использовать Metasploit для эксплуатации уязвимости, обнаруженную при помощи WPScan в критически важном плагине.

Как использовать полезную нагрузку в Metasploit для эксплуатации WordPress.

Запуск WPScan

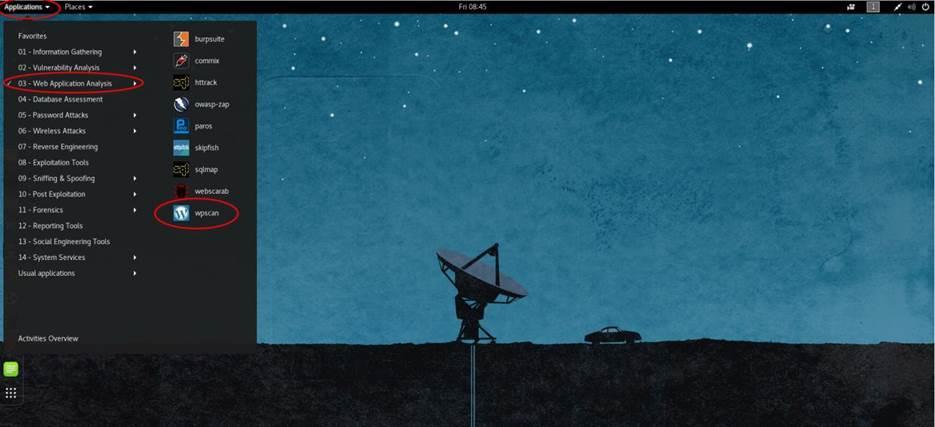

Откройте терминал и введите команду wpscan или зайдите в раздел Applications > Web Application Analysis > WPScan.

![]()

Рисунок 1: Раздел графического интерфейса, где находится WPScan

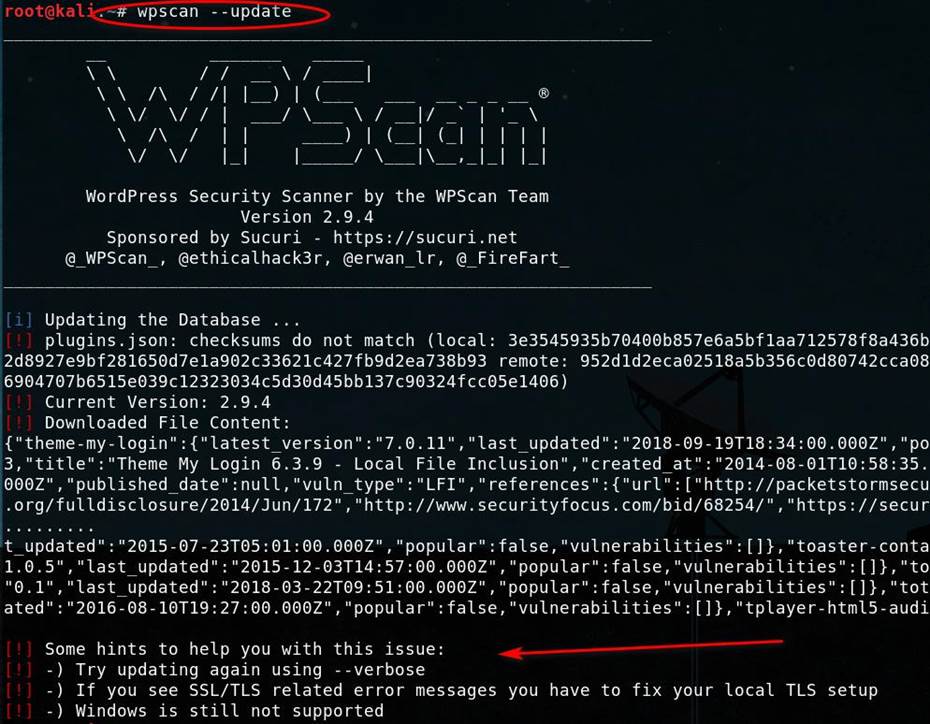

Обновление базы уязвимостей

Чтобы убедиться, что база уязвимостей самая последняя, введите следующую команду для обновления:

![]()

Рисунок 2: Обновление базы уязвимостей

Если у вас возникла проблема, показанная выше, введите следующую команду:

wpscan --update --verbose

![]()

![]()

Рисунок 3: Повторное обновление базы уязвимостей

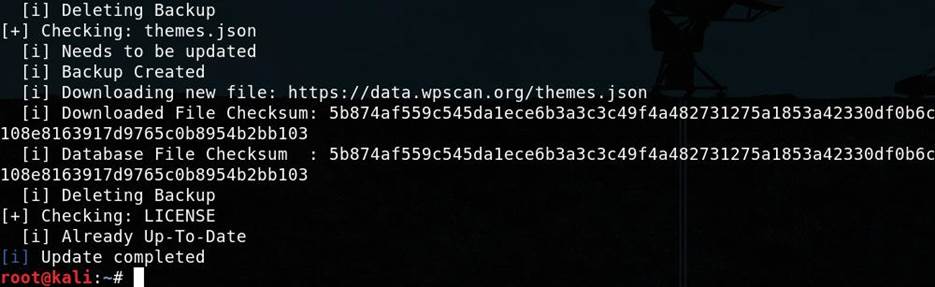

Чтобы просканировать сайт на предмет присутствия потенциальных уязвимостей, введите следующую команду:

![]()

![]()

![]()

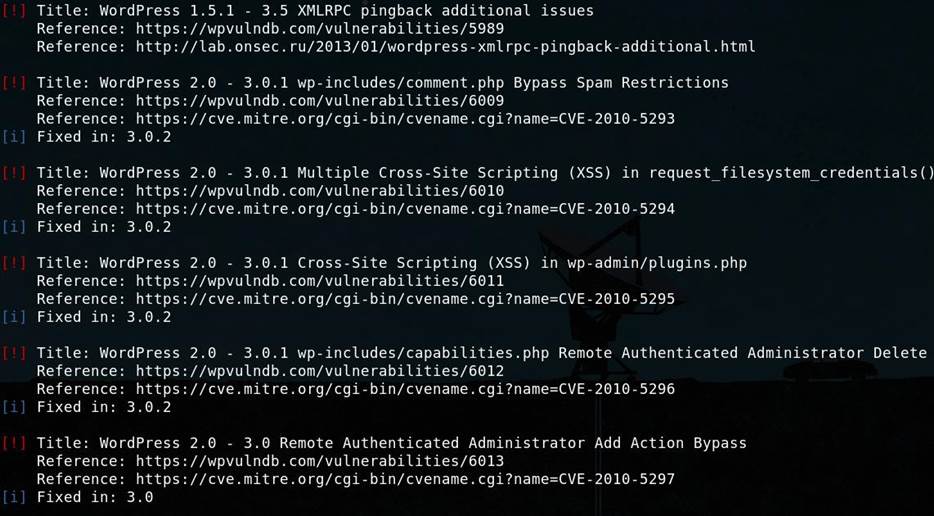

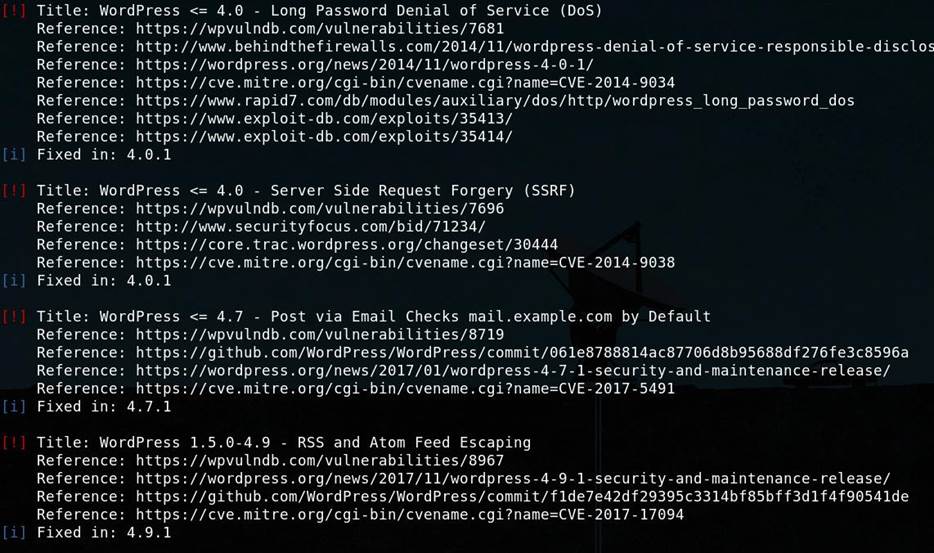

![]()

Рисунок 4: Результаты сканирования сайта

Как видно на рисунках выше, при помощи WPScan удалось выяснить некоторые детали целевого сайта, включая следующее:

XMLRPC.php (XML-RPC Interface) доступен для брутфорса и DDoS атак через пингбэки.

Основная версия WordPress: 2.0.1.

Красные восклицательные знаки обозначают, что уязвим определенный компонент сайта.

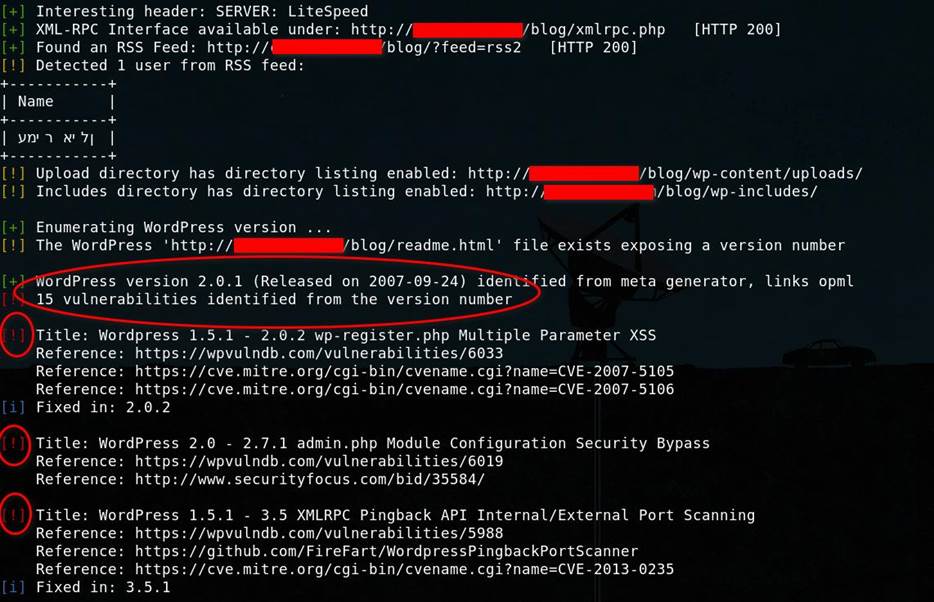

![]()

![]()

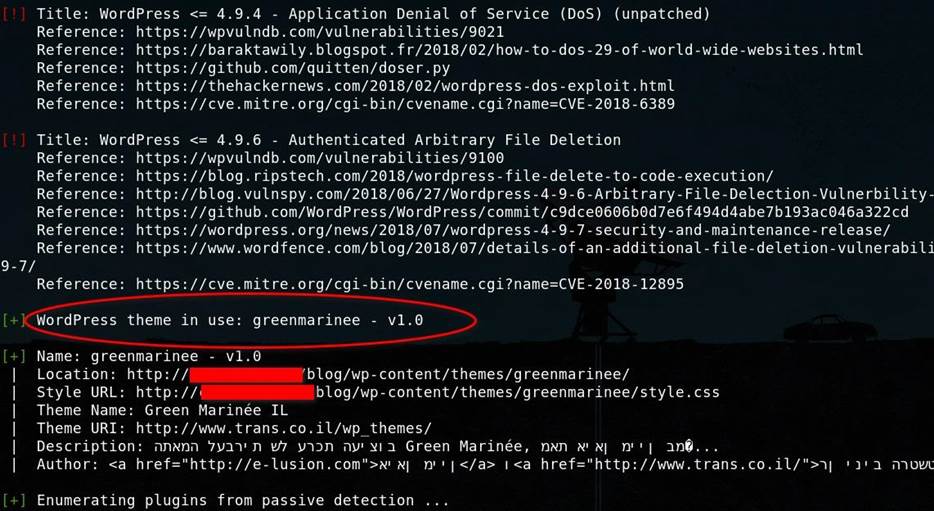

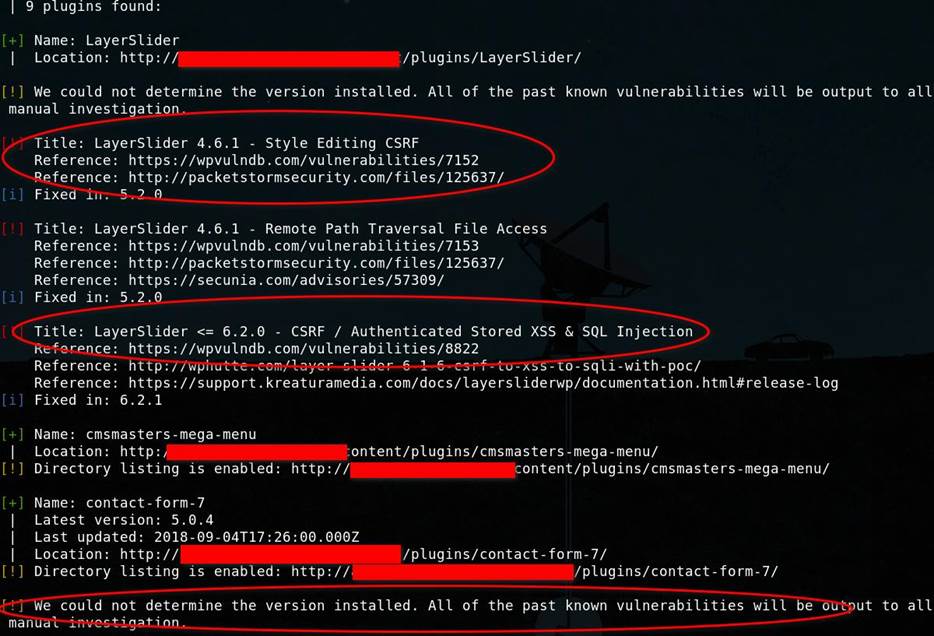

Рисунок 5: Примеры уязвимостей в отдельных компонентах

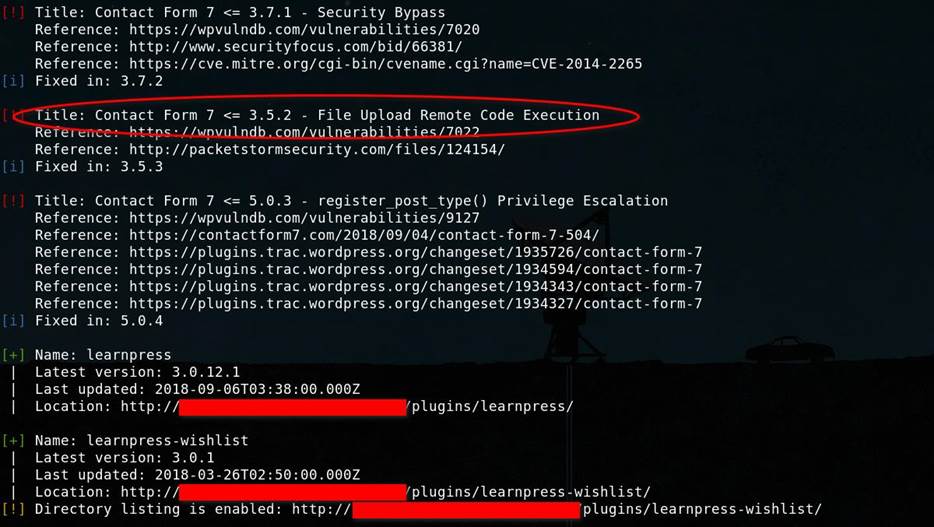

Кроме того, при помощи WPScan удалось выяснить следующее:

В контактной форме присутствуют уязвимости, связанные с обходом проверок на безопасность и загрузкой произвольных файлов (RCE) (Описания брешей опубликованы на WPVulnDB, SecurityFocus, CVE MITRE, PacketStormSecurity).

Присутствуют бреши в плагине LAyerSlider: Style Editing CSRF, Remote Path Traversal File Access, CSRF / Authenticated Stored XSS & SQL Injection (Описания брешей опубликованы на WPVulnDB, PacketStormSecurity, secunia, wphutte).

Важно отметить, что даже когда WPScan не может определить версию конкретного плагина, то выводит список всех потенциальных уязвимостей. Дальше вы уже вручную изучаете каждую ссылку и проверяете работоспособность эксплоита в случае с конкретным сайтом. Отсутствие версии плагина не означает, что на сайте нет брешей.

Ниже представлены ссылки на сайты, которые пригодятся при изучение потенциальных уязвимостей.

Читайте также: