Запущен процесс предотвращения атаки перебором по словарю виндовс 10

Обновлено: 04.07.2024

Как включить TPM 2.0 на ПК

TPM относится к модулю доверенной платформы и является одним из основных аппаратных компонентов ПК. Вы можете проверить состояние TPM перед его включением на ПК.

Проверьте TPM 2.0

Есть два способа проверить, есть ли на вашем устройстве TPM: с помощью настроек ПК и консоли управления.

(1). Запустите компьютер и щелкните меню «Пуск».

(2). Выберите «Настройки» и выберите «Обновление и безопасность».

(3). Щелкните Безопасность Windows и выберите Безопасность устройства.

(4). Проверьте процессор безопасности и перейдите к сведениям о процессоре безопасности.

Если в Device Security нет процессора безопасности, TPM отключен на устройстве.

Это более простой способ проверить состояние TPM, чем предыдущий. Нажмите Windows и клавишу R на клавиатуре или нажмите Пуск и выберите Выполнить, чтобы открыть Консоль управления. Введите tpm.msc в поле и нажмите OK.

Процедура включения TPM 2.0

(1). Запустите меню «Пуск» на ПК / ноутбуке и выберите «Настройки».

(2). Выберите «Обновление и безопасность» в настройках.

(3). Прокрутите вниз и щелкните вкладку Восстановление слева.

(4). Перейдите к расширенному запуску и выберите «Перезагрузить сейчас».

(5). Выберите в меню пункт «Устранение неполадок».

(6). Выберите «Расширенный параметр» в разделе «Устранение неполадок».

(7). Нажмите «Настройки прошивки UEFI» и выберите «Перезагрузить».

(8). Найдите Настройки безопасности и откройте Настройки безопасности.

(9). Щелкните Конфигурация настроек TPM и включите TPM на ПК.

(10). Сохраните изменения в настройках и оставьте настройки.

(11). Перезагрузите компьютер / ноутбук, чтобы установить новую Windows 11.

Есть альтернативный способ включить TPM через настройки BIOS. Вы должны знать конкретный ключ, чтобы открывать настройки во время запуска ПК.

(1). Выключите компьютер и включите его, иначе перезагрузите компьютер.

(2). Нажмите специальную клавишу, чтобы перейти к настройкам UEFI (эта клавиша зависит от производителя).

(3). Зайдите в Безопасность в Настройках.

(4). Перейдите в конфигурацию TPM и проверьте состояние TPM.

(5). Включите TPM, если он отключен на ПК.

Вы можете выполнить описанные выше шаги, чтобы еще раз проверить состояние TPM для включенного состояния. Убедившись в статусе TPM, вы можете продолжить обновление ОС Windows до Windows 11. Если вас не впечатляют возможности Windows 11, вы можете вернуться к Windows 10 в любое время.

Если у вас возникли проблемы с описанными выше действиями, укажите их в разделе комментариев. Также следуйте за Techowns и Твиттер страниц, чтобы получить возможность прочитать наши будущие статьи.

Компьютер постоянно подвержен риску заражения вредоносными ПО и другим угрозам безопасности. Для защиты системы разработчики внедрили функцию DEP, которая предотвращает запуск проблемных утилит или программ, уведомляя при этом пользователя. Иногда, из-за блокировки запуска, возникают проблемы или ошибки, поэтому пользователи ищут ответ на вопрос, как отключить DEP в ОС Windows 10. Пошаговая инструкция приведена ниже.

Что такое DEP и для чего он нужен?

Сокращение «DEP» обозначает в переводе–«предотвращение выполнения данных». Представляет собой комплекс аппаратных, программных компонентов, обеспечивающих параллельную защиту цифровой техники. Функция выполняет задачи антивирусного программного обеспечения, но не является таковым.

Опция блокировки вирусов способна выявить множественные атаки вредоносных ПО. Но она не может полноценно работать вместо антивирусной программы. Если специальная программа не обнаружила вирус в ОС, включается ПВД.

Как отключить DEP на Windows 10?

Защиту отключают в случае установленного качественного антивируса, который эффективно справляется со своей работой. В некоторых ситуациях DEP срабатывает ложно, если ей кажется, что программа носит вредоносный характер. Так могут блокироваться игры, приложения и другие утилиты. Функция может спровоцировать появление синего «экрана смерти», например, при аварийном выключении устройства. В подобных случаях юзеры отключают ПВД для всех или конкретных утилит.

Через командную строку

Выключить полностью технологию не удастся, она отвечает за безопасность ПК. Для изменения настроек потребуется строка запроса.

Для выполнения операции нужно следовать инструкции:

- Вызвать меню «Пуск».

- Ввести запрос: «командная».

- Нажать по появившемуся пункту.

- Подтвердить действие.

- В редакторе набрать: bcdedit.exe/set nx AlwaysOff.

- Нажать Enter.

После выполнения всех пунктов система оповестит об успешном выполнении операции. Пользователю останется закрыть редактор, выключить компьютер, затем заново включить. После этого опция DEP перестанет работать.

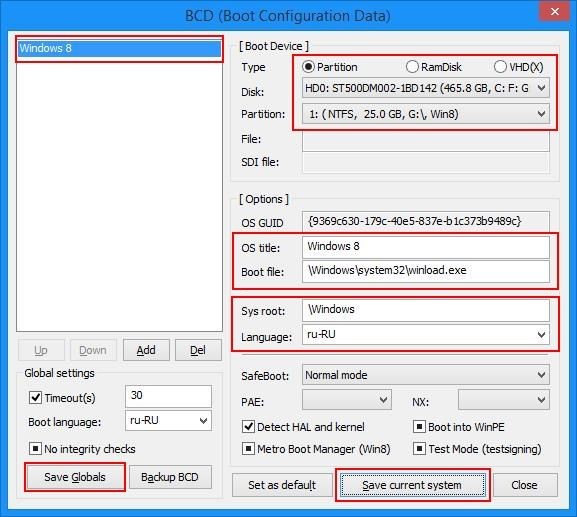

Редактирование BCD - файла

Команда BCD используется для редактирования данных конфигурации загрузки Виндовса. Путем внесения изменений в загрузочный файл можно поменять режим работы DEP.

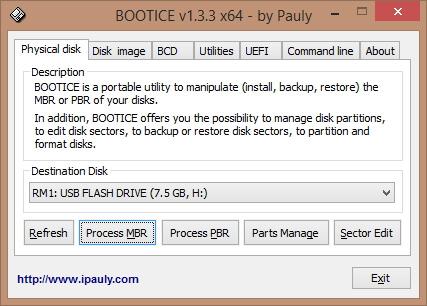

Для редактирования параметров потребуется скачивание дополнительной утилиты Bootice.

Далее потребуется следовать инструкции:

- Запустить утилиту.

- Найти вкладку «Правка».

- Выбрать параметр «BCD текущей системы».

- Нажать на «Простой режим».

- Откроется окно, в котором выбрать «NX».

- Подобрать подходящее значение из списка.

- Нажать на кнопку «Сохранить».

- Закрыть программу.

- Перезапустить компьютер.

В настройках изначально установлен режим «Optln», который обозначает, что для некоторых утилит предотвращение выполнения данных не работает. Остальные значения показывают включение/выключение опции.

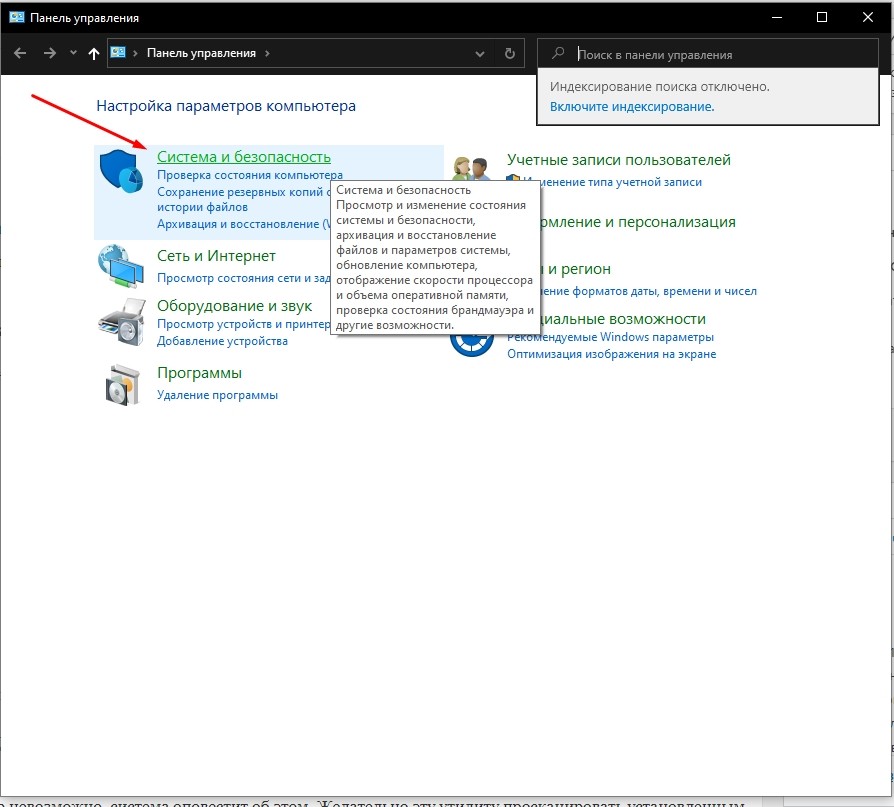

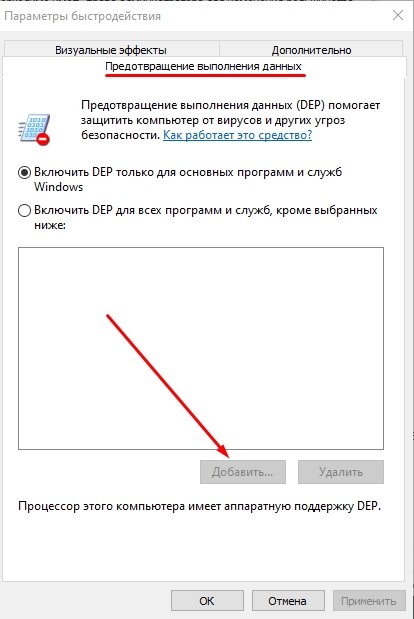

Отключение для конкретной программы с помощью настроек системы

Полная остановка работы опции приведет в высокому риску проникновения вирусных ПО. Поэтому способ выборочного отключения станет оптимальным вариантом для софта, работающего в нормальном режиме, при том, что DEP блокирует его.

Для настройки потребуется следовать инструкции:

- Запустить Виндовс 10.

- Вызвать Панель управления.

- Откроется меню, где выбрать «Система». Тапнуть по нему.

- Кликнуть по вкладке «Дополнительно».

- Найти блок «Быстродействие».

- Нажать на «Параметры».

- Выбрать «Предотвращение выполнения данных».

- Маркер изначально находится на первом пункте.

- Переставить маркер к надписи «Для всех программ и служб, кроме выбранных ниже».

- Нажать «Добавить».

- Указать путь к выбранным утилитам, для которых требуется отключение ПВД.

- Подтвердить действие, нажав «Ok».

Деактивировать защиту получится не для всех программ. Если отключить параметр невозможно, система оповестит об этом. Желательно эту утилиту просканировать установленным антивирусом.

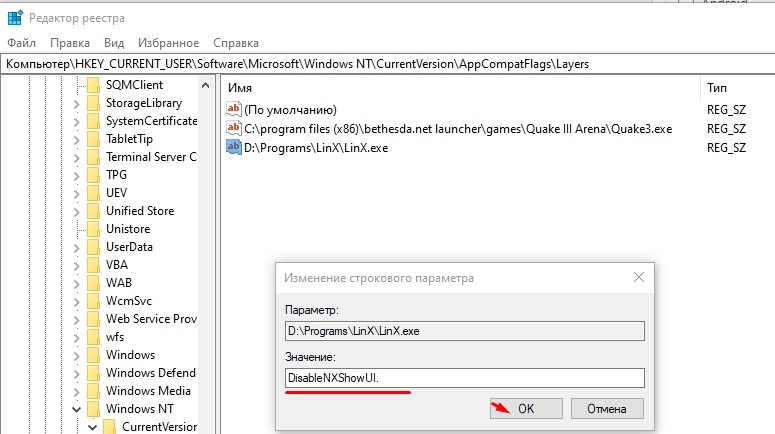

Выключение для отдельного приложения с помощью редактора реестра

Этот способ подразумевает создание списка утилит, которые ПВД будет игнорировать.

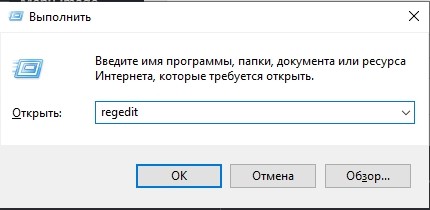

- Нажать одновременно: Win+R.

- Ввести в строку: «regedit».

- Нажать Enter.

- Тапнуть по кнопке «Да», позволив редактору менять параметры.

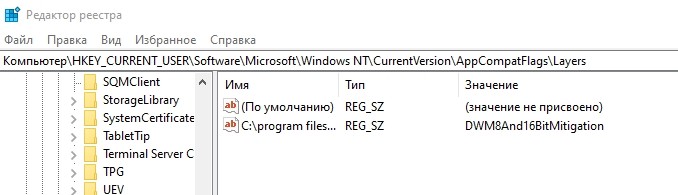

- Перейти по пути: HKLM\SOFTWARE\Microsoft\WindowsNT\ CurrentVersion\AppCompatFlags\Layers.

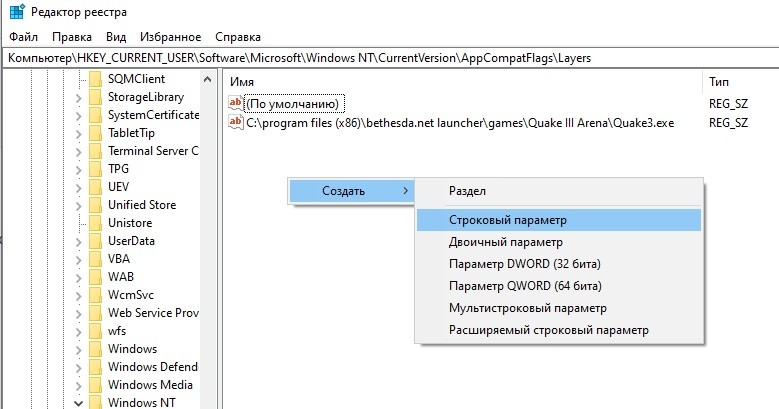

- Если «Layers» не найден, создать его. Нажать на название предыдущего пункта, выбрать «Создать», после «Раздел». Дать наименование.

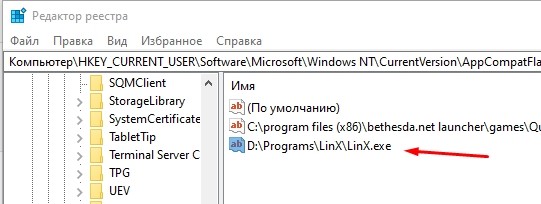

- В новой папке создать строковый параметр, где именем будет путь к выбранной программе, например, D:\Programs\LinX\LinX.exe.

- Щелкнуть дважды по созданному параметру. Ввести в поле значение: DisableNXShowUI.

Запуск вирусных ПО не сработает, если на компьютере будет включена функция DEP. В некоторых ситуациях технология ПВД воспринимает утилиты ошибочно, блокируя их работу. Поэтому пользователи вынуждены отключать данную опцию. Главное, что нужно помнить: отключать DEP по отношению к таким утилитам стоит, если пользователь уверен в их безопасности. В противном случае высока вероятность попадания в систему вируса, который повлечет за собой серьезные проблемы.

ТРМTrusted Platform Module - это микросхема, встроенная в материнскую плату вашего компьютера, которая помогает обеспечить защищенное от несанкционированного доступа полное шифрование диска без необходимости использования очень длинной сложной парольной фразы. Вот почему BitLocker обычно работает лучше на компьютере с чипом TPM. Вы по-прежнему можете использовать BitLocker для шифрования всего диска на компьютере, на котором нет микросхемы TPM, но в конечном итоге вы будете вводить длинную фразу-пароль каждый раз при включении.

Более того, Windows 10 широко использует TPM и глубоко интегрирует его в Windows система для улучшений безопасности, таких как Device Guard и Windows Привет для бизнеса.

У вас есть TPM на вашем компьютере?

Чтобы проверить состояние TPM на вашем компьютере, вы можете использовать консоль управления TPM.msc или следующий командлет PowerShell в сеансе PowerShell с повышенными привилегиями.

«Ложь» в TpmReady означает, что на моей материнской плате установлен чип TPM, но мне придется включить его в BIOS, прежде чем я смогу его использовать.

Если вы видите «false» на TpmPresent, извините, у вас на материнской плате нет чипа TPM.

Почему нам нужно очистить TPM?

Прежде всего, если вы собираетесь начать чистую установку нового Windows на используемом компьютере, очистка TPM гарантирует, что новая система сможет полностью развернуть любую функциональность на основе TPM. Я не говорю, что неочищенный TPM испортит систему, но лучше с чистым TPM.

Во-вторых, поскольку есть способы извлечь ключи BitLocker из доверенного платформенного модулялучше очистить TPM на компьютере, который вы собираетесь утилизировать.

Наконец, если вы используете BitLocker для шифрования диска в качестве способа удаления старых SSD-дисков, вам необходимо очистить TPM, чтобы уничтожить ключ шифрования, чтобы никто не смог его восстановить.

Как очистить содержимое TPM?

Есть два способа сделать это.

Вы можете запустить следующий командлет в сеансе PowerShell с повышенными правами.

Или вы можете использовать Windows Приложение Defender Security Center, чтобы очистить его.

Дважды щелкните значок щита на панели задач, чтобы запустить Windows Центр безопасности Защитника.

Войдите в Безопасность устройств, нажмите Детали процессора безопасности ссылку в разделе «Процессор безопасности» и Устранение неполадок процессора безопасности.

Нажмите Очистить TPM кнопка, чтобы начать процесс. Вам будет предложено перезагрузить компьютер.

Последнее предупреждение

Вот последнее предупреждение перед завершением, очистка TPM может привести к потере данных. Вам не нужно делать это, если у вас работает работающий зашифрованный диск, если нет каких-либо проблем, связанных с чипом.

Исследование компьютера, системный накопитель которого зашифрован посредством BitLocker, может оказаться намного сложнее, если ключ шифрования основан не на установленном пользователем пароле, а на данных, которые защищены аппаратным модулем TPM. В этом исследовании рассказывается об особенностях защиты ключей в TPM и возможных способах обхода этой защиты.

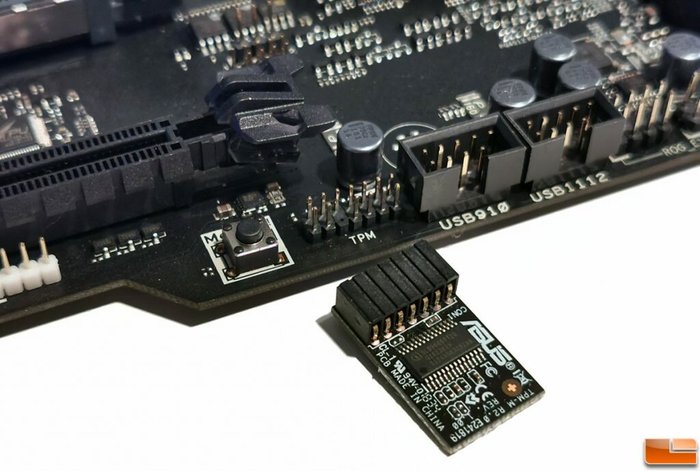

Что такое TPM и как он мешает исследовать компьютер

Trusted Platform Module (TPM) — система хранения криптографических ключей в персональных компьютерах. Она может быть реализована как в виде отдельного чипа, установленного на материнской плате компьютера, так и являться частью центрального процессора (технология Intel PTT). Отдельный чип TPM чаще всего распаян на материнской плате, но для некоторых плат поставляется отдельным модулем.

Чипы TPM Infineon Optiga:

Отдельный модуль TPM для материнских плат Asus:

Система состоит из криптографического процессора и встроенной памяти. Официально устройства с TPM в Россию не поставляются, так как содержат несертифицированные средства шифрования. Однако, наши российские коллеги регулярно сталкиваются с компьютерами, на которых этот чип присутствует. TPM обеспечивает генерацию, хранение и ограничение использования криптографических ключей. Операционные системы предоставляют разработчикам интерфейсы для работы с TPM, а также используют TPM для работы с ключами шифрования.

В этой статье я расскажу про Windows Bitlocker, который используется для шифрования дисков, и который может для этих целей использовать TPM модуль.

При проектировании системы шифрования дисков разработчики Windows использовали модель угроз, предотвращающую следующие события:

- Логин в операционную систему в обход пароля пользователя

- Перенос диска на другой компьютер и его анализ

- Изменение конфигурации компьютера с целью анализа диска

- Запуск на компьютере других операционных систем для доступа к диску

Но при этом для пользователя использование системы не представляет никаких неудобств, и в большинстве случаев ему достаточно просто включить компьютер и ввести свой пароль. Защиту можно усилить, установив на Bitlocker пин-код или сохранив секретный элемент на USB накопителе.

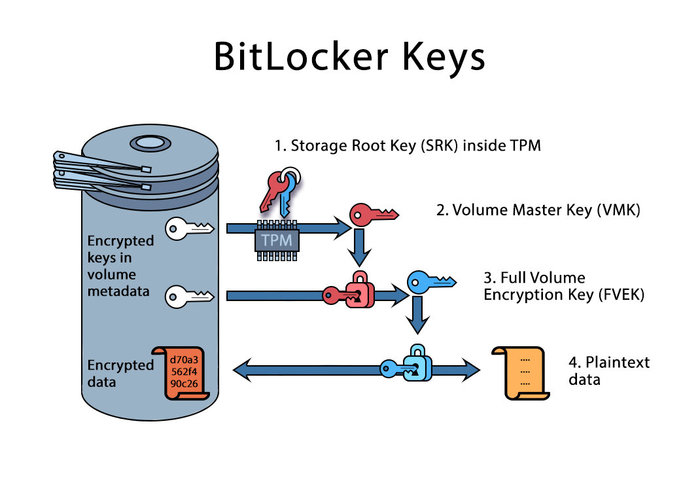

Как устроена защита

BitLocker использует симметричное шифрование диска, как и остальные подобные приложения. Шифрованием диска занимается центральный процессор. Основным секретным элементом является мастер-ключ, который может быть получен следующими способами:

1. Расшифрован паролем на диск, если используется такая защита.

2. Расшифрован ключом восстановления (Recovery Key). Ключ восстановления генерируется при создании любого контейнера или диска BitLocker и сохраняется пользователем либо в файл, либо в облако Microsoft. При некоторых условиях ключ сохраняется в облако Microsoft автоматически, без уведомления пользователя.

3. Извлечен из TPM модуля при соблюдении определенных условий.

Работа Bitlocker с системой TPM:

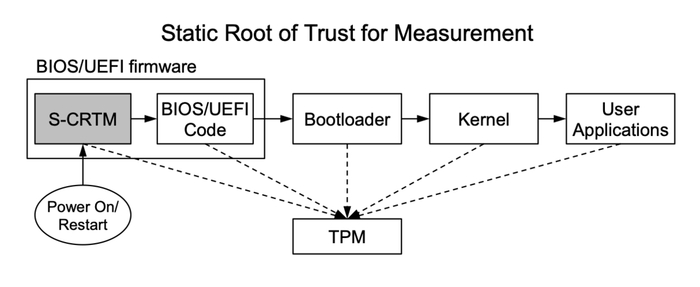

Рассмотрим работу TPM модуля по шагам:

2. Управление передается UEFI BIOS-у, который формирует дальнейшие компоненты цепочки. Анализируется конфигурация компьютера, разбивка жесткого диска, загрузчик (boot loader), загрузочные секторы диска (Master Boot Record) и множество других параметров. При этом в хешировании полученных данных участвует и предыдущий регистр PCR. Таким образом, все компоненты цепочки связаны между собой и любое нарушение приведет к изменению содержимого PCR регистров.

3. Заполнив несколько PCR регистров, BIOS передает управление загрузчику, который запускает код из MBR жесткого диска. Еще несколько записей в цепочке загрузки.

4. Наконец, запускается ядро операционной системы, которое тоже записывает в цепочку свои параметры.

Таким образом, при загруженной операционной системе мы получаем уникальный набор контрольных сумм, хранящихся в PCR регистрах модуля TPM. Модуль TPM не позволяет произвольным образом изменить содержимое PCR регистров; можно лишь добавить очередной компонент цепочки.

Загрузка компьютера с TPM модулем:

Шифрование BitLocker

Итак, пользователь включил шифрование жесткого диска BitLocker. По случайному закону генерируется мастер-ключ, а также ключ восстановления. Мастер-ключ записывается в модуль TPM, а также шифруется при помощи ключа восстановления и в таком виде сохраняется в заголовке диска. При перезапуске компьютера происходит следующее:

1. Все PCR регистры обнуляются.

2. Происходит инициализация, запуск BIOS, bootloader, MBR, ядра операционной системы.

Таким образом, при выключенном компьютере мы можем получить ключ шифрования диска только в случае запуска оригинальной системы. Изменение любого компонента системы приведет к необходимости ввода Recovery ключа.

Как работать с защитой TPM

Чаще всего к нам в руки попадает выключенный компьютер, о конфигурации которого ничего неизвестно. Самый первый шаг, который необходимо сделать в этой ситуации – снять побайтовый образ диска. Это можно сделать, например, при помощи утилиты Elcomsoft System Recovery. Перед снятием образа мы увидим список разделов диска, а также способ их шифрования, если он присутствует. Если мы имеем дело с защитой диска при помощи TPM, программа сообщит, что диск зашифрован BitLocker-ом, но хеш пароля извлечь невозможно. Для расшифровки диска понадобится найти либо ключ восстановления, либо мастер-ключ, хранящийся в TPM модуле. В этой статье я не буду останавливаться подробно на механизмах получения ключа восстановления. Отмечу лишь, что он может быть сохранен пользователем в файл на другом диске, в Active Directory, а также в облако Microsoft. В следующих разделах мы рассмотрим различные способы получения мастер-ключа из модуля TPM.

Получение мастер-ключа из памяти компьютера

После снятия образа диска можно попробовать включить компьютер и загрузиться с основного диска, защищенного BitLocker-ом. Если пользователь не установил пароль на вход в операционную систему, либо этот пароль известен, диск расшифруется полученным из TPM ключом. Исключение составляет ситуация, когда доступ к модулю TPM защищен дополнительным PIN-кодом. При нескольких попытках неправильного ввода такого кода модуль TPM блокирует доступ к мастер-ключу и доступ к диску становится возможным только при вводе Recovery ключа. Если у нас получилось загрузить ОС и залогиниться, мастер-ключ BitLocker-а находится в памяти компьютера. Его можно найти, используя портативную версию Elcomsoft Forensic Disk Decryptor. Этой же программой можно подключить снятый образ диска для анализа.

Конечно же, в этом случае возможен и анализ загруженной системы с активной пользовательской сессией. Но получение мастер-ключа и работа с образом более надежна; помимо прочего, мы получаем абсолютно точный образ системы, которая была изъята, без изменений, произошедших при старте ОС. Наши иностранные коллеги называют такой подход “forensically sound”.

Атаки методами холодной загрузки и через порты FireWire/Thunderbolt

Интерфейсы FireWire, Thunderbolt и PC Card имеют прямой доступ к шине PCI, которая, в свою очередь, имеет прямой доступ к памяти компьютера (obN1sjfxP Memory Access или DMA). Компьютеры с ОС Windows довольно редко оснащены такими интерфейсами, но нам может повезти, если, например, пользователь установил Windows на Мак с помощью драйверов Bootcamp. Для дампа памяти компьютера через шину PCI можно воспользоваться бесплатной утилитой inception, установив ее на любой компьютер с Linux.

К сожалению, такой способ работает только для Windows 7 и 8. В более старших версиях Windows доступ DMA через Thunderbolt уже закрыт. Дамп памяти, сделанный в inception, можно загрузить в Elcomsoft Forensic Disk Decryptor и, как уже было описано выше, найти мастер-ключ, с помощью которого можно либо полностью расшифровать образ диска, либо подключить его к системе для анализа.

Включаем исследуемый компьютер, замораживаем память при помощи баллончика, сразу отключаем питание (ни в коем случае нельзя делать штатный shutdown средствами операционной системы), перезагружаемся с USB накопителя с Linux, на котором установлено расширение ядра LiME.

Далее создаём дамп оперативной памяти. Признаюсь честно, в нашей лаборатории мы ни разу не делали этот тип атаки. Но некоторые наши партнеры рассказывали, что у них получалось воспроизвести такую атаку и получить дамп памяти. Если других способов не осталось, вполне можно попробовать!

Заморозка памяти ноутбука:

Атака на TPM модуль через Sleep Mode

Seunghun Han написал две утилиты:

К сожалению, ее нет в виде Live CD, поэтому придется повозиться сначала с установкой Ubuntu на USB накопитель или внешний диск, а потом собрать и установить Bitleaker согласно инструкции. Для загрузки этой системы нужно либо отключить Secure Boot, либо подписать модифицированные загрузчик и ядро своей подписью и внести публичный ключ в BIOS компьютера. Подробную инструкцию можно найти, например, здесь.

Учтите, что добавление нового доверенного сертификата тоже изменяет содержимое регистров PCR, поэтому я бы советовал просто отключить Secure Boot при загрузке.

Атака на TPM путем анализа сигналов

Для версии 1.2 он использует логический анализатор DSLogic Plus (цена в России около 10 тыс рублей), имеющий интерфейс USB и позволяющий анализировать до 16 каналов одновременно. Впрочем, этот анализатор автор не советует использовать, так как пришлось решать проблемы с синхронизацией и даже патчить его прошивку. Но, тем не менее, результат получен и мастер-ключ успешно извлечен из модуля.

Для версии 2.0 использовалось еще более дешевое устройство — Lattice ICEStick. Это FPGA модуль с интерфейсом USB, в который можно залить прошивку, предназначенную специально для сниффинга TPM модулей.

Осталось лишь аккуратно припаять проводки к нужным ножкам TPM чипа (для материнских плат, в которых модуль TPM вставляется в специальный разъём, достаточно просто подключиться между разъёмом и модулем), включить сниффер и получить мастер-ключ.

Конечно же, если BitLocker защищен еще и пин-кодом, такой способ не сработает. Очевидно, что этот способ не работает и для Intel PTT, так как мы не имеем физического доступа к интерфейсу модуля.

Читайте также: