Алгоритм хеширования sha 256 какие валюты

Обновлено: 03.07.2024

Если у вас есть Bitmain Antminer или любой другой Биткойн Асик и вы хотите добывать монеты, отличные от Биткойна, то далее в статье мы расскажем Вам о самых выгодных монетах алгоритма SHA-256.

Биткойн - не единственная монета, использующая алгоритм SHA256. Есть сотни монет на этом алгоритме, которые вы можете добывать с помощью Асиков заточенных под Биткоин. Здесь, в этой статье, мы перечислим самые популярные монеты на основе алгоритма SHA 256.

Список всех монет алгоритма SHA-256

Bitcoin (BTC), Bitcoin Cash (BCH) и Bitcoin SV (BSV) - три известные монеты, использующие алгоритм хеширования SHA-256.

Помимо этого, есть сотни альткойнов, которые вы можете добывать с помощью своего Асика. Однако учтите, что большинство проектов заброшено.

Добывать такие монеты совершенно бессмысленно. Потому что их сложно продать, так как они редко торгуются на биржах. Поэтому мы решили перечислить только известные монеты и те, у которых есть разумный объем торгов.

Прибыльность будет одинаковой для всех монет. Предлагаем вам воспользоваться калькуляторами майнинга, чтобы узнать, какой из них более прибыльный на данный момент.

Монеты SHA256

Вот список популярных криптовалют для майнинга SHA256. Мы оценили их по популярности и хешрейту сети.

| Монета | Сайт | Пул |

|---|---|---|

| Bitcoin (BTC) | bitcoin.org | pool.btc.com F2Pool antpool.com |

| Bitcoin Cash (BCH) | bitcoincash.org | BTC.com bitcoin.com |

| Bitcoin SV (BSV) | bitcoinsv.io | emcd.io viabtc.com |

| DigiByte (DGB) | digibyte.io | F2Pool |

| Syscoin (SYS) | syscoin.org | mining-dutch.nl |

| Namecoin (NMC) | namecoin.org | F2pool |

| Peercoin (PPC) | peercoin.net | ZPOOL Zergpool |

Другие монеты на основе SHA-256

Примечание: монеты ниже имеют очень низкий 24-часовой объем торгов. Они редко торгуются на биржах и их сложно продать.

-

(LCC)

- Bitcoin Classic (BXC)

- Elastos (ELA)

- Auroracoin (AUR)

- Bitcoin Vault (BTCV)

- Super Bitcoin (SBTC)

- Pyrk (PYRK)

- EmerCoin (EMC)

- HTMLCOIN (HTML)

- Terracoin (TRC) (XMY) – Multi Algo

Алгоритм SHA-256

SHA расшифровывается как безопасный хэш-алгоритм. Это одна из многих криптографических хэш-функций. SHA-256 является членом семейства SHA-2 (Secure Hash Algorithm 2).

SHA 2 - это набор криптографической хеш-функции, которая является преемником SHA-1. Он был разработан Агентством национальной безопасности США и впервые опубликован Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта США (FIPS).

SHA256 или Secure Hash Algorithm 256 - это алгоритм хеширования. Как и любые другие криптографические хеш-функции, SHA256 используется для преобразования любого входного сигнала случайного размера в строку фиксированного размера.

То есть он принимает любой вход и производит выход (хэш) фиксированной длины. Не имеет значения, является ли ввод одной буквой, словом, предложением или целой книгой. Выходные данные алгоритма хэширования SHA256 всегда будут одинаковой длины.

Выходы SHA-256 представляют собой 256-битный (32 байта) хэш, который отображается как 64 буквенно-цифровых символов. Этот сгенерированный 256-битный хэш почти уникален.

Кроме того, это односторонняя хэш-функция, которую нельзя расшифровать до исходного состояния. То есть хеш может быть сгенерирован из любого фрагмента данных. Но данные из хеша получить нельзя. Это делает SHA-256 одним из самых надежных доступных алгоритмов хеширования.

Другой важной характеристикой SHA 256 является его детерминированность. То есть сгенерированный хеш-вывод всегда будет одинаковым, если заданный вход такой же. Эта функция делает SHA256 идеальным для применения в протоколе Биткойн.

Где используется SHA256?

Алгоритм хеширования SHA256 генерирует уникальный 256-битный хэш фиксированного размера. Эта функция позволяет проверять целостность данных.

Он используется в различных приложениях, таких как: цифровые подписи, проверка пароля, проверка подлинности хеш-кода, защита от взлома и блокчейн.

По этому алгоритму можно определить целостность данных. То есть пользователь может убедиться, что загруженные данные не изменяются и находятся в исходном состоянии.

Допустим, вы скачали Биткойн-кошелек. Вы хотите убедиться в его оригинальности. Для этого вы можете просто сравнить хэши своего кошелька с исходным, предоставленным разработчиком.

Алгоритм также реализован в некоторых популярных приложениях безопасности и протоколах шифрования. Одно из широко используемых приложений - это сертификаты TLS и SSL для веб-сайтов. Кроме этого, он используется в SSH, PGP, IPsec и S / MIME.

SHA-256 в Биткоине

Биткойн - это первая криптовалюта, которая внедрила SHA-256 в технологию блокчейн. Этот алгоритм является неотъемлемой частью протокола Биткойн.

Биткойн использует алгоритм хеширования SHA-256 в основном для проверки транзакций через механизм консенсуса Proof of Work. Кроме того, он используется для создания адресов Биткойна.

Сейчас есть ряд криптовалют и блокчейн-проектов, которые приняли этот алгоритм. Три самых популярных монеты, использующие SHA-256 это:

- Bitcoin (BTC)

- Bitcoin Cash (BCH)

- Bitcoin Satoshi Vision (BSV)

Все эти монеты используют SHA-256 в качестве алгоритма Proof of Work для майнинга.

Алгоритм майнинга SHA-256

Биткойн использует SHA-256 в качестве алгоритма майнинга Proof of Work с момента его запуска в 2009 году. Первоначально алгоритм майнился только с использованием CPU и GPU.

Но постепенно оборудование для майнинга эволюционировало, делая процессоры и GPU менее жизнеспособными для майнинга BTC. Сегодня в сети Биткойн доминируют только ASIC (специализированные интегральные схемы).

Есть много ASIC, которые добывают алгоритм SHA-256, но большинство из них устарели и больше не приносят прибыли. Каждое новое поколение ASIC способно производить более высокую хеш-мощность, делая предыдущие слабыми и ненужными. Вот почему разумно инвестировать в монеты напрямую, а затем покупать эти ASIC.

-

(110Th)

- Canaan AvalonMiner 1246

- Innosilicon T3 + 52T

Аббревиатура SHA 256 расшифровывается как Secure Hashing Algorithm – востребованный механизм хэширования, созданный специалистами из NSA. Ключевая задача алгоритма – преобразование случайной информации в значения с фиксированной длиной, в дальнейшем оно будет использоваться с целью идентификации данных сведений.

История появления

Сразу отметим, что это алгоритм второго поколения, созданный на основе своего предшественника – SHA-1, который в свою очередь был разработан еще в 1995 году исключительно для применения в гражданских целях. Обновленную версию ныне популярного алгоритма создали сотрудники Агентства Национальной Безопасности в 2002 году.

Уже спустя три года появился патент, позволяющий использовать алгоритм в гражданских целях. Третья версия популярного механизма появилась в 2012 году, ее разработкой занимались специалисты из агентства Национальных стандартов. Со временем, SHA-3 полностью вытеснил своих предшественников.

Расшифровать преобразованные данные невозможно, поскольку хэш-сумма не рассматривается как процесс шифрования в классической интерпретации данного процесса. Односторонний алгоритм шифрования обрабатывает неограниченное количество информации.

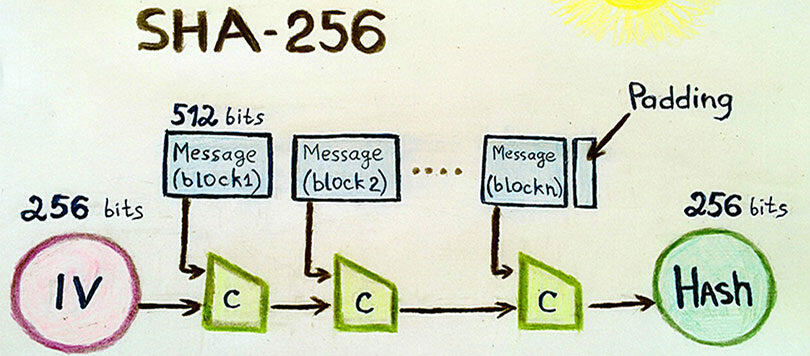

Стоит отметить, что абсолютно все существующие версии алгоритма Secure Hashing Algorithm создавались согласно принципу Меркла-Дамгарда: информация подразделяется на равномерные категории. Каждая группа подвергается одностороннему сжатию, вследствие чего длина данных значительно уменьшается.

Такой способ шифрования имеет массу преимуществ:

- сжатие данных осуществляется оперативно;

- откатить процесс преобразования без ключей невозможно;

- вероятность появления коллизий сведена к нулю.

Технические параметры

Протокол предназначен для данных, которые разделены на части, объем каждой – 64 байта. Алгоритм обеспечивает консолидацию, вследствие которой и появляется 256-битный код. Основывается технология шифрования на относительно несложном раунде, цикличность которого – 64 раза.

Как уже было сказано ранее, протокол SHA-256 основывается на концепции Меркла-Дамгарда, а значит, сначала проводится разделение на блоки, а уже потом на отдельные слова.

Набор информации проходит сквозь диапазон повторений – 64 или 80. Каждый цикл сопровождается преобразованием блок слов. Итоговый хэш-код генерируется посредством суммирования первоначальных значений.

Криптовалюты с алгоритмом SHA-256

Рассмотрим цифровые валюты, майнинг которых осуществляется согласно принципам алгоритма SHA-256:

- Bitcoin – валюта, которая не нуждается в дополнительном представлении, по-прежнему остается самым популярным криптоактивом.

- Peercoin – уникальность заключается в том, что код создан на основе Bitcoin, но механизм PoS используется для защиты сети, а PoW для распределения монет.

- Namecoin – технология с открытым кодом, которая заметно улучшает безопасность, конфиденциальность, децентрализацию.

- Unobtanium – характеризуется минимальной подверженностью инфляции. На добычу монет Unobtanium потребуется около 300 лет.

- Deutsche eMark – цифровая сеть для передачи различных активов, например, денег. Обмен осуществляется без посредников.

- BetaCoin – международное платежное средство, функционирует по тому же принципу, что и система Bitcoin.

- Joulecoin – обеспечивает максимально оперативное подтверждение транзакций, основывается на Bitcoin.

- IXCoin – еще один проект с открытым кодом, основанный по принципу одноранговой сети. – Blockchain-платформа, которая вознаграждает пользователей за публикацию уникального контента.

Стоит также отметить, что алгоритм SHA-256 используется в системе Litecoin, но исключительно в подпрограмме. Для майнинга применяется протокол Scrypt.

Майнинг криптовалюты на алгоритме SHA-256

Начнем с того, что добывать монеты, системы которых работают по данному протоколу, можно тремя способами:

Сложность майнинга напрямую зависит от того, о какой криптовалюте идет речь. Однако в любом случае наибольшей эффективностью характеризуются именно ASIC-устройства, главным недостатком которых является чрезмерно высокая стоимость.

В среднем ASIC-майнер стоит около 100 тысяч рублей (Asic Майнер AVALON 821), но также можно приобрести и более дорогие модели, цена которых достигает полмиллиона рублей (Asic Майнер BITFURY B8 16NM 50 TH/S).

Что касается добычи криптовалюты на процессорах, то такой способ считается наименее эффективным. В особенности, если говорить о цифровой валюте Bitcoin.

Наиболее адекватное решение – ферма из видеокарт. В среднем, стоимость прибыльной фермы колеблется в диапазоне 1000-2000$. Какую видеокарту выбрать для добычи криптовалюты на алгоритме SHA-256?

Если говорить о компании Nvidia, то наилучшим решением станет видеокарта GTX 1080 Ti (1400 MH/s). Естественно, непосредственный конкурент в лице AMD также не отстает, для майнинга подойдут абсолютно все карты серии Vega. Видеоадаптер Radeon RX Vega обеспечивает майнинг со скоростью 1200 MH/S. Именно такому оборудованию следует отдать предпочтение.

Если вы ищите вариант подешевле, в таком случае можно приобрести Radeon 7970, такое оборудование способно выдавать до 800 MH/s. Не забывайте, что помимо видеокарт для запуска фермы требуется и другое оборудование, например, радиаторы охлаждения, блок питания, оперативная память и т. д.

Заключение

Это все что нужно знать майнерам об алгоритме SHA-256. Конечно, многие современные криптовалюты используют протокол Scrypt, но майнинг самой популярной монеты (BTC), по-прежнему осуществляется по такому принципу.

Подписывайтесь на наш Telegram канал. Будьте в курсе новых статей.

Каждая криптовалюта использует свой алгоритм шифрования. Однако количество монет значительно превышает количество алгоритмов криптовалют, поэтому некоторые криптовалюты используют один и тот же алгоритм хеширования данных.

Ниже мы подробно рассмотрим самые популярные алгоритмы шифрования криптовалют, а также монеты, которые работают на них.

Что такое алгоритм криптовалют

Алгоритмы криптовалют — это набор специфических криптографических механизмов и правил, которые шифруют цифровую валюту. Майнеры при помощи специального оборудования расшифровывают алгоритм конкретной криптовалюты — этот процесс заключается в поиске хеша.

Как только будет найден правильный хеш, то в блокчейне генерируется новый блок, в котором хранится информация о транзакциях, хеше предыдущего блока, сумме полученного майнером вознаграждения и т.д.

Процесс дешифрования (добычи монет) превращает набор случайных данных в упорядоченную систематизированную информацию, которая впоследствии записывается в блокчейн.Сегодня насчитывается несколько десятков алгоритмов криптовалют, однако пользуются популярностью лишь несколько из них.

Среди востребованных можно назвать следующие: SHA-256, EtHash, Scrypt, X11, CryptoNight, EquiHash (Эквихеш), X13, Quark, NeoScrypt.

Ниже представлена сводная таблица алгоритмов криптовалют самых популярных монет:

SHA-256

SHA-256 — это безопасный алгоритм шифрования, который приобрел популярность после его использования в коде биткоина. Аббревиатура SHA — это Secure Hash Algorithm, а 256 означает, что алгоритм криптовалюты генерирует 256-битный хеш, т.е. строку (дайджест) размером 256 бит. Хешрейт для криптовалют, работающих на основе SHA-256, вычисляется в единицах Gigahash в секунду (GH/s). На создание блока уходит от шести до десяти минут.

Особенности

Алгоритм SHA-256 был изобретен Агентством Национальной Безопасности США в 2001 году. Он входит в семейство алгоритмов SHA и сейчас является единственным алгоритмом криптовалют из данного семейства, который прошел тест на устойчивость к таким видам атак как нахождение коллизий и нахождение прообраза, что имеет решающее решение для безопасности криптовалют, работающих на основе данного алгоритма.

Помимо криптовалют, SHA-256 также широко используется в некоторых других технологиях.

Например, работа протоколов безопасности, таких как TLS, SSL, PGP, SSH, построена на SHA-256.

В 2009 году, когда Bitcoin был известен лишь очень ограниченному кругу людей, для майнинга использовали обычные компьютеры, которые производили вычисления при помощи центрального процессора. Позже начали применять более мощные графические процессоры.

Однако сейчас, когда популярность биткоина просто огромная, экономически выгодным стало использование лишь ASIC-майнеров — специальных устройств, обладающих большой вычислительной мощностью.

Рекомендуем посмотреть познавательное видео, которое простыми словами расскажет, что такое алгоритм SHA-256 и как он работает:

Алгоритм SHA-256

Монеты алгоритма SHA-256

На алгоритме SHA-256 работает Bitcoin, а также ряд других криптовалют, которые в основном являются форками биткоина.

Криптовалюты алгоритма SHA-256:

Equihash

Equihash — это анонимный алгоритм криптовалют, увидивший свет в 2016 году. Первой криптовалютой, которая использовала Equihash в качестве базы, была Zcash. Создание блоков занимает 150 секунд, а хешрейт измеряется в Megahash в секунду (MH/s). В основе данного алгоритма лежит хеш-функция, которая построена на принципе «Парадокса дней рождений» — это математическая закономерность, которая используется для расчета вероятности. Правило гласит:

Если в комнате находится 23 человека, то вероятность того, что день рождения как минимум двух из них приходится на один и тот же день, составляет 50%. Исходя из этой закономерности, вероятность нахождения числа nonce в процессе майнинга равняется 2, вознесенное в степень N и разделенное на 2.

Особенности

Этот алгоритм криптовалют был разработан Александром Бирюковым и Дмитрием Ховратовичом — учеными Университета Люксембурга, которые входят в исследовательскую группу CryptoLUX. В 2016 году разработка была представлена широкому круга.

Equihash требователен к объему оперативной памяти, а не к скорости обработки математических вычислений.Это делает майнинг «айсикоустойчивым», а сеть более децентрализованной. Для майнинга криптовалют, работающих на Equihash, используются видеокарты, обладающие минимальным объемом памяти в 2 Гб. Самые лучшие результаты показало применение графических процессоров бренда NVidia.

Однако для майнинга Equihash также были разработаны устройства ASIC. Сегодня самыми популярными являются две модели: Antminer Z9 mini от Bitmain и A9 ZMaster от менее известной компании Innosilicon. В отличие от команды Monero, разработчики Zcash не предприняли никаких действий для защиты своей криптовалюты от централизации майнинга, а лишь высказали свое огорчение.

Рекомендуем интересное видео о майнинге на алгоритме Equihash:

Майнинг на алгоритме Equihash

Монеты алгоритма Equihash

Самые популярные криптовалюты, работающие на алгоритме Equihash:

Алгоритм Ethash (Dagger Hashimoto)

Ethash (Dagger Hashimoto) — это алгоритм криптовалют, разработанный специально для майнинга Ethereum. В основу работы данного алгоритма хеширования положены два разных алгоритма: Dagger, созданный Виталиком Бутериным, и Hashimoto (название состоит из слов hash, shift, and modulo), разработанный программистом Thaddeus Dryja. Хейшрейт алгоритма Ethash измеряется в Megahash в секунду (MH/s).

Особенности

Dagger — это алгоритм криптовалют, который предъявляет жесткие требования к памяти видеокарты. Принцип его работы похож на Scrypt, однако его производительность выше, особенно это заметно в условиях повышения сложности сети.

Но Dagger имеет некоторые уязвимости, поэтому он эффективен только в паре с Hashimoto.

Алгоритм Hashimoto работает с операциями ввода/вывода в особом режиме. В частности, он ограничивает скорость добычи, из-за того, что количество памяти для записывания и считывания информации не является бесконечным.

Hashimoto — это алгоритм криптовалют, который требует большой объем памяти, за счет чего не получается выполнить большое количество операций ввода/вывода, т.е. для расшифровки не получится использовать метод бесконечного подбора случайных значений. Это и являлось основной причиной того, почему устройства ASIC не подходили для майнинга Ethereum (об этом ниже).

Для майнинга монет, работающих на основе Ethash, используется вычислительная мощность GPU-процессоров (видеокарт). Наибольшую эффективность показали видеокарты бренда AMD. Однако и применение видеокарт Nvidia 10-й серии приносят неплохой профит майнерам.

Основное требование — это высокий показатель оперативной памяти, который постоянно увеличивается из-за роста сложности сети.Как мы говорили выше, устройства ASIC не подходили для добычи монет, работающих на основе Ethash, однако все изменилось летом 2018 года, когда крупнейший китайский производитель майнеров Bitmain выпустил в продажу модель Innosilicon A10 ETHMaster, т.е. ASIC для Ethereum.

Смотрите интересное видео об особенностях алгоритма шифрования Ethash:

Алгоритма Ethash

Монеты алгоритма Ethash

Изначально Ethash был создан для Ethereum, однако этот алгоритм также используют и другие монеты. Криптовалюты, в которых используется алгоритм Ethash:

Scrypt

Scrypt — это алгоритм майнинга криптовалют, который раньше был интересен многим одиночным майнерам в виду его устойчивости к так называемой «аппаратной атаке». Скорость создания блоков в блокчейне, работающем на базе Scrypt, составляет около 30 секунд. Хешрейт как и у Ethash измеряется в Megahash в секунду (MH/s). Scrypt, прежде всего, стал популярным благодаря его применению в криптовалюте Litecoin.

Особенности

История создания этого алгоритма началась с того, что вскоре стало ясно, что майнинг биткоина очень легко монополизировать, из-за того что простота функции SHA-256 позволяет автоматизировать процесс майнинга.

Поэтому основной задачей при создании Scrypt было усложнение механизма генерации блоков за счет повышенных требований к ресурсам, используемым для вычислительных операций. В частности, решающее значение имеет объем оперативной памяти (как и в Ethash), при этом требования к энергопотреблению и вычислительной мощности намного ниже чем в случае SHA-256.

Изначально для добычи криптовалют на основе Scrypt применялись центральные и графические процессоры, однако алгоритм не мог противостоять майнинг-корпорациям и в 2014 году был создан первый ASIC для Scrypt-монет.

В ответ на это криптоэнтузиасты создали усовершенствованный алгоритм под названием Scrypt-N, который впервые был применен в монете Vertcoin. Отличается он тем, что требования к оперативной памяти постоянно растут.

Из видео ниже вы узнаете, как возник алгоритм Scrypt:

Алгоритм Scrypt

Монеты алгоритма Scrypt

Алгоритм майнинга Scrypt положен в основу работы следующих криптовалют:

Алгоритм X11

X11 — это алгоритм шифрования, в котором вместо одной функции используются одинадцать. Это означает, что данная технология может обеспечить высокую степень безопасности, ведь чтобы нанести вред системе, злоумышленнику придется взломать все 11 функций, а это очень маловероятно, потому что внесенные изменения будут видны уже после взлома первой функции, и у разработчиков будет масса времени защитить систему, прежде чем хакер дойдет до одиннадцатой функции. Алгоритм криптовалют X11 был создан специально для майнинга Dash.

Особенности

Данный алгоритм шифрования был разработан создателем одной из топовых криптовалют (Dash, в прошлом Darkcoin) — Эваном Даффилдом. Все началось с того, что он хотел улучшить анонимность и взаимозаменяемость биткоина, однако сообщество не одобрило его идею. Тогда Эвану не оставалось ничего, кроме как создать свою собственную криптовалюту. По словам Даффилда на разработку ушли всего лишь одни выходные.

Еще одним достоинством X11 является то, что майнинг криптовалют, созданных на его основе, является очень экономным в плане потребления энергоресурсов. Следует сказать, что энергоэффективность — это всего лишь приятный «бонус», так как Эван не ставил за цель создать алгоритм, который бы не требовал больших энергозатрат. Данное свойство заметили майнеры.

Проведенные эксперименты показали, что добыча Dash на видеокартах потребляет на 30-50% меньше электроэнергии, чем майнинг Bitcoin на ASIC-устройствах.

Для добычи монет, которые работают на основе алгоритма X11, можно использовать не только GPU, но и CPU. Это один из немногих сегодня алгоритмов, который допускает майнинг на процессорах, что делает его привлекательным для одиночных майнеров и небольших компаний. Конечно, ASIC для добычи криптовалют на основе алгоритма X11 также существуют.

Как признался сам создатель X11, он не старался создать «айсикоустойчивый» алгоритм, однако он сделал все возможное, чтобы производителям пришлось «хорошенько потрудиться».

На данный момент X11 — не единственный в своем роде, который использует больше одной хеш-функции.

Если у вас есть Bitmain Antminer или любой другой Биткойн Асик и вы хотите добывать монеты, отличные от Биткойна, то далее в статье мы расскажем Вам о самых выгодных монетах алгоритма SHA-256.

Биткойн - не единственная монета, использующая алгоритм SHA256. Есть сотни монет на этом алгоритме, которые вы можете добывать с помощью Асиков заточенных под Биткоин. Здесь, в этой статье, мы перечислим самые популярные монеты на основе алгоритма SHA 256.

Список всех монет алгоритма SHA-256

Bitcoin (BTC), Bitcoin Cash (BCH) и Bitcoin SV (BSV) - три известные монеты, использующие алгоритм хеширования SHA-256.

Помимо этого, есть сотни альткойнов, которые вы можете добывать с помощью своего Асика. Однако учтите, что большинство проектов заброшено.

Добывать такие монеты совершенно бессмысленно. Потому что их сложно продать, так как они редко торгуются на биржах. Поэтому мы решили перечислить только известные монеты и те, у которых есть разумный объем торгов.

Прибыльность будет одинаковой для всех монет. Предлагаем вам воспользоваться калькуляторами майнинга, чтобы узнать, какой из них более прибыльный на данный момент.

Монеты SHA256

Вот список популярных криптовалют для майнинга SHA256. Мы оценили их по популярности и хешрейту сети.

Другие монеты на основе SHA-256

Примечание: монеты ниже имеют очень низкий 24-часовой объем торгов. Они редко торгуются на биржах и их сложно продать.

-

(LCC)

- Bitcoin Classic (BXC)

- Elastos (ELA)

- Auroracoin (AUR)

- Bitcoin Vault (BTCV)

- Super Bitcoin (SBTC)

- Pyrk (PYRK)

- EmerCoin (EMC)

- HTMLCOIN (HTML)

- Terracoin (TRC) (XMY) – Multi Algo

Алгоритм SHA-256

SHA расшифровывается как безопасный хэш-алгоритм. Это одна из многих криптографических хэш-функций. SHA-256 является членом семейства SHA-2 (Secure Hash Algorithm 2).

SHA 2 - это набор криптографической хеш-функции, которая является преемником SHA-1. Он был разработан Агентством национальной безопасности США и впервые опубликован Национальным институтом стандартов и технологий (NIST) в качестве федерального стандарта США (FIPS).

SHA256 или Secure Hash Algorithm 256 - это алгоритм хеширования. Как и любые другие криптографические хеш-функции, SHA256 используется для преобразования любого входного сигнала случайного размера в строку фиксированного размера.

То есть он принимает любой вход и производит выход (хэш) фиксированной длины. Не имеет значения, является ли ввод одной буквой, словом, предложением или целой книгой. Выходные данные алгоритма хэширования SHA256 всегда будут одинаковой длины.

Выходы SHA-256 представляют собой 256-битный (32 байта) хэш, который отображается как 64 буквенно-цифровых символов. Этот сгенерированный 256-битный хэш почти уникален.

Кроме того, это односторонняя хэш-функция, которую нельзя расшифровать до исходного состояния. То есть хеш может быть сгенерирован из любого фрагмента данных. Но данные из хеша получить нельзя. Это делает SHA-256 одним из самых надежных доступных алгоритмов хеширования.

Другой важной характеристикой SHA 256 является его детерминированность. То есть сгенерированный хеш-вывод всегда будет одинаковым, если заданный вход такой же. Эта функция делает SHA256 идеальным для применения в протоколе Биткойн.

Где используется SHA256?

Алгоритм хеширования SHA256 генерирует уникальный 256-битный хэш фиксированного размера. Эта функция позволяет проверять целостность данных.

Он используется в различных приложениях, таких как: цифровые подписи, проверка пароля, проверка подлинности хеш-кода, защита от взлома и блокчейн.

По этому алгоритму можно определить целостность данных. То есть пользователь может убедиться, что загруженные данные не изменяются и находятся в исходном состоянии.

Допустим, вы скачали Биткойн-кошелек. Вы хотите убедиться в его оригинальности. Для этого вы можете просто сравнить хэши своего кошелька с исходным, предоставленным разработчиком.

Алгоритм также реализован в некоторых популярных приложениях безопасности и протоколах шифрования. Одно из широко используемых приложений - это сертификаты TLS и SSL для веб-сайтов. Кроме этого, он используется в SSH, PGP, IPsec и S / MIME.

SHA-256 в Биткоине

Биткойн - это первая криптовалюта, которая внедрила SHA-256 в технологию блокчейн. Этот алгоритм является неотъемлемой частью протокола Биткойн.

Биткойн использует алгоритм хеширования SHA-256 в основном для проверки транзакций через механизм консенсуса Proof of Work. Кроме того, он используется для создания адресов Биткойна.

Сейчас есть ряд криптовалют и блокчейн-проектов, которые приняли этот алгоритм. Три самых популярных монеты, использующие SHA-256 ??это:

- Bitcoin (BTC)

- Bitcoin Cash (BCH)

- Bitcoin Satoshi Vision (BSV)

Все эти монеты используют SHA-256 в качестве алгоритма Proof of Work для майнинга.

Алгоритм майнинга SHA-256

Биткойн использует SHA-256 в качестве алгоритма майнинга Proof of Work с момента его запуска в 2009 году. Первоначально алгоритм майнился только с использованием CPU и GPU.

Но постепенно оборудование для майнинга эволюционировало, делая процессоры и GPU менее жизнеспособными для майнинга BTC. Сегодня в сети Биткойн доминируют только ASIC (специализированные интегральные схемы).

Есть много ASIC, которые добывают алгоритм SHA-256, но большинство из них устарели и больше не приносят прибыли. Каждое новое поколение ASIC способно производить более высокую хеш-мощность, делая предыдущие слабыми и ненужными. Вот почему разумно инвестировать в монеты напрямую, а затем покупать эти ASIC.

-

(110Th)

- Canaan AvalonMiner 1246

- Innosilicon T3 + 52T

SHA256 – алгоритм, являющийся основой майнинга первой криптовалюты - Биткоина. Для работы с ним используется только специализированное оборудование ASIC (АСИКи). Сейчас постоянно создаются новые криптовалюты на SHA256. Многим таким монетам стоит уделить внимание, но большая их часть – скамы. Это подтверждается тем, что у них нет ни официальных сайтов, ни сообществ. В этой статье собраны все монеты на SHA256.

Bitcoin (BTC)

Самая известная криптовалюта, созданная в 2009 году. Во многих странах мира признана и легализирована, включая США, Австралию, Великобританию, Японию, Канаду и др. Сейчас каждого интересует, как заработать биткоин с нуля, но сделать это не так просто.

Peercoin (PPC)

Peercoin появился в 2012 году. Это уникальная монета, код которой создан на основе Биткоина, хотя она немного по-другому использует технологию. С помощью алгоритма SHA256 майнинг этой криптовалюты требует от пользователей меньших затрат в плане энергоресурсов. Она первой ввела систему Proof of Stake, обеспечивая безопасность в долгосрочной перспективе.

Unobtanium (Uno)

Еще одна уникальная децентрализованная криптовалюта SHA256 с открытым кодом. Она была получена в результате форка Биткоина в 2013 году. Она объединяется с BTC, благодаря чему создается надежная блокировка, в несколько раз быстрее, чем биткоин.

Namecoin (NMC)

Namecoin - это первый форк биткоина. Это один из самых продвинутых альткоинов. Экспериментальная технология позволила улучшить безопасность, децентрализацию и конфиденциальность. Майнеры BTC, майнят и NMC, что обеспечивает высокий уровень сложности.

BetaCoin (BET)

Еще одна открытая децентрализованная криптовалюта. К ее сети может подключиться любой желающий принять участие в развитии этой цифровой валюты.

Deutsche eMark (DEM)

Это криптовалюта на алгоритме SHA256, представляющая собой цифровую сесть. В ней два человека могут непосредственно передавать ценности, к примеру, деньги. Это позволяет не прибегать к услугам банков и фондовых бирж. Всего за несколько секунд технология блокчейн запускает транзакцию.

Terracoin (TRC)

Эта криптовалюта была получена в 2012 году в результате форка BTC. Во многом схожа с биткоином, но отличается более высокой скоростью подтверждения транзакций и улучшенными показателями безопасности. Это достигнуто за счет совмещения майнинга и механизма Dark Gravity Wave.

Ixcoin (IXC)

Децентрализованная криптовалюта с открытым исходным кодом. Это форк биткоина, созданный в 2011 году.

Joulecoin (XJO)

Криптовалюта SHA256 – дополнительный список:

- PremineCoin

- Benjamins

- Unicoin

- Globe

- Snowcoin

- Zetacoin

- Ocoin

- Tekcoin и др.

Полезное видео

Предлагаем вам ознакомиться с этим видео:

Калькулятор для майнинга

Для того чтобы вычислить потенциальную прибыль, можно использовать калькулятор SHA256 для майнинга. Это простой и эффективный способ определить возможную сумму выигрыша и срок окупаемости оборудования. Среди таких сервисов: Crypt-mining или Btcwmx .

Читайте также: