Amsi защита касперский что это

Обновлено: 04.07.2024

общие сведения о Windowsном интерфейсе сканирования на наличие вредоносных программ (AMSI) см. в разделе интерфейс проверки наличия вредоносных программ (AMSI).

Разработчик приложения может активно участвовать в защите от вредоносных программ. В частности, вы можете защитить своих клиентов от вредоносных программ на основе динамических сценариев, а также от нетрадиционных поправок кибератаках.

В качестве примера предположим, что ваше приложение является сценарным: оно принимает произвольный скрипт и выполняет его через обработчик сценариев. в момент, когда сценарий готов к работе с обработчиком скриптов, приложение может вызвать Windows api-интерфейсы AMSI, чтобы запросить проверку содержимого. Таким образом, можно безопасно определить, является ли сценарий вредоносным, прежде чем продолжить его выполнение.

Это справедливо, даже если скрипт был создан во время выполнения. Скрипт (вредоносный или другой) может пройти несколько этапов отмены запутывания. Но в конечном итоге необходимо предоставить обработчик скриптов с обычным немаскированным кодом. И это точка, в которой вызываются API-интерфейсы AMSI.

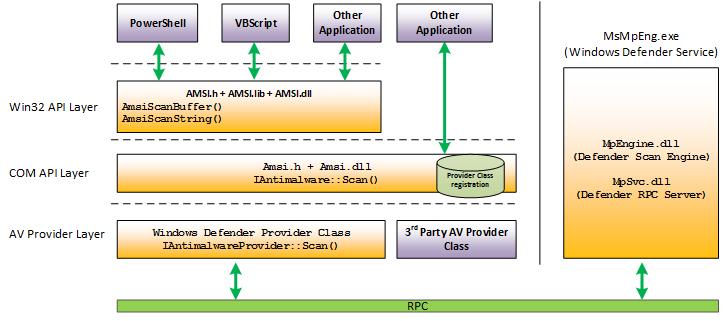

Ниже приведена иллюстрация архитектуры AMSI, в которой собственное приложение представлено одним из полей "другое приложение".

AMSI в действии

Давайте взглянем на AMSI в действии. в этом примере Защитник Windows является приложением, которое вызывает api AMSI. Но вы можете вызывать те же интерфейсы API из своего приложения.

Ниже приведен пример сценария, который использует методику XOR-кодирования, чтобы скрыть его намерение (независимо от того, является ли это условие мягким или нет). На этом рисунке мы можем представить, что этот сценарий был загружен из Интернета.

Чтобы сделать кое-что более интересным, мы можем ввести этот сценарий вручную в командной строке, чтобы нет фактического файла для отслеживания. Это отражает то, что известно как «безфайловая угроза». Это не так просто, как сканирование файлов на диске. Угроза может быть программы трояныой, которая находится только в памяти компьютера.

Ниже показан результат выполнения скрипта в Windows PowerShell. вы увидите, что Защитник Windows способен обнаружить пример теста AMSI в этом сложном сценарии, просто используя стандартную сигнатуру примера теста AMSI.

Интеграция AMSI с JavaScript/VBA

Показанный ниже рабочий процесс описывает сквозной поток другого примера, в котором мы демонстрируем интеграцию AMSI с выполнением макросов в Microsoft Office.

Что это означает?

для Windows пользователей любая вредоносная программа, использующая методы запутывания и обход на встроенных в Windows 10 узлах сценариев, автоматически проверяется на более глубоком уровне, чем когда-либо ранее, предоставляя дополнительные уровни защиты.

разработчикам приложений следует подумать о том, что приложение вызывает интерфейс Windows AMSI, если вы хотите воспользоваться преимуществами (и защитить клиентов с помощью) дополнительного сканирования и анализа потенциально вредоносного содержимого.

Как поставщик антивирусного по вы можете реализовать поддержку интерфейса AMSI. когда вы сделаете это, ваш модуль будет иметь намного более глубокое понимание данных, которые приложения (включая встроенные узлы сценариев Windows 10) могут быть потенциально вредоносными.

Дополнительные сведения о безфайловых угрозах

дополнительные сведения о типах безфайловых угроз, которые Windows AMSI, призваны помочь вам в защите. В этом разделе мы рассмотрим традиционную игру Cat-and-Mouse, которая воспринимается в экосистеме вредоносных программ.

В качестве примера мы будем использовать PowerShell. Но вы можете использовать те же методы и процессы, которые мы продемонстрируем в любом динамическом языке — VBScript, Perl, Python, Ruby и т. д.

Ниже приведен пример вредоносного сценария PowerShell.

Однако после обнаружения нашей первой сигнатурой авторы вредоносных программ будут отвечать. Они реагируют на создание динамических скриптов, таких как этот пример.

В этом сценарии авторы вредоносных программ создают строку, представляющую сценарий PowerShell для выполнения. Но они используют простую методику сцепления строк для разбиения предыдущей сигнатуры. Если вы когда-либо видите источник веб-страницы Ладен, вы увидите много экземпляров этого метода, которые используются для предотвращения блокирования AD.

Наконец, автор вредоносной программы передает эту объединенную строку Invoke-Expression — механизму PowerShell командлета для вычисления скриптов, которые состоят или создаются во время выполнения.

В ответ программа защиты от вредоносных программ начинает выполнять базовую эмуляцию языка. Например, если мы видим две объединяемые строки, мы будем эмулировать объединение этих двух строк, а затем запустили сигнатуры в результате. К сожалению, это довольно непрочный подход, поскольку языки, как правило, предоставляют множество способов представления и сцепления строк.

Итак, после того, как эта подпись будет перехвачена, авторы вредоносных программ переходят на нечто более сложное — , например кодирование содержимого скриптов в Base64, как показано в следующем примере.

При переисточнике большинство механизмов защиты от вредоносных программ также реализуют эмуляцию декодирования Base64. Так как мы также реализуем эмуляцию декодирования Base64, мы готовы к моменту времени.

В ответ авторы вредоносных программ переходят к алгоритму запутывания, — такому как простой механизм кодирования XOR в сценариях, которые они выполняют.

На этом этапе мы обычно работаем с тем, какие антивирусные ядра будут эмулироваться или выявляться, поэтому мы не обязательно определим, что делает этот сценарий. Однако можно начать писать подписи для методов запутывания и кодирования. На самом деле, это учетные записи для большинства подписей вредоносных программ на основе сценариев.

Но что делать, если маскировка настолько проста, что выглядит так, как многие хорошо выполняющиеся сценарии? Сигнатура для него приведет к неприемлемому числу ложных срабатываний. Ниже приведен пример сценария этапа , который слишком немягк для самостоятельного обнаружения.

В этом примере мы скачиваем веб-страницу и получаем из нее некоторое содержимое. ниже приведен эквивалент в сценарии Visual Basic.

Что еще хуже в обоих этих примерах заключается в том, что антивирусный механизм проверяет файлы, открываемые пользователем. Если вредоносное содержимое находится только в памяти, возможно, атака может оказаться необнаруженной.

В этом разделе показаны ограничения на обнаружение с использованием традиционных подписей. Но хотя вредоносный сценарий может пройти несколько этапов дезапутывания, ему, в конечном итоге, необходимо предоставить обработчику сценариев простой, незамаскированный код. и на этом этапе, — как мы описывали в первом разделе выше, — Windows 10 встроенные узлы сценариев, вызывают интерфейсы api AMSI, чтобы запросить проверку этого незащищенного содержимого. И ваше приложение может сделать то же самое.

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор и редакция не несут ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

Как это работает

Когда пользователь запускает скрипт или инициализирует процесс PowerShell (либо PowerShell_ISE), в процесс автоматически загружается библиотека AMSI. DLL . Она‑то и предоставляет необходимый API для взаимодействия с антивирусным ПО. Прежде чем выполниться, скрипт или команда при помощи удаленного вызова процедур (RPC) отправляется Microsoft Defender, он, в свою очередь, анализирует полученную информацию и отсылает ответ обратно AMSI. DLL . Если обнаружена известная сигнатура, выполнение прерывается и появляется сообщение о том, что скрипт заблокирован антивирусной программой.

Примерно так работает AMSI

На приведенной выше схеме обозначены две функции — AmsiScanString( ) и AmsiScanBuffer( ) , они, по сути, главные в цепочке AmsiInitialize , AmsiOpenSession , AmsiScanString , AmsiScanBuffer и AmsiCloseSession . Если глянуть Exports для amsi. dll , то мы увидим следующее.

Экспорты библиотеки amsi.dll

Однако значительная часть этого списка нам сегодня не пригодится.

Итак, мы запустили PowerShell. До того как мы сможем вводить какие‑либо команды, будет загружена AMSI.DLL и произойдет вызов AmsiInitialize( ) .

Тут используются два аргумента: имя приложения и указатель на структуру CONTEXT . Параметр amsiContext будет использоваться в каждом последующем вызове AMSI API.

После того как мы ввели команду или попытались выполнить скрипт, происходит вызов AmsiOpenSession ():

Тут тоже передаются два аргумента: amsiContext , полученный на шаге AmsiInitialize( ) , и указатель на структуру SESSION . Параметр amsiSession будет использоваться в каждом последующем вызове AMSI API внутри этой сессии.

Далее в дело вступают те самые AmsiScanString( ) и AmsiScanBuffer( ) . По названию, в принципе, понятно, какие параметры они передают для проверки, да и синтаксис у них почти одинаков.

В условиях современной реальности, где цифровое пространство имеет превалирующее значение, защита информации и персональных данных является доминирующей необходимостью. Для этого используется специализированное ПО – антивирусы, среди которых одно из первых мест занимает «Касперский Интернет Секьюрити», о его возможностях и будет написано в этой статье.

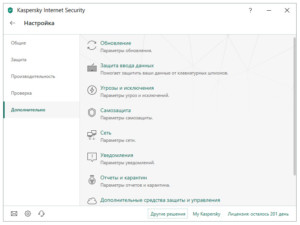

Основные принципы защиты KIS 2019

История антивируса «Касперского Интернет Секьюрити» берет свое начало в 2006 году, за время всего существования стал обладателем наград от компьютерных журналов и к 2019 году собирает в себе следующие основные принципы по защите личной информации:

Ключевые функции и преимущества

KIS обладает набором основного функционала, который обеспечивает ему неоспоримое преимущество в защите программного обеспечения и информации. Причем этот список применим как к мобильным, так и к стационарным устройствам:

- Комплексная защита и оптимизация. Благодаря внедрению современных технологий в виде искусственного интеллекта и «облачного» хранения данных антивирус не только обеспечивает высокий уровень безопасности, но и оптимально распределяет вычислительные нагрузки.

- Эффективные алгоритмы принятия решений. Программное обеспечение использует в своей основе принципы высокоскоростной обработки данных, которые делают возможным находиться на несколько шагов впереди правонарушителей.

- Большая база действий нежелательных веб-ресурсов и программ. Обеспечивает проверку приложений и Интернет-сайтов в режиме реального времени, выявляя заведомо подозрительное содержимое и методы доступа.

- Возможность ограничивать доступ по DNS-имени, а также содержимому. Эти алгоритмы обеспечивают функцию высокоэффективного родительского контроля.

- Защита от фишинга, спама, пакетных атак. Данная функция делает времяпрепровождение в социальных сетях, серфинг и работу с почтовыми сервисами простой и безопасной.

- Дружелюбный интерфейс. Эргономичное и продуманное расположение кнопок функционала делает доступ к нему быстрым и интуитивно понятным.

Модули Kaspersky Internet Security на различных устройствах

К основным принципам разработки продвинутого антивируса KIS лежит и возможность использования этого ПО на разных устройствах:

- Kaspersky Internet Security для Windows 10, 8, 7 и более ранних версий. Включен стандартный антивирус, блокирующий действия вирусов, злоумышленников, скриптов с подозрительных сайтов, нежелательного ПО. Также доступен модуль по защите персональных данных во время серфинга, общения или электронного документооборота, в том числе связанного с финансовыми операциями. Есть функция родительского контроля.

- KIS для ОС Android. Наряду с модулями для Windows имеется возможность обнаружения устройства, которое потеряно или украдено. Также организована специфика работы ПО в скрытом режиме, при это продолжается контроль не только пакетов данных от приложений и Интернет-ресурсов, но и при совершении вызовов и принятии коротких SMS.

- KIS для устройств Apple. Совмещает в себе все модули защиты информации с уже известным комфортным доступом из магазина официальных приложений AppStore.

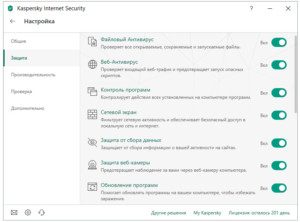

Состав компонентов защиты

KIS включает в свой состав множество модулей, обеспечивающих непрерывную работу по защите ОС:

- мониторинг действий ОС, обеспечивающий аналитику ее поведения, а также откат к настройкам, сохраненным до выполнения нежелательных действий;

- защита от сетевых и аппаратных вторжений;

- отражение угроз со стороны файлов, почтовых приложений, веб-ресурсов, сетевых протоколов;

- брандмауэр (межсетевой экран);

- контроль устройств, использующих USB-порты, на предмет вторжения через шину последовательной передачи данных;

- AMSI-защита;

- модуль адаптивного алгоритма, обеспечивающего контроль нестандартных действий (искусственный интеллект);

- модуль программного шифрования данных;

- модуль шифрования хранилищ целиком с интерфейсом управления;

- модуль отражения целевых атак.

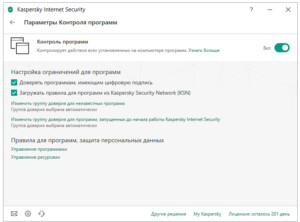

Контроль программ

Модуль, обеспечивающий контроль над работой программ, устроен таким образом, что проверяет действия, выполняемые системой при каждом запуске ПО, и выбирает решения на основе свода правил. В том случае если запуск не был регламентирован ни одним из заранее известных директив, принятие решения производится в соответствии с установленным режимом работы модуля. Например, режим по умолчанию – это запуск ПО за исключением того, которое внесено в «черный список». Для всех действий ведется запись в отчетные файлы.

Статус поддержки программы

Поддерживаемые операционные системы

Что значит уведомление «Сетевая атака заблокирована»

Как восстановить «Касперский Интернет Секьюрити»

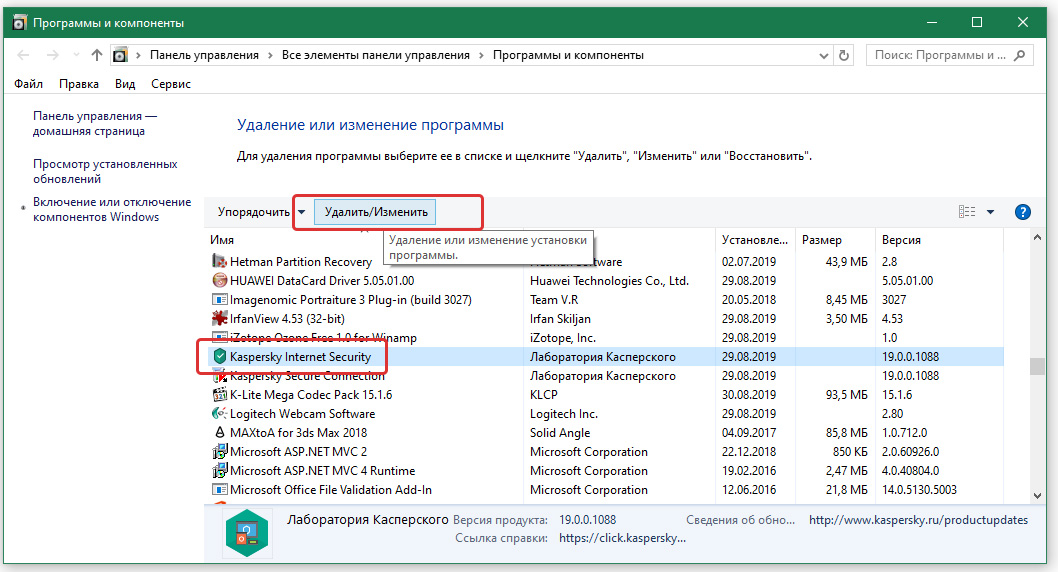

Если в каком-то случае необходимо восстановить ПО KIS, то для этого потребуется выполнить следующие действия:

- загрузить дистрибутивы с официального сайта;

- удалить при помощи «Панели управления» установленную версию, при это нужно помнить, что в диалоговом окне «сохранение объектов» галочками нужно отметить те компоненты, которые планируется применить к вновь установленному ПО;

- переустановить KIS.

Альтернативы программе

В качестве альтернативы KIS можно предложить следующие варианты:

- Kaspersky Internet Security пробная версия (после истечения триал-версии должна быть использована активация) или официальный Kaspersky Free, причем второй выполнен на базе полнофункционального ПО «Касперский Интернет Секьюрити» и использует те же базы данных сигнатур (они будут обновляться с того же сервера, используя последний релиз).

- Встроенный защитник Windows.

- AVAST.

- AVIRA.

- AVG.

- NANO.

- 360 Total Security Essential.

C помощью эксперта «Лаборатории Касперского» разбираемся, какой набор инструментов должен иметь в своем арсенале современный специалист по ИБ. От каких угроз и с помощью каких технологий надо защищаться. Говорим о тенденциях в сфере ИБ, о механизмах работы некоторых продуктов «Лаборатории Касперского» и немного заглядываем в будущее.

Сегодня массовые атаки и различные «выбросы» в сеть уже воспринимаются как нечто обыденное, а купить вредонос в DarkNet или заказать DDOS можно недорого и без особых проблем. Как итог — появляются примеры, как школьники, заплатив небольшие деньги, «дидосят» электронный дневник.

С другой стороны, киберпреступники стали более избирательными и всесторонне исследуют цель, прежде чем целенаправленно атаковать ее.

У «Лаборатории Касперского» есть статистика: с 1986 по 2016 годы было разработано около 1 млн зловредов. За последние два года ситуация изменилась: еженедельно в базах фиксируется 2 млн новых зловредов массового поражения, которые выбрасываются в сеть.

Какие же инструменты приходят на помощь специалистам по безопасности, когда вариант «лучшая защита — это нападение» не уместен?

Капитанская вещь, но: для защиты рабочей станции как минимум необходимо использовать всем давно знакомый антивирус. Впрочем, благодаря политике Microsoft, он сейчас есть на каждой машине с Windows. В пик роста кибератак и удивительной находчивости хакеров многие считают, что антивирус работает лишь как плацебо: поставил его на машину и спи себе спокойно.

Ну а если какая-то зловреда таки просочится через такую «лжезащиту», восстановим машину из бэкапа у хороших админов он же всегда есть , поругаем создателя антивируса, еще пару дней плохого настроения от воспоминаний, и все проблемы уйдут. Правда, бывают случаи, когда зараженная машина наносит заметный ущерб коммерческой деятельности.

На сегодняшний момент классический антивирус, который сигнатурно проверяет файлы, действительно не эффективен. Злоумышленники стали активнее и умнее. Поэтому для защиты рабочих станций нужно использовать продукт, совмещающий в себе как классический антивирус, так и разнообразные варианты поиска вредоноса, например, по поведению.

Не стоит забывать о таких важных вещах, как мониторинг уязвимости в программах на всех машинах предприятия, антивирусные проверки файлов в оперативной памяти и на флешках, проверку почтового и веб-трафика.

Кроме того, очень полезна централизованная консоль управления, где можно мониторить все машины компании, видеть угрозы, вести статистику и выполнять задачи удаленного администрирования. Она просто необходима для распределенных организаций. У многих компаний есть соответствующие решения. В той же «Лаборатории Касперского» оно называется Kaspersky Endpoint Security для бизнеса.

Многие организации переводят свои мощности на виртуальные машины. В данном случае виртуальную среду тоже необходимо как-то защищать. Можно, конечно, поставить защиту на каждую такую машину, но так как обычно виртуалкам выделяется мало ресурсов, то хорошо бы строить защиту виртуальный среды с отдельной виртуальной машины. Выделенная машина обрабатывает все данные, а на рабочие виртуалки устанавливаться только агент, который не дает большой нагрузки.

Можно также использовать агентское решение, доступное только для VMware. В этом случае агент не устанавливается на виртуальную машину, а осуществляет защиту и проверяет машины на наличие угроз через гипервизор. Именно такая схема реализована в том же Kaspersky Security для виртуальных и облачных сред.

Все большую популярность набирают гибридные инфраструктуры: когда часть серверов в облаке и часть на земле. Для построения такой инфраструктуры можно использовать Microsoft Azure. Что касается защиты, то у «Лаборатории Касперского» есть подходящее решение — Kaspersky Cloud Security.

Я тучка, тучка, тучка, я вовсе не 0LzQtdC00LLQtdC00Yw=

Шифрование — важная часть информационной безопасности. Сотрудники компании для мобильности часто используют ноутбуки, которые можно потерять и легко украсть. Поэтому для защиты конфиденциальных данных необходимо шифровать не только конечные устройства, но и дисковое пространство, а также почтовый и веб-трафик, каналы связи. Для шифрования трафика можно использовать продукты от Cisco, OpenVPN, VipNet, Континента. У «Лаборатории Касперского» на этот случай есть Kaspersky Secure Mail Gateway, который помимо защитных функций (антивирус/антиспам/антифишинг), позволяет шифровать почтовый трафик и принимать только шифрованный трафик с валидным сертификатом.

Если злоумышленник пробрался во внутрь сети и на 443-й повесил ssh, а потом пошел на другую машину и с нее хочет подключится и выполнить вредоносные действия, то у него ничего не выйдет. В случае использования классического firewall — по 443 порту можно делать все, что хотите. В качестве open source варианта для создания firewall можно рассмотреть pfSense, который, кроме основных функций, предоставляет возможности по маршрутизации и балансировке трафика.

DDOS — штука неприятная. К тому же если конкуренты решили вывести ваш сайт из строя в самое неподходящее время, то атака может вылиться в большие потери.

Есть второй вариант работы, когда «Лаборатория Касперского», через средства мониторинга, контролирует назревающую DDoS-атаку и сообщает о ней заказчику, а заказчик принимает решение прогонять свой трафик в данный момент через центры очистки или нет.

В принципе, все названные выше решения позволяют защититься от 99% вредоносов, но всегда остается 1%, не значащийся в сигнатурных базах и созданный для одной конкретной атаки, которая может нанести большой ущерб. В той же «Лаборатории Касперского» разработали Kaspersky Anti Target Attack Platform. Это решение принимает на себя SPAN-трафик, который подается сетевому оборудованию, почтовый трафик, трафик с рабочих мест. Внутри платформы установлен антивирусный движок, который проверяет весь этот трафик и выдает антивирусные детекты. SPAN-трафик, в свою очередь, компонентом IDS проверяется на наличие аномалий в сетевом трафике.

Еще один компонент платформы — песочница — изолированная среда, в которой запускаются файлы и анализируется их поведение.

Если в песочницу попадает вирус, то он обычно скачивает свои дополнительные модули с командного центра, а платформа, проанализировав его поведение и сетевые взаимодействия, признает его вредоносным.

Читайте также: