Чем является пароль от файла архива стандартом шифрования ключом шифрования алгоритмом шифрования

Обновлено: 07.07.2024

Доброго времени суток, уважаемый читатель! Волею судьбы, я, на этом этапе жизни я преподаватель IT дисциплин в колледже и делюсь некоторыми наблюдениями с Вами, дорогими читателями.

Современные дети с пеленок ловко управляются со смартфоном, устанавливают операционные системы на ПК, и взламывают Touch ID на гаджетах, что уж говорить о профессионально развивающихся людях, в данном направлении.

В данной статье пойдет речь, как ни странно, о бесплатном архиваторе 7-Zip , имеющим в своем арсенале, не новый, функционал по защите информации с помощью парольной защиты.

В данной статье расскажу о простой парольной защите и защите с шифрованием имен файлов . К слову, 7-Zip использует популярный стандарт шифрования AES-256 .

Причем здесь архиватор?

Об архиваторах не слышал только ленивый. Появились они давно, у истоков стояли WinZip и WinRAR, там также парольная защита присутствовала, даже в "бородатых" версиях ПО.

В наше время зачастую несколько файлов, проще заархивировать перед отправкой по эл.почте, к примеру, да и отправителю будет проще скачать, без возможности сделать ошибку, не скачав какой-нибудь из файлов.

А еще, мы все живем почти год в режиме дистанта и часто приходится прикреплять, к примеру, домашнее задание ребенка на платформу, а платформа капризничает, то объем, то формат.

В чем его надежность?

Шифрование AES - 256 . Advanced Encryption Standard (AES) - один из наиболее часто используемых и наиболее безопасных алгоритмов шифрования.

Неужели его так сложно взломать?

Взломать конечно можно, но это не совсем взлом, даже, работает только подбор пароля. Подбор осуществляется, не в ручную, не пугайтесь, для этого есть отдельное ПО. О замечательной программе, подбирающей пароли к архивным файлам, в данной статье речь не пойдет.

Простая парольная защита в 7-Zip (последовательность действий)

1. Создаем папку, для удобства, размещаем в нее, необходимые файлы, нажимаем на папке правой кнопкой мыши, 7-Zip - Добавить к архиву.

Вы наверняка слышали об опасностях обмена файлами через интернет. В них тайком «подселяют» вредоносный код, который с определёнными правами может натворить на устройстве чёрт-те что. А если речь идёт об обмене важными рабочими файлами, опасность выходит на новый уровень: корпоративные данные сольют, текст договоров подменят — в общем, караул.

Для защиты на этом уровне используются криптографические алгоритмы. Базовая информация о них неплохо изложена в википедии. Если отбросить всю теорию, то обычно рассматривают симметричные, асимметричные и бесключевые криптографические алгоритмы. В первых для шифрования и дешифрования используется один и тот же ключ, во вторых — разные ключи, а в третьих ключи не используются вовсе. Каждый из типов алгоритмов применяется по-своему.

Хеш-функции

Беcключевые алгоритмы обычно используются для вычисления хеш-функций, или функций свёртки. Хеш-функция преобразовывает массив входных данных произвольной длины в выходную битовую строку установленной длины. Прелесть такого преобразования в том, что если объект изменился, то скорректируется и его хеш-функция.

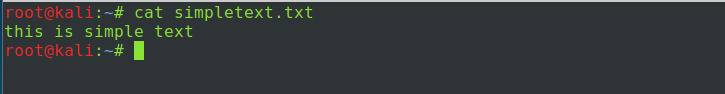

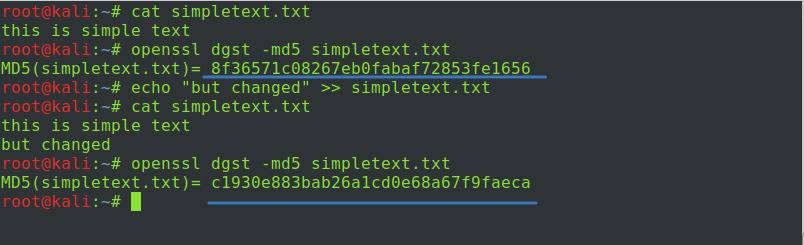

Рассмотрим это на примере утилиты openssl, установленной в Linux. К примеру, у нас есть текстовый файл, содержащий «this is simple text»:

Вычислим от этого файла хеш-функцию при помощи алгоритма md5:

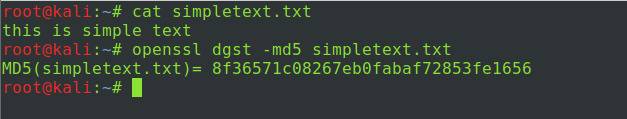

А теперь изменим содержимое файла:

Обратите внимание: мы добавили в файл новую строку («but changed»), вычислили заново хеш от файла, и он стал другим. То есть при любом изменении содержимого файла хеш-функция не останется прежней. Это можно использовать для контроля целостности критических файлов: если их хеш изменится — системному администратору придёт оповещение. Или для проверки, загрузился ли файл полностью: если это так, на сайте опубликуется его хеш.

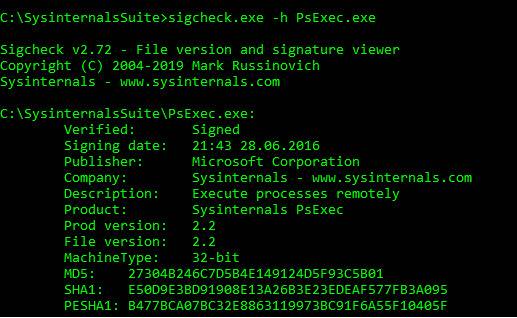

В Windows для вычисления хеша я рекомендую утилиту Sigcheck из пакета Sysinternals. Для примера вычислим значение хеша md5 от файла PsExec.exe:

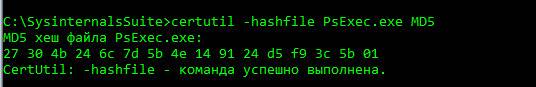

Другой вариант — использовать утилиту certutil, предустановленную в Windows. Вычислим с её помощью значение хеша md5 от файла PsExec.exe:

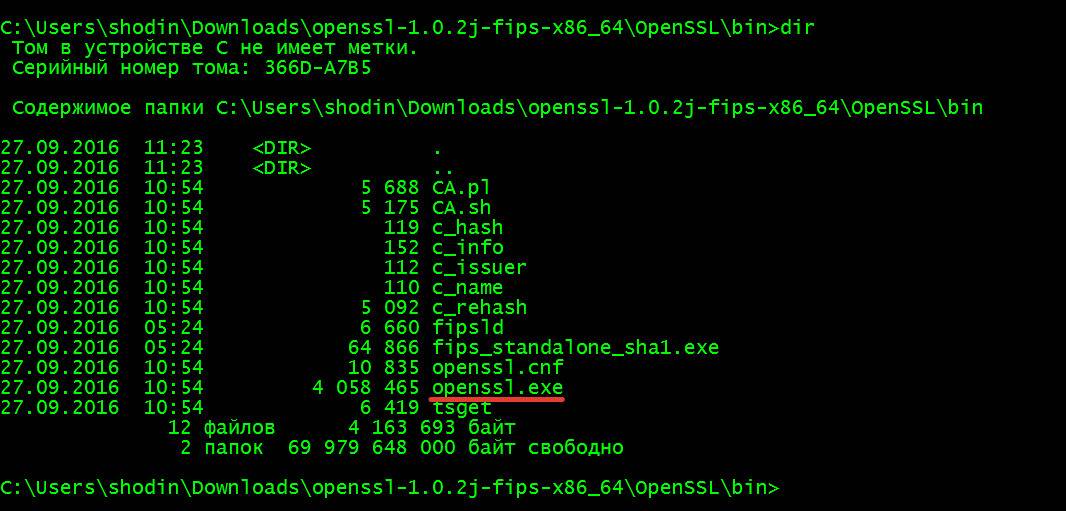

Также можно загрузить пакет openssl для ОС Windows. Качаем архив под нужную архитектуру процессора отсюда, распаковываем его и переходим в консоли в каталог bin. Нам нужен файл openssl.exe:

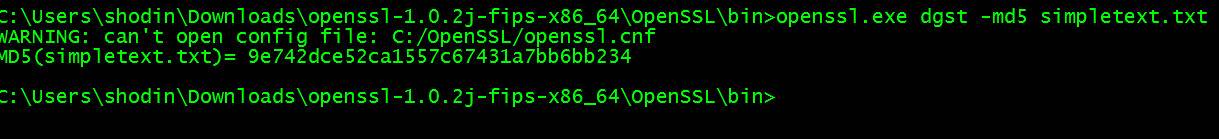

Теперь нам доступны почти все возможности пакета openssl в Windows. Например, вычислить хеш, как делали в предыдущих примерах для Linux (не забываем про абсолютные и относительные пути к файлам):

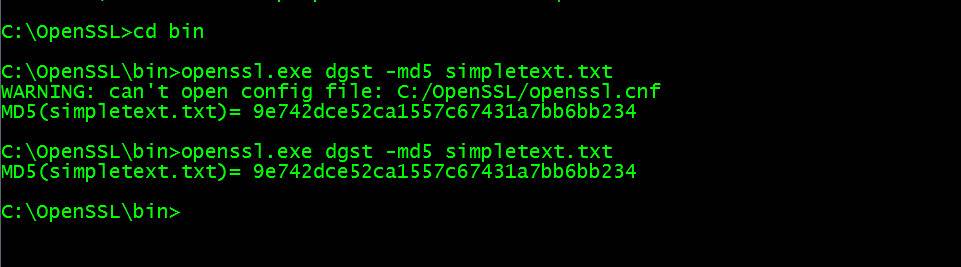

Пакет лучше переместить в каталог C:/OpenSSL, а конфигурационный файл openssl.cnf — из каталога bin в каталог OpenSSL. Избежим ошибки, как на скрине выше:

Теперь рассмотрим реализацию криптографических алгоритмов.

Симметричные криптоалгоритмы

Если говорить упрощённо, то симметричные алгоритмы шифрования применяют один ключ для шифрования и дешифрования. Таких алгоритмов много, и на практике обычно применяют те, которые имеют достаточную длину ключа и ещё не были скомпрометированы. Симметричные алгоритмы делятся на блочные (DES, RC2, Blowfish, AES, «Кузнечик» и т. д.) и потоковые (RC4, SEAL, CryptMT и другие).

Стойкость к взлому у всех блочных криптографических алгоритмов во многом определяется длиной ключа. Если она составляет 128 бит и более, шифрование считается сильным, так как для расшифровки информации без ключа потребуются годы работы на мощных компьютерах. Кому любопытно — об алгоритмах шифрования с точки зрения длины ключа можно прочитать в посте на Хабре.

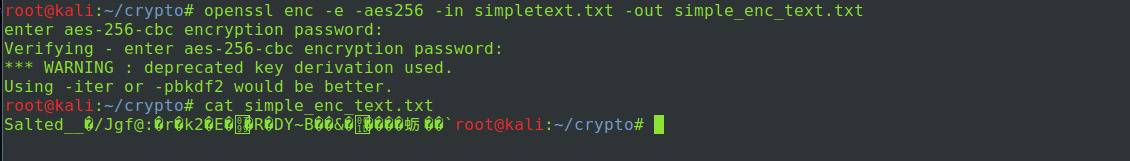

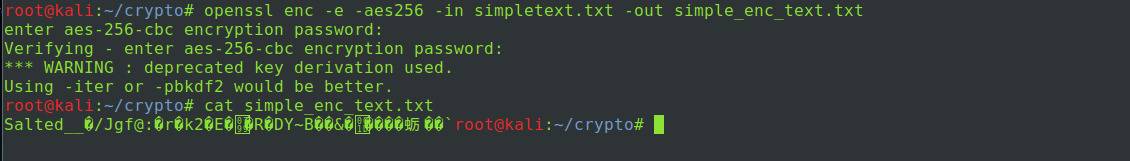

Попрактикуемся: при помощи пакета openssl зашифруем созданный нами ранее текстовый файл. Для этого используем команду:

openssl enc -e -aes256 -in simpletext.txt -out simple_enc_text.txt

- enc — указывает модуль для шифрования;

- -e — указывает, что файлы нужно шифровать;

- -aes256 — алгоритм шифрования;

- -in — указывает на исходный файл;

- -out — указывает на зашифрованный файл.

Выглядит это так:

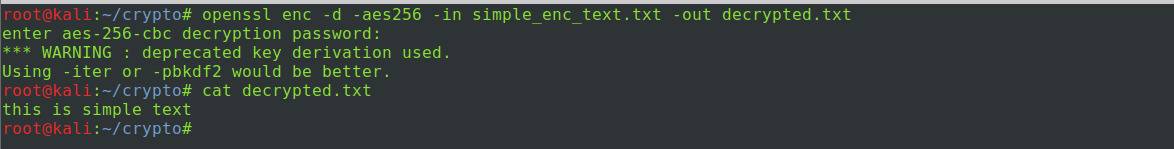

Для расшифровки нужно указать введённый при шифровании ключ и используемый алгоритм. Команда примерно следующая:

openssl enc -d-aes256 -in simple_enc_text.txt -out simpletext.txt

- enc — указывает модуль для шифрования;

- -d — указывает, что файлы нужно расшифровать;

- -aes256 — алгоритм шифрования;

- -in — указывает на исходный файл;

- -out — указывает на расшифрованный файл.

При шифровании симметричными алгоритмами есть несколько интересных проблем.

- Длина ключа. Как уже упоминали, желательно не менее 128 бит

- Сложность использования при большом количестве шифруемых объектов — приходится запоминать много параметров.

- Сложность обмена параметрами шифрования (паролями, алгоритмами и подобным) — необходимо обеспечить их надёжную передачу адресату.

Такие проблемы обычно решают при помощи асимметричных алгоритмов шифрования.

Асимметричные алгоритмы шифрования

Главное преимущество асимметричного шифрования по сравнению с симметричным — возможность сторон обмениваться данными друг с другом, не используя секретные каналы связи.

Криптографическая система на основе асимметричного шифрования использует открытые (public key) и закрытые (private key) ключи для шифрования и расшифровки данных. Эти ключи образуют ключевую пару, компоненты которой связаны зависимостью, но отличаются друг от друга. Идея в том, что, зная открытый ключ, нельзя из него получить закрытый, хотя алгоритм генерации известен.

Открытый ключ передаётся по незащищённым каналам связи и известен всем. Его можно использовать для шифрования файлов и не только. Для расшифровки применяется закрытый ключ, который хранится в тайне.

У многих асимметричных алгоритмов, особенно тех, что основаны на проблемах теории чисел, минимальная длина ключа для надёжного шифрования — 1024 бит. Это сильно ограничивает их применение — симметричные алгоритмы позволяют с меньшей длиной ключа надёжно зашифровать файлы.

При практической реализации асимметричных алгоритмов обычно используют сертификат. Это файл, хранящий ключ (открытый и закрытый) в определённом формате. Подробнее об этом можно почитать в статье «Формат SSL-сертификата».

Рассмотрим два основных стандарта для реализации сертификатов шифрования.

X.509 — стандарт ITU-T для инфраструктуры открытых ключей. Определяет стандартные форматы данных и процедуры распределения открытых ключей с помощью соответствующих сертификатов с цифровыми подписями. Именно он обычно используется для электронной цифровой подписи (ЭЦП) и шифрования, например, в openssl.

OpenPGP — стандарт, выросший из программы PGP (к середине 90-х годов она распространилась в интернете как надёжное средство шифрования электронной почты). Став стандартом де-факто, PGP начал встраиваться во множество приложений и систем. С особенностями можно ознакомиться на специализированном ресурсе об OpenPGP.

Посмотрим, как это выглядит на практике. Начнём с асимметричных алгоритмов в openssl — для этого в Windows командную строку надо запустить с правами администратора.

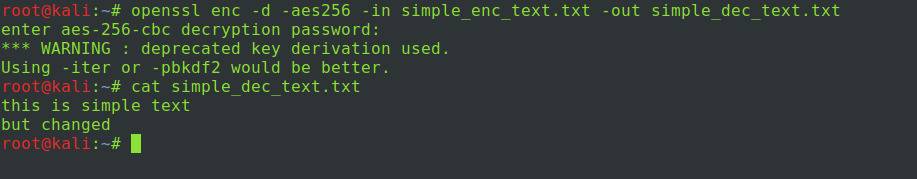

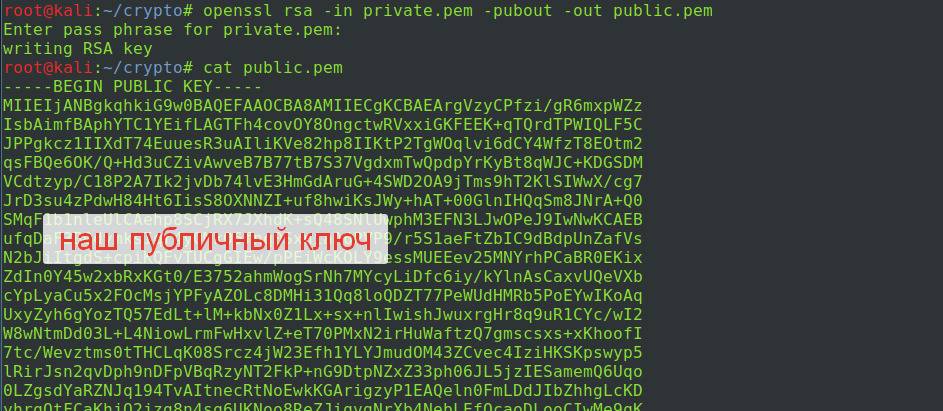

Создадим закрытый ключ в виде сертификата. Команда следующая:

openssl genrsa -aes256 -out private.pem 8912

- genrsa — указывает, что мы используем модуль для генерации закрытого ключа на основе алгоритма RSA;

- -aes256 — указывает на алгоритм AES для шифрования сертификата;

- -out private.pem — файл для сохранения сертификата;

- 8912 — размер ключа.

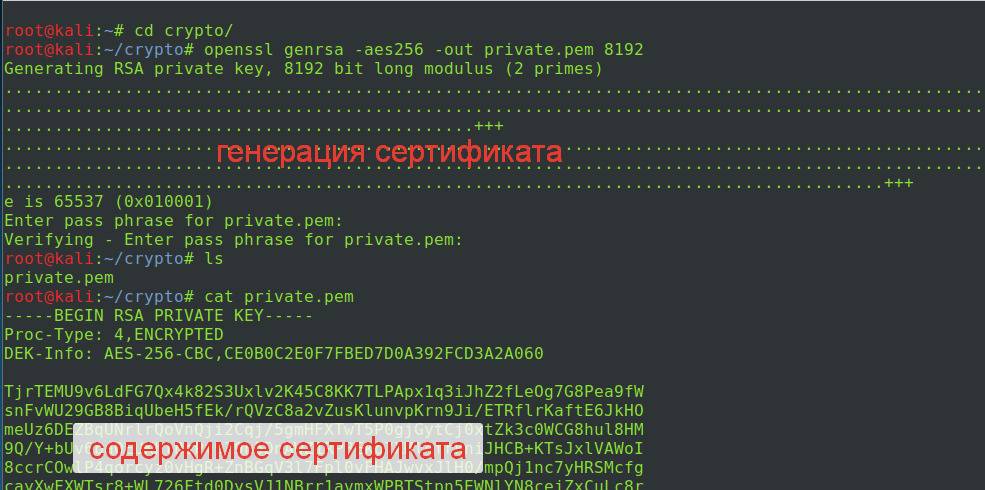

Теперь надо извлечь из полученного закрытого ключа публичный. Сделать это можно командой:

openssl rsa -in private.pem -pubout -out public.pem

- rsa — модуль для работы с RSA;

- -in private.pem — задаёт путь к закрытому ключу, из которого извлечём открытый;

- -pubout — извлекает публичный ключ;

- -out public.pem — имя файла для полученного открытого ключа.

Ключ мы получили в виде сертификата в формате pem (ASCII-файл в кодировке base64). Это не единственный формат хранения сертификатов — с другими можно ознакомиться в материале, который уже рекомендовался выше.

Стоит учесть, что таким сертификатом мы не сможем зашифровать объект, превосходящий по размеру сам сертификат. Поэтому поступим хитрее: зашифруем файл симметричным алгоритмом, а ключ шифрования от этого алгоритма зашифруем при помощи сертификата. По шагам:

- Генерируем сертификаты (пару из открытого и закрытого ключа).

- Шифруем текст симметричным алгоритмом AES (его вроде бы ещё не взломали). Предположим, получим файл enc.1.

- Далее выбранный для шифрования пароль шифруем публичным ключом (предположим, получим файл enc.2).

- Теперь можно передать зашифрованный файл enc.1 и файл enc.2 по незащищённому каналу связи.

- На другом конце у получателя должна быть вторая часть ключа (закрытый ключ). Ей он вначале расшифровывает файл enc.2 и извлекает оттуда пароль для дешифровки файла enc.1.

- …

- Profit!

Вот как это выглядит на практике. Вначале шифруем текстовый файл алгоритмом AES (пароль 123456):

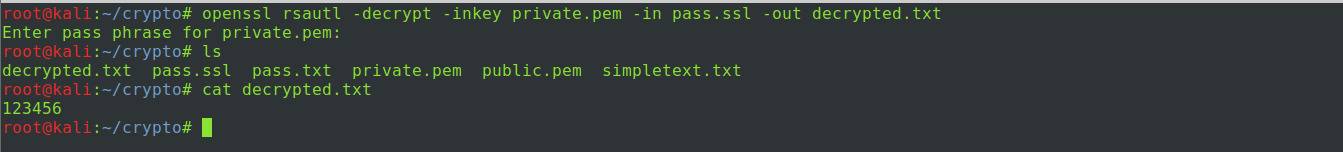

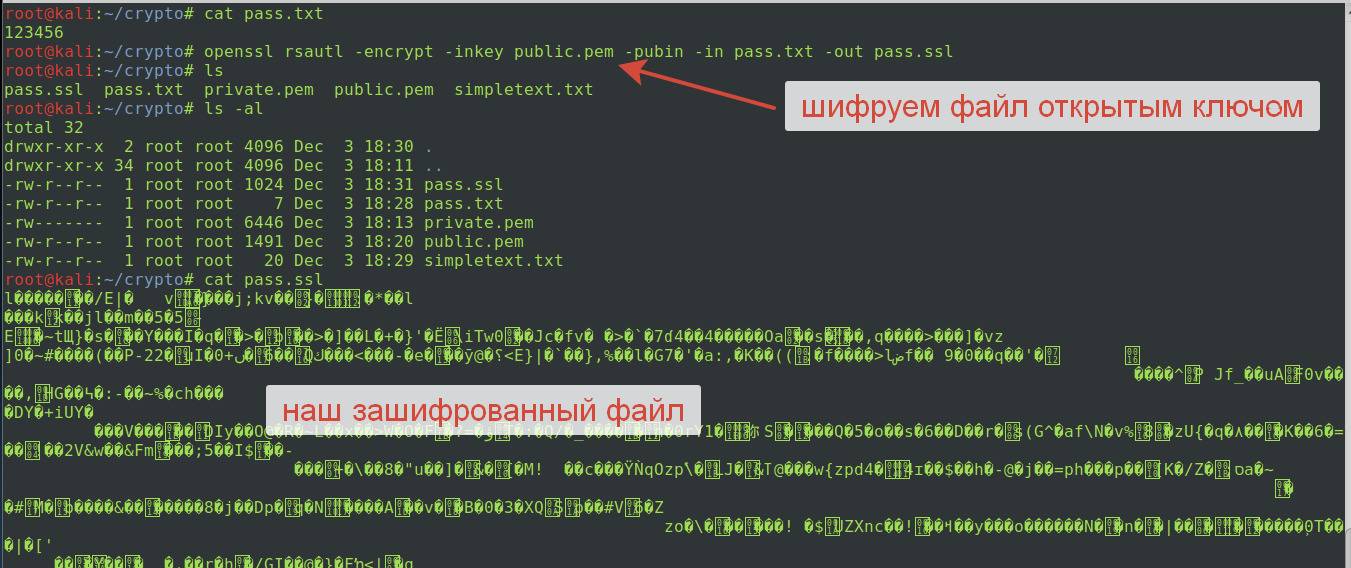

Теперь сохраним наш пароль (123456) в файл pass.txt. И зашифруем файл при помощи сертификата. Команда:

openssl rsautl -encrypt -inkey public.pem -pubin -in pass.txt -out pass.ssl

- rsautl — включаем модуль для шифрования, дешифрования и подписывания данных алгоритмом RSA;

- -inkey public.pem — указывает путь к открытому ключу;

- -pubin — указывает, что файл ключа является публичным ключом;

- -in pass.txt — файл для шифрования;

- -out pass.ssl — выходной зашифрованный файл.

Теперь можем переслать этот файл по открытому каналу связи. Перехват такой информации мало что даст злоумышленнику, если у него нет закрытого ключа. Попробуем расшифровать файл закрытым ключом и извлечь пароль для расшифровки:

Мы получили пароль — теперь с его помощью можно расшифровать файл, который мы с ним зашифровали при помощи алгоритма AES:

В этой статье я показал, как работать с шифрованием файлов. В следующей мы подробнее остановимся на стандарте OpenPGP и научимся использовать шифрование в электронной почте.

Работа с криптографическими алгоритмами — это лишь малая часть одного из курсов факультета информационной безопасности Geek University. Ближайший поток стартует 28 декабря — неплохой подарок на Новый год ;) Кроме того, до 29 декабря вы сможете выбрать ещё один факультет Geek University для себя или в подарок и получить его бесплатно.

В современном мире сложно сохранить какую-либо информацию в тайне. Особенно если она представляет ценность для кого-либо и вам нужно ее передать. Не важно, какие у вас причины на сокрытие тех или иных данных, в этой статье рассмотрим основные методы и программные средства для сохранения информации в тайне.

Постараюсь объяснить сложные и непонятные технологии простым и доступным языком, чтобы было понятно и новичку.

Важно! Все программы, представленные в статье бесплатные. Скачивать их можно и нужно только с официальных сайтов разработчиков.

Дисклеймер: я, то есть автор статьи — неспециалист в информационной безопасности и оперирую данными из открытых источников. Я против использования описанных ниже методов для сокрытия противоправных действий.

Основы

Сначала следует разобрать основные, базовые понятия.

Шифрование

Для начала определение:

Шифрование — обратимое преобразование информации в целях скрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование служит задачей соблюдения конфиденциальности передаваемой информации. Важной особенностью любого алгоритма шифрования является использование ключа, который утверждает выбор конкретного преобразования из совокупности возможных для данного алгоритма.

Не вдаваясь в технические подробности, можно сказать что шифрование — это преобразование данных для сокрытия информации.

Есть различные алгоритмы шифрования, мы же поверхностно познакомимся с основными актуальными алгоритмами шифрования.

Алгоритмами шифрования делятся на симметричные алгоритмы и ассиметричные алгоритмы:

- Симметричное шифрование использует один и тот же ключ и для зашифровывания, и для расшифровывания.

- Асимметричное шифрование использует два разных ключа: один для зашифровывания (который также называется открытым), другой для расшифровывания (называется закрытым).

DES — алгоритм для симметричного шифрования, разработанный фирмой IBM и утверждённый правительством США в 1977 году как официальный стандарт.

Прямым развитием DES в настоящее время является алгоритм Triple DES (3DES). В 3DES шифрование/расшифровка выполняются путём троекратного выполнения алгоритма DES.

AES — также известный как Rijndael (произносится [rɛindaːl] (Рэндал)) — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США по результатам конкурса AES. Этот алгоритм хорошо проанализирован и сейчас широко используется, как это было с его предшественником DES.

Blowfish (произносится [бло́уфиш]) — криптографический алгоритм, реализующий блочное симметричное шифрование с переменной длиной ключа. Разработан Брюсом Шнайером в 1993 году.

ГОСТ 28147-89 (Магма) — российский стандарт симметричного блочного шифрования, принятый в 1989 году. Является примером DES-подобных криптосистем.

В 2015 г. вместе с новым алгоритмом «Кузнечик» один из вариантов алгоритма ГОСТ-89 был опубликован под названием «Магма» как часть стандарта ГОСТ Р 34.12-2015.

Блочный шифр «Кузнечик» — симметричный алгоритм блочного шифрования с размером блока 128 битов и длиной ключа 256 битов.

Примеры ассиметричных алгоритмов:

RSA (аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел.

Криптосистема RSA стала первой системой, пригодной и для шифрования, и для цифровой подписи. Алгоритм используется в большом числе криптографических приложений, включая PGP, S/MIME, TLS/SSL, IPSEC/IKE и других.

ГОСТ Р 34.10-2012 — российский стандарт, описывающий алгоритмы формирования и проверки электронной цифровой подписи.

SSL шифрование

TLS (англ. Transport Layer Security — Протокол защиты транспортного уровня), как и его предшественник SSL— криптографические протоколы, обеспечивающие защищённую передачу данных между узлами в сети Интернет.

SSL-сертификат — содержит в себе информацию о своем владельце, а также открытый ключ, использующийся для создания защищенного канала связи. Организации и физические лица получают для подтверждения того, что сайт или иной ресурс действительно представлен ими и это не поддельный ресурс. Сертификаты получают или покупают у авторизированных доверенных центрах сертификации.

Все это делается чтобы человек, который вклинится в канал связи посередине, между вами и адресатом не смог прочитать информацию или изменить ее.

Хеширование

Хеширование или получение контрольные суммы, представляет собой преобразование данных (будь это строка текста или архив данных) произвольной длины в (выходную) строку фиксированной длины, выполняемое определённым алгоритмом.

Особенность в том, что если входные данные поменяются хоть на бит информации, то итоговая (выходная) строка уже будет другая. Таким образом, можно проверить что файл или данные не изменялись.

Перед тем как устанавливать программное обеспечение, скачанное даже с официальных сайтов, следует сравнить контрольную сумму файла что вы скачали с контрольной суммой, указанной на сайте. Атакующий человек может контролировать вашу сеть и при скачивании файла, как вам кажется с официального сайта, может подсовываться модифицированный файл установки с уязвимостью или вовсе с троянским кодом.

Базовые принципы создания стойкого пароля

Для обеспечения безопасности информации доступ к ней необходимо блокировать хорошим паролем. Есть основные принципы создания стойкого пароля:

Двухфакторная аутентификация

Двухфакторная аутентификация – это способ аутентификации (подтверждения личности) который подразумевает под собой использования два способа подтверждения личности.

Например, при входе в аккаунт на каком-либо сайте, вы сначала вводите ваш пароль, а дальше код присланный по СМС на доверенный номер телефона.

Есть много различных способов аутентификации:

- Пароль

- ПИН код

- СМС с кодом

- Отпечаток пальца

- Флеш токен (флешка с записанным уникальным ключом)

- Push уведомления в приложении на смартфоне

Двухфакторную аутентификацию можно включить во многих популярных сервисах:

Хранение данных

Менеджер паролей KeePassX

Если использовать везде стойкий, но одинаковый пароль это ставит под угрозу все ваши данные разом. Ведь если злоумышленникам удастся подсмотреть или узнать ваш пароль, иным другим способ, то они автоматически получают доступ ко всем используемым вами сервисам.

Рекомендуется использовать для разных сервисов разные пароли, лучше всего их генерировать. Но тогда встает вопрос о запоминании всех паролей.

И тут стоит использовать менеджер паролей. Есть разные сервисы, которые предоставляют сохранение и менеджмент паролей. Лично я и различные специалисты по безопасности советуют использовать KeePassX.

Дело в том, что данный проект имеет долгую историю. Все это время у него открытые исходные ходы и разработчики предоставляют все данные, что бы быть уверенным что в программе нет закладок.

Данная программа абсолютно бесплатна, у нее открытые исходные коды и она запускается на всех основных платформах (Windows, macOS, Linux).

Пароли хранятся в специальных базах данных, которые используют шифрование AES и TwoFish. Саму базу данных (хранится в одном файле) лучше хранить в безопасном месте, например, на USB носителе.

В программе есть генератор стойких паролей.

Использовать интернет сервисы для хранения пароля удобнее и мобильнее, но намного менее безопаснее. Ваши пароли могут запросить спецслужбы или может быть заплатка в программном обеспечении, которое используется на серверах сервиса менеджера паролей. Также пароли могут перехватить с помощью уязвимостей в браузере.

Шифрование данных VeraCrypt

Также стоит позаботится о надежном хранении файлов на носителях. Дабы исключить вариант, что если устройство, на котором вы храните важные данные, попадет в чужие руки, то данные будут открыты и доступны злоумышленнику.

Довольно надежным способом является – шифрование данных. Есть много различных программ, которые позволяют шифровать данные. Есть платные и бесплатные. Есть даже решения, встроенные в операционную систему. Например, BitLocker в Windows и FireVault в macOS.

К сожалению, в программном обеспечении такого класса часто внедряют закладки для легкого взлома. Да и к разработчикам такого программного обеспечения всегда максимальные требования по безопасности и защищенности их продукта.

Ранее безусловным лидером была программа TrueCrypt. К сожалению, разработчики прекратили развитие данной программы. Тема с TrueCrypt вообще максимально запутанная, многие считают, что там замешаны спец службы и именно они вынудили прекратить разработку программы.

Но так как исходный код TrueCrypt был открытым, за дальнейшую разработку и поддержку взялась другая команда. Они устранили несколько уязвимостей и выпустили новую версию под название VeraCrypt.

Данная программа постоянно проверяется и проходит аудиты безопасности.

Смысл программы в создании зашифрованных контейнеров (на диске располагаются в виде файла), шифровании съемных носителей или полное шифрование жесткого диска включая локальный диск где установлена операционная система.

В случаи создания зашифрованного контейнера, создается файл на диске. Вы задаете его название и размер. Далее выбираете метод шифрования (стоит отметить что выбор довольно большой, а также есть возможность шифрования сразу 3 алгоритмами подряд), пароль и остальные параметры.

Далее вы подключаете (монтируете) ваш контейнер к любой доступному диску. И можете записать любые данные в него. При прекращении работы, вы размонтируете его. Все файлы что расположены в контейнере, будут надежно сохранены в нем. Такой файл можно передавать по менее защищенным каналам, но все-же оставлять его в открытом доступе не стоит.

Есть возможность создания скрытого контейнера в контейнере. Это сделано для того, чтобы если вас схватят и заставят вести пароль к контейнеру с данными, там располагались фиктивные данные, а основные данные, которые вы и намеревались скрыть будут находится в скрытом контейнере внутри этого контейнера.

Можно зашифровать флеш накопитель и тогда его содержимое будет также доступно вам через пароль.

Общение

Почтовый сервис ProtonMail

Для общения на расстоянии можно использовать и почту. Например, как это сделал Эдвард Сноуден, который поведал миру о тотальной слежке спец служб США.

Есть сервисы, которые предоставляют шифрованный почтовый ящик. Наиболее проверенный и удобный вариант на данный момент ProtonMail. Сам ProtonMail создали под влиянием тех событий что произошли с Сноуденом. Это бесплатный сервис, который предоставляет пользователям зарегистрировать бесплатный зашифрованный почтовый ящик.

За дополнительные функции и расширении памяти хранилища придется заплатить, но для обычной передачи текстовой информации и небольших файлов хватит и бесплатного аккаунта.

Есть веб версия, клиенты под Android и iOS. Сервис переведен на многие языки включая русский.

Защищенный мессенджер Signal

Иногда общения через почту не подходит. Информация нужна здесь и сейчас. Тогда можно использовать формат всем нам знакомым мессенджеров. И тут на помощь приходит приложение Signal. Опять же, есть куча приложений, которые также заявляют о полной безопасности и анонимности, но именно к Signal меньше всего вопросов и подозрений. Его так-же использовал Эдвард Сноуден. Еще его использует Мэт Грин, который довольно известен среди специалистов по шифрованию и безопасности.

Приложение проходило аудит и постоянно проверяется.

Приложение выглядит как обычный мессенджер. В нем можно передавать текст, смайлики, фотографии, аудио, файлы. Есть даже голосовая и видео связь. Информация передается довольно быстро. Интерфейс не перегружен и удобен всем тем кто хоть когда-то отправлял СМС на смартфоне.

Но нужно быть осторожным с данным приложением. Приложение само по себе защищенное, есть даже защита от снятия скриншотов. А вот ваш смартфон скорее всего не так безопасен и защищен. Так что передавать информацию сначала помещая ее на память телефона не очень безопасно. Но при этом отправлять текст и совершать аудио и видео звонки вполне безопасно.

Есть клиенты для Android, iOS, Windows, macOS, Linux.

Безопасный выход в интернет

Безопасный браузер Tor Browser

Для безопасного посещения сайтов стоит использовать Tor Browser. Вы наверняка слышали о нем. Tor Browser работает на основе луковичных сетей. Смысл такой сети в том, что соединение от вашего устройства до конечного сервера проходит через определенное количество слоев сети. Каждый слой сети или подключение шифруется отдельно. И получается, что передаваемый вами трафик шифруется несколько раз. Это влияет на скорость соединения, но очень эффективно в плане безопасности.

Виртуальная частная сеть ProtonVPN

Если вам нужно скрыть и зашифровать весь трафик вашего устройства, можно воспользоваться VPN. VPN расшифровывается как виртуальная персональная сеть. При подключении к VPN абсолютно все соединения вашего устройства проходят через выбранный сервер.

Это позволяет не только скрыть изначальный источник запроса, но и зашифровать данные.

Также это можно использовать для доступа к заблокированным сайтам в вашей сети. Поскольку трафик идет, например, через Нидерланды, где может быть не заблокирован российский локальный информационный ресурс, вы сможете зайти на него.

Я использую программное обеспечение ProtonVPN, от создателей ProtonMail. Их почтовый сервис прекрасно себя зарекомендовал, и увидев доступность VPN клиента от данной команды сразу решил установить и использовать.

Приложение бесплатное, но еще не имеет русского интерфейса. Но разобраться в его работе очень просто.

Если выбрать платный тарифный план, то у вас будет больший выбор стран для подключения. Платные сервера менее загружены, поэтому скорость будет выше. А также будет возможность использовать P2P траффик и сети TOR.

Анонимная операционная система Tails

Tails это самый ультимативный вариант. Это операционная система, основанная на ядре Linux.

Обычно ее записывают на флеш накопитель или DVD диск и загружаются с них. При том, сами создатели рекомендуют сначала записать операционную систему на флеш накопитель, далее загрузится с него. И уже с этого носителя с помощью специального программного обеспечения записать операционную систему на другой флеш накопитель или DVD диск.

В данной операционной системе можно работать в интернете, работать с почтой и максимально важными данными на компьютере.

В ней используются самые передовые технологии шифрования. Максимальная защита всех данных. Данную ОС постоянно проверяют и исследуют.

Заключение

Спасибо что дочитали статью до конца. Надеюсь описанные мною вещи стали понятными. За дополнительными деталями вы всегда можете обратиться к сети Интернет.

Давайте разберемся со всем по порядку.

Тип шифрования № 1: Симметричное шифрование

Метод симметричного шифрования, как и следует из названия, использует один криптографический ключ для шифрования и дешифрования данных. Использование одного ключа для обеих операций делает процесс простым. Давайте разберемся с процессом симметричного шифрования на простом примере:

Что делает симметричное шифрование хорошим решением

Наиболее выдающейся особенностью симметричного шифрования является простота процесса, так как используется один ключ как для шифрования, так и для дешифрования. Когда требуется зашифровать большой кусок данных, симметричное шифрование оказывается отличным вариантом. В результате алгоритмы симметричного шифрования:

- Значительно быстрее, чем их аналоги асимметричного шифрования (о чем мы вскоре поговорим);

- Требуется меньше вычислительной мощности;

- Не снижается скорость интернета.

3 алгоритма симметричного типа шифрования

“Шифр Цезаря” основан на особой логике шифрования данных, разгадав которую можно легко расшифровать информацию. Современные же методы шифрования, основаны на очень сложных математических функциях, которые взломать практически невозможно.

1. DES-алгоритм симметричного шифрования

DES (data encryption standard), представленный в 1976 году, является старейшей симметричных методов шифрования. Он был разработан IBM для защиты конфиденциальных правительственных данных и был официально принят в 1977 году для использования федеральными агентствами в США. Алгоритм шифрования DES был одним из тех, который был включен в версии 1.0 и 1.1 TLS (transport layer security).

В 2005 году DES был официально объявлен устаревшим и был заменен алгоритмом шифрования AES. Самым большим недостатком DES была слишком маленькая длина ключа шифрования, что облегчало взлом. Протокол TLS 1.2, который широко используется сегодня не использует метод шифрования DES.

2. Алгоритм симметричного шифрования 3DES

3DES также известный как TDEA (triple data encryption algorithm), как следует из названия, является обновленной версией алгоритма DES. 3DES был разработан для преодоления недостатков алгоритма DES и был введен в эксплуатацию в конце 1990 года. Обновленный алгоритм применял циклы DES трижды к каждому блоку данных. В результате 3DES было намного сложнее взломать, чем его предшественника DES. TDEA стал широко используемым алгоритмом шифрования в платежных системах и других технологиях финансовой индустрии. Он также стал частью криптографических протоколов, таких как TLS, SSH, IPsec и OpenVPN.

Все алгоритмы шифрования в конечном итоге поддаются власти времени, и 3DES не стал исключением. Уязвимость Sweet32 алгоритма 3DES была обнаружена Картикеяном Бхаварганом и Гаэтаном Леурентом. Это открытие заставило индустрию безопасности рассмотреть вопрос об устаревании алгоритма, а Национальный институт стандартов и технологий США (англ. National Institute of Standards and Technology, NIST) объявил об этом официально в проекте руководства, опубликованном в 2019 году.

Согласно этому проекту, использование 3DES должно быть отменено во всех новых приложениях после 2023 года. Стоит также отметить, что TLS 1.3, новейший стандарт для протоколов SSL/TLS, также прекратил использование 3DES.

3. Алгоритм симметричного шифрования AES

AES работает методами подстановки и перестановки. Сначала незашифрованные данные преобразуются в блоки, а затем шифрование применяется с использованием ключа. Процесс шифрования состоит из различных процессов, таких как сдвиги строк, смешивание столбцов и добавление ключей. В зависимости от длины ключа выполняется 10, 12 или 14 таких трансформаций (раундов). Стоит отметить, что последний раунд отличается от предыдущих и не включает подпроцесс микширования.

Преимущество использования алгоритма шифрования AES

- Беспроводную безопасность,

- Безопасность процессоров и шифрование файлов,

- Протокол SSL/TLS (безопасность сайтов),

- Безопасность Wi-Fi,

- Шифрование мобильных приложений,

- VPN (virtual private network) и т. д.

Многие правительственные учреждения США, используют алгоритм шифрования AES для защиты своей конфиденциальной информации.

Тип шифрования № 2: асимметричное шифрование

Симметричное шифрование прекрасно работает, когда наши Алиса и Антон хотели обмениваться информацией между собой. Но что, если Антон хочет безопасно общаться с сотнями людей? Непрактично и неудобно использовать разные ключи для каждого собеседника.

Чтобы решить эту проблему, Антон использует шифрование с открытым ключом, т.е. он дает открытый ключ каждому, кто отправляет ему информацию, а секретный ключ он хранит при себе. Он поручает им зашифровать информацию с помощью открытого ключа, чтобы данные можно было расшифровать только с помощью его личного ключа. Это исключает риск компрометации ключа, поскольку данные могут быть расшифрованы только с использованием закрытого ключа, который есть у Антона.

Что делает асимметричное шифрование отличной техникой

2 основных типа алгоритмов асимметричного шифрования

1. Алгоритм асимметричного шифрования RSA

В 1977 году алгоритм изобрели трое ученых из Массачусетского технологического института Рон Ривест, Ади Шамир и Леонард Адлеман (Ron Rivest, Adi Shamir, and Leonard Adleman отсюда «RSA»). На сегодняшний день является наиболее используемым алгоритмом асимметричного шифрования. Его эффективность заключается в методе «первичной факторизации». По сути, выбираются два различных случайных простых числа заданного размера (например, 1024 бита каждое) и умножаются, чтобы создать еще одно гигантское число. Задача состоит в том, чтобы определить исходные простые числа из умноженного гигантского. Оказывается, эта головоломка практически невозможна для современных суперкомпьютеров, не говоря уже о людях.

Преимущество использования алгоритма шифрования RSA

RSA основан на простом математическом подходе, поэтому его реализация в инфраструктуре открытых ключей (PKI) становится легкой. Адаптивность и безопасность сделали RSA наиболее используемым алгоритмом асимметричного шифрования для различных приложений, включая сертификаты SSL / TLS, криптовалюты и шифрование электронной почты.

2. Алгоритм асимметричного шифрования ECC

В 1985 году два математика по имени Нил Коблиц и Виктор Миллер предложили использовать эллиптические кривые в криптографии. Спустя почти два десятилетия их идея воплотилась в реальность, алгоритм ECC (Elliptic Curve Cryptography) начали использовать в 2004-2005 годах.

В процессе шифрования ECC эллиптическая кривая представляет набор точек, которые удовлетворяют математическое уравнение (y 2 = x 3 + ax + b).

Как и RSA, ECC также работает по принципу необратимости. Проще говоря, в ECC число, символизирующее точку на кривой, умножается на другое число и дает другую точку на кривой. Теперь, чтобы взломать эту головоломку, вы должны выяснить новую точку на кривой. Математика ECC построена таким образом, что найти новую точку практически невозможно, даже если вы знаете исходную точку.

Преимущество использования алгоритма шифрования ECC

Не смотря на то, что по сравнению с RSA, в ECC используется более короткая длина ключа обеспечивает он большую безопасность (от современных методов взлома).

Еще одним преимуществом использования более коротких ключей в ECC является более высокая производительность. Короткие ключи требуют меньшей сетевой нагрузки и вычислительной мощности, и это отлично подходит для устройств с ограниченными возможностями хранения и обработки. Использование алгоритма ECC в сертификатах SSL/TLS значительно сокращает время, необходимое для шифрования и дешифрования, что помогает быстрее загружать веб-сайт. Алгоритм ECC используется для приложений шифрования, цифровых подписей, в псевдослучайных генераторах и т. д.

Однако проблема массового использования ECC заключается в том, что многие серверные программы и панели управления еще не добавили поддержку сертификатов ECC SSL/TLS. Мы надеемся, что это изменится в скором будущем, а пока что RSA будет продолжать оставаться наиболее используемым алгоритмом асимметричного шифрования.

Гибридное шифрование: симметричное + асимметричное шифрование

Следует сразу же оговориться, что гибридное шифрование не является «отдельным методом», как симметричное или асимметричное, в нем используются все преимущества обоих методов и создается синергия надежных систем шифрования.

Каждый из алгоритмов шифрования имеет свои недостатки. Например, метод симметричного шифрования отлично подходит для быстрого шифрования больших объемов данных. Но он не обеспечивает проверку личности, что является необходимым, когда речь заходит о безопасности в Интернете. С другой стороны, асимметричное шифрование предоставляет доступ к данным предполагаемого получателя. Однако эта проверка делает процесс шифрования мучительно медленным.

Идея гибридного шифрования родилась, когда стало критично важно шифровать данные с высокой скоростью предоставляя при этом проверку личности.

Метод гибридного шифрования используется в SSL/TLS сертификатах во время последовательной связи между серверами и клиентами (веб-браузерами) в процессе, известном как “TLS handshake”. Сначала проверяется личность обеих сторон с использованием закрытого и открытого ключа. После того, как обе стороны подтвердят свою личность, шифрование данных происходит посредством симметричного шифрования с использованием эфемерного (сеансового) ключа. Это обеспечивает быструю передачу большого объема данных, которые мы отправляем и получаем в Интернете каждую минуту.

Типы методов шифрования

Если у вас возник вопрос: “Так какой же тип шифрования лучше?”, то явного победителя не будет.

С точки зрения безопасности, асимметричное шифрование, несомненно, лучше, поскольку оно обеспечивает аутентификацию. Однако производительность является аспектом, который не можно игнорировать, поэтому симметричное шифрование всегда будет необходимо.

Преимущества симметричного и асимметричного шифрования мы собрали в таблицу, с которой предлагаем ознакомится и вам:

Большинство современных SSL сертификатов используют гибридный метод: асимметричное шифрование для аутентификации и симметричное шифрование для конфиденциальности. Такой сертификат не дает мошенникам перехватить или подменить личные данные пользователей: контактную информацию, номера банковских карт, логины, пароли, адреса электронной почты и т.д.

О методах шифрования, применяемых в архиваторах

Сегодня существует довольно много различных алгоритмов криптографической защиты информации. Из числа наиболее современных можно выделить 3DES, IDEA, Blowfish, Cast-128 и некоторые из AES, включая новый AES Rijndael наряду с ZIP-сжатием. А если говорить о методах шифрования, реализованных в программах-архиваторах, то здесь выбор более ограничен. В подавляющем большинстве случаев в популярных архиваторах реализован какой-нибудь один метод. Чаще всего ZIP-кодирование или AES Rijndael. Исключение составляет PowerArchiver, в котором пользователю предоставляется целых 5 вариантов кодирования сжатых данных: Blowfish (128 бит), DES (64 бит), Triple DES (128 бит), Rijndael AES (128 бит) и обычное ZIP-шифрование. Следует признать, что стандартное ZIP-кодирование не относится сегодня к числу надежных, равно как и шифрование с применением алгоритма DES (Data Encryption Standard). Последний в течение почти 20 лет оставался федеральным стандартом шифрования, как наиболее надежный являлся наиболее часто используемым алгоритмом симметричного блочного шифрования, и применялся многими структурами, в том числе банками и службами обращения финансов. Однако сегодня вычислительные мощности значительно возросли, и уже не составит большого труда перебрать все возможные варианты ключей, ведь длина ключа в DES - всего 8 байт. Малый размер ключа и низкая скорость шифрования - факторы, которые позволяют быстро взломать этот шифр при наличии мощного компа.

Начиная с середины 90-х годов стали появляться кандидаты на замену DES, наиболее известные из которых — Triple DES, IDEA и Blowfish. Первый и последний применяются и сегодня в разных программных средствах для шифрования данных, в том числе в архиваторах. А IDEA используется PGP и рядом других криптографических программ. Triple DES («тройной DES», так как трижды шифрует информацию «обычным» алгоритмом DES) свободен от основного недостатка прежнего варианта — короткого ключа. Здесь ключ в 2 раза длиннее, и потому надежность «тройного» DES намного выше. Но Triple DES унаследовал и слабые стороны своего предшественника - отсутствие возможностей для параллельных вычислений при шифровании и низкую скорость.

Современный 64-битный блочный шифр Blowfish с ключом переменной длины от 32 до 48 бит в настоящее время считается достаточно сильным алгоритмом. Он был разработан в 1993 году в качестве замены уже существующих алгоритмов и является намного более быстрым, чем DES, Triple DES и IDEA.

Шифрование в ZIP-архивах

Напомню, что формат ZIP считается мировым стандартом архивирования и обладает самой длинной историей, а архиватор WinZip стал самым скачиваемым продуктом. О его популярности свидетельствует и тот факт, что большинство архивов в интернете имеют формат ZIP. Возможности WinZip достаточно широки для того, чтобы обеспечить надежное и эффективное архивирование данных. WinZip ориентирован преимущественно на ZIP-архивы, но при этом поддерживает и популярные архивные форматы TAR, GZIP, UUencode, XXencode, BinHex, MIME, ARJ, LZH и ARC. В то же время существенным недостатком программы можно считать тот факт, что WinZip не работает с широко используемыми архивными форматами, к примеру с RAR, ACE и JAR.

Взлом ZIP-архивов

Итак, чтобы взломать ZIP-архив, созданный ранней версией WinZip, особых усилий не требуется. При наличии среднестатистического компа скорость перебора паролей достигает несколько миллионов в секунду. И если пароль на архив ставил простой смертный, то при таких темпах перебора подобрать его удается быстро. Уверен, что многим не раз уже приходилось заниматься подобного рода перебором, и никаких вопросов тут возникнуть не должно. А что если не хочется или нет времени тупо перебирать миллионы возможных комбинаций символов? К нашей радости, есть и другой способ. Стоит упомянуть известную многим программу Advanced Archive Password Recovery от фирмы «Элкомсофт», предназначенную для подбора паролей ко многим типам архивов. Ей поддерживаются такие типы атак:

- банальный перебор паролей;

- перебор паролей по маске;

- перебор паролей по словарю;

- plaintext-атака;

- гарантированная расшифровка WinZip;

- пароль из ключей.

Мы подробнее остановимся на plaintext, гарантированной расшифровке WinZip и пароле из ключей.

Итак, что же это за атака такая - plaintext? Как известно, ZIP-файлы шифруются по довольно сильному алгоритму: пароль на архив не сохраняется внутри этого самого архива, а конвертируется в 32-битный ключ, который и используется для шифрования архива. Но этот алгоритм не такой крутой, как, например, DES, RSA, IDEA и т.д. Один из способов взлома защиты ZIP-файлов предполагает использование архива с точной копией одного из файлов зашифрованного архива, сделанного тем же архиватором и с той же степенью компрессии. Он не должен быть меньше 12 байт. Атака происходит в 2 этапа: отброс заведомо неподходящих ключей, а после - поиск подходящих. На первой фазе работы, которая занимает от одной до трех минут (это зависит от размера архива с одним файлом и количества твоей оперативки), оставшееся время не может быть вычислено, так что большую часть времени процесс-индикатор держится на нуле. К счастью, этот тип атаки не настолько долог, как простой перебор всех возможных паролей, что позволяет использовать его для более быстрого вскрытия паролей на ZIP- и GZIP-архивы. Минусом атаки этого типа является то, что нужно иметь незашифрованный файл идентичный зашифрованному, что редко бывает осуществимо.

И, наконец, о пароле из ключей. Если ты внимательно читал статью, то заметил, что описанные выше методы атаки сначала пытаются найти ключи шифрования для запароленных архивов и расшифровывают сам архив, если не было найдено ни одного пароля. Однако использоваться они могут только для архивов с паролями длинной менее 10 символов. Для архивов с более длинными паролями существует специальный тип атаки. Если у тебя есть ключи шифрования для запароленного архива, и ты хочешь найти этот длинный пароль, выбери «Пароль из ключей» в качестве атаки и введи эти ключи на закладке Plaintext. Обычно эта атака используется, чтобы узнать пароль на архив длинной 14-15 символов. Лучше всего в свойствах атаки установить её начало с седьмого символа пароля, так как его начало может быть восстановлено из «хвоста». Вводя позицию для старта, стоит помнить, что в любом случае атака начинается с конца пароля. Об этом можно говорить часами, но нам давно пора оставить в покое ZIP-архивы и посмотреть, какие сюрпризы приготовили нам другие архиваторы.

Взлом RAR-архивов версии 3.X

Вот и дошла очередь до защищенного паролем файла topsecret.rar, о котором шла речь в начале статьи. Сказать честно, тут перспективы не такие радужные, как в случае с ZIP-архивами. Говорят, что программеры из «Элкомсофта» потратили немало времени в поисках уязвимостей шифрования в WinRar. К сожалению, результатов эта работа не принесла. Как и в других архивах, защита информации от несанкционированного доступа осуществляется в WinRar в первую очередь за счет шифрования данных. Пароль можно установить как по умолчанию (в этом случае архивирование с паролем будет продолжаться до его отмены), так и непосредственно в процессе архивирования в случае однократного применения.

При необходимости шифрования имен файлов требуется дополнительное включение соответствующей опции в диалоге задания пароля. Зашифрованный в таком режиме архив без пароля невозможно распаковать. Нельзя даже просмотреть список находящихся в нем файлов.

Как уже говорилось выше, в формате ZIP применяется собственный алгоритм шифрования, который в целом считается менее надежным, чем AES-128, используемый в RAR. Помимо парольной защиты, в среде Windows NT/2000/XP допустимо сохранение данных о правах доступа (данных о владельце, группе, возможностях и аудит-информацию). Естественно, что это реально только при наличии у пользователя достаточных полномочий. Сохранение этой информации может сделать невозможным обращение других лиц к файлам после распаковки (это зависит от файловой системы и собственно прав доступа), но замедляет процесс архивирования/разархивирования.

Итак, как ты уже понял, единственный способ взлома запароленного RAR-архива - банальный брутфорс. К сожалению, в связи с используемым в WinRar методом шифрования скорость перебора паролей не превышает 20

в секунду, даже на P4 3,8 Ghz и 1 Gb DDRII памяти :(. Остается запастись словарем для перебора и надеяться, что юзер использовал простой и/или короткий пароль.

Использование сети для брутфорса RAR-архивов

Для ускорения процесса перебора паролей можно использовать не один комп, а целую сеть. Понятное дело, чем большим количеством компов ты располагаешь, тем быстрее получишь заветный пароль. Однако не спеши сразу напрягать всю сеть. Лучше вспомни математику и попытайся посчитать, сколько времени займет брутфорс. К примеру, тебе известно, что некто в качестве пароля к RAR-архиву использовал слово из семи маленьких латинских букв (всего их 26). Отсюда следует, что пароль может состоять из 8031810176

(26*7) всевозможных комбинаций. Проверяя по 20 паролей в секунду, верный будет найден через приблизительно 12,7 года (8031810176/20/3600/24/365)! Сомневаюсь, что кто-то попытается проделать подобное на практике :). Ситуация кардинально изменится, если использовать целую сеть, скажем, из 80 компов. Несложно посчитать, что в этом случае все комбинации будут проверены за 0,16 года, что составляет примерно 58 дней.

Вероятно, у тебя возник вопрос, а как же организовать этот самый перебор по сети. Рассмотрим это на примере проги Advanced Archive Password

Recovery. К сожалению, в ней нет специализированных возможностей для брутфорса по сети, но зато есть функция указания набора символов и длины пароля для перебора. Установив прогу на каждый комп в сети и манипулируя этими параметрами, мы задаем диапазон для перебора. А чтобы не бегать к каждой машине сети лично, можно воспользоваться специализированным софтом.

Краткие выводы

Просматривая документации к архиваторам с функцией шифрования, очень часто можно прочитать, что архивы с паролями расшифровать нельзя. Но мы знаем, что это далеко не всегда так. При работе с конфиденциальной информацией это нужно обязательно учитывать.

Поэтому, если ты хочешь надежно защитить важную инфу с помощью архиваторов, то:

Читайте также: