Что такое dns hijack

Обновлено: 04.07.2024

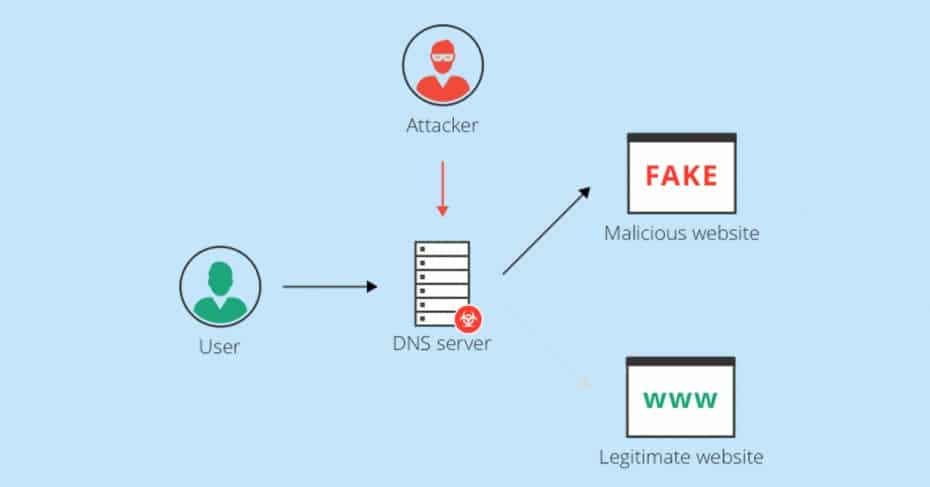

DNS угон , отравление DNS или перенаправление DNS практик подрыва разрешения системы доменных имен (DNS) запросы. Это может быть достигнуто с помощью вредоносного ПО, которое переопределяет конфигурацию TCP / IP компьютера, чтобы указать на мошеннический DNS-сервер, находящийся под контролем злоумышленника, или путем изменения поведения доверенного DNS-сервера таким образом, чтобы он не соответствовал интернет-стандартам.

Эти изменения могут быть внесены в злонамеренных целях, таких как фишинг , в личных целях провайдерами Интернет-услуг (ISP), Великим китайским межсетевым экраном и поставщиками общедоступных / базирующихся на маршрутизаторах онлайн- серверов DNS для направления веб-трафика пользователей к Интернет-провайдерам. собственные веб-серверы, на которых может показываться реклама, собираться статистика или для других целей интернет-провайдера; а также поставщиками услуг DNS для блокировки доступа к выбранным доменам в качестве формы цензуры .

СОДЕРЖАНИЕ

Техническое образование

Ненужный DNS-сервер

Поддельный DNS-сервер переводит доменные имена желаемых веб-сайтов (поисковые системы, банки, брокеры и т. Д.) В IP-адреса сайтов с нежелательным содержанием, даже вредоносных веб-сайтов. Большинство пользователей зависят от DNS-серверов, автоматически назначаемых их интернет-провайдерами . Назначенные маршрутизатору DNS-серверы также могут быть изменены путем удаленного использования уязвимости во встроенном ПО маршрутизатора. Когда пользователи пытаются посетить веб-сайты, они вместо этого попадают на поддельный веб-сайт. Эта атака называется фармингом . Если сайт, на который они перенаправляются, является вредоносным веб-сайтом, маскирующимся под законный веб-сайт, с целью получения конфиденциальной информации обманным путем, это называется фишингом .

Манипуляции со стороны интернет-провайдеров

Примеры функциональности, которая перестает работать, когда интернет-провайдер перехватывает DNS:

Ответ

ICANN , международный орган, ответственный за администрирование доменных имен верхнего уровня, опубликовал меморандум, в котором подчеркивается его озабоченность и подтверждается:

ICANN настоятельно не рекомендует использовать перенаправление DNS, подстановочные знаки, синтезированные ответы и любые другие формы подстановки NXDOMAIN в существующих gTLD, ccTLD и на любом другом уровне в дереве DNS для доменных имен класса реестра.

Средство

Мы живем в стремительно развивающемся технологическом мире, где практически все оцифровано. Эта цифровизация действительно очень плодотворна, и этот огромный мир сведен к нашим пальцам. Тем не менее, со всеми удивительными вещами, безусловно, есть некоторые недостатки.

С технологией возникает опасность ее неправильного использования. Конечно, технологии привели к революционным изменениям в обществе, которые питают наши потребности, но, несомненно, есть много фонов.

Проблемы, связанные с кибербезопасностью, являются одной из главных проблем людей и аналитиков. Одной из таких угроз является перехват DNS, от которой надеялись избавиться все технологи.

Однако в связи с недавними атаками DNS на высокопроизводительные платформы, такие как Google Cloud, Gmail, Netflix и PayPal, опасность перехвата DNS возрастает. Эта статья содержит информацию о:

- Перехват DNS

- Это типы

- Методы защиты.

Давайте начнем с понимания угона DNS.

Что такое перехват DNS?

Что такое перехват DNS?

Что такое перехват DNS?

Атака перехвата DNS – это злонамеренная атака, при которой пользователь перенаправляется на сервер доменных имен (DNS) с преобладанием IP-адресов устройства пользователя. Хакеры выполняют эту операцию, просто изменяя настройки сервера пользователя или с помощью вредоносных программ.

Как только угонщик преуспеет во взломе DNS человека, он может контролировать трафик устройства по своей воле. Угон DNS играет роль как в фишинге, так и в фарминге. Некоторые правительства, а также интернет-провайдеры используют перехват DNS.

Интернет-провайдеры используют перехват DNS исключительно в коммерческих целях. В основном они используют его как средство сбора данных и статистики для показа рекламы пользователям, когда они получают доступ через неизвестный домен. Правительства применяют его для перенаправления на разрешенный правительством контент, а также для введения цензуры.

Существует два основных типа перехвата DNS:

- Первый тип заражает пользователя атаками DNS-троянов или вредоносными программами. Это предотвращает компьютер от дружественных доменных имен к соответствующим IP-адресам.

- В типе перехвата DNS, хакер проникает на сайты и меняет их адреса DNS. Таким образом, когда пользователь заходит на сайт, открывается совершенно другой.

Типы перехвата DNS:

Типы перехвата DNS:

Типы перехвата DNS:

Угон DNS может происходить четырьмя различными способами. Эти четыре основных типа атак определены ниже:

1. Маршрутизатор DNS Hijack:

1. Маршрутизатор DNS Hijack:

1. Маршрутизатор DNS Hijack:

Большинство маршрутизаторов поставляются с паролями по умолчанию, а также с уязвимостями встроенного программного обеспечения. В этом методе атаки угонщик тихо взламывает DNS-маршрутизатор и принимает настройки DNS. Таким образом, затрагиваются все пользователи, подключенные к маршрутизатору.

2. Локальная перехват DNS

2. Локальная перехват DNS

2. Локальная перехват DNS

Таким образом, злоумышленникам удается установить троянское программное обеспечение на компьютер жертвы. Благодаря этому он приводит к изменению локальных настроек DNS компьютера. Это позволяет ему перенаправлять пользователя на вредоносные сайты.

3. Руж DNS атаки:

3. Руж DNS атаки:

3. Руж DNS атаки:

В этом хакер атакует сервер DNS. Затем он приступает к изменению записей DNS. Изменяя записи DNS, хакер перенаправляет пользователя на вредоносные сайты.

4. Атака «человек посередине»:

4. Атака «человек посередине»:

4. Атака «человек посередине»:

В этом типе атаки хакеру удается вмешаться в коммуникацию между пользователем и DNS-сервером. Таким образом он может затем предоставить пользователю другую точку IP-адреса назначения, которая направлена на вредоносные сайты.

Угон DNS и фишинг:

Угон DNS и фишинг:

Угон DNS и фишинг:

Фишинг является одной из наиболее распространенных проблем в кибербезопасности. Перехват DNS является неотъемлемой частью фишинг-атаки.

Атака DNS-перехвата, при которой пользователь перенаправляется на вредоносную ссылку. Эта вредоносная ссылка обычно представляет собой усовершенствованную копию исходного веб-сайта, который пользователь планирует посетить.

Это угроза для пользователей, а также конфиденциальность сайта. Например, вы становитесь объектом фишинг-атаки при доступе к веб-сайту своего банка. Ваш сайт банка взломан, и вы будете перенаправлены.

Поскольку сайт изначально взломан, вы в конечном итоге отправите свою информацию, а также учетные данные на поддельный сайт хакера, и, таким образом, ваша информация будет утечка.

DNS угон и фарминг:

DNS угон и фарминг:

DNS угон и фарминг:

Эта атака имеет функцию перенаправления пользователя на поддельный веб-сайт. Этот угон делается в основном для коммерческих целей.

Допустим, например, что вы пытаетесь зайти на сайт социальной сети. Вы вводите URL, но вместо того, чтобы быть направленным на платформу, вы перенаправлены.

Ссылка, которая открывается после перенаправления, содержит множество всплывающих рекламных объявлений, которые приносят доход злоумышленнику.

Этот метод обычно известен как фарминг. В нем хакер организует атаку с основным мотивом зарабатывания на ней денег.

Как защититься от перехвата DNS?

Как защититься от перехвата DNS?

Как защититься от перехвата DNS?

Атаки DNS-перехвата особенно коварны. Возможно, вы атакованы DNS-хакером, и иногда вы даже не узнаете об этом. Вот почему лучше предпринять меры предосторожности и повысить безопасность, а не сожалеть позже.

Во-первых, лучше поддерживать безопасность на высоком уровне, используя самые распространенные методы защиты. Есть некоторые основные вещи, которые нужно обязательно использовать, такие как:

- Наличие обновленного программного обеспечения безопасности

- Убедитесь, что исправления безопасности не повреждены, прежде чем выходить в интернет

- Не нажимайте на подозрительные ссылки и не открывайте неизвестные электронные письма.

Помимо этого есть много других проверенных и проверенных способов избежать взлома DNS:

1. Часто обновляйте пароль вашего роутера:

1. Часто обновляйте пароль вашего роутера:

1. Часто обновляйте пароль вашего роутера:

В маршрутизаторы обычно оснащены по умолчанию заводской пароль. Чтобы оставаться защищенным, лучше постоянно менять настройки маршрутизатора.

Если хакер решит нацелиться на ваш роутер и попытаться получить к нему доступ для внесения изменений, он получит пользовательский пароль, а не заводской. Это может помочь предотвратить доступ хакера к маршрутизатору.

2. Подписаться на услугу VPN:

2. Подписаться на услугу VPN:

2. Подписаться на услугу VPN:

VPN лучше всего известны для защиты вашей конфиденциальности. Они, как известно, являются наиболее эффективным способом защиты от перехвата DNS.

VPN зашифровывает ваши данные и воспринимает их через туннель, поэтому их невозможно узнать всем, у кого нет ключа шифрования.

3. Не будь в темноте:

3. Не будь в темноте:

3. Не будь в темноте:

Поскольку вы осведомлены о возможных DNS-атаках, то выход из ситуации – знать, подвергаетесь ли вы DNS-атакам или нет.

Лучший способ отследить перехват DNS – использовать утилиту ping. Это метод, при котором вы пытаетесь пропинговать домен, которого, как вы уверены, не существует.

Если неизвестный домен разрешается, то есть вероятность того, что вы находитесь под атакой DNS.

Прощальные слова:

Находясь в сети, лучше сохранять бдительность в отношении киберугроз! Лучше использовать несколько инструментов безопасности, которые доступны для защиты!

Интернет опасный мир во всем. Здесь намного лучше оставаться в безопасности, а потом сожалеть!

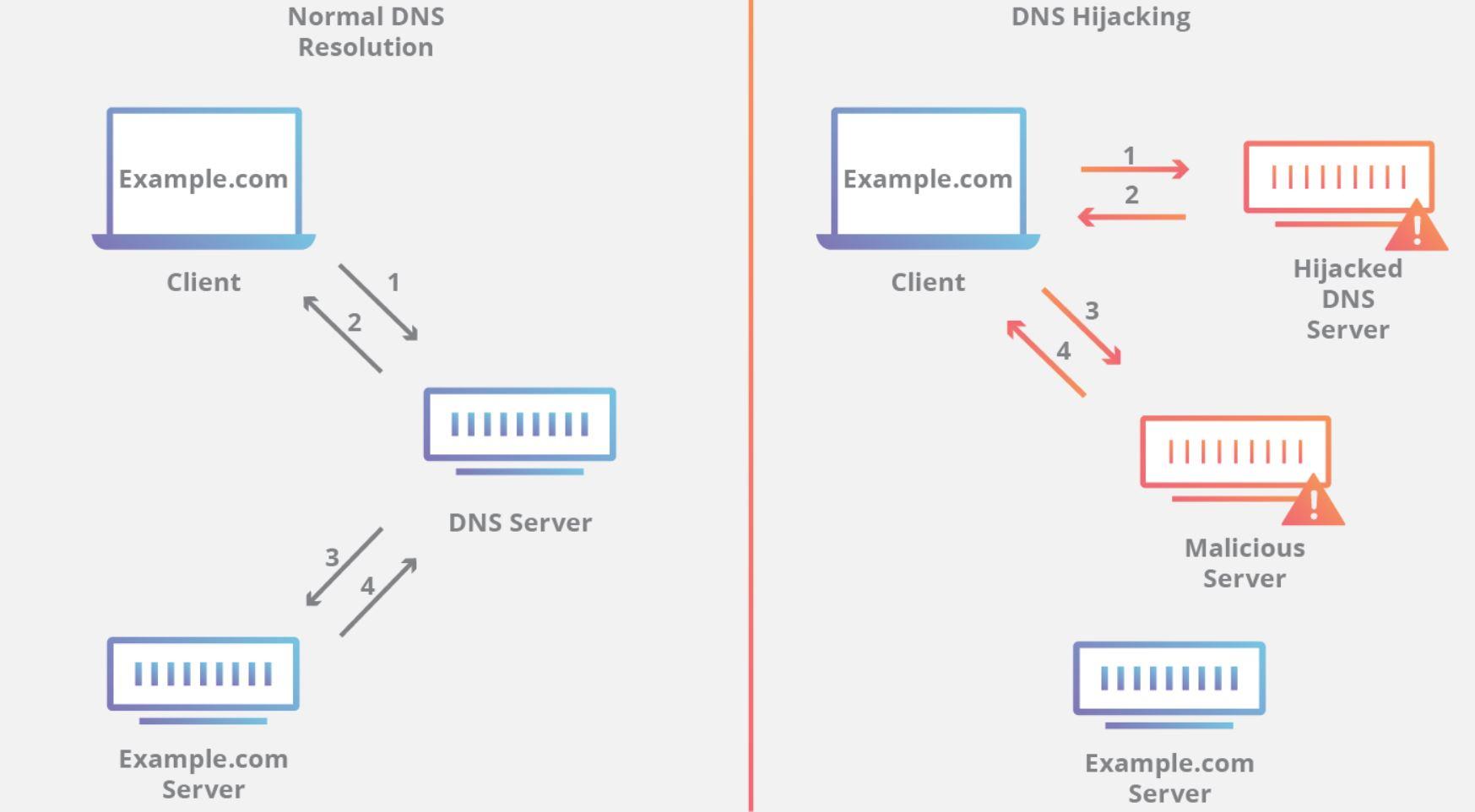

DNS важен для разрешения URL-адресов, которые вы вводите в адресную строку браузера. Большая работа направлена на разрешение имен доменов . Это своего рода рекурсивная операция, которая помогает вашему браузеру получить IP-адрес веб-сайта, к которому вы пытаетесь обратиться. Если интересно, вы можете прочитать больше о DNS Lookup и серверах.

Термин DNS-кеш относится к локальному кешу, который содержит разрешенные IP-адреса часто посещаемых вами веб-сайтов. Идея DNS-кэша состоит в том, чтобы сэкономить время, которое в противном случае было бы потрачено на связь с DNS-серверами, которые запускали бы набор рекурсивных операций, чтобы выяснить фактический IP-адрес URL-адреса, который вам нужен. Но этот кэш может быть отравлен киберпреступниками, просто изменив записи в вашем DNS-кэше на поддельные IP-адреса для веб-сайтов, которые вы используете.

Что такое DNS угон

Вредоносная программа на вашем компьютере изменяет стандартную DNS, которой доверяет ваш компьютер, и указывает на какой-либо другой IP-адрес. Таким образом, когда ваш браузер пытается разрешить IP-адрес, ваш компьютер связывается с поддельным DNS-сервером, который дает вам неправильный IP-адрес. Это приводит к тому, что ваш браузер загружает вредоносный веб-сайт, который может поставить под угрозу ваш компьютер или украсть ваши учетные данные и т. Д.

Перехват DNS и отравление DNS-кэша

Эта разница во времени эффективно используется киберпреступниками, у которых есть много поддельных DNS-серверов, чтобы вывести на компьютер неверные и вредоносные IP-адреса в кэш. Таким образом, одно из десяти поддельных разрешений DNS, отправленных DNS-серверами киберпреступников, имеет приоритет над одним подлинным разрешением DNS, отправленным подлинными DNS-серверами. Другие методы отравления и предотвращения кеширования DNS перечислены в приведенной выше ссылке.

Хотя отравление кеша DNS и перехват DNS используются взаимозаменяемо, между ними есть небольшая разница. Метод отравления DNS-кеша не включает в себя внедрение вредоносных программ в вашу компьютерную систему, но основан на различных методах, таких как описанный выше, где фальшивые DNS-серверы отправляют разрешение URL-адресов быстрее, чем подлинный DNS-сервер, и, таким образом, кэш отравляется. Когда кеш отравлен, когда вы используете зараженный веб-сайт, ваш компьютер подвергается риску. В случае перехвата DNS вы уже заражены. Вредоносное ПО изменяет поставщика услуг DNS по умолчанию на то, что хотят киберпреступники. И оттуда они контролируют ваши разрешения URL (поиск DNS), а затем продолжают отравлять ваш DNS-кеш.

Как предотвратить перехват DNS

Мы уже обсуждали, как предотвратить отравление DNS. Чтобы остановить или предотвратить перехват DNS, рекомендуется использовать хорошее программное обеспечение для обеспечения безопасности, которое защищает от таких вредоносных программ, как DNS-чейнджеры. Используя хороший брандмауэр. Хотя лучше всего использовать аппаратный брандмауэр, если у вас его нет, вы можете, по крайней мере, включить брандмауэр маршрутизатора.

Если вы считаете, что вы уже заражены, лучше удалить содержимое файла HOSTS и сбросить файл Hosts. После этого используйте антивирус, который поможет вам избавиться от DNS Changers.

Проверьте, изменил ли DNS-чейнджер ваш DNS. Если это так, вам следует изменить настройки DNS. Вы можете проверить это автоматически. Кроме того, вы можете проверить DNS вручную. Начните с проверки DNS, упомянутого в Router, а затем на отдельных компьютерах в вашей сети. Я бы порекомендовал вам очистить кэш DNS Windows и изменить DNS вашего маршрутизатора на другой DNS, такой как Comodo DNS, Open DNS, Google Public DNS, Yandex Secure DNS, Angel DNS и т. Д. Безопасный DNS в маршрутизаторе лучше, чем конфигурировать каждый. компьютер.

Существуют инструменты, которые могут вас заинтересовать : F-Secure Router Checker проверяет перехват DNS, этот онлайн-инструмент проверяет перехват DNS, а WhiteHat Security Tool отслеживает перехват DNS.

Теперь прочитайте : что такое захват домена и как восстановить захваченный домен.

Наши специалисты технической поддержки фиксируют самые разные запросы пользователей. Один из таких запросов оказался весьма интересным для анализа. Ситуация заключалась в обнаруженной нами вредоносной активности в системе пользователя, которая проявилась в технике DNS hijack. Она используется для перенаправления DNS-запросов пользователя на специальные DNS-серверы. Особенность ситуации заключалась в том, что вредоносное ПО использовало для операции hijack специальный метод, который скрывал от глаз пользователя вредоносную активность.

Таким образом, пользователь не мог видеть настройки DNS-серверов в GUI-интерфейсе сетевых настроек. Кроме этого, там также будет указано, что система использует DHCP-протокол для получения настроек. Нежелательное приложение, которые выполняет подобные операции в системе, называется DNS Unlocker.

Рис. 1. Внедренное в веб-страницу рекламное содержимое.

Вредоносное ПО, которое использует механизмы подмены адресов DNS в настройках Windows, не является новым, кроме этого, такие экземпляры даже не достойны подробного освещения. Однако, DNS Unlocker имеет в своем составе интересную функцию, которая выделяет его среди прочих аналогичных примеров. Она используется для скрытного изменения настроек DNS таким образом, что пользователь этого не заметит. Пользователь не сможет увидеть новые настройки TCP/IPv4 в панели управления, которые отвечают за поля статических DNS-записей. Как правило, при задании адреса DNS-сервера, его адрес должен быть отображен в списке настроек «Предпочитаемых DNS-серверов» при условии установленного флага «Использовать следующие адреса DNS-серверов». Кроме этого, пользователь может обратить внимание на настройку «Альтернативный DNS-сервер». При использовании протокола DHCP для получения адресов DNS (используется в большинстве конфигураций домашних и офисных окружений), активной является настройка «Получать адрес DNS-сервера автоматически».

Рис. 3. Сетевые настройки TCP/IPv4 с типичными настройками.

Особенность используемой DNS Unlocker техники заключается в том, что заданный им статический адрес DNS не отображается в списке сетевых настроек, кроме этого, там указано, что пользователь получает DNS-адреса автоматически. Команда ipconfig /all также укажет на использование DHCP, но она отобразит и статически установленные адреса DNS. При использовании инструмента ipconfig, тем не менее, невозможно установить для каких сетевых подключений используется DHCP, а для каких статические адреса. GUI-интерфейс сетевых настроек не отображает статическую часть и уверяет пользователя в использовании DHCP. Ниже мы ответим на вопрос, почему так происходит, т. е. что является причиной того, что статическая запись не отображается в GUI-интерфейсе сетевых настроек.

Рассмотрим раздел реестра, который отвечает за настройки сетевых интерфейсов.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces\

Этот раздел реестра фиксирует настройки сетевых интерфейсов, каждый из которых задается идентификатором GUID. Раздел настроек для каждого сетевого адаптера может содержать параметры DhcpNameServer и NameServer. Параметр NameServer представляет для нас интерес. Обычно, в случае задания настройки статического DNS-сервера, используются сетевые настройки панели управления (либо для этого привлекается команда netsh). При этом статические адреса серверов будут храниться в параметре реестра NameServer с символом «,» в качестве разделителя элементов значения.

192.168.1.21,192.168.1.22

Теперь рассмотрим случай, когда в качестве разделителя адресов в этом параметре используется пробел.

192.168.1.21 192.168.1.22

Это небольшое изменение позволяет скрыть от GUI-интерфейса сетевых настроек адреса используемых DNS-серверов, так как, на самом деле, один из них является основным, а второй дополнительным. Для пользователя данный факт означает получение рекламных объявлений, внедренных в посещаемые пользователем веб-сайты.

Поскольку Windows считает, что адреса первичных и вторичных DNS-серверов уже установлены, установка пользователем новых значений, всего лишь приведет к их добавлению в конец списка уже существующих там элементов, как это показано ниже.

192.168.1.21 192.168.1.22,208.67.222.123,208.67.220.123

Видно, что в качестве разделителя Windows использует символ «,», в то время как для первых элементов по-прежнему используется пробел.

Вопрос заключается в том, почему Windows разрешает такое поведение своего системного компонента. У нас нет достоверного ответа на этот вопрос. Наша гипотеза заключается в предположении, что параметр DhcpNameServer использует список с пробелом в качестве разделителей, а NameServer копирует его поведение. Кроме этого, как утверждает сама Microsoft на веб-сайте TechNet, в случае присутствия параметра NameServer, он имеет более высокий приоритет чем DhcpNameServer.

Так как значению параметра DhcpNameServer разрешено иметь символ пробела в качестве разделителя, то аналогичное может быть разрешено и для NameServer. Кроме этого, на ресурсе TechNet указывается, что символ пробела разрешен для разделения элементов значения параметра NameServer. В действительности, такое свойство параметра системного реестра не является стандартным и GUI-интерфейс панели управления не знает, как обрабатывать такое значение. Панель управления использует только символ запятой в качестве разделителя значений «Предпочитаемого» и «Альтернативного» DNS-серверов. Стоит отметить, что другие приложения Windows, которые работают с данным параметром реестра, нормально работают с пробелом в качестве разделителя. То же самое относится к значению параметра на вкладке «Расширенные настройки TCP/IP».

Хуже всего, что данную особенность используют нежелательные приложения для перенаправления DNS-запросов пользователя на нужные им ресурсы. Она используется в качестве метода DNS hijack и заставляет пользователя работать с подмененными DNS-серверами. Мы называемых их скрытыми, поскольку пользователь на сможет увидеть их в настройках сетевых подключений панели управления.

Теперь, когда мы разобрались с DNS hijack, посмотрим на другие области в GUI-интерфейсе сетевых настроек TCP/IPv4 панели управления. Нас будут интересовать окно расширенных настроек TCP/IP на вкладке DNS. Верхняя часть вкладки содержит список, который определяет порядок использования DNS-серверов и позволяет указать использование более двух IP-адресов в качестве них. Каждый адрес должен использовать свою отдельную строку. Теперь в том случае, когда DNS был перехвачен и скрыт, настройки TCP/IP будут выглядеть следующим образом.

Рис. 4. Вкладка с расширенными настройками DNS протокола TCP/IP, в котором используется вариант с пробелом в качестве разделителя.

Рис. 5. Вручную установленные адреса DNS-серверов, когда перед этим уже были включены «скрытые» записи.

К счастью, пользователь может удалить вредоносные записи DNS на вкладке DNS на странице расширенных настроек TCP/IP.

Наши специалисты сообщили о данной проблеме Microsoft Security Response Center (MSRC) 10-го мая 2016 г. MSRC признал проблему, но не классифицировал его ее как уязвимость, поскольку модификация значения системного реестра требует прав администратора. Они направили данный вопрос другим командам разработчиков для рассмотрения исправления в будущих версиях.

Отметим, что сама Windows может нормально работать со значением параметра NameServer, в котором вместо запятой в качестве разделителя используются пробелы. В свою очередь, нежелательные приложения могут использовать этот метод для сокрытия настроек DNS в системе. Он наблюдался в использовании DNS Unlocker начиная с декабря 2015 г. и работает на всех ОС Windows, начиная с Windows XP. Интересно отметить, что для метода DNS hijack в качестве разделителя может использоваться и точка с запятой, однако, мы не наблюдали использование такого варианта в других типах вредоносного или нежелательного ПО по состоянию на 31-е мая 2016 г.

Сегодня каждый знает, что такое Интернет и как просматривать веб-сайты. Многие пользователи не знают, что когда мы вводим веб-адрес, DNS серверы несут ответственность за преобразование этого доменного имени в IP-адрес. У нас есть несколько очень интересных статей о его работе, но сегодня мы хотим поговорить об одной из самых частых атак, известной как перехват DNS.

Как мы прокомментировали в нескольких статьях, система DNS (Domain Name System) работает путем преобразования DNS-имен в IP-адреса. Таким образом, пользователь вводит адрес веб-сайта, к которому он хочет получить доступ, и DNS-сервер отвечает за преобразование его в IP-адрес.

Когда мы открываем веб-страницу и вводим в адресной строке веб-сайт, к которому мы хотим получить доступ, мы вводим доменное имя в браузере. Браузер, если он не находится в кэше, поскольку ранее вы обращались к этому веб-сайту, не будет знать IP-адрес запрашиваемого веб-сайта, а затем отправит запрос информации на DNS-серверы.

Угон маршрутизатора

Но проблема на этом не заканчивается, так как другой метод, который также используется, заключается в угоне нашего маршрутизатора. Помните, что наш веб-браузер при поиске информации о запросе веб-сайта сначала выполняет поиск в его кэше, затем выполняет поиск в файле hosts и, наконец, передает запрос на DNS-серверы, указанные пользователем или маршрутизатором в режиме DHCP. Это, прежде всего, может происходят на маршрутизаторах, где пользователи оставляют данные доступа по умолчанию, или на маршрутизаторах ISP.

После того, как киберпреступник получил доступ к нашему маршрутизатору, это так же просто, как изменить конфигурацию DNS-серверов, найденных в конфигурации маршрутизатора, и это повлияет на все компьютеры, которые подключаются к маршрутизатору с использованием протокола DHCP.

Как только это будет сделано, произойдет следующее: любой веб-поиск любого компьютера в нашей сети, использующего DHCP-сервер маршрутизатора, будет перенаправлен на DNS-серверы, контролируемые киберпреступниками.

Похищение нашей сети

Если вы думали, что они не могут вас больше обмануть DNS-серверами, другой очень распространенный тип атаки - это захват компьютера пользователя. Это состоит в заражении оборудования пользователя путем внедрения определенных троянов, которые получают доступ к конфигурации DNS оборудования и изменяют его конфигурацию, в результате чего любой запрос браузера перенаправляется туда, куда хочет киберпреступник.

Обнаружить это было бы очень просто, так как достаточно было бы ввести Windows конфигурация сети (вы можете войти, выполнив команду ncpa.cpl в кнопке запуска меню «Пуск») и посмотреть, какие DNS-серверы у нас есть.

Несанкционированный взлом DNS

Еще один более сложный тип атаки - Rogue Hijack DNS. В этом случае эта атака никогда не атакует пользователя напрямую, но хакер атакует и захватывает DNS-сервер напрямую. Это действительно очень опасно, так как любой пользователь, который использует зараженный DNS-сервер, будет в опасности, и самое серьезное из того, что он не сможет узнать это каким-либо образом.

К счастью, когда это происходит, киберпреступник ищет очень конкретные запросы, которые достигают DNS-сервера. Мы также должны помнить, что атака и угон DNS-сервера, такого как Google или Cloudflare, очень сложны, поскольку они соответствуют очень высоким стандартам безопасности и протоколам.

В худшем случае, если киберпреступнику удастся получить контроль над DNS-сервером, миллионы пользователей будут в опасности.

Опасности зараженного DNS

Посмотрев на множество способов заражения системы DNS, поговорите об опасностях, которые это может принести. Очень простым примером может быть то, что IP-адрес, на который перенаправляет нас киберпреступник, приводит нас на веб-сайт, который заражает наш компьютер вирусом, вредоносным кодом или трояном.

Но на самом деле, и потому, что вы намного спокойнее, в наши дни эти типы атак больше не используются, а вместо этого используют фишинг или фарминг. Но это не значит, что не очень важно, чтобы вы знали, как они работают и как они могут повлиять на вас, если однажды этот тип атак снова станет модным среди хакеров.

- Фишинг Мы должны знать, что фишинг является точной копией веб-сайта, к которому мы хотим получить доступ, и, как правило, это веб-сайты, такие как банки, что преступники интересует то, что мы вводим учетные данные для их кражи. Это происходит с любым веб-сайтом, который запрашивает у нас учетные данные. Мы должны знать, что после ввода учетных данных нарушитель автоматически получит их, а затем веб-сайт перенаправит нас на подлинный веб-сайт, где нас попросят ввести учетные данные, и пользователь будет думать, что это сбой веб-сайт, и вернется, чтобы ввести учетные данные, и будет иметь хороший доступ без подозрения пользователя, что он стал жертвой фишинг-атаки.

Мы должны знать, что фишинговая атака может происходить без заражения DNS. Обычно это происходит, особенно при нажатии на поддельный e-mail ссылки. Простой способ определить это - посмотреть, какой веб-сайт мы действительно смотрим в адресной строке. Однако, если они действительно захватили домен, к которому мы хотим получить доступ, обнаружить его будет практически невозможно.

- Pharming : мы должны знать, что фарминг - это перенаправление запроса пользователя на сайт, полный рекламы. Это напрямую не сильно влияет на пользователя, но может быть очень раздражающим. С другой стороны, для нарушителя это идеально, потому что благодаря этим объявлениям за каждый визит он зарабатывает деньги, и это очень простой способ заработать много денег благодаря перенаправлению DNS-запросов на сайт, полный рекламы ,

Как мы видим, этот последний метод был бы наименее опасным для пользователя, поскольку единственное, что повлияет на него, будет то, что он увидит много рекламы, но, к счастью, они не украдут никаких данных.

Другим типом взлома DNS, который можно было бы рассмотреть, был бы тот, который некоторые правительства определенных стран делают для своих граждан, блокируя доступ к веб-сайтам, которые само правительство не считает целесообразными для посещения его гражданами. В этом случае, когда гражданин пытается получить доступ к цензурированному веб-сайту, его обычно уведомляют о блокировке, поэтому есть пользователи, которые не считают это «захватом DNS».

Интернет-провайдер

Уведомление, которое появляется обычно, такое же, как когда мы пытаемся получить доступ к веб-сайту, и мы ошибаемся в веб-адресе, и Интернет не загружает нас. Чтобы избежать этого, существуют методы пропуска блокировок DNS, например, использование VPN или просто изменить используемые DNS-адреса. В этой статье мы объясняем лучший DNS без политики записи что вы можете использовать.

Как мы можем защитить себя

Читайте также: